Способ дескремблирования скремблированного информационного объекта контента

Иллюстрации

Показать всеИзобретение относится к секретной связи, а именно к способу дескремблирования скремблированного информационного объекта (50a-50j) контента. Техническим результатом является предотвращение имитирования системы условного доступа. Технический результат достигается тем, что в способе первый ключ (24) используют для установления каждого ключа (24, 27) канала и дешифруют по связанному ключу канала, по меньшей мере, одну криптограмму данных в сообщении (33), принятом от подсистемы (3) условного доступа по каналу передачи данных. В результате указанного дешифрования получают, по меньшей мере, один ключ дескремблирования контента. По меньшей мере, часть скремблированного информационного объекта (50a-50j) контента дескремблируют путем применения, по меньшей мере, одной операции дешифрования по ключу (40, 46), по меньшей мере, частично выводимому из, по меньшей мере, одного ключа (37) дескремблирования контента, и по ключу, по меньшей мере, частично выводимому из первого ключа (24). 8 н. и 19 з.п. ф-лы, 5 ил.

Реферат

Изобретение относится к способу дескремблирования скремблированного информационного объекта контента, в котором, по меньшей мере, часть скремблированного информационного объекта контента дескремблируют путем применения, по меньшей мере, одной операции дешифрования по ключу, по меньшей мере, частично выводимому из ключа дескремблирования контента,

по меньшей мере, один ключ дескремблирования контента получают из сообщения, принятого от подсистемы условного доступа по каналу передачи данных,

по меньшей мере, одну криптограмму данных, получаемую, по меньшей мере, из одного ключа дескремблирования контента в сообщении, причем каждая из тех криптограмм переносится в сообщении, дешифруют посредством связанного ключа канала, и

первый ключ используют для установления каждого ключа канала.

Изобретение также относится к устройству для дескремблирования скремблированного информационного объекта контента, включающему в себя вход для приема скремблированного информационного объекта контента и вход для приема сообщений от подсистемы условного доступа по каналу передачи данных.

Изобретение также относится к способу предоставления условного доступа к информационному объекту контента, включающему в себя

предоставление, по меньшей мере, одного ключа скремблирования контента скремблеру, выполненному с возможностью скремблирования, по меньшей мере, части информационного объекта контента путем применения, по меньшей мере, одной операции шифрования по ключу, по меньшей мере, частично выводимому из ключа скремблирования контента,

предоставление сообщения доступа, по меньшей мере, одной подсистеме условного доступа для предоставления сообщения по каналу передачи данных дескремблеру авторизованного приемника, причем сообщение включает в себя данные, дающие возможность дескремблеру получать, по меньшей мере, один ключ дескремблирования контента, и упомянутое сообщение дескремблеру переносит, по меньшей мере, одну криптограмму,

при этом подсистема условного доступа конфигурируется для формирования криптограммы путем шифрования по ключу канала данных, доступных, по меньшей мере, из одного ключа дескремблирования контента в сообщении,

и подсистема условного доступа конфигурируется для использования второго ключа, чтобы установить ключ канала.

Изобретение также относится к системе для предоставления условного доступа к информационному объекту контента, включающей в себя

скремблер, выполненный с возможностью скремблирования, по меньшей части информационного объекта контента путем применения, по меньшей мере, одной операции шифрования по ключу, по меньшей мере, частично выводимому из ключа скремблирования контента, и

по меньшей мере одну подсистему условного доступа для предоставления сообщения по каналу передачи данных дескремблеру авторизованного приемника, причем сообщение включает в себя данные, дающие возможность дескремблеру получать, по меньшей мере, один ключ дескремблирования контента, и упомянутое сообщение переносит, по меньшей мере, одну криптограмму,

при этом подсистема условного доступа конфигурируется для формирования криптограммы путем шифрования по ключу канала данных, доступных, по меньшей мере, из одного ключа дескремблирования контента в сообщении к дескремблеру,

причем подсистема условного доступа конфигурируется для использования второго ключа, чтобы установить ключ канала.

Изобретение также относится к устройству для скремблирования информационного объекта контента.

Изобретение также относится к компьютерной программе.

Соответствующие примеры таких способов, устройств и подобной системы известны из WO 97/38530. Эта публикация описывает декодер для системы платного телевидения, в котором цифровые информационные сигналы скремблируются с использованием управляющего слова в соответствии со стандартом Eurocrypt. Декодер содержит модуль условного доступа (САМ) и смарт-карту. САМ оснащается модулем дескремблера. Во время работы САМ передает сообщения управления доступом к микропроцессору смарт-карты, так что микропроцессор может обрабатывать сообщение управления доступом и извлекать управляющее слово. После этого смарт-карта возвращает дешифрованное управляющее слово к CAM, так что дескремблеру разрешается дескремблировать поток цифровых данных, принятый от демодулятора. Для обеспечения защищенного обмена информацией между CAM и смарт-картой CAM формирует случайный ключ Ci и переносит ключ на смарт-карту в первом сообщении, зашифрованном с использованием открытого ключа смарт-карты. Случайный ключ Ci используется для шифрования и дешифрования передач между устройствами.

Проблема известной системы состоит в том, что возможно заменить смарт-карту на другое устройство, установить сеанс связи с дескремблером CAM и затем доставить в дескремблер незаконно полученные управляющие слова. Дескремблер проектируется для работы с любой системой условного доступа, так что для хакера возможно имитировать систему условного доступа для предоставления дескремблеру управляющих слов от источника, не управляемого поставщиком потока данных контента.

Целью изобретения является предоставление способов, устройств, системы и компьютерной программы определенных выше типов, которые дают возможность поставщику условного доступа к информационному объекту контента добиваться использования определенной подсистемы условного доступа.

Эта цель достигается способом дескремблирования скремблированного информационного объекта контента, согласно изобретению, который отличается тем, что, по меньшей мере, часть скремблированного информационного объекта контента дескремблируется путем применения операции дешифрования по ключу, по меньшей мере, частично выводимому из первого ключа.

Так как, по меньшей часть, информационного объекта контента дескремблируется путем применения операции дешифрования по ключу, по меньшей мере, частично выводимому из ключа дескремблирования контента, требуется участие подсистемы условного доступа. Подсистема условного доступа, в свою очередь, должна обладать информацией для выведения первого ключа или ключа, образующего криптографическую пару с первым ключом, для того чтобы иметь возможность формировать криптограммы для сообщений, из которых получаются ключ или ключи дескремблирования контента. Это имеет место у поставщика скремблированного информационного объекта контента вследствие факта, что он дескремблируется путем применения операции дешифрования по ключу, по меньшей мере, частично выводимому из первого ключа. Это общее требование привязывает подсистему условного доступа к поставщику скремблированного информационного объекта контента, предотвращая использование различных источников сообщений, переносящих ключи дескремблирования контента. Дополнительное преимущество заключается в том, что варьирование в скремблировании информационного объекта контента достижимо путем использования как ключа дескремблирования контента, так и первого ключа. Поэтому первый ключ не требуется изменять так быстро, как ключ дескремблирования контента, для обеспечения достаточного варьирования в информации о ключе, используемой для скремблирования информационного объекта контента. Это полезно, если подсистема условного доступа не может часто обеспечиваться информацией о ключе для формирования криптограмм. С другой стороны, при каждом изменении требуемого ключа дескремблирования контента требуется новый обмен сообщениями с подсистемой условного доступа. Каждый обмен действует так же, как проверка на постоянное присутствие надлежащей подсистемы условного доступа.

Было отмечено, что первый ключ, или ключ, образующий криптографическую пару с ним, мог бы соответствовать ключу канала, в зависимости от реализации способа. Криптограммы или одна из них могут быть цифровой подписью, основанной лишь на содержимом сообщения к дескремблеру, чтобы привязать цифровую подпись к содержимому сообщения. Хотя термин «подсистема условного доступа» происходит из реализаций, в которых скремблированный информационный объект контента является потоком данных контента, он также должен пониматься как включающий в себя то, что традиционно называется агентом Управления Цифровыми Правами.

В варианте осуществления, где первый ключ является открытым ключом асимметричной криптографической пары, криптографическая операция, включающая в себя асимметричный шифр по первому ключу, применяется к данным, обмен, которым осуществляется с подсистемой условного доступа.

Этот вариант осуществления делает возможным использование конкретного дескремблера разными поставщиками подсистем условного доступа, поскольку легко распространять соответствующее количество различных первых ключей. Первые ключи не нужно держать в секрете. Невозможно имитировать подсистему условного доступа, так как это требует владения соответствующим секретным ключом, чтобы дать возможность дескремблеру установить правильный ключ канала.

В варианте осуществления, по меньшей мере, часть скремблированного информационного объекта контента дескремблируется путем применения операции дешифрования по ключу, основанному как на первом ключе, так и на ключе дескремблирования контента.

Соответственно, упомянутая часть дескремблируется путем применения одной функции с одним ключом, выведенным, по меньшей мере, как из первого ключа, так и ключа дескремблирования контента. Это эффективный способ гарантирования того, что невозможно легко обойти связь между скремблированным информационным объектом контента и подсистемой условного доступа путем применения дешифрования по первому ключу к части скремблированного информационного объекта контента перед доставкой его дескремблеру для дешифрования по ключу, выведенному из ключа дескремблирования контента, и/или путем применения дешифрования по первому ключу к данным, полученным в качестве выходных данных от такого дескремблера.

В варианте осуществления, по меньшей мере, часть скремблированного информационного объекта контента дескремблируется путем, по меньшей мере, применения первой операции дешифрования на части скремблированного информационного объекта контента по ключу, по меньшей мере, частично выводимому из ключа дескремблирования контента, и применения дополнительной операции дешифрования по ключу, по меньшей мере, выводимому из первого ключа, к выходным данным первой операции дешифрования.

Таким образом, если даже первый ключ не является секретным, невозможно обойти связь между скремблированным информационным объектом контента и определенной подсистемой условного доступа путем первого дешифрования скремблированного информационного объекта контента по первому ключу и затем предоставления его дескремблеру.

В варианте осуществления, по меньшей мере, часть скремблированного информационного объекта контента дескремблируется путем, по меньшей мере, применения второй операции дешифрования по ключу, по меньшей мере, частично выводимому из ключа дескремблирования контента, к данным, полученным в качестве выходных данных дополнительной операции дешифрования по ключу, по меньшей мере, выводимому из первого ключа.

Таким образом, если даже первый ключ не является секретным, невозможно обойти связь между скремблированным информационным объектом контента и определенной подсистемой условного доступа путем дешифрования выходных данных дескремблера по первому ключу и затем предоставления их приемнику. В этом варианте осуществления дескремблер должен выполнять, по меньшей мере, обе операции, то есть дескремблирование по ключу, по меньшей мере, частично выводимому из ключа дескремблирования контента, и, по меньшей мере, одно дополнительное дешифрование по ключу, по меньшей мере, выводимому из первого ключа.

Вариант включает в себя выведение, по меньшей мере, двух ключей из одного ключа дескремблирования контента, где первый из выведенных ключей используется в первой операции дешифрования, и второй из выведенных ключей используется во второй операции дешифрования.

Это является эффективным способом помешать хакеру обойти связь между скремблированным информационным объектом контента и подсистемой условного доступа путем применения дешифрования по первому ключу к скремблированному информационному объекту контента перед доставкой его дескремблеру для дешифрования по ключу, выведенному из ключа дескремблирования контента, и/или путем применения дешифрования по первому ключу к данным, полученным от такого дескремблера.

Вариант осуществления включает в себя применение операции дешифрования, включающей шифр симметричного ключа, по ключу, полученному в качестве функции, по меньшей мере, первого ключа.

Этот вариант осуществления имеет результатом разрешение использовать открытый ключ в качестве первого ключа при получении, вместе с тем, улучшенной скорости обработки, связанной с шифрами симметричного ключа.

Вариант осуществления включает в себя формирование ключа канала,

шифрование сформированного ключа канала по первому ключу и передачу зашифрованного ключа канала к подсистеме условного доступа и

дешифрование, по меньшей мере, части сообщения, принятого от подсистемы условного доступа, по ключу канала, предпочтительно используя симметричный шифр.

Этот вариант осуществления имеет результатом разрешение более длительного использования первого ключа без предоставления лучших возможностей для криптоанализа. В особенности, если первый ключ является асимметричным ключом, случайность криптограмм усиливается путем предотвращения их непосредственного использования. Другим результатом является то, что возможно изменять ключи канала без немедленного взаимодействия с поставщиком скремблированного информационного объекта контента, так как ключ, образующий криптографическую пару с первым ключом и используемый в операции шифрования, которая является частью скремблирования, не нужно изменять.

В варианте осуществления новый ключ канала устанавливается после приема новой версии первого ключа.

Таким образом, прием новой версии первого ключа инициирует повторную проверку, что подсистема условного доступа связана с поставщиком скремблированного информационного объекта контента.

Вариант осуществления включает в себя получение цифровой подписи из сообщения, принятого от подсистемы условного доступа,

использование, по меньшей мере, первого ключа для проверки цифровой подписи и

дескремблирование, по меньшей мере, части скремблированного информационного объекта контента в зависимости от результата проверки.

Этот вариант осуществления имеет результатом то, что дескремблер проверяет идентичность подсистемы условного доступа посредством цифровой подписи.

Вариант включает в себя формирование ключа канала, предпочтительно как случайного числа,

шифрование сформированного ключа канала по первому ключу и передачу зашифрованного ключа канала к подсистеме условного доступа и

дополнительное использование ключа канала для проверки цифровой подписи.

Этот вариант имеет преимущество, заключающееся в том, что первый ключ непосредственно не используется для формирования цифровой подписи. Таким образом, он менее легко компрометируется. Кроме того, проверка цифровой подписи может совершаться быстрее, чем полное дешифрование сообщения от подсистемы условного доступа.

Согласно другому аспекту изобретения предоставляется устройство для дескремблирования скремблированного информационного объекта контента, включающее в себя вход для приема скремблированного информационного объекта контента и вход для приема сообщений от подсистемы условного доступа по каналу передачи данных, при этом устройство конфигурируется для выполнения способа дескремблирования скремблированного информационного объекта контента, согласно изобретению.

Устройство может быть реализовано как единое устройство для установки в приемники. Оно имеет встроенную проверку связи между поставщиком скремблированного информационного объекта контента и подсистемой условного доступа.

Согласно другому аспекту способ предоставления условного доступа к информационному объекту контента, согласно изобретению, отличается предоставлением подсистемам условного доступа информации о ключе, представляющем второй ключ, и предоставлением скремблеру информации о ключе, представляющем первый ключ, образующий криптографическую пару со вторым ключом, при этом скремблер выполняется с возможностью скремблирования, по меньшей мере, части информационного объекта контента путем применения операции шифрования по ключу, по меньшей мере, частично выводимому из первого ключа.

Таким образом, подсистемы условного доступа связываются со скремблированным информационным объектом контента. Только подсистемы условного доступа, снабженные информацией о ключе, представляющем второй ключ, могут предоставлять сообщение дескремблеру авторизованного приемника, которое включает в себя данные, дающие дескремблеру возможность получать, по меньшей мере, один ключ дескремблирования контента. Дескремблер вынужден проверять, что подсистема условного доступа обладает информацией о ключе, так как он использует данные, представляющие первый ключ, образующий криптографическую пару со вторым ключом, для того чтобы дескремблировать одновременно информационный объект контента и устанавливать ключ канала.

В варианте осуществления, в котором второй ключ является секретным ключом из асимметричной криптографической пары, первый ключ, соответствующий открытому ключу из асимметричной криптографической пары, предоставляется передатчику, выполненному с возможностью передачи авторизованному приемнику первого ключа в сообщении.

Так как первый ключ является открытым, его распространение относительно простое. Это делает возможным для нескольких поставщиков скремблированных информационных объектов контента использовать один и тот же дескремблер с различными соответствующими подсистемами условного доступа. Второй ключ является секретным, но предоставляется только подсистемам условного доступа, связанным с определенным поставщиком.

В варианте осуществления, в котором информационный объект контента содержит поток данных контента, последовательность управляющих слов предоставляется скремблеру, выполняемому с возможностью использования текущего слова из последовательности управляющих слов в качестве ключа скремблирования контента, и способ дополнительно включает в себя передачу первого ключа в Сообщении Управления Доступом, дополнительно включающем в себя, по меньшей мере, одно из последовательности управляющих слов.

Это имеет результатом то, что изменения в управляющем слове и первом ключе могут относительно легко синхронизироваться.

Вариант осуществления включает в себя предоставление, по меньшей мере, одного портативного устройства защиты, содержащего блок обработки, память, интерфейс к дескремблеру авторизованного приемника и, по меньшей мере, к одной из подсистем условного доступа.

Портативное устройство защиты, в качестве непосредственной реализации этого варианта осуществления, может быть связано с определенным поставщиком скремблированных информационных объектов контента и взаимодействовать с дескремблером авторизованного приемника, который потенциально подходит для использования при дескремблировании информационных объектов контента от нескольких различных поставщиков. Такой дескремблер взаимодействует с портативным устройством защиты таким образом, что он может проверять взаимосвязь последнего с поставщиком скремблированного информационного объекта контента, который необходимо дескремблировать.

Согласно другому аспекту система для предоставления условного доступа к информационному объекту контента отличается тем, что скремблер выполняется с возможностью скремблирования, по меньшей мере, части информационного объекта контента путем применения операции шифрования по ключу, по меньшей мере, частично выводимому из первого ключа, образующего криптографическую пару со вторым ключом.

Таким образом, скремблер и подсистемы условного доступа имеют возможность получать второй ключ. Дескремблер может проверить, что это действительно так путем дешифрования криптограммы и путем дескремблирования скремблированного информационного объекта контента.

В варианте осуществления, в котором второй ключ является секретным ключом из асимметричной криптографической пары, система конфигурируется для предоставления первого ключа, соответствующего открытому ключу из асимметричной криптографической пары, передатчику, выполненному с возможностью передачи первого ключа в сообщении авторизованному приемнику.

В результате дескремблеру авторизованного приемника может быть разрешено проверить взаимосвязь между любой подсистемой условного доступа и скремблированным информационным объектом контента без необходимости предварительного программирования с необходимой информацией о ключе. Поскольку первый ключ является открытым ключом, нет необходимости держать его в секрете при задействовании дескремблера для выполнения проверки этим способом.

В варианте осуществления, сконфигурированном для скремблирования информационного объекта контента, содержащего поток данных контента, система выполняется с возможностью осуществления изменения в значении второго ключа, при этом система дополнительно содержит систему для синхронизации изменения в замещении второго ключа новым значением с переходом от использования текущего слова к использованию следующего из последовательности управляющих слов в качестве ключа скремблирования контента.

Таким образом, возможно изменить второй ключ без необходимости указания дескремблеру авторизованного приемника всех возможных сочетаний текущего, следующего управляющего слова и ключа, образующего криптографическую пару со вторым ключом, в подходящем месте в скремблированном потоке данных контента.

В варианте осуществления скремблер конфигурируется для скремблирования, по меньшей мере, части информационного объекта контента путем, по меньшей мере, применения первой операции шифрования на части информационного объекта контента по ключу, по меньшей мере, частично выводимому из ключа скремблирования контента, и применения дополнительной операции шифрования по ключу, по меньшей мере, частично выводимому из первого ключа, образующего криптографическую пару со вторым ключом, к выходным данным первой операции шифрования.

Это означает, что хакер не сможет обойти проверку на взаимосвязь между подсистемой условного доступа и скремблированным информационным объектом контента путем дешифрования выходных данных дескремблера по ключу, образующему криптографическую пару со вторым ключом, даже если ему доступен тот ключ.

В варианте осуществления скремблер конфигурируется для скремблирования, по меньшей мере, части информационного объекта контента путем, по меньшей мере, применения второй операции шифрования по ключу, по меньшей мере, частично выводимому из ключа скремблирования контента, к данным, полученным в качестве выходных данных дополнительной операции шифрования по ключу, по меньшей мере, частично выводимому из первого ключа, образующего криптографическую пару со вторым ключом.

В результате хакер не сможет обойти проверку на взаимосвязь между подсистемой условного доступа и скремблированным информационным объектом контента путем дешифрования скремблированных данных контента по ключу, образующему криптографическую пару со вторым ключом, перед передачей его дескремблеру, даже если ему доступен тот ключ.

Вариант конфигурируется для выведения, по меньшей мере, двух ключей из одного ключа скремблирования контента и для использования первого из выведенных ключей в первой операции шифрования и второго из выведенных ключей во второй операции шифрования.

Это обеспечивает эффективную реализацию системы, предусматривающей использование дескремблера, который проверяет взаимосвязь между подсистемой условного доступа и поставщиком скремблированного информационного объекта контента, даже если ключ, образующий криптографическую пару со вторым ключом, не держится в секрете.

В варианте осуществления операция шифрования по ключу, по меньшей мере, частично выводимому из первого ключа, включает в себя шифр симметричного ключа по ключу, полученному в качестве функции, по меньшей мере, первого ключа.

Этот вариант осуществления имеет преимущество по эффективности и увеличению степени случайности. Симметричные ключи могут быть сделаны более случайными, чем асимметричные ключи.

Согласно другому аспекту изобретения предоставляется устройство для скремблирования информационного объекта контента, представляющее все признаки скремблера в системе для предоставления условного доступа, раскрытой выше, и предназначенное для использования в системе для обеспечения условного доступа, согласно изобретению.

Согласно другому аспекту изобретения предоставляется компьютерная программа, включающая в себя набор команд, обеспечивающий при реализации на машиночитаемом носителе выполнение системой, имеющей возможности обработки информации, способа согласно изобретению и/или функционирование в качестве скремблера или подсистемы условного доступа в системе, согласно изобретению.

Изобретение объяснено ниже более подробно со ссылкой на прилагаемые чертежи, на которых представлено следующее:

фиг.1 - схематичное общее представление системы для скремблирования, передачи и дескремблирования потоков данных контента;

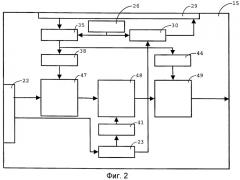

фиг.2 - схематичное представление функций, обеспечиваемых в аппаратной реализации дескремблера;

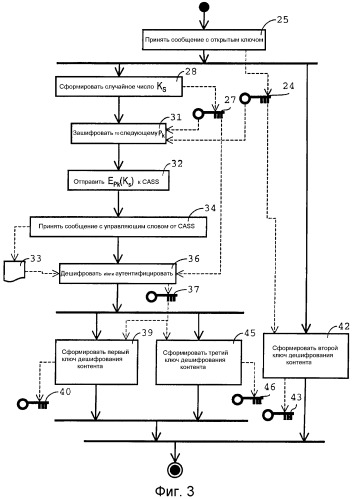

фиг.3 - блок-схема алгоритма, иллюстрирующая изменение открытого ключа в системе, проиллюстрированной на фиг.1;

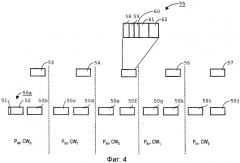

фиг.4 - схематичная иллюстрация периодов ключа, связанных со скремблированным потоком данных контента; и

фиг.5 - схематичное представление функций, обеспечиваемых в аппаратной реализации скремблера.

В примере, проиллюстрированном на фиг.1, условный доступ предоставляется данным контента, транслируемым от центральной системы 1 к авторизованному приемнику 2. Приемник 2 связывается с подсистемой 3 условного доступа, реализованной как съемное устройство защиты. Данные контента транслируются через наземную, кабельную или спутниковую широковещательную сеть или цепочку таких сетей. В описании рассматривается пример, в котором транслируются скремблированные данные контента. Однако описанные способы могут также использоваться для предоставления условного доступа к контенту, распространенному на носителях данных, таких как универсальные цифровые диски (DVD), компакт-диски (CD) или магнитный носитель записи. Кроме того, способы находят применение в предоставлении условного доступа к контенту, распространяемому по вычислительным сетям, таким как Интернет, в индивидуальном, групповом или широковещательном режиме. Это включает в себя информационные объекты контента, не содержащие поток данных контента, например цифровые документы. В альтернативной реализации подсистема условного доступа может быть защищенным программным модулем, исполняемым процессором в приемнике 2. Такое защищенное программное обеспечение может, например, защищаться с использованием методик запутывания кода и т.д.

Один или более потоков данных контента получаются от запоминающего устройства 4 для данных и мультиплексируются мультиплексором 5 в единый поток. В проиллюстрированном примере вся мультиплексная передача элементарных потоков скремблируется скремблером 6 и транслируется передатчиком 7. В другом варианте осуществления один или более выбранных элементарных потоков могут скремблироваться по отдельности, вместо всей мультиплексной передачи.

Система 8 авторизации абонента (SAS) ответственна за авторизацию и выставление счета отдельным абонентам. Она предоставляет данные авторизации - включая ключ высокого уровня в иерархии ключей - генератору 9 сообщения санкционирования доступа (ЕММ) известным способом. Генератор 10 управляющих слов (CW) непрерывно формирует следующее слово из последовательности управляющих слов (CW), отличающихся от одного к следующему. Управляющие слова шифруются по ключу, например ключу, предоставленному SAS 8, для формирования сообщений управления доступом (ECM). ECM формируются генератором 11 ЕСМ. Управляющие слова также предоставляются скремблеру 6, который использует их способом, который описан ниже более подробно, для скремблирования потока данных контента, принятого от мультиплексора 5. Как описывалось до сих пор, центральная система 1 соответствует известным, например, из «Digital Video Broadcasting (DVB); Implementation Guidelines of the DVB Simulcrypt Standard» (Цифровое видеовещание (DVB); Рекомендации по реализации стандарта DVB Simulcrypt), Технический отчет 102 035 ETSI, Европейский институт стандартизации в области телекоммуникации.

Проиллюстрированная центральная система 1 дополнительно содержит генератор 12 криптографической пары открытого/секретного ключа. В проиллюстрированном варианте осуществления первый ключ из криптографической пары открытого/секретного ключа, а именно открытый ключ, предоставляется генератору 11 ЕСМ. Генератор 11 ЕСМ включает его в целенаправленно предоставляемые приемнику 2 сообщения с ключами. В другом варианте осуществления (не проиллюстрирован) каждый первый ключ предоставляется авторизованным приемникам в ЕСМ.

Первые ключи могут распространяться приемнику 2 посредством другого маршрута, чем скремблированный поток данных контента, например по вычислительной сети, на носителе данных, как заводская настройка и т.д. В примере будет предполагаться, что первые ключи предоставляются в сообщениях с ключами в отдельном элементарном потоке в мультиплексной передаче, содержащей скремблированный поток данных контента.

Второй ключ из криптографической пары открытого/секретного ключа, секретный ключ, предоставляется подсистеме 3 условного доступа. В проиллюстрированном варианте осуществления будет предполагаться, что второй ключ предоставляется в шифрованном сообщении, зашифрованном по ключу, доступному только устройству, содержащему подсистему 3 условного доступа. В альтернативном варианте осуществления второй ключ может быть статическим, или выводится заранее установленным способом из статического ключа, записанного в устройстве, содержащем подсистему 3 условного доступа, перед распространением его авторизованным абонентам.

Приемник 2 иллюстрируется только до такой степени, которая считается необходимой для объяснения изобретения. Он иллюстрирует диапазон устройств, включая шлюзы в домашнюю сеть, персональные компьютеры, оснащенные дополнительной функциональностью, телевизионные абонентские приставки, цифровые телевизоры и т.д. Он содержит интерфейс 13 приемника для приема широковещательного сигнала через широковещательную сеть. Он дополнительно содержит тюнер/демодулятор 14 для получения скремблированного потока данных контента из широковещательного сигнала. Дескремблер 15 иллюстрируется схематично на фиг.1 и подробно на фиг.2. Дескремблер 15 дескремблирует скремблированный поток данных контента. Открытый поток данных контента предоставляется демультиплексору 16, который предоставляет выбранные элементарные потоки, образующие программу, на выход приемника 2, для того чтобы программа могла визуализироваться. Хотя фиг.1 показывает функциональные блоки вместо фактических аппаратных компонентов, дескремблер 15 будет в целом соответствовать дискретному устройству, специализированной интегральной схеме или возможно запрограммированному цифровому процессору сигнала либо программируемой пользователем вентильной матрице.

Приемник 2 включает в себя интерфейс 17 к подсистеме 3 условного доступа. Интерфейс 17 принадлежит к стандартизованному типу для обеспечения приемнику 2 и, в частности, дескремблеру 15 возможности взаимодействовать с любой из множества различных подсистем условного доступа, причем каждая связана с различным поставщиком условного доступа. Подсистема 3 условного доступа включает в себя соответствующий интерфейс 18. Подсистема 3 условного доступа принимает ЕСМ и ЕММ от демультиплексора 16 через интерфейсы 17, 18. В проиллюстрированном варианте осуществления она также принимает любые сообщения, переносящие новый второй секретный ключ, который сформирован генератором 12 криптографической пары открытого/секретного ключа.

Подсистема 3 условного доступа включает в себя, по меньшей мере, три функциональных блока: первый криптографический блок 19 для дешифрования ЕММ, второй криптографический блок 20 для дешифрования ЕСМ и шифрования сообщений для приемника 2 и процессор 21 защиты для управления функционированием подсистемы 3 условного доступа. При успешном приеме и дешифровании ЕММ, авторизующего дешифрование определенной услуги, процессор 21 защиты задействует второй криптографический блок 20 для выведения управляющих слов из ЕСМ, принятых через интерфейс 18. Управляющие слова передаются дескремблеру 15 в сообщениях, прошедших через интерфейсы 17, 18. В проиллюстрированном варианте осуществления первый криптографический блок 19 также предоставляет второй ключ из криптографической пары открытого/секретного ключа для использования в настройке защищенного и/или аутентифицированного канала связи между подсистемой 3 условного доступа и дескремблером 15.

Функционирование дескремблера 15 иллюстрируется в качестве примера на фиг.2 и 3. Дескремблер 15 имеет первый интерфейс 22 для приема скремблированного потока данных контента, которые необходимо дескремблировать, и блок 23 для извлечения первого ключа 24 из криптографической пары открытого/секретного ключа в сообщении с ключом от центральной системы (этап 25 на фиг.3). Прием сообщения с ключом, указывающего новый первый ключ, является инициатором для формирования генератором 26 случайных чисел в дескремблере 15 случайного числа в качестве сеансового ключа 27 на следующем этапе 28. В проиллюстрированном варианте осуществления сеансовый ключ 27 используется для установки защищенного канала связи к подсистеме 3 условного доступа через второй интерфейс 29. Сеансовый ключ 27 используется для дешифрования криптограмм, переносимых в сообщениях, принимаемых от подсистемы 3 условного доступа. Эти криптограммы включают в себя, по меньшей мере, одно из цифровой подписи и криптограммы из одного или более управляющих слов.

Блок 30 шифрования шифрует (этап 31) сеансовый ключ 27 по новому первому ключу 24, принятому на первом этапе 25. Для этой цели к сеансовому ключу 27 применяется асимметричный шифр по первому ключу 24. Сеансовый ключ 27 устанавливается в качестве ключа для защиты канала связи к подсистеме 3 условного доступа путем передачи (этап 32) сообщения, включающего в себя зашифрованный сеансовый ключ 27, к подсистеме 3 условного доступа.

Когда дескремблер 15 принимает сообщение 33 с управляющим словом от подсистемы 3 условного доступа (этап 34), оно передается к блоку 35 дешифрования, который использует сеансовый ключ 27 для дешифрования (этап 36), по меньшей мере, одной криптограммы, переносимой в сообщении 33 с управляющим словом. В проиллюстрированном варианте осуществления дешифрование выполняется с использованием симметричного шифра по сеансовому ключу 27. Шифрование по (случайному) сеансовому ключу 27 приводит к тому, что невозможно ввести в дескремблер 15 сообщения 33 с управляющим словом, полученные от подсистемы условного доступа, функционирующей совместно с другим авторизованным приемником 2.

Первый ключ 24 используется для аутентификации сообщения 33 с управляющим словом на том же этапе 36. Известным способом, подсистема 3 условного доступа использует второй ключ, чтобы подписывать сообщение 33 с управляющим словом, например путем шифрования хеша, по мень