Способ управления доступом к информационным ресурсам компьютерных сетей различных уровней конфиденциальности и устройство, его реализующее

Иллюстрации

Показать всеИзобретение относится к области повышения информационной безопасности в компьютерных сетях, в частности к способам управления доступом к информационным ресурсам и сменным носителям информации. Техническим результатом является предотвращение утечки конфиденциальной информации из корпоративной компьютерной сети при работе в сетях различных уровней конфиденциальности. Изобретение предусматривает формирование базы данных для хранения информации о принадлежности информационных ресурсов к определенному уровню конфиденциальности. Также предусматривается управление безопасным доступом к информационным ресурсам различных уровней конфиденциальности на основе классификации информационных ресурсов на два основных класса: 1) по степени (типу) конфиденциальности информации и 2) по уровню риска или опасности их воздействия на конфиденциальную корпоративную (защищаемую) информацию. Пользователь имеет возможность получения доступа к любому информационному ресурсу, но ему запрещается одновременный доступ к ресурсам разных уровней конфиденциальности. 3 ил.

Реферат

Предлагаемые технические решения объединены единым изобретательским замыслом, относятся к области вычислительной техники и могут быть применены в системах обмена данными.

Известен способ-аналог управления доступом к информационным ресурсам сети Интернет в зависимости от категории запрашиваемых ресурсов и принятой политики безопасности, реализованный, например, в изобретении по патенту РФ №2368004 «Система управления доступом к ресурсам сети Интернет» МПК G06F 17/30, G06F 21/22, опубл. 20.09.2009, где осуществляется фильтрация документов, передаваемых по высокоуровневым протоколам (в частности, HTTP) на основе анализа содержимого электронных документов. Разрешение или запрещение доступа к ресурсу осуществляется на основе классификации документа как допустимого либо нежелательного.

Существенный недостаток подобной технической системы состоит в том, что возможны ошибки классификации, зависящие от пороговой величины. Например, может быть запрещен доступ пользователя к важному и необходимому ему информационному ресурсу.

Известны устройства-аналоги, используемые для фильтрации пакетов, передаваемых из одной сети в другую, см., например, «Устройство разграничения доступа между двумя сетями передачи данных в протоколе IP - межсетевой экран без операционной системы (варианты)», свидетельство на полезную модель №53522 МПК H04L 12/02, опубл. 10.05.2006, где осуществляются разрешение и запрещение доступа к информационным ресурсам по соответствию IP-адресов заданному набору разрешенных и запрещенных IP-адресов.

Общим недостатком аналогов является необходимость предварительного создания списков доступа, что не позволяет гибко изменять их в процессе работы в зависимости от изменившихся потребностей пользователей в доступе к информационным ресурсам, а также невозможность формирования списков доступа, разрешающих или запрещающих доступ к информационным ресурсам в зависимости от уровня конфиденциальности вновь устанавливаемых подключений.

Наиболее близким по своей технической сущности к заявленному способу является способ, реализованный в изобретении «Способ и устройство для управления доступом к Интернету в компьютерной системе и считываемый компьютером носитель информации для хранения компьютерной программы», по патенту РФ №2231115 кл. G06F 17/30, G06F 13/00, заявл. 23.03.2001. Способ-прототип позволяет осуществлять контроль и управление посредством фильтрации в отношении доступа компьютеров-клиентов к Интернет-сайтам, которые предоставляют разного рода информацию, информационное наполнение и услуги через Web-интерфейс. Решение о предоставлении доступа принимается на основе унифицированных указателей ресурсов (URL) Интернет-сайтов, содержащихся в базах данных. При их отсутствии проверяют информацию или информационное наполнение сайта на предмет наличия ключевых слов. Когда разрешенное (полезное) ключевое слово входит в состав информационного наполнения или информации из Интернета, пользователю разрешается доступ к этому информационному ресурсу даже, если он содержит запрещенное ключевое слово.

Недостатками описанного изобретения являются: а) возможность утечки конфиденциальной (не подлежащей широкому распространению) информации, хранимой на компьютере-клиенте и на подключаемых к нему носителях, в результате подключения компьютера-клиента к Интернет-сайтам и открытым информационным ресурсам; б) возможность утечки конфиденциальной информации из внутренних ресурсов корпоративной компьютерной сети в сеть Интернет при одновременном установлении подключений к информационным ресурсам разных уровней конфиденциальности. Это объясняется тем, что одновременный доступ пользователя к информационным ресурсам разных уровней конфиденциальности приводит к появлению множества угроз информационной безопасности, показанных, например, в кн.: Скибы В.Ю., Курбатова В.А. «Руководство по защите от внутренних угроз информационной безопасности» (СПб.: Питер, 2008, с.23-29).

Из известных наиболее близким аналогом (прототипом) по своей технической сущности заявленному устройству является устройство для управления доступом ко внешним сайтам через Интернет в компьютерной системе, описанное в изобретении «Способ и устройство для управления доступом к Интернету в компьютерной системе и считываемый компьютером носитель информации для хранения компьютерной программы», по патенту РФ №2231115, кл. G06F 17/30, G06F 13/00, заявл. 23.03.2001. Изобретением предусматриваются средства обеспечения первой и второй баз данных для хранения списков разрешенных и запрещенных Интернет-сайтов, средства обеспечения третьей и четвертой баз данных для хранения запрещенных и полезных ключевых слов, средство, позволяющее разрешать доступ к Интернет-сайтам, включенным в первую базу данных, и запрещать доступ к Интернет-сайтам, включенным во вторую базу данных, средства, позволяющие проверять информацию или информационное наполнение, найденное на Интернет-сайте на предмет наличия ключевых слов, и средство, разрешающее отображение информации на компьютере пользователя при отсутствии запрещенных ключевых слов или при наличии запрещенного и полезного ключевых слов.

Недостатками устройства-прототипа являются: а) возможность утечки конфиденциальной (не подлежащей широкому распространению) информации, хранимой на компьютере-клиенте и на подключаемых к нему носителях, в результате подключения компьютера-клиента к Интернет-сайтам и открытым информационным ресурсам; б) возможность утечки конфиденциальной информации из внутренних ресурсов корпоративной компьютерной сети в сеть Интернет при одновременном установлении подключений к информационным ресурсам разных уровней конфиденциальности. Это объясняется тем, что одновременный доступ пользователя к информационным ресурсам разных уровней конфиденциальности приводит к появлению множества угроз информационной безопасности, показанных, например, в кн.: Скибы В.Ю., Курбатова В.А. «Руководство по защите от внутренних угроз информационной безопасности» (СПб.: Питер, 2008, с.23-29).

Задачей патентуемой группы изобретений является создание способа управления доступом к информационным ресурсам компьютерных сетей различных уровней конфиденциальности и устройства, его реализующего, позволяющих предотвратить утечку конфиденциальной информации из корпоративной компьютерной сети: с компьютера-клиента, защищенных компьютеров-серверов и со сменных носителей информации, подключаемых к компьютерам-клиентам.

Эта задача решается тем, что в заявленном способе предусматривается управление безопасным доступом к информационным ресурсам различных уровней конфиденциальности на основе классификации информационных ресурсов на два основных класса: 1) по степени (типу) конфиденциальности информации и 2) по уровню риска или опасности их воздействия на конфиденциальную корпоративную (защищаемую) информацию. Пользователь имеет возможность получения доступа к любому информационному ресурсу, но ему запрещается одновременный доступ к ресурсам разных уровней конфиденциальности.

В заявленном способе технический результат достигается тем, что в известном способе управления доступом к внешней информации через Интернет, заключающемся в том, что обеспечивают первую базу данных, содержащую список доступных Интернет-сайтов, обеспечивают вторую базу данных, содержащую список запрещенных Интернет-сайтов, когда пользователь пытается осуществить доступ к Интернет-сайтам, принимают запрос доступа к Интернету от компьютера-клиента, анализируют запрос доступа к Интернету в отношении разрешено ли компьютеру-клиенту только просматривать Интернет-сайты или разрешено записывать информацию на Web-серверы, проверяют, содержится ли URL запрашиваемого Web-сервера в первой базе данных, разрешают доступ к Интернет-сайтам, включенным в первую базу данных, проверяют, содержится ли URL запрашиваемого Web-сервера во второй базе данных, запрещают доступ к Интернет-сайтам, включенным во вторую базу данных, дополнительно в первую базу данных заносят указатели URL на все информационные ресурсы организации, идентификационные данные подключаемых сменных носителей с указанием их уровня конфиденциальности и перечень имеющихся средств защиты с указанием видов доступа, при реализации которых требуется применение данных средств защиты; при поступлении запроса на установление подключения от компьютера-клиента проверяют наличие установленных подключений и используемых средств защиты: если подключения отсутствовали и не подключены сменные носители информации, на компьютер-клиент передают информацию о необходимости запуска требуемого средства защиты, после чего разрешают доступ к информационному ресурсу, а его URL заносят во вторую базу данных; если обнаружены установленные подключения компьютера-клиента к информационным ресурсам или имеются подключенные сменные носители информации, проверяют информацию об их уровне конфиденциальности, при совпадении информации о конфиденциальности устанавливаемого подключения с установленными ранее, проверяют необходимость запуска средств защиты для данного вида доступа, на компьютер-клиент передают информацию о необходимости запуска средств защиты, после чего разрешают доступ к информационному ресурсу (сменному носителю информации), а его URL заносят во вторую базу данных; если информация о конфиденциальности установленных подключений не совпадает с информацией о конфиденциальности устанавливаемого подключения, временно запрещают доступ к информационным ресурсам, использовавшимся ранее; проверяют наличие средств защиты, требуемых для доступа к запрошенному информационному ресурсу; на компьютер-клиент передают информацию о необходимости запуска средств защиты, если они не были запущены ранее, и временном отключении всех других средств защиты, после чего разрешают доступ к информационному ресурсу (сменному носителю информации), а его URL заносят во вторую базу данных; при отключении компьютера-клиента от информационного ресурса (отключении сменного носителя) по инициативе пользователя удаляют его URL из второй базы данных, проверяют наличие других установленных подключений, если подключения не обнаружены, разрешают доступ к тем информационным ресурсам, доступ к которым был временно запрещен, и передают команду о запуске временно отключенных средств защиты.

Новая совокупность существенных признаков позволяет достичь указанного технического результата за счет предотвращения одновременного доступа пользователя к информационным ресурсам разных уровней конфиденциальности.

Технический результат в заявленном устройстве управления доступом достигается тем, что в известном устройстве для управления доступом ко внешним сайтам через Интернет в компьютерной системе, содержащем средство обеспечения первой базы данных, содержащей список доступных Интернет-сайтов, средство обеспечения второй базы данных, содержащей список запрещенных Интернет-сайтов, средство, позволяющее, при попытке пользователя осуществить доступ к Интернет-сайтам, разрешать доступ к Интернет-сайтам, включенным в первую базу данных, и запрещать доступ к Интернет-сайтам, включенным во вторую базу данных, дополнительно введены средство сравнения, добавлена связь между средством обеспечения первой базы данных и средством сравнения, связь между средством сравнения и средством, позволяющим разрешать и запрещать доступ к Интернет-сайтам, связь между средством сравнения и средством обеспечения второй базы данных, связь между средством, позволяющим разрешать и запрещать доступ к Интернет-сайтам и средством обеспечения второй базы данных, позволяющие временно запрещать доступ к используемым информационным ресурсам, если их уровень конфиденциальности отличается от уровня конфиденциальности информационного ресурса, к которому устанавливается подключение, передавать информацию о необходимости применения средств защиты на компьютер-клиент и возобновлять подключения к временно запрещенным информационным ресурсам при отключении компьютера-клиента от информационного ресурса по инициативе пользователя.

Благодаря новой совокупности существенных признаков за счет дополнительно введенных элементов в заявленное устройство реализовано управление доступом к информационным ресурсам разных уровней конфиденциальности. При этом запрещено одновременное использование информационных ресурсов разных уровней конфиденциальности.

Проведенный заявителем анализ уровня техники позволил установить, что аналоги, характеризующиеся совокупностями признаков, тождественных всем признакам, заявленных способа и устройства управления доступом к информационным ресурсам компьютерных сетей различных уровней конфиденциальности, отсутствуют. Следовательно, каждое из заявленных изобретений соответствует условию патентоспособности «Новизна».

Результаты поиска известных решений в данной и смежных областях техники с целью выявления признаков, совпадающих с отличительными от прототипов признаками каждого заявленного изобретения, показали, что они не следуют явным образом из уровня техники. Из определенного заявителем уровня техники не выявлена известность влияния предусматриваемых существенными признаками каждого из заявленных изобретений на достижение указанного технического результата. Следовательно, каждое из заявленных изобретений соответствует по условию патентоспособности «Изобретательский уровень».

Заявленные объекты изобретения поясняются в нижеследующем подробном описании, приведенном со ссылками на прилагаемые чертежи, на которых:

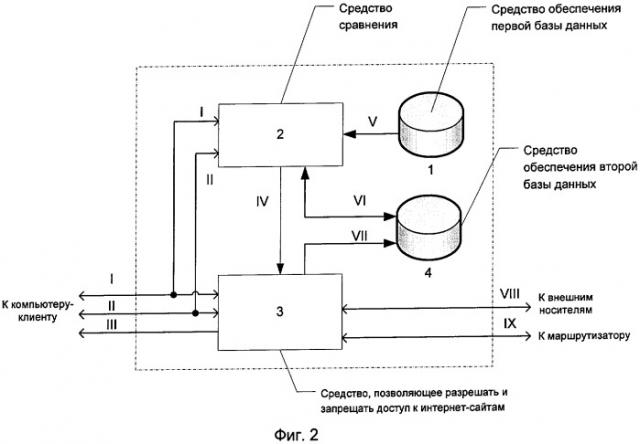

фиг.1 - схема компьютерной сети, содержащей компьютер-клиент, совокупность компьютеров-серверов, входящих в состав сети Интернет, и вторая совокупность компьютеров-серверов, входящих в состав корпоративной компьютерной сети, маршрутизатор периметра и устройство управления доступом к информационным ресурсам, которое работает согласно способу, отвечающему варианту осуществления настоящего изобретения;

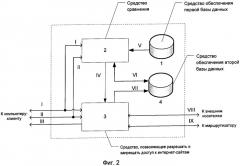

фиг.2 - структурная схема предлагаемого изобретения, где цифрами обозначены: блок 1 - средство обеспечения первой базы данных, блок 2 - средство сравнения, блок 3 - средство, позволяющее разрешать и запрещать доступ к Интернет-сайтам, блок 4 - вторая база данных; I - связь между компьютером-клиентом и устройством управления доступом к информационным ресурсам, используемая для подключения сменных носителей информации, II - связь между компьютером-клиентом и устройством управления доступом к информационным ресурсам, используемая для подключения к компьютерам-серверам Интернета и компьютерам-серверам корпоративной компьютерной сети, III - связь между компьютером-клиентом и устройством управления доступом к информационным ресурсам, используемая для передачи информации о необходимости включения средств защиты, IV - связь между средством сравнения и средством, позволяющим разрешать и запрещать доступ к Интернет-сайтам, V - связь между первой базой данных и средством сравнения, VI - связь между средством сравнения и второй базой данных, VII - связь между средством, позволяющим разрешать и запрещать доступ к Интернет-сайтам и второй базой данных, VIII - связь между устройством управления доступом к информационным ресурсам и сменными носителями информации, IX - связь между устройством управления доступом к информационным ресурсам и коммуникационным оборудованием (маршрутизатором);

фиг.3 - блок-схема, иллюстрирующая этапы способа, отвечающего варианту осуществления настоящего изобретения.

Сущность заявленного способа заключается в следующем. Информационные ресурсы серверов, входящих как в состав сети Интернет, так и в состав корпоративной сети, представляют собой информацию в виде текста, графики изображений, звука и видео и функционируют на основе информационных служб, таких как Web, электронная почта, служба передачи файлов, служба обмена мгновенными сообщениями (чат) и др. В составе корпоративных компьютерных сетей, использующих ресурсы сети Интернет, выделяются компьютеры-серверы корпоративной компьютерной сети, обеспечивающие хранение и предоставление внутренних информационных ресурсов организации, компьютеры-серверы Интернета, обеспечивающие хранение и предоставление общедоступных информационных ресурсов, компьютеры-клиенты, обеспечивающие формирование запросов пользователей на доступ к информационным ресурсам, отображение и хранение информации, получаемой от серверов, а также коммуникационное оборудование (маршрутизаторы), обеспечивающее адресацию и передачу трафика между компьютерами, и устройства защиты, обеспечивающие управление доступом к информационным ресурсам. На компьютере-клиенте установлено специальное программное обеспечение, которое позволяет как просматривать информационное содержимое, полученное с серверов, так и передавать информацию на серверы.

Реализация заявленного способа:

1. Пользователь компьютера-клиента (фиг.1) в процессе работы указывает URL информационного ресурса, к которому желает получить доступ. На основе указанного URL программным обеспечением компьютера-клиента формируется запрос, который поступает на устройство управления доступом к информационным ресурсам (фиг.1).

2. Устройство управления доступом регистрирует попытку установления подключения компьютера-клиента к информационному ресурсу или сменному носителю информации.

3. Устройство управления доступом проверяет наличие доступа к другим информационным ресурсам и уровень конфиденциальности нового информационного ресурса.

3.1. Если подключения отсутствовали, проверяется наличие средств защиты, требуемых для данного вида доступа в соответствии со сформированной корпоративной политикой безопасности. Если совпадение обнаружено, на компьютер-клиент передается информация о необходимости включения требуемого средства защиты, после чего устанавливается подключение к требуемому информационному ресурсу;

3.2. если обнаружены установленные подключения компьютера-клиента к информационным ресурсам или имеются подключенные сменные носители информации, проверяется информация об их уровне конфиденциальности. При совпадении информации о конфиденциальности устанавливаемого подключения с установленными ранее, проверяется необходимость запуска средств защиты для данного вида доступа. На компьютер-клиент передается информация о необходимости запуска средств защиты, после чего устанавливается подключение к информационному ресурсу (сменному носителю информации);

3.3. если информация о конфиденциальности установленных подключений не совпадает с информацией о конфиденциальности устанавливаемого подключения, доступ к информационным ресурсам, использовавшимся ранее, временно запрещается. Проверяется наличие средств защиты, требуемых для доступа к запрошенному информационному ресурсу. Выполняется запуск необходимых средств защиты, если они не были включены ранее, и временное отключение всех других средств защиты. Выполняется установление запрашиваемого подключения к информационному ресурсу (сменному носителю информации).

4. При отключении компьютера-клиента от информационного ресурса (отключении сменного носителя) по инициативе пользователя, проверяется наличие других установленных подключений.

4.1. Если подключения не обнаружены, выполняется установление временно запрещенных подключений и временно отключенных средств защиты.

Преимущество изобретения состоит в предоставлении пользователю возможности получения информационного доступа к ресурсам разных уровней конфиденциальности, используя один компьютер-клиент. Пользователь самостоятельно осуществляет выбор информационного ресурса в сети, к которому требуется установить подключение, или подключает сменный носитель. В зависимости от уровня конфиденциальности информационного ресурса (сменного носителя) принимается решение о временном прекращении доступа к информационным ресурсам, использовавшимся в предыдущий момент времени. В случае отключения информационного ресурса (сменного носителя) пользователем возобновляются те подключения, доступ к которым был временно прекращен устройством управления доступом к информационным ресурсам.

Заявленный способ позволяет осуществить управление доступом к информационным ресурсам в зависимости от уровня их конфиденциальности и функционирует на основе программно-аппаратных средств компьютерной сети (фиг.1).

Устройство управления доступом к информационным ресурсам имеет интерфейс для подключения к компьютеру-клиенту, интерфейс для подключения к маршрутизатору и интерфейс для подключения сменных носителей. Устройство управления доступом к информационным ресурсам содержит средство обеспечения первой базы данных для хранения информации о принадлежности информационных ресурсов к определенному уровню конфиденциальности, средство обеспечения второй базы данных для хранения информации об установленных подключениях и временно запрещенных подключениях, средство сравнения, средство, позволяющее разрешать и запрещать доступ к Интернет-сайтам, причем выход средства обеспечения первой базы данных связан с входом средства сравнения, выход средства сравнения связан с входом средства, позволяющего разрешать и запрещать доступ к Интернет-сайтам, выход средства, позволяющего разрешать и запрещать доступ к Интернет-сайтам, связан со входом средства обеспечения второй базы данных, средство обеспечения второй базы данных имеет связь со средством сравнения.

Средство обеспечения первой базы данных состоит из элементов памяти и интерфейса ввода-вывода для связи с программатором, в память которого администратором заносятся указатели URL на все информационные ресурсы организации, идентификационные данные подключаемых сменных носителей с указанием их уровня конфиденциальности и перечень имеющихся средств защиты с указанием видов доступа, при реализации которых требуется применение данных средств защиты, с помощью внешнего программатора, подключаемого к устройству через электрический интерфейс. Средство сравнения позволяет осуществить побитовое сравнение указателя на информационный ресурс, к которому устанавливается подключение с указателями, хранящимися в памяти средства обеспечения первой базы данных, а также формирование команд для разрешения и запрещения доступа. Средство, позволяющее разрешать и запрещать доступ к Интернет-сайтам, состоит из двух произвольных сетевых интерфейсов, например Ethernet, соединенных с этими сетями, и модуля фильтрации между контроллерами ввода-вывода этих интерфейсов, предназначенного для фильтрации пакетов при передаче из одной сети в другую. Средство обеспечения второй базы данных позволяет хранить информацию об установленных подключениях и используемых средствах защиты.

Указанные средства могут быть реализованы в качестве программно-аппаратного комплекса с использованием микропроцессорной техники (компьютера) с соответствующим программным обеспечением.

Устройство работает следующим образом.

1. В начальный период работы администратор формирует первую базу данных (блок 1 фиг.2), в которую заносит указатели URL на все информационные ресурсы организации, идентификационные данные подключаемых сменных носителей и их уровень конфиденциальности. Информационные ресурсы, не указанные в первой базе данных, считаются принадлежащими общедоступной сети Интернет.

2. Первая база данных (блок 1 фиг.2) дополняется перечнем имеющихся средств защиты с указанием видов доступа, при реализации которых требуется применение данных средств защиты.

3. Средство сравнения (блок 2 фиг.2) контролирует запросы на установление и окончание соединений.

4. При поступлении запроса на установление соединения указатель на запрашиваемый ресурс побитно записывается в память средства сравнения (блок 2 фиг.2). В другую область памяти средства сравнения поочередно заносятся указатели на информационные ресурсы из первой базы данных. Информация, записанная в обеих областях памяти, сравнивается побитно. При обнаружении совпадения из первой базы данных считывается информация об уровне конфиденциальности и необходимости применения средств защиты.

5. Средство сравнения считывает из второй базы данных (блок 4 фиг.2) информацию о наличии подключений пользователя к информационным ресурсам.

6. Если во второй базе данных отсутствуют записи об установленных подключениях, информация о необходимости применения средств защиты передается на компьютер-клиент, а на вход средства, позволяющего разрешать и запрещать доступ к Интернет-сайтам, поступает команда о разрешении доступа к данному ресурсу. Указатель на информационный ресурс, к которому устанавливается подключение, и информация об его уровне конфиденциальности помещаются во вторую базу данных.

7. Если во второй базе данных обнаружены записи об установленных подключениях, информация об их уровне конфиденциальности и используемых средствах защиты считывается и помещается в память средства сравнения. Уровень конфиденциальности устанавливаемого подключения и информация об используемых средствах защиты сравниваются с уровнем конфиденциальности установленных подключений и информацией о требуемых средствах защиты для данного вида доступа. При совпадении информации о конфиденциальности на компьютер-клиент выдается команда о необходимости применения дополнительных средств защиты, а на средство разрешения и предоставления доступа выдается команда о разрешении устанавливаемого подключения.

8. Если информация об уровне конфиденциальности устанавливаемого подключения и установленных ранее не совпадает, на компьютер-клиент выдается команда о необходимости применения требуемых средств защиты, а на средство разрешения и предоставления доступа выдается команда о временном запрещении доступа к информационным ресурсам, указатели на которые содержатся во второй базе данных, и разрешении доступа к новому информационному ресурсу. Во вторую базу данных заносятся сведения о новом подключении и состоянии временно запрещенных подключений к информационным ресурсам.

9. В случае завершения работы пользователя с информационным ресурсом средство сравнения удаляет из второй базы данных информацию о данном подключении, после чего считывает информацию о временно запрещенных подключениях и выдает команду о разрешении доступа к ним средству, позволяющему разрешать и запрещать доступ к Интернет-сайтам, а на компьютер-клиент передает информацию о возобновлении установленных подключений и необходимости применения требуемых средств защиты.

Способ управления доступом к информационным ресурсам компьютерных сетей различных уровней конфиденциальности, заключающийся в том, что обеспечивают первую базу данных, обеспечивают вторую базу данных, содержащую список запрещенных Интернет-сайтов, когда пользователь пытается осуществить доступ к Интернет-сайтам, принимают запрос доступа к Интернету от компьютера-клиента, анализируют запрос доступа к Интернету в отношении разрешено ли компьютеру-клиенту только просматривать Интернет-сайты или разрешено записывать информацию на Web-серверы, проверяют, содержится ли URL запрашиваемого Web-сервера в первой базе данных, разрешают доступ к Интернет-сайтам, включенным в первую базу данных, проверяют, содержится ли URL запрашиваемого Web-сервера во второй базе данных, запрещают доступ к Интернет-сайтам, включенным во вторую базу данных, отличающийся тем, что в первую базу данных заносят указатели URL на все информационные ресурсы организации, идентификационные данные подключаемых сменных носителей с указанием их уровня конфиденциальности и перечень имеющихся средств защиты с указанием видов доступа, при реализации которых требуется применение данных средств защиты; при поступлении запроса на установление подключения от компьютера-клиента проверяют наличие установленных подключений и используемых средств защиты: если подключения отсутствовали и не подключены сменные носители информации на компьютер-клиент передают информацию о необходимости запуска требуемого средства защиты, после чего разрешают доступ к информационному ресурсу, а его URL заносят во вторую базу данных; если обнаружены установленные подключения компьютера-клиента к информационным ресурсам или имеются подключенные сменные носители информации, проверяют информацию об их уровне конфиденциальности, при совпадении информации о конфиденциальности устанавливаемого подключения с установленными ранее проверяют необходимость запуска средств защиты для данного вида доступа, на компьютер-клиент передают информацию о необходимости запуска средств защиты, после чего разрешают доступ к информационному ресурсу (сменному носителю информации), а его URL заносят во вторую базу данных; если информация о конфиденциальности установленных подключений не совпадает с информацией о конфиденциальности устанавливаемого подключения, временно запрещают доступ к информационным ресурсам, использовавшимся ранее; проверяют наличие средств защиты, требуемых для доступа к запрошенному информационному ресурсу; на компьютер-клиент передают информацию о необходимости запуска средств защиты, если они не были запущены ранее, и временном отключении всех других средств защиты, после чего разрешают доступ к информационному ресурсу (сменному носителю информации), а его URL заносят во вторую базу данных; при отключении компьютера-клиента от информационного ресурса (отключении сменного носителя) по инициативе пользователя удаляют его URL из второй базы данных, проверяют наличие других установленных подключений, если подключения не обнаружены, разрешают доступ к тем информационным ресурсам, доступ к которым был временно запрещен, и передают команду о запуске временно отключенных средств защиты.