Система доверительного сетевого подключения для улучшения безопасности

Иллюстрации

Показать всеИзобретение относится к сетевым технологиям, а именно к системам доверительного сетевого подключения. Техническим результатом является повышение информационной безопасности и расширение области применения технологии доверительного сетевого подключения. Технический результат достигается тем, что инициатор запроса доступа системы подключается по сети к точке применения правил по протоколу проверки подлинности и подключается по сети к авторизатору доступа через интерфейс транспортного протокола сетевой авторизации, интерфейс оценки целостности и интерфейс измерения целостности, точка применения правил подключается по сети к авторизатору доступа через интерфейс применения правил, авторизатор доступа подключается по сети к устройству управления правилами через интерфейс авторизации и проверки подлинности пользователя, интерфейс авторизации и оценки платформы и интерфейс измерения целостности, и инициатор запроса доступа подключается по сети к устройству управления правилами через интерфейс измерения целостности. 5 з.п. ф-лы, 4 ил.

Реферат

Эта заявка испрашивает приоритет по заявке на патент Китая №200710018437.8, поданной в китайское патентное ведомство 8 августа 2007 г. и озаглавленной «Система доверительного сетевого подключения для улучшения безопасности», которая таким образом в полном объеме включена в настоящий документ путем ссылки.

Область техники, к которой относится изобретение

Настоящее изобретение относится к области безопасности сети и, в частности, к системе доверительного сетевого подключения с улучшенной безопасностью.

Уровень техники изобретения

Проблема вредоносных компьютерных программ, например вирусов, червей и т.д., стала слишком очевидна в связи с развитием информатизации. В настоящее время существует более чем тридцать пять тысяч видов вредоносных компьютерных программ и более чем сорок миллионов компьютеров заражаются ежегодно. Для подавления таких атак требуется не только адресная безопасная транспортировка и проверка ввода данных, а также защита от источника, т.е. каждого терминала, подключенного к сети. Однако традиционным подходам защиты безопасности не удается защитить от многочисленных вредоносных атак.

Международная Группа по Доверительным Вычислениям (Trusted Computing Group, TCG) специально для решения этой проблемы установила спецификацию сетевого подключения на основе доверительного вычисления - Доверительное Сетевое Подключение (TNC) или проще TCG-TNC, которое включает в себя открытую архитектуру целостности терминала и набор стандартов для гарантии безопасных взаимодействий. Этот набор стандартов может защитить сеть так, как требуется пользователю, до степени защиты, определенной самим пользователем. TCG-TNC, в особенности предназначено, чтобы установить подключение, начиная с целостности терминала. Во-первых, требуется создать набор правил для рабочего состояния системы в доверительной сети. Только терминал, удовлетворяющий правилам, которые установлены для сети, может получить доступ в сеть, и сеть изолирует и определит местонахождение тех устройств, которые не удовлетворяют правилам. Атака программ, скрывающих следы присутствия злоумышленника или вредоносной программы в системе, может также быть блокирована вследствие использования Доверительного Платформенного Модуля (TPM). Программы, скрывающие следы присутствия злоумышленника или вредоносной программы в системе, являются видом сценариев атак, измененной системной программой или набором сценариев атак и комплектов, и предназначены для незаконного приобретения в целевой системе наивысших привилегий управления системой.

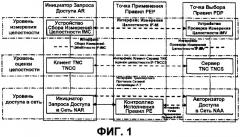

Существующая архитектура TCG-TNC, как показано на фиг.1, включает в себя три логических объекта: Инициатор Запроса Доступа AR, Точку Применения Правил PEP, Точку Выбора Правил PDP, которые могут быть распределены где угодно по всей сети. Эта архитектура TCG-TNC может быть разделена вдоль на три уровня: уровень доступа в сеть, уровень оценки целостности, уровень измерения целостности. Уровень доступа в сеть включает в себя три компонента: Инициатор Запроса Доступа в Сеть NAR, Контроллер Исполнения Правил PE и Авторизатор Доступа в Сеть NAA, а также Интерфейс Транспортного Протокола Сетевой Авторизации IF-T и Интерфейс Точки Применения Правил IF-PEP. Уровень доступа в сеть предназначен, чтобы поддерживать традиционную технологию доступа в сеть. Уровень оценки целостности отвечает за оценку целостности всех объектов, запрашивающих доступ в сеть. Этот уровень включает в себя два важных интерфейса: Интерфейс Сбора Измерений Целостности IF-IMC и Интерфейс Проверки Измерения Целостности IF-IMV. Также обеспечен Интерфейс Клиент-Сервер TNC оценки целостности IF-TNCCS между клиентом TNC и сервером TNC. Уровень измерения целостности включает в себя два компонента: Устройство Сбора Измерений Целостности IMC и Устройство Проверки Измерения Целостности IMV, которые отвечают за сбор и проверку связанной с целостностью информации инициатора запроса доступа.

Полной передачей информации на доверительное сетевое подключение в существующей архитектуре TCG-TNC является следующее: Клиент TNC TNCC должен подготовить и представить требуемую информацию целостности платформы в Устройство Сбора Измерений Целостности IMC до установления сетевого подключения. В терминале обеспечен доверительный платформенный модуль, это также означает, что информацию платформы, требуемую для правил сети, хэшируют и затем хранят в соответственных регистрах конфигурации платформы, и Сервер TNC TNCS должен предварительно установить и представить запрос проверки целостности платформы в Устройство Проверки Измерения Целостности IMV. Конкретным процессом этого является следующее: (1) Инициатор Запроса Доступа в Сеть NAR начинает запрос доступа к контроллеру исполнения правил. (2) Контроллер исполнения правил передает описание запроса доступа в авторизатор доступа в сеть. (3) Авторизатор доступа в сеть выполняет протокол проверки подлинности пользователя с Инициатором Запроса Доступа в Сеть NAR при получении описания запроса доступа от инициатора запроса доступа в сеть. Авторизатор доступа в сеть передает запрос доступа и информацию успешной проверки подлинности пользователя в сервер TNC TNCS при успешной проверке подлинности пользователя. (4) Сервер TNC TNCS начинает с выполнения двунаправленной проверки подлинности учетных данных платформы с клиентом TNC TNCC, например, Ключа Удостоверения Подлинности AIK для проверки платформы, при получении как запроса доступа, так и информации успешной проверки подлинности пользователя, переданных от авторизатора доступа в сеть. (5) Клиент TNC TNCC уведомляет Устройство Сбора Измерений Целостности IMC как о начале нового сетевого подключения, так и необходимости осуществлять протокол установления целостности связи при успешной проверке подлинности учетных данных платформы. Устройство Сбора Измерений Целостности IMC возвращает требуемую информацию целостности платформы через Интерфейс Сбора Измерений Целостности IF-IMC. Сервер TNC TNCS представляет такую информацию целостности платформы в Устройство Проверки Измерения Целостности IMV через Интерфейс Проверки Измерения Целостности IF-IMV. (6) Клиент TNC TNCC и сервер TNC TNCS осуществляют один или более обмен данными в течение выполнения протокола установления целостности связи, пока сервер TNC TNCS удовлетворяет. (7) Сервер TNC TNCS завершает выполнение протокола установления целостности связи с клиентом TNC TNCC и передает рекомендацию авторизатору доступа в сеть на запрос доступа, который будет разрешен. Если существует дополнительное соображение безопасности, то точка выбора правил по-прежнему может не разрешить любой доступ Инициатора Запроса Доступа AR. (8) Авторизатор доступа в сеть пересылает решение доступа контроллеру исполнения правил, и контроллер исполнения правил, наконец, выполняет решение управлять доступом Инициатора Запроса Доступа AR.

В настоящее время недоработанный продукт архитектуры TCG-TNC никогда не будет поставлен на рынок. Некоторые важные технологии архитектуры TCG-TNC еще находятся на стадии исследования и стандартизации и в целом страдают от следующих недостатков.

1. Плохая расширяемость. Так как предопределенный безопасный канал существует между точкой применения правил и точкой выбора правил, и точка выбора правил, возможно, управляет большим числом точек применения правил, точка выбора правил должна настроить большое число безопасных каналов, при этом вызывая усложненное управление и последующую плохую расширяемость.

2. Усложненный процесс согласования ключей. Так как данные на уровне доступа в сеть для безопасности должны быть защищены, безопасный канал должен быть установлен между Инициатором Запроса Доступа AR и точкой выбора правил, то есть здесь должно быть осуществлено согласование ключей сеанса. Однако защита данных также требуется между Инициатором Запроса Доступа AR и точкой применения правил, поэтому согласование ключей сеанса снова должно быть осуществлено между Инициатором Запроса Доступа AR и точкой применения правил, усложняя таким образом процесс согласования ключей.

3. Относительно низкая безопасность. Первичный ключ, являющийся результатом согласования между Инициатором Запроса Доступа AR и точкой выбора правил, пересылают от точки выбора правил в точку применения правил. Пересылка ключа по сети может вводить новые точки атак безопасности, чтобы понизить безопасность. Кроме того, двойное согласование ключей сеанса использует тот же первичный ключ, что может также понизить безопасность во всей архитектуре доверительного сетевого подключения.

4. Инициатор Запроса Доступа AR может быть не в состоянии проверить на правильность сертификат AIK точки выбора правил. В течение процесса проверки подлинности учетных данных платформы Инициатор Запроса Доступа AR и точка выбора правил используют личные ключи AIK и сертификаты для двунаправленной проверки подлинности учетных данных платформы, и они оба должны проверять сертификаты AIK на правильность. Если точка выбора правил является поставщиком услуг доступа в сеть Инициатора Запроса Доступа AR, то Инициатор Запроса Доступа AR не может получить доступ в любую сеть без доверительного сетевого подключения, то есть сертификат AIK точки выбора правил не может быть проверен на правильность, что будет небезопасно.

5. Оценка целостности платформы не является равноправной. В архитектуре TCG-TNC точка выбора правил осуществляет оценку целостности платформы у Инициатора Запроса Доступа AR, а Инициатор Запроса Доступа AR не будет осуществлять оценку целостности платформы у точки выбора правил. Если точка выбора правил имеет недоверенную платформу, то это будет небезопасно для Инициатора Запроса Доступа AR, который будет подключен к недоверенному устройству, а равноправное доверие необходимо в самоорганизующейся одноранговой (Ad-Hoc) сети.

Сущность изобретения

Изобретение обеспечивает систему доверительного сетевого подключения с улучшенной безопасностью, которая может решить технические проблемы, выявленные в предшествующем уровне техники, безопасность которой относительно низкая, Инициатору Запроса Доступа AR может не удаваться проверить сертификат AIK на правильность и оценка целостности платформы не является равноправной и т.д.

Техническим решением реализации изобретения является следующее:

Система доверительного сетевого подключения с улучшенной безопасностью включает в себя Инициатор Запроса Доступа AR и Точку Применения Правил PEP, где система дополнительно включает в себя Авторизатор Доступа AA и Устройство Управления Правилами PM;

Инициатор Запроса Доступа AR и Точку Применения Правил PEP подключают к сети в протоколе проверки подлинности, Инициатор Запроса Доступа AR и Авторизатор Доступа AA подключают к сети через Интерфейс Транспортного Протокола Сетевой Авторизации IF-T и Интерфейс Клиент-Сервер TNC оценки целостности IF-TNCCS, как Инициатор Запроса Доступа AR, так и Авторизатор Доступа AA обеспечивают с Интерфейсами Измерения Целостности IF-Ms, Точку Применения Правил PEP и Авторизатор Доступа AA подключают к сети через Интерфейс Точки Применения Правил IF-PEP, и Авторизатор Доступа AA и Устройство Управления Правилами PM подключают к сети через Интерфейс Авторизации и Проверки Подлинности Пользователя IF-UAA и Интерфейс Авторизации и Оценки Платформы IF-PEA; где

Интерфейс Транспортного Протокола Сетевой Авторизации IF-T является интерфейсом протокола, через который осуществляют двунаправленную проверку подлинности пользователя и согласование ключей между Инициатором Запроса Доступа AR и Авторизатором Доступа AA и осуществляют взаимное управление доступом Инициатора Запроса Доступа AR и Авторизатора Доступа AA;

Интерфейс Клиент-Сервер TNC оценки целостности IF-TNCCS является интерфейсом протокола, через который оценку целостности платформы между Инициатором Запроса Доступа AR и Авторизатором Доступа AA осуществляют при помощи проверки на правильность, Устройством Управления Правилами PM, сертификатов AIK Инициатора Запроса Доступа AR и Авторизатора Доступа AA и при помощи проверки, Устройством Управления Правилами PM, целостности платформы Инициатора Запроса Доступа AR и Авторизатора Доступа AA;

Интерфейс Измерения Целостности IF-M является интерфейсом протокола, через который связанную с целостностью платформы информацию Инициатора Запроса Доступа AR и Авторизатора Доступа AA собирают и проверяют;

Интерфейс Точки Применения Правил IF-PEP является интерфейсом протокола, через который выполняют решение Авторизатора Доступа AA;

Интерфейс Авторизации и Проверки Подлинности Пользователя IF-UAA является интерфейсом протокола, через который осуществляют двунаправленную проверку подлинности пользователя и согласование ключей между Инициатором Запроса Доступа AR и Авторизатором Доступа AA и осуществляют взаимное управление доступом между Инициатором Запроса Доступа AR и Авторизатором Доступа AA;

Интерфейс Авторизации и Оценки Платформы IF-PEA является интерфейсом протокола, через который осуществляют оценку целостности платформы между Инициатором Запроса Доступа AR и Авторизатором Доступа AA, Устройство Управления Правилами PM проверяет сертификаты AIK Инициатора Запроса Доступа AR и Авторизатора Доступа AA на правильность, и Устройство Управления Правилами PM проверяет целостность платформы Инициатора Запроса Доступа AR и Авторизатора Доступа AA.

Предпочтительно, Инициатор Запроса Доступа AR включает в себя Инициатор Запроса Доступа в Сеть NAR, Клиента TNC TNCC, и Устройство Сбора Измерений Целостности IMC1 и Устройство Проверки Измерения Целостности IMV1 Инициатора Запроса Доступа AR, где Инициатор Запроса Доступа в Сеть NAR связывается с Клиентом TNC TNCC по каналу передачи данных, Клиент TNC TNCC связывается с Устройством Сбора Измерений Целостности IMC1 Инициатора Запроса Доступа AR через Интерфейс Сбора Измерений Целостности IF-IMC и Клиент TNC TNCC связывается с Устройством Проверки Измерения Целостности IMV1 Инициатора Запроса Доступа AR через Интерфейс Проверки Измерения Целостности IF-IMV;

Точка Применения Правил PEP включает в себя Устройство Исполнения Правил PE для выполнения решения Авторизатора Доступа AA;

Авторизатор Доступа AA включает в себя Авторизатор Доступа в Сеть NAA, Сервер TNC TNCS, и Устройство Проверки Измерения Целостности IMV2 и Устройство Сбора Измерений Целостности IMC2 Авторизатора Доступа AA, где Авторизатор Доступа в Сеть NAA связывается с Сервером TNC TNCS по каналу передачи данных, Сервер TNC TNCS связывается с Устройством Сбора Измерений Целостности IMC2 Авторизатора Доступа AA через Интерфейс Сбора Измерений Целостности IF-IMC, и Сервер TNC TNCS связывается с Устройством Проверки Измерения Целостности IMV2 Авторизатора Доступа AA через Интерфейс Проверки Измерения Целостности IF-IMV;

Устройство Управления Правилами PM включает в себя Блок Обслуживания Проверки Подлинности Пользователя UASU и Блок Обслуживания Оценки Платформы PESU, где Блок Обслуживания Проверки Подлинности Пользователя UASU связывается с Блоком Обслуживания Оценки Платформы PESU по каналу передачи данных;

Инициатор Запроса Доступа в Сеть NAR связывается с Контроллером Исполнения Правил PE в протоколе проверки подлинности, Контроллер Исполнения Правил PE связывается с Авторизатором Доступа в Сеть NAA через Интерфейс Точки Применения Правил IF-PEP, Инициатор Запроса Доступа в Сеть NAR связывается с Авторизатором Доступа в Сеть NAA через Интерфейс Транспортного Протокола Сетевой Авторизации IF-T, и Авторизатор Доступа в Сеть NAA связывается с Блоком Обслуживания Проверки Подлинности Пользователя UASU через Интерфейс Авторизации и Проверки Подлинности Пользователя IF-UAA;

Клиент TNC TNCC связывается с Сервером TNC TNCS через Интерфейс Клиент-Сервер TNC оценки целостности IF-TNCCS, и Сервер TNC TNCS связывается с Блоком Обслуживания Оценки Платформы PESU через Интерфейс Проверки Подлинности и Оценки Платформы IF-PEA;

Устройство Сбора Измерений Целостности IMC1 Инициатора Запроса Доступа AR связывается с Устройством Проверки Измерения Целостности IMV2 Авторизатора Доступа AA через Интерфейс Измерения Целостности IF-M, и Устройство Проверки Измерения Целостности IMV1 Инициатора Запроса Доступа AR связывается с Устройством Сбора Измерений Целостности IMC2 Авторизатора Доступа AA через Интерфейс Измерения Целостности IF-M.

Предпочтительно, Устройство Сбора Показателей Целостности IMC1 Инициатора Запроса Доступа AR является компонентом для сбора информации целостности платформы, подготовленной Клиентом TNC TNCC; Устройство Проверки Измерения Целостности IMV1 Инициатора Запроса Доступа AR является компонентом для проверки информации целостности платформы Авторизатора Доступа AA, переданной от Сервера TNC TNCS; Устройство Сбора Измерений Целостности IMC2 Авторизатора Доступа AA является компонентом для сбора информации целостности платформы, подготовленной Сервером TNC TNCS; и Устройство Проверки Измерения Целостности IMV2 Авторизатора Доступа AA является компонентом для проверки информации целостности платформы Инициатора Запроса Доступа AR, переданной от Клиента TNC TNCC.

Предпочтительно, Инициатор Запроса Доступа AR включает в себя Инициатор Запроса Доступа в Сеть NAR, Клиента TNC TNCC и Устройство Сбора Измерений Целостности IMC1 Инициатора Запроса Доступа AR, где Инициатор Запроса Доступа в Сеть NAR связывается с Клиентом TNC TNCC по каналу передачи данных, Клиент TNC TNCC связывается с Устройством Сбора Измерений Целостности IMC1 Инициатора Запроса Доступа AR через Интерфейс Сбора Измерений Целостности IF-IMC;

Точка Применения Правил PEP включает в себя Устройство Исполнения Правил PE для выполнения решения Авторизатора Доступа AA;

Авторизатор Доступа AA включает в себя Авторизатор Доступа в Сеть NAA, Сервер TNC TNCS и Устройство Сбора Измерений Целостности IMC2 Авторизатора Доступа AA, где Авторизатор Доступа в Сеть NAA связывается с Сервером TNC TNCS по каналу передачи данных, Сервер TNC TNCS связывается с Устройством Сбора Измерений Целостности IMC2 Авторизатора Доступа AA через Интерфейс Сбора Измерений Целостности IF-IMC;

Устройство Управления Правилами PM включает в себя Блок Обслуживания Проверки Подлинности Пользователя UASU и Блок Обслуживания Оценки Платформы PESU и Устройство Проверки Измерения Целостности IMV, где Блок Обслуживания Проверки Подлинности Пользователя UASU связывается с Блоком Обслуживания Оценки Платформы PESU по каналу передачи данных, и Блок Обслуживания Оценки Платформы PESU связывается с Устройством Проверки Измерения Целостности IMV через Интерфейс Проверки Измерения Целостности IF-IMV;

Инициатор Запроса Доступа в Сеть NAR связывается с Контроллером Исполнения Правил PE в протоколе проверки подлинности, Контроллер Исполнения Правил PE связывается с Авторизатором Доступа в Сеть NAA через Интерфейс Точки Применения Правил IF-PEP, Инициатор Запроса Доступа в Сеть NAR связывается с Авторизатором Доступа в Сеть NAA через Интерфейс Транспортного Протокола Сетевой Авторизации IF-T, и Авторизатор Доступа в Сеть NAA связывается с Блоком Обслуживания Проверки Подлинности Пользователя UASU через Интерфейс Авторизации и Проверки Подлинности Пользователя IF-UAA;

Клиент TNC TNCC связывается с Сервером TNC TNCS через Интерфейс Клиент-Сервер TNC оценки целостности IF-TNCCS, и Сервер TNC TNCS связывается с Блоком Обслуживания Оценки Платформы PESU через Интерфейс Проверки Подлинности и Оценки Платформы IF-PEA;

Устройство Сбора Измерений Целостности IMC1 Инициатора Запроса Доступа AR связывается с Устройством Проверки Измерения Целостности IMV Устройства Управления Правилами PM через Интерфейс Измерения Целостности IF-M, и Устройство Сбора Измерений Целостности IMC2 Авторизатора Доступа AA связывается с Устройством Проверки Измерения Целостности IMV Устройства Управления Правилами PM через Интерфейс Измерения Целостности IF-M.

Предпочтительно, Устройство Сбора Измерений Целостности IMC1 Инициатора Запроса Доступа AR является компонентом для сбора информации целостности платформы, подготовленной Клиентом TNC TNCC; Устройство Сбора Измерений Целостности IMC2 Авторизатора Доступа AA является компонентом для сбора информации целостности платформы, подготовленной Сервером TNC TNCS; и Устройство Проверки Измерения Целостности IMV Устройства Управления Правилами PM является компонентом для приема требований проверки целостности платформы, предопределенных Клиентом TNC TNCC и Сервером TNC TNCS, и для проверки целостности платформы Инициатора Запроса Доступа AR и Авторизатора Доступа AA.

Предпочтительно, как Инициатор Запроса Доступа AR, так и Авторизатор Доступа AA являются логическими объектами с доверительными платформенными модулями.

Как может быть очевидно из вышеизложенных технических решений, управление доступом, основанное на трехэлементной равноправной проверке подлинности, осуществляют на уровне доступа в сеть, чтобы достигать улучшенной безопасности и упрощенного управления ключами архитектуры доверительного сетевого подключения.

Кроме того, оценка целостности платформы, согласно изобретению, может выбирать путь его реализации, согласно фактическому условию. В первом подходе, устройство управления правилами осуществляет централизованную проверку подлинности сертификатов AIK инициатора запроса доступа и авторизатора доступа, и инициатор запроса доступа и авторизатор доступа локально проверяют целостность платформы друг у друга, и этот подход применим к случаю, когда и инициатор запроса доступа, и авторизатор доступа могут получить доступ к базе данных, хранящей стандартное значение меры целостности соответственных компонентов, чтобы посредством этого достигать улучшенной безопасности и упрощенного управления ключами архитектуры доверительного сетевого подключения. Во втором подходе, как проверку подлинности сертификатов AIK, так и проверку целостность платформы инициатора запроса доступа и авторизатора доступа осуществляют устройством управления правилами, чтобы посредством этого достигать упрощенного управления ключами и способов проверки целостности, дополнительно улучшенной безопасности и расширенной области применения архитектуры доверительного сетевого подключения.

Кроме того, изобретение осуществляет не только двунаправленную проверку подлинности пользователя инициатора запроса доступа и авторизатора доступа на уровне доступа в сеть, а также двунаправленную оценку целостности платформы инициатора запроса доступа и авторизатора доступа на уровне оценки целостности, чтобы посредством этого улучшать безопасность во всей архитектуре доверительного сетевого подключения. Кроме того, безопасность во всей архитектуре доверительного сетевого подключения дополнительно улучшена вследствие использования протокола трехэлементной равноправной проверки подлинности, т.е. основанного на третьей части двунаправленного протокола проверки подлинности как на уровне доступа в сеть, так и на уровне оценки целостности.

Краткий перечень чертежей

Фиг.1 является структурной схемой существующей базовой архитектуры TCG-TNC;

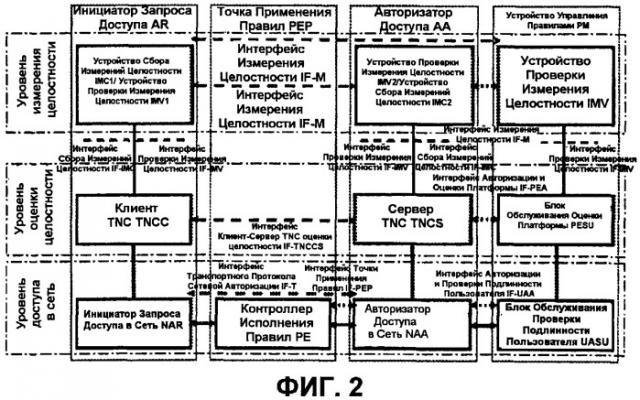

Фиг.2 является структурной схемой базовой архитектуры TNC, согласно изобретению;

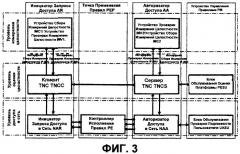

Фиг.3 является структурной схемой процесса полной транспортировки информации, соответствующей первому подходу оценки целостности платформы, согласно изобретению; и

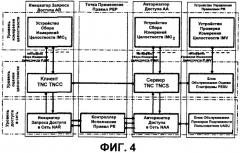

Фиг.4 является структурной схемой процесса полной транспортировки информации, соответствующей второму подходу оценки целостности платформы, согласно изобретению.

Позиционные обозначения расшифрованы ниже:

PDP: Точка Выбора Правил; AR: Инициатор Запроса Доступа; PEP: Точка Применения Правил; AA: Авторизатор Доступа; PM: Устройство Управления Правилами; IMC1: Устройство Сбора Измерений Целостности Инициатора Запроса Доступа AR; IMV1: Устройство Проверки Измерения Целостности Инициатора Запроса Доступа AR; IMV2: Устройство Проверки Измерения Целостности Авторизатора Доступа AA; IMC2: Устройство Сбора Измерений Целостности Авторизатора Доступа AA; IMV: Устройство Проверки Измерения Целостности Устройства Управления Правилами PM; TNCC: Клиент TNC; TNCS: Сервер TNC; PESU: Блок Обслуживания Оценки Платформы; NAR: Инициатор Запроса Доступа в Сеть; PE: Контроллер Исполнения Правил; NAA: Авторизатор Доступа в Сеть; UASU: Блок Обслуживания Проверки Подлинности Пользователя; IF-T: Интерфейс Транспортного Протокола Сетевой Авторизации, который является интерфейсом протокола между Инициатором Запроса Доступа в Сеть NAR и Контроллером Исполнения Правил PE; IF-PEP: Интерфейс Точки Применения Правил, который является интерфейсом протокола между Контроллером Исполнения Правил PE и Авторизатором Доступа в Сеть NAA; IF-UAA: Интерфейс Авторизации и Проверки Подлинности Пользователя, который является интерфейсом протокола между Авторизатором Доступа в Сеть NAA и Блоком Обслуживания Проверки Подлинности Пользователя UASU; IF-TNCCS: Интерфейс Клиент-Сервер TNC Оценки Целостности, который является интерфейсом протокола между Клиентом TNC TNCC и Сервером TNC TNCS; IF-PEA: Интерфейс Авторизации и Оценки Платформы, который является интерфейсом протокола между Сервером TNC TNCS и Блоком Обслуживания Оценки Платформы PESU; IF-IMC: Интерфейс Сбора Измерений Целостности, который является как интерфейсом протокола между Клиентом TNC TNCC и Устройством Сбора Измерений Целостности IMC1 Инициатора Запроса Доступа AR, так и интерфейсом протокола между Сервером TNC TNCS и Устройством Сбора Измерений Целостности IMC2 Авторизатора Доступа AA; IF-IMV: Интерфейс Проверки Измерения Целостности, который является интерфейсом протокола между Клиентом TNC TNCC и Устройством Проверки Измерения Целостности IMV1 Инициатора Запроса Доступа AR, интерфейсом протокола между Сервером TNC TNCS и Устройством Проверки Измерения Целостности IMV2 Авторизатора Доступа AA и интерфейсом протокола между Блоком Обслуживания Оценки Платформы PESU и Устройством Проверки Измерения Целостности Устройства Управления Правилами PM; IF-M: Интерфейс Измерения Целостности, который является интерфейсом протокола между Устройством Сбора Измерений Целостности IMC1 Инициатора Запроса Доступа AR и Устройством Проверки Измерения Целостности IMV2 Авторизатора Доступа AA, интерфейсом протокола между Устройством Проверки Измерения Целостности IMV1 Инициатора Запроса Доступа AR и Устройством Сбора Измерений Целостности IMC2 Авторизатора Доступа AA, интерфейсом протокола между Устройством Сбора Измерений Целостности IMC2 Авторизатора Доступа AA и Устройством Проверки Измерения Целостности IMV Устройства Управления Правилами PM и интерфейсом протокола между Устройством Сбора Измерений Целостности IMC1 Инициатора Запроса Доступа AR и Устройством Проверки Измерения Целостности IMV Устройства Управления Правилами PM.

Подробное описание изобретения

Так как различные существующие сети, в частности проводные сети, большей частью используются в архитектуре TCG-TNC, изобретение исследует архитектуру доверительного сетевого подключения с улучшенной безопасностью, установленной свыше архитектуры TCG-TNC.

Со ссылкой на фиг.2, изобретение, в основном, включает в себя четыре логических объекта: Инициатор Запроса Доступа AR, Точку Применения Правил PEP, Авторизатор Доступа AA и Управление Правилами PM, которые могут быть распределены где угодно по всей сети. Инициатор Запроса Доступа AR также называют инициатором запроса, станцией пользователя и т.д., и Управление Правилами PM также называют сервером проверки подлинности, доверительным сервером, справочным сервером и т.д. Инициатор Запроса Доступа AR и Точку Применения Правил PEP подключают к сети в протоколе проверки подлинности, Точку Применения Правил PEP и Авторизатор Доступа AA подключают к сети через Интерфейс Точки Применения Правил IF-PEP, Инициатор Запроса Доступа AR и Авторизатор Доступа AA подключают к сети через Интерфейс Транспортного Протокола Сетевой Авторизации IF-T и Интерфейс Клиент-Сервер TNC оценки целостности IF-TNCCS, как Инициатор Запроса Доступа AR, так и Авторизатор Доступа AA обеспечивают с Интерфейсами Измерения Целостности IF-Ms, и Авторизатор Доступа AA и Устройство Управления Правилами PM подключают к сети через Интерфейс Авторизации и Проверки Подлинности Пользователя IF-UAA и Интерфейс Авторизации и Оценки Платформы IF-PEA.

В первом варианте осуществления изобретения Инициатор Запроса Доступа AR, в основном, включает в себя Инициатор Запроса Доступа в Сеть NAR, Клиента TNC TNCC, Устройство Сбора Измерений Целостности IMC1 Инициатора Запроса Доступа AR и Устройство Проверки Измерения Целостности IMV1 Инициатора Запроса Доступа AR. Инициатор Запроса Доступа в Сеть NAR связывается с Клиентом TNC TNCC по каналу передачи данных, чтобы пересылать сообщение Клиента TNC TNCC. Клиент TNC TNCC связывается с Устройством Сбора Измерений Целостности IMC1 Инициатора Запроса Доступа AR через Интерфейс Сбора Измерений Целостности IF-IMC и с Устройством Проверки Измерения Целостности IMV1 Инициатора Запроса Доступа AR через Интерфейс Проверки Измерения Целостности IF-IMV, чтобы дать возможность связи между Устройством Сбора Измерений Целостности IMC1 Инициатора Запроса Доступа AR и Устройством Проверки Измерения Целостности IMV2 Авторизатора Доступа AA и между Устройством Проверки Измерения Целостности IMV1 Инициатора Запроса Доступа AR и Устройством Сбора Измерений Целостности IMC2 Авторизатора Доступа AA.

Точка Применения Правил PEP, в основном, включает в себя Устройство Исполнения Правил PE, отвечающее за выполнение решения авторизатора доступа.

Авторизатор Доступа AA, в основном, включает в себя Авторизатор Доступа в Сеть NAA, Сервер TNC TNCS, Устройство Проверки Измерения Целостности IMV2 Авторизатора Доступа AA и Устройство Сбора Измерений Целостности IMC2 Авторизатора Доступа AA. Авторизатор Доступа в Сеть NAA связывается с Сервером TNC TNCS по каналу передачи данных, чтобы пересылать сообщение Сервера TNC TNCS. Сервер TNC TNCS связывается с Устройством Сбора Измерений Целостности IMC2 Авторизатора Доступа AA через Интерфейс Сбора Измерений Целостности IF-IMC и с Устройством Проверки Измерения Целостности IMV2 Авторизатора Доступа AA через Интерфейс Проверки Измерения Целостности IF-IMV, чтобы дать возможность связи между Устройством Проверки Измерения Целостности IMV2 Авторизатора Доступа AA и Устройством Сбора Измерений Целостности IMC1 Инициатора Запроса Доступа AR и между Устройством Сбора Измерений Целостности IMC2 Авторизатора Доступа AA и Устройством Проверки Измерения Целостности IMV1 Инициатора Запроса Доступа AR.

Устройство Управления Правилами PM, в основном, включает в себя Блок Обслуживания Проверки Подлинности Пользователя UASU и Блок Обслуживания Оценки Платформы PESU. Блок Обслуживания Проверки Подлинности Пользователя UASU связывается с Блоком Обслуживания Оценки Платформы PESU по каналу передачи данных, чтобы пересылать сообщение Блока Обслуживания Оценки Платформы PESU.

Во втором варианте осуществления изобретения Инициатор Запроса Доступа AR, в основном, включает в себя Инициатор Запроса Доступа в Сеть NAR, Клиента TNC TNCC и Устройство Сбора Измерений Целостности IMC1 Инициатора Запроса Доступа AR. Инициатор Запроса Доступа в Сеть NAR связывается с Клиентом TNC TNCC по каналу передачи данных, чтобы пересылать сообщение Клиента TNC TNCC. Клиент TNC TNCC связывается с Устройством Сбора Измерений Целостности IMC1 Инициатора Запроса Доступа AR через Интерфейс Сбора Измерений Целостности IF-IMC, чтобы дать возможность связи между Устройством Сбора Измерений Целостности IMC1 Инициатора Запроса Доступа AR и Устройством Проверки Измерения Целостности IMV Устройства Управления Правилами PM.

Точка Применения Правил PEP, в основном, включает в себя Устройство Исполнения Правил PE, отвечающее за выполнение решения авторизатора доступа.

Авторизатор Доступа AA, в основном, включает в себя Авторизатор Доступа в Сеть NAA, Сервер TNC TNCS и Устройство Сбора Измерений Целостности IMC2 Авторизатора Доступа AA. Авторизатор Доступа в Сеть NAA связывается с Сервером TNC TNCS по каналу передачи данных, чтобы пересылать сообщение Сервера TNC TNCS. Сервер TNC TNCS связывается с Устройством Сбора Измерений Целостности IMC2 Авторизатора Доступа AA через Интерфейс Сбора Измерений Целостности IF-IMC, чтобы дать возможность связи между Устройством Сбора Измерений Целостности IMC2 Авторизатора Доступа AA и Устройством Проверки Измерения Целостности IMV Устройства Управления Правилами PM.

Устройство Управления Правилами PM, в основном, включает в себя Блок Обслуживания Проверки Подлинности Пользователя UASU, Блок Обслуживания Оценки Платформы PESU и Устройство Проверки Измерения Целостности IMV. Блок Обслуживания Проверки Подлинности Пользователя UASU связывается с Блоком Обслуживания Оценки Платформы PESU по каналу передачи данных, чтобы пересылать сообщение Блока Обслуживания Оценки Платформы PESU. Блок Обслуживания Оценки Платформы PESU связывается с Устройством Проверки Измерения Целостности IMV через Интерфейс Проверки Измерения Целостности IF-IMV, чтобы дать возможность связи между Устройством Проверки Измерения Целостности IMV, и Устройством Сбора Измерений Целостности IMC1 Инициатора Запроса Доступа AR и Устройством Сбора Измерений Целостности IMC2 Авторизатора Доступа AA.

Согласно изобретению, четыре компонента, т.е. Инициатор Запроса Доступа в Сеть NAR, Контроллер Исполнения Правил PE, Авторизатор Доступа в Сеть NAA и Блок Обслуживания Проверки Подлинности Пользователя UASU, составляют уровень доступа в сеть. Инициатор Запроса Доступа в Сеть NAR связывается с Авторизатором Доступа в Сеть NAA через Интерфейс Транспортного Протокола Сетевой Авторизации IF-T, Контроллер Исполнения Правил PE связывается с Авторизатором Доступа в Сеть NAA через Интерфейс Точки Применения Правил IF-PEP, и Авторизатор Доступа в Сеть NAA связывается с Блоком Обслуживания Проверки Подлинности Пользователя UASU через Интерфейс Авторизации и Проверки Подлинности Пользователя IF-UAA. На уровне доступа в сеть, безопасный канал предварительно устанавливают между Точкой Применения Правил PEP и Авторизатором Доступа в Сеть NAA. Инициатор Запроса Доступа в Сеть NAR, Авторизатор Доступа в Сеть NAA и Блок Обслуживания Проверки Подлинности Пользователя UASU выполняют протокол трехэлементной равноправной проверки подлинности при помощи Устройства Исполнения Правил PE, чтобы дать возможность двунаправленной проверки подлинности пользователя и согласования ключей Инициатора Запроса Доступа AR и Авторизатора Доступа AA. Первичный ключ, созданный в течение проверки подлинности, передают от Авторизатора Доступа в Сеть NAA Контроллеру Исполнения Правил PE по безопасному каналу. Контроллер Исполнения Правил PE использует первичный ключ для согласования ключей с Инициатором Запроса Доступа AR, чтобы защитить транспортировку данных между Точкой Применения Правил PEP и Авторизатором Доступа AA для безопасности. Уровень доступа в сеть отвечает за двунаправленную проверку подлинности пользователя и согласование ключей Инициатора Запроса Доступа AR и Авторизатора Доступа AA, согласование ключей между Инициатором Запроса Доступа AR и Точкой Применения Правил PEP и взаимное управление доступом между Авторизатором Доступа AA и Инициатором Запроса Доступа AR.

Три объекта, т.е. Клиент TNC TNCC, Сервер TNC TNCS и Блок Обслуживания Оценки Платформы PESU, составляют уровень оценки целостности. Клиент TNC TNCC связывается с Сервером TNC TNCS через Интерфейс Клиент-Сервер TNC оценки целостности IF-TNCCS, и Сервер TNC TNCS связывается с Блоком Обслуживания Оценки Платформы PESU через Интерфейс Авторизации и Оценки Платформы IF-PEA. На уровне оценки целостности, оценка целостности включает в себя проверку целостности платформы и проверку подлинности учетных данных платформы. Существует два подхода оценки целостности платформы на уровне оценки целостности, и оба из них будут подробно описаны далее.

В первом подходе оценки целостности платформы, показанном на Фиг.3, Устройство Управления Правилами PM проверяет сертификаты AIK Инициатора Запроса Доступа AR и Авторизатора Доступа AA на правильность, и Инициатор Запроса Доступа AR и Авторизатор Доступа AA локально проверяют целостность платформы друг