Способ защиты текстовой информации от несанкционированного доступа

Иллюстрации

Показать всеИзобретение относится к некриптографическим способам защиты информации от несанкционированного доступа и может быть использовано в системах передачи данных в защищенном исполнении. Техническим результатом является повышение защищенности передачи текстовой информации путем использования искажений в системах передачи данных без использования секретных ключей и пин-кодов. Способ включает: шифрование текстового сообщения А, его передачу, дешифрование принятого текстового сообщения А, предоставление восстановленного сообщения пользователю, при этом перед шифрованием на передающей стороне искажают исходное текстовое сообщение А с помощью известного пин-кода Р путем отображения i-го слова, где , а I - количество слов в исходном сообщении, в соответствующий код Di по таблице возможных значений, замены кода Di на код DKi путем сдвига кода Di по кольцу на заданное в пин-коде Р количество строк k в прямом направлении, а на приемной стороне после дешифрации восстанавливают код Di i-го принятого слова путем сдвига кода DKi по кольцу на заданное в пин-коде Р количество строк k в обратном направлении, осуществляют отображение кода Di в соответствующее i-e слово по таблице возможных значений. 1 з.п. ф-лы, 1 ил., 2 табл.

Реферат

Изобретение относится к некриптографическим способам защиты информации от несанкционированного доступа и может быть использовано в системах передачи данных в защищенном исполнении.

Известен способ защиты текстовой информации от несанкционированного доступа [1], заключающийся в том, что на передающей стороне исходное сообщение искажается с помощью пин-кода Р, для чего осуществляют отображение i-го слова, где , а I - количество слов в исходном сообщении, в соответствующий код Di по таблице возможных значений, заменяют код D на код DKi путем сдвига кода Di по кольцу на заданное в пин-коде Р количество строк в прямом направлении, затем передают искаженное сообщение в канал связи, а на принимающей стороне принятое сообщение восстанавливается с помощью того же пин-кода Р, для чего восстанавливают код Di путем сдвига кода DKi по кольцу на заданное в пин-коде Р количество строк в обратном направлении, осуществляют отображение кода Di в соответствующее слово по таблице возможных значений.

Известный способ обладает небольшой информационной избыточностью и инерционностью, способностью выполнять как искажение, так и восстановление информации с максимальным быстродействием.

Общими с заявляемым способом являются признаки: разбиение исходного текстового сообщения на слова, отображение слова в соответствующий код по таблице возможных значений, сдвиг кода по кольцу на заданное в пин-коде количество строк в прямом направлении на передающей стороне, передача искаженного сообщения в канал связи, восстановление искаженного сообщения путем сдвига кода по кольцу на заданное в пин-коде количество строк в обратном направлении, отображение кода в соответствующее слово по таблице возможных значений на принимающей стороне и представление исходного сообщения пользователю.

Существенным недостатком способа [1] является то, что в этом способе защиты информации существует необходимость распределения секретных пин-кодов.

Наиболее близким к предлагаемому по совокупности признаков является способ защиты информации от утечки по каналу побочных электромагнитных излучений и наводок с использованием механизма шифрования по известному ключу [2].

Способ заключается в том, что осуществляют формирование известного ключа шифрования К, шифрование исходного сообщения А по известному ключу К на основе известного симметричного или несимметричного алгоритма шифрования, передают зашифрованное сообщение в канал связи, а на принимающей стороне дешифруют принятое текстовое сообщение А′ с помощью соответствующего алгоритма дешифрования по тому же известному ключу шифрования К в случае, если шифрование производилось с помощью алгоритма симметричного шифрования, или с помощью открытого ключа дешифрования К*, соответствующего открытому ключу шифрования К, на основе соответствующего алгоритма дешифрования в случае, если шифрование производилось с помощью алгоритма асимметричного шифрования, предоставлении восстановленного сообщения пользователю.

Перехваченный по каналу побочных электромагнитных излучений и наводок сигнал имеет малую величину мощности. Как следствие, велика вероятность перехвата сигнала с ошибками. Благодаря хорошим рассеивающим свойствам используемых шифрующих преобразований (например, блочных), возникает лавинообразное размножение ошибок при дешифровании.

Поскольку ключ шифрования предполагается заранее известным, то в этом методе защиты информации в каналах утечки отпадает необходимость распределения секретных ключей.

Общими с заявляемым способом являются признаки: кодирование исходного сообщения с помощью открытого ключа шифрования на основе известного алгоритма блочного шифрования на передающей стороне, передача закодированного сообщения в канал связи, восстановление закодированного сообщения с помощью соответствующего открытого ключа дешифрования на основе соответствующего алгоритма блочного дешифрования на принимающей стороне и представление исходного сообщения пользователю.

Существенным недостатком данного способа является то, что он не защищен от атаки по орфографическому словарю, заключающейся в восстановлении исходного сообщения по шифртекстам с ошибками автоматизированным способом и проверке корректности восстановленного с сообщения на присутствие орфографических ошибок, при этом если в восстановленном сообщении находится множество орфографических ошибок, то делается вывод о некорректности восстановления. Проверка наличия ошибок может осуществляться любым автоматизированным средством проверки правописания. В современных условиях развития вычислительной техники автоматизация анализа корректности восстановленных сообщений позволит значительно сократить время восстановления сообщения.

Задача, на решение которой направлено данное изобретение, заключается в повышении защищенности передачи текстовой информации путем использования искажений в системах передачи данных без использования секретных ключей и пин-кодов для существенного затруднения восстановления искаженного сообщения при осуществлении атак на основе известных или подобранных исходных и закодированных текстов, вплоть до невозможности успешного восстановления.

Решение указанной задачи достигается тем, что в известном способе защиты информации от несанкционированного доступа, заключающемся в шифровании текстового сообщения А, его передаче, дешифровании принятого текстового сообщения А, предоставлении восстановленного сообщения пользователю, согласно изобретению перед шифрованием на передающей стороне искажают исходное текстовое сообщение А с помощью известного пин-кода Р путем отображения i-го слова, где , а I - количество слов в исходном сообщении, в соответствующий код Di по таблице возможных значений, замены кода Di на код DKi путем сдвига кода Di по кольцу на заданное в пин-коде Р количество строк k в прямом направлении, а на приемной стороне после дешифрации восстанавливают код D i-го принятого слова путем сдвига кода DKi по кольцу на заданное в пин-коде Р количество строк k в обратном направлении, осуществляют отображение кода Di в соответствующее i-e слово по таблице возможных значений.

Искажение текстового сообщения также можно осуществлять с помощью таблиц возможных значений, содержащих специализированные термины конкретных областей знаний.

В совокупности признаков заявленного способа используются следующие терминология и обозначения:

- таблица возможных значений - таблица соответствия слов русского языка, находящихся в простой форме (и, возможно, какого-либо (каких-либо) иностранного(-ых) языка(-ов)), расположенных в алфавитном порядке, которым поставлен в соответствие код W, равный логарифму по основанию 2 порядкового номера слова, причем вычисление логарифма производят в полях Галуа, с количеством элементов, не меньшим числа строк N в таблице, и для которых указана часть речи, которой они являются;

- простая форма слова - для существительных - именительный падеж единственного числа, для числительных - именительный падеж, для прилагательных - именительный падеж единственного числа мужского рода положительной степени сравнения; для глаголов (в том числе причастий и деепричастий) - инфинитив; для наречий - положительная степень сравнения; для местоимений-существительных - именительный падеж, для морфологически неизменяемых слов (предлогов, союзов, частиц, междометий) - обычная (словарная) форма;

- отображение слова в код Di по таблице возможных значений - последовательная замена слова исходного текста на соответствующую ему простую форму с запоминанием морфологических несоответствий (падеж, число, склонение и т.п.) между словом исходного текста и его простой формой, замена простой формы слова на соответствующий ему код W по таблице возможных значений и заменой запомненных морфологических несоответствий между словом исходного текста и его простой формой на морфологический код М, равный

для имени существительного

,

для имени прилагательного

;

для имени числительного

;

для наречия

для спрягаемой формы глагола

для атрибутивной формы глагола (причастия)

для атрибутивной формы глагола (деепричастия)

;

для местоимения-существительного

;

для остальных частей речи

при этом морфологические параметры S слова выбираются в соответствии с таблицей 1, а параметр k выбирается произвольным образом из заданного диапазона, получение кода отображения Di по формуле

;

- Z+ - множество целых неотрицательных чисел;

- отображение кода Di в слово по таблице возможных значений - последовательное разложение кода Di на морфологический код М путем деления нацело кода Di на число строк N в таблице возможных значений и код W простой формы слова путем получения взятия остатка от деления кода Di на число строк N, замена по таблице возможных значений кода W на соответствующую ему простую форму слова, декодирования морфологических параметров S из морфологического кода М для части речи, указанной в строке с полученной простой формой слова таблицы возможных значений, по формулам

для имени существительного

для имени прилагательного

для имени числительного

для наречия

для спрягаемой формы глагола

для атрибутивной формы глагола (причастия)

для атрибутивной формы глагола (деепричастия)

для местоимения-существительного

,

и морфологического изменения полученной простой формы слова в соответствии с декодированными морфологическими параметрами S;

- под операцией A mod В понимается получение остатка от деления числа А на число В;

- под операцией A div В понимается деления нацело числа А на число В;

- сдвиг кода Di слова по кольцу на m строк в прямом направлении - замена значения кода простой формы слова W, стоящего в К-й строке в таблице возможных значений, на число W*, равное логарифму по основанию 2 числа В, равного

что равносильно замене значения кода простой формы слова W, стоящего в К-й строке в таблице возможных значений, на значение кода простой формы слова W*, стоящего в (m+К)-й строке, если m<K+N, или - на значение кода простой формы слова W*, стоящего в (m+K-N)-й строке, если m≥K+N;

- сдвиг кода Di слова по кольцу на m строк в обратном направлении - замена значения кода простой формы слова W, стоящего в К-й строке в таблице возможных значений, на число W*, равное логарифму по основанию 2 числа В, равного

что равносильно замене значения кода простой формы слова W, стоящего в К-й строке в таблице возможных значений, на значение кода простой формы слова W*, стоящего в (m-К)-й строке, если m>К, или - на значение кода простой формы слова W*, стоящего в (m-K+N)-й строке, если m<К;

- известный алгоритм шифрования - любой алгоритм блочного или потокового шифрования (симметричного или асимметричного), не являющимся на момент использования дискредитированным, для которого доказана невозможность вскрытия любым методом кроме метода тотального перебора ключей.

| Таблица 1 | |||||

| Падеж | Sp | Род | Sr | Время | St |

| Именительный | 0 | Мужской | 0 | Прошедшее | 0 |

| Родительный | 1 | Женский | 1 | Настоящее | 1 |

| Дательный | 2 | Средний | 2 | Будущее | 2 |

| Винительный | 3 | Лицо | Sf | Наклонение (глагол в сослагательном наклонении может быть представлен формой глагола в изъявительном наклонении) | Sn |

| Творительный | 4 | Первое | 0 | Изъявительное | 0 |

| Предложный | 5 | Второе | 1 | Повелительное | 1 |

| Число | Sc | Третье | 2 | Степень сравнения | Ss |

| Единственное | 0 | Положительная | 0 | ||

| Множественное | 1 | Сравнительная | 1 |

Сущность изобретения заключается в следующем. Мощность снимаемых злоумышленником цифровых оптических сигналов с боковой поверхности оптического волокна или перехватываемых сигналов по каналу побочных электромагнитных излучений и наводок имеет очень малую величину. При этом вероятность ошибочного приема злоумышленником символов передаваемых сообщений является значительной. Из-за ошибочного приема злоумышленником хотя бы одного бита информации в силу свойств применяемого алгоритма шифрования, несмотря на то, что при шифровании используется открытый (известный всем, в том числе и злоумышленнику) ключ, при дешифровании перехваченных сообщений происходит лавинообразное размножение ошибок. После восстановления дешифрованных сообщений с ошибками в силу свойств применяемого алгоритма искажения текстовой информации будет получено множество текстов, слова в которых связаны грамматически и, возможно, по смыслу, при этом автоматизированный анализ полученных текстов невозможен, т.е. анализ может выполняться только экспертным путем, причем эксперт должен иметь квалификацию, близкую к квалификации автора сообщения, так как специализированные тексты зачастую неспециалистом могут восприниматься как набор слов, лишенных смысла.

Поскольку ключи шифрования и дешифрования, а также пин-коды предполагаются заранее известными, следовательно, отпадает необходимость распределения между абонентами секретной идентификационной информации.

Эти отличительные признаки по сравнению с прототипом позволяют сделать вывод о соответствии заявляемого технического решения критерию "новизна".

Перечисленная совокупность существенных признаков в указанном порядке исключает возможность применения автоматизированного анализа полученных при декодировании текстов, т.е. анализ может выполняться только экспертным путем, а также исключает необходимость использования секретных ключей и пин-кодов.

Именно новое свойство совокупности признаков, приводящих к существенному затруднению несанкционированного доступа к текстовой информации, передаваемой по каналам связи, путем применения искажения информации путем отображения слов в соответствующие коды по таблице возможных значений со сдвигом, кодирования искаженной информации с помощью открытого ключа шифрования на основе известного алгоритма шифрования, размножающего при декодировании возникающие при съеме информации ошибки, позволяет сделать вывод о соответствии предлагаемого технического решения критерию "изобретательский уровень".

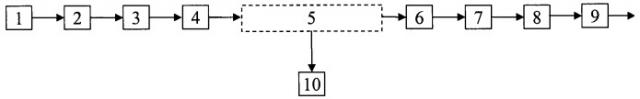

Предлагаемый способ защиты информации от несанкционированного доступа опробован в лабораторных условиях. Способ может быть реализован программно с помощью ЭВМ или вычислительного устройства, структура которого представлена на чертеже, где обозначено:

1 - устройство отображения слова в код;

2 - устройство сдвига кода по кольцу в прямом направлении;

3 - шифрующее устройство;

4 - передатчик;

5 - канал связи;

6 - приемник;

7 - дешифрующее устройство;

8 - устройство сдвига кода по кольцу в обратном направлении;

9 - устройство отображения кода в слово;

10 - приемник цифровых сообщений злоумышленника.

Для простоты описания работы устройства будем пользоваться российским алгоритмом шифрования ГОСТ 28147-89 в режиме простой замены с 256-битным ключом шифрования К=BBBB…BBB16 (где B16=1110=11012 - форма представления числа в шестнадцатеричной, десятичной и двоичной системах счисления), таблицей возможных значений с малым числом строк и случайным параметром k, равным 1.

Исходное сообщение

ЮСТАС АЛЕКСУ ОПЕРАЦИЯ АЛЬФА ОТМЕНЕНА

подают на устройство отображения слова в код 1, в котором происходят разбиение текста на слова и замена каждого слова на соответствующий код по таблице возможных значений (таблица 2). Закодированное сообщение

207 239 196 201 10571

поступает в устройство 2, где проводят процедуру искажения с помощью пин-кода, путем сдвига кода слова на 1 строку

201 237 203 204 10566.

Искаженное сообщение поступает в устройство 3, где проводят шифрование сообщения, после чего зашифрованное сообщение

63957 50695 64029 25250 4668

через передатчик 4, линию связи 5 и приемник 6 поступает в дешифрующее устройство 7, после чего дешифрованное сообщение

201 237 203 204 10566

поступает в устройство сдвига кода по кольцу в обратном направлении 8. Затем восстановленное с помощью пин-кода Р сообщение

207 239 196 201 10571

поступает в устройство отображения кода в слово 9, после чего сообщение

ЮСТАС АЛЕКСУ ОПЕРАЦИЯ АЛЬФА ОТМЕНЕНА

передается получателю.

Пусть сообщение

ЮСТАС АЛЕКСУ ОПЕРАЦИЯ АЛЬФА ОТМЕНЕНА,

передаваемое по линии связи в зашифрованном виде

63957 50695 64029 25250 4668

(последние два числа в двоичном виде: 110001010100010 1001000111100) перехвачено с помощью устройства 10 с ошибками в двух битах:

63957 50695 64029 26274 5692

(последние два числа в двоичном виде: 110011010100010 1011000111100).

Перехваченное сообщение дешифруется

53356 33984 65403 47745 29646,

осуществляется сдвиг кода по кольцу в обратном направлении

53353 33996 65396 47754 29640,

после чего может быть получен следующий текст

АЛЬФАМ ОНА ОПЕРАЦИЙ ЦИКЛАМ БЫСТРЕЕ.

Данный текст не вызывает сообщений об ошибках со стороны средств автоматизированного анализа (например, средства проверки правописания, входящего в состав Microsoft Word).

В качестве набора слов, входящих в состав таблицы возможных значений, могут выступать как общеупотребительные слова и выражения, так и специализированные термины конкретных областей знаний, например военные, строительные, химические. При этом многократно возрастает сложность анализа дешифрованных текстов экспертным путем, причем эксперт должен иметь квалификацию, близкую с квалификацией автора сообщения. Например, химическое название ципрофлоксацина

1-циклопропил-6-фтор-1,4 дигидро-оксо-7-(пиперазин-1-ил)хинолин-3-карбоновой кислоты гидрохлорид

при его получении с ошибками может быть декодировано как

1-циклобензоат-6-метил-1,4 триоксо-гидро-7-(хинолин-1-ил)пиперазин-3-хлорной кислоты гидрокарбонат.

Эксперт, не обладающий достаточными знаниями в области химии, не сможет определить наличие ошибок в декодированном сообщении.

| Таблица 2 | |||

| № п/п | Слово | Часть речи | Код |

| 1 | АЛЕКС | имя существительное | 14 |

| 2 | АЛЬФА | имя существительное | 9 |

| 3 | ОНА | местоимение-существительное | 12 |

| 4 | ЗЕЛЕНЫЙ | имя прилагательное | 0 |

| 5 | ОПЕРАЦИЯ | имя существительное | 4 |

| 6 | ОТМЕНИТЬ | причастие | 11 |

| 7 | ИДТИ | глагол | 6 |

| 8 | ЮСТАС | имя существительное | 15 |

| 9 | ПРОСТОЙ | имя прилагательное | 13 |

| 10 | ФОРМА | имя существительное | 3 |

| 11 | ЗОЛОТОЙ | имя прилагательное | 5 |

| 12 | ГОВОРИТЬ | глагол | 7 |

| 13 | НАЧИНАТЬ | глагол | 2 |

| 14 | ЦИКЛ | имя существительное | 10 |

| 15 | КТО | местоимение-существительное | 1 |

| 16 | БЫСТРО | наречие | 8 |

Предлагаемый способ может быть применен для защиты текстовой информации от утечки по каналу побочных электромагнитных излучений и наводок, при ее передаче по волоконно-оптическим системам передачи данных от несанкционированного съема с боковой поверхности оптического волокна, при ее передаче по беспроводным сетям связи от перехвата сетевого графика, в условиях непрямой видимости базовой станции, а также для защиты информации при ее передаче с помощью любых других систем, в случае, если перехватываемые сообщения с большой вероятностью будут содержать ошибку хотя бы в одном бите.

Реализация предлагаемого способа не вызывает затруднений, так как все блоки и узлы общеизвестны и широко описаны в технической литературе. Например, устройства отображения слова в код и кода в слово могут быть реализованы в виде вычислительных устройств, включающих арифметико-логическое устройство анализа текста и оперативное запоминающее устройство на базе современных интегральных микросхем или микроконтроллерах [3, 4], по принципам и методам, описанным в [5-8], устройства сдвига кода по кольцу в прямом и обратном направлениях на базе регистра сдвига [3-4], шифрующее и дешифрующее устройства - на базе любого средства вычислительной техники, реализующего шифрование/дешифрование по способу с размножением ошибок, например [9], линии соединения блоков - на базе любого современного интерфейса соединения цифровых устройств [10].

Источники информации

1. Молдовян А.А. и др. "Криптография: скоростные шифры". - СПб.: БХВ-Петербург, 2002, 496 с.

2. Способ защиты информации от несанкционированного доступа. Заявка на изобретение №2009118897.

3. Нечаев И.А. Конструкции на логических элементах цифровых микросхем. - М.: "Радио и связь", 1992. - 123 с.

4. Новиков Ю.В. Основы цифровой схемотехники. Базовые элементы и схемы. Методы проектирования. - М.: Мир, 2001. - 379 с.

5. Белов А.В. Создаем устройства на микроконтроллерах. - СПб.: Наука и техника, 2007. - 304 с.

6. Конструкторско-технологическое проектирование электронной аппаратуры. Учебник для вузов. Сер.: Информатика в техническом университете./Под ред. В.А.Шахнова. - М.: Изд-во МГТУ им. Н.Э.Баумана, 2003. - 528 с.: ил.

7. Суворова Е., Шейнин Ю. Проектирование цифровых систем на VHDL. Сер.: "Учебное пособие". - СПб.: БХВ-Петербург, 2003. - 576 с.: ил.

8. Овчинников В.А. Алгоритмизация комбинаторно-оптимизационных задач при проектировании ЭВМ и систем. Сер.: Информатика в техническом университете. - М.: Изд-во МГТУ им. Н.Э.Баумана, 2001. - 288 с.: ил.

9. Средство криптографической защиты информации КриптоПро CSP. Версия 3.0. Описание реализации. ЖТЯИ.00015-01 90 01, 2005. - 14 с.

10. Пей Ан. Сопряжение ПК с внешними устройствами. - М.: ДМК Пресс, 2003. - 320 с.: ил.

1. Способ защиты информации от несанкционированного доступа, заключающийся в шифровании текстового сообщения А, его передаче, дешифровании принятого текстового сообщения А, предоставлении восстановленного сообщения пользователю, отличающийся тем, что перед шифрованием на передающей стороне искажают исходное текстовое сообщение А с помощью известного пин-кода Р, путем отображения i-го слова, где , a I - количество слов в исходном сообщении, в соответствующий код Di по таблице возможных значений, замены кода Di на код путем сдвига кода Di по кольцу на заданное в пин-коде Р количество строк k в прямом направлении, а на приемной стороне после дешифрации восстанавливают код Di i-го принятого слова путем сдвига кода по кольцу на заданное в пин-коде Р количество строк k в обратном направлении, осуществляют отображение кода Di в соответствующее i-e слово по таблице возможных значений.

2. Способ по п.1, отличающийся тем, что искажение текстового сообщения осуществляют с помощью таблиц возможных значений, содержащих специализированные термины конкретных областей знаний.