Система и способ для обеспечения возможности передачи информации фемтосоты от хост-терминального устройства к гостевому терминальному устройству

Иллюстрации

Показать всеИзобретение относится к области беспроводной связи, в частности к способам и системам для передачи информации, относящейся к базовым станциям точки доступа, к гостевым терминалам. Техническим результатом является уменьшение истощения батареи терминального устройства при поиске фемтосоты. Для этого когда гостевой терминал ищет гостевой доступ к сетевым службам в некотором местоположении, например когда гость находится у кого-нибудь дома, или клиент находится в магазине, или путешественник находится на вокзале, доступ может быть предоставлен посредством обмена информацией между владельцем местоположения и базовой макросетью оператора мобильной связи. При этом информация, передаваемая гостевому терминалу, позволяет ему находить фемтосоту. Доступ может быть предоставлен через владельца через терминальное устройство, соединенное беспроводным способом с базовой сетью, или посредством любого устройства, соединенного с Интернет. Когда доступ предоставлен, гостевое терминальное устройство принимает информацию, достаточную для инициирования связи с фемтосотами, находящимися вблизи местоположения, и таким образом начинает использовать связь на основе Интернет. 4 н. и 27 з.п. ф-лы, 11 ил., 3 табл.

Реферат

Настоящая заявка на патент испрашивает приоритет на основании предварительной заявки № 60/979,800, озаглавленной "СИСТЕМА И СПОСОБ ДЛЯ ОБЕСПЕЧЕНИЯ ВОЗМОЖНОСТИ ПЕРЕДАЧИ ИНФОРМАЦИИ ФЕМТОСОТЫ ОТ ТЕРМИНАЛЬНОГО УСТРОЙСТВА ВЛАДЕЛЬЦА ГОСТЕВОМУ ТЕРМИНАЛЬНОМУ УСТРОЙСТВУ", поданной 12 октября 2007 года, переуступленной правопреемнику настоящей заявки, и материалы которой в явном виде включены в настоящую заявку посредством ссылки.

Область техники

Настоящая заявка относится к беспроводной связи вообще и, в частности, к способам и системам для передачи информации, относящейся к базовым станциям точки доступа, к гостевым терминалам.

Уровень техники

Системы беспроводной связи широко распространены для предоставления различных типов связи (например, передачи голоса, данных, служб мультимедиа и т.д.) многим пользователям. Поскольку спрос на высокоскоростную передачу и службы данных мультимедиа быстро растет, существует задача реализации эффективных и устойчивых систем связи с улучшенной производительностью.

В последние годы пользователи начали заменять стационарную проводную связь на мобильную связь и все больше требуют более высокого качества передачи речи, надежного обслуживания и более низких цен.

В дополнение к имеющимся мобильным телефонным сетям возник новый класс малых базовых станций, которые могут быть установлены у пользователя дома и обеспечивать беспроводной охват внутри помещения для мобильных модулей с использованием существующих широкополосных Интернет-соединений. Такие персональные миниатюрные базовые станции общеизвестны как базовые станции точки доступа или в качестве альтернативы домашний узел B (HNB) или в качестве альтернативы фемтосоты. Как правило, такие миниатюрные базовые станции (фемтосоты) подключены к Интернету и к сети оператора мобильной связи через маршрутизатор или модем.

Однако одной из критических проблем с фемтосотами является "обнаружение", а именно то, каким образом мобильное устройство узнает о наличии фемтосоты, и авторизованный доступ к ней. Может использоваться частое сканирование по частотам, но такая методика может истощить батарею в устройстве. В зависимости от используемого системного решения относительно фемтосот мобильный модуль может не знать, разрешено ли использовать конкретную фемтосоту или нет, по меньшей мере лишь до тех пор, пока мобильный модуль не попытается зарегистрироваться в фемтосоте. Это приводит к дополнительному истощению батареи.

Именно эти и другие ограничения таких предшествующих попыток мотивируют настоящее изобретение, раскрытое здесь.

КРАТКОЕ ОПИСАНИЕ ЧЕРТЕЖЕЙ

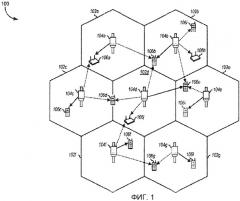

Фиг. 1 показывает иллюстративную систему беспроводной связи, содержащую фемтосоты, в соответствии с одним вариантом осуществления;

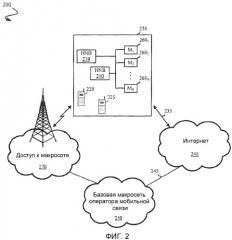

фиг. 2. показывает иллюстративную систему связи, допускающую возможность развертывания фемтосот в сетевом окружении в соответствии с одним вариантом осуществления;

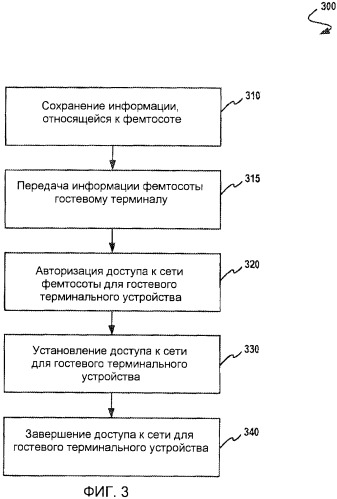

фиг. 3 показывает блок-схему последовательности операций системы предоставления возможности передачи информации фемтосоты от хост-терминального устройства гостевому терминальному устройству в соответствии с одним вариантом осуществления;

фиг. 4. показывает блок-схему последовательности операций иллюстративной системы для установления записи базы данных доступа в соответствии с одним вариантом осуществления;

фиг. 5. показывает блок-схему последовательности операций иллюстративной системы для авторизации доступа к сети фемтосоты для гостевого терминального устройства в соответствии с одним вариантом осуществления;

фиг. 6. показывает блок-схему последовательности операций иллюстративной системы связи для установления и завершения доступа к сети для гостевого терминального устройства в соответствии с одним вариантом осуществления;

фиг. 7A показывает иллюстративный протокол взаимодействия для обеспечения возможности развертывания базовых станций точки доступа в сетевом окружении в соответствии с одним вариантом осуществления;

фиг. 7B показывает упрощенную блок-схему нескольких типовых аспектов компонентов связи;

фиг. 8, 9 и 10 - упрощенные блок-схемы нескольких типовых аспектов устройств, выполненных с возможностью обеспечивать передачу информации фемтосоты, как изложено в вариантах осуществления.

ОСУЩЕСТВЛЕНИЕ ИЗОБРЕТЕНИЯ

Слово "иллюстративный" используется здесь для обозначения "служащий примером, экземпляром или иллюстрацией". Любой вариант осуществления, описанный здесь как "иллюстративный", не должен обязательно рассматриваться как предпочтительный или имеющий преимущество по сравнению с другими вариантами осуществления. Описанные здесь способы могут использоваться для различных беспроводных сетей, таких как сети множественного доступа с кодовым разделением (CDMA), сети множественного доступа с временным разделением (TDMA), сети множественного доступа с частотным разделением (FDMA), сети множественного доступа с ортогональным частотным разделением (OFDMA), сети множественного доступа с частотным разделением с одной несущей (SC-FDMA) и т.д. Термины "сети" и "системы" часто используются взаимозаменяемо. Сеть CDMA может реализовать такую беспроводную технологию, как универсальный наземный беспроводной доступ (UTRA), технология CDMA2000 и т.д. Технология UTRA включает в себя широкополосный доступ CDMA (W-CDMA) и передачу с низкой скоростью элементарных сигналов (LCR). Технология CDMA2000 охватывает стандарты IS-2000, IS-95 и IS-856. Сеть TDMA может реализовать такую беспроводную технологию, как глобальная система мобильной связи (GSM). Сеть OFDMA может реализовать такую беспроводную технологию, как усовершенствованная технология UTRA (E-UTRA), стандарты IEEE 802.11, IEEE 802.16, IEEE 802.20, технология Flash-OFDM® и т.д. Технологии UTRA, E-UTRA и GSM являются частью универсальной системы мобильной связи (UMTS). Система проекта долгосрочного развития (LTE) представляет собой грядущий выпуск системы UMTS, который использует технологию E-UTRA. Технологии UTRA, E-UTRA, GSM, UMTS и LTE описаны в документах организации, называемой "Проект партнерства для создания сетей третьего поколения" (3GPP). Технология CDMA2000 описана в документах организации, называемой "Проект-2 партнерства для создания сетей третьего поколения" (3GPP2). Эти различные беспроводные технологии и стандарты являются известными в данной области техники.

Здесь в описании узел, который обеспечивает охват относительно большой области, может называться макроузлом, в то время как узел, который обеспечивает охват относительно маленькой области (например, жилого дома), может называться фемтоузлом. Следует понимать, что изложенные здесь идеи могут быть применимы к узлам, соответствующим другим типам зон охвата. Например, пикоузел может обеспечить охват области, которая меньше области макроузла и больше области фемтоузла (например, охват в пределах административного здания). В различных приложениях может использоваться другая терминология для обозначения макроузла, фемтоузла или других узлов точки доступа. Например, макроузел может быть выполнен или называться как узел доступа, базовая станция, точка доступа, узел eNodeB, макросота и так далее. Кроме того, фемтоузел может быть выполнен или называться как домашний узел B, домашний узел eNodeB, базовая станция точки доступа, фемтосота и так далее. В некоторых реализациях узел может соответствовать (например, быть разделенным) одной или более сотам или секторам. Сота или сектор, соответствующие макроузлу, фемтоузлу или пикоузлу, могут соответственно называться как макросота, фемтосота или пикосота. Ниже со ссылкой на фиг.1 и 2 описан упрощенный пример того, каким образом фемтоузлы могут быть развернуты в сети.

Фиг. 1 показывает иллюстративную систему 100 беспроводной связи, выполненную с возможностью поддерживать несколько пользователей, в которой могут быть реализованы различные раскрытые варианты осуществления и аспекты изобретения. Как показано на фиг. 1, в качестве примера система 100 обеспечивает связь для нескольких сот 102, например для макросот 102a-102g, и каждая сота обслуживается соответствующей точкой или точками 104 доступа (AP), например точками доступа 104a-104g. Каждая макросота может быть дополнительно разделена на один или более секторов (не показаны). Как дополнительно показано на фиг. 1, различные устройства 106 терминалов доступа (AT), в том числе терминалы 106a-106l доступа, также взаимозаменяемо называемые пользовательским оборудованием (UE), мобильными станциями (MS) или терминальными устройствами, могут быть рассредоточены в различных местоположениях по системе. Каждый терминал 106 доступа может взаимодействовать с одной или более точками 104 доступа по прямой линии связи (FL) и/или обратной линии связи (RL) в заданный момент времени, например, в зависимости от того, является ли терминал доступа активным и находится ли он в состоянии мягкой эстафетной передачи. Система 100 беспроводной связи может обеспечивать обслуживание в большой географической области. Например, макросоты 102a-102g могут охватывать только несколько кварталов в пределах района или несколько квадратных миль в сельской местности.

Фиг. 2 показывает иллюстративную систему связи для предоставления возможности развертывания фемтоузлов, также называемых фемтосотами (базовыми станциями точки доступа) в пределах сетевого окружения. Как показано на фиг. 2, система 200 включает в себя несколько фемтоузлов или в качестве альтернативы фемтосот, базовых станций точки доступа, модулей домашних узлов B (HNB), например узел 210 HNB, каждый из которых установлен в соответствующем сетевом окружении с относительно маленьким охватом, например, в одном или более местоположениях 230, и, например, выполнен с возможностью обслуживать соответствующее пользовательское оборудование 220, а также чужое пользовательское оборудование 225. Каждый узел 210 HNB может быть соединен с глобальной сетью, такой как Интернет 240, а также выполнен с возможностью взаимодействовать через нее с любым узлом в Интернете, в том числе с базовой макросетью 250 оператора мобильной связи (также называемой "базовой сетью"). В иллюстративных конфигурациях местоположение может включать в себя маршрутизаторы DSL и/или кабельные модемы 2601, 2602,..., 260N. Как показано, между терминальным устройством 220 и базовой макросетью 250 оператора мобильной связи имеются по меньшей мере два тракта связи, в именно тракт, включающий в себя доступ 270 к макросоте, и тракт, включающий в себя Интернет 240.

Хотя описанные здесь варианты осуществления используют терминологию проекта 3GPP, следует понимать, что варианты осуществления могут быть применены не только к технологии проекта 3GPP (Rel99, Rel5, Rel6, Rel7 и т.д.), но также и к технологии проекта 3GPP2 (1xRTT, 1xEV-DO Rel0, RevA, RevB и т.д.), а также к другим известным и родственным технологиям. В таких описанных здесь вариантах осуществления владелец узла 210 HNB может подписаться на обслуживание мобильной связи, такое как, например, службы мобильной связи третьего поколения (3G), предлагаемые через базовую макросеть 250 оператора мобильной связи, и пользовательское оборудование 220 может иметь возможность работать как в среде макросоты, так и в среде с малым охватом на основе узла HNB. Таким образом, узел 210 HNB может быть адаптирован к обратной совместимости с любым существующим пользовательским оборудованием 220.

Как очевидно из предшествующего описания, в дополнение к доступу к сети, обеспечиваемому непосредственно базовой макросетью 250 оператора мобильной связи, пользовательское оборудование 220 может косвенно обеспечиваться доступом к сети посредством одного или более узлов HNB. В таком случае прямая связь между пользовательским оборудованием 220 и базовой макросетью 250 оператора мобильной связи может быть выполнена через узел 210 HNB и через Интернет 240. Доступ одному или более экземплярам пользовательского оборудования может быть предоставлен одним или более предварительно авторизованными узлами 210 HNB, а именно узлами 210 HNB, которые лицензированы или имеют подписку для использования вблизи соответствующего местоположения 230.

Одна из моделей использования для узлов HNB (далее - фемтосот) включает в себя "ограниченную привязку". То есть пока одна или более фемтосот предварительно привязана и авторизована для предоставления доступа к сети совместимому пользовательскому оборудованию (далее - терминалу или терминальному устройству), то есть лицензирована или имеет подписку владельца местоположения, в котором она установлена (например, дома), эти самые фемтосоты отклонили бы доступ к сети любому другому (например, несоответствующему или чужому) абоненту (абонентам) сети сотовой связи. Эта ограниченная привязка или отклоненный доступ к сети безусловно охватывает чужие терминальные устройства, которые могли бы иметь возможность получить доступ к сети посредством данной фемтосоты, если бы не существовала функциональность модели ограниченной привязки. Таким образом, даже в присутствии чужого терминального устройства, которое совместимо с технологией фемтосоты, подписано на обслуживание сети сотовой связи, лицензированной для спектра, используемого фемтосотой, и находится в физической близости (в пределах охвата) фемтосоты, доступ чужого терминального устройства к ближайшим фемтосотам отклоняется до тех пор, пока чужой терминал не будет идентифицирован и ему не будет разрешен доступ.

Один отличительный признак модели ограниченной привязки состоит в явном разрешении гостевому терминалу взаимодействовать с фемтосотой (или, более широко, взаимодействовать с любой из множества фемтосот) и в получении авторизованного доступа к Интернет 240 и таким образом к базовой макросети 250 оператора мобильной связи через соединение 245. В этом контексте гостевой терминал может являться любым пользовательским оборудованием, кроме упомянутых выше предварительно привязанных терминальных устройств. Такое явное разрешение (далее - гостевой статус) может быть предоставлено либо на основе ограничения по времени либо на основе без ограничения, но с учетом времени.

В одном варианте осуществления терминальное устройство может быть предварительно привязано к использованию с конкретной фемтосотой. В таких вариантах осуществления терминальное устройство может хранить информацию, привязывающую это терминальное устройство к конкретной фемтосоте (фемтосотам), которую терминальному устройству разрешено использовать. Эта информация может быть представлена и сохранена во многих формах и с помощью различных полей и их содержаний в зависимости от конкретного решения. Таблица 1 изображает одну возможность для такого представления в форме реляционной базы данных. Данные, внесенные в таблицу 1, соответствуют возможной иллюстративной привязке фемтосоты к терминальному устройству, как показано на фиг. 1.

| Таблица 1 | ||

| Строка | Идентификатор терминального устройства | Идентификатор фемтосоты |

| 1 | 106e | 104e |

| 2 | 106k | 104e |

| 3 | 106g | 104g |

| 4 | 106l | 104g |

Таким образом, таблица 1 представляет привязки между конкретными терминальными устройствами и одной или более фемтосотами. В показанном примере для каждого из четырех терминальных устройств (106e, 106k, 106g и 106l) задана привязка с одной или более фемтосот. Безусловно, привязки не ограничены только двумя терминальными устройствами для каждой фемтосоты, как показано в строках 1-2 и строках 3-4 таблицы, и в действительности любое терминальное устройство может иметь строку/запись, которая создает привязку с дополнительными фемтосотами. Кроме того, могут быть доступны дополнительные отношения, которые определяют отношение между конкретным абонентом базовой сети и нулем или более фемтосотами, лицензированными для этого абонента. В дополнительном варианте осуществления могут быть добавлены несколько отношений, чтобы создать, например, отношение между конкретным абонентом и нулем или более терминальными устройствами ("абонентскими терминальными устройствами").

В продолжение обсуждения модели использования ограниченной привязки, базовая макросеть 250 оператора мобильной связи может хранить базу данных, подобную таблице 1, указывающую, какие терминальные устройства авторизованы для доступа к каким фемтосотам. В одном варианте осуществления гостевое терминальное устройство может быть введено в эту базу данных, возможно включающую в себя дополнительную авторизацию гостевого статуса, и возможно включающую в себя информацию, описывающую срок действия гостевого статуса. Таким образом, когда имеющий силу период гостевого статуса истекает, информация гостевого статуса может быть помечена как недействительная или неактивная, или удалена из базы данных конкретной сети. Поэтому последующая попытка гостевого терминального устройства получить доступ к сети через фемтосоту может быть отклонена, и гостевому терминальному устройству может быть предписано использовать альтернативный способ доступа к сети. В качестве альтернативы гостевому терминальному устройству гостя может быть разрешено продолжить использовать фемтосоту, но с такими ограничениями доступа, как ограниченная пропускная способность, или с такими ограничениями доступа, как тарифы, которые могут применяться оператором базовой макросети 250 оператора мобильной связи.

Дополнительные варианты осуществления, подробно описанные ниже, допускают передачу информации, которая дает возможность гостевому терминальному устройству находить имеющую лицензию фемтосоту, когда гостевое терминальное устройство находится близко к установленному местоположению. В одном варианте осуществления используются записи базы данных фемтосоты ("записи FDE"). Когда запись FDE хранится в домашнем терминальном устройстве, запись FDE обозначается как "домашняя запись FDE", и когда она хранится в гостевом терминальном устройстве, она обозначается как "гостевая запись FDE", и когда запись FDE хранится в базовой сети, запись FDE обозначается как "базовая запись FDE", даже притом, что информация в каждой из упомянутых выше записей FDE или в любой их комбинации может быть идентичной. Безусловно, терминальное устройство может хранить домашнюю запись FDE, как было только что описано, и может также содержать другие записи FDE или даже другую аналогичным образом структурированную информацию о других фемтосотах, к которым ему разрешен доступ. Например, в дополнение к домашней записи FDE сетевое терминальное устройство пользователя может содержать запись FDE, привязывающую его к фемтосотам, установленным на месте работы пользователя.

Несколько более формально предшествующий способ изображается посредством блок-схемы последовательности операций для системы 300, как показано на фиг. 3. Более конкретно, способ обеспечения возможности передачи информации фемтосоты от хост-терминального устройства гостевому терминальному устройству может содержать операции, включающие в себя сохранение информации относительно фемтосоты (операция 310), передачу упомянутой информации относительно упомянутой фемтосоты гостевому терминальному устройству (операция 315), авторизацию доступа к сети фемтосоты для гостевого терминального устройства (операция 320) и установление доступа к сети для гостевого терминального устройства (операция 330). Как показано, операция авторизации доступа к сети фемтосоты и операция установления доступа к сети фемтосоты являются различными и отдельными операциями, и только лишь авторизация доступа к сети не требует установления доступа к сети. Безусловно, авторизация доступа к сети фемтосоты для гостевого терминального устройства может не являться постоянной авторизацией, в соответствии с чем система 300 содержит операцию для прекращения доступа к сети для гостевого терминального устройства (операция 340).

Фиг. 4 является блок-схемой последовательности операций для системы 400 для установления записи базы данных доступа в соответствии с одним вариантом осуществления. В качестве варианта настоящая система 400 может быть реализована в контексте архитектуры и функциональности, показанных на фиг. 1-3. Однако, безусловно, система 400 или любая операция в ней могут быть выполнены в любом желаемом окружении.

В той мере, в какой система 300 и система 400 являются гибкими, чтобы поддерживать широкое разнообразие функций, различные способы инициирования передачи информации от хост-терминального устройства для установления записи базы данных доступа также являются гибкими. Фактически передача информации может быть инициирована с использованием мобильного терминального устройства, которое лицензировано (или охвачено подпиской) для владельца местоположения, в котором установлены фемтосоты. Или она может быть инициирована посредством запроса доступа от не имеющего лицензию устройства либо мобильного либо не мобильного, при соблюдении надлежащего протокола (операция 410). Это не имеющее лицензию устройство может представлять собой настольный или переносной компьютер или любое другое вычислительное устройство, способное выполнять код обозревателя или подобный ему код. В некоторых вариантах осуществления даже возможно, что устройство, используемое при инициализации передачи информации, может представлять собой мобильное терминальное устройство, лицензированное для лица, отличного от владельца рассматриваемого местоположения.

В любом из этих случаев идентифицирующая информация абонента или держателя лицензии для фемтосот, вовлеченных в передачу информации, может быть извлечена в ходе протокола передачи информации и впоследствии использована для распределения оплаты и других целей. Во многих обсуждаемых примерах удобно рассматривать "домашнего пользователя" как обозначение того же самого лица (или объекта), что и человек (или объект), который является владельцем местоположения, в котором установлены рассматриваемые фемтосоты. Однако нужно понимать, что решение о том, когда следует инициировать транзакцию, может приниматься специально для данного случая (например, вскоре после того как гость изъявляет потребность в доступе к фемтосоте), или транзакция может быть инициирована априорно и даже в групповом режиме. Возможно даже, что совершающий транзакцию пользователь может являться любым человеком или объектом, способным обеспечить надлежащие данные для авторизации (операция 420). В одном варианте осуществления совершающий транзакцию пользователь может являться сотрудником базовой сети или агентом (человеком или компьютерной программой), уполномоченным "зарегистрировать" группу гостей. Такой случай мог бы иметь место, когда, например, организатор конференции решает предварительно авторизовать доступ к фемтосоте в пределах помещения конференции, но только для конкретных посетителей, которые выбрали такое обслуживание (или заплатили за него) (далее - предварительно авторизованный гость или предварительно авторизованные гости).

Далее, совершающий транзакцию пользователь может вызвать прикладную программу, способную исполняться в терминальном устройстве пользователя (например, эта прикладная программа может являться прикладной программой BREW компании Qualcomm Incorporated из Сан-Диего, Калифорния). Или совершающий транзакцию пользователь может вызвать прикладную программу или мини-программу из упомянутого выше не имеющего лицензию устройства. В одном варианте осуществления этот тип транзакции представляет собой платную операцию, и оператор базовой макросети 250 оператора мобильной связи может извлечь доход просто за выполнение транзакции, даже независимо от какого-либо последующего использования сети. В иллюстративных вариантах осуществления упомянутая выше прикладная программа может предоставлять (например, через графический интерфейс пользователя) группу вариантов, включающих в себя, но без ограничения (a) максимальную длительность срока действия гостевого доступа; (b) длительность срока действия гостевого доступа, в течение которой доступ является нетарифицируемым; (c) явные ограничения (например, доступ к адресу Интернет или ограничение для прикладной программы для работы в Интернете); или (d) явные разрешения, например вызов номера 9-1-1 может быть разрешен в любое время (операция 430). Безусловно, такая прикладная программа или мини-программа может представлять заданные по умолчанию конфигурации или группы конфигураций или режимов, возможно включающие в себя ограниченный режим, неизбирательный режим, нетарифицируемый режим и т.д., и могут включать в себя много транзакций, подчиненных операции 430. Наоборот, любая явная транзакция, выполняемая посредством прикладной мини-программой в базовой сети, может являться лишь вариантом выбора. Специалисты в данной области техники сразу поймут, что исполнение прикладной программы или мини-программы может включать в себя любое количество доступов к сети, и протокол для взаимодействия между клиентом (например, терминальным устройством) и сервером (например, базовой сетью) может включать любое количество транзакций типа клиент - сервер.

Когда данные для авторизации действительного абонента подтверждены, совершающий транзакцию пользователь может идентифицировать гостевого пользователя, например, посредством предоставления номера телефона терминального устройства гостевого пользователя. В одном варианте осуществления информация, требуемая и предоставляемая совершающим транзакцию пользователем, может быть ограничена лишь номером телефона терминального устройства гостевого пользователя. Безусловно, другие средства идентификации терминального устройства гостевого пользователя являются общедоступными, и может использоваться любая такая методика (методики) идентификации, чтобы уникальным образом адресовать терминальное устройство гостевого пользователя в любой доступной сети.

Таким образом, базовая сеть, имеющая (a) должным образом авторизованного абонента, (b) базу данных, содержащую отношения между абонентом и нулем или более фемтосот, и (c) возможность адресации терминального устройства гостевого пользователя, может привлечь гостевого пользователя через терминальное устройство гостевого пользователя, через один или более обменов подтверждениями, возможно включающих в себя подтверждения гостя, которые могут содержать срок действия гостевой активации, любые ограничения нетарифицируемого времени, явные ограничения и явные разрешения (операция 440).

После получения согласия гостевого пользователя базовая макросеть 250 оператора мобильной связи извлекает домашнюю запись FDE, соответствующую ранее авторизованному владельцу. Такое извлечение может быть выполнено автономно базовой макросетью 250 оператора мобильной связи через запрос домашнего терминала для его домашней записи FDE, или в случае, когда транзакция авторизации была выполнена с использованием не имеющего лицензию терминала (устройства обозревателя), такое извлечение может быть выполнено автономно базовой макросетью 250 оператора мобильной связи через доступ к базе данных, инициированный в базовой макросети 250 оператора мобильной связи (операция 450). В любом случае базовая сеть проверяет содержание извлеченной записи FDE (операция 460) и перенаправляет ее с использованием тракта, включающего в себя доступ 270 макросоты, гостевому терминальному устройству, причем гостевое терминальное устройство формулирует ее как гостевую запись FDE и сохраняет ее (операция 470).

После подтверждения успешной загрузки, сообщенного гостевым терминальным устройством (операция 480), базовая макросеть 250 оператора мобильной связи устанавливает запись базы данных доступа, указывающую гостевую подписку, которая имеет возможности, ограничения и явные разрешения/запрещения, как упомянуто выше.

Согласно фиг. 3, операция 310 включает в себя установление по меньшей мере одной записи базы данных доступа, возможно включающей в себя запись FDE, и возможно включающей в себя некоторые или все разрешения/запрещения. В некоторых вариантах осуществления запись доступа может быть сохранена в памяти или может быть сохранена в каком-либо энергонезависимом устройстве. Однако в рамках операции 310, даже притом, что запись доступа была установлена, доступ гостевого терминала к рассматриваемой фемтосоте еще не произошел. Действительно, уже при выполнении операции 480 гостевое терминальное устройство остается соединенным с базовой макросетью 250 оператора мобильной связи через тракт сети, включающий в себя доступ (270) макросоты. Различные варианты осуществления предусматривают, что гостевой терминал завершает упомянутое выше соединение макросоты и начинает доступ к базовой макросети 250 оператора мобильной связи через тракт сети, включающий в себя фемтосоту и Интернет 240 (операции 320 и 330 и операция 620).

Фиг. 5 является блок-схемой последовательности операций для системы 500 для авторизации доступа к сети фемтосоты для гостевого терминального устройства в соответствии с одним вариантом осуществления. В качестве варианта настоящая система 500 может быть реализована в контексте архитектуры и функциональности, показанных на фиг. 1-4. Однако, безусловно, система 500 или любая операция в ней могут быть выполнены в любом желаемом окружении.

Согласно обсуждению операции 470 гостевое терминальное устройство приняло копию домашней записи FDE в результате выполнения одной или более операций 410- 470. В этот момент гостевое терминальное устройство может интерпретировать содержание только что принятой записи FDE. В некоторых вариантах осуществления гостевое терминальное устройство может интерпретировать поля данных записи FDE (операция 510) в том смысле, что может создать логическое отображение одной или более фемтосот. Такое отображение может содержать информацию для каждой фемтосоты; таблица 2 показывает лишь одну из многих возможностей отображения.

| Таблица 2 | |||

| Идентификатор фемтосоты | Статус | Микросхема | Заданное пользователем местоположение |

| 104e | Активная (28 дней) | 0X1234ABCD | Кухня |

| 104g | Активная (3 дня) | 0XABCD0123 | Гараж |

Значения, внесенные в ячейки таблицы 2, соответствуют фемтосотам на фиг. 1. Безусловно, это только пример и возможны и предполагаются многие другие отображения. Фактически гостевым терминалом может быть создана локальная база данных констелляции фемтосот, содержащая информацию, относящуюся к местоположению фемтосот в констелляции, и такой пример показан в таблице 3.

| Таблица 3 | |||||

| SID/NID | Идентификатор фемтосоты | Набор макробазовых станций | Вектор порога отношения Ec/Io пилот-сигнала | Вектор средней фазы пилот-сигнала | Вектор отклонения фазы пилот-сигнала |

| A | A1 | C(A1) | D(A1) | P(A1) | Q(A1) |

| A | A2 | C(A2) | D(A2) | P(A2) | Q(A2) |

| A | A3 | C(A3) | D(A3) | P(A3) | Q(A3) |

В случае создания такой базы данных констелляции гостевое терминальное устройство может запросить различные данные констелляции от базовой макросети 250 оператора мобильной связи, и затем гостевое терминальное устройство может интерпретировать и сохранить такие данные для различного использования. В любое время, когда запись FDE сохраняется в гостевом терминале, гостевой терминал может обладать необходимой информацией, чтобы осуществить поиск и инициировать связь по меньшей мере с одной фемтосотой в ближайшей сети фемтосот (операция 520). В иллюстративных вариантах осуществления гостевой терминал распознает условие нахождения вблизи от одной или более конкретных фемтосот, описанных какой-либо записью FDE, и начинает активный поиск таких фемтосот. Безусловно, любое значение или комбинация значений из полей "SID/NID", "Идентификатор фемтосоты", "Набор макробазовых станций", "Вектор порога отношения Ec/Io пилот-сигнала", "Вектор средней фазы пилот-сигнала" и "Вектор отклонения фазы пилот-сигнала" могут помочь гостевому терминалу в обнаружении условия нахождения вблизи от одной или более фемтосот и могут помочь гостевому терминалу при обнаружении рассматриваемой фемтосоты. Как только связь с одной или более рассматриваемыми фемтосотами установлена, дополнительная информация в записи FDE (включающая в себя такие параметры, как BASE ID, LAT, LON и т.д.) может положительно идентифицировать рассматриваемую фемтосоту, и в этот момент может быть подтверждена аутентификация гостевого устройства и может быть получено разрешение использовать фемтосоту.

По-прежнему в контексте системы 500 для авторизации доступа к сети фемтосоты для гостевого терминального устройства базовая макросеть 250 оператора мобильной связи может инициировать ведение записей для гостевого терминального устройства гостя таким образом, чтобы могли быть измерены LUD, время использования, используемая скорость передачи данных и т.д. (операция 540). После окончания идентификации и аутентификации и после инициализации процессов ведения записей базовая макросеть 250 оператора мобильной связи авторизует гостевой терминал и любую фемтосоту для разрешения доступа посредством гостевого терминального устройства (операция 550). Гостевое терминальное устройство теперь авторизовано для доступа к базовой макросети 250 оператора мобильной связи через сегменты 235 и 245 тракта сети, включающие в себя по меньшей мере одну фемтосоту, и по меньшей мере один тракт (не показан) через Интернет 240. Гостевое терминальное устройство теперь может сделать попытку связи с выбранной фемтосотой. Гостевой терминал может использовать любые авторизованные тракты сети и средства базовой сети, в том числе доступ к базовой макросети 250 оператора мобильной связи через тракт сети, включающий в себя по меньшей мере одну фемтосоту и по меньшей мере один тракт через Интернет 240.

Фиг. 6 является блок-схемой последовательности операций для системы 600 для управления доступом к сети фемтосоты для гостевого терминального устройства в соответствии с одним вариантом осуществления. В качестве варианта настоящая система 600 может быть реализована в контексте архитектуры и функциональности, показанных на фиг. 1-5. Однако, безусловно, система 600 или любая операция в ней могут быть выполнены в любом желаемом окружении.

Безусловно, как упомянуто выше, доступ к базовой макросети 250 оператора мобильной связи может быть ограничен по времени. В соответствии с этим варианты осуществления настоящего изобретения включают в себя использование методик ограничения доступа на основе времени, возможно, включающие в себя использование метки времени. Как показано на фиг. 6, одна методика управления на основе времени может использовать несколько процессов, работающих одновременно и асинхронно. В частности, операция для установления доступа к сети для гостевого терминального устройства может включать в себя порождение одновременно выполняющихся процессов P1 и P2 (операции 610 и 660 соответственно).

В общем случае авторизованного доступа к базовой макросети 250 оператора мобильной связи гостевое терминальное устройство может использовать сеть в любых целях, поддерживаемых в соответствии с гостевым соглашением о подписке, возможно включающих в себя вызовы между сотами, вызовы между сотой к наземной линией связи, обмен сообщениями SMS, доступ в Интернет, такой как просмотр страниц или чат, роуминг между любым количеством авторизованных фемтосот и т.д., по меньшей мере в течение срока действия. Такой общий доступ поддерживается в контексте вариантов осуществления настоящего изобретения, пока не истек срок действия (операция 620 и условие 630). Однако после истечения срока действия общий доступ к сети будет завершен, и будут высвобождены различные ресурсы, относящиеся к гостевому доступу (операции 635, 685, 640 и 690).

Параллельно с авторизованным доступом к сети инициируется таймер (операция 665), и этапы отслеживания времени (операции 670, 675 и условие 680) добиваются того, что доступ к сети через рассматриваемые фемтосоты завершается по истечении срока действия. Безусловно, завершение гостевого статуса, разрешающего доступ к сети через рассматриваемые фемтосоты, не обязательно далее завершает д