Способ и устройство для выработки нового ключа при передаче обслуживания в беспроводных сетях

Иллюстрации

Показать всеИзобретение относится к технике связи и может быть использовано для управления ключами для сетевого доступа. Когда терминал доступа перемещается от текущей точки доступа к новой точке доступа, терминал доступа отправляет короткий запрос передачи обслуживания новой точке доступа. Короткий запрос передачи обслуживания может включать в себя ID терминала доступа; он не включает в себя ID точки доступа. Новая точка доступа затем может отправить устройству аутентификации ее идентификатор и идентификатор терминала доступа. Используя ранее сформированный главный промежуточный ключ, идентификатор точки доступа и идентификатор терминала доступа, устройство аутентификации может сформировать главный сеансовый ключ. Главный сеансовый ключ затем с помощью устройства аутентификации может быть отправлен точке доступа. Терминал доступа независимо формирует такой же новый защитный ключ, с помощью которого он может надежно взаимодействовать с новой точкой доступа. Технический результат - уменьшение времени ожидания. 10 н. и 60 з.п. ф-лы, 16 ил.

Реферат

Данная Заявка на патент притязает на приоритет Предварительной заявки №60/914033, озаглавленной "A Method and Apparatus for New Key Derivation upon Handoff in Wireless Networks", зарегистрированной 26 апреля 2007 г. и переданной правопреемнику этой заявки, и таким образом, в прямой форме включенной в этот документ путем отсылки.

Область техники, к которой относится изобретение

Различные признаки имеют отношение к системам беспроводной связи. По меньшей мере один аспект имеет отношение к системе и способу для управления ключами для сетевого доступа с малым временем ожидания.

Уровень техники

Сети беспроводной связи дают возможность устройствам связи передавать и/или принимать информацию в движении. Эти сети беспроводной связи могут быть коммуникационно соединены с другими общедоступными или частными сетями, чтобы обеспечить возможность передачи информации к мобильному терминалу доступа и от него. Такие сети связи, как правило, включают в себя множество точек доступа (например, базовых станций), которые предоставляют линии беспроводной связи терминалам доступа (например, мобильным устройствам связи, мобильным телефонам, беспроводным пользовательским терминалам). Точки доступа могут быть стационарными (например, закрепленными на земле) или мобильными (например, установленными на спутниках и т.д.) и располагаться, чтобы обеспечивать широкую охватываемую площадь, поскольку терминал доступа перемещается по разным зонам обслуживания.

Когда мобильный терминал доступа передвигается, его линия связи с узлом доступа может ухудшаться. В этой ситуации мобильный узел может переключиться или соединиться с другой точкой доступа для линии связи лучшего качества, хотя его первая линия еще активна. Этот процесс установления линии связи с другой точкой доступа называется "передачей обслуживания". Процесс передачи обслуживания обычно сталкивается с проблемой поддержания надежной и защищенной линии связи с сетью беспроводной связи при переключении точек доступа. Мягкие передачи обслуживания и жесткие передачи обслуживания являются двумя широко применяемыми типами передач обслуживания. Мягкая передача обслуживания является передачей, где устанавливается новая линия связи с новой точкой доступа перед тем, как прерывается существующая линия связи. В жесткой передаче обслуживания существующая линия связи обычно прерывается перед тем, как устанавливается новая линия связи.

В некоторых системах связи, когда мобильный терминал доступа подключается к сети связи через точку доступа, он выполняет аутентификацию в сети доступа, чтобы установить защищенный главный ключ. Каждый раз, когда возникает передача обслуживания, этот процесс может повторяться. Однако повторение этого процесса аутентификации при каждой передаче обслуживания вносит неприемлемое время ожидания. Одно современное решение для сокращения этого времени ожидания состоит в совместном использовании главного ключа между точками доступа. Однако этот подход создает серьезную угрозу безопасности, если компрометируется точка доступа, поскольку главный ключ становится незащищенным и может использоваться для компрометации всех передач, в которых используется этот главный ключ.

Следовательно, нужен способ, который обеспечивает передачу обслуживания с малым временем ожидания между терминалами доступа и точками доступа без компрометации безопасности.

СУЩНОСТЬ ИЗОБРЕТЕНИЯ

Один аспект предоставляет систему и способ для управления ключами между терминалом доступа (например, мобильным терминалом, беспроводным пользовательским терминалом и т.д.) и одной или несколькими точками доступа (например, базовыми станциями и т.д.). В частности, предоставляется схема для установления защищенной связи между терминалом доступа и точкой доступа без угрозы раскрытия главного ключа для терминала доступа. Этот подход вырабатывает главные сеансовые ключи для передач обслуживания с малым временем ожидания и безопасной аутентификации между новой точкой доступа и терминалом доступа.

В другом аспекте представляется схема централизованного управления ключами, в которой устройство аутентификации хранит, формирует и распространяет новые защитные ключи точкам доступа. Когда терминал доступа перемещается от текущей точки доступа к новой точке доступа, устройство аутентификации формирует новый защитный ключ или главный сеансовый ключ (MSK) на основе главного промежуточного ключа (MTK), идентификатора точки доступа и идентификатора терминала доступа. Новый главный сеансовый ключ затем отправляется новой точке доступа. Устройство аутентификации повторяет этот процесс, когда терминал доступа переключается на другие точки доступа. Терминал доступа независимо формирует такой же новый защитный ключ, с помощью которого он может надежно взаимодействовать с новыми точками доступа.

В другом аспекте точка доступа может обладать ассоциированным значением, которое отправляется устройству аутентификации в запросе ключа, который также включает в себя идентификатор точки доступа и идентификатор терминала доступа. Ассоциированное значение точки доступа может использоваться, в дополнение к главному промежуточному ключу, идентификатору точки доступа и идентификатору терминала доступа, для формирования главного сеансового ключа.

В другом аспекте устройство аутентификации может обладать ассоциированным значением, которое может использоваться, в дополнение к главному промежуточному ключу, идентификатору точки доступа и идентификатору терминала доступа, для формирования главного сеансового ключа.

В другом аспекте точка доступа, содержащая запоминающее устройство и процессор. Процессор может быть сконфигурирован для (а) приема первого запроса от терминала доступа на установление защищенного сеанса связи через точку доступа; (b) отправки сообщения с запросом ключа устройству аутентификации, где сообщение с запросом ключа включает в себя локально полученный идентификатор первой точки доступа и принятый идентификатор терминала доступа; и/или (с) приема первого главного сеансового ключа от устройства аутентификации для установления сеанса связи между терминалом доступа и точкой доступа, где первый главный сеансовый ключ является функцией по меньшей мере идентификатора первой точки доступа и идентификатора терминала доступа.

Процессор может дополнительно конфигурироваться для (а) приема запроса передачи обслуживания от терминала доступа, чтобы передать обслуживание защищенного сеанса связи на вторую точку доступа, где запрос включает в себя идентификатор второй точки доступа, ассоциированный со второй точкой доступа, на которую нужно передать обслуживание сеанса связи; (b) отправки идентификатора второй точки доступа и принятого идентификатора терминала доступа на вторую точку доступа; (с) передачи обслуживания сеанса связи на вторую точку доступа; и/или (d) формирования промежуточного сеансового ключа в виде функции первого главного сеансового ключа, где промежуточный сеансовый ключ используется для установления сеанса связи между терминалом доступа и точкой доступа.

В другом аспекте сообщение с запросом ключа также может включать в себя первое значение, сформированное или ассоциированное с точкой доступа, и где первый главный сеансовый ключ также является функцией ассоциированного значения. Ассоциированное значение также отправляется терминалу доступа, чтобы позволить терминалу доступа сформировать первый главный сеансовый ключ. Ассоциированное значение может быть IP-адресом (Интернет-протокол) или MAC-адресом (Управление доступом к среде передачи) точки доступа. В качестве альтернативы принятый первый главный сеансовый ключ также является функцией ассоциированного значения, сформированного устройством аутентификации, и точка доступа принимает ассоциированное значение от устройства аутентификации.

Также предоставляется способ для (а) приема первого запроса от терминала доступа на установление защищенного сеанса связи через точку доступа; (b) отправки сообщения с запросом ключа устройству аутентификации, где сообщение с запросом ключа включает в себя локально полученный идентификатор первой точки доступа и принятый идентификатор терминала доступа; и/или (с) приема первого главного сеансового ключа от устройства аутентификации для установления сеанса связи между терминалом доступа и точкой доступа, где первый главный сеансовый ключ является функцией по меньшей мере идентификатора первой точки доступа и идентификатора терминала доступа.

Способ может дополнительно содержать (а) прием запроса передачи обслуживания от терминала доступа, чтобы передать обслуживание защищенного сеанса связи на вторую точку доступа, где запрос включает в себя идентификатор второй точки доступа, ассоциированный со второй точкой доступа, на которую нужно передать обслуживание сеанса связи; (b) отправку идентификатора второй точки доступа и принятого идентификатора терминала доступа на вторую точку доступа; и/или (с) передачу обслуживания сеанса связи на вторую точку доступа.

В другом варианте осуществления сообщение с запросом ключа также включает в себя первое значение, сформированное или ассоциированное с точкой доступа, и первый главный сеансовый ключ также является функцией этого значения. Первое значение может включать в себя IP-адрес (Интернет-протокол) или MAC-адрес (Управление доступом к среде передачи) точки доступа. В еще одном варианте осуществления сообщение с запросом ключа также включает в себя первое значение, сформированное устройством аутентификации, и первый главный сеансовый ключ также является функцией первого значения.

В результате предоставляется точка доступа, содержащая: (а) средство для приема первого запроса от терминала доступа на установление защищенного сеанса связи через точку доступа; (b) средство для отправки сообщения с запросом ключа устройству аутентификации, где сообщение с запросом ключа включает в себя локально полученный идентификатор первой точки доступа и принятый идентификатор терминала доступа; и (с) средство для приема первого главного сеансового ключа от устройства аутентификации для установления сеанса связи между терминалом доступа и точкой доступа, где первый главный сеансовый ключ является функцией по меньшей мере идентификатора первой точки доступа и идентификатора терминала доступа.

Устройство дополнительно может содержать (а) средство для приема запроса передачи обслуживания от терминала доступа, чтобы передать обслуживание защищенного сеанса связи на вторую точку доступа, где запрос включает в себя идентификатор второй точки доступа, ассоциированный со второй точкой доступа, на которую нужно передать обслуживание сеанса связи; (b) средство для отправки идентификатора второй точки доступа и принятого идентификатора терминала доступа на вторую точку доступа; и/или (с) средство для передачи обслуживания сеанса связи на вторую точку доступа.

Читаемый процессором носитель, содержащий команды, которые могут использоваться одним или несколькими процессорами, причем команды содержат: (а) команды для приема первого запроса от терминала доступа на установление защищенного сеанса связи через точку доступа; (b) команды для отправки сообщения с запросом ключа устройству аутентификации, где сообщение с запросом ключа включает в себя локально полученный идентификатор первой точки доступа и принятый идентификатор терминала доступа; (с) команды для приема первого главного сеансового ключа от устройства аутентификации для установления сеанса связи между терминалом доступа и точкой доступа, где первый главный сеансовый ключ является функцией по меньшей мере идентификатора первой точки доступа и идентификатора терминала доступа; (d) команды для приема запроса передачи обслуживания от терминала доступа, чтобы передать обслуживание защищенного сеанса связи на вторую точку доступа, где запрос включает в себя идентификатор второй точки доступа, ассоциированный со второй точкой доступа, на которую нужно передать обслуживание сеанса связи; (e) команды для отправки идентификатора второй точки доступа и принятого идентификатора терминала доступа на вторую точку доступа; и/или (f) команды для передачи обслуживания сеанса связи на вторую точку доступа.

Также предоставляется процессор, содержащий: схему обработки, сконфигурированную для (а) приема первого запроса от терминала доступа на установление защищенного сеанса связи через точку доступа; (b) отправки сообщения с запросом ключа устройству аутентификации, где сообщение с запросом ключа включает в себя локально полученный идентификатор первой точки доступа и принятый идентификатор терминала доступа; (с) приема первого главного сеансового ключа от устройства аутентификации для установления сеанса связи между терминалом доступа и точкой доступа, где первый главный сеансовый ключ является функцией по меньшей мере идентификатора первой точки доступа и идентификатора терминала доступа; (d) приема запроса передачи обслуживания от терминала доступа, чтобы передать обслуживание защищенного сеанса связи на вторую точку доступа, где запрос включает в себя идентификатор второй точки доступа, ассоциированный со второй точкой доступа, на которую нужно передать обслуживание сеанса связи; (е) отправки идентификатора второй точки доступа и принятого идентификатора терминала доступа на вторую точку доступа; и/или (f) передачи обслуживания сеанса связи на вторую точку доступа.

Предоставляется терминал доступа, содержащий запоминающее устройство и процессор. Процессор может быть сконфигурирован для (а) установления главного промежуточного ключа с помощью устройства аутентификации на основе, по меньшей мере, главного ключа верхнего уровня, ассоциированного с терминалом доступа; (b) получения идентификатора точки доступа, ассоциированного с первой точкой доступа; (с) отправки запроса к первой точке доступа, чтобы установить защищенный сеанс связи; (d) формирования первого главного сеансового ключа в виде функции по меньшей мере главного промежуточного ключа и идентификатора первой точки доступа; и/или (е) установления защищенного сеанса связи с первой точкой доступа, используя первый главный сеансовый ключ. Процессор может дополнительно конфигурироваться для: (а) получения идентификатора второй точки доступа, ассоциированного со второй точкой доступа; (b) отправки неспецифического запроса передачи обслуживания ко второй точке доступа, чтобы передать обслуживание защищенного сеанса связи на вторую точку доступа; (с) формирования второго главного сеансового ключа с использованием по меньшей мере главного промежуточного ключа и идентификатора второй точки доступа; и/или (d) передачи обслуживания защищенного сеанса связи на вторую точку доступа с использованием второго главного сеансового ключа. Терминал доступа дополнительно может конфигурироваться для приема первого ассоциированного значения, сформированного первой точкой доступа, где первый главный сеансовый ключ также является функцией первого ассоциированного значения. В одном примере первое ассоциированное значение может включать в себя по меньшей мере один из IP-адреса (Интернет-протокол) или MAC-адреса (Управление доступом к среде передачи) первой точки доступа, и первый главный сеансовый ключ также может быть функцией IP- или MAC-адреса.

Также предоставляется способ, содержащий: (а) установление главного промежуточного ключа с помощью устройства аутентификации на основе, по меньшей мере, главного ключа верхнего уровня, ассоциированного с терминалом доступа; (b) получение идентификатора точки доступа, ассоциированного с первой точкой доступа; (с) отправку запроса к первой точке доступа, чтобы установить защищенный сеанс связи; (d) формирование первого главного сеансового ключа в виде функции по меньшей мере главного промежуточного ключа и идентификатора первой точки доступа; и/или (е) установление защищенного сеанса связи с первой точкой доступа, используя первый главный сеансовый ключ. Способ дополнительно может предусматривать: (а) получение идентификатора второй точки доступа, ассоциированного со второй точкой доступа; (b) отправку неспецифического запроса передачи обслуживания ко второй точке доступа, чтобы передать обслуживание защищенного сеанса связи на вторую точку доступа; (с) формирование второго главного сеансового ключа с использованием по меньшей мере главного промежуточного ключа и идентификатора второй точки доступа; и/или (d) передачу обслуживания защищенного сеанса связи на вторую точку доступа с использованием второго главного сеансового ключа. Способ также может включать в себя прием первого ассоциированного значения, сформированного первой точкой доступа, где первый главный сеансовый ключ также является функцией первого ассоциированного значения. В одном примере первое ассоциированное значение может включать в себя по меньшей мере один из IP-адреса (Интернет-протокол) или MAC-адреса (Управление доступом к среде передачи) первой точки доступа, и первый главный сеансовый ключ также может быть функцией IP- или MAC-адреса.

В результате предоставляется терминал доступа, содержащий: (а) средство для установления главного промежуточного ключа с помощью устройства аутентификации на основе, по меньшей мере, главного ключа верхнего уровня, ассоциированного с терминалом доступа; (b) средство для получения идентификатора точки доступа, ассоциированного с первой точкой доступа; (с) средство для отправки запроса к первой точке доступа, чтобы установить защищенный сеанс связи; (d) средство для формирования первого главного сеансового ключа в виде функции по меньшей мере главного промежуточного ключа и идентификатора первой точки доступа; и/или (е) средство для установления защищенного сеанса связи с первой точкой доступа, используя первый главный сеансовый ключ. Терминал доступа дополнительно может содержать: (а) средство для получения идентификатора второй точки доступа, ассоциированного со второй точкой доступа; (b) средство для отправки неспецифического запроса передачи обслуживания ко второй точке доступа, чтобы передать обслуживание защищенного сеанса связи на вторую точку доступа; (с) средство для формирования второго главного сеансового ключа с использованием по меньшей мере главного промежуточного ключа и идентификатора второй точки доступа; и/или (d) средство для передачи обслуживания защищенного сеанса связи на вторую точку доступа с использованием второго главного сеансового ключа.

Также предоставляется читаемый процессором носитель, содержащий команды, которые могут использоваться одним или несколькими процессорами, причем команды содержат: (а) команды для установления главного промежуточного ключа с помощью устройства аутентификации на основе, по меньшей мере, главного ключа верхнего уровня, ассоциированного с терминалом доступа; (b) команды для получения идентификатора точки доступа, ассоциированного с первой точкой доступа; (с) команды для отправки запроса к первой точке доступа, чтобы установить защищенный сеанс связи; (d) команды для формирования первого главного сеансового ключа в виде функции по меньшей мере главного промежуточного ключа и идентификатора первой точки доступа; (е) команды для установления защищенного сеанса связи с первой точкой доступа, используя первый главный сеансовый ключ; (f) команды для получения идентификатора второй точки доступа, ассоциированного со второй точкой доступа; (g) команды для формирования второго главного сеансового ключа с использованием по меньшей мере главного промежуточного ключа и идентификатора второй точки доступа; и; и/или (h) команды для передачи обслуживания защищенного сеанса связи на вторую точку доступа с использованием второго главного сеансового ключа.

Также предоставляется процессор, содержащий схему обработки, сконфигурированную для (а) установления главного промежуточного ключа с помощью устройства аутентификации на основе, по меньшей мере, главного ключа верхнего уровня, ассоциированного с терминалом доступа; (b) получения идентификатора точки доступа, ассоциированного с первой точкой доступа; (с) отправки запроса к первой точке доступа, чтобы установить защищенный сеанс связи; (d) формирования первого главного сеансового ключа в виде функции по меньшей мере главного промежуточного ключа и идентификатора первой точки доступа; (е) установления защищенного сеанса связи с первой точкой доступа, используя первый главный сеансовый ключ; (f) получения идентификатора второй точки доступа, ассоциированного со второй точкой доступа; (g) формирования второго главного сеансового ключа с использованием по меньшей мере главного промежуточного ключа и идентификатора второй точки доступа; и/или (h) передачи обслуживания защищенного сеанса связи на вторую точку доступа с использованием второго главного сеансового ключа.

КРАТКОЕ ОПИСАНИЕ ЧЕРТЕЖЕЙ

Признаки, сущность и преимущества настоящих особенностей могут стать очевиднее из изложенного ниже подробного описания, рассматриваемого в сочетании с чертежами, на которых одинаковые номера позиций определяют соответственно по всему документу.

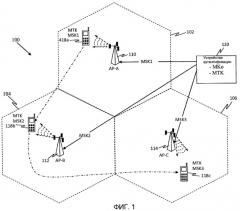

Фиг.1 иллюстрирует систему беспроводной связи с централизованным управлением ключами, которая способствует защищенным передачам обслуживания с малым временем ожидания.

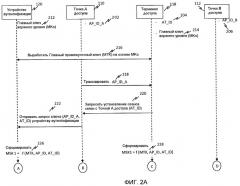

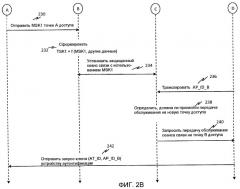

Фиг.2 (содержащая Фиг.2А, 2В и 2С) - блок-схема алгоритма, иллюстрирующая первый пример работы системы беспроводной связи с централизованным управлением ключами, которая способствует защищенным передачам обслуживания с малым временем ожидания.

Фиг.3 (содержащая Фиг.3А, 3В и 3С) - блок-схема алгоритма, иллюстрирующая второй пример работы системы беспроводной связи с централизованным управлением ключами, которая способствует защищенным передачам обслуживания с малым временем ожидания.

Фиг.4 иллюстрирует централизованную модель защитных ключей, которая может использоваться в обеспечении безопасности сеансов связи между терминалом доступа и новой точкой доступа во время и/или после передачи обслуживания.

Фиг.5 - блок-схема, иллюстрирующая терминал доступа, сконфигурированный для выполнения передач обслуживания защищенных сеансов связи с малым временем ожидания.

Фиг.6 - блок-схема алгоритма, иллюстрирующая способ, действующий в терминале доступа для облегчения передачи обслуживания защищенного сеанса связи с первой точки доступа на новую точку доступа с использованием подхода централизованного управления ключами.

Фиг.7 - блок-схема, иллюстрирующая устройство аутентификации, сконфигурированное для облегчения передач обслуживания защищенных сеансов связи с малым временем ожидания.

Фиг.8 - блок-схема алгоритма, иллюстрирующая способ, действующий в устройстве аутентификации для облегчения передачи обслуживания защищенного сеанса связи с первой точки доступа на новую точку доступа с использованием подхода централизованного управления ключами.

Фиг.9 - блок-схема, иллюстрирующая точку доступа, сконфигурированную для облечения передач обслуживания защищенных сеансов связи с малым временем ожидания.

Фиг.10 - блок-схема, иллюстрирующая альтернативный вариант осуществления точки доступа, имеющей встроенное устройство аутентификации.

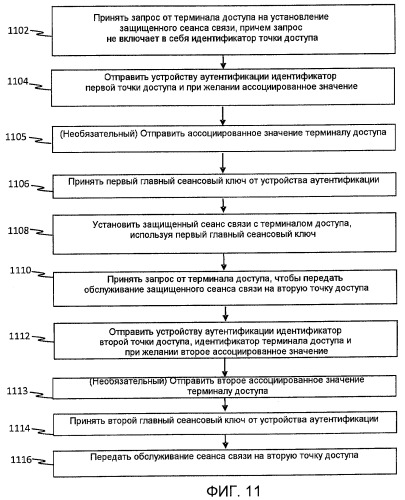

Фиг.11 - блок-схема алгоритма, иллюстрирующая способ, действующий в первой точке доступа для облегчения передачи обслуживания защищенного сеанса связи с первой точки доступа на вторую точку доступа с использованием подхода централизованного управления ключами.

Фиг.12 - блок-схема алгоритма, иллюстрирующая способ, действующий в терминале доступа для получения и/или установления активного набора точек доступа.

ПОДРОБНОЕ ОПИСАНИЕ

В нижеследующем описании даются характерные подробности для обеспечения всестороннего понимания вариантов осуществления. Тем не менее, обычному специалисту в данной области техники будет понятно, что варианты осуществления могут быть применены на практике без этих характерных подробностей. Например, схемы могут быть показаны в блок-схемах для того, чтобы не затруднять понимание вариантов осуществления излишней подробностью. В других случаях широко известные схемы, структуры и методики могут быть показаны подробно, чтобы не затруднять понимание вариантов осуществления.

Также отметим, что варианты осуществления могут быть описаны как процесс, который изображается в виде блок-схемы алгоритма, схемы последовательности операций, структурной схемы или блок-схемы. Хотя блок-схема алгоритма может описывать операции как многостадийный процесс, многие операции могут выполняться параллельно или одновременно. К тому же порядок операций может быть переставлен. Процесс прекращается, когда завершаются его операции. Процесс может соответствовать способу, функции, процедуре, стандартной подпрограмме, подпрограмме и т.д. Когда процесс соответствует функции, его завершение соответствует возврату функции к вызывающей функции или главной функции.

Кроме того, носитель информации может представлять одно или несколько устройств для хранения данных, включая постоянное запоминающее устройство (ROM), оперативное запоминающее устройство (RAM), носители информации на магнитных дисках, оптические носители информации, устройства на флэш-памяти и/или другие машиночитаемые носители для хранения информации. Термин "машиночитаемый носитель" включает в себя, но не ограничивается, портативные или стационарные запоминающие устройства, оптические запоминающие устройства, беспроводные каналы и различные другие носители, допускающие хранение, содержание или перемещение команды (команд) и/или данных.

Кроме того, варианты осуществления могут быть реализованы с помощью аппаратных средств, программного обеспечения (ПО), микропрограммного обеспечения, ПО промежуточного слоя, микрокода или любого их сочетания. Будучи реализованными в программном обеспечении, микропрограммном обеспечении, ПО промежуточного слоя или микрокоде, программный код или сегменты кода для выполнения необходимых задач могут храниться на машиночитаемом носителе, таком как носитель информации или другое запоминающее устройство (устройства). Процессор может выполнять необходимые задачи. Сегмент кода может представлять собой процедуру, функцию, подпрограмму, программу, процедуру, стандартную подпрограмму, модуль, пакет программного обеспечения, класс или любое сочетание команд, структур данных или операторов программ. Сегмент кода может быть связан с другим сегментом кода или аппаратной схемой через передачу и/или прием информации, данных, аргументов, параметров или содержимого памяти. Информация, аргументы, параметры, данные и т.д. могут пересылаться, перенаправляться или передаваться через любое подходящее средство, включая разделение памяти, передачу сообщений, эстафетную передачу, передачу по сети и т.д.

В одном варианте представлена система и способ для управления ключами между терминалом доступа (например, мобильным терминалом, беспроводным пользовательским терминалом и т.д.) и одной или несколькими точками доступа (например, базовыми станциями и т.д.). В частности, предоставляется схема для установления защищенной связи между терминалом доступа и точкой доступа без угрозы раскрытия главного ключа для терминала доступа. Этот подход вырабатывает главные сеансовые ключи для передач обслуживания с малым временем ожидания и безопасной аутентификации между новой точкой доступа и терминалом доступа.

В другом варианте представлена схема централизованного управления ключами, в которой устройство аутентификации хранит, формирует и распространяет новые защитные ключи точкам доступа. Когда терминал доступа перемещается от текущей точки доступа к новой точке доступа, терминал доступа отправляет короткий запрос передачи обслуживания новой точке доступа. Короткий запрос передачи обслуживания может включать в себя ID терминала доступа; он не включает в себя ID точки доступа. Новая точка доступа затем может отправить устройству аутентификации ее идентификатор и идентификатор терминала доступа. Используя ранее сформированный главный промежуточный ключ, идентификатор точки доступа (например, идентификатор соты или ID соты) и идентификатор терминала доступа, устройство аутентификации может сформировать главный сеансовый ключ (MSK). Главный сеансовый ключ затем может быть отправлен точке доступа. Устройство аутентификации повторяет этот процесс, когда терминал доступа переключается на другие точки доступа. Терминал доступа независимо формирует такой же новый защитный ключ, с помощью которого он может надежно взаимодействовать с новыми точками доступа.

В альтернативном варианте осуществления точка доступа может обладать ассоциированным значением, которое отправляется устройству аутентификации в запросе ключа, который также включает в себя идентификатор точки доступа и идентификатор терминала доступа. Значение точки доступа может использоваться в дополнение к главному промежуточному ключу, идентификатору точки доступа и идентификатору терминала доступа для формирования главного сеансового ключа.

В альтернативном варианте осуществления устройство аутентификации может обладать ассоциированным значением, которое может использоваться в дополнение к главному промежуточному ключу, идентификатору точки доступа и идентификатору терминала доступа для формирования главного сеансового ключа.

Для того, чтобы терминал доступа мог формировать одинаковый главный сеансовый ключ, терминал доступа может узнавать ассоциированное значение с помощью различных средств, например прямого или косвенного (через другую точку доступа) запроса к точке доступа, о которой идет речь, к устройству аутентификации или к другой точке доступа, или из информации, транслируемой устройством аутентификации или точкой доступа, о которой идет речь.

Еще в одном варианте представлен терминал доступа, который конфигурируется для установления и/или поддержания активного набора точек доступа, с которыми он может взаимодействовать. Вместо получения или согласования новых ключей, когда терминал доступа переходит к новой точке доступа, терминалом доступа поддерживается активный набор ключей. То есть терминал доступа может одновременно или параллельно поддерживать или устанавливать ассоциации безопасности (например, ключи) с множеством точек доступа в рамках сектора, области или территории. Заранее установленные защитные ключи могут впоследствии применяться терминалом доступа для взаимодействия с точками доступа в его активном наборе без необходимости повторного установления защищенной связи между им самим и точками доступа.

В некоторых вариантах каждый терминал доступа может взаимодействовать с двумя или более секторами у одной или нескольких сот. Это может выполняться для того, чтобы сделать возможной передачу обслуживания между разными секторами или сотами, когда терминал доступа двигается или перемещается, для надлежащего управления пропускной способностью и/или по другим причинам.

При использовании в данном описании точка доступа может быть стационарной станцией, используемой для связи с терминалами доступа, и также может называться и включать в себя некоторые или все функциональные возможности базовой станции, Узла Б или какой-либо другой терминологии. Терминал доступа также может называться и включать в себя некоторые или все функциональные возможности пользовательского оборудования (UE), устройства беспроводной связи, терминала, мобильного терминала, мобильной станции или какой-либо другой терминологии.

Описанные здесь способы передачи также могут использоваться для различных систем беспроводной связи, например системы CDMA, системы TDMA, системы FDMA, системы коллективного доступа с ортогональным частотным разделением каналов (OFDMA), системы FDMA с одной несущей (SC-FDMA) и так далее. Система OFDMA использует мультиплексирование с ортогональным частотным разделением каналов (OFDM), которое является методикой модуляции, которая разделяет всю полосу пропускания системы на несколько (К) ортогональных поднесущих. Эти поднесущие также называются тонами, элементами дискретизации и так далее. С помощью OFDM каждая поднесущая может независимо модулироваться с данными. Система SC-FDMA может использовать чередующийся FDMA (IFDMA) для передачи на поднесущих, которые распределены по полосе пропускания системы, локализованный FDMA (LFDMA) для передачи на блоке соседних поднесущих, или усовершенствованный FDMA (EFDMA) для передачи на нескольких блоках соседних поднесущих. Вообще символы модуляции отправляются с помощью OFDM в частотной области и с помощью SC-FDMA во временной области.

Некоторые из примеров, описанных здесь, ссылаются на расширяемый протокол аутентификации (EAP), который дает в результате выработку парного главного ключа MK в точке доступа и терминале доступа. Аутентификация по EAP может выполняться между терминалом доступа и сервером аутентификации (например, в сетевом контроллере, сервере ААА и т.д.) через точку доступа, действующую в качестве устройства аутентификации; устройство аутентификации может само действовать в качестве сервера аутентификации в некоторых случаях. В некоторых случаях устройство аутентификации может быть совмещено с одной или несколькими точками доступа.

Главный сеансовый ключ (MSK) устанавливается и поддерживается между точкой доступа и терминалом доступа. MSK может вычисляться (например, на основе главного ключа MK, или MK для приложений EAP) для защиты связи между терминалом доступа и точкой доступа. Например, MSK может вычисляться следующим образом: MSKn = PRF (MKn, Data), где PRF - псевдослучайная функция (например, KDF (функция выработки ключа) или Хэш (функция)), такая как HMAC-SHA-256 или AES-128-CMAC, или другая функция выработки ключа, а Data может быть идентификатором точки доступа и идентификатором терминала доступа. В другом варианте осуществления Data может дополнительно включать в себя конкретное значение. Значение может включать в себя IP-адрес (Интернет-протокол) или MAC-адрес (Управление доступом к среде передачи), ассоциированный или присвоенный точке доступа, одноразовый номер или случайное число, выбранные точкой доступа, одноразовый номер, выбранный устройством аутентификации или даже статическую строку. Параметры Data могут быть известны в соответствии с исполнением системы или могут сообщаться во время сеанса. В этом подходе никакие динамические переменные не используются в выработке MSK, и поэтому никакого обмена ключей не нужно после EAP или повторной аутентификации EAP.

Часто сеанс связи между точкой доступа и терминалом доступа использует некоторый тип шифрования для защиты данных во время передачи. Однако во время передачи обслуживания связи от текущей точки доступа к новой точке доступа имеется проблема в том, как продолжить защищенную связь с новой точкой доступа без компрометации сеанса связи в результате передачи ключа между точками доступа или других значений формирования ключа шифрования беспроводным способом. Поскольку следует установить новый главный сеансовый ключ (MSK) с новой точкой доступа, сначала следует установить новый главный ключ (MK) между новой точкой доступа и терминалом доступа. Более того, было бы предпочтительно избежать совместного использования сеансовых ключей среди точек доступа, поскольку это привносит уязвимость, где компрометация некоторой точки доступа приводит к компрометации точек доступа, которые вовлечены в совместное использование ключа со скомпрометированной точкой доступа. Однако согласование нового главного сеансового ключа на критическом пути передачи обслуживания увеличивает время ожидания передачи обслуживания. Поэтому было бы желательно предоставить защищенный сеансовый ключ с малым временем ожидания для каждой пары точки доступа и терминала доступа.

В подходе из предшествующего уровня техники один и тот же главный ключ верхнего уровня (MKo) для терминала доступа может совместно использоваться среди всех точек доступа, чтобы обеспечить защит