Способ управления доступом к защищенной сети на основе трехэлементной аутентификации одноранговых объектов

Иллюстрации

Показать всеИзобретение относится к области сетевой безопасности. Техническим результатом является повышение надежности доступа к защищенной сети. Способ управления доступом к защищенной сети на основе трехэлементной аутентификации одноранговых объектов содержит: прежде всего, инициализацию коллекторов надежности и верификатора надежности, затем осуществление протокола трехэлементной аутентификации одноранговых объектов с помощью инициатора запросов сетевого доступа, контроллера сетевого доступа и сервера политик аутентификации на уровне управления сетевым доступом для осуществления двусторонней аутентификации пользователя между инициатором запросов доступа и контроллером доступа; если аутентификация является успешной или локальная политика требует выполнения процесса оценки надежности терминалом TNC, сервером TNC и сервером оценки надежности на уровне оценки доверенной платформы трехэлементной аутентификации одноранговых объектов для осуществления двусторонней аутентификации надежности платформ между инициатором запросов доступа и контроллером доступа; в конечном итоге инициатор запросов доступа и контроллер доступа управляют портами по рекомендациям, сгенерированным терминалом клиента TNAC и терминалом сервера TNAC. 9 з.п. ф-лы, 4 ил.

Реферат

Для данной заявки испрашивается приоритет патентной заявки Китая №200710019093.2, озаглавленной "Способ управления доступом к защищенной сети на основе трехэлементной аутентификации одноранговых объектов", поданной в патентное бюро Китая 16 ноября 2007 года, которая, таким образом, включена в качестве ссылки в полном объеме.

ОБЛАСТЬ ТЕХНИКИ

Настоящее изобретение относится к области сетевой безопасности и, в частности, к способу управления доступом к защищенной (доверенной) сети на основе трехэлементной аутентификации одноранговых объектов.

УРОВЕНЬ ТЕХНИКИ

Наряду с развитием информатизации возникла крайне значительная проблема вредоносного программного обеспечения, например вирусы, черви и т.д. В настоящее время существует более тридцати пяти тысяч разновидностей вредоносного программного обеспечения, и ежегодно заражается более четырех миллионов компьютеров. Для подавления таких атак требуется не только обеспечить защищенную передачу и проверку входных данных, но и защита от источника, т.е. от каждого терминала, подключенного к сети. Однако традиционные подходы защиты безопасности не смогли обеспечить защиту от многочисленных вредоносных атак.

Международная группа Trusted Computing Group (TCG) специально для решения этой проблемы создала спецификацию сетевого соединения на основе доверяемых вычислений - доверительное сетевое соединение (TNC) - сокращенно, TCG-TNC, которое включает в себя открытую архитектуру целостности терминала и набор стандартов для гарантированных безопасных взаимодействий. Этот набор стандартов может защитить сеть, как необходимо пользователю, со степенью защиты, самостоятельно определяемой пользователем. По существу, TCG-TNC предназначено для установления соединения, начиная с целостности терминала. Для рабочего состояния системы в защищенных сетях в архитектуре TCG-TNC необходимо создать набор политик так, что если доступ в сеть может получить только терминал, удовлетворяющий политике, которая установлена для сети, то сеть может изолировать и локализовать те устройства, которые не удовлетворяют политике. При использовании доверенного платформенного модуля (TPM) также можно заблокировать атаку руткитов. Руткиты представляют собой разновидность сценариев атаки, модифицированную системную программу или набор сценариев атаки и программных инструментов, которые предназначены для нелегального приобретения наивысших привилегий управления системой в целевой системе.

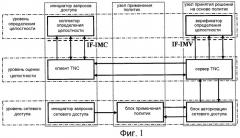

В существующей архитектуре TCG-TNC передача полной информации по доверительному сетевому соединению является такой, как проиллюстрировано на фиг. 1. До установления сетевого соединения клиент TNC должен подготовить и послать необходимую информации целостности платформы коллектору определения целостности (IMC). В терминале, предоставленным доверенным платформенным модулем (TPM), указанный выше процесс также означает, что информация о платформе, необходимая для сетевой политики, хешируется и, затем, хранится в соответствующих регистрах конфигурации платформы (PCR), и сервер TNC должен предварительно установить и послать запрос проверки целостности платформы верификатору измерения целостности (IMV). Конкретный порядок действий в этом способе заключается в следующем:

(1) Инициатор запросов сетевого доступа инициирует запрос доступа к блоку применения политик.

(2) Блок применения политик пересылает описание запроса доступа блоку авторизации сетевого доступа.

(3) Блок авторизации сетевого доступа с инициатором запросов сетевого доступа после приема описания запроса доступа от инициатора запросов сетевого доступа выполняет протокол аутентификации пользователя. После успешной аутентификации пользователя блок авторизации сетевого доступа пересылает запрос на доступ и информацию об успешной аутентификации пользователя серверу TNC.

(4) Сервер TNC начинает осуществление двусторонней аутентификации учетных данных платформы в клиенте TNC, например верификацию ключа удостоверения подлинности (AIK) платформы после приема запроса доступа и информации об успешной аутентификации пользователя, переданной от блока авторизации сетевого доступа.

(5) Клиент TNC извещает коллектор определения (измерения) целостности о начале нового сетевого соединения и о необходимости выполнения протокола подтверждения целостности после успешной аутентификации учетных данных платформы. Коллектор определения целостности возвращает требуемую информацию о целостности платформы через интерфейс коллектора определения целостности IF-IMC. Сервер TNC посылает информацию о целостности платформы верификатору определения целостности (IMV) через интерфейс верификатора определения целостности IF-IMV.

(6) Клиент TNC и сервер TNC выполняют один или несколько обменов данными на протяжении выполнения протокола подтверждения целостности, до тех пор пока больше не будет нужен сервер TNC.

(7) Сервер TNC заканчивает выполнение протокола подтверждения целостности на клиенте TNC и пересылает рекомендацию блоку авторизации сетевого доступа для запроса на разрешение доступа. Как можно понять, если существует дополнительная мера безопасности, в точке принятия решения на основе политик может быть не разрешен доступ от инициатора запросов доступа.

(8) Блок авторизации сетевого доступа передает решение о доступе блоку применения политик, и блок применения политик в результате осуществляет решение об управлении доступом инициатора запросов доступа.

В настоящее время на рынок не поставляют готового продукта архитектуры TCG-TNC. Некоторые важные технологии TCG-TNC архитектуры до сих пор находятся на стадии исследования и стандартизации. Как можно увидеть в способе известного уровня техники, поскольку предопределенный защищенный канал находится между узлом принудительного выполнения политик и узлом принятия решения на основе политик, и узел принятия решения возможно управляет большим числом узлов применения политик, этот узел принятия решения должен конфигурировать большое число защищенных каналов, что является причиной сложного управления и последующей плохой расширяемости. Кроме того, для обеспечения безопасности необходимо защищать данные на уровне сетевого доступа, поэтому между инициатором запросов доступа и узлом принятия решения на основе политик необходимо создать защищенный канал, т.е. должно выполняться согласование ключа сессии. Однако также необходима защита данных между инициатором запросов доступа и узлом применения политик, поэтому снова должно выполняться согласование ключа сессии между инициатором запросов доступа AR и узлом исполнения политик, усложняя, таким образом, процесс согласования ключа. Также от узла принятия решения на основе политик к узлу применения политик передается первичный ключ, полученный в результате согласования между инициатором запросов доступа и узлом принятия решения на основе политик. Передача ключа через сеть может ввести новую точку атаки на безопасность, что приводит к сниженной безопасности. Кроме того, двойное согласование ключа сессии использует одинаковый первичный ключ, который также может снизить безопасность во всей архитектуре доверенного сетевого соединения. Кроме того, инициатор запросов доступа может быть не в состоянии верифицировать сертификат AIK узла принятия решения на основе политик. В ходе процесса аутентификации учетных данных платформы инициатор запросов доступа и узел принятия решения на основе политик используют закрытые ключи и сертификаты AIK для двусторонней аутентификации учетных данных платформы, и они оба должны верифицировать сертификаты AIK. Если узел принятия решения на основе политик представляет собой поставщика услуг сетевого доступа инициатора запросов доступа, инициатор запросов доступа не может получить доступ к любой сети без доверенного сетевого соединения, то есть сертификат AIK узла принятия решения не может быть верифицирован, что может являться небезопасным. В результате, оценка целостности платформы не является одноранговой. В архитектуре TCG-TNC узел принятия решения на основе политик выполняет оценку целостности платформы в инициаторе запросов доступа, а узел применения политик на основе решения о применении узла принятия решения на основе политик может знать, является ли платформа инициатора запросов доступа доверенной, но инициатор запросов доступа не будет выполнять оценку целостности платформы в узле принятия решения на основе политики. Если платформа узла принятия решения на основе политики не является доверенной, например, по причине вредоносного программного обеспечения, и т.д., соединение с не доверенным устройством может быть небезопасно для сетевого доступа, и надежная линия связи от инициатора запросов доступа к доверенной сети может быть разорвана на узле применения политик, но для ad hoc сети необходимо доверие в одноранговой сети.

СУЩНОСТЬ ИЗОБРЕТЕНИЯ

Цель изобретения заключается в обеспечении способа управления доступом к защищенной сети на основе трехэлементной аутентификации одноранговых объектов (TePA), который может решить технические проблемы доверенного сетевого соединения известного уровня техники, включая плохую расширяемость, сложный процесс согласования ключа, низкую безопасность, неспособность инициатора запросов доступа верифицировать сертификат AIK и оценку надежности платформы, не являющейся одноранговой.

Технические решения по изобретению заключаются в следующем.

Способ для управления доступом к защищенной сети в зависимости от трехэлементной аутентификации одноранговых объектов включает этапы:

инициализации с помощью инициатора запросов доступа и контроллера доступа, коллекторов измерения надежности, TMC, на уровне измерения надежности для сбора требуемой друг для друга информации о надежности; и инициализации с помощью администратора политик, верификатора определения надежности, TMV, на уровне определения надежности для верификации информации о надежности инициатора запросов доступа и контроллера доступа;

выполнения протокола трехэлементной аутентификации одноранговых объектов на основе администратора политик как третьей стороны с помощью инициатора запросов доступа, контроллера доступа и администратора политик на уровне управления сетевым доступом для выполнения двусторонней аутентификации пользователя между инициатором запросов доступа и контроллером доступа;

если результаты аутентификации пользователя указывают на успешную аутентификацию или что процесс оценки надежности платформы необходим для локальной политики, выполнение протокола трехэлементной аутентификации одноранговых объектов на основе администратора политик, действующего в качестве третьей стороны, с помощью инициатора запросов доступа, контроллера доступа и администратора политик на уровне оценки доверенной платформы для выполнения двусторонней оценки надежности платформ между инициатором запросов доступа и контролером доступа; генерации клиентом TNAC инициатора запросов доступа и сервером TNAC контроллера доступа по результатам оценки надежности платформы в процессе оценки надежности платформы и передачи соответствующих рекомендаций инициатору запросов доступа и контроллеру доступа соответственно, чтобы инициатор запросов сетевого доступа и контроллер сетевого доступа соответственно управляли портами взаимного доступа согласно рекомендациям.

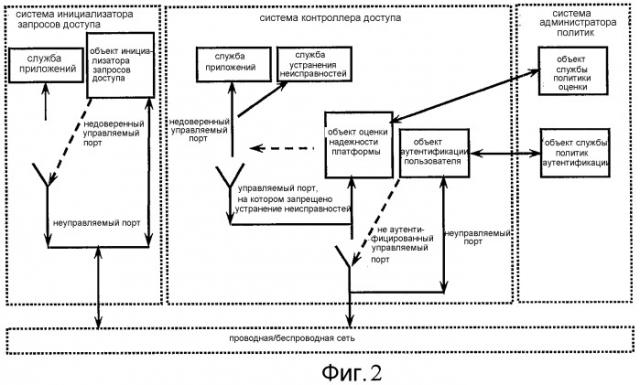

В частности, управление портами выполняется следующим образом:

неуправляемый порт инициатора запросов доступа управляет передачей аутентификации пользователя и данных протоколов согласования ключа сессии, данных протокола оценки надежности платформы и данных службы устранения неисправностей платформы, и управляемый порт инициатора запросов доступа управляет передачей данных служб приложений; и

неуправляемый порт контроллера доступа управляет передачей аутентификации пользователя и данных протоколов согласования ключа сессии, и управляемый порт контроллера доступа управляет передачей данных протокола оценки надежности платформы, данных службы устранения неисправностей платформы и данных служб приложений.

В частности, управление портами выполняется следующим образом:

(a) объект инициатора запроса доступа в инициаторе запросов доступа и объект аутентификации пользователя в контроллере доступа выполняют двустороннюю аутентификацию пользователя и согласование ключа сессии через неуправляемые порты, объект аутентификации пользователя в контроллере доступа и объект политик службы аутентификации в администраторе политик напрямую обмениваются информацией; и после успешной двусторонней аутентификации пользователя управляемый порт контроллера доступа меняет состояние на аутентифицированное для разрешения передачи данных протокола оценки надежности платформы; и

(b) объект инициатора запросов доступа в идентификаторе запросов доступа, объект оценки надежности платформы в контроллере доступа и объект службы политики оценки в администраторе политик выполняют протокол трехэлементной аутентификации одноранговых объектов для выполнения двусторонней оценки надежности платформ между инициатором запросов доступа и контроллером доступа; и в процессе оценки надежности платформы объект инициатора запросов доступа в инициаторе запросов доступа обменивается информацией через неуправляемый порт, объект оценки надежности платформы в контроллере доступа обменивается информацией через аутентифицированный управляемый порт, и объект оценки надежности платформы в контроллере доступа и объект службы политики оценки в администраторе политик напрямую обмениваются информацией.

В частности, управление портами инициатора запросов доступа и контроллера доступа выполняется после выполнения процесса оценки надежности платформ следующими четырьмя способами:

если обе платформы инициатора запросов доступа и контроллера доступа являются доверенными, оба управляемых порта в инициаторе запросов и контроллере доступа находятся в доверенном состоянии, чтобы разрешить передачу данных службы приложений между инициатором запросов доступа и контроллером доступа.

Или, если платформа инициатора запросов доступа является доверенной и платформа контроллера доступа не является доверенной, неуправляемый и управляемый порты инициатора запросов доступа в контроллера доступа остаются в исходном состоянии, и контроллер доступа извлекает информацию об устранении неисправностей конфигурации платформы из соединенного изолированного домена для устранения неисправностей платформы. Контроллер доступа соединен и с изолированным доменом и с защищенным доменом.

Или, если платформа инициатора запросов доступа не является доверенной и платформа контроллера доступа является доверенной, управляемый порт, для которого запрещено устранение неисправностей, меняет состояние на то, в котором разрешено устранение неисправностей, чтобы инициатор запросов доступа мог получить доступ к изолированному домену через контроллер доступа для извлечения информации устранения неисправностей конфигурации платформы для устранения неисправностей платформы.

Или, если обе платформы инициатора запросов доступа и контроллера доступа не являются доверенными, управляемый порт, для которого запрещено устранение неисправностей, контроллер доступа меняет состояние на то, в котором разрешено устранение неисправностей, чтобы инициатор запросов доступа мог получить доступ к изолированному домену через контроллер доступа для извлечения информации об устранении неисправностей конфигурации платформы для устранения неисправностей платформы.

В частности, рекомендации содержат информацию о разрешениях доступа, информацию о запретах доступа или информацию об изоляции и устранении неисправностей.

В частности, если рекомендации, принятые контроллером сетевого доступа и инициатором запросов сетевого доступа, представляют собой информацию об изоляции и устранении неисправностей, инициатор запросов доступа и контроллер доступа осуществляют устранение неисправностей платформы с помощью информации об устранении неисправностей конфигурации платформы и выполняют процесс оценки надежности платформ между инициатором запросов доступа и контроллером доступа.

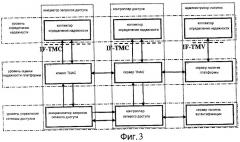

В частности, оценка надежности платформы выполняется следующим образом:

выполняется аутентификация учетных записей платформы: администратор политик верифицирует на действительность сертификаты AIK инициатора запросов доступа; и

выполняется верификация надежности платформы: администратор политик верифицирует надежность платформы инициатора запросов доступа и контроллера доступа.

В частности, процесс оценки надежности платформ между инициатором запросов доступа и контроллера доступа содержит:

передачу информации, идентифицирующей конфигурацию платформы инициатора запросов доступа между инициатором запросов доступа и администратором политик, и информации, идентифицирующей конфигурацию платформы контроллера доступа между контроллером доступа и администратором политик через зашифрованную передачу;

передачу обмениваемой информации между клиентом TNAC и сервером TNAC, используя ключ сессии; и

генерацию и передачу с помощью администратора политик результатов оценки надежности платформ инициатора запросов доступа и контроллера доступа к клиенту TNAC и серверу TNAC.

В частности, процесс аутентификации пользователя между инициатором запросов доступа и котроллером доступа содержит:

инициацию запроса доступа от инициатора запросов доступа к контроллеру доступа;

инициацию котроллером доступа процесса аутентификации пользователя после приема запроса доступа и генерацию результатов аутентификации пользователя инициатора запросов доступа и контроллера доступа;

генерацию инициатором запросов доступа и контроллером доступа первичного ключа после успешной аутентификации пользователя;

согласование инициатором запросов доступа и контроллером доступа ключа сессии, используя первичный ключ и передачу информации об успешной аутентификации пользователя соответственно клиенту TNAC и серверу TNAC.

В частности, инициализация коллекторов определения надежности, TMC, и верификаторов определения надежности, TMV, на уровне определения надежности содержит:

инициализацию клиентом TNAC инициатора запросов доступа и сервером TNAC контроллера доступа, коллекторов определения надежности, TMC, на уровне определения надежности;

инициализацию сервером политики оценки, EPS, администратора политик, верификатора определения надежности, TMV, на уровне определения надежности;

хранение доверенными платформенными модулями, TPM, инициатора запросов доступа и контроллера доступа необходимой друг для друга информации о надежности в регистрах конфигурации платформы, PCR;

подготовку клиентом TNAC инициатора запросов доступа и сервером TNAC контроллера доступа информации о надежности платформ, необходимой для контроллера доступа и инициатора запросов доступа, соответственно, с помощью коллекторов оценки надежности, TMC; и

создание и распределение политик управления доступом администратором политик, включающих политику инициатора запросов доступа для присоединения к подключенной сети и политику управления сетевым доступом контроллера доступа для инициатора доступа.

Изобретение имеет следующие преимущества по сравнению с изобретениями известного уровня техники:

Согласно способу по изобретению описание надежности платформы можно расширить и надежность можно определить как атрибут состояния платформы, определяющий (измеряющей) и оценивающий надежность платформы, например целостность, для увеличения, таким образом, расширяемости управления доступом к защищенной сети. В практическом применении администратор политик должен управлять большим числом контроллеров доступа, и изобретение может устранить необходимость строгой ассоциации безопасности между контроллером доступа и администратором политик, таким образом увеличивая расширяемость управления доступом к защищенной сети. Кроме того, изобретение дополнительно может упростить процесс согласования ключа и улучшить безопасность управления доступом к защищенной сети. Согласование ключа между инициатором запросов доступа и контроллером доступа для засекречивания непосредственных данных процесса оценки достоверности платформы и сервисных данных после управления доступом к защищенной сети можно осуществлять без двойного согласования ключа сессии, упрощая, таким образом, процесс согласования ключа и улучшая безопасность управления доступом к защищенной сети. Безопасность ключа можно гарантировать, потому что нет необходимости в передаче по сети первичного ключа, сгенерированного в процессе аутентификации, что, таким образом, гарантирует безопасность этого ключа. Изобретение дополнительно может улучшить безопасность процесса оценки надежности платформы и упростить управление ключами и механизм проверки надежности управления доступом к защищенной сети. Так как способ трехэлементной аутентификации одноранговых объектов по изобретению принят на уровне оценки доверенной платформы, то, соответственно, в способе двусторонней аутентификации с участием третьей стороны выполняются централизованные аутентификация и верификация сертификатов AIK и надежности платформ инициатора запросов доступа и контроллера доступа, тем самым улучшая безопасность процесса оценки надежности платформы и упрощая управление ключами и механизм верификации надежности архитектуры управления доступом к защищенной сети. Кроме того, изобретение может улучшить безопасность полного управления доступом к защищенной сети. В изобретении применяют способ трехэлементной аутентификации одноранговых объектов и для двусторонней аутентификации пользователя на уровне управления сетевым доступом и для двусторонней оценки надежности платформы на уровне оценки доверенной платформы. Таким образом, изобретение улучшает полную безопасность архитектуры управления доступом к защищенной сети.

Кроме того, изобретение может дополнительно устранить проблему того, что цепочка доверия может быть нарушена на устройстве доступа. Так как между инициатором запросов доступа и контроллером доступа выполняется оценка надежности платформы, то изобретение устраняет проблему нарушения цепочки доверия на контроллере доступа устройства доступа.

В заключение, в способе по изобретению применяют многоуровневое управление портами. Контроллер доступа выполняет многоуровневое управление управляемого порта, жестко контролируя, таким образом, привилегию доступа инициатора запросов доступа и улучшая безопасность и эффективность архитектуры управления доступом к защищенной сети. Устройство расширяет описание доверенного платформенного модуля. В архитектуре TCG-TNC доверенный платформенный модуль (TPM) представляет собой микросхему безопасности материнской платы. По изобретению доверенным платформенным модулем может быть абстрактный модуль программного обеспечения, отвечающий за оценку доверенной платформы. Например, доверенный платформенный модуль (TPM), реализованный в программном обеспечении, сканирует соответствующие компоненты платформы и затем генерирует и передает результаты сканирования безопасности противоположной платформе. Затем противоположная платформа оценивает результаты сканирования безопасности, выполняя, таким образом, оценку доверенной платформы.

КРАТКОЕ ОПИСАНИЕ ЧЕРТЕЖЕЙ

Фиг. 1 представляет собой схему передачи полной информации для управления доступом к защищенной сети в существующей архитектуре TCG-TNC.

Фиг. 2 представляет собой принципиальную схему системы управления портами в архитектуре TNAC по изобретению.

Фиг. 3 представляет собой принципиальную схему по изобретению сложной передачи информации для управления доступом к защищенной сети в архитектуре TNAC.

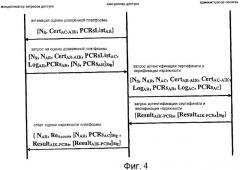

Фиг. 4 представляет собой принципиальную схему по изобретению процесса оценки надежности платформы в архитектуре TNAC.

Ссылочные позиции приведены ниже:

NS: случайное число, сгенерированное контроллером доступа; CertAC-AIK: сертификат AIK контроллера доступа; PCRsListAR: необходимый контроллеру доступа перечень параметров PCR от инициатора запросов доступа; NAR: случайное число, сгенерированное инициатором запросов доступа; CertAR-AIK: сертификат AIK инициатора запросов доступа; PCRsListAC: необходимый для запросов перечень параметров PCR, запрошенный инициатором запросов доступа, от контроллера доступа; LogAR: запрошенный контроллером доступа журнал регистрации определений (измерений), соответствующий значениям PCR; PCRsAR: запрошенные контроллером доступа значения PCR; [NS, PCRsAR]Sig: сигнатура инициатора запросов доступа на базе случайного числа, сгенерированного котроллером доступа NS и на базе запрошенных контроллером доступа соответствующих значений PCR; NAC: случайное число, сгенерированное пользователем контроллера доступа; LogAC: запрошенный инициатором запросов доступа журнал регистрации определений (измерений), соответствующий значениям PCR; PCRsAC: запрошенные инициатором запросов доступа значения PCR; [NAR, PCRsAC]Sig: сигнатура контроллера доступа на базе случайного числа NAR, сгенерированного инициатором запросов доступа, и на базе запрошенных инициатором запросов доступа соответствующих значений PCR; ResultAIK-PCRs: результаты аутентификации сертификата AIK и верификации надежности инициатора запросов доступа и контроллера доступа; [ResultAIK-PCRs]Sig: сигнатура администратора политик на базе результатов аутентификации сертификата AIK и верификации надежности инициатора запросов доступа и контроллера доступа; ReAC: результат верификации надежности платформы инициатора запросов доступа; ReAR-AIK: результат верификации сертификата AIK инициатора запросов доступа; ReAC-AIK: результат верификации сертификата AIK контроллера доступа; ReAccess: результат доверенного (защищенного) доступа; RemAR: информация об устранении неисправностей конфигурации платформы инициатора запросов доступа; и RemAC: информация об устранении неисправностей конфигурации платформы контроллера доступа.

ПОДРОБНОЕ ОПИСАНИЕ ИЗОБРЕТЕНИЯ

Изобретение относится к сетевому соединению на основе технологии доверяемых вычислений и способа для управления доступом к защищенной сети (TNAC) на основе трехэлементной аутентификации одноранговых объектов (TePA), которая, в первую очередь, предлагалась для недостатков архитектуры TNC в существующей системе TCG

Изобретение, в первую очередь, состоит из уровня управления сетевым доступом, уровня оценки защищенной платформы и уровня определения (измерения) надежности. Инициатор запросов доступа, контроллер доступа и администратор политик, которые по изобретению представляют собой три логических объекта, могут быть распределены по сети. Инициатор запросов доступа также обозначают как инициатор запросов, терминал и т.д., контроллер доступа также обозначают как контроллер доступа аутентификации, базовую станцию, блок службы доступа и т.д., администратор политик также обозначают как сервер аутентификации, доверенный сервер, фоновый сервер и т.д.

Уровень управления сетевым доступом отвечает за направленную аутентификацию пользователя и за согласование общего ключа между инициатором запросов доступа и контроллером доступа, а также за взаимное управление доступом инициатора запросов доступа и контроллера доступа по результату сетевой аутентификации пользователя и по результату оценки надежности платформы. Уровень управления сетевым доступом может принимать способ управления доступом на основе трехэлементной аутентификации одноранговых объектов, т.е. на основе технологии управления сетевым доступом, уже принятой в стандарте WLAN Китая. Надежность по изобретению относится к атрибуту состояния платформы, определяющему и оценивающему надежность платформы, например целостность.

Доверенный платформенный модуль (TPM) по изобретению может представлять собой доверенный платформенный модуль (TPM) архитектуры TNC в системе TCG или абстрактный модуль программного обеспечения, отвечающий за оценку доверенной платформы. Например, доверенный платформенный модуль (TPM), реализованный в программном обеспечении, сканирует соответствующие компоненты платформы и затем генерирует и передает результаты сканирования безопасности противоположной платформе. Затем противоположная платформа оценивает результаты сканирования безопасности, таким образом выполняя, оценку доверенной платформы.

Уровень оценки доверенной платформы отвечает за оценку надежности платформы, включая аутентификацию учетных записей платформы и верификацию надежности платформы между инициатором запросов доступа и контроллером доступа. Протокол трехэлементной аутентификации одноранговых объектов, т.е. протокол на основе двухсторонней аутентификации с участием третьей стороны, выполняется в уровне оценки доверенной платформы между инициатором запросов доступа, контроллером доступа и администратором политик, и администратор политик верифицирует на действительность сертификаты AIK инициатора запросов доступа и контроллера доступа и отвечает за верификацию надежности платформ инициатора запросов доступа и контроллера доступа.

Уровень определения надежности отвечает за сбор и верификацию информации, связанной с надежностью платформ, от инициатора запросов доступа и контроллера доступа.

На фиг. 3 проиллюстрирована структурная схема взаимодействий процессов полной передачи информации для управления доступом к защищенной (доверенной) сети по изобретению. Конкретные этапы осуществления изобретения заключаются в следующем:

(1.) Выполняется инициализация. Коллекторы определения (измерения) надежности (TMC) и верификатор определения (измерения) надежности (TMV) на уровне определения (измерения) надежности инициализируются до установления доверенного сетевого соединения;

В частности, инициализация может содержать следующие этапы:

(1.1) Клиент TNAC инициатора запросов доступа и сервер TNAC контроллера доступа на уровне определения надежности инициализируют коллекторы определения надежности (TMC) для сбора необходимой друг для друга информации о надежности. Сервер политики оценки (EPS) администратора политик на уровне определения надежности инициализирует верификатор определения надежности (TMV) для выполнения верификации надежности платформ инициатора запросов доступа и контроллера доступа.

(1.2) Доверенные платформенные модули (TPM) инициатора запросов доступа и контроллера доступа сохраняют необходимую друг для друга информацию о надежности в регистрах конфигурации платформы (PCR). Информацию о надежности, связанную с целостностью, следует хешировать и хранить в регистрах конфигурации платформы (PCR).

(1.3) Клиент TNAC инициатора запросов доступа и сервер TNAC контроллера доступа подготавливают информацию о надежности платформ, необходимую соответственно контроллеру доступа и инициатору запросов доступа с помощью коллекторов определения надежности (TMC).

(1.4) Администратор политик устанавливает и распределяет политики управления сетевым доступом, включая политику о том, присоединяется ли инициатор запросов доступа к подключенной сети и политику управления сетевым доступом контроллера доступа для инициатора запросов доступа. Администратор политик может устанавливать и распределять политики управления сетевым доступом инициатора запросов доступа и контроллера доступа согласно национальной спецификации многоуровневой защиты безопасности информации.

(1.5) Клиент TNAC и сервер TNAC подготавливают перечни параметров PCR, которые запрошены соответственно инициатором запросов доступа и контроллером доступа для верификации друг друга согласно политикам управления сетевым доступом, распределяемым администратором политик.

(2.) Инициатор запросов доступа, контроллер доступа и администратор политик на уровне управления сетевым доступом выполняют протокол трехэлементной аутентификации одноранговых объектов на основе администратора политик, играющего роль третьей стороны, для выполнения двусторонней аутентификации одноранговых объектов между инициатором запросов доступа и контроллером доступа.

В частности, этап (2) может содержать следующие этапы:

(2.1) Инициатор запросов доступа инициирует запрос доступа к контроллеру доступа.

(2.2) После приема запроса доступа контроллер доступа инициирует процесс аутентификации пользователя, и инициатор запросов доступа, контроллер сетевого доступа и сервер политик аутентификации на уровне управления сетевым доступом начинают осуществлять протокол трехэлементной аутентификации одноранговых объектов, т.е. протокол двусторонней аутентификации с участием третьей стороны, где сервер аутентификации политик играет роль третьей стороны, чтобы выполнить, таким образом, двустороннюю аутентификацию пользователя между инициатором запросов доступа и контроллером доступа и генерировать результаты аутентификации пользователя между инициатором запросов доступа и контроллером доступа. Если двусторонняя аутентификация пользователя является успешной, инициатор запросов доступа и контроллер доступа в ходе аутентификации пользователя генерируют первичный ключ между ними.

(2.3) После успешной двусторонней аутентификации пользователя инициатор запросов доступа и контроллер доступа согласуют ключ сессии, используя первичный ключ, сгенерированный в ходе аутентификации пользователя, и затем передают информацию об успешной аутентификации пользователя клиенту TNAC или серверу TNAC, соответственно, и имеют порты инициатора запросов сетевого доступа и контроллера сетевого доступа, соответственно, управляемые согласно результатам аутентификации пользователя контроллера доступа и инициатора запросов доступа, разрешая, таким образом, передачу данных процесса оценки надежности.

(3.) Когда результаты двусторонней аутентификации пользователя указывают на успешную аутентификацию или на то, что для локальной политики необходим процесс оценки надежности платформы, инициатор запросов доступа, контроллер доступа и администратор политик на уровне оценки доверенной платформы выполняют протокол трехэлементной аутентификации одноранговых объектов на основе администратора политик, играющего роль третьей стороны, для выполнения двусторонней оценки надежности платформы между инициатором запросов доступа и контроллером доступа.

В частности, этап (3) можно осуществлять следующим способом.

При приеме сервером TNAC контроллера доступа информации об успешной аутентификации пользователя, переданной от контроллера сетевого доступа, или информации о процессе оценки надежности платформы, необходимой для локальной политики, клиент TNAC, сервер TNAC и сервер политики оценки на уровне оценки доверенной платформы выполняют двустороннюю оценку надежности платформ инициатора запросов доступа и контроллера доступа, используя протокол трехэлементной аутентификации одноранговых объектов. В процессе оценки надежности платформы обмен информацией между клиентом TNAC передается под защитой ключа сессии, согласованного на этапе (2.3).

В процессе оценки надежности между инициатором запросов доступа и администратором политик должна передаваться информация, идентифицирующая конфигурацию платформы инициатора запросов доступа, например журнал регистрации определений, соответствующий значениям регистров конфигурации платформы (PCR), информация об устранении неисправностей конфигурации платформы и т.д., которая должна быть передана, будучи зашифрованной, что, тем самым, предотвращает понимание информации контроллером доступа или взломщиком. Также между контроллером доступа и администратором политик информация, идентифицирующая конфигурацию платформы контроллера доступа, должна передаваться, будучи зашифрованной, что, тем самым, предотвращает понимание информации инициатором запросов доступа или взломщиком. Методы зашифрованной передачи, которые могут применяться в данно