Защищенная беспроводная связь

Иллюстрации

Показать всеИзобретение относится к области защищенной беспроводной связи. Техническим результатом является повышение надежности защищенной беспроводной связи. Раскрывается способ, осуществляемый мобильным устройством (100) с целью аутентификации связи с сетью (400), в котором генерируют (на шаге S610, 620) ключи с использованием аутентификации и шифрования речи для сотовой связи и затем на основании этих ключей генерируют (на шаге S630) ключ аутентификации. Ключ аутентификации используется, чтобы генерировать предполагаемый код аутентификации сообщений, используемый при аутентификации сети согласно протоколу защиты для аутентификации и согласования ключей. 2 н. и 8 з.п. ф-лы, 6 ил.

Реферат

Притязания на приоритет

Приоритет настоящей заявки основан на предварительной заявке US 60/998125, поданной 9 октября 2007 г., содержание которой в порядке ссылки полностью включено в настоящую заявку.

Область техники, к которой относится изобретение

Настоящее изобретение относится к способу и системе защищенной беспроводной связи. Более точно, настоящее изобретение относится к способу ввода в действие ключей аутентификации как в сети, так и в мобильном оборудовании с целью установления канала связи с взаимной аутентификацией.

Уровень техники

За последние годы получили развитие способы и технологии, касающиеся защищенной беспроводной связи. В частности, система защиты второго поколения (2G) на основе многостанционного доступа с кодовым разделением каналов (CDMA) развилась в систему защиты третьего поколения (3G) на основе CDMA.

Как хорошо известно из уровня техники, система защиты 2G CDMA предусматривает аутентификацию и шифрование речи для сотовой связи (CAVE, от английского - cellular authentication and voice encryption). В частности, в системе защиты 2G CDMA используется по меньшей мере корневой ключ, обычно называемый AKey, и ключи шифрования совместно используемых секретных данных (СИСД). Ключи шифрования СИСД генерируются посредством хорошо известной процедуры обновления СИСД. Ключи шифрования СИСД представляют собой полудолговременные ключи и рассматриваются в настоящем изобретении как корневые ключи. Ключи шифрования СИСД могут использоваться совместно с гостевым регистром местоположения (ГРМ или VLR, от английского - Visitor Location Register) сети, например, если ГРМ является домашней обслуживающей системой для мобильного устройства. Кроме того, обычные протоколы системы защиты 2G CDMA могут предусматривать процедуру глобальных вызовов и ответов и процедуру индивидуальных вызовов и ответов.

В случае процедуры глобальных вызовов сеть осуществляет циркулярную передачу мобильному оборудованию вызова, содержащего случайное число (RAND или random, от английского - random number). Мобильное устройство, осуществляющее доступ в систему (например, регистрацию, инициацию вызова и завершение вызова) в сети, в которой требуется аутентификация, создает и передает аутентификационный ответ (AUTHR, от английского - authentication response) с использованием долговременного ключа. Пару RAND/AUTHR пересылают домашнему регистру местоположения/центру аутентификации (ДРМ/ЦА или HLR/AC, от английского - Home Location Register/Authentication Center) для верификации. В случае инициации вызовов также используют последние 6 цифр для вычисления AUTHR. В случае как инициации, так и завершения вызовов мобильное устройство генерирует ключи, применимые для вызова (т.е. SMEKEY и PLCM). Если пара верифицирована RAND/AUTHR, ДРМ/ЦА также генерирует ключи SMEKEY и PLCM и передает их ГРМ.

Процедура индивидуальных вызовов может осуществляться сетью при попытке установить связь с мобильным устройством в любое время по каналу управления или информационному каналу. Например, ГРМ запрашивает у ДРМ/ЦА индивидуальный вызов и ответ, содержащий предполагаемую пару RANDU и AUTHU. Сеть передает RANDU мобильному оборудованию, а мобильное устройство вычисляет ответ, содержащий AUTHU, с использованием долговременного ключа и передает его сети. Сеть верифицирует пару RANDU/AUTHU.

Обычные протоколы защиты системы 3G CDMA основаны на протоколе для аутентификации и согласования ключей (AKA, от английского - authentication and key agreement) и обеспечивают взаимную аутентификацию, что означает, что до осуществления связи (i) мобильное устройство аутентифицирует сеть, и (ii) сеть аутентифицирует мобильное устройство. Хорошо известные протоколы защиты для AKA, используемые в 3G CDMA, основаны на пятерках. Пятерки включают случайное число RAND, предполагаемый ответ (XRES, от английского - expected response), ключ шифрования (CK, от английского - cipher key), ключ целостности (IK, от английского - integrity key) и маркер аутентификации сети (AUTN, от английского - network authentication token). Обычный маркер аутентификации сети AUTN основан на порядковом номере (SQN, от английского - sequence number), ключе анонимности (AK, от английского - anonymity key), поле управления аутентификацией (AMF, от английского - authentication management field) и коде аутентификации сообщений (MAC, от английского - message authentication code).

Например, мобильное устройство генерирует собственный MAC на основании порядкового номера SQN, хранящегося в мобильном оборудовании, секретного ключа K, хранящегося в мобильном оборудовании, AMF и случайного числа RAND. Затем MAC, генерированный в мобильном оборудовании, сравнивают с MAC, извлеченным из маркера аутентификации сети AUTN, принятого от обслуживающей системы. Помимо этого, мобильное устройство может установить, имеет ли порядковый номер SQN, извлеченный из маркера аутентификации сети, приемлемое значение. Если мобильное устройство успешно аутентифицирует сеть, мобильное устройство генерирует ответ RES и передает его обслуживающей системе сети. Затем обслуживающая система сети сравнивает предполагаемый ответ XRES с ответом RES, чтобы аутентифицировать мобильное устройство, и тем самым завершает взаимную аутентификацию согласно обычному протоколу защиты для AKA.

Если в процессе аутентификации мобильное устройство устанавливает, что MAC, который был извлечен из маркера аутентификации сети AUTN, не совпадает с MAC, генерированным в мобильном оборудовании, мобильное устройство передает обслуживающей системе сети сообщение о неудаче. Кроме того, если в процессе аутентификации мобильное устройство устанавливает, что значение MAC, которое было извлечено из маркера аутентификации сети AUTN, совпадает со значением MAC, генерированным мобильным устройством, но порядковый номер SQN находится вне допустимого диапазона, мобильное устройство передает сети сообщение о повторной синхронизации. Поскольку протокол защиты для АКА, кратко описанный выше и используемый в системе 3G CDMA, хорошо известен из уровня техники, дополнительная информация о нем для краткости не приводится в описании.

Хотя эволюция протоколов защиты происходила путем перехода от протоколов защиты системы 2G CDMA к протоколам защиты системы 3G CDMA, которые также реализованы в некоторых обычных протоколах защиты IMS, часть аппаратного обеспечения, используемого для беспроводной связи, не была обновлена и(или) не в состоянии обрабатывать более поздние протоколы. Например, некоторые компании, которые могли затратить значительное время и средства на разработку аппаратного обеспечения, используемого для обработки протоколов защиты системы 2G CDMA, решили не обновлять аппаратное обеспечение по различным обусловленным затратами причинам. Таким образом, часть обычной аппаратуры системы 2G CDMA в настоящее время не способна обеспечивать канал связи с взаимной аутентификацией с использованием протоколов защиты для AKA обычной системы 3G CDMA.

Соответственно, известны предложения, направленные на установление канала связи с взаимной аутентификацией без использования протокола защиты для AKA на основе пятерки, описанного выше применительно к системе 3G CDMA. Иными словами, в этих предложениях делались попытки использовать процедуры аутентификации IS-41, ранее использовавшиеся в протоколах защиты системы 2G CDMA. Однако все эти предложения имеют по меньшей мере один следующий недостаток. В частности, рассекречивание бывшего ключа сеанса связи IS-41 (например, SMEKEY и PLCM) позволило бы злоумышленнику воспроизвести случайное число и успешно завершить протокол согласования ключей и установить связь с мобильным устройством или сетью. По существу, эти предложения являются небезопасными, когда раскрывается ранее использовавшийся ключ сеанса связи IS-41.

Раскрытие изобретения

В примерах осуществления описаны способы и устройства для установления связи между мобильным устройством и сетью, в которой используются протоколы защиты ANSI-41.

В одном из вариантов осуществления предложен способ, осуществляемый мобильным устройством с целью аутентификации связи с сетью, в котором от сети принимают аутентификационную информацию и извлекают первое случайное число из принятой аутентификационной информации. Первое случайное число является случайным числом, которое сеть ставит в соответствие с мобильным устройством. На основании первого случайного числа генерируют по меньшей мере один ключ мобильного устройства с использованием аутентификации и шифрования речи для сотовой связи. Из принятой аутентификационной информации извлекают второе случайное число. Второе случайное число ставят в соответствие с сетью. На основании второго случайного генерируют по меньшей мере один сетевой ключ с использованием аутентификации и шифрования речи для сотовой связи. На основании ключа мобильного устройства и сетевого ключа генерируют ключ аутентификации. На основании ключа аутентификации и по меньшей мере части принятой аутентификационной информации генерируют предполагаемый код аутентификации сетевых сообщений согласно протоколу защиты для аутентификации и согласования ключей. На основании предполагаемого кода аутентификации сетевых сообщений аутентифицируют сеть.

В другом варианте осуществления предложен способ, осуществляемый сетью с целью установления сети с мобильным устройством, в котором генерируют вызов. Вызов содержит поле порядковых номеров, поле управления аутентификацией и поле случайных чисел. Поле порядковых номеров содержит порядковый номер и часть первого случайного числа, которое сеть ставит в соответствие с мобильным устройством. Поле управления аутентификацией содержит другую часть первого случайного числа, а поле случайных чисел содержит второе случайное число и дополнительную часть первого случайного числа. Согласно данному варианту осуществления дополнительно получают по меньшей мере один ключ мобильного устройства с использованием первого случайного числа, получают по меньшей мере один сетевой ключ с использованием второго случайного числа и генерируют ключ аутентификации на основании ключа мобильного устройства и сетевого ключа. На основании ключа аутентификации генерируют первый код аутентификации сообщений согласно протоколу защиты для аутентификации и согласования ключей, а на основании порядкового номера в поле порядковых номеров, поля управления аутентификацией и первого кода аутентификации сообщений генерируют маркер аутентификации. Вызов и маркер аутентификации передают мобильному оборудованию.

Краткое описание чертежей

Настоящее изобретение будет более полно понято из следующего далее его подробного описания и сопровождающих его чертежей, приведенных лишь в порядке иллюстрации и, следовательно, не ограничивающих настоящее изобретение, на которых одинаковые элементы обозначены одинаковыми позициями и которых представлено:

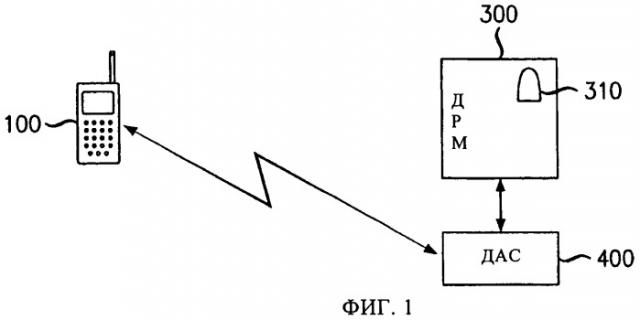

на фиг.1 - система связи согласно одному из примеров осуществления,

на фиг.2 - иллюстрация одного из примеров осуществления мобильного устройства,

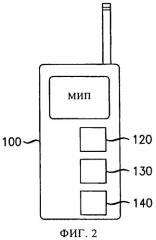

на фиг.3 - иллюстрация одного из примеров осуществления случайного числа RANDM большей длины, чем случайные числа, обычно используемые при установлении каналов связи,

на фиг.4 - иллюстрация одного из примеров осуществления вызова по протоколу для AKA, который может быть генерирован домашним абонентским сервером (ДАС или HSS, от английского - home subscriber server) и использоваться как ДАС, так и мобильным устройством для установления канала связи с взаимной аутентификацией между ДАС 400 и мобильным устройством,

на фиг.5 - гибрид блок-схемы и схемы обмена сигналами, иллюстрирующий один из примеров осуществления операций, выполняемых ДАС, ДРМ/ЦА и мобильным устройством, и связи между ДАС, ДРМ/ЦА и мобильным устройством для формирования канала связи с взаимной аутентификацией,

на фиг.6 - блок-схема, иллюстрирующая пример действия мобильного устройства при аутентификации ДАС.

Подробное описание примеров осуществления

На фиг.1 проиллюстрирована система 10 связи, в которую входит по меньшей мере одно мобильное устройство (МУ) 100, домашний регистр 300 местоположения (ДРМ) и домашний абонентский сервер (ДАС) 400. Специалист в данной области техники учтет, что система 10 связи, проиллюстрированная на фиг.1, упрощена и может содержать различные промежуточные компоненты, используемые для связи между МУ 100, ДРМ/ЦА 300 и ДАС 400. От местоположения МУ 100, типа обслуживания, запрашиваемого МУ 100 и т.д., может зависеть, предоставляет ли ДРМ 300 или ДАС 400 обслуживание, запрашиваемое МУ 100.

Согласно примеру осуществления, описанному со ссылкой на фиг.1, в ДРМ 300 входит центр 310 аутентификации (ЦА). Специалист в данной области техники учтет, что ДРМ 300 и ЦА 310 могут являться раздельными и различными компонентами системы связи, в отличие от случая, проиллюстрированного на фиг.1, в котором ЦА 310 входит ДРМ 300. Далее в тексте настоящей заявки ДРМ 300 и центр 310 аутентификации будут собирательно именоваться домашним регистром местоположения/центром аутентификации (ДРМ/ЦА). ДРМ/ЦА 300 обладает функциональными возможностями для выполнения хорошо известных защитных процедур системы 2G CDMA, таких как аутентификация и шифрование речи для сотовой связи (CAVE).

Согласно примеру осуществления ДАС 400 может действовать в отношении ДРМ/ЦА 300 как гостевой регистр местоположения (ГРМ) и использовать обеспечиваемые системой 2G CMDA защитные функциональные возможности ДРМ/ЦА 300 для установления канала связи с взаимной аутентификацией без предварительного согласования с МУ 100 каких-либо криптографических ключей по протоколу для AKA.

На фиг.2 проиллюстрирован один из примеров осуществления МУ 100. Как показано на фиг.2, МУ 100 содержит модуль идентификации пользователя (МИП или UIM, от английского - user identity module), память 120, процессор 130 и приемопередатчик 140. МИП может представлять собой обычный модуль идентификации пользователя. В качестве альтернативы, специалист в данной области техники учтет, что МИП МУ 100 может представлять собой обычный съемный модуль идентификации пользователя (СМИП). Например, МИП может представлять собой модуль, рассчитанный действовать согласно протоколам защиты системы 2G CDMA. В самом МИП могут храниться MIN/IMSI/TMSI, что хорошо известно из уровня техники и не будет рассматриваться далее для краткости.

Память 120, процессор 130 и приемопередатчик 140 могут использоваться в сочетании с МИП для реализации примеров осуществления способов, описанных далее со ссылкой на фиг.3 и 4. Для удобства пояснения в описанных далее примерах осуществления память 120, процессор 130 и приемопередатчик 140 собирательно именуются МУ.

На фиг.3 проиллюстрирован один из примеров осуществления случайного числа RANDM большей длины, чем случайные числа, обычно используемые при установлении каналов связи. МУ 100 генерирует случайное число RANDM. Например, генерация случайного числа RANDM инициируется после того, как МИП вставляют в МУ 100, и(или) в ответ на сигнал, принятый от ДАС 400. Случайное число RANDM, показанное на фиг.3, содержит 72 бита. В частности, случайное число RANDM содержит, например, 20 случайных битов, 32 бита, используемых при аутентификации и шифровании речи для сотовой связи (CAVE), и 20 битов, представляющих 6 цифр вызываемого номера. Далее случайное число RANDM, генерированное МУ 100 и хранящееся в МУ, именуется RANDMME. При этом нижний индекс ME означает, что случайное число хранится в МУ 100. Это случайное число RANDMME сообщается ДАС 400 и хранится в ДАС 400 как RANDMHSS.

На фиг.4 проиллюстрирован один из примеров осуществления вызова по протоколу для AKA, который может генерироваться ДАС 400 и использоваться как ДАС 400, так и МУ 100 для установления канала связи с взаимной аутентификацией между ДАС 400 и МУ 100. Как показано на фиг.4, вызов по протоколу для AKA содержит случайное число RANDM формата, показанного на фиг.3. Тем не менее, поскольку случайное число RANDM, входящее в вызов по протоколу для AKA, является случайным числом RANDM, хранящимся в ДАС 400, случайное число именуется RANDMHSS. Аналогичным образом, случайное число RANDM, хранящееся в МУ, именуется RANDMME. Вызов по протоколу для AKA обеспечивает по меньшей мере частично улучшенную защиту за счет случайного числа RANDM большей длины, чем случайные числа, обычно используемые при установлении каналов.

Как показано на фиг.4, вызов по протоколу для AKA содержит поле порядковых номеров (SQN), поле управления аутентификацией (AMF) и поле случайных чисел для согласования ключей аутентификации (AKA_RAND). По меньшей мере часть каждого из полей, включающих поле SQN, AMF и AKA_RAND, содержит несколько битов RANDMHSS, ранее хранившегося в ДАС 400 и использованного для генерации вызова по протоколу для AKA.

Как показано на фиг.4, поле SQN содержит по меньшей мере часть порядкового номера, хранящегося в ДАС 400 (SQNHSS), индикатор или флаг (R) и часть случайного числа RANDMHSS. В частности, поле SQN содержит в общей сложности 48 битов, включая 16 битов SQNHSS, 1 бит индикатора и 31 бит RANDMHSS. Поле SQN является одним из входных параметров, используемых для генерации кода аутентификации сообщений (MAC).

Индикатор R поля SQN используется ДАС 400, чтобы инициировать со стороны МУ 100 генерацию и сохранение нового случайного числа RANDMME. Как указано ранее, случайное число RANDMME может содержать 72 бита. Например, если индикатором R является “1”, МУ 100 генерирует и сохраняет новое случайное число RANDMME, а если индикатором является “0”, МУ 100 не генерирует и не сохраняет новое случайное число RANDMME.

Как показано на фиг.4, AMF содержит 16 битов случайного числа RANDMHSS, хранящегося в ДАС 400. AMF является еще одним из входных параметров функции, используемой для вычисления MAC.

Поле AKA_RAND содержит часть случайного числа RANDMHSS, хранящегося в ДАС 400, и случайные биты, генерированные ДАС 400. В частности, поле AKA_RAND содержит 128 битов. 128 битов поля AKA_RAND включают 25 битов случайного числа RANDMHSS, 24 бита индивидуального вызова RANDU и 79 других битов, генерированных ДАС 400.

Далее со ссылкой на фиг.5 будут описаны выполняемые операции и связь с использованием показанного на фиг.4 вызова по протоколу для AKA и(или) информации, извлекаемой из вызова по протоколу для AKA.

На фиг.5 показан гибрид блок-схемы и схемы обмена сигналами, иллюстрирующий примеры осуществления операций, выполняемых ДАС 400, ДРМ/ЦА 300 и МУ 100, и связи между ДАС 400, ДРМ/ЦА 300 и МУ 100.

Показано, что ДАС 400 получает хорошо известную пару RANDU/AUTHU во взаимодействии с ДРМ/ЦА 300. ДАС 400 передает ДРМ/ЦА 300 пару RANDU/AUTHU как хорошо известную пару RANDU/AUTHR для получения сетевых ключей KEYSNHSS, таких как SMEKEY и PLCM. В частности, ДАС 400 использует обеспечиваемые системой 2G CDMA функциональные возможности ДРМ/ЦА 300. ДРМ/ЦА 300 генерирует сетевые ключи KEYSNHSS согласно CAVE и возвращает сетевые ключи KEYSNHSS ДАС 400.

Аналогичным образом ДАС 400 передает ДРМ/ЦА 300 случайное число RANDMHSS мобильного устройства. Как указано выше, случайное число RANDMHSS мобильного устройства могло быть ранее принято от МУ как случайное число RANDMME и храниться в ДАС 400 как случайное число RANDMHSS мобильного устройства. В частности, случайное число RANDMHSS мобильного устройства является случайным числом, которое сеть ставит в соответствие с мобильным устройством. ДРМ/ЦА 300 выполняет операцию CAVE со случайным числом RANDMHSS, чтобы генерировать ключи KEYSMHSS мобильного устройства, такие как SMEKEY и PLCM.

Возможен случай, когда случайное число RANDMHSS мобильного устройства не доступно в ДАС 400; например, случайное число RANDMME мобильного устройства не было ранее принято или было удалено из ДАС 400. В этом случае сеть создаст случайное число RANDMHSS. Например, ДАС 400 может создать второе случайное число RANDN и использовать это второе случайное число RANDN как часть CAVE RAND (смотри фиг.3) хранящегося в ДАС 400 случайного числа RANDMHSS мобильного устройства. Кроме того, ДАС 400 может генерировать случайные биты для включения в случайную часть хранящегося в ДАС 400 случайного числа RANDMHSS мобильного устройства, а также задавать одинаковые значения “1” для битов части случайного числа RANDMHSS мобильного устройства, отображающей цифры вызываемого номера. Отмечаем, что использование одинаковых значений в отображающей цифры части вызываемого номера, переданного в вызове случайного числа RANDMHSS мобильного устройства, может служить для МУ информацией о RANDN.

Как показано на фиг.5, на шаге S550 ДАС 400 генерирует ключ AKA_key аутентификации. Например, ключ AKA_key аутентификации может являться результатом хеширования сетевых ключей KEYSNHSS и ключей KEYSMHSS мобильного устройства согласно следующему уравнению: AKA_key=H1 (KEYSMHSS, KEYSNHSS). На шаге S560 ДАС 400 использует AKA_KEY согласно протоколам аутентификации и согласования ключей системы 3G CMDA, наряду с RANDU, значениями AMF и порядковым номером SQNHSS, чтобы генерировать код MACHSS аутентификации сообщений, который хранится в ДАС 400.

Затем на шаге S570 ДАС генерирует проиллюстрированный на фиг.4 вызов и маркер AUTN авторизации. Маркер AUTN авторизации содержит ключ АК анонимности, порядковый номер SQNHSS, поле AMF управления аутентификацией и код MACHSS аутентификации сообщений. Вызов и маркер AUTN авторизации передают МУ 100.

На фиг.6 показана блок-схема, иллюстрирующая пример действия мобильного устройства при аутентификации ДАС после приема вызова и маркера AUTN авторизации. В частности, приемопередатчик 140 МУ 100 принимает от ДАС 400 вызов и маркер и передает информацию процессору 130 для обработки и(или) памяти 120 для хранения.

Как показано на фиг.6, на шаге S610 МУ 100 извлекает RANDU из поля AKA_RAND принятого вызова, при этом МУ 100 может использовать извлеченное случайное число RANDU, чтобы генерировать сетевые ключи KEYSNME, такие как PLCM и SMEKEY. Как упомянуто ранее, генерация ключей на основании случайного числа хорошо известна из уровня техники, и ее может легко осуществлять МИП МУ 100 с использованием CAVE. Подразумевается, что МУ 100 и ДРМ/АС 300 генерируют сетевые ключи KEYSN таким же способом.

Кроме того, на шаге S620 процессор 130 МУ извлекает случайное число RANDMHSS из принятого вызова и генерирует ключи KEYSMME мобильного устройства. И в этом случае МУ 100 выполняет операцию CAVE со случайным числом RANDMHSS, чтобы генерировать ключи KEYSMME мобильного устройства. В качестве альтернативы, ключи KEYSMME мобильного устройства могут быть уже генерированы на основании RANDMME и храниться в памяти 140 МУ 100. Например, процессор 130 задает 20 самых младших битов как шесть набираемых цифр и следующих 32 самых младших бита как CAVE RAND и передает эту информацию МИП, чтобы получить аутентификационный ответ AUTHM мобильного устройства и ключи KEYSMME мобильного устройства.

После того как МУ 100 получило как сетевые ключи KEYSNME, так и ключи KEYSMME мобильного устройства, на шаге S630 МУ 100 генерирует ключ AKA_key аутентификации. Например, ключ AKA_key аутентификации может являться результатом хеширования сетевых ключей KEYSNME ключей KEYSMME мобильного устройства согласно следующему уравнению: AKA_key=H1 (KEYSNME, KEYSNME).

Затем на шаге S640 МУ 100 генерирует предполагаемый код ХМАС аутентификации сообщений. МУ 100 генерирует предполагаемый код ХМАС аутентификации сообщений с использованием случайного числа RANDMHSS мобильного устройства из части SQN вызова по протоколу для AKA и ключа AKA_key аутентификации, генерированного и хранящегося в МУ 100, согласно протоколу защиты системы 3G CDMA для аутентификации и согласования ключей.

Затем МУ 100 сравнивает предполагаемый код ХМАС аутентификации сообщений с MACMHSS, полученным на шаге S650 от маркера AUTN аутентификации. Если предполагаемый код ХМАС аутентификации сообщений и MACMHSS, соответствующий ДАС 400, не совпадают, МУ 100 передает ДАС 400 сообщение о неудаче аутентификации, как это показано на фиг.6, и выполнение протокола защиты прерывается. В качестве альтернативы, если предполагаемый код ХМАС аутентификации сообщений и MACMHSS, соответствующий ДАС 400, совпадают, способ, проиллюстрированный на фиг.6, переходит к шагу S660.

На шаге S660 МУ 100 устанавливает, совпадает ли случайное число RANDMHSS мобильного устройства, принятое от ДАС 400 в вызове по протоколу для AKA, со случайным числом RANDMME мобильного устройства, хранящимся в МУ 100. Если принятое от ДАС 400 случайное число RANDMHSS мобильного устройства не совпадает со случайным числом RANDMME мобильного устройства, хранящимся в памяти 140 МУ 100, на шаге S670 МУ 100 генерирует и передает сообщение о повторной синхронизации. Как показано на фиг.6, сообщение о повторной синхронизации содержит поле SQNRESYNC порядковых номером и поле MACS.

Согласно одному из примеров осуществления сообщение о повторной синхронизации содержит случайное число RANDMME мобильного устройства, хранящееся в МУ 100. Например, как показано на фиг.6, поле порядковых номеров содержит 48 битов случайного числа RANDMME, а поле MACS содержит 24 бита случайного числа RANDMME мобильного устройства. Кроме того, поле MACS содержит 18 битов аутентификационного ответа AUTHRM мобильного устройства, связанных функцией исключающее ИЛИ с 18 битами MACS, а также 22 бита MACS. Поскольку генерация аутентификационного ответа AUTHRM мобильного устройства хорошо известна из уровня техники, она не будет рассматриваться далее для краткости.

В ответ на прием сообщения о повторной синхронизации ДАС 400 генерирует MACSHSS с использованием ключа AKA_key аутентификации, чтобы верифицировать МУ 100. В частности, ДАС 400 выполняет псевдослучайную функцию с использованием ранее генерированного ключа AKA_key аутентификации, хранящегося в ДАС 400 случайного числа RANDMHSS мобильного устройства и хранящегося в ДАС 400 случайного числа AKA_RAND.

Затем ДАС 400 сравнивает MACSHSS с MACS, принятым в сообщении о повторной синхронизации, переданном МУ 100. Например, ДАС 400 может извлечь 22 самых младших бита MACS, принятого в сообщении о повторной синхронизации, и сравнить извлеченные 22 бита с 22 самыми младшими битами MACSHSS.

Кроме того, ДАС 400 извлекает аутентификационный ответ AUTHRM мобильного устройства, принятый от МУ 100, путем выполнения функции исключающее ИЛИ в отношении следующих 18 битов MACS. Согласно одному из примеров осуществления затем ДАС 400 передает AUTHRM наряду с дополнительной информацией ДРМ/ЦА 300, чтобы верифицировать МУ 100 и получить новые ключи KEYSMHSS мобильного устройства. Дополнительная информация содержит, например, CAVE RANDMME и цифры вызываемого номера. Если аутентификационный ответ мобильного устройства верифицирован ДРМ/ЦА 300, также верифицированы 18 битов MACS и, следовательно, всего верифицировано 40 битов.

В качестве альтернативы, если на шаге S660 установлено, что RANDMHSS совпадает с RANDMME, способ, показанный на фиг.6, переходит к шагу S680. На шаге S680 МУ 100 устанавливает, приемлем ли порядковый номер SQN. Порядковый номер SQN, соответствующий текущему процессу аутентификации, сравнивают с порядковым номером SQNME, ранее сохраненным в МУ 100. Например, порядковый номер SQN, соответствующий текущему процессу аутентификации, должен быть больше порядкового номера SQNME, ранее сохраненного в МУ 100, но должен находиться в определенном диапазоне. Иными словами, порядковый номер SQN, соответствующий текущему процессу аутентификации, должен быть больше порядкового номера SQNME, ранее сохраненного в МУ 100, и меньше верхнего допустимого предела порядкового номера SQNME+Δ, т.е. SQNMD<SQN<SQNME+Δ, при этом Δ является целым значением.

Если на шаге S680 установлено, что порядковый номер SQN находится за пределами допустимого диапазона, на шаге S690 МУ 100 передает сообщение о повторной синхронизации. Как показано на фиг.6, сообщение о повторной синхронизации содержит поле порядкового номера SQNRESYNC и поле MACS. Например, в поле SQNRESYNC сообщения о повторной синхронизации могут содержаться ноли для 32 самых старших битов 48-битового порядкового номера, а 16 самых младших битов 48-битового порядкового номера могут быть заданы в качестве порядкового номера SQNME, ранее сохраненного в МУ 100. Как указано ранее, МУ 100 генерирует AKA_KEY на основании принятого вызова. Генерированный AKA_key используется для вычисления MACS, который входит в поле MACS сообщения о повторной синхронизации.

ДАС 400 принимает сообщение о повторной синхронизации, генерированное, поскольку было установлено, что порядковый номер SQN находится вне допустимого диапазона. ДАС 400 обрабатывает принятое сообщение о повторной синхронизации. Например, ДАС 400 может быть настроен на распознавание того, что 32 установленных на ноль самых старших бита 48-битового порядкового номера, входящего в поле SQNRESYNC повторной синхронизации, указывают, что сообщение о повторной синхронизации содержит порядковый номер SQNME, хранящийся в МУ 100. Соответственно, ДАС 400 сохраняет порядковый номер SQNME Для использования в будущем. Вместе с тем ДАС 400 также верифицирует МУ 100 с использованием 64-битового MACS, входящего поле MACS, как это описано ранее.

Если на шаге S680 МУ 100 устанавливает, что порядковый номер SQN, соответствующий текущей операции аутентификации, находится в допустимом диапазоне, на шаге S700 МУ 100 генерирует ответ RES. Поскольку генерация ответа RES на основании случайного числа и секретного ключа, хранящегося в МУ, хорошо известна из уровня техники, она не будет рассматриваться далее для краткости. МУ 100 также вычисляет ключ шифрования CK и ключ целостности IK на основании случайного числа и секретного ключа. Вычисление ключа шифрования CK и ключа целостности IK также хорошо известно из уровня техники.

Как показано на фиг.5, МУ 100 передает ДАС 400 ответ RES. ДАС 400 уже генерировал предполагаемый ответ XRES на шаге S580 хорошо известным способом. На шаге S590 ДАС или сетевой объект от имени ДАС 400 сравнивает ответ с предполагаемым ответом XRES. Если они не совпадают, аутентификация является неудачной. Однако, если совпадение обнаружено, ДАС 400 и МУ 100 устанавливают канал связи с взаимной аутентификацией.

В описанных способах, устройствах и системах обеспечиваются гарантии по меньшей мере 64-битовой защиты. Кроме того, во время формирования вызова способы предусматривают передачу случайного числа как мобильным устройством, так и сетью. Ключ по протоколу для аутентификации и согласования ключей (AKA) основан на ключах CDMA, содержащихся в вызовах. Помимо этого, мобильное устройство повторно генерирует 72-битовое случайное число, соответствующее мобильному устройству только после установки МИП, но не во время повторной синхронизации. Во время повторной синхронизации передают 72-битовое случайное число, генерированное или хранящееся в мобильном устройстве, или 16-битовый порядковый номер. Сеть верифицирует и принимает сообщение о повторной синхронизации и сохраняет 72-битовое случайное число, предоставленное мобильным устройством. Более того, при передаче вызова сеть использует 72-битовое случайное число, которое сеть ставит в соответствие с мобильным устройством, и вновь созданное случайное число, чтобы создать ключи CDMA, которые, в свою очередь, создают ключ AKA. Ключ AKA используется со стандартными функциями AKA для создании MAC, RES, CK и IK.

Очевидно, что в описанное изобретение могут быть внесены различные изменения. Такие изменения не следует считать выходящими за пределы существа и объема изобретения, и все они, будучи очевидными для специалиста в данной области техники, считаются входящими в объем настоящего изобретения.

1. Способ аутентификации связи с сетью (400), осуществляемый посредством мобильного устройства (100), при выполнении которого:принимают аутентификационную информацию от сети,извлекают из принятой аутентификационной информации первое случайное число, которое мобильное устройство передало сети,на основании этого первого случайного числа генерируют (шаг S620) по меньшей мере один ключ мобильного устройства с использованием аутентификации и шифрования речи для сотовой связи,извлекают из принятой аутентификационной информации второе случайное число, которое связано с сетью,на основании второго случайного числа генерируют (шаг S610) по меньшей мере один сетевой ключ с использованием аутентификации и шифрования речи для сотовой связи,генерируют (шаг S630) ключ аутентификации на основании ключа мобильного устройства и сетевого ключа,генерируют (шаг S640) предполагаемый код аутентификации сетевых сообщений на основании ключа аутентификации и по меньшей мере части принятой аутентификационной информации согласно протоколу защиты для аутентификации и согласования ключей, иаутентифицируют (шаг S650, S660, S680) сеть на основании предполагаемого кода аутентификации сетевых сообщений.

2. Способ по п.1, в котором на шаге аутентификации извлекают код аутентификации сообщений из принятой информации и сравнивают (шаг S650) предполагаемый код аутентификации сообщений с извлеченным кодом аутентификации сообщений.

3. Способ по п.2, в котором на шаге аутентификации сравнивают (шаг S660) первое случайное число с третьим случайным числом, хранящимся в мобильном устройстве, и передают сети сообщение о повторной синхронизации, если первое случайное число не совпадает с третьим случайным числом, при этом сообщение о повторной синхронизации содержит по меньшей мере часть третьего случайного числа.

4. Способ по п.2, в котором принятая информация содержит поле порядковых номеров, поле управления аутентификацией и поле случайных номеров по протоколу для аутентификации и согласования ключей, и в котором дополнительно:устанавливают (шаг S680), находится ли порядковый номер в поле порядковых номеров в допустимом диапазоне, ипередают сообщение о повторной синхронизации, если установлено, что порядковый номер не находится в допустимом диапазоне.

5. Способ по п.4, в котором сообщение о повторной синхронизации содержит порядковый номер, хранящийся в мобильном устройстве.

6. Способ по п.1, в котором принятая информация содержит поле порядковых номеров, поле управления аутентификацией и поле случайных номеров по протоколу для аутентификации и согласования ключей, и в котором дополнительно:извлекают код аутентификации сообщений из принятой информации,сравнивают (шаг S650) предполагаемый код аутентификации сообщений с извлеченным кодом аутентификации сообщений,сравнивают (шаг S660) первое случайное число с третьим случайным числом, хранящимся в мобильном устройстве, иустанавливают (шаг S680), находится ли порядковый номер в поле порядковых номеров в пределах допустимого диапазона, ипередают (шаг S700) сети аутентификационный ответ, если предполагаемый код аутентификации сообщений совпадает с извлеченным кодом аутентификации сообщений, первое случайное число совпадает с третьим случайным числом, а поле порядковых номеров находится в допустимом диапазоне.

7. Способ установления сети с мобильным устройством, осуществляемый посредством сети, и в котором:генерируют (шаг S570) вызов, содержащий поле порядковых номеров, поле управления аутентификацией и поле случайных чисел, при этом поле порядковых номеров содержит порядковый номер и часть первого случайного числа, которую сеть приняла от мобильного устройства, поле управления аутентификацией содержит другую часть первого случайного числа, а поле случайных чисел содержит второе случайное число и дополнительную часть первого случайного числа, иполучают по меньшей мере один ключ мобильного устройства с использованием первого случайного числа,получают по меньшей мере один сетевой ключ с использованием второго случайного числа,генерируют (шаг S550) ключ аутентификации на основании ключа мобильного устройства и сетевого ключа,генерируют (шаг S560) первый код аутентификации сообщений на основании ключа аутентификации согласно протоколу защиты для аутентификации и согласования ключей,генерируют (шаг S570) маркер аутентификации на основании порядкового номера в поле порядковых номеров, поля управления аутентификацией и первого кода аутентификации сообщений,передают мобильному устройству вызов и маркер аутентификации.

8. Способ по п.7, в котором дополнительно:принимают от мобильного устройства ответ на вызов и маркер аутентификации ина основании ответа устанавливают с мобильным устройством канал связи с взаимной аутентификацией.

9. Способ по п.7, в котором дополнительно:принимают от мобильного устройства сообщение о повторной синхронизации, которое содержит третье случайное число и второй код аутентификации сообщений,верифицируют мобильное устро