Система управления доступом в надежную сеть на основе трехэлементной равноправной идентификации

Иллюстрации

Показать всеИзобретение относится к вычислительной технике, а именно к области сетевой безопасности, в частности к системам управления доступом в надежную сеть на основе трехэлементной одноранговой аутентификации. Техническим результатом является предоставление системы управления доступом в надежную сеть, основанной на трехэлементной одноранговой аутентификации, для решения проблемы неудовлетворительной расширяемости стандарта TCG-TNC. Система управления доступом в надежную сеть на основе трехэлементной равноправной идентификации включает блок AR запроса доступа, контроллер АС доступа, менеджер РМ политики, а также интерфейс протокола между ними, интерфейс протокола между AR и АС включает в себя транспортный интерфейс IF-TNT надежной сети и интерфейс IF-TNACCS между клиентом TNAC и сервером TNAC, интерфейс протокола между АС и РМ включает в себя интерфейс IF-APS службы политики идентификации, интерфейс IF-EPS службы политики оценки и интерфейс IF-TM измерения надежности, интерфейс протокола между AR и РМ включает в себя интерфейс IF-TM измерения надежности. 3 з.п. ф-лы, 3 ил.

Реферат

Описание

По настоящей заявке испрашивается приоритет по дате подачи заявки на патент Китая №200710019094.7 "Система Контроля Доступа в Надежную Сеть на основе трехэлементной одноранговой аутентификации", поданной в Комитет Интеллектуальной Собственности Китая 16-го ноября 2007 г., которая включена в настоящий документ по ссылке.

Область техники, к которой относится изобретение

Настоящее изобретение относится к области сетевой безопасности, в частности к системе управления доступом в надежную сеть на основе трехэлементной одноранговой аутентификации.

Уровень техники

Вместе с развитием информационных технологий появляются такие проблемы, как вредоносное программное обеспечение, например вирусы и черви. В настоящее время существует более чем 35000 видов вредоносного программного обеспечения, и каждый год заражаются более чем 40 миллионов компьютеров. Для защиты компьютеров от подобных атак требуется обеспечить не только безопасность передачи и проверку вводимых данных, но также требуется обеспечить безопасность в источнике, то есть в каждом терминале, присоединенном к сети. Тем не менее, обычные технологии безопасности не обеспечивают защиты от широкого спектра вредоносных атак.

Для решения данной проблемы международная Группа Надежного Вычисления (Trusted Computing Group, TCG) специально сформулировала стандарт сетевого соединения, основанный на технологии надежных вычислений - Надежном Сетевом Соединении (Trusted Network Connect, TNC), которая также обозначается аббревиатурой TCG-TNC. TCG-TNC включает в себя открытую архитектуру целостности терминала и набор стандартов для обеспечения безопасной совместной работы. Этот набор стандартов может защищать сеть согласно требованиям пользователя, и пользователь может определять степень защиты. TCG-TNC, по существу, начинает с установления соединения на основе целостности терминала. Во-первых, создается набор политик относительно статуса работы во внутренней системе надежной сети. К сети могут получить доступ только те терминалы, которые соответствуют требованиям этих политик, созданных сетью. Сеть изолирует и локализует устройства, которые не соответствуют упомянутым политикам. Благодаря использованию модуля TPM надежной платформы могут быть заблокированы атаки посредством руткитов. Руткиты представляют собой некоторый род сценария атаки, измененной системной программы или набор сценариев и инструментов атаки, которые используются для незаконного получения авторизации наивысшего уровня в целевой системе.

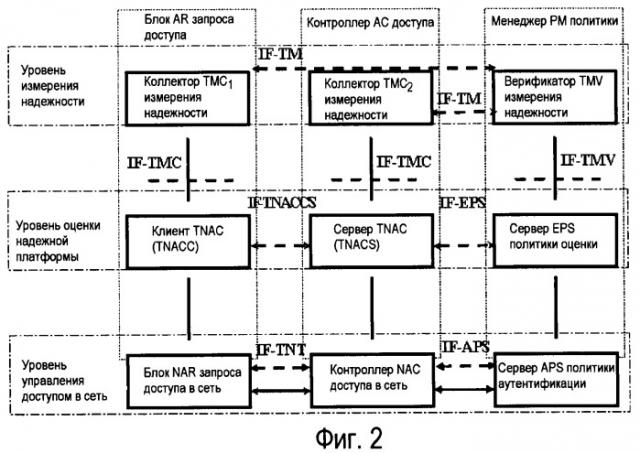

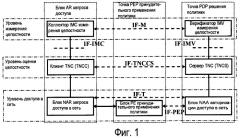

Фиг.1 представляет собой иллюстрацию существующей архитектуры TCG-TNC, содержащей три логических объекта, то есть блок AR запроса доступа, точку PEP принудительного применения политики и точку PDP решения политики, которые могут находиться в любом месте в сети. Архитектура TCG-TNC может быть разделена на три логических уровня - уровень доступа в сеть, уровень оценки целостности и уровень измерения целостности. Уровень доступа в сеть имеет три компонента - блок NAR запроса доступа в сеть, блок PE принудительного применения политики и блок NAA авторизации доступа в сеть, а также интерфейс IF-T транспортного протокола авторизации сети и интерфейс IF-PEP точки принудительного применения политики. Уровень доступа в сеть адаптирован таким образом, чтобы поддерживать обычные технологии сетевого соединения, а уровень оценки целостности адаптирован таким образом, чтобы оценивать целостность всех объектов, которые запрашивают доступ в сеть. Уровень оценки целостности имеет два важных интерфейса: интерфейс IF-IMC коллектора измерения целостности и интерфейс IF-IMV верификатора измерения целостности. Кроме того, между клиентом TNC и сервером TNC присутствует интерфейс IF-TNCCS. Уровень измерения целостности имеет два компонента - коллектор IMC измерения целостности и верификатор IMV измерения целостности, которые приспособлены таким образом, чтобы собирать и верифицировать информацию относительно целостности блока запроса доступа. Процесс передачи информации через надежное сетевое соединение в существующей архитектуре TCG-TNC имеет следующую последовательность: до установления сетевого соединения клиенту TNC (TNCC) требуется подготовить необходимую информацию измерения целостности платформы, чтобы предоставить эту информацию в коллектор IMC измерения целостности. В терминале, содержащем модуль надежной платформы, вышеупомянутый этап предназначен для хэширования информации, необходимой для сетевой политики, чтобы сохранить хэшированную информацию в каждый регистр конфигурации платформы, для предварительной специальной обработки сервером TNC (TNCS), и для верификации требований целостности платформы, чтобы предоставить в верификатор IMV измерения целостности. Конкретные процессы выполнения управления доступом в сеть согласно существующей архитектуре TCG-TNC имеют следующий вид:

1) инициализируется запрос на доступ из блока NAR запроса доступа в сеть в блок PE принудительного применения политики;

2) передается описание запроса доступа блоком PE принудительного применения политики в блок NAA авторизации доступа в сеть;

3) после приема описания запроса доступа блока NAR запроса доступа в сеть блок NAA авторизации доступа в сеть выполняет протокол аутентификации пользователя посредством блока NAR запроса доступа в сеть и передает запрос на доступ и информацию для индикации успешной аутентификации пользователя в сервер TNC (TNCS) в случае успешной аутентификации пользователя;

4) после приема запроса на доступ и информации для индикации успешной аутентификации пользователя, переданных блоком NAA авторизации доступа в сеть, сервер TNC (TNCS) начинает осуществлять двунаправленную аутентификацию мандата платформы с клиентом TNC (TNCC). Мандат может представлять собой, например, Ключ Идентификации Аттестации (Attestation Identity Key, AIK) для верификации платформы;

5) когда аутентификация мандата платформы завершается успешно, клиент TNC (TNCC) информирует коллектора IMC измерения целостности, что было создано новое сетевое соединение и требуется протокол рукопожатия целостности. Коллектор IMC измерения целостности возвращает требуемую информацию целостности платформы через интерфейс IF-IMC коллектора измерения целостности. Сервер TNC (TNCS) сообщает информацию целостности платформы верификатору IMV измерения целостности через интерфейс IF-IMV верификатора измерения целостности;

6) в процессе протокола рукопожатия целостности клиенту TNC (TNCC) и серверу TNC (TNCS) необходимо обмениваться данными множество раз, пока сервер TNC (TNCS) не удовлетворит рукопожатие;

7) после завершения протокола рукопожатия целостности для клиента TNC (TNCC) сервер TNC (TNCS) передает рекомендательную информацию в блок NAA авторизации доступа в сеть для получения разрешения на доступ; и точка PEP принудительного применения политики все же может не разрешить доступ блоку AR запроса доступа, если существуют другие аспекты безопасности; и

8) блок NAA авторизации доступа в сеть направляет решение относительно доступа в блок PE принудительного применения политики, который принимает окончательное решение, чтобы управлять доступом блока AR запроса доступа.

Архитектура TCG-TNC продумана недостаточно, и некоторые важные технологии архитектуры TCG-TNC все еще находятся на фазе разработки и стандартизации. Поскольку существует предопределенный канал безопасности между точкой PEP принудительного применения политики и точкой PDP решения политики, которая может управлять большим количеством точек PEP принудительного применения политики, точка PDP принятия решения политики должна конфигурировать большое количество каналов безопасности, что осложняет управление. Следовательно, расширяемость существующей архитектуры TCG-TNC имеет низкий уровень. Сверх того, поскольку выполняется гарантированная защита для данных выше уровня доступа в сеть, требуется установить защищенный канал между блоком AR запроса доступа и точкой PDP решения политики, то есть требуется согласование ключа сессии. Тем не менее, также необходима защита данных между блоком AR запроса доступа и точкой PEP принудительного применения политики, и, соответственно, согласование ключа сессии между блоком AR запроса доступа и точкой PEP решения политики будет выполнено снова, что осложняет процесс согласования ключа. Между тем, главный ключ, согласовываемый блоком AR запроса доступа и точкой PDP решения политики, передается в точку PEP принудительного применения политики точкой PDP решения политики, и передача ключа по сети создает новые точки уязвимости, тем самым понижая уровень безопасности. Сверх того, один и тот же главный ключ используется для согласований двух ключей сессии и, соответственно, безопасность всей надежной архитектуры сетевого соединения ухудшается. Более того, блок запроса доступа может не верифицировать действительность сертификата AIK точки PDP решения политики. В процессе аутентификации мандата платформы блок AR запроса доступа и точка PDP решения политики используют секретный ключ AIK и сертификат, чтобы установить двунаправленную аутентификацию мандата платформы, и обеим сторонам требуется верифицировать действительность сертификата AIK. Если точка PDP решения политики является поставщиком Интернет-услуг для блока AR запроса доступа, то блок AR запроса доступа не будет иметь доступа к сети до тех пор, пока не будет установлено соединение с надежной сетью, то есть он не сможет верифицировать действительность сертификата AIK точки PDP решения политики, что небезопасно. В заключение, оценка целостности платформы не является одноранговой. В архитектуре TCG-TNC точка PDP решения политики выполняет оценку целостности платформы относительно блока AR запроса доступа, но блок AR запроса доступа не выполняет оценку целостности платформы относительно точки PDP решения платформы, что несправедливо и ненадежно для блока AR запроса доступа. Сверх того, точка PEP принудительного применения политики может знать, является ли платформа блока AR запроса доступа надежной, на основании выполнения политики точки PDP решения политики, однако блок AR запроса доступа не может определить, является ли платформа точки PDP решения политики надежной, так что блок AR запроса доступа может соединиться с ненадежными устройствами (например, устройством, в котором действует вредоносный код и т.п.) и, следовательно, стать небезопасным. Более того, цепь доверия от блока AR запроса доступа к надежной сети может быть прервана на точке PEP принудительного применения политики, однако для Ad-hoc-сети требуется одноранговое доверие.

Сущность изобретения

Целью настоящего изобретения является предоставление системы управления доступом в надежную сеть, основанной на трехэлементной одноранговой аутентификации, которая решает техническую проблему неудовлетворительной расширяемости существующего стандарта TCG-TNC, описанного в разделе "Уровень техники". Настоящее изобретение, кроме того, решает технические проблемы сложности процесса согласования ключа, относительно низкого уровня безопасности, неспособности блока запроса доступа верифицировать действительность сертификата AIK и невозможности оценки целостности платформы по одноранговой схеме.

Техническое решение настоящего изобретения заключается в следующем.

Система управления доступом в надежную сеть, которая основана на трехэлементной одноранговой аутентификации и которая содержит блок AR запроса доступа, контроллер AC доступа и менеджер PM политики, причем

AR соединен с AC посредством интерфейса протокола через сеть, AC соединен с PM посредством интерфейса протокола через сеть и AR соединен с PM посредством AC через сеть;

интерфейс протокола, соединяющий AR с AC, содержит транспортный интерфейс IF-TNT надежной сети и интерфейс IF-TNACCS между клиентом TNAC и сервером TNAC, где IF-TNT представляет собой интерфейс обмена информацией между блоком NAR запроса доступа в сеть и контроллером NAC доступа в сеть на уровне управления доступом в сеть; а IF-TNACCS представляет собой интерфейс обмена информацией между клиентом TNAC и сервером TNAC на уровне оценки надежной платформы;

интерфейс протокола между AC и PM содержит интерфейс IF-APS службы политики аутентификации, интерфейс IF-EPS службы политики оценки и интерфейс IF-TM измерения надежности, причем IF-APS представляет собой интерфейс обмена информацией между контроллером NAC доступа в сеть и сервером APS политики аутентификации на уровне управления доступом в сеть; IF-EPS представляет собой интерфейс обмена информацией между сервером TNC и сервером EPS политики оценки на уровне оценки надежной сети; а IF-TM представляет собой интерфейс между коллектором измерения надежности и верификатором измерения надежности на уровне измерения надежности;

интерфейс протокола, соединяющий AR с PM, который содержит интерфейс IF-TM измерения надежности, причем IF-TM представляет собой интерфейс между коллектором измерения надежности и верификатором измерения надежности на уровне измерения надежности.

Опционально, AR содержит блок NAR запроса доступа в сеть, клиент TNAC (TNACC) и коллектор TMC1 измерения надежности блока запроса доступа, причем NAR соединен с TNACC в режиме передачи данных, а TNACC соединен с коллектором TMC1 измерения надежности AR через интерфейс IF-TMC коллектора измерения надежности;

AC содержит NAC, сервер TNAC (TNACS) и коллектор TMC2 измерения надежности AC, причем NAC соединен с TNACS в режиме передачи данных, а TNACS соединен с TMC2 контроллера AC через IF-TMC;

PM содержит APS, EPS и верификатор TMV измерения надежности, причем APS соединен с EPS в режиме передачи данных, а EPS соединен с TMV через интерфейс IF-TMV верификатора измерения надежности;

NAR соединен с NAC через транспортный интерфейс IF-TNT надежной сети, а NAC соединен с APS через IF-APS;

TNACC соединен с TNACS через интерфейс IF-TNACCS между клиентом TNAC и сервером TNAC, а TNACS соединен с EPS через IF-EPS;

TMC1 блока AR соединен с TMV через IF-TM, а TMC2 контроллера AC соединен с TMV через IF-TM.

Опционально, AR и AC представляют собой логические объекты с модулем TPM надежной платформы.

Опционально, TMC1 блока AR представляет собой компонент для сбора информации надежности платформы AR, TMC2 контроллера AC представляет собой компонент для сбора информации надежности платформы AC, а TMV представляет собой компонент для выполнения верификации надежности платформы для AR и AC.

По сравнению с существующими технологиями настоящее изобретение имеет следующие преимущества.

Настоящее изобретение определяет надежность в каждом атрибуте статуса платформы, который используется для измерения и оценки надежности платформы, например ее целостности, и, соответственно, расширяется описание надежности платформы. В настоящем изобретении согласование ключа между блоком запроса доступа и контроллером доступа выполняется таким образом, что для данных в процессе оценки надежной платформы и служебных данных контроллера TNAC доступа в надежную сеть обеспечивается защита напрямую, без второго согласования ключа сессии. Следовательно, процесс согласования ключа может быть упрощен и может быть повышена защищенность контроллера TNAC доступа в надежную сеть. Более того, главный ключ, генерируемый в процессе аутентификации настоящего изобретения, не требуется передавать в сеть, так что обеспечивается безопасность этого ключа. Во-вторых, настоящее изобретение может повысить безопасность процесса оценки надежной платформы, упростить управление ключом контроллера TNAC доступа в надежную сеть и механизм верификации измерения надежности. Способ трехэлементной одноранговой аутентификации, то есть способ двунаправленной аутентификации, основанный на третьей стороне, используется на уровне оценки надежной платформы, чтобы обеспечить идентификацию и верификацию сертификатов AIK, надежность платформы блока запроса доступа и управление доступом, так что не только повышается безопасность процесса оценки надежной платформы, но также упрощается управление ключом архитектуры управления TNAC надежной сети и механизм верификации надежности. Сверх того, настоящее изобретение использует трехэлементную одноранговую аутентификацию не только на уровне управления доступом в сеть, но и на уровне оценки надежной платформы, чтобы реализовать двунаправленную оценку надежной платформы. Следовательно, настоящее изобретение повышает безопасность всей архитектуры управления TNAC доступом в надежную сеть. В конкретном приложении, один менеджер политики должен управлять большим количеством контроллеров доступа. Настоящее изобретение может исключить необходимость строгого соответствия безопасности между контроллером доступа и менеджером политики. Следовательно, настоящее изобретение дополнительно повышает расширяемость управления TNAC доступом в надежную сеть. В настоящем изобретении, поскольку реализовывается двунаправленная оценка надежной платформы между блоком запроса доступа и контроллером доступа, исключается проблема прерывания надежной цепи при выполнении доступа к контроллеру доступа устройства. В заключение, в настоящем изобретении контроллер доступа выполняет многоуровневое управление контролируемых портов, используя многоуровневое управление портами, благодаря чему строго контролируется право доступа блока запроса доступа, повышается безопасность и производительность архитектуры управления доступом в надежную сеть и расширяется описание модуля надежной платформы. В существующей архитектуре TCG-TNC модуль TPM надежной платформы находится на защищенной микросхеме на главной плате, а согласно настоящему изобретению модуль TPM надежной платформы может представлять собой абстрактный программный модуль, который несет ответственность за реализацию оценки надежной платформы. Например, модуль TPM надежной платформы, реализуемый посредством программного обеспечения, сканирует каждый компонент платформы и далее генерирует результаты сканирования, чтобы передать их одноранговой платформе, после чего упомянутая одноранговая платформа оценивает эти защищенные результаты сканирования, так что реализуется оценка надежной платформы.

Краткое описание чертежей

Фиг.1 - схематический вид существующей базовой архитектуры TCG-TNC;

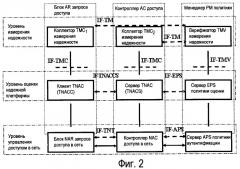

Фиг.2 - схематический вид базовой архитектуры TNAC согласно настоящему изобретению;

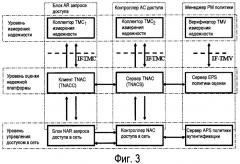

Фиг.3 - схематический вид передачи информации управления TNAC доступом в надежную сеть согласно настоящему изобретению.

В настоящем описании и на чертежах используются следующие обозначения:

PEP: policy enforcement point - точка принудительного применения политики;

PE: policy enforcer - блок принудительного применения политики;

PDP: policy decision point - точка решения политики;

NAA: network access authorizer - блок авторизации доступа в сеть;

AR: access requestor - блок запроса доступа;

AC: access controller - контроллер доступа;

PM: policy manager - менеджер политики;

TMC1: the trustworthiness measurement collector of the access requestor AR - коллектор измерения надежности блока AR запроса доступа;

TMC2: the trustworthiness measurement collector of the access controller AC - коллектор измерения надежности контроллера AC доступа;

TMV: trustworthiness measurement verifier - верификатор измерения надежности;

TNACC: TNAC client - клиент TNAC;

TNACS: TNAC server - сервер TNAC;

EPS: evaluation policy server - сервер политики оценки;

NAR: network access requestor - блока запроса доступа в сеть;

NAC: network access controller - контроллер доступа в сеть;

APS: authentication policy server - сервер политики аутентификации;

IF-TNT: trusted network transport interface - транспортный интерфейс надежной сети (который определяет интерфейс обмена информацией между блоком NAR запроса доступа в сеть и контроллером NAC доступа в сеть);

IF-APS: authentication policy service interface - интерфейс службы политики аутентификации (который определяет интерфейс обмена информацией между контроллером NAC доступа в сеть и сервером APS политики аутентификации);

IF-TNACCS: TNAC client-TNAC server interface - интерфейс между клиентом TNAC и сервером TNAC (который представляет собой интерфейс протокола между клиентом TNAC (TNACC) и сервером TNAC (TNACS));

IF-EPS: evaluation policy service interface - интерфейс службы политики оценки (который определяет интерфейс обмена информацией между сервером TNAC (TNACS) и сервером EPS политики оценки);

IF-TMC: trustworthiness measurement collector interface - интерфейс коллектора измерения надежности (который представляет собой интерфейс протокола между клиентом TNAC (TNACC) и коллектором TMC1 измерения надежности блока AR запроса доступа, который также является интерфейсом протокола между сервером TNAC (TNACS) и коллектором TMC2 измерения надежности контроллера AC доступа);

IF-TMV: trustworthiness measurement verifier interface - интерфейс верификатора измерения надежности (который представляет собой интерфейс протокола между сервером EPS политики оценки и верификатором TMV измерения надежности);

IF-TM: trustworthiness measurement interface - интерфейс измерения надежности (который представляет собой интерфейс протокола между коллектором TMC1 измерения надежности блока AR запроса доступа и верификатором TMV измерения надежности, который также является интерфейсом протокола между коллектором TMC2 измерения надежности контроллера AC доступа и верификатором TMV измерения надежности).

Подробное описание предпочтительных вариантов осуществления

Согласно настоящему изобретению предоставлена система управления сетевым соединением на основе надежной вычислительной технологии, а также система управления TNAC доступом в надежную сеть на основе трехэлементной одноранговой аутентификации. Настоящее изобретение предоставлено главным образом для решения существующих проблем в архитектуре TNC в текущем стандарте системы TCG.

Надежность в настоящем изобретении обозначает каждый атрибут статуса платформы, который используется для измерения и оценки надежности платформы, например целостность.

В настоящем изобретении модуль TPM надежной платформы может представлять собой модуль TPM надежной платформы архитектуры TNC в системе TCG или абстрактный программный модуль, несущий ответственность за реализацию оценки надежной платформы. Например, модуль TPM надежной платформы, реализуемый посредством программного обеспечения, сканирует каждый компонент платформы и далее генерирует результат сканирования защиты, чтобы передать этот результат в одноранговую платформу. Упомянутая одноранговая платформа оценивает эти результаты сканирования защиты, тем самым реализуя оценку надежной платформы.

Ссылаясь на Фиг.2, настоящее изобретение главным образом состоит из трех логических объектов - блока AR запроса доступа, контроллера AC доступа и менеджера PM политики, которые могут находиться в любом месте в сети. Блок AR запроса доступа также называют блоком запроса, пользовательской станцией и т.п.; контроллер AC доступа также называют контроллером доступа аутентификации, базовой станцией, служебным блоком доступа и т.п.; менеджер PM политики также называют сервером аутентификации, надежным сервером, теневым сервером и т.п. Блок AR запроса доступа соединен с контроллером AC доступа посредством интерфейса протокола через сеть, контроллер AC доступа соединен с менеджером PM политики посредством интерфейса протокола через сеть, а менеджер PM политики соединен с блоком AR запроса доступа посредством контроллера AC доступа через сеть. Блок AR запроса доступа запрашивает доступ в защищенную сеть и определяет, следует ли выполнять доступ в эту защищенную сеть. Контроллер AC доступа управляет доступом блока AR запроса доступа в защищенную сеть. Менеджер PM политики управляет блоком AR запроса доступа и контроллером AC доступа, а также формулирует и распространяет политику управления доступом в сеть для блока AR запроса доступа и контроллера AC доступа. На уровне управления доступом в сеть блок AR запроса доступа, контроллер AC доступа и менеджер PM политики выполняют протокол трехэлементной одноранговой аутентификации, то есть двунаправленный протокол аутентификации пользователя, основанный на менеджере PM политики надежной третьей стороны, чтобы реализовать двунаправленную аутентификацию пользователя между блоком AR запроса доступа и контроллером AC доступа. На уровне оценки надежной платформы блок AR запроса доступа, контроллер AC доступа и менеджер PM политики выполняют протокол трехэлементной одноранговой аутентификации, то есть протокол двунаправленной оценки надежной платформы на основе менеджера PM политики надежной третьей стороны, чтобы реализовать двунаправленную оценку надежной платформы между блоком AR запроса доступа и контроллером AC доступа. Менеджер PM политики приспособлен для того, чтобы верифицировать действительность сертификатов AIK блока AR запроса доступа и контроллера AC доступа и чтобы проверять надежность платформы блока AR запроса доступа и контроллера AC доступа. В течение верификации надежности платформы блока AR запроса доступа и контроллера AC доступа, на уровне измерения надежности используются коллектор измерения надежности и верификатор измерения надежности. Блок AR запроса доступа главным образом состоит из блока NAR запроса доступа в сеть, клиента TNAC (TNACC) и коллектора TMC1 измерения надежности блока запроса доступа. Блок NAR запроса доступа в сеть соединен с клиентом TNAC (TNACC) в режиме передачи данных, чтобы направлять сообщения посредством клиента TNAC (TNACC). Клиент TNAC (TNACC) соединен с коллектором TMC1 измерения надежности блока AR запроса доступа через интерфейс IF-TMC коллектора измерения надежности, чтобы реализовать связь между коллектором TMC1 измерения надежности блока AR запроса доступа и верификатором TMV измерения надежности.

Контроллер AC доступа главным образом состоит из контроллера NAC доступа в сеть, сервера TNAC (TNACS) и коллектора TMC2 измерения надежности контроллера AC доступа. Контроллер NAC доступа в сеть соединен с сервером TNAC (TNACS) в режиме передачи данных, чтобы направлять сообщения посредством сервера TNAC (TNACS). Сервер TNAC (TNACS) соединен с коллектором TMC2 измерения надежности контроллера AC доступа через интерфейс IF-TMC коллектора измерения надежности, чтобы реализовать связь между коллектором TMC2 измерения надежности контроллера AC доступа и верификатором TMV измерения надежности. Следует отметить, что интерфейс протокола, соединяющий AR с AC, включает в себя транспортный интерфейс IF-TNT надежной сети и интерфейс IF-TNACCS между клиентом TNAC и сервером TNAC.

Менеджер PM политики главным образом состоит из сервера APS политики аутентификации, сервера EPS политики оценки и верификатора TMV измерения надежности. Сервер APS политики аутентификации соединен с сервером EPS политики оценки в режиме передачи данных, чтобы направлять сообщения посредством сервера EPS политики оценки. Сервер EPS политики оценки соединен с верификатором TMV измерения надежности через интерфейс IF-TMV верификатора измерения надежности, чтобы реализовать связь между верификатором TMV измерения надежности, коллектором TMC1 измерения надежности блока AR запроса доступа и коллектором TMC2 измерения надежности контроллера AC доступа.

Блок NAR запроса доступа в сеть, контроллер NAC доступа в сеть и сервер APS политики аутентификации составляют уровень управления доступом в сеть. Блок NAR запроса доступа в сеть соединен с контроллером NAC доступа в сеть через транспортный интерфейс IF-TNT надежной сети, который представляет собой интерфейс обмена информацией между блоком NAR запроса доступа в сеть и контроллером NAC доступа в сеть на уровне управления доступом в сеть, а контроллер NAC доступа в сеть соединен с сервером APS политики аутентификации через интерфейс IF-APS службы политики аутентификации. На уровне управления доступом в сеть, блок NAR запроса доступа в сеть, контроллер NAC доступа в сеть и сервер APS политики аутентификации выполняют протокол трехэлементной одноранговой аутентификации, то есть двунаправленный протокол аутентификации пользователя на основе сервера APS политики аутентификации надежной третьей стороны. Уровень управления доступом в сеть несет ответственность за следующие функции: двунаправленная аутентификация пользователя и согласование ключа между блоком AR запроса доступа и контроллером AC доступа, многоуровневое управление для контролируемого порта на основе результата аутентификации пользователя и результата оценки надежной платформы, чтобы реализовать взаимное управление доступом между блоком AR запроса доступа и контроллером AC доступа. Уровень управления доступом в сеть может использовать способ управления доступом, основанный на трехэлементной одноранговой аутентификации, при которой добавляется функция многоуровневого управления портами на основе технологии управления доступом в сеть, используемой в китайском стандарте WLAN.

Следует отметить, что информация, обмениваемая между блоком NAR запроса доступа в сеть и контроллером NAC доступа в сеть на уровне управления доступом в сеть, включает в себя информацию менеджмента управления, протокол трехэлементной одноранговой аутентификации, протокол согласования ключа сессии, транспортный протокол сети на уровне управления доступом в сеть и т.п. Информация менеджмента управления включает в себя команду согласования и управления политики доступа, такую как комплекс согласования и доступа, комплекс аутентификации и комплекс шифрования, чтобы передавать различные команды управления. Транспортный протокол сети главным образом включает в себя пакет данных протокола трехэлементной одноранговой аутентификации и секретную передачу данных на высшем уровне.

Клиент TNAC (TNACC), сервер TNAC (TNACS) и сервер EPS политики оценки образуют уровень оценки надежной платформы. Клиент TNAC (TNACC) соединен с сервером TNAC (TNACS) через интерфейс "клиент TNAC - сервер TNAC" (IF-TNACCS), который представляет собой интерфейс обмена информацией между клиентом TNAC и сервером TNAC на уровне оценки надежной платформы, а сервер TNAC (TNACS) соединен с сервером EPS политики оценки через интерфейс IF-EPS службы политики оценки. Уровень оценки надежной платформы адаптирован таким образом, чтобы реализовать оценку надежной платформы между блоком AR запроса доступа и контроллером AC доступа, включая аутентификацию мандата платформы и верификацию измерения надежности платформы. Менеджер PM политики адаптирован таким образом, чтобы верифицировать действительность сертификатов AIK блока AR запроса доступа и контроллера AC доступа и чтобы проверять надежность платформы блока AR запроса доступа и контроллера AC доступа. На уровне оценки надежной платформы, клиент TNAC (TNACC), сервер TNAC (TNACS) и сервер EPS политики оценки выполняют протокол трехэлементной одноранговой аутентификации, то есть двунаправленный протокол оценки надежной платформы на основе сервера EPS политики оценки надежной третьей стороны.

Следует отметить, что информация, обмениваемая между клиентом TNAC и сервером TNAC, на уровне оценки надежной платформы включает в себя информацию менеджмента сессии и протокол трехэлементной одноранговой аутентификации на уровне оценки надежной платформы. Информация менеджмента сессии включает в себя политику оценки надежной платформы согласования, например согласование для извлечения величины регистров PCR конфигурации платформы, чтобы доказать измерение надежности непосредственно одноранговой платформе, согласование стандартного языка описания отчета надежности и информации команды управления и т.п.

Коллектор TMC1 измерения надежности блока AR запроса доступа, коллектор TMC2 измерения надежности контроллера AC доступа и верификатор TMV измерения надежности образуют уровень измерения надежности. Коллектор TMC1 измерения надежности блока AR запроса доступа соединен с верификатором TMV измерения надежности через интерфейс IF-TM, а коллектор TMC2 измерения надежности контроллера AC доступа соединен с верификатором TMV измерения надежности через интерфейс IF-TM измерения надежности. Уровень измерения надежности адаптирован таким образом, чтобы собирать и верифицировать информацию относительно измерения надежности платформы блока AR запроса доступа и контроллера AC доступа.

Следует отметить, что информация, обмениваемая между контроллером NAC доступа в сеть и сервером APS политики аутентификации на уровне управления доступом в сеть, включает в себя протокол трехэлементной одноранговой аутентификации и транспортный протокол сети на уровне управления доступом в сеть. Информация, обмениваемая между сервером TNC и сервером EPS политики оценки на уровне оценки надежной платформы, включает в себя протокол трехэлементной одноранговой аутентификации и протокол распространения политики оценки надежной платформы на уровне оценки надежной платформы. IF-TM представляет собой интерфейс между коллектором измерения надежности и верификатором измерения надежности на уровне измерения надежности, который адаптирован таким образом, чтобы определять интерфейс протокола совместной работы между коллектором измерения надежности и верификатором измерения надежности разных производителей. NAR соединен с TNACC в режиме передачи данных, и он приспособлен для направления сообщений клиентом TNAC (TNACC); а TNACC соединен с коллектором TMC1 измерения надежности AR через интерфейс IF-TMC, чтобы реализовать связь между коллектором TMC1 измерения надежности блока AR запроса доступа и верификатором TMV измерения надежности.

Ссылаясь на Фиг.3, для реализации управления TNAC доступом в надежную сеть на основе трехэлементной одноранговой аутентификации согласно настоящему изобретению выполняются следующие этапы:

1) инициализируется коллектор TMC измерения надежности и верификатор измерения надежности на уровне измерения надежности, причем на практике этот этап содержит следующие подэтапы:

1.1) инициализируется коллектор TMC измерения надежности уровня измерения надежности посредством клиента TNAC блока запроса доступа и сервера TNAC контроллера доступа, и инициализируется верификатор TMV измерения надежности уровня измерения надежности посредством сервера политики оценки менеджера политики;

1.2) посредством модулей TPM надежной платформы блока AR запроса доступа и контроллера AC доступа сохраняют информацию надежности, требуемую политике сети, в регистры PCR конфигурации платформы, причем требуется выполнить процесс хэширования, чтобы сохранить информацию надежности в регистры PCR конфигурации платформы, когда эта информация надежности представляет собой целостность;

1.3) собирается информация надежности платформы блока AR запроса доступа клиента TNAC (TNACC) блока AR запроса доступа, используя коллектор TMC1 измерения надежности блока запроса доступа, и собирается информация надежности платформы контроллера AC доступа посредством клиента TNAC (TNACC) контроллера AC доступа, используя коллектор TMC2 измерения надежности контроллера доступа;

1.4) посредством менеджера PM политики формулируется и распространяется политика управления доступом в сеть, которая включает в себя политику для определения того, добавляет ли блок AR запроса доступа в сеть, к которой требуется присоединиться, а также политику управления доступом в сеть контроллера AC доступа и блока AR запроса доступа, и посредством менеджера PM политики реализуют формулирование и распространение политики контроля доступа в сеть блока AR доступа и контроллера AC доступа на основании стандарта уровня защиты информации состояния;

1.5) подготавливают таблицу параметров PCR для запроса взаимной верификации между блоком AR запроса доступа и контроллером AC доступа посредством клиента TNAC (TNACC) и сервера TNAC (TNACS) на основе политики управления доступом в сеть, распространяемой менеджером политики, соответственно;

2) выполняют протокол трехэлементной одноранговой аутентификации на основе третьей стороны, которая представляет собой менеджер политики на уровне управления доступом в сеть, блока запроса доступа, контроллера доступа и менеджера политики, чтобы реализовать двунаправленную аутентификацию пользователя между блоком запроса доступа и контроллером доступа.

В частности, данный этап содержит следующие подэтапы:

2.1) посредством блока NAR запроса доступа в сеть инициализируется запрос доступа в контроллер NAC доступа в сеть;

2.2) после приема запроса доступа из блока NAR запроса доступа в сеть контроллер NAC доступа в сеть запускает процесс аутентификации пользователя, чтобы выполнить протокол трехэлементной одноранговой аутентификации, то есть протокол двунапр