Способ и устройство для управления политиками для основанных на времени лицензий в мобильных устройствах

Иллюстрации

Показать всеИзобретение относится к способам и системам для создания, управления, модификации и/или принудительного выполнения управления цифровыми правами на основе времени для программных приложений, данных или другого цифрового контента. Техническим результатом является повышение эффективности защиты цифрового контента посредством использования основанных на времени лицензий. Варианты осуществления, в частности, направлены на ситуации, в которых источник времени является недоступным, ненадежным или недостоверным. Лицензии определены малым количеством параметров. Значения параметров могут быть определены по защищенному контенту или приложениям или могут быть включены в них. Значения параметра могут быть выбраны для определения и принудительного выполнения требуемого уровня компромисса между характеристиками удобства и простоты использования и защищенности. 3 н. и 22 з.п. ф-лы, 14 ил.

Реферат

Область техники, к которой относится изобретение

Настоящее изобретение относится к способам и системам для создания, управления, модификации и/или принудительного выполнения управления цифровыми правами на основе времени для программных приложений, данных или другого цифрового контента.

Уровень техники

«Управление цифровыми правами» (сокращенно - «DRM») представляет собой обобщающий термин, относящийся к технологиям, используемым разработчиками программных средств, издателями или держателями авторских прав для управления доступом к цифровому контенту или его использованием, а также к ограничениям, связанным со специфичными экземплярами цифровых работ или устройств. Основанная на времени политика DRM обеспечивает для клиента неограниченный доступ к защищенному цифровому контенту на ограниченный период времени. Для обеспечения эффективности, процессор, осуществляющий основанную на времени политику DRM, должен иметь доступ к надежному источнику защищенного времени. Для поддержания целостности основанной на времени политики DRM доступ к защищенному контенту не должен быть разрешен, если надежный источник защищенного времени недоступен. Однако такие ограничительные политики могут раздражать клиентов, которые считают, что они надлежащим образом купили доступ к защищенному цифровому контенту и, поэтому, им должен быть разрешен доступ до тех пор, пока не истечет лицензированный "ограниченный период времени", независимо от того, доступен или нет надежный источник защищенного времени.

Для уменьшения такого раздражения клиентов, некоторые провайдеры цифрового контента, защищенного в соответствии с основанной на времени политикой DRM, могут выбрать возможность предоставления клиентам продленного доступа к защищенному цифровому контенту, даже когда надежный источник защищенного времени недоступен. Большинство таких провайдеров выполняет это на основе предположения, что надежный источник защищенного времени станет доступным прежде, чем истечет период лицензии. Такие альтернативные, основанные на времени политики DRM в значительной степени подвержены мошенничеству. Это связано с тем, что нечестные пользователи могут попытаться неправомерно расширить лицензию на "ограниченный период времени" путем манипуляций или модификации незащищенного источника времени таким образом, что лицензия, полученная на "ограниченный период времени", будет работать бесконечно. Кроме того, некоторые нечестные пользователи преднамеренно могут сделать надежный источник защищенного времени недоступным или недействительным таким образом, что продленный доступ к защищенному цифровому контенту будет разрешен, несмотря на тот факт, что срок действия лицензии должен был истечь.

Мобильные устройства, в частности, подвержены такому воздействию, поскольку внутренние часы мобильных устройств могут быть неточными, могут быть незащищены от модификации или даже могут отсутствовать. Сотовые телефоны, персональные карманные компьютеры (PDA, КПК), беспроводные модемы и аналогичные портативные устройства передачи данных представляют собой примеры мобильных устройств, которые могут не иметь собственных точных и защищенных часов. Кроме того, такие мобильные устройства могут не иметь надежного и/или защищенного средства получения защищенного времени во всех условиях.

По этим причинам были разработаны альтернативные политики DRM для ограничения использования или доступа к защищенному цифровому контенту на основе других критериев, кроме времени. Примеры таких альтернативных политик DRM включают в себя отслеживание и ограничение количества выполнений, случаев потребления или доступа к защищенному контенту. В то время как такие альтернативные политики DRM предоставляют для провайдеров защищенного контента эффективную альтернативу для основанных на времени политик DRM, потенциальные клиенты могут отказаться от покупки защищенного цифрового контента, приходя к выводу, что такие политики DRM являются слишком ограничивающими. В результате, происходит все меньшее количество продаж цифрового контента. Поэтому провайдерам защищенного цифрового контента может потребоваться более надежный способ или система для основанных на времени политик для лицензии DRM, которые позволили бы клиентам получать доступ в случае, когда надежный источник защищенного времени недоступен, но предотвратили бы чрезмерное злоупотребление со стороны нечестных клиентов.

Раскрытие изобретения

Варианты осуществления способов и систем, представленных в настоящем документе, направлены на решение проблемы формирования, управления, модификации и/или принудительного выполнения «гибких» политик лицензии для защиты цифрового контента (например, мультимедийных данных, данных, игрового контента или другого программного обеспечения) с помощью основанной на времени лицензии. Варианты осуществления относятся к ситуациям, когда надежный источник защищенного времени недоступен, и измеряющие время часы, если они вообще имеются в мобильном устройстве, содержащем контент, являются ненадежными или не заслуживающими доверия.

Ниже описаны варианты осуществления, которые позволяют полностью характеризовать широкое разнообразие политик, используя малое количество параметров. Значения параметров (и поэтому выбранные политики) могут быть установлены первоначально и в последующем их можно динамически изменять в любое время, например, путем дистанционной загрузки новых значений параметра. Значения параметра можно выбирать для определения и принудительного выполнения требуемого уровня компромисса между характеристиками удобства эксплуатации и защищенности.

Краткое описание чертежей

На приложенных чертежах, которые включены и составляют часть данного описания, иллюстрируются предпочтительные в настоящее время варианты воплощения, и, вместе с общим описанием, приведенным выше, и подробным описанием, приведенным ниже, используются для пояснения свойств вариантов выполнения.

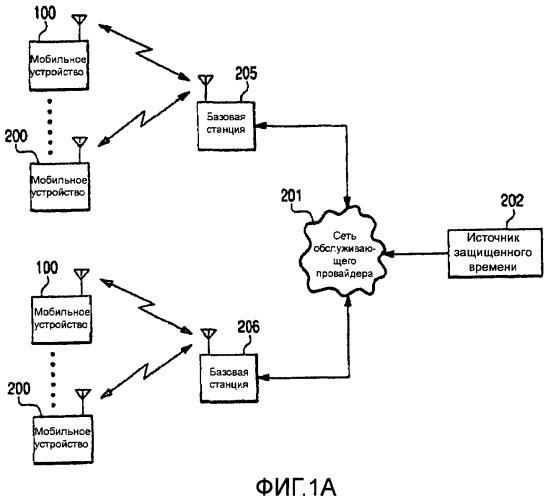

На Фиг. 1A приведена схема системы для системы, включающей в себя множество мобильных устройств, имеющих доступ к источнику защищенного времени.

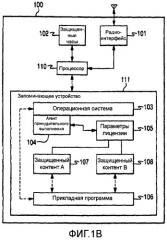

На Фиг. 1B приведена блок-схема элементов мобильного устройства определенного типа.

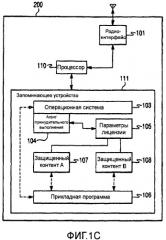

На Фиг. 1C приведена блок-схема элементов мобильного устройства другого типа.

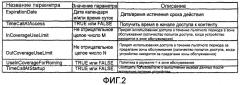

На Фиг. 2 приведена таблица потенциальных параметров политики лицензии, их возможные величины и значения.

На Фиг. 3 приведена таблица, иллюстрирующая пример политик, определенных различными комбинациями потенциальных значений параметра.

На Фиг. 4 приведена блок-схема последовательности операций варианта выполнения процедуры, которая может быть выполнена агентом принудительного выполнения для принудительного выполнения основанной на времени политики лицензии с установленными параметрами.

На Фиг. 4a представлена распечатка альтернативного примера возможного псевдокода для процедуры, исполняющей обработку, показанную на Фиг. 4.

На Фиг. 4b приведена распечатка примера возможного псевдокода для альтернативной процедуры принудительного выполнения основанной на времени политики лицензии с установленными параметрами.

На Фиг. 5 представлена обработка блок-схемы последовательности операций для альтернативного варианта выполнения процедуры, которая может быть выполнена с помощью агента принудительного выполнения.

На Фиг. 5a приведена распечатка примера возможного альтернативного псевдокода для процедуры, предназначенной для принудительного выполнения основанной на времени политики лицензии с установленными параметрами.

На Фиг. 6 приведена обработка блок-схемы последовательности операций для этапов, выполняемых с помощью способа в соответствии с вариантом выполнения, в котором используют параметр TimeCallAt Startup.

На Фиг. 6a приведена распечатка примера возможного альтернативного псевдокода для процедуры, предназначенной для проверки, требуется ли получать защищенное время из источника защищенного времени.

На Фиг. 7 приведена обработка блок-схемы последовательности операций этапов, выполняемых способом в соответствии с вариантом выполнения, для проверки и загрузки обновленных параметров лицензии.

На Фиг. 7a представлен пример распечатки возможного альтернативного псевдокода процедуры проверки и загрузки обновленных параметров лицензии.

Осуществление изобретения

Различные варианты осуществления настоящего изобретения будут подробно описаны со ссылкой на приложенные чертежи. Везде, где это возможно, одинаковые номера ссылочных позиций используются на всех чертежах для обозначения одинаковых или аналогичных частей.

Лицензированный защищенный контент или просто «защищенный контент» может включать в себя, но не ограничивается этим, различные виды мультимедийных данных, арендуемых развлекательных данных, документов, программного обеспечения, данных пробного или демонстрационного контента и т.д. Существует множество подходов для защиты от копирования и DRM для защищенного контента.

Одна из наиболее часто применяемых политик DRM представляет собой основанную на времени лицензию. В соответствии с такими основанными на времени лицензиям клиентам разрешен неограниченный доступ к защищенному контенту на ограниченный период времени, например, до даты истечения срока действия. Здесь фраза «доступ к защищенному контенту» и аналогичные фразы подразумевают под собой просмотр, считывание, игру, выполнение, редактирование или модификацию контента. После истечения ограниченного периода времени клиенту больше не разрешен доступ к контенту, защищенному в соответствии с существующей лицензией.

Альтернативная политика DRM может представлять собой "неограниченную" лицензию. В случае, когда провайдеры защищенного контента не желают постоянно отслеживать дату/время срока истечения лицензии, провайдеры защищенного контента могут назначать оплату за защищенный контент и разрешать клиенту получать доступ к защищенному контенту без ограничений. В частности, клиент покупает защищенный контент, и он становится его собственностью, вместо приобретения лицензии на ограниченный период времени. Такие политики защиты могут не быть оптимальными, однако, поскольку множество потенциальных клиентов не желают оплачивать тариф с надбавкой при ограниченном предполагаемом использовании. Следовательно, меньшее количество потенциальных клиентов могут фактически стать оплачивающими клиентами, которые получают доступ к защищенному контенту, чем если бы защищенный контент был доступен в соответствии с основанной на времени лицензией.

Рассмотрим пример провайдера контента, который предоставляет клиентам доступ к музыкальной подборке. Различные политики DRM доступны для провайдера контента. Провайдер контента может сделать музыкальные подборки доступными для клиентов в соответствии с политикой, основанной на правилах использования. Такие правила использования могут содержать предельное подсчитанное число обращений, что позволяет клиенту оплатить или получить доступ к музыкальной подборке N раз. В качестве альтернативы, провайдер контента может сделать музыкальную подборку доступной для клиента в соответствии с основанными на времени ограничениями использования, которые позволяют клиенту оплатить музыкальную подборку до определенной даты или времени. Учитывая особенность защищенного контента (то есть музыкальную подборку) и способ, в соответствии с которым большинство клиентов предпочитает получать доступ к такому защищенному контенту, клиенты могут не желать быть ограниченными количеством раз, которое они оплачивают за использование подборки музыкального контента, но вместо этого желали бы быть ограниченными определенным количеством дней или часов, в течение которых эта подборка может быть воспроизведена. Следовательно, в таких ситуациях следует проанализировать, почему основанные на времени лицензии являются предпочтительными. Аналогичные ситуации могут возникнуть для защищенного контента, такого как игры или видеоизображения, где пользователь может желать получить неограниченный доступ к защищенному контенту, но, вероятно, устает от использования защищенного контента с течением времени.

Обычные политики основанных на времени лицензий для защищенного контента сравнивают дату/время истечения срока действия лицензии со значениями даты или времени, предоставляемыми внутренними часами. До тех пор, пока сравнение даты/времени срока истечения хранения с часами обозначает, что дата/время истечения лицензии еще не прошла, процессор предоставляет неограниченный доступ к защищенному контенту. Если сравнение показывает, что дата/время истечения срока действия лицензии истекли, тогда процессор запрещает дальнейший доступ к защищенному контенту. Будучи простыми по форме, такие политики и защиту DRM можно легко обойти, поскольку нечестный клиент относительно просто может выполнить манипуляции с часами устройства таким образом, чтобы ограниченный период времени был, по существу, бесконечным. Клиенты ПК (или другого устройства) могут иметь возможность многократного "скручивания" внутренних часов ПК (или другого устройства) таким образом, чтобы ограниченный период времени никогда не истек. Хотя существует программное средство для детектирования таких операций "скручивания", до настоящего времени такие программные средства не доказали свою эффективность.

Более надежная, основанная на времени политика лицензии может потребовать, чтобы часы, используемые для сравнения с датой/временем истечения срока действия основанной на времени лицензии, были надежным и защищенным источником времени, который предоставляет некоторую форму точного, надежного, защищенного от вмешательства времени. Такой источник защищенного времени может быть расположен в самом мобильном устройстве. В противном случае, можно использовать удаленные источники защищенного времени с разрешенным доступом. Например, веб-сайт www.time.gov в Интернет представляет собой удаленный, доступный, точный, надежный источник времени, который клиент не может модифицировать. До тех пор, пока мобильное устройство вынуждают обращаться к надежному и защищенному источнику времени (локальному или сетевому), более надежные, основанные на времени лицензии могут эффективно работать на основе времени.

Будучи мобильными, сотовые телефоны, КПК, беспроводные модемы и другие мобильные устройства передачи данных типично не должны обращаться к защищенному источнику времени. В то время как устройства CDMA (коллективный доступ с кодовым разделением) имеют источник времени, используемый для тесной корреляции с поддержанием времени, время может быть ненадежным в том смысле, что клиент может его модифицировать или изменить. Устройства GSM (глобальная система мобильной связи) могут не иметь представления о времени, поскольку время в устройстве GSM предоставляют, или им управляют независимо. Следовательно, основанные на времени политики DRM могут быть эффективно трудновыполнимыми в таких устройствах.

Вариант осуществления может содержать ограничительную политику DRM, которая может настаивать на том, чтобы защищенное время было доступно, для сравнения с датой/временем срока истечения лицензии прежде, чем будет предоставлен доступ к защищенному контенту. Такая настойчивость может раздражать клиента/пользователя. Во-первых, если источник защищенного времени не доступен локально, может потребоваться вызов для получения данных, для получения внешнего источника защищенного времени. Такой вызов для получения данных может вводить задержку в доступ к защищенному контенту, что может вызывать раздражение клиента/пользователя, если вызов данных не будет успешным. Во-вторых, возможно множество ситуаций, когда клиент желает получить доступ к защищенному контенту, который может быть правильно лицензирован, но по причинам, находящимся за пределами управления клиента/пользователя, источник защищенного времени является недоступным. Пример такой ситуации представляет собой случай, когда мобильное устройство без внутренних надежных часов, географически распложено за пределами сети своего обслуживающего провайдера. Такая ситуация может возникнуть, когда клиент/пользователь путешествует и может выходить за пределы сети своего обслуживающего провайдера. Такая ситуация называется "за пределами сети". Поскольку мобильное устройство находится за пределами сети, мобильные устройства будут неспособны получать сигнал, обеспечивающий возможность для мобильного устройства генерировать канал для передачи данных с источником защищенного времени, по меньшей мере, без использования роуминга.

Другой пример такой ситуации может представлять собой случай, когда мобильное устройство без внутренних надежных часов географически находится в пределах сети своего обслуживающего провайдера, но клиент отключил функцию приемопередатчика мобильного устройства. Такая ситуация может возникнуть, когда клиент/пользователь находится в месте, где требуется отключение функции приемопередатчика мобильного устройства. Например, когда клиент/пользователь находится на борту самолета или в больнице. Такая ситуация называется "в сети". Поскольку функция приемопередатчика мобильного устройства отключена, мобильное устройство не обладает возможностью получать сигнал, обеспечивающий для мобильного устройства возможность генерирования канала передачи данных с источником защищенного времени.

Другой пример такой ситуации может возникнуть, когда мобильное устройство находится в "режиме роуминга". Такая ситуация может возникнуть, когда клиент/пользователь перемещается за пределами своей конкретной сети обслуживающего провайдера, но все еще может находиться в пределах сети другого обслуживающего провайдера. Когда мобильное устройство находится в режиме роуминга, мобильное устройство имеет возможность выполнять и принимать телефонные вызовы, но не может установить канал передачи данных с источником защищенного времени.

Клиент/пользователь может почувствовать раздражение, когда доступ к защищенному контенту не будет разрешен в этих ситуациях, несмотря на тот факт, что защищенный контент был соответствующим образом лицензирован и дата/время истечения срока действия не наступили. Такое раздражение может заставить клиента/пользователя отказаться от выполнения в будущем основанных на времени лицензий, из-за такого отрицательного опыта.

Альтернативный вариант осуществления может обеспечить для клиента/пользователя возможность доступа к защищенному контенту, несмотря на недоступность защищенного времени, если предположить, что ситуации, описанные выше, являются временными по своей сути и маловероятно существуют в течение длительного периода времени, или в течение периода времени, которое продолжается за пределами даты/времени срока истечения лицензии. Однако такой альтернативный вариант осуществления может использоваться нечестным клиентом, который преднамеренно формирует любую из описанных выше ситуаций в течение длительного периода времени таким образом, чтобы лицензированный период времени, по существу, был бесконечным.

В соответствии с этим, требуется гибкий выбор политик лицензии, в частности, для использования в многорежимных устройствах (например, в устройстве, которое может работать в одной из сред CDMA и/или GSM) и на многорежимных рынках, которые обеспечивали бы ограниченный доступ к защищенному контенту при сохранении впечатлений клиента/пользователя. Провайдеры контента также желают получить возможность динамически модифицировать политику защиты после продажи, включая в себя продление или модификацию основанных на времени лицензий. Кроме того, желательно, чтобы производители беспроводных устройств и провайдеры услуг имели возможность конфигурировать принятые по умолчанию или специализированные политики на предприятиях производства или во время продажи. В соответствии с этим, необходимы альтернативные способы и системы для формирования, управления, модификации, и/или принудительного выполнения основанных на времени политик DRM.

Альтернативные варианты осуществления направлены на ситуации, когда надежный источник защищенного времени недоступен и измеряющие время часы, если присутствуют в мобильном устройстве, содержащем контент, являются ненадежными или не заслуживающими доверия. Различные варианты осуществления обеспечивают улучшенные основанные на времени лицензии и политики DRM, которые основаны на значениях конфигурации относительно малого количества параметров. Такие варианты осуществления, в частности, направлены на основанную на времени политику, когда источник защищенного времени, который предоставляет точное и надежное время, не всегда доступен. Варианты осуществления могут включать в себя адаптивный агент принудительного выполнения, который принудительно выполняет основанную на времени политику, на основе которой защищенное время является доступным или не доступным.

Несколько хорошо подобранных параметров можно использовать для генерирования и управления широким диапазоном гибких политик DRM. Широкий диапазон гибких политик DRM может обеспечить изменяющиеся уровни защиты и различные степени впечатления клиента/пользователя, которые могут быть обратно взаимосвязаны. Например, политики, имеющие очень сильный уровень защиты, могут иметь очень низкий уровень восприятия клиента/пользователя. Наоборот, политики, имеющие "хорошие" уровни защиты, могут иметь "очень хорошие" рейтинги при восприятии клиентом/пользователем. Различные перестановки параметров лицензии позволяют генерировать спектр политик. Использование всего лишь только нескольких параметров означает, что лицензии для множества элементов защищаемого контента могут быть компактно размещены в запоминающем устройстве мобильного устройства. Это позволяет использовать один относительно простой агент принудительного выполнения защиты в мобильном устройстве для обеспечения множества или всех потребностей для DRM.

Обычно надежная защита DRM может вызвать задержку, ограничения использования или другие неудобства, которые могут влиять на восприятие клиентом. Например, требование вызова данных по беспроводному каналу в сети обслуживающего провайдера для получения защищенного времени улучшает схему защиты DRM, но приводит к задержке доступа клиента к защищенному контенту. Кроме того, время, необходимое для беспроводной передачи данных с тем, чтобы получить защищенное время, может подразумевать дополнительные затраты, которые не приемлемы для клиента, особенно если каждый доступ к защищенному контенту требует такого телефонного вызова, обращение выполняют часто, и клиент должен подтверждать каждый вызов для получения времени. Для улучшения восприятия клиента, политика, генерируемая разными параметрами, может потребовать доступа к защищенному времени только, например, вначале, когда включают питание мобильного устройства.

В следующих разделах описаны варианты осуществления с определенными параметрами, примеры политики, на основе комбинаций значений параметров и процедуры для принудительного выполнения политики, отличающейся определенной комбинацией значений параметров. Конкретные описанные параметры представлены только с целью иллюстрации и не предназначены для ограничения объема изобретения или формулы изобретения.

На Фиг. 1A иллюстрируется вариант осуществления системы, в которой могут работать основанные на времени лицензии. Сеть 201 обслуживающего провайдера поддерживает беспроводную голосовую связь и/или передачу данных. Сеть 201 обслуживающего провайдера может использовать CDMA, GSM, Универсальную систему мобильной связи (UMTS), или другие технологии беспроводной связи. Двунаправленная радиосвязь между мобильными устройствами 100, 200 и сетью 201 обслуживающего провайдера происходит через базовые станции 205. Сеть 201 обслуживающего провайдера может иметь доступ к источнику 202 защищенного времени, который является надежным, точным и доступным для мобильных устройств 100, 200, через сеть 201 обслуживающего провайдера.

Пример мобильного устройства 100 более подробно иллюстрируется на Фиг. 1B. Мобильное устройство 100 может включать в себя радиоинтерфейс 101, защищенные часы 102, процессор 110 инструкций и запоминающее устройство 111, элементы, которые могут быть воплощены в виде аппаратных средств, программных средств или их комбинаций. Интерфейс 101 передачи по радиоканалу может представлять собой интерфейс CDMA, интерфейс GSM, многорежимный интерфейс, поддерживающий CDMA и GSM, или будущую производную одного из этих интерфейсов беспроводной связи. Защищенные часы 102 могут предоставлять собой локальный источник защищенного времени. Мобильное устройство 100 может надежно обновлять локальные защищенные часы 102, время от времени используя системный надежный источник 202 времени, доступ к которому может осуществляться через сеть 201 обслуживающего провайдера. Процессор 110 инструкции может представлять собой один или больше микропроцессоров, микроконтроллеров, процессоров цифровых сигналов (DSP, ПЦС), специализированных интегральных схем (ASIC, СИМС), или любую их комбинацию. В запоминающее устройство 111 можно обращаться с использованием процессора 110 инструкции, как к источнику инструкций процессора и/или данных. Запоминающее устройство 111 может включать в себя любую комбинацию оперативного запоминающего устройства (RAM), постоянного запоминающего устройства (ROM), запоминающего устройства типа флэш, программируемого постоянного запоминающего устройства (PROM), стираемого электронно-программируемого запоминающего устройства (EEPROM), стираемого постоянного запоминающего устройства (EPROM), запоминающего устройства на основе привода диска или тому подобное. Процессор 110 инструкции может включать в себя аппаратное средство, которое позволяет управлять доступом к радиоинтерфейсу 101 с защищенными часами 102 для одного или больше участков запоминающего устройства 111, и/или другим ресурсам мобильного устройства 100, таким как модули ввода/вывода.

В запоминающем устройстве 111 могут быть сохранены инструкции, выполняемые процессором 110 инструкции и/или цифровые данные, к которым обращаются инструкции, выполняемые процессором 110 инструкций. Инструкции и данные могут включать в себя операционную систему (OS) 103, агент 104 принудительного выполнения лицензии, параметры 105 лицензии, одну или больше прикладных программ 106 и элементы защищенного контента 107, 108. Операционная система 103 представляет собой набор инструкций для управления основной операцией мобильного устройства 100. Операционная система 103 может управлять доступом клиента к определенным защищенным участкам запоминающего устройства 111, содержащим значения 105 параметра лицензии и/или один или больше элементов защищенного контента 107, 108, сохраняемых в запоминающем устройстве 111. Сама по себе операционная система 103 должна быть защищенной (то есть устойчивой к внешним воздействиям) со стороны клиента для обеспечения защиты защищенного контента 107, 108. Здесь может быть предусмотрен отдельный набор значений параметра лицензии для каждого элемента защищенного контента 107, 108. В альтернативном варианте выполнения один набор значений параметра может относиться к более чем одному элементу защищенного контента 107, 108. Операционная система 110 может предоставлять для агента 104 выполнения лицензии привилегированный доступ к определенным защищенным участкам запоминающего устройства 111, такой как привилегированный доступ к параметрам 105 лицензии. Выполнение одной или больше прикладных программ 106 может осуществляться под управлением операционной системы 103, включая в себя, следует ли выполнить прикладную программу 106. Операционная система 103 также может управлять возможностью доступа приложения 106 к аппаратным ресурсам и запоминающему устройству 111. Например, операционная система 103 может управлять аппаратными средствами в процессоре 110, который динамически ограничивает различные блоки непрерывных адресов запоминающего устройства 111, как исполнительные, предназначенные для считывания и записи, предназначенные только для считывания или недоступные.

Другой пример мобильного устройства 200, которое не включает в себя защищенные локальные часы, иллюстрируется на Фиг. 1C. Мобильное устройство 200, показанное на Фиг. 1B, включает в себя элементы, которые функционируют аналогично элементам мобильного устройства 100, показанного на Фиг. 1B. Без локальных защищенных часов или их эквивалента мобильное устройство 200 не имеет локального источника защищенного времени. Мобильное устройство 200, однако, может быть выполнено с возможностью получения защищенного времени путем размещения вызова данных в сети 201 обслуживающего провайдера через радиоинтерфейс 101, под управлением программных инструкций, сохраняемых в запоминающем устройстве 111, которые выполняют в процессоре 110 инструкции.

Такой вызов данных может быть выполнен различными способами. Мобильное устройство 200 может размещать вызов сотового телефона для определенного номера, который может устанавливать канал передачи данных с защищенным источником времени, для получения данных защищенного времени в виде пакета данных беспроводной передачи. В качестве альтернативы, мобильное устройство 200 может открыть браузер и установить соединение с защищенным источником времени через беспроводный канал передачи данных через Интернет, подключаясь к защищенному источнику времени путем доступа к IP-адресу источника. В качестве третьей альтернативы, вызов данных может быть достигнут путем передачи специального SMS (СКС, служба коротких сообщений) сообщения по адресу, который может возвратить защищенное время, и ожидания ответного SMS сообщения. Каждым из этих альтернативных способов вызова защищенного источника времени можно управлять с помощью радиоинтерфейса 101, как выполняют управление программными инструкциями, сохраняемыми в запоминающем устройстве 111, выполняемыми в процессоре 110 инструкций. Приведенные здесь ссылки на "вызов данных" предназначены для охвата каждой из этих альтернатив и любых других беспроводных каналов передачи данных, которые может установить мобильное устройство с защищенным источником времени.

Защищенное время, которое сеть 201 обслуживающего провайдера возвращает как часть вызова данных, должно быть защищенным, а также должна обеспечиваться невозможность вмешательства клиента в принимаемое время. Операционная система 103 может принудительно обеспечивать защиту вызываемых данных, или возвращаемого защищенного времени, как данных, получаемых при вызове данных. Например, защита защищенного времени может быть обеспечена путем аутентификации данных при вызове данных. Аутентификация данных времени может быть достигнута путем включения цифровой подписи или хеш-функции на основе кода аутентификации сообщения (HMAC, ХКАС) с данными времени, используя эти известные способы аутентификации. Кроме того, данные времени могут быть зашифрованы с использованием хорошо известных способов шифрования. В качестве альтернативы, операционная система 103 может исключать для клиента возможности перехвата или выполнения манипуляций с защищенным временем, возвращаемым при вызове данных. Например, операционная система 103 может предотвращать доступ клиента к вызову данных (непосредственно или опосредованно) через команды или ввод в любую прикладную программу 106 или через нормальные функции мобильного устройства 200, доступные для клиента.

Любое количество мобильных устройств может быть связано с сетью 201 обслуживающего провайдера через одну или больше базовых станций 205. Для упрощения описания различных вариантов выполнения будет сделана ссылка на мобильное устройство 100 и мобильное устройство 200, которые представляют два класса мобильных устройств: один класс (мобильные устройства 100), имеющий защищенные часы, и другой класс (мобильные устройства 200), в котором отсутствуют защищенные часы.

Элементы защищенного контента 107, 108 защищены политиками лицензии, характеризуемыми сохраненным набором значений 105 параметра лицензии. Значения 105 параметра могут быть сохранены в защищенном участке запоминающего устройства 111, который не доступен для клиента через опции меню или нормальную функцию мобильного устройства. Таким образом, клиент не может модифицировать значения 105 параметра для отмены положений политики лицензии, отличающихся значениями 105 параметра. При этом параметры 105 лицензии считаются защищенными от вмешательства клиента.

Доступом к защищенному контенту 107, 108 можно управлять с помощью агента 104 принудительного выполнения, который может быть воплощен в виде аппаратных средств, встроенного программного обеспечения, программных средств и/или их комбинации. Сеть 201 обслуживающего провайдера может модифицировать значения параметра, например, через вызов защищенных данных между мобильным устройством 100, 200 и сетью 201 обслуживающего провайдера, в котором данные передают в операционную систему 103 или в агент 104 принудительного выполнения лицензии, который работает в мобильном устройстве 100, 200. Агент 104 принудительного выполнения также должен быть выполнен с возможностью защиты от вмешательства недобросовестного пользователя. Например, агент 104 принудительного выполнения может передавать инструкции в процессор 110, сохраненный в защищенном участке запоминающего устройства 111.

Основная задача агента 104 принудительного выполнения состоит в проверке того, что доступ к элементу защищенного контента 107, 108 будет авторизованным в соответствии с политикой лицензирования, в соответствии с которой описаны значения параметра лицензии. Агент 104 принудительного выполнения обычно работает в привилегированном состоянии защищенного процессора и имеет доступ, по меньшей мере, к некоторому защищенному участку запоминающего устройства 111, в частности к запоминающему устройству, содержащему значения 105 параметра лицензии, для защиты контента 107, 108. Контент значений параметра лицензии в защищенном участке запоминающего устройства 105 необходим для предотвращения модификации нечестным пользователем значений параметра лицензии, для обхода защиты одного или больше элементов защищенного контента 107, 108. Для самого агента 104 принудительного выполнения может не потребоваться доступ к защищенному контенту 107, 108.

В то же время, прикладная программа обычно работает в условиях ограниченного набора привилегий, назначенных операционной системой 103, и поэтому не может обращаться к значениям параметра 105 лицензии в защищенном участке запоминающего устройства 111. Прикладная программа может быть выполнена с возможностью доступа к защищенному контенту 107, 108, но только после того, как значение 105 параметра лицензии, ассоциированное с защищенными контента 107, 108, будет вначале использовано агентом 104 принудительного выполнения, для подтверждения того, что доступ к защищенному контенту 107, 108 является авторизованным. Если агент 104 принудительного выполнения определяет, что значения 105 параметра лицензии описывают лицензию, которая больше не является действительной, доступ к защищенному контенту 107, 108 блокируют. Если агент 104 принудительного выполнения обеспечивает возможность доступа к защищенному контенту 107, 108, он может проинформировать операционную систему об этом, чтобы обеспечить возможность временного доступа для прикладной программы 106 к защищенному контенту 107, 108.

Пример агента 104 принудительного выполнения представляет собой систему BREW компании Qualcomm. Приложение на основе BREW, например, может иметь цифровую подпись (Qualcomm или провайдера контента) с привилегиями, требуемыми для доступа к требуемым ресурсам. Поэтому приложение может обращаться только к ресурсам, доступным в соответствии с этими привилегиями. При этом BREW может исключать доступ со стороны приложения для записи в запоминающее устройство параметров политики и исключать доступ всех приложений к защищенному контенту, содержащему