Система и способ проверки веб-ресурсов на наличие вредоносных компонент

Иллюстрации

Показать всеИзобретение относится к системам и способам безопасности вычислительных средств и более конкретно к системам и способам проверки веб-ресурсов на наличие вредоносных, потенциально опасных и нежелательных компонент и предназначено для решения проблемы эффективного и оперативного детектирования фактов или возможности заражений веб-ресурсов. Технический результат, заключающийся в обнаружении вредоносных, потенциально опасных и нежелательных компонент на защищенных удаленных веб-ресурсах, достигается за счет составления списка веб-ресурсов для проверки, установки времени или частоты проверки, управления авторизацией на веб-ресурсе и процесса проверки. Данная система позволяет эффективно и оперативно детектировать факт заражения одного или нескольких веб-ресурсов из списка с учетом прав доступа к данному веб-ресурсу. 2 н. и 23 з.п. ф-лы, 5 ил.

Реферат

Область техники

Настоящее изобретение относится к системам и способам безопасности компьютерных систем и более конкретно к системам и способам удаленной проверки защищенных веб-ресурсов на наличие вредоносных, потенциально опасных и нежелательных компонент.

Уровень техники

С развитием веб-технолий, таких как: Ajax, Java, PHP, Flash и другие - веб-сайты становятся более доступными, медиа-насыщенными и функциональными, что, несомненно, повышает их привлекательность и популярность среди пользователей компьютерных систем. С введением методики проектирования Интернет-систем, получившей название Web 2.0, пользователи получили возможность не только получать информацию из Интернета, но и непосредственно заполнять ею сайты. Помимо текстовых сообщений так же поддерживается передача медиа-файлов, таких как фото-, видеофайлы, документы, анимация и программы. Активное участие людей в непосредственном создании контента (т.е. наполнении содержимым) сайта приводит к быстрому развитию и изменению содержимого. Примером может являться новостная лента или форум.

Увеличение популярности веб-ресурсов приводит к тому, что эта среда становится более привлекательна для злоумышленников, распространяющих вредоносные программы.

Помимо файлов, загружаемых на сайт, в страницу может быть включен вредоносный сценарий, iframe (включение содержимого одной веб-страницы в другую), уязвимость (также называемая "эксплойт") и т.д. Заражению могут быть подвержены файлообменники, форумы, блоги, веб-интерфейсы почтовых серверов и любые другие ресурсы. Заражение может быть осуществлено через любой интерфейс: форму заполнения сайта (в этом случае такое заражение выполняется чаще всего вручную - инсайдером или укравшим пароли злоумышленником); уязвимость в системе управления сайтом; доступ к файлам сайта по FTP. Список ресурсов не ограничивается протоколом передачи HTTP, в него так же входят и FTP-ресурсы и другие серверы. Как правило, FTP-серверы используются в качестве вспомогательных средств для удаленного администрирования сайта, в том числе редактирования, загрузки сценариев. Однако подключение к FTP-серверу предоставляет возможность проверки всех сценариев сайта, а не только тех, которые исполняются на компьютере пользователя. При доступе к файлам сайта по FTP система безопасности может анализировать исходные коды сценариев и страниц, тогда как при доступе по HTTP система безопасности анализирует только результат работы сценария и/или результат обработки файлов сайта веб-сервером.

Несанкционированный доступ к учетной записи одного пользователя и загрузка от его имени вредоносной программы могут привести к быстрому распространению этой программы из-за доверия к этому лицу со стороны других пользователей.

Помимо общедоступных сервисов Интернета существуют также локальные сайты (корпоративные, ресурсы локальных сетей, пользовательские сайты), которые не доступны извне данной сети. Это накладывает определенные сложности в сканировании данного ресурса на наличие вирусов антивирусными службами.

Существуют технологии, которые обладают одним или несколькими признаками данного изобретения, однако интеллектуальный вклад в развитие технологии представляет новизну и позволяет исключить все имеющиеся недостатки.

В патентах US 6785732 и US 7177937 раскрывается идея проверки веб-серверов на наличие вредоносных программ, в том числе почтовых серверов, серверов обмена сообщениями и сайтов. В конце проверки пользователь информируется о наличии или отсутствии вирусов. Подобная технология неприменима для проверки защищенных веб-ресурсов, требующих авторизации пользователя. Система и способ проверки веб-ресурсов на наличие вредоносных компонент эффективно решает данную задачу благодаря специальным средствам, позволяющим получить доступ к данным, загружаемым или хранимым на веб-сервере.

В патентной заявке WO 0191350 A2 раскрывается идея управления безопасностью компьютеров в сети путем отправки запросов и проверки ответов. Система контролирует состояние компьютеров в режиме реального времени и посылает тревогу в случае нарушения правил безопасности. Однако данная система не является универсальной для всех серверов, в то время как описываемое изобретение позволяет работать с веб-серверами, поддерживающими известные протоколы передачи данных.

В патентной заявке WO 0158131 A3 описывается идея эмуляции интерактивного подключения, включая генерацию запроса, перехват ответа компьютера клиента и отображение информации. Данная технология нацелена на исследование ответа компьютера, в то время как описываемое изобретение симулирует работу приложений для построения универсального запроса, при котором представление данных не должно зависеть от типа приложения.

Анализ предшествующего уровня техники и возможностей, которые появляются при комбинировании их в одной системе, позволяют получить новый результат, а именно систему и способ для удаленной проверки защищенных веб-ресурсов.

Сущность изобретения

Настоящее изобретение предназначено для решения проблемы эффективного и оперативного обнаружения заражений веб-ресурсов. Техническим результатом настоящего изобретения является обнаружение вредоносных, потенциально опасных и нежелательных компонент на защищенных удаленных веб-ресурсах. Описанное далее изобретение позволяет составлять список веб-ресурсов для проверки, устанавливать время и/или частоту проверки и управлять авторизацией на веб-ресурсе.

Согласно системе проверки веб-ресурса на наличие вредоносных компонент, содержащей: (а) средство составления списка проверки, предназначенное для выделения адресов веб-ресурсов из клиент-приложений, определения параметров проверки для соответствующего адреса веб-ресурса, при этом средство составления списка проверки связано с базой данных параметров проверки; (б) средство перехвата идентификаторов, предназначенное для выделения идентификаторов пользователей из клиент-приложений, добавления новых идентификаторов пользователей и сохранения идентификаторов пользователей для соответствующего адреса веб-ресурса в базу данных параметров проверки, при этом средство перехвата идентификаторов связано с базой данных параметров проверки; (в) средство проверки, предназначенное для авторизации на веб-ресурсе с использованием идентификаторов пользователей и для дальнейшей проверки веб-ресурса на наличие вредоносных компонент с учетом параметров проверки, при этом средство проверки связано с базой данных параметров проверки; (г) упомянутую базу данных параметров проверки, предназначенную для хранения параметров проверки веб-ресурсов и идентификаторов пользователей.

В частном варианте реализации авторизация средства проверки на веб-ресурсе производится на основе полученных идентификаторов пользователя, соответствующих данному веб-ресурсу, которые считываются из базы данных параметров проверки.

В другом частном варианте реалицазии параметры проверки составляет совокупность, по меньшей мере, адреса веб-ресурса и идентификаторов пользователя для авторизации на веб-ресурсе, и дополнительно параметры могут содержать глубину проверки или частоту проверки.

Еще в одном частном варианте реализации средство проверки предназначено для анализа загружаемых с веб-ресурса данных и хранящихся на веб-ресурсе данных.

Существует пример системы, в которой данные веб-ресурса составляют, по меньшей мере, ссылки или сценарии или фреймы или файлы.

Также в одном из примеров системы средство проверки предназначено также для имитации работы клиент-приложения во время установления соединения с веб-ресурсом и авторизации пользователя на веб-ресурсе.

В другом примере системы имитация клиент-приложения происходит путем замены заголовков в протоколе передачи данных.

Еще в одном примере системы средство проверки предназначено для проведения проверки веб-ресурса с определенной частотой, которая соответствует данному веб-ресурсу, хранится в базе данных параметров проверки и устанавливается автоматически средством проверки в зависимости от загрузки средства проверки или частоты обновления содержимого веб-ресурса или времени последнего зафиксированного заражения веб-ресурса.

Существует вариант реализации, в котором средство проверки предназначено также для составления отчета по окончании проверки, включающего совокупность, по меньшей мере, времени проверки, наименований обнаруженных вредоносных программ или угроз безопасности, адресов страниц, на которых обнаружены вредоносные программы или угрозы безопасности.

В одном из вариантов реализации отчет о проверке используется средством проверки в качестве настроек и параметров блокирования доступа к веб-ресурсу или отдельным объектам веб-ресурса.

В частном варианте реализации идентификаторами пользователей являются логин, или пароль, или идентификационный номер, или cookie-файлы, или сессионный ключ, или ссылка доступа.

Другой частный вариант реализации дополнительно содержит базу данных страниц веб-ресурсов, предназначенную для хранения проверенных объектов страниц веб-ресурсов и связанную со средством проверки.

В частном варианте реализации средство проверки предназначено также для сравнения объектов страниц веб-ресурса с сохраненными объектами страниц веб-ресурса и запуска проверки веб-ресурса на наличие вредоносных компонент в случае изменения объекта и/или атрибута объекта.

Краткое описание прилагаемых чертежей

Сопровождающие чертежи, которые включены для обеспечения дополнительного понимания изобретения и составляют часть этого описания, показывают варианты осуществления изобретения и совместно с описанием служат для объяснения принципов изобретения.

Заявленное изобретение поясняется следующими чертежами, на которых:

Фиг.1 показывает типовую схему взаимодействия компьютерной системы пользователя с сервером веб-ресурса.

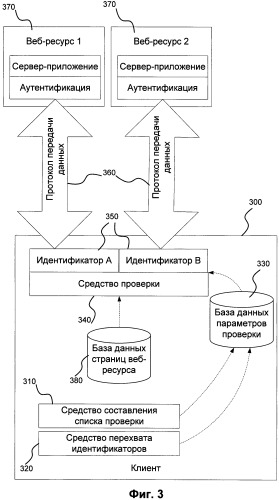

Фиг.2 показывает типовую схему проверки веб-ресурса в случае соединения и аутентификации пользователя с помощью клиент-приложения.

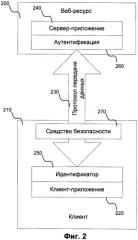

Фиг.3 показывает схему проверки веб-ресурса с помощью системы проверки веб-ресурсов, установленной в компьютерной системе пользователя, которой осуществляется соединение и аутентификации пользователя.

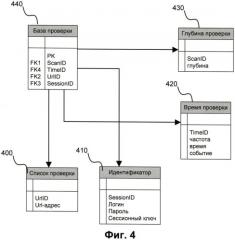

Фиг.4 показывает модель базы данных параметров проверки.

Фиг.5 показывает модель базы данных проверенных страниц веб-ресурса.

Подробное описание предпочтительных вариантов осуществления

Объекты и признаки настоящего изобретения, способы для достижения этих объектов и признаков станут очевидными посредством отсылки к примерным вариантам осуществления. Однако настоящее изобретение не ограничивается примерными вариантами осуществления, раскрытыми ниже, она может воплощаться в различных видах. Сущность, приведенная в описании, является ничем иным, как конкретными деталями, обеспеченными для помощи специалисту в области техники в исчерпывающем понимании изобретения, и настоящее изобретение определяется только в объеме приложенной формулы.

На Фиг.1 изображена типовая схема взаимодействия компьютерной системы пользователя с сервером, представляющим собой веб-ресурс. Веб-, FTP-серверами называют программу, выполняющую функции сервера (компьютерной системы), на котором эта программа работает. Помимо web-сервера 110 или FTP-сервера 120 могут быть установлены также другие серверные приложения, например почтовый сервер, прокси-сервер, сервер системы IRC и т.д, каждый из которых предоставляет свой собственный сервис. Для доступа к подобным сервисам на пользовательских компьютерах 140 должны быть установлены программы, например браузер 130, файловый менеджер 150 и т.д. Клиенты 140 получают доступ к представляемым данным веб-сервера 100 по URL-адресу нужной им веб-страницы или другого ресурса. Каждое серверное приложение и соответствующий клиент взаимодействуют по различным протоколам. Основными протоколами передачи данных между клиентом 140 и сервером 100 являются HTTP(S), (S)FTP, POP3, SMTP, IMAP4 и другие. Большинство серверов поддерживают авторизацию, таким образом, порядок обмена данными в общем виде содержит передачу данных авторизации от клиента 140 серверу 100, где проходит авторизация, и передача данных от сервера 100 клиенту 140 с учетом выданных прав. Персонализация дает возможность сделать веб-ресурс уникальным для каждого пользователя.

Для разграничения пользователей, их прав и предоставляемых данных используется авторизация. Она осуществляется пользователем через клиентское приложение, например, через заполнение формы в браузере. Часто в этих приложениях существует возможность сохранения идентификационных данных по желанию пользователя. Таким образом, если осуществить переход на ресурс, на котором ранее была успешно пройдена авторизация, с помощью другого приложения, в котором не сохранены идентификационные данные, доступ окажется либо закрыт, либо будет предложено авторизоваться, либо ресурс будет работать в ограниченных правах гостя. Гостевая учетная запись присваивается неавторизованному пользователю. Благодаря разграничению предоставляемых данных по учетным записям, каждый пользователь может настроить свой собственный интерфейс, ограничить доступ к персональной странице или почте, определить отображаемые страницы (разделы, темы).

Для безопасной работы в зоне Интернет или на ресурсах локальной сети необходимо проверять загружаемый с них контент. В загружаемой странице, файле, документе могут содержаться вирусы, трояны, рекламные программы, эксплойты для приложений (редактор файлов, браузер, медиа-проигрыватель, flash-проигрыватель и другие).

В состав системы защиты персонального компьютера помимо файлового антивируса могут входить также спам-фильтр, сетевой экран, защита от сетевых атак, веб-антивирус, удаленные средства безопасности антивирусных компаний.

Антивирусные технологии на данный момент сильно развиваются и включают множество различных методов и систем, реализующие как эвристические, так и сигнатурные методы анализа. К сигнатурным видам анализа веб-сайтов относятся:

- Черный список страниц (URL-blacklist);

- Список доверенных приложений/компонент (Whitelisting);

- Коллекция зловредных компонент.

Эвристический анализ более насыщен методами, включающими:

- Эмуляцию программ;

- Эмуляцию сценариев (скриптов);

- Виртуализацию среды исполнения;

- Контроль приложений (анализ активности приложений);

Сетевой экран необходим для контроля и фильтрации сетевых пакетов на различных уровнях модели OSI в соответствии с заданными правилами для сетевых соединений:

- Фильтрация на основе статических правил;

- Фильтрация с отслеживанием текущих приложений и контроль логики и алгоритмов работы соответствующих протоколов.

Система защиты от сетевых атак запускается при старте операционной системы и отслеживает во входящем графике активность, характерную для сетевых атак. Обнаружив попытку атаки на компьютер, система блокирует любую сетевую активность атакующего компьютера в отношении компьютера пользователя.

Веб-антивирус перехватывает и блокирует выполнение сценария, расположенного на веб-сайте, если он представляет угрозу. Строгому контролю также подвергается весь НТТР-трафик. Веб-антивирус осуществляет анализ веб-ресурсов на предмет фишинг-мошенничества и фильтрует баннеры, всплывающие окна и т.д.

Защита осуществляется не только на компьютере пользователя. Новые вредоносные компоненты исследуются в антивирусной лаборатории и собираются с компьютеров пользователей, и в случае детектирования вредоносных действий, обновляются вирусные базы, которые пользователь может загрузить. Другим рубежом защиты может являться локальный сервер защиты, который анализирует ситуацию в локальной сети, сканирует трафик и сетевую активность компьютеров.

Существуют также веб-сервисы (веб-сканеры), которые позволяют осуществить проверку Интернет-ресурса или файла. При этом пользователь загружает файл или вводит URL ресурса и вся проверка происходит на стороне веб-сервиса антивирусной компании. Однако в данном случае нет возможности проверить защищенные страницы.

Рассмотрим процесс проверки веб-ресурса средствами, установленными на компьютере клиента и на удаленном веб-сервере антивирусной компании, более детально.

В случае использования локальных средств защиты, веб-ресурс будет проверяться при его загрузке, то есть при переходе на соответствующий URL-адрес клиент-приложением. Важно отметить, что при этом пользователь авторизуется на веб-ресурсе и загружается контент, определенный для этой учетной записи. Он может содержать сценарии, ссылки, статьи, сообщения, письма от доверенных пользователей. На Фиг.2 изображена схема проверки веб-ресурса 200 на наличие вредоносных программ и ссылок на зараженные ресурсы, в которой соединение с ресурсом 200 клиент 210 устанавливает с помощью клиент-приложения 220. Клиентом-приложением 220 в этом случае может быть браузер, файловый менеджер или другое приложение, взаимодействующее с сервером 200 по протоколу передачи данных 230. Клиент-приложение 220 передает на сервер-приложение 240 идентификаторы 250. В зависимости от схемы авторизации 260, идентификаторы 250 могут представлять собой логин, пароль, сессионный ключ, cookie-файл, специальный заголовок протокола, сетевой или физический адрес компьютера, биометрические данные, сертификат и другие данные. Запрос клиент-приложения к серверу обрабатывается каждым соответствующим сервером-приложением 240, проводится авторизация 260, и в зависимости от ее результатов, сервер открывает документ или генерирует веб-страницу, FTP-страницу или другое представление данных (в зависимости от типа предоставляемого сервиса). Безопасность передаваемых и принимаемых данных осуществляет средство безопасности 270. Подобная схема может быть реализована как на персональном компьютере, так и на веб-сервере антивирусной компании. При этом скорость, актуальность антивирусных баз, эффективность эвристического анализа на стороне сервера могут быть выше, чем на стороне персонального компьютера. Но принципиальным отличием в данном случае являются данные, представляемые проверяемым веб-ресурсом 200 в зависимости от идентификационных данных 250. В случае когда проверка будет происходить на сервере, результатом авторизации будет либо отказ в доступе, либо передача прав гостевой учетной записи. Результаты проверки будут отличаться даже при равных технологических возможностях на сервере и на компьютере пользователя.

Ограничение на использование антивирусных веб-сканеров составляют также правила маршрутизации. В случае если веб-ресурс входит в состав локальной сети и не имеет внешнего сетевого адреса, он будет недоступен извне этой локальной сети и его можно будет проверить только с использованием средства безопасности, которое установлено на компьютерной системе, подключенной к данной локальной сети.

Многие злоумышленники знают о существовании подобных веб-сканеров и заведомо блокируют доступ к ресурсу, на котором выкладывают вредоносную программу, для адресов антивирусных компаний, что усложняет проверку.

До тех пор, пока пользователь не загрузит страницу веб-ресурса, она не может быть проверена с применением данной схемы. Под «страницей» далее следует понимать html-файл, файлы FTP-сервера, передаваемые со стороны сервера данные, которые зависят от прикладного протокола связи. Веб-ресурс может содержать несколько тысяч страниц, и чтобы проверить их все с применением существующей схемы проверки, показанной на Фиг.2, потребуется много времени и ресурсов. Ситуация еще больше усложняется, если необходимо проверять несколько различных веб-ресурсов, с определенной периодичностью.

Статистика свидетельствует о том, что большинство зловредных программ, ссылок на зараженные страницы и т.п. располагаются на главных страницах веб-ресурсов или на первых страницах разделов. Это не упрощает процесс проверки, так как для каждого сервера часто используются разные идентификационные данные. Для проверки списка веб-ресурсов на большинстве из них необходимым является процесс прохождения авторизации, что также усложняет сканирование сайтов на наличие вредоносного кода.

В описываемом изобретении устранены все указанные ранее недостатки. Система и способ проверки веб-ресурсов по расписанию позволяют составлять списки проверки, настраивать доступ к веб-ресурсу, определять частоту и глубину проверки, сканировать веб-ресурсы с учетом выбранных настроек без использования дополнительных клиент-приложений 220 и средств.

Система, показанная на Фиг.3, производит проверку веб-ресурсов на наличие уязвимостей и вредоносных программ и информирует об опасности. Система состоит из нескольких средств: средства составления списка проверки 310, средство перехвата идентификаторов 320, база данных параметров проверки 330, системы безопасности 340.

Система проверки веб-ресурсов по расписанию может быть реализована в виде отдельной компьютерной системы, на удаленном сервере или на компьютере пользователя.

Для эффективной работы системы необходимо настроить некоторые параметры. В первую очередь необходимо составить список проверки. Данную функцию реализует средство составления списка проверки 310. Как известно, существует ряд веб-ресурсов или даже их отдельных разделов, которые пользователь посещает чаще остальных, или ресурсы, в защите которых он заинтересован, например, в случае если пользователь является автором, администратором или владельцем данных ресурсов. В результате этого, перед пользователем стоит важная проблема - как можно скорее зафиксировать факт заражения ресурса. Большинство адресов веб-ресурсов пользователь может перечислить и указать самостоятельно, но для упрощения и исключения случаев, когда адрес веб-ресурса утерян или забыт, средство составления списка проверки 310 предлагает вносить адреса страниц по результатам сканирования. Предлагаемый список создается путем ведения и импорта журнала посещений, закладок "любимых страниц" (Favorites) или других источников. Существует возможность автоматического заполнения списка путем добавления и/или удаления ресурсов в зависимости от количества посещений и времени посещений.

Не менее важным, как было отмечено ранее, является параметр авторизации на веб-ресурсе. В зависимости от него загружаемые данные с одного адреса могут отличаться. К тому же, в некоторых частных случаях пользователь обладает несколькими учетными записями, а если он владелец или разработчик - то и правами администратора. Вопрос учета идентификации пользователя на веб-ресурсе решается с помощью средства перехвата идентификаторов 320. Существует возможность самостоятельно ввести или предоставить средству идентификационные данные, например логин и пароль, и возможность интеллектуальной регистрации идентификационных данных. Интеллектуальная регистрация осуществляется при работе клиент-приложения 220 в момент авторизации (при передаче на сервер ключей). Например, в случае HTTP протокола регистрируются cookie-файлы, заголовки запросов (get, post). Средство перехвата идентификатора 320 может быть настроено на перехват по умолчанию или по требованию, а также может импортировать данные из системных папок клиент-приложений 220, в которых эти данные хранятся. Вариантами реализации служат системы в виде модуля для браузера, который ведет журнал посещений и паролей; менеджера паролей, сохраняющего все вводимые в приложения идентификаторы; фильтра сетевого трафика, способного выделить из графика ссылки и идентификаторы; драйвера, контролирующего работу клиент-приложения и перехватывающего все команды.

Полученные параметры проверки: списки проверки и идентификаторы на соответствующих ресурсах - сохраняются в базу данных параметров проверки 330. Добавление веб-ресурса в список проверки осуществляется также в автоматическом режиме, например с использованием причинно-следственных правил на основе логики или статистики.

Если {Кол-во посещений = «много»} то {добавить в <список>} И

Если {время последнего посещения = «давно»} то {удалить из <список>}

В данном случае значения «много», «давно» могут быть нормированы в зависимости от общего количества подключений пользователем к сайтам. Если он нечасто посещает сайты - количество подключений менее ста подключений в день, и при этом он посещал интересующий веб-ресурс порядка десяти раз, то этому будет соответствовать терм «много», если же количество подключений превышает тысячу подключений в день, то терм будет «мало». Аналогично со временем последнего посещения. Срок в один месяц можно считать «давно», если последнее соединение с Интернетом состоялось один день назад, и «недавно», если последнее соединение с Интернетом состоялось три недели назад соответственно.

Помимо указанных параметров в базе данных параметров проверки также хранятся настройки по глубине сканирования и периодичности. Когда проверяется страница, в ней выделяются ссылки на разделы или другие ресурсы, которые, в свою очередь, тоже могут содержать подразделы в виде ссылок на них. Глубина сканирования - количество проверяемых подразделов при проверке указанного веб-ресурса. Если в качестве глубины сканирования указан «0», то будет проверена только страница с соответствующим адресом, если «1», то все страницы, на которые присутствуют ссылки на первой странице и т.д. Подобное решение позволяет упростить процесс проверки и ее настройки для крупных и сложно структурированных порталов. Частота проверки влияет на оперативность обнаружения заражения или угрозы заражения. Данный параметр может быть актуален в случае, если объем проверки велик и требуется ввести приоритеты для ресурсов, а так же в случае, когда существует необходимость экономии вычислительных ресурсов на процесс проверки. Частота проверки также настраивается автоматически. Зависимость частоты от загрузки компьютера, от частоты обновления содержимого веб-ресурса, от времени последнего зафиксированного заражения веб-ресурса, частоты посещения данного веб-ресурса может быть задана функционально, графически, с помощью логических правил или, например, таблично:

| Частота изменения содержимого | Частота проверки |

| 1 раз в день | 2 раза в день |

| 1 раз в месяц | 1 раз в неделю |

Модель базы данных параметров проверки показана на Фиг.4. Данный пример содержит четыре сущности: «список веб-ресурсов» 400, «идентификаторы» 410, «частота проверки» 420 и «глубина проверки» 430. При этом сущность «идентификаторы» обладает атрибутами: логин, пароль, сессионный ключ, а сущность «частота проверки»: время, частота, событие. Связь сущностей обеспечивается с помощью сводной таблицы база проверки 440. В результате можем получить таблицу, в которой, например, для адреса UriID существуют учетные записи с идентификаторами SessionID. Данную UriID страницу необходимо проверять с частотой TimeID с глубиной проверки ScanID.

После того как база данных параметров проверки заполнена (имеет хотя бы одну запись в таблице база проверки), средство проверки, показанное на Фиг.3, выполняет анализ страниц с учетом заданных параметров (или с параметрами по умолчанию).

Средство проверки 340 инициирует процесс соединения с веб-ресурсом 370 по заданному адресу. После установления соединения 360 средство проверки передает серверу идентификаторы 350, выбранные из базы данных параметров проверки 330. После авторизации, сервер должен загрузить данные на компьютер пользователя, которые проверяются средством проверки.

Протокол HTTP включает передачу заголовков, содержащих информацию о браузере, операционной системе и т.д. Некоторые ресурсы разрабатываются под определенные приложения, так как большинство из них интерпретируют страницы по-разному. В случае если инициировать подключение, подставляя в качестве заголовков данные Internet Explorer, тем самым имитируя работу распространенного браузера, присутствует вероятность специфического представления страницы. Существуют сценарии, которые подключаются в зависимости от версии браузера. Описываемое изобретение позволяет исключить зависимость от клиент-приложения, имитируя большинство из них, такие как Chrome, FireFox, Opera и другие.

Процесс анализа веб-ресурса средством проверки 340 включает работу файлового- и веб-антивирусов, которые, в свою очередь, используют всевозможные эвристические и сигнатурные способы обнаружения вредоносных программ, сценариев, уязвимостей в клиент-приложениях 220. При проверке веб-страниц, передающихся по HTTP протоколу, средство проверки разбирает их на составные части и выделяет ссылки, сценарии, фреймы, изображения и другие объекты. Затем эмулирует поведение сценариев, проверяет url-адреса в черных списках, которые входят в антивирусные обновления, загружаемые с серверов антивирусных компаний, сравнивает загружаемые пакеты данных с сигнатурами зловредных компонент, проверяет загруженные файлы. После обработки средство проверки сохраняет результаты в базе данных страниц веб-ресурса 380. В случае заражения или при увеличении риска опасности для пользователя выводятся сообщения о заражении контролируемых ресурсов.

Модель базы данных страниц веб-ресурса показана на Фиг.5. Она может содержать, по меньшей мере, три сущности, которые показаны на Фиг.5, связь между которыми осуществляет таблица проверенных объектов 500. Эти сущности составляют: список проверки 510, тип объекта 520 и степень опасности 530 объекта. Хранение данных в предложенном виде обеспечивает поиск известных объектов (вредоносных, доверенных, неизвестных и других), содержащихся в базе. В результате поиска по данной базе можно определить, изменялся ли объект и насколько он безопасен.

Система проверки веб-ресурсов по расписанию взаимодействует с удаленным сервером безопасности, загружая с него сигнатуры вредоносных компонент, черные списки url-адресов, спам-сигнатуры и другие объекты. В случае обнаружения заражения веб-ресурса на сервер отправляется отчет о заражении, который содержит, по меньшей мере, url-адрес страницы, содержащей опасный или потенциально опасный объект.

Результатом работы системы проверки веб-ресурсов является отчет о проверке загружаемых страниц. Он может содержать перечень и адреса проверенных страниц и объектов, их контрольные суммы, дату и время проверки, информацию об опасности данной страницы или объекта. При этом адреса веб-страниц могут быть переданы в средства защиты, установленные на компьютере пользователя или на локальном сервере в качестве параметра. Если использовать отчет системы проверки веб-ресурсов и заблокировать адрес в сетевом фильтре на локальном сервере, никто из пользователей, осуществляющих подключение через данный сервер, не сможет загрузить страницу с этого адреса, что предотвратит заражение.

На Фиг.6 показан способ проверки защищенных веб-ресурсов. Вначале составляется список проверки, для этого составляется список адресов веб-ресурсов 610, определяются параметры проверки 620 и определяются идентификаторы пользователя, необходимые для авторизации на веб-ресурсе 630. После того как список проверки составлен, начинается проверка веб-ресурсов по данному списку. Устанавливается соединение с сервером 640 по адресу веб-ресурса согласно параметрам проверки (частоте, глубине проверки и т.д.). Далее производится авторизация на сервере 650 с использованием идентификаторов пользователя, соответствующих веб-ресурсу в списке проверки. Затем осуществляется проверка содержимого веб-ресурса 660 на наличие вредоносных программ, уязвимостей и других угроз безопасности. В заключение проверки составляется отчет 670, в котором указывается время проверки, параметры проверки и результаты проверки. По полученным результатам обновляются параметры проверки 675. Например, в случае, если проверка некоторого веб-ресурса не показала наличие угроз безопасности, период проверки этого ресурса увеличивается. Если во время проверки были найдены вредоносные программы, ссылки на зараженные объекты и другие угрозы, то пользователь (администратор) информируется об этом 690. Далее данный ресурс может быть заблокирован 695 в зависимости от настройки системы, чтобы исключить заражение других компьютеров и систем. Проверка завершается 685 до следующего цикла проверки.

В заключение следует отметить, что приведенные в описании сведения являются только примерами, которые не ограничивают объем настоящего изобретения, описанного формулой. Специалисту в данной области становится понятным, что могут существовать и другие варианты осуществления настоящего изобретения, согласующегося с сущностью и объемом настоящего изобретения.

1. Система проверки веб-ресурса на наличие вредоносных компонент, содержащая:(а) средство составления списка проверки, предназначенное для выделения адресов веб-ресурсов из клиент-приложений, определения параметров проверки для соответствующего адреса веб-ресурса, при этом средство составления списка проверки связано с базой данных параметров проверки;(б) средство перехвата идентификаторов, предназначенное для выделения идентификаторов пользователей из клиент-приложений, добавления новых идентификаторов пользователей и сохранения идентификаторов пользователей для соответствующего адреса веб-ресурса в базу данных параметров проверки, при этом средство перехвата идентификаторов связано с базой данных параметров проверки;(в) средство проверки, предназначенное для авторизации на веб-ресурсе с использованием идентификаторов пользователей и для дальнейшей проверки веб-ресурса на наличие вредоносных компонент с учетом параметров проверки, при этом средство проверки связано с базой данных параметров проверки;(г) упомянутую базу данных параметров проверки, предназначенную для хранения параметров проверки веб-ресурсов и идентификаторов пользователей.

2. Система по п.1, в которой авторизация средства проверки на веб-ресурсе производится на основе полученных идентификаторов пользователя, соответствующих данному веб-ресурсу, которые считываются из базы данных параметров проверки.

3. Система по п.1, в которой параметры проверки составляет совокупность, по меньшей мере, адреса веб-ресурса и идентификаторов пользователя для авторизации на веб-ресурсе.

4. Система по п.3, в которой параметры проверки дополнительно могут содержать глубину проверки или частоту проверки.

5. Система по п.1, в которой средство проверки предназначено для анализа загружаемых с веб-ресурса данных и хранящихся на веб-ресурсе данных.

6. Система по п.5, в которой данные веб-ресурса составляют, по меньшей мере, ссылки, или сценарии, или фреймы, или файлы.

7. Система по п.1, в которой средство проверки предназначено также для имитации работы клиент-приложения во время установления соединения с веб-ресурсом и авторизации пользователя на веб-ресурсе.

8. Система по п.7, в которой имитация клиент-приложения происходит путем замены заголовков в протоколе передачи данных.

9. Система по п.1, в которой средство проверки предназначено для проведения проверки веб-ресурса с определенной частотой, которая соответствует данному веб-ресурсу, хранится в базе данных параметров проверки и устанавливается автоматически средством проверки в зависимости от загрузки средства проверки или частоты обновления содержимого веб-ресурса или времени последнего зафиксированного заражения веб-ресурса.

10. Система по п.1, в которой средство проверки предназначено также для составления отчета по окончании проверки, включающего совокупность, по меньшей мере, времени проверки, наименований обнаруженных вредоносных программ или угроз безопасности, адресов страниц, на которых обнаружены вредоносные программы или угрозы безопасности.

11. Система по п.10, в которой отчет о проверке используется средством проверки в качестве настроек и параметров блокирования доступа к веб-ресурсу или отдельным объектам веб-ресурса.

12. Система по п.1, в которой идентификаторами пользователей являются логин, или пароль, или и