Способ передачи сообщений dhcp

Иллюстрации

Показать всеНастоящее изобретение относится к способу передачи сообщения DHCP между телекоммуникационной сетью, главным образом телекоммуникационной сетью, соответствующей стандарту WiMAX, и абонентом межсетевого протокола (IP) в телекоммуникационной сети. Технический результат изобретения заключается в улучшении защиты при обмене сообщениями DHCP между телекоммуникационной сетью и абонентом IP. В соответствии с изобретением, к сообщению DHCP добавляется информация, защищенная с помощью ключа шифрования. Ключ шифрования выводится из основного ключа, обеспечиваемого сетевым компонентом телекоммуникационной сети. 2 н. и 18 з.п. ф-лы, 4 ил.

Реферат

Изобретение относится к способу передачи сообщения DHCP (протокола динамической конфигурации хост-машины) между телекоммуникационной сетью, главным образом телекоммуникационной сетью в соответствии со стандартом WiMAX (общемировая совместимость широкополосного беспроводного доступа), и абонентом межсетевого протокола (IP) в телекоммуникационной сети.

В последующем описании для объяснения проблемы, лежащей в основе настоящего изобретения, делается ссылка на телекоммуникационную сеть WiMAX. Эта ссылка на телекоммуникационную сеть WiMAX является только примером. Фактически, изобретение относится к любому виду телекоммуникационной сети.

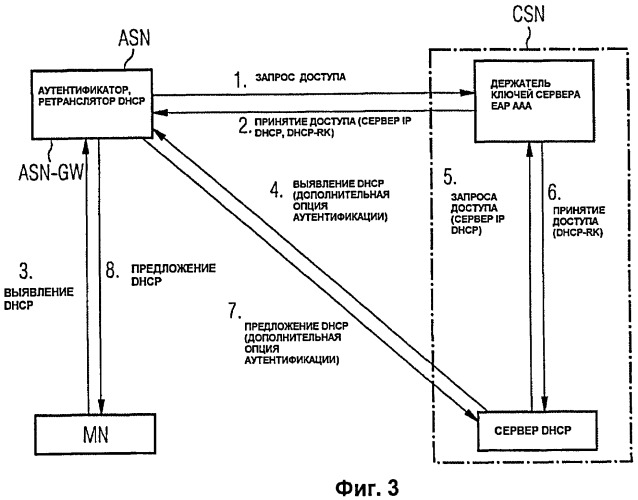

Сеть WiMAX состоит из сети предоставления услуг с возможностью взаимодействия (CSN) WiMAX, которая сопоставима с основной сетью и сетью предоставления услуг доступа (ASN) WiMAX, выполняющей роль сети с беспроводным доступом. ASN и CSN могут использоваться различными коммерческими организациями или операторами. Общая архитектура сети WiMAX показана на фиг.1, которая изображает эталонную модель сети WiMAX. Подробное описание эталонной модели сети можно найти по адресу www.WiMAXforum.org/technology/documents/ в описании "WiMAX end-to-end network systems architecture", Chapter 6, "Network Reference Model" ("Сквозная архитектура сетевых систем WiMAX", глава 6, "Эталонная модель сети"). Содержание этого проекта описания включено в данное описание путем ссылки.

CSN всегда содержит собственное исполнительное устройство абонента WiMAX. Собственное исполнительное устройство не может быть размещено в ASN. Собственное исполнительное устройство имеет задачу защиты домашнего адреса абонента в его домашней сети (CSN), в то время как абонент находится вне дома. Это означает, что домашний адрес абонента является топологически правильным в подсети, где размещено собственное исполнительное устройство, и домашний адрес как таковой должен выделяться доменом CSN. Домашняя сеть абонента WiMAX может динамически задаваться, и это может происходить либо в домашней CSN (Н-CSN), либо в посещаемой CSN (V-CSN), в зависимости от соглашения роуминга между домашним и посещаемым поставщиком сетевых услуг WiMAX (NSP).

Особенность архитектуры сети WiMAX заключается в поддержке так называемых терминалов "простого межсетевого протокола (IP)" как абонента, который не содержит реализацию стека IP мобильной связи. Подвижность на сетевом (IP) уровне для этих устройств управляется с помощью ASN посредством IP мобильной связи модуля-посредника.

Терминалы простого IP используют DHCP для приобретения IP-адреса и других параметров конфигурации IP. IP-адрес для терминала простого IP выделяется посредством CSN (либо Н-CSN, либо V-CSN), но присваивание этого адреса терминалу выполняется сетью доступа ASN. Для присваивания этого адреса в ASN должен быть обеспечен ретранслятор DHCP. В противоположность этому, сервер DHCP размещен в CSN, и ретранслятор DHCP в ASN ретранслирует сообщения DHCP от терминала простого IP к серверу DHCP в CSN. В этом сценарии во время аутентификации абонента CSN обеспечивает ASN IP-адресом сервера DHCP в CSN. Этот адрес позже используется ретранслятором DHCP в ASN для того, чтобы ретранслировать сообщения DHCP от терминала к надлежащему серверу DHCP. Сервер DHCP может быть размещен либо в V-CSN, либо в Н-CSN. В этих случаях предполагается, что ASN и CSN могут быть разделены неизвестной глобальной сетью IP, например, общедоступным Интернетом. Что касается фиг.1, то на ней контрольные точки R3 и R5 могут сталкиваться с такой незащищенной инфраструктурой IP.

Из-за этой топологии телекоммуникационной сети сервер DHCP в CSN является уязвимым относительно различных типов атак. Атаки могут исходить как от незащищенной сети, подключающей ASN и CSN, так и от аутентифицированных, но плохо себя ведущих абонентов WiMAX. Этих атак можно избегать, если ретранслятор DHCP в ASN и сервер DHCP в CSN используют дополнительную опцию аутентификации исполнительного устройства ретранслятора, как определено в RFC 4030 (Запросы на комментарии) (http://rfc.net/rfc4030.html). Способы, определяемые в RFC 4030, предусматривают аутентификацию, защиту целостности и защиту воспроизведения сообщений DHCP. Таким образом, предполагается, что ретранслятор DHCP и сервер DHCP совместно используют секретный ключ, используемый для вычисления криптогафической контрольной суммы, которая обеспечивает упомянутую выше защиту.

Поэтому целью настоящего изобретения является улучшение защиты при обмене сообщениями DHCP между телекоммуникационной сетью и абонентом IP.

В соответствии с изобретением, обеспечен способ передачи сообщения DHCP между телекоммуникационной сетью, главным образом телекоммуникационной сетью в соответствии со стандартом WiMAX, и абонентом межсетевого протокола (IP) в телекоммуникационной сети, в котором к сообщению DHCP добавляется информация, защищенная ключом шифрования, и в котором ключ шифрования выводится из основного ключа, обеспечиваемого сетевым компонентом телекоммуникационной сети.

Благодаря защите некоторой информации с помощью ключа шифрования, который выводят из основного ключа, можно обеспечить максимальную защиту от неправильного использования. Ключ шифрования как раз используется для того, чтобы защищать информацию, которая добавляется к сообщению DHCP, но не само сообщение DHCP. Это означает, что ключ шифрования используется для того, чтобы отмечать в цифровой форме сообщение. Только объект, владеющий ключом шифрования, сможет вычислить сигнатуру, таким образом верифицируя сообщение. Отправляющий объект вычисляет сигнатуру сообщения (используя ключ шифрования как часть вычисления) и добавляет сигнатуру к сообщению. Принимающий объект (также владеющий ключом шифрования) повторно отдельно вычисляет сигнатуру и сравнивает результат с сигнатурой, принятой в сообщении. Если они соответствуют, принимающий объект может быть уверенным в том, что принятое сообщение было подписано объектом, владеющим ключом шифрования (и что сообщение не подделывалось по пути следования). Ключи шифрования можно динамически получать из основного ключа для того, чтобы предохранять сообщения DHCP.

В соответствии с другим вариантом осуществления ключ шифрования используется для того, чтобы защищать сообщения DHCP, обмениваемые между сервером DHCP и ретранслятором DHCP, факультативно размещенными в различных сетях (подсетях) телекоммуникационной сети. Сервер DHCP может быть размещен в основной сети, такой как CSN, тогда как ретранслятор DHCP может быть размещен в сети доступа, такой как ASN в телекоммуникационной сети WiMAX. Вследствие использования ключа шифрования для защиты сообщений DHCP, обмениваемых между сервером DHCP и ретранслятором DHCP, сообщения могут передаваться через незащищенную инфраструктуру IP без опасения, что сервер DHCP может стать объектом атак.

В соответствии с другим вариантом осуществления сообщение DHCP, генерируемое абонентом, перехватывается телекоммуникационной сетью, в которой добавляется информация, зашифрованная с помощью ключа шифрования, когда сообщение DHCP соответствует проверкам защиты и/или правдоподобия. Перехватывание и проверка сообщения DHCP могут выполняться ретранслятором DHCP. Перехватывание и проверка включают в себя однонаправленный поток обмена информацией, который направлен к серверу DHCP. Таким образом, может быть выполнена верификация содержания каждого сообщения DHCP. В случае, если сообщение DHCP проходит различные проверки защиты и/или правдоподобия относительно получения доступа путем обмана, атак DoS и т.д., к сообщению будет добавляться информация, зашифрованная с помощью ключа шифрования, таким образом давая гарантию телекоммуникационной сети, главным образом серверу DHCP, что это законное сообщение DHCP.

В соответствии с другим вариантом осуществления основной ключ может генерироваться с использованием генерируемого случайного значения. Случайное значение может генерироваться ААА-сервером в домашней сети абонента. ААА-сервер может быть размещен в основной сети, например, в CSN. По соображениям безопасности основной ключ может быть определенным для сервера DHCP. Ключи, генерируемые ААА-сервером, могут транспортироваться в сервер DHCP, используя протокол RADIUS. Протокол RADIUS может дополнительно использоваться для транспортирования основного ключа в расширяемый протокол аутентификации, или аутентификатор (IAP), как будет описано позже.

В соответствии с другим вариантом осуществления основной ключ и идентификатор связанного ключа, где связанный ключ идентифицирует, соответственно, основной ключ, пересылаются от ААА-сервера домашней сети абонента, предпочтительно в сообщении запроса доступа, в сеть доступа, обслуживающую абонента. Идентификатор связанного ключа может генерироваться ААА-сервером.

В соответствии с другим вариантом осуществления ключ шифрования выводится конкретно для каждого шлюза сети доступа в соответствующей сети предоставления услуг доступа, причем шлюз сети доступа действует для абонента, как ретранслятор DHCP. Это означает, что из основного ключа выводятся дополнительные ключи шифрования, которые являются определенными для каждой пары ретранслятора DHCP/сервера DHCP, в которой эти ключи используются для защиты сообщений DHCP, обмениваемых между телекоммуникационной сетью и абонентом, главным образом между ретрансляторами DHCP и сервером DHCP. Основной ключ и выводимые ключи связаны не с индивидуальным пользователем или сеансами аутентификации, а с определенным сервером DHCP и парой ретранслятора DHCP/сервера DHCP.

Определенный ключ шифрования шлюза сети доступа генерируется с использованием основного ключа.

В другом варианте осуществления определенный ключ шифрования шлюза сети доступа используется для того, чтобы вычислять дополнительную опцию аутентификации исполнительного устройства ретранслятора в качестве информации защиты. Это означает, что для вычисления дополнительной опции аутентификации исполнительного устройства ретранслятора используется не основной ключ, а вместо этого ключ шифрования, который выводится из основного ключа и который является определенным для шлюза сети доступа. Шлюз сети доступа действует для абонента, как ретранслятор DHCP. Предложенный путь создания выводимого ключа шифрования, определенного для каждого шлюза сети прикладных программ, состоит в том, чтобы включать IP-адрес шлюза сети прикладных программ в процесс выведения ключа.

Когда сервер DHCP в основной сети принимает сообщение DHCP, содержащее дополнительную опцию аутентификации исполнительного устройства ретранслятора, он должен верифицировать эту дополнительную опцию аутентификации. В случае, если сервер DHCP не имеет основного ключа, все еще соответствующего идентификатору ключа, содержащемуся в принятой дополнительной опции аутентификации, сервер DHCP может запросить основной ключ от ААА-сервера. Это может быть выполнено таким же способом, каким собственное исполнительное устройство запрашивает корневой ключ собственного исполнительного устройства (HA-RK), когда необходимо верифицировать расширение аутентификации внешнего исполнительного устройства - собственного исполнительного устройства (FA-HA) в сообщении запроса регистрации IP мобильной связи. Сервер DHCP может использовать сообщение запроса доступа для того, чтобы запросить основной ключ от ААА-сервера. Сервер DHCP должен включить значение поля идентификатора ключа из дополнительной опции аутентификации принятого сообщения DHCP в сообщение запрета доступа. ААА-сервер поставляет основной ключ, соответствующий серверу DHCP и указанному идентификатору ключа для запрашивающего сервера DHCP, в сообщение принятия доступа. В случае если идентификатор ключа ААА-серверу не известен, ААА-сервер посылает в сервер DHCP отклонение доступа. С другой стороны, если основной ключ, связанный с принятым идентификатором ключа, в сервере DHCP уже имеется, серверу DHCP не требуется запрашивать основной ключ у ААА-сервера. В этом случае сервер DHCP будет использовать уже имеющийся основной ключ. Как только основной ключ оказывается в сервере DHCP, он генерирует ключ шифрования, определенный для этого ретранслятора DHCP, и использует генерируемый ключ для верифицирования дополнительной опции аутентификации. Сервер DHCP также включает дополнительную опцию аутентификации исполнительного устройства ретранслятора в свой ответ, используя для его вычисления требуемый ключ шифрования.

В другом варианте осуществления изобретения основной ключ, связанный идентификатором ключа и временем существования основного ключа, будет поддерживаться в шлюзе сети доступа, действующем как аутентификатор расширяемого протокола аутентификации (EAP), до тех пор, пока не истечет время существования основного ключа.

В соответствии с другим вариантом осуществления ключ шифрования, идентификатор ключа и счетчик выявлений воспроизведения будут поддерживаться в шлюзе сети доступа, действующем для абонента, как ретранслятор DHCP.

В соответствии с другим вариантом осуществления идентификатор ключа и значения выявлений воспроизведения передаются от старого ретранслятора DHCP в новый ретранслятор DHCP в виде части контекста, через определенные служебные сообщения, главным образом WiMAX.

В любой момент времени ААА-сервер может иметь несколько допустимых основных ключей, являющихся определенными для единственного сервера DHCP. Эти основные ключи должны иметь разные идентификаторы ключей и могут иметь разное время существования. Таким образом, гарантировано бесшовное обновление основных ключей, обеспечивающее возможность того, чтобы и старый, и новый основной ключ сосуществовали и одновременно использовались в течение некоторого периода времени.

В другом варианте осуществления, когда сервер DHCP в домашней сети абонента принимает сообщение DHCP от ретранслятора DHCP сети доступа, для которого еще не имеется ключа шифрования, но дополнительная опция аутентификации указывает идентификатор ключа, уже известный серверу DHCP, сервер DHCP генерирует новый ключ шифрования из известного основного ключа, связанного с принятым идентификатором ключа.

В соответствии с другим вариантом осуществления используются правила выведения для ключей кодирования и для основных ключей.

Изобретение также содержит компонент или компоненты телекоммуникационной сети для выполнения способа в соответствии с любым из описанных выше путей.

Изобретение обеспечивает возможность соединения ретранслятора DHCP в сети доступа и сервера DHCP в основной сети через незащищенную сеть IP, такую как Интернет. Благодаря обеспечению эффективного механизма распределения ключей можно обеспечивать дополнительную опцию аутентификации исполнительного устройства ретранслятора в сообщениях DHCP, которая препятствует ситуации, когда сервер DHCP в основной сети подвергается различным типам атак. Поскольку ключи шифрования, используемые для защиты сообщений DHCP, выводятся динамически и имеют ограниченное время существования, ограничиваемое временем существования сеанса связи абонента, обеспеченный способ имеет возможность очень большого распространения.

Изобретение будет также описано посредством примера и со ссылкой на прилагаемые чертежи.

Фиг.1 показывает эталонную модель сети в соответствии с телекоммуникационной сетью WiMAX.

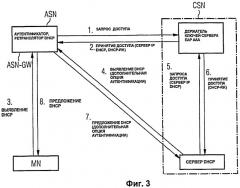

Фиг.2 показывает ключевую иерархию WiMAX.

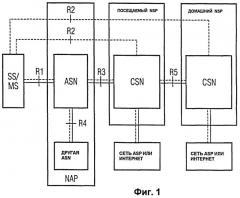

Фиг.3 показывает процесс начального распределения ключей DHCP, и

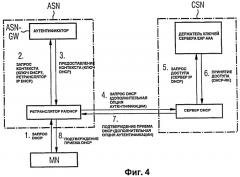

Фиг.4 показывает схематическое представление распределения ключей DHCP в случае, если аутентификатор и ретранслятор DHCP не размещены совместно.

Настоящее изобретение будет описано со ссылкой на телекоммуникационную сеть WiMAX. На фиг.1 иллюстрируется известная эталонная модель сети WiMAX. Особенность архитектуры телекоммуникационной сети WiMAX заключается в поддерживании терминалов "простого IP" SS/MS (стационарные станции/мобильные станции). Эти терминалы простого IP SS/MS используют DHCP (протокол динамической конфигурации хост-машины) для того, чтобы приобретать IP-адрес и другие параметры конфигурации IP. IP-адрес для терминала IP SS/MS, который будет упоминаться как абонент, выделяется сетью предоставления услуг с возможностью взаимодействия WiMAX (CSN), либо Home-CSN (домашней VSP), либо Visited-CSN (посещаемой CSN). Присваивание IP-адреса абоненту SS/MS выполняется сетью предоставления услуг доступа WiMAX (ASN), которая называется сетью доступа.

В соответствии с изобретением, присваивание IP-адреса выполняется с использованием ретранслятора DHCP в ASN. Таким образом, предполагается, что сервер DHCP размещен в CSN, а ASN обеспечивает ретранслятор DHCP. Цель ретранслятора DHCP заключается в том, чтобы ретранслировать сообщения DHCP от абонента SS/MS в сервер DHCP в CSN. Во время аутентификации абонента CSN обеспечивает ASN IP-адресом сервера DHCP в CSN. Этот IP-адрес позже используется ретранслятором DHCP для того, чтобы ретранслировать сообщения DHCP от терминала в надлежащий сервер DHCP. Поскольку CSN и ASN могут быть размещены в разных подсетях, которые связаны через неизвестную сеть IP, например, общедоступный Интернет. В результате данные, обмениваемые между ретранслятором DHCP и сервером DHCP, могут проходить через незащищенную инфраструктуру IP (см. узлы R3 и R5).

Чтобы избегать ситуации, когда сервер DHCP может подвергаться атаке, изобретение предлагает использовать ключи шифрования, в дальнейшем называемые ключами DHCP, для защиты сообщений DHCP между ретранслятором DHCP и сервером DHCP. Подобный подход уже используется стандартами WiMAX Forum NWG для того, чтобы генерировать HA-RK, используемый для аутентификации передачи сигналов IP мобильной связи между HA и FA. Фиг.2 иллюстрирует ключевую иерархию WiMAX с различными ключами, и как они выводятся. Пояснение этой известной иллюстрации может быть найдено в RFC 4030. Ключи DHCP генерируются из основного ключа, который упоминается как DHCP-RK (корневой ключ). Ключ DHCP-RK генерируется ААА-сервером, который размещен в CSN. Ключ транспортируется в ретранслятор DHCP и сервер DHCP, используя протокол ААА. Из DHCP-RK выводятся дополнительные ключи DHCP, которые являются определенными для каждой пары ретранслятора DHCP/сервера DHCP, и эти ключи DHCP используются для защиты сообщений DHCP, обмениваемых между ретранслятором (ретрансляторами) DHCP и сервером DHCP.

DHCP-RK и ключи DHCP, выводимые из него, не зависят от главного ключа сеанса связи (MSK) или расширенного главного ключа сеанса связи (EMSK), генерируемого в результате определенной аутентификации EAP. Следовательно, DHCP-RK и выводимые ключи DHCP связаны не с индивидуальным пользователем или сеансами аутентификации, а с определенными сервером DHCP и с парами ретранслятора DHCP/сервера DHCP. DHCP-RK будет генерироваться только по требованию, но не для каждой имеющей место аутентификации (повторной аутентификации) EAP. Тем не менее, ключ DHCP-RK наряду с идентификатором ключа и продолжительностями времени существования поставляются в аутентификатор во время аутентификации доступа в сеть абонента. Время существования и идентификатор ключа, генерируемые сервером DHCP и идентифицирующие определенный DHCP-RK, управляются ААА-сервером. Обязанностью ААА-сервера является поставлять новый DHCP-RK в аутентификатор до истечения действия DHCP-RK.

DHCP-RK генерируется ААА-сервером посредством назначения сервера DHCP для абонента, выполняющего аутентификацию. Для каждого сервера DHCP генерируется отличающийся DHCP-RK. DHCP-RK может генерироваться ААА-сервером следующим образом:

DHCP-RK = HMAC - SHA1 (RAND, "КОРНЕВОЙ КЛЮЧ ПРИЛОЖЕНИЯ DHCP").

Таким образом, RAND - случайное значение, генерируемое ААА-сервером. ААА-сервер также сопоставляет каждый DHCP-RK с уникальным идентификатором ключа. Идентификатор ключа определяется в RFC 4030. Идентификатор ключа является уникальным в пределах единственного сервера DHCP. В случае, если в одно и то же время существуют несколько ключей DHCP-RK для единственного сервера DHCP, они должны иметь различные идентификаторы ключей. Ключи DHCP-RK, принадлежащие различным серверам DHCP, могут использовать один и тот же идентификатор ключа. ААА-сервер поставляет DHCP-RK в аутентификатор EAP и сервер DHCP.

Аутентификатор EAP из DHCP-RK генерирует ключ DHCP для определенной пары ретранслятора DHCP/сервера DHCP, если он запрашивается определенным ретранслятором DHCP. Ключ DHCP, определенный для ретранслятора DHCP, который также называется шлюзом сети прикладных программ ASN-GW, может быть получен следующим образом:

DHCP-ключ = HMAC SHA1 (DHCP-RK, "DHCP AUTH", DHC-Ретранслятор-IP, DHC-Сервер-IP).

Этот ключ выводится аутентификатором EAP и сервером DHCP. Он передается аутентификатором EAP в ретранслятор DHCP.

В любой момент времени ААА-сервер может иметь несколько допустимых ключей DHCP-RK, определенных для единственного сервера DHCP. Эти ключи DHCP-RK должны иметь разные идентификаторы ключей и могут иметь разные продолжительности времени существования. Это необходимо для того, чтобы обеспечивать возможность бесшовного обновления DHCP-RK, давая возможность сосуществовать и старому, и новому DHCP-RK, и использовать их одновременно в течение некоторого периода времени.

Ключи, генерируемые ААА-сервером, могут транспортироваться в сервер DHCP и аутентификатор с использованием протокола RADIUS. Ключи DHCP, генерируемые аутентификатором (выводимые из DHCP-RK), транспортируются в ретранслятор DHCP, например, через определенную WiMAX передачу сигналов R4. Ключи, генерируемые сервером DHCP, никогда не транспортируются за пределы сервера DHCP.

Рассмотрим фиг.3, на которой показано распределение ключей DHCP для случая, когда ретранслятор DHCP размещен совместно с аутентификатором EAP.

Как описано выше, аутентификатор и ретранслятор DHCP размещены в ASN, тогда как ААА-сервер, сервер EAP и держатель ключей вместе с сервером DHCP размещены в CSN. Абонент для телекоммуникационной сети изображен символом MN.

Распределение ключей может выполняться во время процесса аутентификации абонента MN в телекоммуникационной сети. Поэтому абонент MN посылает сообщение запроса в шлюз сети доступа ASN-GW, действующий как аутентификатор, и ретранслятор DHCP. Шлюз сети доступа передает сообщение запроса доступа в CSN, главным образом в ААА-сервер. Аутентификатор принимает адрес сервера DHCP в сообщении принятия доступа в соответствии с протоколом RADIUS в результате успешной аутентификации абонента. В случае, если в ААА-сервере имеется несколько ключей DHCP-RK, связанных с сервером DHCP, ААА-сервер должен включить в сообщение принятия доступа DHCP-RK с самым большим остающимся временем существования. Помимо DHCP-RK, сообщение принятия доступа содержит также время существования и идентификатор ключа DHCP-RK, который сервером DHCP был обеспечен последним. DHCP-RK транспортируется через RADIUS и шифруется, например, используя способ, определенный в разделе 3.5 RFC-2868. Ключи, генерируемые ААА-сервером, сохраняются в держателе ключей в аутентификаторе, находящемся в ASN (не показано).

Во время процедур DHCP ретранслятор DHCP получает выводимый ключ DHCP от держателя ключей в аутентификаторе. Держатель ключей выводит ключ DHCP, определенный для запрашивающего ретранслятора DHCP, из DHCP-RK и поставляет выведенный ключ, его время существования и идентификатор ключа, связанный с DHCP-RK, в ретранслятор DHCP. Ретранслятор DHCP использует принятый ключ DHCP для вычисления дополнительной опции аутентификации и включает эту дополнительную опцию в сообщение DHCP. Когда сервер DHCP принимает сообщение с дополнительной опцией аутентификации, он отыскивает соответствующий ключ DHCP в своей локальной сверхоперативной памяти с помощью адреса ретранслятора DHCP и принятого идентификатора ключа. Если соответствующий ключ не найден, сервер DHCP выводит новый ключ DHCP, определенный для этого ретранслятора DHCP, из DHCP-RK. Если в сервере DHCP имеется несколько ключей DHCP-RK, он использует принятый идентификатор ключа для того, чтобы выбрать правильный DHCP-RK. Если не найден DHCP-RK, который связан с принятым идентификатором ключа, сервер DHCP приобретает DHCP-RK у ААА-сервера. Это может быть выполнено таким же способом, каким собственное исполнительное устройство приобретает корневой ключ собственного исполнительного устройства. Сервер DHCP должен включить принятый идентификатор ключа в сообщение запроса доступа. Это даст возможность ААА-серверу разместить правильный DHCP-RK в случае, если в ААА-сервере имеется несколько ключей DHCP-RK для этого конкретного сервера DHCP.

Фиг.4 описывает распределение ключей DHCP в случае, когда ретранслятор DHCP и аутентификатор не размещены совместно. Когда ретранслятор DHCP перехватывает сообщение DHCP от абонента, он должен обеспечить его дополнительной опцией аутентификации, как установлено в RFC 4030. Если в ретрансляторе DHCP не имеется ключа, соответствующего серверу DHCP, ретранслятор DHCP может запросить ключ у аутентификатора, посылая сообщение запроса контекста с пустым TLV ключа DHC. Аутентификатор выведет необходимый ключ и поставит выведенный ключ, его время существования и идентификатор связанного ключа в ретранслятор DHCP в сообщении запроса контекста. Приобретя ключ DHCP, ретранслятор DHCP продолжает действовать, как описано выше в варианте осуществления фиг.3, когда ретранслятор DHCP и аутентификатор размещены совместно.

1. Способ передачи сообщения DHCP между сервером DHCP телекоммуникационной сети и устройством абонента межсетевого протокола (IP) (SS/MS; MN), связанным с телекоммуникационной сетью, в котором к сообщению DHCP добавляется информация, защищенная с помощью ключа шифрования, отличающийся тем, что ключ шифрования выводится из основного ключа, обеспечиваемого дополнительным сервером телекоммуникационной сети, при этом основной ключ является определенным ключом для сервера DHCP.

2. Способ по п.1, отличающийся тем, что сообщение DHCP, генерируемое устройством абонента, перехватывается ретранслятором DHCP, размещенным в телекоммуникационной сети, при этом добавляется информация, зашифрованная с помощью ключа шифрования.

3. Способ по любому из пп.1 или 2, отличающийся тем, что ключ шифрования генерируется для определенной пары сервера DHCP и ретранслятора DHCP с использованием основного ключа, определенного для сервера DHCP.

4. Способ по п.1, отличающийся тем, что дополнительный сервер является ААА-сервером домашней сети абонента, и тем, что основной ключ и идентификатор связанного ключа, где связанный ключ соответственно идентифицирует основной ключ, пересылаются от ААА-сервера домашней сети абонента, предпочтительно в сообщении запроса доступа, в сеть доступа (ASN), обслуживающую абонента (SS/MS; MN).

5. Способ по любому из пп.1 или 4, отличающийся тем, что ключ шифрования (ключ DHCP) выводится конкретно для каждого шлюза сети доступа (ASN-GW) в соответствующей сети предоставления услуг доступа (ASN) и действующего как ретранслятор DHCP для устройства абонента (SS/MS; MN).

6. Способ по любому из пп.1, 2 или 4, отличающийся тем, что пересылают идентификатор ключа и значения выявлений воспроизведения от старого ретранслятора DHCP к новому ретранслятору DHCP в виде части контекста через определенные служебные сообщения, главным образом WiMAX.

7. Способ по любому из пп.1, 2 или 4, отличающийся тем, что когда сервер DHCP в домашней сети абонента принимает сообщение DHCP от ретранслятора DHCP сети доступа, для которого все еще не имеется ключа шифрования, но дополнительная опция аутентификации указывает идентификатор ключа, уже известный серверу DHCP, сервер DHCP генерирует новый ключ шифрования из известного основного ключа, связанного с принятым идентификатором ключа.

8. Способ по любому из пп.1, 2 или 4, отличающийся тем, что телекоммуникационная сеть является сетью, соответствующей стандарту WiMAX.

9. Компонент телекоммуникационной сети для передачи сообщения DHCP между сервером DHCP телекоммуникационной сети и устройством абонента межсетевого протокола (IP) (SS/MS; MN), связанного с телекоммуникационной сетью, в котором к сообщению DHCP добавляется информация, защищенная с помощью ключа шифрования, отличающийся тем, что ключ шифрования выводится компонентом телекоммуникационной сети из основного ключа, обеспечиваемого дополнительным сервером телекоммуникационной сети, и тем, что основной ключ является определенным ключом для сервера DHCP.

10. Компонент телекоммуникационной сети по п.9, отличающийся тем, что ключ шифрования генерируется для пары сервера DHCP и ретранслятора DHCP с использованием основного ключа, определенного для сервера DHCP.

11. Компонент телекоммуникационной сети по п.9 или 10, отличающийся тем, что дополнительный сервер является ААА-сервером домашней сети абонента, и тем, что основной ключ и идентификатор связанного ключа, где связанный ключ соответственно идентифицирует основной ключ, пересылаются от ААА-сервера, предпочтительно в сообщении запроса доступа, в компонент телекоммуникационной сети.

12. Компонент телекоммуникационной сети по любому из пп.9 или 10, отличающийся тем, что компонент телекоммуникационной сети представляет собой сервер DHCP.

13. Компонент телекоммуникационной сети по п.12, отличающийся тем, что когда сервер DHCP принимает сообщение DHCP, для которого все еще не имеется ключа шифрования, но дополнительная опция аутентификации, включенная в сообщение DHCP, указывает идентификатор ключа, уже известный серверу DHCP, сервер DHCP генерирует новый ключ шифрования из известного основного ключа, связанного с принятым идентификатором ключа.

14. Компонент телекоммуникационной сети по любому из пп.9 ил 10, отличающийся тем, что сообщение DHCP, генерируемое устройством абонента, перехватывается компонентом телекоммуникационной сети, при этом добавляется информация, зашифрованная с помощью ключа шифрования.

15. Компонент телекоммуникационной сети по любому из пп.9 или 10, отличающийся тем, что компонент телекоммуникационной сети представляет собой, по меньшей мере, один из ретранслятора DHCP и компонента аутентификатора сети доступа.

16. Компонент телекоммуникационной сети по п.14, отличающийся тем, что компонент телекоммуникационной сети представляет собой, по меньшей мере, один из ретранслятора DHCP и компонента аутентификатора сети доступа.

17. Компонент телекоммуникационной сети по любому из пп.9 или 10, отличающийся тем, что компонент телекоммуникационной сети является шлюзом сети доступа, а ключ шифрования выводится конкретно для шлюза сети доступа с использованием основного ключа в соответствующей сети предоставления услуг доступа, и действующим, как ретранслятор DHCP для сообщения DHCP.

18. Компонент телекоммуникационной сети по п.14, отличающийся тем, что компонент телекоммуникационной сети является шлюзом сети доступа, а ключ шифрования выводится конкретно для шлюза сети доступа с использованием основного ключа в соответствующей сети предоставления услуг доступа, и действующим, как ретранслятор DHCP для сообщения DHCP.

19. Компонент телекоммуникационной сети по п.14, отличающийся тем, что поддерживают пересылку идентификатора ключа и значения выявлений воспроизведения от старого компонента телекоммуникационной сети, включающего в себя функциональные возможности ретранслятора DHCP, в новый компонент телекоммуникационной сети, включающий в себя функциональные возможности ретранслятора DRCP, в виде части контекста через определенные служебные сообщения, главным образом WiMAX.

20. Компонент телекоммуникационной сети по любому из пп.9-10, отличающийся тем, что телекоммуникационная сеть является сетью, соответствующей стандарту WiMAX.