Способ аутентификации электронного изображения jpeg (варианты)

Иллюстрации

Показать всеИзобретение относится к области электросвязи и информационных технологий, а именно к технике защиты подлинности электронных изображений. Техническим результатом заявляемых решений является повышение устойчивости аутентифицированного электронного изображения JPEG к воздействию ошибок канала передачи. Технический результат достигается тем, что разделяют электронное изображение JPEG на блоки пикселов, выполняют вейвлет преобразование блоков электронного изображения (БЭИ) JPEG, коэффициенты вейвлет преобразования квантуют и преобразуют их в упорядоченные двоичные последовательности (УДП), вычисляют двоичную последовательность цифрового водяного знака (ЦВЗ) БЭИ JPEG с использованием секретного ключа, аутентифицируют БЭИ JPEG, для чего разделяют двоичную последовательность ЦВЗ БЭИ JPEG на ее первую и вторую подпоследовательности и встраивают в УДП, которые кодируют с использованием арифметического кодирования, действия по аутентификации у отправителя БЭИ JPEG повторяют до завершения их поступления, передают аутентифицированное электронное изображение JPEG получателю и проверяют подлинность принятого электронного изображения JPEG с использованием секретного ключа. 3 н. и 9 з.п. ф-лы, 18 ил.

Реферат

Заявленные технические решения объединены единым изобретательским замыслом и относятся к области электросвязи и информационных технологий, а именно к технике защиты подлинности электронных изображений (ЭИ) JPEG, сжимаемых алгоритмами сжатия ЭИ, такими как JPEG2000, Н.264 и т.п., передаваемых отправителем получателю по общедоступным каналам передачи, в которых нарушитель может осуществлять действия по навязыванию получателю неподлинных ЭИ JPEG.

Заявленные объекты изобретения могут быть использованы для обеспечения подлинности ЭИ JPEG, передаваемых в современных информационно-телекоммуникационных системах.

Известны способы аутентификации ЭИ JPEG на основе вычисления отправителем и проверки получателем имитовставки двоичной последовательности (ДП) этого изображения. Эти способы относятся к криптографическим способам контроля подлинности ЭИ JPEG и описаны, например, в государственном стандарте 28147-89. Системы обработки информации. Защита криптографическая. Алгоритм криптографического преобразования. - М.: Госстандарт СССР. 1989, стр.9-14. В данных способах ЭИ сжимают в соответствии с алгоритмом JPEG2000, предписанным международным стандартом ISO/IES 15444. Двоичную последовательность сжатого электронного изображения JPEG разделяют у отправителя на последовательные блоки длиной n бит, где обычно n=64. По криптографической функции формирования имитовставки с использованием заранее сформированной для отправителя и получателя двоичной последовательности секретного ключа (ДПСК) последовательно от каждого блока с учетом предыдущего зашифрованного блока формируют зашифрованный текущий блок до тех пор, пока поступает ДП ЭИ JPEG. Из последнего зашифрованного блока выделяют ДП имитовставки ЭИ длиной l<n бит. Затем ДП ЭИ JPEG и ДП имитовставки передают по каналу связи или записывают на электронные носители, например, CD или DVD диски. Принятое получателем ЭИ JPEG проверяют, для чего заново разделяют его ДП на последовательные принятые блоки длиной n бит, по криптографической функции формирования имитовставки с использованием ДПСК последовательно от каждого принятого блока с учетом предыдущего зашифрованного принятого блока формируют очередной зашифрованный принятый блок до тех пор, пока поступает ДП принятого ЭИ JPEG. Из последнего зашифрованного принятого блока выделяют длиной l<n бит ДП имитовставки принятого ЭИ JPEG и при полном совпадении заново сформированной и принятой имитовставок принятое ЭИ JPEG считают подлинным.

Недостатками указанных аналогов являются:

- относительно низкая устойчивость аутентифицированного с использованием имитовставки ЭИ JPEG к воздействию ошибок канала передачи;

- уменьшение пропускной способности каналов передачи или необходимость использования запоминающих устройств большой емкости из-за включения и последующей передачи по каналу связи имитовставки электронного изображения JPEG.

Известны также способы аутентификации ЭИ JPEG на основе вычисления и встраивания цифровых водяных знаков (ЦВЗ) в электронное изображение JPEG. Эти способы относятся к стеганографическим способам контроля подлинности ЭИ JPEG и описаны, например, в книге Документ ISO/IEC FCD15444-8: Information technology - JPEG2000 image coding system. Part 8. Secure JPEG2000. Женева, 2004, стр.66-89. В данных способах ЭИ сжимают в соответствии с алгоритмом JPEG2000, предписанным международным стандартом ISO/IES 15444.

Предварительно для отправителя и получателя формируют ДПСК и криптографическую функцию хэширования. У отправителя разделяют ЭИ JPEG на M≥2 блоков каждый размером n1×n2 пикселов, где n1≥2 и n2≥2, над каждым m-ым, где m=1, 2, …, M, блоком ЭИ JPEG выполняют вейвлет преобразование, полученные в результате преобразования вейвлет коэффициенты (ВК) квантуют и преобразуют в ДП вейвлет коэффициентов m-го блока электронного изображения (БЭИ) JPEG, которые преобразуют в N≥2 упорядоченные двоичные последовательности (УДП) вейвлет коэффициентов m-го БЭИ JPEG. Из первых K, где 1≤K≤N, УДП ВК m-го БЭИ JPEG с использованием предварительно сформированной криптографической функции хэширования вычисляют ДП ЦВЗ m-го БЭИ JPEG, которую встраивают в последние T, где 1≤T≤N-K, УДП ВК этого же блока ЭИ JPEG, номера которых определяют предварительно сформированной ДПСК. Полученные УДП ВК с встроенной ДП ЦВЗ m-го БЭИ JPEG кодируют с использованием арифметического кодирования в кодированные последовательности этого блока, причем действия по аутентификации у отправителя блоков ЭИ JPEG повторяют до завершения их поступления.

Передают аутентифицированное ЭИ JPEG получателю, где проверяют подлинность принятого получателем ЭИ JPEG, для чего разделяют ДП принятого получателем ЭИ JPEG на двоичные последовательности его принятых блоков, которые разделяют на кодированные последовательности m-го принятого БЭИ JPEG, декодируют их и выделяют N УДП ВК m-го принятого БЭИ JPEG. Из последних T УДП ВК m-го принятого БЭИ JPEG, номера которых определяют предварительно сформированной ДПСК, выделяют ДП ЦВЗ m-го принятого БЭИ JPEG, которую запоминают.

Из первых K УДП ВК m-го принятого БЭИ JPEG с использованием предварительно сформированной криптографической функции хэширования вычисляют ДП ЦВЗ m-го принятого БЭИ JPEG, которую побитно сравнивают с запомненной выделенной ДП ЦВЗ m-го принятого БЭИ JPEG. При их совпадении m-ый принятый БЭИ JPEG считают подлинным. Повторяют действия по проверке подлинности принятых БЭИ до завершения их приема. Принятое ЭИ JPEG считают подлинным, если подлинными оказываются М принятых БЭИ JPEG.

Недостатком указанных аналогов является относительно низкая устойчивость аутентифицированного ЭИ JPEG к воздействию ошибок канала передачи. Это обусловлено тем, что при искажении ошибками канала передачи любого бита ДП m-го принятого аутентифицированного БЭИ JPEG этот БЭИ JPEG считают неподлинным.

Наиболее близким по своей технической сущности к заявленным способам аутентификации ЭИ JPEG является способ аутентификации ЭИ JPEG по патенту США 7313696 МПК8 H04L 9/00 от 25.12.07. Способ-прототип аутентификации ЭИ JPEG заключается в предварительном формировании для отправителя и получателя ДПСК, криптографической функции хэширования и криптографической функции шифрования. У отправителя разделяют ЭИ JPEG на M≥2 блоков каждый размером n1×n2 пикселов, где n1≥2 и n2≥2, над каждым m-ым, где m=1, 2, …, M, блоком ЭИ JPEG выполняют вейвлет преобразование, полученные в результате преобразования вейвлет коэффициенты квантуют и преобразуют в ДП вейвлет коэффициентов m-го БЭИ JPEG, которые преобразуют в N≥2 УДП вейвлет коэффициентов m-го БЭИ JPEG. Из K, где K=N-1, УДП ВК m-го БЭИ JPEG вычисляют его хэширующую последовательность с помощью предварительно сформированной криптографической функции хэширования. Затем из хэширующей последовательности m-го БЭИ JPEG вычисляют его ДП цифрового водяного знака с помощью предварительно сформированных криптографической функции шифрования и ДПСК. Аутентифицируют m-й БЭИ JPEG, для чего встраивают ДП ЦВЗ m-го БЭИ JPEG в N-ую УДП ВК этого БЭИ JPEG заменой N-ой УДП ВК этого БЭИ JPEG на его ДП ЦВЗ.

Полученные УДП ВК с встроенной ДП ЦВЗ m-го БЭИ JPEG кодируют с использованием арифметического кодирования в кодированные последовательности этого блока, включающие маркеры, причем действия по аутентификации у отправителя блоков ЭИ JPEG повторяют до завершения их поступления.

Передают аутентифицированное ЭИ JPEG получателю, где проверяют подлинность принятого получателем ЭИ JPEG, для чего разделяют ДП принятого получателем ЭИ JPEG на двоичные последовательности его принятых блоков, которые разделяют на кодированные последовательности m-го принятого БЭИ JPEG, декодируют их и выделяют N УДП ВК m-го принятого БЭИ JPEG. Выделяют из N-ой УДП ВК m-го принятого БЭИ JPEG ДП ЦВЗ m-го принятого БЭИ JPEG и запоминают ее.

Из K УДП ВК m-го принятого БЭИ JPEG вычисляют его хэширующую последовательность с помощью предварительно сформированной криптографической функции хэширования. Затем из хэширующей последовательности m-го принятого БЭИ JPEG вычисляют его ДП ЦВЗ с помощью предварительно сформированных криптографической функции шифрования и ДПСК и сравнивают ее с ранее выделенной и запомненной ДП ЦВЗ m-го принятого БЭИ JPEG. При их совпадении m-ый принятый БЭИ JPEG считают подлинным. Повторяют действия по проверке подлинности принятых БЭИ до завершения их приема. Принятое ЭИ JPEG считают подлинным, если подлинными оказываются M принятых БЭИ JPEG.

Способ-прототип аутентификации ЭИ JPEG обеспечивает контроль подлинности ЭИ, сжимаемого с использованием алгоритмов сжатия, таких как JPEG2000, Н.264 и т.п.

Недостатком ближайшего аналога (прототипа) является относительно низкая устойчивость аутентифицированного ЭИ JPEG к воздействию ошибок канала передачи. Это обусловлено тем, что при искажении ошибками канала передачи любого бита ДП m-го принятого аутентифицированного БЭИ JPEG этот БЭИ JPEG считают неподлинным.

Техническим результатом заявляемых решений является повышение устойчивости аутентифицированного ЭИ JPEG к воздействию ошибок канала передачи.

Указанный технический результат в первом варианте заявляемого способа аутентификации ЭИ JPEG, использующего разделение ДП ЦВЗ на подпоследовательности, достигается тем, что в известном способе аутентификации ЭИ JPEG, заключающемся в предварительном формировании для отправителя и получателя ДПСК и криптографической функции, у отправителя разделяют ЭИ JPEG на M≥2 блоков каждый размером n1×n2 пикселов, где n1≥2 и n2≥2, над каждым m-ым, где m=1, 2, …, M, БЭИ JPEG выполняют вейвлет преобразование, полученные в результате преобразования вейвлет коэффициенты квантуют и преобразуют в ДП ВК m-го БЭИ JPEG, которые преобразуют в N≥2 УДП ВК m-го БЭИ JPEG, вычисляют ДП ЦВЗ m-го БЭИ JPEG с помощью предварительно сформированных криптографической функции и ДПСК, аутентифицируют m-ый БЭИ JPEG, для чего встраивают ДП ЦВЗ m-го БЭИ JPEG в УДП ВК этого блока, а полученные УДП ВК с встроенной ДП ЦВЗ m-го БЭИ JPEG кодируют с использованием арифметического кодирования, причем действия по аутентификации у отправителя блоков ЭИ JPEG повторяют до завершения их поступления, передают аутентифицированное ЭИ JPEG получателю, где проверяют подлинность принятого получателем ЭИ JPEG, для чего разделяют ДП принятого получателем ЭИ JPEG на двоичные последовательности его принятых блоков, декодируют их и выделяют N УДП ВК m-го принятого БЭИ JPEG, выделяют из УДП ВК m-го принятого БЭИ JPEG двоичную последовательность ЦВЗ этого блока и запоминают ее, вычисляют ДП ЦВЗ m-го принятого БЭИ JPEG с помощью предварительно сформированных криптографической функции и ДПСК и сравнивают ее с ранее выделенной и запомненной ДП ЦВЗ m-го принятого БЭИ JPEG, а по результатам сравнения принимают решение о подлинности принятого БЭИ JPEG, повторяют действия по проверке подлинности принятых блоков ЭИ JPEG до завершения их приема, принятое ЭИ JPEG считают подлинным, если подлинными оказываются M принятых БЭИ JPEG, дополнительно предварительно задают допустимую вероятность Pдоп принятия подлинным m-го принятого БЭИ JPEG, являющегося неподлинным.

Вычисленную у отправителя из k-ой, где k=1, 2, …, K, а 1≤K<N, УДП ВК m-го БЭИ JPEG с помощью предварительно сформированных криптографической функции формирования имитовставки и ДПСК k-ую двоичную последовательность ЦВЗ этого блока разделяют на ее первую и вторую подпоследовательности и встраивают в (k+1)-ую УДП ВК этого же блока электронного изображения JPEG. Для встраивания k-ой двоичной последовательности ЦВЗ m-го БЭИ JPEG, если очередной бит первой ее подпоследовательности имеет единичное значение, то после очередного бита (k+1)-ой УДП ВК m-го БЭИ JPEG записывают значение очередного бита второй подпоследовательности k-ой ДП ЦВЗ m-го БЭИ JPEG, и так до окончания первой подпоследовательности k-ой ДП ЦВЗ m-го БЭИ JPEG или (k+1)-ой УДП ВК m-го БЭИ JPEG.

У получателя с помощью предварительно сформированных криптографической функции формирования имитовставки и ДПСК из k-ой УДП ВК m-го принятого БЭИ JPEG вычисляют k-ую ДП его ЦВЗ, разделяют ее на первую и вторую подпоследовательности и запоминают их. Для выделения из (k+1)-ой УДП ВК m-го принятого БЭИ JPEG k-ой ДП его ЦВЗ выполняют следующие действия. Если очередной бит первой подпоследовательности k-ой вычисленной ДП ЦВЗ m-го принятого БЭИ JPEG имеет единичное значение, то следующий бит за очередным битом (k+1)-ой УДП ВК m-го принятого БЭИ JPEG удаляют из этой УДП и считывают во вторую подпоследовательность k-ой выделенной ДП ЦВЗ m-го принятого БЭИ JPEG, и так до окончания первой подпоследовательности k-ой вычисленной ДП ЦВЗ m-го принятого БЭИ JPEG или (k+1)-ой УДП ВК m-го принятого БЭИ JPEG.

Побитно сравнивают вторую подпоследовательность k-ой выделенной ДП ЦВЗ m-го принятого БЭИ JPEG с запомненной второй подпоследовательностью k-ой вычисленной ДП ЦВЗ этого же БЭИ JPEG и запоминают число Zk несовпадающих битов для всех K сравниваемых подпоследовательностей этого блока.

Значение максимально допустимого числа несовпадений Zдоп m-го принятого БЭИ JPEG вычисляют из условия , где L1k - число использованных битов первой подпоследовательности k-ой вычисленной ДП ЦВЗ m-го принятого JPEG, a L2k - число считанных битов второй подпоследовательности k-ой выделенной ДП ЦВЗ m-го принятого БЭИ JPEG.

Принятый m-ый блок электронного изображения JPEG считают подлинным, если число Zk несовпадающих битов не превышает вычисленного для него значения максимально допустимого числа несовпадений Zдоп.

Таким образом, в первом варианте способа аутентификации ЭИ JPEG используют разделение ДП ЦВЗ на подпоследовательности.

Указанный технический результат во втором варианте заявляемого способа аутентификации ЭИ JPEG, использующего ДПСК аутентификации и ДПСК встраивания, достигается тем, что в известном способе аутентификации ЭИ JPEG, заключающемся в предварительном формировании для отправителя и получателя ДПСК и криптографической функции, у отправителя разделяют ЭИ JPEG на M≥2 блоков каждый размером n1×n2 пикселов, где n1≥2 и n2≥2, над каждым m-ым, где m=1, 2, …, M, БЭИ JPEG выполняют вейвлет преобразование, полученные в результате преобразования вейвлет коэффициенты квантуют и преобразуют в ДП ВК m-го БЭИ JPEG, которые преобразуют в N≥2 УДП ВК m-го БЭИ JPEG, вычисляют ДП ЦВЗ m-го БЭИ JPEG с помощью предварительно сформированных криптографической функции и ДПСК, аутентифицируют m-ый БЭИ JPEG, для чего встраивают ДП ЦВЗ m-го БЭИ JPEG в УДП ВК этого блока, а полученные УДП ВК с встроенной ДП ЦВЗ m-го БЭИ JPEG кодируют с использованием арифметического кодирования в кодированные последовательности этого блока, причем действия по аутентификации у отправителя блоков ЭИ JPEG повторяют до завершения их поступления, передают аутентифицированное ЭИ JPEG получателю, где проверяют подлинность принятого получателем ЭИ JPEG, для чего разделяют ДП принятого получателем ЭИ JPEG на двоичные последовательности его принятых блоков, которые разделяют на кодированные последовательности m-го принятого БЭИ JPEG, декодируют их и выделяют N УДП ВК m-го принятого БЭИ JPEG, выделяют из УДП ВК m-го принятого БЭИ JPEG двоичную последовательность ЦВЗ этого блока и запоминают ее, вычисляют ДП ЦВЗ m-го принятого БЭИ JPEG с помощью предварительно сформированных криптографической функции и ДПСК и сравнивают ее с ранее выделенной и запомненной ДП ЦВЗ m-го принятого БЭИ JPEG, а по результатам сравнения принимают решение о подлинности принятого БЭИ JPEG, повторяют действия по проверке подлинности принятых блоков ЭИ JPEG до завершения их приема, принятое ЭИ JPEG считают подлинным, если подлинными оказываются М принятых БЭИ JPEG, дополнительно предварительно формируют ДПСК аутентификации и ДПСК встраивания и разделяют ее на K частей, где 1≤K<N, предварительно задают допустимую вероятность Рдоп принятия подлинным m-го принятого БЭИ JPEG, являющегося неподлинным.

Вычисленную у отправителя из k-ой, где k=1, 2, …, K, УДП ВК m-го БЭИ JPEG с помощью предварительно сформированных криптографической функции формирования имитовставки и ДПСК аутентификации k-ую ДП ЦВЗ m-го БЭИ JPEG встраивают в (k+1)-ую УДП ВК этого же БЭИ JPEG с помощью k-ой части предварительно сформированной ДПСК встраивания. Для встраивания k-ой ДП ЦВЗ m-го БЭИ JPEG, если очередной бит k-ой части предварительно сформированной ДПСК встраивания имеет единичное значение, то после очередного бита (k+1)-ой УДП ВК m-го БЭИ JPEG записывают значение очередного бита k-ой ДП ЦВЗ m-го БЭИ JPEG, и так до окончания k-ой части предварительно сформированной ДПСК встраивания или (k+1)-ой УДП ВК m-го БЭИ JPEG.

У получателя с помощью предварительно сформированных криптографической функции формирования имитовставки и ДПСК аутентификации из k-ой УДП ВК m-го принятого БЭИ JPEG вычисляют k-ую ДП его ЦВЗ и запоминают ее. Для выделения из (k+1)-ой УДП ВК m-го принятого БЭИ JPEG с помощью k-ой части предварительно сформированной ДПСК встраивания k-ой ДП его ЦВЗ выполняют следующие действия. Если очередной бит k-ой части предварительно сформированной ДПСК встраивания имеет единичное значение, то следующий бит за очередным битом (k+1)-ой УДП ВК m-го принятого БЭИ JPEG удаляют из этой УДП и считывают в k-ую выделенную ДП ЦВЗ m-го принятого БЭИ JPEG, и так до окончания k-ой части предварительно сформированной ДПСК встраивания или (k+1)-ой УДП ВК m-го принятого БЭИ JPEG.

Побитно сравнивают k-ую выделенную ДП ЦВЗ m-го принятого БЭИ JPEG с запомненной k-ой вычисленной ДП ЦВЗ этого же БЭИ JPEG и запоминают число Zk несовпадающих битов для всех K сравниваемых последовательностей этого блока.

Значение максимально допустимого числа несовпадений Zдоп m-го принятого БЭИ JPEG вычисляют из условия , где Lk - число считанных битов k-ой выделенной ДП ЦВЗ m-го принятого БЭИ JPEG.

Принятый m-ый блок электронного изображения JPEG считают подлинным, если число Zk несовпадающих битов не превышает вычисленного для него значения максимально допустимого числа несовпадений Zдоп.

Таким образом, во втором варианте способа аутентификации ЭИ JPEG используют ДПСК аутентификации и ДПСК встраивания.

Указанный технический результат в третьем варианте заявляемого способа аутентификации ЭИ JPEG достигается тем, что в известном способе аутентификации ЭИ JPEG, заключающемся в предварительном формировании для отправителя и получателя ДПСК и криптографической функции, у отправителя разделяют ЭИ JPEG на M≥2 блоков каждый размером n1×n2 пикселов, где n1≥2 и n2≥2, над каждым m-ым, где m=1, 2, …, M, БЭИ JPEG выполняют вейвлет преобразование, полученные в результате преобразования вейвлет коэффициенты квантуют и преобразуют в ДП ВК m-го БЭИ JPEG, которые преобразуют в N>2 УДП ВК m-го БЭИ JPEG, вычисляют ДП ЦВЗ m-го БЭИ JPEG с помощью предварительно сформированных криптографической функции и ДПСК, аутентифицируют m-ый БЭИ JPEG, для чего встраивают двоичную последовательность цифрового водяного знака m-го блока электронного изображения JPEG, упорядоченные двоичные последовательности вейвлет коэффициентов кодируют с использованием арифметического кодирования в кодированные последовательности этого блока, включающие маркеры, причем действия по аутентификации у отправителя блоков ЭИ JPEG повторяют до завершения их поступления, передают аутентифицированное ЭИ JPEG получателю, где проверяют подлинность принятого получателем ЭИ JPEG, для чего разделяют ДП принятого получателем ЭИ JPEG на двоичные последовательности его принятых блоков, которые разделяют на кодированные последовательности m-го принятого БЭИ JPEG, декодируют их и выделяют N УДП ВК m-го принятого БЭИ JPEG, выделяют двоичную последовательность цифрового водяного знака этого блока и запоминают ее, вычисляют ДП ЦВЗ m-го принятого БЭИ JPEG с помощью предварительно сформированных криптографической функции и ДПСК и сравнивают ее с ранее выделенной и запомненной ДП ЦВЗ m-го принятого БЭИ JPEG, а по результатам сравнения принимают решение о подлинности принятого БЭИ JPEG, повторяют действия по проверке подлинности принятых блоков ЭИ JPEG до завершения их приема, принятое ЭИ JPEG считают подлинным, если подлинными оказываются M принятых БЭИ JPEG, дополнительно предварительно задают допустимую вероятность Рдоп принятия подлинным m-го принятого БЭИ JPEG, являющегося неподлинным.

Вычисляют у отправителя из k-ой, где k=1, 2, …, K, a 1≤K<N, УДП ВК m-го БЭИ JPEG с помощью предварительно сформированных криптографической функции формирования имитовставки и ДПСК k-ую ДП ЦВЗ этого блока, k-ую УДП ВК m-го БЭИ JPEG кодируют с использованием арифметического кодирования. Вычисляют длину R1k неиспользуемой части маркера k-ой кодированной последовательности m-го БЭИ JPEG, встраивают в неиспользуемую часть маркера k-ой кодированной последовательности m-го БЭИ JPEG R1k бит k-ой ДП ЦВЗ m-го БЭИ JPEG.

У получателя с помощью предварительно сформированных криптографической функции формирования имитовставки и ДПСК из k-ой УДП ВК m-го принятого БЭИ JPEG вычисляют k-ую ДП его ЦВЗ и запоминают ее, вычисляют длину R2k неиспользуемой части маркера k-ой кодированной последовательности m-го принятого БЭИ JPEG, выделяют из неиспользуемой части маркера k-ой кодированной последовательности m-го принятого БЭИ JPEG встроенные R2k бит k-ой ДП ЦВЗ m-го БЭИ JPEG и побитно сравнивают их с R2k битами запомненной k-ой вычисленной ДП ЦВЗ m-го принятого БЭИ JPEG и запоминают число Zk несовпадающих битов для всех K сравниваемых последовательностей этого блока.

Значение максимально допустимого числа несовпадений Zдоп m-го принятого БЭИ JPEG вычисляют из условия .

Принятый m-ый блок электронного изображения JPEG считают подлинным, если число Zk несовпадающих битов не превышает вычисленного для него значения максимально допустимого числа несовпадений Zдоп.

Таким образом, в третьем варианте способа аутентификации ЭИ JPEG используют встраивание ДП ЦВЗ в маркер кодированной последовательности.

Указанные новые совокупности действий по трем вариантам за счет разделения ДП ЦВЗ m-го БЭИ JPEG на K его двоичных последовательностей и допустимости ненулевого числа Zk≤Zдоп несовпадающих битов для всех K сравниваемых последовательностей m-го принятого БЭИ JPEG позволяет при искажении ошибками канала передачи битов ДП m-го принятого БЭИ JPEG считать подлинным принятый БЭИ JPEG. Поэтому указанные новые совокупности действий позволяют повысить устойчивость аутентифицированного ЭИ JPEG к воздействию ошибок канала передачи.

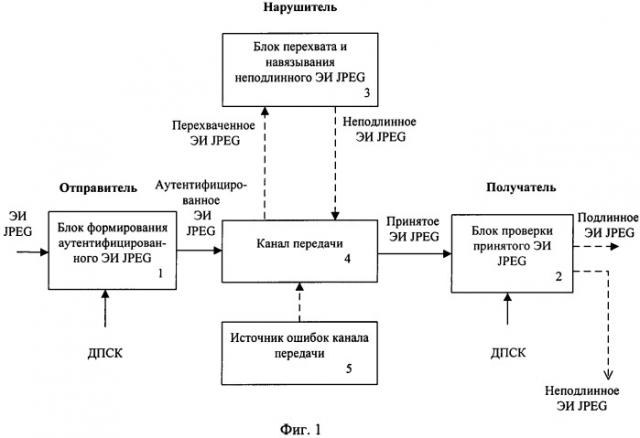

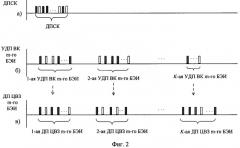

Заявленный способ (варианты) поясняется чертежами, на которых показаны:

- на фиг.1 - общая схема аутентификации ЭИ JPEG;

- на фиг.2 - рисунки, поясняющие предварительное формирование ДПСК и криптографической функции формирования имитовставки при разделении ДП ЦВЗ на подпоследовательности;

- на фиг.3 - алгоритм формирования аутентифицированного m-го БЭИ JPEG при разделении ДП ЦВЗ на подпоследовательности;

- на фиг.4 - временные диаграммы формирования аутентифицированного m-го БЭИ JPEG при разделении ДП ЦВЗ на подпоследовательности;

на фиг.5 - алгоритм проверки подлинности m-го принятого БЭИ JPEG при разделении ДП ЦВЗ на подпоследовательности;

- на фиг.6 - временные диаграммы проверки подлинности m-го принятого БЭИ JPEG при разделении ДП ЦВЗ на подпоследовательности;

- на фиг.7 - зависимость значений Zдоп от K, L1k и L2k при разделении ДП ЦВЗ на подпоследовательности;

- на фиг.8 - рисунки, поясняющие предварительное формирование ДПСК и криптографической функции формирования имитовставки при использовании ДПСК аутентификации и ДПСК встраивания;

- на фиг.9 - алгоритм формирования аутентифицированного m-го БЭИ JPEG при использовании ДПСК аутентификации и ДПСК встраивания;

- на фиг.10 - временные диаграммы формирования аутентифицированного m-го БЭИ JPEG при использовании ДПСК аутентификации и ДПСК встраивания;

- на фиг.11 - алгоритм проверки подлинности m-го принятого БЭИ JPEG при использовании ДПСК аутентификации и ДПСК встраивания;

- на фиг.12 - временные диаграммы проверки подлинности m-го принятого БЭИ JPEG при использовании ДПСК аутентификации и ДПСК встраивания;

- на фиг.13 - зависимость значений Zдоп от K и Lk при использовании ДПСК аутентификации и ДПСК встраивания;

- на фиг.14 - алгоритм формирования аутентифицированного m-го БЭИ JPEG при встраивании ДП ЦВЗ в маркер кодированной последовательности;

- на фиг.15 - временные диаграммы формирования аутентифицированного m-го БЭИ JPEG при встраивании ДП ЦВЗ в маркер кодированной последовательности;

- на фиг.16 - алгоритм проверки подлинности m-го принятого БЭИ JPEG при встраивании ДП ЦВЗ в маркер кодированной последовательности;

- на фиг.17 - временные диаграммы проверки подлинности m-го принятого БЭИ JPEG при встраивании ДП ЦВЗ в маркер кодированной последовательности;

- на фиг.18 - зависимость значений Zдоп от K и R2k при встраивании ДП ЦВЗ в маркер кодированной последовательности.

Реализация заявленных способов (варианты) представлена на примере системы аутентификации ЭИ JPEG, включающей блок формирования аутентифицированного ЭИ JPEG 1 и блок проверки принятого ЭИ JPEG 2, которые взаимодействуют через канал передачи 4 (фиг.1). У отправителя на первый и второй входы блока формирования заверенного ЭИ JPEG 1 передают аутентифицируемое ЭИ JPEG и ДПСК соответственно. С выхода блока формирования аутентифицированного ЭИ JPEG 1 аутентифицированное ЭИ JPEG передают по каналу передачи 4 получателю. В источнике ошибок канала передачи 5 могут формироваться ошибки канала передачи, искажающие передаваемое по каналу передачи аутентифицированное ЭИ JPEG. Также в канале передачи 4 нарушителем с использованием блока перехвата и навязывания неподлинного ЭИ JPEG 3 может осуществляться перехват переданного отправителем аутентифицированного ЭИ JPEG. Нарушитель пытается извлечь цифровой водяной знак из аутентифицированного ЭИ JPEG и извлеченный цифровой водяной знак пытается встроить в неподлинное ЭИ JPEG, которое нарушитель передает получателю по каналу передачи 4. У получателя проверку принятого ЭИ JPEG осуществляют в блоке проверки принятого ЭИ JPEG 2 с использованием ДПСК. Результат проверки подлинности принятого ЭИ JPEG считывают с выходов блока проверки принятого ЭИ JPEG 2 "подлинное ЭИ JPEG" и "неподлинное ЭИ JPEG".

В способе по первому варианту аутентификации ЭИ JPEG, при разделении ДП ЦВЗ на подпоследовательности, реализуется следующая последовательность действий.

Предварительное формирование для отправителя и получателя ДПСК заключается в следующем. Данную последовательность формируют с использованием генератора случайных импульсов, генерирующего случайные равновероятные нулевые и единичные импульсы, независимых друг от друга. Способы формирования случайным выбором символов ДПСК известны и описаны, например, в книге Д.Кнут "Искусство программирования на ЭВМ". - М.: Мир, 1977, т.2, стр.22. Длина ДПСК должна быть не менее 64 бит, что описано, например, в книге М.Д.Смид, Д.К.Бранстед "Стандарт шифрования данных: Прошлое и будущее". ТИИЭР, 1988, - т.76, №5, стр.45. Примерный вид ДПСК показан на фигуре 2(а). Единичные значения битов на фигурах показаны в виде заштрихованных импульсов, нулевые значения битов - в виде незаштрихованных импульсов.

Способы предварительного формирования для отправителя и получателя криптографической функции формирования имитовставки известны и описаны, например, в книге М.Д.Смид, Д.К.Бранстед "Стандарт шифрования данных: Прошлое и будущее". ТИИЭР, 1988, - т.76, №5, стр.49. Они заключаются в формировании криптографической функции формирования имитовставки, используя алгоритм шифрования данных DES в режиме обратной связи по шифртексту или в режиме обратной связи по выходу. При этом шифрование выполняют над k-ой, где k=1, 2, …, K, УДП ВК m-го БЭИ JPEG, а в качестве ключа шифрования используют ДПСК. Примерный вид k-ых УДП ВК m-го БЭИ JPEG показан на фигуре 2(б). Данные способы обеспечивают формирование каждого битового значения формируемой по криптографической функции формирования имитовставки k-ой ДП ЦВЗ m-го БЭИ JPEG в зависимости от каждого битового значения k-ой УДП ВК m-го БЭИ JPEG и от каждого битового значения ДПСК. Примерный вид k-ых ДП ЦВЗ m-го БЭИ JPEG показан на фигуре 2(в).

Способы предварительного задания допустимой вероятности Pдоп принятия подлинным m-го принятого БЭИ JPEG, являющегося неподлинным, известны и описаны, например, в книге "Государственный стандарт 28147-89. Системы обработки информации. Защита криптографическая. Алгоритм криптографического преобразования". - М.: Госстандарт СССР. 1989, стр.9-14. Обычно величина Pдоп устанавливается равной 10-9, что рекомендуется, например, в государственном стандарте 28147-89. Системы обработки информации. Защита криптографическая. Алгоритм криптографического преобразования. - М.: Госстандарт СССР. 1989, стр.14.

Алгоритм формирования аутентифицированного m-го БЭИ JPEG при разделении ДП ЦВЗ на подпоследовательности представлен на фигуре 3.

Способы разделения у отправителя ЭИ JPEG на M≥2 блоков каждый размером n1×n2 пикселов, где n1≥2 и n2≥2, известны и описаны, например, в книге Я.Ричардсон "Видеокодирование. Н.264 и MPEG-4 - стандарты нового поколения". - М., Техносфера, 2005, стр.38-40. Из ЭИ JPEG, начиная, например, с его левого верхнего угла, выделяют матрицу пикселов размера n1 строк и n2 столбцов, которая образует m-ый, где m=1, 2, …, M, БЭИ JPEG. Разделение ЭИ на M блоков фиксированного размера позволяет формировать отправителем на передаче и проверять получателем на приеме аутентифицированные ЭИ JPEG различного размера. Примерный вид значений яркости пикселов (ЯП) m-го БЭИ JPEG представлен на фигуре 4(a).

Способы выполнения вейвлет преобразования над каждым m-ым БЭИ JPEG известны и описаны, например, в книге Я.Ричардсон "Видеокодирование. Н.264 и MPEG-4 - стандарты нового поколения". - М., Техносфера, 2005, стр.76-78. Они заключаются в выполнении дискретного вейвлет преобразования над m-ым БЭИ JPEG, в результате которого формируются значения ВК этого блока. Примерный вид ВК m-го БЭИ JPEG представлен на фигуре 4(б).

Способы квантования полученных в результате преобразования значений ВК m-го БЭИ JPEG известны и описаны, например, в книге Я.Ричардсон "Видеокодирование. Н.264 и MPEG-4 - стандарты нового поколения". - М., Техносфера, 2005, стр.786-80. Значения ВК m-го БЭИ JPEG квантуют их делением на значение соответствующего коэффициента квантования и округлением результата деления до ближайшего целого значения. Примерный вид квантованных вейвлет коэффициентов (КВК) m-го БЭИ JPEG показан на фигуре 4(в). Например, значение первого ВК m-го блока электронного изображения JPEG, равное 642, делят на значение первого коэффициента квантования: 642/23=27,7 и округляют до 28.

Способы преобразования КВК m-го БЭИ JPEG в их ДП известны и описаны, например, в книге ISO/IES 15444-1. Information technology - JPEG2000 image coding system. Женева. 2001, стр.219-222. КВК m-го БЭИ JPEG по фиксированному правилу кодирования преобразовывают в ДП ВК этого БЭИ JPEG. Например, первый КВК m-го БЭИ JPEG, равный 28, преобразовывают в первую ДП ВК m-го БЭИ JPEG вида 10…1 и т.д. Примерный вид ДП ВК m-го БЭИ JPEG показан на фигуре 4(г).

Способы преобразования ДП ВК m-го БЭИ JPEG в N≥2 УДП ВК m-го БЭИ JPEG известны и описаны, например, в книге В.Воробьев, В.Грибунин "Теория и практика вейвлет-преобразования". - СПб., ВУС, 1999, стр.159-161. Они заключаются в последовательной записи первых битов двоичных последовательностей ВК m-го БЭИ JPEG в первую УДП ВК m-го БЭИ JPEG, последовательной записи вторых битов двоичных последовательностей ВК m-го БЭИ JPEG во вторую УПД ВК m-го БЭИ JPEG и т.д., вплоть до последовательной записи N-ых битов двоичных последовательностей ВК m-го БЭИ JPEG в N-ую УДП ВК m-го БЭИ JPEG. Примерный вид УДП ВК m-го БЭИ JPEG показан на фигуре 4(д). Например, первая УПД ВК m-го БЭИ JPEG имеет вид 1001…1.

Способы вычисления у отправителя из k-ой, где k=1, 2, …, K, а 1≤K<N, УДП ВК m-го БЭИ JPEG с помощью предварительно сформированных криптографической функции формирования имитовставки и ДПСК k-ой ДП ЦВЗ этого блока известны и описаны, например, в книге М.Д.Смид, Д.К.Бранстед "Стандарт шифрования данных: Прошлое и будущее". ТИИЭР, 1988, - т.76, №5, стр.49. Они заключаются в вычислении k-ой ДП ЦВЗ m-го БЭИ JPEG, используя алгоритм шифрования данных DES в режиме обратной связи по шифртексту или в режиме обратной связи по выходу. При этом шифрование выполняют над k-ой УДП ВК m-го БЭИ JPEG, а в качестве ключа шифрования используют ДПСК. Данные способы обеспечивают формирование каждого битового значения вычисленной k-ой ДП ЦВЗ m-го БЭИ JPEG в зависимости от каждого битового значения k-ой УДП ВК m-го БЭИ JPEG и от каждого битового значения ДПСК. Примерный вид ДП ЦВЗ m-го БЭИ JPEG представлен на фигуре 4(e). Например, первая ДП ЦВЗ m-го БЭИ JPEG имеет вид 01101001.

Способы разделения k-ой ДП ЦВЗ m-го БЭИ JPEG на ее первую и вторую подпоследовательности известны и описаны, например, в книге А.Сикарев, О.Лебедев "Микроэлектронные устройства формирования и обработки сложных сигналов". - М., Радио и связь, 1983, стр.125-130. Для этого в первую подпоследовательность k-ой ДП ЦВЗ m-го БЭИ JPEG записывают первую половину битов k-ой ДП ЦВЗ m-го БЭИ JPEG, а во вторую ее подпоследовательность записывают вторую половину битов этой ДП. Примерный вид первых подпоследовательностей (1ПП) и вторых подпоследовательностей (2ПП) k-ых ДП ЦВЗ m-го БЭИ JPEG показан на фигуре 4(ж) и фигуре 4(з) соответственно. Например, первая подпоследовательность первой ДП ЦВЗ m-го БЭИ JPEG имеет примерный вид 0110, а ее вторая подпоследовательность - 1001.

Встраивание k-ой ДП ЦВЗ m-го БЭИ JPEG в (k+1)-ую УДП ВК m-го БЭИ JPEG заключается в следующем. Если очередной бит первой подпоследовательности k-ой ДП ЦВЗ m-го БЭИ JPEG имеет единичное значение, то после очередного бита (k+1)-ой УДП ВК m-го БЭИ JPEG записывают значение очередного бита второй подпоследовательности k-ой ДП ЦВЗ m-го БЭИ JPEG и так до окончания первой подпоследовательности k-ой ДП ЦВЗ m-го БЭИ JPEG или (k+1)-ой УДП ВК m-го БЭИ JPEG. Способы записи значения очередного бита второй подпоследовательности k-ой ДП ЦВЗ m-го БЭИ JPEG после очередного бита (k+1)-ой УДП ВК m-го БЭИ JPEG известны и описаны, например, в книге А.Сикарев, О.Лебедев "Микроэлектронные устройства формирования и обработки сложных сигналов". - М., Радио и связь, 1983, стр.125-130. Они заключаются в записи очередного бита второй подпоследовательности k-ой ДП ЦВЗ m-го БЭИ JPEG в (k+1)-ую УДП ВК m-го БЭИ JPEG при разрешающем единичном значении очередного бита первой подпоследовательности k-ой ДП ЦВЗ m-го БЭИ JPEG. Примерный вид УДП ВК m-го БЭИ JPEG со встроенными ДП ЦВЗ этого же БЭИ JPEG (Встр. УДП ВК m-го БЭИ JPEG) показан на фигуре 4(к). Для наглядности примерный вид УДП ВК m-го БЭИ JPEG показан на фигуре 4(и). Например, вторая УДП ВК m-го БЭИ JPEG со встроенной первой ДП ЦВЗ m-го БЭИ JPEG имеет вид 0111010…0 и сформирована следующим образом. В качестве первого ее бита записывают первое двоичное значение второй УДП ВК m-го БЭИ JPEG (нулевое значение). Так как первый бит первой подпоследовательности первой ДП ЦВЗ m-го БЭИ JPEG имеет нулевое значение, то встраивание очередного бита не выполняют и в качестве второго бита второй УДП ВК m-го БЭИ JPEG со встроенной первой ДП ЦВЗ m-го БЭИ JPEG записывают второе двоичное значение второй УДП ВК m-го БЭИ JPEG (единичное значение). Так как второй бит первой подпоследовательности первой ДП ЦВЗ m-го БЭИ JPEG имеет единичное значение, то после второго бита второй УДП ВК m-го БЭИ JPEG со встроенной первой ДП ЦВЗ m-го БЭИ JPEG записывают первое двоичное значение второй подпоследовательности первой ДП ЦВЗ m-го БЭИ JPEG (единичное значение), после чего записывают третье двоичное значение второй УДП ВК m-го БЭИ JPEG (единичное значение). Так как третий бит первой подпоследовательности первой ДП ЦВЗ m-го БЭИ JPEG имеет единичное значение, то далее записывают второе двоичное значение второй подпоследовательности первой ДП ЦВЗ m-го БЭИ JPEG (нулевое значение) и встраивание в УДП ВК m-го БЭИ JPEG заканчивают, так как закончились единичные значения первой подпоследовательности первой ДП ЦВЗ m-го БЭИ JPEG.

На фигуре 4(к) показано, что первая УДП ВК m-го БЭИ JPEG и УДП ВК m-го БЭИ JPEG с номерами от (k+2)-ой до N-ой остаются без изменений.

Способы кодирования k-ых УДП ВК с встроенной ДП ЦВЗ m-го БЭИ JPEG с использованием арифметического кодирования в k-ые кодированные последовательности m-го БЭИ JPEG известны и описаны, например, в книге Я.Ричардсон "Видеокодирование. Н.264 и MPEG-4 - стандарты нового поколения". - М., Техносфера, 2005, стр.96-100. Они заключаются в сжатии k-ых УДП ВК с встроенной ДП ЦВЗ m-го БЭИ JPEG с образован