Способ защиты вычислительной сети с выделенным сервером

Иллюстрации

Показать всеИзобретение относится к области информационной безопасности цифровых систем связи и может быть использовано в распределенных вычислительных сетях (ВС). Техническим результатом является повышение скрытности связи за счет маскирования структуры распределенной ВС и снижение сложности обеспечения доступности элементов ВС, построенных на основе сети связи общего пользования, в условиях воздействия на каналы связи и узлы ВС случайных и преднамеренных помех. Технический результат достигается путем введения действий по восстановлению связи в случае нарушения синхронизации выбора адресов при приеме и передаче пакетов сообщений. При неполучении от сервера запроса контроля сервером состояния соединения в течение ТC и выборе типа пакета сообщений восстановления связи у клиента формируют пакет сообщений с запросом на восстановление связи и включают в него адреса сервера восстановления АBC и клиента АK. После этого передают пакет сообщений серверу. После декодирования выделенных данных идентифицируют тип полученного пакета сообщений и в случае информационного типа пакета сообщения его обрабатывают. При завершении информационного обмена пакет сообщения на восстановление связи игнорируют, а при продолжении информационного обмена устанавливают шаг выбора функции маскирования в исходное состояние и отправляют клиенту уведомление о восстановлении связи. 6 ил.

Реферат

Изобретение относится к области информационной безопасности цифровых систем связи и может быть использовано в распределенных вычислительных сетях (ВС), построенных на основе сети связи общего пользования (например, Интернет).

Заявленное техническое решение расширяет арсенал средств данного назначения.

Известен способ защиты от несанкционированного обмена между первой компьютерной сетью и второй компьютерной сетью, реализованный в «Системе защиты для связанных компьютерных сетей» по патенту РФ №2152691, МПК G06F 12/14, опубл. 10.07.2000 г.

Способ заключается в выполнении следующих действий: принимают на первый сетевой интерфейс из первой компьютерной сети коммуникационное сообщение в первом формате сетевого протокола. Преобразуют коммуникационное сообщение во второй формат сетевого протокола, в результате чего информация об адресах источника и назначения удаляется из коммуникационного сообщения. Передают коммуникационное сообщение во второй сетевой интерфейс. Осуществляют обратное преобразование во втором сетевом интерфейсе коммуникационного сообщения в первый формат сетевого протокола. Передают коммуникационное сообщение после обратного преобразования во вторую компьютерную сеть.

Недостатком известного способа является высокая вероятность нарушения конфиденциальности информации при использовании распределенной сети, а именно прослушивание и реконструкция трафика распределенной сети в некоторой точке сети Интернет.

Известен также способ защиты виртуального канала, реализованный в «Системе защиты виртуального канала корпоративной сети с мандатным принципом управления доступом к ресурсам, построенной на каналах связи и средствах коммутации сети связи общего пользования» по патенту РФ №2163727, МПК G06F 13/00, F12/14, опубл. 27.02.2001 г.

Способ заключается в выполнении следующих действий: клиент согласовывает свои права доступа с межсетевым экраном, для чего на межсетевом экране проходят проверки. Если все проверки пройдены, то направляется пакет, разрешающий соединение между клиентом и межсетевым экраном. Далее пакет, разрешающий соединение, приходит к клиенту, проходя блок приемо/передатчика и блок шифрования/расшифрования и электронной подписи. Затем его передают в блок формирования закрытого протокола. После чего отправляют пакет, устанавливающий соединение по стандартному соединению, но в каждом пакете заменяют IP-адреса сервера назначения на IP-адрес межсетевого экрана корпорации.

Недостатком известного способа является относительно низкая безопасность распределенной сети вследствие существования высокой вероятности нарушения ее нормального функционирования.

Известен способ защиты информации, циркулирующей в распределенной телекоммуникационной системе при передаче ее по каналам связи общего пользования, реализованный в «Распределенной телекоммуникационной системе для передачи разделенных данных, предназначенной для их раздельной передачи и приема» по патенту US №6912252, МПК H04L 12/56; H04L 12/28, опубл. 08.11.2001 г.

Способ заключается в выполнении следующих действий: исходные данные у отправителя разделяют на N частей. Далее из их комбинаций формируют группы промежуточных данных. Затем передают промежуточные данные независимо по N каналам связи. У получателя принимают группы промежуточных данных, пришедших по N каналам связи, и восстанавливают первоначальные данные.

Недостатком данного способа является относительно невысокая защищенность передаваемой информации при использовании распределенной сети вследствие передачи ее в открытом виде и относительно низкий уровень безопасности распределенной сети вследствие увеличения вероятности распознавания структуры распределенной сети за счет увеличения вероятности обнаружения идентификаторов ее элементов при информационном обмене в результате увеличения числа каналов связи.

Наиболее близким по своей технической сущности к заявленному является «Способ защиты вычислительной сети» по патенту РФ №2325694, МПК 7 G06 F15/40, опубл. 02.11.2006 г.

Способ заключается в выполнении следующих действий: предварительно задают таблицу из N адресов клиента и S адресов сервера, определяют функцию выбора адресов сервера FN(i) и клиента FS(i), а также функцию выбора адреса отправки ложного пакета GN(i)≠FN(i). Назначают текущие адреса клиента ATK и сервера ATC. Устанавливают значение счетчика выбора адресов у клиента и сервера равными 1. Генерируют управляющий сигнал на формирование ложного пакета сообщений (ПС) в случае отсутствия данных для передачи у клиента. Формируют ложный ПС. Затем кодируют сформированный ложный ПС. Преобразовывают кодированный ложный ПС в формат TCP/IP. Включают в ПС текущий адрес сервера и клиента . После чего передают ПС серверу. При наличии у клиента данных для передачи формируют управляющий сигнал формирования ПС. Кодируют сформированный ПС. Включают текущие адреса клиента и сервера в соответствии с функциями выбора. После чего передают пакет серверу. Увеличивают у клиента счетчик шага выбора адресов на 1 (iK=iK+1). Принимают пакет на сервере. Декодируют полученный ПС. Выделяют адреса сервера и клиента. Сравнивают выделенные адреса со сформированными по функции выбора адресами. Игнорируют принятый ПС в случае несовпадения адресов. При совпадении адресов декодируют выделенные данные и обрабатывают их. Увеличивают у сервера счетчик шага выбора адресов (ic=ic+1). Далее продолжают обмен ПС до окончания сессии.

По сравнению с аналогами способ-прототип позволяет благодаря введению в заблуждение злоумышленников относительно структуры распределенной ВС путем ее маскирования с помощью изменений идентификационной структуры и информационной части передаваемых в сеть пакетов сообщений существенно повысить безопасность ВС в части сохранения конфиденциальности (Толкование используемых терминов приведено в конце описания) информации о структуре ВС.

Недостатком прототипа является относительно высокая сложность обеспечения доступности2 элементов ВС, построенных на основе сети связи общего пользования (например, Интернет), в условиях воздействия на каналы связи и узлы ВС случайных и преднамеренных помех, причем доступность элементов ВС будет тем ниже, чем сложнее функция выбора адреса при отправке пакетов сообщений, определяющая в прототипе сложность процедур реконструкции структуры ВС нарушителем. Это связано с тем, что прототипом не предусмотрена процедура восстановления связи в случае нарушения синхронизации выбора адресов при приеме и передаче пакетов сообщений. Кроме этого, прототип имеет узкую область применения, так как процедуры кодирования передаваемой информации применимы к ограниченному количеству элементов ВС, а процедура распространения ключей шифрования строго регламентирована, что ужесточает требования доверия к абонентам.

Целью заявленного технического решения является разработка способа защиты ВС с выделенным сервером, обеспечивающего снижение сложности обеспечения доступности элементов ВС, построенных на основе сети связи общего пользования (например, Интернет), в условиях воздействия на каналы связи и узлы ВС случайных и преднамеренных помех, путем введения действий по восстановлению связи в случае нарушения синхронизации выбора адресов при приеме и передаче пакетов сообщений.

Здесь и далее под термином сервер понимают обслуживающее устройство, выполняющее операции по вычислениям, т.е. обслуживание запросов пользователей (абонентов) ВС.

Поставленная цель достигается тем, что в известном способе защиты ВС, заключающемся в том, что предварительно задают N>1 адресов сервера, функции выбора адресов сервера FN(i) и выбора адреса для отправки ложного пакета сообщений GN(i), где i=1, 2, 3, … - шаг выбора адреса. Назначают текущий адрес сервера ATC, адрес клиента AK. Номерам шагов выбора адресов сервера iC и клиента iK присваивают значения iC=1 и iK=1. При отсутствии у клиента данных для передачи генерируют ложный информационный пакет сообщений, кодируют и преобразуют его в формат TCP/IP, включают в ложный пакет сообщений текущий адрес сервера, выбранный в соответствии с заданной функцией GN(i), и передают его. При наличии у клиента данных для передачи формируют пакет сообщений, кодируют и преобразуют его в формат TCP/IP, затем включают в него текущий адрес сервера ATC, выбранный в соответствии с функцией FN(i), и передают его на сервер. На сервере выделяют адреса ATC и AK и сравнивают адрес ATC с адресом, выбранным по заданной функции FN(i). При их несовпадении принятый пакет сообщений игнорируют. При совпадении из принятого пакета сообщений выделяют кодированные данные и декодируют их, присваивают iC=iC+1 и iK=iK+1 и продолжают обмен пакетами сообщений до окончания у клиента данных для передачи. В предварительно заданные исходные данные дополнительно задают K≥0 адресов клиентов, требующих кодирования информации при ее передаче, адрес ABC сервера для восстановления связи, временной интервал Тс контроля сервером состояния соединения и максимально допустимую длину D пакета сообщений. Кроме этого, задают типы пакетов сообщений: ложный, информационный и восстановительный. После преобразования ложного пакета сообщений в формат TCP/IP в том случае, если его длина превышает максимально допустимую длину D, пакет сообщений фрагментируют и дополнительно включают в него адрес клиента. При наличии у клиента данных предварительно выбирают тип пакета сообщений и в случае выбора информационного типа формируют информационный пакет сообщений. Преобразованный информационный пакет сообщений в случае его длины, превышающей максимально допустимую длину D, фрагментируют, а после включения в информационный пакет сообщений адреса сервера ATC дополнительно включают в пакет сообщений адрес клиента AK. При неполучении от сервера запроса контроля сервером состояния соединения в течение Тс и выборе типа пакета сообщений восстановления связи у клиента формируют пакет сообщений с запросом на восстановление связи, кодируют и преобразуют его в формат TCP/IP, и в случае превышения его длины предельного значения D его фрагментируют и включают в него адреса сервера восстановления ABC и клиента AK. После этого передают пакет сообщений серверу. После декодирования выделенных данных идентифицируют тип полученного пакета сообщений и в случае информационного типа пакета сообщения его обрабатывают. При завершении информационного обмена пакет сообщения на восстановление связи игнорируют, а при продолжении информационного обмена устанавливают iC=1 и отправляют клиенту уведомление о восстановлении связи. Принимают у клиента уведомление о восстановлении связи, после чего устанавливают у клиента iK=1.

Значения N адресов сервера выбирают в пределах N=2-50. Так же как и в прототипе, в качестве функции выбора адреса сервера FN(i) используют последовательность чисел Фибоначчи, а в качестве функции выбора адреса для отправки ложного пакета сообщений GN(i) используют последовательность чисел Люка.

Благодаря новой совокупности существенных признаков в заявленном способе достигается восстановление связи между клиентом и сервером вычислительной сети в случае нарушения синхронизации выбора адресов при приеме и передаче пакетов сообщений, вызванного воздействием на каналы связи и узлы вычислительной сети случайных и преднамеренных помех, что обеспечивает достижение сформулированного технического результата - снижение сложности обеспечения доступности элементов вычислительных сетей, построенных на основе сети связи общего пользования.

Заявленные объекты изобретения поясняются чертежами, на которых показаны:

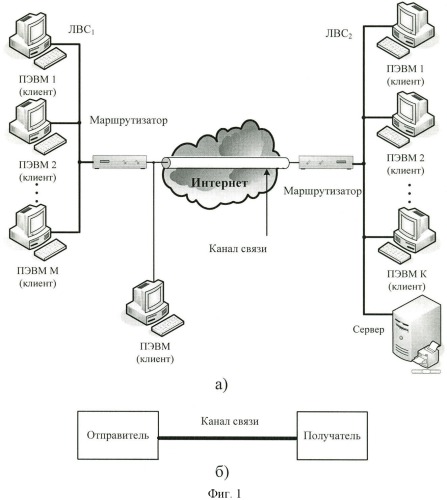

фиг.1 - пример типовой структуры ВС с выделенным сервером;

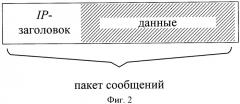

фиг.2 - структура пакета сообщений;

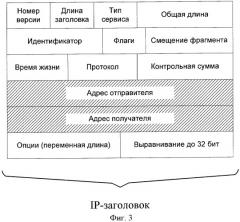

фиг.3 - структура IP-заголовка пакета сообщений;

фиг.4 - блок-схема последовательности действий, реализующих способ защиты ВС с выделенным сервером;

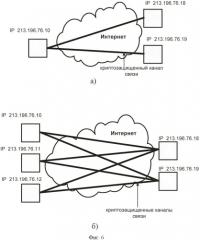

фиг.5 - схема проведения эксперимента;

фиг.6 - рисунок, представляющий структуру ВС с выделенным сервером, определенную в ходе эксперимента.

Реализация заявленного способа объясняется следующим образом. Вычислительная сеть (ВС) с выделенным сервером представляет собой совокупность клиентских ПЭВМ, периферийного и коммуникационного оборудования, объединенного физическими линиями связи, когда обработка информации в интересах абонентов осуществляется через одну ЭВМ, называемую сервером. Все элементы ВС определяются идентификаторами, в качестве которых в наиболее распространенном семействе протоколов TCP/IP используют сетевые адреса (IP-адреса). Для передачи информации между клиентскими ПЭВМ (а также их совокупностью - локальной ВС) и сервером посредством протоколов взаимодействия устанавливают соединение (фиг.1,а), под которым, в данном случае, понимают информационный поток от отправителя к получателю (фиг.1,б). Информационный поток, как правило, передают через сети связи общего пользования (например, Интернет), что усложняет решение задачи по обеспечению безопасности ВС. Это связано с появлением угроз безопасности ВС, направленных на несанкционированный доступ к ресурсам ВС, на перехват информации в процессе ее передачи по каналам связи, а также на снижение доступности элементов ВС путем реализации преднамеренных деструктивных воздействий.

Задачи защиты ресурсов ВС и информационной части пакетов сообщений в процессе передачи по каналам связи от несанкционированного доступа достаточно эффективно решают криптографическими методами. Однако даже при отсутствии возможности декодирования перехваченной информации злоумышленник путем анализа идентификационной структуры пакетов сообщений может вскрыть структуру ВС и предпринимать деструктивные воздействия на элементы ВС, снижать их доступность санкционированным абонентам. Это обусловлено тем, что адреса отправителей и получателей пакетов сообщений передаются в открытом виде.

Таким образом, возникает противоречие между необходимостью открытой передачи адресов отправителей и получателей пакетов сообщений по каналам связи и требованием по обеспечению безопасности ВС, т.к. выявление истинных адресов корреспондирующих субъектов злоумышленником в некоторой точке сети Интернет создает предпосылки для осуществления деструктивных воздействий на ВС. На устранение указанного противоречия направлено заявленное техническое решение.

Для сохранения конфиденциальности информации о структуре ВС в заявленном способе осуществляют ее маскирование путем изменения идентификационной структуры и информационной части передаваемых в сеть пакетов сообщений. Все составляющие пакетов сообщений (фиг.2, 3) представляют собой электромагнитные сигналы в цифровой (двоичной) форме. Рассматриваемые ниже действия над ними заключаются в соответствующих преобразованиях сигналов, при которых изменяют их параметры (общее число бит и последовательность их нулевых и единичных значений).

В процессе изменения сетевых адресов серверу и клиенту необходимо их согласовывать. Для этого предварительно задают N>1 адресов сервера, адрес ABC сервера для восстановления связи, функции выбора адресов сервера FN(i) и выбора адреса для отправки ложного пакета сообщений GN(i), где i=1, 2, 3, … - шаг выбора адреса. IP-адреса, имеющие длину 4 байта (32 бита), задают и отображают в базе адресов в наиболее употребляемом виде представления IP-адреса - в десятичной форме (формат представления IP-адреса в десятичной форме известен и описан, например, в книге Олифера В.Г. и Олифер Н.А. «Компьютерные сети. Принципы, технологии, протоколы.», уч. для Вузов, 2-изд.; - СПб.: Питер, 2003. с.497). Значения количества N адресов сервера выбирают, например, исходя из ресурса адресного пространства. В частности, значения N можно задать в пределах N=2-50.

Так же как и в прототипе, в качестве функции выбора адреса сервера FN(i) используют последовательность чисел Фибоначчи, описание которой см., например, в (Математическая энциклопедия. - М.: Изд. Советская энциклопедия, 1985, Т.5. - с.911), а в качестве функции выбора адреса для отправки ложного пакета сообщений GN(i) используют последовательность чисел Люка, описание которой см., например, в (Грехем Р., Кнут Д., Пташник О. Конкретная математика. Основание информатики. Пер. с англ. - М.: Мир, 1988. - с.344).

Кроме этого, задают типы пакетов сообщений: ложный, информационный и восстановительный.

Если передача пакетов сообщений между клиентом и сервером происходит только тогда, когда необходима передача данных, то интенсивность создаваемого элементом ВС трафика характеризует (демаскирует) его важность. Это может позволить злоумышленнику по результатам анализа трафика выявить сервер и реализовать угрозы безопасности ВС. Вследствие этого в моменты, когда у клиента нет данных для передачи, в заявленном способе формируют ложные (маскирующие) пакеты сообщений и передают их в соответствии с предварительно заданной функцией GN(i) выбора адреса для ложных пакетов сообщений. Таким образом, ложные пакеты сообщений, достигая получателя, не обрабатываются (игнорируются).

На фиг.4 представлена блок-схема последовательности действий, реализующих заявленный способ защиты ВС с выделенным сервером.

В предварительно заданные исходные данные дополнительно задают K≥0 адресов клиентов, требующих кодирования информации при ее передаче, временной интервал TC контроля сервером состояния соединения и максимально допустимую длину D пакета сообщений.

На начальном этапе из базы адресов назначают текущий адрес сервера ATC, адрес клиента AK, а также адрес ABC (бл.1 на фиг.4). Номерам шагов выбора адресов сервера iC и клиента iK присваивают значения iC=1 и iK=1. При реализации заявленного способа защиты системные администраторы могут назначать текущие адреса либо строго по инструкции, либо, согласовав свои действия, по телефону.

Для формирования и передачи ложных пакетов сообщений первоначально у клиента определяют, есть ли данные для передачи серверу на входе у передающего устройства клиента (бл.2 на фиг.4). В случае отсутствия таких данных у клиента генерируют управляющий сигнал для формирования ложного исходного пакета данных, который подается на специальный программный или программно-аппаратный модуль формирования ложных исходных пакетов данных. Затем в указанном модуле одним из возможных способов, например при помощи генератора псевдослучайной последовательности, формируют ложный исходный пакет данных необходимой длины (бл.3, 4 на фиг.4). Способ работы генератора псевдослучайной последовательности известен и описан, например, в патенте РФ №2081450. После преобразования ложного пакета сообщений в формат TCP/IP (бл.5 на фиг.4) в том случае, если его длина превышает максимально допустимую длину D (бл.6 на фиг.4), пакет сообщений фрагментируют (бл.7 на фиг.4). Фрагментация используется при необходимости передачи IP-дейтаграммы3 через сегмент ВС, в которой максимально допустимая единица передачи данных (maximum transmission unit - MTU4) меньше размера этой дейтаграммы. Если размер дейтаграммы превышает это значение, то на маршрутизаторе, который передает данную дейтаграмму, должна быть выполнена ее фрагментация. Включают в ложный пакет сообщений адрес сервера, выбранный в соответствии с заданной функцией GN(i) (бл.8 на фиг.4) и адрес клиента AK, и передают его (бл.9 на фиг.4).

При наличии у клиента данных предварительно выбирают тип пакета сообщений (информационный или восстановительный) (бл.10 на фиг.4) и в случае выбора информационного типа формируют информационный пакет сообщений (бл.11 на фиг.4). После этого кодируют любым из известных способов (см., например, книгу Молдовян Н.А. и др. «Криптография: от примитива к синтезу», СПб.: БВХ - Петербург, 2004, с.301-337) сформированный исходный пакет (бл.12 на фиг.4) и преобразуют его в формат TCP/IP (бл.13 на фиг.4). Преобразование заключается в добавлении IP-заголовка к кодированному пакету данных. Полученный в результате пакет является информационным пакетом сообщений, общая структура которого показана на фиг.2. Преобразованный информационный пакет сообщений в случае его длины, превышающей максимально допустимую длину D, фрагментируют (бл.15 на фиг.4).

В поля адрес отправителя и адрес получателя IP-заголовка (фиг.3) включают предварительно выбранный адрес сервера и адрес клиента AK (бл.16 на фиг.4) и передают серверу сформированный информационный пакет сообщений (бл.17 на фиг.4).

После приема на сервере информационного пакета сообщений (бл.19 на фиг.4) из его заголовка выделяют адреса клиента AK и сервера ATC (бл.20 на фиг.4), сравнивают (например, побитно) адрес ATC (бл.21 на фиг.4) с адресом, выбранным по заданной функции FN(i). После декодирования выделенных данных идентифицируют тип полученного пакета сообщений и в случае информационного типа пакета сообщения его обрабатывают.

При несовпадении адресов принятый пакет не анализируют, т.к. его отправитель не является санкционированным участником информационного обмена. При совпадении адресов из принятого пакета сообщений выделяют кодированные данные (бл.23 на фиг.4) путем отделения IP-заголовка, декодируют их (бл.24 на фиг.4) и обрабатывают полученные данные. Присваивают iC=iC+1 и iK=iK+1 и продолжают передачу пакетов сообщений до окончания у клиента данных для передачи.

Передача информации в обратном направлении, т.е. от сервера клиенту, осуществляется аналогично.

В процессе ведения информационного обмена на каналы связи и узлы ВС воздействуют как случайные, так и преднамеренные помехи, которые могут вызывать искажение идентификационной структуры и информационной части передаваемых в сети пакетов сообщений, что приводит к нарушению согласования (синхронизации) адресов на серверной и клиентской сторонах при приеме и передаче пакетов сообщений.

Для контроля синхронизации адресов на серверной стороне в процессе информационного обмена осуществляют контроль состояния соединения, заключающийся в отправке клиенту пакета контроля соединения.

При неполучении от сервера запроса контроля состояния соединения в течение Тс на клиентской стороне выбирают восстановительный тип пакета сообщений. Формируют у клиента пакет сообщений с запросом на восстановление связи, кодируют и преобразуют его в формат TCP/IP, и в случае превышения его длины предельного значения D фрагментируют его. Включают в него адреса сервера восстановления АВС и клиента AK. После этого передают пакет сообщений серверу.

При получении пакета сообщений с запросом на восстановление связи на серверной стороне с целью защиты от подмены клиента проверяют (бл.28 на фиг.4) состояние информационного обмена между клиентом и сервером (завершен или не завершен). При завершении информационного обмена пакет сообщения на восстановление связи игнорируют, а при необходимости продолжения информационного обмена устанавливают iC=1 и отправляют клиенту уведомление о восстановлении связи. Принимают у клиента пакет подтверждения восстановления связи, после чего устанавливают у клиента iK=1, осуществляя тем самым согласование (синхронизацию) адресов с сервером, и возобновляют информационный обмен.

Возможность достижения сформулированного технического результата была проверена экспериментальным путем. Обобщенная схема проведения эксперимента представлена на фиг.5.

Модель ВС с выделенным сервером представляла собой две удаленные ПЭВМ (ПЭВМ 1 и ПЭВМ 2), а также сервер, объединенные посредством сети Интернет, представленной в модели маршрутизатором М4. Для подключения к сети Интернет ПЭВМ 1, ПЭВМ 2 и сервера использовались маршрутизаторы М1, М2 и М3.

В ходе эксперимента между ПЭВМ 1, ПЭВМ 2 и сервером через маршрутизаторы был реализован информационный обмен. Пакеты сообщений от ПЭВМ 1 и ПЭВМ 2 к серверу передавались в закодированном виде, а в открытом виде передавался только IP-заголовок, содержащий адреса отправителя и получателя (IP-адреса маршрутизаторов М1, М2 и М3).

К маршрутизатору М4 был подключен анализатор пакетов, позволяющий путем перехвата и анализа пакетов сообщений выделять из них адреса отправителя и получателя, а также просматривать их содержимое.

В первом варианте эксперимента адрес маршрутизатора М3 был фиксированным. При помощи анализатора пакетов было выявлено, что через маршрутизатор М4 в процессе информационного обмена ПЭВМ 1, ПЭВМ 2 и сервера проходят пакеты сообщений с открытыми IP-заголовками, содержащими адреса маршрутизаторов М1, М2 и М3, а также с закодированной информационной составляющей. То есть перехват и анализ пакетов позволили обнаружить передачу закодированной информации между сервером и двумя узлами в сети Интернет.

Такое наблюдение позволило однозначно определить установленные между маршрутизаторами защищенные каналы связи, а также однозначно выделить сервер, реализующий информационный обмен с ПЭВМ 1 и ПЭВМ 2. Следовательно, можно предположить, что злоумышленник с высокой вероятностью мог бы, используя анализатор пакетов на маршрутизаторе М4, определить структуру ВС с выделенным сервером (IP-адрес 213.196.76.10), как это представлено на фиг.6,а, и осуществить деструктивные воздействия с целью нарушить информационный обмен, что противоречит требованию по обеспечению безопасности ВС.

Во втором варианте эксперимента для маршрутизатора М3 была задана база из трех IP-адресов, и в соответствии с описанной в заявленном способе последовательностью действий в процессе информационного обмена осуществлялась их смена. Адреса маршрутизаторов M1 и М2 оставались фиксированными. В перерывах между передачей истинных пакетов сообщений осуществлялись формирование и передача ложных пакетов сообщений. Смена адресов маршрутизатора М3 производилась после передачи каждого пакета сообщений.

При помощи анализатора пакетов было выявлено, что через маршрутизатор М4 в процессе информационного обмена, так же как и в первом варианте эксперимента, проходят пакеты сообщений с открытыми IP-заголовками и с закодированной информационной составляющей пакетов сообщений. Однако анализ заголовков пакетов сообщений не выявил единого канала связи между маршрутизаторами M1 и М3, М2 и М3. Напротив, было выявлено несколько каналов связи между различными парами адресов (фиг.6,б) с приблизительно равной интенсивностью информационного обмена.

После выборочного искажения структуры передаваемых пакетов сообщений и, как следствие, нарушения синхронизации выбора адресов при приеме и передаче пакетов сообщений в процессе эксперимента осуществлено восстановление связи между клиентом и сервером вычислительной сети. Этот результат достигнут путем выделения адреса ABC сервера для восстановления связи (IP-адрес 213.196.76.12), обращение к которому клиентов осуществлялось в процессе информационного обмена в соответствии с описанной в заявленном способе последовательностью действий.

Таким образом достигается непрерывное изменение в передаваемых пакетах сообщений адресов сервера, а также передача ложных пакетов сообщений тогда, когда у отправителя нет исходных данных для передачи. Причем изменение адресов происходит в каждом переданном пакете сообщений, а новые адреса для смены выбирают по заранее выбранному алгоритму и передают их в закодированном виде. В открытом виде передают только текущие адреса. Это делает практически невозможным их идентификацию относительно конкретного пользователя сети и, следовательно, вскрытие структуры распределенной ВС.

Кроме того, в заявленном способе достигается восстановление связи между клиентом и сервером вычислительной сети в случае нарушения синхронизации выбора адресов при приеме и передаче пакетов сообщений, вызванного воздействием на каналы связи и узлы вычислительной сети случайных и преднамеренных помех, что обеспечивает достижение сформулированного технического результата - снижение сложности обеспечения доступности элементов вычислительных сетей, построенных на основе сети связи общего пользования.

Перечень используемых терминов

1. Конфиденциальность - свойство, позволяющее не давать права на доступ к информации или не раскрывать ее неполномочным лицам, логическим объектам или процессам [ГОСТ Р. ИСО 7498-2-99. Информационная технология. Взаимосвязь открытых систем. Базовая эталонная модель. Часть 1. Архитектура защиты информации]. Наряду со свойством «конфиденциальность» безопасность информации и объекта определяется также целостностью и доступностью его элементов [Домарев В. В. Безопасность информационных технологий. Системный подход: - К: ООО «ТИД «ДС», 2004. - 992 с. на стр.107].

2. Доступность - свойство быть доступным и используемым по запросу со стороны уполномоченного логического объекта [ГОСТ Р. ИСО 7498-2-99. Информационная технология. Взаимосвязь открытых систем. Базовая эталонная модель. Часть 1. Архитектура защиты информации].

3. IР-дейтаграмма - пакет сообщения, формирующийся на сетевом уровне (протокол IP) [Норткан С, Новак Д. Обнаружение нарушений безопасности в сетях, 3-е издание.: Пер. с англ. - М.: Издательский дом «Вильямс», 2003. - 448 с: ил. на стр.32].

4. MTU - это максимально возможная длина дейтаграммы, которую та или иная технология может поместить в поле данных своей единицы передачи [Олифер В.Г., Олифер Н.А. Компьютерные сети. Принципы, технологии, протоколы: учебник для вузов. - СПб.: Питер, 2003. - 864 с: ил.].

Способ защиты вычислительных сетей с выделенным сервером, заключающийся в том, что предварительно задают N>1 адресов сервера, функции выбора адресов сервера FN(i) и выбора адреса для отправки ложного пакета сообщений GN(i), где i=1, 2, 3, … - шаг выбора адреса, а также назначают текущий адрес сервера АТС, адрес клиента AK, а номерам шагов выбора адресов сервера iC и клиента iK присваивают значения iC=1 и iK=1, при отсутствии у клиента данных для передачи генерируют ложный информационный пакет сообщений, кодируют и преобразуют его в формат TCP/IP, включают в ложный пакет сообщений текущий адрес сервера, выбранный в соответствии с заданной функцией FN(i), и передают его, при наличии у клиента данных для передачи формируют пакет сообщений, кодируют и преобразуют его в формат TCP/IP, затем включают в него текущий адрес сервера ATC, выбранный в соответствии с функцией FN(i), и передают его на сервер, где выделяют адреса ATC и AK и сравнивают адрес ATC с адресом, выбранным по заданной функции FN(i), при их несовпадении принятый пакет сообщений игнорируют, а при совпадении из принятого пакета сообщений выделяют кодированные данные и декодируют их, присваивают значениям iC=iC+1 и iK=iK+1 и продолжают обмен пакетами сообщений до окончания у клиента данных для передачи, отличающийся тем, что дополнительно задают K≥0 адресов клиентов, требующих кодирования информации при ее передаче, адрес ABC сервера для восстановления связи, временной интервал TC-контроля сервером состояния соединения и максимально допустимую длину D пакета сообщений, а также задают типы пакетов сообщений: ложный, информационный и восстановительный, после преобразования ложного пакета сообщений в формат TCP/IP в случае, если его длина превышает максимально допустимую длину D, пакет сообщений фрагментируют и дополнительно включают в него адрес клиента, при наличии у клиента данных предварительно выбирают тип пакета сообщений, и в случае выбора информационного типа формируют информационный пакет сообщений, причем преобразованный информационный пакет сообщений, в случае его длины, превышающей максимально допустимую длину D, фрагментируют, а после включения в информационный пакет сообщений адреса сервера ATC дополнительно включают в пакет сообщений адрес клиента AK, причем при неполучении от сервера запроса контроля сервером состояния соединения в течение TC и выборе типа пакета сообщений восстановления связи у клиента формируют пакет сообщений с запросом на восстановление связи, кодируют и преобразуют его в формат TCP/IP, и, в случае превышения его длины предельного значения D, его фрагментируют и включают в него адреса сервера восстановления ABC и клиента AK, после чего передают пакет сообщений серверу, после декодирования выделенных данных идентифицируют тип полученного пакета сообщений, и в случае информационного типа пакета сообщения его обрабатывают, и при завершении информационного обмена пакет сообщения на восстановление связи игнорируют, а при продолжении информационного обмена устанавливают значение iC=1 и отправляют клиенту уведомление о восстановлении связи, принимают у клиента уведомление о восстановлении связи, после чего устанавливают у клиента значение iK=1.