Устройство обработки информации и способ управления выполнением

Иллюстрации

Показать всеИзобретение относится к области управления выполнением прикладных программ. Техническим результатом является повышение безопасности при выполнении прикладных программ. Устройство обработки информации содержит блок связи, блок получения, который получает приложение от внешнего устройства хранения каждый раз при начале осуществления процесса обработки, относящегося к выполнению прикладной программы, блок определения, который определяет, зарегистрировано ли внешнее устройство хранения, служащее источником получения прикладной программы, первый блок определения, который на основе действия пользователя определяет, выполнять ли полученное приложение, если определено, что внешнее устройство хранения не зарегистрировано, блок обработки связи, который осуществляет связь с сервером аутентификации, если первый блок определения определяет выполнять приложение, второй блок определения, который на основе результата аутентификации, переданного от сервера аутентификации, определяет, выполнять ли приложение, и блок обработки выполнения, который выборочно выполняет полученное приложение, если блок определения определяет, что внешнее устройство хранения зарегистрировано, или если второй блок определения определяет выполнять приложение. 2 н. и 7 з.п. ф-лы, 18 ил.

Реферат

Область техники, к которой относится изобретение

Настоящее изобретение относится к устройству обработки информации и способу управления выполнением.

Уровень техники

Устройство обработки информации, такое как ПК (персональный компьютер) и мобильный телефон, может выполнять прикладную программу, отличающуюся от прикладных программ, встроенных при изготовлении устройства, например, путем установки прикладной программы.

Кроме того, разработана технология, относящаяся к управлению выполнением прикладных программ. Технология для управления установкой прикладных программ на основе результата аутентификации во внешнем устройстве описана, например, в патентном документе 1.

Список ссылок

Патентная литература

Патентная литература 1: японская выложенная заявка на патент №2006-92382.

Раскрытие изобретения

Техническая задача

В последние годы с увеличением скорости обмена информацией и широким распространением сетей, таких как Интернет, стало возможным, чтобы устройство обработки информации получало прикладную программу (здесь и далее также называется «приложением») от внешних устройств по сети для выполнения этой прикладной программы. С помощью описанного выше устройство обработки информации может, например, выполнять приложение, отличающееся от приложений, хранящихся во внешнем устройстве и встроенных при изготовлении устройства, так что легко может быть реализована многофункциональность устройства обработки информации.

Когда устройство обработки информации получает приложение, например, от внешнего устройства по сети, необходимо повысить безопасность при выполнении полученного приложения. Безопасность при выполнении приложения означает, например, что не возникнет проблем при выполнении приложения, и безопасность повышена дополнительным уменьшением вероятности возникновения проблемы. К проблемам, которые могут возникнуть при выполнении приложения, относятся, например, возникновение некоторых сбоев в работе устройства обработки информации из-за выполнения приложения, умышленный несанкционированный доступ третьего лица и утечка личной информации.

Так, при получении приложения по сети получают, например, приложение, для которого производитель устройства обработки информации или организация, уполномоченная производителем, заранее проверила отсутствие проблем при выполнении указанного приложения. Тем не менее, приложения, получаемые устройством обработки информации от внешнего устройства по сети, включают в себя, помимо приложений, безопасность которых проверена заранее, например, приложения, выпущенные частными лицами.

Когда получают приложение, для которого заранее не проверено отсутствие проблем, то, например, с помощью устройства обработки информации пользователя уведомляют о том, что безопасность не проверена и приложение будут выполнять в зависимости от действий пользователя. Тем не менее, в упомянутом выше случае, если пользователь после получения уведомления не знает, гарантируется ли безопасность приложения, до осуществления своего действия по разрешению выполнения приложения, имеется вероятность, что проблема, связанная с безопасностью, возникнет после разрешения выполнения приложения. Более того, даже если пользователь знает, что безопасность приложения гарантирована, когда он разрешает выполнение приложения, может возникнуть проблема, связанная с безопасностью, после выполнения разрешенного к выполнению приложения, если при разрешении выполнения приложения проблема, связанная с безопасностью, не идентифицирована.

В устройстве обработки информации, в котором применена обычная технология, относящаяся к управлению выполнением прикладной программы (далее называемое «обычным устройством обработки информации»), определяют начало установки приложения. В обычном устройстве обработки информации также проверяют с помощью внешнего сервера, разрешена ли установка приложения в устройство обработки информации, и если разрешена, то в указанном устройстве обработки информации устанавливают приложение. Затем в обычном устройстве обработки информации соответствующим образом выполняют установленное приложение на основе действий пользователя или в автоматическом режиме. То есть в соответствии с обычной технологией при установке приложения управление выполнением приложения осуществляют с помощью внешнего сервера. Таким образом, благодаря обычной технологии не допускают установку приложения, для которого выявлена проблема с безопасностью, и, таким образом, обычное устройство обработки информации может до некоторой степени повысить безопасность с точки зрения выполнения приложения.

Тем не менее, согласно обычной технологии выполнением приложения управляют только при установке этого приложения. Таким образом, например, если проблема с безопасностью приложения будет обнаружена после получения разрешения на установку, в обычном устройстве обработки информации будут выполнять приложение, имеющее проблему с безопасностью.

Более того, приложения, полученные устройством обработки информации от внешнего устройства по сети, не ограничены приложениями, которые устанавливают после получения и выполняют после установки. Например, в устройстве обработки информации могут выполнять, подобно приложению, называемому виджетом, приложение, которое соответствующим образом получают от внешнего устройство каждый раз при начале осуществления процесса обработки путем получения приложения от внешнего устройства.

Тем не менее, при обычной технологии управляют только выполнением приложения при его установке и, таким образом, при обычной технологии трудно управлять выполнением приложения, такого как виджет, которое выполняют без установки.

Следовательно, использование обычной технологии не дает возможности повысить безопасность при выполнении приложения.

Настоящее изобретение было выполнено с учетом описанного выше, и оно направлено на то, чтобы предложить новое и улучшенное устройство обработки информации, способное повысить безопасность при выполнении прикладной программы, получаемой от внешнего устройства каждый раз при начале ее выполнения, и направлено на то, чтобы предложить способ управления выполнением.

Решение задачи

Согласно первому аспекту настоящего изобретения для достижения указанной выше цели предложено устройство обработки информации, содержащее: блок связи, выполненный с возможностью осуществления связи с внешним устройством; блок получения, выполненный с возможностью получения прикладной программы от внешнего устройства хранения данных, в котором хранится прикладная программа, через блок связи каждый раз при начале обработки, относящейся к выполнению прикладной программы; блок определения регистрации, который определяет, является ли внешнее устройство хранения данных, которое является источником получения прикладной программы, заранее зарегистрированным внешним устройством хранения данных; первый блок определения выполнения, который на основе действия пользователя определяет, выполнять ли полученную прикладную программу, если блок определения регистрации определяет, что внешнее устройство хранения данных, действующее как источник получения, не зарегистрировано; блок обработки связи, который осуществляет связь, относящуюся к аутентификации для выполнения прикладной программы, с сервером аутентификации с помощью блока связи, если первый блок определения выполнения определяет выполнить прикладную программу; второй блок определения выполнения, который на основе результата аутентификации, переданного от сервера аутентификации, определяет, выполнить ли прикладную программу; и блок выполнения, который избирательно выполняет полученную прикладную программу, если блок определения регистрации определяет, что внешнее устройство хранения данных зарегистрировано, или второй блок определения выполнения определяет выполнить прикладную программу.

Согласно такой конфигурации может быть повышена безопасность при выполнении прикладной программы, получаемой от внешнего устройства, каждый раз при начале ее выполнения.

Далее, если блок определения регистрации определяет, что внешнее устройство хранения данных, служащее источником получения прикладной программы, не зарегистрировано, то блок определения регистрации определяет, является ли полученная прикладная программа зарегистрированной прикладной программой, и если блок определения регистрации определяет, что полученная прикладная программа зарегистрирована, то первый блок определения выполнения не определяет, выполнять ли прикладную программу, а блок обработки связи может осуществить связь, связанную с аутентификацией на сервере аутентификации.

Далее, устройство обработки информации может дополнительно содержать блок хранения данных, который хранит информацию о зарегистрированных внешних устройствах хранения данных, в которой содержится информация для идентификации внешних устройств хранения, и блок определения регистрации можно определить, зарегистрировано ли внешнее устройство хранения данных, служащее источником получения прикладной программы, на основе информации о зарегистрированных внешних устройствах хранения данных и информации для идентификации внешнего устройства хранения, служащего источником получения, хранящимся в полученной прикладной программе.

Далее, блок обработки связи может осуществлять связь с внешним устройством хранения данных, сведения о котором содержатся в информации о зарегистрированных внешних устройствах хранения данных, через блок обмена информацией на основе информации о зарегистрированных внешних устройствах хранения данных, хранящейся в блоке хранения данных, и могут осуществлять связь с сервером аутентификации на основе информации о сервере аутентификации, в которой содержатся сведения для идентификации сервера аутентификации, полученные от внешнего устройства хранения данных, информация о котором содержится в информации о зарегистрированных внешних устройствах хранения данных.

Далее, если информация о сервере аутентификации хранится в блоке хранения данных, то блок обработки связи может осуществлять связь с сервером аутентификации на основе информации о сервере аутентификации, хранящейся в блоке хранения данных.

Далее, устройство обработки информации может дополнительно содержать блок хранения, который хранит информацию о зарегистрированных приложениях, указывающую зарегистрированные прикладные программы, и блок определения регистрации на основе информации о зарегистрированных приложениях, хранящейся в блоке хранения, может выяснить, является ли полученная прикладная программа зарегистрированной.

Далее, если ни первый блок определения выполнения, ни второй блок определения выполнения не определяет выполнение прикладной программы, то блок выполнения может не выполнить полученную прикладную программу.

Далее, устройство обработки информации может дополнительно содержать блок обработки передачи отчетной информации, который выполняет обработку для обеспечения передачи в сервер аутентификации отчетной информации, указывающей проблему, относящуюся к безопасности выполняемой прикладной программы.

Согласно второму аспекту настоящего изобретения для достижения указанной выше цели предложен способ управления выполнением, включающий в себя этапы, на которых: получают прикладную программу от внешнего устройства хранения данных, хранящего прикладную программу, каждый раз при начале осуществления процесса обработки, относящегося к выполнению прикладной программы; определяют, является ли внешнее устройство хранения данных, которое представляет собой источник получения прикладной программы на этапе получения, заранее зарегистрированным внешним устройством хранения данных; на основе операции пользователя определяют, выполнять ли полученную прикладную программу, если на этапе определения регистрации определено, что внешнее устройство хранения данных, выступающее в качестве источника получения, не зарегистрировано; осуществляют обмен информацией, относящейся к аутентификации, с сервером аутентификации для выполнения прикладной программы, если на первом этапе определения порядка выполнения определено выполнить прикладную программу; определяют, выполнять ли прикладную программу, на основе результата аутентификации, переданного от сервера аутентификации; и избирательно выполняют полученную прикладную программу, если на этапе определения регистрации определено, что внешнее устройство хранения данных зарегистрировано, или на втором этапе определения выполнения определено выполнить прикладную программу.

Благодаря использованию описанного выше способа, может быть повышена безопасность при выполнении прикладной программы, получаемой от внешнего устройства каждый раз при начале выполнения прикладной программы.

Результат изобретения

Согласно настоящему изобретению может быть повышена безопасность при выполнении прикладной программы, получаемой от внешнего устройства, каждый раз при начале выполнения этой прикладной программы.

Краткое описание чертежей

Фиг.1 - пояснительный вид примера системы обработки информации в соответствии с вариантом осуществления настоящего изобретения;

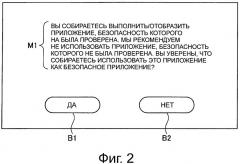

фиг.2 - вид, иллюстрирующий пример первого процесса определения выполнения, осуществляемого в устройстве обработки информации, в соответствии с вариантом осуществления настоящего изобретения;

фиг.3 - вид, иллюстрирующий пример процесса обработки отчета, осуществляемый в устройстве обработки информации, в соответствии с вариантом осуществления настоящего изобретения;

фиг.4 - вид, иллюстрирующий пример процесса обработки отчета, осуществляемый в устройстве обработки информации, в соответствии с вариантом осуществления настоящего изобретения;

фиг.5 - блок-схема обработки относящейся к подходу к повышению безопасности в устройстве обработки информации в соответствии с вариантом осуществления настоящего изобретения;

фиг.6 - блок-схема обработки связи, предназначенный для аутентификации, в устройстве обработки информации в соответствии с вариантом осуществления настоящего изобретения;

фиг.7 - вид, иллюстрирующий обработку получения универсального идентификатора ресурсов (URI) для сервера аутентификации в устройстве обработки информации в соответствии с вариантом осуществления настоящего изобретения;

фиг.8 - вид, иллюстрирующий обработку получения информации о безопасности, осуществляемый в устройстве обработки информации в соответствии с вариантом осуществления настоящего изобретения;

фиг.9 - вид, поясняющий запрос на передачу информации о безопасности, передаваемый с помощью устройства обработки информации, в соответствии с вариантом осуществления настоящего изобретения;

фиг.10 - вид, поясняющий информацию о безопасности, передаваемую сервером аутентификации, в соответствии с вариантом осуществления настоящего изобретения;

фиг.11 - блок-схема процесса обработки, относящейся к подходу повышения безопасности в устройстве обработки информации, в соответствии с вариантом осуществления настоящего изобретения;

фиг.12 - вид, иллюстрирующий процесс обработки отчетной информации, осуществляемый в устройстве обработки информации в соответствии с вариантом осуществления настоящего изобретения;

фиг.13 - вид, поясняющий отчетную информацию, передаваемую с помощью устройства обработки информации, в соответствии с вариантом осуществления настоящего изобретения;

фиг.14 - вид, поясняющий результат приема, передаваемый с помощью сервера аутентификации, в соответствии с вариантом осуществления настоящего изобретения;

фиг.15 - вид, поясняющий экран результата передачи, показываемый с помощью устройства обработки информации, в соответствии с вариантом осуществления настоящего изобретения;

фиг.16 - вид, поясняющий экран результата передачи, показываемый с помощью устройства обработки информации, в соответствии с вариантом осуществления настоящего изобретения;

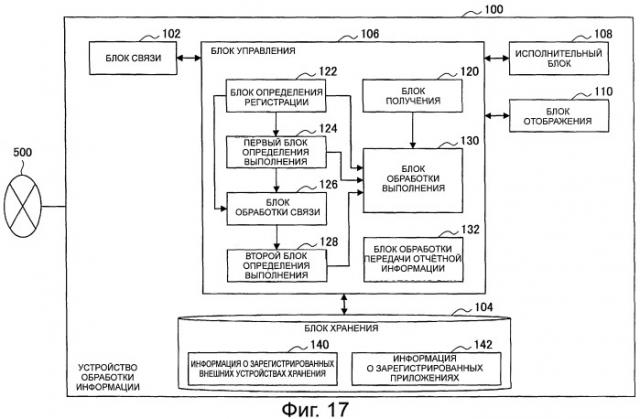

фиг.17 - вид, поясняющий конфигурацию устройства обработки информации в соответствии с вариантом осуществления настоящего изобретения;

фиг.18 - вид, поясняющий конфигурацию аппаратных средств устройства обработки информации в соответствии с вариантом осуществления настоящего изобретения.

Список ссылочных позиций

100 устройство обработки информации;

102 блок связи;

104 блок хранения данных;

106 блок управления;

120 блок получения;

122 блок определения регистрации;

124 первый блок определения выполнения;

126 блок обработки связи;

128 второй блок определения выполнения;

130 блок обработки выполнения;

132 блок обработки передачи отчетной информации;

200 сервер аутентификации;

300, 300А, 300В внешний сервер;

1000 система обработки информации.

Описание вариантов осуществления изобретения

Далее подробно, со ссылками на прилагаемые чертежи, будут описаны предпочтительные варианты осуществления настоящего изобретения. Заметим, что в описании и чертежах элементы, по существу выполняющие одинаковые функции и имеющие одинаковую структуру, обозначены одинаковыми ссылочными позициями и их повторное описание опущено.

Дальнейшее описание приведено в следующем порядке.

1. Подход, соответствующий варианту осуществления настоящего изобретения.

2. Устройство обработки информации, соответствующее варианту осуществления настоящего изобретения.

3. Программа, соответствующая одному варианту осуществления настоящего изобретения.

Подход, соответствующий одному варианту осуществления настоящего изобретения

До описания конфигурации устройства обработки информации, соответствующего одному варианту осуществления настоящего изобретения, опишем подход к повышению безопасности, соответствующий одному варианту осуществления настоящего изобретения.

Общее представление о системе обработки информации, соответствующей одному варианту осуществления настоящего изобретения

На фиг.1 изображена система 1000 обработки информации в соответствии с вариантом осуществления настоящего изобретения. Как показано на фиг.1, система 1000 обработки информации содержит устройство 100 обработки информации, сервер 200 аутентификации и внешние серверы 300А, 300В, … (внешние устройства хранения данных, которые здесь и далее совместно называются «внешним сервером 300»), и каждое устройство соединено через сеть 500 (или непосредственно).

Сеть 500 содержит, например, проводную сеть, такую как ЛВС (локальная вычислительная сеть), и ГВС (глобальная вычислительная сеть), беспроводную сеть, такую как беспроводная ГВС (беспроводная глобальная вычислительная сеть) с базовой станцией, и беспроводную сеть масштаба города и Интернет, использующий протокол обмена информацией, такой как ТСР/IP (протокол управления передачей/Интернет протокол).

Согласно варианту осуществления настоящего изобретения под «соединением» понимается, например, нахождение в состоянии, в котором устройства могут осуществлять связь друг с другом (или состояние, в котором устройства могут осуществлять связь друг с другом). То есть, например, после соединения устройства 100 обработки информации и внешнего сервера 300А возможно, чтобы устройство 100 обработки информации получило (например, загрузило) приложение, хранящееся на внешнем сервере 300А. Далее, например, устройство 100 обработки информации может осуществить обмен информацией, относящийся к аутентификации, с сервером 200 аутентификации для выполнения приложения (описано ниже) после соединения устройства 100 обработки информации и сервера 200 аутентификации.

Хотя это не показано на фиг.1, но система 1000 обработки информации, соответствующая варианту осуществления настоящего изобретения, может содержать несколько устройств 100 обработки информации и/или несколько серверов 200 аутентификации. На фиг.1 в качестве устройства 100 обработки информации показано устройство отображения, но устройство 100 обработки информации не обязательно является устройством отображения, показанным на фиг.1. То есть фиг.1 является только схемой, показывающей пример системы 1000 обработки информации в соответствии с вариантом осуществления настоящего изобретения, и пример применения и внешний вид устройства 100 обработки информации, которое соответствует варианту осуществления настоящего изобретения, не обязательно совпадают с примером применения и внешним видом, которые показаны на фиг.1. Аналогично примеры применения и внешние виды сервера 200 аутентификации и внешних серверов 300А и 300В не обязательно совпадают с примером применения и внешним видом, показанным на фиг.1.

Устройство 100 обработки информации

Устройство 100 обработки информации получает приложение, хранящееся на внешнем устройстве, таком как внешние серверы 300А, 300В, …, каждый раз, когда устройство 100 обработки информации выполняет приложение. Далее устройство 100 обработки информации избирательно выполняет приложение, полученное от внешнего устройства, путем осуществления процесса обработки, касающегося подхода повышения безопасности, в соответствии с описанным ниже вариантом осуществления настоящего изобретения. Более конкретно, устройство 100 обработки информации осуществляет, например, процесс обработки, описанный ниже.

Общее представление об обработке, осуществляемой в устройстве 100 обработки информации

- Получают приложение от внешнего устройства, такого как внешние серверы 300А, 300В, …

- Избирательно выполняют полученное приложение (процесс обработки, касающийся подхода повышения безопасности).

- При необходимости получают данные от внешнего устройства.

- Удаляют приложение после завершения его выполнения.

Сервер 200 аутентификации

Сервер 200 аутентификации осуществляет связь с устройством 100 обработки информации, в отношении аутентификации для выполнения приложения. Обмен информацией, связанный с аутентификацией для выполнения приложения, согласно варианту осуществления настоящего изобретения представляет собой последовательность сообщений (и обработки сообщений), в ходе которой устройство 100 обработки информации передает запрос на передачу информации о безопасности, а сервер 200 аутентификации передает информацию о безопасности устройству 100 обработки информации. Информация о безопасности представляет собой, например, информацию о разрешении сервером 200 аутентификации выполнения приложения в соответствии с результатом аутентификации, которую проводят с помощью сервера 200 аутентификации.

Также на сервере 200 аутентификации хранится база данных, в которой информация о безопасности приложений записана в блоке хранения сервера (не показан). На сервере 200 аутентификации базу данных используют как черный список, в котором содержатся приложения, для которых выявлены проблемы с безопасностью (или белый список, в котором содержатся приложения, безопасность которых проверена). Благодаря использованию этой базы данных при нацеленном на разрешение выполнения приложения обмене информацией (описан ниже), касающемся аутентификации, сервер 200 аутентификации может определить, является ли безопасным проходящее аутентификацию приложение.

Сервер 200 аутентификации вырабатывает информацию о безопасности содержимого в соответствии с результатом выяснения на основе приема запроса на передачу информации о безопасности и передает выработанную информацию о безопасности в устройство 100 обработки информации. То есть информацию о безопасности (результат аутентификации) можно рассматривать как индикатор, показывающий, возникнут ли проблемы при выполнении приложения.

Информацию о приложениях, в которых выявлены проблемы с безопасностью (или информацию о приложениях, безопасность которых была проверена) записывают в базу данных заранее, но содержание информации, записанной в базу данных, не обязательно совпадает с содержанием информации из приведенного выше примера. Например, в базу данных могут добавить информацию о новых приложениях, или информация о записанном приложении может быть модифицирована или удалена.

Информация о приложении содержит, например, идентификатор, который однозначно идентифицирует приложение, и информацию о зарегистрированных внешних устройствах, которая содержит информацию для идентификации внешнего сервера (внешнего устройства хранения), в котором хранят приложение. Информация о зарегистрированных внешних устройствах хранения содержит, например, универсальный идентификатор ресурсов и IP-адрес. Ниже будет описан пример, в котором с помощью устройства 100 обработки информации или сервера 200 аутентификации, которые входят в систему 1000 обработки информации, однозначно идентифицируют внешний сервер (внешнее устройство хранения), в котором хранят приложение, с использованием универсального идентификатора ресурсов в качестве информации о зарегистрированных внешних устройствах хранения.

Операция добавления, изменения или удаления информации для базы данных осуществляется на основе, например, действия администратора сервера 200 аутентификации, но операции добавления, модификации или удаления информации для базы данных не обязательно осуществляются на основе действия администратора. Например, сервер 200 аутентификации может принять отчетную информацию (описана ниже), переданную каждым из устройств 100 обработки информации (не показаны на фиг.1), которые содержатся в системе 1000 обработки информации, для осуществления операции добавления, модификации или удаления информации базы данных на основе полученной отчетной информации. Сервер 200 аутентификации осуществляет добавление информации в базу данных путем, например, записи приложения, для которого накоплено заданное количество элементов отчетной информации о проблемах с безопасностью приложения, как приложения, имеющего проблемы с безопасностью. Более того, сервер 200 аутентификации может аналогично осуществлять операцию модификации или удаления информации из базы данных на основе, например, из собранной отчетной информации.

Конфигурация аппаратных средств сервера 200 аутентификации может быть: аналогична конфигурации аппаратных средств (описана ниже) устройства 100 обработки информации.

Внешний сервер 300 (внешнее устройство хранения)

Внешний сервер 300 хранит приложения, которые могут быть выполнены в устройстве 100 обработки информации. Далее внешний сервер 300 передает хранимое приложение в устройство 100 обработки информации в ответ на запрос на получение, передаваемый от любого из устройств 100 обработки информации, входящих в состав системы 1000 обработки информации.

Внешний сервер 300, входящий в состав системы 1000 обработки информации, не обязательно предназначен, например, только для хранения приложений, безопасность которых проверена изготовителем устройств 100 обработки информации или организацией, уполномоченной изготовителем. Например, внешний сервер 300 также хранит приложения, безопасность которых еще не была проверена изготовителем устройств 100 обработки информации, или подобные приложения, такие как приложения, созданные частными лицами.

Ниже описан пример, когда внешний сервер 300А, показанный на фиг.1, является внешним сервером для хранения приложений, безопасность которых была проверена изготовителем, или подобных приложений, а внешний сервер 300В является внешним сервером для хранения приложений, безопасность которых еще не была проверена изготовителем устройств 100 обработки информации, или подобных приложений.

Конфигурация аппаратных средств внешних серверов 300А, 300В, … может быть аналогична конфигурации аппаратных средств (описана ниже) устройства 100 обработки информации.

Система 1000 обработки информации содержит, например, как показано на фиг.1, устройство 100 обработки информации, сервер 200 аутентификации и внешнее устройство 300. Ясно, что конфигурация системы 1000 обработки информации, соответствующей варианту осуществления настоящего изобретения, не обязательно должна совпадать с конфигурацией, показанной на фиг.1.

Общее представление о подходе повышения безопасности, который соответствует варианту осуществления настоящего изобретения

Далее будет описан процесс обработки, касающийся подхода повышения безопасности, осуществляемого в устройстве 100 обработки информации в соответствии с вариантом осуществления настоящего изобретения.

Устройство 100 обработки информации соответствующим образом получает приложение от внешнего сервера 300 каждый раз, когда устройство 100 обработки информации начинает выполнение (процесс выполнения) приложения, хранящегося на внешнем сервере 300. Когда приложение получено, устройство 100 обработки информации осуществляет обработку определения регистрации на основе источника получения приложения, на основе действий пользователя осуществляют первый процесс определения порядка выполнения и на основе результата обмена информацией с сервером 200 аутентификации осуществляют второй процесс определения порядка выполнения. Далее, если получен результат определения, что безопасность приложения проверена, то устройство 100 обработки информации выборочно выполняет полученное приложение.

Таким образом, устройство 100 обработки информации может повысить безопасность при выполнении прикладных программ, получаемых от внешнего устройства, каждый раз при начале их выполнения. Если, например, полученное приложение является заранее зарегистрированным приложением, то устройство 100 обработки информации может выборочно выполнять полученное приложение без осуществления первой обработки определения выполнения.

Более конкретно, устройство 100 обработки информации повышает безопасность при выполнении прикладных программ, получаемых от внешнего устройства, например, путем осуществления процессов, начиная от процесса (1) обработки и заканчивая процессом (5) обработки, которые описаны ниже. Кроме того, в устройстве 100 обработки информации осуществляют процесс (6) обработки с целью дальнейшего повышения безопасности путем выборочной передачи отчетной информации (описана ниже) на сервер 200 аутентификации.

(1) Процесс получения приложения

Устройство 100 обработки информации получает (например, загружает) приложение, которое нужно выполнить и которое хранится на внешнем сервере 300, каждый раз при начале выполнения приложения. Устройство 100 обработки информации получает приложение путем передачи соответствующего запроса на получение приложения на внешний сервер 300 на основе действия пользователя в программе просмотра или в заранее заданном экране получения приложения, но способ получения приложения не обязательно совпадает с упомянутым выше способом.

Пользователь устройства 100 обработки информации осуществляет требуемое действие пользователя, например, с использованием исполнительного блока (описан ниже), снабженного устройством 100 обработки информации, но объект, на котором пользователь осуществляет действие, не обязательно совпадает с объектом упомянутого выше примера. Например, пользователь может управлять устройством, осуществляющим внешнее управление, таким как устройство дистанционного управления, так, что устройство 100 обработки информации может осуществлять обработку на основе действия пользователя с помощью сигнала внешнего управления, соответствующего принятому действию пользователя над устройством, осуществляющим внешнее управление, и переданного от устройства, осуществляющего внешнее управление.

(2) Обработка определения регистрации

После получения приложения в ходе осуществления процесса (1) обработки устройство 100 обработки информации определяет, является ли внешний сервер 300, выступающий как источник полученного приложения, заранее зарегистрированным внешним сервером (внешним устройством хранения).

Более конкретно, устройство 100 обработки информации хранит, например, информацию о зарегистрированных внешних устройствах хранения, при этом указанная информация, предназначенная для идентификации внешнего сервера (внешнего устройства хранения), такая как универсальный идентификатор ресурсов, записана в блоке хранения (описан ниже), который содержится в устройстве 100 обработки информации. Информацию о зарегистрированных внешних устройствах хранения заранее записывают в блок хранения (описан ниже), например, при изготовлении или транспортировке с фабрики. Далее, устройство 100 обработки информации определяет, зарегистрирован ли внешний сервер 300, выступающий источником получения приложения, на основе информации о зарегистрированных внешних устройствах хранения и информации для идентификации внешнего сервера (внешнего устройства хранения), выступающего источником получения приложения, при этом указанная информация содержится в полученном приложении.

Согласно варианту осуществления настоящего изобретения информация о зарегистрированных внешних устройствах хранения не обязательно хранится в блоке хранения (описан ниже), который содержится в устройстве 100 обработки информации. Например, информация о зарегистрированных внешних устройствах хранения может храниться в заданном месте хранения, таком как съемный внешний носитель информации или блок хранения (описан ниже) внешнего устройства, соединенного по сети (или напрямую). В упомянутом выше случае устройство 100 обработки информации может определить, зарегистрирован ли внешний сервер, выступающий как источник получения приложения, путем получения информации о зарегистрированных внешних устройствах хранения (например, путем загрузки или считывания информации о зарегистрированных внешних устройствах хранения) из заданного места хранения.

Когда определено, что внешний сервер 300 зарегистрирован

Когда в результате упомянутого выше определения оказывается, что внешний сервер 300 зарегистрирован, то результат определения указывает, что полученное приложение является приложением, полученным от внешнего сервера 300, в котором хранятся приложения, безопасность которых проверена, и, таким образом, эти приложения не имеют проблем с безопасностью. Следовательно, если в процессе определения регистрации получен упомянутый выше результат определения, то устройство 100 обработки информации выполняет полученное приложение в ходе процесса (5) обработки (процесса выполнения) описанного ниже.

Как описано выше, устройство 100 обработки информации получает приложение от внешнего сервера 300 для выполнения при каждом начале выполнения приложения. Даже если будут выявлены какие-либо сбои в работе приложения, хранящегося на внешнем сервере 300, сведения о котором содержатся в информации о зарегистрированных внешних устройствах хранения, приложение соответствующим образом корректируется или модифицируется, например, заменяется с помощью внешнего сервера 300. То есть, когда устройство 100 обработки информации получает приложение от внешнего сервера 300, сведения о котором содержатся в информации о зарегистрированных внешних устройствах хранения, устройство 100 обработки информации может выполнить это приложение, модифицированное надлежащим образом. Таким образом, устройство 100 обработки информации может повысить безопасность при выполнении приложения на основе результата определения, указывающего, что результат определения был получен от внешнего сервера 300, сведения о котором содержатся в информации о зарегистрированных внешних устройствах хранения.

Когда определено, что внешний сервер 300 не зарегистрирован

Когда в результате упомянутого выше определения оказывается, что внешний сервер 300 не зарегистрирован, то результат определения указывает, что полученное приложение не является приложением, полученным от внешнего сервера 300, в котором хранятся приложения, безопасность которых проверена. Следовательно, если получен упомянутый выше результат определения, то устройство 100 обработки информации выполняет описанный ниже процесс (3) обработки (первый проц