Устройство и способ резервирования объектов прав

Иллюстрации

Показать всеИзобретение относится к цифровым средствам защиты авторских прав, и в частности к резервированию прав на мультимедийные объекты. Техническим результатом является усиление криптографической безопасности объекта зарезервированных прав посредством унифицированного формата резервирования. Устройство включает: синтаксический анализатор (102) для получения первичной и вторичной информации (104) объекта прав на мультимедийный продукт (RO), распознавания ключа шифрования прав (REK); блок шифрования (108) вторичной информации (106); генератор подписи (112) исходного устройства, заверяющей, по меньшей мере, первичную информацию (104) объекта прав на мультимедийный продукт; и записывающее устройство, предназначенное для сохранения первичной информации (104) таким образом, что она может быть считана, по меньшей мере, еще одним устройством, для сохранения зашифрованной вторичной информации (106'). 6 н. и 10 з.п. ф-лы, 6 ил.

Реферат

Данное изобретение в целом относится к цифровым средствам защиты авторских прав, и в частности к резервированию прав на мультимедийные объекты.

Стандарты цифровой защиты авторских прав (DRM) описывают принципы, в соответствии с которыми провайдеры мультимедийных услуг налагают ограничения на использование и распространение цифрового содержимого мультимедиаобъектов. В настоящее время действует несколько версий DRM. В частности, провайдеры мобильного контента для защиты цифрового мобильного медиаконтента используют систему Open Mobile Alliance (Открытый мобильный альянс) (ОМА) DRM.

Семейство ОМА DRM включает в себя стандарты цифровой защиты авторских прав, разработанные группой Open Mobile Alliance. На текущий момент семейство ОМА DRM включает в себя:

- ОМА Digital Rights Management 2.0 (DRM v2.0),

- ОМА Digital Rights Management 2.1 (DRM v2.1),

- ОМА DRM v2.0 Extensions for Broadcast Support (Дополнения для поддержки радиовещания) (XBS),

- ОМА Secure Removable Media (Безопасность съемных носителей) (SRM),

- ОМА Secure Content Exchange (Безопасность обмена медиаконтентом) (SCE).

Система ОМА DRM позволяет издателю контента распространять защищенный DRM контент, а правообладателю (RI) передавать объекты прав (RO) [лицензии] на защищенный DRM контент. Система DRM не зависит от форматов медиаобъекта, операционных систем и программно-аппаратных средств. Контенты, защищенные DRM, имеют широкую номенклатуру, включая игры, рингтоны, фотоснимки, музыкальные клипы, видеоклипы, потоковые мультимедиа и т.п. Для использования контента пользователь приобретает разрешение на защищенный DRM контент через праводателя, то есть субъект, передающий объекты прав для устройств, поддерживающих DRM. Праводатели предоставляют соответствующее право доступа к защищенному DRM контенту для использования его на DRM-совместимых аппаратных средствах. При дистрибуции контент криптографически защищен и, следовательно, не может быть использован без сопутствующего объекта прав (RO), выпущенного для оборудования пользователя.

Контент, защищенный DRM, может быть передан на пользовательское устройство любым способом, например по радиосвязи, по локальным сетям LAN/WLAN, по локальным сетям связи, через съемные носители и т.д. При этом управление и распределение объектов прав находятся под строгим контролем праводателя. Защищенный DRM контент и объекты прав могут быть предоставлены пользователю совместно или раздельно.

В рамках семейства ОМА DRM существует фундаментальное различие между резервированием прав и передачей прав между устройствами.

Резервирование прав заключается в копировании объекта прав (RO) ОМА DRM v2.x с исходного устройства на другой носитель. Скопированный объект прав называется зарезервированными правами на объект [лицензией]. При этом зарезервированный объект прав криптографически сопряжен с устройством-источником таким образом, что может быть восстановлен или переустановлен только на исходном устройстве. Зарезервированный объект прав не может быть использован для осуществления прав на каком-либо другом устройстве, кроме исходного устройства.

Резервирование прав предусмотрено версией ОМА DRM v2.0 и выше. Процедура восстановления или переустановки зарезервированных прав на объект и обеспечение его работоспособности на данном устройстве называют инсталляцией зарезервированного объекта прав.

На сегодняшний день создание архива резервных лицензий или объектов прав на запасном накопителе сводится к простому копированию. Резервирование рассматривается как «частная» функция исходного устройства, с которым согласованы лицензия или объект прав. Как правило, конкретный формат резервного копирования обуславливается вариантом реализации оборудования (или поставщиком).

В частности, стандарты ОМА DRM предусматривают возможность резервного копирования объектов прав, однако не устанавливают единый формат хранения объектов прав DRM. Отсутствие спецификации на такой формат вынуждает каждого производителя создавать свой собственный алгоритм резервирования для каждого отдельного технического исполнения.

При этом использовать резервные копии RO для других целей, кроме резервирования, невозможно.

В настоящее время стандартами ОМА DRM, предусматривающими резервирование, являются:

- ОМА Digital Rights Management 2.0 (DRM v2.0),

- ОМА Digital Rights Management 2.1 (DRM v2.1),

- ОМА DRM v2.0 Extensions for Broadcast Support (Дополнения для поддержки радиовещания) (XBS),

- ОМА Secure Removable Media (Безопасность съемных носителей) (SRM),

- ОМА Secure Content Exchange (Безопасность обмена медиаконтентом) (SCE).

ОМА DRM v2.1, XBS, SRM и SCE все базируются на ОМА DRM v2.0.

Требования ОМА DRM v2.0 оговаривают условие, что объект прав может быть перенесен с исходного устройства «в защищенной форме». Что представляет собой эта защищенная форма, точно не определено и зависит от конструктивного решения.

Если формат скопированных объектов прав не регламентирован, на внешнем ЗУ они воспринимаются как «черные ящики». Если объект прав воспринимается как «черный ящик», отсутствует возможность:

- соотносить лицензию с конкретным исходным устройством,

- соотносить лицензию с определенным медиаконтентом,

- определять права, предоставляемые объектом прав,

- определить праводателя (правообладателя).

Это затрудняет пользователю отслеживание объектов прав, приобретенных в отношении устройства. Даже если пользователь скопирует все имеющиеся в его распоряжении объекты прав на центральный автономный носитель, он не сможет использовать такой архив для анализа объектов прав, которыми он обладает (в том числе и остаточных). Если же потребитель приобрел права на объекты, пользуясь несколькими устройствами, полноценный обзор всех имеющихся в его распоряжении прав объектов с обращением индивидуально к каждому устройству будет представлять настоящую проблему. Такая ситуация усугубляется, когда часть оборудования потребителя представлена портативными устройствами с ограниченными функциями пользовательского интерфейса. Более того, трудность может представлять восстановление скопированных объектов прав на соответствующее устройство. Пользователь вынужден «вручную» отслеживать связь между объектом прав и ассоциированным исходным устройством.

Разнообразие авторских реализаций объектов прав, передаваемых каждым отдельным поставщиком, затрудняет создание унифицированных средств администрирования этих объектов.

Помимо этого, сложность состоит в том, что задаваемые разными производителями форматы резервирования отличаются степенью безопасности.

В дополнение к этому существуют определенные трудности, связанные с семейством стандартов ОМА DRM. Одним из возможных способов «на современном уровне» зарезервировать объект прав ОМА DRM в защищенной форме является сохранение его в оригинальном виде на внешнем накопителе. Недостаток этого способа - в том, что при восстановлении объекта прав на исходном устройстве его нельзя отличить от объекта прав, полученного посредством внеполосной доставки, то есть заимствованного вне рамок протокола приобретения объекта прав (ROAP). Поскольку на объекты прав, полученные по внеполосным каналам, налагаются ограничения, не все скопированные объекты прав подлежат восстановлению. В частности, полученные путем внеполосной доставки объекты прав должны быть заверены подписью праводателя, вследствие чего неподписанные объекты прав не могут быть перенесены с восстановлением с архивного накопителя на исходное устройство. Если не определен специальный формат резервирования и архивные копии объектов прав хранятся на внешнем ЗУ в непреобразованном виде, восстановлению подлежат только подписанные объекты прав.

В силу этого целью данного изобретения является предоставление формата резервирования объектов авторских прав на мультимедийные продукты, который решает перечисленные выше задачи.

Эта цель достигается путем применения устройства для хранения резервной копии объекта авторских прав на мультимедийный продукт по п.1 формулы изобретения, способа хранения резервной копии объекта авторских прав на мультимедийный продукт по п.9 формулы, устройства для чтения резервной копии объекта авторских прав на мультимедийный продукт по п.11, способа чтения резервной копии объекта авторских прав на мультимедийный продукт по п.15 формулы изобретения.

В дополнение к названному реализация настоящего изобретения предусматривает компьютерные программы для осуществления относящейся к изобретению методики.

Конструктивные решения настоящего изобретения основаны на заключении, что указанные выше трудности могут быть преодолены благодаря применению для резервирования объектов прав DRM единого, надлежащим образом регламентированного, формата.

Осуществление настоящего изобретения показало, что унифицированный формат резервирования должен отвечать следующим требованиям:

- лицензионные условия, не нарушающие криптографическую безопасность объекта прав, вносятся «открытым текстом» по четко установленным правилам синтаксиса,

- лицензионные условия, затрагивающие криптографическую безопасность объекта прав, хранятся в криптографически защищенной форме, индивидуально определенной для исходного устройства, к которому относится объект прав, и

- объект прав имеет криптографическую подпись исходного устройства, исключающую возможность манипулирования им.

Данное изобретение в соответствии с его назначением представляет собой устройство, включающее в себя: средство хранения резервной копии объекта прав на мультимедийный продукт, ассоциированный с исходным устройством, поддерживающим DRM; синтаксический анализатор, предназначенный для считывания первичной информации объекта прав на медиапродукт, критически не влияющей на пользование цифровым медиаконтентом, и для считывания вторичной информации объекта прав на медиапродукт, критически влияющей на пользование цифровым медиаконтентом; шифратор для кодирования вторичной информации с использованием секретного элемента исходного DRM-совместимого устройства для кодирования вторичной информации; генератор подписи исходного DRM-совместимого устройства для заверения, по меньшей мере, первичных данных объекта авторских прав на медиапродукт; и записывающее устройство для сохранения первичной информации в форме, читаемой, по меньшей мере, еще одним DRM-совместимым устройством, для сохранения вторичной информации в закодированном виде, не читаемом, по крайней мере, вторым устройством, поддерживающим DRM, и для сохранения подписи, таким образом, чтобы зарезервированный объект прав содержал в сохраненном виде первичную информацию, зашифрованную вторичную информацию и подпись.

В соответствии с другим назначением настоящего изобретения в него введены:

устройство для чтения объекта зарезервированных прав на цифровой медиаконтент, ассоциированного с исходным устройством, хранящего первичную информацию, критически не влияющую на пользование цифровым медиаконтентом, зашифрованную вторичную информацию, критически влияющую на использование цифрового медиаконтента, и подпись исходного устройства, заверяющую, по крайней мере, первичную информацию. Устройство включает в себя процессор, предназначенный для подтверждения подлинности подписи, хранящейся внутри объекта зарезервированных прав. Подпись основана на первом секретном элементе исходного устройства и, по меньшей мере, первичной информации. Устройство включает в себя дешифратор, который в случае подтверждения подлинности хранящейся подписи расшифровывает зашифрованную вторичную информацию на основании второго секретного элемента исходного устройства.

Еще один аспект применения данного изобретения обусловливает наличие в его конструкции запоминающего устройства, на котором хранится объект зарезервированных прав, сопряженный с исходным устройством и относящийся к цифровому медиаконтенту, включающий в себя первый контейнер данных, содержащий первичную информацию оригинального медиаобъекта авторских прав, которая критически не влияет на использование цифрового медиаконтента, второй контейнер данных, содержащий зашифрованную вторичную информацию оригинального объекта прав, критически влияющую на использование цифрового медиаконтента, которая зашифрована с помощью секретного элемента исходного устройства, и третий контейнер данных, содержащий подпись исходного устройства, заверяющую, по меньшей мере, первичную информацию медиаобъекта авторских прав.

Специальный единый формат файла для зарезервированных объектов прав в рамках ОМА DRM определяется следующим образом.

Зарезервированный объект прав включает в себя криптографически незащищенный контейнер данных, содержащий, в частности:

- идентификатор исходного устройства, с которым ассоциирован объект прав (ID устройства);

- идентификатор объекта прав, идентификатор мультимедийного контента, права доступа и ограничения (например, для объектов статусных прав);

- криптографическую подпись, если объект прав подписан правообладателем (RI), и информацию, необходимую для подтверждения подлинности этой криптографической подписи;

- метаданные о правах, которые могут заключать в себе указание версии объекта прав, псевдоним объекта прав, идентификатор RI, URL RI и псевдоним RI;

- временную метку RO (объекта прав).

Зарезервированный объект прав ОМА DRM имеет в своем составе криптографически защищенный контейнер данных, содержащий, в частности:

- Ключ шифрования содержимого (CEK) и/или

- Ключ шифрования прав (REK), который кодирует CEK.

За исключением ключей данные объекта зарезервированных прав хранятся в незашифрованном виде, то есть кодируется только информация ключей. Зарезервированный объект прав как составляющая настоящего изобретения криптографически защищен от изменений криптографической подписью. Один из способов генерирования такой криптографической подписи состоит в применении личного ключа исходного устройства. Личный ключ засекречен, в то время как открытый ключ для процедуры шифрования с открытым ключом, называемой также асимметричной криптографией, может быть широко распространен. Криптографическая подпись может быть вычислена по всему объекту зарезервированных прав, за исключением непосредственно поля подписи. Применение криптографической подписи может также гарантировать, что исходное устройство позже удостоверит, что оно само генерировало объект зарезервированных прав.

Компонентом изобретения является защита объекта зарезервированных прав от утечки данных ключа, например, путем шифрования REK с помощью симметричного резервного ключа шифрования (BEK), который известен только исходному устройству, но отличается от криптографических ключей, используемых для обычных объектов прав.

С целью снижения вероятности нарушения защиты по сговору различные объекты зарезервированных прав могут быть защищены различными криптографическими ключами. Для обеспечения статистического различия ключей BEK для разных объектов прав BEK может быть образован с использованием главного BEK (GBEK) и специальных данных объекта зарезервированных прав. Например, BEK может быть рассчитан с помощью криптохэша последовательного сочленения части объекта зарезервированных прав (исключая REK и подпись) и GBEK.

В соответствии с концепцией изобретения исходное устройство восстанавливает только те объекты зарезервированных прав, которые были сгенерированы им самим. Это обеспечивается с помощью BEK.

Предлагаемый настоящим изобретением унифицированный формат объекта зарезервированных прав также может быть применен для резервирования объектов прав в рамках таких стандартов телерадиотрансляции, как, например, ОМА BCAST и DVB-H BCRO.

Благодаря введению относящегося к изобретению единого формата резервирования объекта прав, зарезервированные копии, сделанные другими исходными устройствами, имеют равноценную криптографическую защищенность. Использование BEK и подписей также гарантирует высокую криптобезопасность. Идентификационные данные устройства могут быть включены как дополнительное средство однозначной привязки объекта зарезервированных прав к конкретному исходному устройству.

Использование BEK для защиты REK может усилить криптографическую безопасность объекта зарезервированных прав. При защите REK в структуре объекта зарезервированных прав только с помощью открытого ключа доступа к исходному устройству вычислить действующий шифр REK способно любое лицо.

Использование для каждого объекта зарезервированных прав отдельного BEK может служить гарантией того, что ненадежность одного BEK не приведет к утечке REK из других объектов зарезервированных прав одного и того же исходного устройства. Кроме того, взломщик сможет правильно сгенерировать объекты зарезервированных прав для контента с известным CEK, лишь подобрав одновременно секретный ключ исходного устройства и GBEK.

Единый формат резервной копии, отличный от обычного объекта прав, дает возможность резервировать все виды объектов прав (например, как подписанные, так и не подписанные праводателем (RI) объекты прав). Если объект прав без подписи RI был скопирован в своей первоначальной форме, то он не может быть восстановлен на исходном устройстве, так как инсталляция доставленного по внеполосному каналу объекта прав должна быть санкционирована подписью RI.

Входящий в изобретение унифицированный формат резервирования позволяет обрабатывать объекты зарезервированных прав программными средствами без использования или без получения доступа к секретной информации. Не распознавая криптоключи, программные средства могут обрабатывать другие данные объектов зарезервированных прав, например, с целью архивирования. Включение идентификатора исходного устройства в структуру объекта зарезервированных прав помогает программным средствам архивирования идентифицировать и подбирать объекты зарезервированных прав для конкретного исходного устройства.

Являющийся частью изобретения единый формат резервирования не имеет ограничений по локализации объекта зарезервированных прав: его можно хранить как на локальном незащищенном носителе, так и в централизованной базе данных в Интернете. В последнем случае идентификационные данные исходного устройства особенно необходимы для адресации зарезервированных прав конкретным пользователям.

В случае отказа исходного устройства, в зависимости от политики праводателя, объект зарезервированных прав, относящийся к настоящему изобретению, может служить пользователю доказательством подлинности его прав на объект. Благодаря этому праводатель может в дальнейшем выдать копию первоначального объекта прав для нового устройства. В этих обстоятельствах праводателю следует предъявить сертификат на исходное устройство для подтверждения подлинности подписи, заверяющей объект зарезервированных прав. Соответственно, сертификат устройства также может быть зарезервирован или как компонент объекта зарезервированных прав, или как отдельный файл.

Предпочтительные варианты осуществления данного изобретения описаны ниже со ссылкой на прилагаемые рисунки, где:

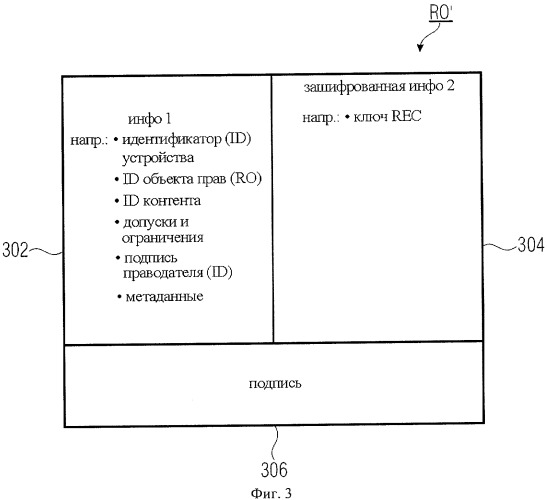

на фиг.1 представлен вариант осуществления устройства для хранения объекта зарезервированных прав;

на фиг.2 дана блок-схема реализации способа хранения объекта зарезервированных прав;

на фиг.3 дана примерная схема осуществления формата файла объекта зарезервированных прав;

на фиг.4 дана схема реализации устройства для чтения объекта зарезервированных прав;

на фиг.5 дана блок-схема осуществления способа чтения объекта зарезервированных прав; и

на фиг.6 дана блок-схема осуществления способа подтверждения прав владения объектом прав.

Представленное далее описание детализирует ряд конструктивных решений, способов, алгоритмов и т.п., поясняя, но не ограничивая применение настоящего изобретения. При этом опытному специалисту понятно, что наряду с представленными реализациями возможны другие варианты технического осуществления концепции. В частности, несмотря на то что для наглядности приведенное ниже описание относится к примерам осуществления неограниченного числа приложений в области технических средств защиты авторских прав, предлагаемая методика может быть применена к любому типу системы DRM. В некоторых случаях описания хорошо известных методов, интерфейсов, контуров и устройств опущены как подробности, в которых нет необходимости. Вместе с тем, отдельные блоки показаны на схемах. Для квалифицированных специалистов очевидно, что функции представляемых блоков могут выполняться с использованием индивидуальных версий конфигурации аппаратного, программного обеспечения и данных во взаимодействии с соответствующим образом запрограммированным микропроцессором или универсальным компьютером с применением специализированных интегральных схем (ASIC) и/или одного или более процессоров для цифровой обработки сигналов (DSP).

Перед описанием концепции изобретения и вариантов ее реализации на примерах иллюстраций на фиг.1-6 далее следует пояснение, как ключ шифрования содержимого (CEK) скрыт с помощью других различных криптографических ключей внутри стандартного объекта прав ОМА DRM. Таким образом, CEK может быть использован для расшифровки цифрового медиаконтента объекта авторских прав на мультимедийный продукт.

В большинстве случаев CEK не должен передаваться от праводателя устройству, поддерживающему DRM, в незашифрованном виде, так как ключ может быть раскрыт и использован на других устройствах, не обладающих соответствующими авторскими правами на медиаобъект. Следовательно, передача CEK от RI к DRM-совместимому устройству должна производиться в закодированной форме. По этой причине согласно техническим требованиям ОМА DRM следует применять открытые ключи доступа. Требования ОМА DRM, распространяющиеся на объект прав на медиапродукт, предназначающийся для использования только на одном поддерживающем DRM устройстве, действуют описываемым ниже образом.

DRM-совместимое устройство присваивает этому объекту индивидуальный сертификат устройства (или электронные биометрические характеристики), который закрепляет идентификационные данные устройства за открытым ключом шифрования (пара натуральных чисел (m, е)). Соответствующий личный секретный ключ шифрования/дешифрования d (также натуральное число) известен только DRM-совместимому устройству.

Праводатель проверяет сертификат устройства и генерирует ключ шифрования прав (REK), код идентификации сообщения (МK) и случайное число Z в диапазоне между 0 и m-1. Ключ МK служит для защиты объекта прав от изменений.

Праводатель генерирует основной ключ шифрования (KEK) с помощью хэш-функции Z. Сначала Z с использованием открытого ключа (m, е) кодируют в первый вид зашифрованной информации С1. Далее, применяя KEK, последовательность REK и МK кодируют во второй вид зашифрованной информации С2. Затем с помощью REK CEK шифруют в третью разновидность зашифрованной информации С3. CEK представляет собой такой криптоключ, используя который зашифровывают содержимое соответствующих цифровых носителей. И, наконец, объект прав, содержащий зашифрованные данные С1, С2 и С3, отправляется праводателем на устройство, поддерживающее DRM.

Зашифрованный мультимедийный контент цифрового медиаобъекта, как правило, получают от праводателя не напрямую, а по различным каналам связи. Теперь поддерживающее DRM устройство имеет доступ к зашифрованному цифровому медиаобъекту и сопутствующему объекту прав на медиапродукт, содержащему криптографические данные С1, С2 и С3. Для расшифровки закодированного содержимого мультимедиаобъекта устройство, поддерживающее DRM, выполняет описанные далее операции.

Во-первых, с помощью С1 и личного ключа d устройства, совместимого с DRM, дешифруют Z. Затем из Z таким же образом, как это было описано выше в отношении праводателя, извлекают основной ключ шифрования KEK. С помощью извлеченного KEK DRM-совместимое устройство дешифрует криптографические ключи REK и МK. Используя ключ МK, DRM-совместимое устройство удостоверяется в отсутствии внесенных в объект прав изменений. С помощью ключа шифрования прав REK DRM-совместимое устройство может дешифровать ключ шифрования содержимого CEK. В завершение, зная CEK, DRM-совместимое устройство может расшифровать и воспроизвести зашифрованный цифровой медиаконтент.

Поскольку объем памяти таких устройств, поддерживающих DRM, как ноутбуки, карманные компьютеры, мобильные телефоны и т.п, ограничен, для хранения DRM-контента и относящихся к нему объектов прав и для освобождения места на устройстве под новый DRM-контент и соответствующие объекты прав пользователи могут применять, например, съемные носители, персональный компьютер или сетевые накопители данных. Позже пользователь может отыскать на удаленном ЗУ и восстановить нужный DRM-контент и объект прав на исходном устройстве. Как пояснялось ранее, и мультимедийное содержимое, защищенное DRM, и сопутствующие объекты прав защищены и ассоциированы с конкретным устройством или доменом устройств.

Согласно ОМА DRM v2.1, DRM-контент и объекты прав можно переносить с поддерживающего DRM устройства в защищенной форме, что означает, что доступ к ним не может быть получен никаким другим устройством/доменом, кроме исходного устройства/домена, для которого они предназначались и который был наделен соответствующими правами. Однако что представляет собой эта защищенная форма, точно не регламентировано и зависит от определяемого вендором практического назначения оборудования.

Проблемы, возникающие при подобном зависящем от провайдера подходе к конкретным техническим решениям, уже рассматривались во вводной части данных спецификаций.

Поэтому предлагаемые далее варианты реализации настоящего изобретения предусматривают должным образом проработанный единый формат резервирования лицензий DRM или объектов прав. Схема относящегося к изобретению устройства 100 для сохранения резервной копии объекта прав на медиапродукт RO, относящегося к исходному устройству, поддерживающему DRM, показана на фиг.1.

Устройство 100 включает в себя синтаксический анализатор 102, предназначенный для синтаксического анализа медиаобъекта авторских прав RO с целью считывания первичной информации 104 объекта прав на медиапродукт RO, которая не является критической для пользования цифровым медиаконтентом, охраняемым RO. Кроме того, синтаксический анализатор 102 предназначен для распознавания вторичной информации 106 RO, критической для пользования цифровым медиаконтентом. Поэтому устройство 100, кроме прочего, включает в себя шифратор 108 вторичной информации 106, использующий секретный элемент s исходного устройства для формирования кодированной вторичной информации 106'.

Первичная информация 104 и зашифрованная вторичная информация 106' вводятся в записывающее устройство 110, предназначенное для сохранения первичной информации 104 таким образом, что первичная информация 104 может быть считана, по меньшей мере, еще одним DRM-совместимым устройством, не являющимся исходным устройством, и для сохранения зашифрованной вторичной информации 106' таким образом, что зашифрованная вторичная информация 106' не может быть считана, по меньшей мере, еще одним DRM-совместимым устройством.

Генератор подписи 112 выполняет функцию создания подписи исходного устройства, заверяющей, по меньшей мере, первичную информацию 104.

Зарезервированный объект прав RO' на выходе устройства 100 содержит первичную информацию 104, зашифрованную вторичную информацию 106' и подпись исходного устройства.

Последовательность операций предлагаемого изобретением способа, выполняемых устройством 100, описывается далее с использованием фиг.2.

На первом шаге 202 RO вводится в синтаксический анализатор 102 для распознавания первичной информации 104 и вторичной информации 106. При этом первичная информация 104 не является критической для криптографической безопасности объекта прав на медиапродукт RO. Другими словами, первичная информация 104 может представлять любые данные, не затрагивающие безопасность криптоключа CEK, входящего в RO. Это означает, что первичная информация 104 не связана с данными криптографического ключа. Однако вторичная информация 106 представляет собой сведения, угрожающие криптографической безопасности объекта прав RO и/или связанного с ним содержимого мультимедиапродукта. В реализациях настоящего изобретения вторичная информация 106 относится к данным криптографического ключа, заложенного в объекте прав RO. В предпочтительном варианте исполнения синтаксический анализатор 102 предназначен для распознавания REK объекта прав RO как, по крайней мере, части вторичной информации 106. Как разъяснялось выше, REK служит для шифрования/дешифрования CEK, то есть REK криптографически защищает CEK. Как уже сказано ранее, для извлечения REK из RO синтаксический анализатор 102 может включать в себя средство декодирования 114, предназначенное для выделения REK из закодированного случайного числа Z.

Кроме того, при осуществлении изобретения допускается извлечение REK в зашифрованном виде. Вторичная информация может также представлять собой зашифрованные данные С1, и/или С2, и/или С3.

На следующем шаге 204 шифратор 108 шифрует извлеченную вторичную информацию 106, используя секретные параметр s, известный только исходному DRM-совместимому устройству. В дальнейшем этот секретный элемент s должен быть обозначен как резервный ключ шифрования (BEK). В конструктивном исполнении данного изобретения BEK может представлять собой симметричный шифровальный ключ, который отличается от открытого и секретного криптоключей, традиционно применяемых для объектов прав на медиапродукты. Кроме того, секретный ключ BEK может основываться на секретном пользовательском ключе d исходного устройства, поддерживающего DRM. Это значит, что на шаге 204 вторичная информация 106 шифруется с помощью уникального BEK конкретного исходного DRM-совместимого устройства. Например, вторичная информация 106 может являться уже раскодированным REK, который повторно зашифрован с использованием BEK шага 204. В других модификациях вторичная информация может оставаться в форме закодированных данных ключа RO (например, С1, и/или С2, и/или С3), которые опять встраиваются или шифруются в структуре BEK для распознавания зашифрованной вторичной информации 106'.

На следующем шаге 206 первичная информация 104 и зашифрованная вторичная информация 106' сохраняются в соответствующих файловых контейнерах зарезервированного RO'. Сохранение на шаге 206 может выполняться как локально, на исходном DRM-совместимом устройстве, так и дистанционно, на удаленном резервном ЗУ.

На следующем шаге 208 генератор подписи 112 вычисляет уникальную подпись исходного устройства, поддерживающего DRM, удостоверяющую, по меньшей мере, первичную информацию 104. Возможен вариант осуществления изобретения, при котором подпись вычисляется для первичной информации 104 и зашифрованной вторичной информации 106'. Один из способов генерирования подписи основан на использовании секретного ключа d исходного DRM-совместимого устройства. Подпись может быть вычислена для всего объекта зарезервированных прав RO' в целом, исключая само поле подписи, то есть для первичной информации 104 и зашифрованной вторичной информации 106'. Применение подписи помогает в дальнейшем исходному DRM-совместимому устройству с большей гарантией подтвердить, что объект зарезервированных прав RO' сгенерирован им самим.

Как показано на фиг.2, шаги 206 и 208 могут быть выполнены в обратном порядке, так как сохранение первичной информации 104 и зашифрованной вторичной информации 106' не является обязательным для вычисления подписи, подтверждающей подлинность указанной информации.

На шаге 210 подпись сохраняется в поле подписи контейнера подписей объекта зарезервированных прав RO'.

Результирующий формат файла объекта зарезервированных прав RO' схематично показан на фиг.3.

Полученный в результате осуществления изобретения объект зарезервированных прав RO' включает в себя первый контейнер данных 302 для первичной информации 104, второй контейнер данных 304 для зашифрованной вторичной информации 106' и поле подписи или контейнер подписей 306 для подписи резервного RO.

Первый контейнер данных 302 может содержать сведения о лицензии, не представляющие угрозу для криптографической безопасности лицензии и/или для охраняемого медиаконтента, которые, в силу этого, могут быть сохранены в виде открытого текста с четко выстроенным синтаксисом. Первый контейнер данных 302, то есть первичная информация 104, может заключать в себе идентификатор исходного DRM-совместимого устройства, идентификатор сопровождаемого цифрового медиаконтента и права доступа и ограничения, сопряженные с цифровым медиаконтентом, такие как статусы объекта статусных прав. В том случае, если первоначальный объект прав RO подписан праводателем, первичная информация 104 может также включать в себя подпись RI и любую информацию, удостоверяющую подпись RI. Следует обратить внимание на то, что в ОМА DRM v2.0 и v2.1 все эти сведения включены в элемент <rights> (<права>) и элемент <signature> (<подпись>) полезных данных объекта прав RO. В SRM эта информация включает в себя контейнер объекта прав. Кроме того, в состав безопасной первичной информации 104 могут быть включены метаданные прав, такие как версия RO, псевдоним RO, идентификатор RI, URL RI и псевдоним RI. А также в первый массив данных 302 может быть введена метка времени оригинального объекта прав RO и/или объекта зарезервированных прав RO'.

Сведения о лицензии, представляющие опасность для криптозащиты, хранятся во втором массиве данных 304 в криптографически защищенной форме, индивидуальной для каждого исходного устройства, поддерживающего DRM. Таким образом, при реализации данные криптографического ключа, участвующие в защите CEK, закодированы с помощью уникального BEK устройства и хранятся в контейнере данных 304. Согласно пояснению, представленному ранее, данные криптографического ключа могут представлять собой ключ шифрования прав REK, с помощью которого кодируется CEK. Однако возможно использование других данных ключа, например C1, C2 и/или С3. Шифруются только данные ключа, а вся прочая информация сохраняется в открытой форме в рамках объекта зарезервированных прав RO'.

Резервная подпись объекта зарезервированных прав RO' зависит, например, от секретного ключа d устройства, поддерживающего DRM. Резервная подпись гарантирует в дальнейшем подтверждение того, что зарезервированный объект прав RO' остался неизменным и что он был генерирован самим исходным DRM-совместимым устройством.

Варианты конструктивного исполнения изобретения могут снизить вероятность взлома путем защиты различных объектов зарезервированных прав одного и того же исходного устройства с помощью разнообразных резервных ключей шифрования. Для обеспечения статистического отличия резервных ключей шифрования для различных объектов зарезервированных прав резервный ключ шифрования BEK может быть сформирован из главного резервного ключа шифрования (GBEK) и специальной информации, относящейся к объекту зарезервированных прав RO'. В частности, BEK может быть вычислен с помощью криптохэша последовательности GBEK и, по меньшей мере, части объекта зарезервированных прав RO', за исключением зашифрованной вторичной информации 106' и резервной подписи.

Формулируя кратко, исходное устройство, поддерживающее DRM, может восстановить только те объекты зарезервированных прав, которые были сгенерированы непосредственно им. Это обеспечивается за счет использования для каждого конкретного устройства уникального резервного ключа шифрования BEK.

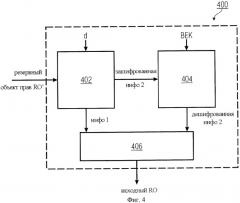

Если объект зарезервированных прав RO' сгенерирован и, возможно, сохранен на внешнем ЗУ, например на защищенной съемной карте памяти, пользователь может повторно инсталлировать объект зарезервированных прав RO' на исходном DRM-совместимом устройстве. Для этого в вариантах реализации данного изобретения предусмотрено устройство 400 для считывания объекта зарезервированных прав RO', ассоциированного с исходным устройством. Схема такого устройства 400 отображена на фиг.4.

Устройство 400 имеет в своем составе процессор 402, предназначенный для проверки