Устранение путаницы в идентификаторе узла

Иллюстрации

Показать всеНастоящее изобретение относится к беспроводной связи. Путаница, являющаяся результатом присвоения одинакового идентификатора узла нескольким узлам, устраняется посредством использования методик детектирования путаницы и использования уникальных идентификаторов для узлов. В некоторых аспектах точка доступа и/или терминал доступа могут выполнять операции, относящиеся к детектированию путаницы и/или предоставлению уникального идентификатора для устранения путаницы. Технический результат изобретения заключается в эффективности и устойчивости систем связи с улучшенной производительностью. 12 н. и 61 з.п. ф-лы, 21 ил.

Реферат

Притязание на приоритет по 35 U.S.C. §119

Данная заявка притязает на преимущество и приоритет по принадлежащей одному заявителю Предварительной патентной заявке США №60/988646, поданной 16 ноября 2007 г. с присвоенным №072326P1 адвокатской выписки; Предварительной патентной заявке №61/059654, поданной 6 июня 2008 г. с присвоенным №081769P1 адвокатской выписки; Предварительной патентной заявке №61/074114, поданной 19 июня 2008 г. с присвоенным №081869P1 адвокатской выписки; Предварительной патентной заявке №61/074935, поданной 23 июня 2008 г. с присвоенным №081893P1 адвокатской выписки; раскрытие каждой из которых настоящим заключено в этот документ путем отсылки.

Перекрестная ссылка на родственную заявку

Данная заявка относится к одновременно поданной и принадлежащей одному заявителю Патентной заявке США №12/269676, озаглавленной "USING IDENTIFIERS TO ESTABLISH COMMUNICATION", поданной 12 ноября 2008 г. с присвоенным №081769 адвокатской выписки, раскрытие которой настоящим заключено в этот документ путем отсылки.

УРОВЕНЬ ТЕХНИКИ

Область техники, к которой относится изобретение

Данная заявка относится в целом к связи, и более точно, но не исключительно, к устранению путаницы, ассоциированной с узлами связи.

Введение

Системы беспроводной связи широко разворачиваются, чтобы предоставить разные типы связи (например, речь, данные, мультимедийные услуги и т.д.) нескольким пользователям. Поскольку потребность в высокоскоростных и мультимедийных услугах передачи данных быстро растет, имеется проблема в реализации эффективных и устойчивых систем связи с улучшенной производительностью.

Чтобы дополнить традиционные базовые станции сети мобильной телефонии (например, макросоты), могут быть развернуты базовые станции с малым покрытием (например, смонтированные в домах пользователей), чтобы предоставить более устойчивое домашнее беспроводное покрытие для мобильных модулей. Такие базовые станции с малым покрытием известны в целом как базовые станции точек доступа, домашние NodeB или фемтосоты. Как правило, такие базовые станции с малым покрытием подключаются к Интернету и сети оператора мобильной связи посредством DSL-маршрутизатора или кабельного модема.

На практике может существовать относительно большое количество базовых станций (например, фемтосот), развернутых в данной зоне (например, в рамках зоны покрытия данной макросоты). В таком случае имеется необходимость в эффективных методиках для идентификации этих базовых станций, чтобы другие узлы в сети могли осществлять связь с этими базовыми станциями.

СУЩНОСТЬ ИЗОБРЕТЕНИЯ

Ниже следует сущность выборочных аспектов раскрытия изобретения. Следует понимать, что любая ссылка на термин "аспекты" в этом документе может относиться к одному или более аспектам раскрытия изобретения.

Раскрытие изобретения в некотором аспекте относится к устранению путаницы, ассоциированной с идентификаторами узла. Например, в сети может быть определено лимитированное количество идентификаторов узла, так что одинаковый идентификатор может присваиваться более чем одному узлу в сети (например, точке доступа). Соответственно, когда обслуживание терминала доступа передается от узла-источника к целевому узлу, может возникнуть путаница в отношении идентичности целевого узла. В этом документе описываются разные методики для устранения такой путаницы.

В некоторых аспектах терминал доступа, обслуживание которого нужно передать к целевому узлу, может устранить путаницу, относящуюся к целевому узлу, путем получения уникального идентификатора, ассоциированного с целевым узлом. В некоторых реализациях терминал доступа отправляет этот уникальный идентификатор узлу-источнику, который инициирует операции по передаче обслуживания. В других реализациях терминал доступа использует уникальный идентификатор, чтобы инициировать операции по передаче обслуживания.

Терминал доступа может быть сконфигурирован с возможностью детектирования путаницы. В некоторых случаях терминал доступа самостоятельно детектирует путаницу. Например, терминал доступа может отслеживать идентификаторы, ассоциированные с принятыми сигналами, и генерировать отчеты об измерениях, которые указывают, что несколько узлов используют одинаковый идентификатор.

В качестве другого примера порог сигнала может присваиваться набору идентификаторов, которые идентифицированы как возможно подверженные путанице. Это порог может затем использоваться для запуска приобретения уникального идентификатора снова или запуска операции определения путаницы на узле-источнике.

В некоторых случаях терминал доступа детектирует путаницу в ответ на запрос. Например, узел-источник может периодически отправлять сообщение терминалу доступа, запрашивающее, чтобы терминал доступа отправил относящуюся к путанице информацию посредством отчета об измерениях.

Точка доступа может быть сконфигурирована с возможностью детектирования путаницы. Например, точка доступа может детектировать путаницу на основе обнаружения соседей, целевого узла, идентифицированного в запросе передачи обслуживания или принятой конфигурационной информации. При детектировании путаницы точка доступа может отправить сообщение терминалу доступа, запрашивающее, чтобы терминал доступа получил уникальный идентификатор для устранения путаницы. В некоторых случаях это сообщение может давать инструкцию терминалу доступа использовать уникальный идентификатор, чтобы инициировать операции по передаче обслуживания.

Устранение путаницы также может употребляться, когда терминал доступа напрямую осуществляет доступ к целевому узлу. Например, при событии, когда терминал доступа устанавливает связь с целевым узлом перед тем, как ресурсы для терминала доступа получаются целевым узлом, терминал доступа может отправить целевому узлу уникальный идентификатор для узла-источника. Таким образом, целевой узел может получить подходящие ресурсы от узла-источника, даже когда идентификатор узла, используемый узлом-источником, потенциально является приводящим к путанице.

КРАТКОЕ ОПИСАНИЕ ЧЕРТЕЖЕЙ

Эти и другие выборочные аспекты раскрытия изобретения будут описываться в подробном описании изобретения и прилагаемой формуле изобретения, которая следует ниже, и на прилагаемых чертежах, на которых:

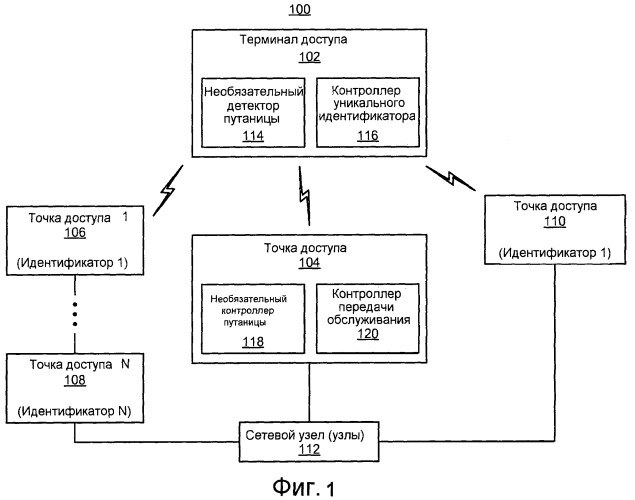

Фиг.1 - упрощенная блок-схема некоторых выборочных аспектов системы связи, сконфигурированной с возможностью устранения путаницы;

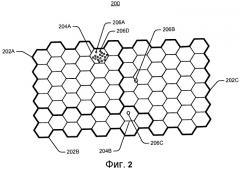

Фиг.2 - упрощенная схема, иллюстрирующая зоны покрытия для беспроводной связи;

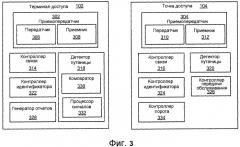

Фиг.3 - структурная схема некоторых выборочных аспектов операций, которые могут выполняться, чтобы предписывать использование второго типа идентификатора;

Фиг.4 - упрощенная блок-схема некоторых выборочных аспектов компонентов, которые могут употребляться в узлах связи;

Фиг.5 - блок-схема алгоритма некоторых выборочных аспектов операций, которые могут выполняться для определения, использовать ли второй тип идентификатора для осуществления связи с узлом;

Фиг.6 - блок-схема алгоритма некоторых выборочных аспектов операций, которые могут выполняться для определения, использовать ли второй тип идентификатора для осуществления связи с узлом на основе списка идентификаторов;

Фиг.7 - блок-схема алгоритма некоторых выборочных аспектов операций, которые могут выполняться для устранения путаницы для узла-источника;

Фиг.8 - блок-схема алгоритма некоторых выборочных аспектов операций, которые могут выполняться для определения, запрашивать ли приобретение второго типа идентификатора;

Фиг.9А и 9В - блок-схема алгоритма некоторых выборочных аспектов операций, которые могут выполняться, чтобы запустить терминал доступа на получение второго типа идентификатора;

Фиг.10А и 10В - блок-схема алгоритма некоторых выборочных аспектов операций, которые могут выполняться, чтобы запустить терминал доступа на получение второго типа идентификатора;

Фиг.11 - блок-схема алгоритма некоторых выборочных аспектов операций, которые могут выполняться в сочетании с терминалом доступа, детектирующим путаницу;

Фиг.12 - блок-схема алгоритма некоторых выборочных аспектов операций, которые могут выполняться в сочетании с терминалом доступа, детектирующим путаницу;

Фиг.13 - блок-схема алгоритма некоторых выборочных аспектов операций, которые могут выполняться в сочетании с терминалом доступа, предоставляющим отчет о путанице по запросу;

Фиг.14 - упрощенная схема системы беспроводной связи;

Фиг.15 - упрощенная схема системы беспроводной связи, включающей в себя фемтоузлы;

Фиг.16 - упрощенная блок-схема некоторых выборочных аспектов компонентов связи; и

Фиг.17-21 - упрощенные блок-схемы некоторых выборочных аспектов устройств, сконфигурированных с возможностью устранения путаницы, которые изучаются в этом документе.

В соответствии с распространенной практикой разные признаки, проиллюстрированные на чертежах, могут быть начерчены не в масштабе. Соответственно, размеры разных признаков могут произвольно увеличиваться или уменьшаться для ясности. Вдобавок некоторые из чертежей могут быть упрощены для ясности. Таким образом, чертежи могут не отображать все компоненты данного аппарата (например, устройства) или способа. В конечном счете, похожие номера ссылок могут использоваться для обозначения похожих признаков по всей спецификации и фигурам.

ПОДРОБНОЕ ОПИСАНИЕ

Ниже описываются разные аспекты раскрытия изобретения. Должно быть очевидно, что идеи в этом документе могут быть воплощены в широком разнообразии форм, и что любая предписанная структура, функция или они обе, раскрываемые в этом документе, являются всего лишь представлением. На основе идей в этом документе специалисту в данной области техники следует принять во внимание, что раскрытый в этом документе аспект может быть реализован независимо от любых других аспектов, и что два или более из этих аспектов могут комбинироваться разными путями. Например, аппарат может быть реализован или способ может быть использован на практике с использованием любого количества изложенных в этом документе аспектов. Вдобавок такой аппарат может быть реализован или такой способ может быть применен на практике с использованием другой структуры, функциональных возможностей или структуры и функциональных возможностей в дополнение или отличных от одного или более аспектов, изложенных в этом документе. Кроме того, аспект может содержать по меньшей мере один элемент формулы изобретения.

Фиг.1 иллюстрирует несколько узлов в примерной системе 100 связи (например, части сети связи). В целях иллюстрации разные аспекты раскрытия изобретения будут описываться в контексте одного или более терминалов доступа, точек доступа и сетевых узлов, которые осуществляют связь друг с другом. Однако следует принять во внимание, что идеи в этом документе могут быть применимы к другим типам аппаратов или другим аналогичным аппаратам, на которые ссылаются с использованием другой терминологии (например, базовые станции, пользовательское оборудование и так далее).

Точки доступа в системе 100 предоставляют одну или более услуг (например, сетевое подключение) для одного или более беспроводных терминалов (например, терминала 102 доступа), которые могут быть смонтированы внутри или могут перемещаться по всей ассоциированной географической зоны. Например, в разные моменты времени терминал 102 доступа может подключаться к точке 104 доступа, любой из набора точек 1-N доступа (представленных с помощью точек 106 и 108 доступа и ассоциированного многоточия) или точке 110 доступа. Каждая из точек 102-110 доступа может осуществлять связь с одним или более сетевыми узлами (для удобства представленными с помощью сетевого узла 112) для облегчения возможности подключения к глобальной сети. Такие сетевые узлы могут принимать разные формы, например, один или более объектов базовой и/или радиосети (например, диспетчер конфигураций, объект управления мобильностью или какой-нибудь другой пригодный сетевой объект).

Каждой точке доступа в системе 100 присваивается первый тип идентификатора, называемый в этом документе идентификатором узла. В разных реализациях такой идентификатор может содержать, например, физический идентификатор соты ("PCID"), смещение псевдослучайного числа ("PN") или пилотный сигнал о приобретении. Как правило, в данной системе задается фиксированное количество (например, 504) идентификаторов узла. В таком случае может возникнуть путаница, когда количество точек доступа превышает количество идентификаторов узла. Фиг.1 иллюстрирует простой пример этого, где точке 106 доступа и точке 110 доступа присваивается "идентификатор 1".

Когда терминал 102 доступа перемещается по системе 100, обслуживание терминала 102 доступа может передаваться от одной точки доступа (например, точки 104 доступа) к другой точке доступа (например, точке 110 доступа). Решение о передаче обслуживания терминала 102 доступа к точке 110 доступа может основываться на том, принимает ли терминал 102 доступа очень сильные сигналы от точки 110 доступа. Здесь терминал 102 доступа идентифицирует сигналы от точки 110 доступа путем идентификатора узла, ассоциированного с теми сигналами (например, встроенного в них). Чтобы выполнить передачу обслуживания, разная информация, удерживаемая исходной точкой 104 доступа (точкой доступа, к которой терминал доступа подключен в настоящее время), пересылается целевой точке 110 доступа. В отсутствие путаницы это может совершаться с использованием идентификатора узла ("идентификатора 1"), ассоциированного с точкой 110 доступа. Однако, когда существует путаница, как в примере Фиг.1, точка 104 доступа может быть не в состоянии определить, следует ли отправлять информацию точке 106 доступа или точке 110 доступа.

Чтобы устранить такую путаницу, терминал 102 доступа и/или точка 104 доступа конфигурируются с возможностью детектирования путаницы и определения второго типа идентификатора, ассоциированного с точкой 110 доступа. В некоторых аспектах второй тип идентификатора содержит уникальный идентификатор. Например, второй тип идентификатора может быть уникальным в большей области, чем первый тип идентификатора. В некоторых реализациях второй тип идентификатора может быть уникальным во всей сети оператора. В разных реализациях такой уникальный идентификатор может содержать, например, глобальный идентификатор соты ("GCI"), идентификатор узла доступа ("ANID"), идентификатор сектора, адрес по Интернет-протоколу или некоторый другой идентификатор, который однозначно идентифицирует точку 110 доступа в сети.

В некоторых реализациях терминал 102 доступа включает в себя детектор 114 путаницы, который может детектировать фактическую или потенциальную путаницу между узлами в системе 100. При детектировании путаницы терминал 102 доступа (например, контроллер 116 уникального идентификатора) может получить уникальный идентификатор. Например, терминал 102 доступа может отслеживать сигнал, включающий в себя уникальный идентификатор, который вещается точкой 110 доступа. При детектировании путаницы терминал 102 доступа также может информировать точку 104 доступа о путанице и/или уникальном идентификаторе.

В некоторых реализациях точка 104 доступа включает в себя контроллер 118 путаницы, который может детектировать фактическую или потенциальную путаницу между узлами в системе 100. Например, контроллер 118 путаницы может самостоятельно детектировать путаницу, либо при приеме указания на путаницу от терминала 102 доступа контроллер 118 путаницы может выполнить дополнительные этапы для определения, есть ли путаница. В случае детектирования путаницы точка 104 доступа может запросить у терминала 102 доступа получение уникального идентификатора.

Как только путаница устранена, как обсуждалось выше, точка 104 доступа (например, контроллер 120 передачи обслуживания) может инициировать операции по передаче обслуживания на основе уникального идентификатора. Таким образом, обслуживание терминала доступа 102 может быть эффективно передано желаемой целевой точке доступа. Как будет описываться ниже, в некоторых реализациях терминал 102 доступа (например, с помощью работы контроллера передачи обслуживания, не показано) может инициировать операции по передаче обслуживания на основе уникального идентификатора (например, как только он устранит путаницу).

Путаница, описанная выше, может возникать в сети 200, которая показана на Фиг.2, где некоторые точки доступа предоставляют макропокрытие, а другие точки доступа предоставляют меньшее покрытие. Здесь макрозоны 204 покрытия могут предоставляться, например, макроточками доступа сотовой сети большой зоны, например сети 3G, обычно называемой сетью макросот или глобальной сетью ("WAN"). Вдобавок меньшие зоны 206 покрытия могут предоставляться, например, точками доступа в сетевом окружении местонахождения или здания, обычно называемом локальной сетью ("LAN"). Когда терминал доступа ("АТ") движется по такой сети, терминал доступа может обслуживаться в определенных местах путем точек доступа, которые предоставляют макропокрытие, хотя терминал доступа может обслуживаться в определенных местах путем точек доступа, которые предоставляют покрытие меньшей зоны. В некоторых аспектах точки доступа с меньшей зоной покрытия могут использоваться для предоставления поэтапного роста емкости, покрытия внутри зданий и разных услуг, приводящих к более устойчивому взаимодействию с пользователем.

В описании в этом документе узел (например, точка доступа), который предоставляет покрытие в относительно большой зоне, может называться макроузлом, тогда как узел, который обеспечивает покрытие в относительно небольшой зоне (например, местонахождении ), может называться фемтоузлом. Следует принять во внимание, что идеи в этом документе могут быть применимы к узлам, ассоциированным с другими типами зон покрытия. Например, пикоузел может предоставлять покрытие в зоне, которая меньше макрозоны и больше фемтозоны (например, покрытие в пределах административного здания). В разных применениях другая терминология может использоваться для обозначения макроузла, фемтоузла или других узлов типа точки доступа. Например, макроузел может конфигурироваться или называться узлом доступа, базовой станцией, точкой доступа, eNodeB, макросотой и так далее. Также фемтоузел может конфигурироваться или называться домашним NodeB, домашним eNodeB, базовой станцией точки доступа, фемтосотой и так далее. В некоторых реализациях узел может быть ассоциирован (например, разделен) с одной или более сотами или секторами. Сота или сектор, ассоциированный с макроузлом, фемтоузлом или пикоузлом, может называться макросотой, фемтосотой или пикосотой соответственно.

В примере Фиг.2 задаются несколько зон 202 слежения (или зон маршрутизации, или зон расположения), каждая из которых включает в себя несколько макрозон 204 покрытия. Здесь зоны с покрытием, ассоциированным с зонами 202А, 202В и 202С слежения, изображаются жирными линиями, а макрозоны 204 покрытия представлены шестиугольниками. Как упоминалось выше, зоны 202 слежения также могут включать в себя фемтозоны 206 покрытия. В этом примере каждая из фемтозон 206 покрытия (например, фемтозона 206C покрытия) отражается внутри одной или нескольких макрозон 204 покрытия (например, макрозоны 204B покрытия). Однако следует принять во внимание, что фемтозона 206 покрытия может не полностью находиться внутри макрозоны 204 покрытия. Также одна или более пико- или фемтозон покрытия (не показаны) могут задаваться в пределах данной зоны 202 слежения или макрозоны 204 покрытия.

При развертывании (например, в плотной городской застройке), где в пределах данной зоны располагается большое количество точек доступа, например фемто- и пикоузлов, двум или более этим точкам доступа может быть присвоен одинаковый идентификатор узла. Например, в макрозоне 204А покрытия фемтозонам 206А и 206D покрытия может быть присвоен одинаковый идентификатор. В таком случае может возникнуть путаница в идентификаторе узла (например, путаница с PCID), поскольку несколько соседних узлов, которые находятся в окрестности обслуживающей точки доступа терминала доступа, демонстрируют одинаковый идентификатор узла. Например, на Фиг.1 точки 106 и 110 доступа могут содержать фемтоузлы или пикоузлы, которые демонстрируют "идентификатор 1" посредством соответствующих широковещательных пилотных сигналов. Кроме того, обе эти точки доступа могут находиться рядом с точкой 104 доступа (например, макроточкой доступа), которая в настоящее время обслуживает терминал 102 доступа. В таком случае точка 104 доступа может быть осведомлена об обеих точках 106 и 110 доступа, и поэтому может возникнуть путаница, когда указывается передача обслуживания к точке доступа, идентифицированной "идентификатором 1".

В целом, методики устранения путаницы, описанные в этом документе, могут быть применимы к любому типу узла. Однако во многих развертываниях макроточки доступа в данной зоне будут планироваться таким образом, чтобы не было путаницы, ассоциированной с передачей обслуживания к макроточке доступа. В таких случаях методики устранения путаницы, изучаемые в этом документе, могут быть применимы к любым не-макро узлам в сети. Такие не-макро узлы могут включать в себя, например, узлы, которые разворачиваются незапланированным образом. Как отмечалось выше, такие не-макро узлы могут включать в себя фемтоузлы (например, развернутые отдельными личностями), а также развернутые оператором маломощные пикоузлы. Также, как подробнее будет обсуждаться ниже, узел может быть ограничен некоторым образом (например, ограничен для доступа). Поэтому методики устранения путаницы, изучаемые в этом документе, могут быть применимы к ограниченным узлам (например, узлам, ассоциированным с закрытой группой абонентов).

С учетом вышеприведенного обзора разные методики, которые могут употребляться для устранения путаницы в соответствии с идеями в этом документе, будут описываться со ссылкой на Фиг.3 - 13. Вкратце, Фиг.3 иллюстрирует некоторые компоненты, которые могут употребляться в точке доступа или терминале доступа, а блок-схемы алгоритмов из Фиг.4-13 относятся к разным методикам для устранения путаницы.

В целях иллюстрации операции из Фиг.4-13 (или любые другие операции, обсуждаемые или изучаемые в этом документе) могут описываться как выполняемые предписанными компонентами (например, компонентами системы 100 и/или компонентами, показанными на Фиг.3). Однако следует принять во внимание, что эти операции могут выполняться другими типами компонентов и могут выполняться с использованием различного количества компонентов. Также следует принять во внимание, что одна или более операций, описанных в этом документе, могут не употребляться в данной реализации.

Фиг.3 иллюстрирует некоторые выборочные компоненты, которые могут быть заключены в узлы, например терминал 102 доступа и точку 104 доступа, для выполнения операций по устранению путаницы, которые изучаются в этом документе. Описанные компоненты также могут быть заключены в другие узлы в системе связи. Например, другие узлы в системе могут включать в себя компоненты, подобные описанным для терминала 102 доступа и точки 104 доступа, чтобы предоставлять подобные функциональные возможности. Данный узел может вмещать в себя один или более описанных компонентов. Например, терминал доступа может вмещать в себя несколько компонентов приемопередатчика, которые обеспечивают терминалу доступа работу на нескольких частотах и/или осуществление связи посредством отличной технологии.

Как показано на Фиг.3, терминал 102 доступа и точка 104 доступа могут включать в себя приемопередатчики 302 и 304 соответственно для осуществления связи с другими узлами. Приемопередатчик 302 включает в себя передатчик 306 для отправки сигналов (например, сообщений) и приемник 308 для приема сигналов (например, включая проведение поисков пилотных сигналов). Приемопередатчик 304 включает в себя передатчик 310 для отправки сигналов и приемник 312 для приема сигналов.

Терминал 102 доступа и точка 104 доступа также включают в себя другие компоненты, которые могут использоваться в сочетании с операциями по устранению путаницы, которые изучаются в этом документе. Например, терминал 102 доступа и точка доступа могут включать в себя контроллеры 314 и 316 связи соответственно для управления связью с другими узлами (например, отправка и прием сообщений/указаний) и для предоставления других связанных функциональных возможностей, которые изучаются в этом документе. Терминал 102 доступа и/или точка 104 доступа могут включать в себя детекторы 318 и 320 путаницы соответственно для детектирования путаницы и для предоставления других соотнесенных функциональных возможностей, которые изучаются в этом документе. Терминал 102 доступа и/или точка 104 доступа могут включать в себя контроллеры 322 и 324 идентификаторов соответственно для управления (например, выбора, получения, запроса и так далее) идентификаторами узла и для предоставления других соотнесенных функциональных возможностей, которые изучаются в этом документе. Выборочные операции других компонентов Фиг.3 описываются ниже.

Для удобства точка 102 доступа и терминал 104 доступа показаны на Фиг.3 как включающие в себя компоненты, которые могут использоваться в разных примерах, описанных ниже в сочетании с Фиг.4-13. На практике один или более проиллюстрированных компонентов могут не использоваться в данном примере. В качестве примера в некоторых реализациях терминал 102 доступа может не содержать детектор 318 путаницы, а в некоторой реализации точка 104 доступа может не включать в себя детектор 320 путаницы.

Ссылаясь теперь на Фиг.4 и 5, в некоторых аспектах путаница, ассоциированная с первым типом идентификатора (например, смещение PN, PCID и т.д.), может быть устранена путем предписания использования второго типа идентификатора (например, ANID, GCI и т.д.) в сочетании с передачей обслуживания или другой операцией.

Эта схема может употребляться, например, когда терминал доступа, который подключен к макроточке доступа, активизирует поиск ближайших фемтоузлов (например, домашнего фемтоузла). Когда терминал доступа детектирует сигнал от фемтоузла, терминал доступа может выделить из сигнала идентификатор первого типа (например, ID пилотного сигнала, ID сектора, PCID и т.д.). Если интенсивность принятого сигнала выше порогового значения и/или терминал доступа авторизован для доступа к обнаруженному фемтоузлу (например, точка доступа перечислена в списке предпочтительного роуминга терминала доступа), то терминал доступа может добавить эту точку доступа в активный набор для терминала доступа.

Чтобы открыть маршрут для этого фемтоузла от макроточки доступа, первый терминал доступа установит преобразование из идентификатора первого типа в идентификатор второго типа (например, ANID, GCI и т.д.) на макроточке доступа. Здесь при приеме второго типа идентификатора от терминала доступа макроточка доступа может начать обнаружение соседей с этим фемтоузлом.

Наличие последующих фемтоузлов с одинаковым идентификатором первого типа в макропокрытии приведет к макроточке доступа, определяющей, что существует несколько точек доступа, использующих общий идентификатор первого типа (то есть детектирующей путаницу относительно этого идентификатора). Здесь макроточка доступа может обнаружить наличие этих других фемтоузлов, например из обнаружения соседей или путем приема сообщения от терминала доступа, который обнаружил путаницу. Макроточка доступа затем может всегда запрашивать второй тип идентификатора всякий раз, когда она принимает сообщение (например, открытие маршрута), включающее в себя идентификатор, подверженный путанице. При приеме второго типа идентификатора от терминала доступа макроточка доступа может начать обнаружение соседей с этим фемтоузлом.

Вдобавок, в качестве оптимизации в некоторых реализациях терминал доступа может по умолчанию отправлять сообщения с идентификатором второго типа. Например, терминал доступа всегда может использовать второй тип идентификатора при отправке открытого маршрута или другого сообщения для домашнего фемтоузла.

Ссылаясь вначале на Фиг.4, как изображено этапом 402, точка доступа (например, точка 104 доступа) принимает сообщение от терминала доступа, где сообщение направляется узлу (например, целевому узлу, такому как точка 110 доступа), идентифицированному первым идентификатором узла. Например, как обсуждалось выше, терминал доступа может принять запрос открытия маршрута, включающий в себя смещение PN, или некоторый другой тип сообщения, включающий в себя некоторый другой тип идентификатора. Следует принять во внимание, что такое сообщение может принимать разные формы. Например, в разных реализациях сообщение может содержать сообщение для настройки ресурсов для передачи обслуживания, запрос передачи обслуживания, запрос на добавление в активный набор, передачу сигналов управления помехами, отчет об измерениях интенсивности сигнала или сообщение для резервирования по меньшей мере одного ресурса.

Как представлено путем блока 404, точка доступа определяет, идентифицирован ли другой узел первым идентификатором узла. Точка доступа может детектировать такой путаницу разными путями. Например, как обсуждалось выше, точка доступа может принять сообщения от одного или более терминалов доступа, которые указывают идентификаторы, используемые соседними узлами. В некоторых случаях точка доступа может провести обнаружение соседей и определить, что два или более соседних узлов используют идентичный идентификатор. В некоторых случаях точка доступа может принимать конфигурационную информацию (например, от диспетчера конфигураций, который представлен узлом 112 на Фиг.1), которая указывает, какие идентификаторы используются соседними узлами точки доступа. В некоторых случаях работа блока 404 может содержать определение, является ли идентификатор списком идентификаторов, удерживаемым точкой доступа. Как обсуждалось в этом документе, этот список идентификаторов может содержать, например, идентификаторы, свобода от путаницы которых не гарантируется, идентификаторы, которые потенциально подвержены путанице, либо идентификаторы, которые определены как подверженные путанице. В некоторых аспектах список идентификаторов может содержать диапазон значений идентификатора.

Как представлено путем блоков 406 и 408, если не детектируется путаница, точка доступа может выполнять подходящую операцию (например, операцию по передаче обслуживания) на основе первого идентификатора узла.

Как представлено путем блока 410, если детектируется путаница, то точка доступа отправляет сообщение терминалу доступа, которое предписывает, что терминал доступа должен использовать второй идентификатор узла (например, ANID), чтобы установить связь с узлом. Такое сообщение может принимать разные формы. Например, сообщение может содержать сообщение с отклонением (например, отклонение открытия маршрута), которое дает терминалу доступа инструкцию использовать отличный идентификатор.

Как представлено путем блока 412, точка доступа затем может принять сообщение от терминала доступа, которое включает в себя второй идентификатор узла. Точка доступа может выполнить подходящую операцию (например, операцию по передаче обслуживания) на основе второго идентификатора узла. В некоторых реализациях это может повлечь за собой туннелирование сообщения, включающего в себя второй идентификатор узла, к целевому узлу.

В некоторых аспектах операции из Фиг.4 относятся к резервированию ресурсов по обратному ходу для операции по передаче обслуживания (например, в сочетании с операцией по добавлению в активный набор). Вдобавок, поскольку узлы, подверженные путанице, могут быть ограничены в некоторых аспектах (например, ограничены для ассоциации или некоторым другим образом, как обсуждается ниже), эти операции также могут относиться к резервированию ресурсов для ограниченных узлов.

Фиг.5 в некоторых аспектах относится к предписанию использования не приводящего к путанице идентификатора, чтобы установить связь с узлом. В некоторых аспектах эти операции могут быть комплементарными к некоторым операциям из Фиг.4.

Как представлено путем блока 502, терминал доступа (например, терминал 102 доступа) решает передать сообщение целевому узлу, идентифицированному первым идентификатором узла. Как упоминалось выше в блоке 402, это сообщение может отправляться посредством ассоциированной точки доступа (например, точки 104 доступа).

Как представлено путем блока 504, терминал доступа определяет, может ли другой узел быть идентифицирован первым идентификатором узла. Это определение может быть сделано разными путями. Как обсуждалось выше, терминал доступа может отправить сообщение точке 104 доступа с использованием первого идентификатора узла и принять сообщение от точки 104 доступа, которое указывает наличие путаницы (и которое предписывает использование второго идентификатора узла). В некоторых случаях это определение может повлечь за собой попытку осуществления связи с целевым узлом и прием сообщения от целевого узла, которое указывает, что осуществление связи не разрешено. Такое сообщение с отклонением может быть принято потому, что контекст для терминала доступа отправлялся узлу, отличному от намеченного целевого узла вследствие путаницы в идентификаторе узла. Также терминал доступа может идентифицировать путаницу на основе сигналов, которые он принимает от соседних точек доступа, которые указывают идентификаторы, используемые теми точками доступа.

Как представлено путем блоков 506 и 508, если не детектируется путаница, то терминал доступа может использовать первый идентификатор узла для установления связи с целевым узлом.

Как представлено путем блока 510, если путаница детектируется, то терминал доступа может использовать второй идентификатор узла для установления связи с целевым узлом.

Кроме того, как представлено путем блока 512, терминал доступа может быть сконфигурирован с возможностью использования второго идентификатора узла для установления связи с целевым узлом. Например, терминал доступа может быть сконфигурирован таким путем после того, как терминал доступа детектирует путаницу. В качестве альтернативы, как обсуждалось в этом документе, терминал доступа по умолчанию может отправлять второй идентификатор узла.

Фиг.6 в некоторых аспектах относится к резервированию поднабора в пространстве идентификаторов узла (например, пространстве PCID) для не-макроузлов, чтобы упростить устранение путаницы. Таким образом, узел, который принимает идентификатор из поднабора, может без труда определить, что путаница возможна или вероятна. В некоторых реализациях поднабор содержит набор назначенных значений, который ассоциируется с точками доступа, которые назначены как не свободные от путаницы. В некоторых реализациях поднабор содержит набор назначенных значений, который ассоциируется с закрытой группой абонентов (например, которая обсуждается ниже). В некоторых реализациях поднабор содержит набор назначенных значений, который ассоциируется с точками доступа по меньшей мере одного назначенного типа (например, типа узла). Такой назначенный тип может относиться, например, к одному или более из: мощности передачи, зоны покрытия или способностей ретрансляции.

Как представлено путем блока 602, терминал доступа (например, терминал 102 доступа) принимает список идентификаторов узла. Этот список может содержать, например, поднабор идентификаторов узла, рассмотренных выше. В некоторых реализациях этот список может приниматься от обслуживающей точки доступа (например, точки 104 доступа), которая демонстрирует список. В некоторых реализациях целевая точка доступа или некоторые другие точки доступа (например, посредством информации списка соседей) может демонстрировать указание, что должен использоваться второй тип идентификатора (например, GCI) при обращении к целевой точке доступа. В некоторых реализациях этот список может приниматься от диспетчера конфигураций (например, сетевого узла 112), который следи