Система и способ повышения уровня защищенности компьютерной системы

Иллюстрации

Показать всеИзобретение относится к системам обеспечения информационной безопасности. Техническим результатом является повышение информационной безопасности систем. Способ содержит: оценку уровня знаний пользователя с помощью средства оценки; выбор правила безопасности, соответствующего определенному ранее уровню знаний пользователя, с помощью средства принятия решений; определение инцидентов информационной безопасности, произошедших с участием пользователя, с помощью средства определения инцидентов; для определенных инцидентов информационной безопасности выбирают правила безопасности с помощью средства принятия решений для предотвращения возникновения аналогичных инцидентов информационной безопасности с участием выбранного пользователя. 2 н. и 21 з.п. ф-лы, 7 ил.

Реферат

Область техники

Настоящее изобретение относится к компьютерным системам, более конкретно к системам обеспечения информационной безопасности.

Уровень техники

В настоящее время компьютеры перестали быть средством, которое доступно лишь весьма ограниченному кругу технических специалистов. На сегодняшний день огромное количество людей использует электронно-вычислительные машины и различные вычислительные сети для передачи данных с целью решения как текущих рабочих вопросов, так и ежедневных бытовых проблем. Плюсы от такого распространения средств вычислительной техники (СВТ) трудно переоценить, в частности, посредством вычислительных сетей удешевляется и упрощается получение различных услуг, материалов из архивов библиотек со всего мира, взаимодействие людей на больших расстояниях и так далее. Однако всеобщая компьютеризация таит в себе существенные проблемы в области обеспечения безопасности тех данных, которые обрабатываются или хранятся с использованием СВТ. При этом исследования в области информационной безопасности выявили тот факт, что 80% всех инцидентов информационной безопасности совершаются самими пользователями либо с их участием и лишь 20% из них происходят из-за сбоев и отказов техники (http://www.sans.edu/research/leadership-laboratory/article/mgt421-scott-pareto). В данном описании под термином «инцидент информационной безопасности» понимается единичное событие или же ряд нежелательных или неожиданных событий в информационной безопасности, которые подвергают большому риску бизнес-процессы или же угрожают информационной безопасности.

Таким образом, для комплексного обеспечения информационной безопасности нужно обратить внимание на самое слабое звено в цепочке «математические алгоритмы - техника - человек», то есть - на человека. При этом введение жестких аппаратных и программных ограничений не всегда возможно и целесообразно.

Сейчас типичным пользователем компьютера является человек, не обладающий специальными техническими знаниями в области информационных технологий и информационной безопасности. В некоторых ситуациях он даже может не понять, почему нельзя совершать те или иные действия, например необдуманно открывать любые файлы, приходящие от неизвестных отправителей. Также стоит отметить, что информационная безопасность системы, к которой имеют доступ несколько лиц, будет определяться уровнем грамотности наименее подготовленного из них. Следовательно, для повышения уровня защиты отдельного компьютера или сети в целом в первую очередь следует развивать компетентность пользователей.

Для решения проблем образования, в том числе и в области информационной безопасности, на данный момент существует большое количество систем интерактивного обучения, в которых пользователям предоставляется возможность ознакомления с материалами курса. Например, в патенте US 6993513 B2 описывается способ, согласно которому для достижения поставленной задачи предоставляется определенный набор информации, адаптированной к текущему уровню знаний студента. Системы интерактивного обучения пользователей также описаны в патентах и заявках US 5823781 A, JP 2009163746 A, JP 2002279057 A, US 20020154155 A1. При этом все отмеченные технологии ориентированы на заинтересованное лицо, готовое проходить тестирование для определения своего уровня компетентности. Однако при централизованном обучении, например, в корпоративной вычислительной сети большинство пользователей не смогут уделить этому достаточное количество времени.

Технология автоматического определения уровня знаний пользователя описана в патенте US 4964077 A, которая реализована на основании подсчета числа полученных подсказок. Также идея определения компетентности пользователя раскрывается в патенте US 5774118 A, однако в данном случае анализируются и классифицируются непосредственно сами действия пользователя, на основании которых определяется его уровень знаний. В патенте US 5107499 А рассматриваются и сравниваются предыдущие и текущие действия пользователя, а затем с помощью заранее заданных правил определяется степень его подготовки. В дальнейшем на основании уровня знаний может предоставляться обучающая информация.

В заявке US 20090094697 A1 рассматривается идея информирования пользователей о возникающих угрозах. Ее реализация представлена в обозревателе Google Chrome: выводятся предупреждающие сообщения о возможном присутствии вредоносных объектов на веб-странице. Далее по запросу пользователя может быть указано, на основании каких данных было сформировано предостережение, при этом указанное предостережение можно игнорировать. Тем не менее, предложенный вариант не учитывает различную степень подготовки пользователей: информационные сообщения одинаковы для всех. В патенте US7552199B2 описывается идея автоматического определения уровня знаний пользователя и предоставления обучающей информации соответствующего уровня. Однако описанная технология не рассматривает действия пользователей с точки зрения влияния на информационную безопасность системы и соответствия заданным правилам безопасности. При этом в патенте не указывается возможность изменения настроек компьютера или всей локальной вычислительной сети в зависимости от уровня знаний пользователя, что бывает полезным для обеспечения информационной безопасности.

Таким образом, требуется получить систему, в которой не только предоставляется информация для совершенствования уровня понимания проблем информационной безопасности, но и ограничиваются несанкционированные действия определенных категорий пользователей.

Анализ предшествующего уровня техники и возможностей позволяет получить новый результат, а именно способ и систему повышения уровня защищенности компьютерной системы.

Сущность изобретения

Настоящее изобретение предназначено для повышения защищенности компьютерной системы с целью комплексного обеспечения информационной безопасности.

Техническим результатом является повышение уровня защищенности компьютерной системы, который достигается за счет анализа действий пользователей, своевременного выявления инцидентов информационной безопасности и обучения пользователей основам информационных технологий.

Одним из предметов настоящего изобретения является способ предотвращения возникновения инцидентов информационной безопасности в системе, состоящей, по крайней мере, из одного компьютера, по крайней мере, с одним пользователем, в котором: а) оценивают уровень знаний, по крайней мере, одного пользователя с помощью средства оценки; б) выбирают, по крайней мере, одно правило безопасности, соответствующее определенному ранее уровню знаний выбранного пользователя, с помощью средства принятия решений; в) определяют инциденты информационной безопасности, произошедшие с участием выбранного пользователя, с помощью средства определения инцидентов; г) для определенных ранее инцидентов информационной безопасности выбирают правила безопасности с помощью средства принятия решений для предотвращения возникновения аналогичных инцидентов информационной безопасности с участием выбранного пользователя.

В описанном выше способе под инцидентом информационной безопасности понимается, по крайней мере, одно из следующих событий: а) распространение вредоносных объектов; б) копирование конфиденциальных данных; в) использование внешнего почтового клиента. В то же время в качестве правила информационной безопасности выступает, по крайней мере, одно из следующих: а) разрешение/запрещение подключения внешнего устройства; б) периодичность обновления системы; в) список разрешенных/запрещенных TCP-портов; г) использование стороннего почтового клиента; д) блокирование соединений для заданных IP-адресов; е) изменение графического интерфейса, по крайней мере, одного приложения.

В одном из вариантов исполнения системы инциденты информационной безопасности определяются путем сравнения с заранее определенными событиями, соответствующими инцидентам информационной безопасности, согласно правилам безопасности.

При оценке уровня знаний пользователя учитываются косвенные признаки его компетентности. В частности, к косвенным признакам относится, по крайней мере, один из следующих: а) инциденты информационной безопасности, совершаемые пользователем или с его участием; б) сложность и частота создаваемых паролей; в) установленное и используемое программное обеспечение на компьютере пользователя; г) установленные настройки для программного обеспечения; д) посещаемые пользователем веб-страницы. В другом варианте исполнения настоящего изобретения оценка уровня знаний пользователя происходит на основании, по крайней мере, одного из фактов: а) занимаемая должность; б) возраст; в) опыт работы; г) образование.

В частном варианте исполнения вышеописанного способа выбор правил безопасности для предотвращения возникновения инцидентов информационной безопасности с участием пользователя осуществляется с использованием нейронной сети.

В одном из вариантов реализации в указанном выше способе дополнительно предоставляют выбранному пользователю обучающую информацию, соответствующую его уровню знаний, по крайней мере, по одному инциденту информационной безопасности, произошедшему с участием выбранного пользователя. При этом дополнительно оценка уровня знаний пользователя осуществляется на основании анализа действий пользователя, совершаемых в ответ на предоставление обучающей информации. Обучающая информация содержит, по крайней мере, одно из представлений: а) текстовое; б) графическое; в) аудиовизуальное.

В частном варианте осуществления вышеописанного способа дополнительно информируют выбранного пользователя, по крайней мере, об одном выбранном правиле безопасности для предотвращения инцидентов информационной безопасности и его причинах.

Другим предметом настоящего изобретения является система предотвращения инцидентов информационной безопасности в системе, состоящей, по крайней мере, из одного компьютера, по крайней мере, с одним пользователем, которая включает: а) средство оценки, предназначенное для определения уровня знаний, по крайней мере, одного пользователя, которое также связано с базой данных и со средством принятия решений; б) средство определения инцидентов, предназначенное для выявления, по крайней мере, одного инцидента информационной безопасности и сохранения информации о нем, которое также связано со средством принятия решений и с базой данных; в) база данных, предназначенная для хранения правил безопасности, информации об инцидентах информационной безопасности и пользователях системы; г) средство принятия решений, предназначенное для выбора правил безопасности для предотвращения повторного возникновения аналогичных инцидентов информационной безопасности с участием пользователя.

В частном варианте исполнения вышеуказанная система дополнительно содержит средство подбора информации, предназначенное для предоставления выбранному пользователю обучающей информации соответствующего уровня знаний, по крайней мере, по одному инциденту информационной безопасности, произошедшему с участием выбранного пользователя, которое также связано со средством определения инцидентов информационной безопасности, средством оценки и базой данных. При оценке уровня знаний пользователя, в частности, учитываются действия пользователей, совершаемые в ответ на предоставление обучающей информации. При этом обучающая информация содержит, по крайней мере, одно из представлений: а) текстовое; б) графическое; в) аудиовизуальное.

В описанной ранее системе под инцидентом информационной безопасности понимается, по крайней мере, одно из следующих событий: а) распространение вредоносных объектов; б) копирование конфиденциальных данных; в) использование внешнего почтового клиента. В то же время в качестве правила безопасности выступает, по крайней мере, одно из следующих: а) разрешение/запрещение подключения внешнего устройства, б) периодичность обновления системы; в) список разрешенных/запрещенных TCP-портов; г) использование стороннего почтового клиента; д) блокирование соединений для заданных IP-адресов; е) изменение графического интерфейса, по крайней мере, одного приложения. Обнаружение инцидентов информационной безопасности в указанной системе происходит путем сравнения с заранее определенными событиями, соответствующими инцидентам информационной безопасности, согласно правилам безопасности.

В одном из вариантов исполнения указанной выше системы оценка уровня знаний пользователя осуществляется с использованием косвенных признаков. К косвенным признакам относится, по крайней мере, один из следующих: а) инциденты информационной безопасности, совершаемые пользователем или с его участием; б) сложность и частота создаваемых пользователем паролей; в) установленное и используемое программное обеспечение на компьютере пользователя; г) установленные настройки для программного обеспечения; д) посещаемые веб-страницы. В другом варианте осуществления изобретения оценка уровня знаний пользователя осуществляется на основании, по крайней мере, одного из фактов: а) занимаемая должность; б) возраст; в) опыт работы; г) образование.

Выбор правил безопасности для предотвращения возникновения инцидентов информационной безопасности с участием пользователя в рассматриваемой системе осуществляется с использованием нейронной сети.

Дополнительные преимущества изобретения будут раскрыты далее в ходе описания вариантов реализации изобретения. Также отметим, что все материалы данного описания направлены на детальное понимание того технического предложения, которое изложено в формуле изобретения.

Краткое описание чертежей

Дополнительные цели, признаки и преимущества настоящего изобретения будут раскрыты дальше в описании со ссылками на прилагаемые чертежи.

Фиг.1 представляет блок-схему способа предотвращения инцидентов информационной безопасности.

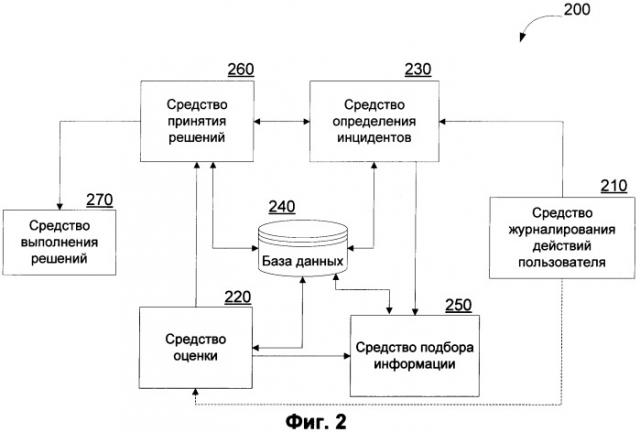

Фиг.2 иллюстрирует систему предотвращения инцидентов информационной безопасности.

Фиг.3А описывает частный вариант определения уровня компетентности пользователя в зависимости от установленного ПО.

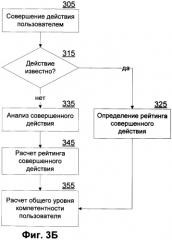

Фиг.3Б описывает частный вариант определения уровня знаний пользователя на основании совершаемых действий.

Фиг.4 представляет логические взаимосвязи между темами и возможность уточнения терминов.

Фиг.5 иллюстрирует варианты полноты описания.

Фиг.6 демонстрирует задание соответствия между различными заданными правилами безопасности, уровнем знаний пользователей и функциональными возможностями.

Фиг.7 показывает примерную схему компьютера общего назначения, на котором развертывается настоящее техническое решение.

Подробное описание предпочтительных вариантов осуществления

Объекты и признаки настоящего изобретения, способы для достижения этих признаков станут очевидными посредством отсылки к примерным вариантам осуществления. Однако настоящее изобретение не ограничивается примерными вариантами осуществления, раскрытыми ниже, оно может воплощаться в различных видах. Сущность, приведенная в описании, является ничем иным, как конкретными деталями, обеспеченными для помощи специалисту в области техники в исчерпывающем понимании изобретения, и настоящее изобретение определяется только в объеме приложенной формулы.

В область решаемых задач входит обучение пользователей с целью уменьшения числа уязвимостей и соблюдение заданных правил безопасности. Здесь и далее под уязвимостью системы будет пониматься свойство системы, которое может быть использовано злоумышленником для осуществления несанкционированных действий, а под заданными правилами безопасности - одно или несколько правил, процедур, практических приемов или руководящих принципов в области безопасности, которыми руководствуется организация в своей деятельности.

В данном изобретении под термином «информационная безопасность системы» понимается состояние системы, определяющее защищенность информации и ресурсов системы от действия объективных и субъективных, внешних и внутренних, случайных и преднамеренных угроз, а также способность системы выполнять предписанные функции без нанесения неприемлемого ущерба субъектам информационных отношений. С подробными определениями угроз и субъектов информационных отношений можно ознакомиться в стандарте ГОСТ Р ИСО/МЭК 15408-1-2002 или в соответствующем руководящем документе «Критерии оценки безопасности информационных технологий» (http://www.fstec.ru/_spravs/_spec.htm).

Основные преимущества настоящего решения вытекают из анализа действий пользователя и своевременного предоставления ему обучающей информации.

Фиг.1 описывает предлагаемый способ 100 повышения уровня защищенности компьютерной системы. На первом этапе 110 собирают данные о действиях пользователя, которые могут включать различные сведения, например, о подключаемых сменных носителях, запуске приложений, посещении веб-сайтов, реакции пользователя на информационные сообщения системы и так далее. Впоследствии собранная информация учитывается при предоставлении обучающей информации.

Далее на шаге 120 происходит выбор тех действий, которые нарушают заданные правила безопасности либо приводят к их нарушению. В одном из вариантов исполнения заданные правила безопасности определяются специалистом по информационной безопасности и хранятся в базе данных. В другом варианте реализации правила безопасности задаются с использованием экспертных оценок для аналогичных систем. Например, исходя из заданных правил безопасности, запрещается подключать внешние носители информации к компьютеру, при этом была произведена такая операция, следовательно, указанное действие будет выбрано.

Затем на шаге 130 происходит оценка уровня знаний пользователя, которая может осуществляться различными способами. В частном варианте реализации изобретения уровень знаний пользователя определяется по различным косвенным признакам, например, по набору программного обеспечения, присутствующем на компьютере, по настройкам приложений, по созданным правилам для межсетевого экрана. Более подробно механизм оценки уровня знаний пользователя по установленному программному обеспечению представлен на Фиг.3А.

В некоторых вариантах осуществления для определения уровня знаний пользователя анализируются непосредственно совершаемые действия пользователя, в том числе и инциденты информационной безопасности, произошедшие с его участием. В одном из вариантов исполнения изобретения рассматриваются совершаемые пользователем действия в ответ на внешние события, например, на информационные сообщения системы, оповещения об обнаружении вредоносного программного обеспечения, предоставление обучающей информации и так далее. В этих целях для каждого действия определяется рейтинг, на основании которого в дальнейшем определяется компетентность пользователя. При этом стоит учитывать, что рейтинг для каждого действия может изменяться динамически, например, при использовании весовых коэффициентов. В частности, весовые коэффициенты могут отличаться для различной частоты повторения действия. Например, если пользователь совершает действие А от одного до пяти раз, весовой коэффициент равен 1, если от шести до десяти - двум и так далее. Более подробно указанный вариант представлен на Фиг.3Б.

Уровень знаний пользователя может определяться на основе нечеткой логики. Для этого вначале происходит фаззификация (введение нечеткости): всем входным величинам ставятся в соответствие лингвистические переменные, для которых определяются терм-множества и функции принадлежности терму. Например, для лингвистической переменной «уровень знаний пользователя» терм-множество будет иметь вид {«новичок», «средний», «продвинутый», «эксперт»}.

В одном из вариантов реализации изобретения действия 120 и 130 осуществляются одновременно. В другом варианте исполнения первоначально происходит оценка уровня знаний пользователя 130, а затем выбор действий 120, нарушающих правила безопасности.

На основании оцененного уровня знаний для пользователя применяются соответствующие правила безопасности. Один из вариантов задания правил безопасности изображен на Фиг.6. Стоит отметить, что в некоторых вариантах реализации выбранные правила безопасности, соответствующие уровню знаний пользователя, добавляются к множеству уже существующих правил безопасности для данного пользователя.

На этапе 140 происходит подбор обучающей информации на основании определенного уровня знаний пользователя и совершенных им действий, нарушающих или приводящих к нарушению заданных правил безопасности, с целью минимизации числа подобных ситуаций впредь.

Обучающая информация предоставляется в любом из форматов: текстовые сообщения, аудиозапись, короткометражные мультимедийные ролики и так далее. В частном варианте реализации обучающая информация предоставляется пользователю так, как описано в заявке RU2009142890. При этом описания составлены таким образом, что пользователь может получить уточнения любого интересующего термина либо ознакомиться с более глубоким описанием проблемы. Подробнее примеры составления указанных описаний приведены на Фиг.4 и Фиг.5. В одном из вариантов исполнения изобретения для определения уровня знаний пользователя учитывается степень детализации описания, которую он предпочитает. Например, каждому описанию выставляется соответствующий рейтинг, который используется при определении совокупного рейтинга пользователя.

Стоит отметить, что анализ действий пользователя, определение уровня его знаний и предоставление обучающей информации происходит периодически. В частных вариантах исполнения интервалы времени могут быть определены заранее, произвольно выбраны администратором или специалистом по информационной безопасности, а также зависеть от обнаружения инцидентов информационной безопасности, произошедших с участием пользователя.

После предоставления пользователю обучающей информации на этапе 150 осуществляется оценка сети на предмет соответствия заданным правилам безопасности. В этих целях определяют параметры локальной вычислительной сети, например, существующие настройки межсетевого экрана, открытые порты, и сравнивают их с заданными правилами безопасности. В некоторых вариантах исполнения изобретения осуществляется автоматическое тестирование системы на проникновение, а затем отмечаются те заданные правила безопасности, которые не были выполнены. Тестирование на проникновение может быть осуществлено с применением соответствующего программного обеспечения, например, сетевого сканера Wireshark или nmap, а также любой из известных методологий. Стоит отметить, что тестированию может подвергаться так называемая приманка, которая полностью идентична существующей системе.

На основании предыдущих шагов на этапе 160 выбирают правила безопасности, направленные на предотвращение возникновения аналогичных инцидентов информационной безопасности у рассматриваемого пользователя. При этом учитывается уровень знаний пользователя, произошедшие инциденты, а также заданные правила безопасности. Решение может носить как запрещающий характер, так и выдавать дополнительные привилегии пользователю. Например, если с момента последней оценки уровень знаний пользователя понизился, тогда в соответствии с заданными правилами безопасности принимаются те условия, которые характерны для его текущего уровня знаний. Пример задания правил безопасности для пользователей с различным уровнем знаний приведен на Фиг.6. Например, в момент предыдущей оценки уровень пользователя был определен как «продвинутый», однако последняя оценка указала на средний уровень знаний. Однако в соответствии с заданными правилами безопасности среднему пользователю, в отличие от продвинутого, не выдаются права локального администратора. Следовательно, у такого пользователя возможность работы с правами локального администратора отбирается. В то же время для пользователей, которые получают новые знания и, как следствие, повышают свой уровень, применяются поощрительные действия, выражающиеся в выдаче дополнительных прав в соответствии с заданными правилами безопасности.

Также изменению подвергается графический интерфейс приложений. Например, для группы настроек определяется минимальный уровень знаний пользователя, для которого она доступна. В некоторых вариантах исполнения определение минимального уровня знаний для редактирования данной настройки основано на экспертных либо статистических данных. В дальнейшем минимальный уровень знаний для выбранной группы настроек сравнивается с текущим уровнем знаний пользователя. Если уровень знаний пользователя выше минимально определенного, тогда пользователю выдается право использовать указанную настройку или группу настроек.

В частном варианте исполнения выбранные правила безопасности оформляются с использованием любого из языков сценариев.

После выбора правил безопасности для предотвращения возникновения инцидентов информационной безопасности на шаге 170 происходит выполнение выбранных правил и информирование пользователя о проведенных изменениях с их обоснованием. В одном из вариантов реализации выбранные правила в виде сценария запускаются в соответствующей оболочке, например, в Bash, Microsoft PowerShell либо с использованием антивирусной утилиты AVZ.

Фиг.2 представляет систему 200 повышения уровня защищенности, реализующую способ 100. Указанная система включает средство журналирования действий пользователя 210, средство оценки 220, средство определения инцидентов 230, средство подбора информации 250, средство принятия решений 260, средство выполнения решений 270 и базу данных 240, к которой обращаются средство оценки 220, средство определения инцидентов 230 и средство подбора информации 250. Описываемая система работает с данными, получаемыми от средства журналирования действий пользователя 210. В простейшем варианте осуществления журналируются все возникающие события с использованием встроенного функционала операционной системы. В других вариантах осуществления записываются в журнал не все события, а только те из них, которые удовлетворяют заданным критериям: для этого также можно использовать функционал операционной системы, применяя дополнительные настройки. В одном из вариантов реализации журнал действий пользователя периодически перезаписывается, что позволяет сократить объем используемой части диска. В другом варианте исполнения изобретения предыдущие журналы действий пользователей архивируются для возможного дальнейшего расследования инцидентов информационной безопасности. После журналирования действий пользователя с помощью средства определения инцидентов 230 выделяются те действия пользователей, которые привели к нарушению заданных правил безопасности. Для определения подобных действий в базе данных 240 содержится список событий, которые являются инцидентами информационной безопасности или приводят к ним. Определение действий, приведших к инцидентам информационной безопасности, осуществляется с использованием любого из существующих механизмов расследования инцидентов. В одном из вариантов исполнения указанный список формируется с использованием набранной статистики. В другом варианте реализации события, являющиеся инцидентами информационной безопасности, определяются экспертно, с привлечением специалистов по информационной безопасности или аудиторов. Таким образом, средство определения инцидентов информационной безопасности выделяет соответствующие события путем сравнения всех действий пользователя с базой данных инцидентов информационной безопасности. Примерами инцидентов информационной безопасности являются распространение вредоносных объектов, несанкционированное копирование или изменение конфиденциальной информации, использование внешнего почтового клиента и так далее.

В дальнейшем происходит оценка уровня знаний пользователя с использованием средства оценки 220. При этом оценка уровня знаний пользователя осуществляется с применением различных подходов. В одном из вариантов реализации для определения уровня знаний пользователя каждому действию присваивается рейтинг, а для определения совокупного рейтинга пользователя объединяются рейтинги по всем совершенным действиям. Значения рейтингов для каждого действия пользователя сохраняется в базе данных 240. На основании рассчитанного рейтинга с использованием механизма нечеткой логики определяется уровень знаний пользователя. Более подробно описанный выше процесс изображен на Фиг.3Б. В том числе при анализе действий пользователя учитываются и инциденты информационной безопасности, совершенные им или с его участием.

Также оценка уровня знаний пользователя может происходить по различным косвенным признакам, которые напрямую не показывают компетентность, например программное обеспечение, установленное на компьютере пользователя, и его настройки, сложность создаваемых паролей, форматы используемых файлов и так далее. На Фиг.3А более подробно рассмотрен порядок определения уровня знаний пользователя на основании установленного программного обеспечения.

В дальнейшем к пользователю применяются правила безопасности с помощью средства принятия решений 260, соответствующие его уровню знаний. Один из вариантов задания правил безопасности для пользователей с различным уровнем знаний представлен на Фиг.6.

На основании выделенных действий пользователя, которые явились причиной инцидентов информационной безопасности, и его уровня знаний в дальнейшем с помощью средства подбора информации 250 формируется обучающая информация, которая будет полезна для развития компетенции пользователя в области информационных технологий. Для этого для каждого действия или группы действий выбирается тема, описание которой сформировано в соответствии с уровнем знаний пользователя. Все имеющиеся описания там хранятся в базе данных 240, при этом описание может быть представлено в любом из существующих форматов: текстовая информация, аудио- или видеоролики, графические изображения и так далее.

В некоторых случаях пользователю могут понадобиться дополнительные сведения по теме. Например, некоторые термины в предоставленной информации неясны пользователю либо он желает ознакомиться с более детальным описанием. Для осуществления таких возможностей описание должно быть составлено соответствующим образом. Более подробно механизм составления описания для пользователей с различным уровнем знаний приведен на Фиг.4 и Фиг.5.

После предоставления обучающей информации средство оценки 220 определяет, соответствуют ли параметры локальной вычислительной сети требованиям заданных правил безопасности. Для определения соответствия правил безопасности и параметров локальной вычислительной сети могут применяться различные варианты тестирования на проникновение, в том числе и автоматического.

В некоторых вариантах исполнения при оценке рассматривается также уровень знаний пользователя, таким образом, учитывая не только внешние, но и внутренние угрозы. Например, заданные правила безопасности содержат положения, касающиеся распределения функционала между пользователями в зависимости от уровня их знаний, как указано на Фиг.6.

Фиг.6 представляет собой пример распределения функционала для пользователей с различным уровнем знаний в соответствии с заданными правилами безопасности. Стоит отметить, что для различных категорий пользователей в рамках заданных правил безопасности могут устанавливаться различные ограничения. Таким образом, при повышении уровня знаний с новичка до среднего специалиста не исключено предоставление дополнительных привилегий, например, возможность работы с внешними почтовыми клиентами. В частности, как указано на Фиг.6, в соответствии с заданными правилами безопасности разрешено использовать USB порты всем пользователям.

В одном из вариантов исполнения изначальный функционал задается исходя из заданного уровня знаний пользователя по умолчанию. Например, в корпоративной сети уровень знаний пользователя по умолчанию соответствует продвинутому, следовательно, для нового члена корпоративной сети будут применены правила безопасности, характерные для продвинутого пользователя. В другом варианте реализации изначальный уровень знаний пользователя определяется на основании должностных обязанностей сотрудника, пола, возраста, образования, ученых степеней, предыдущих мест работы и так далее. То есть используется всевозможная информация о пользователе, являющаяся постоянной и известной без анализа его действий. Например, новый сотрудник принимается на должность программиста, таким образом, его уровень соответствует, по крайней мере, продвинутому пользователю. В дальнейшем уровень знаний переоценивается более точно, в том числе, на основании совершаемых действий.

В дальнейшем на основании произведенной оценки с помощью средства принятия решения 260 осуществляется выбор правил безопасности, направленных на повышение защищенности компьютерной системы. Правила безопасности выбираются на основании уровня знаний пользователя и совершаемых им инцидентов информационной безопасности. Выбор правила безопасности происходит путем поиска подходящего среди ранее известных, хранящихся в базе данных 240. Подходящее правило безопасности выбирается путем сопоставления входных параметров и выделения наиболее близкой комбинации. При этом правила безопасности поступают в базу данных на основании экспертных оценок. Стоит отметить, что указанная база данных может работать под управлением любой из существующих или будущих СУБД, например, Oracle, MS SQL Server, My SQL и так далее. Также подходящее правило безопасности может выбираться с использованием обученной нейронной сети, на вход которой поступают совершенные пользователем инциденты информационной безопасности и уровень знаний пользователя, а на выходе формируется целесообразное правило безопасности для заданных параметров. В одном из вариантов исполнения правило безопасности подбирается с использованием рекомендаций, собранных от всех пользователей, которые учитываются при принятии окончательного решения.

После выбора правила безопасности оно реализуется с помощью средства выполнения решений 270. Средство выполнения решений может быть представлено в виде одной из оболочек выполнения сценариев, например, Bash, Microsoft PowerShell, а также антивирусной утилиты AVZ.

Фиг.3А демонстрирует один из частных вариантов определения уровня компетентности пользователя. В данном случае анализируется установленное ПО, которое может быть классифицировано по характеру выполняемых задач.

На первом этапе 310 происходит поиск установленного ПО. Затем на шаге 320 - его классификация, которая может быть основана, в частности, на описании, изложенном в патенте на полезную модель RU 91213. Далее на стадии 330 формируются категории, из которых впоследствии 340 выделяется наиболее часто используемая. В зависимости от выбранной категории определяется уровень пользователя на шаге 350. Например, у пользователя обнаружено офисное, дизайнерское ПО и ПО для разработчиков. При этом наиболее часто используются такие программы, как: Altova XMLSpy, PL SQL Developer, SQL Plus и так далее. Таким образом, можно заключить, что текущий пользователь соответствует уровню продвинутого специалиста. Аналогично учитываются и посещаемые пользователем веб-страницы. В частном варианте исполнения веб-страницы классифицируются на основании анализа присутствия заданных слов или фраз. При осуществлении классификации слова и фразы могут учитываться с определенным весовым коэффициентом, отражающим вероятность принадлежности к той или иной категории.

Таким образом, анализу подвергаются прежде всего косвенные признаки компетентности пользователя, например настройки ПО, сложность создаваемых паролей, частота их изменения, используемы