Система и способ для контроля доступа к ресурсам корпоративной сети для персональных компьютеров

Иллюстрации

Показать всеНастоящее изобретение относится к области контроля доступа к ресурсам корпоративной сети для персональных компьютеров. Технический результат настоящего изобретения заключается в контроле доступа к ресурсам корпоративной сети для, по меньшей мере, одного ПК, которым может являться в том числе и новый ПК, из корпоративной сети или отдельного ее сегмента с помощью агента администрирования, установленного на выбранном для подобных целей ПК, причем ограничение доступа какого-либо ПК из корпоративной сети или отдельного ее сегмента осуществляется в случае наступления какого-либо вредоносного события, обнаруженного антивирусным приложением. На начальном этапе собирают данные в рамках проведения инвентаризации и определения топологии корпоративной сети или отдельного ее сегмента. Затем на основании собранных данных определяют суммарный рейтинг производительности. ПК с максимальным суммарным рейтингом производительности назначается на роль NAC-ПК, через агент администрирования которого сервер администрирования будет иметь возможность контролировать доступ к ресурсам корпоративной сети для, по меньшей мере, одного ПК, которым также может являться новый ПК из корпоративной сети или отдельного ее сегмента. 2 н. и 39 з.п. ф-лы, 13 ил.

Реферат

Область техники

Изобретение относится к технологиям для контроля или ограничения доступа и, более конкретно, к системам и способам контроля доступа к ресурсам корпоративной сети для персональных компьютеров.

Уровень техники

Сегодня невозможно даже представить офис современной компании, независимо от того, какого она размера, без корпоративной компьютерной сети. Благодаря этому, например, всегда существует возможность быстрого обмена различной информацией между персональными компьютерами (ПК) в сети. Но сетевой инфраструктурой нужно правильно управлять для того, чтобы решать самые сложные задачи. К тому же корпоративная сеть весьма уязвима, ведь стоит только появиться в сети зараженному ПК, вредоносные объекты могут распространиться и на другие ПК в корпоративной сети. Такие инциденты чреваты потерей рабочего времени сотрудниками, связанной с устранением неполадок в работе ПК, вызванных вредоносными объектами. Также такие инциденты могут привести к пропаже коммерческих секретов компании и даже финансовых средств. Поэтому контроль над ПК в сети необходимо осуществлять еще на подступах к ресурсам корпоративной сети. В крупных сетях сетевой администратор порой не может уследить за всеми ПК, входящими в корпоративную сеть. Количество пользователей, которыми являются обычные и удаленные сотрудники, временные работники, гости, неуклонно растет, и администраторы сети сталкиваются с проблемой контроля доступа к сетевым ресурсам. Ведь прежде чем дать доступ к сетевым ресурсам, нужно проверить состояние конечной точки, соответствует ли она критериям, необходимым для разрешения доступа. В крупной компании с большой и разветвленной корпоративной сетью решение данного вопроса потребует от администратора сети много времени. Описываемое ниже изобретение предназначено для того, чтобы обойти подобные трудности и автоматизировать процесс поиска новых компьютеров, подключенных в сеть, а также проверку этих компьютеров на соответствие критериям, необходимым для разрешения доступа.

На сегодняшний день известны системы и способы для контроля ПК доступа к ресурсам сети, а также ограничения этого доступа.

В заявке US 20090037594 A1 описывается система для мониторинга и контроля ПК из сети с помощью удаленного сервера. Агент администрирования может запретить доступ к определенным устройствам в соответствии с активной политикой безопасности. Любая деятельность на ПК, например запрос на передачу данных на внешние устройства, доступ к конкретному файлу и т.д., проверяется и контролируется агентом. Но данная система не описывает механизмы определения новых ПК в сети, а также способы контроля доступа к ресурсам сети для новых ПК.

В заявке US 20070192858 A1 описывается система для обеспечения безопасности в сетевой среде. В сетевом сегменте назначается устройство, которое предотвращает коммуникации с неавторизованным устройством сети с помощью подмены сетевых адресов. Но данная система не предусматривает автоматический выбор того ПК из сети, который будет осуществлять контроль доступа к ресурсам сети со стороны других ПК в зависимости от суммарного рейтинга производительности.

В заявке US 20100192196 A1 описывается система и метод для контроля доступа к ресурсам для ПК. На ПК ставится агент, который проверяет состояние ПК. В зависимости от состояния и от репутации ресурса, к которому ПК необходим доступ, определяется та или иная политика. Так, например, если у пользователя на ПК установлено антивирусное приложение, и его антивирусные базы обновлены, то правилом может быть разрешено открытие неизвестных URL-адресов в Интернет браузере. Но в тоже время данная система не может осуществлять контроль доступа к ресурсам корпоративной сети совместно с антивирусным приложением, например, отключая доступ к ресурсам сети у того ПК, на котором антивирусное приложение обнаружило вредоносный или подозрительный объект.

Предложенные и описанные далее система и способ для контроля доступа к ресурсам корпоративной сети для персональных компьютеров обходит описанные выше недостатки.

Анализ предшествующего уровня техники и возможностей, которые появляются при комбинировании их в одной системе и способе, позволяют получить новый результат, а именно систему и способ для контроля доступа к ресурсам корпоративной сети для персональных компьютеров.

Сущность изобретения

Настоящее изобретение предназначено для контроля доступа к ресурсам корпоративной сети для персональных компьютеров. Технический результат настоящего изобретения заключается в контроле доступа к ресурсам корпоративной сети для, по меньшей мере, одного ПК, которым может являться в том числе и новый ПК, из корпоративной сети или отдельного ее сегмента с помощью агента администрирования, установленного на оптимально выбранном для подобных целей ПК, причем ограничение доступа какого-либо ПК из корпоративной сети или отдельного ее сегмента осуществляется в случае наступления какого-либо вредоносного события, обнаруженного антивирусным приложением.

Способ контроля доступа к ресурсам корпоративной сети для персональных компьютеров, содержащий этапы, на которых:

- проводят инвентаризацию каждого ПК из корпоративной сети или отдельного ее сегмента с помощью агентов администрирования, которые после проведения инвентаризации направляют собранные данные на сервер администрирования;

- проводят определение топологии корпоративной сети или отдельного ее сегмента и направляют собранные в процессе определения топологии данные на сервер администрирования;

- определяют суммарный рейтинг производительности каждого ПК в зависимости от собранных в процессе инвентаризации и процессе определения топологии данных;

- назначают ПК с максимальным значением суммарного рейтинга производительности в качестве NAC-ПК;

- определяют, по меньшей мере, одно правило доступа к ресурсам корпоративной сети для всех ПК в корпоративной сети или отдельном ее сегменте и применяют его с помощью, как минимум, одного агента администрирования, как минимум, одного NAC-ПК с целью обеспечения доступа к ресурсам корпоративной сети для каждого ПК;

- обнаруживают новый ПК в корпоративной сети или отдельном ее сегменте с помощью, как минимум, одного агента администрирования, как минимум, одного NAC-ПК, перенаправляют его трафик с целью проведения инвентаризации нового ПК, и далее определяют, по меньшей мере, одно правило доступа и применяют его с помощью, как минимум, одного агента администрирования, как минимум, одного NAC-ПК;

- ограничивают доступ к ресурсам корпоративной сети с помощью, как минимум, одного агента администрирования, как минимум, одного NAC-ПК, при этом, как минимум, один агент администрирования, как минимум, одного ПК из корпоративной сети или отдельного ее сегмента взаимодействует с антивирусным приложением для получения от последнего информации для ограничения доступа к ресурсам корпоративной сети с помощью, как минимум, одного агента администрирования, как минимум, одного NAC-ПК, которому передается данная информация от, как минимум, одного агента администрирования, как минимум, одного ПК, на котором установлено антивирусное приложение, в случае наступления какого-либо вредоносного события.

Система для контроля доступа к ресурсам корпоративной сети для персональных компьютеров, содержащая:

как минимум, один агент администрирования, установленный, как минимум, на один ПК из корпоративной сети или отдельного ее сегмента и предназначенный для выполнения задач удаленного администрирования, а также взаимодействия с антивирусным приложением для получения от последнего различной информации с целью ограничения доступа к ресурсам корпоративной сети с помощью, как минимум, одного агента администрирования, как минимум, одного NAC-ПК, которому передается данная информация, как минимум, от одного агента администрирования, как минимум, одного ПК, на котором установлено антивирусное приложение, в случае наступления какого-либо вредоносного события, при этом, как минимум, один агент администрирования, также установленный, как минимум, на один NAC-ПК, предназначен для выполнения таких задач, как:

- прослушивание широковещательных пакетов для получения информации об имеющихся устройствах и новых устройствах, подключенных к корпоративной сети или отдельному ее сегменту;

- перенаправление трафика для новых и гостевых ПК, а также устройств с ограничением доступа в корпоративную сеть или отдельные ее сегменты;

- сбор информации от нового ПК, подключенного к корпоративной сети или отдельному ее сегменту;

- применение правил доступа к ресурсам корпоративной сети для всех ПК, в том числе и новых;

- ограничение доступа к ресурсам корпоративной сети;

по меньшей мере, один NAC-ПК, связанный с помощью агента администрирования со следующими средствами:

- агентом администрирования, по меньшей мере, одного ПК из корпоративной сети или отдельного ее сегмента;

- средством управления;

сервер администрирования, предназначенный для осуществления удаленного администрирования любого ПК, входящего в состав корпоративной сети или отдельного ее сегмента, а также для контроля доступа к ресурсам корпоративной сети для любого ПК, и состоящий из:

базы данных сервера, связанной со следующими средствами:

- средствами администрирования, при этом база данных сервера выполнена с возможностью обновления и содержит информацию, необходимую для работы средств администрирования;

упомянутых средств администрирования, связанных со следующими средствами:

- средством управления,

при этом, как минимум, одно средство администрирования предназначено для контроля доступа ПК к ресурсам корпоративной сети, как минимум, одно средство администрирования предназначено для проведения инвентаризации, как минимум, одно средство администрирования предназначено для определения топологии корпоративной сети или отдельного ее сегмента;

средства управления, связанного со следующими средствами:

- как минимум, одним агентом администрирования, как минимум, одного из ПК в корпоративной сети или отдельном ее сегменте;

- как минимум, одним агентом администрирования, как минимум, одного NAC-ПК в корпоративной сети или отдельном ее сегменте;

- средством анализа и сравнения;

при этом средство управления предназначено для:

- получения, по меньшей мере, от средств администрирования, предназначенных для инвентаризации и определения топологии корпоративной сети или отдельного ее сегмента, информации о готовой задаче удаленного администрирования;

- получения, по меньшей мере, от одного средства администрирования, предназначенного для контроля доступа ПК к ресурсам корпоративной сети, по меньшей мере, одного правила доступа к ресурсам корпоративной сети;

- отсылки задачи удаленного администрирования, как минимум, на один агент администрирования, как минимум, одного ПК из корпоративной сети или отдельного ее сегмента;

- отсылки, по меньшей мере, одного правила доступа к ресурсам корпоративной сети, как минимум, на один агент администрирования, как минимум, одного NAC-ПК из корпоративной сети или отдельного ее сегмента;

- получения, как минимум, от одного агента администрирования, как минимум, одного ПК из корпоративной сети или отдельного ее сегмента информации, собранной от каждого ПК, и передачи этой информации, по меньшей мере, на одно из средств администрирования, а также, в случае, если переданной информацией являются данные, собранные в процессе инвентаризации и определения топологии корпоративной сети или отдельного ее сегмента, то есть данные, в зависимости от которых определяют суммарный рейтинг производительности, то и для передачи данной информация на средство анализа и сравнения;

- получения, как минимум, от одного агента администрирования, как минимум, одного NAC-ПК информации, собранной от нового ПК, и передачи этой информации, по меньшей мере, на средство администрирования, предназначенное для контроля доступа ПК к ресурсам корпоративной сети;

- получения от средства анализа и сравнения информации о том, что, как минимум, один ПК из множества ПК в корпоративной сети или отдельном ее сегменте выбран в качестве, как минимум, одного NAC-ПК, и отсылки, как минимум, одному агенту администрирования, как минимум, одного ПК, выбранного в качестве NAC-ПК, сообщения о его статусе NAC-ПК;

средства анализа и сравнения, связанного со следующими средствами:

- аналитической базой данных,

при этом средство анализа и сравнения предназначено для получения от средства управления данных, собранных в процессе инвентаризации и определения топологии корпоративной сети или отдельного ее сегмента, по меньшей мере, от одного ПК из корпоративной сети или отдельного ее сегмента, и сопоставления полученных данных с правилами из аналитической базы данных для определения суммарного рейтинга производительности, по меньшей мере, одного ПК из корпоративной сети или отдельного ее сегмента и для выбора NAC-ПК;

упомянутой аналитической базы данных, которая выполнена с возможностью обновления и содержит правила для определения суммарного рейтинга производительности, информацию о суммарных рейтингах производительности и о порядковом номере по значению суммарного рейтинга производительности для каждого ПК.

Краткое описание прилагаемых чертежей

Сопровождающие чертежи, которые включены для обеспечения дополнительного понимания изобретения и составляют часть этого описания, показывают варианты осуществления изобретения и совместно с описанием служат для объяснения принципов изобретения.

Заявленное изобретение поясняется следующими чертежами, на которых:

Фиг.1А иллюстрирует схему работы системы контроля доступа к ресурсам корпоративной сети для ПК, в случае корпоративной сети небольшого размера.

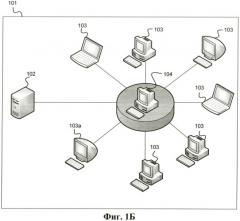

Фиг.1Б иллюстрирует схему работы системы контроля доступа к ресурсам корпоративной сети для ПК в случае большой и разветвленной корпоративной сети, когда сервер администрирования принадлежит данной корпоративной сети.

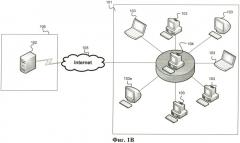

Фиг.1В иллюстрирует схему работы системы контроля доступа к ресурсам корпоративной сети для ПК в случае большой и разветвленной корпоративной сети, когда сервер администрирования не принадлежит данной корпоративной сети.

Фиг.2А иллюстрирует схему детального взаимодействия сервера администрирования и всех ПК в рамках корпоративной сети или отдельного ее сегмента.

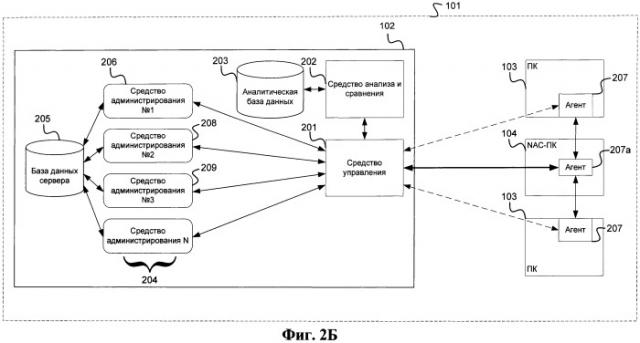

Фиг.2Б иллюстрирует схему детального взаимодействия сервера администрирования и NAC-ПК в рамках корпоративной сети или отдельного ее сегмента с целью осуществления контроля доступа к ресурсам корпоративной сети.

Фиг.2В иллюстрирует схему детального взаимодействия сервера администрирования, нового ПК и NAC-ПК в рамках корпоративной сети или отдельного ее сегмента с целью осуществления контроля доступа к ресурсам корпоративной сети.

Фиг.3 иллюстрирует примерную реализацию алгоритма определения итогового рейтинга производительности каждого ПК из корпоративной сети или отдельного ее сегмента, основанного на четкой логике, для определения ПК, максимально подходящего на роль NAC-ПК.

Фиг.4 иллюстрирует примерную реализацию алгоритма определения итогового рейтинга производительности каждого ПК из корпоративной сети или отдельного ее сегмента, основанного на нечеткой логике, для определения ПК, максимально подходящего на роль NAC-ПК.

Фиг.5 иллюстрирует пример взаимодействия базы данных сервера, средства для контроля доступа из ряда средств администрирования и средства управления с целью определения правил доступа по данным инвентаризации и определения топологии для каждого ПК из корпоративной сети или отдельного ее сегмента.

Фиг.6 иллюстрирует механизм взаимодействия двух ПК из корпоративной сети или отдельного ее сегмента с помощью ARP запросов.

Фиг.7 иллюстрирует механизм вмешательства NAC-ПК во взаимодействие какого-либо ПК и нового ПК в корпоративной сети или отдельном ее сегменте с помощью ARP запросов с целью обеспечения соответствия нового ПК из корпоративной сети или отдельного ее сегмента правилам доступа.

Фиг.8 иллюстрирует частный вариант механизма вмешательства NAC-ПК во взаимодействие какого-либо ПК и нового ПК в корпоративной сети или отдельном ее сегменте с помощью ARP запросов с целью обеспечения соответствия нового ПК из корпоративной сети или отдельного ее сегмента правилам доступа.

Описание вариантов осуществления изобретения

Объекты и признаки настоящего изобретения, способы для достижения этих объектов и признаков станут очевидными посредством отсылки к примерным вариантам осуществления. Однако настоящее изобретение не ограничивается примерными вариантами осуществления, раскрытыми ниже, оно может воплощаться в различных видах. Сущность, приведенная в описании, является ничем иным, как конкретными деталями для помощи специалисту в области техники в исчерпывающем понимании изобретения, и настоящее изобретение определяется только в объеме приложенной формулы.

На Фиг.1А изображена схема работы системы контроля доступа к ресурсам корпоративной сети для ПК, в случае корпоративной сети небольшого размера..

Корпоративная сеть 101 может состоять из нескольких ПК 103. В корпоративную сеть 101 могут быть добавлены новые ПК 103а. Поиск новых ПК 103а в корпоративной сети 101 и предоставление им доступа к ресурсам корпоративной сети 101, контроль доступа к ресурсам корпоративной сети 101 для всех ПК 103, в том числе и новых ПК 103а, может осуществляться с помощью сервера администрирования 102. На сервере администрирования 102 и на всех ПК 103 из корпоративной сети 101 или отдельного ее сегмента установлены агенты администрирования, предназначенные для выполнения различных задач, таких как, например, сбор и передача данных, задачи удаленного администрирования. Под задачами удаленного администрирования воспринимается широкий спектр действий, осуществляемых сервером администрирования 102 с ПК 103. Этими действиями могут быть:

- обновление антивирусных баз и программных модулей;

- управление политиками и групповыми задачами на любом из ПК 103;

- удаленная инсталляции приложений и патчей на любой из ПК 103;

- поиск уязвимостей на любом из ПК 103;

- программная и аппаратная инвентаризация любого ПК 103.

Указанный набор задач является примерным и не ограничивает возможности сервера администрирования 102. Агент администрирования, установленный на сервере администрирования 102, предназначен также для поиска новых ПК 103а в корпоративной сети 101 или отдельном ее сегменте и контроля всем ПК 103, в том числе и новым ПК 103а, доступа к ресурсам корпоративной сети 101 в соответствии с определенными правилами или политиками. Основными задачами, решаемыми с помощью сервера администрирования 102, с установленным на нем агентом администрирования с целью контроля доступа к ресурсам корпоративной сети 101 для всех ПК 103, являются такие задачи, как:

- прослушивание широковещательных пакетов (ARP и Netbios) для получения информации об имеющихся устройствах и новых устройствах, подключенных к корпоративной сети 101 или отдельному ее сегменту;

- перенаправление трафика для новых и гостевых ПК, а также устройств с ограничением доступа к корпоративной сети 101 или отдельным ее сегментам;

- сбор информации от нового ПК, подключенного к корпоративной сети или отдельному ее сегменту;

- определение правил доступа к ресурсам корпоративной сети для новых ПК;

- ограничение доступа к ресурсам корпоративной сети.

Как только агент администрирования обнаружит, что в корпоративной сети 101 или отдельном ее сегменте появился новый ПК 103а, то трафик от этого нового ПК 103а будет перенаправлен на сервер администрирования 102 для дальнейшего анализа возможности предоставления доступа к ресурсам корпоративной сети 101 для данного нового ПК 103а в соответствии с определенными правилами или политиками.

На Фиг.1Б изображена схема работы системы контроля доступа к ресурсам корпоративной сети 101 для ПК 103 в случае большой и разветвленной корпоративной сети 101, когда сервер администрирования 102 принадлежит корпоративной сети 101.

В случае, когда корпоративная сеть 101 или отдельный ее сегмент содержит множество ПК 103, для поиска новых ПК 103а, подключенных к сети 101, и для контроля доступа к ресурсам корпоративной сети 101 для всех ПК 103, в том числе и новым ПК 103а, в соответствии с определенными правилами или политиками используется другой подход.

В данном случае сервер администрирования 102 выбирает из множества ПК 103 с установленными на них агентами администрирования один Network Access Control ПК 104 (далее NAC-ПК). Далее этот NAC-ПК 104 выступает в роли компьютера, осуществляющего контроль доступа к корпоративным сетевым ресурсам, осуществляющего поиск новых ПК 103а в корпоративной сети 101 или отдельном ее сегменте и предоставляющего доступ для всех ПК 103, в том числе и новых ПК 103а, к ресурсам корпоративной сети 101 в соответствии с определенными правилами или политиками. NAC-ПК 104 с установленным на нем агентом администрирования предназначен для осуществления тех же задач, что и сервер администрирования 102 в простейшем случае, а именно:

- прослушивания широковещательных пакетов (ARP и Netbios) для получения информации об имеющихся устройствах и новых устройствах, подключенных к корпоративной сети 101 или отдельному ее сегменту;

- перенаправления трафика для новых и гостевых ПК, а также устройств с ограничением доступа в корпоративную сеть 101 или отдельные ее сегменты;

- сбора информации от нового ПК, подключенного к корпоративной сети или отдельному ее сегменту.

- определения правил доступа к ресурсам корпоративной сети для новых ПК;

- ограничения доступа к ресурсам корпоративной сети.

Любой из ПК 103 с установленным на нем агентом администрирования может создавать соединение с сервером администрирования 102 с помощью данного агента администрирования. Также NAC-ПК 104 может собирать информацию обо всех устройствах в корпоративной сети 101 или отдельном ее сегменте. Отметим, что для каждого сегмента корпоративной сети 101 может быть выбран свой NAC-ПК 104.

На Фиг.1В изображена схема работы системы контроля доступа к ресурсам корпоративной сети 101 для ПК 103 в случае большой и разветвленной корпоративной сети 101, когда сервер администрирования 102 принадлежит сети 106, отличной от корпоративной сети 101. В данном случае связь между ПК 103 из корпоративной сети 101 или отдельного ее сегмента с установленным на нем агентом администрирования и сервером администрирования 102, находящимся в другой компьютерной сети 106, осуществляется через сеть Интернет 105. Для осуществления контроля доступа к ресурсам корпоративной сети 101, а также для поиска новых ПК 103а в корпоративной сети 101 или отдельном ее сегменте и предоставления всем ПК 103, в том числе и новым ПК 103а, доступа к ресурсам корпоративной сети 101 в соответствии с определенными правилами или политиками, сервер администрирования 102, находящийся в другой компьютерной сети 106, выбирает для связи из множества ПК 103 один NAC-ПК 104 из корпоративной сети 101 или отдельного ее сегмента с установленным на нем агентом администрирования. Через агент администрирования, который установлен на NAC-ПК 104, осуществляется связь с сервером администрирования 102. Любой ПК 103, имеющий выход в сеть Интернет, может соединиться с сервером администрирования 102 с помощью агента администрирования, установленного на данном ПК 103. В случае если ПК 103 из корпоративной сети 101, отличной от компьютерной сети 106 сервера администрирования 102, или отдельного ее сегмента не подключен к сети Интернет, то этот ПК 103 может создавать через NAC-ПК 104 соединение с сервером администрирования 102. Соединение между NAC-ПК 104 и любым ПК 103 из корпоративной сети 101, отличной от компьютерной сети 106 сервера администрирования 102, или отдельного ее сегмента создается между их агентами администрирования. Агенты администрирования, установленные на NAC-ПК 104 и любом ПК 103, не отличаются друг от друга.

На Фиг.2А изображена схема детального взаимодействия сервера администрирования 102 и всех ПК 103 в рамках корпоративной сети 101 или отдельного ее сегмента. Сервер администрирования 102 в данном случае также находится в корпоративной сети 101. Каждый ПК 103 из корпоративной сети 101 или отдельного ее сегмента индивидуален, у каждого ПК 103 своя программная и аппаратная конфигурация. ПК 103 может быть как непредназначенным для серьезных вычислений нетбуком, так и высокопроизводительным персональным компьютером. Различное количество приложений, в том числе ресурсоемких, может быть установлено на том или ином ПК 103 в корпоративной сети 101 или отдельном ее сегменте. В связи с такими различиями в программной и аппаратной конфигурациях суммарная производительность отличается для каждого ПК 103. Каждый ПК 103 в зависимости от своего расположения в рамках корпоративной сети 101 или отдельного ее сегмента обладает такими различными параметрами, как ширина канала и время отклика. Также контроль доступа к ресурсам корпоративной сети 101, поиск новых ПК 103а в корпоративной сети 101 или отдельном ее сегменте и предоставление всем ПК 103, в том числе и новым ПК 103а, доступа к ресурсам корпоративной сети 101 в соответствии с определенными правилами или политиками влияют на производительность NAC-ПК 104, который осуществляет эти задачи. Таким образом, для наиболее эффективного решения указанных задач в корпоративной сети 101 или отдельном ее сегменте, NAC-ПК 104 должен обладать повышенной производительностью, время его бесперебойной работы должно быть максимальным, и кроме этого он должен быть оптимально расположен в корпоративной сети 101 или отдельном ее сегменте и иметь минимальное время отклика и максимальную ширину канала. Как было сказано ранее, сервер администрирования 102 для контроля доступа к ресурсам корпоративной сети 101, поиска новых ПК 103а в корпоративной сети 101 или отдельном ее сегменте и предоставления всем ПК 103, в том числе и новым ПК 103а, доступа к ресурсам корпоративной сети 101 в соответствии с определенными правилами или политиками, а в частном случае для связи с удаленными ПК 103, находящимися в корпоративной сети 101 или отдельном ее сегменте, выбирает из множества ПК 103 один, который будет являться NAC-ПК 104 и будет использоваться для осуществления указанных выше задач. Ниже будет описан механизм определения NAC-ПК из множества ПК 103 из корпоративной сети 101 или отдельного ее сегмента.

Сервер администрирования 102 состоит из ряда средств администрирования 204, базы данных сервера 205, аналитической базы данных 203, средства анализа и сравнения 202 и средства управления 201. Средства администрирования из ряда средств администрирования 204 необходимы для удаленного администрирования, а также для контроля доступа к ресурсам корпоративной сети 101 как для существующих ПК 103 в корпоративной сети 101 или отдельном ее сегменте, так и для новых ПК 103а, недавно подключенных к корпоративной сети 101 или отдельному ее сегменту. Такими средствами администрирования могут быть средства для построения топологии корпоративной сети 101 или отдельного ее сегмента, распространения обновлений и патчей на ПК 103, поиска и удаления уязвимостей на ПК 103, инвентаризации данных о программном обеспечении и аппаратной конфигурации каждого ПК 103 из корпоративной сети 101 или отдельного ее сегмента. Также в ряд средств администрирования 204 входит средство 208 для контроля доступа к ресурсам корпоративной сети 101. Список средств администрирования из ряда средств администрирования 204 не ограничивается указанными примерами, и средств администрирования на сервере администрирования 102, необходимых для осуществления различных задач удаленного администрирования, может быть любое количество. База данных сервера 205 необходима для работы средств администрирования из ряда средств администрирования 204 на сервере администрирования 102. База данных сервера 205 может быть реализована на базе таких продуктов, как IBM DB2, MS SQL Server, Sybase, PostgreSQL и других подобных. База данных сервера 205 может содержать обновления для различных приложений, сведения о топологии корпоративной сети 101 или отдельного ее сегмента, патчи, списки известных уязвимостей, сведения об аппаратной и программной конфигурации каждого ПК 103 из корпоративной сети 101 или отдельного ее сегмента, критерии и правила или политики для контроля доступа к ресурсам корпоративной сети 101 и так далее. На каждом ПК 103, находящемся в корпоративной сети 101 или отдельном ее сегменте, установлен агент администрирования 207, который необходим для выполнения задач удаленного администрирования, контроля доступа к ресурсам корпоративной сети, а также для связи между ПК 103 в корпоративной сети 101 или отдельном ее сегменте и сервером администрирования 102. Также каждый ПК 103 из корпоративной сети 101 или отдельного ее сегмента обладает своими уникальными сетевыми адресами. Средство управления 201 на начальном этапе предназначено для прямой связи сервера администрирования 102 со всеми ПК 103 из корпоративной сети 101 или отдельного ее сегмента. После определения ПК 103 из корпоративной сети 101 или отдельного ее сегмента, максимально подходящего на роль NAC-ПК 104, средство управлении 201 будет предназначено в том числе и для прямой связи с NAC-ПК 104 с целью осуществления задач по контролю доступа к ресурсам корпоративной сети 101. NAC-ПК 104 будет иметь возможность связываться со всеми ПК 103 из корпоративной сети 101 или отдельного ее сегмента, собирать информацию, применять правила или политики, предоставляя, таким образом, или ограничивая доступ к ресурсам корпоративной сети 101. Также через средство управления 201 передается информация от средств администрирования из ряда средств администрирования 204. Сервер администрирования 102 является компьютером, который способен предоставлять услуги, связанные с компьютерной безопасностью и администрированием. Эти функции могут быть реализованы с помощью таких корпоративных продуктов, как Kaspersky Security for Microsoft Exchange Server, Kaspersky Anti-Virus for Windows Servers, Kaspersky Anti-Virus for Windows Workstations и других, которыми можно управлять с помощью средства управления 201, являющимся, например, приложением Kaspersky Administration Kit.

На начальном этапе сервер администрирования 102, а именно средство управления 201, связывается напрямую со всеми ПК 103 из корпоративной сети 101 или из отдельного ее сегмента с целью получения информации от каждого ПК 103, которая необходима для определения ПК 103, максимально подходящего на роль NAC-ПК 104. В частном варианте агенты администрировании 207 всех ПК 103 из корпоративной сети 101 или отдельного ее сегмента имеют возможность при необходимости напрямую осуществлять соединение с сервером администрирования 102, а именно со средством управления 201. На сервере администрирования 102 в ряде средств администрирования 204 существует средство 206 для инвентаризации (т.е. сбора информации о программно-аппаратной конфигурации) любого ПК 103 из корпоративной сети 101 или отдельного ее сегмента. Подобное средство необходимо для взаимодействия с агентом администрирования 207 любого ПК 103 с целью удаленного запуска задач инвентаризации. На начальном этапе с помощью средства 206 из ряда средств администрирования 204 будет сформирована задача на проведение инвентаризации для всех ПК 103 из корпоративной сети 101 или отдельного ее сегмента. Средство управления 201, получив информацию от средства 206 из ряда средств администрирования 204 о том, что данные задачи сформированы для всех ПК 103, установит соединение с агентами администрирования 207 всех ПК 103 из корпоративной сети 101 или отдельного ее сегмента и передаст данные задачи. Далее агенты администрирования 207 каждого из ПК 103 корпоративной сети 101 или отдельного ее сегмента собирают информацию о ПК 103, на котором они установлены.

Далее строится топология корпоративной сети 101 или отдельного ее сегмента. На сервере администрирования 102 в ряде средств администрирования 204 существует средство 209 для определения топологии корпоративной сети 101 или отдельного ее сегмента. Подобное средство 209 необходимо для получения данных обо всех сетевых устройствах в корпоративной сети 101 или отдельном ее сегменте, а также получения информации о ширине канала для каждого ПК 103 и время отклика каждого ПК 103. Средство 209 для определения топологии необходимо для взаимодействия с агентом администрирования 207 любого ПК 103, а также с каждым сетевым устройством в корпоративной сети 101 или отдельном ее сегменте с целью получения необходимой информации для определения топологии. Сетевыми устройствами могут являться такие устройства, как сетевые концентраторы, коммутаторы и маршрутизаторы. На начальном этапе с помощью средства 209 из ряда средств администрирования 204 будет сформирована задача на определение топологии корпоративной сети 101 или отдельного ее сегмента. Средство управления 201, получив информацию от средства 209 из ряда средств администрирования 204 о том, что данная задача сформирована, установит соединение с агентами администрирования 207 всех ПК 103 из корпоративной сети 101 или отдельного ее сегмента, а также со всеми сетевыми устройствами, и передаст данные задачи. Далее происходит сбор необходимой информации, которая определяет топологию корпоративной сети 101 или отдельного ее сегмента. Сбор информации может осуществляться с помощью средства управления 201 или же агентов администрирования 207 каждого ПК 103 из корпоративной сети 101 или отдельного ее сегмента. Такой информацией могут быть:

- названия и типы сетевых устройств, которые находятся в корпоративной сети 101 или отдельном ее сегменте;

- ширина канала и время отклика для каждого ПК 103;

- направления сетевого взаимодействия, а также, например, количество ПК 103 в корпоративной сети 101 или отдельном ее сегменте, подключенных к какому-либо сетевому устройству.

Подобная информация затем передается от средства управления 201 на средство 209 для определения топологии корпоративной сети 101 или отдельного ее сегмента, которое сохраняет полученную информацию в базу данных сервера 205, а также обрабатывает полученную информацию. Также часть собранных данных, например, ширина канала и время отклика для каждого ПК 103 используется для определения ПК 103, максимально подходящего на роль NAC-ПК 104.

Таким образом, информацией, собранной в рамках инвентаризации каждого ПК 103 в корпоративной сети 101 или отдельном ее сегменте и в рамках определения топологии корпоративной сети 101 или отдельного ее сегмента, является:

- информация о типе и основных параметрах аппаратных возможностей ПК 103, таких как тип и тактовая частота центрального процессора, объем оперативной памяти и так далее;

- информация о программной конфигурации, а именно: какое программное обеспечение, какой версии установлено на ПК 103, какое программное обеспечение установлено в автозагрузку, агенты каких программ постоянно работают на ПК 103;

- сетевые адреса ПК 103, а именно MAC- и IP-адреса;

- время бесперебойной работы ПК 103;

- информация об уровне загрузки ПК 103 через короткое время после включения;

- ширина канала и время отклика для каждого ПК 103.

Указанный набор данных (Данные) является примерным и не ограничивает возможности агентов администрирования 207, установленных на всех ПК 103 из корпоративной сети 101 или отдельного ее сегмента. Собранные Данные для каждого ПК 103 из корпоративной сети 101 или отдельного ее сегмента имеют идентификатор, по которому они различаются. Таким идентификатором, например, может быть сетевой адрес, индивидуальный для каждого ПК 103. После того как Данные собраны агентами администрирования 207 каждого ПК 103 из корпоративной сети 101 или отдельного ее сегмента, агент администрирования 207 каждого конкретного ПК 103 передает Данные на средство управления 201. В свою очередь средство управления 201 передает Данные на средство анализа и сравнения 202. Средство анализа и сравнения 202 предназначено для определения одного ПК 103 из множества ПК 103 из корпоративной сети 101 или отдельного ее сегмента, который лучше всего подходит на роль NAC-ПК 104. Для этого средство анализа и сравнения 202 сопоставляет полученные Данные с информацией из аналитической базы данных 203. Аналитическая б