Поисковый вызов беспроводной связи с использованием многочисленных типов идентификаторов узлов

Иллюстрации

Показать всеИзобретение относится к беспроводной связи. Технический результат заключается в снижении нагрузки поисковыми вызовами и/или нагрузки регистрацией в сети. Технический результат достигается посредством использования разных типов идентификаторов для предписывания того, какие узлы осуществляют поисковый вызов терминала доступа в сети. Сеть поддерживает список, который предписывает, что определенные отдельные узлы должны осуществлять поисковый вызов данного терминала доступа. Терминал доступа в сети сконфигурирован для предоставления упреждающего списка поисковых вызовов в сеть, задающего разные типы идентификаторов узлов. Нагрузка поисковыми вызовами и нагрузка регистрацией управляются в оснащении, которое включает в себя разные типы точек доступа (например, макроузлы и фемтоузлы). 12 н. и 43 з.п. ф-лы, 17 ил.

Реферат

Испрашивание приоритета

Эта заявка испрашивает преимущество приоритета находящейся в общей собственности предварительной заявки № 61/020,973 на выдачу патента США, поданной 14 января 2008 года и имеющей внутренний номер поверенного № 080204P1, и предварительной заявки № 61/061,543 на выдачу патента США, поданной 13 июня 2008 года и имеющей внутренний номер поверенного № 081835P1, раскрытие каждой из которых таким образом включено в материалы настоящей заявки посредством ссылки.

Перекрестная ссылка на родственную заявку

Эта заявка связана с одновременно поданной и находящейся в общей собственности заявкой № 12/352,507 на выдачу патента США, озаглавленной «WIRELESS COMMUNICATION PAGING AND REGISTRATION UTILIZING MULTIPLE TYPES OF NODE IDENTIFIERS» («ПОИСКОВЫЙ ВЫЗОВ И РЕГИСТРАЦИЯ БЕСПРОВОДНОЙ СВЯЗИ С ИСПОЛЬЗОВАНИЕМ МНОГОЧИСЛЕННЫХ ТИПОВ ИДЕНТИФИКАТОРОВ УЗЛОВ») и имеющей внутренний номер поверенного № 081835U2, раскрытие которой таким образом включено в материалы настоящей заявки посредством ссылки.

УРОВЕНЬ ТЕХНИКИ

Область техники

Эта заявка в целом относится к беспроводной связи, а более точно, но не исключительно, к улучшению рабочих характеристик связи.

Введение

Системы беспроводной связи широко применяются, чтобы предоставлять различные типы связи (например, речевые, информационные и мультимедийные услуги и т.д.) многочисленным пользователям. В то время, как потребность в высокоскоростных и мультимедийных информационных услугах быстро растет, встает сложная задача реализовать эффективные и надежные системы связи с улучшенными рабочими характеристиками.

Для дополнения традиционных базовых станций сети мобильной телефонной связи, базовые станции с небольшим покрытием могут быть развернуты (например, установлены в доме пользователя) для предоставления более надежного покрытия беспроводной связи внутри помещения мобильным устройствам. Такие базовые станции с небольшим покрытием широко известны в качестве базовых станций точки доступа, домашних Узлов Б или фемтосот. Типично, такие базовые станции с небольшим покрытием присоединены к сети Интернет и сети оператора мобильной связи через маршрутизатор DSL (цифровой абонентской линии) или кабельный модем.

В некоторых применениях фемтосот, может быть большое количество фемтосот на территории, покрываемой макросотой. В таком случае, служебные сигналы или данные, ассоциативно связанные с управлением возможностью соединения между мобильными устройствами и базовыми станциями в сети, могут быть относительно велики. Таким образом, есть необходимость в усовершенствованном управлении ресурсами для беспроводных сетей.

СУЩНОСТЬ ИЗОБРЕТЕНИЯ

Следует краткое изложение примерных аспектов раскрытия. Должно быть понятно, что любая ссылка на термин аспекты в материалах настоящей заявки может указывать ссылкой на один или более аспектов раскрытия.

Раскрытие, по некоторым аспектам, относится к управлению нагрузкой поисковыми вызовами в сети. В некоторых аспектах, сеть может использовать разные типы идентификаторов для предписывания того, какие узлы осуществляют поисковый вызов терминала доступа. Например, первый тип идентификатора может содержать идентификатор отдельного узла, идентификатор соты или совместно используемый идентификатор (например, идентификатор группы абонентов), а второй тип идентификатора может относиться к зоне (например, зоне слежения), группе абонентов или местоположению. Таким образом, сеть может поддерживать список, который предписывает, что определенные отдельные узлы (например, соты или секторы) должны осуществлять поисковый вызов данного терминала доступа, и/или что один или более районов (например, зон слежения) должны осуществлять поисковый вызов терминала доступа.

Посредством использования разных типов идентификаторов, сеть может эффективно осуществлять поисковый вызов терминалов доступа. Например, сеть может осуществлять поисковый вызов терминалов доступа низкой мобильности в меньшей зоне и с большей степенью детализации, чем терминалов доступа с высокой мобильностью. Подобным образом, сеть может осуществлять поисковый вызов терминалов доступа, которые имеют тенденцию подвергаться поисковому вызову чаще, в меньшей зоне и с большей степенью детализации, чем терминалов доступа, которые имеют тенденцию подвергаться поисковому вызову реже.

Раскрытие, по некоторым аспектам, относится к управлению нагрузкой регистрацией в сети. В некоторых аспектах, терминал доступа в сети может быть сконфигурирован для предоставления упреждающего списка поисковых вызовов (например, предполагаемого набора поисковых вызовов) в сущность, которая управляет поисковым вызовом для сети (например, диспетчер мобильности). Здесь, терминал доступа может оценивать, где ему может понадобиться быть подвергнутым поисковому вызову в будущем, так что он может выдавать список, который включает в себя признак того, где терминалу доступа требуется подвергаться поисковому вызову. Сеть, в таком случае, может определять, какие узлы должны осуществлять поисковый вызов терминала доступа, на основании списка. В некоторых аспектах, упреждающий список может использоваться в дополнение к стандартному набору поисковых вызовов (например, основанному на зоне слежения, основанному на районе, основанному на расстоянии), который реализован сетью. Таким образом, терминал доступа может подвергаться поисковому вызову согласно стандартным правилам поискового вызова и списку, сформированному терминалом доступа. Использование такого списка может давать боле эффективную регистрацию, поскольку, когда данный терминал доступа переходит к другому узлу, такой узел уже может быть сконфигурирован для поискового вызова терминала доступа. Следовательно, терминал доступа не будет нуждаться в том, чтобы регистрироваться в таком узле для приема поисковых вызовов из узла. К тому же, используя разные типы идентификаторов, данный терминал доступа может задавать с большей степенью детализации узлы, которые должны осуществлять поисковый вызов терминала доступа.

Раскрытие, в некотором аспекте, относится к управлению нагрузкой поисковыми вызовами и/или нагрузкой регистрацией в оснащениях, которые включают в себя разные типы точек доступа. Например, точки доступа первого типа (например, макроузлы) могут предоставлять обслуживание на относительно больших зонах покрытия, а точки доступа второго типа (например, фемтоузлы) могут предоставлять обслуживание на меньших зонах покрытия и/или предоставлять ограниченное обслуживание. В таком случае, использование разных типов идентификаторов для поискового вызова и регистрации дает возможность большей степени детализации при предписании, какие узлы могут осуществлять поисковый вызов данного терминала доступа.

КРАТКОЕ ОПИСАНИЕ ЧЕРТЕЖЕЙ

Эти и другие примерные аспекты раскрытия будут описаны в подробном описании и прилагаемой формуле изобретения, которые следуют, и на сопроводительных чертежах, на которых:

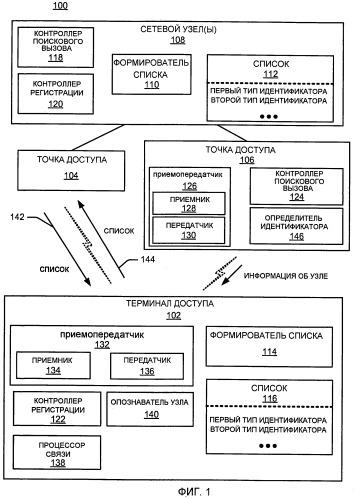

фиг. 1 - упрощенная структурная схема нескольких примерных аспектов системы связи, сконфигурированной для использования многочисленных типов идентификаторов для поискового вызова и/или регистрации беспроводной связи;

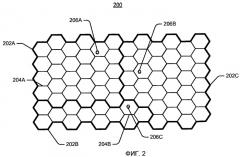

фиг. 2 - упрощенная схема, иллюстрирующая примерные зоны покрытия беспроводной связи;

фиг. 3A и 3B - блок-схема последовательности операций способа по нескольким примерным аспектам операций, которые могут выполняться в соединении с сетью, предусматривающей список, включающий в себя разные типы идентификаторов;

фиг. 4 - блок-схема последовательности операций способа по нескольким примерным аспектам операций, которые могут выполняться в соединении с узлом, таким как терминал доступа, предусматривающий список, включающий в себя разные типы идентификаторов;

фиг. 5 - блок-схема последовательности операций способа по нескольким примерным аспектам операций, которые могут выполняться узлом, который объявляет признак, что определенный тип идентификатора должен использоваться для регистрации;

фиг. 6 - блок-схема последовательности операций способа по нескольким примерным аспектам операций, которые могут выполняться узлом, который принимает признак, что определенный тип идентификатора должен использоваться для регистрации;

фиг. 7 - блок-схема последовательности операций способа по нескольким примерным аспектам операций, которые могут выполняться узлом для предоставления предполагаемого набора поисковых вызовов;

фиг. 8 - упрощенная схема системы беспроводной связи;

фиг. 9 - упрощенная схема системы беспроводной связи, включающей в себя фемтоузлы;

Фиг. 10 - упрощенная структурная схема нескольких примерных аспектов компонентов связи; и

фиг. 11-16 - упрощенные структурные схемы нескольких примерных аспектов устройств, сконфигурированных для использования многочисленных типов идентификаторов для поискового вызова и/или регистрации беспроводной связи, как преподано в материалах настоящей заявки.

В соответствии с установившейся практикой, различные признаки, проиллюстрированные на чертежах, могут не быть начерчены для представления в определенном масштабе. Соответственно, размеры различных признаков могут быть произвольно увеличены или уменьшены для ясности. В дополнение, некоторые из чертежей могут быть для ясности упрощены. Таким образом, чертежи могут не изображать все из компонентов данного устройства (например, прибора) или способа. В заключение, одинаковые номера ссылок могут использоваться для обозначения идентичных признаков на всем протяжении описания изобретения и фигур.

ПОДРОБНОЕ ОПИСАНИЕ

Различные аспекты раскрытия описаны ниже. Должно быть очевидно, что раскрытия, приведенные в материалах настоящей заявки, могут быть воплощены в широком многообразии форм, и что любая специфическая конструкция, функция или обе, раскрываемые в материалах настоящей заявки, являются только показательными. На основании раскрытий, приведенных в материалах настоящей заявки, специалист в данной области техники должен принимать во внимание, что аспект, раскрытый в материалах настоящей заявки, может быть реализован независимо от любых других аспектов, и что два или более этих аспектов могут комбинироваться различными способами. Например, устройство может быть реализовано или способ может быть осуществлен на практике с использованием любого количества аспектов, изложенных в материалах настоящей заявки. В дополнение, такое устройство может быть реализовано или такой способ может быть осуществлен на практике с использованием других конструкций, функциональных возможностей, либо конструкции и функциональных возможностей, в дополнение к, или иных, чем один или более аспектов, изложенных в материалах настоящей заявки. Более того, аспект может содержать по меньшей мере один элемент формулы изобретения.

Фиг. 1 иллюстрирует несколько узлов в примерной системе 100 связи (например, часть сети связи). Для целей иллюстрации, различные аспекты раскрытия будут описаны в контексте одного или более терминалов доступа, точек доступа и сетевых узлов, которые поддерживают связь друг с другом. Однако, должно быть принято во внимание, что раскрытия, приведенные в материалах настоящей заявки, могут быть применимы к другим типам устройств или другим подобным устройствам, которые указываются ссылкой с использованием другой терминологии.

Точки 104 и 106 доступа в системе 100 предоставляют одну или более услуг (например, возможность присоединения к сети) для одного или более беспроводных терминалов (например, терминала 102 доступа), которые могут быть расположены в пределах или которые могут странствовать на всем протяжении ассоциативно связанной географической зоны. В дополнение, точки 104 и 106 доступа могут поддерживать связь с одним или более сетевых узлов (для удобства, представленных сетевым узлом 108) для содействия возможности присоединения к глобальной сети. Такие сетевые узлы могут принимать различные формы, например, такие как одна или более сущностей радио и/или базовой сети (например, сущность управления мобильностью, опорные сетевые контроллеры сеанса или некоторая другая пригодная сетевая сущность или сущности).

Фиг. 1 и обсуждение, которое следует, описывают различные схемы, где сетевой узел и/или терминал доступа выдает список идентификаторов, который может использоваться в соединении с определением, какие точки доступа осуществляют поисковый вызов терминала доступа, и необходимо ли терминалу доступа регистрироваться в данной точке доступа. Например, на фиг. 1, сетевой узел 108 включает в себя формирователь 110 списка, который выдает список 112. Подобным образом, терминал 102 доступа включает в себя формирователь 114 списка, который выдает список 116. Здесь, поисковый вызов является явным сообщением из сети в определенный узел, указывающим, что сети требуется, чтобы заданный узел устанавливал связь с сетью.

Сетевой узел 108 использует список 112 для задания точек доступа, которые должны осуществлять поисковый вызов терминала доступа. Например, когда терминалу 102 доступа необходимо подвергаться поисковому вызову, сетевой узел 108 (например, контроллер 118 поискового вызова) отправляет запрос поискового вызова в каждую точку доступа, идентифицированную списком 112 (например, специальным списком, который определен для терминала 102 доступа).

Сетевой узел 108 также может отправлять список на терминал 102 доступа. Например, когда терминал 102 доступа регистрируется в точке доступа в системе 100, сетевой узел 108 (например, контроллер 120 регистрации) принимает соответствующий запрос регистрации. Контроллер 120 регистрации затем может отправлять список 112 на терминал 102 доступа, так что терминал 102 доступа может определять, какие точки доступа будут осуществлять поисковый вызов терминала доступа. В этом способе, терминал 102 доступа может определять, необходимо ли ему регистрироваться в данной точке доступа для приема поисковых вызовов из такой точки доступа.

К тому же, в соединении с регистрацией, терминал 102 доступа может отправлять список 116 на сетевой узел 108 для содействия сетевому узлу 108 (например, формирователю 110 списка) в выдаче списка 112. Например, список 116 может содержать упреждающий список, который идентифицирует какие-нибудь точки доступа, на которых терминал 102 доступа вероятно должен простаивать в ближайшем будущем. Благодаря использованию такого упреждающего списка, терминалу 102 доступа может не требоваться регистрироваться настолько часто, насколько он проходит через систему 100, поскольку многие из точек доступа, на которых терминал 102 доступа в итоге простаивает, уже будут сконфигурированы для осуществления поискового вызова терминала 102 доступа.

Здесь, каждый список может содержать более чем один тип идентификатора (например, два, три или более типов идентификаторов, как представлено эллипсами в списках 112 и 116). Например, первый тип идентификатора может содержать идентификатор отдельного узла, идентификатор соты или совместно используемый идентификатор (например, идентификатор группы абонентов). В дополнение, второй тип идентификатора может относиться к району (например, зоне слежения), группе абонентов или местоположению. Другие типы идентификаторов могут применяться в различных реализациях.

В некоторых аспектах, нагрузка поисковыми вызовами и/или нагрузка регистрацией в сети может быть снижена посредством использования этих разных типов идентификаторов. Например, посредством использования идентификаторов первого типа, поисковый вызов терминала доступа может быть ограничен относительно небольшим количеством точек доступа в случаях, где терминалу доступа не нужно подвергаться поисковому вызову на большой зоне. Следует несколько примеров того, как разные типы идентификаторов могут преимущественно использоваться для снижения нагрузки поисковыми вызовами и/или нагрузки регистрацией при смешанном оснащении.

В некоторых аспектах, схемы поисковых вызовов и регистрации, как преподанные в материалах настоящей заявки, могут использоваться в смешанном оснащении, которое включает в себя макропокрытие (например, сотовую сеть с большой зоной, такую как сеть 3G, типично указываемую ссылкой как сотовая макросеть или глобальная сеть - WAN) или меньшее покрытие (например, основанную на квартире или основанную на здании сетевую среду, типично указываемую ссылкой как локальная сеть - LAN). Здесь, по мере того, как терминал доступа («AT») перемещается через такую сеть, терминал доступа может обслуживаться в определенных местоположениях точками доступа, которые обеспечивают макропокрытие, наряду с тем, что терминал доступа может обслуживаться в других местоположениях точками доступа, которые обеспечивают покрытие меньшей зоны. В некоторых аспектах, узлы покрытия меньшей зоны могут использоваться для обеспечения инкрементного роста емкости, покрытия внутри здания и разных услуг, всего, приводящего к более надежному впечатлению пользователя.

В описании, приведенном в материалах настоящей заявки, узел, который обеспечивает покрытие на относительно большой зоне, может указываться ссылкой как макроузел, наряду с тем, что узел, который обеспечивает покрытие по относительно небольшой зоне (например, квартире), может указываться ссылкой как фемтоузел. Должно быть принято во внимание, что раскрытия, приведенные в материалах настоящей заявки, могут быть применимы к узлам, ассоциативно связанным с другими типами зон покрытия. Например, пикоузел может обеспечивать покрытие на зоне, которая меньше, чем макрозона, и больше, чем фемтозона (например, покрытие в пределах промышленного здания). В различных применениях, иная терминология может использоваться для указания ссылкой на макроузел, фемтоузел и другие узлы типа точки доступа. Например, макроузел может быть сконфигурирован или указываться ссылкой как узел доступа, базовая станция, точка доступа, eNodeB, макросота и так далее. К тому же, фемтоузел может быть сконфигурирован или указываться ссылкой как домашний Узел Б, домашний eNodeB, базовая станция точки доступа, фемтосота и так далее. В некоторых реализациях, узел может быть ассоциативно связан (например, делиться на) с одной или более сотами или секторами. Сота или сектор, ассоциативно связанные с макроузлом, фемтоузлом или пикоузлом, могут указываться ссылкой как макросота, фемтосота или пикосота, соответственно. Упрощенный пример того, как фемтоузлы могут быть размещены в сети, приведен на фиг. 2.

Фиг. 2 иллюстрирует пример карты 200 покрытия, где определены несколько зон 202 слежения (либо зон маршрутизации или зон определения местоположения), каждая из которых включает в себя несколько макрозон 204 покрытия. Здесь, зоны покрытия, ассоциативно связанные с зонами 202A, 202B и 202C слежения, очерчены широкими линиями, а макрозоны 204 покрытия представлены шестиугольниками. Зоны 202 слежения также включают в себя фемтозоны 206 покрытия. В этом примере, каждая из фемтозон 206 покрытия (например, фемтозона 206C покрытия) изображена в пределах макрозоны 204 покрытия (например, макрозоны 204B покрытия). Должно быть принято во внимание, однако, что фемтозона 206 покрытия может частично лежать в пределах или вне макрозоны 204 покрытия. К тому же, одна или более пикозон покрытия (не показанных) могут быть определены в пределах одной или более зон 202 слежения или макрозон 204 покрытия. Должно быть принято во внимание, что могли бы быть многочисленные фемтозоны покрытия в пределах макрозоны покрытия, внутри нее или с разнесением через границу с соседними макросотами.

В соответствии с раскрытиями, приведенными в материалах настоящей заявки, нагрузка поисковыми вызовами может уменьшаться в смешанном оснащении посредством ограничения количества точек доступа, которые осуществляют поисковый вызов терминала доступа, когда он находится в незанятом режиме. Такое смешанное оснащение, например, может состоять из лежащей в основе сети низкой мобильности из точек доступа, таких как фемтоузлы (например, домашние eNodeB) и пикоузлы (например, пико-eNodeB) и поверх лежащей сети высокой мобильности из точек доступа, таких как макроузлы (например, макро-eNodeB).

Нагрузка поисковыми вызовами в смешанном оснащении может быть уменьшена в некоторых аспектах предоставлением терминалу доступа возможности выдавать список в сеть (например, подобный, в некоторых аспектах, списку идентификаторов зоны слежения в сообщении допуска обновления зоны слежения в LTE), в соответствии с чем список включает в себя разные типы идентификаторов. Как обсуждено в материалах настоящей заявки, такие идентификаторы, например, могут включать в себя идентификаторы сот, такие как глобальные идентификаторы сот («GCI»), а также идентификаторы районов, такие как идентификаторы зон слежения («TAI»). В смешанном оснащении, могут быть многие эстафетные передачи в незанятом режиме с лежащих в основе точек доступа на соседние поверх лежащие точки доступа, и наоборот, например, обусловленные отсутствием покрытия лежащих в основе точек доступа или наличием ограниченных узлов (например, сот с закрытыми группами абонентов). Поэтому, желательно иметь как лежащие в основе точки доступа, так и поверх лежащие точки доступа, в списке, так что точки доступа могут указываться ссылкой с требуемой степенью детализации.

При смешанном оснащении, сеть (например, сущность управления мобильностью, MME) может осуществлять поисковый вызов терминалов доступа низкой мобильности, которые в последний раз регистрировались на фемтоузле, в относительно небольшой зоне. Наоборот, сеть может осуществлять поисковый вызов терминала доступа высокой мобильности в большей зоне. Подобным образом, сеть может поддерживать разные зоны поискового вызова для терминалов доступа с разными типами прикладных требований к поисковым вызовам. Например, сеть может осуществлять поисковый вызов терминалов доступа, которые имеют тенденцию подвергаться поисковому вызову более часто, в относительно небольшой зоне. Наоборот, сеть может осуществлять поисковый вызов терминалов доступа с меньшей нагрузкой поисковыми вызовами в большей зоне.

Раскрытие относится к некоторым аспектам для снижения нагрузки поисковыми вызовами в смешанном оснащении, когда терминал доступа регистрируется на макроузле. В таком случае, поисковый вызов в лежащей в основе сети избегается или ограничивается, чтобы избежать поискового вызова относительно большого количества точек доступа, которые могут существовать в лежащей в основе сети.

Раскрытие относится к некоторым аспектам для снижения нагрузки поисковыми вызовами в смешанном оснащении, когда терминал доступа регистрируется на точке доступа в лежащей в основе сети. В этом случае, поисковый вызов на удаленных макроузлах в поверх лежащей сети избегается или ограничивается, поскольку такой терминал доступа вероятно может иметь относительно низкую мобильность (например, терминал доступа может находиться на своем домашнем фемтоузле).

Например, если район (например, зона слежения) покрывает большое количество поверх лежащих точек доступа, может быть предпочтительным, чтобы терминал доступа низкой мобильности, который регистрируется на лежащей в основе точке доступа, подвергался поисковому вызову только на подмножестве зоны слежения (например, поисковый вызов терминала доступа в отдельных сотах в зоне слежения). Для облегчения осуществления поискового вызова в таком подмножестве, в некоторых случаях, разные идентификаторы (например, TAI) могут назначаться каждой точке доступа в поверх лежащей и лежащей в основе сетях. Например, на фиг. 2, каждой из фемтозон 206 покрытия может быть назначен уникальный TAI (каждый из которых является иным, чем TAI, назначенные зонам 202 слежения).

При основанном на соте поисковом вызове, сота может быть макроузлом, который является частью большой зоны слежения, как показано на фиг. 2, или она может быть фемтоузлом или пикоузлом. В соответствии с раскрытиями, приведенными в материалах настоящей заявки, каждая сота может иметь два или более уровней членства для поискового вызова в списке (например, списке TAI). Например, сота может быть ассоциативно связана с районом (например, зоной слежения) для предоставления возможности поискового вызова терминала доступа на большом количестве сот. В дополнение, сота может быть ассоциативно связана с идентификатором соты (например, GCI) для предоставления возможности поискового вызова терминала доступа только в такой соте. Это предоставляет сети возможность, чтобы гибкость поискового вызова терминала доступа в большем или меньшем районе оптимизировала нагрузку поисковыми вызовами в сети.

В некоторых реализациях, когда идентификаторы высокой степени детализации (например, GCI) используются в списке, несколько альтернативных вариантов выбора списка может применяться для идентификации лежащих в основе узлов для регистрации. В первом варианте выбора, TAI используется и делается достаточно большим для поддержки уникального TAI для каждой лежащей в основе точки доступа (например, HeNB и пико-eNB). Во втором варианте выбора, специальный код зоны слежения («TAC») может использоваться для каждой лежащей в основе точки доступа для указания, что такая точка доступа осуществляет поисковый вызов только на основании GCI. TAC может быть гораздо меньшим во втором варианте выбора, поскольку он может быть необходим только для поверх лежащих точек доступа (например, макро-eNodeB). В третьем варианте выбора, идентификаторы более низкой детализации (например, районы, такие как TAI) используются для макроузлов, а идентификаторы более высокой детализации (например, идентификаторы сот) используются для фемтоузлов и/или пикоузлов.

В соответствии с раскрытиями, приведенными в материалах настоящей заявки, нагрузка регистрацией может быть уменьшена в смешанном оснащении посредством ограничения количества связанных с регистрацией операций (например, обновлений зон слежения), выполняемых терминалом доступа во время работы в незанятом режиме. Как упомянуто выше, могут быть многие эстафетные передачи обслуживании в незанятом режиме между лежащими в основе точками доступа и поверх лежащими точками доступа в смешанном оснащении, так как терминал доступа выбирает между лежащими в основе точками доступа и поверх лежащими точками доступа, в то время как в незанятом режиме.

Нагрузка регистрацией в таком смешанном оснащении может быть уменьшена в некоторых аспектах улучшением списка поисковых вызовов (например, списка TAI в сообщении допуска обновления зоны слежения в LTE), поставляемого сетью (например, MME). Такой список, например, может быть усовершенствован с использованием одной или более следующих технологий: конфигурации, использующей OAM (то есть, более точное планирование); изучения сети по событиям мобильности терминалов доступа, таким как эстафетные передачи обслуживания и сообщения запроса обновления зоны слежения, касательно РЧ-соседей в оснащении; и содействия терминала доступа, такого как предоставление списка, когда терминал доступа отправляет сообщение запроса обновления зоны слежения.

Хотя первые две технологии могут улучшать список, поставляемый сетью, получение некоторой информации, которая может использоваться для улучшения списка, может привлекать содействие терминала доступа. Например, соседи макроузла и фемтоузла, которых терминал доступа может слышать, и уровень мобильности терминала доступа могут не быть известны сети при формировании списка. Подобным образом, сети может требоваться содействие терминала доступа для определения наличия близлежащих фемтоузлов или пикоузлов, когда терминал доступа обновляет зону слежения на макроузле. Например, степень детализации покрытия в макроузле может не быть достаточной для определения, какие фемтоузлы и пикоузлы находятся возле терминала доступа, когда терминал доступа регистрируется (например, выполняет обновление зоны слежения) на макроузле.

Раскрытие, в некоторых аспектах, относится к предоставлению упреждающего списка, который может давать приближенное показание того, где проходит терминал доступа, в попытке уменьшить то, насколько часто терминал доступа должен регистрироваться (например, обновлять зону слежения). Например, терминал доступа может хранить в памяти макроузел, который обеспечивает макропокрытие, на домашнем фемтоузле терминала доступа. В этом случае, всякий раз, когда терминал доступа определяет, что он находится в пределах зоны покрытия такого макроузла, терминал доступа может включать идентификатор (например, TAI) своего домашнего фемтоузла в список, который терминал доступа отправляет в сеть. Этим способом, терминал доступа может не быть должным регистрироваться (обновлять зону слежения) в случае, если терминал доступа часто выбирает (например, простаивает на) свой домашний фемтоузел. В качестве еще одного примера, терминал доступа может добавлять в свой список идентификаторы (например, TAI) макроузлов и фемтоузлов, которые терминал доступа видит по соседству, но необязательно посетил. Подобным образом, терминал доступа может добавлять в список любых соседей, объявленных близлежащими узлами (например, фемтоузлами и пикоузлами). Благодаря использованию этих и других подобных процедур, терминал доступа может выдавать список идентификаторов в сеть в соединении с регистрацией (например, когда терминал доступа отправляет сообщение запроса обновления зоны слежения). Сеть затем может использовать этот список для формирования списка (например, списка TAI), возвращаемого сетью. В некоторых случаях, сеть может улучшать список сама по себе, например, обнаруживая списки соседей, предоставленные фемтоузлами и пикоузлами поблизости от терминала доступа.

В некоторых случаях, информация касательно района (например, зоны слежения), посещенного в последний раз терминалом доступа, не дает достаточной степени детализации для определения, находятся ли какие-нибудь фемтоузлы и пикоузлы поблизости, когда терминал доступа регистрируется. В таких случаях, последний посещенный район, взамен, может описываться с более низкой степенью детализации. Например, терминал доступа может использовать идентификаторы сот (например, GCI) для описания отдельных узлов в районе, который терминал доступа посещал в последний раз. Список, выданный терминалом доступа, таким образом, может включать в себя разные типы идентификаторов (например, GCI и TAI). В некоторых случаях, сеть может преобразовывать идентификатор в списке, принятом с терминала доступа, в другую форму идентификатора. Например, сеть может преобразовывать идентификатор соты в район, если сети требуется осуществлять поисковый вызов по более обширной зоне. В любом случае, список, в конечном счете выдаваемый сетью (например, поставляемый в списке в сообщении допуска обновления зоны слежения), может включать в себя один или более типов идентификаторов (например, GCI и TAI) на основании решения о поисковых вызовах, которое может быть в сети.

С вышеприведенным в уме, примерные связанные с поисковыми вызовами и связанные с регистрацией операции далее будут обсуждены более подробно в соединении с блок-схемами последовательностей операций способов по фиг. 3A-7. Вкратце, фиг. 3A и 3B описывают примерные операции, где сетевой узел выдает список, включающий в себя разные типы идентификаторов, на терминал доступа. Фиг. 4 описывают примерные операции, где терминал доступа выдает список, включающий в себя разные типы идентификаторов, на сетевой узел. Фиг. 5 и 6 описывают примерные операции, где точка доступа объявляет указание, что определенный тип идентификатора должен использоваться для регистрации, и где терминал доступа принимает такое указание. Фиг. 7 описывает примерные операции, где терминал доступа выдает предполагаемый (или дополнительный) набор поисковых вызовов («SPS»).

Для удобства, операции по фиг. 3A-7 (или любые другие операции, обсужденные или преподанные в материалах настоящей заявки) могут быть описаны в качестве выполняемых специфичными компонентами (например, компонентами системы 100). Однако, должно быть принято во внимание, что эти операции могут выполняться другими типами компонентов и могут выполняться с использованием иного количества компонентов. Также должно быть принято во внимание, что одна или более из операций, описанных в материалах настоящей заявки, могут не применяться в данной реализации.

Вначале, со ссылкой на фиг. 3A, как представлено этапом 302, в некоторый момент времени терминал доступа в сети регистрируется в точке доступа. Например, на фиг. 1, контроллер 122 регистрации терминала 102 доступа может отправлять сообщение регистрации в приемопередатчик (не показан) точки 104 доступа.

Как представлено этапом 304, сетевой узел 108 может принимать запрос регистрации в результате регистрации терминала 102 доступа. Например, на фиг. 1, точка 104 доступа может отправлять запрос регистрации в контроллер 120 регистрации (например, через транзитное соединение).

Как представлено этапом 306, сетевой узел 108 (например, формирователь 110 списка) выдает список идентификаторов (например, список 112, хранимый в памяти данных), который может использоваться в соединении с операциями поискового вызова и/или регистрации узлов системы 100. В частности, список 112 может содержать набор поисковых вызовов, который идентифицирует (прямо или косвенно) одну или более точек доступа, которые должны осуществлять поисковый вызов терминала 102 доступа. В некоторых реализациях, это может вовлекать идентификацию точек доступа, которые будут осуществлять поисковый вызов терминала 102 доступа согласно стандартным правилам поисковых вызовов сети (например, основанным на зоне слежения правилам, основанным на районе правилам, основанным на расстоянии правилам).

Как обсуждено в материалах настоящей заявки, список 112 может включать в себя разные типы идентификаторов. В качестве отдельного примера, первый тип идентификатора может содержать идентификатор отдельного узла (например, идентификатор соты или идентификатор сектора) или идентификатор группы абонентов (например, закрытой группы абонентов). В дополнение, второй тип идентификатора может относиться к району (например, идентификатор может содержать идентификатор зоны слежения, идентификатор зоны определения местоположения, идентификатор зоны маршрутизации и так далее), группе абонентов (например, идентификатор может содержать идентификатор группы абонентов), местоположению терминала доступа и так далее. Другие типы идентификаторов могут применяться в различных реализациях.

Формирователь 110 списка может формировать список 112 различными способами и на основании различных критериев. Следует несколько примеров того, каким образом может формироваться список 112. Должно быть принято во внимание, что список 112 может формироваться на основании одной или более из этих технологий и других технологий.

В некоторых аспектах, список 112 может формироваться на основании того, где терминал 102 доступа регистрировался в последний раз или раньше устанавливал соединение (например, на основании идентичности узла, где имели место регистрация или соединение, последнего известного района поискового вызова или набора абонентов терминала 102 доступа, и т.д.). Например, формирователь 110 списка может поддерживать базу данных, из которой формирователь 110 списка может определять соседей (например, соседние узлы или районы) данного узла, района, зоны слежения, набора абонентов и так далее. В качестве альтернативы, сетевой узел 108 может поддерживать связь с данным узлом для получения списка соседей с этого узла. Формирователь 110 списка затем может добавлять идентификаторы (например, идентификаторы районов, узлов, и т.д.), ассоциативно связанные с этими соседями, в список 112. В некоторых аспектах, если терминал 102 доступа зарегистрирован в макроузле, формирователь 110 списка может исключать любые узлы из лежащей в основе сети (например, фемтоузлы и пикоузлы) из списка 112. Наоборот, если терминал доступа зарегистрирован в фемтоузле или пикоузле, формирователь 110 списка может исключать из списка 112 любые макроузлы, которые не являются непосредственными соседями фемтоузла или