Предотвращение неправомерного применения процедуры произвольного доступа в системе беспроводной связи

Иллюстрации

Показать всеИзобретение относится к беспроводной связи, в частности к предотвращению неправомерного применения процедуры произвольного доступа злонамеренными пользовательскими терминалами. Изобретение основано на передаче преамбулы произвольного доступа, приеме сообщения ответа о произвольном доступе, которое включает в себя ответ о произвольном доступе, который скремблируется с использованием идентификатора преамбулы произвольного доступа, переданной мобильной станцией, проверке, что ответ о произвольном доступе является ответом на преамбулу произвольного доступа, переданную мобильной станцией, и декодировании ответа о произвольном доступе. 4 н. и 20 з.п. ф-лы, 5 ил.

Реферат

Область техники

Настоящее изобретение относится в общем к беспроводной связи и, в частности, к предотвращению неправомерного применения процедуры произвольного доступа злонамеренными пользовательскими терминалами в системах беспроводной связи.

Уровень техники

В усовершенствованном протоколе беспроводной связи стандарта долгосрочного развития (LTE) проекта партнерства третьего поколения (3GPP) процедура канала произвольного доступа (RACH) состоит из отправки преамбулы произвольного доступа (RA) от UE к eNB в случае возможности для RACH, и из приема ответа о произвольном доступе от eNB. RA-ответ включает в себя используемую преамбулу RACH, временное назначение сотовой радиосети (C-RNTI) и назначение ресурса восходящей линии связи (UL). UE передает «сообщение 3» по ресурсу, назначенному в RA-ответе. RA-ответ адресуется, по физическому каналу управления нисходящей линии связи (PDCCH), к временному идентификатору радиосети для произвольного доступа (RA-RNTI), соответствующему случаю возможности для RACH, который был использован UE для передачи преамбулы RA. В соревновательной процедуре RACH сообщение 3 может являться запросом на установление соединения управления радиоресурсами (RRC) или запросом на повторное установление RRC-соединения. Ниже мы показываем, что процедура RACH имеет брешь, которой могут воспользоваться злонамеренные UE для лишения других UE доступа к сервису.

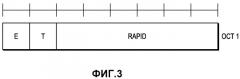

Процедура произвольного доступа LTE согласно 3GPP TS 36.321 иллюстрируется на фиг.1. В случае соревновательной процедуры RA, UE выбирает идентификатор преамбулы RA для передачи в сеть из набора идентификаторов преамбул RA, поддерживаемого eNB. UE также выбирает частотно-временной ресурс для RA (физический канал произвольного доступа), для передачи преамбулы RA, из набора доступных частотно-временных ресурсов для RA. Затем UE передает выбранный идентификатор преамбулы RA с использованием выбранного частотно-временного ресурса для RA (MSG 1). Далее UE принимает сообщение ответа о RA (MSG 2), которое включает в себя временный C-RNTI и назначение ресурса восходящей линии связи (UL разрешение). Затем UE передает сообщение 3, которое включает в себя уникальный идентификатор UE. Примерами сообщения 3 являются запрос на установление RRC-соединения и запрос на повторное установление RRC-соединения. Во время передачи сообщения. 3 возможно появление конфликта, т.е. появление другого UE (UE2), передающего собственное сообщение 3 с использованием UL разрешения, предоставленного в MSG 2, из-за того, что UE2 передал такой же идентификатор преамбулы RA в том же частотно-временном ресурсе для RA, что и UE. Если eNB способен разрешить этот конфликт в пользу UE, он передает в UE сообщение 4, указывающее успешное разрешение конфликта. После этого процедура RACH считается завершенной.

В случае несоревновательной процедуры RA, eNB передает сообщение (MSG 0), указывающее назначение идентификатора преамбулы RA. Затем UE выбирает частотно-временной ресурс для RA (физический канал произвольного доступа) для передачи преамбулы RA, из набора доступных частотно-временных ресурсов для RA. После этого UE передает назначенный идентификатор преамбулы RA с использованием выбранного частотно-временного ресурса для RA (MSG 1). Далее, UE принимает сообщение ответа о RA (MSG 2), которое включает в себя временный C-RNTI и назначение ресурса восходящей линии связи (UL разрешение). После этого процедура RACH считается завершенной.

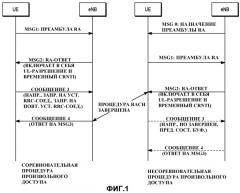

На фиг.2 иллюстрируется известная процедура для использования бреши в RACH. Злонамеренное UE может просто подслушивать RA-ответы (например, путем поиска действительных RA-RNTI по PDCCH) и получать UL-разрешения. Затем злонамеренное UE может использовать ресурс, назначенный в UL-разрешении, для отправки фальсифицированного сообщения 3. К примеру, злонамеренное UE может отправить запрос на повторное установление RRC-соединения в качестве сообщения 3, включив в него произвольно выбранный I-Код аутентификации сообщения (МАС-I), любой C-RNTI и идентификатор физической соты (PCI). eNB не может идентифицировать UE, запрашивающее повторное установление; поэтому eNB отвергает установление RRC-соединения. Законное UE может начать процедуру RACH для повторного установления RRC-соединения или установления RRC-соединения. В обоих случаях попытка законного UE отправить сообщение 3 потерпит неудачу, и законное UE повторно попытается произвести эту процедуру. Злонамеренное UE повторит процедуру, и это приводит к лишению доступа к сервису для законного UE.

Даже в случае несоревновательной процедуры RACH злонамеренное UE может лишить законное UE доступа к сервису. К примеру, когда законное UE выполняет RACH для UL-синхронизации с целевой сотой во время передачи обслуживания, злонамеренное UE может захватить RA-ответ и использовать ресурс, указанный в UL-разрешении для отправки запроса на повторное установление RRC-соединения, указывающего на неудачу передачи обслуживания. В результате этого для законного UE произойдет неудача передачи обслуживания.

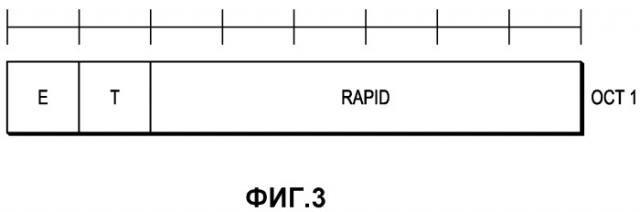

В текущей LTE MAC-спецификации TS 36.321 указывается структура сообщения ответа о произвольном доступе, проиллюстрированная на фиг.3-5. Она показывает, что преамбула RA, которая используется UE, повторяется в МАС-подзаголовке, соответствующем модулю данных протокола (PDU) ответа о произвольном доступе, предназначенного для UE. Следует заметить, что сообщение RA-ответа может содержать несколько RA-ответов. То есть сообщение RA-ответа может отвечать нескольким UE, которые отправили преамбулы RA в конкретных случаях возможности для RACH. Также следует отметить, что сообщение RA-ответа адресуется к «RA-RNTI». Присутствует взаимно-однозначное соответствие между RA-RNTI и случаями возможности для RACH в каждом радиокадре.

Различные аспекты, особенности и преимущества раскрытия станут более очевидны специалистам в данной области техники после изучения последующего описания осуществления изобретения вместе с сопроводительными чертежами, описанными ниже. Чертежи могут быть упрощены для ясности, и необязательно могут быть представлены в масштабе.

Краткое описание чертежей

На фиг.1 иллюстрируется известная в уровне техники процедура произвольного доступа.

На фиг.2 иллюстрируется известная в уровне техники процедура для использования бреши процедуры произвольного доступа.

На фиг.3 иллюстрируется E/T/RAPID МАС-подзаголовок.

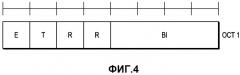

На фиг.4 иллюстрируется E/T/R/R/BI МАС-подзаголовок.

На фиг.5 иллюстрируется MAC RAR.

Осуществление изобретения

Раскрытие направлено на построение ответа о произвольном доступе таким образом, чтобы только предназначенные для этого UE могли корректно задействовать UL-разрешение, включенное в этот ответ.

В одном варианте осуществления раскрытия, UL-разрешение скремблируется внутри сообщения RA-ответа таким образом, что злонамеренное UE не может корректно его декодировать. Согласно этому варианту осуществления, eNB конфигурируется с возможностью: вычислять циклический контроль по избыточности (CRC) по блоку ответа произвольного доступа (RAR) управления доступом к среде (MAC) - (показано на фиг.5); скремблировать вычисленный CRC с использованием принятой преамбулы RA; скремблировать MAC RAR-блок с использованием принятой преамбулы RA; и передавать скремблированный MAC RAR-блок и скремблированный CRC в сообщении RA-ответа.

UE, которое принимает сообщение RA-ответа и MAC RAR-блок внутри него, конфигурируется с возможностью дескремблировать принятый MAC RAR-блок и соответствующий принятый CRC с использованием преамбулы RA, которую оно передало, для получения дескремблированного RAR и дескремблированного CRC, соответственно; и вычислять CRC от дескремблированного RAR. Если CRC от дескремблированного RAR равен дескремблированному CRC, то UE рассматривает RAR как предназначенный для этого UE, или предполагает это. В противном случае UE предполагает, что RAR предназначен для другого UE. Преамбула RA, используемая законным UE, неизвестна злонамеренному UE. Злонамеренному UE придется перепробовать все 64 преамбулы RA, чтобы совершить попытку успешно декодировать сообщение. CRC может передаваться вместо ID преамбулы RA (RAPID») в текущей PDU-структуре.

Согласно второму варианту осуществления раскрытия, eNB адресует сообщение RA-ответа к RNTI, который является смещением относительно (фактического) RA-RNTI на принятую преамбулу RA. На сегодняшний день, после передачи преамбулы RACH, UE ожидает сообщение RA-ответа, адресуемого к RA-RNTI, где RA-RNTI равен t_id+10×f_id, где 0≤t_id<10 и 0≤f_id<6. Максимальное значение RA-RNTI равно 59. Вместо этого, UE может ожидать сообщения RA-ответа, относящегося к RNTI t_id+10×f_id+(pr×64), где pr является преамбулой RA, принятой eNB. Этим обеспечивается то, что 6 наименьших значащих бит RNTI являются RA-RNTI, а следующие 6 наименьших значащих бит являются преамбулой pr.

UE принимает сообщение RA-ответа путем поиска корректного RNTI, а злонамеренное UE не имеет возможности определять корректный RNTI для поиска, потому что злонамеренное UE не осведомлено о преамбуле RA, переданной законным UE. Это решение может быть полностью осуществлено в виде изменения в МАС-спецификации. Оно также устраняет необходимость повторять преамбулу RA в сообщении RA-ответа, таким образом делая сообщение RA-ответа меньше. Следует заметить, что в настоящее время MAC-спецификация позволяет включать несколько RA-ответов в одно сообщение RA-ответа. Во втором варианте осуществления, только один RA-ответ может включаться в сообщение RA-ответа. Это последнее ограничение требует соответствующего изменения МАС-спецификации.

Согласно другому варианту осуществления раскрытия, eNB передает битовую строку S, которая является результатом применения скремблирующей функции SCR к ID преамбулы RA. Надлежащее UE может использовать это для проверки. eNB назначает ресурс R для передачи сообщения 3 путем сигнализирования ресурса R+f(pr) в UL-разрешении, где pr является преамбулой RA, переданной от UE, a f является функцией, которая выполняет отображение преамбул в дискретные числовые смещения. Смещения могут являться либо смещениями по частоте, либо смещениями по времени. Следует заметить, что если используются смещения по частоте, f зависит от ширины полосы соты.

UE, которое принимает сообщение RA-ответа, дескремблирует все принятые скремблированные идентификаторы (ID) преамбул, и проверяет, включают ли в себя результаты этого преамбулу, переданную этим UE. Если ID преамбулы, которую оно передало, включен в результат, UE определяет начальный ресурсный блок для передачи сообщения 3 из RB R', сигнализированного в RA-ответе как R -f(pr).

Хотя настоящее раскрытие и его предпочтительные варианты были описаны таким образом, чтобы определять сущность изобретения и позволить специалистам в данной области техники выполнить и использовать его, должно быть понятно, что можно создать эквиваленты описанных здесь иллюстративных вариантов осуществления, и что все модификации и вариации, которые могут быть выполнены, не выходят за пределы сущности и объема настоящего изобретения, которые ограничиваются не иллюстративными вариантами осуществления, а приложенной формулой изобретения.

1. Мобильная станция, сконфигурированная с возможностью предотвращения неправомерного применения процедуры произвольного доступа, содержащая:приемопередатчик, соединенный с контроллером,причем контроллер сконфигурирован с возможностью побуждения приемопередатчика осуществлять передачу и прием;при этом ответ о произвольном доступе, принимаемый мобильной станцией, скремблируется с использованием идентификатора преамбулы произвольного доступа, переданной мобильной станцией;причем контроллер дополнительно сконфигурирован с возможностью проверки того, что ответ о произвольном доступе является ответом на преамбулу произвольного доступа, переданную мобильной станцией, и с возможностью декодирования ответа о произвольном доступе.

2. Мобильная станция по п.1, в которой контроллер сконфигурирован с возможностью проверки посредством дескремблирования подтверждающего кода для получения дескремблированного подтверждающего кода, причем подтверждающий код соответствует ответу о произвольном доступе, и посредством определения того, что дескремблированный подтверждающий код верен.

3. Мобильная станция по п.2, в которой контроллер сконфигурирован с возможностью определения того, что дескремблированный подтверждающий код верен, посредством:дескремблирования ответа о произвольном доступе для получения дескремблированного ответа о произвольном доступе,вычисления функции от дескремблированного ответа о произвольном доступе, иопределения того, что дескремблированный подтверждающий код равен вычисленной функции от дескремблированного ответа о произвольном доступе.

4. Мобильная станция по п.3, в которой ответ о произвольном доступе дескремблируется для получения дескремблированного ответа о произвольном доступе посредством применения операции «исключающего ИЛИ» между последовательностью бит, представляющей ответ о произвольном доступе, и последовательностью бит, построенной путем циклической конкатенации последовательности бит, представляющей идентификатор преамбулы произвольного доступа.

5. Мобильная станция по п.3, в которой функцией от дескремблированного ответа о произвольном доступе является код циклической проверки по избыточности дескремблированного ответа о произвольном доступе.

6. Мобильная станция по п.2, в которой подтверждающий код дескремблируется для получения дескремблированного подтверждающего кода посредством применения операции «исключающего ИЛИ» между подтверждающим кодом и идентификатором преамбулы произвольного доступа.

7. Мобильная станция по п.1, в которой контроллер сконфигурирован с возможностью отбрасывания ответа о произвольном доступе, если ответ о произвольном доступе не является ответом на преамбулу произвольного доступа, переданную мобильной станцией.

8. Мобильная станция по п.1, в которой ответ о произвольном доступе включает в себя, по меньшей мере, один скремблированный идентификатор преамбулы произвольного доступа.

9. Мобильная станция по п.8, в которой контроллер сконфигурирован с возможностью проверки того, что ответ о произвольном доступе является ответом на преамбулу произвольного доступа, переданную мобильной станцией, посредствомдескремблирования скремблированного идентификатора преамбулы произвольного доступа для получения дескремблированного идентификатора преамбулы произвольного доступа, иопределения того, что идентификатор преамбулы произвольного доступа, переданной мобильной станцией, аналогичен дескремблированному идентификатору преамбулы произвольного доступа.

10. Мобильная станция по п.8, в которой сообщение ответа о произвольном доступе включает в себя, по меньшей мере, одно разрешение выделения ресурса, соответствующее, по меньшей мере, одному скремблированному идентификатору преамбулы произвольного доступа, причем контроллер сконфигурирован с возможностью определения ресурса для использования при передаче сообщения путем применения смещения к разрешению выделения ресурса.

11. Мобильная станция по п.10, в которой смещение включает в себя смещение в частотной области или смещение во временной области.

12. Мобильная станция по п.10, в которой смещение извлекается из идентификатора преамбулы произвольного доступа, переданной мобильной станцией.

13. Мобильная станция по п.1, в которой контроллер сконфигурирован с возможностью побуждения приемопередатчика принимать указание набора преамбул произвольного доступа и передавать преамбулу произвольного доступа, выбранную из этого набора преамбул произвольного доступа.

14. Мобильная станция по п.1, в которой контроллер сконфигурирован с возможностью декодирования ответа о произвольном доступе, только если ответ о произвольном доступе является ответом на преамбулу произвольного доступа, переданную мобильной станцией.

15. Базовая станция, сконфигурированная с возможностью предотвращения неправомерного применения процедуры произвольного доступа, содержащая:приемопередатчик, соединенный с контроллером,причем контроллер сконфигурирован с возможностью построения ответа о произвольном доступе в ответ на преамбулу произвольного доступа, принятую приемопередатчиком;при этом контроллер сконфигурирован с возможностью скремблирования ответа о произвольном доступе с использованием идентификатора преамбулы произвольного доступа перед передачей, из базовой станции, сообщения ответа о произвольном доступе, которое включает в себя скремблированный ответ о произвольном доступе.

16. Базовая станция по п.15, в которой сообщение ответа о произвольном доступе дополнительно включает в себя подтверждающий код, соответствующий ответу о произвольном доступе.

17. Базовая станция по п.16, в которой подтверждающий код получается путемскремблирования результата вычисления функции от ответа о произвольном доступе, с использованием идентификатора принятой преамбулы произвольного доступа.

18. Базовая станция по п.17, в которой функция от ответа о произвольном доступе включает в себя код циклической проверки по избыточности ответа о произвольном доступе.

19. Базовая станция по п.17, в которой скремблирование является операцией «исключающего ИЛИ» между результатом вычисления функции от ответа о произвольном доступе и идентификатором принятой преамбулы произвольного доступа.

20. Базовая станция по п.15, в которой скремблирование является операцией «исключающего ИЛИ» между ответом о произвольном доступе и последовательностью бит, полученной путем циклической конкатенации последовательности бит, представляющей идентификатор принятой преамбулы произвольного доступа.

21. Базовая станция по п.15, дополнительно содержащая передачу указания набора преамбул произвольного доступа, причем прием преамбулы произвольного доступа включает в себя прием преамбулы произвольного доступа из этого набора преамбул произвольного доступа.

22. Устройство беспроводной связи, содержащее:приемопередатчик, соединенный с контроллером,причем контроллер сконфигурирован с возможностью побуждения приемопередатчика передавать преамбулу произвольного доступа, и контроллер сконфигурирован с возможностью побуждения приемопередатчика принимать сообщение ответа о произвольном доступе; причем сообщение ответа о произвольном доступе скремблируется с использованием идентификатора преамбулы произвольного доступа, переданной мобильной станцией,при этом контроллер включает в себя модуль обработки ответа о произвольном доступе и модуль предотвращения неправомерного применения произвольного доступа,причем модуль обработки ответа о произвольном доступе сконфигурирован с возможностью декодирования сообщения ответа о произвольном доступе для получения, по меньшей мере, подтверждающего кода, скремблированного ответа о произвольном доступе, соответствующего подтверждающему коду, и разрешения выделения ресурса, включаемого в скремблированный ответ о произвольном доступе, ипричем модуль предотвращения неправомерного применения произвольного доступа сконфигурирован с возможностью определения того, что скремблированный ответ о произвольном доступе предназначен для мобильной станции.

23. Устройство по п.22, в котором модуль обработки ответа о произвольном доступе сконфигурирован с возможностью декодирования сообщения ответа о произвольном доступе, только если скремблированный ответ о произвольном доступе предназначен для мобильной станции.

24. Базовая станция, содержащая:приемопередатчик, сконфигурированный с возможностью приема преамбул произвольного доступа и передачи ответов о произвольном доступе;контроллер, соединенный с приемопередатчиком, причем контроллер сконфигурирован с возможностью выделения ресурсов мобильным станциям для передачи сообщений,причем контроллер включает в себя модуль генерации сообщения ответа о произвольном доступе,причем модуль генерации сообщения ответа о произвольном доступе сконфигурирован с возможностью генерации сообщения ответа о произвольном доступе, адресуемого к идентификатору,причем идентификатор извлекается из преамбулы произвольного доступа, переданной мобильной станцией, и сообщение ответа произвольного доступа скремблируется с использованием идентификатора преамбулы произвольного доступа.