Системы и способы для распределения и управления групповыми ключами для систем беспроводной связи

Иллюстрации

Показать всеИзобретение относится к беспроводной связи, а именно к системам и способам для распределения и управления групповыми ключами для защиты широковещательного сообщения. Техническим результатом является повышение безопасности. Технический результат достигается тем, что способ передачи данных, действующий в терминале доступа, содержит этапы, на которых: поддерживают список активного набора узлов доступа; получают временный одноадресный ключ для каждого узла доступа в активном наборе; формируют групповой ключ для активного набора; шифруют групповой ключ с помощью временного одноадресного ключа для любого узла доступа из активного набора; и отправляют зашифрованный групповой ключ соответствующему узлу доступа, с помощью временного одноадресного ключа которого он шифровался. 10 н. и 51 з.п. ф-лы, 20 ил.

Реферат

Область техники

Различные признаки имеют отношение к системам беспроводной связи. По меньшей мере один аспект имеет отношение к системе и способу для распределения и управления групповыми ключами для защиты широковещательного сообщения.

Уровень техники

Сети беспроводной связи дают возможность устройствам связи передавать и/или принимать информацию, находясь в движении. Эти сети беспроводной связи могут быть соединены с возможностью связи с другими общедоступными или частными сетями, чтобы обеспечить возможность передачи информации к мобильному терминалу доступа и от него. Такие сети связи, как правило, включают в себя множество узлов доступа (например, базовых станций), которые предоставляют линии беспроводной связи терминалам доступа (например, мобильным устройствам связи, мобильным телефонам, беспроводным пользовательским терминалам). Узлы доступа могут быть стационарными (например, размещенными на земле) или мобильными (например, установленными на спутниках и т.д.) и могут располагаться, чтобы обеспечивать широкую охватываемую площадь, когда терминал доступа перемещается по разным зонам обслуживания.

В централизованных беспроводных сетевых системах предшествующего уровня техники централизованный сетевой контроллер функционирует в качестве управляющего для аутентификации абонента, устанавливая связь и передавая связь с первого узла доступа на второй узел доступа. Сетевой контроллер обычно управляет множеством узлов доступа, которые предоставляют услугу одному или нескольким терминалам доступа. Когда между узлами доступа происходит передача обслуживания, терминал доступа поддерживает уникальные ключи безопасности по отношению к каждому узлу доступа, с которым он осуществляет связь. Следовательно, может быть необходима дополнительная эфирная сигнализация от терминала доступа, чтобы обеспечить защиту связи с каждым узлом доступа.

Чтобы обеспечить большую гибкость, могут применяться децентрализованные или распределенные сетевые системы беспроводной связи, где централизованный сетевой контроллер либо исключается, либо его роль в управлении связью уменьшается. Однако такие децентрализованные архитектуры беспроводных сетей восприимчивы к некоторым угрозам безопасности. Например, терминал доступа может отправить широковещательное сообщение, например сообщение радиоинтерфейса, всем узлам доступа в его активном наборе узлов доступа. Однако злоумышленник может подделать широковещательное сообщение и отправить узлам доступа поддельное сообщение, но узлы доступа не способны проверить достоверность или подлинность отправителя такого широковещательного сообщения, создавая угрозу безопасности.

Более того, при уменьшенной роли или исключении централизованного сетевого контроллера в распределительной сетевой системе беспроводной связи надежная передача связи от одного узла доступа к другому может создать угрозы безопасности.

В связи с вышеприведенными недостатками предшествующего уровня техники получатель широковещательного сообщения должен уметь аутентифицировать широковещательное сообщение, а опорный узел доступа должен уметь проверять, что запрашивающий узел в настоящее время является действительным членом активного набора. Следовательно, необходим способ, который предоставляет схему распределительного управления групповыми ключами, где групповой ключ совместно используется между терминалом доступа и узлами доступа в активном наборе для шифрования/аутентификации широковещательных сообщений и транзитных сообщений между узлами доступа в активном наборе. Другими словами, необходим способ, который позволяет терминалу доступа транслировать одну копию сообщения, где только члены группы могут расшифровать и понять сообщение.

СУЩНОСТЬ ИЗОБРЕТЕНИЯ

Один элемент предоставляет систему и способ для формирования, распределения и управления групповым ключом между терминалом доступа (например, мобильным терминалом, беспроводным пользовательским терминалом и т.д.) и одним или несколькими узлами доступа (например, базовыми станциями и т.д.) в активном наборе, ассоциированном с терминалом доступа. В частности, для терминала доступа предоставляется способ, чтобы надежно доставлять групповой ключ одному или нескольким узлам доступа. Групповой ключ посредством терминала доступа может формироваться и распределяться узлам доступа в его активном наборе. Новый групповой ключ может формироваться и распределяться каждый раз, когда узел доступа удаляется из активного набора надежных узлов доступа, ассоциированного с терминалом доступа.

Предоставляется терминал доступа, содержащий интерфейс связи и процессор. Интерфейс связи может быть сконфигурирован с возможностью осуществления связи по меньшей мере с одним узлом доступа. Процессор может быть сконфигурирован с возможностью (a) поддержки списка активного набора узлов доступа, (b) получения временного одноадресного ключа для каждого узла доступа в активном наборе, (c) формирования первого группового ключа для активного набора, (d) шифрования первого группового ключа с помощью первого временного одноадресного ключа для первого узла доступа в активном наборе, и/или (e) отправки зашифрованного первого группового ключа первому узлу доступа. Процессор дополнительно может конфигурироваться с возможностью: (а) шифрования первого группового ключа с помощью других временных одноадресных ключей для других узлов доступа в активном наборе, и/или (b) отправки каждого из зашифрованных первых групповых ключей соответствующему узлу доступа, с помощью временного одноадресного ключа которого он шифровался. Каждый из временных одноадресных ключей может быть парным временным одноадресным ключом, известным терминалу доступа и соответствующему узлу доступа. Процессор дополнительно может конфигурироваться с возможностью отправки многоадресного сообщения, зашифрованного и/или подписанного первым групповым ключом.

Процессор дополнительно может конфигурироваться с возможностью: (а) сканирования на наличие узлов доступа посредством интерфейса связи, (b) добавления одного или нескольких узлов доступа в активный набор узлов доступа, когда они идентифицируются, и/или (c) установления уникальных временных одноадресных ключей с каждым из узлов доступа, когда они добавляются в активный набор.

Процессор дополнительно может конфигурироваться с возможностью: (а) замены первого группового ключа вторым групповым ключом, когда узел доступа удаляется из активного набора; и/или (b) распространения зашифрованных версий второго группового ключа узлам доступа в активном наборе, где зашифрованные версии второго группового ключа шифруются с помощью временных одноадресных ключей для каждого узла доступа в активном наборе.

Процессор дополнительно может конфигурироваться с возможностью: (а) выбора узла доступа из активного набора в качестве текущего обслуживающего узла доступа для услуг беспроводной связи посредством интерфейса связи, где беспроводная связь к терминалу доступа и от него направляется через обслуживающий узел доступа, (b) определения, может ли другой узел доступа в активном наборе обеспечить лучшие услуги беспроводной связи, нежели текущий обслуживающий узел доступа, и/или (c) переключения услуг связи с текущего обслуживающего узла доступа на новый обслуживающий узел доступа, если новый обслуживающий узел доступа обеспечивает лучшие услуги беспроводной связи, чем текущий обслуживающий узел доступа.

Также предоставляется способ, функционирующий на терминале доступа. Список активного набора узлов доступа поддерживается терминалом доступа. Терминал доступа может получить временный одноадресный ключ для каждого узла доступа в активном наборе и сформировать первый групповой ключ для активного набора. Первый групповой ключ может шифроваться с помощью первого временного одноадресного ключа для первого узла доступа в активном наборе, и зашифрованный первый групповой ключ отправляется терминалом доступа первому узлу доступа. Способ может дополнительно содержать отправку многоадресного сообщения, зашифрованного/подписанного первым групповым ключом.

Способ может дополнительно содержать: (а) шифрование первого группового ключа с помощью других временных одноадресных ключей для других узлов доступа в активном наборе; и/или b) отправку каждого из зашифрованных первых групповых ключей соответствующему узлу доступа, с помощью временного одноадресного ключа которого он шифровался.

Способ может дополнительно содержать: (а) сканирование на наличие узлов доступа, (b) добавление одного или нескольких узлов доступа в активный набор узлов доступа, когда они идентифицируются, и/или (c) установление уникальных временных одноадресных ключей с каждым из узлов доступа, когда они добавляются в активный набор.

Способ может дополнительно содержать: (а) замену первого группового ключа вторым групповым ключом, когда узел доступа удаляется из активного набора, и/или (b) распространение зашифрованных версий второго группового ключа узлам доступа в активном наборе, где зашифрованные версии второго группового ключа шифруются с помощью временных одноадресных ключей для каждого узла доступа в активном наборе.

Способ может дополнительно содержать: (а) выбор узла доступа из активного набора в качестве текущего обслуживающего узла доступа для услуг беспроводной связи, где беспроводная связь к терминалу доступа и от него направляется через обслуживающий узел доступа, (b) определение, может ли другой узел доступа в активном наборе обеспечить лучшие услуги беспроводной связи, нежели текущий обслуживающий узел доступа, и/или (c) переключение услуг связи с текущего обслуживающего узла доступа на новый обслуживающий узел доступа, если новый обслуживающий узел доступа обеспечивает лучшие услуги беспроводной связи, чем текущий обслуживающий узел доступа.

В результате предоставляется терминал доступа, содержащий: (а) средство для поддержания списка активного набора узлов доступа, (b) средство для получения временного одноадресного ключа для каждого узла доступа в активном наборе, (с) средство для формирования первого группового ключа для активного набора, (d) средство для шифрования первого группового ключа с помощью первого временного одноадресного ключа для первого узла доступа в активном наборе, и/или (e) средство для отправки зашифрованного первого группового ключа первому узлу доступа.

Терминал доступа дополнительно может содержать: (а) средство для шифрования первого группового ключа с помощью других временных одноадресных ключей для других узлов доступа в активном наборе, и/или (b) средство для отправки каждого из зашифрованных первых групповых ключей соответствующему узлу доступа, с помощью временного одноадресного ключа которого он шифровался.

Терминал доступа дополнительно может содержать (а) средство для сканирования на наличие узлов доступа, (b) средство для добавления одного или нескольких узлов доступа в активный набор узлов доступа, когда они идентифицируются, и/или (c) средство для установления уникальных временных одноадресных ключей с каждым из узлов доступа, когда они добавляются в активный набор.

Терминал доступа дополнительно может содержать: (а) средство для замены первого группового ключа вторым групповым ключом, когда узел доступа удаляется из активного набора; и/или (b) средство для распространения зашифрованных версий второго группового ключа узлам доступа в активном наборе, где зашифрованные версии второго группового ключа шифруются с помощью временных одноадресных ключей для каждого узла доступа в активном наборе.

Терминал доступа и/или способ, функционирующий на терминале доступа, также могут быть реализованы в программном обеспечении и/или процессоре или схеме обработки.

Также предоставляется узел доступа, содержащий интерфейс беспроводной связи и схему обработки. Интерфейс беспроводной связи может быть приспособлен для связи по меньшей мере с одним терминалом доступа. Схема обработки может конфигурироваться с возможностью (а) формирования временного одноадресного ключа, (b) отправки временного одноадресного ключа терминалу доступа для присоединения активного множества узлов доступа для терминала доступа, и/или (c) приема группового ключа, ассоциированного с активным набором узлов доступа для терминала доступа. Узел доступа может дополнительно содержать интерфейс сетевой связи для осуществления связи с другими узлами доступа, где перенаправленное широковещательное сообщение отправляется по интерфейсу сетевой связи. Схема обработки дополнительно может конфигурироваться с возможностью аутентификации себя для опорного узла доступа с использованием группового ключа.

Схема обработки дополнительно может конфигурироваться с возможностью: (а) приема широковещательного сообщения от терминала доступа, которое шифруется групповым ключом, (b) расшифровки широковещательного сообщения с использованием группового ключа, и/или (c) перенаправления широковещательного сообщения другим узлам доступа в активном наборе узлов доступа для терминала доступа.

Схема обработки дополнительно может конфигурироваться с возможностью: (а) приема широковещательного сообщения от терминала доступа, которое подписывается групповым ключом; и/или (b) аутентификации широковещательного сообщения с использованием группового ключа.

Схема обработки дополнительно может конфигурироваться с возможностью: (а) организации услуг беспроводной связи с терминалом доступа через интерфейс беспроводной связи, чтобы работать в качестве первого обслуживающего узла доступа для маршрутизации связи к терминалу доступа и от него, (b) приема запроса от терминала доступа на передачу обслуживания услуг беспроводной связи ко второму обслуживающему узлу доступа, (c) прекращения услуг беспроводной связи с терминалом доступа, и/или (d) установления туннеля данных с опорным узлом доступа для терминала доступа через интерфейс сетевой связи.

Также предоставляется способ, функционирующий на узле доступа. Временный одноадресный ключ формируется и отправляется терминалу доступа для присоединения активного набора узлов доступа для терминала доступа. Принимается групповой ключ, ассоциированный с активным набором узлов доступа для терминала доступа.

От терминала доступа может быть принято широковещательное сообщение, где широковещательное сообщение шифруется групповым ключом. Затем широковещательное сообщение может быть расшифровано с использованием группового ключа. Широковещательное сообщение может перенаправляться другим узлам доступа в активном наборе узлов доступа для терминала доступа.

В альтернативном способе широковещательное сообщение принимается от терминала доступа, где широковещательное сообщение подписывается групповым ключом. Затем широковещательное сообщение может быть аутентифицировано с использованием группового ключа.

Способ может дополнительно содержать (а) организацию услуг беспроводной связи с терминалом доступа через интерфейс беспроводной связи, чтобы работать в качестве первого обслуживающего узла доступа для маршрутизации связи к терминалу доступа и от него, (b) прием запроса от терминала доступа на передачу обслуживания услуг беспроводной связи ко второму обслуживающему узлу доступа, (c) прекращение услуг беспроводной связи с терминалом доступа, и/или (d) установление туннеля данных с опорным узлом доступа для терминала доступа через интерфейс сетевой связи. Узел доступа также может аутентифицировать себя для опорного узла доступа, используя групповой ключ.

В результате предоставляется узел доступа, содержащий: (а) средство для формирования временного одноадресного ключа, (b) средство для отправки временного одноадресного ключа терминалу доступа через интерфейс беспроводной связи, чтобы присоединить активный набор узлов доступа для терминала доступа, (c) средство для приема группового ключа, ассоциированного с активным набором узлов доступа для терминала доступа, и/или (d) средство для организации услуг беспроводной связи с терминалом доступа, чтобы работать в качестве первого обслуживающего узла доступа для маршрутизации связи к терминалу доступа и от него.

Более того, узел доступа может дополнительно содержать: (а) средство для приема многоадресного сообщения от терминала доступа, которое шифруется групповым ключом, (b) средство для дешифрования многоадресного сообщения с использованием группового ключа, и/или (c) средство для перенаправления многоадресного сообщения другим узлам доступа в активном наборе узлов доступа для терминала доступа.

Узел доступа может дополнительно содержать: (а) средство для приема запроса от терминала доступа на передачу обслуживания услуг беспроводной связи ко второму обслуживающему узлу доступа; и/или (b) средство для прекращения услуг беспроводной связи с терминалом доступа.

Узел доступа и/или способ, функционирующий на узле доступа, также могут быть реализованы в программном обеспечении и/или процессоре или схеме обработки.

КРАТКОЕ ОПИСАНИЕ ЧЕРТЕЖЕЙ

Признаки, сущность и преимущества настоящих элементов могут стать очевиднее из изложенного ниже подробного описания, рассматриваемого в сочетании с чертежами, на которых одинаковые номера позиций идентифицируют соответствующие объекты по всему документу.

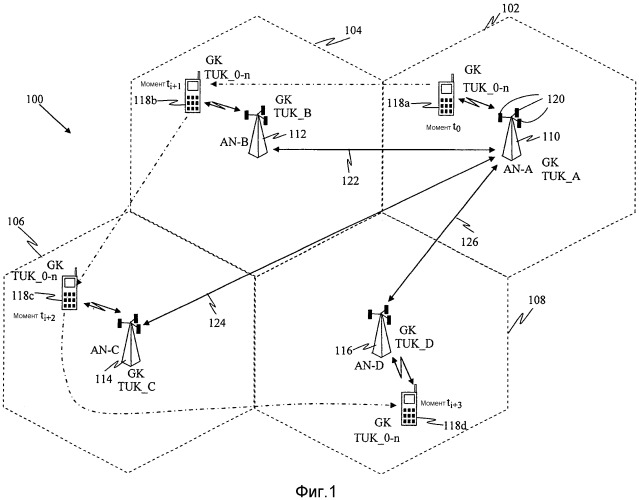

Фиг. 1 иллюстрирует систему беспроводной связи, в которой может быть реализовано распределение и/или управление групповыми ключами для защиты многоадресного сообщения.

Фиг. 2 иллюстрирует альтернативную конфигурацию системы беспроводной связи на фиг. 1.

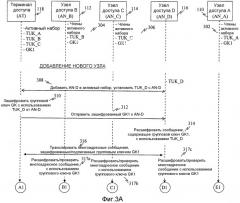

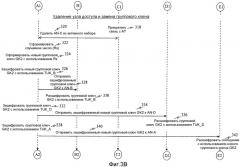

Фиг. 3 (содержащая фиг. 3A, 3B, 3C и 3D) - блок-схема алгоритма, иллюстрирующая один пример операции системы беспроводной связи с распределением и управлением групповыми ключами для защиты многоадресного сообщения.

Фиг. 4 иллюстрирует схему распределения групповых ключей, которая может использоваться для аутентификации многоадресного сообщения и проверки, что запрашивающий узел доступа в настоящее время является действительным членом активного набора.

Фиг. 5 - блок-схема, иллюстрирующая терминал доступа, сконфигурированный с возможностью выполнения распределения и управления групповыми ключами для защиты многоадресного сообщения.

Фиг. 6 - блок-схема алгоритма, иллюстрирующая способ, функционирующий в терминале доступа для добавления узла доступа в активный набор узлов доступа.

Фиг. 7 - блок-схема алгоритма, иллюстрирующая способ, функционирующий в терминале доступа для удаления узла доступа из активного набора узлов доступа и замены группового ключа.

Фиг. 8 - блок-схема алгоритма, иллюстрирующая способ, функционирующий в терминале доступа для трансляции многоадресного сообщения активному набору узлов доступа.

Фиг. 9 - блок-схема алгоритма, иллюстрирующая способ, функционирующий в терминале доступа для перехода с первого обслуживающего узла доступа на второй или новый обслуживающий узел доступа.

Фиг. 10 - блок-схема алгоритма, иллюстрирующая способ, функционирующий на терминале доступа для способствования безопасному распространению многоадресного сообщения от терминала доступа к одному или нескольким узлам доступа.

Фиг. 11 - блок-схема, иллюстрирующая узел доступа, сконфигурированный с возможностью способствования распределению и/или управлению групповыми ключами.

Фиг. 12 - блок-схема алгоритма, иллюстрирующая способ, функционирующий в узле доступа для присоединения активного набора узлов доступа, ассоциированного с терминалом доступа.

Фиг. 13 - блок-схема алгоритма, иллюстрирующая способ, функционирующий в узле доступа для замены группового ключа для активного набора, ассоциированного с терминалом доступа.

Фиг. 14 - блок-схема алгоритма, иллюстрирующая способ, функционирующий в узле доступа для приема и дешифрования многоадресного сообщения от терминала доступа.

Фиг. 15 - блок-схема алгоритма, иллюстрирующая способ, функционирующий в текущем обслуживающем узле доступа для способствования безопасной передаче обслуживания услуг связи новому обслуживающему узлу доступа.

Фиг. 16 - блок-схема алгоритма, иллюстрирующая способ, функционирующий в опорном узле доступа для способствования безопасного перенаправления связи другим обслуживающим узлам доступа для конкретного терминала доступа.

Фиг. 17 - блок-схема алгоритма, иллюстрирующая способ, функционирующий на узле доступа для способствования безопасному распространению многоадресного сообщения от терминала доступа к одному или нескольким узлам доступа.

ПОДРОБНОЕ ОПИСАНИЕ

В нижеследующем описании даются специфические детали для обеспечения всестороннего понимания вариантов осуществления. Тем не менее, обычному специалисту в данной области техники будет понятно, что варианты осуществления могут быть применены на практике без этих специфических деталей. Например, схемы могут быть показаны в блок-схемах для того, чтобы не затруднять понимание вариантов осуществления ненужными деталями. В других случаях широко известные схемы, структуры и методики могут быть показаны в деталях, чтобы не затруднять понимание вариантов осуществления.

Также отметим, что варианты осуществления могут быть описаны как процесс, который изображается в виде блок-схемы алгоритма, схемы последовательности операций, структурной схемы или блок-схемы. Хотя блок-схема алгоритма может описывать операции как многостадийный процесс, многие операции могут выполняться параллельно или одновременно. К тому же, порядок операций может быть переставлен. Процесс прекращается, когда завершаются его операции. Процесс может соответствовать способу, функции, процедуре, стандартной подпрограмме, подпрограмме и т.д. Когда процесс соответствует функции, его завершение соответствует возврату функции к вызывающей функции или главной функции.

Кроме того, носитель информации может представлять одно или несколько устройств для хранения данных, включая постоянное запоминающее устройство (ROM), оперативное запоминающее устройство (RAM), носители информации на магнитных дисках, оптические носители информации, устройства на флэш-памяти и/или другие машиночитаемые носители для хранения информации. Термин "машиночитаемый носитель" включает в себя, но без ограничения, портативные или стационарные запоминающие устройства, оптические запоминающие устройства, беспроводные каналы и различные другие носители, допускающие хранение, содержание или перемещение команды (команд) и/или данных.

Кроме того, варианты осуществления могут быть реализованы с помощью аппаратных средств, программного обеспечения (ПО), микропрограммного обеспечения, ПО промежуточного слоя, микрокода или любого их сочетания. Будучи реализованными в программном обеспечении, микропрограммном обеспечении, ПО промежуточного слоя или микрокоде, программный код или сегменты кода для выполнения необходимых задач могут храниться на машиночитаемом носителе, таком как носитель информации или другое запоминающее устройство (устройства). Процессор может выполнять необходимые задачи. Сегмент кода может представлять собой процедуру, функцию, подпрограмму, программу, процедуру, стандартную подпрограмму, модуль, пакет программного обеспечения, класс или любое сочетание команд, структур данных или операторов программ. Сегмент кода может быть связан с другим сегментом кода или аппаратной схемой через передачу и/или прием информации, данных, аргументов, параметров или содержимого памяти. Информация, аргументы, параметры, данные и т.д. могут пересылаться, перенаправляться или передаваться через любое подходящее средство, включая совместное использование памяти, передачу сообщений, эстафетную передачу, передачу по сети и т.д.

Различные пояснительные логические блоки, модули, схемы, элементы и/или компоненты, описанные применительно к примерам, раскрытым в этом документе, могут быть реализованы или выполнены с помощью универсального процессора, цифрового процессора сигналов (DSP), специализированной интегральной схемы (ASIC), программируемой пользователем вентильной матрицы (FPGA) или другого программируемого логического компонента, схемы на дискретных компонентах или транзисторной логики, дискретных аппаратных компонентов или любого их сочетания, предназначенных для выполнения функций, описанных в этом документе. Универсальный процессор может быть микропроцессором, но в альтернативном варианте процессор может быть любым традиционным процессором, контроллером, микроконтроллером или конечным автоматом. Процессор также может быть реализован в виде сочетания вычислительных компонентов, например, сочетания DSP и микропроцессора, некоторого количества микропроцессоров, одного или нескольких микропроцессоров совместно с ядром DSP, или любой другой подобной конфигурации.

Способы или алгоритмы, описанные применительно к раскрытым в этом документе примерам, могут быть реализованы непосредственно в аппаратных средствах, программном модуле, исполняемом процессором, или в сочетании обоих, в виде модуля обработки, программных команд или других указаний и могут содержаться на одном устройстве или распределяться по нескольким устройствам. Программный модуль может находиться в памяти RAM, флэш-памяти, памяти ROM, памяти EPROM, памяти EEPROM, регистрах, на жестком диске, съемном диске, компакт-диске или любом другом виде носителя информации, известного в данной области техники. Носитель информации может быть соединен с процессором так, что процессор может считывать информацию с и записывать информацию на носитель информации. В альтернативном варианте носитель информации может составлять единое целое с процессором.

В беспроводной связи сеть доступа может использоваться для подключения любого количества терминалов доступа к глобальной сети (WAN), такой как Интернет или Коммутируемая телефонная сеть общего пользования (PSTN). Сеть доступа обычно реализуется с помощью нескольких стационарных узлов доступа, рассредоточенных на географической области. Географическая область обычно разделяется на соты. Каждый узел доступа сконфигурирован с возможностью предоставления точки доступа к WAN для терминалов доступа в соте. Термин "сеть доступа" может относиться к совокупности узлов доступа (AN), с которыми может осуществлять связь один или несколько терминалов доступа (например, проводных или беспроводных). Сеть доступа может перемещать пакеты данных между несколькими терминалами доступа (AT). Сеть доступа дополнительно может быть соединена с возможностью связи с дополнительными сетями вне сети доступа, например с корпоративной интрасетью или с Интернетом, и может перемещать пакеты данных между каждым терминалом доступа и такими внешними сетями.

Методики передачи, описанные в этом документе, также могут использоваться для различных систем беспроводной связи, например для системы множественного доступа с кодовым разделением каналов (CDMA), системы множественного доступа с временным разделением каналов (TDMA), системы множественного доступа с разделением каналов по частоте (FDMA), системы множественного доступа с ортогональным частотным разделением каналов (OFDMA), системы FDMA с одной несущей (SC-FDMA) и так далее. Система OFDMA использует мультиплексирование с ортогональным частотным разделением каналов (OFDM), которое является методикой модуляции, которая разделяет всю полосу пропускания системы на несколько (К) ортогональных поднесущих. Эти поднесущие (SC) также называются тонами, элементами сигнала и так далее. С помощью OFDM каждая поднесущая может независимо модулироваться с данными. Система SC-FDMA может использовать чередующийся FDMA (IFDMA) для передачи на поднесущих, которые распределены по полосе пропускания системы, локализованный FDMA (LFDMA) для передачи на блоке соседних поднесущих, или усовершенствованный FDMA (EFDMA) для передачи на нескольких блоках соседних поднесущих. Вообще символы модуляции отправляются с помощью OFDM в частотной области и с помощью SC-FDMA во временной области.

При использовании в данном документе узел доступа может быть стационарной станцией, используемой для связи с терминалом доступа, и также может называться и включать в себя некоторые или все функциональные возможности базовой станции, Узла В или какой-либо другой терминологии. Терминал доступа также может называться и включать в себя некоторые или все функциональные возможности пользовательского оборудования (UE), устройства беспроводной связи, терминала, мобильного терминала, мобильной станции, мобильного телефона или какой-либо другой терминологии. Термины "многоадресная передача" и "широковещание" могут использоваться взаимозаменяемо для ссылки на передачу один-ко-многим. Между тем термин "одноадресная передача" может относиться к целевой передаче, предназначенной конкретному получателю, даже если такая передача проходит через посреднические ретрансляции.

Один признак предоставляет систему и способ для формирования, распределения и управления групповым ключом между терминалом доступа (например, мобильным терминалом, беспроводным пользовательским терминалом и т.д.) и одним или несколькими узлами доступа (например, базовыми станциями и т.д.) в активном наборе, ассоциированном с терминалом доступа. В частности, для терминала доступа предоставляется способ, чтобы надежно доставлять групповой ключ одному или нескольким узлам доступа. Групповой ключ посредством терминала доступа может формироваться и распределяться узлам доступа в его активном наборе. Новый групповой ключ может формироваться и распределяться каждый раз, когда узел доступа удаляется из активного набора надежных узлов доступа, ассоциированного с терминалом доступа.

Чтобы распространить групповой ключ каждому узлу доступа, уникальный временный одноадресный ключ может быть установлен между терминалом доступа и узлом доступа в активном наборе. Это может выполняться, например, когда узел доступа добавляется в активный набор для терминала доступа. Терминал доступа шифрует новый групповой ключ, используя каждый из уникальных временных одноадресных ключей, ассоциированных с каждым из узлов доступа в активном наборе. После шифрования терминал доступа отправляет или индивидуально рассылает каждое отдельное зашифрованное сообщение, содержащее новый групповой ключ, узлу доступа, для которого оно шифруется. Каждый узел доступа расшифровывает сообщение, используя свой уникальный временный одноадресный ключ, чтобы получить новый групповой ключ.

Впоследствии терминал доступа может шифровать новое сообщение с использованием группового ключа и транслировать сообщение, чтобы один или несколько узлов доступа в его активном наборе могли расшифровать сообщение, используя ранее распространенный групповой ключ. Поскольку сообщение, зашифрованное групповым ключом, может транслироваться или многоадресно рассылаться терминалом доступа только один раз, то не нужны несколько копий или версий одного и того же сообщения, зашифрованные разными ключами. Сообщение, зашифрованное групповым ключом, может быть широковещательным или многоадресным сообщением, которое предназначено узлам доступа в активном наборе. С помощью отправки многоадресного сообщения экономятся радиоресурсы, так как сообщение может отправляться только один раз. В одном примере такое многоадресное сообщение может включать в себя обновление состояния терминала доступа для всех узлов доступа в активном наборе. Это обеспечивает более эффективную обратную связь от терминала доступа к узлам доступа, чем в подходе предшествующего уровня техники, где терминал доступа осуществлял бы связь только с одним из узлов доступа в любой заданный момент. Следовательно, это может позволить узлам доступа работать самостоятельнее.

В еще одном признаке групповой ключ может использоваться между узлами доступа в активном наборе, чтобы способствовать аутентификации между упомянутыми узлами доступа. Это может позволить узлам доступа аутентифицировать друг друга перед отправкой информации или сообщений между ними. Например, первый узел доступа может выбираться посредством терминала доступа в качестве обслуживающего узла доступа в любой заданный момент. Обслуживающий узел доступа может запросить туннель данных со вторым узлом доступа, который работает в качестве опорного узла, через который другими сетями отправляются передачи для терминала доступа. Чтобы доставить данные терминалу доступа, опорный узел сначала аутентифицирует обслуживающий узел доступа с использованием группового ключа (например, он подтверждает, что запрашивающий узел является действительным членом активного набора для терминала доступа). Если запрашивающий/обслуживающий узел доступа успешно аутентифицирован, то устанавливается туннель данных между опорным узлом и обслуживающим узлом доступа, через который может происходить передача информации к терминалу доступа и/или от него. Таким образом, групповой ключ может использоваться, чтобы способствовать туннелированию для перенаправления связи для терминала доступа между узлами доступа.

Фиг. 1 иллюстрирует систему 100 беспроводной связи, в которой может быть реализовано распределение и/или управление групповыми ключами для защиты многоадресного сообщения. Система 100 беспроводной связи может включать в себя несколько сот, например соты 102, 104, 106 и 108. Каждая сота 102, 104, 106 и 108 может включать в себя узел 110, 112, 114 и 116 доступа (например, одну или несколько базовых станций), который обеспечивает покрытие для нескольких секторов в соте. Узлы 110, 112, 114 и 116 доступа в каждой соте 102, 104, 106 и 108 могут предоставлять услуги подключения к сети одному или нескольким терминалам доступа. Каждый узел 110, 112, 114 и 116 доступа может включать в себя одну или несколько антенн 120, которые обеспечивают сетевое покрытие для мобильных терминалов (например, пользовательских терминалов) в нескольких секторах соты. Например, в соте 102 узел 110 доступа включает в себя группу антенн 120, где каждая антенна обеспечивает сетевое покрытие разным секторам в соте 102. Аналогичным образом, в сотах 104, 106 и 108 узлы 112, 114 и 116 доступа могут включать в себя группы антенн, где каждая антенна обеспечивает сетевое покрытие разным секторам в соте. При использовании в данном документе передачи от узла доступа к терминалу доступа могут называться прямой линией связи или нисходящей линией связи, а передачи от терминала доступа к узлу доступа могут называться обратной линией связи или восходящей линией связи.

В соответствии с одним признаком один из узлов доступа в активном наборе может работать или функционировать в качестве опорного узла для терминала 118 доступа, то есть интерфейса (например, шлюза), который отвечает за содействие связи с другими сетями и перенаправление связи к терминалу 118 доступа либо напрямую, либо через другие узлы доступа. Опорный узел может предоставлять общую интерфейсную точку, через которую другие сети могут осуществлять связь с терминалом 118 доступа, так как терминал 118 доступа может перемещаться по разным сотам (например, разным зонам охвата радиосредствами), которые могут обслуживаться разными узлами доступа. Следовательно, опорный узел может выполнять некоторые из функций (например, переадресация сеанса связи, маршрутизация данных и т.д.), выполняемых сетевым контроллером в системах связи предшествующего уровня техники.

В примере фиг. 1 узел А 110 доступа (AN-A) может служить в качестве опорного узла для управления трафиком или связью к/от терминала 118 доступа. Трафик или связь к терминалу 118 доступа проходит через опорный узел 110, который перенаправляет трафик/связь текущему обслуживающему узлу доступа. Обслуживающий узел доступа является узлом в активном наборе, который функционирует в качестве беспроводного шлюза для терминала 118 доступа к другим сетям/от них. Обслуживающий узел доступа доставляет трафик или связь к/от терминала доступа через опорный узел 110. Обслуживающий узел доступа также может перенаправлять зашифрованные многоадрес