Способ моделирования сетей связи

Иллюстрации

Показать всеИзобретение относится к области моделирования. Техническим результатом является более полное соответствие моделируемой процедуры реализации условий функционирования моделируемой сети связи. Формируют исходный граф исследуемой сети, задают совокупности из W возможных видов угроз безопасности, Z адекватных им средств защиты, имитируют процесс функционирования моделируемой сети связи при наличии непреднамеренных отказов вершин и ветвей сети, измеряют номинальные скорости Vн передачи сообщений и количество ошибок Кн, имитируют угрозу безопасности, формируют промежуточный граф, включающий оставшиеся вершины и соединяющие их ветви, если измеренное значение t о б с л У Б времени обслуживания абонентов удовлетворяет условию t о б с л У Б < t о б с л т р , корректируют условия имитации угроз безопасности путем добавления еще одной угрозы безопасности, а при t о б с л У Б < t о б с л т р запоминают количество РУБ реализованных угроз безопасности, имитируют использование средств защиты, измеряют время t о б с л С З обслуживания абонентов, которое сравнивают с t о б с л т р и при t о б с л С З > t о б с л т р корректируют условия имитации использования адекватных средств защиты путем добавления еще одного средства защиты, а при t о б с л С З > t о б с л т р измеряют текущие скорость Vт передачи сообщений и количество ошибок Кт переданных сообщений, и при выполнении условий Vт<Vн и Kт<Kн запоминают количество реализуемых угроз безопасности с учетом использования средств защиты РСЗ и вычисляют критическое количество Ркр реализуемых угроз безопасности, а при Vт=Vн и Kт=Kн повторно корректируют условия имитации угроз безопасности путем добавления еще одной угрозы безопасности. 6 ил.

Реферат

Изобретение относится к области моделирования и может быть использовано при проектировании радиоэлектронных технических систем для оценки эксплуатационных показателей с учетом реализации угроз безопасности.

Известен способ моделирования, реализованный в «Устройстве для моделирования системы связи», патент РФ №2251150, G06G 7/48, опубл. 27.04.2005, бюл. №12. Способ заключается в моделировании режима доведения циркулярных сообщений от главной станции до N абонентов и режима подтверждений получения информации от абонентов до главной станции в условиях отказов и восстановлений линий связи в каждом направлении связи.

Недостатком известного способа является отсутствие возможности оперативной корректировки моделируемой сети связи относительно реально функционирующей в реальном масштабе времени с учетом следующих факторов:

перемещения элементов сети связи (узлов и средств связи);

особенностей физико-географических условий района, где функционирует сеть связи;

изменения структуры сети связи в зависимости от внешних воздействий.

Известен способ моделирования, реализованный в «Устройстве для моделирования системы связи», патент РФ №2286597, G06G 7/62, Н04В 7/24, опубл. 27.10.2006, бюл. №30. Способ заключается в генерации импульсов для передачи по системе связи, генерации и хранении равномерно распределенного случайного числа ξ, определяющего номер N выбираемого канала связи, по которому будет осуществляться обмен информацией между абонентами, запись номера N канала связи, формировании и записи кода состояния цепи Маркова для m каналов, генерации последовательности импульсов m по числу каналов, обращении считываний условной вероятности ошибки p согласно коду состояния, проверке условия p+ξ>1, если сумма равномерно распределенного случайного числа ξ и условной вероятности ошибки p будет больше единицы, что соответствует сигналу ошибки, формируется информация об ошибках в m каналах, производится переключение рабочего канала (имитация отказа в канале), если в рабочем канале ошибки не произошло, то переключение рабочего канала (имитация отказа в канале) произойдет, осуществляется имитация доведения информации до каждого абонента с учетом надежности линии связи, производится расчет вероятности доведения информации по линиям связи.

Недостатком известного способа является отсутствие возможности оперативной корректировки моделируемой сети связи относительно реально функционирующей в реальном масштабе времени с учетом следующих факторов:

перемещения элементов сети связи (узлов и средств связи);

особенностей физико-географических условий района, где функционирует сеть связи;

изменения структуры сети связи в зависимости от внешних воздействий.

Известен способ моделирования, реализованный в «Анализаторе сетей связи» №2311675 G06F 11/25, G06F 15/173, опубликованный 27.11.2007, бюл. №33. Способ-прототип заключается в формировании графа исследуемой вероятностной сети, записи в регистры генераторов псевдослучайной последовательности значения вероятности существования i-й вершины графа сети, записи кода числа планируемых экспериментов, формировании последовательности псевдослучайных чисел, закон распределения которой соответствует внезапным отказам вершин сети, формировании последовательности псевдослучайных чисел, закон распределения которой соответствует постепенным отказам вершин сети, формировании последовательности псевдослучайных чисел, закон распределения которой соответствует отказам ветвей сети, возникающим вследствие внешних воздействий, в результате этого формировании в каждом из статистических экспериментов графа, в котором может существовать или отсутствовать путь от истока графа к каждой из соединенных вершин.

Недостатком известного способа является отсутствие возможности оперативной корректировки моделируемой сети связи относительно реально функционирующей в реальном масштабе времени с учетом следующих факторов:

перемещения элементов сети связи (узлов и средств связи);

особенностей физико-географических условий района, где функционирует сеть связи;

изменения структуры сети связи в зависимости от внешних воздействий.

Наиболее близким по своей технической сущности к заявленному способу является «Способ моделирования сетей связи» по патенту РФ №2379750, МПК G06F 11/22 (2006.01), опубл. 20.01.2010 г. Бюл. №2.

Способ заключается в выполнении следующих действий: задают исходные данные, формируют граф исследуемой вероятностной сети, законы распределения случайных чисел, которые соответствует отказам вершин и ветвей сети. Затем имитируют процесс функционирования моделируемой сети связи. После этого рассчитывают время своевременного обслуживания абонентов моделируемой сети связи и проводят измерения значений времени своевременного обслуживания абонентов на реально функционирующей сети связи, сравнивают значения реального времени своевременного обслуживания абонентов с требуемым значением, проверяют, необходимо ли изменение структуры реальной сети связи, проводят изменения параметров реальной сети связи, вычисляют разницу между реальным и имитируемым временем изменения сети связи, вводят резервные средства связи и измеряется время их введения, проводят ремонт средств связи на реальной сети связи и имитируют этот процесс на моделируемой сети связи. Далее вычисляют разницу между реальным и моделируемым временем поставки запасных средств связи, которая сравнивается с требуемым значением, если разница превышает требуемое значение, то проводят корректировку условий имитации поставки запасных средств связи для моделируемой сети связи.

Недостатком способа-прототипа является неполная адекватность моделирования, обусловленная отсутствием учета реализации угроз безопасности на моделируемую сеть связи, влияющих на параметры функционирования моделируемой сети связи.

Целью заявленного технического решения является разработка способа моделирования сети связи, обеспечивающего более полное соответствие моделируемой им процедуры реализации условий функционирования моделируемой сети связи за счет более полного учета факторов, влияющих на безопасную работу и на параметры функционирования моделируемой сети связи.

В заявленном изобретении поставленная цель достигается тем, что в известном способе моделирования сетей связи, заключающемся в том, что формируют исходный граф исследуемой сети, с заданными значениями N вершин графа сети и М ветвей соединяющих их, задают число статических экспериментов, формируют последовательности псевдослучайных чисел и законы их распределения, которые соответствуют непреднамеренным отказам вершин и ветвей сети, имитируют процесс функционирования моделируемой сети связи при наличии непреднамеренных отказов вершин и ветвей сети, измеряют значения времени обслуживания абонентов tобсл и вычисляют его максимальное значение, и сравнивают его с предварительно заданным требуемым значением t о б с л т р , дополнительно задают совокупности из W возможных видов угроз безопасности, Z адекватных им средств защиты и присваивают им определенные численные индексы. Кроме того формируют законы распределения случайных чисел, соответствующие появлению определенного вида угрозы безопасности, возникшим при их реализации отказам вершин сети и восстановлению вершин при использовании средств защиты, причем после имитации процесса функционирования моделируемой сети связи при наличии непреднамеренных отказов вершин и ветвей сети дополнительно измеряют номинальные скорости Vн передачи сообщений и количество ошибок Кн в переданных сообщениях для имеющихся каналов сети связи и вычисляют их средние значения, после чего имитируют угрозу безопасности, путем воздействия угрозы, соответствующей сгенерированному случайным образом по заданному закону распределения численному индексу из ранее заданной совокупности W. Затем формируют промежуточный граф, включающий оставшиеся вершины и соединяющие их ветви, находящиеся на маршруте между исходящим и входящим узлами после возникновения непреднамеренных отказов и реализации угрозы безопасности, при этом, если измеренное значение t о б с л У Б времени обслуживания абонентов удовлетворяет условию t о б с л У Б < t о б с л т р , корректируют условия имитации угроз безопасности путем добавления еще одной угрозы безопасности. После чего повторно имитируют реализацию угроз безопасности с учетом добавленной угрозы, а при t о б с л У Б > t о б с л т р запоминают количество РУБ реализованных угроз безопасности. Затем выявляют вершины сети, которые были подвержены воздействию угроз безопасности, имитируют использование средств защиты, для чего фиксируют одну из реализуемых угроз безопасности, выбирают из ранее заданной совокупности Z адекватное средство защиты и формируют итоговый граф, включающий восстановленные вершины и соединяющие их ветви, находящиеся на маршруте между исходящим и входящим узлами с учетом использованного средства защиты. Повторно для итогового графа измеряют время t о б с л С З обслуживания абонентов, которое сравнивают с t о б с л т р и при t о б с л С З > t о б с л т р корректируют условия имитации использования адекватных средств защиты путем добавления еще одного средства защиты, после чего повторно имитируют использование средства защиты с учетом добавленного средства защиты, а при t о б с л С З < t о б с л т р измеряют текущие скорость Vт передачи сообщений и количество ошибок Кт переданных сообщений. Затем сравнивают значения текущих Vт, Кт и номинальных скорости Vн передачи сообщений и количества Кн ошибок переданных сообщений, и при выполнении условий Vт<Vн и Kт<Kн запоминают количество реализуемых угроз безопасности с учетом использования средств защиты РСЗ, и вычисляют критическое количество Ркр реализуемых угроз безопасности, а при Vт=Vн и Kт=Kн повторно корректируют условия имитации угроз безопасности с учетом использования средств защиты путем добавления еще одной угрозы безопасности.

Благодаря новой совокупности существенных признаков в заявленном способе достигается указанный технический результат за счет учета имитации реализации угроз безопасности и применения возможных средств защиты моделируемой сети связи.

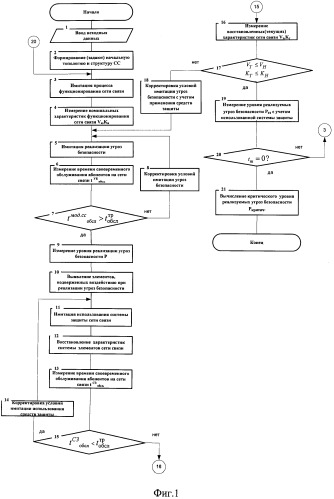

Заявленный способ поясняется чертежами, на которых показаны:

на фиг.1 - схема, поясняющая реализацию угроз безопасности и применения средств защиты;

на фиг.2 - блок-схема алгоритма способа моделирования сети связи;

на фиг.3 - схема исходного графа;

на фиг.4 - схема промежуточного графа после воздействия только непреднамеренных отказов;

на фиг.5 - схема промежуточного графа после возникновения непреднамеренных отказов и реализации угрозы безопасности;

на фиг.6 - схема итогового графа после использования средств защиты.

Реализация заявленного способа объясняется следующим образом. Существуют различные внешние воздействия, которые влияют на функционирование сети связи и по причине возникновения воздействия делятся на непреднамеренные и преднамеренные. Основной причиной возникновения преднамеренных отказов вследствие внешних воздействий является реализация угроз безопасности. Угрозы безопасности информации - это совокупность условий и факторов, создающих потенциальную или реально существующую опасность нарушения безопасности информации [ГОСТ Р 50922-2006. Защита информации. Основные термины и определения. Москва. Стандартинформ. 2006, стр.2-3].

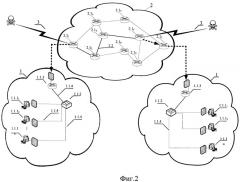

Заявленный способ можно пояснить на примере распределенной вычислительной сети (РВС), показанной на фиг.1, заключающийся в следующем.

РВС в общем случае включает ряд сегментов 1, подключенных к внешней сети 2. На фиг.1 показано два таких сегмента. Каждый сегмент 1 РВС представляет собой совокупность из N ПЭВМ 1.1.11-1.1.1N соответственно, которые с помощью коммутационного оборудования 1.1.2 и через маршрутизаторы 1.1.3 подключены к внешней сети 2. Все перечисленные элементы сегментов объединены физическими линиями связи 1.1.4. Внешняя сеть 2 на фиг.1 представлена набором маршрутизаторов 2.11-2.19, объединенных линиями связи 2.2, обеспечивающими транспортировку информационных потоков из одного сегмента РВС в другой. Каждый элемент РВС имеет идентификатор в виде сетевого адреса (IP-адреса).

Структурная схема алгоритма моделирования сети связи показана на фиг.2.

Предварительно формируют исходные данные для моделирования (блок 1, фиг.2), которые включают:

исходный граф моделируемой сети связи (фиг.3), отражающий топологию и структуру сети связи в виде совокупности из N вершин и М ветвей;

вероятности существования i-й вершины графа сети, где i=1, 2, …, N, значения вероятности существования j-й ветви, соединяющей соответствующие вершины графа сети, где j=1, 2, …, М;

совокупности из W возможных видов угроз безопасности, Z адекватных им средств защиты, причем каждому из видов угроз и средств защиты присваивают определенные численные индексы;

число статических экспериментов А;

предварительно сформированные последовательности псевдослучайных чисел (ПСЧ) и закон их распределения, которые соответствуют непреднамеренным отказам вершин и ветвей графа сети;

предварительно сформированные ПСЧ и закон распределения случайных чисел, соответствующих появлению определенного вида угроз безопасности;

требуемое значение времени t о б с л т р обслуживания абонентов;

совокупность средств защиты от воздействия соответствующих видов угроз безопасности. К наиболее часто реализуемым видам угроз безопасности можно отнести:

анализ сетевого трафика;

сканирование сети;

подмена доверенного объекта сети и передача по каналам связи сообщений от его имени с присвоением его прав доступа;

навязывание ложного маршрута сети;

внедрение ложного объекта сети.

Перечисленные виды угроз определены «Базовой моделью угроз безопасности персональных данных при их обработке в информационных системах персональных данных», введенной в действие постановлением Федеральной службы по техническому и экспортному контролю 15 февраля 2008 г., стр. 35-40.

После задания исходных данных начинают процедуру моделирования сети связи. Первоначально имитируют процесс функционирования сети связи (блок 3, фиг.2) при наличии непреднамеренных отказов вершин и ветвей сети, входящих в исходный граф сети (фиг.3), структура которого рассматривается как совокупность двухполюсных систем. Полюсами в двухполюсных системах являются абоненты сети связи. В результате действия непреднамеренных отказов происходит частичное разрушение начального графа до вида промежуточного графа (фиг.4). Нарушенные ветви показаны пунктиром, вершины - перечеркиванием. При этом информационное направление связи (ИНС) (абонент-абонент) считается работоспособным, если существует хотя бы один путь успешного функционирования (ПУФ) от одного абонента к другому [Имитационное моделирование средств и комплексов связи и автоматизации. Иванов Е.В. СПб.: ВАС, 1992, стр.20-26]. Если существует хотя бы один ПУФ из существующих на исходном графе моделируемой сети связи, то ИНС (абонент 1-абонент 2) считается работоспособным и сеть связи для указанной группы абонентов выполняет свои функции.

Для оценки уровня работоспособности частично разрушенной под воздействием непреднамеренных отказов сети связи, представленной промежуточным графом (фиг.4), измеряют ее номинальные характеристики Vн, Kн (блок 4, фиг.2). Существуют несколько видов характеристик функционирования сети связи, но наиболее простыми в измерении и существенно влияющими на время tобсл обслуживания характеристиками сети связи являются оперативно-технические характеристики [Телекоммуникационные системы и сети: Учебное пособие. Том 1. Современные технологии / Под ред. Профессора В.П.Шувалова. - М.: "Горячая линия", 2004, стр.50-53]. Поэтому были выбраны следующие характеристики: Vн - средняя скорость передачи сообщений; Kн - среднее количество ошибок в канале. При определении средней скорости передачи сообщений и количества ошибок в канале в сети связи необходимо учесть, что моделируемая сеть связи состоит из N узлов (вершин) и каждый узел имеет Li каналов связи, т.е. среднее значение вычисляется по формулам:

V н = ∑ i = 1 N V i N ;

K н = ∑ i = 1 N K i N ;

где N - количество узлов (вершин) сети связи;

Viн - средняя номинальная скорость передачи сообщений на i-узле сети связи;

Kiн - среднее номинальное количество ошибок в каналах связи на i-ом узле сети связи;

V i = ∑ r = 1 L i V r L ;

K i = ∑ r = 1 L i K r L ,

где Vr - скорость r-го канала i-го узла сети связи;

Li - количество каналов связи на i-ом узле;

Kr - среднее количество ошибок в r-ом канале на i-ом узле сети связи.

После этого имитируют угрозы безопасности на сеть связи, характеризуемую промежуточным графом (фиг.4). При этом считают, что в дальнейшем процессе моделирования каких-либо нарушений работы сети из-за непреднамеренных отказов не происходит (т.е. установление стационарного режима - неизменность состояния сети связи). Данное условие возможно, учитывая, что средний промежуток времени между непреднамеренными отказами равен 51 часу (14 отказов в месяц) [Надежность телекоммуникационного оборудования // Автоматика, связь, информатика. - 2007. - №9. стр.7-9.; Тоценко В. Проблемы надежности сетей // Компьютерра. - 1998. - №14. стр.16-21], а средний промежуток времени между преднамеренными угрозами равен 15 минутам (4 реализации угроз безопасности в час) [Современные браузеры. Защита от фишинга // Мир ПК. - 2011. - №7. Стр.19-24; Хакеры стали чаще атаковать Linux-серверы // Открытые системы. - 2002. №9. Стр.28].

Имитацию угроз безопасности осуществляют путем воздействия угрозы, соответствующей сгенерированному случайным образом по предварительно заданному закону распределения численному индексу из ранее заданной совокупности угроз W. По результатам дополнительного воздействия угроз безопасности формируют второй промежуточный граф (фиг.5), включающий оставшиеся вершины и соединяющие их ветви, находящиеся на маршруте между исходящим и входящим узлами, после возникновения непреднамеренных отказов и реализации угрозы безопасности (блок 5, фиг.2). При этом используется заданный закон распределения последовательности псевдослучайных чисел для определения вершин сети отказавших при реализации угроз безопасности.

После чего измеряют значение времени tобсл обслуживания абонентов и выполняют проверку соответствия времени обслуживания абонентов требуемому значению t о б с л т р (блоки 6-7, фиг.2). Под временем обслуживания понимается время установления соединения, которое определяется с момента поступления заявки на узел связи до момента ответа абонента. [Теория телетрафика и ее приложения. Крылов В.В., Самохвалова С.С. - СПб.: БХВ-Петербург, 2005. стр 13]. При этом время обслуживания абонентов моделируемой сети связи определяют временем обслуживания на каждом узле. Причем, учитывая возможный разброс значений, время обслуживания вычисляют по формуле, характеризующей максимальное возможное время обслуживания на имеющихся узлах сети:

t о б с л max = max { t о б с л i } ,

где t о б с л i - значение времени обслуживания на i-м узле сети связи, i=1, …, N.

Если требования по времени обслуживания абонентов выполняются, то осуществляют корректировку условий имитации угроз безопасности путем добавления еще одной угрозы безопасности, после чего повторно имитируют реализацию угроз безопасности с учетом добавленной угрозы (блоки 8, фиг.2). Это позволяет определить уровень реализуемых угроз безопасности, воздействующих на моделируемую сеть связи и приводящих к нарушению ее функционирования, т.е. отсутствию необходимых информационных направлений связи.

Если требования по времени обслуживания абонентов не выполняются, то измеряют уровень реализуемых угроз безопасности Р путем определения количества угроз безопасности, использованных при имитации (в блоке 5, фиг.2), который является промежуточным и не учитывает использование средств защиты сети связи.

Затем выявляют вершины сети, которые были подвержены воздействию угрозам безопасности (блок 10, фиг.2) и имитируют (блок 11, фиг.2) использование средств защиты, для чего фиксируют одну из реализуемых угроз безопасности, выбирают из ранее заданной совокупности Z адекватное ей средство защиты. После чего формируют (в блоке 12, фиг.2) итоговый граф (фиг.6), включающий восстановленные вершины и соединяющие их ветви, находящиеся на маршруте между исходящим и входящим узлами с учетом использованного средства защиты. При этом используют заданный закон распределения последовательности псевдослучайных чисел для определения вершин сети, восстановленных при использовании средств защиты.

Затем измеряют время t о б с л С З обслуживания абонентов для итогового графа (блок 13, фиг.2). Затем сравнивают (блок 15, фиг.2) время t о б с л С З обслуживания абонентов с учетом применения средств защиты с ранее заданным требуемым значением t о б с л т р .

Если требования по времени обслуживания абонентов не выполняются, то корректируют условия имитации использования средств защиты путем добавления еще одного средства защиты (блок 14, фиг.2). Это позволяет определить уровень (количество) реализуемых угроз безопасности, воздействующих на моделируемую сеть связи, которые могут быть устранены за счет использования средств защиты, т.е. возможности имеющихся средств защиты.

Если требования по времени обслуживания абонентов не выполняются, то осуществляется измерение текущих характеристик сети связи Vт, Kт с учетом восстановленных вершин за счет использованных средств защиты (блок 16, фиг.2). Для этого измеряют текущие скорости Vт передачи сообщений и текущие количества Kт ошибок в канале. По полученным измерениям вычисляют их средние значения по формулам:

V т = ∑ i = 1 N V i T N ;

K т = ∑ i = 1 N K i T N ,

где N - количество узлов (вершин) связи;

ViT - средняя текущая скорость передачи сообщений на i-узле сети связи;

KiT - среднее текущее количество ошибок в канале связи на i-ом узле сети связи.

Далее (блок 17, фиг.2) сравнивают средние текущие (восстановленные) значения характеристик сети связи Vт, Kт с ранее заданными номинальными значениями данных характеристик сети связи Vн, Kн (Kт≤Kн, Vт≤Vн).

Если средние текущие значения характеристик сети связи равны номинальным, то осуществляется повторная корректировка условий имитации угроз безопасности с учетом применения средств защиты, путем добавления еще одной угрозы безопасности, после чего повторно имитируют реализацию угроз безопасности с учетом добавленной угрозы (блоки 18, фиг.2). Это позволяет определить уровень (количество) реализуемых угроз безопасности, воздействующих на моделируемую сеть связи, приводящих не только к невыполнению требований по времени обслуживания абонентов, но и к изменению (ухудшению) характеристик функционирования сети связи. В этом случае будет уточнен уровень реализуемых угроз безопасности P, который будет являться окончательным с учетом использования средств защиты сети связи.

Если текущие значения характеристик сети связи меньше номинальных, то производится измерение уровня реализуемых угроз безопасности Рсз с учетом использованной средств защиты, путем определения количества реализованных угроз безопасности (блок 18, фиг.2).

Затем после окончания моделирования (tm=0) вычисляют критический уровень реализуемых угроз безопасности Ркр по формуле:

Ркр=P-Рсз.

Таким образом, заявленный способ за счет имитации реализации угроз безопасности на сеть связи, существенно влияющих на параметры функционирования сети связи и приводящих к нарушению ее функционирования, путем определения критического уровня реализуемых угроз безопасности позволяет обеспечить более полное соответствие моделируемой им процедуры реализации условий функционирования моделируемой сети связи.

Способ моделирования сетей связи, заключающийся в том, что формируют исходный граф исследуемой сети с заданными значениями N вершин графа сети и М ветвей, соединяющих их, задают число статических экспериментов, формируют последовательности псевдослучайных чисел и законы их распределения, которые соответствуют непреднамеренным отказам вершин и ветвей сети, имитируют процесс функционирования моделируемой сети связи при наличии непреднамеренных отказов вершин и ветвей сети, измеряют значения времени обслуживания абонентов tобсл, вычисляют его максимальное значение, и сравнивают его с предварительно заданным требуемым значением t о б с л т р , отличающийся тем, что дополнительно задают совокупности из W возможных видов угроз безопасности, Z адекватных им средств защиты и присваивают им определенные численные индексы, кроме того, формируют законы распределения случайных чисел, соответствующие появлению определенного вида угрозы безопасности, возникшим при их реализации отказам вершин сети и восстановлению вершин при использовании средств защиты, причем после имитации процесса функционирования моделируемой сети связи при наличии непреднамеренных отказов вершин и ветвей сети дополнительно, измеряют номинальные скорости Vн передачи сообщений и количество ошибок Кн в переданных сообщениях для имеющихся каналов сети связи, и вычисляют их средние значения, после чего имитируют угрозу безопасности, путем воздействия угрозы, соответствующей, сгенерированному случайным образом по заданному закону распределения, численному индексу из ранее заданной совокупности W, затем формируют промежуточный граф, включающий оставшиеся вершины и соединяющие их ветви, находящиеся на маршруте между исходящим и входящим узлами после возникновения непреднамеренных отказов и реализации угрозы безопасности, при этом, если измеренное значение t о б с л У Б времени обслуживания абонентов удовлетворяет условию t о б с л У Б < t о б с л т р корректируют условия имитации угроз безопасности путем добавления еще одной угрозы безопасности, после чего повторно имитируют реализацию угроз безопасности с учетом добавленной угрозы, а при t о б с л У Б < t о б с л т р запоминают количество РУБ реализованных угроз безопасности, затем выявляют вершины сети, которые были подвержены воздействию угроз безопасности, имитируют использование средств защиты, для чего фиксируют одну из реализуемых угроз безопасности, выбирают из ранее заданной совокупности Z адекватное средство защиты, и формируют итоговый граф, включающий восстановленные вершины и соединяющие их ветви, находящиеся на маршруте между исходящим и входящим узлами с учетом использованного средства защиты, и повторно для итогового графа измеряют время t о б с л С З обслуживания абонентов, которое сравнивают с t о б с л т р и при t о б с л С З > t о б с л т р корректируют условия имитации использования адекватных средств защиты путем добавления еще одного средства защиты, после чего повторно имитируют использование средства защиты с учетом добавленного средства защиты, а при t о б с л С З > t о б с л т р измеряют текущие скорость Vт передачи сообщений и количество ошибок Кт переданных сообщений, затем сравнивают значения текущих Vт, Кт и номинальных скорости Vн передачи сообщений и количества Кн ошибок переданных сообщений, и при выполнении условий Vт<Vн и Kт<Kн запоминают количество реализуемых угроз безопасности с учетом использования средств защиты РСЗ, и вычисляют критическое количество Ркр реализуемых угроз безопасности, а при Vт=Vн и Kт=Kн повторно корректируют условия имитации угроз безопасности с учетом использования средств защиты путем добавления еще одной угрозы безопасности.