Способ аутентификации пользовательского терминала и сервер аутентификации и пользовательский терминал для него

Иллюстрации

Показать всеИзобретение относится к системам связи, а именно к способам аутентификации пользовательских терминалов. Техническим результатом является уменьшение нагрузки на сервер аутентификации в сети. Технический результат достигается тем, что заявленный способ аутентификации пользовательского терминала в сервере аутентификации содержит этапы, на которых: - принимают информацию запроса на аутентификацию для осуществления доступа к сети от пользовательского терминала; - обрабатывают процедуру ЕАР-аутентификации согласно информации запроса на аутентификацию; и - передают сообщение, связанное с процедурой ЕАР-аутентификации, в пользовательский терминал, - при этом сообщение включает в себя информацию отклонения сети, когда инициируется отклонение сети, и информация отклонения сети включает в себя информацию причины отклонения сети и управляющую информацию, относящуюся к инструкциям по повторному доступу, для адаптации пользовательского терминала к отклонению сети. 7 н. и 15 з.п. ф-лы, 9 ил., 5 табл.

Реферат

Область техники, к которой относится изобретение

Настоящее изобретение относится к способу аутентификации пользовательского терминала; а более конкретно, к способу для аутентификации пользовательского терминала и интерфейсному серверу и пользовательскому терминалу, использующим его.

Уровень техники

В результате разработки систем связи реализованы различные типы сетей. Окружение, включающее в себя множество типов сетей, упоминается как многосетевое окружение. В многосетевом окружении пользовательский терминал может осуществлять доступ к одной из сетей, к примеру, беспроводной локальной вычислительной сети (WLAN), сети с множественным доступом с кодовым разделением каналов (CDMA) и сети по стандарту общемировой совместимости беспроводного доступа в микроволновом диапазоне (WIMAX).

В дальнейшем в этом документе, WiMAX-сеть примерно описывается в качестве одной из характерных сетей связи. WiMAX-сеть предоставляет услугу связи, которая предоставляет возможность пользователю осуществлять доступ в Интернет на высокой скорости и принимать данные или мультимедийный контент не только в помещениях, но также и вне помещений и даже во время перемещения с использованием различных типов пользовательских терминалов, таких как персональный компьютер, ноутбук, персональное цифровое устройство (PDA), портативный мультимедийный проигрыватель (PMP), переносной телефон и смартфон.

Такая WiMAX-услуга предоставляет возможность пользователю использовать Интернет даже вне помещений, к примеру, на улицах, в парках и транспортных средствах при перемещении, в отличие от услуги высокоскоростного доступа в Интернет, которая предоставляет возможность пользователю использовать Интернет только в помещении с установленным кабелем для подключения к Интернету, к примеру, дома, в школе и в офисе.

Форум WiMAX учрежден поставщиками услуг связи, производителями оборудования связи и производителями полупроводниковых устройств, чтобы обеспечивать совместимость оборудования, использующего WiMAX-технологию. Форум WiMAX использует стандарт Института инженеров по электротехнике и электронике (IEEE) 802.16 технологии широкополосного беспроводного доступа в качестве фундаментальной технологии. Форумом WiMAX была осуществлена попытка усовершенствовать соответствующую технологию из стандарта для стационарных устройств 802.16d в стандарт для мобильных устройств 802.16e.

WiMAX-сеть является технологией на основе беспроводной общегородской вычислительной сети (WMAN) на основе стандарта IEEE 802.16. Обычно, WiMAX-сеть включает в себя сеть предоставления услуг доступа (ASN) и сеть предоставления услуг соединения (CSN). Сеть предоставления услуг доступа (ASN) включает в себя пользовательский терминал, к примеру, мобильную станцию (MS), которая является клиентом, базовую станцию (BS) и шлюз сети предоставления услуг доступа (ASN-GW). Сеть предоставления услуг соединения (CSN) включает в себя логические объекты, к примеру, объект функции политики (PF), сервер аутентификации, авторизации и учета (AAA) и объект прикладной функции (AF).

В дальнейшем в этом документе описывается логическая структура WiMAX-сети.

Мобильная станция (MS) упоминается как WiMAX-терминал, который осуществляет доступ к ASN через линию беспроводной связи. Технология WMAN-доступа по стандарту IEEE 802.16D/E, главным образом, используется на беспроводной стороне WiMAX-сети.

ASN гарантирует установление соединения между WiMAX-терминалом и базовой WiMAX-станцией (BS). ASN управляет беспроводными ресурсами, находит сеть, выбирает оптимального поставщика сетевых услуг (NSP) для WiMAX-абонента, работает в качестве сервера-посредника для управления аутентификацией, авторизацией и учетом (AAA) WiMAX-абонента по промежуточному мобильному Интернет-протоколу (MIP) и осуществляет доступ к приложению через WiMAX-терминал.

CSN выделяет адрес по Интернет-протоколу (IP) для сеанса WiMAX-абонента, предоставляет доступ в Интернет, работает в качестве AAA-сервера-посредника или AAA-сервера, выполняет политику и управляет доступом на основе данных подписки абонента, поддерживает установление туннеля между ASN и CSN, формирует счет для WiMAX-абонента, поддерживает политику WiMAX-услуги через оператора, поддерживает формирование загрузочного туннеля между CSN, поддерживает мобильность между ASN, предоставляет обслуживание на основе местоположения, предоставляет сквозное обслуживание и поддерживает различные WiMAX-услуги, к примеру, услугу широковещательной передачи мультимедиа и услугу широковещательной и многоадресной передачи мультимедиа (MBMS).

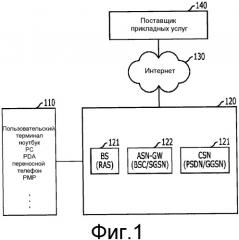

Фиг.1 является схемой, иллюстрирующей сетевую систему согласно предшествующему уровню техники.

Ссылаясь на фиг.1, сетевая система согласно предшествующему уровню техники включает в себя пользовательский терминал 110, систему 120 связи, сеть 130 Интернет и поставщика 140 прикладных услуг.

Пользовательский терминал 110 - это любые устройства, которые могут осуществлять доступ к сети, включающей в себя систему связи. Например, пользовательский терминал 110 может быть ноутбуком, персональным компьютером, персональным цифровым устройством (PDA), переносным телефоном или персональным мультимедийным проигрывателем (PMP).

Система 120 связи включает в себя базовую станцию 121 или станцию радиодоступа (RAS) для управления соединением физического канала связи, шлюз 122 сети предоставления услуг доступа (ASN-GW) или контроллер базовой станции/обслуживающий узел поддержки GPRS (BSC/SGSN) для управления уровнем управления доступом к среде (MAC) сети доступа, сеть 123 предоставления услуг соединения (CSN) или обслуживающий узел пакетной передачи данных/шлюзовой узел поддержки GPRS (PDSN/GGSN) для управления соединением сетевого уровня. Система 120 связи дополнительно может включать в себя сервер информации местоположения (LIS), сервер определения характеристик устройств, сервер пользовательских профилей, сервер определения качества обслуживания (QoS) и сервер тарификации.

Поставщик 140 прикладных услуг имеет серверы для предоставления предварительно определенной услуги для пользовательского терминала 110. Поставщик 140 прикладных услуг может включать в себя сервер телевидения по Интернет-протоколу (IPTV) для предоставления телевизионных программ на основе Интернет для пользовательского терминала 110, осуществляющего доступ в сеть 130 Интернет, сервер контента для предоставления музыкального/видео контента в реальном времени, сервера поискового механизма для предоставления результата поискового запроса в ответ на запрос пользовательского терминала 110, рекламный сервер для предоставления рекламы и сервер 139 услуг для предоставления услуг.

Расширяемый протокол аутентификации (EAP) задается в стандарте запроса на обсуждение или удаленного обсуждения функций (RFC) посредством инженерной группы по развитию Интернета (IETF). EAP является протоколом для выполнения аутентификации, когда пользовательский терминал осуществляет доступ в Интернет. EAP широко используется в различных типах сетей, к примеру, в беспроводной локальной вычислительной сети и сети WiBRO (WiMAX). Сервер EAP-аутентификации аутентифицирует пользовательский терминал с использованием различных EAP-способов, к примеру, TLS, TTLS и AKA. В случае успешности аутентификации сервер EAP-аутентификации передает сообщение EAP-успех в пользовательский терминал через сервер доступа к сети (NAS), расположенный между пользовательским терминалом и сервером аутентификации. В случае сбоя аутентификации сервер EAP-аутентификации передает сообщение EAP-сбой в пользовательский терминал.

Когда сообщение EAP-сбой принимается, пользовательскому терминалу выдается отклонение на то, чтобы осуществлять доступ в Интернет, посредством сервера доступа к сети (NAS). Обычно, пользовательский терминал автоматически повторяет доступ в Интернет несколько раз. Когда пользовательский терминал в итоге не может осуществлять доступ в Интернет, пользовательский терминал переходит в состояние ожидания для ожидания ввода от пользователя. Поскольку отсутствует заданный стандарт для повторного доступа после сбоя аутентификации, число повторных попыток повторного доступа или интервал для повторного доступа в пользовательском терминале определяется посредством алгоритма или политики, заданной посредством производителя пользовательского терминала.

Согласно причинам сбоя аутентификации пользовательский терминал может в итоге предоставлять аутентификацию посредством попытки повторного доступа. Тем не менее, пользовательский терминал может постоянно не проходить аутентификацию при многочисленных попытках повторного доступа. Когда сбой аутентификации повторяется, поскольку пользовательский терминал автоматически выполняет попытку повторного доступа, он может формировать значительно большую нагрузку в связанных сетях и серверах аутентификации.

Обычно, пользовательский терминал не информируется о том, по какой причине сервер аутентификации отказывает в доступе к сети пользовательского терминала. Поэтому, пользовательский терминал автоматически выполняет попытку повторного доступа в случае сбоя аутентификации. Поэтому, если пользовательский терминал информируется насчет причины сбоя доступа к сети с инструкциями для повторного доступа от сервера аутентификации, можно значительно уменьшать нагрузку в сетях и серверах аутентификации.

Сущность изобретения

Техническая проблема

Вариант осуществления настоящего изобретения направлен на предоставление способа для аутентификации пользовательских терминалов, который предоставляет причины отказа в доступе к сети в пользовательский терминал.

Вариант осуществления настоящего изобретения направлен на предоставление способа для аутентификации пользовательских терминалов, который предоставляет инструкции по повторному доступу в пользовательский терминал согласно причинам отказа в доступе к сети, чтобы уменьшать необязательные попытки повторного доступа и значительно уменьшать нагрузку на сервере аутентификации.

Вариант осуществления настоящего изобретения направлен на предоставление способа для аутентификации пользовательских терминалов, который предотвращает серьезную проблему безопасности, когда причины отказа в доступе к сети и инструкции по повторному доступу фальсифицируются или модулируются.

Другие цели и преимущества настоящего изобретения могут пониматься посредством последующего описания и становиться очевидными в отношении вариантов осуществления настоящего изобретения. Кроме того, специалистам в области техники настоящего изобретения очевидно то, что цели и преимущества настоящего изобретения могут быть реализованы посредством заявленных средств и их комбинаций.

Решение задачи

В соответствии с аспектом настоящего изобретения предоставлен способ для аутентификации пользовательского терминала, включающий в себя: прием информации запроса на аутентификацию для осуществления сети от пользовательского терминала; обработку процедуры EAP-аутентификации согласно информации запроса на аутентификацию; и передачу сообщения, связанного с процедурой EAP-аутентификации, в пользовательский терминал, при этом сообщение включает в себя информацию отклонения сети, когда инициируется отклонение сети, и информация отклонения сети включает в себя информацию причины отклонения сети и управляющую информацию для адаптации пользовательского терминала к отклонению сети.

В соответствии с другим аспектом настоящего изобретения предоставлено устройство для аутентификации пользовательского терминала, включающее в себя: приемник, сконфигурированный, чтобы принимать информацию запроса на аутентификацию от пользовательского терминала, чтобы осуществлять доступ к сети; процессор процедуры EAP-аутентификации, сконфигурированный, чтобы обрабатывать процедуру аутентификации согласно информации запроса на аутентификацию; и передатчик, сконфигурированный, чтобы передавать сообщение, связанное с процедурой EAP-аутентификации, в пользовательский терминал, при этом сообщение включает в себя информацию отклонения сети, когда инициируется отклонение сети, и информация отклонения сети включает в себя информацию причины отклонения сети и управляющую информацию для адаптации пользовательского терминала к отклонению сети.

В соответствии с другим аспектом настоящего изобретения предоставлен способ для аутентификации пользовательского терминала, включающий в себя: передачу информации запроса на аутентификацию для осуществления доступа к сети на сервер аутентификации; и прием сообщения, связанного с процедурой EAP-аутентификации, обрабатываемой согласно информации запроса на аутентификацию, от сервера аутентификации, при этом сообщение включает в себя информацию отклонения сети, когда инициируется отклонение сети, и информация отклонения сети включает в себя информацию причины отклонения сети и управляющую информацию для адаптации пользовательского терминала к отклонению сети.

В соответствии с другим аспектом настоящего изобретения предоставлено устройство для аутентификации пользовательского терминала, включающее в себя: передатчик, сконфигурированный, чтобы передавать информацию запроса на аутентификацию для осуществления доступа к сети на сервер аутентификации; и приемник, сконфигурированный, чтобы принимать сообщение, связанное с процедурой EAP-аутентификации, обрабатываемой согласно информации запроса на аутентификацию, от сервера аутентификации, при этом сообщение включает в себя информацию отклонения сети, когда инициируется отклонение сети, и информация отклонения сети включает в себя информацию причины отклонения сети и управляющую информацию для адаптации пользовательского терминала к отклонению сети.

В соответствии с другим аспектом настоящего изобретения предоставлен способ для аутентификации пользовательского терминала, включающий в себя: прием информации запроса на аутентификацию для осуществления доступа к сети от пользовательского терминала; обработку процедуры EAP-TLS-аутентификации согласно информации запроса на аутентификацию; и передачу сообщения EAP-запроса/уведомления, связанного с процедурой EAP-TLS-аутентификации, в пользовательский терминал, при этом сообщение EAP-запроса/уведомления включает в себя информацию отклонения сети, когда инициируется отклонение сети, и информация отклонения сети включает в себя информацию причины отклонения сети и управляющую информацию для адаптации пользовательского терминала к отклонению сети.

В соответствии с другим аспектом настоящего изобретения предоставлен способ для аутентификации пользовательского терминала, включающий в себя: прием информации запроса на аутентификацию для осуществления доступа к сети от пользовательского терминала; обработку процедуры EAP-TTLS-аутентификации согласно информации запроса на аутентификацию; и передачу сообщения EAP-запроса/уведомления, связанного с процедурой EAP-TTLS-аутентификации, в пользовательский терминал, при этом сообщение EAP-запроса/уведомления включает в себя информацию отклонения сети, когда инициируется отклонение сети, связанное со сбоем аутентификации или сбоем авторизации, во время процедуры EAP-TTLS-аутентификации, и информация отклонения сети включает в себя информацию причины отклонения сети и управляющую информацию для адаптации пользовательского терминала к отклонению сети.

В соответствии с другим аспектом настоящего изобретения предоставлен способ для аутентификации пользовательского терминала, включающий в себя: прием информации запроса на аутентификацию для осуществления доступа к сети от пользовательского терминала; обработку процедуры EAP-AKA-аутентификации согласно информации запроса на аутентификацию; и передачу сообщения EAP-запроса/уведомления, связанного с процедурой EAP-AKA-аутентификации, в пользовательский терминал, при этом сообщение EAP-запроса/уведомления включает в себя информацию отклонения сети, когда инициируется отклонение сети, и информация отклонения сети включает в себя информацию причины отклонения сети и управляющую информацию для адаптации пользовательского терминала к отклонению сети.

В соответствии с другим аспектом настоящего изобретения предоставлен компьютерно-читаемый носитель записи, хранящий способ для аутентификации пользовательского терминала, причем способ включает в себя: обработку процедуры EAP-аутентификации согласно информации запроса на аутентификацию от пользовательского терминала для осуществления доступа к сети; и формирование сообщения, включающего в себя информацию результата, согласно процедуре EAP-аутентификации, при этом информация результата включает в себя информацию отклонения сети, когда инициируется отклонение сети, и информация отклонения сети включает в себя информацию причины отклонения сети и управляющую информацию для адаптации пользовательского терминала к отклонению сети.

В соответствии с другим аспектом настоящего изобретения предоставлен компьютерно-читаемый носитель записи, хранящий способ для аутентификации пользовательского терминала, причем способ включает в себя: формирование информации запроса на аутентификацию для осуществления доступа к сети; и анализ сообщения, включающего в себя информацию результата процедуры EAP-аутентификации, обрабатываемой согласно информации запроса на аутентификацию, принятой от сервера аутентификации, при этом информация результата включает в себя информацию отклонения сети, когда инициируется отклонение сети, и информация отклонения сети включает в себя информацию причины отклонения сети и управляющую информацию для адаптации пользовательского терминала к отклонению сети.

Полезный эффект изобретения

Способ для аутентификации пользовательских терминалов согласно настоящему изобретению может уменьшать нагрузку в сети и сервере аутентификации посредством эффективного управления осуществлением доступа к сети, когда пользовательский терминал не может предоставлять аутентификацию осуществления доступа к сети.

Дополнительно, способ для аутентификации пользовательских терминалов согласно настоящему изобретению может предоставлять защиту целостности в качестве решения для того, чтобы преодолевать серьезную проблему безопасности, которая может вызываться посредством фальсификации или модуляции причин отказа в доступе к сети и инструкций по повторному доступу, предоставленных в пользовательский терминал.

Краткое описание чертежей

Фиг.1 является схемой, иллюстрирующей сетевую систему согласно предшествующему уровню техники.

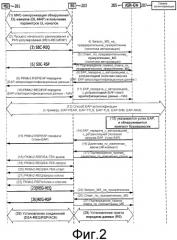

Фиг.2 является схемой, иллюстрирующей процедуру пользовательского терминала для осуществления доступа к сети.

Фиг.3 является схемой, иллюстрирующей процедуру пользовательского терминала для осуществления доступа к сети в случае сбоя аутентификации.

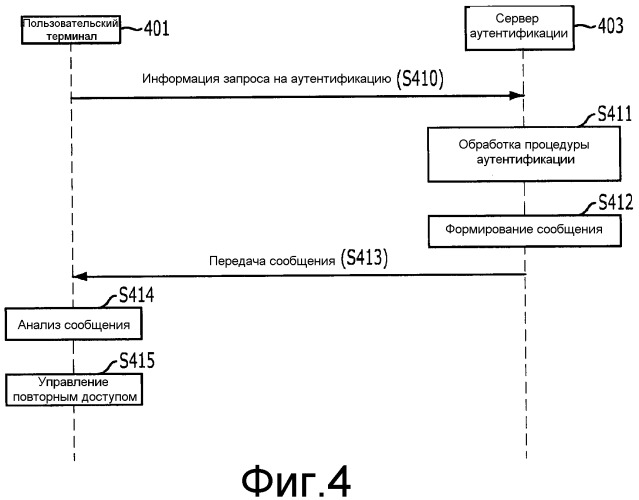

Фиг.4 является схемой, иллюстрирующей процедуру отклонения сети в процессе EAP-аутентификации, когда пользовательский терминал не может аутентифицироваться для осуществления доступа к сети.

Фиг.5 является схемой, иллюстрирующей сервер аутентификации в соответствии с вариантом осуществления настоящего изобретения.

Фиг.6 является схемой, иллюстрирующей пользовательский терминал в соответствии с вариантом осуществления настоящего изобретения.

Фиг.7 является схемой, иллюстрирующей процедуру отклонения сети в EAP-TLS.

Фиг.8 является схемой, иллюстрирующей процедуру отклонения сети в EAP-TTLS.

Фиг.9 является схемой, иллюстрирующей процедуру отклонения сети в EAP-AKA.

Оптимальный режим осуществления изобретения

Нижеследующее описание иллюстрирует только принципы настоящего изобретения. Даже если они описываются или иллюстрируются неточно в настоящем описании изобретения, специалисты в данной области техники могут осуществлять принципы настоящего изобретения и изобретать различные устройства в рамках идеи и объема настоящего изобретения. Использование условных терминов и вариантов осуществления, представленных в настоящем описании изобретения, предназначено только для понимания принципа настоящего изобретения, и они не ограничены вариантами осуществления и условиями, упомянутыми в описании.

Кроме того, следует понимать, что все подробное описание принципов, точек зрения и вариантов осуществления и конкретных вариантов осуществления настоящего изобретения включает в себя их структурные и функциональные эквиваленты. Эквиваленты включают в себя не только в настоящее время известные эквиваленты, но также и эквиваленты, разработанные в будущем, т.е. все устройства, изобретенные для того, чтобы выполнять идентичную функцию, независимо от их структур.

Например, следует понимать, что блок-схемы настоящего изобретения показывают концептуальную точку зрения примерной схемы, которая осуществляет принципы настоящего изобретения. Аналогично, все блок-схемы последовательности операций, схемы переходов состояний, псевдокоды и т.п. могут выражаться фактически в компьютерно-читаемых носителях, и независимо от того, описываются или нет компьютер или процессор отдельно, следует понимать, что они выражают различные процессы, управляемые посредством компьютера или процессора.

Функции различных устройств, проиллюстрированных на чертежах, включающие в себя функциональный блок, выраженный как процессор или аналогичное понятие, могут предоставляться не только посредством использования аппаратных средств, выделенных для функций, но также и посредством использования аппаратных средств, допускающих выполнение надлежащего программного обеспечения для функций. Когда функция предоставляется посредством процессора, функция может предоставляться посредством одного специализированного процессора, одного совместно используемого процессора или множества отдельных процессоров, часть которых может быть совместно использована.

Следует понимать, что явное использование термина "процессор", "управление" или аналогичного понятия не означает исключительно фрагмент аппаратных средств, допускающих выполнение программного обеспечения, а следует понимать, что он включает в себя процессор цифровых сигналов (DSP), аппаратные средства и ROM, RAM и энергонезависимое запоминающее устройство для сохранения программного обеспечения, включительно. Другие известные и обычно используемые аппаратные средства также могут быть включены.

В формуле изобретения настоящего описания изобретения элемент, выраженный как средство для выполнения функции, описанной в подробном описании, имеет намерение включать в себя все способы для выполнения функции, включающие в себя все форматы программного обеспечения, к примеру, комбинации схем для выполнения намеченной функции, микропрограммное обеспечение/микрокод и т.п.

Чтобы выполнять намеченную функцию, элемент взаимодействует с надлежащей схемой для выполнения программного обеспечения. Настоящее изобретение, заданное посредством формулы изобретения, включает в себя разнообразные средства для выполнения конкретных функций, и средства соединяются друг с другом в способе, запрошенном в формуле изобретения. Поэтому следует понимать, что любое средство, которое может предоставлять функцию, является эквивалентом тому, что выясняется из настоящего описания изобретения.

В дальнейшем в этом документе описывается процедура пользовательского терминала для осуществления доступа к сети.

Фиг.2 является схемой, иллюстрирующей процедуру пользовательского терминала для осуществления доступа к сети. Чтобы описывать процедуру пользовательского терминала для осуществления доступа к сети, WiMAX-сеть примерно описывается на фиг.2. Фиг.2 описывает процедуру пользовательского терминала для осуществления доступа к сети на основе процедуры EAP-аутентификации между пользовательским терминалом и сетью, когда пользовательский терминал первоначально осуществляет доступ к сети.

Как показано на фиг.2, сеть включает в себя мобильную станцию (MS) 201, базовую станцию (BS) 203, шлюз 205 сети доступа (ASN-GW) и сервер 207 аутентификации. Мобильная станция (MS) 201 может быть любым устройством, которое может осуществлять доступ к сети. Мобильная станция (MS) 201 является пользовательским терминалом, таким как ноутбук, персональный компьютер, персональное цифровое устройство (PDA), переносной телефон или персональный мультимедийный проигрыватель (PMP). Сервер 207 аутентификации аутентифицирует доступ к сети мобильной станции 201. Сервер 207 аутентификации может быть сервером аутентификации, авторизации и учета (AAA). AAA-сервер может выполнять аутентификацию, авторизацию и учет для осуществления доступа к ресурсам и предоставления услуг. Обычно, AAA-сервер взаимодействует с базой данных и каталогами, сохраняющими пользовательскую информацию, через осуществление доступа к сети и взаимодействие с сервером-шлюзом. Чтобы выполнять такие операции, AAA-сервер использует такие протоколы, как служба удаленной аутентификации пользователей по коммутируемым каналам связи (RADIUS) и DIAMETER.

Каждая операция в процедуре пользовательского терминала для осуществления доступа к сети подробно описывается со ссылкой на фиг.2.

(1) Пользовательский терминал обнаруживает нисходящую линию связи (DL), выполняет синхронизацию на уровне управления доступом к среде (MAC) и получает параметры каналов восходящей линии связи (UL).

(2) Пользовательский терминал выполняет начальное ранжирование и регулирование на физическом уровне (PHY). Чтобы обрабатывать такие операции, пользовательский терминал обменивается сообщением с ранжирующим запросом (RNG-REQ) и ответом по ранжированию (RNG-RSP).

(3) Мобильная станция (MS) 201 передает сообщение с запросом базовых характеристик PSS (SBC-REQ) в базовую станцию (BS) 203.

(4) Базовая станция (BS) 203 передает сообщение Запрос_MS_на_предварительное_прикрепление в ASN-GW 205, чтобы сообщать, что новая мобильная станция 201 входит в сеть.

(5) ASN-GW 205 передает сообщение Ответ_по_предварительному_прикреплению_MS в BS 203 в качестве ответа на сообщение Запрос_MS_на_предварительное_прикрепление.

(6) После того, как ASN-GW 205 и BS 203 обмениваются сообщением Запрос_MS_на_предварительное_прикрепление и сообщением Ответ_по_предварительному_прикреплению_MS, BS 203 передает сообщение ответа по базовым характеристикам PSS (SBC-RSP) в MS 201.

(7) Одновременно, BS 203 передает сообщение Подтверждение_приема_ответа_по_предварительному_прикреплению_MS в ASN-GW 205.

(8) После завершения Предварительного_прикрепления_MS, ASN-GW 205 начинает процедуру EAP-аутентификации. ASN-GW 205 передает сообщение EAP-запроса/идентификационных данных в BS 203 с использованием протокола аутентификации с ретрансляцией (EAP_передача_с_AR).

(9) BS 203 ретранслирует полезную нагрузку EAP-запроса/идентификационных данных в MS 201 через сообщение PKMv2 (управление ключами конфиденциальности версия 2)-RSP/EAP-передачи.

(10) MS 201 передает идентификатор доступа к сети (NAI) в BS 203 с использованием сообщения PKMv2-REQ/EAP-передачи в ответ на EAP-запрос/идентификационных данных.

(11) BS 203 передает полезную нагрузку EAP, включенную в сообщение PKMv2-REQ/EAP-передачи, в ASN-GW 205 с использованием протокола аутентификации с ретрансляцией (EAP_передача_с_AR).

(12) ASN-GW 205 анализирует NAI и передает полезную нагрузку EAP на сервер 207 аутентификации. MS 201 и сервер 207 аутентификации выполняют процесс EAP-аутентификации.

(13) ASN-GW 205 принимает результат аутентификации.

(14) ASN-GW 205 передает результат аутентификации в BS 203 с использованием протокола аутентификации с ретрансляцией (EAP_передача_с_AR).

(15) BS 203 ретранслирует полезную нагрузку EAP в MS 201 с использованием сообщения PKMv2 EAP-передача/PKM-RSP.

(16) ASN-GW 205 передает сообщение Директива_по_изменению_ключа в BS 203, чтобы сообщать о завершении процесса EAP-аутентификации.

(17) BS 203 передает сообщение Подтверждение_приема_директивы_по_изменению_ключа в ASN-GW 205 в качестве ответа на сообщение Директива_по_изменению_ключа.

(18-20) BS 203 и MS 201 выполняют трехстороннюю процедуру установления связи согласно PKMv2. При выполнении трехсторонней процедуры установления связи согласно PKMv2 обмениваются сообщениями вызова/запроса/ответа SA-TEK.

(21-22) MS 201 получает допустимые TEK-ключи посредством обмена сообщениями запроса-ключа/отклика PKMv2 между BS 203 и MS 201.

(23) После завершения трехсторонней процедуры установления связи согласно PKMv2 MS 201 передает сообщение с запросом на регистрацию (REG-REQ) в BS 203. Сообщение REG-REQ включает в себя информацию о характеристиках CS, параметрах мобильности и поддержке хэндовера.

(24-25) BS 203 передает сообщение Запрос_MS_на_прикрепление в ASN-GW 205. ASN-GW 205 передает сообщение Ответ_по_прикреплению_MS в BS 203 в качестве ответа на сообщение Запрос_MS_на_прикрепление.

(26) BS 203 передает сообщение ответа по регистрации (REG-RSP) в MS 201.

(27) BS 203 передает сообщение Подтверждение_приема_ответа_по_прикреплению_MS в ASN-GW 205 после передачи сообщения ответа по регистрации (REG-RSP) в MS 201.

(28-29) ASN-GW 205 формирует начальный поток услуг (ISF), компонует тракт данных для BS 203 и MS 201 и устанавливает соединение с ними.

В дальнейшем в этом документе описывается процедура пользовательского терминала для осуществления доступа к сети в случае сбоя аутентификации.

Фиг.3 является схемой, иллюстрирующей процедуру пользовательского терминала для осуществления доступа к сети в случае сбоя аутентификации. Как сеть по фиг.2, сеть, показанная на фиг.3, включает в себя мобильную станцию (MS) 301, базовую станцию (BS) 303, шлюз 305 сети доступа (ASN-GW) и сервер 307 аутентификации.

Пользовательский терминал ищет беспроводной сигнал, обнаруживает канал и осуществляет доступ к серверу доступа к сети. Эти процессы являются эквивалентными операциям (1)-(11) по фиг.2. Следовательно, операции (1)-(11) идентично применяются к процедуре по фиг.3.

(12) ASN-GW 305 анализирует NAI и передает полезную нагрузку EAP на сервер 307 аутентификации. MS 301 и сервер 307 аутентификации выполняют процесс EAP-аутентификации. Когда MS 301 выдается отклонение на доступ к сети, сервер 307 аутентификации передает информацию отклонения сети в MS 301. ASN-GW 305 может ретранслировать сообщение и полезную нагрузку EAP из BS 303.

(13) MS 301, BS 303 и ASN-GW 305 выполняет процедуру отсоединения.

В дальнейшем в этом документе подробнее описывается процесс EAP-аутентификации в случае сбоя аутентификации пользовательских терминалов.

Фиг.4 является схемой, иллюстрирующей процедуру отклонения сети в процессе EAP-аутентификации, когда пользовательский терминал не может аутентифицироваться для осуществления доступа к сети. Т.е. фиг.4 описывает процедуру отклонения сети, выполняемую, когда пользовательский терминал не может аутентифицироваться для осуществления доступа к сети. Процедура отклонения сети подробно описывается на основе MS 401 и сервера 403 аутентификации.

Предпочтительно, чтобы процедура отклонения сети согласно настоящему варианту осуществления выполнялась в процессе EAP-аутентификации. Тем не менее, процедура отклонения сети согласно настоящему варианту осуществления может применяться к общему процессу аутентификации, который аутентифицирует пользовательский терминал 401 для осуществления доступа к сети. Здесь, пользовательский терминал 401 может включать в себя мобильную станцию (MS).

Процедура отклонения сети согласно настоящему варианту осуществления предоставляет причины отклонения сети в пользовательский терминал 401, когда пользовательскому терминалу 401 выдается отказ на доступ к сети. Причины отклонения сети являются причинами, по которым пользовательскому терминалу 401 выдается отказ на доступ к сети. Следовательно, пользовательскому терминалу 401 предоставляется возможность выполнять надлежащую операцию согласно принимаемым причинам отклонения сети.

Ссылаясь на фиг.4, пользовательский терминал 401 передает информацию запроса на аутентификацию на сервер 403 аутентификации для аутентификации осуществления доступа к сети. На этапе S411, сервер 403 аутентификации выполняет процедуру аутентификации согласно информации запроса на аутентификацию, принятой от пользовательского терминала 401. Процедура аутентификации может включать в себя процедуру EAP-аутентификации. В случае процедуры EAP-аутентификации процедура аутентификации может выполняться посредством выбора одного из конкретных способов EAP-аутентификации, к примеру, EAP-TLS, EAP-TTLS и EAP-AKA. Каждый из способов аутентификации EAP-TLS, EAP-TTLS и EAP-AKA описывается ниже.

Когда находится причина сбоя аутентификации пользовательского терминала 401 во время процедуры аутентификации, процедура аутентификации завершается посредством EAP. Здесь, сбой аутентификации может быть причиной отклонения пользовательского терминала на доступ к сети. Когда находится причина отклонения пользовательского терминала доступ к сети, сервер 403 аутентификации формирует сообщение, включающее в себя информацию причины сбоя аутентификации и управляющую информацию, согласно причине сбоя аутентификации на этапе S412 и передает сформированное сообщение в пользовательский терминал 401 на этапе S413.

Подробнее, когда находится причина отклонения сети, сервер 403 аутентификации формирует сообщение согласно результату процедуры аутентификации до того, как процедура аутентификации завершается. В частности, когда аутентификация пользовательского терминала 401 отклоняется, сообщение включает в себя информацию отклонения сети. Информация отклонения сети включает в себя информацию причины сбоя аутентификации и управляющую информацию для адаптации к причине сбоя аутентификации. Управляющая информация - это инструкции для адаптации пользовательского терминала 401 к отклонению сети согласно информации отклонения сети после отсоединения пользовательского терминала 401 от сети согласно процедуре отклонения сети. Например, управляющая информация включает в себя информацию об адаптации к сбою аутентификации, к примеру, информацию попытки повторного доступа или информацию ожидания доступа после отсоединения от сети.

Здесь, сообщение может быть сообщением EAP в случае EAP-аутентификации. Подробно, информация причины сбоя аутентификации и управляющая информация для пользовательского терминала 401 могут быть переданы в пользовательский терминал 401 с использованием сообщения запроса EAP-уведомления.

В традиционном EAP-стандарте, сервер аутентификации использует сообщение запроса EAP-уведомления, чтобы отправлять строку символов в формате UTF-8 в пользовательский терминал. Дополнительно, пользовательский терминал использует сообщение запроса EAP-уведомления, чтобы отображать строку символов на дисплее. В настоящем варианте осуществления, сообщение запроса EAP-уведомления расширяется, чтобы добавлять информацию причины отклонения доступа в формате "тип-длина-значение" (TLV) после строки символов. Соответственно, пользовательский терминал 401 анализирует информацию отклонения доступа и выполняет соответствующие операции согласно результату анализа. Сообщение запроса EAP-уведомления подробнее описывается ниже.

Между тем, информация отклонения сети дополнительно включает в себя аутентификационную информацию причины отклонения для защиты целостности информации отклонения сети. Например, код аутентификации сообщения отклонения (RMAC) может быть аутентификационной информацией причины отклонения.

Аутентификационная информация причины отклонения может быть сформирована с использованием главного сеансового ключа (MSK) или расширенного главного сеансового ключа (EMSK). Поскольку MSK или EMSK служит для формирования аутентификационной информации причины отклонения для защиты информации отклонения сети, MSK или EMSK должен быть сформирован на сервере 403 аутентификации до того, как сервер 403 аутентификации передает сообщения, связанные с процедурой аутентификации, в пользовательский терминал 401. Следовательно, сообщение, связанное с процедурой аутентификации, может быть сформировано в любое время после того, как MSK или EMSK формируются.

Здесь, защита целостности может выполняться посредством сравнения аутентификационной информации причины отклонения с аутентификационной информацией причины отклонения пользовательского терминала, которая формируется с использованием MSK или EMSK пользовательского терминала 401.

На этапе S414, пользовательский терминал 401 анализирует сообщение, передаваем