Способ аутентификации пользовательского терминала в сервере интерфейса, а также сервер интерфейса и пользовательский терминал для его осуществления

Иллюстрации

Показать всеИзобретение относится к способам аутентификации, а именно к способу аутентификации (СА) пользовательского терминала (ПТ). Техническим результатом является решение технической проблемы, вызванной тем, что сервер обеспечения услуг доступа к приложениям (СОУДП) не распознает СА между ПТ и сервером интерфейса (СИ). Технический результат достигается тем, что в заявленном способе принимают информацию запроса аутентификации от СОУДП для запрашивания СИ выполнить аутентификацию ПТ, который принимает услугу доступа к приложениям, предоставляемую СОУДП; выполняют аутентификацию ПТ согласно информации запроса аутентификации; и передают информацию ответа на запрос аутентификации, включающую в себя результат аутентификации при выполнении упомянутого СА, на СОУДП, причем СИ обеспечивает интерфейс с сетью для СОУДП, причем способ аутентификации выбирается СИ или пользователем ПТ без вмешательства поставщика услуг доступа к приложениям (ПУДП), для успешной аутентификации ПТ, когда СА, выбранный ПУДП, является неприемлемым для системы СИ, причем информация о СА, выбранном пользователем ПТ, используется совместно с СИ. 4 н. и 15 з.п. ф-лы, 9 ил., 5 табл.

Реферат

Область техники, к которой относится изобретение

Настоящее изобретение относится к способу аутентификации пользовательского терминала; а более конкретно - к способу аутентификации пользовательского терминала в сервере интерфейса, и к серверу интерфейса и пользовательскому терминалу, которые его используют.

Предшествующий уровень техники

В результате разработки систем связи были реализованы сети различного типа. Среда, которая включает в себя сети множества типов, упоминается как мультисетевая среда. В мультисетевой среде пользовательский терминал может осуществлять доступ к одной из сетей, такой как беспроводная локальная сеть (WLAN), сеть множественного доступа с кодовым разделением каналов (CDMA) и сеть всемирной совместимости широкополосного беспроводного доступа (WiMAX).

В дальнейшем в качестве примера будет описана сеть WiMAX как один из типичных представителей сетей связи. Сеть WiMAX обеспечивает услуги связи, которые предоставляют возможность пользователю осуществлять доступ к Интернету на высокой скорости и принимать данные или мультимедийный контент не только в помещении, но также и вне помещения и даже во время путешествия, используя пользовательские терминалы различного типа, такие как персональный компьютер, портативный компьютер, карманный персональный компьютер (КПК), переносной мультимедийный плеер (PMP), мобильный телефон и интеллектуальный телефон (смартфон). Такая услуга WiMAX предоставляет возможность пользователю использовать Интернет даже вне помещений, например, на улицах, в парках и в транспортных средствах во время путешествий, в отличие от высокоскоростных услуг Интернет, которые предоставляют возможность пользователю использовать Интернет только в помещении с помощью установленного кабельного подключения к Интернету, например, дома, в школе и в офисе.

Форум WiMAX был создан провайдерами услуг связи, изготовителями оборудования связи и изготовителями полупроводниковых устройств для обеспечения возможности сравнения между собой оборудования, использующего технологию WiMAX. Форум WiMAX использует стандарт 802.16 Института инженеров по электротехнике и электронике (IEEE) технологии широкополосного беспроводного доступа в качестве основной технологии. Форум WiMAX пытается развивать родственные технологии от стандарта фиксированной связи 802.16d к стандарту мобильной связи 802.16e.

Сеть WiMAX - технология беспроводной локальной сети масштаба города (WMAN), основанная на стандарте IEEE 802.16. В общем случае сеть WiMAX включает в себя сеть доступа (ASN) и сеть обеспечения услуг связи (CSN). Сеть доступа (ASN) включает в себя пользовательский терминал, например, мобильную станцию (MS), которая является клиентом, базовую станцию (BS) и шлюз сети доступа к услугам (ASN-GW). Сеть обеспечения услуг связи (CSN) включает в себя логические элементы, такие как функциональный элемент политики (PF), сервер аутентификации, авторизации и учета (AAA) и функциональный элемент доступа к приложениям (AF).

Далее будет описана логическая структура сети WiMAX.

Мобильная станция (MS) упоминается, как терминал WiMAX, который осуществляет доступ к ASN через беспроводную линию связи. Стандарт IEEE 802.16D/E технологии доступа WMAN используется главным образом на беспроводной стороне сети WiMAX.

ASN обеспечивает установление соединения между терминалом WiMAX и базовой станцией (BS) WiMAX. ASN управляет беспроводными ресурсами, находит сеть, выбирает оптимального поставщика сетевых услуг (NSP) для абонента WiMAX, работает в качестве прокси-сервера для управления аутентификацией, авторизацией и учетом (AAA) абонента WiMAX в прокси мобильном Интернет-протоколе (MIP), и осуществляет доступ к приложению через терминал WiMAX.

CSN выделяет адрес Интернет-протокола (IP) для сеанса абонента WiMAX, обеспечивает доступ для Интернет, работает как прокси-сервер AAA или сервер AAA, выполняет политики и управляет доступом, основываясь на данных подписки абонента, обеспечивает установление туннеля между ASN и CSN, генерирует счет для абонента WiMAX, поддерживает политику услуги WiMAX через оператора, обеспечивает формирование прослеживаемого туннеля между CSN, поддерживает мобильность между сетями ASN, предоставляет услуги на основе местоположения, предоставляет сквозные услуги и поддерживает различные услуги WiMAX, такие как услуга мультимедийного широковещания и услуга мультимедийного широковещания/группового вещания (MBMS).

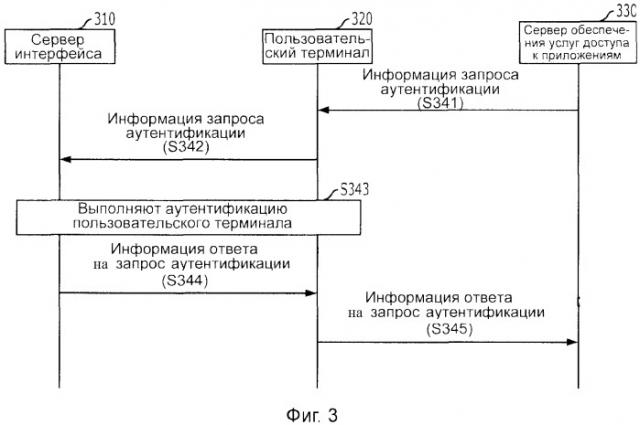

Фиг. 1 - схема, на которой показана сетевая система согласно соотнесенному уровню техники.

Обращаясь к фиг. 1, сетевая система согласно соотнесенному уровню техники включает в себя пользовательский терминал 110, систему 120 связи, сеть 130 Интернет и средство 140 обеспечения услуг доступа к приложениям.

Пользовательский терминал 110 является любым устройством, которое может осуществлять доступ к сети, включающей в себя систему связи. Например, пользовательский терминал 110 может быть портативным компьютером, персональным компьютером, карманным персональным компьютером (КПК), мобильным телефоном или персональным мультимедийным плеером (PMP).

Система 120 связи включает в себя базовую станцию 121 или станцию радиодоступа (RAS) для управления соединением физического канала связи, шлюз 122 сети доступа к услугам (ASN-GW) или контроллер базовых станций/обслуживающий узел поддержки GPRS (BSC/SGSN) для управления доступом к среде (MAC) сети доступа, сеть 123 обеспечения услуг связи (CSN) или узел услуг пакетной передачи данных/шлюзовой узел поддержки GPRS (PDSN/GGSN) для управления соединением сетевого уровня. Система 120 связи может дополнительно включать в себя сервер информации местоположения (LIS), сервер функциональных возможностей устройства, сервер профиля пользователя, сервер качества обслуживания (QoS) и сервер биллинга.

Средство 140 обеспечения услуг доступа к приложениям имеет серверы для предоставления предварительно определенной услуги пользовательскому терминалу 110. Средство 140 обеспечения услуг доступа к приложениям может включать в себя сервер телевизионного вещания по Интернет-протоколу (IPTV) для обеспечения телевизионных программ на основе Интернет на пользовательский терминал 110 доступа к сети 130 Интернет, сервер контента для обеспечения музыки/видеоинформации в режиме реального времени, сервер поисковой машины для обеспечения результата для запроса поиска в ответ на запрос пользовательского терминала 110, сервер рекламы для обеспечения рекламы и сервер 139 услуг для обеспечения услуг.

Далее будет описана работа сетевой системы согласно соотнесенному уровню техники. Например, сетевая система согласно соотнесенному уровню техники выполняет следующие операции, когда пользователь пользовательского терминала 110 запрашивает услугу отображения карты от средства 140 обеспечения услуг доступа к приложениям.

Пользователь пользовательского терминала 110 расположен в области A. Пользовательский терминал 110 запрашивает услугу отображения карты от средства 140 обеспечения услуг доступа к приложениям через систему 120 связи и сеть 130 Интернет. Средство 140 обеспечения услуг доступа к приложениям предоставляет Web-страницу (или Web-сайт) в качестве услуги отображения карты на пользовательский терминал 110.

Средство 140 обеспечения услуг доступа к приложениям обеспечивает начальное изображение карты предварительно определенной области, которая первоначально выбрана в сервере услуги отображения карты независимо от текущего расположения пользовательского терминала 110. Когда пользователь запрашивает изображение карты определенной области после передачи начального изображения карты предварительно определенной области, средство 140 обеспечения услуг доступа к приложениям предоставляет изображение карты соответствующей области пользователю.

Если средство 140 обеспечения услуг доступа к приложениям предоставляет изображение карты текущего расположения пользовательского терминала, когда пользовательский терминал 110 осуществляет доступ к серверу средства 140 обеспечения услуг доступа к приложениям, который обеспечивает услугу отображения карты, средство обеспечения услуг доступа к приложениям может обеспечивать пользователю персонализированную услугу отображения карты. Таким образом, пользователю может быть предоставлено наилучшее обслуживание. Для обеспечения такой персонализированной услуги средству 140 обеспечения услуг доступа к приложениям необходима персональная информация. Поэтому существует потребность в способе приема персональной информации, такой как информация расположения пользовательского терминала 110, когда средство 140 обеспечения услуг доступа к приложениям предоставляет персонализированную услугу пользовательскому терминалу 110.

Когда средство 140 обеспечения услуг доступа к приложениям запрашивает персональную информацию, такую как информация расположения пользовательского терминала 110, от системы связи 120 после доступа к системе связи 120, необходимо установить интерфейс и выполнить взаимную аутентификацию между средством 140 обеспечения услуг доступа к приложениям, пользовательским терминалом 110 и системой 120 связи.

РАСКРЫТИЕ ИЗОБРЕТЕНИЯ

ТЕХНИЧЕСКАЯ ПРОБЛЕМА

Один из вариантов осуществления настоящего изобретения направлен на обеспечение интерфейса для предоставления возможности средству обеспечения услуг доступа к приложениям использовать уникальную информацию предварительно определенной сети с помощью доступа к системе связи, которая управляет этой предварительно определенной сетью.

Один из вариантов осуществления настоящего изобретения направлен на обеспечение способа взаимной аутентификации между средством обеспечения услуг доступа к приложениям, пользовательским терминалом и системой связи, которая функционирует в предварительно определенной сети.

Другие задачи и преимущества настоящего изобретения можно понять с помощью последующего описания, и они будут очевидны при обращении к вариантам осуществления настоящего изобретения. Кроме того, специалистам будет очевидно, что задачи и преимущества настоящего изобретения можно реализовывать с помощью заявленных средств и их комбинаций.

РЕШЕНИЕ ПРОБЛЕМЫ

В соответствии с одним из аспектов настоящего изобретения предложен способ аутентификации пользовательского терминала в сервере интерфейса, который включает в себя: прием информации запроса аутентификации от сервера обеспечения услуг доступа к приложениям для запрашивания сервера интерфейса выполнить аутентификацию пользовательского терминала, который принимает услугу доступа к приложениям, предоставляемую сервером обеспечения услуг доступа к приложениям; аутентификацию пользовательского терминала согласно информации запроса аутентификации, используя способ аутентификации, выбранный сервером интерфейса или пользователем пользовательского терминала; и передачу информации ответа на запрос аутентификации, включающей в себя результат аутентификации при выполнении способа аутентификации, на сервер обеспечения услуг доступа к приложениям, причем сервер интерфейса обеспечивает интерфейс с сетью для сервера обеспечения услуг доступа к приложениям.

В соответствии с другим аспектом настоящего изобретения предложен сервер интерфейса, включающий в себя: приемник, конфигурированный для приема информации запроса аутентификации от сервера обеспечения услуг доступа к приложениям для запрашивания сервера интерфейса выполнить аутентификацию пользовательского терминала, который принимает услугу доступа к приложениям, предоставляемую сервером обеспечения услуг доступа к приложениям; контроллер аутентификации, сконфигурированный для аутентификации пользовательского терминала согласно информации запроса аутентификации, используя способ аутентификации, выбранный сервером интерфейса или пользователем пользовательского терминала; и передатчик, сконфигурированный для передачи информации ответа на запрос аутентификации, включающей в себя результат аутентификации при выполнении способа аутентификации, на сервер обеспечения услуг доступа к приложениям, причем сервер интерфейса обеспечивает интерфейс с сетью для сервера обеспечения услуг доступа к приложениям.

В соответствии с другим аспектом настоящего изобретения предложен способ аутентификации пользовательского терминала в сервере интерфейса, включающий в себя: прием информации запроса аутентификации от сервера обеспечения услуг доступа к приложениям для запрашивания сервера интерфейса выполнить аутентификацию пользовательского терминала, который принимает услугу доступа к приложениям, предоставляемую сервером обеспечения услуг доступа к приложениям; передачу информации запроса аутентификации на сервер интерфейса; прием информации ответа на запрос аутентификации, включающей в себя результат аутентификации при выполнении способа аутентификации согласно информации запроса аутентификации в сервере интерфейса, при этом способ аутентификации выбирается сервером интерфейса или пользователем пользовательского терминала; и передачу принятой информации ответа на запрос аутентификации на сервер обеспечения услуг доступа к приложениям, причем сервером интерфейса является сервер, обеспечивающий интерфейс с сетью для сервера обеспечения услуг доступа к приложениям.

В соответствии с другим аспектом настоящего изобретения предложен пользовательский терминал, включающий в себя: приемник, сконфигурированный для приема информации запроса аутентификации от сервера обеспечения услуг доступа к приложениям для запрашивания сервера интерфейса выполнить аутентификацию пользовательского терминала, который принимает услугу доступа к приложениям, предоставляемую сервером обеспечения услуг доступа к приложениям; и передатчик, сконфигурированный для передачи информации запроса аутентификации на сервер интерфейса, причем приемник принимает информацию ответа на запрос аутентификации, включающую в себя результат аутентификации при выполнении способа аутентификации согласно информации запроса аутентификации в сервере интерфейса, и способ аутентификации выбирается сервером интерфейса или пользователем пользовательского терминала, причем передатчик передает принятую информацию ответа на запрос аутентификации на сервер обеспечения услуг доступа к приложениям, при этом сервер интерфейса обеспечивает интерфейс с сетью для сервера обеспечения услуг доступа к приложениям.

В соответствии с другим аспектом настоящего изобретения предложен считываемый компьютером носитель записи, на котором воплощен способ аутентификации пользовательского терминала в сервере интерфейса, включающий в себя: прием информации запроса аутентификации для запрашивания аутентификации пользовательского терминала, который принимает услугу доступа к приложениям от сервера обеспечения услуг доступа к приложениям; аутентификацию пользовательского терминала согласно информации запроса аутентификации, используя способ аутентификации, выбранный сервером интерфейса или пользователем пользовательского терминала; и передачу информации ответа на запрос аутентификации, включающей в себя результат аутентификации при выполнении способа аутентификации, на сервер обеспечения услуг доступа к приложениям, причем сервер интерфейса обеспечивает интерфейс с сетью для сервера обеспечения услуг доступа к приложениям.

В соответствии с другим аспектом настоящего изобретения предложен считываемый компьютером носитель записи, на котором воплощен способ аутентификации пользовательского терминала в сервере интерфейса, включающий в себя: прием информации запроса аутентификации от сервера обеспечения услуг доступа к приложениям для запрашивания сервера интерфейса выполнить аутентификацию пользовательского терминала, который принимает услугу доступа к приложениям, предоставляемую сервером обеспечения услуг доступа к приложениям; передачу информации запроса аутентификации на сервер интерфейса; прием информации ответа на запрос аутентификации, включающей в себя результат аутентификации при выполнении способа аутентификации, выбранного сервером интерфейса или пользователем пользовательского терминала согласно информации запроса аутентификации в сервере интерфейса; и передачу принятой информации ответа на запрос аутентификации на сервер обеспечения услуг доступа к приложениям, причем сервером интерфейса является сервер, обеспечивающий интерфейс с сетью для сервера обеспечения услуг доступа к приложениям.

ПОЛЕЗНЫЙ ЭФФЕКТ ИЗОБРЕТЕНИЯ

Сервер интерфейса согласно настоящему изобретению обеспечивает интерфейс, который предоставляет возможность средству обеспечения услуг доступа к приложениям использовать информацию предварительно определенной сети. Дополнительно, в способе аутентификации согласно настоящему изобретению выполняют взаимную аутентификацию между средством обеспечения услуг доступа к приложениям, пользовательским терминалом и системой связи, которая управляет предварительно определенной сетью.

КРАТКОЕ ОПИСАНИЕ ЧЕРТЕЖЕЙ

Фиг. 1 - схема, на которой показана сетевая система согласно соотнесенному уровню техники.

Фиг. 2 - схема, на которой показана аутентификация средства обеспечения услуг доступа к приложениям.

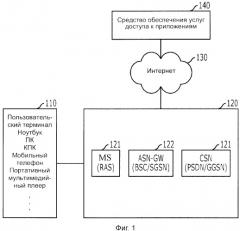

Фиг. 3 - схема, на которой показана аутентификация пользовательского терминала.

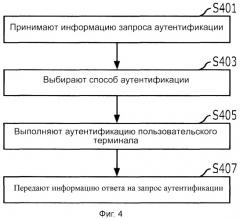

Фиг. 4 - схема, на которой показан способ аутентификации пользовательского терминала в сервере интерфейса в соответствии с одним из вариантов осуществления настоящего изобретения.

Фиг. 5 - схема, на которой показан сервер интерфейса, выполняющий аутентификацию пользовательского терминала в соответствии с одним из вариантов осуществления настоящего изобретения.

Фиг. 6 - схема, на которой показана процедура аутентификации, выполняемая в пользовательском терминале, в способе аутентификации пользовательского терминала в сервере интерфейса.

Фиг. 7 - схема, на которой показан пользовательский терминал, который задействуется в способе аутентификации пользовательского терминала в сервере интерфейса в соответствии с одним из вариантов осуществления настоящего изобретения.

Фиг. 8 - схема, на которой показан процесс выполнения способа аутентификации пользовательского терминала в сервере интерфейса в соответствии с одним из вариантов осуществления настоящего изобретения.

Фиг. 9 - схема, на которой показана система аутентификации пользовательского терминала в сервере интерфейса в соответствии с одним из вариантов осуществления настоящего изобретения.

ПРЕДПОЧТИТЕЛЬНЫЙ ВАРИАНТ ОСУЩЕСТВЛЕНИЯ ИЗОБРЕТЕНИЯ

Последующее описание иллюстрирует только принципы настоящего изобретения. Даже если они не описаны или не показаны явно в настоящем описании, специалисты могут воплощать принципы настоящего изобретения и изобретать различные устройства в пределах концепции и объема настоящего изобретения. Использование условных терминов и вариантов осуществления, представленных в настоящем описании, предназначено только для обеспечения понимания концепции настоящего изобретения, и они не ограничены вариантами осуществления и условиями, указанными в данном описании.

Кроме того, подробное описание всех принципов, точек зрения, вариантов осуществления и конкретных вариантов осуществления настоящего изобретения, как следует понимать, включает в себя их структурные и функциональные эквиваленты. Эквиваленты включают в себя не только известные в настоящее время эквиваленты, но также и те, которые будут разработаны в будущем, т.е. все устройства, изобретенные для выполнения той же самой функциональной особенности, независимо от их структур.

Например, структурные схемы настоящего изобретения, как следует понимать, показывают концептуальную точку зрения на примерную схему, которая воплощает принципы настоящего изобретения. Точно так же все последовательности операций, схемы изменения состояний, псевдокоды и т.п. можно представлять по существу на считываемом компьютером носителе, и независимо от того, описаны явно или нет компьютер или процессор, они, как следует понимать, выражают различные процессы, которыми управляет компьютер или процессор.

Функциональные особенности различных устройств, показанных на чертежах, включающих в себя функциональный блок, выраженный как процессор или аналогичное решение, можно обеспечивать не только при использовании аппаратных средств, специализированных для данной функциональной особенности, но также и при использовании аппаратных средств, которые могут исполнять соответствующее программное обеспечение для таких функциональных особенностей. Когда функциональная особенность обеспечивается с помощью процессора, данную функциональную особенность можно обеспечивать с помощью одного специализированного процессора, одного совместно используемого процессора или множества отдельных процессоров, часть из которых можно совместно использовать.

Явное использование терминов «процессор», «управление» или аналогичных понятий не следует понимать так, что они относятся исключительно к части аппаратных средств, на которых можно исполнять программное обеспечение, но следует понимать, что они включают в себя процессор цифровой обработки сигналов (DSP), аппаратные средства и ROM (постоянное запоминающее устройство), RAM (оперативную память) и энергонезависимую память для хранения программного обеспечения, как подразумевается. Они могут также включать в себя другие известные и обычно используемые аппаратные средства.

В формуле изобретения настоящей заявки элемент, который выражен как средство для выполнения функции, описанной в подробном описании, подразумевается охватывающим все способы выполнения данной функции, включая все форматы программного обеспечения, например, комбинации схем для выполнения намеченной функции, встроенного программного обеспечения (firmware)/микрокода и т.п.

Для выполнения намеченной функции такой элемент совместно работает с соответствующей схемой для исполнения программного обеспечения. Настоящее изобретение, определяемое формулой изобретения, включает в себя разнообразные средства для выполнения определенных функций, и такие средства осуществляют связь друг с другом способом, который заявлен в формуле изобретения. Поэтому любое средство, которое может обеспечивать такую функцию, как следует понимать, является эквивалентом тому, что можно понять из данного описания.

Настоящее изобретение относится к интерфейсу, который предоставляет возможность средству обеспечения услуг доступа к приложениям передавать и принимать информацию с помощью доступа к предварительно определенной сети, используя систему связи, которая управляет данной предварительно определенной сетью, и способ взаимной аутентификации между средством 140 обеспечения услуг доступа к приложениям, пользовательским терминалом и системой связи, которая управляет предварительно определенной сетью.

В настоящем изобретении система связи, которая управляет предварительно определенной сетью, включает в себя сервер интерфейса. Сервер интерфейса обеспечивает интерфейс для беспрепятственного обмена данными между средством обеспечения услуг доступа к приложениям и предварительно определенной сетью. Сервер интерфейса должен защищать поставщика сетевых услуг (NSP) от атак на обеспечение безопасности. Поэтому необходимо выполнять аутентификацию поставщика сетевых услуг (NSP) и средства обеспечения услуг доступа к приложениям. Сервер интерфейса обеспечивает безопасность и целостность персональной информации и невозможность отказа от авторства при обмене сообщениями.

Далее в отношении сопроводительных чертежей будет описан способ аутентификации пользовательского терминала в сервере интерфейса, сервер интерфейса и пользовательский терминал согласно вариантам осуществления настоящего изобретения.

Фиг. 2 - схема, на которой показывают выполнение аутентификации средства обеспечения услуг доступа к приложениям.

Обращаясь к фиг. 2, сервер 210 аутентификации, сервер 220 интерфейса и сервер 230 обеспечения услуг доступа к приложениям обмениваются друг с другом информацией для выполнения взаимной аутентификации.

Сервер 210 аутентификации выполняет аутентификацию различного типа. Например, сервер 210 аутентификации может быть сервером аутентификации, авторизации и учета (AAA). На фиг. 2 сервер 210 аутентификации описан как выполняющий аутентификацию сервера 230 обеспечения услуг доступа к приложениям.

Сервер 220 интерфейса обеспечивает среду интерфейса для предоставления возможности серверу 230 обеспечения услуг доступа к приложениям осуществлять доступ к сети и обмениваться информацией через сеть. Сервер 220 интерфейса может предоставить информацию о возможностях сети и информацию о пользовательском терминале на сервер 230 обеспечения услуг доступа к приложениям.

Сервер 230 обеспечения услуг доступа к приложениям предоставляет предварительно определенную услугу пользовательскому терминалу. Например, предварительно определенная услуга может включать в себя услугу на основе Интернет. Сервер 230 обеспечения услуг доступа к приложениям реализуется с помощью средства обеспечения услуг доступа к приложениям (ASP). Сервер 230 обеспечения услуг доступа к приложениям может предоставлять различный контент и рекламные объявления.

Средство обеспечения услуг доступа к приложениям (ASP) включает в себя средство обеспечения услуг доступа к Интернет-приложениям (iASP). Средство обеспечения услуг доступа к Интернет-приложениям может предоставлять контент или прикладные программы, собранные с помощью общедоступного Интернет, например, Yahoo, Google или E-bay. Средство обеспечения услуг доступа к Интернет-приложениям может иметь дополнительные взаимоотношения с поставщиками контента (CP) или рекламодателями в Интернет (IA).

Средство обеспечения услуг доступа к приложениям аутентифицируется поставщиком сетевых услуг. Для аутентификации средства обеспечения сетевых услуг на этапе S241 сервер 230 обеспечения услуг доступа к приложениям передает информацию запроса аутентификации на сервер 220 интерфейса. Информация запроса аутентификации может включать в себя маркер аутентификации. Поставщик сетевых услуг использует маркер аутентификации для определения того, какое средство обеспечения услуг доступа к приложениям имеет право запроса аутентификации. Маркер аутентификации включает в себя сертификат с подписью средства обеспечения услуг доступа к приложениям.

На этапе S242 сервер 220 интерфейса выполняет аутентификацию сервера 230 обеспечения услуг доступа к приложениям с помощью сервера 210 аутентификации, используя информацию запроса аутентификации, принимаемую от сервера 230 обеспечения услуг доступа к приложениям. Маркер аутентификации можно использовать для выполнения такого процесса аутентификации.

На этапе S243 сервер 220 интерфейса передает информацию ответа на запрос аутентификации, которая включает в себя результат аутентификации, на сервер 230 обеспечения услуг доступа к приложениям.

Фиг. 3 - схема, на которой показано выполнение аутентификации пользовательского терминала.

Обращаясь к фиг. 3, сервер 310 интерфейса, пользовательский терминал 320 и сервер 330 обеспечения услуг доступа к приложениям обмениваются информацией друг с другом для аутентификации пользовательского терминала.

Сервер 310 интерфейса обеспечивает среду интерфейса, которая предоставляет возможность серверу 330 обеспечения услуг доступа к приложениям осуществлять доступ к сети и обмениваться информацией через сеть. Сервер 310 интерфейса может предоставлять информацию о возможностях сети и о пользовательском терминале на сервер 330 обеспечения услуг доступа к приложениям.

Пользовательский терминал 320 может быть любым устройством, которое имеет возможность доступа к сети. Пользовательский терминал 320 может быть персональным компьютером, портативным компьютером, карманным персональным компьютером (КПК), переносным мультимедийным плеером (PMP), мобильным телефоном и интеллектуальным телефоном.

Сервер 330 обеспечения услуг доступа к приложениям предоставляет предварительно определенную услугу, включающую в себя основанную на Интернет услугу. Сервер 330 обеспечения услуг доступа к приложениям является сервером, реализованным с помощью средства обеспечения услуг доступа к приложениям. Сервер 230 обеспечения услуг доступа к приложениям может предоставлять различные контенты и рекламные объявления. Средство обеспечения услуг доступа к приложениям (ASP) включает в себя средство обеспечения услуг доступа к Интернет-приложениям (iASP). Средство обеспечения услуг доступа к Интернет-приложениям может предоставлять контент или прикладные программы, собранные с помощью общедоступного Интернет, например, Yahoo, Google или E-bay. Средство обеспечения услуг доступа к Интернет-приложениям может иметь дополнительные взаимоотношения с поставщиками информационного наполнения (CP) или с рекламодателями в Интернет (IA).

Сервер 330 обеспечения услуг доступа к приложениям передает информацию запроса аутентификации на сервер 310 интерфейса. Информация запроса аутентификации может проходить через пользовательский терминал 320 на сервер 310 интерфейса. Таким образом, на этапе S341 сервер 330 обеспечения услуг доступа к приложениям передает информацию запроса аутентификации на пользовательский терминал 320, и пользовательский терминал 320 передает принятую информацию аутентификации на сервер 310 интерфейса. Пользовательский терминал 320 может использовать способ перенаправления по протоколу передачи гипертекста (HTTP) для передачи принятой информации запроса аутентификации на сервер 310 интерфейса.

Информация аутентификации включает в себя информацию для запрашивания аутентификации пользовательского терминала 320, который принимает услугу доступа к приложениям от сервера 330 обеспечения услуг доступа к приложениям, на сервер 310 интерфейса. Услуга доступа к приложениям обозначает услугу, предоставляемую сервером 330 обеспечения услуг доступа к приложениям. Однако услуга доступа к приложениям не ограничена приложениями. Информация запроса аутентификации включает в себя информацию запроса аутентификации для обнаружения идентификационной информации пользовательского терминала от сервера обеспечения услуг доступа к приложениям.

Информация запроса аутентификации может включать в себя информацию о требующемся способе аутентификации от сервера 330 обеспечения услуг доступа к приложениям. Однако, способ аутентификации от сервера 310 интерфейса не ограничен им. Хотя информация запроса аутентификации включает в себя информацию о требующемся способе аутентификации от сервера 330 обеспечения услуг доступа к приложениям, ее можно игнорировать.

На этапе S343 сервер 310 интерфейса выполняет аутентификацию пользовательского терминала 320, используя предварительно определенный способ аутентификации, основываясь на принятой информации запроса аутентификации. Предварительно определенный способ аутентификации включает в себя способ аутентификации, выбранный сервером 310 интерфейса, или способ аутентификации, выбранный пользователем пользовательского терминала 320. Способ аутентификации, выбранный сервером 310 интерфейса, может быть определен на основе политики поставщика сетевых услуг (NSP), который обеспечивает сеть. Способ аутентификации, установленный пользователем пользовательского терминала 320, можно выбирать, основываясь на подписке пользователя.

Способ аутентификации может быть способом аутентификации на основе IP-адреса, способом аутентификации на основе сертификата или способом аутентификации на основе вводимой пользователем информации. В дальнейшем эти способы аутентификации будут подробно описаны.

Сначала, способ аутентификации на основе IP-адреса предписывает команду серверу 310 интерфейса, чтобы он обратился к IP-адресу пользовательского терминала 320 для аутентификации пользовательского терминала 320. В этом случае можно использовать дополнительный сервер аутентификации, такой как сервер AAA. Способ аутентификации на основе IP-адреса очень удобен. Однако способ аутентификации на основе IP-адреса имеет недостаток, заключающийся в слабом обеспечении безопасности.

Способ аутентификации на основе сертификата использует сертификат стороны пользовательского терминала для аутентификации пользовательского терминала. Способ аутентификации на основе сертификата имеет преимущество, заключающееся в высокой степени обеспечения безопасности. Однако его не удобно использовать, и также трудно воплощать. Сертификат может включать в себя сертификат для сети стороны пользовательского терминала.

В способе аутентификации на основе вводимой пользователем информации аутентификацию пользовательского терминала выполняют, основываясь на информации, вводимой пользователем пользовательского терминала. Вводимая пользователем информация может включать в себя ID (идентификатор) пользователя или пользовательского терминала и соответствующий пароль. В качестве ID для соответствующей аутентификации, один из постоянного ID и временного ID определяют политики поставщика сетевых услуг (NSP). В способе аутентификации на основе вводимой пользователем информации информацию запроса аутентификации, принимаемую от сервера 330 обеспечения услуг доступа к приложениям, перенаправляют на устройство аутентификации на основе ввода ID/ПАРОЛЯ, используя способ перенаправления по протоколу передачи гипертекста (HTTP), для аутентификации на основе ввода ID/ПАРОЛЯ. В данном случае устройство на основе ввода ID/ПАРОЛЯ может включать в себя Web-портал, поддерживающий аутентификацию на основе ID/ПАРОЛЯ.

После выполнения аутентификации, основываясь на информации запроса аутентификации, сервер 310 интерфейса передает информацию ответа на запрос аутентификации, которая включает в себя результат аутентификации, на сервер 330 обеспечения услуг доступа к приложениям. Информацию ответа на запрос аутентификации передают на сервер 330 обеспечения услуг доступа к приложениям так, что она проходит через пользовательский терминал 320. Таким образом, на этапе S344 сервер 310 интерфейса передает информацию ответа на запрос аутентификации на пользовательский терминал 320, и на этапе S345 пользовательский терминал 320 передает принятую информацию ответа на запрос аутентификации на сервер 330 обеспечения услуг доступа к приложениям. Пользовательский терминал 320 может использовать способ перенаправления по протоколу передачи гипертекста (HTTP) для передачи принятой информации ответа на запрос аутентификации на сервер 330 обеспечения услуги.

Если пользовательский терминал успешно аутентифицирован, то информация ответа на запрос аутентификации может включать в себя идентификационную информацию и информацию о результате аутентификации в сети пользовательского терминала. В противном случае, информация ответа на запрос аутентификации может включать в себя информацию о неудачной аутентификации.

Далее будет описана информация, которую включает в себя информация запроса аутентификации, на основе сообщения SAML. SAML обозначает язык разметки утверждений безопасности. SAML является стандартом для расширяемого языка разметки для обмена информацией обеспечения безопасности предпринимательской деятельности в Интернет. SAML является общим языком для взаимных операций услуги обеспечения безопасности между различными системами и описывает информацию XML. В последнее время информация обеспечения безопасности требуется для различных видов бизнес-деятельности в Интернет, потому что бизнес в Интернет был расширен, например, с помощью B2C (бизнеса для потребителя) и B2B (бизнеса для бизнеса), и сайт начала бизнеса отличается от сайта завершения бизнеса. Соответственно, SAML является языком, который обеспечивает функциональную особенность однократной регистрации (SSO), которая предоставляет возможность открытого решения, имеющего функциональную совместимость и сопоставимость с различными протоколами и простой доступ к ресурсу.

Например, в SAML синтаксическую структуру <AuthnRequest> и