Устройство и способ управления цифровыми правами

Иллюстрации

Показать всеНастоящее изобретение предоставляет способ аутентификации авторского права устройства в автономном режиме, систему защиты цифровых прав и способ предоставления цифровых контентов, который, главным образом, включает в себя встроенный в цифровой контент агент аутентификации, и упомянутый агент аутентификации, в отличие от издателя авторских прав на стороне сервера, аутентифицирует сертификацию воспроизведения устройства перед воспроизведением цифрового контента. Если устройство является несовместимым устройством, агент аутентификации не позволит устройству воспроизвести цифровой контент. Технология изобретения реализует управление цифровыми правами в автономном режиме так, что оно не ограничено условием наличия сети и может быть широко применено при различных внешних условиях. 4 н. и 10 з.п. ф-лы, 1 табл., 7 ил.

Реферат

ОБЛАСТЬ ТЕХНИКИ, К КОТОРОЙ ОТНОСИТСЯ ИЗОБРЕТЕНИЕ

Настоящее изобретение относится к технологии управления цифровыми правами (DRM), и в частности, к способу защиты цифровых прав, основанному на технологиях шифрования и аутентификации достоверности, и к устройству и способу воспроизведения цифровых контентов, которые имеют защиту цифровых прав.

УРОВЕНЬ ТЕХНИКИ

Технические данные оцифрованной информации требуют, что должна быть уникальная технология, чтобы усилить защиту авторского права таких оцифрованных контентов аудио- и видеопрограмм, и такая технология называется технологией управления цифровыми правами (DRM).

Принцип работы технологии управления цифровыми правами обычно такой: сначала для кодирования сжатых цифровых контентов создается центр авторизации цифрового контента, цифровые контенты шифруются посредством ключа, и заголовок зашифрованных цифровых контентов хранит ID цифрового контента и адрес центра авторизации. Когда пользователь воспроизводит (проигрывает) цифровые контенты, разрешение для соответствующего встроенного ключа дешифровки отправляется пользователю после аутентификации и авторизации центром авторизации цифрового контента в соответствии с ID контента и данными адреса в заголовке программы, затем цифровые контенты могут быть воспроизведены. Так как контенты, требующие защиты, зашифрованы и, таким образом, даже если они загружены и сохранены пользователем, они не могут быть воспроизведены без аутентификации и авторизации центром авторизации цифровых программ. Следовательно, авторское право программы строго защищено.

В предшествующем уровне техники существует три типа режима DRM. Один из них является основанным на устройстве DRM, при этом право на воспроизведение единицы цифрового контента предоставляется одному или нескольким устройствам; другой режим является основанным на пользователе DRM, при этом право предоставляется пользователю; и другой режим является гибридным DRM, при этом право предоставляется устройству или пользователю, и это означает, что любой пользователь может воспроизвести зашифрованный цифровой контент на авторизованном устройстве и авторизованный пользователь может воспроизвести зашифрованный цифровой контент на любом устройстве.

Фиг. 1A показывает систему DRM предшествующего уровня техники. Как показано на Фиг. 1A, упомянутая система DRM, как правило, включает в себя Поставщика Услуги (SP), Издателя Права, терминал DRM и носитель данных. Поставщик Услуги и Издатель Права обычно связаны между собой и могут быть объединены вместе. Носитель данных может быть сетевым хранилищем или различными типами съемных носителей. Терминал DRM может быть программным обеспечением или аппаратным средством со встроенной функцией программы, которое может быть установлено на устройстве. Упомянутое устройство может быть различными терминалами, имеющими функцию воспроизведения, такими как мобильный телефон, имеющий проигрыватель, Персональный Цифровой Помощник (PDA), абонентский приемник, переносной компьютер, MP3 проигрыватель, MP4 проигрыватель, устройство чтения электронных книг и т.д. Воспроизведение, упомянутое здесь, включает в себя понятие чтения содержимого цифровых текстов. Функция управления цифровыми правами устройства обеспечивается встроенным в него модулем DRM.

Фиг. 1B показывает блок-схему DRM предшествующего уровня техники. Как показано на этой фигуре, сначала клиентское устройство получает цифровые контенты, включающие в себя зашифрованную программу, от издателя цифрового контента. Каждый цифровой контент включает в себя не только зашифрованную цифровую программу, но также некоторые другие компоненты, такие как заголовок. При этом форматом цифровой программы может быть аудио, видео, текст или что-то еще. Способ распространения или получения контентов может быть обеспечен посредством загрузки с web-сайтов, издания CD, и распространения цифровых контентов через IPTV или беспроводную передачу данных, и т.д. В результате в начале воспроизведения программы устройство должно получить разрешение на воспроизведение программы от издателя права в соответствии с указанием или инструкцией цифровых контентов и затем воспроизвести программу в цифровом контенте, используя разрешение.

Все же в технологиях DRM предшествующего уровня техники существуют еще некоторые недостатки, которые необходимо преодолеть. Например, в системе DRM, основанной на устройстве, перед предоставлением разрешения устройству издатель авторского права должен проверить, является ли устройство совместимым на основе белых списков и черных списков, и если устройство несовместимо, издатель права не предоставляет право устройству. В DRM, основанном на человеке, или гибридном, необходимо сначала выполнить в реальном времени на используемом для этого устройстве аутентификацию, но когда устройство находится в автономном режиме, центр аутентификации не может выдать разрешение в реальном времени или не может аутентифицировать авторское право устройства, таким образом, сложно установить, авторизовано ли устройство воспроизведения цифровых контентов.

СУЩНОСТЬ ИЗОБРЕТЕНИЯ

Задачей изобретения является предоставить устройство и способ управления цифровыми правами, которые позволяют установить, имеет ли устройство право на воспроизведение цифровой программы независимо от того, подключено или нет устройство к серверу аутентификации.

В соответствии с одним вариантом осуществления изобретения, предоставлен способ предоставления цифровых контентов пользователю. Способ содержит следующие этапы: кодирования цифровой программы для того, чтобы позволить цифровой программе быть связанной с агентом аутентификации, при этом упомянутый агент аутентификации включает в себя блок программного кода, выполняемый устройством, которое может воспроизводить упомянутую цифровую программу, для аутентификации достоверности устройства; и предоставления, в интерактивном режиме или автономном режиме, цифрового контента, включающего в себя упомянутую цифровую программу и упомянутый агент аутентификации для упомянутого устройства.

В варианте осуществления цифровая программа шифруется посредством первого алгоритма шифрования. Ключ CK дешифрования первого алгоритма шифрования шифруется вторым алгоритмом шифрования и сохраняется в агенте аутентификации. Блок программного кода также выполняется для дешифрования зашифрованного ключа CK после того, как достоверность устройства прошла аутентификацию, так чтобы получить ключ CK и отправить его модулю DRM в устройстве, а упомянутый модуль DRM затем дешифрует зашифрованную в цифровом контенте цифровую программу; или после того, как достоверность устройства прошла аутентификацию, агент аутентификации отправляет ключ CK дешифрования модулю DRM устройства, так что модуль DRM дешифрует зашифрованный CK, и, в конечном счете, модуль DRM дешифрует, посредством CK, зашифрованную в цифровом контенте цифровую программу. Упомянутый модуль DRM является заранее установленным в устройстве модулем управления цифровыми правами.

В соответствии с другим вариантом осуществления изобретения предоставлен способ воспроизведения на устройстве цифрового контента. Упомянутый способ содержит следующие этапы: получения от поставщика услуги цифрового контента, при этом упомянутый цифровой контент включает в себя цифровую программу и агент аутентификации; выполнения упомянутого агента (301) аутентификации, чтобы аутентифицировать достоверность устройства; дешифрования цифровой программы (304) после успешной аутентификации; и воспроизведения дешифрованного цифрового контента.

В соответствии с другим вариантом осуществления изобретения предоставлен способ аутентификации в автономном режиме сертификации устройства для воспроизведения цифрового контента, который содержит: встраивание агента аутентификации в цифровой контент, так что, когда упомянутый цифровой контент загружен в устройство, запускается агент аутентификации и аутентифицирует, имеет ли устройство сертификацию на воспроизведение цифрового контента.

В соответствии с другим вариантом осуществления изобретения предоставлено устройство воспроизведения цифрового контента. Упомянутое устройство содержит: модуль получения для получения от поставщика услуги цифрового контена, при этом упомянутый цифровой контент включает в себя цифровую программу и агента аутентификации; модуль DRM для запуска агента аутентификации для того, чтобы аутентифицировать достоверность устройства и для дешифрования цифровой программы после успешной аутентификации; и средство воспроизведения для воспроизведения дешифрованной цифровой программы.

Как может быть видно, заметное преимущество изобретения состоит в том, что оно позволяет выполнить аутентификацию цифровых прав в автономном режиме для того, чтобы определить, является ли устройство достоверным устройством воспроизведения, и такая аутентификация может быть выполнена на устройстве, тем самым снижая нагрузку на сервер и предоставляя возможность выполнить аутентификацию авторского права в любом подходящем местоположении, не будучи ограниченным условием наличия сети.

Другие задачи и достижения, совместно с более полным пониманием изобретения, станут явными и оцененными по достоинству, опираясь на следующее описание и формулу изобретения совместно с иллюстрирующими чертежами.

КРАТКОЕ ОПИСАНИЕ ЧЕРТЕЖЕЙ

Фиг. 1A показывает схематичный чертеж схемы DRM предшествующего уровня техники;

Фиг. 1B показывает блок-схему воспроизведения зашифрованного контента цифровых данных в предшествующем уровне техники;

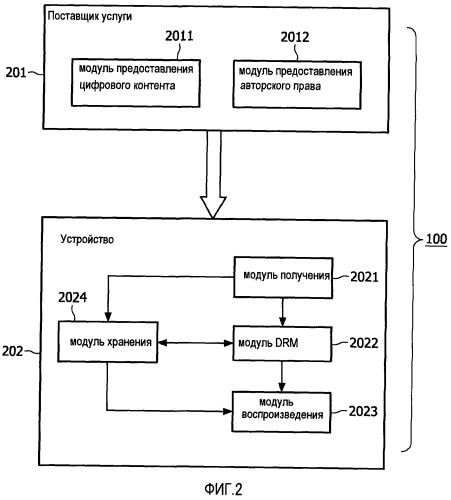

Фиг. 2 показывает схематичный чертеж системы DRM в соответствии с одним вариантом осуществления настоящего изобретения;

Фиг. 3 показывает схематичный чертеж компонентов единицы цифрового контента, преобразованного способом кодирования цифрового контента, в соответствии с одним вариантом осуществления настоящего изобретения;

Фиг. 4 показывает схематичный чертеж компонентов разрешения в соответствии с одним вариантом осуществления настоящего изобретения;

Фиг. 5A показывает блок-схему воспроизведения цифрового контента в соответствии с одним вариантом осуществления настоящего изобретения;

Фиг. 5B показывает блок-схему воспроизведения цифрового контента в соответствии с одним вариантом осуществления настоящего изобретения.

На всех чертежах, одни и те же ссылочные позиции обозначают одни и те же подобные или соответствующие свойства или функции.

ПОБРОБНОЕ ОПИСАНИЕ ИЗОБРЕТЕНИЯ

В соответствии с настоящим изобретением сначала проиллюстрирована используемая в изобретении схема шифрования. Чтобы сделать иллюстрацию более ясной и более краткой, использованы две следующие формулы:

Y=Ek(x) (1),

где E - алгоритм шифрования, x - сообщение, которое должно быть зашифровано, Y - зашифрованное сообщение, k - шифр, использованный для того, чтобы зашифровать сообщение;

Y=Dk(x) (2),

где D - алгоритм дешифрования, x - сообщение, которое должно быть дешифровано, Y - дешифрованное сообщение, k - шифр, использованный для того, чтобы дешифровать сообщение.

| Таблица 1 | |

| Шифр | Объяснения свойства |

| CK | Ключ шифрования и дешифрования цифровой программы для шифрования и дешифрования цифровой программы |

| (Pa, Pb) | Криптографическая пара для шифрования и дешифрования CK |

В изобретении используются две группы шифров, одна группа является симметричным ключом CK, используемым для шифрования цифровой программы, когда Поставщик Услуги (SP) распространяет цифровой контент, и для обратного дешифрования на устройстве; и другая группа ассиметричных шифров (Pa, Pb), используемых для защиты ключа CK, которые включают в себя ключ Pa шифрования ключа (KEK) и ключ Pb дешифрования ключа (KDK). Pa используется для того, чтобы зашифровать CK посредством алгоритма Y=EPa(CK), а Pb используется для того, чтобы дешифровать, посредством уравнения алгоритма дешифрования Y=DPb(x).

Ниже, на основе варианта осуществления, будет проиллюстрирована система защиты цифровых прав.

Ссылаясь на Фиг. 2, система 100 защиты цифровых прав состоит из Поставщика 201 Услуги (SP) и устройства 202.

Поставщик 201 Услуги поддерживается сервером и содержит два функциональных модуля, т.е. модуль 2012 предоставления права и модуль 2011 предоставления цифрового контента для соответственно предоставления разрешения и цифрового контента. Упомянутые два модуля могут быть объединены внутри одного сервера или могут быть на двух отдельных серверах. Упомянутые два модуля не имеют обязательного условия одновременного предоставления услуги. В соответствии с вариантом осуществления изобретения возможным случаем является, что модуль 2011 предоставления цифрового контента может предоставлять цифровые контенты в интерактивном режиме, при этом модуль 2012 предоставления права предоставляет разрешение в автономном режиме; другой возможный случай, что модуль 2011 предоставления цифрового контента может предоставлять цифровые контенты в автономном режиме, при этом модуль 2012 предоставления права, предоставляет разрешение в интерактивном режиме; и, более того, случай, что и модуль 2011 предоставления цифрового контента и модуль 2012 предоставления права предоставляют цифровые контенты и разрешения в интерактивном режиме, или в автономном режиме. Разрешение оговаривает правила для устройства для того, чтобы воспроизвести цифровые контенты. Более того, устройство 202 не может воспроизвести цифровые контенты без соответствующего разрешения.

Интерактивный режим предоставления включает в себя передачу и обмен данными между Поставщиком Услуги и устройством посредством Интернет, WAP сети, беспроводной передачи данных и т.д., в соединении с технологией беспроводного интерфейса. Режим автономного предоставления включает в себя сохранение цифровых контентов на магнитном диске, оптическом диске или других съемных носителях данных и передачу цифровых контентов традиционным способом передачи данных.

Устройство 202 может являться различными типами цифровых терминалов, имеющих функцию воспроизведения, такими как мобильный телефон, имеющий проигрыватель, Персональный Цифровой Помощник (PDA), абонентский приемник, переносной компьютер, MP3 проигрыватель, MP4 проигрыватель, устройство чтения электронных книг и т.д. В соответствии с одним вариантом осуществления изобретения устройство 202 дополнительно содержит модуль 2023 хранения, в качестве альтернативы, модуль 2024 хранения устройства 202, имеет встроенный в него код идентификации устройства, чей код идентификации может быть считан и использован для определения подлинности устройства 202. Модуль 2024 хранения так же может хранить полученные от Поставщика 201 Услуги цифровые контенты и разрешение.

Функция управления цифровыми правами устройства 202 выполняется его модулем 2022 DRM. Модуль 2022 DRM может быть независимым программным обеспечением или подключаемым программным элементом, или он может быть аппаратной схемой. В соответствии с одним вариантом осуществления изобретения принято, что модуль 2022 DRM является независимым программным обеспечением. Как правило, упомянутый модуль 2022 DRM, предоставляется Поставщиком 201 Услуги или другим субъектом или единицами, авторизованными Поставщиком 201 Услуги. Код идентификации является заранее сформированным в модуле 2022 DRM для определения подлинности модуля 2022 DRM. Эта подлинность может быть связана с подлинностью устройства воспроизведения цифрового контента. В качестве альтернативы, модуль 2022 DRM может быть организован в соответствии с потребностями предварительно аутентифицировать достоверность цифрового контента и воспроизводить только цифровой контент, который прошел аутентификацию достоверности.

В соответствии с вариантом осуществления изобретения среди цифрового контента, предоставляемого Поставщиком 201 Услуги, каждый цифровой контент 300 включает в себя не только требующую воспроизведения цифровую программу, но также и встроенный агент 301 аутентификации. Упомянутый агент 301 аутентификации фактически является модулем программного обеспечения, выполняемым устройством 202, который используется для аутентификации (производимой для Поставщика 201 Услуги), является ли воспроизводящее устройство 202 (модуль DRM) достоверным пользователем (авторизованным пользователем). Причем это может быть реализовано посредством аутентификации, принадлежит ли код идентификации модуля 2022 DRM одному из достоверных пользователей. Таким образом, реализуется функция защиты цифровых прав в автономном режиме.

В соответствии с вариантом осуществления изобретения устройство 202 содержит модуль 2021 получения для получения предоставленных Поставщиком 201 Услуги цифровых контентов и Агента Аутентификации, встроенного в цифровые контенты.

В соответствии с вариантом осуществления изобретения устройство 202 дополнительно содержит модуль 2023 воспроизведения (проигрывания) для воспроизведения (проигрывания) цифровых программ в соответствии с разрешением, полученным устройством 202, при этом упомянутый модуль 2023 может быть средством декодирования аудио/видео, таким как MPEG-2, MPEG-4 декодер, и т.д., а право воспроизведения ограничено разрешением.

В соответствии с вариантом осуществления изобретения, когда Поставщик 201 Услуги распространяет контенты цифровой программы в соответствии с запросом пользователя (в интерактивном режиме или в автономном режиме), обычно необходимо сначала преобразовать цифровую программу в стандартный формат, такой как wma, asf, wmv и т.д., и зашифровать цифровую программу, используя подходящий алгоритм. Вообще говоря, для того чтобы не вызывать слишком большой нагрузки на вычисления, обычно используется симметричная криптография, то есть один и тот же ключ используется как для шифрования, так и для дешифрования. Конечно, также могут быть использованы другие способы шифрования. В добавление к шифрованию цифровой программы к контенту цифровой программы также добавляются другие соответствующие данные, затем создается цифровая подпись и цифровая программа упаковывается в единый цифровой контент. Как описано ниже, способ кодирования, используемый, когда Поставщик 201 Услуги предоставляет цифровые контенты, детально объяснен со ссылкой на Фиг. 3.

Фиг. 3 показывает единицу цифрового контента, преобразованного способом кодирования цифрового контента, в соответствии с вариантом осуществления настоящего изобретения. Как показано на фигуре, единый цифровой контент 300 включает в себя зашифрованную цифровую программу 304, агент 301 аутентификации, ID 302 контента и некоторые другие необязательные компоненты. В качестве альтернативы, он, более того, включает в себя цифровую подпись 303. ID 302 контента используется для отображения серийного номера цифрового контента. Цифровая подпись 303 может отражать подлинность издателя цифрового контента и защищать целостность контента. Если цифровой контент 300 поврежден, это будет установлено посредством аутентификации подписи 303.

В добавление, в соответствии с Фиг. 3 агент 301 аутентификации содержит ID 3011 агента аутентификации, блок 3012 программного кода, зашифрованный ключ 3013 CK и цифровую подпись 3014 и т.д. ID 3011 агента аутентификации отображает серийный номер агента 301 аутентификации для связывания с относящимся к нему контентом программы. Цифровая подпись 3014 может отображать подлинность издателя агента 301 аутентификации и защищать целостность агента 301 аутентификации и т.д. Ключ CK является ключом для дешифрования зашифрованного цифрового контента. Программный код 3012 может выполнять и реализовывать две функции, одна для того, чтобы аутентифицировать достоверность устройства 202 воспроизведения посредством использования встроенного черного списка или белого списка, другая для того, чтобы дешифровать зашифрованный ключ 3013 CK или чтобы доставить ключ дешифрования ключа CK модулю 2022 DRM, который дешифрует ключ CK. Такое дешифрирование выполняется через ключ Pb дешифрования ключа путем использования формулы алгоритма дешифрования. В качестве альтернативы, агент 301 аутентификации также может содержать ключ Pb дешифрования ключа.

Фиг. 4 показывает схематичные компоненты разрешения 400 в соответствии с вариантом осуществления настоящего изобретения. Разрешение 400, предоставленное Поставщиком услуги, в основном, включает в себя: ID 401 разрешения, ID 402 контента, ограничение 403 воспроизведения, данные 404 срока действия и цифровую подпись 405. Могут быть представлены другие необязательные части. ID 401 разрешения отражает серийный номер разрешения 400, ID 402 контента отражает программу контента, соответствующую упомянутому разрешению 400. Данные 404 срока действия устанавливают срок достоверности разрешения 400, а цифровая подпись 405 отражает подлинность издателя и/или дату издания разрешения 400 и защищает целостность разрешения.

Реализация функции управления цифровыми правами во время воспроизведения цифровой программы на устройстве конкретно описывается ниже со ссылкой на Фиг. 5A и 5B.

Устройство является предустановленным модулем DRM, которое обычно предоставляется Поставщиком Услуги (посредник), который предоставляет цифровые контенты. Модули DRM, предоставленные разными посредниками, могут различаться, то есть модуль DRM, предоставленный одним Поставщиком Услуги, может использоваться только для воспроизведения цифрового контента, предоставляемого упомянутым поставщиком услуги; или возможно, что несколько посредников совместно используют один совместимый модуль DRM, и тогда модуль DRM, предоставленный одним Поставщиком Услуг, может воспроизводить цифровые контенты, предоставляемые несколькими Поставщиками Услуги (SP).

Модулю DRM в устройстве необходимо получить разрешение для воспроизведения цифровых контентов от Поставщика Услуги для того, чтобы воспроизводить цифровые контенты, полученные от Поставщика Услуги. В качестве альтернативы, разрешение может быть получено посредством загрузки от Поставщика Услуги или другими реальными способами в соответствии с инструкциями, такими как покупка оптического диска, имеющего хранящееся на нем разрешение. Пользователь может загрузить полученное разрешение и программное обеспечение DRM на устройство или даже загрузить их на переносное средство хранения (наподобие Универсального диска) и взять их с собой для использования разрешения на многих устройствах. Разрешение устанавливает право воспроизведения модуля DRM, т.е. правило воспроизведения (проигрывания).

Ключ Pb дешифрования ключа может храниться в Агенте Аутентификации или в модуле хранения устройства.

В соответствии с вариантом осуществления изобретения в случае хранения ключа Pb дешифрования ключа в Агенте Аутентификации, как показано на Фиг. 5A, процесс использования устройства для того, чтобы получить и воспроизвести цифровые контенты, включает в себя следующие этапы.

Этап S501: получение цифровых контентов

Пользователь устройства 202 получает желаемый цифровой контент 300 от Поставщика 201 Услуги в интерактивном режиме или автономном режиме.

Когда пользователь находит, посредством сети или другого объявления, цифровую программу, которая ему нравится, он может получить цифровой контент, содержащий упомянутую цифровую программу, в интерактивном режиме или автономном режиме, например, посредством загрузки через сеть или покупки оптического диска и т.д. Цифровая программа в упомянутом цифровом контенте зашифрована. Со стороны Поставщика Услуги, во время процесса, в котором цифровые программы упаковываются в цифровой контент, кроме шифрования цифровой программы в него добавляются некоторые другие данные, включающие в себя агент аутентификации, ID и т.д. Затем Поставщик Услуги формирует пакет цифрового контента и создает цифровую подпись.

В качестве альтернативы, после того как модуль 2022 DRM считает цифровой контент 300, может быть сделан запрос, получено ли разрешение 400 на воспроизведение упомянутого цифрового контента, если разрешение не было получено, устройство сначала должно получить разрешение от Поставщика Услуги в соответствии с запросом, а затем перейти к этапу S502; если разрешение было получено, делается запрос, чтобы считать разрешение 400, а этап S502 пропускается.

Этап S502: получение разрешения

Пользователю необходимо получить разрешение 400, чтобы воспроизвести цифровой контент, и это требуется модулем 2022 DRM устройства. Разрешение 400 может быть особым разрешением для одной или нескольких единиц цифровых контентов, или оно может быть универсальным разрешением для всех цифровых контентов, предоставляемых сервером. Предпочтительно, цифровой контент регистрирует web-сайт, с которого может быть загружено разрешение, так что устройство пользователя может загрузить разрешение с web-сайта. Разрешение также может быть получено в автономном режиме как хранящееся на носителе. При этом разрешение указывает ограничение на воспроизведение, такое как количество воспроизведений, время воспроизведения, возможно ли сохранить цифровой контент, возможно ли распечатать цифровой контент, возможно ли изменить цифровой контент и поддерживается ли возможность получения захваченного снимка (снимок с экрана) и т.д.

Для Поставщика Услуги, который получает выгоду из управления цифровыми правами, получение разрешения может быть сделкой и может, в интерактивном режиме или в автономном режиме, требоваться оплата.

Этап S503: аутентификация достоверности

В качестве альтернативы, устройство 202 сначала аутентифицирует, был ли когда-либо поврежден полученный цифровой контент 300, включая в себя то, что модуль 2022 DRM извлекает из полученного цифрового контента цифровую подпись цифрового контента и цифровую подпись агента аутентификации для того, чтобы аутентифицировать, а именно определить, пригоден ли сам по себе цифровой контент и агент аутентификации, то есть были ли они нелегально повреждены и является ли цифровой контент контентом, предоставленным Поставщиком Услуги. Целью этой операции является позволить модулю 2022 DRM устройства 202 воспроизводить только цифровой контент 300, полученный от Поставщика 201 Услуги. Так как модуль 2022 DRM, в основном, также предоставляется Поставщиком 201 Услуги, это может заставить устройство-пользователь получать легальный цифровой контент от Поставщика Услуги.

Программа 3012 агента аутентификации выполняется на устройстве 202 и агент 301 аутентификации начинает аутентифицировать, является ли устройство 202 достоверным устройством воспроизведения. Это может быть реализовано посредством аутентификации, является ли модуль DRM устройства достоверным, или посредством считывания неотъемлемого серийного номера устройства в устройстве. Для аутентификации используется способ технологии белых списков или технологии черных списков (конечно, другие способы определения достоверности устройства не исключаются) или может быть произведена аутентификация по обоим пунктам. Такие белый список и черный список могут хранить агент аутентификации. Поставщик Услуги может постоянно обновлять встроенные черный список и белый список во время распространения цифровых контентов в соответствии с разработкой и обновлением устройства.

Если аутентификация прошла успешно, что указывает на то, что устройство (т.е. модуль DRM) легально присвоено или принадлежит к указанному сообществу устройств, то затем переходят к следующему этапу.

Этап 504: дешифрирование ключа дешифрования для того, чтобы получить CK, посредством использования Pb

Агент 2021 аутентификации извлекает зашифрованный ключ CK (3013) и использует формулу алгоритма дешифрирования CK=DPb (зашифрованный CK), чтобы дешифровать зашифрованный ключ CK. При этом ключ Pb дешифрования ключа добавляется к агенту аутентификации, когда Поставщик Услуги распространяет цифровой контент. Затем ключ CK передается модулю DRM. В реальном использовании алгоритм D дешифрирования ключа с трудом может быть скомпилирован для обратного действия, так что считается, что он безопасен.

Этап 505: Модуль 2022 DRM использует ключ CK для того, чтобы дешифровать зашифрованную цифровую программу. Как правило, предполагается, что часто используемые алгоритмы шифрования уже заранее составлены в модуле DRM и именно они могут поддерживаться специальными аппаратными устройствами. Возможно, чтобы файл заголовка файла цифрового контента определял алгоритмы цифрового шифрования и дешифрования, используемые контентом. Модуль DRM дешифрует цифровой контент посредством полученного на этапе 504 ключа CK, используя алгоритм, определенный в файле заголовке цифрового контента.

Модуль DRM считывает разрешение и отправляет цифровую программу ядру воспроизведения, такому как ядро воспроизведения MPEG-2, MPEG-4, Проигрыватель Flash или устройству чтения текстов, для того, чтобы она была воспроизведена.

В соответствии с вариантом осуществления изобретения, когда ключ дешифрования ключа включен в разрешение, ссылаясь на Фиг. 5B, процесс воспроизведения устройством цифрового контента отличается от предыдущего варианта осуществления в том, что в процессе дешифрования ключа этапа S504' агент аутентификации считывает заранее организованный ключ Pb дешифрования ключа со стационарного носителя данных устройства и затем получает CK, используя алгоритм дешифрирования ключа. При этом оставшиеся этапы в основном точно такие же.

Более того, ранее упомянутые цифровая подпись и подпись аутентификации могут использовать различные методы создания подписи, включая подпись с открытым ключом. В настоящем изобретении, для того чтобы упростить решение, используется подпись с открытым ключом, но это не означает исключение других технологий электронной подписи. Что касается подписи с открытым ключом, ключ и алгоритм для аутентификации подписи могут быть заранее встроены в модуль DRM, а модуль DRM аутентифицирует цифровую подпись, используя алгоритм и шифр. Если цифровая подпись достоверна, это означает, что контент предоставлен Поставщиком Услуги и не поврежден.

Специалист в соответствующей области, должен понимать, что любая блок-схема и чертежи компонентов функционального модуля, включенные в техническое решение, раскрытое в изобретении, представляют разные непохожие процессы обработки, которые могут быть, по существу, воплощены в машиночитаемом носителе так, чтобы они могли выполняться компьютером или процессором независимо от того, были или нет такие компьютеры или процессоры подробно показаны. Должно быть понятно, что изобретение не ограничено ранее описанными вариантами осуществления и их усовершенствованиями. Специалист в соответствующей области будет в состоянии создавать изменения и улучшения без отступления от идеи и объема, определенных прилагаемой формулой изобретения. В формуле изобретения любые ссылочные символы, заключенные в круглые скобки, не должны толковаться как ограничивающие формулу изобретения. Слово «содержащий» не исключает наличие элементов или этапов, отличных от тех, что перечислены в формуле изобретения. Предлоги единственного числа перед элементами не исключают наличие множества таких элементов. Изобретение может быть реализовано посредством аппаратного обеспечения, содержащего несколько отдельных элементов, и/или посредством соответствующим образом запрограммированного процессора. В формуле изобретения, относящейся к устройству, при перечислении нескольких средств некоторые из этих средств могут быть реализованы одним средством и точно такой же единицей аппаратного обеспечения. Всего лишь обстоятельство того, что некоторые меры изложены в отличающихся между собой независимых пунктах формулы изобретения, не означает, что для получения выгоды не может быть использована комбинация этих мер.

1. Способ предоставления авторизации для цифровой программы (304), который содержит этапы:кодирования цифровой программы (304) для связывания упомянутой цифровой программы (304) с агентом (301) аутентификации посредством упаковывания цифровой программы (304) и агента (301) аутентификации в единый цифровой контент,при этом упомянутый агент (301) аутентификации включает в себя программный код (3012), выполняемый устройством (202), причем устройство (202) может воспроизводить упомянутую цифровую программу (304) и выполнять программный код, при этом программный код сконфигурирован для аутентификации достоверности устройства (202) при его выполнении на устройстве; и предоставления упомянутому устройству (202) цифрового контента (300), включающего в себя упомянутую цифровую программу (304) и упомянутый агент (301) аутентификации, причем упомянутая цифровая программа (304) зашифрована посредством первого алгоритма шифрования, и ключ дешифрования первого алгоритма шифрования зашифрован посредством второго алгоритма шифрования и хранится в агенте (301) аутентификации.

2. Способ по п.1, в котором программный код (3012) также выполняется для того, чтобы дешифровать зашифрованный ключ (3013), после того, как достоверность устройства (202) прошла аутентификацию, так, чтобы получить ключ и отправить его модулю (2022) управления цифровыми правами (DRM) в устройстве (202), а упомянутый модуль DRM затем дешифрует зашифрованную цифровую программу (304) в цифровом контенте (300);при этом модуль (2022) DRM является предустановленным на устройстве модулем управления цифровыми правами.

3. Способ по п.2, в которомагент (301) аутентификации дополнительно включает в себя ключ дешифрования ключа для дешифрования зашифрованного ключа (3013);программный код (3012) в агенте (301) аутентификации выполняется для того, чтобы извлечь из агента (301) аутентификации ключ дешифрования ключа и чтобы дешифровать зашифрованный ключ (3013) СК в соответствии с заранее установленным алгоритмом дешифрования, соответствующим второму алгоритму шифрования.

4. Способ по п.2, в котором после получения декодированной цифровой программы модуль (2022) DRM управляет воспроизведением цифровой программы в соответствии с ранее полученным разрешением (400).

5. Способ по п.4, в котором разрешение (400) оговаривает право и правила для устройства, чтобы воспроизводить цифровой контент.

6. Способ воспроизведения цифрового контента на устройстве(202), который содержит этапы:(а) получения цифрового контента (300) от поставщика (201) услуги, при этом упомянутый цифровой контент (300) включает в себя цифровую программу (304) и агент (301) аутентификации;(b) запуска упомянутого агента (301) аутентификации для того, чтобы аутентифицировать достоверность устройства;(c) дешифрирования цифровой программы (304) после успешного прохождения аутентификации; и(d) воспроизведения дешифрованной цифровой программы (304), причем цифровая программа (304) зашифрована посредством первого алгоритма шифрования, и ее ключ дешифрования встроен в агент (301) аутентификации, после того, как он был зашифрован посредством второго алгоритма шифрования.

7. Способ по п.6, в котором на этапе (b) агент (301) аутентификации аутентифицирует достоверность устройства посредством сравнения заранее установленного в устройстве ID и белого списка или черного списка, встроенного в агент (301) аутентификации.

8. Способ по п.6, в котором этап (b) включает в себя этап вызова ключа дешифрования ключа, встроенного в агент (301) аутентификации для того, чтобы дешифровать зашифрованный ключ (3013) .

9. Способ по п.6, в котором этап (b) включает в себя этап вызова из устройства ключа дешифрования ключа, который заранее в нем сохранен, для того, чтобы дешифровать зашифрованный ключ (3013) .

10. Способ аутентификации достоверности устройства, которое может воспроизводить цифровую программу (304), который содержит:встраивание в единый цифровой контент (300) агента (301) аутентификации и цифровой программы (304) таким образом, что, когда упомянутый цифровой контент загружается в устройство(202), на устройстве выполняется агент (301) аутентификации и аутентифицирует, имеет ли устройство (202) сертификацию для дешифрования и воспроизведения цифрового контента (300).

11. Способ по п.10, в котором цифровой контент (300) включает в себя цифровую программу (304), иагент (301) аутентификации включает в себя программны