Улучшение безопасности пассивной оптической сети, основанной на интерфейсе административного управления терминалом оптической сети

Иллюстрации

Показать всеИзобретение относится к области пассивных оптических сетей (PON). Техническим результатом является повышение безопасности передачи данных в системах PON. Компонент сети, содержащий по меньшей мере один процессор, соединенный с памятью и сконфигурированный, чтобы обмениваться информацией безопасности с использованием множества атрибутов в объекте управления (ME) в блоке оптической сети (ONU) через канал интерфейса административного управления ONU (OMCI), причем ME поддерживает множество функций безопасности, которые защищают передачи восходящего потока между ONU и терминалом оптической линии (OLT). Также включено устройство, содержащее ONU, сконфигурированное, чтобы соединяться с OLT, и содержащее OMCI ME, причем OMCI ME содержит множество атрибутов, которые поддерживают множество функциональных возможностей безопасности для передач восходящего потока между ONU и OLT, и причем атрибуты передаются через канал OMCI между ONU и OLT и обеспечивают функциональные возможности безопасности для ONU и OLT. 3 н. и 17 з.п. ф-лы, 5 ил., 6 табл.

Реферат

ПЕРЕКРЕСТНАЯ ССЫЛКА НА СВЯЗАННЫЕ ЗАЯВКИ

Настоящая заявка испрашивает приоритет по предварительной заявке на патент США номер 61/230520, поданной 31 июля 2009, и заявке на патент США номер US 12/844173, поданной 27 июля 2009, которые включены в настоящий документ посредством ссылки во всей своей полноте.

УРОВЕНЬ ТЕХНИКИ

Пассивная оптическая сеть (PON) является одной системой для обеспечения доступа к сети на «последней миле». PON является точкой в многоточечной сети, состоящей из терминала оптической линии (OLT) в центральном офисе, оптической сети распределения (ODN) и множества блоков оптической сети (ONU) на территории пользователя. Передачи данных нисходящего потока широковещательно передаются всем ONU, тогда как передачи данных восходящего потока передаются на OLT c использованием множественного доступа с временным разделением (TDMA) или множественного доступа с разделением волны (WDMA). Системы PON, такие как гигабитные PON (GPON), могут поддерживать некоторые функциональные возможности безопасности для защиты пользовательских данных, например, для широковещательной передачи нисходящего потока. Например, широковещательные передачи от OLT к ONU могут быть зашифрованы.

СУЩНОСТЬ ИЗОБРЕТЕНИЯ

В одном варианте осуществления, изобретение включает в себя компонент сети, содержащий, по меньшей мере, один процессор, соединенный с памятью и сконфигурированный, чтобы обмениваться информацией безопасности с использованием множества атрибутов в объекте управления (ME) в ONU через канал интерфейса административного управления ONU (OMCI), причем ME поддерживает множество функций безопасности, которые защищают передачи восходящего потока между ONU и OLT.

В другом варианте осуществления, изобретение включает в себя устройство, содержащее ONU, сконфигурированный, чтобы соединяться с OLT, и содержащий OMCI ME, причем OMCI ME содержит множество атрибутов, которые поддерживают множество функциональных возможностей безопасности для передач восходящего потока между ONU и OLT, и причем атрибуты передаются через канал OMCI между ONU и OLT и обеспечивают функциональные возможности безопасности для ONU и OLT.

В еще одном варианте осуществления, изобретение включает в себя способ, содержащий этапы, на которых обмениваются множеством атрибутов безопасности с ONU с использованием канала OMCI, таким образом обеспечивая множество функциональных возможностей безопасности для передач восходящего потока от ONU, причем атрибутами обмениваются без модификации канала функционирования, администрирования и управления физического уровня (PLOAM) между OLT и ONU.

Эти и другие признаки будут более понятны из нижеследующего подробного описания при рассмотрении совместно с прилагаемыми чертежами и формулой изобретения.

КРАТКОЕ ОПИСАНИЕ ЧЕРТЕЖЕЙ

Для более полного понимания настоящего изобретения, будет сделана ссылка на нижеследующее краткое описание в отношении прилагаемых чертежей и подробного описания, в котором схожие ссылочные позиции представляют схожие части.

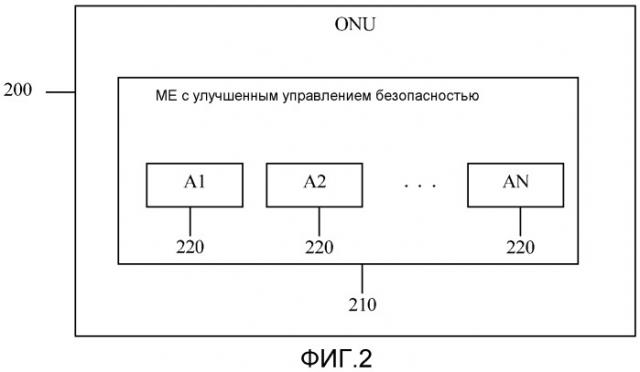

Фиг. 1 является схематической диаграммой варианта осуществления PON.

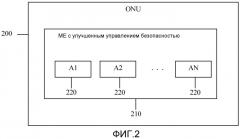

Фиг. 2 является схематической диаграммой варианта осуществления ONU.

Фиг. 3 является диаграммой протокола варианта осуществления последовательности обмена сообщениями аутентификации.

Фиг. 4 является схематической диаграммой варианта осуществления множества состояний ONU.

Фиг. 5 иллюстрирует схематическую диаграмму варианта осуществления компьютерной системы общего назначения.

ПОДРОБНОЕ ОПИСАНИЕ

Следует понимать с самого начала, что, хотя иллюстративная реализация одного или более вариантов осуществления представлена ниже, раскрытые системы и/или способы могут быть реализованы с использованием любого количества методик, уже известных или существующих. Изобретение не должно никоим образом быть ограничено иллюстративными реализациями, чертежами и методиками, проиллюстрированными ниже, включая примерные конструкции и реализации, проиллюстрированные и описанные в настоящем документе, но может быть модифицировано в пределах объема приложенной формулы изобретения вместе с полным объемом ее эквивалентов.

В системах PON широковещательные передачи нисходящего потока от OLT к ONU могут быть подвержены угрозам безопасности, таким как «угроза подслушивания», которая может быть осуществлена пользователем со злым умыслом. Например, неподписанный пользователь может попытаться принять неавторизованные каналы и/или временные слоты от OLT. Чтобы преодолеть такие угрозы безопасности, широковещательные передачи нисходящего потока обычно шифруются. Передачи восходящего потока также могут быть зашифрованы. Однако передачи восходящего потока могут быть более надежными, чем широковещательные передачи нисходящего потока, поскольку санкционированные или авторизованные ONU не могут принимать передачи восходящего потока от других ONU вследствие физической архитектуры PON и направленной природы оптических сигналов.

Следовательно, привилегированная информация обычно передается по восходящему потоку от ONU в формате чистого текста, то есть без шифрования. Однако улучшенные способы атаки, такие как отвод сигнала оптических кабелей передачи, может по-прежнему представлять угрозу безопасности в системах PON. Таким образом, улучшения безопасности для передач нисходящего и/или восходящего потока могут быть желательными в системах PON, например, для защиты ключей шифрования и/или другой информации паролей.

Средства обеспечения некоторых улучшений безопасности были предложены ранее, но они обычно требуют модификации канала PLOAM. Поскольку обработка PLOAM обычно происходит на физическом уровне, модификация канала PLOAM может включать в себя усовершенствование аппаратного обеспечения во множестве компонентов сети, например, на ONU и/или OLT. Канал PLOAM не может быть легко модифицирован через программное обеспечение и может потребовать удаленных установок в полевых условиях для обновления аппаратного обеспечения в компонентах системы. Следовательно, ранее предложенные усовершенствования безопасности, основанные на модификации канала PLOAM, могут быть непрактичными или экономически неэффективными.

В настоящем документе раскрыты способ и система обеспечения улучшенной безопасности в системах PON. Безопасность может быть улучшена путем обмена параметрами безопасности и данных с использованием канала OMCI, который может быть использован для обеспечения множества функциональных возможностей безопасности. Обеспеченные функциональные возможности безопасности могут содержать обнаружение возможности безопасности, аутентификацию ONU, аутентификацию OLT, конфиденциальность ключа или их комбинации. Функциональные возможности безопасности могут поддерживаться путем передачи множества соответствующих атрибутов по каналу OMCI. Атрибуты могут быть добавлены к каналу OMCI с использованием OMCI ME. Функциональные возможности безопасности могут быть обеспечены посредством OMCI через реализации программного обеспечения и, таким образом, могут быть расширяемыми или совершенствуемыми без существенных сложностей для приспособления к изменениям системы. По существу, функциональные возможности безопасности могут быть обеспечены без существенных изменений или модификаций канала PLOAM.

Фиг. 1 иллюстрирует один вариант осуществления PON 100. PON 100 может содержать OLT 110, множество ONU 120 и ODN 130, который может быть соединен с OLT 110 и ONU 120. PON 100 может быть сетью связи, которая не требует активных компонентов для распределения данных между OLT 110 и ONU 120. Вместо этого PON 100 может использовать пассивные оптические компоненты в ODN 130 для распределения данных между OLT 110 и ONU 120. PON 100 может быть системой доступа следующего поколения (NGA), такой как GPON (или XGPON) со скоростью до десяти Гигабит в секунду, которая может иметь полосу пропускания нисходящего потока приблизительно в десять Гбит/с и полосу пропускания восходящего потока по меньшей мере приблизительно в 2,5 Гбит/с. Другие примеры подходящих PON 100 включают в себя PON с асинхронным режимом передачи (APON) и широкополосный PON (BPON), определенные стандартом G.983 Сектора стандартизации телекоммуникационной связи международного союза электросвязи (ITU-T), GPON, определенный стандартом ITU-T G.984, Ethernet PON (EPON), определенный стандартом 802.3ah Института инженеров по электротехнике и электронике (IEEE), 10G-EPON, определенный стандартом 802.3av IEEE, и PON с мультиплексированием с разделением длины волны (WDM) (WPON), все из которых включены в настоящий документ посредством ссылки во всей своей полноте.

В варианте осуществления, OLT 110 может быть любым устройством, которое сконфигурировано, чтобы осуществлять связь с ONU 120 и другой сетью (не показана). Более конкретно, OLT 110 может играть роль посредника между другой сетью и ONU 120. Например, OLT 110 может перенаправлять данные, принятые от сети, в ONU 120, и перенаправлять данные, принятые от ONU 120, в другую сеть. Хотя конкретная конфигурация OLT 110 может меняться в зависимости от типа PON 100, в варианте осуществления OLT 110 может содержать передатчик и приемник. Когда другая сеть использует сетевой протокол, такой как Ethernet или Синхронная оптическая сеть (SONET)/Синхронная цифровая иерархия (SDH), который отличается от протокола PON, используемого в PON 100, OLT 110 может содержать преобразователь, который преобразует сетевой протокол в протокол PON. Преобразователь OLT 110 может также преобразовывать протокол PON в сетевой протокол. OLT 110 может, как правило, располагаться в центральном местоположении, таком как центральный офис, но может быть также расположен в других местоположениях.

В варианте осуществления, ONU 120 могут быть любыми устройствами, которые сконфигурированы, чтобы осуществлять связь с OLT 110 и потребителем или пользователем (не показан). Более конкретно, ONU могут играть роль посредника между OLT 110 и потребителем. Например, ONU 120 могут перенаправлять данные, принятые от OLT 110, к потребителю, и перенаправлять данные, принятые от потребителя, к OLT 110. Хотя конкретная конфигурация ONU 120 может меняться в зависимости от типа PON 100, в варианте осуществления ONU 120 могут содержать оптический передатчик, сконфигурированный, чтобы отправлять оптические сигналы в OLT 110, и оптический приемник, сконфигурированный, чтобы принимать оптические сигналы от OLT 110. Дополнительно, ONU 120 могут содержать преобразователь, который преобразует оптический сигнал в электрические сигналы для потребителя, такие как сигналы, в протоколе Ethernet, и второй передатчик и/или приемник, который может отправлять и/или принимать электрические сигналы на устройство потребителя. В некоторых вариантах осуществления, ONU 120 и терминалы оптической сети (ONT) являются схожими, и, таким образом, термины в настоящем документе используются взаимозаменяемо. Как правило, ONU могут быть расположены в распределенных местоположениях, таких как территория потребителя, но могут быть также расположены в других местоположениях.

В варианте осуществления, ODN 130 может быть системой распределения данных, которая может содержать оптоволоконные кабели, соединители, разделители, распределители и/или другое оборудование. В варианте осуществления, оптоволоконные кабели, соединители, разделители, распределители и/или другое оборудование могут быть пассивными оптическими компонентами. Более конкретно, оптоволоконные кабели, соединители, разделители, распределители и/или другое оборудование могут быть компонентами, которые не требуют питания для распределения сигналов данных между OLT 110 и ONU 120. Альтернативно, ODN 130 может содержать один или множество элементов оборудования обработки, таких как оптические усилители. ODN 130 может, как правило, простираться от OLT 110 до ONU 120 в ветвящейся конфигурации, как показано на Фиг. 1, но может быть альтернативно сконфигурирован в любой другой конфигурации точка-многоточка.

В варианте осуществления, ONU 120 и/или OLT 110 могут осуществлять связь с использованием OMCI, например, для обмена информацией управления, в PON 100. По существу, OLT может устанавливать канал OMCI для управления некоторыми из действий и/или операций ONU 120. OMCI может быть использован для управления одним или более уровнями, определяющими услугу. Более конкретно, OMCI может моделировать поток данных между OLT 110 и ONU 120 с использованием базы информации управления, не зависящей от протокола (MIB), содержащей множество ME. Такая конфигурация описывается в OMCI для GPON, ITU-T G.984.4 и его модификациях, которые включены в настоящий документ посредством ссылки во всей своей полноте. В OMCI, пакеты потребителя могут отображаться на порты способа инкапсуляции GPON (GEM) с использованием фильтрации виртуальной локальной сети (VLAN), как описано в IEEE 802.1p, который включен в настоящий документ посредством ссылки во всей своей полноте.

OMCI на ONU может быть реализован с использованием программного обеспечения, аппаратного обеспечения или обоих, причем новые ME могут быть добавлены для поддержки дополнительных или новых возможностей, например, возможностей, которые удовлетворяют различные нужды потребителей. Каждый ME в OMCI может содержать архитектуру данных, которая представляет собой ресурс и/или услугу, поддерживаемую OMCI. Например, ME может описывать цель ME, взаимосвязь между ME и другими ME, атрибут(ы) ME, или их комбинации. ME может содержать множество атрибутов, свойств, свойств атрибутов или их комбинации. OMCI может быть описан в рекомендации ITU-T G.983.2, озаглавленной «Спецификация интерфейса администрирования и управления ONU для B-PON», рекомендации ITU-T G.984.4, озаглавленной «Способные поддерживать гигабитную скорость пассивные оптические сети (G-PON): Спецификация интерфейса администрирования и управления ONU», или рекомендации ITU-T G.988, озаглавленной «Спецификация интерфейса администрирования и управления ONU (OMCI)», все из которых включены в настоящий документ посредством ссылки во всей своей полноте.

В варианте осуществления, OMCI может содержать ME с улучшенным управлением безопасностью, который улучшает безопасность в системах PON. ME с улучшенным управлением безопасностью может обеспечивать дополнительные функциональные возможности и/или функции, которые могут содержать функцию обнаружения возможности безопасности, функцию аутентификации ONU, функцию аутентификации OLT и функцию конфиденциальности ключа. OMCI ME может содержать множество атрибутов, например, таблиц и/или параметров, которые поддерживают функции безопасности, такие как те, которые описаны в отношении Фиг. 2 ниже. Функции и атрибуты безопасности могут быть использованы для обеспечения функциональных возможностей безопасности для передач восходящего потока от ONU и, необязательно, для добавления безопасности передачам нисходящего потока от OLT.

Функция обнаружения возможности безопасности может предоставлять возможность одному из OLT или ONU обнаруживать существование и/или доступность одной или более возможностей безопасностей другого компонента. Функция обнаружения возможности безопасности может также предоставлять возможность компоненту сети обнаруживать один или более алгоритмов безопасности, которые поддерживают возможность безопасности другого компонента. Дополнительно, функция возможности безопасности может предоставлять возможность компоненту выбирать, какой из алгоритмов безопасности активировать. В варианте осуществления, OLT может использовать функцию обнаружения возможности безопасности для информирования ONU по каналу OMCI о возможностях и/или алгоритмах безопасности, которые могут быть обеспечены посредством OLT. Возможности и/или алгоритмы безопасности могут быть обеспечены для ONU в одном или более считываемых и/или записываемых атрибутов в ONU, например, в ME с улучшенным управлением безопасностью в ONU. OLT может также использовать функцию обнаружения возможности безопасности для приема от ONU через канал OMCI возможностей и/или алгоритмов безопасности, поддерживаемых ONU. Возможности и/или алгоритмы безопасности могут быть расположены в одном или более считываемых атрибутах, например, в ME с улучшенным управлением безопасностью в ONU, и могут указывать существование возможности безопасности и/или определять уровень поддержки ONU конкретной возможности и/или алгоритма.

Дополнительно, функция обнаружения возможности безопасности может позволять OLT указывать один или более алгоритмов безопасности, которые могут быть использованы для обеспечения функции аутентификации ONU, функции аутентификации OLT, функции конфиденциальности ключа или их комбинации. В некоторых вариантах осуществления, одна или более из этих возможностей/алгоритмов функции безопасности может быть указана администратором вместо OLT или ONU. Возможности/алгоритмы безопасности могут быть указаны в качестве части функции обнаружения возможности безопасности, например, до запуска функции аутентификации ONU, функции аутентификации OLT и/или функции конфиденциальности ключа. Альтернативно, возможности/алгоритмы могут быть указаны в качестве части установления различных функций безопасности.

Функция аутентификации ONU может предоставлять возможность OLT удостоверяться, что ONU является авторизованным пользователем и/или удовлетворяет одному или более квалификационным критериям безопасности. В варианте осуществления, OLT может обмениваться информацией для аутентификации ONU с ONU через канал OMCI. Например, процедура аутентификации ONU может содержать процедуру аутентификации запрос-ответ, которая может быть установлена между OLT и ONU с использованием канала OMCI. Процедура аутентификации запрос-ответ может быть схожей с процедурой аутентификации, описанной в публикации Федеральных стандартов обработки информации (FIPS) номер 180-3, озаглавленной «Спецификации для стандарта безопасного хеширования», которая включена в настоящий документ посредством ссылки во всей своей полноте. Во время процедуры аутентификации запрос-ответ, OLT может отправлять запрос в форме одноразового значения, например, случайно сформированного числа, к ONU через канал OMCI. Далее, ONU может отправлять ответ, который содержит хешированную комбинацию одноразового значения и взаимного совместно используемого секрета, в OLT через канал OMCI. Например, OLT может записать одноразовое значение в OMCI ME ONU и затем считать хешированную комбинацию из OMCI ME. OLT может аутентифицировать ONU путем удостоверения, что хешированная комбинация является, по существу, равной значению аутентификации ONU, которое может быть вычислено посредством OLT независимо от хешированной комбинации. В некоторых вариантах осуществления, OLT может отправлять сообщение подтверждения аутентификации ONU в ONU через канал OMCI после определения, что хешированная комбинация является, по существу, равной значению аутентификации ONU. Сообщение подтверждения аутентификации ONU может указывать, что ONU аутентифицирован посредством OLT.

Функция аутентификации OLT может предоставлять возможность ONU удостоверяться в том, что OLT является правомерным OLT, например, назначенным для этого ONU, и/или удовлетворяет одному или более квалификационным критериям безопасности. В варианте осуществления, ONU может обмениваться информацией, необходимой для аутентификации OLT, с OLT через канал OMCI. Например, аутентификация OLT может содержать процедуру аутентификации запрос-ответ, которая может быть установлена между OLT и ONU с использованием канала OMCI. Во время процедуры аутентификации запрос-ответ, ONU может отправлять запрос в форме одноразового значения в OLT через канал OMCI. В ответ, OLT может отправлять сообщение, содержащее хешированную комбинацию одноразового значения и взаимного совместно используемого секрета, в ONU через канал OMCI. Например, OLT может считать одноразовое значение из OMCI ME в ONU и затем записать хешированную комбинацию в OMCI ME. ONU может сравнить хешированную комбинацию со значением аутентификации OLT, которое вычисляется посредством ONU для аутентификации OLT. В некоторых вариантах осуществления, ONU может отправлять сообщение подтверждения аутентификации OLT в OLT через канал OMCI после подтверждения, что хешированная комбинация является, по существу, равной значению аутентификации OLT. Хешированная комбинация и значение аутентификации OLT могут быть вычислены независимо посредством OLT и ONU, соответственно. Кроме того, одноразовое значение и хешированная комбинация, используемые в процедуре аутентификации OLT, могут отличаться от одноразового значения и хешированной комбинации, используемых в процедуре аутентификации ONU.

Функция конфиденциальности ключа может позволять OLT и ONU обмениваться по каналу OMCI ключами шифрования и/или информацией или параметром безопасности для установления протокола шифрования для последующих передач нисходящего потока и/или восходящего потока. Например, функция конфиденциальности ключа может позволять OLT отправлять информацию ключа в ONU через канал OMCI. Функция конфиденциальности ключа может также позволять ONU отправлять информацию ключа в OLT через канал OMCI. Информация ключа может содержать любую информацию, которая используется для установления протокола шифрования. Информация ключа может быть связана с протоколом открытого ключа, который использует асимметричный алгоритм ключа. Некоторые известные методики, которые могут быть использованы в криптографии открытого ключа, могут быть описаны в стандарте IEEE 1363, озаглавленном «Стандартные спецификации для криптографии открытого ключа», который включен в настоящий документ посредством ссылки во всей своей полноте. Криптография открытого ключа может содержать способ шифрования данных с использованием открытого ключа и расшифровки данных с использованием закрытого ключа, причем открытый ключ может быть широко распространен, а закрытый ключ может держаться в секрете. В таких случаях, закрытый ключ может не выводиться математически из открытого ключа, и, по существу, взломщик, который не владеет открытым ключом, может не иметь возможности декодирования зашифрованного сообщения. Например, функция конфиденциальности ключа может позволять OLT записывать открытый ключ в OMCI в ONU. ONU может затем зашифровывать ключ усовершенствованного стандарта шифрования (AES) с помощью открытого ключа и отправлять зашифрованный ключ по каналу PLOAM. Далее, OLT может получать зашифрованный ключ и получать ключ AES из зашифрованного ключа.

В различных вариантах осуществления, функция обнаружения возможности безопасности, функция аутентификации ONU, функция аутентификации OLT и функция конфиденциальности ключа могут быть объединены в единую функцию аутентификации или выполняться одновременно. В некоторых вариантах осуществления, OLT может обмениваться с ONU через канал OMCI возможностями криптографии, информацией аутентификации и/или информацией ключа, которая принадлежит OLT и/или ONU, например, путем считывания и/или записи множества атрибутов в ME с улучшенным управлением безопасностью. Обмен атрибутами может быть осуществлен в последовательности обмена сообщениями аутентификации, как подробно описано ниже.

Фиг. 2 иллюстрирует один вариант осуществления ONU 200, который может содержать ME 210 с улучшенным управлением безопасностью. ME 210 с улучшенным управлением безопасностью может содержать множество атрибутов 220 ME (например, A1-AN). Эти атрибуты 220 ME могут представлять собой структуры данных, например, таблицы, параметры и/или системные переменные, которые могут содержать данные, описывающие различные характеристики ONU и/или в последовательности обмена сообщениями аутентификации. Атрибуты 220 ME могут содержать атрибут ID (идентификатор) ME, атрибут возможностей криптографии OLT, атрибут таблицы случайного запроса OLT, атрибут состояния запроса OLT, атрибут выбранных возможностей криптографии ONU, атрибут таблицы случайного запроса ONU, атрибут таблицы результата аутентификации ONU, атрибут таблицы результата аутентификации OLT, атрибут результата состояния OLT, атрибут состояния аутентификации ONU, атрибут имени главного ключа сеанса, атрибут таблицы широковещательного ключа, атрибут эффективной длины ключа или их комбинации. Эти атрибуты могут быть использованы для поддержки или обеспечения функциональных возможностей и/или функций безопасности, таких как функции обнаружения возможности безопасности, функции аутентификации ONU, функции аутентификации OLT, функции конфиденциальности ключа или их комбинаци. По существу, некоторые из атрибутов 220 ME могут быть использованы по отдельности в различных функциях безопасности или совместно в объединенной функции безопасности, которая объединяет, по меньшей мере, некоторые из функций безопасности. Например, атрибуты 220 ME могут быть использованы для реализации процесса аутентификации с тремя этапами, основанного на симметричном ключе.

Атрибут ID ME может быть использован для идентификации каждого экземпляра ME 210 с улучшенным управлением безопасностью. В варианте осуществления может быть единственный экземпляр ME 210 с улучшенным управлением безопасностью, связанный с ONU, причем этот экземпляр может иметь значение ID ME, равное приблизительно нулю. В других вариантах осуществления может быть множество экземпляров ME 210 с улучшенным управлением безопасностью, связанных с ONU, причем каждый экземпляр может иметь разное значение ID ME. Атрибут ID ME может быть считываемым и иметь длину приблизительно в два байта.

Атрибут возможностей криптографии OLT может указывать один или более криптографических механизмов, доступных или поддерживаемых посредством OLT. В варианте осуществления, атрибут возможностей криптографии OLT может быть форматирован как битовая карта, причем каждый из битов в битовой карте может соответствовать алгоритму, например, как показано в Таблице 1. Соответственно, бит может быть установлен приблизительно в один для указания того, что соответствующий криптографический алгоритм или алгоритм аутентификации поддерживается посредством OLT, или приблизительно в ноль для указания того, что соответствующий алгоритм не поддерживается посредством OLT. Атрибут возможностей криптографии OLT может быть записываемым и иметь длину приблизительно в 16 байт. В некоторых случаях, каждый бит в атрибуте возможностей криптографии OLT может быть установлен приблизительно в ноль для указания того, что OLT не поддерживает никаких алгоритмов.

Таблица 1 описывает вариант осуществления битовой карты атрибута возможностей криптографии OLT. Более конкретно, различные положения битов в битовой карте могут соответствовать различным алгоритмам криптографии. Например, положение один бита (наименьший значащий бит (LSB)) может соответствовать алгоритму AES-CMAC-128, положение два бита может соответствовать алгоритму HMAC-SHA-256, положение три бита может соответствовать алгоритму HMAC-SHA-512, а положения битов от четвертого до приблизительно 128 могут быть зарезервированы.

| Таблица 1 | |

| Положение бита | Алгоритм |

| 1 (LSB) | AES-CMAC-128 |

| 2 | HMAC-SHA-256 |

| 3 | HMAC-SHA-512 |

| 4-128 | Зарезервированы |

Атрибут таблицы случайного запроса OLT может указывать случайный запрос, выдаваемый посредством OLT во время последовательности аутентификации. В варианте осуществления, атрибут таблицы случайного запроса OLT может быть таблицей, которая содержит N записей (N является целым), которая может быть определена администратором. Каждая запись в таблице данных может иметь фиксированную длину, например, приблизительно 17 байт, причем первый байт каждой записи может содержать индекс записи или идентификатор записи, а остальные байты каждой записи могут содержать содержимое. OLT может записывать записи в таблице и затем инициировать обработку посредством ONU записей таблицы, например, с использованием атрибута состояния запроса OLT. Поскольку атрибут таблицы случайного запроса OLT может иметь переменное число записей (например, N), длина и, следовательно, сложность случайного запроса может увеличиваться для улучшения безопасности функции аутентификации, если необходимо. Атрибут таблицы случайного запроса OLT может быть считываемым, записываемым и иметь длину приблизительно в 17xN байт.

Атрибут состояния запроса OLT может быть использован для управления и сообщения состояния атрибута возможностей криптографии OLT и/или атрибута таблицы случайного запроса OLT. В варианте осуществления, атрибут состояния запроса OLT может быть булевым атрибутом, который может быть установлен в первое или истинное булево значение (например, приблизительно в один), когда атрибут возможностей криптографии OLT и/или атрибут таблицы случайного запроса OLT являются завершенными, или во второе или ложное булево значение (например, приблизительно в ноль), когда атрибут возможностей криптографии OLT и/или атрибут таблицы случайного запроса OLT не являются завершенными. Например, OLT может установить атрибут состояния запроса OLT в ложное значение (например, приблизительно в ноль), до или во время записи в атрибут возможностей криптографии OLT и/или в атрибут таблицы случайного запроса OLT. Далее, OLT может установить атрибут состояния запроса OLT в истинное значение (например, приблизительно в один), после завершения процесса записи в атрибут возможностей криптографии OLT и/или в атрибут таблицы случайного запроса OLT. OLT может установить атрибут состояния запроса OLT в ложное значение, записать множество записей в атрибут возможностей криптографии OLT и/или атрибут таблицы случайного запроса OLT, установить атрибут состояния запроса OLT в истинное значение и, таким образом, инициировать обработку посредством ONU содержимого атрибута возможностей криптографии OLT и/или атрибута таблицы случайного запроса OLT. Атрибут состояния запроса OLT может быть считываемым, записываемым и иметь длину приблизительно в один байт.

Атрибут выбранных возможностей криптографии ONU может указывать возможность криптографии, которая выбрана посредством ONU, например, в последовательности аутентификации. Атрибут выбранных возможностей криптографии ONU может быть установлен в значение, которое указывает алгоритм, поддерживаемый OLT, например, в атрибуте возможностей криптографии OLT. Значение может указывать одно из положений битов, которое было установлено приблизительно в один в атрибуте возможностей криптографии OLT.

Атрибут таблицы случайного запроса ONU может указывать случайный запрос, выдаваемый посредством ONU во время последовательности аутентификации. В варианте осуществления, атрибут таблицы случайного запроса ONU может быть таблицей, которая содержит P записей (P является целым), которая может быть установлена администратором. Каждая запись в таблице данных может иметь фиксированную длину, например, приблизительно 16 байт, причем первый байт каждой записи может содержать индекс записи или идентификатор записи, а остальные байты каждой записи могут содержать содержимое. ONU может записывать атрибут таблицы случайного запроса ONU в ответ на формирование посредством OLT атрибута состояния запроса OLT. После формирования атрибута таблицы случайного запроса ONU, ONU может уведомлять OLT, например, используя действие изменения значения атрибута (AVC), что таблица запроса установлена, для инициирования начала выполнения посредством OLT последовательности «получить/получить-следующий» для получения содержимого таблицы. Поскольку атрибут таблицы случайного запроса ONU может иметь переменное число записей, длина и, следовательно, сложность случайного запроса может быть увеличена для улучшения безопасности функции аутентификации. Атрибут таблицы случайного запроса ONU может быть считываемым и иметь длину приблизительно в 16×Р байт.

Атрибут таблицы результата аутентификации ONU может указывать результат запроса аутентификации от ONU в соответствии с атрибутом выбранных возможностей криптографии ONU. Значение атрибута таблицы результата аутентификации ONU может быть сформировано с использованием хеш-функции, выбранной посредством ONU, такой как:

Выбранная Хеш Функция (PSK, выбранные_возможности_криптографии_ONU|таблица_случайного_запроса_OLT|таблица_случайного_запроса_ONU|0Х0000 0000 0000 0000)),

Где «│» обозначает конкатенацию, а выбранные_возможности_криптографии_ONU представляет собой возможности криптографии, выбранные посредством ONU.

В варианте осуществления, атрибут таблицы результата аутентификации ONU может быть таблицей данных, которая содержит Q записей (Q является целым), которая может быть определена администратором. Каждая запись в таблице данных может иметь фиксированную длину, например, приблизительно 16 байт. ONU может записывать атрибут таблицы результата аутентификации ONU в ответ на формирование посредством OLT атрибута состояния запроса OLT. После формирования атрибута таблицы результата аутентификации ONU, ONU может уведомлять OLT, например, с использованием сообщения AVC или уведомления, что таблица установлена, для инициирования начала выполнения посредством OLT последовательности «получить/получить-следующий» для получения содержимого таблицы. Поскольку атрибут таблицы ответа аутентификации ONU может иметь переменное число записей, длина и, следовательно, сложность хешированной комбинации может быть увеличена для улучшения безопасности функции аутентификации ONU, если это необходимо. Атрибут таблицы результата аутентификации ONU может быть считываемым и иметь длину приблизительно в 16xQ байт.

Атрибут таблицы результата аутентификации OLT может указывать результат вычисления аутентификации от OLT. Значение атрибута таблицы результата аутентификации OLT может быть сформировано с использованием хеш-функции, выбранной OLT, такой как:

Выбранная Хеш Функция (PSK, выбранные_возможности_криптографии_ONU|таблица_случайного_запроса_OLT|таблица_случайного_запроса_ONU|порядковый_номер_ONU)),

где порядковый_номер_ONU является порядковым номером ONU ME, который может быть указан атрибутом порядкового номера ONU.

В варианте осуществления атрибут таблицы результата аутентификации OLT может быть таблицей данных, которая содержит R записей (R является целым), которая может быть установлена администратором. Каждая запись в таблице данных может иметь фиксированную длину, например, приблизительно 17 байт, причем первый байт каждой записи может содержать индекс записи или идентификатор записи и причем остальные байты каждой записи могут содержать содержимое. OLT может записывать записи в атрибут таблицы результата аутентификации OLT и затем инициировать обработку посредством ONU таблицы с помощью атрибута состояния результата OLT. Поскольку таблица результата аутентификации OLT может иметь переменное число записей, длина и, следовательно, сложность результата может быть увеличена для улучшения безопасности функции аутентификации OLT, как это необходимо. Таблица ответа аутентификации OLT может быть записываемой и иметь приблизительно 17×R байт в длину.

Атрибут состояния результата OLT может быть использован для управления и/или сообщения состояния атрибута таблицы результата аутентификации OLT. В варианте осуществления, атрибут состояния результата OLT может быть булевым атрибутом, который может быть установлен в истинное значение приблизительно в один, когда атрибут таблицы результата аутентификации ONU является завершенным, и в ложное булево значение приблизительно в ноль, когда атрибут таблицы результата аутентификации ONU является незавершенным. Например, OLT может устанавливать атрибут состояния результата OLT в ложное значение (например, приблизительно в ноль) до или во время записи в атрибут таблицы результата аутентификации OLT и далее в истинное значение (например, приблизительно в один) после завершения процесса записи результата в атрибут таблицы результата аутентификации OLT. OLT может устанавливать атрибут состояния результата аутентификации OLT в ложное значение, записывать множество записей в атрибут таблицы результата аутентификации OLT, устанавливать атрибут состояния результата OLT в истинное значение и, таким образом, инициировать обработку посредством ONU атрибута таблицы результата OLT. Атрибут состояния результата OLT может быть считываемым, записываемым и иметь длину приблизительно в один байт.

Атрибут состояния аутентификации ONU может указывать состояние взаимосвязи аутентификации с точки зрения ONU. Атрибут состояния аутентификации ONU может иметь значение приблизительно в ноль для указания того, что ONU находится в неактивном состоянии S0, напр