Способ и устройство управления потоками данных распределенной информационной системы

Иллюстрации

Показать всеГруппа изобретений относится к области обеспечения информационной безопасности и может быть использована для предотвращения несанкционированного доступа пользователей к сетевым информационным ресурсам и сервисам посредством распределенного контроля устанавливаемых сетевых соединений. Техническим результатом является повышение защищенности распределенных информационных систем за счет изменения разрешенных маршрутов передачи потоков данных и осуществление дополнительного анализа потоков несанкционированного доступа путем управления параметрами (адресами и портами) узлов. Устройство содержит модуль формирования ответного потока, модуль управления конфигурацией сети, блок коммутации, блок управления таблицей коммутации, блок запоминания таблицы коммутации, блок детектирования событий, блок управления динамической таблицей конфигурации сети. 2 н.п. ф-лы, 6 ил.

Реферат

Изобретения объединены единым изобретательским замыслом и относятся к области обеспечения информационной безопасности, а именно к способам и средствам управления потоками данных в защищенных распределенных информационных системах, с целью предотвращения несанкционированного доступа пользователей к сетевым информационным ресурсам и сервисам посредством распределенного контроля устанавливаемых сетевых соединений.

Известен способ межсетевого экранирования, реализованный в «Устройстве и способе межсетевого экранирования», патент TW 243555, H04L 9/00, опубл. 11.11.2005. Способ заключается в фильтрации нежелательного сетевого трафика путем определения правил фильтрации для протоколов транспортного и сетевого уровней эталонной модели взаимосвязи открытых систем.

Недостатком известного способа является отсутствие возможности непосредственной связи между протоколами верхнего прикладного уровня и целевыми функциями информационной системы, что усложняет верификацию правил фильтрации. Данный недостаток усугубляется тем, что из правил фильтрации невозможно однозначно определить, какие сетевые взаимодействия могут осуществляться, а какие нет, поскольку это зависит от последовательности событий. Поэтому использование межсетевых экранов для управления потоками данных в распределенных информационных системах и контроля доступа к сетевым сервисам и ресурсам является нецелесообразным.

Известен также способ обнаружения вторжений по патенту US 7424744, G06F 11/00, опубл. 09.09.2008, «Система и способ обнаружения вторжений, основанных на сигнатурах». Способ заключается в фильтрации принятых пакетов согласно правил фильтрации и сравнении их сигнатур с имеющимися профилями.

Недостатками известного способа являются отсутствие возможности управления потоками данных и осуществление частичной фильтрации потоков данных.

Известен «Сетевой коммутатор» патент WO 2008077320, H04L 12/28, опубл. 03.07.2008, который осуществляет управление потоками данных в вычислительной сети путем коммутации сетевых пакетов. В сетевом коммутаторе для определения порта назначения передаваемых сетевых пакетов применяется таблица соответствия между портами коммутатора и сетевыми адресами подключенных к ним сетевых устройств.

Недостатком известного устройства является коммутация потоков данных без учета требований безопасности и ограничений на доступ.

Известен «Сетевой коммутатор с разграничением доступа» патент WO 2008128085, H04L 12/28, опубл. 23.10.2008, который осуществляет передачу потоков данных в вычислительной сети согласно правил безопасности сетевых пакетов.

Недостатком известного устройства является отсутствие возможности управления потоками данных и контроля доступа к сетевым сервисам и ресурсам на прикладном уровне.

Наиболее близким по технической сущности к предлагаемому способу является «Способ управления потоками данных защищенных распределенных информационных систем в сети шифрованной связи» патент RU №2402881, МПК H04L 9/32, опубл. 27.10.2010 г., бюл. №30. Способ-прототип заключается в следующих действиях: задают таблицу коммутации, определяющую соответствие между портами устройства подключения и сетевыми адресами соединенных с ним устройств, управляют коммутацией сетевых соединений с использованием динамической таблицы коммутации, определяющей разрешенные маршруты передачи потоков данных, выявляют события безопасности в передаваемом потоке данных, временно блокируют поток данных при обнаружении событий безопасности, анализируют обнаруженное событие для принятия решения о допустимости передачи связанного с этим событием потока данных, изменяют динамическую таблицу коммутации в зависимости от правил дополнительно определенной политики безопасности, блокируют поток либо передают его по назначению в зависимости от разрешения динамической таблицей коммутации сетевого взаимодействия, которое реализуется этим потоком данных.

Недостатком способа-прототипа является относительно низкая защищенность распределенной информационной системы, обусловленная тем, что управление потоками данных при возникновении событий безопасности осуществляется только путем их блокирования, что может привести к новым попыткам несанкционированного доступа нарушителем уже с учетом полученной информации о системе защиты распределенной информационной системы.

Наиболее близким по своей технической сущности к заявленному устройству является «Средство управления потоками данных защищенных распределенных информационных систем в сети шифрованной связи» патент RU №2402881, МПК H04L 9/32, опубл. 27.10.2010 г., бюл. №30. В ближайшем аналоге (прототипе) управления потоками данных защищенных распределенных информационных систем в сети шифрованной связи содержится блок коммутации, блок запоминания таблицы коммутации (в прототипе указанный блок назван таблицей коммутации), устанавливающей соответствие между портами средства и сетевыми адресами соединенных с ним устройств; в средство дополнительно включены блок детектирования событий, блок управления динамической таблицей коммутации и центр управления доступом, содержащий модуль политики безопасности и блок контроля доступа; при этом в состав блока коммутации включена динамическая таблица коммутации, определяющая разрешенные маршруты передачи данных на основании которой осуществляется сетевая коммутация, к блоку коммутации подключен блок детектирования событий, связанный с блоком управления динамической таблицей коммутации, который, в свою очередь, подключен к центру управления доступом, содержащему блок детектирования событий и модуль политики безопасности.

Недостатком средства-прототипа является относительно низкая защищенность распределенной информационной системы, обусловленная тем, что управление потоками данных при возникновении событий безопасности осуществляется только путем их блокирования, что может привести к новым реализациям несанкционированного доступа нарушителем уже с учетом полученной информации о системе защиты распределенной информационной системы.

Целью заявленных технических решений является разработка способа и устройства управления потоками данных распределенной информационной системы, обеспечивающих повышение защищенности распределенных информационных систем за счет изменения разрешенных маршрутов передачи потоков данных и осуществления дополнительного анализа потоков несанкционированного доступа путем управления параметрами (адресами и портами) узлов, а также введения узлов дополнительного анализа.

В заявленном способе поставленная цель достигается тем, что в известном способе управления потоками данных защищенных распределенных информационных систем, заключающемся в том, что в распределенной информационной системе, содержащей узел анализа, блок анализа и центр управления доступом предварительно задают таблицу коммутации, определяющую соответствие между портами подключения к сети и сетевыми адресами соединенных с сетью узлов сети, а также задают параметры распределенной информационной системы, выявляют события безопасности в принимаемом потоке данных, анализируют их с целью принятия решения о допустимости передачи потока данных, связанного с этим событием, и, при допустимости передачи потока данных, его передают по назначению, дополнительно задают динамическую таблицу конфигурации распределенной информационной системы, определяющую порядок изменения параметров входящих в нее узлов сети. Кроме того, при выявлении событий безопасности в принятом потоке данных сравнивают его с разрешенными потоками в соответствии с таблицей коммутации и при их несовпадении формируют ответный поток для уточнения события безопасности. Затем передают его для дополнительного анализа, для чего выделяют из этого потока сетевые адреса и номера портов в соответствии с динамической таблицей конфигурации и сравнивают их значения с предварительно заданными параметрами распределенной информационной системы. При их совпадении формируют новый безопасный маршрут передачи, для чего присваивают сетевым узлам распределенных информационных систем новые адреса и номера портов. После чего корректируют таблицу коммутации и динамическую таблицу конфигурации. При несовпадении параметров сетевых узлов формируют повторный ответный поток данных с выделенными сетевыми адресами и номерами портов.

Поставленная цель в заявленном устройстве достигается тем, что в известном устройстве управления потоками данных защищенных распределенных информационных систем, содержащем блок коммутации, блок запоминания таблицы коммутации, определяющей соответствие между портами подключения к сети и сетевыми адресами соединенных с сетью узлов сети, блок детектирования событий, блок управления таблицей коммутации, первый информационный вход блока коммутации является входом потока данных устройства, а первый информационный выход блока коммутации подключен к узлам сети, второй управляющий выход блока коммутации соединен с блоком детектирования событий, выход которого соединен с управляющим входом блока управления таблицей коммутации, выход которого соединен с управляющим входом блока запоминания таблицы коммутации, а выход которого соединен с вторым информационным входом блока коммутации, дополнительно введены модуль управления конфигурацией сети, состоящий из блока сравнения параметров, блока формирования сигналов изменений конфигурации сети и блока запоминания динамической таблицы конфигурации сети, модуль формирования ответного потока, состоящий из блока передачи ответного потока, блока считывания адресов и портов, блок управления динамической таблицей конфигурации сети, определяющей порядок изменения параметров узлов сети. Первый информационный вход блока сравнения параметров соединен с информационным выходом блока коммутации, а второй информационный вход соединен с информационным выходом блока запоминания динамической таблицы конфигурации сети. Первый и второй управляющие выходы блока сравнения параметров соединены с управляющими входами соответственно блока коммутации и блока формирования сигналов изменений конфигурации сети. Второй информационный вход блока формирования сигналов изменений конфигурации сети соединен с информационным выходом блока запоминания динамической таблицы конфигурации сети, а информационный выход блока формирования сигналов изменений конфигурации сети соединен с узлами сети. Управляющий вход блока управления динамической таблицы конфигурации сети соединен с управляющим выходом блока детектирования событий, управляющий выход блока управления динамической таблицей конфигурации сети соединен с входом блока запоминания динамической таблицы конфигурации сети, информационный выход которого соединен с информационным входом блока считывания адресов и портов, информационный выход которого соединен с блоком передачи ответного потока, информационного выход которого является выходом ответного потока данных устройства.

Благодаря новой совокупности существенных признаков в заявленных способе и устройстве достигается указанный технический результат за счет изменения разрешенных маршрутов передачи потоков данных и осуществление дополнительного анализа потоков несанкционированного доступа путем управления параметрами (адресами и портами) узлов, а также введение узлов дополнительного анализа.

Заявленный способ поясняется чертежами, на которых показаны:

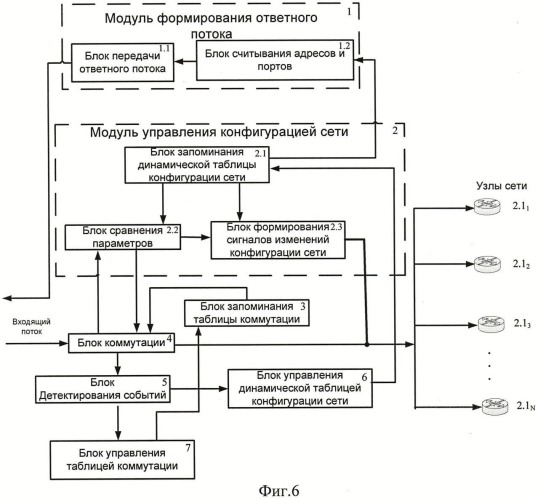

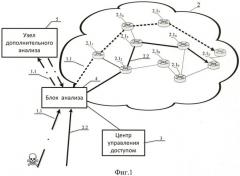

на фиг.1 - схема распределенной информационной системы (РИС);

на фиг.2 - схема, поясняющая порядок формирования сетевых адресов в потоке данных в зависимости от событий безопасности;

на фиг.3 - схема, поясняющая порядок формирования безопасного маршрута в зависимости от событий безопасности;

на фиг.4 - структура заголовка TCP-пакетов сообщений;

на фиг.5 - блок-схема алгоритма способа управления потоками данных распределенной информационной системы;

на фиг.6 - структурная схема устройства управления потоками данных.

Реализацию заявленного способа можно пояснить на схеме распределенных информационных систем, показанной на фиг.1.

Распределенная информационная система 2 подключена к внешней сети посредством блока анализа. В общем случае распределенная информационная система 2 представляет собой совокупность сетевых узлов 2.11-2.1N (маршрутизаторов, концентраторов, коммутаторов, ПЭВМ) [В.Г.Олифер, Н.А.Олифер. Компьютерные сети. Принципы, технологии, протоколы (3-е издание). - Спб. - 2009 г., стр.57], центра управления доступом 3, блока анализа 4, узла дополнительного анализа 5, объединенных физическими линиями связи. Все эти элементы имеют идентификаторы, в качестве которых в наиболее распространенном стеке протоколов TCP/IP используются сетевые адреса (IР-адреса). Внешняя сеть представлена набором маршрутизаторов, осуществляющих транспортировку информационных потоков из одной РИС в другую. Информационным потоком, или потоком данных, называют непрерывную последовательность данных объединенных набором общих признаков, выделяющих их из общего сетевого трафика [В.Г.Олифер, Н.А.Олифер. Компьютерные сети. Принципы, технологии, протоколы (3-е издание). - Спб. - 2009 г., стр.65].

Кроме этого, центр управления доступом 3 обрабатывает событие безопасности при получении от блока анализа 4 оповещения о наличии в информационном потоке события безопасности. Под событием безопасности понимается операция или действие, совершенное пользователем или программой, приводящее к изменению потоков данных в распределенной информационной системе. Событием безопасности является идентифицированное появление определенного состояния системы, сервиса или сети, указывающего на возможное нарушение политики безопасности или на отказ защитных мер, или возникновение неизвестной ранее ситуации, которая может иметь отношение к безопасности [ГОСТ Р ИСО/МЭК 18044-2007, Информационная технология. Методы и средства обеспечения безопасности. Менеджмент инцидентов информационной безопасности, стр.2].

Далее блок анализа 4 осуществляет изменение динамической таблицы коммутации в соответствии с общесистемной политикой безопасности и направляет нелегитимный информационный поток на узел дополнительного анализа 5. Узел дополнительного анализа 5 осуществляет изменение динамической таблицы конфигурации и формирует ответный информационной поток.

Структура пакетов сообщений известна, как известен и принцип передачи пакетов в вычислительных сетях. Например, на фиг.2 представлена структура заголовка ТСР-пакетов сообщений, где выделены поля: портов источника и портов получателя пакета сообщений [RFC-793, Transmission Control Protocol 1981, сентябрь, стр.8-12]. Пакеты, поступающие на транспортный уровень, организуются операционной системой в виде множества очередей к точкам входа различных прикладных процессов. В терминологии TCP/IP системные очереди называются портами. Для однозначной идентификации портов им присваиваются номера портов.

Номера портов используются для адресации приложений, если процессы представляют собой популярные общедоступные службы, такие как FTP, telnet, HTTP, TFTP, DNS и т.д., то за ними закрепляются стандартные, назначенные номера, также называемые номерами портов (Фиг.2). Для некоторых приложений номера портов назначаются операционной системой локально в ответ на поступление запроса от приложения [В.Г.Олифер, Н.А.Олифер. Компьютерные сети. Принципы, технологии, протоколы (3-е издание). - Спб. - 2009 г., стр.653].

При прохождении информационного потока через внешнюю сеть осуществляется его маршрутизация от источника к получателю в соответствии с IР-адресом назначения. Пара, состоящая из номера сети и номера узла является сетевым адресом. В технологии TCP/IP сетевой адрес называют IP-адрес [В.Г.Олифер, Н.А.Олифер. Компьютерные сети. Принципы, технологии, протоколы (3-е издание). - Спб. - 2009 г., стр.653].

На фиг.5 представлена блок-схема последовательности действий, реализующих алгоритм способа управления потоками данных РИС.

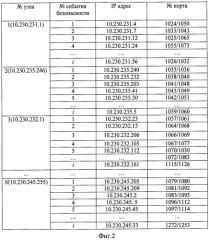

Первоначально формируют таблицу коммутации М и динамическую таблицу конфигурации К согласно общесистемной политики безопасности (блок 1, Фиг.5). В таблице коммутации локальному или глобальному признаку (признакам) потока (например, адресу назначения) ставят в соответствие номер порта, на который узел сети должен передавать данные, относящиеся к этому потоку [В.Г.Олифер, Н.А.Олифер. Компьютерные сети. Принципы, технологии, протоколы (3-е издание). - Спб. - 2009 г., стр.69]. В динамическую таблицу конфигурации входят две таблицы, причем в первой таблице номеру события безопасности ставят в соответствие значения адресов сетевых узлов и номера портов (Фиг.3), а во второй формируют к требуемому узлу сети безопасный маршрут в соответствии с номером события безопасности (фиг.4). После того как будут сформированы таблица коммутации М и динамическая таблица конфигурации К, осуществляется прием IР-пакетов потока данных Р (блок 2, Фиг.5).

Затем, осуществляют проверку принятого потока данных Р в блоке анализа на разрешение запрашиваемого взаимодействия с узлом сети РИС согласно таблицы коммутации (блоки 3, Фиг.5). Если передача потока данных Р разрешена таблицей коммутации, то его передают по назначению согласно таблицы коммутации на запрашиваемый узел сети РИС (блок 4, Фиг.5). Если таблицей коммутации запрещена передача потока данных Р на запрашиваемый узел сети, то блок анализа 4 передает поток данных Р на узел дополнительного анализа 5, где из потока данных Р выделяют сетевые адреса S и номера портов R и (блок 5-6, Фиг.5).

Далее на узле дополнительного анализа осуществляют проверку наличия в РИС выделенных из информационного потока Р сетевых адресов S и соответствующих им номеров портов R (блок 6-7, Фиг.5). Если сетевые адреса S и соответствующие им номера портов R существуют в РИС, то для данных узлов в соответствии с номером события безопасности определяются новые сетевые адреса и номера портов согласно динамической таблицы конфигурации К (блок 8, Фиг.5). Далее присваивают новые параметры S, R узлам сети РИС (блок 9, Фиг.5). После чего формируют безопасный маршрут согласно таблицы конфигурации К (Фиг.4), для чего каждому узлу связи РИС в зависимости от номера события безопасности определяют соответствующий маршрут L передачи информационного потока (блок 10, Фиг.5). На фиг.1 жирной линией показан исходный маршрут 52, S3, S4 передачи информационных потоков при отсутствии событий безопасности, а новый безопасный маршрут показан пунктирной линией и включает в себя узлы сети S1, S6, S7.

Далее вносят изменения в динамическую таблицу конфигурации К и таблицу коммутации М (блоки 11-12 Фиг.5) путем во-первых изменения используемых сетевых адресов S и соответствующих им номеров портов R на новые и во-вторых исключения из первой таблицы использовавшихся вариантов конфигурации сети. Затем формируют ответный поток F для уточнения события безопасности.

Описанный выше способ управления потоками данных распределенной информационной системы реализуется с помощью устройства управления потоками данных распределенной информационной системы.

Устройство, структурная схема которого показана на фиг.6, состоит из взаимосвязанных между собой блока коммутации (БК) 4, блока запоминания таблицы коммутации (БЗТК) 3, определяющей соответствие между портами подключения к сети и сетевыми адресами соединенных с сетью узлов сети, модуля управления конфигурацией сети (МУКС) 2, состоящего из блока запоминания динамической таблицы конфигурации сети (БЗДТК) 2.1, определяющей порядок изменения параметров узлов сети, блока сравнения параметров (БСП) 2.2, блока формирования сигналов изменений конфигурации сети (БФСИКС) 2.3, блока детектирования событий (БДС) 5, блока управления таблицей коммутации (БУТК) 7, блока управления динамической таблицей конфигурации сети (БУДТКС) 6, модуля формирования ответного потока (МФОП) 1, состоящего из блока считывания адресов и портов (БСАП) 1.2, блока передачи ответного потока (БПОП) 1.1.

Первый информационный вход БК 4 является входом потока данных устройства, а первый информационный выход БК 4 подключен к узлам сети, второй управляющий выход БК 4 соединен с БДС 5, выход которого соединен с управляющим входом БУТК 7, выход которого соединен с управляющим входом БЗТК 3, а выход которого соединен с вторым информационным входом БК 4. Первый информационный вход БСП 2.2 соединен с информационным выходом БК 4, а второй информационный вход БСП 2.2 соединен с информационным выходом БЗДТКС 2.1. Первый и второй управляющие выходы БСП 2.2 соединены с управляющими входами соответственно БК 4 и БФСИКС 2.3. Второй информационный вход БФСИКС 2.3 соединен с информационным выходом БЗДТК 2.1, а информационный выход БФСИКС 2.3 соединен с узлами сети 2.11 - 2.1N. Управляющий вход БУДТКС 6 соединен с управляющим выходом БДС 5, управляющий выход БУДТКС 6 соединен с входом БЗДТКС 2.1, информационный выход которого соединен с информационным входом БСАП 1.2, информационный выход которого соединен с БПОП 1.1, информационного выход которого является выходом ответного потока данных устройства.

МФОП 1 предназначен для формирования ответного потока на информационный поток, вызвавший событие безопасности. МФОП 1 состоит из БПОП 1.1 и БСАП 1.2.

БСАП 1.2 предназначен для приема данных о текущих сетевых адресах и номерах портов, зафиксированных при событии безопасности. БСАП 1.2 может быть реализован в виде блока селекции, приведенного в патенте RU №2313128, МПК G06F 17/30, опубл. 20.12.2007 г., бюл. №35.

БПОП 1.1 предназначен для формирования пакетов, составляющих ответный поток. БПОП 1.1 может быть реализован в виде цифроаналогового преобразователя, описанного в литературе [Вениаминов В.Н., Лебедев О.Н. и др. Микросхемы и их применение. Справочное пособие, 3-е изд. М., «Радио и связь», 1989 г. - 167 с.].

МУКС 2 предназначен для управления информационными потоками и изменения маршрутов передачи за счет управления параметрами узлов. МУКС 2 состоит из БЗДТКС 2.1, БСП 2.2 и БФСИКС 2.3.

БЗДТКС 2.1 предназначен для записи данных о порядке изменения параметров узлов сети. БЗДТКС 2.1 может быть реализован с помощью постоянных запоминающих устройств, описанных в литературе [Вениаминов В.Н., Лебедев О.Н. и др. Микросхемы и их применение. Справочное пособие, 3-е изд. М., «Радио и связь», 1989 г. - 152, 159 с.].

БСП 2.2 предназначен для сравнения параметров входящего потока данных с существующими в РИС. БСП 2.2 может быть реализован на устройствах сравнения, известных и широко освещенных в литературе [Вениаминов В.Н., Лебедев О.Н. и др. Микросхемы и их применение. Справочное пособие, 3-е изд. М., «Радио и связь», 1989 г. - 235 с.].

БФСИКС 2.3 предназначен для преобразования данных о измененных сетевых адресах и номерах портов и передачи их на узлы распределенной информационной системы. БФСИКС 2.3 может быть реализован в виде цифроаналогового преобразователя, описанного в литературе [Вениаминов В.Н., Лебедев О.Н. и др. Микросхемы и их применение. Справочное пособие, 3-е изд. М., «Радио и связь», 1989 г. - 167 с.].

БЗТК 3 предназначен для записи данных соответствия между портами подключения к сети и сетевыми адресами соединенных с сетью узлов сети. БЗТК 3 может быть реализован с помощью постоянных запоминающих устройств, описанных в литературе [Вениаминов В.Н., Лебедев О.Н. и др. Микросхемы и их применение. Справочное пособие, 3-е изд. М., «Радио и связь», 1989 г. - 152,159 с.].

БК 4 предназначен для управления информационными потоками в соответствии с таблицей коммутации, определяющей соответствие между портами подключения к сети и сетевыми адресами соединенных с сетью узлов сети, и динамической таблицей конфигурации сети, определяющей порядок изменения параметров входящих в нее узлов сети. БК 4 может быть реализован как блок селекции, описанный в патенте RU №2313128, МПК G06F 17/30, опубл. 20.12.2007 г., бюл. №35.

БДС 5 предназначен для фиксации события безопасности. БДС 5 может быть реализован в виде устройств индикации, известных и широко освещенных в литературе (Вениаминов В.Н. и др. Микросхемы и их применение. Справочное пособие, 3-е изд. М., «Радио и связь», 1989 г.- 235 с.).

БУДТКС 6 предназначен для изменения данных, записанных в БЗДТКС 2.1 путем запрета передачи информационных потоков по маршрутам, состоящих из сетевых адресов и соответствующих им номеров портов, которые были определены при фиксации события безопасности. БУДТКС 6 может быть реализован в виде микропроцессоров (устройств управления памятью), известных и широко освещенных в литературе (Вениаминов В.Н. и др. Микросхемы и их применение. Справочное пособие, 3-е изд. М., «Радио и связь», 1989 г. - 161-165 с.).

БУТК 7 предназначен для изменения данных, записанных в БЗТК 3 путем запрета использования сетевых адресов и соответствующих им номеров портов, которые были определены при фиксации события безопасности. БУТК 7 может быть реализован в виде микропроцессоров (устройств управления памятью), известных и широко освещенных в литературе (Вениаминов В.Н. и др. Микросхемы и их применение. Справочное пособие, 3-е изд. М., «Радио и связь», 1989 г. - 161-165 с.).

Заявленное устройство работает следующим образом, на первый вход БК 4 поступает поток данных, который посредством соответствующего управляющего воздействия передает на его первый выход, который соединен с узлами сети. Второй выход БК 4 соединен с БДС 5, выход которого соединен с БУТК 7, с выхода которого выдаются команды на вход БЗТК 3 на ее изменение, а на второй и третий входы с БЗТК 3 и БЗДТКС 2.1 соответственно поступают данные, определяющие соответствие между портами подключения к сети и сетевыми адресами соединенных с сетью узлов сети, а также определяющие порядок изменения параметров узлов сети, после сравнения осуществляется выдача управляющих воздействий на первый, второй выходы, которые соединены с БК 4 и с БФСИКС 2.3 соответственно. Второй выход БФСИКС 2.3 соединен с БЗДТКС 2.1, а выход его соединен с узлами сети, с которого передаются изменения параметров узлов сети, записанные в БЗДТКС 2.1. По управляющему воздействию БСП 2.2, на вход БУДТКС 6 с БДС 5 поступает управляющее воздействие о выявлении события безопасности, по которому с выхода БУДТКС 6 на вход БЗДТКС 2.1 поступает управляющее воздействие о формировании нового безопасного маршрута передачи, выход БЗДТКС 2.1 соединен с БСАП 1.2, с которого он считывает выделенные сетевые адреса и номера портов, выход которого соединен с БПОП 1.1, с выхода которого передается ответный поток данных с использованием полученных текущих сетевых адресов и номеров портов.

Таким образом, заявленный способ и устройство за счет изменения разрешенных маршрутов передачи потоков данных и осуществления дополнительного анализа потоков несанкционированного доступа путем управления параметрами (адресами и портами) узлов, а также введения узлов дополнительного анализа позволяет обеспечить повышение защищенности распределенных информационных систем.

1. Способ управления потоками данных распределенной информационной системы, заключающийся в том, что в распределенной информационной системе, содержащей узел дополнительного анализа, блок анализа и центр управления доступом, предварительно задают таблицу коммутации, определяющую соответствие между портами подключения к сети и сетевыми адресами соединенных с сетью узлов сети, а также задают параметры распределенной информационной системы, выявляют события безопасности в принимаемом потоке данных, анализируют их с целью принятия решения о допустимости передачи потока данных, связанного с этим событием, и, при допустимости передачи потока данных, передают его по назначению, отличающийся тем, что дополнительно задают динамическую таблицу конфигурации распределенной информационной системы, определяющую порядок изменения параметров входящих в нее узлов сети, а при выявлении событий безопасности в принятом потоке данных сравнивают его с разрешенными потоками в соответствии с таблицей коммутации, при их несовпадении формируют ответный поток для уточнения события безопасности и передают его для дополнительного анализа, для чего выделяют из этого потока сетевые адреса и номера портов в соответствии с динамической таблицей конфигурации, сравнивают их значения с предварительно заданными параметрами распределенной информационной системы, и при их совпадении формируют новый безопасный маршрут передачи, для чего присваивают сетевым узлам распределенной информационной системы новые адреса и номера портов, после чего корректируют таблицу коммутации и динамическую таблицу конфигурации, а при несовпадении параметров сетевых узлов формируют повторный ответный поток данных с выделенными сетевыми адресами и номерами портов.

2. Устройство управления потоками данных распределенной информационной системы, содержащее блок коммутации, блок запоминания таблицы коммутации, определяющей соответствие между портами подключения к сети и сетевыми адресами соединенных с сетью узлов сети, блок детектирования событий, блок управления таблицей коммутации, первый информационный вход блока коммутации является входом потока данных устройства, а первый информационный выход блока коммутации подключен к узлам сети, второй управляющий выход блока коммутации соединен с блоком детектирования событий, выход которого соединен с управляющим входом блока управления таблицей коммутации, выход которого соединен с управляющим входом блока запоминания таблицы коммутации, а выход которого соединен с вторым информационным входом блока коммутации, отличающееся тем, что дополнительно введены модуль управления конфигурацией сети, состоящий из блока сравнения параметров, блока формирования сигналов изменений конфигурации сети и блока запоминания динамической таблицы конфигурации сети, модуль формирования ответного потока, состоящий из блока передачи ответного потока, блока считывания адресов и портов, блок управления динамической таблицей конфигурации сети, определяющей порядок изменения параметров узлов сети, первый информационный вход блока сравнения параметров соединен с информационным выходом блока коммутации, а второй информационный вход соединен с информационным выходом блока запоминания динамической таблицы конфигурации сети, первый и второй управляющие выходы блока сравнения параметров соединены с управляющими входами соответственно блока коммутации и блока формирования сигналов изменений конфигурации сети, второй информационный вход блока формирования сигналов изменений конфигурации сети соединен с информационным выходом блока запоминания динамической таблицы конфигурации сети, а информационный выход блока формирования сигналов изменений конфигурации сети соединен с узлами сети, управляющий вход блока управления динамической таблицы конфигурации сети соединен с управляющим выходом блока детектирования событий, управляющий выход блока управления динамической таблицей конфигурации сети соединен с входом блока запоминания динамической таблицы конфигурации сети, информационный выход которого соединен с информационным входом блока считывания адресов и портов, информационный выход которого соединен с блоком передачи ответного потока, информационный выход которого является выходом ответного потока данных устройства.