Способ и устройство для уменьшения служебных данных для проверки целостности данных в беспроводной системе связи

Иллюстрации

Показать всеГруппа изобретений относится к способу и устройству для уменьшения служебных данных для проверки целостности данных в беспроводной системе связи. Технический результат - уменьшение размера служебных данных аутентификации, используемых для проверки целостности, добавляемой к сообщению, передаваемому в системе связи. В способе уменьшения служебных данных информации для проверки целостности данных в беспроводной системе связи при приеме сообщения первый параметр проверки целостности сравнивают со вторым параметром проверки целостности для обнаружения ошибки целостности сообщения, если в сообщении имеется ошибка целостности, то подсчитывают частоту возникновения ошибки целостности, если частота возникновения ошибки целостности оказывается больше некоторого порога, то выполняют процедуру обновления ключа. Устройство предназначено для выполнения данного способа. 9 ил., 3 н. и 38 з.п. ф-лы.

Реферат

ОБЛАСТЬ ТЕХНИКИ, К КОТОРОЙ ОТНОСИТСЯ ИЗОБРЕТЕНИЕ

Настоящая группа изобретений относится к способу и устройству для уменьшения служебных данных для проверки целостности данных в беспроводной системе связи. Более конкретно, настоящая группа изобретений относится к устройству и способу для уменьшения служебных данных, обусловленных кодом аутентификации, сообщения, основанного на шифре (CMAC), добавляемым к каждому управляющему сообщению при аутентификации сообщения с использованием CMAC кода, или служебных данных, обусловленных значением проверки целостности (ICV), добавляемым к каждому модулю данных протокола уровня (MPDU) управления доступом к среде (MAC) при шифровании модуля MPDU согласно улучшенному стандарту шифрования (AES-CTR) с режимом сцепления блоков шифра CBC-MAC(CCM).

УРОВЕНЬ ТЕХНИКИ

Беспроводная система связи выполняет процедуру верификации (проверки правильности) и аутентификации (подтверждения подлинности) на неком терминале, чтобы обеспечить безопасное обслуживание. Такая функция аутентификации для терминала выступает как основное требование, необходимое для стабильности обслуживания и стабильности сети.

Например, беспроводная система связи, основанная на стандарте института инженеров по электротехнике и радиоэлектронике (IEEE) 801.16, рекомендует новую версию 2 управления ключом секретности (PKMv2), чтобы обеспечить более сильную инфраструктуру аутентификации. Версия PKMv2 поддерживает схему аутентификации, основанную на шифровании методом Ривеста, Шамира и Адлемана (RSA) для взаимной аутентификации терминала и базовой станции, а также схему аутентификации, основанную на расширяемом протоколе аутентификации (EAP), для выполнения аутентификации терминала через протокол аутентификации верхнего уровня. Версия PKMv2 выполняет аутентификацию терминала, базовой станции и пользователя через различные комбинации указанных схем аутентификации.

Кроме того, после завершения взаимной аутентификации между терминалом и базовой станцией в беспроводной системе связи, основанной на стандарте IEEE 802.16, для аутентификации управляющего сообщения, пересылаемого между терминалом и базовой станцией, используется код аутентификации сообщения (MAC). После генерации ключа шифрования трафика (ТЕК) модуль данных MAC протокола уровня (MPDU) шифруется в режиме AES-CCM с использованием ТЕК кода. Когда генерируется сообщение на базовой станции или терминале, MAC код добавляется на базовой станции и дешифруется на терминале или добавляется на терминале и дешифруется на базовой станции, чтобы проверить, что сообщение не изменено другой базовой станцией или терминалом.

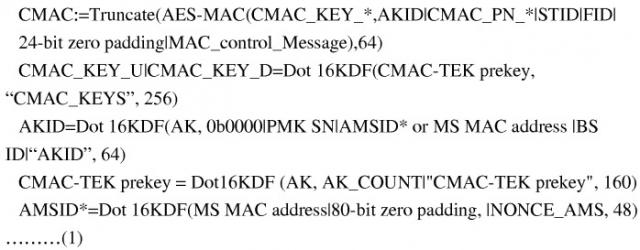

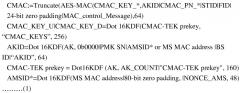

Фиг.1 иллюстрирует формат, в котором добавляется MAC код к управляющему сообщению согласно уровню техники. В качестве MAC кода могут быть использованы код аутентификации сообщения, основанной на шифре (CMAC), или код аутентификации сообщения случайных данных по ключу (HMAC). Описан случай, в котором CMAC код генерируется и добавляется к управляющему сообщению.

Как показано на фиг.1, когда генерируется управляющее сообщение, базовая станция или терминал генерирует CMAC код 110, добавляет его к последней части управляющего сообщения 100 и передает управляющее сообщение 100, к которому добавлен CMAC код 110, в терминал или базовую станцию. При приеме управляющего сообщения 110, включающего в себя CMAC код 110, терминал или базовая станция на стороне приема генерирует CMAC код таким же образом, как базовая станция или терминал на стороне передачи, и выполняет проверку целостности управляющего сообщения путем сравнения генерированного CMAC кода с CMAC кодом принятого управляющего сообщения. Код CMAC генерируется, основываясь на уравнении (1), описанном в стандарте IEEE 802.16.

Код CMAC генерируется путем выбора младших 64 битов (=8 байтов) из 128 битов, которые представляют собой результирующие значения AES-CMAC кода (сошлемся на IETF RFC 4493 или IEEE P802.16m/D7), как в уравнении (1).

Здесь CMAC_KEY_* (ключ CMAC кода) представляет собой CMAC_KEY ключ для восходящей линии связи/нисходящей линии связи, генерированный из ключа аутентификации (AK), CMAC_PN_* представляет собой значение, которое увеличивается на 1, всякий раз, когда передается управляющее сообщение, и представляет собой значение счетчика номера пакета для восходящей линии связи/нисходящей линии связи. STID обозначает идентификатор, назначенный релевантному терминалу, BSID обозначает идентификатор, назначенный релевантной базовой станции, FID (Flow ID) обозначает идентификатор, назначенный соединению релевантного терминала, MAC_control_Message обозначает содержимое передаваемого управляющего сообщения и NONCE_AMS обозначает случайное число, генерированное некой AMS программой во время входа в сеть. Хотя генерация CMAC кода описана на примере для аутентификации сообщения на фиг.1, в качестве управляющего сообщения может быть использован HMAC код.

Фиг.2 иллюстрирует формат, в котором значение проверки целостности добавляется к MPDU согласно уровню техники.

Как показано на фиг.2, когда генерируется MPDU, включающий в себя MAC заголовок 200 и полезную нагрузку 210 открытого текста, L-байтовая полезная нагрузка 210 открытого текста шифруется в зашифрованную полезную нагрузку 211 открытого текста, основываясь на AES-CCM схеме, номер пакета (PN) 202 добавляется к передней части зашифрованной полезной нагрузки 211 открытого текста, и 8-байтовое значение проверки целостности (ICV) добавляется к задней части зашифрованной полезной нагрузки 211 открытого текста, так что формируется зашифрованный MPDU. Следовательно, зашифрованный MPDU включает в себя MAC заголовок 200, PN номер 202, зашифрованную полезную нагрузку 211 открытого текста и значение проверки целостности 220. Следовательно, при приеме зашифрованного MPDU принимающая сторона декодирует зашифрованный MPDU и затем определяет, является ли значение 220 ICV действительным для проверки целостности MPDU.

8-байтовое значение 220 ICV генерируется по AES-CCM схеме, с использованием ТЕК ключа, MAC заголовка, PN номера и полезной нагрузки открытого текста в качестве входных данных.

Как объясняется выше, для проверки целостности управляющего сообщения и MPDU добавляются служебные данные из 8 байтов (то есть 64 бита). Служебные данные увеличиваются пропорционально числу управляющих сообщений или числу MPDU. Это обстоятельство может действовать как фактор, ухудшающий характеристики системы.

Следовательно, требуется какая-то альтернатива для служебных данных аутентификации (то есть служебных данных для проверки целостности) для управляющего сообщения и MPDU в беспроводной системе связи, так чтобы уменьшить его размер.

РАСКРЫТИЕ ИЗОБРЕТЕНИЯ

РЕШЕНИЕ ЗАДАЧИ

С учетом вышеупомянутых недостатков уровня техники первичный аспект настоящего изобретения состоит в том, чтобы решить по меньшей мере одну из вышеупомянутых задач и/или недостатков, и/или чтобы обеспечить по меньшей мере одно или несколько преимуществ, описанных ниже.

Главным образом, в некотором варианте осуществления изобретение направлено на обеспечение способа и устройства для уменьшения размера служебных данных аутентификации, используемых для проверки целостности, добавляемой к сообщению, передаваемому в (беспроводной) системе связи. Можно сказать, что такие служебные данные содержат какой-то параметр проверки целостности, такой как MAC код или значение ICV.

Соответственно, в варианте осуществления аспект настоящего изобретения состоит в том, чтобы обеспечить способ и устройство для уменьшения размера MAC кода для проверки целостности управляющего сообщения в беспроводной системе связи.

Другой аспект настоящего изобретения в дополнительном варианте осуществления состоит в том, чтобы обеспечить способ и устройство для уменьшения размера значения ICV для проверки целостности MPDU в беспроводной системе связи.

Еще один аспект настоящего изобретения в еще одном варианте осуществления состоит в том, чтобы обеспечить способ и устройство для определения того, обусловлен ли сбой несовпадением ТЕК ключа или недействительностью значения ICV для обработки MPDU, когда происходит сбой декодирования MPDU, зашифрованного по AES-CCM схеме.

Согласно аспекту настоящего изобретения, способ для уменьшения служебных данных информации для проверки целостности в беспроводной системе связи обеспечивается по п.1.

Согласно другому аспекту настоящего изобретения, устройство для уменьшения служебной информации для проверки целостности в беспроводной системе связи обеспечивается по п.13.

Согласно еще одному аспекту настоящего изобретения, обеспечивается способ для уменьшения служебных данных для кода аутентификации сообщения, основанной на шифре (CMAC) в беспроводной системе связи. Способ включает в себя, при приеме управляющего сообщения, сравнение первого порядкового номера (SN) главного спаренного ключа (PMK), используемого для управляющего сообщения, со вторым PMK SN номером, для определения того, является ли управляющее сообщение действительным, для проверки того, является ли CMAC код, заключенный в управляющем сообщении, действительным; в случае, когда CMAC код является недействительным, подсчет частоты генерации управляющего сообщения, включающего в себя недействительный CMAC код; и когда частота генерации управляющего сообщения, включающего в себя недействительный CMAC код, больше заданного порога, обновление AK.

Согласно еще одному аспекту настоящего изобретения, обеспечивается способ для уменьшения служебных данных для проверки целостности модуля данных протокола уровня (MPDU) протокола управления доступом к среде (MAC) в беспроводной системе связи. Способ включает в себя, после приема MPDU, сравнение последовательности ключей шифрования (EKS) первого ключа шифрования трафика (ТЕК), используемого для MPDU, с EKS второго ТЕК, для определения того, является ли MPDU действительным, в случае, когда значение ICV является недействительным, подсчет частоты генерации MPDU, включающего в себя недействительное значение ICV; и когда частота генерации MPDU, включающего в себя недействительное значение ICV, больше заданного порога, обновление ТЕК ключа.

Перед представлением подробного описания настоящего изобретения ниже может быть выгодным сформулировать значения некоторых слов и фраз, используемых во всем патентном документе: термины «включает в себя» и «содержит», а также их производные означают включение (в состав) без ограничения; термин «или» является неисключительным, означающий и/или; фразы «ассоциированный с» и «ассоциированный с этим», а также их производные могут означать «быть включенным в», «взаимодействовать с», «содержать», «содержаться в», «соединяться к или с», «спариваться с», «быть способным соединяться с», «содействовать с», «перемежаться», «совмещаться», «быть близким к», «граничить с», «иметь», «иметь свойство» и т.п.; и термин «контроллер» означает любое устройство, систему или часть их, которая управляет по меньшей мере одной операцией, такое устройство может быть выполнено в виде аппаратных средств, встроенного программного обеспечения или программного обеспечения, или некоторой комбинации по меньшей мере двух из них. Следует отметить, что функциональные возможности, ассоциированные с любым конкретным контроллером, могут быть централизованными или распределенными либо локально, либо удаленно. Определения некоторых слов и фраз обеспечивается во всем патентном документе, специалистам должно быть понятно, что во многих, если не в большинстве примеров, некоторые определения применяются к прежним, а также к будущим использованиям таких определенных слов или фраз.

КРАТКОЕ ОПИСАНИЕ ЧЕРТЕЖЕЙ

Вышеупомянутые и другие задачи, признаки и преимущества настоящего изобретения станут очевидными из нижеследующего подробного описания конкретных вариантов его осуществления со ссылками на сопровождающие чертежи, на которых:

фиг.1 иллюстрирует формат сообщения, в котором MAC код добавляется к управляющему сообщению, согласно уровню техники,

фиг.2 иллюстрирует формат, в котором значение проверки целостности (ICV) добавляется к MPDU, согласно уровню техники,

фиг.3 - схема последовательности операций для уменьшения служебных данных для проверки целостности управляющего сообщения в беспроводной системе связи согласно иллюстративному варианту осуществления настоящего изобретения,

фиг.4 - схема последовательности операций для уменьшения служебных данных для проверки целостности MPDU, зашифрованного, основываясь на AES-CCM схеме в беспроводной системе связи согласно иллюстративному варианту осуществления настоящего изобретения,

фиг.5 - вид, иллюстрирующий поток сигналов для обновления ключа шифрования (PMK и AK), когда базовая станция принимает управляющее сообщение из релевантного терминала, согласно иллюстративному варианту осуществления настоящего изобретения,

фиг.6 иллюстрирует поток сигналов для обновления ключа шифрования (PMK и AK), когда терминал принимает управляющее сообщение из базовой станции, согласно иллюстративному варианту осуществления настоящего изобретения,

фиг.7 иллюстрирует поток сигналов для обновления ключа шифрования (ТЕК и EKS), когда базовая станция принимает MPDU из релевантного терминала, согласно иллюстративному варианту осуществления настоящего изобретения,

фиг.8 иллюстрирует поток сигналов для обновления ключа шифрования (ТЕК и EKS), когда базовая станция принимает MPDU из релевантного терминала, согласно иллюстративному варианту осуществления настоящего изобретения, и

фиг.9 - блок-схема, иллюстрирующая устройство для уменьшения служебных данных для проверки целостности данных в беспроводной системе связи.

ОСУЩЕСТВЛЕНИЕ ИЗОБРЕТЕНИЯ

Фиг.3-9, обсуждаемые ниже, и различные варианты осуществления, используемые для описания принципов настоящего изобретения в данном патентном документе, приводятся только в целях иллюстрации и никоим образом не должны ограничивать рамки раскрытого предмета изобретения. Специалистам должно быть понятно, что принципы раскрытого предмета изобретения могут быть реализованы в любой должным образом выполненной системе связи.

Предпочтительные варианты осуществления настоящего изобретения будут описаны здесь со ссылками на сопровождающие чертежи. В последующем описании подробное описание хорошо известных функций и конструкций будет опущено, поскольку они будут затенять изобретение ненужными деталями. Также термины, используемые здесь, определены согласно функциям настоящего изобретения. Таким образом, термины могут варьироваться в зависимости от намерений или правил пользователя или оператора. Следовательно, термины, используемые здесь, должны пониматься, основываясь на данном описании.

Иллюстративные варианты осуществления настоящего изобретения обеспечивают способ и устройство для уменьшения служебных данных для проверки целостности данных в беспроводной системе связи. Более конкретно, иллюстративные варианты осуществления настоящего изобретения обеспечивают способ и устройство для подсчета частоты генерации недействительного управляющего сообщения и MPDU, и для новой генерации AK и ТЕК для уменьшения служебных данных для проверки целостности, когда частота генерации превышает некоторую заданную частоту.

Фиг.3 - схема последовательности операций для уменьшения служебных данных для проверки целостности управляющего сообщения в беспроводной системе связи согласно иллюстративному варианту осуществления настоящего изобретения.

Как показано на фиг.3, на этапе 300 базовая станция инициализирует счетчик Invalid_CMAC COUNTER (счетчик недействительных_CMAC кодов) для подсчета целостности управляющего сообщения, принимаемого из терминала, равным 0. На этапе 302 базовая станция принимает управляющее сообщение, включающее в себя CMAC код для проверки целостности управляющего сообщения из терминала. Код CMAC генерируется терминалом с использованием CMAC_KEY ключа, CMAC_PN номера, STID идентификатора, FID идентификатора, информации MAC кода_управляющего_сообщения, например, как в уравнении (1). В уровне техники CMAC код имеет размер 64 бита (8 байт), но в иллюстративном варианте осуществления настоящего изобретения используется 32 бита (4 байта).

На этапе 304 базовая станция выводит PMK SN номер из данных, содержащихся в принятом управляющем сообщении и которое использовалось терминалом для генерации CMAC кода, добавленного к управляющему сообщению. Также на этапе 304 базовая станция выделяет CMAC код, добавляемый к управляющему сообщению. AK выводится из главного спаренного ключа (PMK).

На этапе 306 базовая станция сравнивает PMK SN номер, который использовался терминалом для генерации CMAC кода, добавленного к управляющему сообщению, с PMK SN номером, согласованным во время процедуры взаимной аутентификации для проверки целостности управляющего сообщения или AK.

Если на этапе 306 управляющее сообщение оказывается недействительным, то на этапе 308 базовая станция отбрасывает управляющее сообщение и ждет следующего управляющего сообщения или повторно переданного управляющего сообщения. Также в другом варианте осуществления базовая станция может проверить действительность управляющего сообщения, принятого из терминала, с использованием CMAC кода, содержащегося в управляющем сообщении.

Наоборот, если на этапе 306 принятое управляющее сообщение оказывается действительным, то есть PMK SN номер, выведенный из принятого управляющего сообщения и используемый терминалом для генерации CMAC кода, добавляемого к управляющему сообщению, оказывается действительным, то на этапе 310 базовая станция проверяет действительность CMAC кода, добавленного к управляющему сообщению, принятому из терминала. Другими словами, тогда базовая станция проверяет целостность управляющего сообщения, принятого из релевантного терминала, путем проверки того, является ли CMAC код, добавленный к управляющему сообщению, принятому из терминала, таким же, как CMAC код, генерированный базовой станцией. Этот последний CMAC код генерируется базовой станцией, основываясь на содержимом принятого управляющего сообщения с использованием таких же вычислений, какие выполнялись раньше терминалом.

Если на этапе 310 оказывается, что CMAC код, добавленный к управляющему сообщению, принятому из терминала, такой же, как CMAC код, генерированный базовой станцией, и, следовательно, является действительным, то обычно, то есть согласно уровню техники, на этапе 312 базовая станция обрабатывает принятое управляющее сообщение и ждет следующего управляющего сообщения.

Наоборот, согласно варианту осуществления настоящего изобретения, если на этапе 310 оказывается, что CMAC код, содержащийся в управляющем сообщении, принятом из терминала, не такой же, как CMAC код, генерированный базовой станцией, и, следовательно, является недействительным, то на этапе 314 базовая станция считает частоту генерации недействительных CMAC кодов путем увеличения отсчета Invalid_CMAC COUNTER (счетчика недействительных_CMAC кодов) на 1 и отбрасывает принятое управляющее сообщение.

Если на этапе 316 оказывается, что отсчет счетчика Invalid_CMAC COUNTER меньше заданного порога, то базовая станция поддерживает используемый в настоящее время AK и ждет следующего управляющего сообщения или повторно передаваемого управляющего сообщения.

Если на этапе 316 оказывается, что увеличенный отсчет счетчика Invalid_CMAC COUNTER больше заданного порога, то на этапе 318 базовая станция обновляет AK, используемый для генерации CMAC кода. Подробное описание выполняется со ссылкой на фиг.5 и 6. В зависимости от варианта осуществления PMK ключ, из которого выводится AK, может обновляться.

На этапе 320 базовая станция сбрасывает отсчет Invalid_CMAC COUNTER на 0 всякий раз, когда обновляется AK.

Как описано выше, иллюстративный вариант осуществления настоящего изобретения использует значение CMAC кода 4 байта, что представляет собой меньший объем служебных данных, чем в уровне технике, но считает частоту генерации, посредством чего недействительное сообщение проходит через проверку целостности, и обновляет ключ (AK или PMK) для генерации CMAC кода в зависимости от результата проверки (например, когда частота генерации больше или равна 212), так что удовлетворяется требуемая вероятность, составляющая максимум 2-20, того, что недействительное сообщение проходит через проверку целостности. То есть когда требуемый риск (то есть вероятность того, что недействительное сообщение проходит через проверку целостности) составляет 2-20, и частота генерации, при которой недействительное сообщение проходит через проверку целостности, больше или равна 212, размер кода может быть больше или равен log (порог/риск), согласно стандарту Национального института стандартов и технологий США (NIST), так что требуемый уровень безопасности может поддерживаться с использованием CMAC кода только 32 бита, то есть 4 байта.

Наоборот, уровень техники не считает частоту генерации, посредством чего недействительное сообщение проходит через проверку целостности.

Хотя фиг.3 иллюстрирует случай, в котором базовая станция принимает управляющее сообщение из терминала, предшествующее описание применимо к случаю, в котором терминал принимает управляющее сообщение из базовой станции и в котором терминал выполняет действия, показанные на фиг.3.

Фиг.4 - схема последовательности операций для уменьшения служебных данных для проверки целостности MPDU, зашифрованного, основываясь на AES-CCM схеме в беспроводной системе связи согласно иллюстративному варианту осуществления настоящего изобретения. AES - это схема шифровании симметричных ключей последовательности открытого типа, замененная NIST институтом в качестве кода международного стандарта следующего поколения стандарта шифрования данных (DES).

Как показано на фиг.4, на этапе 400 базовая станция инициализирует счетчик Invalid_ ТЕК COUNTER (счетчик недействительных_ ТЕК ключей) для подсчета MPDU, зашифрованного, с использованием AES-CCM схемы и принимаемого из терминала равным 0.

На этапе 402 базовая станция принимает MPDU, включающий в себя значение ICV для проверки целостности MPDU, из терминала. Значение ICV генерируется терминалом в режиме CCM с использованием по меньшей мере одного из: ТЕК ключа, MAC заголовка, PN номера и полезной нагрузки открытого текста.

На этапе 404 базовая станция выделяет ТЕК ключ, используемый терминалом для генерации значения ICV, и значение ICV из MPDU, принятого из терминала.

Если на этапе 406 базовая станция проверяет EKS для ТЕК, используемого для шифрования, и последовательность EKS оказывается недействительной, то на этапе 408 базовая станция позволяет синхронизировать терминал с ТЕК ключом и отбрасывает принятый MPDU. Чтобы синхронизировать терминал с ТЕК, базовая станция передает сообщение недействительного _ТЕК ключа в терминал, и терминал, который принял сообщение недействительного _ТЕК ключа, выполняет согласование ключей с базовой станцией, чтобы синхронизировать с ТЕК ключом базовой станции. Процедура синхронизации ТЕК ключей описана со ссылкой на фиг.7 и 8.

Наоборот, если на этапе 406 EKS оказывается действительной, то базовая станция декодирует MPDU, принятый из релевантного терминала для проверки значения ICV на этапе 410.

Базовая станция генерирует новое значение ICV из данных, содержащихся в принятом MPDU, таким же способом, как в терминале. Базовая станция проверяет, является ли принятое значение ICV действительным из сравнения принятого из MPDU значения ICV с генерированным новым значением ICV.

Если принятое значение ICV и генерированное значение ICV, равное принятому значению ICV, является действительным, то на этапе 412 базовая станция нормально обрабатывает MPDU. Наоборот, если значение ICV является недействительным, то на этапе 414 базовая станция считает частоту генерации недействительных значений ICV путем увеличения отсчета Invalid_ТЕК COUNTER (счетчика недействительных ТЕК ключей) на 1, и отбрасывает принятый MPDU.

Если на этапе 416 оказывается, что отсчет счетчика Invalid_ TEK COUNTER меньше заданного порога, то базовая станция поддерживает используемый в настоящее время ТЕК ключ и ждет следующего MPDU или повторно передаваемого MPDU.

Если на этапе 416 оказывается, что увеличенный отсчет счетчика Invalid_TEK COUNTER больше заданного порога, то на этапе 418 базовая станция обновляет новый ТЕК ключ. Здесь ТЕК ключ обновляется сначала базовой станцией.

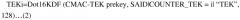

Далее описывается процедура обновления ТЕК ключа в операционной среде, в которой базовая станция принимает MPDU из терминала. Когда отсчет счетчика недействительных ключей lnvalid_TEK COUNTER больше или равен заданному порогу, базовая станция отбрасывает текущий TEK_D ключ шифрования нисходящей линии связи и заменяет текущий TEK_D ключ шифрования нисходящей линии связи ключом шифрования восходящей линии связи TEK_U (TEK_D:=TEK_U). Кроме того, базовая станция генерирует новый ключ шифрования ТЕК с использованием уравнения (2) и заменяет ключ шифрования восходящей линии связи новым ключом шифрования (TEK_U:=new ТЕК):

Здесь ТЕК ключ генерируется из предшествующего ключа CMAC-TEK, который выводится из АК и имеет такое же время действия, как AK.

Кроме того, отсчет COUNTER_TEK увеличивается на 1 всякий раз, когда генерируется новый ТЕК ключ. Идентификатор в системе защиты (SAID) представляет собой идентификатор системы защиты, которому соответствует ТЕК ключ. Терминал и базовая станция имеют два TEK: ключ шифрования восходящей линии связи TEK_U используется, когда шифрование выполняет терминал, и ключ шифрования нисходящей линии связи TEK_D используется, когда шифрование выполняет базовая станция. Во время декодирования ключ (один из TEK_U и TEK_D) используется, когда передатчик выполняет дешифрирование.

Кроме того, чтобы ускорить процедуру обновления ТЕК ключа, базовая станция передает в терминал сообщение, информирующее, что ТЕК ключ является недействительным.

В этот момент в варианте осуществления, поскольку базовая станция продолжает использовать TEK_U или TEK_D, имеющий более высокий риск незащищенности, означающий, что некоторые взломщики могут получить TEK путем подслушивания, для снижения риска незащищенности базовая станция выполняет процедуру обновления ТЕК ключа один или несколько раз после того, как терминал распознает, что обновление ТЕК ключа закончилось во время процедуры ТЕК обновления ключа, так что базовая станция отбрасывает TEK_D, имеющий риск незащищенности, и генерирует новый ТЕК, чтобы позволить обоим TEK_D и TEK_U избежать риска незащищенности.

Кроме того, базовая станция может выполнить процедуру обновления ТЕК ключа, основываясь на процессе согласования или процессе повторной аутентификации.

Затем, базовая станция передает в терминал сообщение согласования ключей MSG#1, чтобы выполнить процесс согласования ключей. Более высокие ключи шифрования, такие как PMK и AK, обновляются через процесс согласования ключей, так что обновление ТЕК ключа оказывается вынужденным. В этот момент, поскольку TEK_U и TEK_D представляют собой ключи, генерированные из предшествующего более высокого ключа шифрования (например, AK) в процессе обновления ТЕК ключа, базовая станция использует TEK_U и TEK_D и генерирует новый ТЕК ключ, который должен заменить TEK_U. Когда терминал распознает, что обновление ТЕК ключа закончилось, базовая станция отбрасывает TEK_D один или несколько раз, использует TEK_U, который теперь является первым новым ТЕК ключом, в качестве TEK_D, и генерирует второй новый ТЕК ключ, который должен заменить TEK_U. Потом снова базовая станция заменяет текущий (действующий в настоящий момент) TEK_D текущим TEK_U, так чтобы сделать TEK_D ключ равным второму новому ТЕК. Поступая так, базовая станция отбрасывает TEK, имеющий более высокий риск незащищенности, посредством применения процесса обновления ТЕК ключа два раза.

Другими словами, во время первого процесса обновления ТЕК ключа первый TEK_D ключ заменяется первым TEK_U, чтобы стать вторым TEK_D, предыдущий первый TEK_D отбрасывается, первый новый ТЕК генерируется и устанавливается как второй TEK_U. После этого, во время второго процесса обновления ТЕК, второй TEK_D отбрасывается и заменяется вторым TEK_U, и второй новый ТЕК генерируется и устанавливается как третий TEK_U.

Между тем, во время процесса повторной аутентификации базовая станция передает в терминал сообщение передачи EAP протокола, чтобы позволить терминалу выполнить процесс повторной аутентификации сети. После окончания процесса повторной аутентификации базовая станция отбрасывает TEK, имеющий риск незащищенности, посредством применения процесса обновления ТЕК два раза, выполняя процесс согласования ключей.

Теперь описывается процедура обновления ТЕК в операционной среде, в которой терминал принимает MPDU из базовой станции. Когда отсчет счетчика недействительных ключей Invalid ТЕК COUNTER больше или равен заданному порогу, терминал передает сообщение Invalid_TEK, чтобы информировать базовую станцию о результате. Когда отсчет счетчика недействительных ключей lnvalid_TEK COUNTER больше или равен заданному порогу, базовая станция отбрасывает текущий TEK_D шифрования нисходящей линии связи и заменяет текущий TEK_D шифрования нисходящей линии связи ключом шифрования восходящей линии связи ТЕК U (ТЕК D:=TEK U). Кроме того, отсчет COUNTER_TEK увеличивается на 1 всякий раз, когда генерируется новый ТЕК.

После этого при распознавании, что MPDU, принятый из базовой станции, шифруется с использованием TEK_U, поддерживаемого терминалом, терминал передает в базовую станцию сообщение запроса ключа (включающее SAID идентификатор), и базовая станция передает в терминал сообщение отклика ключа (включающее SAID идентификатор, SN номер РМК ключа, отсчет COUNTER_TEK счетчика). Кроме того, когда отсчет COUNTER_TEK обновляется, терминал обновляет ТЕК ключ. То есть терминал отбрасывает текущий ТЕК D и заменяет текущий TEK_D TEK_U (TEK_D:=TEK_U). Кроме того, терминал генерирует новый ТЕК ключ с использованием уравнения (2), приведенного выше. Более того, отсчет COUNTER ТЕК увеличивается на 1, когда генерируется новый ТЕК ключ.

На этапе 420 базовая станция сбрасывает отсчет Invalid CMAC COUNTER на 0 всякий раз, когда обновляется ТЕК ключ.

Как описано выше, иллюстративный вариант осуществления настоящего изобретения использует значение ICV 4 байта, что представляет собой меньший объем служебных данных, чем в уровне технике, но считает частоту генерации, посредством чего недействительный MPDU проходит через проверку целостности и обновляет ТЕК ключ для генерации значения ICV в зависимости от результата проверки (например, когда частота генерации больше или равна 212), так что удовлетворяется требуемая вероятность, составляющая максимум 2-20, того, что недействительный MPDU проходит через проверку целостности. То есть когда требуемый риск составляет 2-20, и частота генерации, при которой недействительный MPDU проходит через проверку целостности, больше или равна 212, размер значения ICV может быть больше или равен log (порог/риск), согласно стандарту Национального института стандартов и технологий США (NIST), так что требуемый уровень безопасности может поддерживаться с использованием значения ICV только 32 бита, то есть 4 байта.

Наоборот, уровень техники не считает частоту генерации, посредством чего недействительный MPDU проходит через проверку целостности.

Хотя фиг.4 иллюстрирует случай, в котором базовая станция принимает MPDU из релевантного терминала, предшествующее описание применимо к случаю, в котором терминал принимает MPDU из базовой станции и в котором терминал выполняет действия, показанные на фиг.4.

Фиг.5 - вид, иллюстрирующий поток сигналов для обновления ключа шифрования (PMK и AK), когда базовая станция принимает управляющее сообщение из релевантного терминала, согласно иллюстративному варианту осуществления настоящего изобретения.

Когда на этапе 500 частота отсчетов Invalid_CMAC COUNTER становится выше или равной заданной частоте, базовая станция передает в терминал сообщение согласования ключей Key_agreement MSG#1, чтобы обновить новый ключ шифрования (PMK и AK).

При приеме сообщения Key_agreement MSG#1 на этапе 510 терминал передает в базовую станцию сообщение Key_agreement MSG#2.

На этапе 520 базовая станция передает в релевантный терминал сообщение согласования ключей Key_agreement MSG#3 в ответ на сообщение Key_agreement MSG#2.

Следовательно, терминал и базовая станция совместно используют новый ключ шифрования (PMK и AK) между ними путем обмена необходимой информации для обновления PMK и AK через сообщения согласования ключей Key_agreement. Упомянутые согласования ключей используются для подтверждения действительности нового ключа (PMK и AK). После успешного согласования ключей новый ключ может применяться к другим управляющим сообщениям и MPDU.

Фиг.6 иллюстрирует поток сигналов для обновления ключа шифрования (PMK и AK), когда терминал принимает управляющее сообщение из базовой станции, согласно иллюстративному варианту осуществления настоящего изобретения.

Когда на этапе 600 частота отсчетов Invalid_CMAC COUNTER становится выше или равной заданной частоте, терминал передает в базовую станцию сообщение недействительных кодов CMAC Invalid_CMAC message, информирующее об этом.

При приеме сообщения Invalid_CMAC message базовая станция передает в релевантный терминал сообщение согласования ключей Key_agreement MSG#1 для обновления ключа шифрования (PMK ключа и AK) на этапе 610.

При приеме сообщения Key_agreement MSG#1 терминал передает в базовую станцию сообщение Key_agreement MSG#2 на этапе 620.

На этапе 630 базовая станция передает в релевантный терминал сообщение согласования ключей Key_agreement MSG#3 в ответ на сообщение Key_agreement MSG#2.

Следовательно, терминал и базовая станция совместно используют новый ключ шифрования (PMK и AK) между ними путем обмена необходимой информации для обновления PMK и AK через сообщения согласования ключей Key_agreement. Такие сообщения согласования ключей используются для подтверждения действительности нового ключа (PMK и AK). После успешного согласования ключей новый ключ может применяться к другим управляющим сообщениям и MPDU.

Фиг.7 иллюстрирует поток сигналов для обновления ключа шифрования (ТЕК), когда базовая станция принимает MPDU из релевантного терминала, согласно иллюстративному варианту осуществления настоящего изобретения.

Как показано на фиг.7, если последовательность ключей оказывается недействительной на этапе 700, то базовая станция передает в терминал сообщение недействительных ТЕК ключей (Invalid ТЕК message).

Терминал, который принял сообщение Invalid_ТЕК, передает в базовую станцию сообщение запроса TEK (TEK-REQ) на этапе 710.

На этапе 720 базовая станция передает в терминал сообщение отклика TEK (TEK-RSP) в ответ на сообщение запроса TEK-REQ.

Следовательно, релевантный терминал и базовая станция используют один и тот же ТЕК ключ между ними путем совместного использования информации для генерации ТЕК ключа, потому что сообщение запроса TEK-REQ уведомляет свою соответствующую систему защиты (SA), и ее ответ TEK-RSP отвечает относительно последовательности ключей EKS, PMK SN номера и COUNTER_TEK, которые ABS система поддерживает в отношении SA системы, уведомляемой в запросе TEK-REQ.

Фиг.8 иллюстрирует поток сигналов для обновления ключа шифрования (ТЕК), когда базовая станция принимает MPDU из релевантного терминала, согласно иллюстративному варианту осуществления настоящего изобретения.

Как показано на фиг.8, когда последовательность ключей оказывается недействительной на этапе 800, базовая станция передает в терминал сообщение запроса ТЕК (TEK-REQ).

На этапе 810 базовая станция передает в терминал сообщение отклика TEK (TEK-RSP) в ответ на сообщение запроса TEK-REQ.

Следовательно, релевантный терминал и базовая станция используют один и тот же ТЕК ключ между ними путем совместного использования информации для генерации ТЕК ключа, потому что сообщение запроса TEK-REQ уведомляет свою ассоциированную SA (систему защиты), и ее ответ TEK-RSP отвечает относительно последовательности ключей EKS, PMK SN номера и COUNTER_TEK ключа, которые ABS система поддерживает в отношении SA системы, уведомляемой в запросе TEK-REQ.

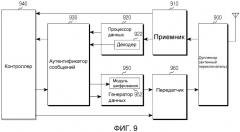

Фиг.9 - блок-схема, иллюстрирующая устройство (базовую станцию или терминал) для уменьшения служебных данных для проверки целостности данных в беспроводной системе связи.

Блок-схема описана согласно функционированию терминала. Как показано на фи