Способы и устройства, обеспечивающие синхронизацию конфигураций безопасности

Иллюстрации

Показать всеИзобретение относится к мобильной связи. Технический результат заключается в обеспечении синхронизации параметров безопасности между терминалами доступа и беспроводной сетью. Терминал доступа отправляет сообщение завершения режима безопасности в сетевой объект, при приеме которого сетевой объект осуществляет обновление параметров безопасности. Терминал доступа инициирует процедуру мобильности в то время, когда осуществляется процедура режима безопасности, прерывает процедуру режима безопасности и возвращается к старым параметрам безопасности. Терминал доступа отправляет в сетевой объект сообщение обновления мобильности, включающее в себя выделенный индикатор состояния, сконфигурированный сообщать сетевому объекту, что терминал доступа возвратился к старым параметрам безопасности. В ответ на сообщение обновления мобильности, сетевой объект возвращается к старым параметрам безопасности. 8 н. и 35 з.п. ф-лы, 17 ил.

Реферат

Настоящая заявка на патент испрашивает приоритет предварительной заявки США № 61/356464, озаглавленной "Methods and Apparatuses Facilitating Synchronization of Security Configurations", поданной 18 июня 2010 года, права на которую принадлежат правообладателю настоящей заявки, и настоящим явно включенной в данный документ посредством ссылки.

ОБЛАСТЬ ТЕХНИКИ, К КОТОРОЙ ОТНОСИТСЯ ИЗОБРЕТЕНИЕ

Различные признаки относятся к устройствам и системам беспроводной связи, а более конкретно к синхронизации конфигураций безопасности между терминалами доступа и сетевыми объектами.

УРОВЕНЬ ТЕХНИКИ

Безопасность является важным признаком системы беспроводной связи. Безопасность в некоторых системах беспроводной связи традиционно может содержать два признака: "целостность данных" и "шифрование". "Целостность данных" является признаком, который обеспечивает то, что неконтролируемые мошеннические сети не имеют возможности отправлять необязательные служебные сообщения с намерением вызывать (или фактически вызывающие) какие-либо нежелательные эффекты в текущем вызове. "Шифрование" является признаком, который обеспечивает то, что все служебные сообщения и сообщения с данными шифруются по радиоинтерфейсу, чтобы запрещать третьей стороне перехват сообщений. В некоторых системах беспроводной связи, к примеру в универсальной системе мобильной связи (UMTS), защита целостности является обязательной, в то время как шифрование является необязательным. Защита целостности может быть реализована только на служебных однонаправленных радиоканалах, тогда как шифрование может быть реализовано и на служебных однонаправленных радиоканалах, и на однонаправленных радиоканалах передачи данных.

В традиционной беспроводной сети терминал доступа (AT) типично выполняет согласование с беспроводной сетью, чтобы устанавливать параметры безопасности, такие как ключи шифрования для использования в шифровании (или зашифровке) связи между терминалом доступа и сетевыми компонентами. Такие параметры безопасности могут иногда обновляться и/или изменяться, чтобы обеспечивать секретность данных, передаваемых между терминалом доступа и сетевыми компонентами.

Пример традиционного способа для инициирования или обновления параметров безопасности между терминалом доступа и беспроводной сетью, в общем, включает в себя прием терминалом доступа команды режима безопасности из беспроводной сети и обновления своих параметров безопасности на основе принятой команды режима безопасности. После того как терминал доступа обновляет свои параметры безопасности и до реализации новых параметров безопасности, терминал доступа отправляет сообщение завершения режима безопасности в беспроводную сеть. При приеме сообщения завершения режима безопасности, беспроводная сеть начинает использование новых параметров безопасности для того, чтобы защищать все последующие сообщения нисходящей линии связи, отправленные в терминал доступа.

Тем не менее, терминал доступа не начинает использование новых параметров безопасности для того, чтобы защищать все сообщения восходящей линии связи, отправленные в беспроводную сеть, до тех пор, пока сообщение подтверждения приема не принимается из беспроводной сети в ответ на сообщение завершения режима безопасности, отправленное терминалом доступа. Другими словами, терминал доступа не начинает использование новых параметров безопасности для сообщений, отправленных из терминала доступа в беспроводную сеть, до тех пор, пока терминал доступа не принимает подтверждение приема из беспроводной сети относительно того, что сообщение завершения режима безопасности принято и аутентифицировано.

Как результат, имеется небольшое окно между временем, когда процедура режима безопасности завершается в беспроводной сети (например, когда сообщение завершения режима безопасности принимается в беспроводной сети) и когда процедура режима безопасности завершается в терминале доступа (например, когда подтверждение приема принимается терминалом доступа, и параметры безопасности обновляются). Вследствие этого временного окна, беспроводная сеть может быть обновлена на новые параметры безопасности, в то время как терминал доступа остается со старыми параметрами безопасности. Например, традиционные терминалы доступа типично выполнены с возможностью прерывать процедуру режима безопасности, когда инициируются определенные другие процедуры, такие как процедура мобильности.

В случаях, когда беспроводная сеть обновляется на новые параметры безопасности, но терминал доступа продолжает использовать старые параметры безопасности, беспроводное подключение между ними типично завершается сбоем, приводя к прерванным вызовам и неудовлетворенности пользователя терминала доступа. Следовательно, должно быть преимущественным предоставлять способы и устройства для недопущения ситуации, в которой беспроводная сеть обновляется на новые параметры безопасности, в то время как терминал доступа продолжает использовать старые параметры безопасности, и/или для синхронизации параметров безопасности, когда возникает эта ситуация.

РАСКРЫТИЕ ИЗОБРЕТЕНИЯ

Различные признаки обеспечивают синхронизацию параметров безопасности между терминалами доступа и сетью доступа. Один признак предоставляет терминалы доступа, выполненные с возможностью обеспечивать такую синхронизацию. Согласно одному или более вариантам осуществления, терминал доступа (AT) может содержать интерфейс беспроводной связи, соединенный со схемой обработки. Интерфейс беспроводной связи может быть выполнен с возможностью обеспечивать беспроводную связь терминала доступа.

Согласно, по меньшей мере, одной реализации, схема обработки может быть выполнена с возможностью осуществлять процедуру режима безопасности для переконфигурирования параметров безопасности терминала доступа. В то время, когда осуществляется процедура режима безопасности, схема обработки может инициировать процедуру мобильности. Схема обработки также может прерывать процедуру режима безопасности и возвращаться к старым параметрам безопасности в результате инициирования процедуры мобильности. Сообщение обновления мобильности может отправляться посредством схемы обработки через интерфейс беспроводной связи, при этом сообщение обновления мобильности включает в себя выделенный индикатор состояния безопасности, сконфигурированный указывать, что терминал доступа возвращается к старым параметрам безопасности.

Согласно, по меньшей мере, одной другой реализации, схема обработки может быть выполнена с возможностью осуществлять процедуру режима безопасности для переконфигурирования параметров безопасности терминала доступа. В то время, когда осуществляется процедура режима безопасности, схема обработки может инициировать процедуру мобильности, включающую в себя отправку сообщения обновления мобильности. Схема обработки также может прерывать процедуру режима безопасности и возвращаться к старым параметрам безопасности в результате инициирования процедуры мобильности. Схема обработки может принимать сообщение подтверждения обновления мобильности в ответ на сообщение обновления мобильности через интерфейс беспроводной связи. Если невозможно декодировать сообщение подтверждения обновления мобильности с использованием старых параметров безопасности, схема обработки может переключаться на новые параметры безопасности.

Согласно, по меньшей мере, одной другой реализации, схема обработки может быть выполнена с возможностью осуществлять процедуру режима безопасности, включающую в себя отправку сообщения завершения режима безопасности в сеть доступа через интерфейс беспроводной связи. В ответ на сообщение завершения режима безопасности, схема обработки может принимать сообщение подтверждения приема через интерфейс беспроводной связи. Схема обработки может осуществлять обновление на новые параметры безопасности и отправлять другое сообщение подтверждения приема в сеть доступа через интерфейс беспроводной связи, при этом другое сообщение подтверждения приема выполнено с возможностью указывать, что терминал доступа обновляется на новые параметры безопасности.

Способы, осуществляемые в терминале доступа, также предоставляются согласно признаку обеспечения синхронизации параметров безопасности между терминалами доступа и сетью доступа. По меньшей мере, в одной реализации таких способов, процедура режима безопасности может осуществляться для переконфигурирования параметров безопасности терминала доступа. Процедура мобильности может быть инициирована в то время, когда осуществляется процедура режима безопасности. Процедура режима безопасности может прерываться в результате инициирования процедуры обновления мобильности, и терминал доступа может возвращаться к старым параметрам безопасности. Сообщение обновления мобильности может отправляться, при этом сообщение обновления мобильности включает в себя выделенный индикатор состояния, сконфигурированный указывать, что терминал доступа возвращается к старым параметрам безопасности.

По меньшей мере, в одной другой реализации, процедура режима безопасности может осуществляться для переконфигурирования параметров безопасности терминала доступа. Процедура мобильности может быть инициирована в то время, когда осуществляется процедура режима безопасности, включающая в себя отправку сообщения обновления мобильности. Процедура режима безопасности может прерываться в результате инициирования процедуры обновления мобильности, и терминал доступа может возвращаться к старым параметрам безопасности. Сообщение подтверждения обновления мобильности может быть принято в ответ на сообщение обновления мобильности. Терминал доступа может переключаться на новые параметры безопасности, если терминал доступа не может декодировать сообщение подтверждения обновления мобильности с использованием старых параметров безопасности.

В еще одной или более других реализаций, такие способы могут включать в себя осуществление процедуры режима безопасности, включающей в себя отправку сообщения завершения режима безопасности в сеть доступа. В ответ на сообщение завершения режима безопасности осущесвляется прием сообщения подтверждения приема. Терминал доступа может быть обновлен на новые параметры безопасности. Другое сообщение подтверждения приема может отправляться в сеть доступа, при этом другое сообщение подтверждения приема выполнено с возможностью указывать, что терминал доступа обновляется на новые параметры безопасности.

Другой признак предоставляет сетевые объекты, выполненные с возможностью обеспечивать синхронизацию параметров безопасности между терминалами доступа и сетью доступа. Такие сетевые объекты могут содержать интерфейс связи, соединенный со схемой обработки. По меньшей мере, в одной реализации, схема обработки может быть выполнена с возможностью принимать сообщение завершения режима безопасности из терминала доступа через интерфейс связи. В ответ на сообщение завершения режима безопасности, схема обработки может осуществлять обновление на новые параметры безопасности. Схема обработки дополнительно может принимать сообщение обновления мобильности из терминала доступа через интерфейс связи. Сообщение обновления мобильности может включать в себя выделенный индикатор состояния безопасности, сконфигурированный указывать, что терминал доступа возвращается к старым параметрам безопасности. В ответ на принятое сообщение обновления мобильности, схема обработки может возвращаться к старым параметрам безопасности.

По меньшей мере, в одной другой реализации, схема обработки может быть выполнена с возможностью принимать сообщение завершения режима безопасности из терминала доступа через интерфейс связи. В ответ на сообщение завершения режима безопасности, схема обработки может осуществлять обновление на новые параметры безопасности. Схема обработки может принимать сообщение обновления мобильности из терминала доступа и может отправлять сообщение подтверждения обновления мобильности в терминал доступа в ответ на сообщение обновления мобильности. Если ответ на сообщение подтверждения обновления мобильности не принимается из терминала доступа, схема обработки может возвращаться к старым параметрам безопасности и может повторно отправлять сообщение подтверждения обновления мобильности в терминал доступа с использованием старых параметров безопасности, чтобы шифровать сообщение.

В еще одной или более других реализаций, схема обработки может быть выполнена с возможностью принимать сообщение завершения режима безопасности из терминала доступа через интерфейс связи. Схема обработки может отправлять сообщение подтверждения приема в ответ на сообщение завершения режима безопасности. Схема обработки может принимать из терминала доступа другое сообщение подтверждения приема, указывающее, что терминал доступа обновляется на новые параметры безопасности. В ответ на другое сообщение подтверждения приема, схема обработки может осуществлять обновление на новые параметры безопасности.

Операции способа в сетевом объекте также предоставляются согласно признаку обеспечения синхронизации параметров безопасности между терминалами доступа и сетью доступа. По меньшей мере, в одной реализации таких способов, сообщение завершения режима безопасности может быть принято из терминала доступа. В ответ на сообщение завершения режима безопасности, сетевой объект может быть обновлен на новые параметры безопасности. Сообщение обновления мобильности может быть принято из терминала доступа, при этом сообщение обновления мобильности включает в себя выделенный индикатор состояния безопасности, сконфигурированный указывать, что терминал доступа возвращается к старым параметрам безопасности. В ответ на сообщение обновления мобильности, сетевой объект может возвращаться к старым параметрам безопасности.

По меньшей мере, в одной другой реализации таких способов, сообщение завершения режима безопасности может быть принято из терминала доступа. В ответ на сообщение завершения режима безопасности, сетевой объект может быть обновлен на новые параметры безопасности. Сообщение обновления мобильности может быть принято из терминала доступа, и сообщение подтверждения обновления мобильности может отправляться в терминал доступа в ответ на принятое сообщение обновления мобильности. Если ответ на сообщение подтверждения обновления мобильности не принимается из терминала доступа, сетевой объект может возвращаться к старым параметрам безопасности, и сообщение подтверждения обновления мобильности может повторно отправляться в терминал доступа с использованием старых параметров безопасности, чтобы шифровать сообщение подтверждения обновления мобильности.

В еще одной или более других реализаций таких способов, сообщение завершения режима безопасности может быть принято из терминала доступа. Сообщение подтверждения приема может отправляться в ответ на сообщение завершения режима безопасности. Из терминала доступа может быть принято другое сообщение подтверждения приема, указывающее, что терминал доступа обновляется на новые параметры безопасности. В ответ на другое сообщение подтверждения приема, сетевой объект может быть обновлен на новые параметры безопасности.

КРАТКОЕ ОПИСАНИЕ ЧЕРТЕЖЕЙ

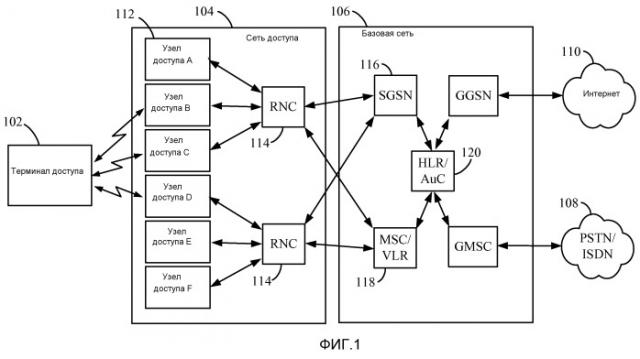

Фиг.1 является блок-схемой, иллюстрирующей сетевое окружение, в котором могут быть использованы различные признаки согласно, по меньшей мере, одному примеру.

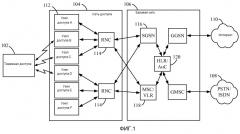

Фиг.2 иллюстрирует типичную иерархию ключей, которая может быть реализована в типичной сети беспроводной связи.

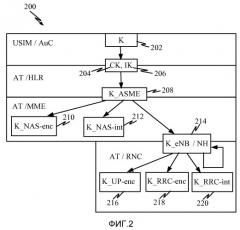

Фиг.3 иллюстрирует примерный стек протоколов, который может быть реализован в устройстве связи, работающем в сети с коммутацией пакетов.

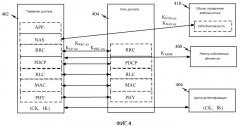

Фиг.4 является блок-схемой, иллюстрирующей сетевую систему, в которой могут быть сформированы различные ключи защиты, проиллюстрированные на Фиг.2 и 3.

Фиг.5 (содержащая Фиг.5A и 5B) является блок-схемой последовательности операций способа, иллюстрирующей пример операции синхронизации параметров безопасности, в которой терминал доступа указывает сети доступа, что процедура режима безопасности прервана в терминале доступа.

Фиг.6 является блок-схемой последовательности операций способа, иллюстрирующей пример операции синхронизации параметров безопасности терминалом доступа, когда параметры безопасности в сети доступа обновляются, а параметры безопасности в терминале доступа не обновляются.

Фиг.7 является блок-схемой последовательности операций способа, иллюстрирующей пример операции синхронизации параметров безопасности терминала доступа, сети доступа и базовой сети, чтобы обеспечивать обновление параметров безопасности в сети доступа только после того, как параметры безопасности обновляются в терминале доступа.

Фиг.8 является блок-схемой последовательности операций способа, иллюстрирующей пример операции синхронизации параметров безопасности посредством сети доступа, когда параметры безопасности сети доступа обновляются, а параметры безопасности терминала доступа нет.

Фиг.9 является блок-схемой, иллюстрирующей выборочные компоненты терминала доступа согласно, по меньшей мере, одному варианту осуществления.

Фиг.10 является блок-схемой последовательности операций, иллюстрирующей пример способа, осуществляемого в терминале доступа для указания сети доступа того, когда терминал доступа возвращается к старым параметрам безопасности.

Фиг.11 является блок-схемой последовательности операций, иллюстрирующей пример способа, осуществляемого в терминале доступа для определения состояния параметров безопасности в сети доступа для обмена данными с терминалом доступа.

Фиг.12 является блок-схемой последовательности операций, иллюстрирующей пример способа, осуществляемого в терминале доступа для указания сети доступа того, когда терминал доступа обновляется на новые параметры безопасности.

Фиг.13 является блок-схемой, иллюстрирующей выборочные компоненты сетевого объекта согласно, по меньшей мере, одному варианту осуществления.

Фиг.14 является блок-схемой последовательности операций, иллюстрирующей пример способа, осуществляемого в сетевом объекте для определения того, что терминал доступа возвращается к старым параметрам безопасности.

Фиг.15 является блок-схемой последовательности операций, иллюстрирующей пример способа, осуществляемого в сетевом объекте для определения того, что терминал доступа возвращается к старым параметрам безопасности.

Фиг.16 является блок-схемой последовательности операций, иллюстрирующей пример способа, осуществляемого в сетевом объекте для обновления со старых параметров безопасности на новые параметры безопасности после того, как терминал доступа обновляется на новые параметры безопасности.

ОСУЩЕСТВЛЕНИЕ ИЗОБРЕТЕНИЯ

В нижеследующем описании конкретные подробности представлены с тем, чтобы обеспечивать полное понимание описанных реализаций. Тем не менее, специалисты в данной области техники должны понимать, что различные реализации могут осуществляться на практике без этих конкретных подробностей. Например, схемы могут быть показаны на блок-схемах таким образом, чтобы не затруднять понимание реализаций необязательными подробностями. В других случаях широко распространенные схемы, структуры и технологии могут быть показаны в подробностях, чтобы не затруднять понимание описанных реализаций.

Слово "примерный" используется в данном документе для того, чтобы обозначать "служащий в качестве примера, отдельного случая или иллюстрации". Любая реализация или вариант осуществления, описанная в данном документе как "примерная", не обязательно должна быть истолкована как предпочтительная или выгодная по сравнению с другими вариантами осуществления или реализациями. Аналогично, термин "варианты осуществления" не требует того, чтобы все варианты осуществления включали в себя поясненный признак, преимущество или режим работы. Термин "терминал доступа" при использовании в данном документе предназначен с возможностью интерпретации в широком смысле. Например, "терминал доступа" может включать в себя пользовательские устройства и/или абонентские устройства, такие как мобильные телефоны, устройства поискового вызова, беспроводные модемы, персональные цифровые устройства, персональные информационные менеджеры (PIM), персональные мультимедийные проигрыватели, карманные компьютеры, переносные компьютеры и/или другие устройства мобильной связи/вычислительные устройства, которые обмениваются данными, по меньшей мере, частично, через беспроводную или сотовую сеть.

Обзор

Один или более признаков обеспечивают и/или разрешают синхронизацию параметров безопасности между терминалом доступа и одним или более объектов беспроводной сети. Согласно одному аспекту, терминал доступа (AT) может указывать сетевому объекту, что терминал доступа возвращается к старым параметрам безопасности. Например, терминал доступа может отправлять индикатор с сообщением обновления мобильности, чтобы сообщать сетевому объекту относительно возвращения. В другом примере, терминал доступа может отправлять сообщение в сетевой объект, чтобы сообщать сетевому объекту, что терминал доступа успешно обновляется на новые параметры безопасности.

Согласно одному аспекту, терминал доступа может определять, что сетевой объект обновляется на новые параметры безопасности, и, соответственно, может обновлять собственные параметры безопасности. Например, после прерывания процедуры режима безопасности для обновления на новые параметры безопасности, терминал доступа может определять, что он не может декодировать сообщение, принятое из сетевого объекта. В ответ на сбой при декодировании, терминал доступа может осуществлять обновление на новые параметры безопасности и пытаться декодировать принятое сообщение с использованием новых параметров безопасности. Если терминал доступа успешно выполняет декодирование принятого сообщения с новыми параметрами безопасности, терминал доступа может продолжать использование новых параметров безопасности.

Согласно другому аспекту, сетевой объект может определять, что терминал доступа возвращается к старым параметрам безопасности, и, соответственно, может возвращать собственные параметры безопасности. Например, после обновления на новые параметры безопасности, сетевой объект может отправлять в терминал доступа сообщение, которое шифруется согласно новым параметрам безопасности. Если сетевой объект не может принимать ответ на отправленное сообщение, сетевой объект может возвращаться к старым параметрам безопасности и отправлять сообщение с использованием старых параметров безопасности, чтобы шифровать сообщение. Если сетевой объект принимает ответ на отправленное сообщение с использованием старых параметров безопасности, сетевой объект может продолжать использование старых параметров безопасности.

Примерное сетевое окружение

Фиг.1 является блок-схемой, иллюстрирующей сетевое окружение, в котором могут быть использованы различные признаки согласно, по меньшей мере, одному примеру. Терминал 102 доступа может быть выполнен с возможностью в беспроводном режиме обмениваться данными с сетью 104 доступа, которая функционально соединена с базовой сетью 106.

Вообще говоря, сеть 104 доступа включает в себя радиооборудование, выполненное с возможностью разрешать терминалам 102 доступа осуществлять доступ к сети, в то время как базовая сеть 106 включает в себя возможности коммутации и маршрутизации для подключения либо к сети с коммутацией каналов (например, к коммутируемой телефонной сети общего пользования (PTSN)/цифровой сети с интегрированными услугами (ISDN) 108), либо к сети с коммутацией пакетов (например, к Интернету 110). Базовая сеть 106 дополнительно обеспечивает услуги управления мобильностью и местоположением абонентов и аутентификации. В некотором примере, как проиллюстрировано на Фиг.1, базовая сеть 106 может быть совместимой с универсальной системой мобильной связи (UMTS) сетью или совместимой с глобальной системой мобильной связи (GSM) сетью.

Сеть 104 доступа может включать в себя один или более узлов 112 доступа (например, базовую станцию, узел B и т.д.) и контроллер 114 радиосети (RNC). Каждый узел 112 доступа типично ассоциирован с сотой или сектором, содержащим географическую область приема и покрытия передачи. Соты или секторы могут перекрываться друг с другом. Контроллер 114 радиосети (RNC) может быть выполнен с возможностью управлять узлами 112 доступа, которые функционально подключены к нему. Контроллер 114 радиосети (RNC) дополнительно может быть выполнен с возможностью осуществлять управление радиоресурсами, некоторыми функциями управления мобильностью и может быть точкой, в которой выполняется шифрование до того, как пользовательские данные отправляются в и из терминала 102 доступа. Контроллер 114 радиосети (RNC) функционально соединен с базовой сетью 106 через обслуживающий узел 116 поддержки общей службы пакетной радиопередачи (GPRS) (SGSN) для вызовов с коммутацией пакетов и через центр 118 коммутации мобильной связи (MSC), который может включать в себя реестр гостевых абонентов (VLR), для вызовов с коммутацией каналов. Реестр собственных абонентов (HLR) и центр аутентификации (AuC) 120 могут служить для того, чтобы аутентифицировать терминалы доступа до предоставления услуг связи через базовую сеть 106. Следует отметить, что в других типах сетей функции HLR/AuC 120 и других компонентов (таких как MSC/VLR 118) могут быть выполнены посредством других эквивалентных сетевых объектов. Например, в сети по стандарту долгосрочного развития (LTE), некоторые или все функции HLR/AuC 120 могут быть выполнены посредством сервера собственных абонентов (HSS). Базовая сеть 106 также может включать в себя объект управления мобильностью (MME), который выполняет активацию/деактивацию однонаправленных каналов терминалов доступа, помогает при аутентификации терминалов доступа и/или выполняет процедуры поисковых вызовов и/или отслеживания терминалов доступа (включающие в себя повторные передачи) для терминалов доступа, соединенных с базовой сетью.

Когда терминал 102 доступа пытается подключаться к сети 104 доступа, терминал 102 доступа первоначально аутентифицируется, чтобы верифицировать идентификационные данные терминала 102 доступа. Терминал 102 доступа также аутентифицирует сеть, чтобы верифицировать, что он подключается к сети 104 доступа, которую он авторизован использовать. Согласование типично происходит между терминалом 102 доступа и сетью 104 доступа и/или базовой сетью 106, чтобы устанавливать параметры безопасности, такие как ключи шифрования для использования в шифровании связи между терминалом 102 доступа и сетевыми компонентами (например, сетью 104 доступа и/или базовой сетью 106). Такие параметры безопасности могут иногда обновляться и/или изменяться, чтобы обеспечивать секретность данных, передаваемых между терминалом 102 доступа и сетевыми компонентами.

Фиг.2 иллюстрирует типичную иерархию 200 ключей, которая может быть реализована для того, чтобы устанавливать параметры безопасности (например, ключи шифрования) для использования в шифровании связи между терминалом 102 доступа и сетевыми компонентами (например, сетью 104 доступа и/или базовой сетью 106). Здесь, универсальный модуль идентификации абонента (USIM), в терминале 102 доступа и базовой сети 106 (например, центр аутентификации (HLR/AuC 120 на Фиг.1)), использует главный ключ K 202 для того, чтобы формировать ключ 204 шифрования (CK) и ключ 206 целостности (IK). Ключ 204 шифрования (CK) и ключ 206 целостности (IK) затем могут быть использованы посредством устройства связи и базовой сети 106 (например, реестра собственных абонентов (HLR)) для того, чтобы формировать ключ K_ASME 208 объекта управления безопасностью доступа. Активация режима безопасности терминала 102 доступа может быть выполнена через процедуру аутентификации и согласования ключей (AKA), процедуру режима безопасности слоя, не связанного с предоставлением доступа (NAS) (NAS SMC), и процедуру режима безопасности слоя доступа (NAS) (AS SMC). AKA используется для того, чтобы извлекать ключ K_ASME 208, который затем используется в качестве основного ключа для вычисления ключей 210 и 212 NAS (слоя, не связанного с предоставлением доступа) и ключей 214, 216, 218 и 220 AS (слоя доступа). Терминал 102 доступа и базовая сеть 106 затем могут использовать K_ASME 208 для того, чтобы формировать один или более этих ключей защиты.

Сети с коммутацией пакетов могут быть структурированы на нескольких иерархических протокольных уровнях, при этом нижние протокольные уровни предоставляют услуги верхним уровням, и каждый уровень отвечает за выполнение различных задач. Например, Фиг.3 иллюстрирует примерный стек протоколов, который может быть реализован в устройстве связи, работающем в сети с коммутацией пакетов. В этом примере, стек 302 протоколов включает в себя физический уровень (PHY) 304, уровень 306 управления доступом к среде (MAC), уровень 308 управления радиосвязью (RLC), уровень 310 протокола конвергенции пакетных данных (PDCP), уровень 312 управления радиоресурсами (RRC), уровень 314 слоя, не связанного с предоставлением доступа (NAS), и прикладной уровень (APP) 316.

Уровни ниже NAS-уровня 314 зачастую упоминаются как уровень 318 слоя доступа (AS). RLC-уровень 308 может включать в себя один или более каналов 320. RRC-уровень 312 может реализовывать различные режимы мониторинга для терминала доступа, включающие в себя подключенное состояние и состояние бездействия. Уровень 314 слоя, не связанного с предоставлением доступа (NAS), может поддерживать контекст управления мобильностью, контекст пакетной передачи данных устройства связи и/или его IP-адреса. Следует отметить, что другие уровни могут присутствовать в стеке 302 протоколов (например, выше, ниже и/или между проиллюстрированными уровнями), но опущены в целях иллюстрации.

Ссылаясь на Фиг.1-3, сеансовые/радио каналы-носители 322 могут устанавливаться, например, на RRC-уровне 312 и/или NAS-уровне 314. Следовательно, NAS-уровень 314 может быть использован терминалом 102 доступа и базовой сети 106 для того, чтобы формировать ключи K_NAS-enc 210 и K_NAS-int 212 защиты, показанные на Фиг.2. Аналогично, RRC-уровень 312 может быть использован терминалом 102 доступа и сети 104 доступа (например, RNC 114) для того, чтобы формировать ключи K_UP-enc 216, K_RRC-enc 218 и K_RRC-int 220 защиты слоя доступа (AS). Хотя ключи K_UP-enc 216, K_RRC-enc 218 и K_RRC-int 220 защиты могут быть сформированы на RRC-уровне 312, эти ключи могут быть использованы посредством PDCP-уровня 310 для того, чтобы защищать передачу служебных сигналов и/или передачу пользовательских данных. Например, ключ K_UP-enc 216 может быть использован посредством PDCP-уровня 310 для того, чтобы защищать связь в пользовательской плоскости/плоскости данных (UP), в то время как ключи K_RRC-enc 218 и K_RRC-int 220 могут быть использованы для того, чтобы защищать передачу служебных (т.е. управляющих) сигналов на PDCP-уровне 310.

При извлечении этих ключей защиты, используемых для алгоритмов шифрования и обеспечения целостности, как в AS (пользовательская плоскость и в RRC), так и NAS требуется предоставление отдельных идентификационных данных алгоритма в качестве одного из вводов. На AS-уровне алгоритмы, которые должны быть использованы, предоставляются посредством команды режима безопасности на уровне управления радиоресурсами (RRC).

Фиг.4 является блок-схемой, иллюстрирующей сетевую систему, в которой могут быть сформированы различные ключи защиты, проиллюстрированные на Фиг.2 и 3. Здесь терминал 402 доступа может реализовывать стек связи, который включает в себя различные уровни (например, APP, NAS, RRC, RLC, MAC и PHY). Сеть 404 доступа может предоставлять беспроводное подключение для терминала 402 доступа, так что он может обмениваться данными с сетью. Центр аутентификации (AuC) 406 и терминал 402 доступа могут знать или иметь доступ к корневому ключу (K), который может быть использован для того, чтобы формировать или получать ключ шифрования (CK) и/или ключ целостности (IK). Терминал 402 доступа и/или реестр 408 собственных абонентов (HLR) затем могут использовать ключ шифрования (CK) и/или ключ целостности (IK) для того, чтобы формировать ключ K_ASME объекта управления безопасностью доступа. С использованием ключа K_ASME терминал 402 доступа и объект управления мобильностью (MME) 410 затем могут формировать ключи K_NAS-enc и K_NAS-int. Терминал 402 доступа и MME 410 также могут формировать конкретный для сети доступа ключ K_eNB/NH. С использованием этого конкретного для сети доступа ключа K_eNB/NH терминал 402 доступа и сеть 404 доступа могут формировать ключи K_UP-enc и K_RRC-enc, и K_RRC-int.

Подробности относительно извлечения этих ключей содержатся в документе 3GPP STD-T63-33.401 "System Architecture Evolution (SAE): Security Architecture" (известен как 3GPP TS 33.401) версия 8, который содержится в данном документе по ссылке.

Со ссылкой на Фиг.1, терминал 102 доступа типично выполнен с возможностью изменяться между сотами (например, узлами 112 доступа), к которым он активно подключен. Например, по мере того как терминал 102 доступа перемещается через географическую область, различные соты (например, узлы 112 доступа) могут предоставлять лучшие возможности подключения (например, более сильный сигнал). Терминал 102 доступа, соответственно, может переключаться с одной соты (например, узла 112 доступа) на другую соту (например, узел 112 доступа). В традиционных сетях, такая мобильность терминала 102 доступа, требующего изменений с одной соты (например, узла 112 доступа) на другую соту (например, узел 112 доступа), может приводить к отмене всех текущих обновлений параметров безопасности (например, обновлений в параметрах K_UP-enc, K_RRC-enc и/или K_RRC-int безопасности слоя доступа). Например, в результате мобильности терминала 102 доступа, может быть инициирована процедура мобильности, приводя к отмене осуществляемой процедуры режима безопасности. В качестве примера, а не ограничения, процедура мобильности может включать в себя повторный выбор соты, неисправимую ошибку на уровне управления радиосвязью (RLC), проблему состояния отсутствия обслуживания и т.д. Соответственно, некоторые не ограничивающие примеры сообщений обновления мобильности, которые могут отправляться в качестве части процедуры мобильности, могут включать в себя сообщение повторного выбора соты, сообщение о неисправимой ошибке на уровне управления радиосвязью (RLC), сообщение об отсутствии обслуживания и т.д.

В случаях, если осуществляемая процедура режима безопасности отменяется, имеется вероятность того, что параметры безопасности обновляются в сети 104 доступа, но не обновляются в терминале 102 доступа, как подробнее описано ниже. В результате обновления параметров безопасности в сети 104 доступа, но не в терминале 102 доступа, может возникать постоянная ошибка декодирования сообщений/данных и потеря соединения между терминалом 102 доступа и сетью 104 доступа (например, приводящая к прерванным вызовам).

Согласно одному аспекту, когда терминал 102 доступа инициирует процедуру мобильности (например, повторный выбор узла 112 доступа) после того как сеть 104 доступа обновляется на новые параметры безопасности, терминал 102 доступа может быть выполнен с возможностью отправлять индикатор сети 104 доступа, информирующий сеть 104 доступа относительно того, что терминал 102 доступа возвращается к старым параметрам безопасности. Например, терминал 102 доступа может включать индикатор в сообщение обновления мобильности, отправленное в сеть 104 доступа.

Согласно другому аспекту, сеть 104 доступа может быть выполнена с возможностью переключаться на старые параметры безопасности, когда терминал 102 доступа не может отвечать на сообщение подтверждения обновления мобильности из сети 104 доступа, которое шифруется согласно новым параметрам безопасности. Иными словами, после того как сеть 104 доступа отправляет сообщение подтверждения обновления мобильности в терминал 102 доступа конкретное число раз без приема ответа из терминала 102 доступа, сеть 104 доступа может возвращаться к старым параметрам безопасности и отправлять сообщение подтверждения обновления мобильности, зашиф