Способ и устройство для получения ключа безопасности в ретрансляционной системе

Иллюстрации

Показать всеИзобретение относится к технологиям связи. Технический результат - эффективное обеспечение безопасности данных в каждом сегменте радиоинтерфейса. Способ для получения ключа безопасности в ретрансляционной системе, в котором узел в ретрансляционной системе получает начальный ключ, в соответствии с начальным ключом узел получает корневой ключ ключа защиты радиоинтерфейса между узлом и другим узлом, который непосредственно граничит с узлом, и в соответствии с корневым ключом узел получает ключ защиты радиоинтерфейса между узлом и упомянутым другим узлом, который непосредственно граничит с узлом. Поэтому в соответствии с начальным ключом каждый узел нижнего уровня получает корневой ключ ключа защиты радиоинтерфейса между каждым узлом нижнего уровня, так что можно соответствующим образом защитить данные UE на линии связи интерфейса Un. 5 н. и 7 з.п. ф-лы, 11 ил.

Реферат

ОБЛАСТЬ ТЕХНИКИ, К КОТОРОЙ ОТНОСИТСЯ ИЗОБРЕТЕНИЕ

[0002] Настоящее изобретение относится к области технологий связи и, в частности, к способу и устройству для получения системного ключа в ретрансляционной системе.

УРОВЕНЬ ТЕХНИКИ ИЗОБРЕТЕНИЯ

[0003] LTE-A (Расширенная система долгосрочного развития, LTE-Advanced) является развитием стандарта технологии широкополосной радиосвязи LTE 3GPP, который пристально рассматривается в настоящее время. Чтобы повысить пропускную способность на границе соты, в LTE-A вводится ретрансляционный узел (Relay Node, RN), чтобы обеспечить потребности временного развертывания сети для операторов или пользователей и поддерживать функцию группового перемещения, где RN может быть развернут в сельской, городской и домашней активной зоне доступа или "мертвой" зоне.

[0004] RN располагается между донорным eNB (DeNB, Donor eNB), которому принадлежит RN, и UE, RN отправляет сигнал нисходящей линии связи к UE или отправляет сигнал восходящей линии связи к DeNB, где радиоинтерфейс между RN и DeNB называется интерфейсом Un, а радиоинтерфейс между RN и UE называется интерфейсом Uu. Данные от DeNB к UE проходят через два сегмента радиоинтерфейса, то есть данные достигают UE через два скачка. Когда добавляется больше RN, в LTE-A также может возникнуть многоскачковый сценарий.

[0005] Из-за введения RN число сегментов в линиях связи радиоинтерфейса увеличивается, уровень ключа также увеличивается и существующий механизм безопасности неспособен выполнять эффективное обеспечение безопасности данных в каждом сегменте радиоинтерфейса.

СУЩНОСТЬ ИЗОБРЕТЕНИЯ

[0006] Варианты осуществления настоящего изобретения предоставляют способ и устройство для получения ключа безопасности в ретрансляционной системе, чтобы соответствующим образом защитить данные UE на линии связи интерфейса Un.

[0007] Вариант осуществления настоящего изобретения раскрывает способ для получения ключа безопасности в ретрансляционной системе, который включает в себя:

получение начального ключа узлом в ретрансляционной системе;

в соответствии с начальным ключом получение узлом корневого ключа из ключа защиты радиоинтерфейса между узлом и другим узлом, который непосредственно граничит с упомянутым узлом; и

в соответствии с корневым ключом получение узлом ключа защиты радиоинтерфейса между узлом и упомянутым другим узлом, который непосредственно граничит с упомянутым узлом.

[0008] Вариант осуществления настоящего изобретения раскрывает способ для получения ключа безопасности в ретрансляционной системе, который включает в себя:

получение первым ретрансляционным узлом корневого ключа в процессе аутентификации с узлом, который граничит с первым ретрансляционным узлом; и

в соответствии с корневым ключом получение первым ретрансляционном узлом ключа защиты радиоинтерфейса для выполнения защиты между первым ретрансляционным узлом и граничащим узлом,

где граничащий узел для первого ретрансляционного узла включает в себя узел верхнего уровня для первого ретрансляционного узла и/или узел нижнего уровня для первого ретрансляционного узла.

[0009] eNB включает в себя:

модуль получения, сконфигурированный для получения начального ключа узлом в ретрансляционной системе;

первый модуль получения, который в соответствии с начальным ключом, полученным модулем получения, сконфигурирован для получения корневого ключа ключа защиты радиоинтерфейса между узлом и другим узлом, который непосредственно граничит с упомянутым узлом; и

второй модуль получения, который в соответствии с корневым ключом, полученным первым модулем получения, сконфигурирован для получения ключа защиты радиоинтерфейса между узлом и упомянутым другим узлом, который непосредственно граничит с упомянутым узлом.

[0010] Ретрансляционный узел включает в себя:

первый модуль получения, сконфигурированный для: первый ретрансляционный узел получает корневой ключ в процессе аутентификации с граничащим узлом для первого ретрансляционного узла; и

второй модуль получения, сконфигурированный для: первый ретрансляционный узел получает в соответствии с корневым ключом, полученным первым модулем получения, ключ защиты радиоинтерфейса для выполнения защиты между первым ретрансляционным узлом и граничащим узлом,

где граничащий узел для первого ретрансляционного узла включает в себя узел верхнего уровня для первого ретрансляционного узла и/или узел нижнего уровня для первого ретрансляционного узла.

[0011] В вариантах осуществления настоящего изобретения узел в ретрансляционной системе принимает начальный ключ в соответствии с начальным ключом получает корневой ключ ключа защиты радиоинтерфейса между узлом и другим узлом, который непосредственно граничит с узлом, и в соответствии с корневым ключом получает ключ защиты радиоинтерфейса между узлом и упомянутым другим узлом, который непосредственно граничит с узлом, чтобы можно было соответствующим образом защитить данные UE на линии связи интерфейса Un, то есть каждое активное UE имеет набор параметров безопасности на линии связи интерфейса Un и, кроме того, эффективное обеспечение безопасности выполняется относительно данных в каждом сегменте радиоинтерфейса.

КРАТКОЕ ОПИСАНИЕ ЧЕРТЕЖЕЙ

[0012] Чтобы четче описать технические решения в вариантах осуществления настоящего изобретения или в предшествующем уровне техники, ниже кратко представляются прилагаемые чертежи, необходимые для описания вариантов осуществления. Очевидно, что прилагаемые чертежи в нижеследующем описании являются лишь некоторыми вариантами осуществления настоящего изобретения и средние специалисты в данной области техники также могут получить другие чертежи из этих прилагаемых чертежей без творческих усилий.

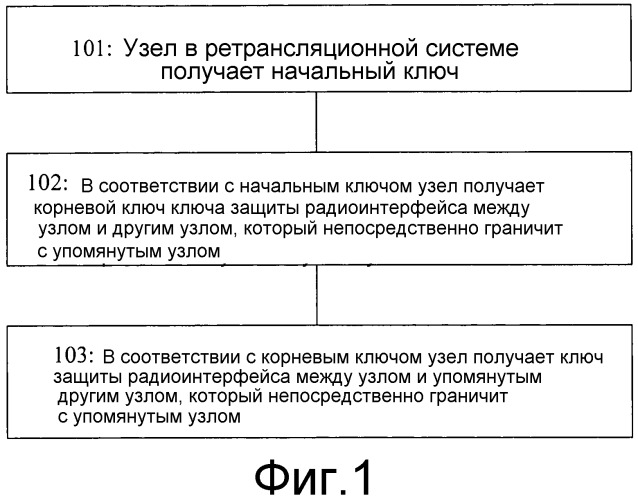

[0013] Фиг.1 - блок-схема последовательности операций способа для получения ключа безопасности в ретрансляционной системе в соответствии с первым вариантом осуществления настоящего изобретения;

[0014] Фиг.2 - блок-схема последовательности операций способа для получения ключа безопасности в ретрансляционной системе в соответствии со вторым вариантом осуществления настоящего изобретения;

[0015] Фиг.3 - блок-схема последовательности операций способа для получения ключа безопасности в ретрансляционной системе в соответствии с третьим вариантом осуществления настоящего изобретения;

[0016] Фиг.4 - блок-схема последовательности операций способа для получения ключа безопасности в ретрансляционной системе в соответствии с четвертым вариантом осуществления настоящего изобретения;

[0017] Фиг.5 - блок-схема последовательности операций способа для получения ключа безопасности в ретрансляционной системе в соответствии с пятым вариантом осуществления настоящего изобретения;

[0018] Фиг.6 - блок-схема последовательности операций способа для получения ключа безопасности в ретрансляционной системе в соответствии с шестым вариантом осуществления настоящего изобретения;

[0019] Фиг.7 - блок-схема последовательности операций способа для получения ключа безопасности в ретрансляционной системе в соответствии с седьмым вариантом осуществления настоящего изобретения;

[0020] Фиг.8 - блок-схема последовательности операций способа для получения ключа безопасности в ретрансляционной системе в соответствии с восьмым вариантом осуществления настоящего изобретения;

[0021] Фиг.9 - блок-схема последовательности операций способа для получения ключа безопасности в ретрансляционной системе в соответствии с девятым вариантом осуществления настоящего изобретения;

[0022] Фиг.10 - схематическая структурная схема узла в ретрансляционной системе в соответствии с вариантом осуществления настоящего изобретения; и

[0023] Фиг.11 - схематическая структурная схема другого узла в ретрансляционной системе в соответствии с вариантом осуществления настоящего изобретения.

ПОДРОБНОЕ ОПИСАНИЕ ВАРИАНТОВ ОСУЩЕСТВЛЕНИЯ

[0024] Чтобы разъяснить цели, технические решения и преимущества настоящего изобретения, настоящее изобретение четко и полностью описывается ниже со ссылкой на прилагаемые чертежи. Очевидно, что варианты осуществления, которые нужно описать, являются лишь частью, а не всеми вариантами осуществления настоящего изобретения. На основе вариантов осуществления настоящего изобретения все другие варианты осуществления, полученные специалистами в данной области техники без творческих усилий, должны входить в объем охраны настоящего изобретения.

[0025] RN обладает следующими характеристиками.

[0026] RN может иметь собственную идентификационную информацию физической соты (PCI, Physical Cell Identity), которую используют для передачи сигнала синхронизации и опорного сигнала RN.

[0027] UE может принимать от RN информацию планирования и обратную связь гибридного автоматического запроса на повторную передачу (HARQ, Hybrid Automatic Retransmitting Request) и отправлять к RN управляющую информацию UE.

[0028] Для UE версии 8 3GPP RN может быть eNB R8, то есть RN имеет характеристику обратной совместимости.

[0029] Для UE LTE-A RN может быть объектом, который отличается от eNB R8.

[0030] В процессе аутентификации в системе LTE сервер домашних абонентов (HSS, Home Subscriber Server) генерирует начальный корневой ключ шифрования и начальный корневой ключ защиты целостности, а именно CK,IK, в соответствии с локальным начальным корневым ключом K. В процессе аутентификации HSS получает начальный ключ KASME базовой сети в соответствии с CK,IK и отправляет KASME к MME. MME получает ключ KNAS уровня без доступа (NAS, Non-Access Stratum), и начальный ключ KeNB сети доступа в соответствии с KASME и MME отправляет KeNB к eNB, а eNB локально получает ключ KAS уровня доступа (AS, Access stratum) в соответствии с KeNB, где KNAS включает в себя ключ шифрования сообщения NAS и ключ защиты целостности сообщения NAS, а KAS включает в себя ключ шифрования плоскости пользователя UP (User Plane), ключ защиты целостности плоскости управления CP (Control Plane) и ключ шифрования CP. Сторона UE также может генерировать CK,IK в соответствии с локальным начальным корневым ключом K. UE получает KASME в соответствии с CK,IK, UE получает ключ KNAS NAS и KeNB в соответствии с KASME, а UE получает ключ KAS AS в соответствии с KeNB. Способ для получения ключа, используемый MME и UE, выглядит следующим образом.

[0031] Функция выработки ключа (KDF) включает в себя:

Производный ключ = HMAC-SHA-256 (Key, S).

Key является входным ключом, S=FC||P0||L0||P1||L1…

Длина FC составляет один байт и используется для различения разных алгоритмов, P0 является входным параметром, а L0 является длиной P0.

[0032] Способ получения выглядит следующим образом:

KASME=KDF (CK||IK, S10), S10=f (FC, PLMN ID, SQN AK).

[0033] MME и UE получают локально:

KeNB=KDF (KASME, S11), S11=f (Uplink NAS COUNT);

KNAS=KDF (KASME, S15), S15=f (отличительный признак типа алгоритма, id алгоритма).

[0034] eNB и UE получают локально:

KAS=KDF (KeNB, S15).

[0035] S10=f (FC, PLMN ID, SQN AK)=FC||PLMN ID||длина PLMN ID ||SQN AK||длина (SQN AK),

где FC=0×10, а PLMN ID относится к идентификатору наземной сети мобильной связи общего пользования. SQN является порядковым номером, AK может быть анонимным ключом, а длина xx может быть длиной xx.

S11=f (FC, Uplink NAS COUNT)=FC||Uplink NAS COUNT||длина Uplink NAS COUNT;

где FC=0×11, а Uplink NAS COUNT может быть значением подсчета сообщений NAS восходящей линии связи.

S15=f (FC, отличительный признак типа алгоритма, id алгоритма)=FC||отличительный признак типа алгоритма||длина отличительного признака типа алгоритма||id алгоритма||длина id алгоритма,

где FC=0×15, отличительный признак типа алгоритма может быть отличительным номером типа алгоритма, а id алгоритма может быть идентификационным номером алгоритма.

[0036] Однако из-за введения RN число сегментов линий связи радиоинтерфейса увеличивается, уровень ключа также увеличивается и существующий механизм безопасности неспособен выполнять эффективное обеспечение безопасности данных в каждом сегменте радиоинтерфейса. Чтобы разрешить эту техническую проблему, вариант осуществления настоящего изобретения предоставляет способ для получения ключа в многоскачковой системе, где характерная ситуация выглядит следующим образом.

[0037] Варианты осуществления настоящего изобретения в дальнейшем подробно описываются, взяв в качестве примера 3-скачковую систему, и способ в каждом варианте осуществления также применим к 2-скачковой системе или системе, которая содержит более 2 скачков (переходов).

[0038] Фиг.1 - блок-схема последовательности операций способа для получения ключа безопасности в ретрансляционной системе в соответствии с первым вариантом осуществления настоящего изобретения. Способ включает в себя:

[0039] Этап 101: Узел в ретрансляционной системе получает начальный ключ.

[0040] Этап 102: В соответствии с начальным ключом узел получает корневой ключ ключа защиты радиоинтерфейса между узлом и другим узлом, который непосредственно граничит с упомянутым узлом.

[0041] Этап 103: В соответствии с корневым ключом узел получает ключ защиты радиоинтерфейса между узлом и упомянутым другим узлом, который непосредственно граничит с упомянутым узлом.

[0042] В этом варианте осуществления настоящего изобретения узел в ретрансляционной системе получает начальный ключ, в соответствии с начальным ключом узел получает корневой ключ ключа защиты радиоинтерфейса между узлом и упомянутым другим узлом, который непосредственно граничит с упомянутым узлом, и в соответствии с корневым ключом узел получает ключ защиты радиоинтерфейса между узлом и упомянутым другим узлом, который непосредственно граничит с упомянутым узлом, чтобы можно было соответствующим образом защитить данные UE на линии связи интерфейса Un, то есть каждое активное UE имеет набор параметров безопасности на линии связи интерфейса Un и, кроме того, эффективное обеспечение безопасности выполняется относительно данных в каждом сегменте радиоинтерфейса.

[0043] Кроме того, когда узел в ретрансляционной системе является eNB, получение начального ключа узлом в ретрансляционной системе включает в себя:

[0044] eNB получает начальный ключ от объекта управления мобильностью (MME).

[0045] Кроме того, когда узел в ретрансляционной системе является ретрансляционным узлом RN, получение начального ключа узлом в ретрансляционной системе включает в себя:

[0046] RN получает начальный ключ от MME или eNB.

[0047] Кроме того, когда узел в ретрансляционной системе является пользовательским оборудованием UE, получение начального ключа узлом в ретрансляционной системе включает в себя:

[0048] UE получает начальный ключ от узла верхнего уровня для UE.

[0049] Кроме того, когда узел в ретрансляционной системе является eNB, способ дополнительно включает в себя:

[0050] eNB получает начальный ключ от узла нижнего уровня для eNB в соответствии с входным параметром передачи и начальным ключом.

[0051] eNB отправляет начальный ключ одному из узлов нижнего уровня для этого узла.

[0052] eNB отправляет входной параметр передачи узлу, который непосредственно граничит с одним из узлов нижнего уровня узла, чтобы в соответствии с входным параметром передачи и начальным ключом один из узлов нижнего уровня узла и узел, который непосредственно граничит с одним из узлов нижнего уровня упомянутого узла, получили корневой ключ ключа защиты радиоинтерфейса между одним из узлов нижнего уровня упомянутого узла и узлом, который непосредственно граничит с одним из узлов нижнего уровня упомянутого узла.

[0053] Кроме того, когда узел в ретрансляционной системе является ретрансляционным узлом RN, способ дополнительно включает в себя:

[0054] RN принимает входной параметр передачи, который отправляется узлом верхнего уровня.

[0055] В соответствии с начальным ключом узел получает корневой ключ ключа защиты радиоинтерфейса между узлом и узлом, который непосредственно граничит с упомянутым узлом, что включает в себя, в частности:

[0056] В соответствии с начальным ключом и входным параметром передачи ретрансляционный узел RN получает корневой ключ ключа защиты радиоинтерфейса между узлом и узлом, который непосредственно граничит с упомянутым узлом.

[0057] Кроме того, когда узел в ретрансляционной системе является пользовательским оборудованием UE, способ дополнительно включает в себя:

[0058] UE принимает входной параметр передачи, который отправляется узлом верхнего уровня.

[0059] В соответствии с начальным ключом узел получает корневой ключ ключа защиты радиоинтерфейса между узлом и узлом, который непосредственно граничит с упомянутым узлом, что включает в себя, в частности:

[0060] В соответствии с начальным ключом и входным параметром передачи UE получает корневой ключ ключа защиты радиоинтерфейса между узлом и узлом, который непосредственно граничит с упомянутым узлом.

[0061] Особенно отмечается, что входной параметр в этом варианте осуществления может быть входным параметром передачи.

[0062] В этом варианте осуществления настоящего изобретения узел в ретрансляционной системе получает начальный ключ, в соответствии с начальным ключом узел получает корневой ключ ключа защиты радиоинтерфейса между узлом и упомянутым другим узлом, который непосредственно граничит с упомянутым узлом, и в соответствии с корневым ключом узел получает ключ защиты радиоинтерфейса между узлом и упомянутым другим узлом, который непосредственно граничит с упомянутым узлом, чтобы можно было соответствующим образом защитить данные UE на линии связи интерфейса Un, то есть каждое активное UE имеет набор параметров безопасности на линии связи интерфейса Un и, кроме того, эффективное обеспечение безопасности выполняется относительно данных в каждом сегменте радиоинтерфейса.

[0063] Фиг.2 - блок-схема последовательности операций способа для получения ключа безопасности в ретрансляционной системе в соответствии со вторым вариантом осуществления настоящего изобретения. В этом варианте осуществления UE получает все ключи радиоинтерфейса в соответствии с локальным начальным корневым ключом K UE, KeNB передается от eNB или RN верхнего уровня к RN нижнего уровня по радиоинтерфейсу, входной параметр в этом варианте осуществления может быть локальным входным параметром. Как показано на фиг.2:

[0064] Этап 201: RN1 обращается к сети и процесс аутентификации завершается.

[0065] Этап 202: RN2 обращается к сети и процесс аутентификации завершается.

[0066] Этап 203: UE обращается к сети и процесс аутентификации завершается.

[0067] Порядок очередности между этапами 201, 202 и 203 отсутствует.

[0068] Этап 204: MME получает KNAS и начальный ключ KeNB в соответствии с ключом KASME', который генерируется в процессе аутентификации UE.

[0069] На этапе 204 способ для получения KNAS и начального ключа KeNB аналогичен способу для получения ключа в системе LTE, который здесь подробно не описывается.

[0070] Этап 205: MME отправляет к eNB начальный ключ KeNB.

[0071] Этап 206: eNB принимает и сохраняет начальный ключ KeNB, который отправлен посредством MME.

[0072] Этап 207: eNB перенаправляет к RN1 начальный ключ KeNB.

[0073] Этап 208: RN1 сохраняет начальный ключ KeNB.

[0074] Этап 209: eNB и RN1 локально получают корневой ключ KeNB' между eNB и RN1 в соответствии с начальным ключом KeNB и в соответствии с корневым ключом KeNB' получают ключи радиоинтерфейса, используемые для защиты данных UP и данных CP между eNB и RN1, и конкретный способ выглядит следующим образом:

KeNB'=KDF (KeNB, f (первый входной параметр)).

[0075] Когда RN1 обращается к сети, первый входной параметр может быть параметром C-RNTI1 временной идентификационной информации, который распределяется RN1 посредством eNB, где особо следует отметить, что каждый раз, когда RN1 повторно обращается к новому DeNB, полученный C-RNTI1 отличается; либо первый входной параметр может быть параметром RRC MESSAGE COUNT1 значения подсчета сообщений управления радиоресурсами (RRC) конкретного UE между eNB и RN1; либо первый входной параметр может быть параметром NONCE1 случайного значения, который согласовывается посредством eNB с RN1, и входной параметр может включать в себя, но не ограничивается, один или любое сочетание предыдущих трех типов параметров.

[0076] Ключи, используемые для защиты данных UP и данных CP между eNB и RN1, получаются в соответствии с корневым ключом KeNB', где ключ защиты данных UP является ключом KUPenc шифрования UP, ключи защиты данных CP являются ключом KRRCenc шифрования CP и ключом KRRCiint защиты целостности CP, способ для получения трех ключей ссылается на формулу для получения KAS, входным ключом является KeNB', и в дальнейшем получение ключа KUPenc рассматривается в качестве примера для описания, а именно:

KUPenc = KDF (KeNB', f (отличительный признак типа алгоритма шифрования UP, id алгоритма шифрования UP)),

где отличительный признак типа алгоритма шифрования UP является отличительным признаком для типа алгоритма шифрования UP, а id алгоритма шифрования UP является идентификатором алгоритма шифрования UP.

[0077] Этап 210: RN1 перенаправляет к RN2 начальный ключ KeNB.

[0078] Этап 211: RN2 сохраняет начальный ключ KeNB.

[0079] Этап 212: RN1 и RN2 получают корневой ключ KRN1 в соответствии с начальным ключом KeNB, где способом получения является:

KRN1 = KDF (KeNB, f (второй входной параметр)),

где второй входной параметр может быть параметром C-RNTI2 временной идентификационной информации, который распределяется RN2 посредством RN1, когда RN2 обращается к сети; либо второй входной параметр может быть параметром RRC MESSAGE COUNT2 значения подсчета сообщений RRC, который имеет отношение к конкретному UE между RN1 и RN2; либо второй входной параметр может быть параметром NONCE2 случайного значения, который согласовывается посредством RN1 с RN2. Входной параметр может включать в себя, но не ограничивается, один или любое сочетание предыдущих трех типов параметров.

[0080] Способ для получения ключа KUPenc' защиты данных UP и ключей KRRCenc' и KRRCiint' защиты данных CP на линии связи интерфейса Un между RN1 и RN2 в соответствии с корневым ключом KRN1 аналогичен способу для получения KAS в системе LTE, который здесь подробно не описывается.

[0081] Этап 213: UE локально получает KNAS и начальный ключ KeNB, способ получения аналогичен таковому в предшествующем уровне техники и здесь подробно не описывается. RN2 и UE получают корневой ключ KRN2 в соответствии с начальным ключом KeNB и получают ключ радиоинтерфейса, используемый для защиты данных UP и данных CP между UE и RN2, в соответствии с корневым ключом KRN2, и способ для получения KRN2 может включать в себя следующие два метода.

[0082] a. KRN2 = KDF (KeNB, f (третий входной параметр)),

где входным ключом является KeNB, и когда UE обращается к сети, третий входной параметр может быть параметром C-RNTI3 временной идентификационной информации, который распределяется UE посредством RN2; либо третий входной параметр может быть параметром RRC MESSAGE COUNT3 значения подсчета сообщений RRC, который имеет отношение к конкретному UE между RN2 и UE; либо третий входной параметр может быть параметром NONCE3 случайного значения, который согласовывается посредством RN2 с UE, где входной параметр может включать в себя, но не ограничивается, один или любое сочетание предыдущих трех типов параметров.

[0083] b. KeNB обновляется путем принятия стиля внутрисотовой передачи обслуживания, чтобы получить корневой ключ KRN2, в частности:

KRN2 = KDF (KeNB, f (PCI, EARFCN-DL)),

где входной ключ является ключом KeNB, который используется перед передачей обслуживания, а входными параметрами могут быть PCI целевой соты и число EARFCN-DL радиочастотных каналов целевой соты.

[0084] В этом варианте осуществления настоящего изобретения eNB принимает начальный ключ KeNB, получает корневой ключ KeNB' между eNB и узлом RN1 в соответствии с начальным ключом KeNB, в соответствии с корневым ключом KeNB' получает ключ защиты радиоинтерфейса между eNB и непосредственным узлом нижнего уровня для eNB и перенаправляет начальный ключ KeNB, чтобы каждый узел нижнего уровня получил корневой ключ ключа защиты радиоинтерфейса между каждым узлом нижнего уровня в соответствии с начальным ключом KeNB и можно было соответствующим образом защитить данные UE на линии связи интерфейса Un, то есть каждое активное UE имеет набор параметров безопасности на линии связи интерфейса Un и, кроме того, эффективное обеспечение безопасности выполняется относительно данных в каждом сегменте радиоинтерфейса.

[0085] Фиг.3 - блок-схема последовательности операций способа для получения ключа безопасности в ретрансляционной системе в соответствии с третьим вариантом осуществления настоящего изобретения. В этом варианте осуществления отличие от второго варианта осуществления состоит в том, что eNB локально получает начальные ключи всех RN нижнего уровня в соответствии с принятым KeNB, затем доставляет полученные результаты или полученные параметры каждому узлу нижнего уровня, где входные параметры в этом варианте осуществления могут включать в себя входной параметр передачи и локальный входной параметр. Как показано на фиг.3:

[0086] Этапы с 301 по 305 аналогичны этапам с 201 по 205 во втором варианте осуществления и подробно здесь не описываются.

[0087] Этап 306: eNB локально получает начальные ключи KRN1 и KRN2 каждого узла нижнего уровня в соответствии с принятым начальным ключом KeNB и способ получения выглядит следующим образом:

KRN1 = KDF (KeNB, f (четвертый входной параметр)).

KRN2 = KDF (KeNB, f (пятый входной параметр)).

[0088] Четвертый входной параметр может быть входным параметром передачи, и когда RN2 обращается к сети, четвертый входной параметр передачи может быть параметром C-RNTI4 временной идентификационной информации, который распределяется RN2 посредством RN1, где особо следует отметить, что каждый раз, когда RN2 повторно обращается к новому DeNB, полученный C-RNTI4 отличается; либо четвертый входной параметр передачи может быть параметром NONCE4 случайного значения, который согласовывается посредством RN1 с RN2.

[0089] Пятый входной параметр может быть пятым входным параметром передачи, и когда UE обращается к сети, пятый входной параметр передачи может быть параметром C-RNTI5 временной идентификационной информации, который распределяется UE посредством RN2, где особо следует отметить, что каждый раз, когда UE повторно обращается к новому DeNB, полученный C-RNTI5 отличается; либо пятый входной параметр передачи может быть параметром NONCE5 случайного значения, который согласовывается посредством eNB с RN1.

[0090] В качестве альтернативы четвертый входной параметр и пятый входной параметр также могут быть другими входными параметрами, например id соответствующего RN или точкой (значением) несущей частоты у соответствующего RN. Входной параметр может включать в себя, но не ограничивается, один или любое сочетание предыдущих трех типов параметров.

[0091] Этап 307: eNB отправляет к RN1 начальный ключ KeNB и четвертый входной параметр.

[0092] Этап 308: eNB и RN1 получают корневой ключ KeNB' между eNB и RN1 в соответствии с начальным ключом KeNB, eNB и RN1 получают ключи, используемые для защиты данных UP и данных CP, в соответствии с корневым ключом KeNB', способ для получения KeNB' выглядит следующим образом:

KeNB' = KDF (KeNB, f (шестой локальный входной параметр)),

где, когда RN1 обращается к сети, шестой локальный входной параметр может быть параметром C-RNTI6 временной идентификационной информации, который распределяется RN1 посредством eNB, где каждый раз, когда RN1 повторно обращается к новому DeNB, полученный C-RNTI6 отличается; либо шестой локальный входной параметр может быть параметром RRC MESSAGE COUNT6 значения подсчета сообщений RRC у конкретного UE между eNB и RN1; либо шестой локальный входной параметр может быть параметром NONCE6 случайного значения, который согласовывается посредством eNB с RN1, и локальный входной параметр может включать в себя, но не ограничивается, один или любое сочетание предыдущих трех типов параметров.

[0093] Ключи, используемые для защиты данных UP и данных CP между eNB и RN1, получаются в соответствии с корневым ключом KeNB', где ключ защиты данных UP является ключом KUPenc шифрования UP, ключи защиты данных CP являются ключом KRRCenc шифрования CP и ключом KRRCiint защиты целостности CP, способ для получения трех ключей ссылается на формулу для получения KAS, входным ключом является KeNB', и в дальнейшем получение ключа KUPenc рассматривается в качестве примера для описания, а именно:

KUPenc = KDF (KeNB', f (отличительный признак типа алгоритма шифрования UP, id алгоритма шифрования UP)),

где отличительный признак типа алгоритма шифрования UP является отличительным признаком для типа алгоритма шифрования UP, а id алгоритма шифрования UP является идентификатором алгоритма шифрования UP.

[0094] Этап 309: eNB отправляет к RN2 начальный ключ KRN1, начальный ключ KeNB и пятый входной параметр.

[0095] Этап 310: RN1 получает начальный ключ KRN1 RN1 в соответствии с начальным ключом KeNB eNB и пятым входным параметром, RN1 и RN2 получают корневой ключ KRN1' между RN1 и RN2 в соответствии с начальным ключом KRN1 и в соответствии с корневым ключом KRN1' RN1 и RN2 получают ключи KUPenc, KRRCenc и KRRCiint радиоинтерфейса, которые используются для защиты данных UP и данных CP между RN1 и RN2. Способ получения аналогичен способу для получения KAS в системе LTE и подробно здесь не описывается, а способ для получения KRN1' выглядит следующим образом:

KRN1' = KDF (KRN1, f (седьмой локальный входной параметр)),

где входным ключом является KRN1, и седьмой локальный входной параметр может быть параметром RRC MESSAGE COUNT7 значения подсчета сообщений RRC, который имеет отношение к конкретному UE между RN1 и RN2, либо седьмой локальный входной параметр может быть параметром C-RNTI7 временной идентификационной информации, который распределяется RN2 посредством RN1, либо седьмой локальный входной параметр может быть параметром NONCE7 случайного значения, который согласовывается посредством RN1 с RN2, где локальный входной параметр может включать в себя, но не ограничивается, один или любое сочетание предыдущих трех типов параметров.

[0096] Этап 311: RN2 получает начальный ключ KRN2 у RN2 в соответствии с начальным ключом KeNB eNB и пятым входным параметром, и способ для получения KRN2 аналогичен способу получения на этапе 306.

[0097] Этап 312: RN2 отправляет к UE пятый входной параметр.

[0098] Этап 313: UE локально получает KNAS и начальные ключи KeNB и KRN2, способ для получения начального ключа KeNB ссылается на формулу для получения KeNB и подробно здесь не описывается; способ для получения начального ключа KRN2 аналогичен способу для получения KRN2 на этапе 306, RN2 и UE получают корневой ключ KRN2' между RN2 и UE в соответствии с начальным ключом KRN2, RN2 и UE получают ключ радиоинтерфейса, используемый для защиты данных UP и данных CP между UE и RN2, в соответствии с KRN2', где способ для получения KRN2' может включать в себя следующие два метода.

[0099] a. KRN2' = KDF (KRN2, f (восьмой локальный входной параметр)),

где входным ключом является KRN2, и восьмой локальный входной параметр может быть параметром RRC MESSAGE COUNT8 значения подсчета сообщений между RN2 и UE, либо восьмой локальный входной параметр может быть параметром C-RNTI8 временной идентификационной информации, который распределяется UE посредством RN2, либо восьмой локальный входной параметр может быть параметром NONCE8 случайного значения, который согласовывается посредством RN2 с UE, где входной параметр может включать в себя, но не ограничивается, один или любое сочетание предыдущих трех типов параметров.

[0100] b. KRN2 обновляется путем принятия стиля внутрисотовой передачи обслуживания, чтобы получить KRN2', и конкретным способом является:

KRN2' = KDF (KRN2, f (PCI, EARFCN-DL)),

где входной ключ может быть ключом KRN2, который используется перед передачей обслуживания, входной параметр PCI может быть идентификационной информацией физической целевой соты, а EARFCN-DL может быть числом радиочастотных каналов целевой соты.

[0101] В этом варианте осуществления настоящего изобретения eNB получает начальный ключ каждого узла нижнего уровня в соответствии с KeNB, eNB перенаправляет начальный ключ каждого узла нижнего уровня и получает входной параметр, который используется начальным ключом, чтобы каждый узел нижнего уровня получил корневой ключ ключа защиты радиоинтерфейса каждого узла нижнего уровня в соответствии с начальным ключом и входным параметром и можно было соответствующим образом защитить данные UE на линии связи интерфейса Un, то есть каждое активное UE имеет набор параметров безопасности на линии связи интерфейса Un и, кроме того, эффективное обеспечение безопасности выполняется относительно данных в каждом сегменте радиоинтерфейса.

[0102] Фиг.4 - блок-схема последовательности операций способа для получения ключа безопасности в ретрансляционной системе в соответствии с четвертым вариантом осуществления настоящего изобретения. В этом варианте осуществления отличие от третьего варианта осуществления состоит в том, что начальные ключи eNB и RN получаются вместе в MME, а затем полученный результат доставляется либо полученный результат и параметр доставляются каждому узлу, как показано на фиг.4.

[0103] Этапы с 401 по 403 аналогичны этапам с 201 по 203 во втором варианте осуществления и подробно здесь не описываются, где отличия заключаются в том, что:

[0104] Этап 404: MME получает KNAS и начальный ключ KeNB eNB под MME в соответствии с ключом KASME, который генерируется в процессе аутентификации UE, и способ получения выглядит следующим образом:

KeNB = KDF (KASME, f (UL NAS COUNT))

KRN1 = KDF (KASME, f (десятый входной параметр))

KRN2 = KDF(KASME, f (одиннадцатый входной параметр)),

где входной ключ является ключом KASME, который генерируется в процессе аутентификации, UL NAS COUNT является параметром значения подсчета сигнализации NAS восходящей линии связи UE в MME, десятый входной параметр может включать в себя десятый входной параметр передачи, десятый входной параметр передачи может быть параметром NONCE10 случайного значения или значением NAS COUNT между MME и соответствующим RN, одиннадцатый входной параметр может быть одиннадцатым входным параметром передачи и одиннадцатый входной параметр передачи может быть параметром NONCE11 случайного значения или значением NAS COUNT между MME и соответствующим RN, где входной параметр может включать в себя, но не ограничивается, один или любое сочетание предыдущих трех типов параметров.

[0105] Этап 405: MME отправляет к eNB начальный ключ KeNB.

[0106] Этап 406: MME отправляет к RN1 начальный ключ KeNB и десятый входной параметр.

[0107] Этап 407: MME отправляет к RN2 начальный ключ KeNB, KRN1 и одиннадцатый входной параметр.

[0108] Этап 408: RN2 отправляет к UE одиннадцатый входной параметр.

[0109] Этап 409: RN1 и eNB получают корневой ключ KeNB' в соответствии с начальным ключом KeNB, в соответствии с корневым ключом KeNB' RN1 и eNB получают ключи радиоинтерфейса, которые используются для защиты данных UP и данных CP между RN1 и eNB, и способ получения выглядит следующим образом:

KeNB' = KDF (KeNB, f (двенадцатый локальный входной параметр)),

где, когда RN1 обращается к сети, двенадцатый локальный входной параметр может быть параметром C-RNTI12 временной идентификационной информации, который распределяется RN1 посредством eNB, где каждый раз, когда RN1 повторно обращается к новому DeNB, полученный C-RNTI12 отличается; либо двенадцатый локальный входной параметр может быть параметром RRC MESSAGE COUNT12 значения подсчета сообщений RRC конкретного UE между eNB и RN1; либо двенадцатый локальный входной параметр может быть параметром NONCE12 случайного значения, который согласовывается посредством eNB с RN1, и локальный входной параметр может включать в себя, но не ограничивается, один или любое сочетание предыдущих трех типов параметров.

[0110] Ключи, используемые для защиты данных UP и данных CP между RN1 и eNB, получаются в соответствии с корневым ключом KeNB', ключ защиты данных UP является ключом KUPenc шифрования UP, ключи защиты данных CP являются ключом KRRCenc шифрования CP и ключом KRRCiint защиты целостности CP, способ для п