Система и способ защиты беспроводной передачи

Иллюстрации

Показать всеСистема и способ защиты беспроводной передачи относится к беспроводной связи. Достигаемый технический результат - обеспечение передачи защищенных сообщений при обеспечении безопасности этих сообщений. Способ передачи защищенных сообщений передающим устройством включает в себя кодирование сообщения с помощью секретного кода для генерирования L выходных кодовых слов, где L является целочисленным значением, больше единицы, при этом секретный код включает в себя первый защитный код и второй защитный код, передачу одного из L выходных кодовых слов устройству связи, когда качество канала между передающим устройством и устройством связи удовлетворяет некоторому критерию, повторение передачи для каждого остающегося L-1 выходного кодового слова. 2 н. и 7 з.п. ф-лы, 7 ил.

Реферат

Область техники, к которой относится изобретение

Настоящее изобретение относится, в основном, к беспроводной связи, и более конкретно, к системе и способу защиты беспроводных передач.

Уровень техники

В целом, защита передаваемой информации, как правило, затрагивает применение технологий защиты, чтобы сделать трудным, или даже невозможным, подслушивающему обнаружить действительное информационное содержимое передачи, осуществляемой для легитимного принимающего устройства. Обычно безопасность может обеспечиваться в более высоких уровнях компьютерной сети, таких как прикладной уровень, при этом приложение для защиты может быть использовано, так чтобы применить защиту к информационному содержимому передачи перед тем, как осуществляется действительная передача. Например, приложение для защиты может быть программой, выполняемой пользователем, который желает защитить передачу. Альтернативно, приложение для защиты может быть модулем аппаратной защиты, который может быть использован, чтобы обезопасить передачи, осуществляемые передающим устройством, используемым пользователем.

Однако технологии более высокого уровня безопасности могут, как правило, требовать, чтобы защитный ключ(и) совместно использовался передающим устройством (пользователем) и принимающим устройством (легитимным получателем). Совместное использование защитного ключа(ей) может быть проблематичным, поскольку безопасность технологий обеспечения защиты может быть хорошей только в такой степени, в какой обеспечена безопасность совместного использования защитного ключа(ей).

Раскрытие изобретения

Эти и другие проблемы, в целом, решаются или обходятся, и технические преимущества, в общем, достигаются за счет вариантов осуществления изобретения системы и способа защиты беспроводных передач.

В соответствии с аспектом изобретения, обеспечивается способ передачи защищенных сообщений передающим устройством. Способ включает в себя этапы, на которых: кодируют сообщения с помощью секретного кода для генерирования L выходных кодовых слов, где L является целым числом, большим 1, передают одно из L выходных кодовых слов устройству связи в ответ на определение, что качество канала между передающим устройством и устройством связи удовлетворяет критерию, и повторяют передачу для каждого из оставшихся L-1 выходных кодовых слов. Секретный код включает в себя первый защитный код и второй защитный код.

В соответствии с другим аспектом изобретения, обеспечивается способ функционирования приемника. Способ включает в себя этапы, на которых: принимают защищенную передачу, включающую в себя L векторов принятых сигналов, где L является целым числом, большим 1, и декодируют защищенное сообщение из L векторов принятых сигналов. Каждый вектор принятых сигналов принимается в отдельной передаче, и декодирование позволяет использовать секретный код, который содержит первый защитный код и второй защитный код.

В соответствии с другим аспектом изобретения, обеспечивается передающее устройство. Передающее устройство включает в себя планировщик, соединенный с устройством ввода сообщений, модуль безопасности, соединенный с планировщиком, запоминающее устройство защитного кода, соединенное с модулем безопасности, и схему передачи, соединенную с модулем безопасности. Планировщик распределяет по времени передачи защищенных сообщений принимающему устройству. Планирование распределения по времени основывается на качестве канала между передающим и принимающим устройствами. Модуль безопасности кодирует сообщение, обеспеченное устройством ввода сообщений в виде L выходных кодовых слов, используя секретный код, где L является целым числом, большим 1. Секретный код включает в себя первый защитный код и второй защитный код. Запоминающее устройство защитного кода сохраняет в памяти секретный код, а передающий модуль подготавливает выходное кодовое слово для передачи.

Преимущество аспекта изобретения состоит в том, что безопасность может быть достигнута даже в том случае, когда, в среднем, канал между передающим устройством и подслушивающим устройством эквивалентен, или лучше, чем канал между передающим устройством и легитимным принимающим устройством.

Дополнительное преимущество аспекта изобретения состоит в том, что за счет распространения информационных битов через множество передач, которые передаются независимо друг от друга, безопасность может поддерживаться даже в том случае, если подслушивающее устройство перехватывает определенное количество передач. Определенное количество передач может быть расчетным параметром системы безопасности и может быть отрегулировано в зависимости от желаемого уровня безопасности, скорости передачи данных и т.д.

Все вышеописанное достаточно широко обозначило признаки и технические преимущества настоящего изобретения, для того чтобы последующее подробное описание вариантов осуществления изобретения можно было лучше понять. Дополнительные признаки и преимущества вариантов осуществления изобретения, которые будут здесь описываться, формируют предмет формулы настоящего изобретения. Специалисты в данной области техники должны понимать, что раскрытые здесь концепция и специфические варианты осуществления изобретения могут быть легко использованы как основа для модификации или проектирования других структур или процессов для осуществления тех же самых целей настоящего изобретения. Специалистам в данной области техники также следует отдавать себе отчет, что такие эквивалентные конструкции не отступают от идеи изобретения, сформулированной в прилагаемой формуле изобретения.

Краткое описание чертежей

Для более полного понимания вариантов осуществления изобретения и их преимуществ, дальнейшее описание будет приведено во взаимосвязи с прилагаемыми чертежами, на которых:

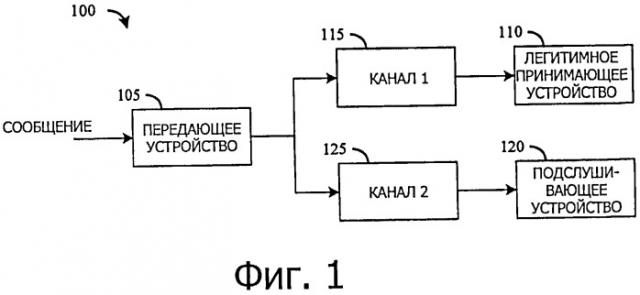

фиг.1 является блок-схемой модели канала с подслушивающим устройством;

фиг.2 является диаграммой кривой коэффициента усиления канала для легитимного канала, используемого для передачи множества защищенных сообщений;

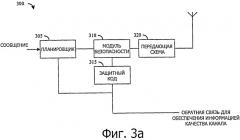

фиг.3а является блок-схемой элементов передающего устройства с защитой физического уровня;

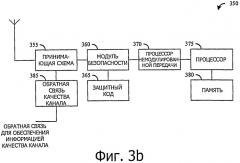

фиг.3b является блок-схемой элементов принимающего устройства с защитой физического уровня;

фиг.4а является диаграммой последовательности операций передающего устройства во время передачи защищенного сообщения;

фиг.4b является диаграммой последовательности операций передающего устройства во время передачи L сегментов защищенного сообщения;

фиг.5 является диаграммой кривой коэффициента усиления канала для легитимного канала, используемого для передачи множества кодовых слов одного защищенного сообщения;

фиг.6a является диаграммой последовательности операций принимающего устройства во время приема защищенного сообщения;

фиг.6b является диаграммой последовательности операций принимающего устройства при обеспечении информации качества в канале для передающего устройства;

и

фиг.7 является графиком вероятности перехвата в пределах диапазона К для двух различных коэффициентов секретности.

Осуществление изобретения

Ниже подробно обсуждается создание и использование вариантов осуществления изобретения. Однако следует принимать во внимание, что настоящее изобретение обеспечивает множество применимых концепций изобретения, которые могут быть реализованы с широким разнообразием специфических контекстов. Обсуждаемые специфические варианты осуществления изобретения являются только иллюстративными для специфических путей создания и использования изобретения и не ограничивают объем изобретения.

Варианты осуществления изобретения будут описываться в специфическом контексте, а именно в виде системы беспроводной связи с множеством принимающих устройств, по меньшей мере одно из которых является легитимным принимающим устройством, и по меньшей мере одно из которых является подслушивающим устройством, например такой системой, как система связи, совместимая с 3GPP LTE (проект партнерства третьего поколения для стандарта «Долгосрочное развитие сетей связи - Third Generation Partnership Project Long Term Evolution), система связи, совместимая с WiMAX и т.д.

Фиг.1 иллюстрирует модель 100 канала с подключенным подслушивающим устройством. Модель 100 канала с подключенным подслушивающим устройством включает в себя передающее устройство 105, которое передает сообщение (информацию) к легитимному принимающему устройству 110 через первый канал 115 (канал 1) связи. Однако вследствие широковещательной природы беспроводной связи, подслушивающее устройство 120 также может принимать сообщение через второй канал 125 (канал 2) связи. Первый канал 115 связи может рассматриваться как легитимный канал, в то время как второй канал 125 связи может рассматриваться как канал для подслушивания.

Затухание является признаком фундаментальной природы беспроводной связи. Радиовещания из множественных путей передачи добавляются конструктивно или деструктивно к принимающему устройству, приводя, например, к нестационарному каналу, когда или передающее устройство, или принимающее устройство находятся в движении. Часто выбираемая модель по конструкции и анализу является так называемой моделью затухающего блока, в которой канал предполагается постоянным внутри каждого когерентного периода и изменяется независимо от одного когерентного периода к другому.

В стандартных видах связи, без секретных ограничивающих условий, затухание может быть очень вредным, в частности в том случае, когда информация состояния канала (CSI) является недоступной для передающего устройства. Однако, когда CSI известна для передающего устройства, CSI может быть использована для поддержки технических характеристик связи.

В соответствии с вариантом осуществления изобретения, обеспечиваются система и способ для уменьшения вероятности перехвата беспроводной связи за счет эксплуатации затухающей природы беспроводного канала и сведений передающего устройства о легитимном канале, например, канале 115.

Без потери универсальности, все варианты осуществления изобретения используют предположения, включающие в себя заключение, что процессы затухания легитимного канала и каналов для подслушивания являются независимыми друг от друга; и что передающее устройство имеет определенные сведения о легитимном канале. В обычном случае предполагается, что передающее устройство не имеет сведений (за исключением, потенциальной возможности некоторых статистических сведений) о канале подслушивания.

Фиг.2 иллюстрирует кривую 200 коэффициента усиления канала для легитимного канала, используемого для передачи множества защищенных сообщений. Коэффициент усиления канала может быть индикатором качества канала. Как показано на фиг.2, коэффициент усиления канала может изменяться, увеличиваясь и уменьшаясь со временем. В определенные моменты времени, например такие, которые соответствуют пикам с 205 по 208, кривая 200 коэффициента усиления канала может превышать пороговое значение τ (показанное в виде пунктирной линии).

Пороговое значение τ может использоваться для того, чтобы гарантировать, что передача к легитимному принимающему устройству происходит тогда, когда качество легитимного канала находится в пике или около этого пика. В целом, если качество легитимного канала лучше, чем качество канала подслушивания, когда выполняется передача, секретные коды могут быть использованы для защиты передачи от подслушивания с помощью подслушивающего устройства. С другой стороны, если качество легитимного канала ниже, чем качество канала подслушивания, когда выполняется передача, то подслушивающее устройство может быть способно перехватывать передачу, осуществляемую на легитимном канале. Поскольку передающее устройство может не иметь сведений о подслушивающем канале, пороговое значение τ может быть установлено высоким, чтобы гарантировать, что передающее устройство осуществляет передачу только в том случае, когда качество легитимного канала высокое и с большей вероятностью должно быть выше, чем качество подслушивающего канала.

В соответствии с вариантом осуществления изобретения, передающее устройство может выбирать передачу легитимному принимающему устройству только в том случае, когда коэффициент усиления канала превышает пороговое значение τ. Поэтому, когда коэффициент усиления канала превышает пороговое значение τ, передающее устройство может передавать защищенное сообщение легитимному принимающему устройству, а когда коэффициент усиления канала ниже порогового значения τ, передающее устройство не может передавать защищенное сообщение легитимному принимающему устройству. Как показано на фиг.2, передающее устройство может передавать различные защищенные сообщения легитимному принимающему устройству в момент наступления каждого пикового значения. Однако передающее устройство может передавать незащищенное сообщение легитимному принимающему устройству в любое время, в том случае, если передающему устройству разрешается передавать в это время. Например, пик 205 может быть использован для передачи защищенного сообщения А, пик 206 может быть использован для передачи защищенного сообщения В и т.д. Различные защищенные сообщения могут быть декодированы по мере того, как они принимаются в легитимном приемном устройстве.

Предположим, что целевой коэффициент секретности равен Rs, когда передающее устройство решает передавать данные, и что используется секретный код. В то время как может использоваться какой-либо секретный код, предпочтительным является код, обеспечивающий способность достижения секретности. В целом код, обеспечивающий способность достижения секретности, может быть секретным кодом, оптимизированным таким образом, чтобы достигать наивысшего возможного коэффициента секретности. Примером кода, обеспечивающего способность достижения секретности, может быть сгруппированный код с соответствующей кодировочной книгой.

С использованием кода, обеспечивающего способность достижения секретности, связь является защищенной, если, и только в том случае, если

log ( 1 + P g E N 0 ) < log ( 1 + P τ N 0 ) − R S , ( 1 )

где gE является коэффициентом усиления канала для подслушивающего канала во время передачи. N0 является мощностью фонового шума, а Р является мощностью передачи. Таким образом, вероятность Pint перехватывания связи выражается следующим образом:

P I N T = Pr ( log ( 1 + P g E N 0 ) ≥ log ( 1 + P τ N 0 ) − R S ) , ( 2 )

Где вероятность Pr(.) оценивается через распределение gE.

Уравнение (1) показывает, что вероятность перехвата, т.е. защищенность всей схемы передачи, может быть зависимой от реализации канала для подслушивающего канала в каждый момент передачи. Хотя передающее устройство может использовать секретный код во время каждой передачи, проектирование системы кодирования может зависеть от строгого предположения, что подслушивающий канал имеет определенное качество, которое может быть действительным или недействительным в момент передачи. Таким образом, неопределенность подслушивающего канала может ограничивать способность секретного кода обеспечивать секретность в тех случаях, когда уравнение (1) не удовлетворяется, причем эта неопределенность может быть непредсказуемой по своей природе. Поэтому обеспечиваемая секретность может быть не отвечающей требованиям, если Pint является в недостаточной степени маленькой.

В соответствии с уравнением (2), для того чтобы уменьшить вероятность перехвата, может быть или уменьшен коэффициент секретности Rs, или может быть увеличено пороговое значение τ. Однако увеличение порогового значения τ может уменьшить частоту передачи, поскольку моменты времени, когда качество канала превышает пороговое значение τ, могут уменьшиться, приводя в результате к уменьшению общего коэффициента секретности.

Фиг.3а иллюстрирует элементы передающего устройства 300 с защитой физического уровня. Сообщения в виде, например, битов, символов, или пакетов, например, предназначенных для множества принимающих устройств, обслуживаемых передающим устройством 300, могут быть переданы планировщику 305, который решает, какие сообщения и к какому принимающему устройству (устройствам) следует передавать при данной возможности для передачи. Сообщения для принимающих устройств, выбранных для приема передачи, могут быть предоставлены модулю 310 обеспечения безопасности, который может обеспечить защиту физического уровня за счет кодирования каждого сообщения, с использованием секретного кода, где секретный код содержит первый защитный код и второй защитный код. Сообщение кодируется в L сегментах кодированных битов, с использованием первого защитного кода, а затем каждый из L сегментов кодированных битов кодируется с помощью второго защитного кода, при этом использованные первый и второй защитные коды могут быть выбраны, основываясь на желаемом уровне секретности для сообщений и/или принимающих устройств. Здесь L является целочисленным значением, большим одного.

Сообщение может быть закодировано с использованием первого защитного кода, для создания промежуточного защищенного кодового слова, разделяемого на L сегментов кодированных битов. Один пример первого защитного кода является сетевым защитным кодом. В одном варианте осуществления изобретения первый защитный код кодирует сообщение с последовательностью бит K1, которая не соотносится с сообщением. Первый защитный код генерирует промежуточное защищенное кодовое слово, основываясь на линейном кодировании сообщения и последовательности K1. Последовательность K1 может рассматриваться как тип защитного ключа, намеренно вставляемого с тем, чтобы обеспечить случайность в промежуточном защищенном кодовом слове, и чтобы запутать подслушивающего. Предпочтительно, последовательность K1 является генерируемой передающим устройством случайным образом и не является совместно используемой с каким-либо принимающим устройством. Последовательность K1 может отдельно генерироваться для каждого сообщения и не использоваться совместно разными сообщениями, например, однозначно определяемая последовательность K1 может генерироваться для сообщения и использоваться только для кодирования указанного сообщения.

L сегментов кодированных битов (полученных из кодирования сообщения с помощью первого защитного кода) могут быть закодированы с использованием второго защитного кода, имеющего достаточную степень безопасности, чтобы создать L выходных кодовых слов. L выходных кодовых слов могут быть затем переданы через беспроводной канал. В целом, второй защитный код кодирует i-ый сегмент кодированных битов с последовательностью битов K2i, которая не соотносится с i-ым сегментом кодированных битов, чтобы произвести i-oe выходное кодовое слово, где i является целочисленным значением, i=1, …, L. Аналогично последовательности K1, последовательность K2i может рассматриваться как тип защитного ключа, используемый вторым защитным кодом. Предпочтительно, последовательность K2i генерируется случайным образом передающим устройством и не используется совместно с каким-либо принимающим устройством. Последовательность K2i может генерироваться отдельно для каждого сегмента кодированных битов и не использоваться совместно с различными сегментами кодированных битов, например, однозначно определяемая последовательность K2i может генерироваться для сегмента кодированных битов и использоваться только для кодирования указанного сегмента кодированных битов.

Второй защитный код генерирует i-oe выходное кодовое слово, основываясь на линейном кодировании i-го сегмента кодированных битов и последовательности K2i.

Проектирование кода гарантирует, что все сообщение целиком защищается от прослушивания, до тех пор пока перехватываются не более, чем К выходных кодовых слов сообщения, где К и L являются целочисленными значениями, причем К меньше или равно L. В соответствии с вариантом осуществления изобретения, каждое из L выходных кодовых слов может быть затем передано к легитимному принимающему устройству, когда коэффициент усиления канала для канала к легитимному принимающему устройству превышает пороговое значение, например, пороговое значение τ.

В целом, L может соответствовать количеству передач, через которые распространяется каждое сообщение. L может быть предварительно заданным и может основываться на таких факторах, как желаемая кодовая скорость, время запаздывания передачи, количество информации, которая должна быть защищена, доступная полоса пропускания частот канала, желаемый уровень защищенности и т.д. Обсуждение, относящееся к выбору первого и второго защитных кодов, L, и разнообразие других параметров защитного кода, таких как К, приводятся ниже. Например, модуль 310 безопасности может использовать второй защитный код, сгруппированный код, чтобы кодировать каждый из L сегментов кодированных битов сообщения, чтобы создать выходное кодовое слово. Альтернативно, модуль 310 безопасности может использовать любые другие защитные коды (коды, обеспечивающие способность достижения секретности, или даже коды, не обеспечивающие способность достижения секретности), чтобы кодировать каждый из L сегментов кодированных битов сообщения. Первый и второй защитные коды, используемые модулем 310 безопасности, также известны на легитимном принимающем устройстве. Первый и второй защитные коды, используемые модулем 310 безопасности, могут сохраняться в запоминающем устройстве 315 защитного кода.

В добавление к определению, какие сообщения к каким принимающим устройствам должны быть переданы, планировщик 305 может планировать передачу L выходных кодовых слов сообщения, основываясь на информации состояния канала (явной или неявной) легитимного канала. В соответствии с вариантом осуществления изобретения информация состояния канала для легитимного канала может являться явной обратной связью посредством легитимного принимающего устройства, либо специально для целей безопасности или частично/полностью обратная связь также используется для других целей, или неявным образом известной в передающем устройстве.

После того, как L кодовых слов сообщения были защищены, а затем распределены, передающая схема 320 может быть использована для обработки L выходных кодовых слов для передачи. Операции, выполняемые передающей схемой 320, могут включать в себя преобразование в аналоговое представление выбранного кодового слова, фильтрацию, усиление сигнала, уплотнение импульсных сигналов, кодирование и модулирование, формирование луча, и т.д. Некоторые из операций, выполняемых передающим устройством 300, такие как секретное кодирование, формирование луча и т.п., могут использовать информацию обратной связи качества канала, предоставляемую принимающими устройствами, обслуживаемыми передающим устройством 300. Представление канала связи также может быть использовано планировщиком 305 при выборе им принимающих устройств.

Фиг.3b иллюстрирует элементы принимающего устройства 350 с защитой физического уровня. Информация, передаваемая передающим устройством, может быть принята принимающим устройством 350 с помощью антенны (антенн). Принимающее устройство 350 принимает сигналы защищенной передачи от передающего устройства в виде вектора принимаемых сигналов. Принимающее устройство 350 может продолжать принимать сигналы до тех пор, пока не будут приняты L защищенных передач, в результате чего получается L векторов принятых сигналов, которые соответствуют сообщению. Вектор принятых сигналов может быть передан принимающей схеме 355, которая может обрабатывать принятую информацию. В соответствии с вариантом осуществления изобретения, принимающая схематика 355 может подождать, пока принимающее устройство 350 не примет все L векторов принятых сигналов сообщения, перед тем как продолжать обработку принятой информации. Альтернативно, принимающая схема 355 может обрабатывать каждый один из L векторов принятых сигналов по мере того, как он принимается, останавливая обработку только при достижении операции, для которой требуется информация, содержащаяся в дополнительных векторах принятых сигналов сообщения, для того чтобы возобновлять обработку. Операции, выполняемые принимающей схемой 355, могут включать в себя фильтрацию, усиление сигнала, обнаружение ошибки и ее коррекцию, модулирование, преобразование из аналоговой формы в цифровую и т.д.

Модуль 360 безопасности декодирует защищенное сообщение из L векторов принятых сигналов в L защищенных передачах, при этом декодирование позволяет использовать секретный код, содержащий первый защитный код и второй защитный код. Запоминающее устройство 365 для секретного кода может быть использовано для сохранения первого секретного кода и второго секретного кода. Модуль 360 обеспечения безопасности может быть использован для преобразования (декодирования) L векторов принятых сигналов (после обработки с помощью принимающей схемы 355) в оцениваемые L сегментов кодированных битов. Каждый из L сегментов кодированных битов может быть защищен передающим устройством, используя группировочные коды (или некоторые другие коды, обеспечивающие способность достижения секретности, или коды, не обеспечивающие способность достижения секретности), т.е. второй защитный код, обсуждавшийся ранее. Другими словами, принимающее устройство декодирует вектор принятых сигналов сообщения в оценку сегмента кодированных битов, используя второй защитный код. Оценки L сегментов кодированных битов могут быть затем объединены в оценку промежуточного защитного кодового слова. Оценка промежуточного защитного кодового слова (декодированного модулем 360 безопасности) может быть затем преобразована в оценку первоначального сообщения, используя первый защитный код, как обсуждалось ранее. Оценка первоначального сообщения может быть затем передана на процессор 370 немодулированной передачи, чтобы обеспечить окончательное преобразование в информацию, которая может быть использована процессором 375. Запоминающее устройство 380 может быть использовано для сохранения информации, если это необходимо.

Соответственно второму защитному коду, используемому в передающем устройстве, принимающее устройство 350 может генерировать оценку сегмента кодированных битов из вектора принятых сигналов, с использованием линейного декодера. Принимающее устройство также может генерировать оценку первоначального сообщения из оценки промежуточного защитного кодового слова, с использованием линейного декодера, соответствующего первому защитному коду.

Модуль 385 обратной связи качества канала может использоваться для передачи информации, относящейся к каналам связи между передающим устройством и принимающим устройством 350, такой как информация состояния канала (CSI), назад передающему устройству. В целом, модуль 385 обратной связи качества канала передает сообщение обратной связи передающему устройству, при этом сообщение обратной связи содержит индикатор защищенности, а индикатор защищенности обеспечивает информацию о качестве канала. Информация, относящаяся к каналам связи, может помогать в обеспечении защищенности информации, передаваемой передающим устройством 300 принимающему устройству 350, также как и улучшать общие технические характеристики передачи данных.

Фиг.4а иллюстрирует диаграмму последовательности процесса операций 400 передающего устройства во время передачи защищенного сообщения. Операции 400 передающего устройства могут свидетельствовать об операциях, имеющих место в передающем устройстве, таком как передающее устройство 105, когда оно передает защищенное сообщение(я) легитимному принимающему устройству, такому как легитимное принимающее устройство 110. Защищенное сообщение(я), передаваемые принимающим устройством, могут быть защищены с использованием секретного кода, при этом секретный код содержит первый защитный код и второй защитный код. Например, передающее устройство может применить защитный сетевой код в качестве первого защитного кода. Вторые защитные коды могут быть группировочными кодами или любыми другими кодами, обеспечивающими способность достижения секретности, или кодами, не обеспечивающими способность достижения секретности. Операции 400 передающего устройства могут выполняться, в то время как передающее устройство находится в нормальном операционном режиме, и в то время, как передающее устройство засекретило сообщения для передачи к легитимному принимающему устройству.

Операции 400 передающего устройства могут начинаться с приема передающим устройством сообщения на передачу, при этом сообщение должно передаваться в защищенном состоянии (блок 405). Сообщения, например такие, как защитные ключи, персональная информация, финансовая информация или подобные виды информации, могут быть обеспечены за счет приложения, выполняемого на электронном устройстве, соединенном с передающим устройством, принятым в другом сообщении, извлеченным из памяти или запоминающего устройства, или подобных устройств.

Затем сообщение может быть кодировано с использованием первого защитного кода, чтобы создать L сегментов кодированных битов (блок 410). Кодирование сообщения с помощью первого защитного кода создает L отдельных сегментов кодированных битов, где L является неотрицательным целочисленным значением, как правило, большим единицы. Кодирование первого защитного кода может быть таким, что подмножество L отдельных сегментов кодированных битов должно быть принято раньше, чем будет производиться декодирование, по меньшей мере, части сообщения. Использование первого защитного кода может помочь улучшить общую защищенность передачи сообщения. Каждый из L сегментов кодированных битов может быть впоследствии кодирован в защищенном выходном кодовом слове. L выходных кодовых слов затем передаются принимающему устройству. Каждый сегмент кода может быть равным по размеру, или они могут быть различными по размеру. Например, передающее устройство может применять сетевой защитный код в качестве первого защитного кода, который может позволить передающему устройству расширить информационные биты, содержащиеся в сообщении, в L отдельных передачах.

За счет кодирования сообщения параллельно для множества (например, L) сегментов кодированных битов, существует возможность выбора такого первого защитного кода, что даже при подслушке перехватывается какое-то количество передач (сегментов кодированных битов), например К, где К является параметром защищенности первого защитного кода и является неотрицательным целочисленным значением, меньшим или равным L, то подслушивающий не сможет декодировать какую-либо часть сообщения. В отличие от простого кодирования сообщения для одной передачи, где подслушивающий может быть способен декодировать сообщение во всей его полноте, если он сможет перехватить передачу, то при параллельном кодировании сообщения для множества передач, подслушивающий должен перехватывать более чем К передач, перед тем как он будет способен декодировать какую-либо часть сообщения.

Простая версия защитного сетевого кодирования предполагает следующий сценарий секретности связи: передающее устройство передает L выходных кодовых слов на протяжении L моментов времени, каждый из которых имеет коэффициент R и может быть принят легитимным принимающим устройством без какой-либо ошибки. Подслушивающий может принимать самое большее К из L пакетов, не имея возможности перехватить какую-либо часть сообщения. Может быть показано, что максимальный коэффициент на пакет, при котором передающее устройство может безопасно осуществлять связь с легитимным принимающим устройством, выражается следующим образом:

R s = L − K L R .

Кроме того, коэффициент секретности связи может быть достигнут за счет использования линейного кода, чтобы генерировать L выходных кодовых слов.

Секретный код может быть определен как «К из L» защитный код.

Предположим, что R будет целевым коэффициентом секретности, когда передающее устройство решает передавать с кодированием через L пиков. Затем использование защитного кода «К из L», чтобы кодировать сообщение, будет гарантировать, что до тех пор, пока не больше, чем К пакетов (или передач) перехватываются, защищенная связь может достигнуть коэффициента Rs защищенности на пакет(передачу).

L сегментов кодированных битов могут быть равными или, по существу, неравными по размеру. Если сегмент кодированных битов более короткий, чем другие, то сегмент кодированных битов может быть заполнен таким образом, что все сегменты кодированных битов будут равными по размеру. Например, защищенное сообщение может быть разделено на L сегментов кодированных битов с каждым сегментом кодированных битов, являющимся меньшим по размеру, чем полезная нагрузка пакета данными; сегменты кодированных битов могут быть затем заполнены дополнительной информацией или нулевыми данными, чтобы заполнить пакет данными с полезной нагрузкой. В соответствии с вариантом осуществления изобретения, значение L может быть установлено, основываясь на определенном количестве факторов, включая желаемое время запаздывания сообщения, скорость передачи данных, желаемый уровень секретности, ожидаемый размер сообщения и т.д. Например, большое значение L может увеличивать уровень защищенности защищенного сообщения, однако время запаздывания сообщения также может увеличиваться, поскольку большее количество передач необходимо для передачи защищенного сообщения во всей его полноте. Кроме того, большие значения L могут уменьшить скорость передачи данных.

Когда сообщение закодировано с использованием первого защитного кода, чтобы произвести L сегментов кодированных битов, передающее устройство может затем закодировать каждый из L сегментов кодированных битов, используя второй защитный код, чтобы создать L выходных кодовых слов (блок 415) и передать L выходных кодовых слов защищенного сообщения легитимному принимающему устройству, при этом L выходных кодовых слов передаются в L передачах (блок 420). Вместе кодирование сообщения первым защитным кодом для создания L сегментов кодированных битов (блок 410) и кодирование L сегментов кодированных битов с помощью второго защитного кода для производства L выходных кодовых слов (блок 415) может рассматриваться как кодирование сообщения с помощью секретного кода (комбинация 417).

В соответствии с вариантом осуществления изобретения, передающее устройство может передавать каждое из L выходных кодовых слов однократно к легитимному принимающему устройству, когда качество канала (например, коэффициент усиления канала) превышает пороговое значение, такое как пороговое значение τ. Всякий раз, когда передающее устройство передает данные легитимному принимающему устройству (например, когда коэффициент усиления канала является большим, чем пороговое значение), используя защитный код (предпочтительно, код, обеспечивающий способность достижения секретности), связь осуществляетс