Использование идентификаторов для установления связи

Иллюстрации

Показать всеИзобретение относится к мобильной связи. Технический результат заключается в обеспечении идентификации точек доступа (фемто-ячеек), присутствующих в заданной области (области покрытия заданной макро-ячейки). Конфликт, возникающий в результате назначения одинаковых идентификаторов множеству узлов, разрешается путем использования способов детектирования конфликта и применения уникальных идентификаторов для этих узлов. В некоторых аспектах точка доступа и/или терминал доступа может выполнять операции, связанные с детектированием конфликта и/или предоставлением уникального идентификатора для разрешения конфликта. 4 н. и 29 з. п. ф-лы, 23 ил.

Реферат

По настоящей заявке испрашивается приоритет на основании следующих заявок настоящего заявителя: предварительная заявка на патент США №60/988,646, поданная 16 ноября 2007 г. с регистрационным номером 072326P1; предварительная заявка на патент США №61/059,654, поданная 6 июня 2008 г. с регистрационным номером 081769Р1; предварительная заявка на патент США №61/074,114, поданная 19 июня 2008 г. с регистрационным номером 081869P1; предварительная заявка на патент США №61/074,935, поданная 23 июня 2008 г. с регистрационным номером 081893P1. Перечисленные заявки включены в настоящий документ посредством ссылки.

Перекрестная ссылка на родственные заявки

Настоящая заявка связана с одновременно поданной предварительной заявкой на патент США №12/269,666 "Разрешение конфликта идентификаторов узлов" с регистрационным номером 072326, которая включена в настоящий документ посредством ссылки.

Область техники, к которой относится изобретение

Настоящая заявка относится к связи и, в частности, к разрешению конфликта, связанного с узлами связи.

Введение

Системы беспроводной связи повсеместно внедряются для предоставления различных видов связи (например, передача голосовых данных, передача данных, мультимедийные службы и т.п.) множеству пользователей. В связи с быстрым ростом потребности в высокоскоростных службах передачи мультимедийных данных требуется реализовать эффективные и надежные системы связи с повышенной производительностью.

В качестве дополнения к обычным базовым станциям мобильных телефонных сетей (например, макроячейкам) могут быть внедрены базовые станции с малой областью покрытия (например, устанавливаемые в доме пользователя), чтобы обеспечить для мобильных узлов более надежное беспроводное покрытие в домашних условиях. Эти базовые станции с малой областью покрытия также известны как базовые станции точки доступа, Домашние Узлы B (Home NodeB) или фемто-ячейки. Как правило, подобные базовые станции с малой областью покрытия соединены с сетью Интернет и сетью мобильного оператора через DSL-маршрутизатор или кабельный модем.

На практике в заданной области (например, в области покрытия заданной макроячейки) может присутствовать относительно большое число базовых станций (например, фемто-ячеек). В таких случаях существует необходимость в эффективных способах идентификации этих базовых станций, чтобы другие узлы в сети могли осуществлять связь с этими базовыми станциями.

Сущность изобретения

Ниже следует обзор некоторых аспектов настоящего раскрытия. Следует понимать, что любая ссылка на термин "аспекты" может относиться к одному или более аспектам настоящего раскрытия.

В некотором аспекте настоящее раскрытие относится к разрешению конфликта, связанного с идентификаторами узлов. Например, в сети может быть определено ограниченное количество идентификаторов узлов таким образом, чтобы один идентификатор мог быть назначен более чем одному узлу (например, точке доступа) в сети. Соответственно, когда терминал доступа переключается с одного узла на целевой узел, может возникнуть конфликт в части идентификации целевого узла. В настоящем документе описаны различные способы для разрешения подобного конфликта.

В некоторых аспектах терминал доступа, который должен переключиться на целевой узел, может разрешить конфликт относительно целевого узла путем получения уникального идентификатора, связанного с целевым узлом. В некоторых реализациях терминал доступа передает этот уникальный идентификатор в исходный узел, который инициирует операции эстафетного переключения. В других реализациях терминал доступа использует этот уникальный идентификатор, чтобы инициировать операции эстафетного переключения.

Терминал доступа может быть сконфигурирован так, чтобы детектировать конфликт. В некоторых случаях терминал доступа автономно детектирует конфликт. Например, терминал доступа может выполнять мониторинг идентификаторов, ассоциированных с принимаемыми сигналами, и генерировать отчеты об измерениях, указывающие, что множество узлов используют одинаковый идентификатор.

В еще одном примере некоторому набору идентификаторов, которые были определены как потенциально подверженные конфликту, присваивается пороговое значение сигнала. Это пороговое значение может быть использовано для запуска процесса получения более уникального идентификатора или запуска операции определения конфликта в исходном узле.

В некоторых случаях терминал доступа детектирует конфликт в ответ на запрос. Например, исходный узел может периодически передавать в терминал доступа сообщение, запрашивающее передачу информации относительно конфликта посредством отчета об измерениях.

Точка доступа может быть сконфигурирована так, чтобы детектировать конфликт. Например, точка доступа может детектировать конфликт на основании обнаружения соседа, целевого узла, идентифицированного в запросе эстафетной передачи, или принятой информации конфигурации. При детектировании конфликта точка доступа может передать в терминал доступа сообщение, запрашивающее терминал доступа получить уникальный идентификатор, чтобы разрешить этот конфликт. В некоторых случаях это сообщение может указать терминалу доступа использовать уникальный идентификатор для инициации операций эстафетного переключения.

Разрешение конфликта также может быть использовано, когда терминал доступа напрямую выполняет доступ в целевой узел. Например, в случае если терминал доступа устанавливает связь с целевым узлом до того как целевой узел получает ресурсы для этого терминала доступа, упомянутый терминал может передать в целевой узел уникальный идентификатор для исходного узла. Таким образом, целевой узел может получить подходящие ресурсы из исходного узла, даже если идентификатор узла, используемый исходным узлом, потенциально подвержен конфликту.

Краткое описание чертежей

Эти и другие аспекты настоящего раскрытия подробно описаны ниже, со ссылкой на сопутствующие чертежи, на которых:

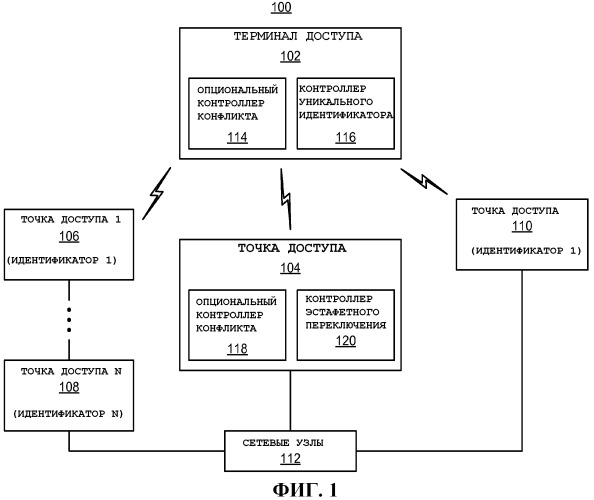

Фиг.1 - упрощенная структурная схема нескольких иллюстративных аспектов системы связи, сконфигурированной для разрешения конфликта;

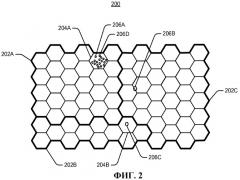

Фиг.2 - упрощенная схема, иллюстрирующая области покрытия беспроводной связи;

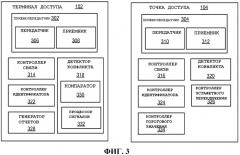

Фиг.3 - упрощенная структурная схема некоторых иллюстративных аспектов компонентов, которые могут быть применены в узлах связи;

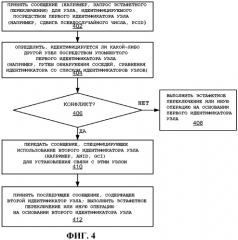

Фиг.4 - схема последовательности некоторых иллюстративных аспектов операций, которое могут быть выполнены, чтобы специфицировать второй тип идентификатора;

Фиг.5 - схема последовательности некоторых иллюстративных аспектов операций, которые могут быть выполнены для определения необходимости использования второго типа идентификатора для осуществления связи с узлом;

Фиг.6 - схема последовательности некоторых иллюстративных аспектов операций, которые могут быть выполнены для определения необходимости использования второго типа идентификатора для осуществления связи с узлом на основании списка идентификаторов;

Фиг.7 - схема последовательности некоторых иллюстративных аспектов операций, которые могут быть выполнены в целях разрешения конфликта для исходного узла;

Фиг.8 - схема последовательности некоторых иллюстративных аспектов операций, которые могут быть выполнены для определения необходимости запроса для получения второго типа идентификатора;

Фиг.9A и 9B - схемы последовательности некоторых иллюстративных аспектов операций, которые могут быть выполнены для запуска получения второго типа идентификатора терминалом доступа;

Фиг.10A и 10B - схемы последовательности некоторых иллюстративных аспектов операций, которые могут быть выполнены для инициации получения второго типа идентификатора терминалом доступа;

Фиг.11 - схема последовательности некоторых иллюстративных аспектов операций, которые могут быть выполнены в связи с терминалом доступа, детектирующим конфликт;

Фиг.12 - схема последовательности некоторых иллюстративных аспектов операций, которые могут быть выполнены в связи с терминалом доступа, детектирующим конфликт;

Фиг.13 - схема последовательности некоторых иллюстративных аспектов операций, которые могут быть выполнены в связи с терминалом доступа, предоставляющим по запросу отчет о конфликте;

Фиг.14 - упрощенная схема системы беспроводной связи;

Фиг.15 - упрощенная схема системы беспроводной связи, включающей в себя фемто-узлы;

Фиг.16 - упрощенная структурная схема некоторых иллюстративных аспектов компонентов связи; и

Фиг.17-21 - упрощенные структурные схемы некоторых аспектов устройств, сконфигурированных для разрешения конфликта согласно настоящему изобретению.

Согласно общепринятой практике, различные элементы на чертежах могут быть вычерчены не в масштабе. Соответственно, размеры подобных элементов могут быть произвольным образом увеличены или уменьшены для ясности. В добавление, некоторые из чертежей могут быть упрощены для ясности. Соответственно, перечисленные чертежи могут не иллюстрировать все компоненты заданного устройства (например, терминала) или способа. В заключение, похожие ссылочные номера могут быть использованы для обозначения похожих элементов во всех чертежах и описании.

Подробное описание

Ниже описаны различные аспекты настоящего раскрытия. Следует понимать, что описанные в настоящем документе идеи могут быть реализованы во множестве различных форм, и раскрытая в настоящем документе конкретная структура и/или функция является лишь иллюстративной. Исходя из идей настоящего изобретения, специалистам в данной области техники должно быть очевидно, что раскрытый в настоящем документе аспект может быть реализован независимо от других аспектов и что два или более таких аспектов могут быть скомбинированы различными способами. Например, устройство и/или способ может быть реализован с использованием любого количества раскрытых в настоящем документе аспектов. В добавление, устройство и/или способ может быть реализован с использованием других структур и/или функций в добавление или вместо одного или более аспектов, раскрытых в настоящем документе. Дополнительно любой из описанных аспектов может содержать, по меньшей мере, один элемент формулы изобретения.

Фиг.1 представляет собой иллюстрацию нескольких узлов в системе 100 связи (например, в части сети связи). Для целей иллюстрации различные аспекты настоящего раскрытия описаны в контексте одного или более терминалов доступа, точек доступа и сетевых узлов, которые осуществляют связь друг с другом. Тем не менее, следует понимать, что способы настоящего изобретения могут быть применены к другим типам устройств или другим схожим устройствам, которые обозначаются другими терминами (например, базовые станции, пользовательское оборудование и т.п.).

Точки доступа в системе 100 предоставляют одну или более служб (например, сетевое соединение) для одного или более беспроводных терминалов (например, терминала 102 доступа), который может быть установлен стационарно или который может перемещаться по соответствующей географической области. Например, в разные моменты времени терминал 102 доступа может быть соединен с точкой 104 доступа, любой из точек доступа с 1 по N (в данной иллюстрации точки 106 и 108 доступа) или с точкой 110 доступа. Каждая из точек 102-110 доступа может осуществлять связь с одним или более сетевыми узлами (в данной иллюстрации, для удобства, показан сетевой узел 112), чтобы облегчить соединение глобальной сети. Подобные сетевые узлы могут принять разные формы, такие как, например, один или более объектов радиосети и/или базовой сети (например, менеджер конфигурации, объект управления мобильностью или другой подходящий сетевой объект).

Каждой точке доступа в системе 100 назначается первый тип идентификатора, который в настоящем документе обозначается терминалом "идентификатор узла". В различных реализациях подобный идентификатор может содержать, например, Идентификатор Физической Ячейки (Physical Cell Identifier, PCID), сдвиг Псевдослучайного Номера (Pseudorandom Number, PN) или пилот-сигнал получения. Как правило, в заданной системе определяется фиксированное количество (например, 504) идентификаторов узлов. Так, когда количество точек доступа превышает количество идентификаторов узлов, может возникнуть конфликт. Фиг.1 иллюстрирует один пример данной ситуации, где точке 106 доступа и точке 110 доступа назначен одинаковый "идентификатор 1".

Когда терминал 102 доступа перемещается по системе 100, он может переключиться с одной точки доступа (например, с точки 104 доступа) на другую точку доступа (например, точку 110 доступа). Решение об эстафетном переключении терминала 102 доступа на точку 110 доступа может быть основано на том, что терминал 102 доступа принимает более мощные сигналы из точки 110 доступа. Так, терминал 102 доступа идентифицирует сигналы из точки 110 доступа посредством идентификатора узла, связанного (например, внедренного в) с этими сигналами. Для выполнения эстафетного переключения в целевую точку 110 доступа передается различная информация, поддерживаемая исходной точкой 104 доступа (точкой доступа, с которой соединен терминал доступа в текущий момент). В отсутствие конфликта это может быть выполнено путем использования идентификатора ("идентификатора 1"), связанного с точкой 110 доступа. Когда же имеет место конфликт, как в примере с Фиг.1, точка 104 доступа может быть не в состоянии определить, в какую точку доступа должна быть передана упомянутая информация - в точку 106 доступа или в точку 110 доступа.

Для разрешения подобного конфликта терминал 102 доступа и/или точка 104 доступа сконфигурированы так, чтобы детектировать конфликт и определять второй тип идентификатора, связанного с точкой 110 доступа. В некоторых аспектах упомянутый второй тип идентификатора содержит уникальный идентификатор. Например, второй тип идентификатора может быть уникальным в большей области, чем первый тип идентификатора. В некоторых реализациях второй тип идентификатора может быть уникальным во всей сети оператора. В различных реализациях подобный уникальный идентификатор может содержать, например, Глобальный Идентификатор Ячейки (Global Cell Identifier, GCI), Идентификатор Точки Доступа (Access Node Identifier, ANID), идентификатор сектора, IP-адрес или некоторый другой идентификатор, который уникальным образом идентифицирует точку 110 доступа в сети.

В некоторых реализациях терминал 102 доступа включает в себя детектор 114 конфликта, который детектирует фактический или потенциальный конфликт между узлами в системе 100. При детектировании конфликта терминал 102 доступа (например, контроллер 116 уникального идентификатора) может получить уникальный идентификатор. Например, терминал 102 доступа может выполнять мониторинг сигнала, включающего в себя уникальный идентификатор, который рассылается точкой 110 доступа. При детектировании конфликта терминал 102 доступа также может проинформировать точку 104 доступа о конфликте и/или об уникальном идентификаторе.

В некоторых реализациях точка 104 доступа включает в себя контроллер 118 конфликта, который может детектировать фактический или потенциальный конфликт между узлами в системе 100. Например, контроллер 118 конфликта может автономно детектировать конфликт, либо при приеме индикации конфликта из терминала 102 доступа контроллер 118 конфликта может предпринять дополнительные действия, чтобы определить наличие конфликта. При детектировании конфликта точка 104 доступа может запросить терминал 102 доступа получить уникальный идентификатор.

После разрешения конфликта, как описано выше, точка 104 доступа (например, контроллер 120 эстафетного переключения) может инициировать операции эстафетного переключения на основании упомянутого уникального идентификатора. Таким образом, терминал 102 доступа может эффективно выполнить эстафетное переключение на требуемую целевую точку доступа. Как описано ниже, в некоторых реализациях терминал 102 доступа (например, посредством контроллера эстафетного переключения, который не показан) может инициировать операции эстафетного переключения на основании уникального идентификатора (например, после того как он разрешает конфликт).

Описанный выше конфликт может произойти в сети 200, такой как сеть, показанная на Фиг.2, где некоторые точки доступа обеспечивают макропокрытие, а другие точки доступа обеспечивают покрытие меньших областей. Так, области 204 макропокрытия могут предоставляться, например, макроточками доступа большой сотовой сети, такой как сеть 3G, которую, как правило, называют сетью макроячеек или Глобальной Сетью (Wide Area Network, WAN). Кроме того, области 206 меньшего покрытия могут предоставляться, например, точками доступа сетевого окружения на основе резиденций или зданий, которое, как правило, называют Локальной Сетью (Local Area Network, LAN). Когда терминал доступа перемещается по такой сети, в некоторых местах он может обслуживаться точками доступа, которые обеспечивают макропокрытие, тогда как в других местах терминал доступа может обслуживаться точками доступа, которые обеспечивают меньшие области покрытия. В некоторых аспектах, точки доступа с меньшей областью покрытия могут использоваться для увеличения пропускной способности, покрытия внутри здания и для других служб, в результате чего обеспечивается более надежное обслуживание.

В настоящем описании узел (например, точка доступа), который обеспечивает покрытие относительно большой области, может называться макроузлом, а узел, который обеспечивает покрытие относительно малой области (например, жилища), может называться фемто-узлом. Следует понимать, что настоящие способы могут быть применены к узлам, связанным с другими типами областей покрытия. Например, пико-узел может обеспечивать покрытие области, которая меньше макрообласти и больше фемто-области (например, покрытие в здании коммерческой организации). В различных приложениях для макроузла, фемто-узла и узлов другого типа может использоваться другая терминология. Например, макроузел может обозначаться как узел доступа, базовая станция, точка доступа, eNodeB, макроячейка и т.п. Кроме того, фемто-узел может обозначаться как Домашний NodeB, Домашний eNodeB, базовая станция точки доступа, фемто-ячейка и т.п. В некоторых реализациях узел может быть ассоциирован (например, разделен на) с одной или более ячейками или секторами. Ячейка или сектор, ассоциированные с макроузлом, фемто-узлом или пико-узлом, могут обозначаться как макроячейка, фемто-ячейка или пико-ячейка, соответственно.

В примере с Фиг.2 определено несколько областей 202 отслеживания (или областей маршрутизации или областей местоположений), каждая из которых включает в себя несколько областей 204 макропокрытия. Так, области покрытия, связанные с областями 202A, 202B и 202C отслеживания, выделены широкими линиями, причем области 204 макропокрытия обозначены шестиугольниками. Как упомянуто выше, области 202 отслеживания также могут включать в себя области 206 фемто-покрытия. В этом примере каждая из областей 206 фемто-покрытия (например, область 206C фемто-покрытия) показана внутри одной или более областей 204 макропокрытия (например, в области 204B макропокрытия). Тем не менее, следует понимать, что область 206 фемто-покрытия может не находиться в области 204 макропокрытия целиком. Кроме того, одна или более областей пико- или фемто-покрытия (не показаны) могут быть определены в заданной области 202 отслеживания или области 204 макропокрытия.

В реализации (например, во внедрении в густонаселенной городской зоне), где в заданной области находится большое количество точек доступа, таких как фемто-узлы и пико-узлы, двум или более точкам доступа может быть назначен одинаковый идентификатор узла. Например, в области 204A макропокрытия, областях 206A и 206D фемто-покрытия может быть назначен одинаковый идентификатор. В подобных случаях может возникнуть конфликт идентификатора узла (например, конфликт PCID), поскольку множество соседних узлов, которые находятся вблизи обслуживающей точки доступа для данного терминала доступа, рекламируют одинаковый идентификатор узла. Например, на Фиг.1 точки 106 и 110 доступа могут содержать фемто-узлы или пико-узлы, которые рекламируют "идентификатор 1" посредством соответствующих широковещательных пилот-сигналов. Более того, обе эти точки доступа могут находиться вблизи точки 104 доступа (например, макроточки доступа), которая в текущий момент обслуживает терминал 102 доступа. В подобных случаях точке 104 доступа может быть известно об обеих точках 106 и 110 доступа и, следовательно, может возникнуть конфликт, когда выполняется эстафетное переключение на точку доступа, идентифицируемую посредством "идентификатора 1".

В целом, описанные в настоящем документе способы разрешения конфликта могут быть применены к любому типу узла. Однако во многих реализациях осуществляется планирование макроточек доступа в заданной области, так что при эстафетном переключении на макроточку доступа конфликта не будет. В таких случаях описанные способы разрешения конфликта могут быть применены к любым узлам в сети, которые не являются макроузлами. Подобные узлы могут включать в себя, например, узлы, которые реализованы без планирования. Как описано выше, подобные узлы могут включать в себя фемто-узлы (например, установленные отдельными лицами), а также внедренные оператором пико-узлы низкой мощности. Кроме того, как более подробно описано ниже, узел может быть ограничен некоторым образом (например, может быть ограничение на доступ). Следовательно, способы разрешения конфликта настоящего изобретения могут быть применены к ограниченным узлам (например, узлам, ассоциированным с закрытой абонентской группой).

Ниже, со ссылкой на Фиг.3-13 приведено описание различных способов, которые могут быть применены для разрешения конфликта согласно идеям настоящего изобретения. Вкратце, Фиг.3 представляет собой иллюстрацию некоторых компонентов, которые могут использоваться в точке доступа или терминале доступа, а схемы последовательности операций с Фиг.4-13 относятся к различным способам для разрешения конфликта.

Для удобства операции с Фиг.4-13 (или любые другие операции, описанные в настоящем документе) могут быть описаны как выполняемые конкретными компонентами (например, компонентами системы 100 и/или компонентами с Фиг.3). Однако следует понимать, что эти операции могут быть выполнены другими типами компонентов и/или другим количеством компонентов. Также следует понимать, что одна или более из описанных операций может не использоваться в заданной реализации.

Фиг.3 представляет собой иллюстрацию некоторых компонентов, которые могут быть интегрированы в узлы, такие как терминал 102 доступа и точка 104 доступа, чтобы выполнять операции разрешения конфликта согласно настоящему изобретению. Описанные компоненты также могут быть интегрированы в другие узлы в системе связи. Например, другие узлы в системе могут включать в себя компоненты, схожие с описанными для терминала 102 доступа и точки 104 доступа, чтобы обеспечивать схожие функциональные возможности. Заданный узел может содержать один или более из описанных компонентов. Например, терминал доступа может содержать множество компонентов приемопередатчика, которые предоставляют возможность терминалу доступа функционировать на множестве частот и/или осуществлять связь посредством разных технологий.

Как показано на Фиг.3, терминал 102 доступа и точка 104 доступа могут включать в себя приемопередатчики 302 и 304, соответственно, для осуществления связи с другими узлами. Приемопередатчик 302 включает в себя передатчик 306 для передачи сигналов (например, сообщений) и приемник 308 для приема сигналов (например, пилот-сигналов). Приемопередатчик 304 включает в себя передатчик 310 для передачи сигналов и приемник 312 для приема сигналов.

Терминал 102 доступа и точка 104 доступа также включают в себя другие компоненты, которые могут использоваться в сочетании с операциями разрешения конфликта согласно настоящему изобретению. Например, терминал 102 доступа и точка 104 доступа могут включать в себя контроллеры 314 и 316 связи, соответственно, для управления связи с другими узлами (например, для передачи и приема сообщений/индикаций) и для обеспечения других функций согласно настоящему изобретению. Терминал 102 доступа и/или точка 104 доступа может включать в себя детекторы 318 и 320 конфликта, соответственно, для детектирования конфликта и для предоставления других функций согласно настоящему изобретению. Терминал 102 доступа и/или точка 104 доступа могут включать в себя контроллеры 322 и 324 идентификатора, соответственно, для управления (например, выбора, получения, запроса и т.п.) идентификаторами узлов и для обеспечений других функций согласно настоящему изобретению. Примеры операций других компонентов с Фиг.3 описаны ниже.

Для удобства точка 102 доступа и терминал 104 доступа показаны на Фиг.3 как включающие в себя компоненты, которые могут быть использованы в различных примерах, описанных ниже со ссылкой на Фиг.4-13. На практике один или более из проиллюстрированных компонентов могут не использоваться в заданном примере. Например, в некоторых реализациях терминал 102 доступа может не содержать детектор 318 конфликта, а в некоторых реализациях точка 104 доступа может не включать в себя детектор 320 конфликта.

Ссылаясь на Фиг.4 и 5, в некоторых аспектах конфликт, связанный с первым типом идентификатора (например, сдвигом PN, PCID и т.п.), может быть разрешен путем специфицирования использования второго типа идентификатора (например, ANID, GCI и т.п.) в связи с эстафетным переключением или другой операцией.

Эта схема может быть применена, например, когда терминал доступа, который соединен с макроточкой доступа, активирует поиск близлежащих фемто-узлов (например, домашнего фемто-узла). Когда терминал доступа детектирует сигнал из фемто-узла, терминал доступа может получить идентификатор первого типа (например, ID Пилот-сигнала, ID сектора, PCID и т.п.) из этого сигнала. Если мощность принятого сигнала выше порогового значения и/или если терминал доступа авторизован для доступа в обнаруженный фемто-узел (например, если эта точка доступа находится в списке предпочтительных точек доступа данного терминала доступа), то терминал доступа может добавить эту точку доступа в активный набор для этого терминала доступа.

Сначала терминал доступа для открытия маршрута для этого фемто-узла из макроточки доступа установит сопоставление между идентификатором первого типа и идентификатором второго типа (например, ANID, GCI и т.п.) в макроточке доступа. Так, при получении второго типа идентификатора из терминала доступа, макроточка доступа может выполнить обнаружение соседей с этим фемто-узлом.

При наличии других фемто-узлов с одинаковым идентификатором первого типа в макрообласти, макроточка доступа определит, что есть множество точек доступа, использующих общий идентификатор первого типа (то есть детектируется конфликт относительно этого идентификатора). Далее, макроточка доступа может обнаружить присутствие этих других фемто-узлов в результате, например, обнаружения соседей или путем приема сообщения из терминала доступа, который обнаружил конфликт. Далее, макроточка доступа может запросить второй тип идентификатора, когда она принимает сообщение (например, сообщение открытия маршрута), включающее в себя идентификатор, подверженный конфликту. При получении второго типа идентификатора из терминала доступа, макроточка доступа может выполнить обнаружение соседей с этим фемто-узлом.

В добавление, в качестве оптимизации в некоторых реализациях терминал доступа может по умолчанию передавать сообщения со вторым типом идентификатора. Например, терминал доступа всегда может использовать второй тип идентификатора при передаче сообщения открытия маршрута или других сообщений из своего домашнего фемто-узла.

Ссылаясь на Фиг.4, на этапе 402 точка доступа (например, точка 104 доступа) принимает сообщение из терминала доступа, причем это сообщение направлено в узел (например, целевой узел, такой как точка 110 доступа), идентифицируемый посредством первого идентификатора узла. Например, как описано выше, терминал доступа может принять запрос открытия маршрута, включающий в себя сдвиг PN, или некоторый другой тип сообщения, включающего в себя другой тип идентификатора. Следует понимать, что подобное сообщение может принять различные формы. Например, в различных реализациях это сообщение может представлять собой сообщение для установления ресурсов для эстафетного переключения, запрос эстафетного переключения, запрос добавления в активный набор, сигнализацию управления помехами, отчет об измерениях мощности сигнала или другое сообщение для резервирования, по меньшей мере, одного ресурса.

На этапе 404 точка доступа определяет, идентифицируется ли какой-либо другой узел посредством первого идентификатора узла. Точка доступа может детектировать подобный конфликт разными способами. Например, как описано выше, точка доступа может принять из одного или более терминалов доступа сообщения, указывающие идентификаторы, которые используются соседними узлами. В некоторых случаях точка доступа может выполнить обнаружение соседей и определить, что два или более соседних узла используют идентичный идентификатор. В некоторых случаях точка доступа может принимать информацию конфигурации (например, из менеджера конфигурации, как показано посредством узла 112 на Фиг.1), которая указывает идентификаторы, используемые точками доступа соседей. В некоторых случаях действие этапа 404 может содержать определение того, входит ли этот идентификатор в список идентификаторов, поддерживаемых точкой доступа. Этот список идентификаторов может содержать, например, идентификаторы, для которых не гарантируется отсутствие конфликта, идентификаторы, которые потенциально подвержены конфликту, или идентификаторы, которые были определены как подверженные конфликту. В некоторых аспектах этот список идентификаторов может содержать некоторый диапазон значений идентификаторов.

Если конфликт не детектируется, то на этапах 406 и 408 точка доступа может выполнить соответствующую операцию (например, эстафетное переключение) на основании первого идентификатора узла.

Если детектируется конфликт, то на этапе 410 точка доступа передает в терминал доступа сообщение, которое специфицирует, что этот терминал доступа должен использовать второй идентификатор узла (например, ANID), чтобы установить связь с узлом. Подобное сообщение может принять различные формы. Например, это сообщение может содержать сообщение отклонения (например, отклонение открытия маршрута), которое подает инструкцию терминалу доступа для использования другого идентификатора.

На этапе 412 точка доступа может принять из терминала доступа сообщение, которое включает в себя второй идентификатор узла. Точка доступа может выполнить соответствующую операцию (например, операцию эстафетного переключения) на основании этого второго идентификатора узла. В некоторых реализациях это может включать в себя туннелирование сообщения, включающего в себя второй идентификатор узла, в целевой узел.

В некоторых аспектах операции с Фиг.4 относятся к резервированию ресурсов через транспортную сеть для операции эстафетного переключения (например, в связи с операцией добавления в активный набор). Кроме того, поскольку узлы, подверженные конфликту, могут быть ограничены в некоторых аспектах (например, ограничены для ассоциации или некоторым другим образом), эти операции также могут относиться к резервированию ресурсов для ограниченных узлов.

На Фиг.5 проиллюстрированы некоторые аспекты специфицирования использования неконфликтного идентификатора для установления связи с узлом. Некоторые аспекты этих операций могут дополнять некоторые операции с Фиг.4.

На этапе 502 терминал доступа (например, терминал 102 доступа) передает сообщение в целевой узел, идентифицируемый первым идентификатором узла. Как указано и для этапа 402, это сообщение может быть передано через ассоциированную точку доступа (например, точку 104 доступа).

На этапе 504 точка доступа определяет, можно ли идентифицировать другой узел посредством первого идентификатора узла. Это определение может быть выполнено различными способами. Как описано выше, терминал доступа мог передать сообщение в точку 104 доступа с использованием первого идентификатора узла, и он мог получить из точки 104 доступа сообщение, которое указывает наличие конфликта (и которое специфицирует использование второго идентификатора узла). В некоторых случаях это определение может включать в себя попытку связи с целевым узлом и прием из целевого узла сообщения, которое указывает, что связь не авторизована. Подобное сообщение отклонения может быть принято, поскольку контекст для терминала доступа был передан в узел, отличный от целевого узла из-за конфликта идентификатора. Кроме того, терминал доступа может идентифицировать конфликт на основании сигналов, которые он принимает из соседних точек доступа и которые указывают идентификаторы, используемые этими точками доступа.

Если конфликт не детектируется, то на этапах 506 и 508 терминал доступа может использовать первый идентификатор узла, чтобы установить связь с целевым узлом.

Если детектируется конфликт, то на этапе 510 терминал доступа может использовать второй идентификатор узла, чтобы установить связь с целевым узлом.

Более того, терминал доступа может быть сконфигурирован так, чтобы на этапе 512 использовать второй идентификатор узла для установления связи с целевым узлом. Например, терминал доступа может быть сконфигурирован подобным образом после того, как терминал доступа детектирует конфликт. Альтернативно терминал доступа может передавать второй идентификатор узла по умолчанию.

На Фиг.6 проиллюстрированы некоторые аспекты резервирования поднабора пространства идентификатора узла (например, пространства PCID) для узлов, которые не являются макроузлами, чтобы упростить разрешение конфликта. Таким образом, узел, который принимает идентификатор из поднабора, может быстро определить возможность или вероятность конфликта. В некоторых реализациях упомянутый поднабор содержит набор назначенных значений, который связан с точками доступа, которые обозначены как несвободные от конфликта. В некоторых реализациях упомянутый поднабор содержит набор назначенных значений, который связан с закрытой группой абонентов (например, как описано ниже). В некоторых реализациях упомянутый поднабор содержит набор назначенных значений, который связан с точками доступа, по меньшей мере, одного назначенного типа (например, типом узла). Подобный назначенный тип может относиться, например, к одному или более элементам из группы, в которую входят мощность передачи, область покрытия и способности передачи.

На этапе 602 терминал доступа (например, терминал 102 доступа) принимает список идентификаторов узлов. Этот список может содержать, например, поднабор идентификаторов узлов, описанный выше. В некоторых реализациях этот список может быть принят из обслуживающей точки доступа (например, точки 104 доступа), которая рекламирует этот список. В некоторых реализациях целевая точка доступа или некоторые другие точки доступа (например, посредством информации списка соседей) могут рекламировать индикацию о том, что при доступе в целевую точку доступа должен использоваться второй тип идентификатора (например, GCI). В некоторых реализациях этот список может быть принят от менеджера конфигурации (например, сетевого узла 112), который отслеживает зарезервированный набор узлов, которым назначается идентификатор из упомянутого списка.

На этапе 604 терминал доступа определяет первый идентификатор для связи с целевой точкой доступа. Например, как описано, подобный идентификатор может быть принят через пилот-сигнал или некоторый другой подходящий сигнал.

На этапе 606 терминал доступа может определить (например, автономным образом), следует ли использовать второй идентификатор (например, GCI) для установления связи с этой точкой доступа. В некоторых аспектах это определение может быть основано на первом