Способ и устройство для управления цифровым контентом

Иллюстрации

Показать всеИзобретение относится к устройствам управления цифровым контентом. Технический результат заключается в повышении безопасности доступа к цифровому контенту. Способ содержит этапы, на которых отправляют посредством первого устройства зашифрованный ключ контента второму устройству; отправляют посредством второго устройства третьему устройству данные лицензии, описывающие права на использование упомянутого цифрового контента упомянутым третьим устройством в ответ на запрос от упомянутого третьего устройства на использование упомянутого цифрового контента, при этом упомянутые данные лицензии включают в себя упомянутый зашифрованный ключ контента; и принимают посредством упомянутого третьего устройства от упомянутого первого устройства данные для дешифрования упомянутого зашифрованного ключа контента. 4 н. и 11 з.п. ф-лы, 6 ил.

Реферат

Изобретение относится в общем к информационной технологии. Более конкретно, настоящее изобретение относится к управлению цифровым контентом.

Уровень техники

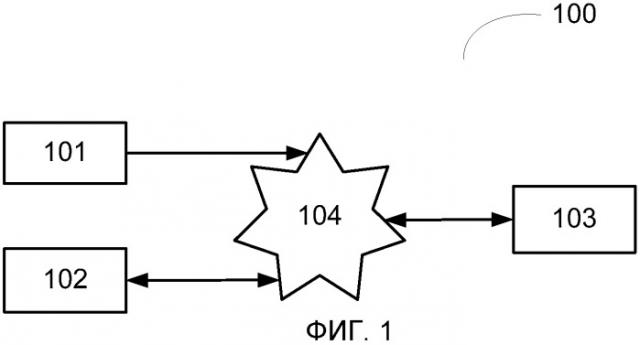

DRM (управление цифровыми правами) является способом защиты цифрового контента от несанкционированного использования. В известном сценарии применения DRM, который показан на фиг. 1, задействована пара ролей, а именно устройства 101 поставщика контента (далее называемого CP), устройства 102 издателя прав (далее называемого RI) и клиентского устройства 103 (далее называемого CD). Чтобы купить (т.е. получить доступ/использовать…) часть цифрового контента, CD 103 сначала соединяется с CP 101 через сеть 104 с тем, чтобы получить (посредством загрузки при соединении с сетью или другими способами в автономном режиме) зашифрованную версию упомянутого цифрового контента. Затем CD 103 соединяется с RI 102, чтобы произвести оплату, и получает данные лицензии, авторизующие доступ к цифровому контенту. Ключ контента включен в данные лицензии для дешифрования цифрового контента. Обычно данные лицензии шифруются посредством RI 102 с помощью секретного ключа CD 103, так что только CD 103 может находить ключ контента, чтобы дешифровать цифровой контент. В этом сценарии ключ контента для дешифрования совместно используется между CP 101 и RI 102, и такой сценарий является подходящим в ситуациях, в которых CP и RI реализованы «сторонами», доверяющими друг другу (например, CP реализован в первой организации, RI реализован во второй организации, обе из которых управляются крупной компанией).

Публикация цифрового контента человеком/лицом или небольшой компанией имеет свои особенности, которые отличны от сценария публикации цифрового контента крупной компанией. Когда создатель контента является человеком или небольшой компанией, он может только играть роль CP и часто имеет веб-сайт/сервер, чтобы публиковать контент, но создатель контента не имеет возможности предоставлять DRM-услугу и, следовательно, должен запрашивать отдельную организацию выступать в качестве RI. В этом случае CP и RI являются независимыми организациями, т.е. они имеют свои собственные интересы и, следовательно, не обязательно доверяют друг другу. Например, RI будет вероятно контролировать, сколько защищенных копий CP он опубликовал, и желает взимать комиссию соответствующим образом. CP может захотеть охранять свой контент от доступа RI.

Таким образом, существует необходимость в удовлетворении требований как CP, так и RI, когда они являются независимыми организациями.

Раскрытие изобретения

Задачей изобретения является обеспечение улучшенных способов управления цифровым контентом.

Улучшенные способы реализуются посредством CP, RI и CD. В последующем описании первое устройство соответствует CP, второе устройство соответствует RI, а третье устройство соответствует CD.

Согласно первому аспекту изобретения предусмотрен способ управления цифровым контентом, выполняемый первым устройством. В этом способе упомянутый цифровой контент шифруют с помощью ключа контента посредством упомянутого первого устройства. Способ содержит этапы шифрования упомянутого ключа контента посредством упомянутого первого устройства с тем, чтобы формировать зашифрованный ключ контента; и отправку упомянутого зашифрованного ключа контента посредством упомянутого первого устройства второму устройству, при этом упомянутый зашифрованный ключ контента предназначен для включения в данные лицензии, которые должны быть отправлены посредством упомянутого второго устройства третьему устройству в ответ на запрос от упомянутого третьего устройства на использование упомянутого цифрового контента, причем упомянутые данные лицензии описывают права на использование упомянутого цифрового контента упомянутым третьим устройством.

Согласно второму аспекту изобретения предусмотрен способ управления цифровым контентом, выполняемый посредством второго устройства. В этом способе упомянутый цифровой контент шифруют с помощью ключа контента посредством первого устройства, и упомянутый ключ контента шифруют посредством упомянутого первого устройства с тем, чтобы формировать зашифрованный ключ контента. Способ содержит этапы приема, посредством второго устройства, зашифрованного ключа контента от упомянутого первого устройства; и отправку, посредством упомянутого второго устройства третьему устройству, данных лицензии, описывающих права на использование упомянутого цифрового контента упомянутым третьим устройством в ответ на запрос от упомянутого третьего устройства на использование упомянутого цифрового контента, при этом упомянутые данные лицензии включают в себя упомянутый зашифрованный ключ контента.

Согласно третьему аспекту изобретения предусмотрен способ управления цифровым контентом, выполняемый посредством третьего устройства. В этом способе упомянутый цифровой контент шифруют с помощью ключа контента посредством первого устройства, упомянутый ключ контента шифруют посредством упомянутого первого устройства с тем, чтобы формировать зашифрованный ключ контента, и упомянутый зашифрованный ключ контента отправляют посредством упомянутого первого устройства второму устройству. Способ содержит этапы отправки, посредством упомянутого третьего устройства упомянутому второму устройству, запроса использования упомянутого цифрового контента; приема упомянутым третьим устройством от упомянутого второго устройства данных лицензии, описывающих права на использование упомянутого цифрового контента упомянутым третьим устройством, при этом упомянутая лицензия включает в себя упомянутый зашифрованный ключ контента; и приема, посредством упомянутого третьего устройства от упомянутого первого устройства, данных для дешифрования упомянутого зашифрованного ключа контента.

Согласно четвертому аспекту изобретения предусмотрено первое устройство для управления цифровым контентом. В этом первом устройстве упомянутый цифровой контент шифруют с помощью ключа контента посредством упомянутого первого устройства. Первое устройство содержит модуль шифрования упомянутого контента с тем, чтобы формировать зашифрованный ключ контента, и модуль для отправки упомянутого зашифрованного ключа контента второму устройству, при этом упомянутый зашифрованный ключ контента предназначен для включения в данные лицензии, которые должны быть отправлены посредством упомянутого второго устройства третьему устройству в ответ на запрос от упомянутого третьего устройства на использование упомянутого цифрового контента, упомянутые данные лицензии описывают права на использование упомянутого цифрового контента упомянутым третьим устройством.

Согласно пятому аспекту изобретения предусмотрено второе устройство для управления цифровым контентом. В этом втором устройстве упомянутый цифровой контент шифруют с помощью ключа контента посредством первого устройства, и упомянутый ключ контента шифруют посредством упомянутого первого устройства с тем, чтобы формировать зашифрованный ключ контента. Второе устройство содержит модуль приема зашифрованного ключа контента от упомянутого первого устройства; и модуль отправки, третьему устройству, данных лицензии, описывающих права на использование упомянутого цифрового контента упомянутым третьим устройством в ответ на запрос от упомянутого третьего устройства на использование упомянутого цифрового контента, при этом упомянутые данные лицензии включают в себя упомянутый зашифрованный ключ контента.

Согласно шестому аспекту изобретения предусмотрено третье устройство для управления цифровым контентом. В этом третьем устройстве упомянутый цифровой контент шифруют с помощью ключа контента посредством первого устройства, упомянутый ключ контента шифруют посредством упомянутого первого устройства с тем, чтобы формировать зашифрованный ключ контента, и упомянутый зашифрованный ключ контента отправляют посредством упомянутого первого устройства второму устройству. Третье устройство содержит модуль отправки запроса использования упомянутого цифрового контента упомянутому второму устройству; модуль приема от упомянутого второго устройства данных лицензии, описывающих права на использование упомянутого цифрового контента упомянутым третьим устройством, при этом упомянутая лицензия включает в себя упомянутый зашифрованный ключ контента; и модуль приема, от упомянутого первого устройства, данных для дешифрования упомянутого зашифрованного ключа контента.

Поскольку ключ контента зашифрован, RI-устройство не имеет возможности доступа к цифровому контенту, но оно может все еще выполнять услугу лицензирования данных. Таким образом, CP, который является независимым от RI, может использовать услугу от RI и не должен совместно использовать ключ контента с RI.

Краткое описание чертежей

Вышеописанные и другие задачи и признаки настоящего изобретения станут более очевидными из следующего детального описания различных аспектов изобретения со ссылкой на сопровождающие чертежи, на которых:

Фиг. 1 - схематический чертеж, показывающий известную DRM-систему;

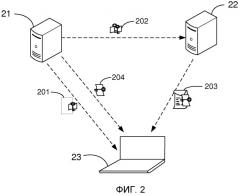

Фиг. 2 показывает систему для управления цифровым контентом согласно изобретению;

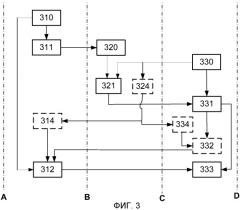

Фиг. 3 - блок-схема управления цифровым контентом согласно изобретению;

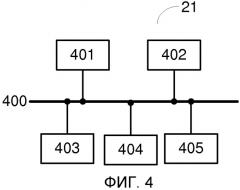

Фиг. 4 - блок-схема первого устройства согласно изобретению;

Фиг. 5 - блок-схема второго устройства согласно изобретению;

Фиг. 6 - блок-схема третьего устройства согласно изобретению.

Осуществление изобретения

В настоящем изобретении предполагается, что CP хранит ключ контента для дешифрования данного зашифрованного цифрового контента; CP необходима помощь RI, чтобы выпускать данные лицензии; и RI является независимой организацией, предоставляющей DRM-услугу CP.

Фиг. 2 показывает систему для управления цифровым контентом согласно изобретению. Система содержит первое устройство 21, второе устройство 22 и третье устройство 23. Первое устройство 21, второе устройство 22 и третье устройство 23 могут связываться друг с другом через проводную или беспроводную сеть.

Первое устройство 21 является CP, которое может шифровать цифровой контент и публиковать зашифрованный цифровой контент. Первое устройство 21 может соответствовать, например, персональному компьютеру. Второе устройство 22 является RI, которое может формировать и выпускать данные лицензии для CD. Например, второе устройство 22 может соответствовать серверу. Третье устройство 23 является CD, которому необходимо использовать цифровой контент. Третье устройство 23 может соответствовать персональному компьютеру.

Принципом изобретения является отправка посредством первого устройства 21 зашифрованного ключа 202 контента второму устройству 22; второе устройство 22 выдает данные 203 лицензии, включающие в себя зашифрованный ключ 202 контента, третьему устройству 23 по запросу третьего устройства 23; третье устройство 23, таким образом, получает данные 203 лицензии от второго устройства 22; и затем третье устройство 23 возвращает данные 204 от первого устройства 21 для дешифрования зашифрованного ключа 202 контента. Подробное описание этапов, выполняемых посредством первого устройства 21, посредством второго устройства 22 и посредством третьего устройства 23, приведено ниже.

Как показано на фиг. 3, блок представляет этап; блок с прерывистой линией указывает, что этап является необязательным этапом; линия со стрелкой на конце представляет маршрут передачи данных. С одной стороны, данные являются результатом предыдущего этапа (например, выходными данными предыдущего этапа), а, с другой стороны, данные являются входными данными следующего этапа.

На фиг. 3 первое устройство 21 имеет цифровой контент и хочет опубликовать цифровой контент с помощью системы управления цифровыми правами (DRM).

Цифровой контент может представлять любой тип цифрового контента, такой как: видеоданные (например, фильмы), аудиоданные (например, песни), текстовые документы (например, статьи, книги, журналы или газеты) и программное обеспечение (например, законченные приложения, обновления, исправления) и т.д.

Перед публикацией цифрового контента он упаковывается посредством первого устройства 21, чтобы создавать пакет цифрового контента. Упаковка цифрового контента включает в себя шифрование цифрового контента с помощью ключа контента и добавление заголовка цифрового контента для описания необходимой информации цифрового контента, и т.д. Необходимой информацией может быть, например, ID ключа контента, IP-адрес для получения данных лицензии и т.д.

Чтобы зашифровать цифровой контент, может быть использовано множество традиционных способов шифрования, например алгоритмы симметричного или асимметричного шифрования. Если используется алгоритм симметричного шифрования, только один ключ используется как для шифрования, так и для дешифрования. Если используется алгоритм ассиметричного шифрования, задействуется пара ключей, а именно, закрытый и открытый ключ. Обычно, открытый ключ используется, чтобы шифровать цифровой контент, а закрытый ключ используется, чтобы дешифровать цифровой контент.

Упаковка цифрового контента хорошо известна в области техники; следовательно, подробное описание здесь не будет приведено.

После того как цифровой контент был упакован посредством первого устройства 21, он публикуется посредством первого устройства 21 через Интернет (например, через веб-страницу) или через любой переносной накопитель (например, CD, DVD, флэш-память и т.д.).

Согласно изобретению предоставляется способ, выполняемый посредством первого устройства 21 для управления цифровым контентом. Способ содержит этап 310 шифрования упомянутого ключа контента посредством упомянутого первого устройства 21 с тем, чтобы формировать зашифрованный ключ контента.

Когда зашифрованный ключ контента сформирован, выполняется этап 311 отправки зашифрованного ключа контента посредством первого устройства 21 второму устройству 22. Зашифрованный ключ контента, отправленный второму устройству 22, предназначен для включения в данные лицензии, которые должны быть отправлены посредством второго устройства 22 третьему устройству 23 в ответ на запрос от упомянутого третьего устройства 23 на использование упомянутого цифрового контента, упомянутые данные лицензии описывают права на использование упомянутого цифрового контента посредством упомянутого третьего устройства 23.

Зашифрованный ключ контента может быть отправлен непосредственно из первого устройства 21 второму устройству 22. Он также может быть отправлен второму устройству 22 опосредованно. Например, он может быть выгружен (отправлен) по предварительно определенному адресу с тем, чтобы быть загруженным посредством второго устройства 23. Также возможно отправлять не зашифрованный ключ контента, а ID (идентификатор) зашифрованного ключа контента, и второе устройство 22 может формировать зашифрованный ключ контента на основе ID зашифрованного ключа контента. Аналогично отправке зашифрованного ключа контента, ID зашифрованного ключа контента также может быть отправлен второму устройству 22 либо напрямую, либо опосредованно.

Этап 311 отправки ссылается на все ситуации, независимо от того, отправляется ли зашифрованный ключ контента или ID зашифрованного ключа контента напрямую или опосредованно второму устройству 22, поскольку конечным результатом является то, что второе устройство 22 получает зашифрованный ключ контента от первого устройства 21.

Согласно этапу 311 отправки выполняется этап 320 приема, посредством второго устройства 22, зашифрованного ключа контента от упомянутого первого устройства 21. Аналогично этапу 311 отправки этап 320 приема также включает в себя все ситуации, пока зашифрованный ключ контента получается посредством второго устройства 22, независимо от того, получается ли он напрямую от первого устройства 21 или опосредованно.

Когда третье устройство 23 получает зашифрованный цифровой контент, выполняется этап 330 отправки, посредством третьего устройства 23 второму устройству 22, запроса на использование упомянутого цифрового контента.

Зашифрованный цифровой контент может быть получен третьим устройством 23 посредством загрузки из Интернета или со съемного накопителя. Когда третье устройство 23 пытается получить доступ к зашифрованному цифровому контенту, доверенный компонент архитектуры (типично упоминаемый как DRM-агент), установленный в третьем устройстве, будет искать ключ контента в данных лицензии для дешифрования зашифрованного цифрового контента. Если DRM-агенту не удается найти данные лицензии для цифрового контента, DRM-агент третьего устройства 23 будет управлять этим устройством, чтобы отправлять запрос на использование упомянутого цифрового контента второму устройству 22. Как упомянуто выше, IP-адрес второго устройства 22 для третьего устройства 23, отправляющего запрос, может быть вставлен в заголовок запакованного цифрового контента.

Когда второе устройство 22 принимает запрос от третьего устройства 23 на использование упомянутого цифрового контента, второе устройство 22 аутентифицирует третье устройство 23. Если третье устройство 23 удовлетворяет требованию использования цифрового контента, например осуществлена оплата, второе устройство 22 выполняет этап 321 отправки данных лицензии третьему устройству 23, упомянутые данные лицензии описывают права на использование упомянутого цифрового контента посредством третьего устройства 23 и включают в себя упомянутый зашифрованный ключ контента.

Данные лицензии включают в себя данные для описания прав на использование цифрового контента и зашифрованный ключ контента для дешифрования цифрового контента. Правами на использование могут быть, например, печать цифрового контента или воспроизведение цифрового контента до определенного времени или в течение определенного периода.

Для того чтобы указать, где получать данные для дешифрования зашифрованного ключа контента, данные лицензии, отправленные посредством второго устройства 22, могут включать в себя IP-адрес первого устройства 21, так что третье устройство 23 может быть направлено к первому устройству 21 для дешифрования зашифрованного ключа контента.

Соответственно этапу 321 отправки третье устройство 23 выполняет этап 331 приема данных лицензии от второго устройства 22.

Поскольку ключ контента, включенный в данные лицензии, зашифрован посредством первого устройства 21, цифровой контент не может быть дешифрован посредством третьего устройства 23 с помощью непосредственно зашифрованного ключа контента. Третьему устройству 23 сначала необходимо дешифровать зашифрованный ключ контента.

Следовательно, выполняется этап 312 отправки данных для дешифрования упомянутого зашифрованного ключа контента посредством первого устройства 21 упомянутому третьему устройству 23.

При необходимости, в зависимости от того, какой способ шифрования применяется, чтобы зашифровать ключ контента, данные, отправленные третьему устройству 23, могут быть ключом дешифрования для дешифрования зашифрованного ключа контента, данные могут также быть начальным заполнением для генерирования ключа дешифрования посредством третьего устройства 23.

Для безопасности, вместо отправки какого-либо ключа дешифрования или начального заполнения генератора ключей, первое устройство 21 может дешифровать зашифрованный ключ контента непосредственно для третьего устройства 23. В этом сценарии данные, отправленные посредством первого устройства 21, являются дешифрованным ключом контента (т.е. чистым ключом контента).

Перед отправкой данных для дешифрования зашифрованного ключа контента третьему устройству 23 данные могут быть зашифрованы посредством первого устройства 21 с помощью открытого ключа третьего устройства 23 для обеспечения безопасности передачи данных. Открытый ключ третьего устройства 23 может быть сообщен, например, посредством второго устройства 22 или посредством третьего устройства 23.

Согласно этапу 312 отправки этап 333 приема данных для дешифрования зашифрованного ключа контента выполняется посредством третьего устройства 23.

При необходимости, чтобы инструктировать первое устройство 21 выполнять этап 312 отправки, третье устройство 23 может выполнять этап отправки сообщения первому устройству 21 с запросом, чтобы первое устройство 21 отправило данные для дешифрования упомянутого зашифрованного ключа контента.

При необходимости, это может также быть второе устройство 22, которое инструктирует первое устройство 21 выполнять этап 312 отправки. Способ, которым второе устройство 22 побуждает первое устройство выполнять этап 312 отправки, будет описан далее в данном документе.

При необходимости, согласно одному варианту осуществления этого изобретения второе устройство 22 может выполнять этап 324 отправки информации об идентификаторе упомянутого цифрового контента (называемом «ID контента»), идентификаторе упомянутого третьего устройства 23 (называемом «ID устройства») и открытом ключе упомянутого третьего устройства 23 после этапа 321 отправки.

При необходимости, информация может быть отправлена первому устройству; она также может быть отправлена третьему устройству 23.

Если информация отправлена третьему устройству 23, это устройство выполняет соответствующий этап 334 приема этой информации.

Информация, отправленная третьему устройству 23, может быть включена в сообщение, отправленное на этапе 332, для запрашивания упомянутого первого устройства 21 отправлять данные для дешифрования упомянутого зашифрованного ключа контента. Включение этой информации в сообщение, отправленное на этапе 332, помогает в предоставлении доказательства того, что третье устройство 23 авторизовано посредством второго устройства 22.

Информация, отправленная третьему устройству 23, может также быть непосредственно передана посредством третьего устройства 23 первому устройству 21 в качестве сообщения, запрашивающего первое устройство 21 отправлять данные для дешифрования упомянутого зашифрованного ключа контента.

Если информация отправляется первому устройству 21, согласно этапу 324 отправки, первое устройство 21 дополнительно содержит этап 314 приема вышеупомянутой информации.

Информация, отправленная первому устройству 21, используется, чтобы уведомить это устройство о факте того, что данные лицензии для цифрового контента (ID упомянутого цифрового контента включен в упомянутую информацию) были отправлены третьему устройству 23. Когда первое устройство 21 принимает сообщение от третьего устройства 23 для запрашивания первого устройства 21 отправлять данные для дешифрования зашифрованного ключа контента, первое устройство 21 может сравнивать ID устройства, указанный в упомянутой информации с ID устройства, запрашивающего данные для дешифрования зашифрованного ключа контента, с тем, чтобы проверять, авторизовано ли запрашивающее устройство посредством второго устройства 22.

Информация, отправленная первому устройству 21, может также использоваться, чтобы инструктировать этому устройству выполнять этап 312 отправки данных для дешифрования зашифрованного контента. В этом сценарии, когда первое устройство 21 принимает эту информацию, первое устройство 21 может связываться с третьим устройством 23 и отправлять данные автоматически без ожидания другого запроса от третьего устройства 23.

Преимущественно, информация может быть подписана для безопасности вторым устройством с помощью его закрытого ключа. Когда другое устройство (т.е. первое или третье устройство в изобретении) принимает эту информацию, другое устройство может использовать открытый ключ второго устройства с тем, чтобы проверять достоверность этой информации.

В известной DRM-системе (например, OMA) для передачи данных лицензии безопасным образом алгоритм асимметричного шифрования используется посредством RI, чтобы защищать данные лицензии, т.е. RI использует свой закрытый ключ, чтобы подписывать данные лицензии, и открытый ключ CD, чтобы шифровать ключ контента, включенный в данные лицензии. Таким образом, только авторизованное CD может дешифровать ключ контента.

Другими словами, когда это изобретение применяется на основе известной DRM-системы, ключ контента сначала шифруется посредством первого устройства 21, и зашифрованный ключ контента затем шифруется опять посредством второго устройства 22, что может быть представлено как E2(E1(CK)), при этом E2(X) понимается как обозначающее шифрование X посредством второго устройства 22, а E1(X) понимается как обозначающее шифрование X посредством первого устройства 21. DRM-агент согласно известной DRM-системе может использовать закрытый ключ третьего устройства 23, чтобы дешифровать E2(E1(CK)). Результатом дешифрования является E1(CK). Однако, поскольку E1(CK) является все еще зашифрованным ключом контента, он не может быть использован DRM-агентом непосредственно. Хотя третье устройство 23 принимает данные для дешифрования зашифрованного ключа контента, и поскольку известный DRM-агент не имеет двух этапов дешифрования, оно не будет использовать принятые данные, чтобы дешифровать зашифрованный ключ контента.

Этап шифрования, выполняемый посредством первого устройства 21 для шифрования ключа контента, будет далее в данном документе называться первым шифрованием. Этап шифрования, выполняемый посредством второго устройства 22 для шифрования зашифрованного ключа контента, будет называться вторым шифрованием. Обычно, если существует более чем один этап дешифрования для дешифрования более чем одного этапа шифрования, порядок этапов дешифрования будет следующим: первым дешифруется последний этап шифрования, а последним дешифруется первый этап шифрования.

Изобретение дополнительно предлагает решение для адаптации известной DRM-системы, которой необходимо изменить порядок двух этапов дешифрования. Т.е. третье устройство 23 сначала должно дешифровать первое шифрование с помощью принятых данных, а затем отправить результат этого дешифрования известному DRM-агенту, известный DRM-агент может, таким образом, дешифровать второе шифрование. Чтобы сделать это возможным, первое и второе шифрование должны иметь свойство коммутативности, и, следовательно, порядок этапов второго дешифрования будет изменен, что означает, что первый и второй этап дешифрования удовлетворяет требованию E2{E1(CK)}=E1{E2(CK)}, в котором E1(X) представляет первое шифрование по X, а E2(X) представляет второе шифрование по X. Если это требование может быть удовлетворено, когда третье устройство 23 дешифрует E2{E1(CK)}, это эквивалентно дешифрованию E1{E2(CK)}, и результатом дешифрования будет E2(CK). Затем E2(CK) будет отправлен DRM-агенту для второго дешифрования. DRM-агент может использовать закрытый ключ третьего устройства 23, чтобы дешифровать E2(CK) и получать чистый ключ контента. Третье устройство 23, таким образом, имеет возможность дешифровать цифровой контент.

Если порядок двух этапов дешифрования может быть поменян местами, это также делает возможным для первого устройства 21 выполнять один этап дешифрования.

Предпочтительно, первое устройство может использовать «блокировку» в качестве способа шифрования, чтобы шифровать ключ контента, поскольку «блокировка» имеет свойство быть коммутативной с определенными алгоритмами шифрования.

Блокировка в контексте изобретения понимается как означающая специальный способ шифрования. Это технология, посредством которой агент может предоставлять услугу (т.е. вычислять функцию) клиенту в закодированной форме без знания либо реальных входных данных, либо реальных выходных данных.

Самым распространенным применением блокировки является слепая подпись. В протоколе слепой подписи подписывающий цифровым образом подписывает сообщение без возможности узнать его содержимое.

Когда алгоритм блокировки используется, чтобы шифровать ключ контента, способ согласно одному варианту осуществления изобретения содержит этапы блокировки ключа контента посредством первого устройства 21 с тем, чтобы формировать заблокированный ключ контента; отправки, посредством первого устройства 21, заблокированного ключа контента второму устройству 22; отправки, посредством второго устройства 22 третьему устройству 23, данных лицензии, описывающих права на использование упомянутого цифрового контента посредством третьего устройства 23 в ответ на запрос от третьего устройства 23 на использование упомянутого цифрового контента, в котором упомянутые данные лицензии включают в себя упомянутый заблокированный ключ контента; и приема, посредством упомянутого третьего устройства 23 от упомянутого первого устройства 21, данных для разблокировки упомянутого заблокированного ключа контента.

Пример, иллюстрирующий коммутативность первого этапа шифрования (этапа блокировки) и второго этапа шифрования дан ниже.

Первое устройство 21 блокирует ключ контента (CK) так, чтобы формировать заблокированный ключ контента (BCK).

в котором P - это большое простое число, и

выбираются как коэффициент блокировки и коэффициент разблокировки, соответственно,

что удовлетворяет: (2)

Второе устройство 22 шифрует заблокированный ключ контента, который включается в данные лицензии, и отправляет третьему устройству 23, причем этот зашифрованный заблокированный ключ контента называется EBCK.

в котором являются набором RSA-параметров, которые используются для третьего устройства 23. Для простоты иллюстрации «mod P» не указан в последующем контексте.

Чтобы извлекать ключ CK контента, третьему устройству 23 необходимо сначала выполнить этап разблокировки в качестве первого этапа дешифрования, а затем выполнить второй этап дешифрования по EBCK.

Этап разблокировки - это:

Этап дешифрования - это:

Обычно «коэффициент блокировки» используется, чтобы блокировать данные, а «коэффициент разблокировки» используется, чтобы разблокировать данные. Коэффициент блокировки и разблокировки удовлетворяет определенной формуле, которая иллюстрирована в уравнении (2) выше. Следовательно, согласно этой формуле, любой из коэффициента блокировки или коэффициента разблокировки может быть вычислен так, что оба этих коэффициента могут быть данными для разблокировки заблокированного ключа контента.

Фиг. 4 - это блок-схема первого устройства 21 согласно изобретению для управления цифровым контентом. Линия 400 представляет шину данных первого устройства 21 для обмена данными.

Первое устройство 21 является поставщиком контента, содержащим модуль 401 упаковки для создания пакета цифрового содержимого. Первое устройство 41 также содержит модуль 402 шифрования для выполнения вышеупомянутого этапа 310 шифрования с тем, чтобы формировать зашифрованный ключ контента.

Первое устройство 21 также содержит модуль 403 для выполнения вышеупомянутого этапа 311 отправки зашифрованного ключа контента и модуль 405 для выполнения вышеупомянутого этапа 312 отправки данных для дешифрования зашифрованного ключа контента.

Первое устройство 21 также содержит модуль 404 приема для приема данных, например выполнения вышеупомянутого этапа 314 приема сообщения для запроса данных для дешифрования упомянутого зашифрованного ключа контента.

Поскольку объяснение уже дано в описании вышеупомянутого способа, оно не будет дополнительно обсуждаться здесь.

Фиг. 5 показывает второе устройство 22 для управления цифровым контентом в системе управления цифровыми правами согласно изобретению. Цифровой контент шифруется с помощью ключа контента посредством первого устройства 21, и ключ контента шифруется посредством упомянутого первого устройства 21 с тем, чтобы формировать зашифрованный ключ контента. Линия 500 представляет шину данных второго устройства 22 для обмена данными.

Второе устройство 22 содержит модуль 501 приема для приема данных от других устройств, например, выполняющий вышеупомянутый этап 320 приема зашифрованного ключа контента от первого устройства 21, или, например, принимающий запрос на использование цифрового контента от третьего устройства 23.

Второе устройство 22 содержит модуль 502 формирования лицензии для формирования данных лицензии в ответ на запрос от третьего устройства 23 на использование упомянутого цифрового контента. Как упомянуто выше, данные лицензии описывают права на использование упомянутого цифрового контента посредством упомянутого третьего устройства 23 и включают в себя принятый зашифрованный ключ контента.

Второе устройство 22 также содержит модуль 503 отправки для выполнения вышеупомянутого этапа 321 отправки данных лицензии, сформированных модулем 502 формирования лицензии.

Второе устройство 22 также содержит модуль 504 для выполнения вышеупомянутого этапа 324 отправки информации об ID цифрового контента, ID третьего устройства и открытого ключа третьего устройства.

Поскольку объяснение уже дано в описании вышеупомянутого способа, оно не будет дополнительно обсуждаться здесь.

Фиг. 6 показывает третье устройство 23 для управления цифровым контентом в системе управления цифровыми правами. Цифровой контент шифруется с помощью ключа контента посредством первого устройства 21, упомянутый ключ контента шифруется посредством упомянутого первого устройства 21 с тем, чтобы формировать зашифрованный ключ контента, и упомянутый зашифрованный ключ контента отправляется посредством упомянутого первого устройства 21 второму устройству 22. Линия 600 представляет шину данных третьего устройства 23 для обмена данными.

Третье устройство 23 содержит модуль 601 отправки для выполнения вышеупомянутого этапа 330 отправки запроса на использование упомянутого цифрового контента упомянутому второму устройству 22, а также для выполнения вышеупомянутого этапа 332 отправки сообщения для запрашивания упомянутого первого устройства 21 отправлять данные для дешифрования упомянутого зашифрованного ключа контента.

Третье устройство 23 также содержит модуль 602 приема для выполнения вышеупомянутого этапа 331 приема вышеупомянутых данных лицензии от второго устройства 22, а также для выполнения вышеупомянутого этапа 333 приема данных для дешифрования упомянутого зашифрованного ключа контента.

Модуль 602 приема может также использоваться, чтобы выполнять вышеупомянутый этап 334 приема информации ID цифрового контента, ID третьего устройства и открытого ключа третьего устройства (23).

Третье устройство 23 также содержит модуль 605 для отправки, упомянутому первому устройству 21, сообщения для запрашивания упомянутого первого устройства 21 отправлять данные для дешифрования упомянутого зашифрованного ключа контента.

Третье устройство 23 также содержит DRM-агент 603 для дешифрования цифрового контента с помощью зашифрованного ключа контента, включенного в данные лицензии, и принятых данных для дешифрования зашифрованного ключа контента. Как упомянуто выше, когда зашифрованный цифровой контент вводится в DRM-агент 603, DRM-агент 603 осуществляет поиск в данных лицензии, чтобы получать зашифрованный ключ контента, и запрашивает данные из первого устройства 21 для дешифрования зашифрованного ключа контента. После приема данных для дешифрования ключа контента DRM-агент 603 может дешифровать зашифрованный цифровой контент и отправлять чистый цифровой контент в модуль 604 воспроизведения для воспроизведения. Модуль воспроизведения, например медиаплеер Windows, используется, чтобы воспроизводить цифровой контент.

Поскольку объяснение уже дано в описании вышеупомянутого способа, оно не будет дополнительно обсуждаться здесь.

Следует понимать, что вышеприведенное