Способ работы сети, устройство управления системой, сеть и компьютерная программа для такого управления

Иллюстрации

Показать всеИзобретение относится к способу работы сети. Технический результат заключается в повышении безопасности. Сеть содержит узел и устройство управления системой. Устройство управления системой содержит корневой ключевой материал, являющийся набором функций, каждая из которых имеет степень сложности α, и узел обеспечен долей ключевого материала узла, имеющей степень сложности α, извлеченной из корневого ключевого материала. Посредством устройства управления системой генерируют долю ключевого материала для внешнего пользователя со степенью сложности α из корневого ключевого материала и генерируют идентификатор доступа. Посредством устройства управления системой генерируют ключевой материал для доступа со степенью сложности, меньшей чем α, из доли ключевого материала для внешнего пользователя и генерируют идентификатор узла. Посредством устройства управления системой предоставляют внешнему пользователю долю ключевого материала для доступа и идентификатор доступа. Внешний пользователь извлекает ключ из доли ключевого материала для доступа и передает узлу этот ключ и идентификатор доступа. С помощью узла вычисляют ключ из идентификатора доступа и доли ключевого материала узла и сравнивают ключ, переданный внешним пользователем, и ключ, вычисленный узлом, чтобы аутентифицировать внешнего пользователя. 4 н. и 10 з.п. ф-лы, 4 ил.

Реферат

ОБЛАСТЬ ТЕХНИКИ, К КОТОРОЙ ОТНОСИТСЯ ИЗОБРЕТЕНИЕ

Настоящее изобретение относится к способу работы сети, содержащей устройства связи, представляющие узлы сети.

Пример применения настоящего изобретения можно найти в персональных сетях (PAN), содержащих набор объектов связи, расположенных, по меньшей мере, временно, в пределах персональной области пользователя. PAN содержит, например, множество узлов с беспроводными медицинскими датчиками, расположенными внутри или на теле пользователя, и элементами контроля для контроля основных показателей жизнедеятельности пользователя или множество электронных устройств.

УРОВЕНЬ ТЕХНИКИ ИЗОБРЕТЕНИЯ

Безопасность является фундаментальным требованием для сетей подобного рода или любых управляющих уязвимых данных, чтобы гарантировать безопасность информации, которой обмениваются между различными узлами сети, а также управлять доступом к сетевым устройствам других пользователей, внешних по отношению к сети.

Соответственно, для этих сетей требуется система обеспечения безопасности, учитывающая несколько главных проблем:

- проблема доверия для обеспечения различным узлам сети средства идентификации, аутентификации и доверия любому другому узлу, как элементу той же самой сети,

- проблема безопасной связи для обеспечения средства, позволяющего обеспечивать безопасную связь между различными узлами сети, и

- проблема управления доступом для обеспечения механизма ограниченного доступа к информации или узлам сети.

Традиционные способы работы таких сетей обычно предусматривают главный узел, являющийся персональным устройством управления или доверительным центром, используемым для предварительного распределения криптографического материала по узлам сети и затем для аутентификации каждого узла как принадлежащего сети, когда между узлами должны быть установлены связи. Однако эти способы обладают несколькими недостатками:

- прежде всего, эти способы не позволяют двум узлам сети аутентифицировать друг друга, не обращаясь к главному узлу, и

- кроме того, так как криптографический материал заранее распределяется по узлам сети, это не позволяет обеспечивать доступ внешнему пользователю сети.

Кроме этого для предоставления доступа внешним пользователям сети доверительным и безопасным образом были предложены способы, основанные на криптографии с открытым ключом. Однако эти способы неблагоприятны для ресурсов с вычислительной точки зрения и требуют передачи длинных ключей. Таким образом, эти способы требуют наличия связи, вычислений и хранения, что не всегда доступно в устройствах, используемых в персональных сетях, обычно ограниченных в ресурсах.

Документ WO-A-2007/149850 раскрывает систему безопасности, содержащую L иерархических уровней, каждый из которых соответствует уровню области безопасности, и множество узлов локальной сети. Генератор ключевого материала генерирует набор коррелированного ключевого материала для каждого сетевого узла. Каждый набор ключевого материала состоит из L поднаборов ключевого материала, по одному для каждого уровня области безопасности. Установочный сервер распределяет генерированные наборы ключевого материала каждому сетевому узлу, чтобы дать возможность сетевым узлам связываться друг с другом в области безопасности иерархического уровня k, используя соответствующий поднабор ключевого материала безопасности.

Дополнительно, документ EP-A-0 511 483 описывает способ и устройство для аутентификации пользователей (объектов) компьютерной сети, основываясь на идентификации объектов. Ключи для каждой стороны потенциальной сессии получаются из прогнозов, хранящихся в месте расположения каждой стороны. Когда две такие стороны желают связаться друг с другом, они оценивают свой прогноз, который является полиномом в одной переменной, для идентификации другой стороны в другой переменной. При этом обе стороны получают один и тот же числовой результат, устанавливающий ключ для обеих сторон. Стороны затем проверяют правильность вычислений ключа, сравнивая два ключа, каждый из которых вычислила соответствующая сторона.

СУЩНОСТЬ ИЗОБРЕТЕНИЯ

Задача изобретения состоит в том, чтобы предложить способ работы сети, преодолевающий представленные выше недостатки.

Другая задача изобретения состоит в том, чтобы предложить способ предоставления внешнему пользователю доступа к сети, минимизируя требования к связи в сети.

Еще одна задача изобретения состоит в обеспечении способа, минимизирующего требования к вычислениям на стороне внешнего пользователя.

Еще одной задачей изобретения является способ предоставления внешнему пользователю доступа к сети, не подвергая опасности или без последствий для устойчивости криптографических элементов сети.

С этой целью обеспечивается способ работы сети, содержащей узел и устройство управления системой, причем устройство управления системой содержит корневой ключевой материал, являющийся набором функций, каждая из которых имеет степень сложности α, а узел обеспечен долей ключевого материала узла со степенью сложности α, причем доля ключевого материала узла извлекается из корневого ключевого материала.

Такой способ содержит следующие этапы, на которых после приема устройством управления системой запроса от внешнего пользователя на получение доступа к узлу:

а) посредством устройства управления системой генерируют долю ключевого материала для внешнего пользователя со степенью сложности α из корневого ключевого материала и генерирует идентификатор доступа,

b) посредством устройства управления системой генерируют ключевой материал для доступа со степенью сложности, меньшей чем α, из доли ключевого материала для внешнего пользователя и генерирует идентификатор узла,

c) посредством устройства управления системой предоставляют внешнему пользователю долю ключевого материала для доступа и идентификатор доступа,

d) внешний пользователь извлекает ключ из доли ключевого материала для доступа и передает узлу этот ключ и идентификатор доступа,

e) с помощью узла вычисляют ключ из идентификатора доступа и доли ключевого материала узла, и

f) с помощью узла сравнивают ключ, переданный внешним пользователем, и ключ, вычисленный узлом, чтобы аутентифицировать внешнего пользователя.

Этот способ позволяет узлу аутентифицировать внешнего пользователя как разрешенного устройством управления системой для получения доступа к узлу. Как можно видеть на этапах d)-f), эта аутентификация выполняется без обращения к устройству управления системой и, таким образом, она может быть выполнена, даже если это устройство находится в автономном режиме.

Кроме того, так как внешнему пользователю предоставляется только доля ключевого материала для доступа пониженной сложности, способ позволяет поддерживать устойчивость основных криптографических элементов сети. Действительно, низкая сложность ключевого материала для доступа препятствует тому, чтобы взломщик получил корневой ключевой материал, даже если он захватывает внешнего пользователя и ставит под угрозу его долю ключевого материала для доступа.

В конкретном варианте осуществления изобретения идентификатор доступа является результатом хэш-функции, выполняемой на сертификате доступа, основываясь на запросе, принятом устройством управления системой, и узел снабжается хэш-функцией. В этом варианте осуществления узел может проверить подлинность сертификата доступа путем вычисления хэш-функции сертификата доступа и сравнения результата с принятым идентификатором доступа.

В одной версии этого варианта осуществления этап c) может дополнительно содержать обеспечение внешнего пользователя сертификатом доступа посредством устройства управления системой, и этап d) дополнительно содержит передачу узлу внешним пользователем сертификата доступа.

Как представляется из сказанного выше, в этом варианте осуществления, содержащем проверку действительности сертификата доступа, такая проверка действительности выполняется только после окончания процесса аутентификации. Это означает, что узел проверяет действительность сертификата, только когда он удостоверился, что сертификат был предоставлен устройством управления системой сети.

В соответствии с другим аспектом изобретения обеспечивается устройство управления системой, содержащее корневой ключевой материал, являющийся набором функций, каждая из которых имеет степень сложности α+1 в каждой переменной, причем устройство управления системой, содержащееся в сети, также содержит узел, причем устройство управления системой содержит:

- средство, которое после приема запроса от внешнего пользователя на предоставление доступа к узлу генерирует долю ключевого материала для внешнего пользователя со степенью сложности α+1 из корневого ключевого материала и генерирует идентификатор доступа,

- средство генерации ключевого материала доступа со степенью сложности, меньшей чем α+1, из доли ключевого материала для внешнего пользователя и генерации идентификатора узла, и

- устройство управления системой, предоставляющее внешнему пользователю долю ключевого материала для доступа и идентификатор доступа.

В частном варианте осуществления изобретения устройство управления системой дополнительно содержит:

- средство делегирования прав доступа от первого узла в сети внешнему пользователю, так чтобы пользователь мог получить доступ ко второму узлу в сети, не требуя связи с устройством управления системой, и

- некорреляционное средство, чтобы не коррелировать доли ключевого материала, распределенные по узлам в сети, так чтобы взломщик не мог получить информацию из долей ключевого материала, распределенных по узлам в сети, но узлы в сети все еще могут проверить подлинность сертификатов доступа и делегирования, связанных с долями ключевого материала, распределенными из устройства управления системой.

В соответствии с еще одним аспектом изобретения, обеспечивается сеть, содержащая устройство управления системой, соответствующее изобретению, и устройство связи, представляющее сетевой узел.

В соответствии с другим аспектом изобретения, обеспечивается компьютерная программа для осуществления способа, соответствующего изобретению.

Эти и другие аспекты изобретения станут очевидны и будут подробно объяснены со ссылкой на варианты осуществления, описанные здесь далее.

КРАТКОЕ ОПИСАНИЕ ЧЕРТЕЖЕЙ

Настоящее изобретение будет теперь описано более подробно посредством примера со ссылкой на сопроводительные чертежи, на которых:

Фиг.1 - персональная сеть, работающая согласно способу, соответствующему изобретению.

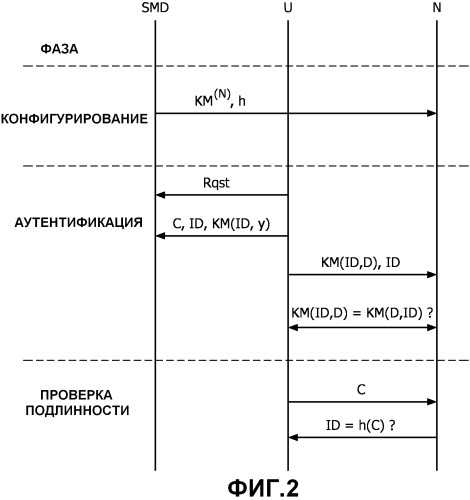

Фиг.2 - схема, представляющая последовательность осуществления способа согласно изобретению, и

Фиг.3 - блок-схема последовательности осуществления операций устройством управления системой в соответствии с изобретением,

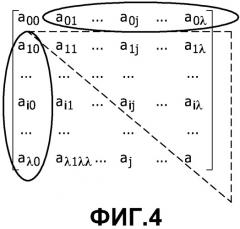

Фиг.4 - матрица коэффициентов двумерного полинома, используемого в одном варианте осуществления изобретения.

ПОДРОБНОЕ ОПИСАНИЕ ИЗОБРЕТЕНИЯ

Настоящее изобретение относится к способу работы сети, например персональной сети, содержащей устройства связи.

На фиг.1 представлен пример сети 1, в которой может быть реализован первый вариант осуществления изобретения. Эта сеть 1 принадлежит пользователю 2, снабженному устройством 3 связи, и несколько устройств D1, D2, D3 представляют узлы сети. Эта сеть является персональной сетью, что означает, что все устройства в сети принадлежат пользователю 2, и, таким образом, устройство 3 связи используется в качестве устройства управления системой.

Устройством 3 управления системой является, например, мобильный телефон, содержащий SIM-карту, позволяющую генерировать и хранить криптографический материал.

Устройства D1, D2 и D3, например, в случае медицинской сети, являются узлами датчиков тела, установленными на или вокруг тела пользователя 2, или устройствами контроля, осуществляющими связь с узлами датчиков для контроля основных показателей жизнедеятельности пользователя.

В другом примере D1, D2 и D3 являются электронными устройствами, такими как мобильный телефон, музыкальный плеер, видеоустройство, электронная автомобильная система. В еще одном другом примере устройства D1, D2 и D3 являются бытовыми приборами или осветительным оборудованием.

В обоих примерах представляется полезным получить в сети 1 возможность предоставить внешнему пользователю 4 доступ к одному из устройств сети. В случае медицинской сети, внешний пользователь 4 может быть врачом, которому необходим доступ к устройству контроля для дистанционной проверки состояния пользователя 2. Пользователю 4 предоставляется устройство связи для получения доступа к устройству сети. В остальной части описания пользователь и его устройство связи будут обозначены как "пользователь 4".

В другом примере внешний пользователь 4 может быть другом пользователя 2, который хочет иметь доступ к устройству, принадлежащему пользователю 2, например, чтобы обмениваться мультимедийными файлами.

Из-за уязвимости приложений сетей, к которым относится настоящее изобретение, этим сетям необходимо предоставить системы обеспечения безопасности, чтобы управлять доступом для внешнего пользователя, как заявлялось выше, а также для безопасности связи между узлами сети.

В способе, соответствующем первому варианту осуществления изобретения, используется система обеспечения безопасности, основанная на системе распространения альфа-ключа безопасности. В такой системе узлы не используют совместно готовые ключи. Вместо этого, узлам предоставляется некоторая специфичная для узла информация, позволяющая им вычислять совместно используемый с любым другим узлом в сети ключ на входе идентификатора этого узла. Эта специфичная для узла информация выводится из корневого ключевого материала, предоставляемого устройством управления системой (KMRoot). Специфичная для узла информация определяется как доля ключевого материала узла и для узла i обозначается как KM(i).

Предпочтительно, корневой ключевой материал является многомерным полиномом. Узлы принимают доли полиномов, созданные из многомерного полинома. Например, многомерный полином может быть полиномом с двумя переменными (x, y) степени альфа и доля ключевого материала узла является моновариантным полиномом степени альфа, соответствующим двумерному полиному, оцениваемому в точке, соответствующей идентификатору узла.

Например, снова можно предположить, что симметричный двумерный полином f(x, y) используется в качестве корневого ключевого материала и устройства D1 и D2 в сети 1, показанной на фиг.1, несут доли f(D1, y) и f(D2, y) ключевого материала узла, соответственно. Когда оба узла хотят связаться, они получают свои соответствующие идентификаторы, то есть D2 получает идентификатор D1 ID D1 =D1 и D1 получает идентификатор D2 ID D2 =D2. Затем, каждый узел может генерировать общий ключ путем оценки свой доли полинома в идентификаторе другого устройства, то есть узел D1 оценивает свою долю f(D1, y) полинома в y=D2 и узел D2 оценивает f(D2, y) в y=D1. Таким образом, оба узла согласовывают общий ключ K=f(D1,D2)=f(D2, D1). Наконец, оба узла могут использовать K, чтобы аутентифицировать друг друга, например, посредством квитирования аутентификации типа "запрос-ответ" или извлечения ключа сеанса для обеспечения конфиденциальности.

Такая система безопасности предлагает высокую устойчивость при атаке взломщиков, когда связываются два узла, принадлежащих сети. Представленный способ работы сети определяется этой альфа-системой безопасности для обеспечения протокола управления доступом, предоставляющей доступ пользователям, не принадлежащим к сети, и которым, таким образом, первоначально не предоставляется доля ключевого материала.

Так как пользователь 4 не принадлежит к сети 1, необходимо его идентифицировать и аутентифицировать, чтобы гарантировать безопасность против атак. Соответственно, когда пользователь запрашивает доступ к сетевому узлу, необходимо, чтобы устройство 3 управления системой в составе системы в ответ на этот запрос генерировало идентификатор доступа, чтобы позволить пользователю 4 иметь дело напрямую с сетевым узлом, к которому он хочет получить доступ.

Такой протокол аутентификации и предоставления доступа описывается более точно со ссылкой на фиг.2, представляющую последовательность выполнения операций на различных этапах, выполняемых устройством управления системой (SMD), внешним пользователем U и узлом N при осуществлении способа, соответствующего изобретению. В последующем описании название узла и идентификатор узла будут обозначаться одинаково как "N".

Устройство управления системой является устройством, содержащим средство генерирования и хранения ключевых материалов, чтобы генерировать, вычислять и хранить криптографические функции, такие как хэш-функции, и для обработки и передачи этих элементов другим устройствам.

Последовательность, показанная на фиг.2, делится на три этапа. Эта последовательность также будет описана со ссылкой на фиг.3, где показаны операции, конкретно выполняемые устройством управления системой.

Во время этапа конфигурации CONFIG устройство управления системой генерирует ключевой материал KM(N) узла из корневого ключевого материала и хэш-функцию h, которые передаются узлу N.

Предпочтительно, корневой ключевой материал генерируется устройством управления системой, например, посредством SIM-карты, в форме двумерного полинома KM(x,y)= ∑ j = 0 i = 0 α a i , j x i y j . Могут использоваться и другие формы полиномного ключевого материала, такие как многомерный полином или множество многомерных полиномов, например, чтобы дать возможность работы системам с более высоким количеством пользователей в соответствии с многомерным характером полиномов. Ключевой материал полинома может также маскироваться другими криптографическими функциями, чтобы защитить корневой ключевой материал, такими как полиномы возмущения, известные в существующем уровне техники.

Ключевой материал KM(N) узла затем генерируется путем оценки KM(x, y) при x=N. Таким образом, ключевой материал KM(N) узла для узла N имеет вид: KM(N,y)= ∑ j = 0 α a j y j =(((a α y+a α-1 )y+a α-2 )y+...)y+a 0, который является мономерным полиномом степени альфа.

Этап конфигурации может иметь место во время этапа, предшествующего развертыванию сети, таким образом, что когда сеть только развертывается, узлу предоставляется его доля ключевого материала.

Во время этого этапа конфигурации устройство управления системой также предоставляет узлу хэш-функцию и может дополнительно предоставлять ему другие элементы, такие как:

- криптоидентификатор,

- основной секрет для взаимной аутентификации с устройством управления системой,

- некоторая информация, касающаяся прав узла по управлению доступом к другим узлам сети.

Второй этап, показанный на фиг.2, AUTH, соответствует аутентификации внешнего пользователя, отправляющего запрос на получение доступа к сети.

Пользователь U отправляет запрос Rqst устройству управления системой для запроса доступа к узлу N. Этот запрос содержит идентификатор узла N и в некоторых вариантах осуществления также содержит другие атрибуты доступа, такие как временная информация в отношении запрошенного срока действия и ограниченный набор действий, разрешенных внешнему пользователю. Как пример, пользователь может отправить запрос на разрешение считывать некоторую информацию, собранную узлом N за 15 минут.

После приема этого запроса Rqst устройство управления системой сначала генерирует сертификат C доступа в зависимости от части или всех атрибутов запроса. Сертификат может кодировать, например, доступ, предоставленный пользователю в течение ограниченного промежутка времени, C={пользователю U разрешается доступ к узлу N на 15 минут}.

Кроме того, в случае, если запрос Rqst не содержит никакой другой атрибут, кроме идентификатора узла, устройство управления системой, соответствующее одному из вариантов осуществления, может любым способом ограничить сертификат доступа заданным промежутком времени или ограниченным набором действий, основываясь, например, на заранее установленной политике управления доступом.

Основываясь на сертификате доступа, устройство управления системой генерирует идентификатор ID доступа, являющийся хэшем сертификата доступа, подобно следующему: ID=хэш (C)=хэш ({пользователю U разрешается доступ к узлу N на 15 минут}).

Устройство управления системой затем на этапе a) генерирует ключевой материал KM(U) внешнего пользователя путем оценки корневого ключевого материала KM(x, y) при x=ID, получая, таким образом, KM(ID, y), который является одномерным полиномом степени альфа.

Для внешнего пользователя, которому должен быть разрешен доступ к узлу N, устройство управления системой должно передать все криптографические элементы, а именно сертификат C, идентификатор ID и долю ключевого материала для внешнего пользователя.

Однако, так как KM(ID, y) является полиномом степени альфа, коэффициенты α+1 должны быть переданы пользователю U, предъявляя, таким образом, большие требования к связи. Соответственно, настоящее изобретение является таким, что перед передачей пользователю доли ключевого материала пользователя устройство управления системой на этапе b) предварительно вычисляет ее, чтобы понизить степень полинома и, таким образом, количество коэффициентов, которые должны быть переданы.

Такое предварительное вычисление выполняется путем оценки KM(ID, y) при y=N несколько раз. Например, выполнение оценки α-1 раз должно привести в результате к ключевому материалу доступа KM'(ID, y)= ( ( ( a α y + a α − 1 ) y + a α − 2 ) y + … ) ︸ y = D y + a 0 = ( ( ( a α D + a α − 1 ) D + a α − 2 ) D + … ) ︸ a D y + a 0

Таким образом, KM'(ID, y)=a D y+a 0 , что означает, что пользователю U должны быть переданы только два коэффициента.

В предпочтительном варианте осуществления предварительное вычисление выполняется α раз, что означает, что ключевой материал для доступа, переданный пользователю U, является непосредственно ключом, связанным с сертификатом доступа.

Когда выполняется предварительное вычисление ключевого материала для доступа, устройство управления системой передает пользователю U следующие элементы: C, ID и KM'(ID, y).

KM'(ID, y) является только формальной записью, чтобы отличать предварительно вычисленный полином от ключевого материала KM(ID, y) пользователя. Конечно, полное вычисление KM'(ID, y) для получения ключа обеспечивает тот же самый результат, что и полное вычисление KM(ID, y).

Эта передача может быть выполнена, используя, например, службу коротких сообщений (SMS), обеспечиваемую в сети передачи данных. Здесь, предполагая, что должны передаваться два коэффициента полинома, состав короткого сообщения может быть следующим:

| Размер (байты) | Название поля | Содержание |

| 2 | Заголовок | Идентификатор протокола |

| 32 | ID | Идентификатор доступа |

| 64 | KM(ID, y) | Полиномиальные коэффициенты |

| 62 | C | Атрибуты, закодированные в сертификате доступа |

Это сообщение может, таким образом, иметь длину 160 байтов, что дает возможность кодировать его в пределах одиночного короткого сообщения, потому что служба коротких сообщений (SMS) может кодировать сообщения до 160 символов. Таким образом, ограничение количества полиномиальных коэффициентов, которые должны передаваться, помогает снизить требования к связи.

Передача сертификата может производиться через любую другую беспроводную или проводную среду для любого вида доступа, такого как доступ к персональному компьютеру, электронному устройству, или предоставление доступа к средству.

Затем, когда пользователь хочет получить доступ к узлу N, он генерирует ключ путем оценки идентификатора доступа КМ(ID, y) при y=N. Затем он передает узлу N ключевой KM(ID, N) и ID. Узел N, уже получивший долю ключевого материала KM(N, y) своего узла, оценивает его при y=ID, чтобы получить ключевой KM(N, ID).

Полиномы, формирующие доли ключевого материала, генерированные устройством управления системой, в данном изобретении симметричны, что означает, что они таковы, что KM(x, y)=KM(y, x).

Соответственно, узел N сравнивает ключевой KM(ID, N), отправленный пользователем U, с вычисленным ключевым KM(N, ID) и, если ключи равны, он аутентифицирует пользователя U, потому что тем самым подтверждается, что криптографические элементы KM(ID, N) и ID действительно были предоставлены пользователю U устройством управления системой SMD. В другом варианте осуществления изобретения ключевой KM(ID, N) может использоваться для запуска протокола аутентификации, позволяющего обеим участвующим сторонам доказать владение общим секретным KM(ID, N).

Когда аутентификация выполнена, пользователь U может затем во время этапа проверки подлинности VALID передать сертификат C узлу N. Узел затем проверяет подлинность этого сертификата доступа, вычисляя хэш-функцию сертификата доступа h(C) и сравнивая результат с принятым идентификатором ID доступа. В некоторых вариантах осуществления сертификат C может быть передан одновременно как ключевой материал KM(ID, D) доступа и идентификатор ID.

При описании этого процесса аутентификации представляется, что другое преимущество предварительного вычисления доли ключевого материала пользователя заключается в том, что оно снижает требования к вычислению пользователем U генерации ключа. Фактически, пользователь должен только оценить ключевой материал для доступа ограниченное количество раз. А именно, если устройство управления системой во время предварительного вычисления оценивает ключевой материал α-x раз, чтобы генерировать ключевой материал для доступа, то пользователь U, чтобы получить ключ, должен оценить ключевой материал для доступа только x раз. Если x=α, пользователь U вообще не должен оценивать ключевой материал для доступа.

Кроме того, это предварительное вычисление позволяет повысить безопасность системы, потому что пользователю U предоставляется меньше информации об исходном корневом ключевом материале и объем информации, раскрываемой при захвате пользователя U, уменьшается при увеличении x.

Предположим, что устройство управления системой имеет корневой ключевой материал, содержащий одиночный симметричный двумерный полином f(x, y). Таким образом, только доли ключевого материала длиной α+1, f(ID, y) необходимы, чтобы повторно вычислить исходный корневой ключевой материал, используя следующую систему линейных уравнений:

f ( x , y ) = ∑ i , j = 0 λ a i j x i y j , где [ a 00 a 01 … a 0 j … a 0 λ a 10 a 11 … a 1 j … a 1 λ … … … … … … a i 0 a i 1 … a i j … a i λ … … … … … … a λ 0 a λ 1 … a λ j … a λ λ ]

Матрица, показанная на фиг.4, представляет полиномиальные коэффициенты двумерного полинома. Взломщик, пытающийся взломать систему, собирая доли ключевого материала доступа, должен учесть следующие проблемы:

• Взлом коэффициентов матрицы более низкого порядка [a 00 , a 01 , a 0j ,..., a 0α ] требует комбинации коэффициентов более низкого порядка α+1 предварительно вычисленных полиномов f'(ID, y). Это позволяет решать систему линейных уравнений. Эти коэффициенты охватываются в приведенной матрице обоими эллипсами.

• Взлом остальных коэффициентов матрицы требует нахождения в общей сложности (α2-α-2)/2 различных коэффициентов, а именно коэффициентов в пределах треугольника. Благодаря тому, что полином симметричен, коэффициенты верхней диагонали матрицы равны соответствующим коэффициентам нижней диагонали матрицы, то есть aij=aji. Коэффициент a D более высокого порядка в коротких полиномах f'(ID, y) зависит от всех этих коэффициентов, поэтому для взлома системы необходимо в общей сложности (α2-α-2)/2 коротких полиномов.

Следовательно, альфа-система безопасности поддерживает тайное соглашение между (α2-α-2)/2 долями ключевого материала доступа. Это означает существенное повышение уровня безопасности.

Кроме того, использование доли ключевого материала с самой малой степенью сложности, как в настоящем изобретении, позволяет более удобное развертывание сети, например, персональной сети. Например, мы можем представить себе пользователя, несущего устройство управления системой SMD с корневым ключевым материалом и параметром α=100. Мы полагаем, что персональная сеть пользователя содержит 50 устройств, каждое из которых получает от SMD пользователя обычный набор криптографической информации, то есть, сертификат C, идентификатор ID и соответствующий ключевой материал пользователя. Устройство управления системой может выдавать ключевой материал для доступа, чтобы предоставить специальные права доступа внешним пользователям. Так как 50 групп пользователя или ключевого материала узлов уже были назначены, система может все еще разместить (502-50-2)/2=1224 групп ключевого материала доступа, не ставя под угрозу безопасность системы. Группа ключевого материала соответствует, например, группе коэффициентов полинома, соответствующего ключевому материалу. Соответственно, группа ключевого материала пользователей или узлов будет более длинной, чем группа ключевого материала для доступа.

Настоящее изобретение, следовательно, описывает подход, дающий возможность доступа посредством распространяемых сертификатов управления доступом, основываясь на полиномном ключевом материале, объединяющем функциональные возможности сертификата криптографии с открытым ключом с низкими требованиями к ресурсам криптографии с симметричными шифрами.

Как упоминалось ранее, способ, соответствующий изобретению, может найти применение в очень разных областях применения, в том числе:

- всестороннее здравоохранение для медицинского контроля, при котором пациент устанавливает свою собственную безопасную сеть для тела, например, раздавая группы безопасного ключевого альфа-материала доверенным клиницистам/специалистам по здоровому образу жизни/домашнему врачу;

- персонализация освещения, при которой пользователь конфигурирует свою систему освещения посредством конфигурации, помеченной так, чтобы только уполномоченные лица могли изменять настройки освещения;

- применения в связи, когда пользователь использует свой мобильный телефон в качестве устройства управления системой, чтобы конфигурировать устройства пользователя с использованием безопасного ключевого альфа-материала, так чтобы мобильный телефон мог аутентифицировать и предоставлять доступ к ресурсам на основе индивидуальной связи между устройствами и пользователь мог предоставлять другим людям, например другу, группу ключевого материала для доступа, связанную с сертификатом доступа, через безопасную линию связи, например, в виде SMS.

Внутри этих областей применения способ, соответствующий настоящему изобретению, позволяет несколько вариантов использования, таких как:

- обеспечение безопасности вхождения персонального компьютера в систему: пользователь А конфигурирует свой персональный компьютер с помощью безопасного ключевого альфаможет автоматически войти в систему посредством маркировочного признака;

- обеспечение безопасности конфигурации сети датчиков тела (BSN): пациент несет на себе BSN, которая управляется устройством управления системой SMD. SMD хранит на смарт-карте некоторые начальные числа для генерации безопасного корневого ключевого альфа-материала. Смарт-карта также содержит дополнительную информацию о пациенте, такую как политики управления доступом или идентификатор. Пациент может использовать свой SMD для управления устройствами или объектами в сети, такими как узлы беспроводных датчиков, имплантаты, или разрешить медицинскому персоналу иметь доступ к системе. Пользователь может ввести устройство или объект в свою сеть, предоставляя ему набор из ключевого материала узла и сертификата C. После конфигурации любая пара объектов может аутентифицировать друг