Система и способ защиты от нелегального использования облачных инфраструктур

Иллюстрации

Показать всеИзобретение относится к средствам обнаружения подложной информации. Технический результат заключается в уменьшении количества запросов, поступающих с компьютерного устройства на удаленный сервер. Отправляют запросы от средства защиты к средству обработки запросов. Анализируют запросы, поступающие к средству обработки запросов с помощью средства проверки системы в зависимости от текущего уровня доверия упомянутого средства защиты, при этом анализ запросов включает по крайней мере проверку порядка следования запросов к одному или более сервисам. Обновляют уровень доверия в зависимости от анализа упомянутых запросов. Принимают решение об обработке запросов в зависимости от обновленного уровня доверия. Предоставляют ответы по крайней мере одному средству защиты в зависимости от принятого решения об обработке запросов. 2 н. и 23 з.п. ф-лы, 5 ил., 5 табл.

Реферат

Область техники

Изобретение относится к компьютерным системам и более конкретно к системам и способам обнаружения подложной информации, передаваемой злоумышленниками в облачные сервисы сбора данных от пользователей.

Уровень техники

В современном обществе компьютерные информационные системы играют важную роль. Вместе с тем в настоящее время наблюдается резкое увеличение количества компьютерных угроз, к числу которых могут относиться различные вредоносные приложения (например, сетевые черви, компьютерные вирусы, троянские программы), а также атаки со стороны злоумышленников.

Традиционный сигнатурный метод обнаружения вредоносного программного обеспечения (ПО) основан на создании уникальных сигнатур кода или шаблонов поведений с последующим сравнением с ними подозрительного ПО. Однако информация о новой вредоносной программе обычно поступает в антивирусную компанию с задержкой. Обновления, содержащие сигнатуры новых угроз, отправляются на компьютеры пользователей антивирусных продуктов также спустя большой интервал времени. В итоге с момента появления нового вредоносного ПО до получения пользователями обновления баз сигнатур вредоносных программ проходит значительное время, за которое может быть заражено большое количество ПК.

К традиционным методам обнаружения вредоносного ПО также относятся эвристические методы, основанные на анализе кода программы и эмуляции ее исполняемых команд. Такие методы, в отличие от сигнатурных, подходят для обнаружения нового вредоносного ПО. Вместе с тем эвристические методы имеют недостаточный уровень обнаружения и допускают большое количество ложных срабатываний, иногда принимая легальное ПО за вредоносное.

По этим причинам широкое распространение получили средства защиты компьютерных систем, использующие облачные репутационные сервисы, например Kaspersky Security Network (KSN), которые превосходят традиционные подходы по скорости реакции и уровню обнаружения новых вредоносных программ. Обычно используется несколько репутационных сервисов, которые находятся на одном и более удаленных серверах антивирусной компании (далее для ясности удаленный сервер будет упоминаться как облачная инфраструктура). Такие сервисы основаны на автоматическом сборе и обработке поступающей от пользователей информации обо всех попытках заражения, а также о неизвестных подозрительных файлах, которые загружаются и исполняются на компьютерах пользователей. Использование облачных репутационных сервисов позволяет антивирусной компании быстро реагировать на новые угрозы, уменьшать количество ложных срабатываний. После получения собранная от пользователей информация агрегируется и анализируется в репутационном сервисе антивирусной компании. Решение о безопасности или вредоносности ПО выносится на основе множества факторов, как это описано, например, в патенте US 7640589. Такими факторами могут быть: наличие цифровой подписи; время создания и время первого обнаружения программы; репутация программы, основанная на количестве пользователей репутационного сервиса, которые ее используют; география использования. Программа может быть дополнительно исследована традиционными методами обнаружения, используя мощности антивирусной компании, а также может быть предоставлена для анализа вирусным аналитикам. Полученное решение о вредоносности или безопасности программы в дальнейшем предоставляется всем пользователям репутационного сервиса, которые запускают эту программу на своих компьютерах или загружают ее из сети.

Несмотря на высокий уровень обнаружения репутационных сервисов, существуют возможности их дискредитации вредоносными программами и злоумышленниками. Злоумышленник, зная протокол передачи информации в репутационный сервис, может предоставлять туда ложную информацию. Например, перед размещением в сети новой вредоносной программы он может с большого количества компьютеров отправить в репутационный сервис данные, на основании которых будет вынесено решение о безопасности программы. В итоге, когда вредоносная программа будет выложена в сеть, антивирусные продукты пользователей признают ее безопасной.

Для решения этой проблемы применяются различные технологии. Например, в заявках US 20090328209, US 20090282476 описывается репутационный сервис, осуществляющий сбор данных только от доверенных пользователей. Степень доверия пользователю рассчитывается на основании различной информации о пользователе, например о файлах, находящихся в системе, а также о скачиваемых, устанавливаемых и исполняемых пользователем файлах, посещенных веб-сайтах и обнаруженных вредоносных программах на персональном компьютере (ПК) пользователя. Информация о новых вредоносных файлах, полученная от пользователей со слабой степенью доверия, тоже принимается во внимание, однако с меньшим доверием.

В патенте US 8060577 описывается система защиты, которая собирает мнения пользователей о степени вредоносности новых, еще неизвестных или неклассифицированных объектов. На основании мнения некоторого количества пользователей выносится вердикт о степени опасности этих объектов. Для большей достоверности результата для каждого пользователя рассчитывается показатель надежности, основанный на точности предоставляемых пользователем данных. Мнение пользователей с низкими показателями надежности также учитываются, однако противоположным образом. Если такой пользователь считает какое-либо новое ПО вредоносным, то система защиты учтет мнение пользователя как если бы он ответил, что это ПО является безопасным, и наоборот.

В заявке US 20110067086 описывается способ обнаружения ложных запросов и подложной информации, поступающей в репутационные центры от пользователей репутационных сервисов. При регистрации на репутационном сервисе на ПК клиента отправляется подписанный цифровой подписью токен, содержащий метаданные, такие как IP-адрес, используемое устройство клиента и т.п. При каждом последующем обращении клиента в репутационный сервис помимо информации о новой угрозе пользователь отправляет текущие метаданные и полученный при регистрации токен. В случае если токен поврежден, подделан или если текущие метаданные существенно отличаются от метаданных, полученных из токена, то запросы от этого клиента могут полностью или частично игнорироваться, так как токен, скорее всего, был украден или потерян пользователем и используется нелегально. Недостатком данного способа является большая нагрузка на репутационный сервис, вызванная вычислительной сложностью проверки цифровой подписи токена при каждом обращении клиентов.

Однако существующие решения имеют ряд недостатков. Например, технологии, рассчитывающие рейтинг пользователей, можно обойти. Если злоумышленник будет предварительно предоставлять в репутационные сервисы корректную информацию об угрозах, он в итоге станет доверенным пользователем. После этого злоумышленник может запустить в сеть новую угрозу под видом легальной программы, которую репутационный сервис посчитает безопасной. Несмотря на то, что через некоторое время это событие обнаружится, и злоумышленник станет недоверенным пользователем, угроза успеет распространиться, а злоумышленник заведет себе новый аккаунт пользователя репутационного сервиса. Технология, предоставляющая пользователю токен, содержащий метаданные о пользовательском устройстве, также имеет недостатки. Так, информация, предоставляемая пользователем в репутационный сервис для получения токена, может быть подделана. Более того, токен может быть украден с компьютера легитимного пользователя и использоваться злоумышленниками.

Анализ предшествующего уровня техники позволяет сделать вывод о неэффективности и в некоторых случаях о невозможности применения предшествующих технологий, недостатки которых решаются настоящим изобретением, а именно системой и способом обнаружения подложной информации, передаваемой злоумышленниками в облачные сервисы сбора статистических данных от пользователей.

Раскрытие изобретения

Настоящее изобретение относится к системам и способам обнаружения подложной информации, передаваемой злоумышленниками в облачные сервисы сбора данных от пользователей.

Технический результат настоящего изобретения заключается в уменьшении количества запросов, поступающих с компьютерного устройства на удаленный сервер, что достигается за счет обработки этих запросов в зависимости от уровня доверия пользователей.

Согласно одному из вариантов реализации используется система обработки запросов, поступающих с компьютерного устройства на удаленный сервер, в зависимости от уровня доверия пользователей, содержащая: по крайней мере одно компьютерное устройство пользователя, содержащее средство защиты, которое, в свою очередь, служит для защиты упомянутого компьютерного устройства пользователя от вредоносных программ, путем отправки запросов на проверку объектов упомянутого компьютерного устройства к средству обработки запросов; удаленный сервер, служащий для обработки поступающих от упомянутого средства защиты запросов и предоставления ответов на запросы упомянутому средству защиты, в свою очередь содержащий: упомянутое средство обработки запросов, связанное со средством принятия решений и со средством проверки системы, служащее для предоставления ответов по крайней мере одному средству защиты в зависимости от решения об обработке запросов, полученного от упомянутого средства принятия решений; средство проверки системы, связанное со средством обработки запросов, предназначенное для определения уровня доверия средства защиты, а также обновления уровня доверия в зависимости от обработанных запросов от средства защиты; упомянутое средство принятия решений, связанное со средством проверки системы компьютерного устройства легитимного пользователя, служащее для: принятия решения об обработке запросов от средства защиты на основании уровня доверия упомянутого средства защиты; предоставления средству обработки запросов принятого решения об обработке запросов от по крайней мере одного средства защиты.

Согласно одному из частных вариантов реализации система обработки запросов, поступающих с компьютерного устройства на удаленный сервер, в зависимости от уровня доверия пользователей дополнительно содержит антивирусную базу данных, связанную со средством обработки запросов, предназначенную для формирования ответов по крайней мере одному средству защиты в зависимости от принятого решения об обработке запросов на объекты, а также для хранения по крайней мере одного из: файловой репутации, содержащей по крайней мере один из следующих параметров об объектах, являющихся файлами: время/дата первого появления объекта в упомянутой антивирусной базе; количество пользователей, которые доверяют упомянутому объекту; распространение объекта по странам/регионам; списков легитимных приложений, содержащий по крайней мере список доверенных объектов, являющихся приложениями; настройки анти-спам фильтров для фильтрации объектов, являющихся электронными письмами.

Согласно другому частному варианту реализации средство обработки запросов дополнительно служит для фильтрации запросов от по крайней мере одного средства защиты в зависимости от упомянутого решения об обработке запросов;

Согласно еще одному частному варианту реализации средство проверки системы определяет уровень доверия средства защиты на основании по крайней мере одного критерия: исполнение процессов и служб на компьютерном устройстве, характерных для установленной и настроенной пользователями операционной системы; периодические перезагрузки операционной системы; установка/удаление приложений; исполнение приложений; переход по интернет-адресам в веб-браузере; периодические обновления операционной системы, установленных приложений, средства защиты; нажатие пользователем кнопок на клавиатуре и мыши; передвижение мыши; отслеживание с помощью веб-камеры передвижения пользователя.

Согласно одному из частных вариантов реализации система обработки запросов, поступающих с компьютерного устройства на удаленный сервер, в зависимости от уровня доверия пользователей дополнительно содержит средство хранения уникального идентификатора, связанное со средством обработки запросов, а также со средством проверки системы, предназначенное для создания уникального идентификатора для упомянутого средства защиты пользователя, при этом упомянутый уникальный идентификатор служит идентификации средства защиты для предотвращения нелегального использования копий упомянутого средства защиты.

Согласно другому частному варианту реализации удаленный сервер дополнительно включает средство проверки порядка следования запросов, служащее для проверки правильности порядка следования запросов к средству обработки запросов от по крайней мере одного средства защиты.

Согласно еще одному частному варианту реализации средство проверки порядка следования запросов предоставляет запросы одному или более сервису, который является по крайней мере одним из: сервис файловой репутации, содержащий по крайней мере один из следующих параметров об объектах, являющихся файлами: время/дата первого появления объекта в упомянутой антивирусной базе; количество пользователей, которые доверяют упомянутому объекту; распространение объекта по странам/регионам; сервис списков легитимных приложений, содержащий, по крайней мере, список доверенных объектов, являющихся приложениями; сервис анти-спам фильтров для фильтрации объектов, являющихся электронными письмами.

Согласно одному из частных вариантов реализации удаленный сервер дополнительно включает средство проверки изменения конфигурации системы, связанное со средством проверки системы, а также со средством принятия решений, служащее для проверки изменения конфигурации упомянутого компьютерного устройства пользователя.

Согласно другому частному варианту реализации удаленный сервер дополнительно включает средство проверки изменения местонахождения системы, связанное со средством проверки системы, а также со средством принятия решений, служащее для проверки изменения и частоты изменения местонахождения упомянутого компьютерного устройства пользователя.

Согласно варианту реализации используется способ обработки запросов, поступающих с компьютерного устройства на удаленный сервер, в зависимости от уровня доверия пользователей, в котором: отправляют запросы от средства защиты к средству обработки запросов; анализируют запросы, поступающие к средству обработки запросов с помощью средства проверки системы в зависимости от текущего уровня доверия упомянутого средства защиты; обновляют уровень доверия в зависимости от анализа упомянутых запросов; принимают решение об обработке запросов в зависимости от обновленного уровня доверия; предоставляют ответы по крайней мере одному средству защиты в зависимости от принятого решения об обработке запросов.

Согласно одному из частных вариантов реализации дополнительно фильтруют последующие запросы от по крайней мере одного средства защиты в зависимости от упомянутого решения об обработке запросов.

Согласно другому частному варианту реализации текущий уровень доверия определяют при поступлении первого запроса от упомянутого средства защиты к средству обработки запросов.

Согласно еще одному частному варианту реализации создают уникальный идентификатор средства защиты при поступлении первого запроса от упомянутого средства защиты к средству обработки запросов.

Согласно одному из частных вариантов реализации в зависимости от уровня доверия дополнительно совершают или отменяют по крайней мере одно из следующих действий: обрабатывают данные, содержащиеся в запросах; предоставляют обновления средства защиты на компьютерное устройство; предоставляют ответ средству защиты, содержащий информацию об объекте на основе файловой репутации; предоставляют ответ средству защиты, содержащий информацию об объекте на основе списков легитимных приложений; предоставляют ответ средству защиты, содержащий информацию об объекте на основе анти-спам фильтров.

Согласно другому частному варианту реализации анализ запросов включает по крайней мере одно из следующих событий: исполнение процессов на компьютерном устройстве; обновления программного обеспечения, установленного на компьютерном устройстве; нажатие кнопок на клавиатуре и мыши; передвижение мыши; передвижение пользователя, отслеживаемое с помощью веб-камеры; количество правильно обнаруженных компьютеров злоумышленников; количество ложных срабатываний.

Согласно еще одному частному варианту реализации анализ запросов осуществляют с помощью проверки порядка следования запросов к одному или более сервисам, который является: сервисом файловой репутации, содержащим по крайней мере один из следующих параметров об объектах, являющихся файлами: время/дата первого появления объекта в упомянутой антивирусной базе; количество пользователей, которые доверяют упомянутому объекту; распространение объекта по странам/регионам; сервисом списков легитимных приложений, содержащим, по крайней мере, список доверенных объектов, являющихся приложениями; сервисом анти-спам фильтров для фильтрации объектов, являющихся электронными письмами.

Согласно одному из частных вариантов реализации при несоблюдении средством защиты заранее определенных удаленным сервером правил порядка следования запросов текущий уровень доверия обновляют на более низкий уровень доверия.

Согласно другому частному варианту реализации порядок следования запросов определяют с помощью разности в инкриминирующем индексе запроса средства защиты, при этом упомянутый инкриминирующий индекс увеличивают для каждого последующего запроса от упомянутого средства защиты.

Согласно еще одному частному варианту реализации порядок следования запросов определяют с помощью таблицы запросов средства защиты, содержащей, по крайней мере: уникальный идентификатор компьютерного устройства, упомянутое средство защиты которого отправило запрос средству обработки запросов; время получения запроса упомянутым средством обработки запросов; идентификатор сервиса, которому был предназначен запрос.

Согласно одному из частных вариантов реализации анализ запросов осуществляют с помощью проверки изменения конфигурации оборудования компьютерного устройства, в которой обновляют уровень доверия, если конфигурация оборудования изменилась некоторое количество раз в течение некоторого периода времени.

Согласно другому частному варианту реализации анализ запросов осуществляют с помощью проверки изменения местонахождения системы, в которой обновляют уровень доверия, если в течение определенного периода времени, IP-адрес компьютерного устройства изменялся больше, чем некоторое заданное количество раз.

Согласно еще одному частному варианту реализации для по крайней мере одного уникального идентификатора создают таблицу, содержащую по крайней мере одно из следующих полей: количество различных IP-адресов, с которых приходили запросы с упомянутым уникальным идентификатором; адрес подсети/доменной зоны/номер автономной системы/регион.

Согласно одному из частных вариантов реализации обновляют уровень доверия, если за некоторый период времени запросы для упомянутого уникального идентификатора приходили с разных подсетей/доменных зон/государств/автономных систем.

Согласно другому частному варианту реализации обновляют уровень доверия, если запросы для упомянутого уникального идентификатора приходили с IP-адресов, не входящих в заранее определенный диапазон IP-адресов для упомянутого уникального идентификатора.

Согласно еще одному частному варианту реализации анализ запросов осуществляют с помощью проверки тиражирования уникальных идентификаторов, в котором: в запросы от средств защиты помещают зашифрованный уникальный идентификатор, а также помещают хэш-сумму от тела запроса; в удаленном сервере расшифровывают уникальный идентификатор, от тела запроса рассчитывают хэш-сумму и сравнивают с хэш-суммой, полученной вместе с запросом, и, если упомянутые хэш-сумма от тела запроса и рассчитанная хэш-сумма не совпадают, обновляют уровень доверия.

Краткое описание чертежей

Дополнительные цели, признаки и преимущества настоящего изобретения будут очевидными из прочтения последующего описания реализации изобретения со ссылкой на прилагаемые чертежи, на которых:

На Фиг.1 приведена упрощенная схема построения настоящей системы.

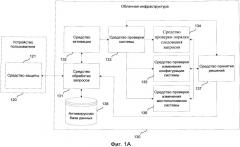

На Фиг.1А приведен частный вариант схемы построения системы.

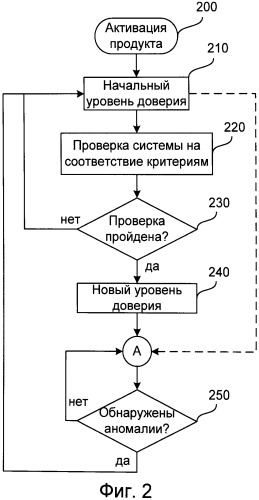

На Фиг.2 приведена высокоуровневая блок-схема, включающая этапы работы настоящего изобретения.

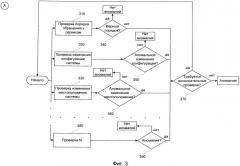

На Фиг.3 приведена схема выполнения этапа «А», присутствующего на Фиг.2.

Фиг.4 представляет пример компьютерной системы общего назначения, персональный компьютер или сервер.

Описание вариантов реализации изобретения

Объекты и признаки настоящего изобретения, способы для достижения этих объектов и признаков станут очевидными посредством отсылки к примерным вариантам реализации. Однако настоящее изобретение не ограничивается примерными вариантами реализации, раскрытыми ниже, оно может воплощаться в различных видах. Сущность, приведенная в описании, является ничем иным, как конкретными деталями, необходимыми для помощи специалисту в области техники в исчерпывающем понимании изобретения, и настоящее изобретение определяется в объеме приложенной формулы.

На Фиг.1 приведена упрощенная схема построения системы, которая реализует настоящее изобретение. Система включает облачную инфраструктуру антивирусной компании (удаленный сервер) 130, которая состоит из облачных репутационных сервисов 140-150; множество устройств легальных пользователей антивирусного ПО 120 (например, таких устройств, как ПК, ноутбук, смартфон, планшетный ПК, почтовый сервер). В систему могут входить один или несколько компьютеров злоумышленников ПО. Примером облачной инфраструктуры 130 может служить Kaspersky Security Network (KSN). Система позволяет осуществлять автоматизированный сбор и отправку в KSN информации обо всех попытках заражений, а также обо всех неизвестных подозрительных объектах (например, о файлах и приложениях), исполняемых на устройствах пользователей 120 и загружаемых с веб-сайтов или в пиринговых сетях, получаемых во вложениях электронных писем и т.д., как это, например, описано в заявке US 20110083180.

Облачными сервисами 140-150 могут быть: сервис файловой репутации, сервис статистики, сервис репутации интернет-адресов, сервис белых списков, сервис активации, сервис анти-спама. Сервис файловой репутации предоставляет пользователю информацию об объектах, являющихся файлами, такую как, например: содержится ли файл в базе вредоносных файлов сервиса; время первого появления файла у пользователей антивирусного ПО; количество пользователей, которые доверяют данному файлу; распространение файла по странам/регионам. Сервис белых списков содержит список объектов (например, файлы, интернет-адреса), не являющихся вредоносными, и по запросу антивирусного ПО проверяет запрашиваемый объект по этим спискам. Сервис статистики содержит метаинформацию об исполняемых/скачиваемых пользователями файлах, которая может использоваться для вынесения вердикта по файлу, коррекции белых списков, уменьшения числа ложных срабатываний. Сервис репутации предоставляет пользователю информацию об объектах, являющихся интернет-адресами, такую как, например: наличие вредоносного содержимого на интернет-странице, такого как ссылки на вредоносные файлы; популярность посещения пользователями. Сервис активации служит для активации лицензии антивирусного ПО пользователя, а также для продления ее срока действия. Сервис анти-спама служит для улучшения качества проверки писем на предмет содержания спама, например, проверяя по своей базе отправителей и в анти-спам фильтрах письма, адресованные пользователю антивирусного ПО. Сервисы 140-150 могут находиться как на одном сервере, так и на разных серверах. В одном примере реализации данные сервисов 140-150 могут храниться в антивирусной базе данных 138, которая будет описана ниже.

На Фиг.1А приведен частный вариант схемы построения системы. Устройство пользователя 120 включает средство защиты 121 (например, антивирусное программное обеспечение, аппаратный антивирус. Далее для простоты используется термин антивирусное ПО), необходимое для защиты устройства пользователя от вредоносных программ путем отправки запросов к средству обработки запросов 131 облачной инфраструктуры (удаленным сервером) 130. Средство обработки запросов 131 предназначено для предоставления ответов средству защиты 121 в зависимости от решения об обработке запросов, полученного от средства принятия решений 137. В одном примере реализации облачная инфраструктура 130 может включать средство хранения уникального идентификатора (для ясности далее будет упоминаться как средство активации) 132, служащее для создания и хранения уникального идентификатора для средства защиты 121 устройства пользователя 120 (как для легитимных пользователей, так и для злоумышленников).

Облачная инфраструктура включает средство проверки системы 133 в зависимости от критериев, предъявляемых к устройству легитимного пользователя антивирусного ПО 120 и предназначенное для определения уровня доверия средства защиты 121, а также обновления уровня доверия в зависимости от обработанных от него запросов. Облачная инфраструктура также включает средство принятия решений 137, которое служит для принятия решения об обработке запросов от средства защиты 121 на основании определенного уровня доверия, а также для предоставления средству обработки запросов 131 принятого решения.

В одном примере реализации облачная инфраструктура 130 может дополнительно включать средство проверки порядка следования запросов 134 (для ясности далее будет упоминаться как средство проверки порядка обращения к сервисам), средство проверки изменения конфигурации системы 135 и средство проверки изменения местоположения системы 136. Упомянутые выше средства проверки служат для определения легитимности пользователей и будут подробно описаны ниже.

В другом примере реализации облачная инфраструктура 130 дополнительно содержит антивирусную базу данных 138, предназначенную для: формирования ответов средству защиты 121 в зависимости от уровня доверия, определенного средством принятия решений 137; хранения данных облачных сервисов 140-150. Стоит отметить, что облачная инфраструктура 130 состоит из облачных сервисов 140-150, которые могут располагаться на одном или нескольких серверах.

На Фиг.2 приведена высокоуровневая блок-схема, включающая этапы работы настоящего изобретения. В одном примере реализации регистрация/активация антивирусного ПО, установленного на устройстве пользователя 120, происходит на этапе 200 с помощью средства активации 132. В частном примере реализации средство активации 132 может находиться в составе сервиса активации, который является одним из облачных сервисов 140-150.

При активации в одном примере реализации для антивирусного ПО пользователя устройства 120 (в том числе и для злоумышленников) средство активации 132 присваивает уникальный идентификатор (ID); для действительного кода активации антивирусного ПО (уникальный набор символов, служащий для активации лицензии антивирусного ПО) создается ключ активации (файл, содержащий данные, необходимые для работы антивирусного ПО, и информацию о периоде действия ключа (например, 30 дней)).

В другом примере реализации уникальный идентификатор для антивирусного ПО 121 пользователя устройства 120 создается при первом обращении антивирусного ПО в один из облачных сервисов 140-150. В одном примере реализации ID может совпадать с кодом активации. В другом примере реализации ID может быть подписан электронно-цифровой подписью облачной инфраструктуры 130. Ключ активации отправляется на устройство пользователя 120 с помощью средства обработки запросов 131, и по истечении срока действия средство активации 132 создает новый ключ активации, если у пользователя устройства 120 не закончилась подписка на антивирусное ПО.

В одном примере реализации на шаге 210 созданному ID средство принятия решений 137 присваивает текущий уровень доверия «недоверенный». Запросы, поступающие в облачную инфраструктуру 130 с устройств 120, имеющих уникальный идентификатор ID, будут анализироваться и фильтроваться в зависимости от уровня доверия средством обработки запросов 131. В одном примере реализации на запросы, приходящие с недоверенного ID, средство обработки запросов 131 может не предоставлять ответы от одного или нескольких репутационных сервисов 140-150. В другом примере реализации на запросы, приходящие с недоверенного ID, могут предоставляться ответы от одного или нескольких репутационных сервисов 140-150, а данные, полученные с этого ID (например, вердикты об объектах, статистика запуска объекта), могут не анализироваться и не обрабатываться облачной инфраструктурой при принятии решений о вредоносности проверяемых объектов и изменении статистики и репутации объектов.

В одном примере реализации уникальный идентификатор ID создается с использованием серийного номера жесткого диска (например, CRC-суммы от серийного номера жесткого диска), МАС-адреса или прочих уникальных идентификаторов составных частей устройства 120. В другом примере реализации ID создается на основании кода или ключа активации антивирусного ПО. В другом примере реализации в ID содержится информация о типе устройства (например, ПК, смартфон). На шаге 220 антивирусное ПО производит проверку устройства 120 на соответствие критериям, предъявляемым к устройству легитимного пользователя антивирусного ПО 120. Результаты данной проверки далее используются средством проверки системы 133 для определения уровня доверия антивирусного ПО 120.

В одном примере реализации, когда устройство 120 является компьютером, ноутбуком, смартфоном или планшетным ПК, за которым работает пользователь, такими критериями могут быть: выполнение на ПК 120 процессов и служб, характерных для установленной и настроенной пользователями операционной системы (ОС); периодические перезагрузки ОС; установка/удаление новых программ на ПК; исполнение программ; переход по интернет-адресам в веб-браузере; периодическое обновление ОС, установленных приложений и антивирусного ПО; нажатие пользователем кнопок на клавиатуре и мыши, а также передвижение мыши; отслеживание с помощью веб-камеры передвижения пользователя; а также прочие действия, являющиеся характерными для пользователей, работающих за ПК. Например, на ОС семейства Windows легитимные пользователи обычно устанавливают стандартный набор программ (например, Google Chrome, Adobe Reader), вследствие чего в ОС работают соответствующие службы (например, Google Updater Service, Adobe Acrobat Update Service соответственно). Однако работа таких служб не характерна для сред, искусственно создаваемых злоумышленниками. А для ОС семейства UNIX характерны работы так называемых «демонов», то есть служб, работающих в фоновом режиме, например сервера сетевых протоколов, процесса «init». Большинство пользователей устанавливают популярные приложения, например браузер, игры, IM-клиенты. Если таких действий в течение некоторого периода времени (например, 5 дней. Далее, такой период будет упоминаться как период времени недоверия) совершено не было, есть основания полагать, что на ПК работает не «реальный» пользователь, а вредоносная программа, которая шлет заведомо ложные запросы в облачную инфраструктуру 130, или что запросы в облачную инфраструктуру приходят с вредоносных программ, установленных на виртуальных машинах.

Следует отметить, что вредоносная программа может быть установлена на ПК легитимного пользователя и модифицировать запросы, отправляемые антивирусным ПО в облачные сервисы 140-150, либо самостоятельно отправлять подложные запросы. Обычно заражение вредоносной программой происходит из-за неверных действий пользователя (например, перехода по вредоносной ссылке, открытия вложения в письме, содержащем спам). В этом случае на шаге 210 пользователю может быть обновлен текущий уровень доверия на «доверенный», так как за ПК работает легитимный пользователь. Поэтому возникает необходимость в комплексной проверке уровня доверия к отправителю запросов, чтобы установить факт отправки подложных данных с ПК легитимного пользователя.

В другом примере реализации устройство 120 является сервером, который работает автономно, без непосредственного участия пользователя. В этом примере реализации критерии, необходимые для подтверждения легитимности сервера 120, могут быть следующими: выполнение обновления ОС, установленных программ и антивирусного ПО; период между выпуском обновления и установкой этого обновления на сервере 120.

В одном примере реализации заданный период времени недоверия может динамически изменяться. Основаниями для таких изменений могут служить статистические данные, получаемые от недоверенных ID. Например, если при анализе 10000 недоверенных ID было выявлено, что в 95% случаев облачная инфраструктура принимала решение о занесении ID в список недоверенных идентификаторов за 3 дня, период времени недоверия может быть изменен на 3 дня вместо 5. В другом примере реализации период времени недоверия может отличаться для различных типов устройств (например, для ПК - 5 дней, для почтового сервера - 2 дня).

В еще одном примере реализации период времени недоверия может динамически изменяться в зависимости от времени года и мировой/региональной преступной активности. Например, в период празднования Нового года обычно увеличивается активность спам-рассылки и, соответственно, количество заражений устройств пользователей вредоносными программами. Поэтому может увеличиться количество запросов, «обеляющих» вредоносные объекты или «очерняющих» легитимные объекты.

Стоит отметить, что проверка обновлений антивирусного ПО может быть осуществлена в облачной инфраструктуре 130, таким образом не давая злоумышленникам возможности предоставлять ложную информацию об обновлениях. После выполнения проверки системы на соответствие критериям антивирусное ПО устройства 120 отправляет запрос в облачную инфраструктуру 130, содержащий результаты проверки и ID.

В одном примере реализации запрос дополнительно содержит информацию о типе устройства. На шаге 230 в облачной инфраструктуре 130 на основании критериев к устройству принимается решение о доверии к антивирусному ПО устройства 120. В Таблице 1 приведен один из возможных вариантов набора критериев для проверки легитимности устройства 120, когда устройство является ПК.

| Таблица 1 | |

| Список критериев | |

| № | Критерий |

| А1 | Последнее обновление ОС было установлено на устройстве не позднее чем через 4 дня после выпуска этого обновления. |

| А2 | На ПК пользователя установлено хотя бы одно ПО из списка [браузер, IM-клиент, игра]. |

| A3 | В течение 5 дней с момента активации антивирусного ПО пользователь открывал по крайней мере одну интернет-страницу в браузере. |

| А4 | Журнал ОС содержит информацию о включении/отключении питания, переходы в/из режима гибернации/сна в течение 5 дней с момента активации антивирусного ПО. |

| А5 | В течение 5 дней с момента активации антивирусного ПО были зафиксированы нажатия клавиш на клавиатуре и движения мыши. |

| А6 | Согласно расписанию обновлений антивирусного ПО пользователя обновления должны быть загружены в течение 5 дней с момента активации ПО |

| В1 | С ID соответствующего ПО пользователя был получен запрос, |

| содержащий результаты проверки критериев А1-А6. | |

| В2 | В течение 5 дней с момента активации антивирусного ПО обновления устанавливались на устройстве. |

| ВЗ | С ID со |