Доверенный дистанционный удостоверяющий агент (traa)

Иллюстрации

Показать всеИзобретение относится к системе, способу и машиночитаемым носителям информации для использования с бытовым электронным устройством и поставщиком услуг. Технический результат заключается в повышении надежности и безопасности сетевой связи. Система включает в себя бытовое электронное устройство, содержащее агентский модуль и процессор, выполненный с возможностью исполнять агентский модуль для осуществления связи с серверным устройством обработки данных поставщика услуг, при этом серверное устройство обработки данных выполнено с возможностью осуществлять связь с бытовым электронным устройством и выполнять набор механизмов периодической проверки, который гарантирует, что коммуникационное соединение между бытовым электронным устройством и серверным устройством обработки данных поставщика услуг доступно и является действующим, и включает в себя определение посредством процессора бытового электронного устройства того, имеется ли в бытовом электронном устройстве карта модуля идентификации абонента (SIM-карта), также определение того, изменились ли данные в защищенном элементе из состава бытового электронного устройства, и определение, когда SIM-карта имеется, того, доступно ли сетевое соединение с серверным устройством обработки данных поставщика услуг, при этом частота механизмов периодической проверки регулируется в зависимости от профиля риска, связанного с бытовым электронным устройством. 4 н. и 16 з.п. ф-лы, 14 ил.

Реферат

Перекрестная ссылка на родственные заявки

Эта заявка является частичным продолжением заявки на патент США № 12/643972, поданной 21 декабря 2009 г., для которой испрашивается приоритет на основании предварительной заявки на патент США № 61/182623, поданной 29 мая 2009 г., и обе из которых тем самым включены сюда путем ссылки.

Предпосылки создания изобретения

Область техники, к которой относится изобретение

Варианты осуществления настоящего изобретения относятся, в общем, к защищенным финансовым транзакциям, инициированным из электронного устройства, и, в частности, к способности использовать телефон или иную функцию беспроводной связи (например, телефонного аппарата мобильной связи или бытового электронного устройства) для предоставления данных по каналу обратной связи доверенному администратору достоверности в качестве части программы встроенных мобильных платежей в индустрии финансовых услуг для аутентификации пользователей (например, потребителя).

Предшествующий уровень техники

При прямых (личных) или при онлайновых финансовых транзакциях потребители могут искать и покупать товары и/или услуги у торговца. В случае онлайновых покупок транзакции с торговцами интернет-магазинов проводят посредством электронных средств связи через электронные сети. Для проведения таких электронных транзакций могут использоваться различные электронные устройства и различные электронные способы. Способы инициирования или проведения финансовых транзакций из электронного устройства включают в себя, например, SMS (службу передачи коротких сообщений), радиочастотную идентификацию (RFID) или связь ближнего радиуса действия (NFC) в кассовом терминале (POS) и мобильные платежи на основе сети Интернет, посредством которых потребители ищут и покупают товары и услуги у торговцев интернет-магазинов посредством электронных средств связи через электронные сети, такие как, например, сеть Интернет. Такие электронные транзакции могут производиться посредством беспроводной связи, также именуемой связью "по воздуху" (OTA), которая может включать в себя обычную радиосвязь (например, на более длинные расстояния); связь средней дальности, например связь стандарта Wi-Fi или Bluetooth; или связь ближнего радиуса действия, RFID или NFC (для связи на расстоянии, которое обычно является меньшим, чем приблизительно 4 дюйма (10 см)). Такие транзакции могут быть произведены, например, посредством сотового телефона, в котором используют обычную для сотового телефона радиосвязь или используют NFC, если сотовый телефон способен поддерживать NFC. Другими мобильными устройствами, помимо сотовых телефонов, которые могут обеспечивать беспроводную связь (OTA) для облегчения таких транзакций, могут являться, в том числе, например, кредитные и дебетовые карты, способные поддерживать радиосвязь, брелки для ключей, мобильные устройства с доступом к сети Интернет, бытовые электронные устройства (одним из которых, в качестве примера, является персональный компьютер (PC) или портативный компьютер, снабженный средствами бесконтактной связи и связи ближнего радиуса действия, но этот пример не является ограничивающим) и персональные цифровые информационные устройства (PDA), снабженные средствами бесконтактной связи и связи ближнего радиуса действия.

При регистрации мобильного устройства или при проведении финансовой транзакции посредством бытового электронного устройства (CED) любого типа проблемой обычно является обеспечение защиты, поскольку данные, передаваемые способом беспроводной связи, обычно могут включать в себя информацию о кредитной карте и о финансовом инструменте, например имя пользователя, номер счета, персональный идентификационный номер (PIN) и пароль, которая подвергается краже или атаке злоумышленников. Кроме того, в транзакцию могут быть вовлечены несколько сторон, в том числе, например, потребитель или пользователь, торговец, оператор сети мобильной связи (MNO), поставщик услуг (SP), доверенный администратор обслуживания (TSM), производитель мобильного телефона, производитель интегральной микросхемы (IC) и разработчики приложений (программного обеспечения). Другой основной проблемой, связанной с бытовыми электронными устройствами, такими как, например, персональный компьютер (PC), портативный компьютер, мобильный телефон, мобильное устройство, снабженное средствами связи ближнего радиуса действия (NFC), или другие CED, является необходимость взаимодействия между многими вовлеченными сторонами помимо финансовых учреждений для удовлетворения запросов потребителя посредством защищенной линии радиосвязи.

Краткое изложение сущности изобретения

Согласно одному или большему количеству вариантов осуществления настоящего изобретения, система встроенных мобильных платежей (MEP), эксплуатируемая, например, поставщиком финансовых услуг (FSP) в финансовой отрасли, включает в себя доверенного администратора достоверности (TIM), который также может именоваться доверенным поставщиком услуг аутентификации (Trusted Authenication Provider, TAP), который представляет собой часть доверенного администратора обслуживания (TSM) или функционирует совместно с ним. TIM обеспечивает способность использования функции телефонной связи мобильного карманного устройства для предоставления данных (в том числе, например, о времени и о географическом местоположении) в TIM по каналу обратной связи для аутентификации пользователей применительно, например, к финансовым транзакциям. TIM работает совместно с TSM, который может быть описан в широком смысле как примитивная система управления распределением ключей. TIM обеспечивает дополнительную защиту, в особенности, для областей применения, связанных с платежами. TIM включает в себя множество различных подсистем, модулей и компонентов в подсистемах. TIM работает совместно с TSM для обеспечения дополнительной защиты при защищенных транзакциях между субъектами (например, мобильным устройством, поставщиком платежных услуг, финансовым учреждением).

В одном из вариантов осуществления изобретения TIM добавлен к TSM, который управляет связанным с финансами взаимодействием между поставщиками услуг связи, потребителями, предприятиями розничной торговли и финансовыми учреждениями. Обычный TSM имеет только следующие компоненты: доверенный поставщик услуг (TSP) и доверенная третья сторона (TTP). Функции TSP включают в себя следующие приложения: выбора и проверки подлинности, административного управления и выражения в денежном эквиваленте. Функции TTP включают в себя выдачу SIM-карты (модуля идентификации абонента), персонализацию OTA и административное управление сроком службы аппаратных средств (например, для программного обеспечения SIM-карты). Функции TIM включают в себя выполнение различных процедур обслуживания, которые могут включать в себя, например, проверку подлинности, предоставление услуг через TTP, авторизацию и повторную выдачу различных порций информации в мобильном устройстве (также именуемым мобильным телефоном, но которое не ограничено только телефонами) потребителя или пользователя. TIM также осуществляет административное управление данными для проверки подлинности транзакции из удаленного пункта и удостоверяется в безопасности манипуляций с ними (TSM сам по себе может быть подобным большому удаленному центральному устройству электронной обработки данных, платежей или неоплат). За счет связывания функции TIM, действующего в качестве сервера в обычной архитектуре "клиент-сервер", с TSM и со встроенным защищенным элементом (eSE), которые действуют в качестве клиента, варианты реализации различных вариантов осуществления изобретения могут быть основаны, например, на eSE, на защищенной карте памяти или на карте с универсальной интегральной схемой (UICC) в телефоне, добавлена новая степень проверки подлинности и защиты.

Вначале TTP предоставляет ключ (ключи) SIM-карты поставщику услуг связи. Затем поставщик услуг связи активирует обслуживание пользователя, когда пользователь покупает телефонный аппарат и обслуживание. Это представляет собой обычную активацию. Посредством приложения (также именуемого "app") в телефоне, которое может быть куплено и загружено, например, через магазин приложений, такой как, например, App Store™, являющийся товарным знаком фирмы "Эппл, Инк." (Apple, Inc.), пользователь выдает запрос на активацию платежных функций в его или ее телефоне. Для того чтобы добиться более высокого уровня защиты, защищенный элемент (SE), обеспечивающий платежи, который встроен в микросхему радиосвязи (или работающий во взаимодействии с микросхемой радиосвязи), служит хранилищем всех особо важных финансовых данных в телефоне. Загруженное приложение должно быть проверено TSM/TSP до его загрузки. Когда приложение загружено посредством радиосвязи (OTA), то TTP устанавливает (инсталлирует) его в надлежащем SE и в надлежащей области памяти. В дополнение к этому, активируют логический ключ для включения SE для платежей и для привязки его к SIM-карте для связывания по параметрам пользователя/IMEI (международному идентификатору мобильного оборудования). Данные для проверки подлинности должны быть посланы обратно в TIM для создания профиля. Мобильное устройство фактически становится платежным устройством с более надежными параметрами обеспечения защиты, чем существующие модели. Средство, обеспечивающее платежи, содержится во встроенном SE, в то время как не являющиеся особо важными или надлежащим образом авторизованные приложения находятся в SIM-карте.

Вторым этапом, который выполняется, например, после подготовки SIM-карты и активации платежных функций и вследствие которого SIM-карта ниже именуется как "SIM-карта поставки", является поставка платежного средства. Пользователь выдает запрос на инсталляцию его/ее платежной карты в телефоне, то есть в телефонной трубке или в телефонном устройстве. Поскольку это устройство представляет собой подвижную станцию, то исходный запрос направляют в TSP (который, например, может проходить через "бумажник" конкретного банка). Затем TSP выдает запрос на проверку подлинности, верификацию и санкционирование того, что конкретное средство, на которое был выдан запрос, является законным средством для этого пользователя. Когда разрешение из банка получено TSM, то в TIM посылают информацию, которая подлежит проверке на подлинность и упаковке в надлежащем формате для телефона и которую должно понимать встроенное средство SE, обеспечивающее платежи, например клиентское средство встроенных мобильных платежей (МЕР).

Затем TIM передает "пакет", подлежащий установке во встроенный SE, в ТТР, которая будет устанавливать этот "пакет" в телефоне посредством радиосвязи (ОТА). ТТР никогда не осведомлена об используемом способе шифрования или об используемых ключах. В средстве, обеспечивающем платежи, например во встроенном SE, подлинность всех платежных средств должна проверяться посредством программы TIM, выполняемой в телефоне, и проверка их подлинности должна осуществляться регулярно путем сопоставления со сведениями, имеющимися в TIM. Кроме того, некоторые данные, связанные с пользователем и с телефоном, могут использоваться TIM для проверки подлинности идентификатора или параметров разрешения доступа при транзакциях посредством обычного способа сбора данных, помимо того, что выполняют на предшествующем уровне техники. Она включает в себя передачу данных о времени и о географическом местоположении по каналу обратной связи из устройства в TIM для перекрестной привязки идентификатора торговца (решительная невозможность отказа от обязательств), идентификатора пользователя (сильная защита пользователя) и идентификатора устройства (высокая достоверность используемых платежных средств для банков), а также местоположения и времени транзакции, но эти примеры не являются ограничивающим признаком. Географическое местоположение может быть важным для защиты пользователя, для уверенности в том, что привязка пользователя и устройства, известная TIM, действительно соответствует устройству приема платежей у торговца (известному местоположению в финансовой сети) и телефону, используемому для платежа (например, один и тот же город, одна и та же страна).

В другом варианте осуществления изобретения бытовое электронное устройство, например: персональный компьютер (PC), портативный компьютер, мобильный телефон, мобильное устройство, снабженное средствами связи ближнего радиуса действия (NFC), бытовой электронный прибор с управлением через компьютерную сеть (NetTop) или телевизор, поддерживающий технологию приема телевизионных трансляций через сеть Интернет (NetTV), но эти примеры не являются ограничивающими, определяет, имеется ли надлежащая SIM-карта (или, например, UICC либо иной доступный однозначно идентифицируемый элемент для сетевой связи, пригодный для устройства), имеется ли соединение с оператором сети мобильной связи, были ли изменены данные в SE, встроенном в устройство, и имеется ли реальная SIM-карта. На основании этих условий, например, доверенный дистанционный удостоверяющий агент (TRAA) разрешает пользователю особое использование устройства для платежей посредством, например, связи ближнего радиуса действия (NFC) или для иных транзакций, проводимых посредством радиосвязи (ОТА) или беспроводной связи. В частности, например, мобильное устройство, снабженное средствами связи ближнего радиуса действия (NFC), может иметь программное обеспечение TRAA, работающее во встроенном SE в этом устройстве. Встроенный SE производит обмен информацией с SIM-картой устройства. При работе программное обеспечение TRAA проверяет, были ли изменены данные в защищенном элементе. Если они были изменены и если не поступило подтверждение от TSM или TIM через сеть мобильной связи, то устройство является заблокированным и не может использоваться до тех пор, пока не будет дано подтверждение изменения, например, посредством TSM или телефонного звонка поставщику финансовых услуг (FSP). TRAA также проверяет, является ли имеющаяся SIM-карта той SIM-картой, которая фактически используется для обеспечения работы телефона (SIM-картой поставки), например, по совпадению уникального идентификатора SIM-карты с ожидаемым. Если SIM-карта не является SIM-картой поставки или если SIM-карта отсутствует, то устройство переводят в режим приостановки до тех пор, пока не будет иметься в наличии SIM-карта поставки. TRAA также проверяет наличие соединения с сетью и с TSM. Такая ситуация может возникать, например, тогда, когда устройство находится в иностранном государстве, под землей или в тоннеле. Если SIM-карта поставки отсутствует, то накладывают заданное ограничение на максимальную сумму транзакции, равную например, 50$ (долларам США), и транзакции на сумму свыше заданной максимальной суммы (или общей суммы) транзакции не допускаются до тех пор, пока сеть не станет снова доступной для связи с TSM. Этот обусловленный отказ уменьшает риск мошеннических покупок.

В одном из вариантов осуществления изобретения предложена система для использования с поставщиком услуг и с бытовым электронным устройством, включающая в себя агентский модуль, сконфигурированный для реализации набора механизмов проверки для гарантии того, что соединение связи между бытовым электронным устройством и поставщиком услуг имеется и является действующим, для чего частота механизмов проверки может быть отрегулирована системой. В другом варианте осуществления изобретения предложен способ использования с бытовым электронным устройством и с поставщиком услуг, включающий в себя следующие операции: определяют, имеется ли в бытовом электронном устройстве SIM-карта; определяют, изменились ли данные в защищенном элементе, который имеется в бытовом электронном устройстве; в том случае, если SIM-карта имеется, определяют, имеется ли сетевое соединение с поставщиком услуг; и в том случае, если либо отсутствует SIM-карта, либо изменились данные в защищенном элементе и отсутствует подтверждение от поставщика услуг через сетевое соединение, то принудительно реализуют заранее заданное ограничение, накладываемое на бытовое электронное устройство.

В еще одном варианте осуществления изобретения предложен компьютерный программный продукт, включающий в себя машиночитаемый носитель информации, имеющий машиночитаемый код для выдачи в процессор устройства команды на выполнение способа, включающего в себя следующие операции: операцию самопроверки целостности машиночитаемого кода; операцию проверки наличия SIM-карты поставки, присутствующей тогда, когда устройство снабжено финансовым инструментом; операцию проверки возможности установления связи с поставщиком финансовых услуг (FSP); операцию проверки возможности установления связи с доверенным администратором обслуживания (TSM) через собственную сеть мобильной связи; операцию перевода финансового инструмента в устройстве в заблокированное состояние, которая выполняется в том случае, если самопроверка является неуспешной, чтобы потребовалось разблокирование финансового инструмента посредством вызова поставщика услуг; операцию проверки того, совпадает ли SIM-карта с SIM-картой поставки, которая выполняется в том случае, если определено, что SIM-карта имеется; операцию перевода финансового инструмента в состояние приостановки, чтобы финансовый инструмент стал доступным для использования после того, как SIM-карта поставки снова будет присутствовать в устройстве, каковая операция выполняется в том случае, если проверка подлинности SIM-карты поставки является неуспешной; и операцию перевода финансового инструмента в состояние с ограничением по максимальной сумме, в котором финансовые транзакции на сумму свыше заранее заданной максимальной суммы не допускаются для устройства, каковая операция выполняется в том случае, если проверка возможности установления связи с FSP является неуспешной и проверка возможности установления связи с TSM является неуспешной.

Краткое описание чертежей

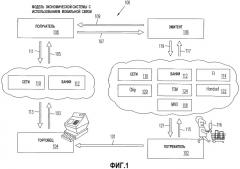

На фиг. 1 изображена схема системы, на которой проиллюстрирована экономическая система для финансовых транзакций с использованием функции мобильного телефона согласно варианту осуществления настоящего изобретения.

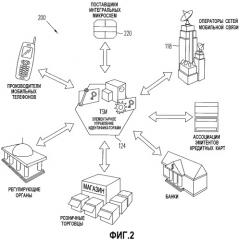

На фиг. 2 изображена схема системы, на которой проиллюстрирована часть экономической системы из фиг. 1, относящаяся к доверенному администратору обслуживания (TSM), согласно варианту осуществления настоящего изобретения.

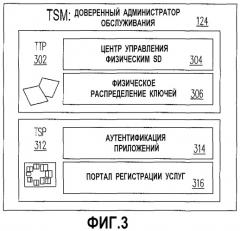

На фиг. 3 изображена блок-схема системы, на которой проиллюстрированы компоненты TSM согласно варианту осуществления настоящего изобретения.

На фиг. 4A изображена функциональная блок-схема, на которой проиллюстрирован пример функций доверенного администратора достоверности (TIM) на системном уровне согласно варианту осуществления настоящего изобретения.

На фиг. 4B изображена блок-схема системы, на которой проиллюстрирован пример подсистем и организации TIM согласно варианту осуществления настоящего изобретения.

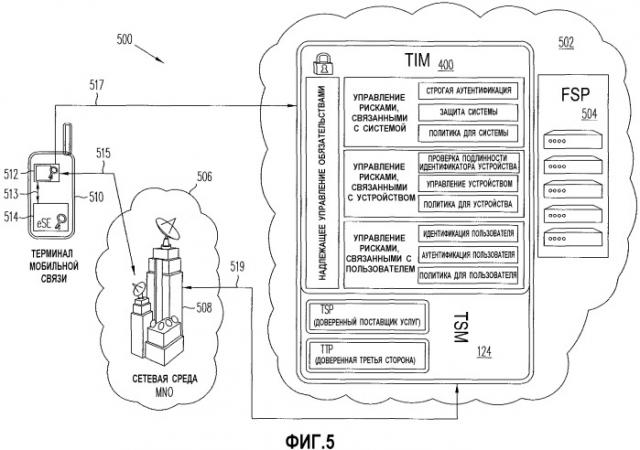

На фиг. 5 изображена схема системы, на которой проиллюстрирован первый пример мест расположения TSM и TIM в экономической системе для финансовых транзакций согласно варианту осуществления настоящего изобретения.

На фиг. 6 изображена схема системы, на которой проиллюстрирован второй пример мест расположения TSM и TIM в экономической системе для финансовых транзакций согласно варианту осуществления настоящего изобретения.

На фиг. 7 изображена схема системы, на которой проиллюстрирован третий пример мест расположения TSM и TIM в экономической системе для финансовых транзакций согласно варианту осуществления настоящего изобретения.

На фиг. 8 изображена схема системы, на которой проиллюстрированы потоки платежей и приложений в экономической системе для финансовых транзакций согласно одному или большему количеству вариантов осуществления настоящего изобретения.

На фиг. 9 изображена схема последовательности операций способа и схема взаимодействий, на которой проиллюстрированы системные взаимодействия для экономической системы для финансовых транзакций с использованием функции мобильного телефона согласно варианту осуществления настоящего изобретения.

На фиг. 10 изображена последовательность изображений, выводимых на дисплей интерфейса пользователя, иллюстрирующая пример процедуры платежа "одно прикосновение одно касание" согласно варианту осуществления настоящего изобретения.

На фиг 11 изображена диаграмма взаимосвязей между объектами, на которой проиллюстрировано защищенное связывание по идентификатору (SIB) согласно варианту осуществления настоящего изобретения.

На фиг. 12 изображена блок-схема системы, на которой проиллюстрирован пример строгой аутентификации с нулевым разглашением, основанной на аппаратных средствах (H0KSA), согласно одному варианту осуществления изобретения.

На фиг. 13 изображена диаграмма взаимосвязей между субъектами, на которой проиллюстрированы рабочие взаимосвязи доверенного дистанционного удостоверяющего агента (TRAA) на системном уровне согласно варианту осуществления настоящего изобретения.

На фиг. 14 показан пример визуального индикатора интерактивного обнаружения фишинга (IPD) согласно варианту осуществления настоящего изобретения.

Подробное описание

Варианты осуществления настоящего изобретения относятся к системам встроенных мобильных платежей (МЕР) и к способам обеспечения защищенных финансовых транзакций по сети с использованием доверенного администратора обслуживания. В одном из вариантов осуществления изобретения предусмотрено наличие доверенного администратора достоверности (TIM), который также может именоваться доверенным поставщиком услуг аутентификации (ТАР), в дополнение к доверенному администратору обслуживания (TSM), который осуществляет административное управление обменом информацией, связанной с финансами, между поставщиками услуг связи, потребителями, предприятиями розничной торговли и финансовыми учреждениями. TIM (действующий, например, в качестве сервера системы МЕР и обеспечивающий различные процедуры обслуживания) и способность использования функции телефона (действующего, например, в качестве клиента МЕР) для передачи данных по каналу обратной связи в TIM являются новыми концепциями в финансовой отрасли. За счет связывания серверных функций TIM со встроенным защищенным элементом (eSE) в телефоне, являющемся клиентским устройством, может быть введен новый уровень верификации и защиты в финансовой отрасли.

Функционирование TIM можно считать "доверительной основой" TSM, и оно позволяет поставщику финансовых услуг (FSP), такому как, например, фирма "PayPal, Inc.", не только предоставлять услуги обеспечения, но также и управлять службой аутентификации. TIM обеспечивает основные части, например, "дистанционной" связи, задействованной при использовании связи ближнего радиуса действия (NFC) и связи других типов: беспроводной связи или ОТА, для транзакций, позволяя приложениям быть заслуживающими доверия и устраняя ответственность, связанную с выполнением заслуживающего доверия приложения в телефонах пользователей, посредством прочной привязки пользователя, счета и платежного средства, документа, имеющего ценность в стоимостном выражении, например купона или квитанции, и устройства к центральному доверенному и ответственному внутреннему объекту. Другая функция TIM является аналогичной функции центра распределения ключей (КМА) или управляющего центра (СА).

Система МЕР может включать в себя внутреннюю (бэкенд) инфраструктуру и различные рабочие службы. Например, одна рабочая служба может включать в себя аутентификацию отпечатка пальца, данные о котором имеются непосредственно в банковской карте, с использованием цифрового изображения отпечатка пальца, хранящегося или обрабатываемого в хранилище eSE в FSP. Хранилище eSE может находиться, например, в мобильном телефоне пользователя. Может использоваться особый криптографический протокол аутентификации для того, чтобы удостовериться, что "оперативное считывание" отпечатка пальца (например, обработка данных в реальном масштабе времени) должным образом совпадает с помеченным изображением, хранящимся в микросхеме, например в интегральной микросхеме, используемой для реализации eSE. Обработка включает в себя двойную проверку совпадения в реальном масштабе времени, что является элементом новизны по сравнению со способом, которым обычно выполняют аутентификацию отпечатка пальца, данные о котором хранятся в микросхеме.

К тому же, например, другая рабочая служба может содержать службу аутентификации, которая включает в себя возможность целесообразного использования информации о географическом местоположении из телефона, строгой аутентификации отпечатка пальца, маркировки устройства, отметки времени и данных иных типов, которые можно рассматривать как исходные данные. Некоторые из данных этих типов могут быть предоставлены, например, поставщиком услуг связи (например, оператором сети мобильной связи). Пакет исходных данных может использоваться для обеспечения дополнительного средства оценки степени риска для банков-эмитентов в дополнение к обычным данным о транзакции, полученным банками-эмитентами через сеть эквайринга. На основании этого пакета данных FSP может управлять допустимым уровнем рисков и точно регулировать риски, связанные с использованием, например, мобильного телефона, снабженного средствами связи ближнего радиуса действия (NFC), или иных устройств беспроводной связи или радиосвязи (ОТА).

Например, если телефон находится в автономном режиме, то FSP может реализовать в eSE параметр, ограничивающий ежедневные расходы заданной суммой, выраженной в долларах, перед тем, как потребовать принудительного (например, обязательного или необходимого как условие для дальнейших расходов) доступа к сети. Этот параметр также может обеспечивать возможность наличия сброса счетчика в eSE в соответствии с требованиями EMV (EMV представляет собой стандарт взаимодействия карт с интегральными микросхемами, где буквы EMV взяты из наименования платежных систем Europay-Mastercard-Visa). Эта способность работать в автономном режиме может быть задействована путем анализа профиля пользователя, устройства и транзакции. При наличии интеллектуального счетчика, связанного с МЕР, клиент может разрешать административное управление различными параметрами для санкционирования или отмены транзакции без возврата в сетевую среду ("облако") FSP (см., например, фиг. 5). Такие параметры могут включать в себя, например, резерв денежной наличности, заданную или заранее оплаченную сумму в долларах на пользовательском мобильном устройстве, связанном с внутренним балансом FSP (но превышать этот баланс не разрешено); количество санкционированных транзакций или предельную ежедневную сумму в долларах, например 100$ в день, с требованием повторного соединения с сетевой средой FSP, когда эта сумма приближается к предельной, для проверки подлинности и обновления параметров профиля. Интеллектуальный счетчик также может включать в себя способность ведения журнала предыстории транзакций в автономном режиме для обновления сетевой среды FSP при повторном соединении.

Возвращаясь к исходным данным, предоставляемым для службы аутентификации, если пользователь желает пропустить аутентификацию отпечатка пальца, то FSP может, например, приписать транзакции более высокую степень риска или потребовать ввод отпечатка пальца для транзакций на сумму свыше определенной пороговой величины, связанной с параметрами. В случае, например, двухточечной (Р2Р) NFC для классифицированных транзакций служба аутентификации может разрешить FSP посылать по радиосвязи (ОТА) заранее верифицированный удостоверяющий документ как для поставщика, так и для покупателя, обеспечивая надежную оплату безналичной транзакции. Одновременно покупатель предоставляет заранее оплаченный, удостоверяющий документ продавцу, информируя продавца о том, что эта оплата была произведена, и покупатель принимает от продавца удостоверяющий документ о том, что оплата действительно была принята и что товары действительно были отпущены. В этом случае FSP может обеспечивать условное микродепонирование в реальном масштабе времени для обеих сторон.

На фиг. 1 изображена схема системы, на которой проиллюстрирована экономическая система 100 для финансовых транзакций с использованием функции мобильного телефона. На фиг. 1 показан видоизмененный вариант традиционной "модели с 4 углами", способной отражать особенности экономической системы 100, основанной на мобильной связи. На фиг. 1 показана информация и денежные или кредитные потоки 101, 103, 105, 107, 109, 111, которые могут иметь место между различными объектами (например, 102, 104) для поддержки или вследствие финансовой транзакции между потребителем 102 и торговцем 104 в том случае, когда вовлечен эмитент 106 (например, компания по выпуску кредитных карт или банк) и получатель 108 (например, та часть банка, которая получает и выплачивает денежные средства, в противоположность той его части, которая выдает кредиты, то есть эмитенту). Как показано на фиг. 1, потоки 103, 105, 111, 113 между торговцем 104 и получателем 108 могут включать в себя обмен информацией и транзакции, проходящие через сети 110 и банки 112. Аналогичным образом, как видно на фиг. 1, потоки 115, 117, 119, 121 между потребителем 102 и эмитентом 106 могут включать в себя обмен информацией и транзакции, проходящие через сети 110, банки 112 и финансовые учреждения (FI) 114. Однако, когда обеспечены дополнительные функциональные возможности использования мобильного телефона 116 для облегчения транзакции согласно одному или большему количеству вариантов осуществления настоящего изобретения, то потоки 115, 117, 119, 121 между потребителем 102 и эмитентом 106 могут включать в себя обмен информацией и транзакции, в которые вовлечены дополнительные объекты. Примерами таких дополнительных объектов, как видно на фиг. 1, являются, в том числе, операторы 118 сетей мобильной связи (MNO), производители 120 интегральных микросхем (Chip), производители и поставщики 122 мобильных телефонов (Handset) и доверенные администраторы 124 обслуживания (TSM), что установлено GSMA (Ассоциацией операторов Глобальной системы мобильной связи). Таким образом, существует потребность в координации различных функций обеспечения защиты и доверенного административного управления между вовлеченными субъектами, в том числе дополнительными субъектами.

На фиг. 2 изображена схема системы, на которой проиллюстрирована часть 200 экономической системы 100 из фиг. 1, относящаяся к доверенному администратору 124 обслуживания. На фиг. 2 проиллюстрировано множество субъектов, с которыми TSM 124 может взаимодействовать и осуществлять связанные с ними виды обслуживания. Как видно на фиг. 2, в экономической системе 100 может иметься множество участников. Для обеспечения защиты и защищенной связи может быть сделано предположение, что ни одна из них не доверяет (или не обязана доверять) другим сторонам. Многие из функций TSM могут быть заданы поставщиками 220 интегральных микросхем (например, поставщиками интегральных схем для телефонов и считывающих устройств) и поставщиками услуг мобильной связи (например, операторами 118 сетей мобильной связи). Виды обслуживания, обеспечиваемые такими функциями, могут являться видами обслуживания низкого уровня в том смысле, что эти виды обслуживания больше связаны с функционированием аппаратных средств, чем с облегчением финансовых транзакций. Таким образом, один или большее количество вариантов осуществления изобретения могут обеспечивать дополнительные функции и виды обслуживания по сравнению с теми, которые обеспечивает TSM 124. Такие виды обслуживания могут относиться, например, к обеспечению защиты, к доверительному административному управлению и к переносу ответственности.

На фиг. 3 изображена блок-схема системы, на которой проиллюстрированы некоторые компоненты TSM, например, TSM 124. Доверенная третья сторона (ТТР) 302 может осуществлять административное управление только физическими аспектами защищенного элемента (SE, см., например, фиг. 4В и фиг. 5), такими как, например, центр распределения ключей (КМА), распределение памяти, предварительное или апостериорное обеспечение и каналы радиосвязи (ОТА). Таким образом, например, ТТР 302 может обеспечивать центр 304 управления физическим SD (защищенным доменом; защищенной картой памяти, такой как, например, карта типа TrustedFlash) и физическое распределение 306 ключей.

Доверенный поставщик услуг (TSP) 312 может осуществлять административное управление только лишь службами, связанными с SE, такими как, например, проверка подлинности, аутентификация обслуживания и выполнение приложения в или из SE. Например, TSP 312 может обеспечивать услугу аутентификации 314 приложений и портал 316 регистрации услуг.

На фиг. 4A изображена функциональная блок-схема, на которой проиллюстрирован пример функций, которые могут выполняться доверенным администратором достоверности (TIM) 400 в качестве части системы встроенных мобильных платежей (МЕР). TIM 400 может обеспечивать управление 401 обязательствами в дополнение к другим услугам, включающим в себя управление 402 рисками, связанными с системой, управление 403 рисками, связанными с устройством, и управление 404 рисками, связанными с пользователем. Управление 402 рисками, связанными с системой, может включать в себя, например, строгую аутентификацию 4021, защиту 4022 системы и системную политику 4023 (применительно к защите информации, также именуемой InfoSec). Управление 403 рисками, связанными с устройством, может включать в себя, например, проверку 4031 подлинности идентификатора устройства, управление 4032 устройством и политику 4033 для устройства (применительно к InfoSec). Управление 404 рисками, связанными с пользователем, может включать в себя идентификацию 4041 пользователя, аутентификацию 4042 пользователя и политику 4043 для пользователя (применительно к InfoSec).

На фиг. 4В изображена блок-схема системы, на которой проиллюстрирован пример подсистем и организации TIM 400. Как показано на фиг. 4B, TIM 400 может включать в себя несколько модулей 410-490 для выполнения различных функций и способов обслуживания. Способом обслуживания может являться любой способ, который облегчает реализацию обслуживания, и может включать в себя, например, способы, обеспечивающие выполнение функций, описанных со ссылкой на фиг. 4A. TIM 400 может включать в себя, например, следующие модули: модуль 410 управления профилем, модуль 420 обеспечения, модуль 430 консоли, модуль 440 аутентификации, криптографический модуль 450, модуль 460 опроса устройства, модуль 470 управления устройством, модуль 480 связи и соединитель 490.

Модуль 410 управления профилем может включать в себя профили 4101 устройств, в том числе, как видно на фиг. 4B, наборы профилей 4103 для мобильных телефонов, телевизоров, компьютерных приставок к телевизору, бытовых электронных приборов с управлением через компьютерную сеть (NetTop), игровых приставок и других устройств, таких как, например, телевизоры, поддерживающие технологию приема телевизионных трансляций через сеть Интернет (NetTV). Модуль 410 управления профилем также может включать в себя профили 4102 рисков, включающие в себя, как видно на фиг. 4В, группу профилей для пользователей 4104, группу профилей для устройств 4105 и группу профилей для систем 4106. Модуль 420 обеспечения может включать в себя модули 4202 предварительного обеспечения, апостериорного обеспечения, встроенных функций и перемещения. Модуль 430 консоли может включать в себя модули 4302 операций (ops), записи в журнал, текущего контроля, отслеживания. Модуль 440 аутентификации может включать в себя модули 4402 строгой аппаратной аутентификации с нулевым разглашением (H0KSA), аутентификации по характеру поведения, аутентификации по паролю (PWD) и биометрической аутентификации. Криптографический модуль 450 (обозначенный на фиг. 4В как "crypto") может включать в себя модули 4502 набора алгоритмов, забывчивого хеширования (oblivious hashing, ОН), верификации и управления распределением ключей. Модуль 460 опроса устройства может включать в себя модули 4602 опроса SIM (модулей идентификации абонента или SIM-карт), eSE (встроенных защищенных элементов), идентификаторов приложений, идентификаторов разработчиков, модуля доверенной платформы ТРМ/МРМ (ТРМ), модуля доверенной мобильной связи (МТМ), м