Мобильное платежное устройство, способ предотвращения несанкционированного доступа к платежному приложению и элемент памяти данных

Иллюстрации

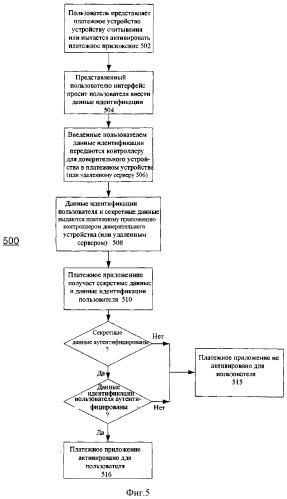

Показать всеИзобретение относится к средствам для предотвращения несанкционированного доступа к платежному приложению, установленному на мобильном платежном устройстве. Техническим результатом является предотвращение несанкционированного доступа к платежному приложению, установленному на мобильном платежном устройстве, или к данным транзакции, хранящимся в этом устройстве. Мобильное платежное устройство содержит процессор; установленное платежное приложение; память и команды, хранящиеся в ней, для определения, что пользователь пытается использовать платежное приложение; запрос пользователю на ввод данных идентификации пользователя; получение данных идентификации пользователя от устройства ввода данных, являющегося частью мобильного платежного устройства; в ответ на получение этих данных предоставление данных идентификации пользователя и данных аутентификации платежному приложению, причем данные аутентификации используются для аутентификации достоверного компонента мобильного платежного устройства, которое получает данные идентификации пользователя, данные аутентификации отличаются от данных идентификации пользователя; проверку достоверности данных аутентификации и идентификации; если данные достоверны, пользователю предоставляется доступ к платежному приложению; если данные недостоверны, то пользователю запрещен доступ к платежному приложению. 3 н. и 23 з.п. ф-лы, 5 ил.

Реферат

Перекрестная ссылка на родственные заявки

Настоящая заявка имеет приоритет предварительной патентной заявки США №61/099060, названной "Бесконтактный телефон с секретными данными", поданной 22 сентября 2008 года, содержание которой включено здесь в качестве ссылки для всех целей.

Предпосылки создания изобретения

Примеры воплощения настоящего изобретения направлены на создание системы, устройства и способов для выполнения платежных операций и, более конкретно, к системе и к соответствующему устройству и способу для выполнения платежных операций, используя мобильное платежное устройство, содержащее платежное приложение, в котором платежное приложение активируется в ответ на данные, обеспечиваемые доверительным источником. Примеры воплощения изобретения могут использоваться для выполнения платежных операций безопасным способом, предотвращая несанкционированный доступ к данным транзакции или к функциям платежного приложения при отсутствии конкретных данных, обеспечиваемых доверительным источником, таким как элемент мобильного платежного устройства или сервера, который предоставляет данные по сетевому соединению.

Потребительские платежные устройства используются миллионами людей во всем мире, облегчая им выполнение коммерческих операций различного типа. В типичной торговой сделке, включающей покупку продукта или услуги в торговом центре, платежное устройство представлено в торговом терминале ("терминал POS"), расположенном на месте торговца. Терминал POS может быть устройством считывания с карт или тому подобным устройством, которое способно считывать данные, хранящиеся на платежном устройстве, где эти данные могут включить, например, данные идентификации или аутентификации. Данные, считанные с платежного устройства, передаются в систему обработки данных продавца и затем передаются получателю, который обычно является банком или другим учреждением, управляющим банковскими данными коммерсанта. Данные, предоставляемые получателю, затем могут быть переданы в сеть обработки платежей, которая связана с процессорами, которые обрабатывают данные трансакции, чтобы определить, должна ли транзакция быть авторизована сетью, и помогают в клиринге и расчете банковских данных для завершенных операций. Решение о разрешения доступа при расчетно-клиринговых операциях также могут включить установление связи и/или передачу данных между сетью обработки платежей и банком или учреждением, которое выпустило платежное устройство для потребителя (называемое «Эмитентом»).

Хотя потребительское платежное устройство может быть кредитной или дебетовой карточкой, оно также может принять форму "интеллектуальной" смарт-карты или "интеллектуальной" микросхемы. Смарт-карта в основном определена как «карманная» карточка (или другой вид переносного платежного устройства), которое снабжено микропроцессором и одной или несколькими микросхемами памяти, или одной или несколькими микросхемами памяти с непрограммируемой логикой. Карта типа микропроцессора обычно может выполнять определенные функции обработки данных, например, добавлением, удалением или иным образом управлением информацией, хранящейся в ячейке памяти на карте. Альтернативно, карта типа микросхемы памяти (например, заранее оплаченная телефонная карточка) обычно может действовать только как файл, содержащий данные, которыми управляет устройство чтения карточки, чтобы выполнить предопределенную работу, такую как дебетование расхода от предустановленного баланса, записанного в памяти. Смарт-карты, в отличие от извлекаемых магнитных карт (таких как стандартные кредитные карточки), могут выполнять множество функций и могут содержать множество типов информации о карте. Следовательно, в некоторых приложениях они, возможно, не требуют доступа к удаленной базе данных с целью аутентификации потребителя или создания записи данных во время трансакции. Интеллектуальная микросхема представляет собой полупроводниковое устройство, которое способно к выполнению большинства, если не всех функций смарт-карты, но также могут быть встроены в другое устройство.

Смарт-карты или интеллектуальные микросхемы могут быть реализованы в двух общих вариантах: контактного и бесконтактного типа. Смарт-карта контактного типа или интеллектуальная микросхема является устройством, которое включает физический элемент (например, магнитную полоску, контактные точки и т.д.), который обеспечивает доступ к данным и к функциональным возможностям карты, как правило, через определенный терминал или устройство считывания с карт. С другой стороны, бесконтактная смарт-карта или интеллектуальная микросхема это устройство, которое включает средство связи с устройством считывания с карт или терминал торгового центра без нужды в прямом физическом контакте. Таким образом, такие устройства могут быть эффективно "считаны" или иным образом обменяться данными с другим устройством), пронося их рядом с должным образом сконфигурированным устройством считывания с карт или с терминалом. Бесконтактные карточки или микросхемы, как правило, связываются со считывающим устройства или терминалом, используя радиочастотную технологию, в которой размещение карточки рядом со считывающим устройством или терминалом инициирует обмен данных между карточкой или микросхемой и считывающим устройством или терминалом. Бесконтактные устройства нашли применение в банковском деле и других областях, где они имеют преимущество отсутствия необходимости вынимания карты из бумажника или из кармана пользователя, чтобы участвовать в коммерческой операции. Бесконтактная карта или микросхема может быть встроена или иным образом включена в мобильное устройство, такое как мобильный телефон или персональный цифровой секретарь (PDA). Из-за растущего интереса к таким устройствам были разработаны дополнительные стандарты, которые управляют работой и интерфейсами бесконтактных смарт-карт, например стандарт ISO 14443.

В типичной платежной операции данные отправляются от терминала торгового центра Эмитенту, чтобы аутентифицировать потребителя и получить авторизацию для трансакции. В качестве части процесса аутентификации или разрешения доступа, данные становятся доступными или обрабатываются другими элементами системы обработки данных (например, получатель коммерсанта или процессор платежа, который является частью сети обработки платежей). Отметим, что в некоторых случаях авторизация для трансакции может быть получена, не соединяясь с Эмитентом; она может быть разрешена сконфигурированными параметрами управления рисками Эмитента, которые были установлены в платежном приложении потребителя или в платежном устройстве. Если предложенная трансакция авторизована, то потребитель может предоставить другую информацию торговцу, как часть завершения трансакции. Эмитент или процессор могут также отослать данные назад к потребителю. Такие данные могут включать обновление в записи операций, для которых использовалось платежное устройство, или на текущий остаток счета, связанного с устройством.

Платежное устройство может включать платежное приложение, которое активируется, чтобы позволить потребителю инициировать или иным образом провести платежную операцию. В некоторых случаях платежное устройство может быть мобильным телефоном или тому подобным устройством, которое способно передавать данные по беспроводной сети, и оно включает бесконтактный элемент, который используется для осуществления платежной операции. Как правило, бесконтактный элемент использует свойство связи в ближней зоне (NFC) для связи со считывающим устройства или терминалом торгового центра, чтобы выполнить трансакцию. Потенциальная проблема безопасности, которая может возникнуть с такими устройствами платежа, состоит в том, что неправомочное лицо может попытаться получить доступ к платежному приложению

или к данным трансакции, используя возможности связи по беспроводной сети платежного устройства для активирования платежного приложения, или попытаться получить доступ к данным, хранящимся в памяти безопасного хранения данных платежного устройства.

Другой потенциальной проблемой безопасности, которая может возникнуть при использовании платежные устройства, которое включает возможность беспроводной связи, является проблема "отказа в обслуживании" ' платежного устройства. Злонамеренный объект может блокировать доступ санкционированного пользователя к платежному приложению, установленному в платежном устройстве пользователя, при использовании беспроводной сети, передавая данные в платежное приложение, которые приложение интерпретирует как неправомерную попытку ввести код-пароль пользователя или данные безопасности. Относительно небольшое число таких неправомерных попыток ввода кода-пароля может привести к блокировке доступа к приложению, к функциям платежа и к данным трансакции, что будет большим неудобством для пользователя. Если будет предпринято достаточно большое число таких злонамеренных попыток получить доступ к платежным приложениям многочисленных пользователей, возможно, что некоторые из них могут быть успешными, обеспечивая таким образом несанкционированный доступ к платежным приложениям некоторых пользователей.

Поэтому требуется система, устройство и способ для предотвращения несанкционированного доступа к платежному приложению, установленному на мобильном платежном устройстве, или к данным трансакции, хранящимся в этом устройстве, особенно для случая платежного устройства, которое способно осуществлять связь через беспроводную сеть. Примеры воплощения изобретения рассматривают эти проблемы и другие проблемы, как по отдельности, так и совместно.

Краткое описание изобретения

Примеры воплощения настоящего изобретения направлены на создание системы, устройства и способа для того, чтобы предотвратить несанкционированный доступ к платежному приложению, установленному в мобильном платежном устройстве, или к данным трансакции, хранящимся в устройстве. В некоторых примерах воплощения устройство мобильного платежа представляет собой мобильный телефон, который включает бесконтактный элемент (такой как бесконтактная интеллектуальная микросхема), и которое способно передавать данные, используя сеть беспроводной связи и (или) возможности в ближней зоне. Изобретение предотвращает несанкционированный доступ или "отказ в обслуживании", требуя чтобы данные управления доступом должны быть получены только из доверительного источника, такого как контроллер или приложение, управляющего входами с телефонной клавиатуры, чтобы активировать платежное приложение или получить доступ к хранящимся данным. В типичном примере воплощения данные управления доступом могут быть кодом в системе защиты или строкой буквенно-цифровых символов, которая выдается контроллером в ответ на код-пароль, вводимый пользователем с телефонной клавиатуры. В ответ на запись данных кода-пароля пользователем система по настоящему изобретению передает защищенные данные или другие данные управления доступом к платежному приложению (или к элементу, ответственному за выполнение функции управления доступом к платежному приложению). Код в системы безопасности и код-пароль проверяются платежным приложением, и если они являются допустимыми, платежное приложение и/или данные безопасной трансакции делаются доступными для пользователя. В настоящем изобретении система, устройство и способ могут быть реализованы, используя бесконтактную интеллектуальную микросхему и беспроводной элемент передачи данных (например, используя возможность связи в ближней зоне (NFC) или другую технологию ближней связи и т.д.), встроенные в беспроводное мобильное устройство. Типичные примеры воплощения мобильного устройства включают мобильный телефон, PDA, MP3-плеер и т.д., но подразумевается, что изобретение не ограничено только этими устройствами.

В одном примере воплощения настоящее изобретение направлено на создание мобильного платежного устройства, в котором указанное устройство включает процессор, память и ряд команд, хранящихся в памяти, которые при их выполнении процессором реализуют способ, который определяет, что пользователь пытается использовать платежное приложение, установленное в мобильном платежном устройстве, в ответ на такую попытку доступа к платежному приложению, просит пользователя ввести данные идентификации пользователя, принять данные идентификации пользователя от устройства ввода данных, которое является частью мобильного платежного устройства, в ответ на получение данных идентификации пользователя, предоставить данные идентификации пользователя и данные аутентификации платежного приложения, причем эти данные аутентификации отличаются от данных идентификации пользователя; проверить правильность данных аутентификации и правильность данных идентификации пользователя, и если данные аутентификации и данные идентификации пользователя являются допустимыми, предоставить пользователю доступ к платежному приложению, а если соответствующие данные аутентификации являются недопустимыми, то предотвратить доступ пользователя к платежному приложению.

В другом примере воплощения настоящее изобретение направлено на создание способа предотвращения несанкционированного доступа к платежному приложению, установленному в мобильном платежном устройстве, при этом способ включает определение, что пользователь пытается использовать платежное приложение; в ответ на определение, что пользователь пытается использовать платежное приложение, пользователь запрашивается на ввод данных идентификации пользователя, принимая данные идентификации пользователя от устройства ввода данных, которое является частью мобильного платежного устройства; в ответ на получение данных идентификации пользователя, предоставляются данные идентификации пользователя и данные аутентификации платежного приложения, причем данные аутентификации отличаются от данных идентификации пользователя; далее осуществляется проверка правильности данных аутентификации и проверка правильности данных идентификации пользователя, и если данные аутентификации и данные идентификации пользователя являются допустимыми, то обеспечивается доступ пользователя к платежному приложению, а если данные аутентификации платежного приложения или данные идентификации пользователя являются недопустимыми, осуществляется запрет доступа пользователя к платежному приложению.

В еще одном примере воплощения настоящее изобретение направлено на создание элемента хранения данных, встроенного в мобильное платежное устройстве, в котором хранится ряд команд, исполняемых процессором, и в котором при их выполнении процессором реализуется способ определения того, что пользователь пытается использовать платежное приложение, установленное в мобильном платежном устройстве, и в ответ на определение, что пользователь пытается использовать платежное приложение, пользователь получает запрос на ввод данных идентификации пользователя; осуществляется прием данных идентификации пользователя от устройства ввода данных, которое является частью мобильного платежного устройства, и в ответ на получение данных идентификации пользователя, данные идентификации пользователя и данные аутентификации предоставляются платежному приложению, причем данные аутентификации отличаются от данных идентификации пользователя; осуществляется проверка правильности данных аутентификации и проверка правильности данных идентификации пользователя; если данные аутентификации и данные идентификации пользователя являются допустимыми, пользователю предоставляется доступ к платежному приложению, а если данные аутентификации или данные идентификации пользователя являются недопустимыми, то выдается запрет доступа пользователя к платежному приложению.

Другие цели и преимущества данного изобретения для специалистов в данной области техники будут очевидны из подробного описания данного изобретения со ссылками на приложенные чертежи.

Краткое описание чертежей

Фигура 1 - блок-схема, иллюстрирующая систему обработки данных, которая может использоваться в некоторых примерах воплощения данного изобретения.

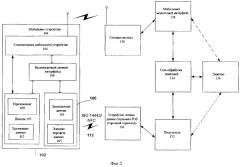

Фигура 2 - функциональная блок-схема, иллюстрирующая основные компоненты системы, которая может использоваться для предотвращения несанкционированного использования платежного приложения, которая в соответствии с некоторыми примерами воплощения находится в мобильном устройстве.

Фигура 3 - функциональная блок-схема, иллюстрирующая основные компоненты мобильного устройства, такие как мобильный телефон, который может использоваться в качестве части системы и способа по настоящему изобретению.

Фигура 4 - функциональная блок-схема, иллюстрирующая некоторые функциональные элементы устройства, которое может использоваться для реализации способа по настоящему изобретению для предотвращения несанкционированного доступа к платежному приложению, установленному в мобильном платежном устройстве.

Фигура 5 - блок-схема, иллюстрирующая пример воплощения способа или процесса по настоящему изобретению для предотвращения несанкционированного использования платежного приложения, встроенного в мобильное платежное устройство.

Подробное описание

Примеры воплощения настоящего изобретения включают описание системы, устройства и способа для предотвращения несанкционированного использования платежного приложения, установленного в мобильном платежном устройстве, или несанкционированного доступа к данным трансакции, хранящимся в устройстве. В некоторых примерах воплощения мобильное платежное устройство может быть мобильным телефоном или персональным цифровым секретарем, который включает бесконтактный элемент. Бесконтактный элемент может включать платежное приложение и защиту участка хранения данных, хотя один или два таких элемента могут содержаться и в других частях мобильного платежного устройства.

В некоторых примерах воплощения изобретение функционирует, требуя, чтобы защищенные секретные данные были бы представлены платежному приложению для проверки перед выдачей разрешения пользователю использовать платежное приложение или доступ к записям трансакций. В некоторых примерах воплощения секретные защищенные данные для платежного приложения обеспечиваются контроллером, интерфейсом или прикладной программой, которая управляет работой доверительного источника, содержащегося в платежном устройстве. Как правило, доверительный источник представляет собой устройство или элемент, который принимает ввод от пользователя, и в ответ доверительный источник или контроллер для доверительного источника обеспечивает проверку защищенных секретных данных платежного приложения. Примеры подходящего доверительного источника включают клавиатуру, отпечаток пальца или другой биометрический показатель для считывателя данных, микрофон и т.д. Для целей изобретения удаленный сервер, хранящий данные управления доступом, также может полностью или частично функционировать как доверительный источник.

В типичном сценарии пользователь предоставляет подходящие данные идентификации доверительному источнику, который затем передает данные идентификации и секретные защищенные данные платежному приложению. Платежное приложение проверяет правильность секретных данных безопасности и правильность данных идентификации, введенных пользователем, и в ответ разрешает пользователю получать доступ к функциям платежного приложения. Путем требования, чтобы пользователь ввел данные идентификации (такие как код-пароль, цифровой отпечаток, образец голоса и т.д.) и секретные защищенные данные для платежного приложения доверительным источником, поддающимся проверке, настоящее изобретение эффективно устраняет возможность злонамеренного доступа к платежному приложению или к защищенным записям трансакций, отправляя ложные данные или данные, не поддающиеся проверке по сети беспроводной связи на платежное устройство. В случае удаленного сервера, функционирующего как доверительный источник, сервер может принять вводимые данные пользователя по подходящей сети связи, и в ответ предоставить секретные защищенные данные платежного устройства для проверки платежным приложением. Кроме того, в некоторых примерах воплощения, удаленный сервер может передать секретные данные и данные, введенные пользователем, назад в платежное устройство как часть единственного блока данных или сообщения с платежным приложением, затем используя единственный блок данных или сообщение для выполнения обеих частей операции по проверке данных, необходимой для доступа к платежному приложению.

Настоящее изобретение обычно реализуется в контексте платежных операций, следовательно, до описания одного или нескольких примеров воплощения изобретения более подробно, представим краткое обсуждение объектов, включенных в обработку и авторизацию платежной операции, и их роли в процессе разрешения доступа.

Фигура 1 - блок-схема, иллюстрирующая систему обработки операций, которая может использоваться в некоторых примерах воплощения настоящего изобретения. Как правило, операция электронного платежа разрешена, если потребитель, осуществляющий эту операцию, аутентифицирован должным образом (т.е. он идентифицирован и допущен к использованию расчетного счета при платеже), и если потребитель имеет достаточные фонды или кредит для выполнения деловой операции (трансакции). С другой стороны, если фонд или кредит на счету потребителя недостаточен, или если платежное устройство потребителя находится в черном списке (например, оно обозначено как украденное или используется мошенническим способом), то трансакция электронного платежа не может быть разрешена. В последующем описании "Получатель", как правило, означает учреждение (например, коммерческий банк), который имеет деловые отношения с определенным торговцем. "Эмитент" - учреждение (например, банк), который выдает платежное устройство (например, кредитную или дебетовую карту) потребителю. Некоторые объекты могут выполнить функции и Эмитента, и получателя.

Фигура 1 иллюстрирует основные функциональные элементы, которые, как правило, участвуют в обработке платежного документа и в процессе разрешения доступа к такой операции. Как показано на фигуре 1, при типичной платежной операции, потребитель, желающий купить товар или услугу у торговца, использует потребительское мобильное платежное устройство 20, чтобы предоставить данные по платежной операции, которые могут использоваться в качестве части проверки потребителя или процесса разрешения доступа трансакции. Потребительское мобильное платежное устройство 20 может быть дебетовой карточкой, кредитной карточкой, смарт-картой, мобильным устройством, содержащим бесконтактную микросхему или другое подходящее устройство.

Потребительское мобильное платежное устройство представлено считывающим устройством или торговой точкой (POS) терминала 22, который может получить доступ к данным, хранящимся в платежном устройстве. Банковские данные (так же как любые другие необходимые данные потребителя) передаются торговцу 24 и, в конечном счете, в систему обработки данных 26 торговца. Как часть процесса разрешения доступа, выполняемого торговцем, система обработки данных 26 торговца может получить доступ к торговой базе данных 28, которая, как правило, хранит данные о клиенте/потребителе (например, как результат процесса регистрации покупателя продавцом), потребительское платежное устройство и историю деловой связи потребителя с торговцем.

Система обработки данных 26 торговца, как правило, связана с Получателем 30 (который управляет банковскими данными торговца) как часть общего процесса аутентификации или разрешения доступа. Система обработки данных 26 торговца и/или Получателя 30 передает данные в расчетно-кассовую сеть 34, которая среди других функций участвует в расчетно-клиринговых процессах, которые являются частью всей трансакции. Связь и передача данных между системой обработки данных 26 торговца и расчетно-кассовой сетью 34, как правило, осуществляется через посредника, такого как Получатель 30. Как часть проверки потребителя или процесса разрешения доступа к трансакции, расчетно-кассовая сеть 34 может получить доступ к базе банковских данных 36, которая, как правило, содержит информацию об истории банковских платежей потребителя, возвратного платежа или истории спора по трансакциям, стоимости кредита и т.д. Расчетно-кассовая сеть 34 связывается с Эмитентом 38, выполняя часть процесса аутентификации или разрешения доступа, где Эмитент 38 является объектом, который выдал платежное устройство потребителю и управляет банковскими данными потребителя. Банковские данные потребителя, как правило, хранятся в базе данных 40 клиента/потребителя, к которой может получить доступ Эмитент 38 в процессе аутентификации, разрешения доступа или ведения счетов. Отметим, что вместо хранения или в дополнение к хранению в базе банковских данных 36 банковские данные потребителя могут быть включены в базу данных 40 клиента/потребителя или иным образом составить часть базы данных 40.

При обычной работе сообщение запроса на разрешение доступа создается во время покупки потребителем товара или услуги в торговом центре (POS), используя потребительское мобильное платежное устройство. В некоторых примерах воплощения потребительское мобильное платежное устройство может быть беспроводным телефоном или персональным цифровым секретарем, который включает бесконтактную карту или микросхему. Бесконтактная карта или микросхема могут связаться с терминалом торгового центра, используя возможности связи в ближней зоне (NFC). Сообщение о запросе на разрешение доступа, как правило, отправляется от терминала 22 считывателя/устройства POS через систему обработки данных 26, получателя 30 в расчетно-кассовую сеть 34 и затем Эмитенту 38. "Сообщение о запросе на разрешение доступа" может включать запрос на разрешение выполнить операцию электронного платежа и обработку данных, относящихся к определению, нужно ли предоставить запрос. Например, сообщение может включать один или несколько номеров банковского платежного счета владельца, валютного кода, суммы продаж, торгового штампа трансакции, города получателя, страны получателя и т.д. Сообщение о запросе на разрешение доступа может быть защищено, используя способ шифрования (например, 128-разрядный SSL или эквивалентный код) для предотвращения несанкционированного доступа к данным трансакции или расчетного счета.

После того как Эмитент примет сообщение о запросе на разрешение доступа, Эмитент определяет, следует ли разрешить трансакцию, и посылает ответное сообщение разрешения доступа назад в расчетно-кассовую сеть, чтобы информировать, разрешена ли текущая операция. Затем система обработки платежей отправляет ответное сообщение разрешения доступа получателю. После этого Получатель отправляет ответное сообщение торговцу. Таким образом, торговец узнает, разрешена ли Эмитенту трансакция и, следовательно, может ли трансакция быть завершена.

Затем может быть осуществлена расчетно-клиринговая операция, используя элементы системы платежа/обработки операций, показанной на фигуре 1. Клиринговая операция включает детали финансового обмена между получателем и Эмитентом, чтобы облегчить регистрацию трансакции на счете потребителя и согласование потребительского счета. Клиринг и расчет могут быть выполнены одновременно или как отдельные процессы.

Расчетно-кассовая сеть 34 может включать подсистемы обработки данных, сети и другие средства выполнения операций, используемых для поддержки и предоставления услуги разрешения доступа, услуги исключения файла и расчетно-клиринговые услуги для платежных операций. Примерная расчетно-кассовая сеть может включать сеть Visa-Net. Расчетно-кассовая сеть, такая как Visa-Net, может обрабатывать операции оплаты по кредитной карточке, операции по дебетовой карточке и другие типы коммерческих операций. В частности, сеть Visa-Net включает систему VIP (интегрированная система платежей Visa), которая обрабатывает запросы разрешения на доступ к трансакции, и систему База II, которая обеспечивает расчетно-клиринговые услуги, связанные с трансакцией.

Расчетно-кассовая сеть 34 может включать компьютер сервера. Компьютер сервера, как правило, является мощным компьютером или группой компьютеров. Например, компьютер сервера может быть большим главным компьютером, кластером миникомпьютеров или группой серверов, функционирующих как модуль. В одном примере компьютер сервера может быть сервером базы данных, связанным с веб-сервером. Расчетно-кассовая сеть 34 может использовать любую подходящую комбинацию проводных или беспроводных сетей, включая Интернет, чтобы обеспечить связь и передачу данных между сетевыми элементами. Среди других функций расчетно-кассовая сеть 34 может обеспечить разрешение на доступ потребителя к выполнению трансакции (через процесс аутентификации), подтвердить идентификатор стороны к трансакции (например, через получение персонального идентификационного номера), подтвердить достаточный баланс или кредитную линию, чтобы разрешить покупку или согласовать сумму покупки с банковскими данными потребителя (через ввод записи суммы сделки, даты и т.д.).

Потребительское платежное устройство 20 может быть реализовано в виде одного из многих подходящих устройств. Как упомянуто выше, потребительское мобильное устройство может быть мобильным устройством, которое включает бесконтактный элемент, в частности микросхему для хранения данных платежа (например, номер БИН, номер счета и т.д.) и включает элемент связи в ближней зоне (NFC) для передачи данных, например антенну, светодиод, лазер и т.д. Потребительское мобильное устройство также может включать устройство типа брелка (такое как SpeedPass™, поставляемое фирмой Exxon-Mobil Corp.) и т.д. Это устройство содержит бесконтактную карту или микросхему или другой элемент хранения данных; оно может быть сотовым (мобильным) телефоном, персональным цифровым секретарем (PDA), пейджером, транспондером и т.п. Потребительское мобильное устройство также может иметь возможность выполнять дебетовые функции (например, использоваться как дебетовая карточка), кредитные функции (например, использоваться как кредитная карточка) или выполнять функции карточки-аккредитива (например, карточки с сохраняемой суммой или карточкой предоплаты).

В примерах воплощения изобретения включены бесконтактный элемент (например, бесконтактная микросхема и элемент передачи данных в ближней зоне), встроенный в беспроводной мобильный телефона или тому подобное устройство, при этом бесконтактный элемент может входить в связь со считывающим устройством торговца или терминалом торгового центра, используя способ ближней связи, такой как способ связи в ближней зоне (NFC). Примеры таких технологий NFC или аналогичных технологий связи в ближней зоне включают стандарт ISO 14443, RFID, Bluetooth™ и способы инфракрасной связи.

На фигуре 2 представлена функциональная блок-схема, иллюстрирующая основные компоненты системы 100, которая может использоваться для предотвращения несанкционированного использования платежного приложения, которое в соответствии с некоторыми примерами воплощения настоящего изобретения находится в мобильном устройстве. Как показано на фигуре 2, система 100 включает мобильное устройство 102 с блоком беспроводной связи 122. Мобильное устройство 102 может быть беспроводным мобильным телефоном, PDA, ноутбуком, пейджером и т.д. В типичном примере воплощения мобильное устройство 102 является сотовым телефоном, хотя, как отмечено выше, реализация настоящего изобретения не ограничена этим примером воплощения в виде мобильного устройства, которое функционирует как платежное устройство, и может принять любую подходящую форму, удобную для использования потребителем. Естественно, если мобильное устройство не является сотовым телефоном или тому подобным устройством беспроводной связи, тогда мобильное устройство, возможно, не сможет передавать данные, используя беспроводную или сотовую сеть. В случае мобильного устройства 102 в виде сотового телефона, устройство включает мобильную схему 104 (сотовый телефон), которая выполняет все функции телефонии. Среди других функций, схема мобильного устройства 104 обеспечивает связь мобильного устройства 102 с сотовой системой с помощью беспроводных технологий (то есть является поставщиком услуг беспроводной связи 120 через сотовую сеть 122.

Мобильное устройство 102 дополнительно включает бесконтактный элемент 106, как правило, выполненный в виде полупроводникового кристалла. Бесконтактный элемент 106 может включать защищенный элемент памяти 110, хотя защищенный элемент памяти 110 также может быть выполнен как элемент, отделенный от бесконтактного элемента 106. Бесконтактный элемент 106 включает элемент 105 связи в ближней зоне (NFC) (например, для передачи данных), такой как антенна или датчик. Элемент связи в ближней зоне разрешает считывающему устройству или терминалу торгового центра обмениваться данными с бесконтактным элементом 106 (или выполнять операции с ним) при подготовке к платежной операции. В некоторых примерах воплощения бесконтактный элемент 106 может быть интегрирован с элементами мобильного устройства 102. В таком случае данные или команды управления могут дополнительно быть переданы через сотовую сеть 122, и обмен данными с бесконтактным элементом 106 осуществляется посредством бесконтактного элемента, действующего через интерфейс 108. В этой ситуации бесконтактный элемент выполняет функции интерфейса 108, чтобы разрешить обмен данными и/или командами управления между схемой мобильного устройства 104 (и, следовательно, сотовой сетью) и бесконтактным элементом 106. Таким образом, бесконтактный элемент 106 может включать элемент хранения данных в виде памяти или безопасного хранилища данных 110, к которому можно получить доступ через устройство ближней связи или интерфейс 108, чтобы выполнить, например, функции чтения/записи или стирания данных.

Безопасное хранение данных 110 может быть использовано мобильным устройством 102 для хранения рабочих параметров или других данных, используемых в работе устройства.

Безопасное хранилище данных 110 также может использоваться для хранения других данных, для которых требуется повышенная защита, например данных трансакции, персональных банковских данных, данных идентификации, данных аутентификации, данных управления доступом к приложениям или функциям устройства и т.д. Как упомянуто выше, безопасное хранилище данных 110 может быть реализовано в виде микросхемы, которая является отдельным компонентом, хранящимся отдельно от бесконтактного элемента 106, или, альтернативно, может быть разделом памяти в микросхеме, которая является частью бесконтактного элемента 106. Отметим, что безопасное хранилище данных и/или бесконтактный элемент, содержащийся в мобильном устройстве, может быть съемным элементом или может быть интегрирован в мобильное устройство. Примеры съемных элементов включают SIM-карты, карты флэш-памяти и другие подходящие устройства.

Мобильное устройство 102 также может включать одно или несколько приложений 109, где приложения 109 реализованы в виде одной или нескольких прикладных программ, встроенного программного обеспечения или аппаратных средств. Приложения 109 используются для выполнения различных функций, требуемых потребителем, где такие функции могут включать, без ограничения, трансакции по покупке товаров, платежные операции и т.д. Как правило, приложения 109 представляют собой процессы или операции, которые выделены для конкретной функции, которая предоставляет добавленную стоимость потребителю и которая не является частью стандартной работы устройства (т.е. не является, например, частью стандартных функций телефонии). Как показано на чертеже, приложения 109 могут обмениваться данными с устройством