Способ аутентификации пользователей с защитой от подсматривания

Иллюстрации

Показать всеИзобретение относится к области аутентификации пользователей. Техническим результатом является повышение эффективности аутентификации пользователей. Способ аутентификации пользователей с защитой от подсматривания заключается в предварительном формировании набора из N графических символов, где N - натуральное число, значение которого ограничено возможным количеством графических символов, которые могут быть размещены на экране с качеством, позволяющим распознать эти графические символы, предоставлении пользователю выбора из этого набора для запоминания группы S секретных графических символов sk, где k=1…К, где К - количество графических символов в группе S, выбираемое с учетом удобства запоминания пользователем, проведении i-го этапа ввода аутентификационной информации, при этом i=1…I, где I - общее число этапов, путем выведения на экран выбранных из набора произвольным образом Ni графических символов, среди которых в произвольном месте располагается si-й секретный символ, выбранный из группы S секретных символов, формировании невидимой секретной области Аi, фиксировании точки hi воздействия пользователя на экран, формировании положительного результата проведения i-го этапа ввода аутентификационной информации при выполнении условия принадлежности зафиксированной точки воздействия невидимой секретной области hi∈Ai и отрицательного - в противном случае, формировании положительного решения об аутентификации после получения положительных результатов проведения всех I этапов ввода пользователем аутентификационной информации и отрицательного - в противном случае, при этом графические символы из набора N располагают на экране в виде таблицы, в которой символы имеют случайные координаты (Xsi,Ysi), где Xsi=1…а и Ysi=1…b (а - количество строк в таблице, b - количество столбцов в таблице), пользователю предоставляют дополнительно для запоминания жест из базы секретных жестов, каждый из которых сформирован парой чисел (d1,d2), где d1 и d2 - натуральные числа, причем d1 и d2 меньше или равно большему значению из а и b (d1,d2≤max{a,b}), при проведении i-го этапа аутентификации, невидимую секретную область Аi формируют в виде совокупности графических символов таблицы, имеющих координаты (ХSi±md1, YSi±md2), где m -натуральное число, при этом md1 и md2 меньше или равны большему значению из а и b (md1,md2≤max{a,b}), а фиксацию точек воздействия пользователя на экран осуществляют путем выбора любого символа из невидимой секретной области. 4 ил.

Реферат

Изобретение относится к способам аутентификации пользователей и может быть использовано при создании терминалов, предназначенных для контроля доступа в защищаемое помещение, к осуществлению коммерческой, управленческой и другой деятельности на значительном расстоянии через сети общего пользования типа Интернет, а также для контроля доступа к управлению современными электронно-вычислительными машинами, в том числе размещенными вне контролируемых территорий. Изобретение позволяет обеспечить защиту вводимой пользователями аутентификационной информации от утечки по техническим каналам (например, от "подсматривания") и перехвата с помощью "клавиатурных шпионов".

Известен способ аутентификации пользователей с защитой от подсматривания (1. патент США US 20070277224, М.кл. Н04L 9/32, G06F 21/36, опубл. 29.11.2007 г.). Способ заключается в том, что предварительно формируют набор из N небольших графических символов, предоставляют пользователю выбор из сформированного набора для запоминания группы S секретных небольших графических символов Sk, при этом k=1…К, где К - количество графических символов в группе S, причем K<<N, проводят i-й этап ввода аутентификационной информации, при этом i=1…I, где I - общее число этапов, путем выведения на экран выбранных из набора произвольным образом Ni графических символов, причем K<<Ni<<N, среди которых в произвольном месте располагаются Кi секретных символов, выбранных из группы S секретных символов произвольным образом, причем 3≤Кi≤К, формируют невидимую секретную область Ai, ограниченную многоугольником с вершинами в центрах выведенных на экране Кi секретных символов, фиксируют точку di воздействия пользователя на экран, формируют положительный результат проведения i-го этапа ввода аутентификационной информации при выполнении условия принадлежности зафиксированной точки воздействия невидимой секретной области di∈Ai и отрицательного - в противном случае, формируют положительное решение об аутентификации после получения положительных результатов проведения всех I этапов ввода пользователем аутентификационной информации и отрицательное - в противном случае.

Однако в данном способе для проведения аутентификации пользователей требуется проведение большого числа последовательных этапов ввода аутентификационной информации пользователями. Согласно статье (2. Susan Wiedenbeck, Jim Waters, Leonardo Sobrado, Jean-Camille Birget. "Design and Evaluation of a Shoulder-Surfing Resistant Graphical Password Scheme". - Proceedings of the working conference on Advanced visual interfaces, Venezia, Italy, 2006, p.177-184) количество этапов составляет не менее 10, что занимает у пользователя значительное время (несколько минут). Причина заключается в том, что при осуществлении меньшего количества последовательных проверок существует большая вероятность случайного подбора пароля злоумышленником.

Известен способ аутентификации пользователей с защитой от подсматривания на основе изменяющегося во времени графического пароля (3. патент РФ на изобретение №2445685, М.кл. G06F 12/14, H04L 9/32, опубл. 20.03.2012 г.).

Способ заключается в том, что предварительно формируют набор из N графических символов, предоставляют пользователю выбор из сформированного набора для запоминания группы S секретных графических символов Sk, при этом k=1…К, где К - секретное количество графических символов в группе S, причем K<<N, проводят i-й этап ввода аутентификационной информации, при этом i=1…I, где I - общее число этапов, путем выведения на экран выбранных из набора произвольным образом Ni графических символов, причем K<<Ni<<N, среди которых в произвольном месте располагаются Кi секретных символов, выбранных из группы S секретных символов произвольным образом, причем 3≤Ki≤K, формируют невидимую секретную область Аi, ограниченную многоугольником с вершинами в центрах выведенных на экране Ki секретных символов, фиксируют точку di воздействия пользователя на экран, формируют положительный результат проведения i-го этапа ввода аутентификационной информации при выполнении условия принадлежности зафиксированной точки воздействия невидимой секретной области di∈Ai и отрицательный - в противном случае, формируют положительное решение об аутентификации после получения положительных результатов проведения всех I этапов ввода пользователем аутентификационной информации и отрицательное - в противном случае, согласно изобретению дополнительно предоставляют для запоминания пользователю выбор Рk секретного шаблона символов из базы рk секретных шаблонов для k-го секретного графического символа Sk, при проведении i-го этапа ввода аутентификационной информации динамически произвольным образом перебирают шаблоны графических символов из базы Рk, отображают выбранный очередной шаблон на графическом символе Sj, при этом j=1…Ni, одновременно с фиксированием точки di воздействия пользователя на экран фиксируют текущий шаблон qm каждого выведенного на экран секретного графического символа sm, где m=1…Ki, формируют положительный результат проведения i-го этапа ввода аутентификационной информации при выполнении условий принадлежности зафиксированной точки воздействия невидимой секретной области di∈Ai и соответствия зафиксированного текущего шаблона qm графического символа sm его секретному значению qm=pm и отрицательный - в противном случае.

Данный способ выбран в качестве прототипа.

В данном способе при проведении аутентификации пользователей необходимо осуществлять сложный поиск sm секретных графических символов, выбранных из группы S секретных символов произвольным образом, причем 3≤Ki≤K, а также ждать определенного момента времени, когда на секретных графических символах sm совпадут секретные шаблоны qm, что увеличивает время прохождения аутентификации.

Техническим результатом изобретения является уменьшение времени прохождения аутентификации, а также облегчение поиска парольных символов в секретной области, используемой при аутентификации, при одновременном сохранении уровня защищенности системы от различного вида атак.

Указанный технический результат достигается тем, что данный способ аутентификации пользователей с защитой от подсматривания, заключающийся в предварительном формировании набора из N графических символов, где N - натуральное число, значение которого ограничено возможным количеством графических символов, которые могут быть размещены на экране с качеством, позволяющим распознать эти графические символы, предоставлении пользователю выбора из этого набора для запоминания группы S секретных графических символов sk, где k=1…К, где К - количество графических символов в группе S, выбираемое с учетом удобства запоминания пользователем, проведении i-го этапа ввода аутентификационной информации, при этом i=1…I, где I - общее число этапов, путем выведения на экран выбранных из набора произвольным образом Ni графических символов, среди которых в произвольном месте располагается Si-й секретный символ, выбранный из группы S секретных символов, формировании невидимой секретной области Ai, фиксировании точки hi воздействия пользователя на экран, формировании положительного результата проведения i-го этапа ввода аутентификационной информации при выполнении условия принадлежности зафиксированной точки воздействия невидимой секретной области hi∈Ai и отрицательного - в противном случае, формировании положительного решения об аутентификации после получения положительных результатов проведения всех I этапов ввода пользователем аутентификационной информации и отрицательного - в противном случае, отличается тем, что графические символы из набора N располагают на экране в виде таблицы, в которой символы имеют случайные координаты (Xsi,Ysi), где Xsi=1…а и Ysi=1…b (а - кол-во строк в таблице, b - кол-во столбцов в таблице), пользователю предоставляют дополнительно для запоминания жест из базы секретных жестов, каждый из которых сформирован парой чисел (d1,d2), где d1 и d2 - натуральные числа, причем d1 и d2 меньше или равно большему значению из а и b (d1,d2≤max{a,b}), при проведении i-го этапа аутентификации, невидимую секретную область Ai формируют в виде совокупности графических символов таблицы, имеющих координаты (XSi±md1, YSi±md2), где m - натуральное число, при этом md1 и md2 меньше или равны большему значению из а и b (md1,md2≤?max{a,b}), а фиксацию точек воздействия пользователя на экран осуществляют путем выбора любого символа из невидимой секретной области.

Наличие в предлагаемом способе отличительных признаков по сравнению с прототипом позволяет сделать вывод о соответствии заявляемого технического решения критерию "новизна".

При этом сущность изобретения можно пояснить следующим образом.

При создании учетной записи в системе идентификации/аутентификации пользователю предлагается выбрать и запомнить некоторое число символов, которые будут являться его секретной аутентификационной информацией. Дополнительно, в отличие от способа (3), пользователю предлагается для каждого секретного символа (или для всех символов) выбрать и запомнить один или несколько жестов, которые также будут составлять его секретную аутентификационную информацию.

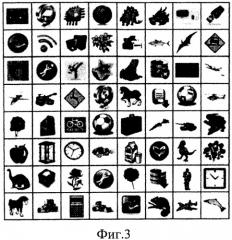

Предлагаемый способ аутентификации пользователей представляет собой схему ввода графического пароля, устойчивую к перехвату по техническим каналам, например, путем "подсматривания", скрытой видеосъемки, а также с помощью "клавиатурных шпионов". Пользователю не требуется указывать на экране неизвестные злоумышленнику секретные графические символы. В качестве графических символов так же, как в прототипе, могут использоваться иконки (значки программ), изображения животных, птиц, растений, фотографии, буквы, цифры и др.

При этом в отличие от способа (3) секретная область формируется по другому правилу. В прототипе на экране разбросаны картинки в случайном порядке, среди этих картинок находятся минимум три парольных, которые выбрал пользователь в качестве пароля. Если мысленно соединить линиями три парольных картинки, то получится треугольник - невидимая секретная область. На экране может быть выведено не три, а больше парольных символов, тогда секретная область будет в виде многоугольника. Также в прототипе необходимо дождаться, пока на всех парольных символах совпадут шаблоны, которые были тоже выбраны пользователем во время регистрации пароля. Тот факт, что необходимо ждать, пока совпадут шаблоны на парольных символах, усложняет процесс прохождения аутентификации. В предлагаемом способе секретную область образуют символы, получаемые путем применения жеста от выбранного секретного символа S1, в выбранном направлении. Формально жест можно описать парой чисел (d1, d2), где d1=1,2,… и d2=1,2,…, указывающих, на сколько клеток таблицы нужно переместиться от исходного парольного символа в выбранном направлении, чтобы получить один из возможных символов секретной области, например, жест (2, 1) соответствует движению шахматной фигуры конь, при этом начало жеста лежит в парольном символе. Построение секретной области можно пояснить на примере шахмат. Пусть жест условно будет являться шахматной фигурой (в данном случае конь), тогда местонахождением парольного символа будет являться клетка местонахождения шахматной фигуры. И тогда клетки таблицы, куда может сделать ход конь, и будет образовывать секретную область. Более того, для увеличения размеров секретной области предполагается возможным, чтобы фигура сделала ход многократно в выбранном направлении (фиг.4).

В процессе ввода аутентификационной информации пользователь должен опознать секретный символ si среди большого количества случайно расположенных на экране символов. Далее пользователь осуществляет ввод аутентификационной информации узконаправленным воздействием на экран, например, путем клика с помощью манипулятора типа "мышь" в область, формируемую в виде совокупности графических символов таблицы, имеющих координаты (XSi±md1 YSi±md2), причем m - натуральное число, при этом md1 и md2 меньше или равны большему значению из а и b, получающиеся путем применения к секретному символу si жеста (d1, d2) m раз.

При этом, в отличие от способа (3), секретная область может быть сформирована как на очень маленькой таблице, в которой а=3, b=3 и общее количество картинок на экране равно 9, так и на таблице больших размеров, максимальное количество клеток в которой не может быть больше, чем значение, ограниченное возможным количеством графических символов, которые могут быть размещены на экране в качестве, позволяющем распознать эти графические символы, и сама секретная область будет распределена по всему полю аутентификации, а не сформирована только в одном месте данного поля. Кроме того, в отличие от способа (3), пользователь не должен ждать, пока на экране совпадут шаблоны с секретными шаблонами на секретных графических символах, что ускоряет процесс аутентификации.

В процессе аутентификации пользователь осуществляет поочередно ввод всех Sk (k=1…K) символов, и если ввод выполняется корректно, то получает доступ в систему. Рекомендуется выбирать К≥4.

Таким образом, в предлагаемом способе достигается уменьшение времени прохождения аутентификации, упрощается поиск парольных символов в секретной области и при этом сохраняется уровень защищенности системы от различных атак.

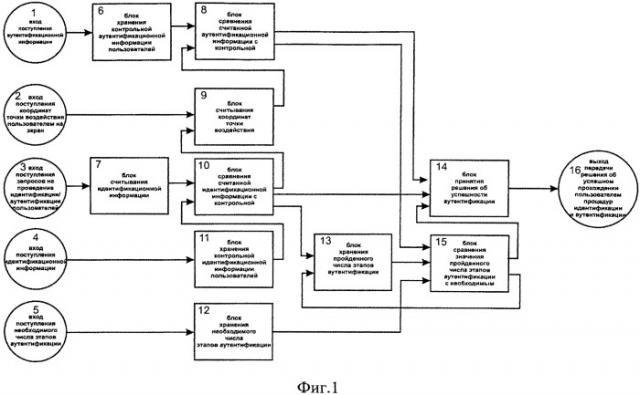

Предлагаемый способ аутентификации пользователей с защитой от подсматривания может быть реализован программно с помощью ЭВМ или вычислительного устройства, пример структурной схемы которого представлен на фиг.1. На фиг.2 и фиг.3 приведены примеры изображений, выводимых на экран при вводе аутентификационной информации. На фиг.4 приведено изображение при вводе аутентификационной информации с указанием секретного графического символа и символов невидимой секретной области Аi, а также указаны размеры таблицы а×b.

На фиг.1 показаны:

1 - вход поступления аутентификационной информации;

2 - вход поступления координат точки воздействия пользователем на экран;

3 - вход поступления запросов на проведение идентификации/аутентификации пользователей;

4 - вход поступления идентификационной информации;

5 - вход поступления необходимого числа этапов аутентификации;

6 - блок хранения контрольной аутентификационной информации пользователей;

7 - блок считывания идентификационной информации;

8 - блок сравнения считанной аутентификационной информации с контрольной;

9 - блок считывания координат точки воздействия;

10 - блок сравнения считанной идентификационной информации с контрольной;

11 - блок хранения контрольной идентификационной информации пользователей;

12 - блок хранения контрольной идентификационной информации пользователей;

13 - блок хранения пройденного числа этапов аутентификации;

14 - блок принятия решения об успешности аутентификации;

15 - блок сравнения значения пройденного числа этапов аутентификации с необходимым;

16 - выход передачи решения об успешном прохождении пользователем процедур идентификации и аутентификации.

При этом аутентификационная информация с входа 1 подается на вход блока 6 хранения контрольной информации, выход которого подключен к первому входу блока 8 сравнения считанной аутентификационной информации с контрольной, второй вход которого соединен с блоком 9 считывания координат точки воздействия, первый вход которого соединен с входом 2 поступления координат точки воздействия пользователем на экран, второй вход блока 9 подключен к первому выходу блока 10 сравнения считанной идентификационной информации с контрольной, первый вход которого подключен к блоку 7 считывания идентификационной информации, вход которого соединен с входом 3 поступления запросов на проведение идентификации/аутентификации пользователя, второй вход блока 10 соединен с выходом блока 11 хранения контрольной идентификационной информации пользователей, вход которого соединен со входом 4 поступления идентификационной информации, второй выход блока 10 соединен со входом блока 13 хранения пройденного числа этапов аутентификации, выход которого подключен ко второму входу блока 15 сравнения значения пройденного числа этапов аутентификации с необходимым, второй выход которого подключен ко второму входу блока 13, необходимое число этапов аутентификации со входа 5 поступает на вход блока 12 хранения необходимого числа этапов аутентификации, выход которого соединен с третьим входом блока 15, первый вход которого соединен со вторым выходом блока 8, первый выход которого соединен с первым входом блока 14 принятия решения об успешности аутентификации, второй вход которого соединен со вторым выходом блока 10, первый выход блока 15 соединен с третьим входом блока 14, выход которого подключен к выходу 16 передачи решения об успешном прохождении пользователем процедур идентификации и аутентификации.

Предлагаемый способ реализуется в приведенном примере устройства следующим образом.

С входа 3 на вход блока 7 поступает запрос на проведение идентификации/аутентификации пользователей. С помощью блока 7 проводят считывание идентификационной информации пользователя, после чего считанная идентификационная информация поступает на вход блока 10, где происходит сравнение представленной пользователем идентификационной информации с контрольной идентификационной информацией, поступающей с блока 11. В случае успешной идентификации со второго выхода блока 10 поступает запрос на вход соответственно блока 9, с третьего выхода блока 10 - на первый вход блока 13 на обнуление количества пройденного числа этапов аутентификации, в противном случае с первого выхода блока 10 на первый вход блока 14 поступает результат идентификации пользователя. С помощью блока 9 с входа 2 проводят считывание координат точки воздействия пользователем на экран. Затем считанная аутентификационная информация поступает на вход блока 8, где происходит сравнение представленной пользователем аутентификационной информации с контрольной аутентификационной информацией, поступающей с блока 6. В случае успешного завершения этапа аутентификации со второго выхода блока 8 поступает запрос на первый вход блока 15 на определение количества пройденных этапов аутентификации, в противном случае с первого выхода блока 8 на второй вход блока 14 поступает результат аутентификации пользователей. При поступлении с блока 8 запроса на определение количества пройденных этапов аутентификации в блоке 15 проводят сравнение числа пройденных этапов аутентификации, поступающим с блока 13, с числом необходимого количества этапов аутентификации, поступающего с блока 12. В случае если число пройденных этапов аутентификации меньше числа необходимого количества этапов аутентификации, со второго выхода блока 15 на второй вход блока 13 поступает запрос на единичное увеличение числа пройденных этапов аутентификации, в противном случае с первого выхода блока 15 на третий вход блока 14 поступает результат аутентификации пользователей. После чего в блоке 14 принимается и с выхода блока 14 на выход 16 передается решение об успешном прохождении пользователем процедур идентификации и аутентификации.

Предварительно контрольная идентификационная информация всех пользователей информационной системы поступает с входа 4 на вход блока 11, контрольная аутентификационная информация всех пользователей информационной системы поступает с входа 1 на вход блока 6, а с входа 5 на вход блока 12 передают информацию о необходимом числе этапов аутентификации.

Предлагаемый способ обеспечивает возможность проведения аутентификации на любых экранах, изготовленных по различным технологиям воспроизведения изображения.

Реализация предлагаемого способа не вызывает затруднений, так как все блоки и узлы, входящие в устройство, реализующее способ, общеизвестны и широко описаны в технической литературе. Все блоки могут быть реализованы в виде специализированных устройств на микроконтроллерах по принципам и методам, описанным в [4. Белов А.В. Создаем устройства на микроконтроллерах. - СПб.: Наука и техника, 2007. - 304 с.; 5. Новиков Ю.В. Основы цифровой схемотехники. Базовые элементы и схемы. Методы проектирования. - М.: Мир, 2001. - 379 с.; 6. Конструкторско-технологическое проектирование электронной аппаратуры. Учебник для вузов. Серия: Информатика в техническом университете. Под ред. Шахнова В.А. - М.: Изд-во МГТУ им. Н.Э.Баумана, 2003. - 528 с.; 7. Суворова Е., Шейнин Ю. Проектирование цифровых систем на VHDL. Серия "Учебное пособие". - СПб.: БХВ-Петербург, 2003. - 576 с. ; 8. Овчинников В.А. Алгоритмизация комбинаторно-оптимизационных задач при проектировании ЭВМ и систем. Серия: Информатика в техническом университете. - М.: Изд-во МГТУ им. Н.Э.Баумана, 2001. - 288 с.], взаимное соединение блоков может быть реализовано по стандартным схемам подключения устройств [9. Пей Ан. Сопряжение ПК с внешними устройствами. - М.: ДМК Пресс, 2003. - 320 с., ил.].

Предлагаемый способ аутентификации пользователей с защитой от подсматривания может быть использован в том числе и при доступе к различным системам (интернет-банкинг, заказ через интернет-магазины и т.д.) через сеть общего пользования типа Интернет.

Способ аутентификации пользователей с защитой от подсматривания, заключающийся в предварительном формировании набора из N графических символов, где N - натуральное число, значение которого ограничено возможным количеством графических символов, которые могут быть размещены на экране с качеством, позволяющим распознать эти графические символы, предоставлении пользователю выбора из этого набора для запоминания группы S секретных графических символов sk, где k=1…К, где К - количество графических символов в группе S, выбираемое с учетом удобства запоминания пользователем, проведении i-го этапа ввода аутентификационной информации, при этом i=1…I, где I - общее число этапов, путем выведения на экран выбранных из набора произвольным образом Ni графических символов, среди которых в произвольном месте располагается si-й секретный символ, выбранный из группы S секретных символов, формировании невидимой секретной области Аi, фиксировании точки hi воздействия пользователя на экран, формировании положительного результата проведения i-го этапа ввода аутентификационной информации при выполнении условия принадлежности зафиксированной точки воздействия невидимой секретной области hi∈Ai и отрицательного - в противном случае, формировании положительного решения об аутентификации после получения положительных результатов проведения всех I этапов ввода пользователем аутентификационной информации и отрицательного - в противном случае, отличается тем, что графические символы из набора N располагают на экране в виде таблицы, в которой символы имеют случайные координаты (Xsi,Ysi), где Xsi=1…а и Ysi=1…b (а - количество строк в таблице, b - количество столбцов в таблице), пользователю предоставляют дополнительно для запоминания жест из базы секретных жестов, каждый из которых сформирован парой чисел (d1,d2), где d1 и d2 - натуральные числа, причем d1 и d2 меньше или равно большему значению из а и b (d1,d2≤max{a,b}), при проведении i-го этапа аутентификации, невидимую секретную область Аi формируют в виде совокупности графических символов таблицы, имеющих координаты (ХSi±md1, YSi±md2), где m -натуральное число, при этом md1 и md2 меньше или равны большему значению из а и b (md1,md2≤max{a,b}), а фиксацию точек воздействия пользователя на экран осуществляют путем выбора любого символа из невидимой секретной области.