Технологии монетизации анонимизированной информации о контексте

Иллюстрации

Показать всеИзобретение относится к средствам защиты идентификационной информации пользователей беспроводных устройств при осуществлении различных операций с поставщиками услуг. Техническим результатом является повышение безопасности проведения операций за счет анонимизирования информации о контенте. Способ предложения поставщикам услуг анонимной информации о контексте за вознаграждение включает в себя передачу пользовательской информации о контексте поставщику услуг, при этом перед передачей информации о контексте поставщику услуг производится анонимизирование информации о контексте путем удаления идентифицирующей информации и объединения ее с информацией о контексте дополнительных пользователей. Система и машиночитаемый носитель информации позволяют реализовать заявленный способ. 3 н. и 20 з.п. ф-лы, 8 ил.

Реферат

Уровень техники

Стремительное развитие беспроводных устройств и их постоянно совершенствующиеся возможности позволили пользователям рассчитывать на увеличивающееся число приложений, в то время как устройствам может быть доступен широкий спектр персональной информации. Пользователи таких устройств имеют все больше возможностей собирать на различных платформах контекстную информацию об их окружении, их взаимодействии и о них самих. Эти платформы включают в себя мобильные вычислительные устройства/устройства связи (например, КПК, телефоны, MID-устройства (Mobile Internet Device - мобильное Интернет-устройство)), стационарные и переносные вычислительные устройства (лэптопы, настольные компьютеры, телевизионные приставки), а также облачные вычислительные сервисы и платформы, но не ограничиваясь перечисленным. И необработанная информация о контексте, и профили, полученные из этой информации о контексте, имеют потенциально высокую ценность для пользователя, если пользователь может правильно управлять и делиться этой информацией с поставщиками услуг. Поставщики услуг могут использовать эту информацию для того, чтобы лучше адаптировать предложения для пользователя, лучше понимать своих клиентов или чтобы перекомпоновать и продать ее (или монетизировать другим способом).

Потенциально пользователь готов к извлечению выгоды посредством улучшенной услуги или в виде особого вознаграждения. Возможность пользователя использовать эту информацию о контексте в настоящее время ограничена следующим: нет автоматизированного способа, чтобы делиться, комбинировать или интегрировать информацию о контексте на платформах, которыми владеет один пользователь; в распоряжении пользователя нет автоматизированного и/или стандартизированного способа, чтобы делиться этой информацией с поставщиками услуг с компенсацией или без нее; а также нет простого механизма контроля доступа к информации о контексте.

В настоящее время информация этого типа может собираться и монетизироваться множеством способов.

Информация о контексте собирается поставщиком облачных услуг через сетевые журналы регистрации, отслеживание кредитных карт и другие признаки повседневной жизни. Такая информация о контексте может идентифицировать события в жизни или рыночные интересы. Зачастую пользователь не знает о такой информации или не может ее контролировать и не получает от ее использования никаких доходов.

Информация о контексте собирается на платформе пользователя автоматически и передается обратно поставщику услуг. Например, телевизионные приставки часто собирают информацию о шаблонах просмотра ТВ, а сотовые телефоны часто отслеживают местоположение.

Пользователи могут делиться информацией о контексте явно путем заполнения анкеты об их интересах, демографических характеристиках или личной истории.

В вышеприведенных примерах пользователи не всегда осведомлены о том, что осуществляется сбор информации об их контексте. Им может быть предоставлена возможность отказаться, или такая возможность может не быть предоставлена, и в большинстве случаев пользователь не получит компенсации за информацию о его контексте. Также у пользователей нет способа, чтобы разрешить анонимный сбор информации о них. Таким образом, существует большая необходимость в технологиях анонимизированной монетизации информации о контексте.

Краткое описание чертежей

Предмет обсуждения, рассматриваемый как изобретение, детально показан и четко сформулирован в заключительной части спецификации. Тем не менее, изобретение вместе с его объектами, признаками и преимуществами и в части, касающейся организации, и в части, касающейся порядка эксплуатации может быть самым лучшим образом понято из последующего подробного описания изобретения, если его читать с сопровождающими чертежами, в которых:

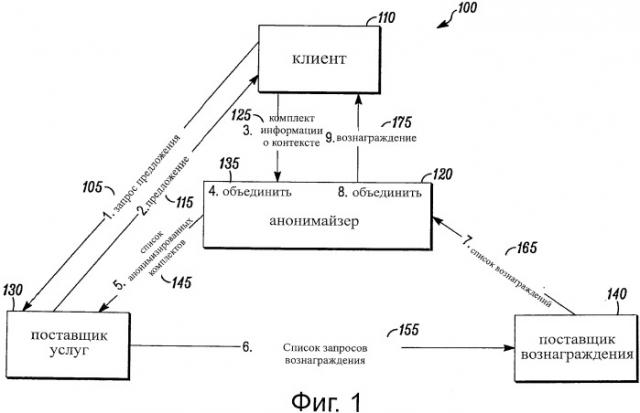

на фиг.1 показана высокоуровневая последовательность сообщений для базовой монетизации анонимизированной информации о контексте в соответствии с вариантами осуществления настоящего изобретения;

на фиг.2 показан подробный протокол связи для базовой монетнзации анонимизированной информации о контексте в соответствии с вариантами осуществления настоящего изобретения;

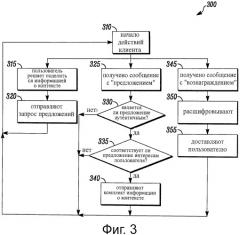

на фиг.3 показана блок-схема последовательности операций клиента для базовой монетизации анонимизированной информации о контексте в соответствии с вариантами осуществления настоящего изобретения;

на фиг.4 показана блок-схема последовательности операций анонимайзера для базовой монетизации анонимизированной информации о контексте в соответствии с вариантами осуществления настоящего изобретения;

на фиг.5 показана блок-схема последовательности операций поставщика услуг для базовой монетизации анонимизированной информации о контексте в соответствии с вариантами осуществления настоящего изобретения;

на фиг.6 показана блок-схема последовательности операций поставщика компенсации для базовой монетизации анонимизированной информации о контексте в соответствии с вариантами осуществления настоящего изобретения;

на фиг.7 показана высокоуровневая последовательность сообщений для монетизации анонимизированной информации о контексте в сочетании с предоставлением услуг в соответствии с вариантами осуществления настоящего изобретения; и

на фиг.8 показан подробный протокол связи для монетизации анонимизированной информации о контексте в сочетании с предоставлением услуг.

Надо принять во внимание, что для простоты и ясности чертежей изображенные на фигурах элементы не обязательно показаны в масштабе. Например, для ясности размеры некоторых элементов чрезмерно увеличены относительно других элементов. Более того, там, где сочтено должным, числовые ссылочные позиции были повторены на фигурах, чтобы показать соответствующие или аналогичные элементы.

Подробное описание изобретения

В нижеследующем подробном описании для полного понимания изобретения изложено множество специфических деталей. Тем не менее, специалистам в данной области техники будет понятно, что настоящее изобретение может быть использовано без этих специфических деталей. В остальных случаях, чтобы не затруднять понимание изобретения, не приводятся описания широко известных способов, процедур, компонентов и схем.

Несмотря на то что варианты осуществления изобретения не ограничены в этом отношении, обсуждения, использующие такие термины, как, например, "обработка", "вычисление", "выполнение расчетов", "определение", "установление", "анализирование", "проверка" и тому подобное, могут относиться к операции(ям) и/или процессу(ам) компьютера, компьютерной платформы, компьютерной системы или иного электронного вычислительного устройства, которое манипулирует и/или преобразует данные, представленные в виде физических (напр., электронных) величин в регистрах компьютера и/или запоминающих устройствах, в другие данные, также представленные в виде физических величин в регистрах компьютера и/или запоминающих устройствах или других средствах хранения информации, которые могут хранить инструкции для выполнения операций и/или процессов.

Хотя варианты осуществления изобретения не ограничены в этом отношении, термин "множество" в том виде, как он используется в этом документе, может включать в себя, например, понятие "многочисленный" или "два или несколько". Термин "множество" может использоваться в тексте спецификации для того, чтобы описать два или несколько компонентов, устройств, элементов, модулей, параметров и тому подобного. Например, "множество станций" может включать в себя две или несколько станций.

Как отмечено выше, пользователи имеют все больше возможностей собирать на различных платформах контекстную информацию об их окружении, их взаимодействии и о них самих. Эти платформы могут включать в себя вычислительные устройства/устройства связи (напр., КПК, телефоны, MID-устройства), стационарные и переносные вычислительные устройства (лэптопы, настольные компьютеры и телевизионные приставки), а также облачные вычислительные сервисы и платформы, но не ограничиваясь перечисленным. И необработанная информация о контексте, и профили, полученные из этого контекста, имеют потенциально высокую ценность для пользователя, если пользователь может правильно управлять и делиться этой информацией с поставщиками услуг. Более того, варианты осуществления систем настоящего изобретения могут предоставлять платформу, то есть платформу для ассимиляции информации и связи.

Несмотря на то что на сегодняшний день используют несколько механизмов сбора информации о контексте, ни один из них не обладает всеми признаками из следующего списка: (1) автоматический сбор информации о контексте, (2) пользовательский контроль, (3) компенсация пользователю, (4) обеспечение конфиденциальности данных посредством анонимизации.

Несмотря на то что существующие механизмы дают возможность пользователю монетизировать и управлять сбором информации о контексте на персональных платформах пользователя, эта возможность не обеспечивает анонимности. Некоторые варианты осуществления настоящего изобретения предусматривают агрегированную информацию о контексте и предоставляют службы анонимизации и протокол связи, которые позволяют пользователю выбрать такой способ монетизации агрегированной информации о контексте, который обеспечивает конфиденциальность. Это гарантирует и анонимность агрегированной информации о контексте, и компенсацию каждому лицу, предоставляющему информацию о контексте.

Таким образом, пользователи могут монетизировать собранную на платформе информацию о контексте за достоверность и пользовательский контроль и с большей вероятностью будут делиться информацией о контексте, так как это будет осуществляться способом, обеспечивающим большую анонимность. Обычно поставщикам услуг нужны только агрегированные данные, и они могут платить меньше за данные каждого отдельного пользователя, если они агрегированы, а другие участники протокола могут получать периодические выплаты, выступая в качестве поставщика услуг по агрегации информации о контексте.

Варианты осуществления настоящего изобретения позволяют пользователям заключать с поставщиками услуг соглашения, такие что:

- пользователь предоставляет некоторую информацию о контексте;

- перед тем как доставить к поставщику услуг, информацию о контексте анонимизируют путем удаления идентификационной информации и агрегации ее с информацией о контексте, поступающей от множества других пользователей; и

- пользователь получает соответствующую компенсацию за предоставление информации.

Это может быть обеспечено путем объединения службы анонимизирования с возможностью монетизации информации о контексте. Обратимся теперь к фиг.1, ссылочной позицией 100 обозначена высокоуровневая последовательность сообщений для базовой монетизации анонимизированной информации о контексте в соответствии с вариантами осуществления настоящего изобретения. Варианты осуществления настоящего изобретения имеют четыре ключевые части:

- клиент 110 отдает информацию о контексте и получает вознаграждение;

- служба 120 анонимизирования располагает данными об идентификационной информации клиентов, но не имеет доступа к информации о контексте или денежному вознаграждению;

- поставщик 130 услуг получает анонимизированную информацию о контексте, но не может сопоставить ее с отдельными клиентами. Он также обеспечивает возможность передачи денежного вознаграждения;

- поставщик 140 вознаграждения производит вознаграждения, но не имеет непосредственных сведений о получателях или сведений о том, за что они получают компенсацию.

Идентификационная информация клиента, предоставившего данную часть информации о контексте, является защищенной, если только два из нескольких вышеуказанных участников не сговорятся. В одном варианте осуществления настоящего изобретения клиент 110 может отправить запрос 105 предложений поставщику 120 услуг, который может вернуть предложение 115 обратно клиенту 110. Тогда клиент может отправить комплект 125 информации о контексте анонимайзеру 120, который объединяет информацию о контексте клиента с информацией о контексте других клиентов (ссылочная позиция 135) и отправляет (ссылочная позиция 145) поставщику 130 услуг. Поставщик 130 услуг передает (ссылочная позиция 155) запрос списка вознаграждений поставщику 140 вознаграждения, который отправляет (ссылочная позиция 165) список вознаграждений анонимайзеру 120. Анонимайзер 120 отправляет (ссылочная позиция 175) вознаграждение клиенту 110.

Отметим, что служба анонимизирования предоставляет возможность периодических выплат. Такая служба может работать в сочетании с отдельными платформами (мобильная, ПК, приставка, облако), которые производят пользовательскую информацию о контексте.

Базовый протокол обозначен ссылочной позицией 200 и показан на фиг.2, где подробно приведен протокол связи для базовой монетизации анонимизированной информации о контексте. Блок-схемой показан протокол связи между клиентом 210, анонимайзером 220, поставщиком 230 услуг и поставщиком 240 вознаграждения. Блок-схемы последовательности операций клиента, службы анонимизирования, поставщика услуг и поставщика вознаграждения более подробно показаны ниже. Протокол подразумевает, что идентификатор ID, известный только клиенту 210 и анонимайзеру 220, был установлен с помощью средств, не описанных в данном документе, и что ID допускает генерацию значений, аутентифицирующих сообщения. Отдельный вариант осуществления, описанный в этом документе, подразумевает, что ID представляет собой пару ключей асимметричного шифрования. Ниже приведено пошаговое описание протокола.

Этап 1: Запрос 215 предложений: клиент запрашивает у поставщика услуг список доступных предложений. В этот момент известна идентификационная информация пользователя; тем не менее, не дается обязательств и не передается информация о контексте. Как вариант, этот запрос может быть передан через анонимайзер. По получении запроса поставщик услуг выбирает набор предложений, которые будут переданы клиенту. Эти предложения могут быть отфильтрованы исходя из идентификационной информации клиента или из предыдущих взаимоотношений с клиентом, но они не обязаны быть уникальными для отдельного клиента.

Этап 2: Предложение 225: возвращается одно или несколько предложений. Каждое предложение определяет:

- набор желаемой информации о контексте;

- уровень агрегации (от какого количества пользователей), полученный этими данными перед доставкой;

- форма и размер компенсации.

Для целей аутентификации предложение может быть подписано с использованием секретного ключа поставщика услуг. По получении предложения клиент решает, принять ли в этом участие или нет. Процесс выбора предложения может использовать диалог пользователя с системой или предварительно сформулированную, заданную пользователем политику.

Этап 3 235: Комплект информации о контексте: для принятия предложения клиент отправляет анонимайзеру комплект информации о контексте, который агрегируют с информацией о контексте других пользователей. Это сообщение защищено от несанкционированных действий с использованием секретного ключа, привязанного к ID клиента, а доступ к нему может получить только анонимайзер, так как это сообщение зашифровано на открытом ключе анонимайзера. Сообщение содержит:

- идентификационную информацию о клиенте;

- временную метку (реальную или виртуальную) для определения "свежести";

- копию исходного предложения, все еще подписанную для целей аутентификации;

- "пакет информации о контексте" для поставщика услуг, зашифрованный с использованием открытого ключа поставщика услуг (для сохранения секретности), содержащий:

- исходное предложение;

- запрашиваемую в предложении информацию о контексте;

- идентификационную информацию узла в закрытом виде (зашифрованную на открытом ключе анонимайзера); и

- открытый ключ клиента, который будет использован для зашифрования данных о вознаграждении для доставки клиенту. Отметим, что для обеспечения максимальной конфиденциальности это должен быть одноразовый ключ, чтобы по прошествии времени предотвратить корреляцию между поставщиком услуг и поставщиком вознаграждения.

По получении сообщения анонимайзер распаковывает его. Если данные просрочены или не являются аутентичными, то они игнорируются, в противном случае, их сохраняют для последующей пересылки. Заметим, что в предложении задается число пользователей, данные которых агрегируют перед пересылкой.

Этап 4 245: Агрегация: как только для данного предложения собрана информация о контексте требуемого числа пользователей, "пакеты информации о контексте" собирают в случайном порядке в список анонимизированных комплектов. Передача списка анонимизированных комплектов может быть случайным образом отсрочена для того, чтобы дополнительно защитить идентификационную информацию набора клиентов, данные которых содержатся в комплекте.

Как вариант, список анонимизированных комплектов может быть отправлен заданному поставщику услуг через равные промежутки времени. Подмножество и порядок данных клиента, включенных в данный список анонимизированных комплектов, определяется случайным образом, при этом распределение случайной величины взвешено так, чтобы более старые данные были включены в него с большей вероятностью (для предотвращения излишнего устаревания данных). В этом случае поставщику услуг не отправляют ни один список анонимизированных комплектов до тех пор, пока не будет доступно достаточно большое число записей.

В противном случае список анонимизированных комплектов может включать в себя пакеты информации о контексте, относящихся к множеству предложений (так как каждый пакет относится к отдельному предложению). Если пакеты информации о контексте для множества предложений включены в список анонимизированных комплектов, то важно, чтобы были выполнены ограничения по агрегации каждого отдельного предложения.

Этап 5 255: Список анонимизированных комплектов: список анонимизированных комплектов отправляют от анонимайзера поставщику услуг. Для обеспечения аутентичности он подписан на секретном ключе анонимайзера. Хотя в этом отношении ограничений нет, он может включать в себя временную метку (реальную или виртуальную) для определения свежести, а также список "пакетов информации о контексте" в произвольном порядке.

По получении поставщик услуг распаковывает сообщение, проверяя при этом аутентичность и свежесть. Затем он распаковывает каждый "пакет информации о контексте". Для каждого он выполняет следующие действия:

- проверяет предложение;

- сохраняет информацию о контексте для дальнейшей обработки (специфичная для приложения);

- формулирует запрос вознаграждения, используя закрытую идентификационную информацию узла и открытый ключ; и

- все вышеупомянутые запросы вознаграждения комбинируют в список запросов вознаграждения.

Этап 6 265: Список запросов вознаграждения: список запросов вознаграждения отправляют от поставщика услуг поставщику вознаграждения, при этом он содержит перечень запросов вознаграждения. Хотя настоящее изобретение не ограничено в этом отношении, каждый запрос вознаграждения или список запросов вознаграждения в целом может быть защищен с помощью подписи на секретном ключе поставщика услуг (для обеспечения аутентичности) и шифрования на открытом ключе поставщика вознаграждения (для обеспечения конфиденциальности). Каждый запрос вознаграждения может содержать:

- временную метку для определения свежести;

- величину (и, возможно, тип) запрашиваемого вознаграждения;

- закрытую идентификационную информацию получателя; и

- открытый ключ, предоставляемый получателем.

По получении поставщик вознаграждения подготавливает список вознаграждений, в котором каждому запросу вознаграждения соответствует одна запись.

Этап 7 275: Список вознаграждений: Список вознаграждений отправляют от поставщика услуг анонимайзеру. Он содержит список сообщений о вознаграждении. Каждое сообщение о вознаграждении или список вознаграждений в целом для обеспечения аутентичности может быть подписан на секретном ключе поставщика услуг и зашифрован на открытом ключе анонимайзера для обеспечения конфиденциальности. Каждое сообщение о вознаграждении в списке вознаграждений содержит:

- вознаграждение, которое может представлять собой электронный сертификат (специфичный для приложения) на некоторую сумму. Оно может быть уникальным, но не привязано к отдельному пользователю (в этот момент пользователь не известен поставщику вознаграждений). Например, вознаграждение может представлять собой код для подарочной карты iTunes или подарочный сертификат Amazon. В варианте осуществления настоящего изобретения вознаграждение может быть зашифровано (для обеспечения конфиденциальности) на открытом ключе, предоставляемом целевым получателем.

Заметим, что закрытую идентификационную информацию получателя и открытый ключ, предоставляемый получателем, берут из запроса вознаграждения, при этом изначально они были предоставлены клиентом в комплекте информации о контексте.

Также можно отметить, что в то время как поставщик вознаграждений может в конечном счете (при выплате вознаграждения) узнать идентификационную информацию получателя (клиента), поставщик вознаграждений ничего не знает о предложении или информации о контексте, переданной в ответ на это предложение.

По получении, согласно вариантам осуществления настоящего изобретения, анонимайзер проверяет аутентичность каждого сообщения о вознаграждении. Теперь он может расшифровать идентификационную информацию клиентского узла и кэширует каждое вознаграждение для последующей доставки.

Этап 8: Агрегация 285: анонимайзер кэширует каждое вознаграждение на случайное количество времени для того, чтобы предотвратить корреляцию между вознаграждениями. Агрегацию выполняют аналогично тому, как было изложено касательно этапа 4.

Этап 9 295: Вознаграждение: затем каждое вознаграждение направляется отдельному получателю в сообщении о вознаграждении. Оно может содержать вознаграждение, все еще зашифрованное на открытом ключе, предоставленном клиентом для обеспечения конфиденциальности. Как вариант, для обеспечения аутентичности вознаграждение может быть подписано поставщиком вознаграждений.

Отметим, что должно выполняться одно из двух свойств: (1) вознаграждение является универсальным (один код, выданный всем пользователям) или (2) поставщик вознаграждений должен быть независим от поставщика услуг. За проверку этих свойств отвечает клиент, хотя анонимайзер может предоставить услугу, заключающуюся в помощи клиентам при определении достоверности вознаграждений. Свойство (1) является сложнопроверяемым и поэтому должно подвергаться сомнению.

Ограничения предложения. Как отмечалось на этапе 1 базового протокола, уникальные свойства в предложении или подписи предложения могут позволить поставщику услуг определить по комплекту клиента. Чтобы снизить риск этого, анонимайзер может решить обеспечить соблюдение во время обработки комплектов на этапе 3 некоторых или всех правил из следующего списка:

- все анонимизируемые ответы на данное предложение должны содержать идентичные копии предложения и подписи;

- все предложения могут иметь универсальный формат, который содержит четыре поля: запрашиваемая информация о контексте, уровень агрегации, размер компенсации и тип компенсации. Каждое поле нужно ограничить небольшим набором фиксированных значений;

- проверенные предложения (включая их подписи) должны быть заранее зарегистрированы анонимайзером. Тогда анонимайзер может отслеживать (и, возможно, ограничивать) число различных предложений, действительных в настоящее время для данного поставщика услуг.

Комплекты, содержащие предложения, которые не удовлетворяют желаемому набору условий, отвергают. Анонимайзер также может ограничивать предложения, чтобы защитить клиентов. Например, анонимайзер может обеспечить соблюдение минимального уровня агрегации или минимального уровня компенсации, требуемой для передачи отдельной части информации о контексте.

В некоторых случаях анонимайзер может не доверить поставщику услуг доставку вознаграждения получателю. В этом случае перед этапом 5 анонимайзер может сообщить о доступности списка анонимизированных комплектов путем отправления поставщику услуг списка открытых ключей клиентов и закрытой идентификационной информации клиентов. Поставщик услуг затем может выполнить этап 6, в результате чего на этапе 7 вознаграждения отправляют анонимайзеру. Когда анонимайзер удостоверяет получение вознаграждений, список анонимизированных комплектов может быть отправлен поставщику услуг. Выбор между этой версией протокола и базовым протоколом зависит от степени взаимодоверия между анонимайзером и поставщиком услуг. Тем не менее, в общем случае достаточно базового протокола, так как анонимайзер может определить, что данный поставщик услуг не заслуживает доверия, если в итоге вознаграждение не будет получено.

В некоторых случаях пользователи могут пожелать отправить информацию о контексте как часть обычного процесса предоставления услуги. Например, пользователь может пожелать использовать веб-сайт с потоковым видео и отправить список своих 10 наиболее часто просматриваемых телевизионных шоу в обмен на некоторый бесплатный контент. Для того чтобы уменьшить необходимость в модифицировании существующих сервисов и клиентского программного обеспечения, варианты осуществления настоящего изобретения могут интегрировать возможность монетизации анонимной информации о контексте с обычным механизмом предоставления услуг. Итоговый протокол показан на фиг.7 и 8, как описано ниже.

Итоговый протокол использует те же основные взаимодействия между анонимайзером, поставщиком услуг и поставщиком вознаграждений. Для обратной совместимости с существующими сервисами, клиент непосредственно контактирует с поставщиком услуг. Выполнение протокола осуществляется в виде следующих этапов:

1. Клиент отправляет поставщику услуг типичный запрос услуги.

2. Поставщик услуг отправляет клиенту типичный ответ (напр., информационно наполненную веб-страницу, не включающую в себя дополнительного бесплатного контента), но добавляет к ответу предложение (аналогично этапу 2 в базовом протоколе).

3. Если клиент желает поделиться некоторой информацией о контексте, то он отправляет поставщику услуг второй запрос услуги. Этот запрос включает в себя комплект информации о контексте (аналогично этапу 3 в базовом протоколе, но отправляют непосредственно поставщику услуг).

4. Поставщик услуг не может получить доступ к комплекту. Вместо этого он отправляет комплект анонимайзеру.

5. Анонимайзер проверяет комплект, кэширует его в кэше анонимизации и отправляет поставщику услуг аффидевит информации о контексте, подтверждающий получение запрашиваемой информации о контексте. Поставщик услуг не получит информацию о контексте, пока она не будет анонимизирована.

6. Теперь поставщик услуг может отправить клиенту уточненный ответ (например, с обещанным бесплатным контентом). Этот ответ может сам по себе предоставлять улучшенную услугу или купон, который может использовать клиент для разблокирования улучшенной услуги на ограниченный или на неограниченный период времени.

7. На этой стадии протокол выполняют в соответствии с базовым протоколом, начиная с этапа 4, агрегируют данные и, в итоге, отправляют анонимизированные данные о контексте поставщику услуг и доставляют итоговые вознаграждения.

В результате вышеописанной процедуры производится почти такая же анонимизация, как и в базовом протоколе, за исключением того, что поставщик услуг знает, какие клиенты предоставили информацию о контексте. Тем не менее, ему не известно, какую информацию о контексте передал каждый клиент. В результате, клиенты этой версии протокола, вероятно, пожелают ограничить свое участие предложениями с более высоким уровнем агрегации, чем в базовом протоколе.

Вышеприведенный протокол предоставляет пользователю хороший способ получить предпочитаемую услугу, включая доставку купона, который дает держателю право на получение предпочитаемой услуги. Альтернативой является предоставление купона в качестве вознаграждения в базовом протоколе. Тем не менее, в этом случае поставщик услуг также выступает в роли поставщика вознаграждения, что нарушает предположение о том, что между поставщиком вознаграждений и поставщиком услуг нет сговора. Существует опасность, что выплаченный купон может быть использован поставщиком услуг (который в этом случае также является поставщиком вознаграждений), чтобы сопоставить клиента с его анонимизированной информацией о контексте. Вышеприведенный протокол предоставляет альтернативный подход, который лишен этого недостатка.

Возвращаясь к фигурам, на фиг.3 обозначена ссылочной позицией 300 и показана блок-схема последовательности операций клиента для базовой монетизации анонимизированной информации о контексте в соответствии с вариантами осуществления настоящего изобретения. Клиент начинает действовать на этапе 310, а на этапе 315 пользователь решает, делиться ли информацией о контексте, и на этапе 320 отправляет поставщику услуг запрос предложения. На этапе 325 клиент получил от поставщика услуг сообщение с "предложением", а на этапе 330 проведена проверка аутентичности предложения. Если ответ НЕТ, то производится возврат на начало действий клиента. Если ответ ДА, то на этапе 335 проверяют, удовлетворяет ли предложение интересам пользователя. Если ответ НЕТ, то производится возврат на начало действий клиента. Если ответ ДА, то на этапе 340 клиент отправляет анонимайзеру комплект информации о контексте и осуществляется возврат к началу. На этапе 345 клиент получил от анонимайзера сообщение с "вознаграждением", на этапе 350 расшифровывают, а на этапе 355 доставляют пользователю, и осуществляется возврат к началу.

На фиг.4 обозначена ссылочной позицией 400 и показана блок-схема последовательности операций анонимайзера для базовой монетизации анонимизированной информации о контексте в соответствии с вариантами осуществления настоящего изобретения. После того как анонимайзер начинает действовать на этапе 405, если на этапе 410 получено сообщение с "комплектом информации о контексте", то на этапе 412 расшифровывают, а на этапе 415 проверяют аутентичность сообщения. Если ответ НЕТ, то производится возврат на начало действий анонимайзера, т.е. на этап 405. Если ответ ДА, то на этапе 420 проверяют, является ли сообщение повторным. Если ответ ДА, то производится возврат на начало действий анонимайзера, т.е. на этап 405. Если ответ НЕТ, то на этапе 425 кэшируют комплект информации о контексте, а на этапе 430 проверяют, соответствует ли полученная информация о контексте предложению. Если ответ НЕТ, то производится возврат на начало действий анонимайзера, т.е. на этап 405. Если ответ ДА, то кэшированную информацию о контексте упаковывают в "список анонимизированных комплектов" и на этапе 435 отправляют поставщику услуг. Затем производится возврат на начало действий анонимайзера, т.е. на этап 405.

После того как на этапе 440 получено сообщение со "списком вознаграждений", на этапе 445 проверяют аутентичность сообщения. Если ответ ДА, то на этапе 450 расшифровывают идентификационную информацию узла, кэшируют вознаграждение и случайным образом устанавливают таймер 455 и производится возврат на начало действий анонимайзера, т.е. на этап 405. Если на этапе 455 заканчивается отсчитываемое таймером время, то на этапе 460 на клиентские узлы отправляют сообщения с вознаграждением и затем производится возврат на начало действий анонимайзера, т.е. на этап 405.

На фиг.5 обозначена ссылочной позицией 500 и показана блок-схема последовательности операций поставщика услуг для базовой монетизации анонимизированной информации о контексте в соответствии с вариантами осуществления настоящего изобретения. Ссылочной позицией 505 обозначено начало действий, выполняемых поставщиком услуг, а затем ссылочной позицией 510 обозначено получение сообщения со "списком анонимизированных комплектов". Затем на этапе 515 проверяют аутентичность сообщения, и если ответ НЕТ, то производится возврат на начало действий поставщика услуг, т.е. на этап 505. Если ответ ДА, то на этапе 520 расшифровывают комплект, на этапе 525 обрабатывают информацию о контексте, на этапе 530 вырабатывают запрос вознаграждения и на этапе 535 определяют, имеются ли еще комплекты с информацией о контексте. Если ответ ДА, то производится возврат на этап 515, а если ответ НЕТ, то на этапе 540 вырабатывают сообщение со списком запросов вознаграждения и отправляют его поставщику вознаграждений.

На фиг.6 обозначена ссылочной позицией 600 и показана блок-схема последовательности операций поставщика вознаграждений для базовой монетизации анонимизированной информации о контексте в соответствии с вариантами осуществления настоящего изобретения. Ссылочной позицией 605 обозначено начало действий, выполняемых поставщиком вознаграждений, а затем ссылочной позицией 610 обозначено получение сообщения со "списком запросов вознаграждения". На этапе 612 выбирают следующий запрос вознаграждения, а затем на этапе 615 проверяют аутентичность сообщения, и если ответ НЕТ, то осуществляется возврат на этап 612. Если ответ ДА, то на этапе 620 расшифровывают запрос, на этапе 625 получают вознаграждение, зашифрованное на открытом ключе, предоставленном клиентом, на этапе 630 вырабатывают вознаграждение, а на этапе 635 определяют, имеются ли еще запросы вознаграждения. Если ответ ДА, то производится возврат на этап 612, а если ответ НЕТ, то на этапе 640 вырабатывают сообщение со списком вознаграждений и отправляют его анонимайзеру.

На фиг.7 обозначена ссылочной позицией 700 и показана высокоуровневая последовательность сообщений для монетизации анонимизированной информации о контексте в сочетании с предоставлением услуг в соответствии с вариантами осуществления настоящего изобретения. Она иллюстрирует поток сообщений между клиентом 705, поставщиком 710 услуг, анонимайзером 715 и поставщиком 720 вознаграждений. Сообщения могут включать в себя следующие сообщения между поставщиком 710 услуг и клиентом 705: 1) типичный запрос на услугу; 2) типичный ответ + предложение; 3) запрос на услугу + комплект информации о контексте; 6) уточненный ответ. Сообщение может дополнительно включать в себя следующие сообщения между поставщиком 710 услуг и анонимайзером 715: 4) комплект информации о контексте; 5) аффидевит информации о контексте; 8) список анонимизированных комплектов. Поставщик 720 вознаграждений может сообщать анонимайзеру 10) список вознаграждений и принимать от поставщика 710 услуг 9) список запросов вознаграждения.

На фиг.8 обозначен ссылочной позицией 800 и показан подробный протокол связи для монетизации анонимизированной информации о контексте в сочетании с предоставлением услуг. Она иллюстрирует выполнение протокола между клиентом 805, анонимайзером 810, поставщиком 815 услуг и поставщиком 820 вознаграждений.

Некоторые варианты осуществления настоящего изобретения могут дополнительно предоставлять машинный носитель информации, на котором закодированы выполняемые компьютером инструкции, при доступе к которому машина выполняет действия, содержащие предложение поставщикам услуг анонимной информации о контексте за вознаграждение путем передачи пользовательской информации о контексте поставщику услуг, при этом перед передачей информации о контексте поставщику услуг, производится анонимизирование информации о контексте путем удаления идентифицирующей информации и объединения ее с информацией о контексте дополнительных пользователей.

Хотя в этом документе описаны и проиллюстрированы конкретные признаки изобретения, специалистам может прийти на ум м