Способ определения небезопасной беспроводной точки доступа

Иллюстрации

Показать всеИзобретение относится к способам и устройствам для определения небезопасной беспроводной точки доступа в сети связи, включающей множество беспроводных точек (110, 114) доступа, обеспечивающих услуги доступа для устройств-клиентов (106, 112). Технический результат изобретения заключается в снижении риска попадания под воздействие небезопасных беспроводных точек доступа для пользователей. Идентификационную информацию, ассоциированную с беспроводными точками доступа, собирают со множества устройств-клиентов (106, 112). Запрос репутации принимают от устройства-клиента, причем запрос включает идентификационную информацию доступной беспроводной точки доступа. Принятую идентификационную информацию сравнивают с собранной идентификационной информацией для определения уровня доверия доступной беспроводной точки доступа. Уровень доверия доступной беспроводной точки доступа передается в устройство-клиент. Беспроводные точки доступа могут включать сотовую беспроводную точку доступа или базовую станцию, точку доступа Wi-Fi или фемтосотовую точку доступа. 7 н. и 28 з.п. ф-лы, 4 ил.

Реферат

Область техники, к которой относится изобретение

Настоящее изобретение относится к способам и устройствам для идентификации беспроводных точек доступа, предоставляющих услуги доступа устройствам-клиентам. В частности настоящее изобретение относится к способам и устройствам для определения небезопасной беспроводной точки доступа.

Уровень техники

Преступники, такие как хакеры, стремятся использовать беспроводные точки доступа для того, чтобы злонамеренно украсть конфиденциальную информацию из устройств-клиентов или для того, чтобы совершить мошенничество с помощью устройств-клиентов, подключающихся к таким беспроводным точкам доступа. К некоторым из методов мошеннического использования беспроводных точек доступа относится выдача себя за беспроводную точку доступа и атака устройств-клиентов, подключающихся к «фальшивой» беспроводной точке доступа. Наиболее часто встречающимися атаками на устройства-клиенты, используемыми преступниками, являются так называемые «фишинговые» атаки или атаки «человек-посередине» (man-in-the-middle).

Устройства-клиенты могут содержать или представлять собой любое устройство, используемое для беспроводной связи. Примерами устройств-клиентов, которые можно использовать в конкретных осуществлениях изобретения являются устройства беспроводной связи, такие как мобильные телефоны, терминалы, смартфоны, портативные компьютеры, такие как ноутбуки, карманные устройства, планшеты, нетбуки, компьютеры, карманные персональные компьютеры и другие устройства которые обладают возможностью беспроводного подключения к сети связи.

Беспроводная точка доступа может содержать или представлять собой любое устройство, используемое для беспроводного подключения устройства-клиента к сети связи и предоставляющее услуги доступа для устройства-клиента. Примерами беспроводных точек доступа, которые могут использоваться в определенных вариантах осуществления изобретения, служат такие устройства беспроводной связи, как беспроводные точки доступа беспроводных локальных сетей, точки доступа Wi-Fi, беспроводные точки доступа, базовые радиостанции, фемтосотовые базовые станции связи, базовые станции сотовой или мобильной связи или любая другая базовая станция или беспроводная точка доступа на базе мобильных технологий второго, третьего, четвертого поколения (2G, 3G, 4G) и других мобильных технологий или стандартов (например, глобальная система мобильной связи (GSM), система CDMA-2000, универсальная мобильная телекоммуникационная система (UMTS), технология глобальной совместимости для микроволнового доступа (WiMAX), стандарт «Долгосрочное развитие» (LTE), стандарт LTE Advanced).

Фишинговые атаки обычно включают в себя попытку «взломщика», выдающего себя за доверенный объект в сети связи (например, за беспроводную точку доступа, такую как базовая станция сотовой связи), получить от пользователей устройств-клиентов конфиденциальную информацию, включающую в себя имена пользователей, пароли, информацию о кредитной карте. Таким доверенным объектом может быть базовая станция сотовой связи для сети мобильной связи или даже известная точка доступа Wi-Fi беспроводной локальной сети. В любом случае взломщик может выдать себя за законную беспроводную точку доступа с помощью его собственной беспроводной точки доступа (например, поддельной или «фальшивой» беспроводной точки доступа). При подключении к беспроводной точке доступа пользователя устройства-клиента вместо доверенной или законной беспроводной точки доступа обманом подключают к «фальшивой» беспроводной точке доступа, и тем самым взломщик получает возможность доступа к конфиденциальной информации.

Атака «человек-посередине» является формой перехвата информации, при которой «взломщик» осуществляет независимые подключения к устройству-клиенту пользователя и действует в качестве ретранслятора между устройством-клиентом и доверенным объектом, таким как беспроводная точка доступа или даже другое устройство-клиент, через сеть связи. После этого взломщик может управлять информацией или перехватывать информацию сеанса связи пользователя по сети связи. При таких атаках взломщик должен иметь возможность перехватывать все сообщение поступающие и выходящие из устройства-клиента и может вводить новые ложные сообщения в сеанс связи. В особенности это легко проделать, когда взломщик находится в зоне охвата незашифрованной беспроводной точки доступа.

Небезопасная (подозрительная) беспроводная точка доступа может включать или представлять собой любую беспроводную току доступа, репутация которой рассматривается, среди прочего, в качестве неизвестной, небезопасной, сомнительной, недоверенной, занесенной в черный список, потенциально мошеннической или мошеннической.

В другом примере при подключении мобильного телефона к беспроводной точке доступа, такой как базовая станция оператора мобильной связи, ключ аутентификации поступает из сети оператора мобильной связи. Он используется для установления безопасного (защищенного) сеанса связи. Однако, пользователи мобильного телефона обычно не осведомлены о подлинности каждой из базовых станций оператора мобильной связи. Они попросту верят в то, что базовая станция, к которой подключается мобильный телефон, принадлежит их оператору мобильной связи. Хакеры могут использовать свою собственную базовую станцию и выдавать себя за законную базовую станцию таким образом, что пользователь мобильного телефона неосознанно подключится к базовой станции хакеров, которая функционирует в качестве ретранслятора между оператором мобильной связи и мобильным телефоном. Это позволит хакерам перехватывать пакеты, пересылаемые между мобильным телефоном и оператором сети, или даже получить доступ к мобильному телефону на уровне администратора. Они также могут извлечь секретные ключи, используемые для обеспечения безопасности сеанса связи, что позволит хакерам прослушивать мобильные телефонные звонки других людей или совершать мобильные телефонные звонки от их имени и получать доступ к их голосовой почте. По мере роста популярности фемтосотовых базовых станций практически каждый может изготовить дешевое устройство для перехвата звонков, которое может использоваться против абонентов операторов мобильной связи в атаках типа «человек-посередине», «фишинговых» или любом другом типе мошеннической атаки.

Обычно устройства-клиенты, такие как мобильные телефоны, просто отображают название оператора мобильной связи на дисплее устройства. Это сообщает пользователю только то, что он подключен к сети оператора мобильной связи и ничего больше. При этом нет никакой информации о степени доверенности базовой станции, используемой для доступа в сеть оператора мобильной связи. Фактически базовая станция может быть «фальшивой» беспроводной точкой доступа, используемой для атаки типа «человек-посередине». Другие устройства-клиенты, такие как ноутбуки, могут запускать приложение для подключения к сети для помощи в беспроводном подключении устройства-клиента к публичной точке доступа Wi-Fi в кафе или аэропорту. Обычно данный тип приложений может выводить пользователю устройства-клиента общее предупреждение об опасности подключения к публичной точке доступа Wi-Fi, но практически ничего больше не помогает пользователю в принятии решения о том, является ли точка доступа Wi-Fi доверенной или нет.

Как было сказано выше, мошеннические или «фальшивые» беспроводные точки доступа являются серьезной проблемой для устройств-клиентов, осуществляющих беспроводное подключение к сетям связи. Несмотря на то, что существует множество путей для решения проблемы определения небезопасных беспроводных точек доступа в корпоративной инфраструктуре, отсутствуют публично известные пути решения проблемы определения небезопасных или мошеннических точек доступа в жилых домах, кафе, аэропортах и т.д., то есть там, где пользователи устройств-клиентов могут неосознанно подключиться к беспроводной точке доступа и подвергнуться мошеннической «фишинговой» атаке или атаке «человек-посередине».

Раскрытие изобретения

Задачей настоящего изобретения является снижение риска попадания под воздействие небезопасных беспроводных точек доступа для пользователей и их устройств-клиентов, а также недопущение неосознанного подключения устройств-клиентов пользователей к небезопасным беспроводным точкам доступа, а особенно к мошенническим беспроводным точкам доступа. Настоящим изобретением предлагаются способы и устройства для определения беспроводной точки доступа, таким образом, что вероятность подключения пользователя к небезопасной беспроводной точке доступа сводится к минимуму, что, в свою очередь, сводит к минимуму вероятность стать целью атаки для мошенников.

В соответствии с первым аспектом изобретения предлагается способ определения небезопасной беспроводной точки доступа в сети связи, которая содержит множество беспроводных точек доступа, предоставляющих услуги доступа для устройств-клиентов. Способ включает сбор идентификационной информации, ассоциированной с беспроводными точками доступа, со множества устройств-клиентов и прием от устройства-клиента запроса репутации, содержащего идентификационную информацию доступной беспроводной точки доступа. Принятую идентификационную информацию сравнивают с собранной идентификационной информацией для того, чтобы на основе сравнения определить уровень доверия доступной беспроводной точки доступа, и передают уровень доверия доступной беспроводной точки доступа в устройство-клиент.

В качестве варианта, изобретение дополнительно включает хранение собранной идентификационной информации в виде записи наборов идентификационной информации, так что каждый набор идентификационной информации ассоциирован с одной из беспроводных точек доступа. Дополнительно способ включает эвристическое определение уровня доверия, ассоциированного с каждым набором идентификационной информации. Уровень доверия задается как уровень доверия, включающий по меньшей мере один из доверенного, неизвестного или недоверенного. В качестве варианта, шаг сравнения дополнительно включает сравнение принятой идентификационной информации с наборами идентификационной информации, ассоциированными с каждой беспроводной точкой доступа, и определение уровня доверия доступной беспроводной точки доступа на основании уровня доверия соответствующего набора идентификационной информации.

Беспроводные точки доступа включают по меньшей мере один тип беспроводной точки доступа из группы, в которую входит сотовая беспроводная точка доступа или базовая станция (например, GSM, LTE, 2G/3G/4G или точка доступа иных поколений), точка доступа Wi-Fi и любая другая беспроводная точка доступа, которая используется для подключения устройств-клиентов к сети связи.

Альтернативно или дополнительно изобретение также включает хранение записи доверенной идентификационной информации, причем доверенную информацию добавляют к записи, когда определяют, что идентификационная информация является стабильной в течение первого отрезка времени. Предпочтительно, сравнение дополнительно включает сравнение принятой идентификационной информации с идентификационной информацией, сохраненной в указанной записи, с целью определения уровня доверия. В качестве варианта, хранение записи доверенной информации включает удаление из записи части доверенной информации, когда определяют, что идентификационная информация, ассоциированная с частью доверенной информации, нестабильна в течение второго отрезка времени. Предпочтительно, чтобы определение репутации доступной беспроводной точки доступа в качестве доверенной происходило, когда принятая идентификационная информация по существу совпадает с доверенной информацией, сохраненной в записи.

В качестве варианта, способ включает определение или задание уровня доверия доступной беспроводной точки доступа как недоверенного или небезопасного, когда важная идентификационная информация, ассоциированная с принятой идентификационной информацией, существенно отличается от соответствующей важной идентификационной информации, ассоциированной с информацией, сохраненной в записи доверенной информации и/или наборах идентификационной информации. Части или элементы идентификационной информации, ассоциированные с каждой беспроводной точкой доступа, рассматривают в качестве важных, если эти элементы могут использоваться по существу для идентификации беспроводной точки доступа. Важная идентификационная информация может включать идентификационный код беспроводной точки доступа, адрес или идентификатор соты беспроводной точки доступа, аппаратный идентификатор беспроводной точки доступа и/или идентификатор беспроводной точки доступа, частоты, используемые беспроводной точкой доступа. Альтернативно или дополнительно важная идентификационная информация может включать по меньшей мере одно из следующего: идентификационный код базовой станции беспроводной точки доступа, публичный адрес интернет протокола (IP-адрес) беспроводной точки доступа, адрес управления доступом к среде (MAC-адрес) беспроводной точки доступа, идентификатор набора служб (SSID) беспроводной точки доступа, идентификатор соты беспроводной точки доступа и/или идентификатор базовой станции беспроводной точки доступа.

В качестве варианта способ включает прием отчета от одного из устройств-клиентов, указывающего на то, что доступная беспроводная точка доступа является недоверенной или небезопасной, и определение уровня доверия доступной беспроводной точки в качестве недоверенной или небезопасной. Дополнительно, хранение записи доверенной идентификационной информации включает удаление из записи части доверенной идентификационной информации, ассоциированной с идентификационной информацией доступной беспроводной точки доступа. Способ может также в качестве варианта включать передачу уровня доверия или репутации доступной беспроводной точки доступа в устройства-клиенты ассоциированные с доступной беспроводной точкой доступа.

В качестве варианта способ включает прием одного или более запросов репутации через вторую сеть связи, отличающуюся от сети связи, которая включает в себя беспроводные точки доступа. Предпочтительно, способ включает обновление собранной идентификационной информации за счет принятой идентификационной информации, ассоциированной с доступной беспроводной точкой доступа.

В соответствии со вторым аспектом изобретения предлагается способ определения небезопасных беспроводных точек доступа, используемый устройством-клиентом. Способ включает обнаружение доступной беспроводной точки доступа для обеспечения услуг доступа для устройства-клиента и передачу в систему репутации запроса репутации, содержащего идентификационную информацию, ассоциированную с доступной беспроводной точкой доступа. Прием от системы репутации репутации, ассоциированной с доступной беспроводной точкой доступа, подключение к доступной беспроводной точкой доступа или поддержание подключения к доступной беспроводной точке доступа, когда уровень доверия или репутация указывает на то, что доступная беспроводная точка доступа является доверенной и/или отключение от доступной беспроводной точки доступа и/или обнаружение другой доступной беспроводной точки доступа, когда уровень доверия или репутация указывает на то, что доступная беспроводная точка доступа является небезопасной.

В качестве варианта, способ включает передачу запроса репутации через вторую сеть связи, отличающуюся от сети связи, которая включает в себя доступную беспроводную точку доступа. Дополнительно способ может включать шаг обнаружения мошеннической атаки на устройство-клиент, когда оно подключено к доступной беспроводной точке доступа и, в ответ, передачу в систему репутации дополнительной информации, сообщающей том, что доступная беспроводная точка доступа является небезопасной. В качестве варианта, способ включает в себя прием от системы репутации информации о репутации, указывающей на то, что доступная беспроводная точка доступа является небезопасной и, в ответ, уведомление пользователя устройства-клиента о том, что доступная беспроводная точка доступа является небезопасной или отключение от доступной беспроводной точки доступа.

Предпочтительно, идентификационная информация беспроводных точек доступа или доступной беспроводной точки доступа включает по меньшей мере один параметр беспроводной точки доступа из группы, содержащей публичный адрес беспроводной точки доступа, аппаратный идентификатор или адрес беспроводной точки доступа, идентификатор беспроводной точки доступа, идентификационный код беспроводной точки доступа или идентификационный код базовой станции, идентификатор соты, идентификатор оператора сети связи или идентификатор оператора мобильной связи, внутренний адрес интернет протокола (IP-адрес) или диапазон IP-адресов беспроводной точки доступа, публичный IP-адрес беспроводной точки доступа, тип подключения для публичного IP-адреса беспроводной точки доступа, тип беспроводной точки доступа, идентификатор набора служб (SSID) беспроводной точки доступа, физическое местоположение устройства-клиента, мощность беспроводного сигнала беспроводной точки доступа, тип беспроводной сети беспроводной точки доступа, настройки безопасности беспроводной точки доступа, данные, отражающие возможность отправки запросов репутации через беспроводную точку доступа, данные, отражающие возможность правильно разрешать запросы сервера доменных имен через беспроводную точку доступа, информацию или данные, отражающие идентификацию или подпись беспроводной точки доступа и любую другую доступную идентификационную информацию о беспроводной точке доступа, отправляемую в устройство-клиент.

В соответствии с другими особенностями изобретения предлагается система репутации, включающая один или более серверов, обеспечивающих возможность определения небезопасных беспроводных точек доступа в сети связи, содержащей множество беспроводных точек доступа, предоставляющих услуги доступа для устройств-клиентов, и устройство-клиент, обеспечивающее возможность определения небезопасной беспроводной точки доступа в сети связи при помощи системы репутации.

В соответствии с другой особенностью настоящего изобретения предлагается компьютерная программа, включающая инструкции компьютерной программы, которые при выполнении одним или более процессорами системы репутации осуществляют способ определения небезопасной беспроводной точки доступа согласно описанию.

В соответствии с другой особенностью настоящего изобретения предлагается машиночитаемый носитель информации, содержащий записанные в нем инструкции компьютерной программы, которые при выполнении на одном или более процессорах устройства-клиента осуществляют способ определения небезопасных беспроводных точек доступа согласно описанию.

Краткое описание чертежей

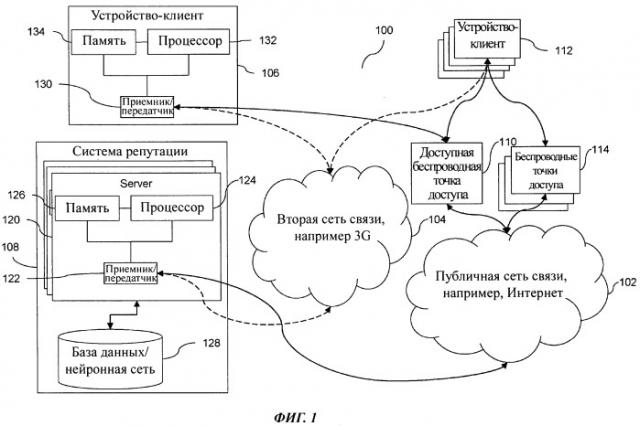

На фиг. 1 схематически показана система связи в соответствии с одним из вариантов осуществления изобретения.

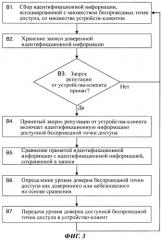

Фиг. 2 представляет собой диаграмму, иллюстрирующую процесс, выполняемый на сервере в соответствии с вариантом осуществления изобретения.

Фиг. 3 представляется собой другую диаграмму, иллюстрирующую процесс, выполняемый на сервере в соответствии с другим вариантом осуществлением изобретения.

Фиг. 4 представляет собой диаграмму, иллюстрирующую процесс, выполняемый на устройстве-клиенте в соответствии с вариантом осуществления изобретения.

Осуществление изобретения

Для того чтобы хотя бы частично преодолеть описанные выше проблемы и вопросы, здесь предлагается идентифицировать беспроводные точки доступа, предоставляющие услуги доступа для устройства-клиента, по внешним характеристикам беспроводных точек доступа, доступным для устройства-клиента. В частности данные проблемы и вопросы можно решить путем создания или сбора в системе репутации идентификационной информации или информации о репутации беспроводной точки доступа со множества устройств-клиентов, причем система репутации может включать в себя один или более сетевых базовых серверов. Система может отвечать на запрос репутации с устройства-клиента, касающийся доступной беспроводной точки доступа, отправляя на устройство-клиент уровень доверия или репутацию, ассоциированные с доступной беспроводной точкой доступа. Уровень доверия или репутация может содержать или отражать данные, отражающие степень доверенности или статус репутации беспроводной точки доступа или информацию, ассоциированную с беспроводной точкой доступа.

Уровень доверия или репутация среди прочего, но не ограничиваясь этим, может включать данные, отражающие различные уровни доверия, указывающие, что беспроводная точка доступа является доверенной, неизвестной, небезопасной, недоверенной, занесенной в черный список, мошеннической или потенциально мошеннической. Несмотря на то, что уровень доверия или репутация могут быть заданы как доверенный, неизвестный или недоверенный, нужно понимать, что уровень доверия или репутация могут представлять диапазон дискретных или непрерывных значений или вероятностей, указывающих на различные уровни или степени доверия.

Идентификационная информация, которая используется для идентификации беспроводной точки доступа (также называемая идентификационной информацией беспроводной точки доступа), может использоваться для отслеживания поведения беспроводной точки доступа и определения уровня доверия или задания репутации (например, доверенная, неизвестная, недоверенная, небезопасная и т.д.) беспроводной точки доступа. Идентификационная информация может включать в себя любую информацию, доступную для устройства-клиента для идентификации и определения поведения беспроводной точки доступа. Например, беспроводная точка доступа может широковещательно передавать свою идентификационную информацию (например в сетях GSM идентификационный код базовой станции широковещательно передается для всех мобильных телефонов, находящихся в зоне охвата) или посылать свою идентификационную информацию в ответ на вопросы или запросы подключения от устройств-клиентов. Устройства-клиенты могут также определять некоторую часть идентификационной информации на основе присутствия беспроводных точек доступа, к такой информации относится, например, частота широковещательной передачи, каналы трафика и управления. Идентификационная информация, которая может быть доступна для устройства-клиента от беспроводной точки доступа, среди прочего, но не ограничиваясь этим, может включать в себя один или более параметров или характеристик беспроводной точки доступа:

- Диапазон внутренних IP-адресов беспроводной точки доступа;

- ID соты или идентификатор соты беспроводной точки доступа;

- Идентификационный код беспроводной точки доступа (например, в сетях GSM идентификационный код базовой станции используется для уникальной идентификации базовой станции);

- Идентификатор оператора сети связи (например, идентификатор оператора мобильной связи);

- Публичный IP-адрес, под которым беспроводная точка доступа видна в публичной сети связи, например, в Интернете. Его можно получить из IP-адреса запроса репутации, когда он посылается через беспроводную точку доступа в публичную сеть обмена данными;

- Тип подключения для публичного IP-адреса (например, постоянное, DSL, 3G, UMTS, LTE, GSM или другой тип беспроводной точки доступа и т.д.)

- Тип беспроводной точки доступа (например, стационарная, точка-точка (ad-hoc), мобильная);

- Аппаратный идентификатор беспроводной точки доступа;

- Идентификатор базовой станции беспроводной точки доступа;

- Адрес базовой станции беспроводной точки доступа;

- Идентификаторы набора служб (SSID) и адрес управления доступом к среде (MAC-адрес);

- Физическое местоположение устройства-клиента;

- Физическое местоположение беспроводной точки доступа (например, если базовая станция или беспроводная точка доступа движется, то это может считаться подозрительным);

- Мощность беспроводного сигнала беспроводной точки доступа (например, мощность сигнала базовой станции на мобильном телефоне; или мощность радиосигнала точки доступа Wi-Fi);

- Тип сети беспроводной точки доступа (например, сеть GSM, сеть LTE или сеть Wi-Fi);

- Настройки безопасности беспроводной точки доступа (например, используется ли шифрование, какой тип шифрования или криптографии используется);

- способность посылать запросы репутации через беспроводную точку доступа

- способность разрешать запросы сервера доменных имен (DNS) через беспроводную точку доступа;

- способность правильно разрешать запросы сервера доменных имен (DNS) через беспроводную точку доступа, к которой разрешаются хорошо известные домены;

- Предлагает ли точка доступа какую-либо страницу для входа, как в аэропортах, и подпись с указанием содержания веб-страницы (название, количество изображений, количество форм, полей в формах, ключевые слова (имя пользователя, кредитная карта, и т.д.));

- Возраст беспроводной точки доступа (из первого отчета клиента);

- История подключений к беспроводной точке доступа (количество посещений, количество посещений в единицу времени);

- Какие другие SSID или идентификаторы базовых станций видимы для устройства-клиента необычной является ситуация, при которой две беспроводные точки доступа, находясь поблизости, имеют одинаковый идентификатор. Тревога срабатывает в случае, если пользователь запрашивает репутацию в зоне, где была только одна беспроводная точка доступа сданным SSID, а потом их стало две);

- Информация или данные, отражающие идентификацию или подпись (например, набор информации, который в комбинации на практике является уникальным идентификатором) беспроводной точки доступа;

- Несущие частоты или частоты канала (например, частоты каналов трафика, частоты канала управления, частоты широковещательного канала), используемые беспроводной точкой доступа;

- Набор физических или логических каналов (например, каналов трафика, каналов управления, широковещательных каналов), используемых беспроводной точкой доступа;

- Любая другая информация, доступная для устройства-клиента для идентификации и определения поведения беспроводной точки доступа, и т.д.

На фиг. 1 схематически показана система 100 связи, включающая в себя публичную сеть 102 связи (например, Интернет) и вторую сеть 104 связи (например, сеть мобильной связи 3G), которые осуществляют связь с устройством-клиентом 106, систему 108 репутации, доступную беспроводную точку 110 доступа для обеспечения услуг доступа для устройств-клиентов 106 или 112, которые включают множество других устройств-клиентов 112 и множество других беспроводных точек 114 доступа для предоставления услуг доступа для устройств-клиентов 106 или 112. Беспроводные точки 110 и 114 доступа предоставляют устройствам-клиентам 106 и 112 услуги доступа к публичной сети 102 связи. Беспроводные точки 110 и 114 доступа могут включать, среди прочего, но не ограничиваясь этим, по меньшей мере один тип беспроводной точки доступа из группы, состоящей из сотовой беспроводной точки доступа (например, GSM, LTE, 2G/3G/4G или точки доступа иных поколений), базовой станции, точки доступа Wi-Fi и любой другой беспроводной точки доступа, используемой для подключения устройств-клиентов к сети связи.

Система 108 репутации включает один или более серверов 120, причем каждый сервер 120 содержит блок 122 передачи/приема, процессор 124 и блок памяти или память 126, соединенные друг с другом. Блок 122 передачи/ приема может быть выполнен с возможностью осуществления связи со множеством устройств-клиентов 106 и 112 через сеть 102 связи или вторую сеть 104 связи. Память 126 может использоваться для сбора и хранения данных и приложений, а процессор 124 может использоваться для выполнения приложений, и среди прочих операций, для выполнения приложений или процессов для определения небезопасных беспроводных точек доступа в сети 102 связи, включающей доступную беспроводную точку 110 доступа и устройство-клиент 106. Один или более серверов 120 соединены с возможностью осуществления связи друг с другом. Система 108 репутации может также включать в себя базу 128 данных или иметь к ней доступ для сбора и/или хранения идентификационной информации. Функции базы данных 128 также могут включать в себя хранение записи доверенной информации или наборов идентификационной информации, ассоциированных с беспроводными точками доступа. Система 108 репутации также может включать другие ресурсы обработки (например, нейронную сеть) или носитель информации для хранения, обработки и получения доступа к данным или информации, необходимой для вышеупомянутых одного или более серверов 120, приложений или процессоров 122.

Например, один или более серверов 120 могут быть выполнены с возможностью использования при определении небезопасных беспроводных точек доступа в сети 102 связи, в которой сервер 120 может включать приемник 122, передатчик 122, память 126 и логику обработки или один или более процессоров 124. Логика 124 обработки может быть соединена с приемником 122, передатчиком 122 и памятью 126. Приемник 122 и логику 124 обработки выполняют с возможностью сбора идентификационной информации, ассоциированной с беспроводными точками 110 доступа и/или 114, со множества устройств-клиентов 106 и/или 112. Приемник 122 может быть дополнительно выполнен с возможностью приема от устройства-клиента 106 запроса о репутации, включающего в себя идентификационную информацию доступной беспроводной точки 110 доступа. Логика 124 обработки включает логику сравнения для сравнения принятой идентификационной информации с собранной идентификационной информацией и логику определения для определения на основании сравнения уровня доверия доступной беспроводной точки 110 доступа. Передатчик 122 выполнен с возможностью передачи уровня доверия в устройство-клиент 106.

Система 108 репутации включает один или более серверов согласно описанию, которые могут осуществлять связь с базой 128 данных для хранения и обработки собранной идентификационной информации для использования при определении уровня доверия, ассоциированного с каждой из беспроводных точек 110 и/или 114 доступа. Несмотря на то, что система 108 репутации показана в виде одного или более серверов 120, которые могут быть базовыми серверами, следует понимать, что система 108 может включать любую вычислительную систему, содержащую аппаратные и/или программные средства хранения, обработки и связи, осуществляющие функции сбора и хранения идентификационной информации и ее обработку для определения небезопасной беспроводной точки доступа в сети 102 связи.

Устройство-клиент 106 также включает блок 130 передачи/приема, процессор 132 и память 134, которые соединены друг с другом. Блок 130 передачи/приема может быть выполнен с возможностью осуществления связи с одной или более беспроводными точками 110 и 114 доступа для получения доступа к сети 102 связи или для осуществления связи с системой 108 репутации через сеть 102 связи и/или через вторую сеть 104 связи. Блок памяти или память 134 может предназначаться для хранения данных и приложений, а процессор 122 может выполнять приложения и, среди прочего, приложения или процессы для определения небезопасных беспроводных точек доступа в сети 102 связи.

В частности, устройство-клиент 106 может быть выполнено с возможностью определения небезопасной беспроводной точки доступа, в сети 102 связи при помощи приемника 130, передатчика 130, памяти 134 и логики обработки или процессора 132, причем процессор 132 соединен с приемником 130, передатчиком 130 и памятью 134. Приемник 130 и логика 132 обработки выполнены с возможностью обнаружения доступной беспроводной точки 110 доступа. Передатчик 130 выполнен с возможностью передачи в систему 108 репутации запроса репутации, включающего идентификационную информацию, ассоциированную с доступной беспроводной точкой 110 доступа. Приемник 130 дополнительно выполнен с возможностью приема от системы 108 репутации уровня доверия, ассоциированного с доступной беспроводной точкой 110 доступа. Логика 132 обработки выполнена с возможностью подключения к доступной беспроводной точке 110 доступа или с возможностью поддержания подключения к доступной беспроводной точке 110 доступа в случае, когда уровень доверия указывает на то, что доступная беспроводная точка доступа является доверенной. Логика 132 обработки также выполнена с возможностью отключения устройства-клиента 106 от доступной беспроводной точки 110 доступа и/или с возможностью обнаружения другой доступной точки 110 или 114 доступа, когда уровень доверия указывает на то, что доступная беспроводная точка 110 доступа является небезопасной или недоверенной.

Система 108 репутации накапливает или собирает идентификационную информацию беспроводной точки доступа со множества устройств-клиентов 106 и/или 112. Собранная идентификационная информация может храниться или обрабатываться в памяти 126 одного или более серверов 120 или базы данных/нейронной сети 128. В частности, система 108 репутации осуществляет сбор идентификационной информации, ассоциированной с беспроводными точками 110 и 114 доступа, со множества устройств-клиентов 106 и 102. Идентификационная информация, ассоциированная с каждой беспроводной точкой 110 и 114 доступа, может сообщаться устройствами-клиентами 106 и 112 в систему 108 репутации, или может включаться в запросы репутации от устройств-клиентов 106 и 112.

После приема от устройства-клиента 106 запроса репутации о доступной беспроводной точке 110 доступа, где запрос репутации включает идентификационную информацию, ассоциированную с доступной беспроводной точкой 110 доступа, система 108 репутации определяет уровень доверия доступной беспроводной точки 110 доступа путем сравнения принятой идентификационной информации с собранной идентификационной информацией. Процесс сравнения принятой идентификационной информации с собранной идентификационной информацией может быть задан набором инструкций, правил и/или эвристических правил для определения того, является ли уровень доверия, ассоциированный с доступной беспроводной точкой 110 доступа, доверенным или нет. В частности, уровень доверия может быть представлен данными из диапазона дискретных или непрерывных значений, которые определяют степень доверенности доступной беспроводной точки доступа. Например, уровень доверия может быть задан посредством данных, отражающих такие уровни доверия, как доверенный, неизвестный, недоверенный.

Сравнение может основываться просто на совпадении или по меньшей мере частичном совпадении принятой идентификационной информации и собранной идентификационной информации. Альтернативно, собранная идентификационная информация может быть сконфигурирована для определения набора подписей идентификационной информации, ассоциированной с доверенной, неизвестной и/или недоверенной идентификационной информацией. Сравнение может включать эвристическую обработку принятой идентификационной информации с подписями с целью выявления у нее особенных атрибутов и характеристик, которые требуются для того, чтобы определить, относится ли принятая идентификационная информация к доверенной или небезопасной беспроводной точке доступа (например, неизвестной или недоверенной). Альтернативно или дополнительно к вышеупомянутой обработке сравнение может проводиться на основе обработки в нейронной сети, при которой принятую идентификационную информацию направляют в нейронную сеть (которая могла быть обучена на собранной идентификационной информации на основе правил, эвристических правил или временных ограничений), и в качестве результата выводят оценку или уровень доверия, характеризующую, относится ли принятая идентификационная информация к доверенной или небезопасной беспроводной точке доступа.

Для того, чтобы на основе сравнения принятой идентификационной информации и собранной идентификационно