Обработка переключения шифрования

Иллюстрации

Показать всеИзобретение относится к системе и способу обработки транзакций. Технический результат заключается в повышении безопасности финансовых транзакций. Способ содержит этапы, на которых принимают на серверном компьютере из терминала конверт, связанный с транзакцией, причем конверт включает в себя незашифрованные подробные данные транзакции, метку, извлеченную из ключа, связанного с терминалом, и идентификатор счета, и, по меньшей мере, первую часть подробных данных транзакции, конвертируют метку в идентификатор счета, верифицируют то, что идентификатор счета связан с действительным счетом и проводят проверку транзакции, причем проверка гарантирует то, что конверт не был модифицирован между терминалом и серверным компьютером. 2 н. и 18 з.п. ф-лы, 12 ил.

Реферат

Перекрестные Ссылки На Связанные Заявки

[0001] Настоящая заявка является PCT и испрашивает приоритет патентной заявки США № 12/939675, поданной 4 ноября 2010 года, озаглавленной "Encryption Switch Processing", которая испрашивает приоритет предварительной заявки США № 61/258500, поданной 5 ноября 2009 года, озаглавленной "Encryption Switching for Increased Merchant Value", все содержимое которых включено в настоящий документ посредством ссылки для всех целей.

УРОВЕНЬ ТЕХНИКИ

[0002] Использование транзакционных карт, таких как кредитные и дебетовые карты, стало повсеместным. Потребители стали полагаться на использование транзакционных карт для покупки товаров и услуг. Во многих случаях, потребители предпочитают использовать транзакционные карты в противоположность альтернативным формам оплаты, таким как наличные и чеки. Транзакционные карты предлагают потребителю повышенное удобство, так как потребителю больше не нужно носить наличные или чеки, которые могут быть потеряны или украдены, и использованы не должным образом для участия в транзакциях, которые не одобрены потребителем.

[0003] Повсеместный характер использования транзакционных карт, которые могут быть так же названы, как платежные карты или платежные инструменты, приводит к другим проблемам. Типично, транзакционная карта связана с идентификатором счета, таким как номер счета, который в свою очередь связан с лежащим в основе наличным счетом или кредитной линией, который может быть назван как транзакционный счет или счет. Если пользователь-злоумышленник способен получить идентификатор счета, пользователь-злоумышленник может участвовать в транзакциях, которые не авторизованы законным держателем транзакционной карты. Потребитель может сделать несколько шагов для гарантии того, что этого не случится. Например, потребитель может позаботиться о том, чтобы всегда хранить транзакционную карту в безопасном месте, таком как портмоне или кошелек. Потребитель может также уведомить эмитент транзакционной карты, если транзакционная карта утеряна или украдена, так что данная карта может быть заблокирована, и будет более не пригодной для проведения транзакций.

[0004] Независимо от степени осторожности, которую потребитель может проявлять при обращении с транзакционными картами, все равно существуют возможности подвергнуть риску идентификатор счета, которые находятся полностью за пределами контроля потребителя. Покупатель может участвовать в законной транзакции с продавцом, и как часть этой транзакции, предоставить продавцу идентификатор счета, связанный с транзакционной картой. Продавец может затем обработать транзакцию согласно стандартным средствам. Однако так как продавец, и любые последующие обработчики, такие как эквайер продавца, имеют доступ к идентификатору счета, потребитель находится во власти процедур безопасности, реализуемых продавцом или последующими обработчиками. Например, работник-мошенник продавца может осуществить доступ к системе обработки транзакций продавца, чтобы украсть идентификаторы счетов. Украденные идентификаторы счетов могут быть использованы работником-мошенником или другими для участия в мошеннических транзакциях. Демонстрация идентификаторов счетов посредством небрежного обращения или слабых процедур обеспечения безопасности может быть названа как утечка данных или нарушение безопасности.

[0005] Для того, чтобы уменьшить вероятность утечки данных, от продавцов, эквайеров, или любого другого объекта, которому нужно законно обладать идентификаторами счетов, как часть нормальной обработки транзакции, требуют выполнять процедуры проверки безопасности в индустрии платежных карт ("PCI") для гарантии соответствия требованиям стандарта защиты информации ("DSS") PCI для транзакций платежных карт. Целью процедур проверки PCI является гарантия, что продавцы, эквайеры и другие, при обладании идентификаторами счетов, имеют достаточную безопасность внутри их систем для защиты идентификаторов счетов потребителей. Например, стандарты DSS PCI могут требовать, чтобы любые идентификаторы счетов, которые хранятся внутри системы продавца, хранились в зашифрованном формате, и что те системы должны быть изолированы от любой общей компьютерной сети посредством использования межсетевого экрана.

[0006] Несмотря на то, что проверки DSS PCI обеспечивают некоторую степень безопасности для потребителя, существует много недостатков в процессе. Например, проверки типично проводят в отдельный момент времени. Продавец может полностью соответствовать DSS PCI во время проведения проверки, однако системы продавца могут измениться в какой-то момент после проверки. Для облегчения этой задачи, продавца могут проверять периодически, например, раз в календарный квартал. Однако, как должно быть ясно, это все еще оставляет открытой возможность того, что продавец не соответствует DSS PCI между проверками. К тому же, существуют значительные расходы, связанные с поддержанием соответствия DSS PCI продавцами, эквайерами и любыми другими субъектами для проверок DSS PCI. Помимо расходов на саму проверку, существуют постоянные расходы для гарантии того, что любые изменения, внесенные в процесс обработки платежа, остаются в соответствии DSS PCI.

[0007] Варианты осуществления технологии, раскрытой в настоящем документе, решают эти и другие проблемы, индивидуально и коллективно.

КРАТКОЕ ИЗЛОЖЕНИЕ

[0008] Предоставлены технологии для устранения необходимости для продавцов и эквайеров проводить процедуры проверки безопасности в индустрии платежных карт ("PCI"). Продавцы и эквайеры могут устранить эксплуатационные затраты, связанные с проведением проверок для гарантии соответствия стандарту защиты информации ("DSS") PCI, одновременно гарантируя, что данные держателей карт остаются в безопасности, таким образом защищая держателей карт от мошеннических транзакций. Безопасность системы дополнительно повышается посредством использования проверок в каждой транзакции, в рамках проверки, существующей непосредственно между терминалом в торговой точке (POS) и сетью обработки платежей. Соответствие DSS PCI может быть таким образом гарантировано на основе каждой транзакции, в противоположность гарантированию соответствия в общем только для продавца или эквайера на периодической основе. Гарантируют соответствие DSS PCI в каждой транзакции, в то же время устраняя необходимость для продавцов или эквайеров проводить проверки соответствия.

[0009] Один вариант осуществления изобретения направлен на систему, содержащую базу данных ключей и серверный компьютер обработки транзакций, соединенный с базой данных ключей. База данных ключей хранит ключи. Серверный компьютер обработки транзакций содержит процессор и постоянный считываемый компьютером носитель, соединенный с процессором. Постоянный считываемый компьютером носитель содержит код, исполняемый процессором для реализации способа, содержащего этапы, на которых: принимают из терминала конверт, связанный с транзакцией, где конверт включает в себя незашифрованные подробные данные транзакции, метку, извлеченную из ключа, связанного с терминалом, и идентификатор счета, и по меньшей мере первую часть подробных данных транзакции; извлекают ключ, связанный с терминалом, из базы данных ключей; конвертируют метку в идентификатор счета, используя ключ; верифицируют то, что идентификатор счета связан с действительным счетом; и проводят проверку транзакции, причем проверка гарантирует, что конверт не был модифицирован между терминалом и серверным компьютером обработки транзакций.

[0010] Еще один вариант осуществления направлен на способ, содержащий этапы, на которых: принимают, на серверном компьютере, из терминала конверт, связанный с транзакцией, где конверт включает в себя незашифрованные подробные данные транзакции, метку, извлеченную из ключа, связанного с терминалом, и идентификатор счета, и по меньшей мере первую часть подробных данных транзакции; конвертируют метку в идентификатор счета; верифицируют то, что идентификатор счета связан с действительным счетом; и проводят проверку транзакции, причем проверка гарантирует, что конверт не был модифицирован между терминалом и серверным компьютером.

[0011] Еще один вариант осуществления направлен на способ, содержащий этапы, на которых: принимают, на серверном компьютере, запрос авторизации транзакции, причем запрос авторизации транзакции включает в себя конверт, содержащий по меньшей мере часть подробных данных транзакции как в зашифрованном, так и незашифрованном формате; и пересылают запрос авторизации для получения авторизации для транзакции.

[0012] Эти и другие варианты осуществления данного изобретения описаны более подробно ниже.

КРАТКОЕ ОПИСАНИЕ ЧЕРТЕЖЕЙ

[0013] На Фиг. 1 показана схема системы, которая использует варианты осуществления данного раскрытия.

[0014] На Фиг. 2 показаны примерные данные, включенные в конверт.

[0015] На Фиг. 3 показана упрощенная технологическая схема с позиции платежного терминала.

[0016] На Фиг. 4 показана упрощенная технологическая схема с позиции системы продавца.

[0017] На Фиг. 5 показана упрощенная технологическая схема с позиции эквайера.

[0018] На Фиг. 6 показана упрощенная технологическая схема с позиции сети обработки платежей.

[0019] На Фиг. 7 показана упрощенная технологическая схема с позиции эмитента.

[0020] На Фиг. 8 показана блок-схема высокого уровня компьютерной системы, которая может быть использована для реализации элементов системы.

[0021] На фиг. 9-12 показаны блок-схемы высокого уровня примерных платежных инструментов.

ПОДРОБНОЕ ОПИСАНИЕ

[0022] Предоставлены технологии для устранения необходимости для продавцов и эквайеров проводить процедуры проверки безопасности в индустрии платежных карт ("PCI"). Системы и способы, раскрытые в настоящем документе, автоматически делают транзакции, обработанные посредством сети обработки платежей, соответствующими PCI, тем самым снимая процесс проверки PCI с продавца, эквайера и любого другого объекта, подвергающегося процессу проверки PCI. К тому же, данные технологии предоставляют другие выгоды продавцам, эквайерам и другим объектам для проверок соответствия PCI. Например, снижают расходы на предотвращение внутреннего мошенничества, так как больше нет необходимости проводить проверки соответствия PCI или гарантировать, что системы соответствуют PCI. К тому же, данные технологии не требуют шифрования/дешифрования на модулях безопасности хоста ("HSM") для продавца, эквайера или эмитента, хотя такое шифрование и дешифрование может быть все еще предоставлено совместимости с существующими системами. Дополнительно, в отличие от предыдущих систем, в которых проверки соответствия PCI происходят в отдельный момент времени, варианты осуществления настоящего раскрытия обеспечивают возможность проверки для каждой индивидуальной транзакции для гарантии соответствия PCI.

[0023] Для того, чтобы обеспечить лучшее понимание настоящего раскрытия, предоставлен краткий обзор обработки транзакции, как она существует сегодня. Для простоты рассмотрения, описана транзакция, проводимая в физическом магазине, однако следует понимать, что аналогичные этапы происходят при транзакции любого типа, в том числе транзакции по сети. При типичной транзакции, потребитель будет выбирать товары или услуги для покупки. Потребитель будет затем платить за товары или услуги посредством представления транзакционной карты, такой как дебетовая или кредитная карта, продавцу. Продавец может затем провести транзакционную карту через терминал точки продаж ("POS") для считывания номера счета с транзакционной карты.

[0024] Терминал POS может затем отправить номер счета в систему продавца, куда может быть добавлена другая информация, относящаяся к транзакции, такая как сумма покупок. Следует отметить, что в некоторых случаях, терминал POS и система продавца являются одиночными устройствами, в которых считывают номер счета, и сумма покупок вводится с клавиатуры продавцом. Подробные данные транзакции, такие как номер счета и сумма покупок, затем отправляют из системы продавца в систему эквайера для запроса авторизации транзакции. Эквайер в общем является банком, который держит счет для продавца, в который в итоге будут внесены денежные средства, возникающие в результате транзакции.

[0025] Система эквайера затем принимает подробные данные транзакции и определяет сеть обработки платежей, которая будет обрабатывать транзакцию. Эквайер маршрутизирует транзакцию в предназначенную сеть обработки платежей, которая в свою очередь определяет эмитента транзакционной карты. Как упомянуто выше, эмитент может предоставлять потребителю счет, который держит наличные или кредитную линию. Сеть обработки платежей затем маршрутизирует транзакцию корректному эмитенту для решения об авторизации транзакции. Если потребитель имеет достаточные денежные средства на счете или достаточный доступный кредит, эмитент авторизует транзакцию. Ответ авторизации передают обратно продавцу, посредством сети обработки платежей, эквайера и системы продавца. Потребитель затем завершил покупку товаров или услуг. В дальнейший момент времени, могут происходить процессы оплаты и клиринга, в которых денежные средства фактически переводят со счета потребителя (или снимают с кредитной линии) на счет продавца у эквайера. Процесс оплаты и клиринга происходит с использованием номера счета, причем запрос денежных средств может быть сравним с предыдущей авторизацией, и если авторизация существует, денежные средства переводят.

[0026] Транзакции могут стать даже более сложными, когда требуется персональный идентификационный номер ("PIN"). Например, в случае некоторых транзакций по дебетовым картам, PIN должен быть введен потребителем. PIN обычно вводится в терминал POS в открытой форме потребителем. PIN затем шифруют, используя ключ шифрования PIN (РЕК), в терминале POS и отправляют в систему продавца, которая также знает данный PEK. Система продавца затем дешифрует PIN, используя PEK, и шифрует его снова, используя рабочий ключ эквайера (AWK), который является ключом, известным продавцу и эквайеру. Эквайер затем дешифрует PIN, используя AWK, и шифрует снова, используя ключ обработчика платежей. Обработчик платежей в свою очередь дешифрует PIN и шифрует, используя рабочий ключ эмитента. Эмитент затем дешифрует PIN и определяет является ли PIN корректным.

[0027] Хотя стандарты PCI требуют, чтобы все шифрование/дешифрование, описанное выше, происходило в модулях безопасности хоста ("HSM"), которые никогда не демонстрируют PIN в открытой форме, все еще существуют затраты, связанные с поддержанием множественных HSM. К тому же, затем нужно проверять каждый HSM для гарантии того, что он работает в соответствии со стандартами PCI, таким образом добавляя дополнительные расходы на соответствие DSS PCI.

[0028] Как должно быть ясно из описания выше, существует множество возможностей для компрометации информации о счете потребителя. Утечки данных у продавцов и эквайеров становятся обыденными. Хотя процесс проверки DSS PCI пытается уменьшить вероятность такой утечки данных, утечки данных все еще происходят. Варианты осуществления настоящего раскрытия устраняют необходимость для продавцов и эквайеров проводить проверки соответствия DSS PCI, таким образом уменьшая эксплуатационные расходы. К тому же, транзакции являются все автоматически соответствующими DSS PCI, таким образом гарантируя, что информация о транзакционном счете остается в безопасности.

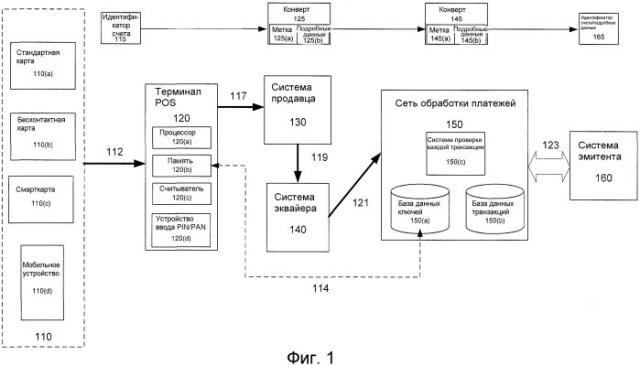

[0029] На Фиг. 1 показана схема системы 100, которая использует варианты осуществления данного раскрытия. Система с Фиг. 1 включает в себя различные типы транзакционных карт 110, терминал 120 POS, систему 130 продавца, систему 140 эквайера, сеть 150 обработки платежей и систему эмитента 160. Хотя показан только один из каждого из ранее упомянутых элементов, это для целей простоты объяснения. В действительной операционной системе может быть любое число элементов, описанных на Фиг. 1.

[0030] Транзакционные карты 110 могут прибывать во многих разных формах и форм-факторах. Одним простым примером является стандартная транзакционная карта 110(a). Такая карта может включать в себя идентификатор счета, такой как номер счета, выдавленный на передней стороне карты. Карта может дополнительно включать в себя магнитную полоску на задней стороне, которая содержит информацию о счете, такую как идентификатор счета, в форме, которая наиболее легко считываема терминалом 120 POS. Типично, стандартная транзакционная карта является пассивным элементом и является считываемой активным элементом, таким как терминал 120 POS. Стандартная транзакционная карта описана более подробно относительно Фиг. 9.

[0031] Транзакционные карты 110 могут также включать в себя бесконтактные карты 110(b). Типично, бесконтактная карта является подобной стандартной карте с добавлением бесконтактного элемента, который обеспечивает возможность считывания информации о счете с карты без вхождения карты в физический контакт с терминалом 120 POS. Например, бесконтактная карта 110(b) может включать в себя RFID элемент, который при подаче питания терминалом 120 POS побуждает бесконтактную карту 110(b) передавать информацию о счете беспроводным образом с бесконтактной карты на терминал 120 POS. Бесконтактные карты описаны более подробно относительно Фиг. 10.

[0032] Еще одним типом транзакционной карты 110 является смарткарта 110(c). В отличие от стандартной карты 110(a), смарткарта 110(c) может быть активным элементом. Смарткарта 110(c) может содержать процессор и память, и может выполнять задания по обработке, которые обычно следует делать посредством терминала 120 POS в случае стандартной карты 110(a). К тому же, смарткарты 110(c) могут работать как в контактном, так и бесконтактном режиме. В контактном режиме, смарткарту 110(c) вставляют в терминал 120 POS, который предоставляет электропитание процессору и памяти на смарткарте 110(c). Работа в бесконтактном режиме подобна контактному режиму, за исключением вместо того, чтобы быть вставленной в терминал 120 POS, на смарткарту 110(c) подают питание посредством терминала 120 POS, и осуществляют связь с терминалом POS беспроводным образом. Дополнительное описание смарткарт 110(c) предоставлено относительно Фиг. 11.

[0033] Еще одним типом транзакционной карты 110 является фактически совсем не карта. Мобильное устройство 110(d) может быть выполнено с возможностью содержания всей функциональности любой из карт 110(a-c), описанных выше. Мобильное устройство 110(d) описано дополнительно относительно Фиг. 12. Хотя описаны несколько типов транзакционных карт, это для целей объяснения, а не ограничения. Любая транзакционная карта, независимо от конкретного форм-фактора, пригодна для использования с вариантами осуществления настоящего изобретения. В некоторых случаях, счет может быть не связан с физической картой или устройством, а точнее идентифицирован только посредством идентификатора счета. Варианты осуществления данного изобретения пригодны к использованию с любым типом идентификатора счета, который может быть использован для идентификации счета.

[0034] Система 100 может также включать в себя терминал 120 POS. Терминал 120 POS может также называться просто как терминал и может включать в себя процессор 120(a) и память 120(b), соединенную с процессором. Память может содержать компьютерные инструкции, которые при исполнении процессором 120(a) побуждают процессор исполнять функции, которые описаны ниже. К тому же, память 120(b) может также содержать один или более ключей, таких как ключи шифрования. Ключ может обеспечивать возможность шифрования данных терминалу 120 POS, так чтобы они могли быть только дешифрованы объектом, который обладает соответствующим ключом. Например, ключ может быть частью симметричной или асимметричной пары ключей. Соответствующий ключ может храниться 114 в базе 150(a) данных ключей сети 150 обработки платежей, которая будет описана более подробно ниже. Таким образом, данные, зашифрованные терминалом 120 POS, могут быть дешифрованы только сетью 150 обработки платежей.

[0035] Данные транзакции, принятые на терминал 120 POS, могут быть зашифрованы, используя любое число стандартов шифрования (например, DES, TDES со связкой ключей, AES-128, AES-256 и т.д.). К тому же, шифрование/дешифрование может быть выполнено терминалом 120 POS, используя симметричный или несимметричный ключ. В одном варианте осуществления, несимметричный ключ является открытым ключом с опциональным закрытым ключом. Дополнительно, может быть использовано любое число алгоритмов шифрования (например, RSA, ECC и т.д.). В одном варианте осуществления, сигнал управления шифрованием (ECS) может быть использован для согласования размеров сигнатур ключей. Следует понимать, что любая форма шифрования, которая гарантирует, что данные, зашифрованные первым элементом, могут быть дешифрованы только вторым элементом, используя связанные ключи, будет подходящей в вариантах осуществления данного раскрытия.

[0036] Ключ шифрования, хранящийся в терминале 120 POS, может быть уникальным для этого терминала. Каждый терминал 120 POS может иметь идентификатор, связанный с ним, и конкретный ключ, связанный с этим идентификатором терминала. Таким образом, когда данные, зашифрованные терминалом 120 POS, приняты сетью 150 обработки платежей, сеть 150 обработки платежей использует идентификатор терминала для определения ключа, связанного с этим конкретным терминалом 120 POS. Корректный ключ может быть затем выбран из базы данных ключей 150(a), и зашифрованные данные могут быть дешифрованы.

[0037] Терминал 120 POS может также включать в себя считыватель 120(c). Считыватель может быть в любой подходящей форме, такой как считыватель магнитной полоски для считывания данных со стандартных карт 110(a), бесконтактный считыватель для подачи питания и считывания данных с бесконтактных карт 110(b-d), или контактный считыватель для подачи питания и считывания данных со смарткарты 110(c). Считыватель 120(c) может быть в любой подходящей форме для считывания идентификационной информации счета с любой подходящей транзакционной карты 110. Терминал 120 POS может также включать в себя устройство 120(d) ввода PIN/PAN. Для транзакции, которая требует использование PIN, потребитель может ввести с клавиатуры PIN в устройство 120(d) ввода PIN/PAN. В некоторых случаях, таких как повреждение транзакционной карты, необходимо для идентификатора счета, который может называться как первичный идентификатор счета (PAN), быть введенным вручную. Устройство 120(d) ввода PIN/PAN может быть использовано для этой цели.

[0038] В работе потребитель может представлять 112 его транзакционную карту 110 терминалу 120 POS стандартным образом. Например, в случае стандартной карты 110(a), потребитель может вручить его транзакционную карту 110 работнику продавца, который проводит транзакционную карту через считыватель 120(c) терминала POS. Процессор 120(a) в терминале POS считывает идентификатор 115 счета с транзакционной карты. Процессор затем генерирует метку 125(a), которая основана на номере счета, равно как и ключ, который связан с терминалом. Следует понимать, что так как метку 125(a) генерируют на основе ключа, связанного с терминалом, сеть 150 обработки платежей, которая также имеет доступ к ключу, может конвертировать метку обратно в идентификатор счета.

[0039] Метка 125(a) может включать в себя идентификаторы счетов, которые подобны по формату с настоящим идентификатором счета потребителя. Например, если идентификатор счета содержит девятнадцать цифр, метка может также содержать девятнадцать цифр. В некоторых вариантах осуществления, метка может быть любой длины или типа, пока она имеет сходство с форматом идентификатора счета, такого как номер кредитной карты, номер дебетовой карты, номер подарочной карты и тому подобный. Например, метка может иметь сходство с номером подарочной карты, который составляет двадцать одну цифру в длину, когда идентификатор счета составляет девятнадцать цифр в длину. Метка может быть также описана, используя термины, такие как фальшивая, поддельная, ложная, замененная или тому подобные.

[0040] В некоторых вариантах осуществления, терминал 120 POS не генерирует метку, а точнее метку 125(a) генерируют посредством транзакционной карты 110. Например, в случае смарткарты 110(c), терминал 120 POS может предоставлять ключ смарткарте безопасным образом. Сам процессор на смарткарте может генерировать метку и пересылать метку терминалу 120 POS. Снова, следует понимать, что метку, которая имеет сходство с идентификатором счета, генерируют до обработки транзакции. Метка 125(a) может быть только сконвертирована обратно в идентификатор счета объектом, который обладает ключом, который используют для генерирования метки. Таким образом, как описано, только сеть 150 обработки платежей способна конвертировать метку обратно в идентификатор 115 счета.

[0041] Терминал 120 POS может также получать подробные данные, относящиеся к транзакции, такие как сумма транзакции и дата транзакции. Хотя упомянуты две конкретные порции данных, следует понимать, что это для целей объяснения, не ограничения. Первая часть подробных данных транзакции может затем быть зашифрована, используя ключ, связанный с терминалом 120 POS. Для транзакций, которые требуют PIN, PIN может быть принят от потребителя посредством устройства 120(d) ввода PIN/PAN и зашифрован ключом, связанным с терминалом 120 POS. PIN и данные транзакции могут быть восстановлены только объектом, который также обладает ключом, связанным с терминалом 120 POS. Как описывается на Фиг. 1, PIN и данные транзакции могут быть восстановлены только сетью 150 обработки платежей.

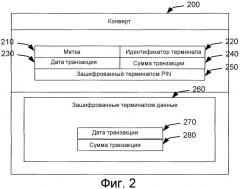

[0042] Метку и зашифрованные данные транзакции затем могут переслать 117 в систему 130 продавца. К тому же, идентификатор, связанный с терминалом 120 POS, может быть также предоставлен системе 130 продавца. Система 130 продавца может формировать конверт 125, содержащий метку 125(a), идентификатор терминала и зашифрованные терминалом данные 125(b). Система 130 продавца может также добавлять дополнительную информацию, такую как сумма транзакции и дата транзакции 125(b). Несмотря на то, что вложенность этого двойного набора подробных данных транзакции может показаться излишней, данная цель станет более ясной ниже, где описывают проверку каждой транзакции. Дополнительное описание конверта 125 предоставлено относительно Фиг. 2.

[0043] На данном этапе, система 130 продавца может обрабатывать транзакцию, используя метку. Так как метка находится в формате, который подобен идентификатору счета, нет необходимости для продавца вносить какие-либо модификации в стандартную обработку, которая была описана. Система 130 продавца может отправлять 119 конверт 125 системе 140 эквайера. Система эквайера затем обрабатывает метку 125, так как если бы она была идентификатором счета. Эквайер определяет предназначенную сеть 150 обработки транзакций для обработки транзакций на основе метки.

[0044] Следует понимать, что система 130 продавца и система 140 эквайера работают, используя метку 125(a), не настоящий идентификатор счета. Вся обработка, которая обычно должна быть сделана продавцом 130 и эквайером 140, продолжается, так как обычно должна, за исключением того, что метку используют вместо настоящего идентификатора счета. Так как метка имеет сходство с идентификатором счета, и продавца 130, и эквайера предпочтительно избавляют от необходимости вносить какие-либо модификации в их системы для того, чтобы поддерживать варианты осуществления данного раскрытия.

[0045] К тому же, необходимость соответствия DSS PCI продавца 130 и эквайера 140 была устранена посредством использования метки 125(a). Как описано выше, единственными объектами, которые обладают ключами, необходимыми для конвертирования метки в настоящий идентификатор счета, являются терминал 120 POS и сеть 150 обработки платежей. Метка 125(a) в основном бесполезна, пока она не сконвертирована в настоящий идентификатор счета. Таким образом, даже если системы продавца 130 и эквайера 140 взломали, и получали метки, метки сами по себе не могут быть использованы для транзакций, так как они являются не настоящими идентификаторами счетов. Так как системы продавца 130 и эквайера 140 более не имеют возможности содержания настоящего идентификатора счета, более не существует необходимость проверок соответствия DSS PCI, таким образом предпочтительно избавляя продавца и эквайера от расходов, связанных с теми проверками.

[0046] Даже в случае транзакций, требующих PIN, все равно нет необходимости проверок соответствия DSS PCI продавца 130 и эквайера 140. Как описано выше, PIN зашифрован, используя ключ, связанный с терминалом 120 POS. В связи с этим, только сеть 150 обработки платежей способна восстановить открытую форму PIN. Так как стандартные этапы шифрования/дешифрования множественных PIN, описанные выше, могут быть устранены, нет необходимости проверять продавца 130 или эквайера 140 на правильную обработку PIN, так как те объекты никогда не владеют открытой формой PIN.

[0047] Хотя описание выше описывает транзакцию, которая начинается с терминала 120 POS и проходит через систему продавца 130 и эквайера 140, варианты осуществления данного изобретения не ограничены этим. В некоторых вариантах осуществления терминал 120 POS может быть напрямую подключен к сети 150 обработки платежей. Примером терминала, который может быть использован с раскрытой технологией, является терминал прямого обмена с продавцом ("MDEX") от Visa™. Этот терминал создает прямое подключение к сети 150 обработки платежей и может вследствие этого обойти эквайера 140.

[0048] Конверт 125, принятый продавцом/эквайером, может быть затем отправлен 121 в сеть 150 обработки платежей. Принятый конверт 145 опять содержит метку 145(a) и подробные данные 145(b) транзакции. Система обработки платежей может идентифицировать терминал 120 POS, который проводит транзакцию посредством идентификатора терминала, который содержится внутри конверта 145. Система 150 обработки платежей может затем выполнять поиск идентификатора терминала в базе 150(a) данных ключей для извлечения ключа, связанного с терминалом 120 POS. Используя этот ключ, сеть обработки платежей может конвертировать метку обратно в настоящий идентификатор счета.

[0049] Сеть 150 обработки платежей может содержать один или более серверных компьютеров обработки транзакций для обработки транзакций. Подходящие серверные компьютеры описаны более подробно относительно Фиг. 8. Сеть 150 обработки платежей может затем следовать стандартным процедурам обработки транзакций. Вторая часть подробных данных транзакции, таких как идентификатор 165 счета, наряду с суммой транзакции и других релевантных данных из конверта 145, может быть отправлена эмитенту 160 идентификатора счета. Эмитент 160 затем определяет, авторизована ли транзакция на основе стандартных факторов, таких как сумма в связанном счете или кредит, доступный по кредитной линии. Решение об авторизации затем возвращают продавцу 130 посредством сети 150 обработки платежей и эквайера 140.

[0050] Варианты осуществления данного раскрытия, описанные до сих пор, предпочтительно устраняют необходимость для продавцов и эквайеров выполнения проверок соответствия DSS PCI. Так как выполнение проверок продавцами и эквайерами более не нужно, варианты осуществления данного раскрытия предпочтительно обеспечивают возможность продавцам и эквайерам уменьшать их эксплуатационные расходы. К тому же, так как не существует возможности утечки данных у продавца или эквайера, демонстрирующих действительные идентификаторы счетов, продавцы и эквайеры предпочтительно избавлены от любых обязательств, связанных с такой утечкой.

[0051] К тому же, варианты осуществления данного раскрытия дают возможность новой формы проверки, проверка каждой транзакции. Как описано выше, до текущего раскрытия, проверки соответствия DSS PCI были отдельным событием. Например, продавец может закончить проверку соответствия в один день, и внесение изменений в систему продавца на следующий день может сделать продавца более не соответствующим DSS PCI. Например, межсетевой экран, защищающий системы продавца, может стать неработающим. Такая неудача не будет обнаружена до следующей проверки.

[0052] Варианты осуществления данного раскрытия обеспечивают способность проведения проверок каждой транзакции. Как упомянуто выше, метку создают посредством терминала 120 POS, используя ключ. Метка может быть только сконвертирована обратно в настоящий идентификатор счета, используя связанный ключ. Таким образом, если метка принята сетью 150 обработки платежей и способна быть конвертированной в настоящий идентификатор счета, используя ключ, связанный с терминалом 120 POS, может быть гарантировано, что терминал 120 POS работает согласно вариантам осуществления данного раскрытия. Вследствие этого, настоящий идентификатор счета никогда не отправляют продавцу и эквайеру, означая, что для конкретной транзакции, настоящий идентификатор счета никогда не был продемонстрирован. В связи с этим, индивидуальная транзакция согласуется со стандартами DSS PCI, так как настоящий идентификатор счета никогда не демонстрируют за пределами терминала 120 POS.

[0053] К тому же, как объяснено выше, ключ 114 совместно используют терминалом 120 POS и сетью 150 обработки платежей. Данные, зашифрованные терминалом 120 POS, используя ключ, могут быть дешифрованы только сетью 150 обработки платежей. Терминал 120 POS был описан как включающий в себя информацию, относящуюся к транзакции, которая зашифрована, используя ключ, связанный с терминалом в конверте 125. Те же самые данные могут быть включены в конверт системой 130 продавца в незашифрованном виде. В сети обработки платежей, зашифрованные данные могут дешифровать и сравнить с незашифрованными данными в конверте. Если данные совпадают, это указывает, что продавец или эквайер не модифицировал по меньшей мере часть данных, которая была зашифрована терминалом 120 POS.

[0054] Например, терминал 120 POS может принимать сумму транзакции и дату транзакции. Терминал 120 POS может затем зашифровать эти данные, используя ключ, связанный с терминалом 120 POS. Система продавца может также включать эту информацию в конверт 145, который отправляют в сеть обработки платежей. Система 150(c) проверки каждой транзакции, которая может быть включена в сеть 150 обработки платежей, может затем принимать и зашифрованные и незашифрованные подробные данные транзакции. Сеть 150 обработки платежей, посредством системы 150(c) проверки каждой транзакции, может дешифровать зашифрованные сумму и дату транзакции, и сравнить данные с незашифрованными суммой и датой транзакции, найденными в конверте. Если данные не совпадают, это значит, что где-то между терминалом 120 POS и системой 150 обработки платежей, конверт был модифицирован. Такая модификация является вероятно нарушением регламента эксплуатации сети 150 обработки платежей. Таким образом, если сравнение терпит неудачу, транзакция нарушает эксплуатационные процедуры сети обработки платежей, и проверка каждой транзакции может потерпеть неудачу.

[0055] В одном варианте осуществления, система 150(c) проверки каждой транзакции может сохранять результаты проверки каждой транзакции в базе данных 150(b) транзакций. База данных 150(b) транзакций может просто хранить состояние прохождения/неудачи проверки каждой транзакции для каждой транзакции. В более сложных вариантах осуществления, база данных 150(b) транзакций может хранить все данные, относящиеся к транзакции, так что сохраняют точную причину неудачи проверки каждой транзакции. Продавец может периодически принимать отчеты о состоянии прохождения/неудаче проверок, проводимых по каждой транзакции. Если число потерпевших неудачу проверок каждой транзакции, связанных с продавцом, превышает пороговое значение, установленное сетью обработки платежей, может быть предпринято корректирующее действие. Пороговое значение может быть таким же низким, как одиночная неудача проверки каждой транзакции, определенное число неудач или любой другой критерий, заданный сетью 150 обработки платежей.

[0056] В некоторых случаях, корректирующее действие может быть таким незначительным, как требование к продавцу/эквайеру откорректировать источник неудачи проверки. Например, если система 130 продавца имеет некорректный набор данных, проверка каждой транзакции потерпит неудачу, так как данные, соответствующие терминалу 120 POS, никогда не совпадут с данными прод