Способ выбора кода скремблирования

Иллюстрации

Показать всеИзобретение относится к системам связи. Технический результат заключается в усовершенствовании обновления области местоположения. Базовая станция образует часть группы базовых станций в пределах сотовой сети связи и выбирает идентифицирующий код, используемый при идентификации передаваемых данных из базовой станции. Базовая станция принимает из узла управления первый список идентифицирующих кодов и второй список идентифицирующих кодов, при этом идентифицирующие коды первого списка могут встречаться в списках соседних сот базовых станций за пределами указанной группы, а идентифицирующие коды второго списка не могут встречаться в списках соседних сот базовых станций за пределами указанной группы. Базовая станция определяет, существует ли, по меньшей мере, один идентифицирующий код в первом списке идентифицирующих кодов или во втором списке идентифицирующих кодов, который не используется ни одной другой базовой станцией в указанной группе. Если существует, по меньшей мере, один идентифицирующий код в первом списке идентифицирующих кодов и, по меньшей мере, один идентифицирующий код во втором списке идентифицирующих кодов, которые не используются ни одной другой базовой станцией в указанной группе, идентифицирующий код из первого списка идентифицирующих кодов выбирается с предпочтением относительно идентифицирующего кода из второго списка идентифицирующих кодов. 6 н. и 4 з.п. ф-лы, 9 ил.

Реферат

Область техники, к которой относится изобретение

Настоящее изобретение относится к сети мобильной связи и, в частности, к способам и системам, обеспечивающим выбор сотовой базовой станцией своего собственного кода скремблирования.

Уровень техники

Из уровня техники известна установка фемтосотовых точек доступа в здании с целью предоставления в числе прочих преимуществ расширенного покрытия для пользователей сотовой сети связи. Когда зарегистрированное устройство пользователя находится в пределах зоны покрытия фемтосотовой точки доступа, оно может установить с этой точкой доступа соединение, при этом соединение точки доступа с базовой сетью сотовой сети устанавливается, например, по заранее установленному широкополосному Интернет-соединению. Когда пользователь покидает зону покрытия фемтосотовой точки доступа, может быть осуществлен хендовер соединения в макросотовую базовую станцию сотовой сети.

Из уровня техники также известна установка сети из таких фемтосотовых точек доступа.

Одна из проблем, возникающих в сотовых сетях связи, заключается в ограниченном количестве кодов скремблирования, которые должны использоваться базовыми станциями сети совместно. В традиционной сети выделение кодов скремблирования базовым станциям осуществляется как часть операции сетевого планирования с целью максимизации расстояния между базовыми станциями, которые совместно используют один и тот же код скремблирования. В случае фемтосотовых точек доступа такое сетевое планирование не осуществляется и каждая фемтосотовая точка доступа сама выбирает свой собственный код скремблирования таким образом, чтобы также попытаться максимизировать расстояние между базовыми станциями, которые совместно используют один и тот же код скремблирования.

В случае сети из фемтосотовых точек доступа, например, в одном здании или же на относительно маленьком участке проблема выбора кода скремблирования усложняется.

Раскрытие изобретения

В соответствии с аспектами настоящего изобретения данная проблема решается посредством надлежащего выбора кодов скремблирования при наличии неиспользуемых кодов скремблирования, и когда существует конфликт между двумя фемтосотовыми точками доступа, использующими один и тот же код скремблирования.

В соответствии с первым аспектом настоящего изобретения предлагается способ выбора идентифицирующего кода, используемого при идентификации передачи из базовой станции, реализуемый в базовой станции, образующей часть группы базовых станций в пределах сотовой сети связи, включающий: прием из узла управления первого списка идентифицирующих кодов и второго списка идентифицирующих кодов, при этом идентифицирующие коды первого списка могут встречаться в списках соседних сот базовых станций за пределами указанной группы, а идентифицирующие коды второго списка не могут встречаться в списках соседних сот базовых станций за пределами указанной группы; определение того, существует ли по меньшей мере один идентифицирующий код или в первом списке идентифицирующих кодов, или во втором списке идентифицирующих кодов, который не используется ни одной другой базовой станцией в указанной группе; и, если существует по меньшей мере один идентифицирующий код в первом списке идентифицирующих кодов и по меньшей мере один идентифицирующий код во втором списке идентифицирующих кодов, которые не используются ни одной другой базовой станцией в указанной группе, выбор идентифицирующего кода из первого списка идентифицирующих кодов с предпочтением относительно идентифицирующего кода из второго списка идентифицирующих кодов.

В соответствии со вторым аспектом настоящего изобретения предлагается способ выбора идентифицирующего кода, используемого при идентификации передачи из базовой станции, реализуемый в базовой станции, образующей часть группы базовых станций в пределах сотовой сети связи, включающий: прием из узла управления первого списка идентифицирующих кодов и второго списка идентифицирующих кодов, при этом идентифицирующие коды первого списка могут встречаться в списках соседних сот базовых станций за пределами указанной группы, а идентифицирующие коды второго списка не могут встречаться в списках соседних сот базовых станций за пределами указанной группы; определение того, необходимо ли иметь возможность осуществлять повторный выбор соты между данной базовой станцией и базовыми станциями за пределами указанной группы; выбор идентифицирующего кода из первого списка идентифицирующих кодов, если определено, что необходимо иметь возможность осуществлять повторный выбор соты между данной базовой станцией и базовыми станциями за пределами указанной группы; и выбор идентифицирующего кода из первого списка идентифицирующих кодов или из второго списка идентифицирующих кодов, если определено, что нет необходимости иметь возможность осуществлять повторный выбор соты между данной базовой станцией и базовыми станциями за пределами указанной группы.

В соответствии с третьим аспектом настоящего изобретения предлагается способ, используемый в узле управления сотовой сети связи, включающей по меньшей мере одну группу базовых станций, а также другие базовые станции за пределами указанной группы, включающий: разделение доступных идентифицирующих кодов на первый список идентифицирующих кодов и второй список идентифицирующих кодов, при этом идентифицирующие коды первого списка могут встречаться в списках соседних сот базовых станций за пределами указанной группы, а идентифицирующие коды второго списка не могут встречаться в списках соседних сот базовых станций за пределами указанной группы; и извещение базовых станций в указанной группе базовых станций о первом списке идентифицирующих кодов и втором списке идентифицирующих кодов.

В соответствии с четвертым аспектом настоящего изобретения предлагается способ выделения идентифицирующих кодов базовым станциям, образующим часть группы базовых станций в пределах сотовой сети связи, включающий в каждой базовой станции в пределах группы: выбор идентифицирующего кода таким образом, чтобы попытаться по возможности предотвратить выбор одного и того же идентифицирующего кода для соседних базовых станций; и дополнительно включающий в по меньшей мере одной базовой станции в пределах группы: определение того, что возник конфликт, если какая-либо соседняя базовая станция выбрала тот же самый идентифицирующий код, что и указанная по меньшей мере одна базовая станция; и, если возник конфликт, определение того, может ли конфликт быть разрешен указанной базовой станцией или другой базовой станцией в указанной группе.

В соответствии с другими аспектами настоящего изобретения предлагаются базовые станции и узлы управления, функционирующие в соответствии с указанными способами.

Так, в варианте осуществления изобретения при включении каждая точка доступа в пределах группы автоматически выбирает комбинацию основного кода скремблирования/метки величины блока MIB (PSC/MVT) на основании одного или нескольких списков разрешенных основных кодов скремблирования. На основании списка кодов скремблирования, предоставленного ZMS, основных кодов скремблирования, уже выбранных и сообщенных посредством главной таблицы взаимосвязей (MRT), а также результатов собственного мониторинга радиоэфира фемтосотовая точка доступа пытается выбрать уникальную комбинацию основного кода скремблирования/метки MVT. Если выбрать уникальную комбинацию основного кода скремблирования и метки MVT невозможно, то одна из комбинаций основного кода скремблирования и метки MVT, уже используемая другой точкой доступа, может быть использована повторно. Когда точка доступа повторно использует основной код скремблирования, она должна попытаться минимизировать вероятность перекрытия ее зоны покрытия с зоной покрытия другой точки доступа, использующей ту же комбинацию основного кода скремблирования и метки MVT. При осуществлении выбора фемтосотовая точка доступа должна предпочтительно учитывать все основные коды скремблирования, используемые в пределах группы и в других группах, расположенных вблизи (множество групп могут располагаться в одном пространстве), а также другими фемтосотовыми точками доступа, даже если они не являются частью группы.

Краткое описание чертежей

Для более полного раскрытия и описания осуществления настоящего изобретения далее в качестве примера приведено описание со ссылкой на сопроводительные чертежи, на которых:

фиг.1 представляет собой здание в зоне покрытия сотовой сети связи;

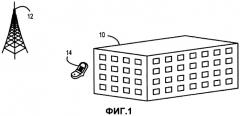

фиг.2 представляет собой схему использования множества фемтосотовых точек доступа в здании;

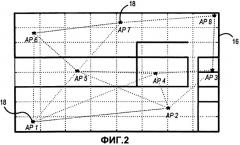

фиг.3 представляет собой схему фемтосотовых точек доступа в более общей сети связи;

фиг.4 представляет собой блок-схему первой процедуры в соответствии с настоящим изобретением;

фиг.5 иллюстрирует ситуацию, в которой может использоваться настоящее изобретение;

фиг.6 представляет собой блок-схему второй процедуры в соответствии с настоящим изобретением;

фиг.7 представляет собой блок-схему, подробно иллюстрирующую часть процедуры, показанной на фиг.6;

фиг.8 представляет собой блок-схему, подробно иллюстрирующую еще одну часть процедуры, показанной на фиг.6;

фиг.9 представляет схему, иллюстрирующую использование настоящего изобретения.

Осуществление изобретения

На фиг.1 показано здание, расположенное в пределах зоны доступа макросотовой базовой станции 12 сотовой сети связи. Таким образом, такие устройства пользователя, как мобильные телефоны 14, портативные компьютеры и т.п., которые находятся вблизи здания 10, могут пользоваться услугами сотовой связи путем установки соединения с сотовой сетью посредством макросотовой базовой станции 12.

Однако известно, что покрытие сотовой сети в здании может быть слабым, что приводит к недоступности обслуживания или необходимости устройствам пользователя передавать сигналы с высокой мощностью передачи, что сокращает время работы аккумуляторной батареи.

Поэтому в здании 10 развернуты фемтосотовые точки доступа, предназначенные для того, чтобы устройства пользователя, расположенные в здании, могли по меньшей мере пользоваться услугами сотовой связи путем установки соединения с сотовой сетью посредством одной из фемтосотовых точек доступа.

Несмотря на то что изобретение описано в настоящем документе со ссылкой на использование фемтосотовых точек доступа в здании, в котором ожидается перемещение пользователей, например офисном здании, образовательном учреждении или торговом центре, очевидно, что изобретение может применяться и в других случаях. Например, изобретение может также применяться для использования фемтосотовых точек доступа за пределами зданий, в частности в местах, в которых имеется общая собственность и/или управление территорией, где ожидается перемещение пользователей.

На фиг.2 показана схема одного уровня 16 внутри здания 10. В этом примере здание 10 представляет собой офисное здание, а весь уровень 16 занят одной организацией. На основании количества ожидаемых пользователей на уровне 16 в любой конкретный момент времени используется подходящее количество фемтосотовых точек 18 доступа. Восемь фемтосотовых точек доступа, показанных на фиг.2, обозначены как АР1-АР8.

Фемтосотовые точки 18 доступа расположены в подходящих местах. Например, фемтосотовая точка доступа может располагаться вблизи точки входа/выхода или у каждой точки входа/выхода, так что пользователи, входящие в здание или покидающие его, могут как можно дольше оставаться соединенными с одной из фемтосотовых точек доступа. Одна или несколько фемтосотовых точек доступа в точках входа/выхода здания, например точка АР5 доступа, может быть назначена «шлюзовой» сотой, то есть может являться шлюзом в фемтосотовую сеть из окружающего макроуровня. Кроме того, фемтосотовые точки доступа должны быть распределены в пространстве, так чтобы любой пользователь в этом пространстве имел возможность установки соединения с одной из фемтосотовых точек доступа.

На фиг.3 показана схема, иллюстрирующая сетевые соединения фемтосотовых точек доступа. Более конкретно, все фемтосотовые точки 18 доступа в группе соединены с локальной вычислительной сетью (ЛВС), имеющей сервер 20 локальной вычислительной сети, который также имеет соединение с глобальной вычислительной сетью 22, в частности с общественной глобальной вычислительной сетью, такой как Интернет. Фемтосотовые точки 18 доступа выполнены с возможностью соединения по глобальной вычислительной сети 22 с базовой сетью 24 сотовой сети связи. Базовая сеть 24 включает узел 26 управления, который по необходимости осуществляет мониторинг и управление работой фемтосотовых точек 18 доступа.

В одном варианте осуществления изобретения узел 26 управления распространяет во все фемтосотовые точки 18 доступа в группе значимую (релевантную) информацию о группе, включая идентификаторы всех фемтосотовых точек доступа в группе, и их основные параметры радиосвязи, например абсолютный номер канала радиосвязи системы UTRA (UARFCN, UTRA Absolute RF Channel Number) и код скремблирования (SC), код области местоположения (LAC, Location Area Code) и идентификатор соты, а также первоначальные уровни мощности.

Фемтосотовая точка доступа может перейти в режим мониторинга нисходящей линии связи, в котором она может детектировать сигналы, передаваемые другими фемтосотовыми точками доступа, для получения идентификаторов соседних фемтосотовых точек доступа. Таким образом, путем сопоставления детектированного номера UARFCN или кода скремблирования и кода LAC или идентификатора соты, передаваемых каждой фемтосотовой точкой доступа, с информацией, принимаемой из узла 26 управления, фемтосотовая точка 18 доступа может автоматически заполнить таблицу соседних точек доступа. Данная таблица может использоваться в дальнейшем в случае осуществления хендоверов для обеспечения локальной мобильности. Таким образом, в пределах группы обеспечивается полная поддержка мобильности. Повторный выбор соты с другими фемтосотовыми точками доступа достигается посредством передачи каждой точкой доступа соответствующей информации о несущей и коде скремблирования. Хендовер из одной фемтосотовой точки доступа в другую может быть выполнен благодаря тому, что каждая фемтосотовая точка доступа имеет полную карту своих соседних фемтосотовых точек доступа, включая их идентификаторы, и поэтому может передать команду хендовера, которая однозначно указывает на конкретную фемтосотовую точку доступа. Обеспечивается полная поддержка мобильных вызовов в сетях с коммутацией каналов, сетях с коммутацией пакетов, а также сетях со множеством каналов радиодоступа (Multi-RAB), а также поддержка хендовера между фемтосотовыми точками доступа с одной частотой (intra-frequency) и хендовера между фемтосотовыми точками доступа с разными частотами (inter-frequency).

Кроме того, каждая фемтосотовая точка доступа принимает периодические сообщения об измерении от устройств пользователя, с которыми установлено соединение, при этом данные сообщения указывают на уровень сигнала соседних фемтосотовых точек доступа с той же частотой. Кроме того, каждая фемтосотовая точка доступа передает управляющие сообщения об измерении в устройства пользователя, с которыми установлено соединение и которые работают в сжатом режиме, запрашивая осуществление периодических измерений их соседних фемтосотовых точек доступа с иной частотой.

Кроме того, каждая фемтосотовая точка доступа выполнена с возможностью осуществления связи с другой фемтосотовой точкой доступа посредством локальной вычислительной сети, с которой они соединены.

На фиг.4 показана блок-схема, иллюстрирующая в целом процедуру, осуществляемую в фемтосотовой точке доступа при выборе основного кода скремблирования. Данную процедуру выполняют предпочтительно каждый раз при включении фемтосотовой точки доступа. В дальнейшем данная процедура может быть выполнена всякий раз, когда вероятно получение других результатов. Например, когда фемтосотовая точка доступа детектирует сигналы из новой ближней фемтосотовой точки доступа, данная процедура может быть выполнена повторно с целью проверки того, что выбранный код скремблирования остается оптимальным.

На шаге 40 фемтосотовая точка доступа учитывает данные, принятые в режиме мониторинга нисходящей линии связи (DLMM, downlink monitor mode). Как указано выше, эти данные включают идентификатор каждой соты, для которой возможно детектировать сигналы, а также включают коды скремблирования, используемые указанными сотами.

Кроме того, фемтосотовая точка доступа учитывает данные, содержащиеся в текущей главной таблице взаимосвязей (MRT, Master Relationship Table).

Данная таблица включает информацию о каждой фемтосотовой точке доступа в группе, а именно уникальный идентификатор соты фемтосотовой точки доступа, групповой идентификатор фемтосотовой точки доступа, частоту и основной код скремблирования, выбранный фемтосотовой точкой доступа, идентификатор соты, основной код доступа, номер UARFCN, регулировку мощности передачи канала CPICH и мощность передачи канала CPICH других фемтосотовых точек доступа, а также базовые станции nodeB макроуровня, детектированные данной фемтосотовой точкой доступа, и информацию о детектированной соте с самым высоким уровнем сигнала.

Каждый раз при первом включении фемтосотовой точки доступа она транслирует сообщение для указания на то, что теперь она является частью сети. Затем произвольная фемтосотовая точка доступа передает ей копию таблицы MRT для начала ее автоматического конфигурирования.

Новые фемтосотовые точки доступа всегда добавляются в таблицу MRT с определенной отметкой времени (отметкой времени создания). Приоритет фемтосотовой точки доступа иногда определяется по величине отметки времени, как описано ниже.

Каждый раз при изменении фемтосотовой точкой доступа своей конфигурации (при выборе новой частоты и/или кода скремблирования или обновлении таблицы мобильности) она заново передает таблицу MRT с указанными изменениями по локальной вычислительной сети. Кроме того, система управления может удалить фемтосотовые точки доступа из таблицы MRT, если они кажутся неактивными.

Каждый раз при получении фемтосотовой точкой доступа обновленной главной таблицы взаимосвязей она проверяет то, добавлена ли она в качестве соседней точки доступа любой другой фемтосотовой точкой доступа, и если да, то осуществляет обмен списком.

Кроме того, фемтосотовая точка доступа проверяет наличие конфликтов основного кода скремблирования (PSC) и устраняет их посредством выполнения процедуры для задания кода скремблирования, как описано ниже.

На основании информации, принятой на шаге 40, фемтосотовая точка доступа может разделить другие фемтосотовые точки доступа в группе на классы (tiers). Класс соседней фемтосотовой точки доступа (или соседней точки макроуровня) указывает на количество шагов, посредством которых фемтосотовая точка доступа узнала о соседней точке доступа. Таким образом, соседняя точка доступа класса 1 может быть точкой доступа, которую фемтосотовая точка доступа обнаружила сама в режиме мониторинга нисходящей линии связи. В альтернативном варианте соседняя точка доступа могла определить фемтосотовую точку доступа в своем собственном режиме мониторинга нисходящей линии связи и данная фемтосотовая точка доступа могла узнать об этом посредством главной таблицы взаимосвязей и воспроизвела взаимосвязь со своей стороны. Соседняя точка доступа класса 2 представляет собой точку доступа, о которой фемтосотовая точка доступа узнала посредством соседней точки доступа класса 1. Информация о соседней точке доступа класса 2 может быть получена из блока 11 системной информации (SIB, System Information Block) фемтосотовой точки доступа класса 1 или соседней точки доступа макроуровня. В альтернативном варианте информация о соседней точке доступа класса 2 может быть получена путем обращения к записи о соседней точке доступа класса 1 в главной таблице взаимосвязей. Соседняя точка доступа класса 3 представляет собой точку доступа, о которой фемтосотовая точка доступа узнала посредством обращения к записи в главной таблице взаимосвязей соседней точки доступа класса 2. В зависимости от размера сети также могут существовать соседние точки доступа более низких классов, при этом фемтосотовая точка доступа узнает о них путем обращения к записи о соседней точке доступа в предыдущем классе в главной таблице взаимосвязей.

На шаге 42 процедуры, показанной на фиг.4, фемтосотовая точка доступа принимает информацию о резерве выбора основного кода скремблирования (PSC), то есть список основных кодов скремблирования, из которого она может выбрать свой собственный основной код скремблирования.

В одном варианте осуществления изобретения основные коды скремблирования, доступные в сотовой сети, разделены на список внешних кодов скремблирования и список внутренних кодов скремблирования. Основные коды скремблирования в списке внешних кодов скремблирования представляют собой предпочтительные коды скремблирования. Эти коды скремблирования встречаются в списках соседних сот макроуровня и, как правило, используются теми фемтосотовыми точками доступа, которым доступен макроуровень. Основные коды скремблирования в списке внутренних кодов скремблирования представляют собой не являющиеся предпочтительными коды скремблирования. Эти коды скремблирования не встречаются в списках соседних сот макроуровня и поэтому, как правило, могут использоваться лишь теми фемтосотовыми точками доступа, которым недоступен макроуровень.

Таким образом, на шаге 42 фемтосотовая точка доступа принимает, например, из узла 26 управления информацию о том, содержит ли его резерв выбора только основные коды скремблирования в списке внешних кодов скремблирования, или же он также содержит коды скремблирования в списке внутренних кодов скремблирования. Этот механизм используется для предоставления явным образом фемтосоты в качестве шлюзовой соты, то есть соты в точке входа в зону покрытия фемтосоты или в точке выхода из нее.

Кроме того, фемтосота также может принимать из узла 26 управления информацию, позволяющую ей автоматически определить, следует ли конфигурировать себя с этим статусом шлюза. Например, фемтосотовая точка доступа может быть сконфигурирована таким образом, чтобы она собирала статистические данные на основании ретроспективных данных об устройствах пользователя, осуществляющих повторный выбор из фемтосотовой точки доступа в макросеть или в фемтосотовую точку доступа из макросети. На основании последних ретроспективных данных фемтосотовая точка доступа может опередить, следует ли ей функционировать в качестве шлюзовой соты. Этот статус может измениться. Например, фемтосотовая точка доступа может сконфигурировать себя как шлюзовую соту, ограничив себя лишь выбором основных кодов скремблирования из списка внешних кодов скремблирования. Однако, если в группу, находящуюся ближе к точке выхода из всей зоны покрытия или точке входа в нее, помещают новую фемтосотовую точку доступа, после этого происходит намного меньше событий повторного выбора между первой фемтосотовой точкой доступа и макроуровнем и первая фемтосотовая точка доступа может затем определить на основании этих более свежих ретроспективных данных, что ей больше не требуется функционировать в качестве шлюзовой соты. После этого она может выбрать основные коды скремблирования либо из списка внешних кодов скремблирования, либо из списка внутренних кодов скремблирования.

На шаге 44 фемтосотовая точка доступа задает свою оценку выбора, использование которой описано ниже. Оценка выбора определяется следующим образом: [количество основных кодов скремблирования в резерве выбора] - [количество уникальных основных кодов скремблирования, находящихся в резерве выбора и используемых одой из соседних точек доступа класса 1].

На шаге 46 фемтосотовая точка доступа определяет, существует ли какой-либо основной код скремблирования в резерве выбора, который еще не используется в одной из фемтосотовых точек доступа, перечисленных в главной таблице взаимосвязей, или в любой другой фемтосотовой точке доступа, которую она может детектировать. (Например, фемтосотовая точка доступа может иметь возможность детектирования фемтосотовых точек доступа в других организациях или в соседних жилых зданиях).

Если в резерве выбора существует неиспользуемый основной код скремблирования, процедура переходит на шаг 48, на котором фемтосотовая точка доступа выбирает неиспользуемый основной код скремблирования. Если таких основных кодов скремблирования несколько, фемтосотовая точка доступа может выбрать один основной код скремблирования случайным образом. Однако основным кодам скремблирования в списке внешних кодов скремблирования предпочтительно должен быть отдан приоритет по отношению к кодам скремблирования в списке внутренних кодов скремблирования, если в резерве выбора содержатся оба кода. Затем на шаге 50 фемтосотовая точка доступа выбирает метку величины главного блока информации (MIB, Master Information Block) (MIB Value tag). Фемтосотовая точка доступа может выбрать метку MVT, например, случайным образом.

Если на шаге 46 определено, что полностью неиспользуемый код скремблирования отсутствует, осуществляется переход на шаг 52, на котором определяется, существует ли в резерве выбора какой-либо основной код скремблирования, который еще не используется в одной из соседних точек доступа класса 1 или класса 2. Следует отметить, что способ выбора основного кода скремблирования учитывает только те соседние точки доступа, которые имеют один и тот же номер UARFCN, однако в большинстве случаев согласно этому критерию будут включены все фемтосотовые точки доступа в пределах группы. Таким образом, если неиспользуемые основные коды скремблирования в резерве выбора отсутствуют, в способе осуществляется попытка по возможности найти основной код скремблирования, который используется только соседней точкой доступа класса 3 (или более высокого класса).

Если на шаге 52 определено, что в резерве выбора имеется один или несколько основных кодов скремблирования, которые еще не используются в одной из соседних точек доступа класса 1 или 2, осуществляется переход на шаг 54. На шаге 54 для каждого из этих основных кодов скремблирования фемтосотовая точка доступа формирует счетчик количества раз, которое каждая комбинация основного кода скремблирования и метки MVT встречается в списке детектированных соседних точек доступа всех фемтосотовых точек доступа. Ожидается, что, если комбинация основного кода скремблирования и метки MVT часто встречается как детектированная соседняя точка доступа в главной таблице взаимосвязей, то данная комбинация на используется изолированной фемтосотовой точкой доступа, и поэтому желательно попытаться избежать использования этой комбинации основного кода скремблирования и метки MVT. Поэтому на шаге 54 фемтосотовая точка доступа выбирает комбинацию основного кода скремблирования и метки MVT, которая имеет наименьшую величину счетчика. На этом шаге фемтосотовая точка доступа может иметь возможность выбрать комбинацию основного кода скремблирования и метки MVT, которая еще не используется, даже если все основные коды скремблирования в резерве выбора используются. Использование разных меток MVT заставляет устройство UE пользователя выполнять обновление области местоположения при перемещении в зону покрытия другой фемтосотовой точки доступа с тем же самым основным кодом скремблирования.

Если на шаге 52 определено, что основной код скремблирования, который еще не используется в одной из соседних точек доступа класса 1 или 2, в резерве выбора отсутствует, осуществляется переход на шаг 56. На шаге 56 определяется, существует ли какой-либо основной код скремблирования в резерве выбора, который еще не используется в одной из соседних точек доступа класса 1 (то есть существует ли какой-либо основной код скремблирования в резерве выбора, который используется только соседними точками доступа класса 2).

Если на шаге 56 определено, что имеется один или несколько основных кодов скремблирования, которые используется только в соседней точке доступа класса 2, осуществляется переход на шаг 58. На шаге 58 фемтосотовая точка доступа выбирает комбинацию основного кода скремблирования и метки MVT. В частности, как и на указанном выше шаге 54, фемтосотовая точка доступа выбирает комбинацию основного кода скремблирования и метки MVT, которая имеет наименьшую величину счетчика.

Если на шаге 56 определено, что все коды скремблирования в резерве выбора уже используются соседними точками доступа класса 1, осуществляется переход на шаг 60, на котором выбирается один из основных кодов скремблирования. В этом примере выбор осуществляется таким образом, чтобы попытаться минимизировать вероятность интерференции с другими устройствами, использующими этот основной код скремблирования. В этом примере фемтосотовая точка доступа выбирает код скремблирования из числа основных кодов скремблирования только в списке внешних кодов скремблирования.

Для того чтобы сделать выбор, фемтосотовая точка доступа формирует для каждого из этих основных кодов скремблирования величину, представляющую комбинацию величины счетчика и весового коэффициента потерь в тракте распространения сигнала. В частности, данная комбинация формируется путем суммирования нормализованной величины счетчика и нормализованной величины потерь в тракте распространения сигнала.

Нормализованная величина счетчика (norm_occ_t1) может быть получена из величины суммы (occ_t1) путем определения сначала максимальной величины счетчика в классе 1 для любого основного кода скремблирования (max_occ_t1), после чего нормализованная величина счетчика может быть получена для каждого основного кода скремблирования по формуле

norm_occ_t1=occ_t1/max_occ_t1.

Нормализованная величина потерь в тракте распространения сигнала для каждого основного кода скремблирования определяется путем определения потерь в тракте распространения сигнала (Path_Loss) между фемтосотовой точкой доступа, выполняющей данную процедуру, и каждой из ее соседних точек доступа. Потери в тракте распространения сигнала могут быть вычислены благодаря тому, что каждая сота передает свою мощность передачи CPICH (CPICH Тх) (которая также сообщается посредством главной таблицы взаимосвязей), и фемтосотовая точка доступа может определить потери в тракте распространения сигнала по этой мощности передачи и принимаемого сигнала RSCP (мощности принимаемого сигнала), который она детектирует в режиме мониторинга нисходящей линии связи, то есть по формуле

Path_-Loss (в дБ) = мощность передачи CPICHTx [детектированной соседней точки доступа] - RSCP [детектированной соседней точки доступа]

После вычисления указанных величин потерь в тракте распространения сигнала фемтосотовая точка доступа определяет наименьшие и наибольшие потери в тракте распространения сигнала между фемтосотой и ее детектированными соседними точками доступа. То есть:

Min Path Loss (минимальные потери в тракте распространения сигнала) = наименьшие потери в тракте распространения сигнала между фемтосотовой точкой доступа и любой детектированной соседней точкой доступа

Max Path Loss (максимальные потери в тракте распространения сигнала) = наибольшие потери в тракте распространения сигнала между фемтосотовой точкой доступа и любой детектированной соседней точкой доступа

Затем применяется сдвиг с использованием параметра Path_Loss_Weight_Offset, предоставляемого узлом управления.

Max Path Loss = Max Path Loss - Max Path Loss * Path_Loss_Weight_Offset

Затем для всех детектированных соседних точек доступа может быть вычислена нормализованная величина потерь в тракте распространения сигнала (Norm_Path_Loss_Weight) по следующей формуле

N o r m _ P a t h _ L o s s _ W e i g h t = 1 − ( P a t h _ L o s s − M i n _ P a t h _ L o s s ) M a x _ P a t h _ L o s s − M i n _ P a t h _ L o s s .

Как указано выше, затем фемтосотовая точка доступа вычисляет комбинацию величины счетчика и весового коэффициента потерь в тракте распространения сигнала путем сложения нормализованной величины суммы (norm_occ_t1) и нормализованной величины потерь в тракте распространения сигнала (Norm_Path_Loss_Weight). На основании указанных вычислений фемтосотовая точка доступа выбирает основной код скремблирования, имеющий наименьшую объединенную величину.

Затем осуществляется переход на шаг 62, на котором определяется, существует ли для выбранного основного кода скремблирования какая-либо метка MVT, которая не используется. Если такая метка существует, выполняется переход на шаг 64, на котором выбирается неиспользуемая метка MVT.

Если на шаге 62 определено, что неиспользуемая метка MVT отсутствует, осуществляется переход на шаг 66. На шаге 66 фемтосотовая точка доступа учитывает отдельные величины комбинации величины счетчика и весового коэффициента потерь в тракте распространения сигнала для каждой метки MVT, связанной с выбранным основным кодом скремблирования, после чего выбирается данная метка MVT.

На фиг.4 показана процедура, выполняемая в каждой точке доступа в группе при запуске.

Очевидно, что в данном способе осуществляется попытка по возможности предотвратить выбор основных кодов скремблирования, которые используются другими фемтосотовыми точками доступа или по меньшей мере соседними фемтосотовыми точками доступа класса 1. Если один и тот же основной код скремблирования используется двумя ближними фемтосотовыми точками доступа, то обновление области местоположения между указанными точками доступа может завершиться неудачно или приемник устройства пользователя UE, объединяющий сигналы из двух фемтосотовых точек доступа, может сбросить вызов.

В данном способе поддерживаются два возможных диапазона кодов скремблирования (внешний и внутренний). Оператор имеет возможность смещения к выбору с преобладанием внутренних основных кодов скремблирования для минимизации количества внешних основных кодов скремблирования и минимизации тем самым объема списка соседних сот, поддерживаемого сотами на макроуровне. Однако, если в системе управления оператором не указано иное, в данном способе отдается предпочтение выбору внешнего кода скремблирования относительно внутреннего кода скремблирования.

Главная таблица взаимосвязей, принимаемая фемтосотовой точкой доступа, выбирающей свой основной код скремблирования, содержит информацию о всех фемтосотовых точках доступа в организации, даже если они выделены разным группам. Поэтому способ может учитывать комбинации основного кода скремблирования и метки MVT в других группах организации, даже если они не могут быть напрямую детектированы фемтосотовой точкой доступа, выбирающей свой основной код скремблирования. Другие фемтосотовые точки доступа учитываются, только если они могут быть детектированы фемтосотовой точкой доступа, выбирающей свой основной код скремблирования, или если они встречаются в списке соседних сот соты, которая может быть детектирована.

В целом в данной процедуре выбираются неиспользуемые комбинации кода скремблирования (PSC) и метки MVT перед повторным использованием комбинации основного кода скремблирования и метки MVT. Например, когда необходимо повторно использовать основной код скремблирования, в данной процедуре осуществляется попытка выбора неиспользуемой комбинации основного кода скремблирования и метки MVT для того основного кода скремблирования, который используе