Инкапсуляция адреса асимметричной сети

Иллюстрации

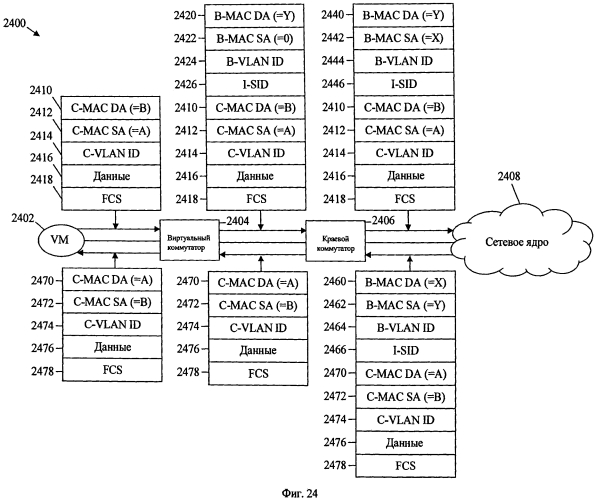

Показать всеИзобретение относится к сетям связи Технический результат изобретения заключается в уменьшении рабочей нагрузки краевого коммутатора, выполняющего только декапсуляцию кадра, инкапсуляция выполняется в виртуальном коммутаторе. Устройство с виртуальным коммутатором принимает предварительно инкапсулированный исходящий фрейм от локального коммутатора и передает предварительно инкапсулированный исходящий фрейм в шлюз, находящийся в целевом местоположении, при этом передатчик не инкапсулирует фреймы, принятые из локальных коммутаторов, и декапсулирует входящий фрейм от удаленного шлюза, предназначенный для локальных хост-устройств. 2 н. и 16 з.п. ф-лы, 31 ил., 7 табл.

Реферат

Уровень техники

Современные сети для связи и передачи данных состоят из узлов, которые транспортируют данные через сеть. Узлы могут включать в себя маршрутизаторы, коммутаторы, мосты или их комбинации, которые транспортируют отдельные пакеты данных или фреймы через сеть. Некоторые сети могут предлагать услуги по обработке данных, которые перенаправляют фреймы данных из одного узла в другой узел через сеть, без использования предварительно сконфигурированных маршрутов по промежуточным узлам. Другие сети могут направлять фреймы данных из одного узла в другой узел через сеть вдоль предварительно сконфигурированных или предварительно установленных путей.

Раскрытие изобретения

В одном варианте осуществления раскрытие включает в себя устройство, содержащее коммутатор, соединенный с множеством узлов, и выполненный с возможностью инкапсулировать множество исходящих фреймов из узлов путем добавления заголовка к исходящим фреймам, и шлюз, содержащий множество нисходящих портов, соединенных с множеством локальных коммутаторов, которые соединены с множеством локальных узлов в локальном месте, и восходящих портов, соединенных с множеством удаленных шлюзов и множеством центральных коммутаторов в сети, и выполненный с возможностью декапсулировать множество входящих фреймов от множества удаленных узлов через удаленные шлюзы в локальные узлы, соединенные с локальными коммутаторами через указанный шлюз, включающий в себя указанный коммутатор, путем удаления заголовка из входящих фреймов, при этом добавление заголовка к исходящим фреймам с помощью коммутатора уменьшает размер таблицы адресов для пересылки в удаленных шлюзах и центральных коммутаторах в сети, которая используется для пересылки исходящих фреймов от этих узлов.

В другом варианте осуществления раскрытие включает в себя сетевой компонент, содержащий приемник, выполненный с возможностью принимать исходящий фрейм от локального хост-устройства, логическую цепь, выполненную с возможностью отображать адрес назначения (DA) для целевого хост-устройства в исходящем фрейме на DA для целевого местоположения целевого хост-устройства и инкапсулировать исходящий фрейм с использованием DA для целевого местоположения, и передатчик, выполненный с возможностью принимать предварительно инкапсулированный исходящий фрейм из локального коммутатора и посылать предварительно инкапсулированный исходящий фрейм в шлюз в целевом местоположении,

при этом передатчик не выполняет инкапсуляцию фреймов, принимаемых от локальных коммутаторов, и декапсуляцию входящего фрейма от удаленного шлюза, предназначенный для передачи в локальные хост-устройства.

В еще одном, другом варианте осуществления, раскрытие включает в себя способ, содержащий этапы, на которых: принимают в локальном узле фрейм, адресованный в удаленное хост-устройство, от локального хост-устройства, передают запрос на разрешение адреса в протокол разрешения адресов (ARP) или сервер обнаружения соседей устройств (ND)/службы каталогов (DS), для извлечения отображения адресов для удаленного хост-устройства, добавляют внешний заголовок к фрейму на основе отображения адресов для удаленного хост-устройства, и передают фрейм в коммутатор шлюза, который пересылает указанный фрейм в удаленное хост-устройство через коммутатор удаленного шлюза.

Эти и другие признаки будут более понятны из следующего подробного описания изобретения, которое следует рассматривать совместно с приложенными чертежами и формулой изобретения.

Краткое описание чертежей

Для более полного понимания данного раскрытия ниже будет сделана ссылка на следующее краткое описание, которое следует рассматривать совместно с приложенными чертежами, и подробное описание, в котором одинаковыми номерами ссылочных позиций обозначен одинаковые части.

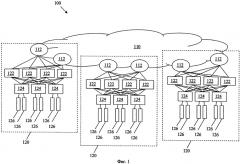

На фиг.1 показана схема варианта осуществления услуги взаимно соединенных (VPLS) LAN виртуальной частной локальной сети (LAN).

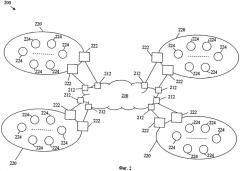

На фиг.2 показана схема варианта осуществления сети виртуального уровня 2.

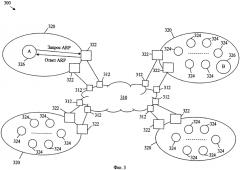

На фиг.3 показана схема варианта осуществления механизма пограничного контроля.

На фиг.4 показана схема варианта осуществления схемы передачи фрейма данных.

На фиг.5 показана схема другого варианта осуществления схемы передачи фрейма данных.

На фиг.6 показана схема другого варианта осуществления схемы передачи фрейма данных.

На фиг.7 показана схема варианта осуществления взаимно соединенных сайтов уровня 2.

На фиг.8 показана схема варианта осуществления расширения уровня 2 по многоадресным областям.

На фиг.9 показана схема варианта осуществления сети псевдоуровня 2 по многоадресным областям.

На фиг.10 показана схема варианта осуществления механизма ограничения адреса области.

На фиг.11 показана схема другого варианта осуществления схемы передачи фрейма данных.

На фиг.12 показана схема другого варианта осуществления схемы передачи фрейма данных.

На фиг.13 показана схема другого варианта осуществления схемы передачи фрейма данных.

На фиг.14 показана схема другого варианта осуществления схемы передачи фрейма данных.

На фиг.15 показана схема варианта осуществления схемы широковещательной передачи.

На фиг.16 показана схема другого варианта осуществления схемы широковещательной передачи.

На фиг.17 показана схема варианта осуществления взаимно соединенных районов сети.

На фиг.18 показана схема другого варианта осуществления взаимно соединенных районов сети.

На фиг.19 показана схема варианта осуществления схемы прокси ARP.

На фиг.20 показана схема другого варианта осуществления схемы передачи фрейма данных.

На фиг.21 показана схема другого варианта осуществления схемы прокси ARP.

На фиг.22 показана схема варианта осуществления схемы обхода отказа.

На фиг.23 показана схема варианта осуществления физического сервера.

На фиг.24 показана схема варианта осуществления схемы асимметричной инкапсуляции адреса сети.

На фиг.25 показана схема варианта осуществления схемы обработки ARP.

На фиг.26 показана схема варианта осуществления расширенной полезной нагрузки ARP.

На фиг.27 показана схема варианта осуществления другой схемы передачи фрейма данных.

На фиг.28 показана схема протокола варианта осуществления улучшенного способа обработки ARP.

На фиг.29 показана схема протокола варианта осуществления расширенного способа определения адресов.

На фиг.30 показана схема варианта осуществления модуля компонента сети.

На фиг.31 показана схема варианта осуществления вычислительной системы общего назначения.

Осуществление изобретения

Вначале следует понимать, что, хотя иллюстративное воплощение одного или больше вариантов осуществления представлено ниже, раскрытые системы и/или способы могут быть воплощены с использованием любого количества технологий, известных или существующих в настоящее время. Раскрытие никоим образом не следует ограничивать иллюстративными вариантами осуществления, чертежами и технологиями, представленными ниже, за исключением примерных конструкций и вариантов воплощения, показанных и описанных здесь, но могут быть модифицированы в пределах объема приложенной формулы изобретения, вместе с ее полным объемом эквивалентов.

Современные сети передачи данных, которые могут представлять собой сети уровня 2 или уровня 3, обеспечивают возможность соединения с "облачными" услугами и виртуальными машинами (VM), для которых может потребоваться охват по множеству мест положения или сайтов. Иногда сети уровня 2 для центров данных, которые соединяют кластеры услуг (или VM) и устройства-накопители, должны осуществлять охват множества мест положения. Сети центра данных также, возможно, должны находиться на уровне сетей уровня 2 для поддержки уже развернутых вариантов применения и, таким образом, экономии средств, например, миллионов долларов. Передача данных на уровне 2 между кластером услуг и/или устройствами накопителями включает в себя балансирование нагрузки, кластеризацию базы данных, восстановление ошибок виртуального сервера, транспарентные операции ниже сетевого уровня (уровень 3), распространение подсети по множеству местоположений и избыточность. Передача данных на уровне 2 также включает в себя механизм поддержания жизнеспособности между приложениями. Некоторым приложениям требуются одинаковые IP-адреса для связи во множестве мест положений, где один сервер может быть активным, и другой сервер может находиться в дежурном режиме. Активные серверы и серверы в дежурном режиме (в различных местах положений) могут выполнять обмен сообщениями для поддержания жизнеспособности между собой, что может потребовать использования механизма поддержания жизнеспособности уровня 2.

На фиг.1 иллюстрируется вариант осуществления взаимно соединенных VPLS локальных вычислительных сетей (LAN) 100. Взаимно соединенные VPLS LAN 100 представляют собой масштабируемый механизм, который можно использовать для соединения сети уровня 2 через множество мест положений DC, например, физических мест положений для установления унифицированной или плоской сети уровня 2. Взаимно соединенные VPLS LAN 100 могут содержать VPLS 110 и множество LAN 120, которые могут быть соединены с VPLS 110 через множество краевых узлов 112, таких как краевые маршрутизаторы. Каждая LAN 120 может содержать множество коммутаторов 122 уровня 2, соединенных с соответствующими краевыми узлами 112, множество коммутаторов 124 доступа, соединенных с соответствующими коммутаторами уровня 2, множество VM 126, соединенных с соответствующими коммутаторами 124 доступа. Компоненты взаимно соединенных VPLS LAN 100 могут быть скомпонованы, как показано на фиг.1.

VPLS 110 может представлять собой любую сеть, которая выполнена с возможностью соединения с LAN 120 через разные места положения или DC. Например, VPLS 110 может содержать сеть Уровня 3, для взаимного соединения LAN 120 через различные DC. Коммутаторы 122 уровня 2 могут быть выполнены с возможностью выполнять обмен данными с уровнем соединения данных модели взаимного соединения открытой системы (OSI). Примеры протоколов соединения данных включают в себя Ethernet для LAN, протокол "из точку-в точку" (РРР), протокол соединения данных высокого уровня (HDLC), и усовершенствованный протокол управления передачей данных (ADCCP) для соединений "из точку-в точку". Коммутаторы 124 доступа могут быть выполнены с возможностью перенаправления данных между коммутаторами 122 уровня 2 и VM 126. VM 126 могут содержать виртуальные машины системы, которые обеспечивают платформы системы, например, операционные системы (OS) и/или виртуальные машины процесса, в которых работают программы или приложения. VM 126 в каждой LAN 120 может быть распределены по множеству процессоров, центральных процессорных устройств (CPU) или компьютерных систем. Множество VM 126 в LAN 120 также могут совместно использовать одни и те же системные ресурсы, такие как пространство на диске, запоминающее устройство, процессор и/или другие вычислительные ресурсы. VM 126 могут быть расположены на полке и соединены с соответствующими LAN 120, например, через коммутаторы 124 доступа.

Некоторые аспекты VPLS взаимно соединенных LAN 100 могут представлять непрактичные или нежелательные проблемы при воплощении. В одном аспекте VPLS 110 могут потребовать воплощения глобальной вычислительной сети (WAN), которая поддерживает коммутацию метки протокола с множеством меток (MPLS). Однако некоторые операторы не поддерживают MPLS через WAN и, таким образом, могут иметь трудности при воплощении взаимно соединенных VPLS LAN 100. Кроме того, для разрешения адресов уровня соединения с хост-устройствами, например, для VM 126 через LAN 120, может потребоваться протокол ARP IP версии четыре (IPv4) или ND IP версии шесть (IPv6), такой как IPv4 ARP, описанный в Internet Engineering Task Force (IETF) Request for Comments (RFC) 826 и IPv6 ND, описанный IETF RFC 4861, оба из которых представлены здесь по ссылке. ARP может выполнять лавинные запросы во все взаимно соединенные LAN 120 и, таким образом, отбирать существенное количество системных ресурсов (например, ширины полосы). С таким механизмом лавинного ARP могут быть связаны проблемы масштабирования, по мере того, как увеличивается количество LAN 120 и/или VM 126. Для взаимно соединенной VPLS LAN 100 также требуется устанавливать псевдопровода (PWs) сетки, для соединения с LAN 120, что может потребовать интенсивной конфигурации и технической поддержки состояния туннелей. В некоторых сценариях VPLS 110 может использоваться пограничный шлюзовый протокол (BGP) для раскрытия LAN 120 и построения сетки PW для каждой LAN 120.

Виртуализация оптического транспорта (OTV) представляет собой другой масштабируемый механизм, который был предложен для соединения сетей уровня 2 через множество мест положения или DC для установления плоской сети уровня 2. OTV представляет собой способ, предложенный Cisco, который зависит от IP инкапсуляции передач данных уровня 2. OTV может использовать протокол маршрутизации промежуточная система - промежуточная система (IS-IS) для распределения возможности доступа к MAC в пределах каждого местоположения (например, DC) для других мест положения. Схема OTV также может иметь некоторые непрактичные или нежелательные аспекты. В одном аспекте OTV может потребовать поддержки относительно большого количества групп многоадресной передачи для провайдера базовой сети IP. Поскольку каждая LAN может иметь отдельную топологию наложения, может существовать относительно большое количество топологий наложения, которые поддерживаются IP сетью провайдера услуги, что может составить нагрузку на базовую сеть. OTV также могут потребовать, чтобы краевой узел использовал протокол администрирования групп Интернет (IGMP), для соединения с различными группами многоадресной передачи в области IP. Если каждый краевой узел будет соединен с множеством VLAN, может потребоваться участие краевого узла во множестве групп IGMP.

В OTV краевые устройства, такие как шлюз, в каждом местоположении, могут представлять собой IP хост-устройства, которые находятся на расстоянии одного транзитного участка друг от друга, что может не потребовать воплощения протокола состояния соединения между краевыми устройствами для обмена информацией о возможности доступа. Однако состояние соединения также может использоваться для аутентификации однорангового устройства, что может потребоваться в OTV, если одноранговое устройство присоединяется к VLAN, путем передачи отчета IGMP версии 3 (IGMPv3). В качестве альтернативы, OTV может использовать способ аутентификации BGP. Однако моменты времени аутентификации BGP могут быть другими, чем моменты времени аутентификации IS-IS. Например, BGP может быть настроен на рабочие характеристики, составляющие секунды, и IS-IS может быть настроен на субсекундные рабочие характеристики. Кроме того, протокол IS-IS может не быть пригодным для обработки, по существу, больших количеств хост-устройств и VM, например, десятки тысяч, в каждом местоположении, в системе OTV. OTV также может быть непригодной для поддержки десятков тысяч закрытых групп пользователей.

Здесь раскрыты системы и способы для обеспечения масштабируемого механизма для соединения множества сетей уровня 2 во множестве разных мест положений, для получения плоской или одиночной сети уровня 2. Механизм масштабирования может разрешать некоторые из аспектов или проблем для получения плоской сети уровня 2, которые охватывают множество мест положения. Механизм масштабирования может способствовать раскрытию топологии по местам положения, путем поддержки масштабируемого разрешения адресов для приложений, и обеспечивая возможность поддержки сетевых переключателей множества адресов, ассоциированных со всеми или множеством хост-устройств по местам положений. Механизм масштабирования также может способствовать передаче графика через разные места положения и широковещательной передаче графика, например, для неизвестных хост-адресов и поддержки групп многоадресной передачи.

Способы включают в себя механизм управления границей, для масштабирования относительно большого плоского уровня 2 по множеству местоположений. При этом приложения, серверы и/или VM могут не иметь информации о виртуальной сети уровня 2, которая содержит множество сетей уровня 2, взаимно соединенных с другой сетью, такой как сеть уровня 3, уровня 2,5, или уровня 2. Сети уровня 2 могут быть расположены в разных или отдельных физических местах положения, на множестве этажей, в одном местоположении, или во множестве рядов, взаимно соединенных уровнем 3. Механизм разрешения адреса, независимого от протокола, также можно использовать, и он может быть пригодным для обработки относительно большой виртуальной сети уровня 2 и/или, по существу, большого количества сетей уровня 2 по множеству мест положений.

На фиг.2 иллюстрируется вариант осуществления виртуальной сети 200 уровня 2 по разным DC или физическим местам положения. Сеть 200 виртуального уровня 2 может представлять собой масштабируемый механизм для соединения сети уровня 2 по множеству мест положения, например, географических мест положения или DC, или множеству сайтов в пределах одного центра данных для установления унифицированной или плоской сети уровня 2. Виртуальная сеть 200 уровня 2 может содержать сеть 210 услуги и множество сетей 220 уровня 2 могут быть соединены с сетью 210 услуги через множество краевых узлов 212, таких как краевые маршрутизаторы. Сеть 210 обслуживания может называться здесь схемой взаимного соединения, такой как сеть провайдера услуги, основная сеть, сеть уровня 3, сеть уровня 2 или 2,5, или любая другая сеть, которая соединяет или взаимно соединяет компоненты в множестве сайтов. Каждая сеть 220 уровня 2 может содержать множество L2GW 222, соединенных с соответствующими краевыми узлами 212, и множество промежуточных коммутаторов 224, которые могут быть соединены с L2GW 222. Компоненты виртуальной сети 200 уровня 2 могут быть скомпонованы, как показано на фиг.2. Промежуточные коммутаторы 224 также могут быть соединены с множеством хост-устройств и/или VM (не показаны).

Сеть 210 обслуживания может представлять собой любую сеть, установленную для взаимного соединения сетей 220 уровня 2, таких как сеть провайдера услуги. Например, сеть 210 обслуживания может представлять собой сеть уровня 2, уровня 2,5 или уровня 3, такую как виртуальная частная сеть (VPN). Сеть 210 обслуживания может не иметь информации обо всех адресах, например, MAC-адресах, за пределами L2GW 222. L2GW 222 могут представлять собой краевые узлы в каждом местоположении DC и могут иметь интерфейс уровня 2 для внутренней связи в местоположениях DC. L2GW 222 и промежуточные коммутаторы 224 могут связываться с хост-устройствами и/или VM в одних и тех же местах положений в пределах одних и тех же сетей 220 уровня 2, используя соответствующие MAC-адреса хост-устройств. Однако L2GWs 222 и промежуточный коммутатор 224 не обязательно могут иметь информацию о MAC адресах хост-устройств/VM в других сетях 220 уровня 2. Вместо этого, хост-устройство в одной сети 220 уровня 2 может использовать адрес L2GW 222 другой сети 220 уровня 2 (в другом местоположении или месте), как адрес места назначения, для связи с целевым хост-устройством в другой сети уровня 2. Когда фрейм (например, фрейм Ethernet), поступает в L2GW 222 целевого сайта, например, другой сети уровня 2, адрес назначения целевого хост-устройства может быть транслирован L2GWs 222 на основе IP-адреса, переносимого в полезной нагрузке фрейма, например, используя таблицу трансляции сетевых адресов (NAT) или таблицу трансляции адресов MAC (MAT), как описано ниже.

В одном варианте осуществления каждый L2GW 222 может поддерживать адреса всех хост-устройств/VM в пределах одной и той же сети 220 уровня 2 из L2GW 222 в таблице информации локальных IP-адресов (Local-IPAddr Table). L2GW 222 может также быть выполнен с возможностью воплощения функции ARP, как описано ниже. Кроме того, L2GW 222 может поддерживать таблицу передачи MAC, которая может содержать адреса MAC для не-IP приложений. Адреса MAC могут содержать адреса MAC хост-устройств/VM, и промежуточный коммутатор 224 в одном и том же местоположении, например, в одной и той же сети 220 уровня 2.

L2GW 222 может информировать свои одноранговые устройства (например, другие L2GWs 222) в других местах положений (например, в других сетях 220 уровня 2) обо всех активных VLAN и обо всех IP-адресах локальных хост-устройств в каждом их местоположении VLAN. Если отсутствуют IP приложения в пределах области, L2GW 222 также может информировать свои одноранговые устройства, передавая адреса MAC и VLAN для этих не-IP приложений. Сайт уровня 2 или сеть 220 уровня 2 могут иметь множество VLAN, разрешенных в портах L2GWs' 222 и в портах 224 промежуточных коммутаторов, с целью удобства выполнения операций. Таким образом, VM или хост-устройством, принадлежащим любой из разрешенных VLAN, можно управлять без дополнительной конфигурации. VLAN, которая является активной на сайте (или сеть 220 уровня 2) может иметь хост-устройство, принадлежащее этой VLAN, которое расположено в пределах этого сайта. L2GW 222 в разных местах положения может получать IP-адреса хост-устройств всех других мест положений, даже если L2GW 222 может содержать только информацию адреса для VLAN, которые являются активными в их локальных сайтах (например, в удаленной таблице информации IP-адресов для каждого L2GW 222). Если в локальной области отсутствуют хост-устройства, которые принадлежат идентификатору VLAN (VID) для VLAN, тогда может не потребоваться содержать информацию об удаленных хост-устройствах для этого VID, поскольку может отсутствовать обмен данными с этим VID, который направлен на локальную область. Термины VLAN и VID используются здесь взаимозаменяемо для обозначения установленной VLAN, даже при том, что VLAN может быть назначено множество VID (например, как описано в IEEE 802.1Q). Следовательно, каждый L2GW 222 может отображать каждую группу IP-адресов, которые принадлежат местоположению (например, сети 220 уровня 2) на адрес MAC, соответствующий L2GW 222, который принадлежит тому же местоположению. L2GW 222 также передает обновление информации адреса для одноранговых устройств, когда происходит обмен в ее Local-IPAddrTable, для обновления информации в других одноранговых устройствах. Это может обеспечить возможность обновления информации адреса и отображения в каждом L2GW 222 с последовательным приращением.

На фиг.3 иллюстрируется вариант осуществления механизма 300 управления границей. Механизм 300 управления границей может представлять собой масштабируемый механизм для установления плоской или виртуальной сети уровня 2 через множество сайтов, мест положения или DC. Виртуальная сеть уровня 2 может содержать сеть 310 обслуживания и множество сетей 320 уровня 2, которые могут быть соединены с сетью 310 обслуживания через множество краевых узлов 312, таких как краевые маршрутизаторы. Каждая сеть 220 уровня 2 может содержать множество L2GW 322, соединенных с соответствующими краевыми узлами 312, и множество промежуточных коммутаторов 324, которые могут быть соединены с L2GW 322. Промежуточные коммутаторы 324 также могут быть соединены (или могут быть доступны) для хост-устройств 326, например, инициированы по VM или серверу. Компоненты виртуальной сети уровня 2 могут быть размещены, как показано на фиг.2, и могут быть аналогичны соответствующим компонентам виртуальной сети 200 уровня 2.

На основе механизма 300 управления границей, каждый L2GW 322 может поддерживать IP-адрес хост-устройств во всех местах положений, принадлежащих VLAN, которые являются активными на ее соответствующем локальном сайте уровня 2, например, соответствующем сети 320 уровня 2. Каждый L2GW 322 также может знать MAC-адреса одноранговых L2GW 322 в других местах положений. Однако L2GW 322 может не поддерживать MAC-адреса хост-устройств в других местах положений, что может существенно уменьшить размер обмениваемых (и сохраняемых) данных между L2GW 322, поскольку IP-адреса могут быть сведены к минимуму (например, 10.1.1-х может представлять 255 хост-устройств), в то время как адреса MAC могут не быть сведены к минимуму. IP-адреса, поддерживаемые в L2GW 322, могут быть отображены на MAC-адреса соответствующего L2GW 322 в тех же местах положений. В частности, каждый набор IP-адресов хост-устройств, которые принадлежат каждому местоположению или сети 300 уровня 2, может быть отображен на адрес MAC L2GW 322 в этом местоположении. Однако L2GWs 322 может выполнять обмен между разными местами положения, множеством MAC-адресов для узлов, в которых работают не-IP приложения.

Для поддержки разрешения адресов между разными местоположениями сети виртуального уровня 2, запрос ARP (или ND) может быть передан из первого хост-устройства 326 (хост-устройство А) и может быть перехвачен соответствующим локальным L2GW 322 в первом местоположении или в сети 320 уровня 2. Хост-устройство А может передать запрос ARP для получения адреса MAC второго хост-устройства 326 (хост-устройства В) во втором месте положения или в сети 320 уровня 2. Если локальный L2GW 322 имеет запись для хост-устройства В, принадлежащего той же VLAN, как хост-устройства А, например, IP-адрес хост-устройства В, локальный L2GW 322 может ответить на запрос ARP/ND, посылая свой собственный адрес MAC в хост-устройство А. В качестве альтернативы, локальный L2GW 322 может передавать соответствующий адрес MAC L2GW (где находится хост-устройство В) в ответе ARP/ND в хост-устройство А. Если локальный L2GW 322 не поддерживает или не сохраняет запись для хост-устройства В для VLAN, локальный L2GW 322 может предполагать, что хост-устройство В не существует. Например, L2GW 322 может обновлять свои одноранговые устройства с их локальными хост IP-адресами и их соответствующими VLAN на регулярной или периодической основе. Возможно, что некоторые L2GW 322 не имели принятые обновления для IP-адресов вновь сконфигурированных хост-устройств в других местах положения для некоторых VLAN. В таком случае никакой ответ не будет передан обратно, и запрашивающий объект (хост-устройство А), может передавать множество запросов ARP/ND для целевого хост-устройства.

В варианте осуществления L2GW 222 может передавать множество объединенных IP-адресов в локальные хост-устройства для каждой VLAN в другие L2GW 222 на других местах уровня 2. Количество записей в объединенных адресах может быть существенно меньшим, чем соответствующее количество записей в Local-IPAddrTable L2GW 222. в некоторых вариантах осуществления L2GW 222 может передавать запросы во все другие L2GWs 222 на других сайтах уровня 2 для запроса IP-адресов (в объединенной форме) в одиночную VLAN (или любую из VLAN) в удаленных сайтах. Это может быть полезным, когда хост-устройство, принадлежащее VLAN, которая не была активной, добавляют к локальному сайту L2GW 222.

В таблице 1 иллюстрируется пример отображения хост-адресов на соответствующие MAC адреса L2GW и VLAN, в соответствии с механизмом 300 управления границей. Множество адресов MAC L2GW (например, MAC L2GW1 и MAC L2GW2) может быть отображено на множество соответствующих хост-адресов. Каждый адрес MAC-L2GW может быть отображен на множество IP хост-адресов (или MAC) во множестве VLAN (например, VLAN#, VLAN-x, …), которые могут быть ассоциированы с одним и тем же местоположением или DC. Каждая VLAN также может содержать множество виртуальных частных групп (VPG) (или закрытых групп пользователей) из хост-устройств. VPG может представлять собой кластер хост-устройства и/или VM, которые принадлежат области уровня 2 (или области L2) и могут связываться друг с другом через уровень 2. Область уровня 2 может использоваться здесь для обозначения вспомогательного местоположения или подсайта в сети уровня 2. Когда сеть уровня 2 охватывает несколько сайтов или мест положения, каждый сайт может называться здесь областью уровня 2. Термины область уровня 2, сайт уровня 2 и район уровня 2 может использоваться здесь взаимозаменяемо. Термины область, сайт и район также могут использоваться здесь взаимозаменяемо. Хост-устройства VPG также могут иметь группы многоадресной передачи, установленные среди них. Хост-устройства/VM в пределах VPG могут охватывать множество физических мест положения. Во многих случаях одна VLAN может быть выделена для одного потребителя, например, может быть только одна VPG на VLAN. При этом может не потребоваться иметь колонку VPG (или атрибут) в таблице в таких случаях.

Например, VLAN# может содержать множество хост-устройств во множестве VPG, включая в себя G-x1, G-x2, … И каждая VPG может содержать множество хост-устройств. Для IP применений IP-адреса хост-устройств в каждой VLAN могут быть отображены на соответствующий адрес MAC L2GW в одном и том же местоположении, например, как в случае VLAN# и VLAN-x…). IP-адреса могут быть сведены к минимуму для уменьшения количества записей в таблице. Для не-IP применений MAC-адреса хост-устройств в каждой VLAN могут быть отображены на соответствующий адрес MAC L2GW в том же местоположении для VLAN так, как в случае VLAN-x1. В некоторых случаях, может быть только один VPG для каждой VLAN, и, следовательно, колонка VPG в таблице 1 может не потребоваться.

| Таблица 1 | |||

| Механизм управления границей | |||

| L2GW | VLAN | VPG | Хост-устройство |

| L2GW1 MAC | VLAN# | G-x1 | Все IP хост-устройства в этой группе |

| G-x2 | Все IP хост-устройства в этой группе | ||

| VLAN-x | … | ||

| G-xj | |||

| VLAN-x1 | G-j1 | MAC (коммутаторы и/или узлы без IP адресов) | |

| MAC | |||

| G-j2 | MAC | ||

| L2GW2 MAC |

На фиг.4 иллюстрируется вариант осуществления схемы 400 направления фрейма данных, которая может использоваться в виртуальной сети уровня 2, охватывающей множество местоположений или DC. Виртуальная сеть уровня 2 может содержать сеть 410 обслуживания и множество сетей 420 уровня 2, которые могут быть соединены с сетью 410 обслуживания через множество краевых узлов 412, таких как краевые маршрутизаторы. Каждая сеть 420 уровня 2 может содержать множество L2GW 422, соединенных с соответствующими краевыми узлами 412, и множество промежуточных коммутаторов 424, которые могут быть соединены с L2GWs 422. Промежуточные коммутаторы 424 также могут быть соединены с хост-устройствами 426, например, VM. Компоненты виртуальной сети уровня 2 могут быть размещены так, как показано на фиг.4, и могут быть аналогичны соответствующим компонентам виртуальной сети 200 уровня 2.

На основе схемы 400 направления фрейма данных, L2GWs 422 может поддерживать стандарт Института инженеров по электронике и радиотехнике (IEEE) 802.1ah для MAC-в-MAC, который представлен здесь по ссылке, используя поле типа Ether для обозначения, что для внутреннего фрейма требуется трансляция адреса MAC. Например, первый L2GW 422 (GW1) может, например, принимать фрейм 440, фрейм Ethernet, из первого хост-устройства 426 (хост-устройство А) в первом местоположении (Loc 1). Фрейм 440 может быть предназначен для второго хост-устройства 426 (хост-устройство В) во втором местоположении (Loc 2). Фрейм 440 может содержать адрес (DA MAC) 442 назначения MAC для GW1 (L2GW-Loc1), адрес (SA MAC) 444 источника MAC для хост-устройства (MAC A), IP адрес (IP DA) 446 места назначения для хост-устройства В (В), адрес (IP-SA) 448 источника для хост-устройства А (А) и полезную нагрузку. GW1 может затем добавить внешний заголовок MAC для фрейма 440, для получения внутреннего фрейма 460. Внешний заголовок MAC может содержать MAC-DA 462 для GW2 (L2GW-Loc2), MAC-SA 464 для GW1 (L2GW-Loc1), и Тип 466 Ether, который обозначает, что для внутреннего фрейма 460 требуется трансляция адреса MAC. Внутренний фрейм 460 также может содержать MAC-DA 468 для GW1 (L2GW-Loc1) и MAC-SA 470 для хост-устройства A (MAC для А). Внутренний фрейм 460 может затем быть передан в сеть 410 обслуживания в GW2, которая может обрабатывать внешний заголовок MAC для трансляции адреса MAC во фрейме. При этом GW2 может получать второй фрейм 480, который может содержать MAC-DA 482 для хост-устройства В (MAC для В), MAC-SA 484 для хост-устройства A (MAC для A), IP-DA 486 для хост-устройства В (В), IP-SA 488 для хост-устройства А (А) и полезную нагрузку. Второй фрейм 480 может затем быть перенаправлен в хост-устройство В в Loc 2.

Схема 400 передачи фрейма данных может быть проще при воплощении, чем схема OTV Cisco, в которой требуется инкапсуляция внешнего заголовка IP. Кроме того, множество микросхем Ethernet поддерживают IEEE 802.1ah. Так метка случая обслуживания (I-TAG), такая, как установлено в 802.1ah, может использоваться для дифференциации между разными VPGs. Таким образом, поле I-TAG также можно использовать в схеме 400 передачи фрейма данных для разделения между множеством VPG в области провайдера, например, в сети 410 обслуживания. GW2 может выполнять схему трансляции MAC, описанную выше, используя MAT, что может быть аналогично использованию NAT для трансляции общедоступного IP в частный IP. В отличие от схемы NAT, которая основана на сеансе протокола управления передачей (TCP), схема MAT может быть основана на использовании внутреннего IP-адреса для поиска адреса MAC.

На фиг.5 иллюстрируется вариант осуществления другой схемы 500 передачи фрейма данных для не-IP приложений. Схема 500 передачи фрейма данных может использовать адреса MAC не-IP хост-устройств или хост-устройств, которые воплощают не-IP приложения вместо IP-адресов, для перенаправления фреймов между хост-устройствами, расположенными в разных местах положения в виртуальной сети уровня 2. Виртуальная сеть уровня 2 может содержать сеть 510 обслуживания, и множество сетей 520 уровня 2 могут быть соединены с сетью 510 обслуживания через множество краевых узлов 512, таких как краевые маршрутизаторы. Каждая сеть 520 уровня 2 может содержать множество L2GW 522, соединенных с соответствующими краевыми узлами 512, и множество промежуточных коммутаторов 524, которые могут быть соединены с L2GW 522. Промежуточные коммутаторы 524 также могут быть соединены с хост-устройствами 526, например, VM. Компоненты виртуальной сети уровня 2 могут быть размещены так, как показано на фиг.5, и могут быть аналогичны соответствующим компонентам виртуальной сети 200 уровня 2.

На основе схемы 500 передачи фрейма данных, L2GW 522 могут поддерживать IEEE 802.1ah для MAC-В-MAC. Например, первый L2GW (GW1) 520 может принимать фрейм 540, например, фрейм Ethernet, из первого хост-устройства 526 (host А), находящегося в первом местоположении (Loc 1). Фрейм 540 может быть намечен или предназначен для второго хост-устройства 526 (host В) во втором местоположении (Loc 2). Фрейм 540 может содержать MAC-DA 542 для GW1 (L2GW-Loc1), MAC-SA 544 для хост-устройства A (MAC для А), и полезную нагрузку. GW1 может затем добавлять внешний заголовок MAC к фрейму 540 для получения внутреннего фрейма 560. Внешний заголовок MAC может содержать MAC-DA 562 для GW2 (L2GW-Loc2), MAC-SA 564 для GW1 (L2GW-Loc1), и Ether Type 566, который обозначает, что внутренний фрейм 560 представляет собой фрейм MAC-в-MAC. Внутреннее поле 560 также может содержать MAC-DA 568 для хост-устройства В (MAC для В) и MAC-SA 570 для хост-устройства A (MAC для А). Внутренний фрейм 560 может затем быть перенаправлен в сеть 510 обслуживания в GW2, которая может обрабатывать внутренний фрейм 560 для получения второго фрейма 580. Второй фрейм 580 может содержать MAC-DA 582 для хост-устройства В (MAC для В) и MAC-SA 584 для хост-устройства A (MAC А), и полезную нагрузку. Второй фрейм 580 может быть затем перенаправлен в хост-устройство В в Loc 2.

Схема 500 передачи фрейма данных может иметь более простое воплощение, чем схема OTV Cisco, для которой требуется инкапсуляция внешнего заголовка IP. Кроме того, множество микросхем Ethernet поддерживают IEEE 802.1ah. I-TAG, как описано в 802.1ah, может использоваться для дифференциации между разными VPG. Таким образом, поле I-TAG также может использоваться в схеме 500 передачи фрейма данных для разделения между множеством VPG области провайдера, например, в сети 510 обслуживания. GW2 может обрабатывать второй фрейм 580, как описано выше, без выполнения схемы трансляции MAC.

На фиг.6 иллюстрируется вариант осуществления другой схемы 600 передачи фрейма данных, которая может использоваться в виртуальной сети уровня 2 во множестве мест положения. Схема 600 направления фрейма данных может использоваться для направления фреймов из хост-устройства, которое переместилось из предыдущего местоположения в новое местоположение в виртуальной сети уровня 2, и поддерживает тот же изученный адрес MAC для второго хост-устройства. Виртуальная сеть уровня 2 может содержать сеть 610 обслуживания и множество сетей 620 уровня 2, которые могут быть соединены с сетью 610 обслуживания через множество краевых узлов 612, таких как краевые маршрутизаторы. Каждая сеть 620 уровня 2 может содержать множество L2GW 622, соединенных с соответствующими краевыми узлами 612, и множество промежуточных коммутаторов 624, которые могут быть соединены с L2GWs 622. Промежуточные коммутаторы 624 также могут быть соединены с хост-устройствами 626, например, VM. Компоненты виртуальной сети у