Способ и устройство для создания и управления инфраструктурой разграниченной защиты для ориентированных на контент сетей

Иллюстрации

Показать всеИзобретение относится к сетям связи. Технический результат заключается в повышении безопасности передачи данных внутри сети связи. Устройство содержит: приемник, выполненный с возможностью принимать подписанный элемент контента и ассоциированную защитную информацию от издателя, при этом защитная информация указывает, какой группе из множества групп предоставлена возможность осуществлять доступ к подписанному элементу контента; блок хранения, выполненный с возможностью кэшировать элемент контента и ассоциированную защитную информацию; процессор для реализации процедур для принудительного применения политик защиты, определенных защитной информацией; и передатчик, выполненный с возможностью отправлять подписанный элемент контента из кэша подписчику, когда подписчик является членом группы, указанной защитной информацией в качестве авторизованной осуществлять доступ к подписанному элементу контента, при этом подписчик верифицирует подписанный контент. 4 н. и 37 з.п. ф-лы, 9 ил.

Реферат

ПЕРЕКРЕСТНАЯ ССЫЛКА НА РОДСТВЕННЫЕ ЗАЯВКИ

Настоящая заявка испрашивает преимущество по предварительной заявке на выдачу патента США № 61/429827, поданной 5 января 2011 года автором Xinwen Zhang и другими и озаглавленной «Method and Apparatus to Create and Manage Differentiated Security Framework for Content Oriented Networks», и заявке на выдачу патента США под порядковым № 13/226605, поданной 7 сентября 2011 года автором Xinwen Zhang и другими и озаглавленной «Method and Apparatus to Create and Manage a Differentiated Security Framework for Content Oriented Networks», которые включены в материалы настоящей заявки посредством ссылки, как будто воспроизведенные во всей своей полноте.

ОБЛАСТЬ ТЕХНИКИ, К КОТОРОЙ ОТНОСИТСЯ ИЗОБРЕТЕНИЕ

Изобретение относится к сети связи, а конкретнее, к созданию и управлению инфраструктурой разграничиваемой защиты для ориентированных на контент сетей.

УРОВЕНЬ ТЕХНИКИ

В ориентированной на контент сети (CON), маршрутизатор контента ответственен за маршрутизацию пользовательских запросов и контента до надлежащих получателей. В CON, уникальное в рамках домена имя назначается каждому объекту, который является частью инфраструктуры доставки контента. Объекты могут содержать информационный контент, такой как видеоклипы или веб-страницы, и/или инфраструктурные элементы, такие как маршрутизаторы, коммутаторы или серверы. Маршрутизатор контента использует префиксы имен, которые могут быть полными наименованиями контента или надлежащими префиксами наименований контента, вместо сетевых адресов для маршрутизации пакетов контента в пределах сети передачи контента.

СУЩНОСТЬ ИЗОБРЕТЕНИЯ

В одном из вариантов осуществления, раскрытие включает в себя сетевой компонент, содержащий приемник, выполненный с возможностью принимать подписанный элемент контента и ассоциированную защитную информацию от издателя, при этом защитная информация указывает, какой группе из множества групп предоставлена возможность осуществлять доступ к подписанному элементу контента, блок хранения, выполненный с возможностью кэшировать элемент контента и ассоциированную защитную информацию, процессор для реализации процедур для принудительного применения политик защиты, определенных защитной информацией, и передатчик, выполненный с возможностью отправлять подписанный контент из кэша подписчику, когда подписчик является членом группы, указанной защитной информацией в качестве авторизованной осуществлять доступ к подписанному элементу контента, при этом подписчик верифицирует подписанный контент.

В еще одном варианте осуществления, раскрытие включает в себя маршрутизатор контента, содержащий запоминающее устройство, выполненное с возможностью сохранять подписанный элемент контента и ассоциированную политику защиты, при этом подписанный элемент контента принимается от первого одного из множества пользователей в ориентированной на контент сети (CON), при этом политика защиты указывает, каким членам группы из множества групп предоставлена возможность осуществлять доступ к подписанному элементу контента, и процессор, выполненный с возможностью принудительно применять ассоциированную политику защиты для подписанного элемента контента.

В еще одном варианте осуществления, раскрытие включает в себя систему для принудительного применения множества политик защиты для совместно используемого контента, содержащую ориентированную на контент сеть (CON), содержащую множество маршрутизаторов контента, и множество пограничных узлов, присоединенных к CON, при этом пограничные узлы выполнены с возможностью присоединять первую группу пользователей к CON и вторую группу пользователей к CON, при этом первая группа пользователей ассоциирована с первой политикой защиты для первого элемента контента, при этом первая политика защиты создана первой группой пользователей, и при этом вторая группа пользователей ассоциирована со второй политикой защиты для второго элемента контента, при этом вторая политика защиты создана второй группой пользователей, при этом первая политика защиты отлична от второй политики защиты, и при этом CON выполнена с возможностью реализовывать первую политику защиты и вторую политику защиты.

В еще одном варианте осуществления, раскрытие включает в себя реализуемый сетевым устройством способ, содержащий: прием на приемнике подписанного издателем элемента контента от издателя, шифрование, с помощью процессора, подписанного издателем элемента контента, сохранение шифрованного подписанного издателем элемента контента в запоминающем устройстве, и принудительное применение, с помощью процессора, определенной издателем политики защиты для обеспечения защиты для шифрованного подписанного издателем элемента контента.

Эти и другие признаки будут яснее понятны из последующего подробного описания, рассматриваемого вместе с прилагаемыми чертежами и формулой изобретения.

КРАТКОЕ ОПИСАНИЕ ЧЕРТЕЖЕЙ

Для более полного понимания этого раскрытия, далее сделана ссылка на следующее краткое описание, рассматриваемое применительно к прилагаемым чертежам, и подробное описание, в которых одинаковые номера ссылок представляют подобные части.

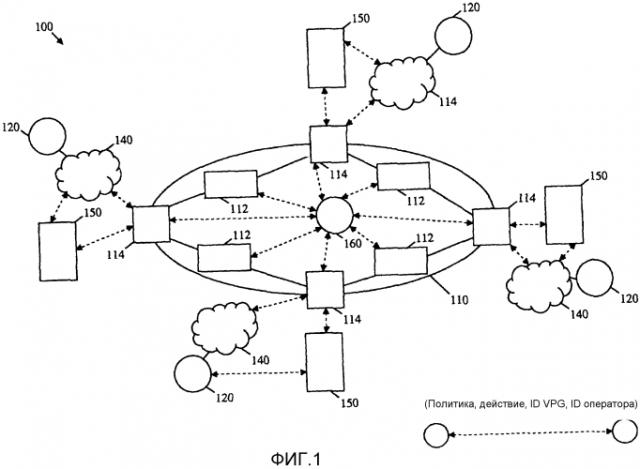

Фиг. 1 - блок-схема одного из вариантов осуществления CON.

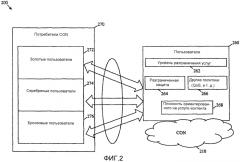

Фиг. 2 - блок-схема варианта осуществления архитектуры CON.

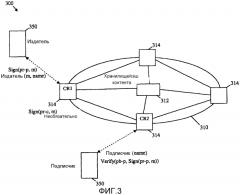

Фиг. 3 - блок-схема варианта осуществления схемы защиты первого уровня.

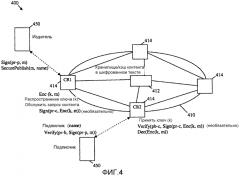

Фиг. 4 - блок-схема варианта осуществления схемы защиты второго уровня.

Фиг. 5 - блок-схема варианта осуществления схемы защиты третьего уровня.

Фиг. 6 - блок-схема еще одного варианта осуществления схемы защиты третьего уровня.

Фиг. 7 - блок-схема последовательности операций способа варианта осуществления способа защиты CON.

Фиг. 8 - блок-схема варианта осуществления сетевого блока.

Фиг. 9 - блок-схема варианта осуществления компьютерной системы общего назначения.

ПОДРОБНОЕ ОПИСАНИЕ

Должно быть понятно изначально, что, хотя иллюстративная реализация одного или более вариантов осуществления приведена ниже, раскрытые системы и/или способы могут быть реализованы с использованием любого количества технологий, известных на данный момент или существующих. Настоящее раскрытие никоим образом не должно ограничиваться иллюстративными реализациями, чертежами и технологиями, проиллюстрированными ниже, в том числе, примерными конструкциями и реализациями, проиллюстрированными и описанными в материалах настоящей заявки, но может быть модифицировано в пределах объема прилагаемой формулы изобретения наряду со своим полным объемом эквивалентов.

В CON, доставка контента, в том числе публикование, запрашивание, администрирование (например, модифицирование, удаление, и т.д.), основаны на наименовании контента. Одним из аспектов CON, который может быть отличным от традиционных сетей межсетевого протокола (IP), является способность CON взаимосвязывать многочисленные географические точки и кэшировать контент временно или на более постоянной основе. Это может обеспечивать возможность подавать контент из сети вместо исходного сервера и, таким образом, может существенно улучшать впечатление пользователя. Возможность кэширования CON может иметь некоторые последствия для пользователя с точки зрения производительности, защиты и/или надежности обрабатываемых данных. Такие последствия могут зависеть от соглашений об уровне обслуживания (SLA) между CON и пользователем. Например, пользователь может поручать CON администрировать все свои данные, что может включать в себя строгие требования SLA. Такие требования SLA могут требовать разграничения услуг в контексте доставки контента в отношении производительности, защиты и/или надежности. В качестве альтернативы, CON может предоставлять услугу распространения контента только по принципу максимальных усилий, прежде всего, посредством приоритезации своего предпочтительного пользователя.

В материалах настоящей заявки раскрыты система и способ обеспечения разграничения услуг уровня защиты среди пользователей CON. Система и способ могут создавать и управлять разными уровнями защиты для разных пользователей или классов пользователей в CON. Предоставляемое разграничение услуг уровня защиты может покрывать многочисленные аспекты защиты, такие как секретность опубликованных данных, целостность постоянных или кэшированных данных, например, для предотвращения злонамеренных атак в пределах или за пределами сети, проблем, связанных с доверительным управлением, и/или другие аспекты защиты. Разграничение защиты может направлять усилия на защиту опубликованных данных с точки зрения секретности и доступности для других пользователей.

Фиг. 1 иллюстрирует вариант осуществления CON 100, где контент может маршрутизироваться на основании префиксов имен и доставляться потребителям на основании запроса. CON 100 может содержать домен 110 сети, который содержит множество узлов, такой как IP-домен, домен многопротокольной коммутации по меткам (MPLS) или Ethernet-домен. Домен сети может содержать множество внутренних узлов 112 и множество маршрутизаторов 114 контента, которые могут быть присоединены друг к другу через сетевые линии связи, например, постоянные соединения. Маршрутизаторы 114 контента могут быть присоединены к множеству потребительских узлов 120 через множество сетей 140 доступа и к множеству потребительских площадок 150, как показано на фиг. 1. CON 100 также может содержать плоскость 160 администрирования, которая может поддерживать связь с внутренними узлами 112 и/или маршрутизаторами 114 контента.

Внутренние узлы 112 могут быть любыми узлами, устройствами или компонентами, которые поддерживают транспортировку трафика, например, кадров и/или пакетов, через CON 100. Внутренние узлы 112 могут пересылать трафик на или принимать трафик с других узлов в одном и том же домене 110 сети. Например, внутренние узлы 112 могут быть маршрутизаторами, коммутаторами или мостами, такими как мосты магистральной базовой сети (BCB), мосты базовой сети поставщика (PCB) или маршрутизаторы меточной коммутации (LSR). Внутренние узлы 112 также могут быть маршрутизаторами 114 контента, которые пересылают контент на основании префиксов наименований контента. Маршрутизаторы 114 контента могут быть любыми узлами, устройствами или компонентами, которые поддерживают транспортировку трафика между доменом 110 сети и внешними компонентами. Маршрутизаторы 114 контента могут быть пограничными узлами, которые пересылают трафик контента из внутренних узлов 110 на потребительские узлы 120 и/или потребительские площадки 150, например, на основании потребительского запроса или требования. Маршрутизаторы 114 контента также могут принимать запросы контента с потребительских узлов 120. Например, маршрутизаторы контента могут быть маршрутизаторами или мостами, такими как мосты магистральной пограничной сети (BEBs), мосты пограничной сети поставщика (PEB), или меточные пограничные маршрутизаторы (LER), которые пересылают контент на основании префиксов наименования контента. Внутренние узлы 112 и/или маршрутизаторы 114 контента могут содержать или могут быть присоединены к множеству серверов контента, которые хранят или кэшируют контент, который может поставляться потребителям или подписчикам, например, по требованию.

Потребительские узлы 120 могут быть узлами, устройствами или компонентами, выполненными с возможностью доставлять контент пользователю или потребителю и принимать запросы контента с потребительских узлов 120. Например, потребительские узлы 120 могут быть стационарными или мобильными ориентированными на пользователя устройствами, такими как настольные компьютеры, блокнотные компьютеры, персональные цифровые секретари (PDA) или сотовые телефоны. В качестве альтернативы, потребительские узлы 120 могут быть устройствами возможности связи в помещениях потребителей, такими как модемы или телевизионные абонентские приставки. Потребительские узлы 120 также могут содержать потребительское оборудование (не показано), которое может быть выполнено с возможностью принимать контент из маршрутизаторов 114 контента через сети 140 доступа и распространять контент по множеству потребителей. Например, потребительские узлы 120 могут содержать оптические сетевые терминалы (ONU) и/или блоки приемопередатчиков цифровой абонентской линии со сверхвысокой скоростью передачи данных (VDSL) в жилых местоположениях (VTU-R). Сети 140 доступа могут быть любыми сетями, которые обеспечивают доступ к контенту в CON 100, такими как виртуальные частные сети (VPN). Потребительские площадки 150 могут быть любыми площадками или офисными средами, выполненными с возможностью принимать контент из маршрутизаторов контента 114, и могут отправлять контент на соответствующие потребительские узлы 120 через сети 140 доступа. Потребительские площадки 150 также могут принимать запросы контента с потребительских узлов 120 и отправлять запросы контента на маршрутизаторы 114 контента.

Пользователи или потребители могут быть подписчиками CON 100 или подписчиками другого объекта/общности или группы пользователей (например, предприятия, социальной сети (SN)), которая может быть потребителем CON 100. Группа пользователей может содержать множество пользователей, которые могут публиковать (осуществлять активную доставку) и/или подписываться на (осуществлять пассивную доставку) контент из CON 100. Если пользователи являются подписчиками CON 100, пользователи могут быть категоризированы на многочисленные классы или категории (такие как, золотые, серебряные и бронзовые), и CON 100 и/или плоскость 160 администрирования могут реализовывать механизм для предоставления гарантий более мощной или усиленной защиты для пользователей. Если пользователи являются подписчиками другой сущности/общности или группы пользователей, которая является потребителем CON 100, то CON 100 и/или плоскость 160 администрирования может реализовывать разные механизмы или схемы для обеспечения разных уровней защиты для разных классов пользователей.

Например, разные группы пользователей могут иметь разные SLA, которые могут обеспечивать множество гарантий в отношении производительности, надежности, эксплуатационной готовности и/или защиты. CON 100 может предоставлять услуги или функции защиты для разных групп пользователей. Маршрутизаторы 114 контента могут быть осведомлены о разных группах пользователей, для которых CON 100 предоставляет услуги защиты. Более точно, CON 100 или плоскость 160 администрирования может содержать центральную службу, которая осведомлена о множестве групп пользователей в пределах маршрутизатора 114 контента и может администрировать группы пользователей, что может предоставлять возможность установки, управления и публикования/подписки на контент для каждой группы пользователей. CON 100 и/или плоскость 160 администрирования может использовать уникальную глобальную и локальную идентификацию групп пользователей, чтобы давать возможность относящихся к плоскостям управления/данных функций распространения контента для групп пользователей. Плоскость 160 администрирования может использовать идентификаторы виртуальных частных групп пользователей (VPG-ID) и/или идентификаторы (ID) членов, чтобы быть осведомленной о действиях политики, поставленных в соответствие группам пользователей. Этой информацией можно обмениваться между плоскостью 160 администрирования, маршрутизаторами 114 контента, потребительскими площадками 150 и/или потребительскими узлами 120 (как указано пунктирными линиями со стрелкой на фиг. 1).

В варианте осуществления, в CON 100 может быть дана возможность совместного использования контента между многочисленными группами пользователей. Например, в случае, когда множество групп пользователей присутствуют во всех маршрутизаторах 114 контента, метаданные, ассоциированные с запросом пользователя на контент, могут использоваться для разделения контента по его надлежащим местоположениям в CON 100 посредством применения запроса к группе пользователя, идентифицированной наименованием контента. В еще одном варианте осуществления, только некоторые из групп пользователей могут быть определены в поднаборе маршрутизаторов 114 контента, например, вследствие соображений масштабируемости. В этом случае, центральная служба плоскости 160 администрирования может обладать знаниями об установлении соответствия между множеством групп пользователей и маршрутизаторами 114 контента.

В варианте осуществления, CON 100 может использовать три режима работы для обеспечения секретности пользователя и доступности данных для групп пользователей и их пользователей, которые могут быть основаны на разных требованиях SLA. Первый режим может быть реализован, когда группа пользователей (например, предприятие или SN) управляет защитой контента. В этом случае, пользователь может взаимодействовать с группой пользователей, чтобы добиваться авторизации публиковать или запрашивать любой контент, а CON 100 в основном может служить в качестве машины распространения контента. Во втором режиме, группа пользователей (предприятие или SN) и CON могут принимать участие в обеспечении секретности и доступности данных, которые были опубликованы. В этом случае, ответственность за защиту может быть поделена между группой пользователей и CON 100. Третьим режимом может быть полное решение CON, где CON 100 принимает ответственность предоставления защиты и предотвращения противоправного доступа к опубликованному контенту без существенного вовлечения от группы пользователей.

Три режима, приведенных выше, могут поддерживаться в CON 100 с использованием трех функций или схем обеспечения конфиденциальности/секретности, которые могут применяться для разных групп пользователей или разных классов (категорий) пользователей, например, в одной и той же или разных группах пользователей. В первой схеме, услуга защиты может быть ограничена обеспечением целостности данных среди пользователей группы пользователей или среди всех групп пользователей. Во второй схеме, возможности защиты могут определяться для каждого пользователя в группе пользователей или каждой группы пользователей, что может давать возможность большей защиты, чем первая схема. Эта схема может включать в себя конфиденциальность/секретность данных для обеспечения того, что кэшированные данные защищены в сети. В третьей схеме, может быть дана возможность политик защиты, с тем чтобы совместно использовать контент среди многочисленных групп пользователей для сбережения как целостности, так и конфиденциальности/секретности данных для пользователей. Третья схема может предоставлять пользователям в группе пользователей возможность осуществлять доступ к и/или публиковать контент или информацию в другой группе пользователей или многочисленных группах пользователей. Три схемы для трех режимов подробнее описаны ниже.

Фиг. 2 иллюстрирует вариант осуществления архитектуры 200 CON для обеспечения разграничения услуг уровня защиты среди пользователей CON. Архитектура 200 CON может содержать центральную службу для администрирования пользователей 260, ассоциированных с CON 210, которая может быть по существу подобной CON 100. Центральная служба для администрирования пользователей 260 может обладать сведениями о множестве групп пользователей (например, в маршрутизаторах контента) для множества пользователей 270 в одной или более групп пользователей. Пользователи 270 или группы пользователей могут быть классифицированы на пользователей множества уровней обслуживания. Например, пользователи трех уровней обслуживания могут быть классифицированы: пользователи 276 первого уровня или бронзовые, пользователи 274 второго уровня или серебряные и пользователи 272 третьего уровня или золотые. Одна и та же группа пользователей может содержать пользователей, которые принадлежат к разным классам или только к одному из классов. Разные группы пользователей также могут принадлежать к разным классам или могут разделять один и тот же класс.

Центральная служба для администрирования пользователей 260 может содержать уровень 262 различения услуг для идентификации разных пользователей и групп пользователей, к примеру, на основании VPG-ID для групп пользователей и/или ID членов для пользователей 270, которые могут указываться в контенте пользователей 270. Центральная служба для администрирования пользователей 260 может содержать услугу 264 разграничиваемой защиты, которая может реализовываться в отношении разных классов пользователей ориентированной на услуги плоскостью 268 контента, к примеру, на основании трех схем, приведенных выше. Например, первая схема может использоваться для обеспечения целостности данных в отношении бронзовых пользователей 276. Вторая схема может быть реализована для обеспечения целостности данных и конфиденциальности данных в отношении серебряных пользователей 274. Конфиденциальность данных может быть основана на требованиях или политиках защиты, таких как SLA для пользователей 270 или групп пользователей. Ориентированная на услуги плоскость 268 контента также может использовать другие политики 266, такие как качество обслуживания (QoS) или другие политики, для пользователей 270 или групп пользователей. Третья схема может быть реализована для обеспечения целостности данных и совместно используемой конфиденциальности среди разных групп пользователей для золотых пользователей 272, например, на основании других политик 266.

Фиг. 3 иллюстрирует вариант осуществления схемы 300 защиты первого уровня, которая может использоваться для обеспечения целостности данных для пользователей по умолчанию или первого уровня, например, бронзовых пользователей 276. Схема 300 защиты первого уровня может быть реализована в CON 310 для обеспечения базовой защиты, такой как в первом режиме работы, описанном выше, когда группа пользователей (например, предприятие или организация) управляет защитой контента. CON 310 может содержать множество внутренних узлов 312 и маршрутизаторов 314 контента, которые могут быть сконфигурированы по существу подобно внутренним узлам 112 и маршрутизаторам 114 контента, соответственно. Маршрутизаторы 314 контента могут быть присоединены к множеству потребительских узлов/площадок 350 подобно потребительским узлам 120/ потребительским площадкам 150, например, через множество сетей доступа (не показаны). Потребительские узлы/площадки 350 могут быть выполнены с возможностью публиковать/подписываться на контент в CON 310.

На основании схемы 300 первого уровня, каждая группа пользователей может иметь пару открытого/секретного ключей (pb-p, pr-p) и общие алгоритмы или функции шифрования. В некоторых сценариях, каждый маршрутизатор 314 контента также может иметь пару открытого/секретного ключей (pb-c, pr-c). Алгоритмы шифрования могут включать в себя функции для подписывания контента (Sign(pr, m)) и верификации подписи контента (Verify(pb, Sign(pr, m). Функции могут быть основаны на параметрах открытого ключа (pb), секретного ключа (pr) и контента (m). Алгоритмы или функции шифрования могут быть любыми алгоритмами или функциями шифрования, известными или используемыми в существующих CON, например, использующими библиотеки алгоритмов, такие как открытый уровень защищенных сокетов (открытый SSL).

Например, первый потребительский узел/площадка 350 могут быть издателем контента, который публикует контент для пользователя в CON 310, через первый маршрутизатор 314 контента (CR1). Пользователь может принадлежать к группе пользователей, которая подвергнута подписке на или ассоциирована с потребительским узлом/площадкой 350, такой как предприятие, организация или SN. Пользователь может подписывать контент с использованием Sign(pr-p, m) и публиковать контент с помощью CR1, используя Publish(m, name), где pr-p - секретный ключ для издателя (например, первого потребительского узла/площадки 350), а name - наименование контента (например, префикс имени). Контент может подписываться секретным ключом для обеспечения цифровой подписи на контенте. CR1 необязательно также может подписывать опубликованный контент с использованием Sign(pr-c, m), где pr-c - секретный ключ для маршрутизатора 314 контента. Контент затем может сохраняться или кэшироваться в CON 310.

Второй потребительский узел/площадка 350, который может соответствовать той же самой группе пользователей или другой группе пользователей первого потребительского узла/площадки 350, затем может получать контент. Второй потребительский узел/площадка 350 может подписываться на контент с помощью CR1 или с помощью второго маршрутизатора 314 контента (CR2), используя Subscribe(name) (Подписка(наименование)). Схема 300 первого уровня может предоставлять второму потребительскому узлу/площадке 350 возможность верифицировать целостность контента, проверяя цифровую подпись первого потребительского узла/площадки 350 и/или CR1 с использованием Verify(pb-p, Sign(pr-p, m)), где pb-p открытый ключ для издателей. В некоторых сценариях, CR2 также может верифицировать любое нежелательное искажение данных (например, в то время как кэшируются в CON 310) с использованием необязательной сигнатуры, вычисляемой посредством CR1, обслуживающего издателя. Таким образом, второй потребительский узел/площадка 350 может определять, что контент предоставлен издателем CON 310, а не злоумышленником и не неавторизованным объектом. Например, каждый маршрутизатор 314 контента может иметь соответствующую пару открытого/секретного ключей (pb-c, pr-c), которая может распространяться в CON 310 с использованием функций управления сетью. В некоторых сценариях, подписчик также может верифицировать целостность контента, подписанного CR1, с использованием Verify(pb-c, Sign(pr-c, m)). Дополнительно, CR2c может верифицировать контент с использованием Verify(pb-p, Sign(pr-p, m)) или Verify(pb-c, Sign(pr-c, m)), поскольку pb-p и pb-c могут быть открыто доступными для всех объектов (пользователей и маршрутизаторов) CON 310.

Функции для публикования и подписки на контент могут предоставляться, например, в качестве интерфейсов прикладного программирования (API), из CON 310 на потребительские узлы/площадки 350. Посредством обеспечения верификации подписи, схема 300 первого уровня может предоставлять пользователям возможность базовой защиты, верифицируя целостность контента у пассивно доставляемого или подвергнутого подписке контента. Однако, схема 300 первого уровня может не давать обеспечения конфиденциальности/секретности контента пользователям (например, издателям/подписчикам). Таким образом, угрозы пассивного подслушивания во время передачи контента и/или доступа от неавторизованных подписчиков по-прежнему могут существовать.

Фиг. 4 иллюстрирует вариант осуществления схемы 400 защиты второго уровня, которая может использоваться для обеспечения целостности данных и конфиденциальности/секретности контента в отношении пользователей второго уровня, например, серебряных пользователей 274. Схема 400 защиты второго уровня может быть реализована в CON 410 для предоставления большей защиты, чем схема 300 защиты первого уровня, такой как во втором режиме работы, описанном выше, когда CON 410 принимает участие в обеспечении секретности и доступности опубликованного контента. Более точно, схема 400 защиты второго уровня может предусматривать верификацию целостности контента пользователей, как схема 300 защиты первого уровня, и дополнительно, обеспечение конфиденциальности/секретности контента посредством предоставления возможности шифрования/дешифрования контента. CON 410 может содержать множество узлов 412 и маршрутизаторов 414 контента, которые могут быть сконфигурированы по существу подобно внутренним узлам 412 и маршрутизаторам 414 контента, соответственно. Маршрутизаторы 414 контента могут быть присоединены к множеству потребительских узлов/площадок 450 подобно потребительским узлам 120/ потребительским площадкам 150, например, через множество сетей доступа (не показаны). Потребительские узлы/площадки 450 могут быть выполнены с возможностью публиковать/подписываться на контент в CON 410.

На основании схемы 400 второго уровня, одна или более групп пользователей может иметь пару открытого/секретного ключей и общие алгоритмы или функции шифрования, как в схеме 300 защиты первого уровня. Алгоритмы или функции шифрования могут включать в себя подписывание контента (Sign(pr, m)) и верификацию подписи контента (Verify(pb, Sign(pr, m), которые могут быть предусмотрены посредством библиотек алгоритмов, таких как открытый SSL. По меньшей мере некоторые из маршрутизаторов могут иметь ключи шифрования и общие алгоритмы или функции шифрования, включая шифрование контента (Enc(k, m) и дешифрование контента (Dec(k, Enc(k, m)).

Например, первый потребительский узел/площадка 450 могут быть издателем контента, который публикует контент для пользователя в CON 410, через первый маршрутизатор 414 контента (CR1). Пользователь может принадлежать к группе пользователей, которая подвергнута подписке на или ассоциирована с потребительским узлом/площадкой 450, такой как предприятие, организация или SN. Пользователь может подписывать контент с использованием Sign(pr-p, m) и публиковать контент с помощью CR1, используя SecurePublish(m, name) (защищенная публикация (m, наименование)). Контент может публиковаться в исходном формате, например, в качестве нешифрованного текста. По существу, CR1 может шифровать контент, например, в формате шифрованного текста, с использованием Enc(k, m) для защиты конфиденциальности контента и секретности пользователя. Ключ k шифрования может выбираться посредством CR1 при подписке на контент или может формироваться при регистрации пользователя. CR1 необязательно также может подписывать шифрованный контент с использованием Sign(pr-c, Enc(k, m)). Шифрованный контент, в таком случае, может сохраняться или кэшироваться в CON 410. Ключ шифрования может уникально назначаться на группу пользователей и может распространяться на CR1 в CON 410. Однако ключ шифрования может не использоваться совместно у других групп пользователей для предохранения других групп пользователей от совместного использования шифрованного контента и для сохранения конфиденциальности/секретности контента по группам.

Второй потребительский узел/площадка 450, который может соответствовать той же группе пользователей первого потребительского узла/площадки 450, либо другой организации или группе пользователей, авторизованной посредством группы пользователей, в таком случае, может запрашивать контент с CR1 или из второго маршрутизатора 414 контента (CR2). CR2 может принимать ключ k шифрования, который использовался для шифрования контента и дешифрования контента с использованием Dec(Enc(k, m)). CR2 необязательно также может верифицировать целостность шифрованного контента с использованием Verify(pb-c, Sign(pr-c, Enc(k, m))), где pb-c - открытый ключ для CR1. Второй потребительский узел/площадка 450 может подписываться на дешифрованный контент у CR2 с использованием SecureSubscribe(name) (защищенная подписка(наименование)) и верифицировать целостность контента с использованием Verify(pr-b, Sign(pr-p, m)), где pr-b - секретный ключ для подписчика (например, второго потребительского узла/площадки 450).

Могут быть предусмотрены функции для защищенного публикования и защищенной подписки, например, в качестве API, посредством CON 410 в отношении потребительских узлов/площадок 450. Однако защитные функции шифрования/дешифрования могут не быть прозрачными для потребительских узлов/площадок 450. Контент может быть защищен касательно конфиденциальности во время передачи, в то время как услуга защиты предоставляется от CON 410. В схеме 400 защиты второго уровня, каналы или линии связи между потребительскими узлами/площадками 450 и маршрутизаторами 414 контента могут быть защищенными каналами. Например, доверие может устанавливаться между маршрутизаторами 414 контента и внутренними узлами 412 перед обменом ключом k шифрования. Маршрутизаторы 414 контента могут обмениваться ключом k шифрования через защищенные каналы. В качестве альтернативы, ключ шифрования может распространяться на маршрутизаторы 414 контента централизованной службой в CON 410, такой как плоскость 160 администрирования. Шифрование контента может использоваться для предоставления защиты от пассивного подслушивания во время передач контента. Потребительские узлы/площадки 450 также могут авторизоваться перед публикованием/подпиской на контент в отношении CON 410.

Фиг. 5 иллюстрирует вариант осуществления схемы 500 защиты третьего уровня, которая может использоваться для обеспечения целостности данных и конфиденциальности/секретности совместно используемого группой пользователей контента в отношении пользователей третьего уровня, например, золотых пользователей 272. Схема 500 защиты третьего уровня может быть реализована в CON 510 для обеспечения возможностей улучшенной защиты, например, по сравнению со схемой 300 защиты первого уровня и схемой 400 защиты второго уровня. Более точно, схема 500 защиты третьего уровня может предусматривать верификацию целостности контента пользователя, как схема 300 защиты первого уровня, и обеспечение конфиденциальности/секретности контента, предоставляя возможность шифрования/дешифрования контента, как схема 400 защиты второго уровня. Соответственно, схема 500 защиты третьего уровня может давать возможность управления доступом, конфиденциальности и целостности контента по многочисленным группам пользователей, чтобы давать возможность взаимодействия и совместного использования контента многочисленных групп пользователей. CON 510 может содержать множество узлов 512 и маршрутизаторов 514 контента, которые могут быть сконфигурированы по существу подобно внутренним узлам 512 и маршрутизаторам 514 контента, соответственно. Маршрутизаторы 514 контента могут быть присоединены к множеству потребительских узлов/площадок 550 подобно потребительским узлам 120/ потребительским площадкам 150, например, через множество сетей доступа (не показаны). Потребительские узлы/площадки 550 могут быть выполнены с возможностью публиковать/подписываться на контент в CON 510.

Схема 500 третьего уровня может использовать открытый/секретный ключи, ключи шифрования и общие алгоритмы или функции шифрования, как в схеме 400 защиты второго уровня. Дополнительно, схема 500 третьего уровня может использовать набор ID групп для пользователей, авторизованных публиковать и подписываться на контент, к примеру, согласно политике организации. Авторизованные пользователи могут быть членами одной или многочисленных групп пользователей, которым может быть предоставлена возможность совместно использовать контент публикации/подписки.

Например, первый потребительский узел/площадка 550 могут быть издателем контента, который публикует контент для пользователя в CON 510, через маршрутизатор 514 контента. Пользователь может принадлежать к одной группе пользователей, которая может совместно использовать контент с другими группами пользователей, или может принадлежать к многочисленным группам пользователей, которые совместно используют контент, таким как предприятия, организации или SN. Пользователь может подписывать контент с использованием Sign(pr-p, m) и публиковать контент с помощью маршрутизатора 514 контента с использованием AuthorizedPublish(groupid-p, groupid-s, m, name) (авторизованная публикация (groupid-p, groupid-s, m, name)), где groupid-p - один из ID в наборе ID групп (или членств), для авторизованных издателей для контента, а groupid-s - один из ID в наборе ID или ключей групп (членств) для авторизованных подписчиков на контент. Контент может публиковаться в исходном формате, например, в качестве нешифрованного текста. По существу, маршрутизатор 514 контента может шифровать контент, например, в формате нешифрованного текста, с использованием Enc(groupid-s, m), где groupid-s - один из ID в наборе ID или ключей группы (членства) для авторизованных подписчиков на контент. Маршрутизатор 514 контента может создавать и распространять множество ключей группы в CON 510 по другим маршрутизаторам 514 контента. Маршрутизатор 514 контента необязательно также может подписывать шифрованный контент с использованием Sign(pr-c, Enc(groupid-s, m)). Шифрованный контент затем может сохраняться или кэшироваться в CON 510 в шифрованном тексте. Контент может шифроваться для каждого ID группы, используемого пользователем или группой пользователей. Таким образом, может быть множество шифрованных и кэшированных/хранимых копий контента в CON 510.

Второй потребительский узел/площадка 550, которые могут соответствовать любой из групп пользователей, ассоциированных с ID групп, затем могут з