Способ и устройство для безопасной передачи данных

Иллюстрации

Показать всеИзобретение относится к способу памяти данных для хранения компьютерного программного продукта и устройству для безопасной передачи данных. Технический результат заключается в повышении безопасности передачи данных. Устройство содержит блок (2) предоставления для предоставления соединений (DV) данных от различных начальных компонентов (SK) через, соответственно, по меньшей мере, один промежуточный компонент (ZK) к общему целевому компоненту (ZK'), блок (3) объединения для объединения промежуточных компонентов (ZK) в зависимости от криптографической информации (KI) в один промежуточный компонент (ZK) посредством, по меньшей мере, одного обмена сообщениями, причем обмен сообщениями выполняется согласно способу с совместно используемым ключом, способу http-Дайджест-Аутентификации, способу запроса-ответа, ключевого хеш-способа, хеш-функции, способу Диффи-Хеллмана и/или способу цифровой подписи и блок (4) передачи для передачи данных (D) от начальных компонентов (SK) через объединенный промежуточный компонент (ZK) к целевому компоненту (ZK). 3 н. и 11 з.п. ф-лы, 12 ил.

Реферат

Настоящее изобретение относится к способу сетевой технологии, в том числе, для обеспечения защиты целостности и защиты достоверности данных и, в частности, к способу безопасной передачи данных. Изобретение также относится к соответствующему устройству для безопасной передачи данных, компьютерному программному продукту, который обеспечивает выполнение способа для надежной передачи данных, а также к носителю данных, на котором сохраняется компьютерный программный продукт.

В современной технике связи достоверные данные в возрастающей мере пересылаются в глобальном масштабе посредством соединений, данных по гетерогенным сетям. При этом особый интерес представляет то, что данные должны быть защищены относительно их полноты, а также их содержания. Также должно гарантироваться, что данные передаются достоверно, то есть, что на стороне отправителя должен гарантироваться прием данных корректным получателем, а также на стороне получателя должна гарантироваться отправка данных корректным отправителем.

Для этого обычные способы предоставляют различные возможности аутентификации. Процесс аутентификации в общем случае является процессом подтверждения идентичности. Во время этого процесса в типовом случае производится обмен сообщениями между проверяющим блоком и прибором, который должен быть аутентифицирован. Если эти обмениваемые сообщения подслушиваются взломщиком, то этот взломщик может посредством подслушанных сообщений фальсифицировать ложную идентичность. Аутентификация может служить, например, надежному распознаванию прибора, например, сенсора или батареи. Также при коммуникации между клиентом и сервером может быть необходимой проверка идентичности клиента или сервера.

В обычных способах аутентификация часто осуществляется посредством способа «запрос-ответ». При этом на прибор передается сообщение запроса, которое, например, формируется в зависимости от случайного числа. Затем прибор вычисляет посредством секретного криптографического ключа второе значение, которое также обозначается как сообщение ответа. Это сообщение ответа отправляется назад к инициатору запроса, который затем проверяет ответ на его корректность. Так как только оригинальный продукт, то есть оригинальный прибор может вычислить корректное сообщение ответа, то тем самым оригинальный продукт или оригинальный прибор может быть надежно различен от фальсификации.

В обычных способах аутентификации часто существует необходимость проверять прибор не только локально, но и удаленно через коммуникационный канал, например, через Интернет, мобильную радиосвязь или соединение передачи данных. Эта необходимость возникает, в особенности при дистанционном техническом обслуживании прибора. При удаленной проверке идентичности часто возникает проблема, состоящая в том, что промежуточная инстанция может считывать сообщения и применять для фальсификации ложной идентичности. Этот сценарий атаки также известен как атака методом перехвата сообщений и подмены ключей.

Для передачи данных процессов реального времени и контрольной информации между приборами и приложениями известен протокол стандарта передачи сообщений внутри предприятия (спецификация MMS). В рамках технологии автоматизации, в частности, при использовании в области энергетики, MMS может использоваться для управления полевыми приборами. При этом MMS может применяться через различные другие протоколы, например, TCP/IP. На уровне приложений стека MMS используется так называемый протокол ISO Сервисный Элемент Управления Ассоциацией (ACSE). ACSE может, например, применяться для организации ассоциаций приложений между объектами приложений и определения идентичности и контекста этих ассоциаций. При этом определяется ассоциация приложений как кооперативная связь между двумя объектами приложений. Контекст может быть явно определенным набором сервисных элементов приложения (ASE).

При автоматизации в энергетической отрасли MMS может применяться для передачи команд непосредственно между двумя конечными пунктами, что далее обозначается как Случай 1. Также имеются сценарии, в которых MMS передаются не в одноранговом соединении, то есть когда имеется только один участок транспортного соединения, а через несколько участков транспортного соединения, далее обозначаемые как Случай 2, в которых, например, принимает участие контроллер подстанций. TCP/IP соединение на участках транспортного соединения может защищаться посредством TLS.

На фиг. 1 показана передача команд между двумя конечными пунктами согласно обычному способу. При этом на фиг. 1 компоненты 10 обозначены по вертикали. При этом речь идет о компонентах, включающих в себя центр 13 управления, контроллер 14 подстанций и полевой прибор 15. Кроме того, по вертикали обозначены транспортные механизмы 11 защиты. При этом речь идет, например, о сертификатах, которые на фиг. 1 показаны под транспортными механизмами 11 защиты. Кроме того, на фиг. 1 представлен MMS поток 12 сообщений, при этом стрелка 16 описывает Случай 1, в котором команды применяются непосредственно между двумя конечными пунктами. Стрелка 17, напротив, описывает Случай 2, при котором команды передаются через несколько участков передачи, также называемых промежуточными компонентами.

Относительно аспекта безопасности, MMS предоставляет возможность в начале соединения выполнить аутентификацию. Однако имеется ограничение, состоящее в том, что аутентификация должна проводиться только в начале коммуникационного соединения, однако не имеется безопасной концепции сессии уровня приложения, которая бы гарантировала, что от начала и до конца сессии друг с другом осуществляют связь те же самые одноранговые узлы. Это особенно важно в Случае 2, согласно стрелке 17, так как в Случае 1, согласно стрелке 16, это требование гарантируется применением TLS. При этом должно было бы выполняться сопряжение безопасных соединений, установленных на транспортном уровне, с таковыми на уровне приложений.

Кроме того, может применяться основанный на ролях контроль доступа (RBAC). При этом могут применяться сертификаты и секретные ключи.

Кроме того, из обычного способа известно, что MMS посредством определений ISO-IEC 62351 поддерживает возможность аутентификации одноранговых узлов. Для этого в части 4 этой нормы специфицировано в качестве безопасности А-профиля следующее:

- аутентификация однорангового объекта

- AARQ

- AARE.

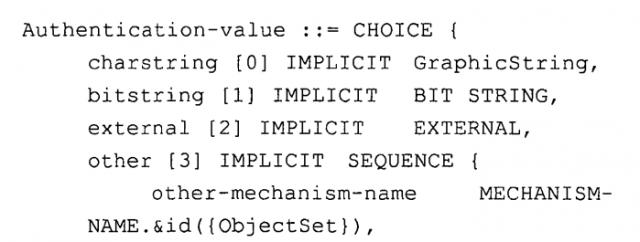

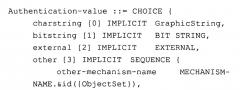

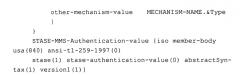

При этом аутентификация однорангового объекта означает аутентификацию коммуникационных компонентов, AARQ обозначает запрос ассоциации приложения, и AARE означает ответ ассоциации приложения. Для аутентификации отправителя в аутентификации однорангового объекта может, например, применяться следующий исходный текст:

В начале соединения осуществляется обмен сообщениями AARQ и AARE между участниками, причем транспортируются криптографические данные. В том числе, здесь подписывается временная метка и в интервале 10 минут проверяется, не принималась ли уже соответствующая временная метка. При этом все сообщения соединения на уровне приложения не защищены с точки зрения целостности.

Кроме того, известны различные способы, которые обеспечивают возможность аутентификации одного сообщения или нескольких сообщений, как, например, http-Дайджест-Аутентификация.

Кроме того, в обычном способе применяются сетевые протоколы безопасности, чтобы основанную на IP связь защищать криптографически. При этом аутентификация партнеров по связи осуществляется как односторонним способом, так и взаимно. Часто применяемые протоколы, которые предпринимают аутентификацию партнера по связи, известны как SSL, TSL или IKE для IPsec. При этом аутентификация партнера по связи, конкретно http-сервера осуществляется посредством SSL или TSL посредством цифрового сертификата. Этот сертификат содержит, наряду с открытым ключом сервера, также называемым открытым ключом, информацию о сервере в частности, его обозначение, например, имя, DNS-имя или IP-адрес.

Также из обычного способа известен Kerberos-протокол, с помощью которого аутентификация и авторизация могут быть реализованы через третью доверительную сторону. Kerberos основан на использовании симметричных ключей.

Фиг. 2 показывает услугу аутентификации Kerberos согласно обычному способу. Kerberos является распределенной службой аутентификации или сетевым протоколом, который был разработан для открытых и не защищенных компьютерных сетей, как, например, Интернет. Аутентификацию берет на себя согласно Kerberos доверительная третья сторона, например, Kerberos-сервер.

Согласно описанному на фиг. 2 Kerberos-способу, пользователь N запрашивает на первом этапе с помощью сообщения запроса R-TG-T мандат-предоставление-мандат посредством сообщения R-TG-T от Kerberos-сервера KS. При этом мандат является сообщением предоставления права, с помощью которого соответствующий владелец сообщения получает доступ к серверу S. На следующем за этим этапе Kerberos-сервер KS передает мандат Т и предоставляющий мандат ключ сессии TGSK пользователю N. Для передачи обоих сообщений - мандат Т и предоставляющий мандат ключ сессии TGSK - Kerberos-сервер KS располагает службой распределения ключей KDS. Эта служба распределения ключей KDS осуществляет связь через соединение передачи данных с банком данных DB.

На следующем за этим этапе способа пользователь N запрашивает мандат предоставления службы SGT, для чего Kerberos-сервер KS обращается к серверу предоставления мандатов TGS. Затем сервер предоставления мандатов TGS передает сообщение мандата Т, а также ключ сессии SK пользователю N. В зависимости от принятых сообщений, пользователь N формирует сообщение запроса службы RS и передает его на другой сервер S. В зависимости от проверки сообщения запроса службы RS этот сервер S передает сообщение аутентификации сервера к пользователю N.

Другим примером сетевого протокола согласно обычному способу является SAML, также известный как Язык разметки, предусматривающий защиту данных. В отличие от Kerberos, в SAML также могут использоваться асимметричные методы.

В общем случае в обычном способе, например, в механизме MMS, на уровне приложения осуществляется только одна аутентификация. В результате обычные способы не предоставляют защиты целостности и защиты достоверности данных на уровне приложения. Двухточечные соединения при этом обеспечены только на транспортном уровне. Обычные способы не обучают никаким определениям концепции сессии для защиты информации на уровне приложения с использованием уже существующих механизмов.

Поэтому задачей настоящего изобретения является предоставить способ и устройство для безопасной передачи данных.

Эта задача решается посредством способа для безопасной передачи данных, имеющего признаки пункта 1 формулы изобретения.

В соответствии с этим предоставлен способ для безопасной передачи данных. Способ содержит следующие этапы:

- предоставление соединений данных от различных начальных компонентов через, соответственно, по меньшей мере, один промежуточный компонент к общему целевому компоненту;

- объединение промежуточных компонентов в зависимости от криптографической информации в один промежуточный компонент; и

- передача данных от начальных компонентов через объединенный промежуточный компонент к целевому компоненту.

Передача данных может тогда считаться надежной, если она, в числе прочего, является защищенной по целостности и защищенной по достоверности. При этом данные могут включать в себя любой тип блоков информации, таких как, например, те, обмен которыми производится в Интернете. Данные могут передаваться пакетами или как секционированные. При этом данные могут модулироваться в цифровом виде и/или в аналоговом виде. Следовательно, в случае данных речь также может идти о сигналах, которые передаются.

Предоставление соединения передачи данных может, например, выполняться посредством таблицы маршрутизации, вызова метода, удаленного вызова метода и/или, в общем случае, с помощью обмена сообщениями. Также возможно предоставлять соединения передачи данных посредством считывания соединений передачи данных из памяти данных. В результате при предоставлении соединений передачи данных речь может идти о вызове канала передачи данных, а также об установлении соединения передачи данных между двумя компонентами. Соединение передачи данных может предоставляться, например, между центром управления, контроллером подстанций и/или полевым прибором. Например, соединение передачи данных может предоставляться между начальным компонентом и промежуточным компонентом, а также между промежуточным компонентом и целевым компонентом. В результате на физическом уровне осуществляется предоставление двух соединений передачи данных, причем логическим образом предоставляется соединение передачи данных между начальным компонентом и целевым компонентом.

Различные начальные компоненты, которые могут иметь, по меньшей мере, один промежуточный компонент, а также общий целевой компонент, могут быть сформированы из, по меньшей мере, одного дополнительного компонента, причем компонент может иметься в форме технического прибора, конструктивного элемента, вычислительной установки, сетевого прибора, блока программного обеспечения, модуля программного обеспечения, класса программного обеспечения, пакета программного обеспечения и/или множества других компонентов. В частности, по меньшей мере, один начальный компонент может иметься в форме центра управления, промежуточный компонент - в форме контроллера подстанций и/или целевой компонент - в форме полевого прибора. В зависимости от выполнения начального компонента, промежуточного компонента и/или целевого компонента, может выбираться соответствующее соединение передачи данных. В мобильном сценарии приложения речь может идти, например, в случае передачи данных о беспроводном соединении, которое реализовано посредством радиоинтерфейса. Кроме того, возможно, что соединение передачи данных имеет дополнительные компоненты, а не только начальный компонент, промежуточный компонент и/или целевой компонент.

Объединение промежуточных компонентов в зависимости от криптографической информации в один промежуточный компонент может быть реализовано, например, посредством протокола сессии. В соответствии с этим нет необходимости, при многократных передачах, данных от начального компонента через промежуточный компонент к целевому компоненту устанавливать соответствующее отдельное соединение передачи данных между промежуточным компонентом и целевым компонентом. Согласно аспекту настоящего изобретения, является предпочтительным для каждой передачи данных обеспечивать соответственно одно транспортное соединение между начальным компонентом и промежуточным компонентом, причем, однако также при множестве передач данных от промежуточного компонента к целевому компоненту должно подготавливаться лишь одно соединение передачи данных. В результате, согласно одному аспекту предложенного изобретения можно избежать установки множества соединений передачи данных между промежуточным компонентом и целевым компонентом. В результате обеспечивается возможность объединения промежуточных компонентов в один промежуточный компонент согласно протоколу сессии, так что требуется только однократная аутентификация промежуточного компонента или целевого компонента.

Кроме того, объединение промежуточных компонентов в один промежуточный компонент возможно посредством маршрутизации. При этом возможно из множества промежуточных компонентов выбрать точно один и к этому выбранному промежуточному компоненту обращаться посредством сетевого адреса соответствующего другого промежуточного компонента, который не был выбран. В результате осуществляется передача данных различных начальных компонентов не на множество промежуточных компонентов, а точно на один выбранный промежуточный компонент, причем выбранный промежуточный компонент устанавливает соединение передачи данных с одним общим целевым компонентом.

Выполнение маршрутизации может, например, включать в себя направление пакетов данных, назначение новых сетевых адресов промежуточным компонентам и/или актуализацию таблицы маршрутизации.

Объединение промежуточных компонентов может выполняться в зависимости от криптографической информации. Предоставление криптографической информации может, например, осуществляться согласно обычному способу, такому как способ запроса-ответа. Для предоставления криптографической информации может быть предпочтительным настроить соответствующий формат данных таким образом, чтобы он был пригоден для кодирования криптографической информации. В результате, данные, которые имеются в этом настроенном формате данных, могут предоставлять криптографическую информацию.

Генерация криптографической информации может осуществляться посредством начального компонента. При этом является предпочтительным, вырабатывать криптографическую информацию посредством способа запроса-ответа. Применяемый способ запроса-ответа может при этом дополниться или настраиваться с помощью других криптографических способов. Криптографическая информация может представлять собой сгенерированный маркер и/или информацию, образованную только для данного случая (Nonce - случайную информацию). Случайная информация обеспечивает предоставление случайного числа и/или псевдослучайного числа. Кроме того, в случае криптографического числа речь может также идти о контрольной сумме. Для инкапсулирования криптографической информации, а также других данных, которые необходимо передавать, подходит расширение формата данных MMS. При этом специалисту известно множество других возможных форматов данных, которые могут быть настроены подходящим образом.

Передача данных от начального компонента через объединенный промежуточный компонент к целевому компоненту пригодна для передачи надежным способом данных при защите целостности и достоверности. Посредством передачи через объединенный промежуточный компонент, согласно аспекту настоящего изобретения, число промежуточных компонентов ограничивается точно одним промежуточным компонентом. В результате, например, описанная выше атака методом перехвата сообщений и подмены ключей на соединение передачи данных между промежуточным компонентом и общим целевым компонентом затрудняется.

Таким образом, предложен способ, который предоставляет криптографически защищенную концепцию сессии на уровне приложения. Тем самым обеспечивается возможность ассоциирования различных контекстов через то же самое транспортное соединение. Однажды установленное соединение передачи данных, например TLS-соединение, может использоваться для различных сессий на уровне приложения. Это особенно предпочтительно для сценариев с множеством участков передачи. Участок при этом обозначает передачу данных от одного компонента к следующему компоненту на транспортном уровне. Также в сценариях с одним участком передачи способ является предпочтительным, если несколько приложений или несколько пользователей осуществляют связь с одного прибора к другому прибору и при этом используют только одно единственное транспортное соединение, например, транспортное соединение TLS.

Кроме того, обеспечивается возможность определения универсальной криптографической информации, что улучшает условия ввода других служб безопасности. В особенности, гибридный криптографический способ предоставляет здесь исходную точку, так как уже асимметричный материал ключей применяется для аутентификации. При этом может быть реализован поэтапный переход от симметричной защиты через гибридную защиту к полностью асимметричной защите согласно одному аспекту предложенного изобретения. Гибридный подход имеет преимущества, в частности, при наложении условий безопасности, так как он избегает статического администрирования попарно общими секретами и согласует их динамически перед началом сессии.

В одной форме выполнения способа согласно заявленному изобретению предусмотрены различные начальные компоненты, промежуточные компоненты и/или целевые компоненты в сети автоматизации.

Это имеет преимущество, состоящее в том, что посредством предоставленного способа может выполняться передача данных в сетях автоматизации. Сети автоматизации находят применение во множестве технических областей, в особенности, в области энергетики, например, при эксплуатации электростанций.

В другой форме выполнения способа согласно предложенному изобретению выполняется передача данных посредством расширенного протокола службы передачи мультимедийных сообщений.

Это имеет преимущество, состоящее в том, что могут использоваться уже существующие технологии и, следовательно, уже реализованные инфраструктуры.

В другой форме выполнения способа согласно предложенному изобретению выполняется объединение промежуточных компонентов и/или передача данных посредством, по меньшей мере, одного обмена сообщениями.

Это имеет преимущество, состоящее в том, что посредством обмена сообщениями может выполняться объединение в зависимости от криптографической информации согласно протоколу сессии и/или согласования того, какие промежуточные компоненты должны быть объединены.

В другой форме выполнения способа согласно предложенному изобретению выполняется обмен сообщениями между различными начальными компонентами, промежуточными компонентами и/или целевыми компонентами.

Это имеет преимущество, состоящее в том, что множество компонентов могут осуществлять связь между собой динамическим способом.

В другой форме выполнения способа согласно предложенному изобретению обмен сообщениями реализует, по меньшей мере, один симметричный и/или асимметричный криптографический способ.

Это имеет преимущество, состоящее в том, что могут применяться уже известные технологии для реализации соответствующего изобретению способа.

Кроме того, возможно применение множества криптографических способов, которые могут быть симметричными, асимметричными или гибридными.

В другой форме выполнения способа согласно предложенному изобретению обмен сообщениями выполняется согласно способу с совместно используемым ключом, способу http-Дайджест-Аутентификации, способу запроса-ответа, ключевому хеш-способу, хеш-функции, способу Диффи-Хеллмана и/или способу цифровой подписи.

Это имеет преимущество, состоящее в том, что может применяться множество способов для реализации соответствующего изобретению способа. В частности, названные способы обеспечивают возможность безопасной передачи данных на уровне приложения.

В другой форме выполнения способа согласно предложенному изобретению, по меньшей мере, одно обмениваемое сообщение содержит указание на специальную информацию, случайное число, псевдослучайное число, команду, идентичность отправителя, идентичность получателя, временную метку и/или номер последовательности.

Это имеет преимущество, состоящее в том, что, например, может быть применен способ «следующей специальной информации», который позволяет содержание передаваемого сообщения связать с предыдущим сообщением посредством специальной информации. Кроме того, посредством обмениваемых сообщений можно реализовать множество протоколов сессии.

В другой форме выполнения способа согласно предложенному изобретению, по меньшей мере, одно обмениваемое сообщение имеет криптографическую информацию.

Это имеет преимущество, состоящее в том, что, криптографической информацией для реализации криптографического способа, например, обмена ключами, можно обмениваться между отдельными компонентами.

В другой форме выполнения способа согласно предложенному изобретению, по меньшей мере, одно обмениваемое сообщение имеет контрольную сумму.

Это имеет преимущество, состоящее в том, что содержание обмениваемых сообщений может проверяться на целостность сообщения.

В другой форме выполнения способа согласно предложенному изобретению обмен сообщениями выполняется в зависимости от протокола шифрования.

Это имеет преимущество, состоящее в том, что сообщениями можно обмениваться в зашифрованной форме. Кроме того, могут продолжать применяться уже реализованные инфраструктуры, которые действуют согласно определенным протоколам шифрования.

В другой форме выполнения способа согласно предложенному изобретению объединение промежуточных компонентов выполняется посредством маршрутизации, назначения сетевых адресов, применения протокола сессии, установления безопасного соединения передачи данных, передачи команды, передачи криптографической информации и/или передачи сообщения подтверждения.

Это имеет преимущество, состоящее в том, что объединение промежуточных компонентов может выполняться посредством множества способов действия, в частности, посредством комбинации множества способов действия.

В другой форме выполнения способа согласно предложенному изобретению объединение промежуточных компонентов выполняется на уровне приложения.

Это имеет преимущество, состоящее в том, что, в том числе, защита целостности может быть реализована независимо от транспортного уровня.

Указанная задача также решается посредством устройства для безопасной передачи данных. В соответствии с этим предусмотрено устройство для безопасной передачи данных, в частности, для выполнения упомянутого способа, которое содержит следующее:

блок предоставления для предоставления соединений данных от различных начальных компонентов через, соответственно, по меньшей мере, один промежуточный компонент к общему целевому компоненту;

блок объединения для объединения промежуточных компонентов в зависимости от криптографической информации в один промежуточный компонент; и

блок передачи для передачи данных от начальных компонентов через объединенный промежуточный компонент к целевому компоненту.

Кроме того, предоставлен компьютерный программный продукт, который способствует выполнению вышеописанного способа, а также носитель данных для сохранения компьютерного программного продукта.

Другие предпочтительные формы выполнения изобретения являются предметом зависимых пунктов, а также описанных далее примеров выполнения. Далее изобретение описывается на некоторых примерных реализациях со ссылками на приложенные чертежи, на которых показано следующее:

Фиг. 1 - передача команд между двумя конечными пунктами согласно обычному способу;

Фиг. 2 - служба аутентификации согласно обычному способу;

Фиг. 3 - блок-схема действий согласно форме выполнения способа для безопасной передачи данных согласно предложенному изобретению;

Фиг. 4 - детализированная блок-схема действий согласно форме выполнения способа для безопасной передачи данных согласно предложенному изобретению;

Фиг. 5 - блок-схема формы выполнения устройства для безопасной передачи данных согласно предложенному изобретению;

Фиг. 6 - блок-схема процесса формы выполнения способа для безопасной передачи данных согласно предложенному изобретению;

Фиг. 7 - блок-схема последовательности операций согласно форме выполнения способа для безопасной передачи данных согласно предложенному изобретению;

Фиг. 8 - блок-схема последовательности операций другой формы выполнения способа для безопасной передачи данных согласно предложенному изобретению;

Фиг. 9 - блок-схема последовательности операций другой формы выполнения способа для безопасной передачи данных согласно предложенному изобретению;

Фиг. 10 - блок-схема последовательности операций другой формы выполнения способа для безопасной передачи данных согласно предложенному изобретению;

Фиг. 11 - структура сообщения, которое может применяться в форме выполнения способа для безопасной передачи данных согласно предложенному изобретению; и

Фиг. 12 - схематичная структура криптографической информации, которая может применяться в форме выполнения способа для безопасной передачи данных согласно предложенному изобретению.

На чертежах одинаковые или функционально подобные элементы снабжены одинаковыми ссылочными позициями, если не указано иное.

На фиг. 3 показана блок-схема действий согласно форме выполнения способа для безопасной передачи данных согласно предложенному изобретению. Способ содержит следующие этапы:

предоставление 100 соединений данных от различных начальных компонентов через соответственно, по меньшей мере, один промежуточный компонент к общему целевому компоненту;

объединение 101 промежуточных компонентов в зависимости от криптографической информации в один промежуточный компонент; и

передача 102 данных от начальных компонентов через объединенный промежуточный компонент к целевому компоненту.

Вышеописанные этапы способа могут выполняться итерационно и/или в другой последовательности.

На фиг. 4 показана детализированная блок-схема действий согласно форме выполнения способа для безопасной передачи данных согласно предложенному изобретению.

На первом этапе 200 способа осуществляется идентификация различных начальных компонентов, по меньшей мере, одного промежуточного компонента и общего целевого компонента. Таким образом, на первом этапе 200 способа осуществляется выбор тех компонентов, которые должны посредством соединения передачи данных осуществлять связь между собой, то есть обмениваться данными. Идентификация осуществляющих связь компонентов может выполняться неявно, посредством вызова метода от одного компонента к другому компоненту. Например, управляющее устройство вызывает посредством удаленного вызова метода функцию полевого прибора, благодаря чему устанавливается, что управляющее устройство должно осуществлять связь с полевым прибором посредством логического соединения передачи данных. На физическом уровне теперь идентифицируется, что вызов метода управляющего блока должен направляться через подстанцию или промежуточный компонент. В результате, на этапе 200 способа идентифицируются начальный компонент, а именно управляющий блок, промежуточный компонент, а именно блок подстанции, а также полевой прибор.

На последующем этапе 201 способа осуществляется установление соединения между идентифицированными на этапе 200 способа начальным компонентом, промежуточным компонентом и целевым компонентом. Этап 201 способа может, например, содержать установление TLS-сессии. Установление TLS-сессии может при этом включать в себя обмен несколькими сообщениями от различных начальных компонентов к, по меньшей мере, одному промежуточному компоненту, а также от промежуточного компонента к общему целевому компоненту. В результате, после выполнения этапа 201 способа предоставляется логическое соединение между начальным компонентом и целевым компонентом.

На последующем этапе 202 способа осуществляется передача команд от начального компонента к целевому компоненту. При этом, например, может передаваться управляющая команда от начального компонента к целевому компоненту.

В настоящем примере выполнения соответствующий изобретению способ применяется в сети автоматизации энергетической технологии. Начальный компонент представляет собой управляющий блок, который управляет полевым прибором, который предусмотрен, например, в электростанции. В предложенном примере выполнения на этапе 201 способа на полевой прибор передается команда «замкнуть токовый контур». Вследствие этого управляющий блок передает на полевой прибор параметр, который указывает, что управляющий блок должен замкнуть токовый контур. Альтернативно, на этапе 202 способа осуществляется удаленный вызов метода от управляющего блока на полевой прибор.

На последующем этапе 203 способа полевой прибор передает на управляющий блок, так называемый запрос. Запрос представляет собой сообщение запроса, которое, например, генерируется посредством способа запроса-ответа.

На последующем этапе 204 способа управляющий блок генерирует соответствующее сообщение ответа, которое, например, генерируется посредством способа запроса-ответа. Вычисленное сообщение ответа может вместе с командой передаваться на полевой прибор. В результате полевому прибору сообщается, что определенный сгенерированный ответ относится к определенной команде. Полевой прибор распознает тем самым, какой ответ имеется в виду, так как управляющий блок может передавать множество управляющих сообщений относительно различных команд и/или потому что множество начальных компонентов передают, соответственно, по меньшей мере, один ответ относительно определенной команды.

На этапе 205 способа осуществляется проверка переданного сообщения ответа, а также при сравнении переданного сообщения ответа, которое указывает, что переданное сообщение ответа совпадает с ожидаемым сообщением ответа, выполнение переданной команды. Далее на этапе 205 способа осуществляется подтверждение выполнения команды посредством сообщения подтверждения, а также передача дополнительной криптографической информации от целевого компонента на начальный компонент. При этом возможно, что передача криптографической информации на этапе 205 способа содержит так называемую информацию «следующего запроса» или «следующую специальную информацию». Тем самым возможно, при следующей передаче данных от начального компонента на целевой компонент более не выполнять этапы 203 и/или 204 способа, так как это может выполняться посредством итерационного выполнения этапа 204 и/или 205 способа. Кроме того, возможно, на каждом из этапов 202, 203, 204 и 205 способа передавать дополнительные параметры, то есть дополнительные команды, дополнительные сообщения запроса, дополнительные сообщения ответа и/или дополнительные сообщения подтверждения. Передаваемая криптографическая информация может, например, содержать криптомаркер.

В другой форме выполнения способа для безопасной передачи данных согласно предложенному изобретению осуществляется итерационное выполнение этапов 202 и/или 203 способа. Например, на этапе 202 способа может передаваться команда и криптографическая информация от начального компонента на целевой компонент, и на этапе 203 способа может передаваться подтверждение и дополнительная криптографическая информация от целевого компонента к начальному компоненту. В результате при повторном выполнении этапа 202 способа может передаваться новая команда вместе с новой криптографической информацией от начального компонента на целевой компонент. После этого вновь на этапе 203 способа осуществляется передача сообщения подтверждения с дополнительной криптографической информацией.

На последнем опциональном этапе 206 способа осуществляется проверка, имеются ли дополнительные данные для передачи от начального компонента на целевой компонент. Если на этапе 206 способа устанавливается, что дополнительные данные для передачи имеются, то происходит ответвление на одном из описанных этапов 202, 203, 204 или 205. Описанные этапы способа могут содержать дополнительные подэтапы, а также могут выполняться итерационно или в другой последовательности.

На фиг. 5 представлено устройство 1 для безопасной передачи данных D согласно форме выполнения предложенного изобретения. Устройство 1 для безопасной передачи данных D содержит:

блок 2 предоставления для предоставления соединений DV данных от различных начальных компонентов SK через, соответственно, по меньшей мере, один промежуточный компонент ZK к общему целевому компоненту ZK';

блок 3 объединения для объединения промежуточных компонентов ZK в зависимости от криптографической информации KI в один промежуточный компонент ZK; и

блок 4 передачи для передачи данных D от начальных компонентов SK через объединенный промежуточный компонент ZK к целевому компоненту ZK'.

Ниже показаны дополнитель