Сетевая инфраструктура для подвижных машин, которые можно применять во взрывоопасных зонах

Иллюстрации

Показать всеИзобретение относится к сетевой инфраструктуре для подвижных машин, применяющихся во взрывоопасных зонах. Техническим результатом является создание сетевой инфраструктуры для взрывоопасных зон. Сетевая инфраструктура для подвижных машин, использующихся во взрывоопасных зонах, имеющая абонентов с внутренне присущей безопасностью и имеющая сетевых абонентов без внутренне присущей безопасности, размещенных в стойких к давлению кожухах. При этом машина имеет по меньшей мере один контроллер, размещенный в стойком к давлению кожухе, для приведения в действие по меньшей мере одного абонента без внутренне присущей безопасности. Причем машина имеет за пределами стойкого к давлению кожуха для первого контроллера по меньшей мере один второй контроллер с внутренне присущей безопасностью для приведения в действие по меньшей мере одного абонента с внутренне присущей безопасностью. При этом первый контроллер образует распределитель данных для множества абонентов без внутренне присущей безопасности, и второй контроллер образует распределитель данных для множества абонентов с внутренне присущей безопасностью, и при этом первый распределитель данных и второй распределитель данных имеют электрически развязанный канал передачи данных между собой. 9 з.п. ф-лы, 6 ил.

Реферат

Изобретение относится к сетевой инфраструктуре для подвижных машин, которые можно применять во взрывоопасной зоне, сетевой инфраструктуре, имеющей сетевых абонентов с внутренне присущей безопасностью и имеющей сетевых абонентов без внутренне присущей безопасности, размещенных в стойких к давлению кожухах, при этом машина имеет по меньшей мере один контроллер, размещенный в стойком к давлению кожухе, для приведения в действие по меньшей мере одного абонента без внутренне присущей безопасности.

Во взрывоопасных зонах, таких как зоны добычи угля, в настоящее время стремятся к автоматизации, аналогичной автоматизации на поверхности. В варианте управления и мониторинга подвижных машин, применяемых во взрывоопасных зонах, используют, в общем, размещенные центрально пульты управления, установленные в зонах, не нуждающихся в защите от взрыва. Для обеспечения управления и мониторинга сложных, последовательно действующих звеньев автоматики, например с наземных пультов управления, требуется большое число различных датчиков и исполнительных механизмов, включающих в себя тестирующие и диагностические системы, которые должны использоваться во взрывоопасной зоне. Высокие требования по продуктивности и надежности, а также все более частое применение, например, высокопроизводительных протоколов шины пользователя создает еще более высокие требования к структурным возможностям и показателям работы сетевой инфраструктуры для связи между индивидуальными группами машин и их управления.

Ординарные сетевые инфраструктуры для систем управления подвижных машин, применяемых во взрывоопасной зоне, содержат один центральный контроллер. Данный индивидуальный контроллер управляет всеми функциями машин и осуществляет их мониторинг, и управляет потоком информации и данных в сети. Все входные и выходные сигналы, а также системы датчиков и исполнительных механизмов контролируются непосредственно центральным контроллером. Это требует прокладки сложной и поэтому подверженной отказам проводки от индивидуальных устройств к центральному блоку. Если центральный контроллер выходит из строя, существует риск, что вся связь или функции управления в сети могут стать неработоспособными.

Защита от взрыва, требуемая в горных работах, означает для сети для взрывоопасной зоны, что сеть делится на сетевых абонентов с внутренне присущей безопасностью, отвечающих жестким требованиям по внутренне присущей безопасности для соответствующей защиты от взрыва, и сетевых абонентов без внутренне присущей безопасности, которые, поэтому, размещаются в стойких к давлению кожухах, причем стойкие к давлению кожухи используются для обеспечения возможности использования сетевых абонентов, не разрешенных к эксплуатации без стойких к давлению кожухов во взрывоопасной зоне. Разделение между сетевыми абонентами без внутренне присущей безопасности и внутренне присущей безопасностью в комбинации со звездообразной ориентацией сети значительно увеличивает сложность электропроводки.

Задачей изобретения является создание сетевой инфраструктуры для взрывоопасных зон, уменьшающей или исключающей упомянутые выше слабые места.

Данная задача решается в сетевой инфраструктуре согласно изобретению с помощью машины, имеющей за пределами стойкого к давлению кожуха для первого контроллера по меньшей мере один второй контроллер с внутренне присущей безопасностью для приведения в действие по меньшей мере одного абонента с внутренне присущей безопасностью, при этом первый контроллер образует распределитель данных для множества абонентов без внутренне присущей безопасности, и второй контроллер образует распределитель данных для множества сетевых абонентов с внутренне присущей безопасностью, и при этом первый распределитель данных и второй распределитель данных имеют электрически развязанный канал передачи данных между собой.

Сетевая инфраструктура или топология согласно изобретению имеет форму распределенной системы с множеством распределителей данных, в результате чего можно значительно уменьшить сложность электропроводки. Создание по меньшей мере одного распределителя данных для абонентов с внутренне присущей безопасностью и отдельного распределителя данных для абонентов без внутренне присущей безопасности обеспечивает создание стойкого к давлению кожуха, например, с минимизацией числа изолирующих втулок, при этом передача данных между контроллерами по проводам является возможной.

Канал передачи данных может быть выполнен из электропроводных линий передачи данных, предпочтительно на основе меди, являющихся электрически развязанными с помощью дополнительного барьера. В отличие от этого, в одном предпочтительном варианте модернизации, канал передачи данных содержит оптоволоконную линию или оптический волновод. В особенно предпочтительном варианте модернизации канал передачи данных для второго контроллера проведен через стойкий к давлению кожух, окружающий первый контроллер, с помощью одного стойкого к давлению выпуска. Кроме того, в электрически развязанном канале передачи данных есть возможность создания соединения электропитания между первым контроллером и вторым контроллером, причем соединения электропитания, также в данном случае уменьшенного, если возможно, до одной изолирующей втулки на стойком к давлению кожухе. Для увеличения работоспособности сети, по меньшей мере, канал передачи данных может иметь конструктивное исполнение с резервированием. Если отказ происходит в трактах индивидуального соединения, распределитель данных может предпочтительно менять рабочий канал связи.

В одном предпочтительном варианте модернизации первый контроллер имеет, предпочтительно, исключительно сетевых абонентов без внутренне присущей безопасности, соединяющихся с ним, которые, возможно, размещены в отдельных стойких к давлению кожухах. В стойких к давлению кожухах также возможно совместное размещение множества сетевых абонентов без внутренне присущей безопасности. Дополнительно предпочтительно, если второй контроллер с внутренне присущей безопасностью имеет исключительно сетевых абонентов с внутренне присущей безопасностью, соединяющихся с ним.

Второй контроллер, образующий распределитель данных для множества абонентов с внутренне присущей безопасностью, может, в частности, иметь форму сетевого коммутатора с внутренне присущей безопасностью, имеющего объединенные соединения передачи данных и электропитания. Такой сетевой коммутатор, имеющий объединенные соединения передачи данных и электропитания и являющийся предпочтительным для применения интерфейса локальной сети Ethernet с внутренне присущей безопасностью, подробно описан в материале DE 202010000110 заявителя, содержание которого дано в виде ссылки для дополнения настоящего изобретения. Для этого сетевой интерфейс для взрывоопасных зон может быть снабжен, в частности, резисторной сборкой для развязки радиочастотной мощности и конденсаторной сборкой для развязки мощности постоянного тока в отношении других сетевых интерфейсов, при этом конденсаторная сборка соответственно размещена на стороне соединения соединительного устройства, и резисторная сборка соответственно размещена на стороне электронной схемы относительно передающего элемента сетевого интерфейса, так что резисторная и конденсаторная сборки имеют соответствующий передающий элемент, соединенный между ними. Вместе с тем, второй контроллер, образующий распределитель данных, может также иметь другое конструктивное исполнение.

Дополнительно, первый контроллер может предпочтительно иметь по меньшей мере один дополнительный контроллер без внутренне присущей безопасности, размещенный в стойком к давлению кожухе, соединенный с ним или с возможностью соединения с ним, или второй контроллер с внутренне присущей безопасностью имеет по меньшей мере один дополнительный контроллер с внутренне присущей безопасностью с возможностью соединения с ним, или соединенный с ним, в данном случае дополнительные контроллеры предпочтительно аналогично имеют функции распределителя данных. Сетевая инфраструктура согласно изобретению, поэтому, предпочтительно не ограничивается двумя контроллерами, а именно контроллером для сетевых абонентов с внутренне присущей безопасностью и контроллером для абонентов без внутренне присущей безопасности, но вместо этого может расширяться произвольно, в принципе, с помощью дополнительных контроллеров.

Для функции распределителя данных является особенно предпочтительным, если, каждый, первый контроллер и второй контроллер снабжены по меньшей мере одним микропроцессором. Также является предпочтительным, если абоненты с внутренне присущей безопасностью и абоненты без внутренне присущей безопасности обмениваются данными друг с другом в выделенном диапазоне адресов. Первый контроллер может соединяться со статическим выносным блоком управления с помощью соединительного устройства передачи данных для обмена данными. В частности, предпочтительно, если как сетевые абоненты, так и статический выносной блок управления и/или, возможно, центр управления действуют в одинаковом диапазоне адресов. В зависимости от размера сети отдельный диапазон адресов может также быть необходимым.

Индивидуальные абоненты в сетевой инфраструктуре и распределители данных предпочтительно разработаны такими, что может осуществляться обмен данными в любое время любым абонентом с любым другим абонентом, связь осуществляется с помощью двухточечного соединения. Каждый абонент может быть настроен так, что может принимать решения независимо и автономно и/или может запрашивать необходимую информацию конкретно от возможно любого другого абонента. По меньшей мере, контроллеры, образующие распределитель данных, должны предпочтительно иметь соединения только с абонентами, имеющими микроэлектронные схемы.

Сетевая инфраструктура может расти приблизительно произвольно, предпочтительно в линейной или кольцевой структуре, с помощью каскадного соединения с дополнительными абонентами, при этом контроллеры к ним с функцией распределителя данных могут быть размещены непосредственно во взрывоопасной зоне и/или в стойких к давлению кожухах для абонентов без внутренне присущей безопасности. Абоненты могут также являться входными/выходными блоками (блоками ввода/вывода) с возможностью выполнения множества функций, таких как считывание данных с датчиков и/или приведение в действие исполнительных механизмов, таких как клапаны или т.п.

Дополнительные варианты модернизации сетевой инфраструктуры согласно изобретению можно найти в являющихся примерами вариантах осуществления, показанных на прилагаемых в качестве примера чертежах. На чертежах показано следующее.

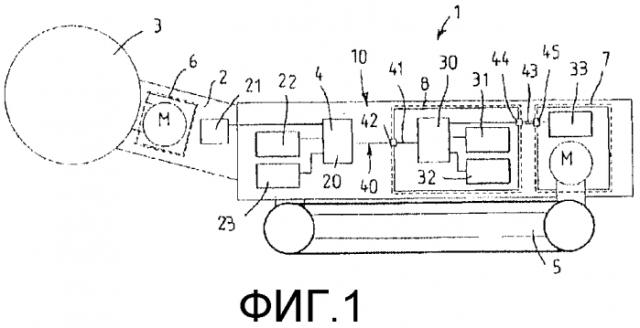

На фиг.1 схематично показан дизайн инфраструктуры согласно изобретению с использованием подвижной машины для использования во взрывоопасной зоне.

На фиг.2 показана инфраструктура согласно изобретению на основе второго, являющегося примером варианта осуществления.

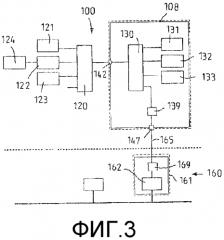

На фиг.3 показана сетевая инфраструктура фиг.2 вместе со статическим выносным блоком управления.

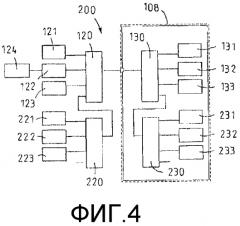

На фиг.4 показаны варианты расширения в случае необходимости для сетевой инфраструктуры фиг.2 в качестве примера.

На фиг.5 показана сетевая инфраструктура на основе третьего, являющегося примером варианта осуществления.

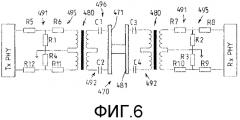

На фиг.6 показан возможный, являющийся примером вариант осуществления сетевого интерфейса для двунаправленной, на основе медного кабеля передачи данных между сетевыми абонентами с внутренне присущей безопасностью.

На фиг.1 позицией 1 обозначена подвижная машина, в данном случае в форме известного горного комбайна, схематично и сильно упрощенно. Машина 1 содержит породоразрушающий цилиндр 3, установленный на поворотной стреле 2, кожух 4 машины и ходовую часть 5, которую можно использовать для перемещения машины 1, например в подземных зонах с риском взрыва газа. Породоразрушающий цилиндр 3 приводится в действие двигателем M, который для соответствия требованиям по взрывозащищенности размещен в первом стойком к давлению кожухе 6. Ходовая часть 5 имеет соответствующий отдельный двигатель M, размещенный во втором стойком к давлению кожухе 7. Приведение в действие двух двигателей M для породоразрушающего цилиндра 3 и ходовой части 5, а также приведение в действие других, возможно перемещающихся блоков, таких, например, как поворотная консоль 2 на машине, и также обмен данными с другими компонентами машины, такими как гидравлические исполнительные механизмы, или установка датчиков выполняется с помощью сетевой инфраструктуры или сетевой топологии для соответствующих подвижных машин 1, которая обозначена в целом позицией 10. В данном случае сетевая инфраструктура 10 содержит множество сетевых абонентов 21, 22, 23 с внутренне присущей безопасностью, которые все разрешены для применения во взрывоопасных зонах и которые являются независимыми устройствами с внутренне присущей безопасностью, в принципе. В качестве примера, сетевые абоненты 21-23 с внутренне присущей безопасностью могут образовывать входные/выходные блоки, которые используются, например, для ввода данных с множества датчиков (не показано) или для приведения в действие исполнительных механизмов, таких как клапаны (не показано). Сетевые абоненты 21, 22, 23 с внутренне присущей безопасностью могут иметь различное конструктивное исполнение, могут иметь различные функции или различную функциональность и предпочтительно иметь эффективную микроэлектронику, которую можно использовать для выполнения метрологических задач и задач по регулированию и для обработки информации, по необходимости.

В сетевой инфраструктуре 10 все сетевые абоненты 21, 22, 23 с внутренне присущей безопасностью имеют связанный с ними контроллер 20 с внутренне присущей безопасностью, который, поскольку является аналогичным абонентам 21, 22, 23 с внутренне присущей безопасностью, соответствует требованиям для защиты от взрыва, действующим для соответствующей зоны использования машины 1, может размещаться на любом месте внутри или снаружи кожуха 4 машины 1. Контроллер 20 с внутренне присущей безопасностью образует распределитель данных во взрывоопасной зоне с индивидуальными сетевыми абонентами 21, 22, 23, выполненными с возможностью обмена информацией или данными друг с другом или выполненными с возможностью запрашивать информацию с использованием функции распределения данных контроллера 20.

Подвижная машина 4 также содержит по меньшей мере один дополнительный контроллер 30 по меньшей мере для одного сетевого абонента 31 без внутренне присущей безопасности, размещенного на ней. В примере варианта осуществления, показанном на фиг.1, контроллер 30 размещен в стойком к давлению кожухе 8, перемещающемся вместе с машиной 1, и стойкий к давлению кожух 8 одновременно имеет множество сетевых абонентов 31, 32 без внутренне присущей безопасности, размещенных в нем. Аналогично контроллеру 20 для абонентов с внутренне присущей безопасностью, контроллер 30 для сетевых абонентов 31-33 без внутренне присущей безопасности образует распределитель данных.

В показанном примере варианта осуществления имеется только один канал 40 передачи данных между первым контроллером 30 для сетевых абонентов 31, 32 без внутренне присущей безопасности, размещенных в стойком к давлению кожухе 8, и вторым контроллером 20 с внутренне присущей безопасностью с функцией распределителя данных для сетевых абонентов 21, 22, 23 с внутренне присущей безопасностью. Проводной канал 40 передачи данных для сетевой инфраструктуры 10 предпочтительно содержит оптический волновод 41, проложенный от стойкого к давлению кожуха 8 с помощью стойких к давлению изолирующих втулок 42. В качестве примера, оптический волновод 41 может соединяться с подходящими соединительными устройствами для оптического волновода (не показано) на контроллерах 20, 30 для соединения двух контроллеров 20, 30 друг с другом способом без электрической связи. Параллельно с оптическим волноводом 41, в дополнение к нему, можно также иметь линию электропитания между двумя контроллерами 20, 30.

Поскольку в подвижной машине 1 двигатель M ходовой части 5 размещен в отдельном стойком к давлению кожухе 7 вместе с сетевым абонентом 33 без внутренне присущей безопасности, который может содержать входное/выходное устройство с микропроцессором, например, имеется дополнительный канал передачи данных между контроллером 30 и дополнительным сетевым абонентом 33 без внутренне присущей безопасности через отдельный кабель или предпочтительно через отдельный оптический волновод 43. Оптический волновод 43 выводится за пределы стойкого к давлению кожуха 8 через отдельный канал 44 стойкой к давлению изолирующей втулки и затем, в свою очередь, вводится в другой стойкий к давлению кожух 7 через стойкий к давлению канал 45.

Оба контроллера 20, 30 могут иметь практически произвольное число связанных с ними дополнительных сетевых абонентов. Каждый сетевой абонент 21, 22, 23 с внутренне присущей безопасностью или каждый сетевой абонент 31, 32, 33 без внутренне присущей безопасности могут, соответственно, иметь модульное конструктивное исполнение и быть индивидуально составленными из различных функциональных интегральных схем, и/или иметь микропроцессор или т.п. для выполнения необходимых функций, расчетов и приведения в действие исполнительных механизмов.

На фиг.2 показана сетевая инфраструктура 100 на основе второго примера варианта осуществления. Для упрощения подвижная машина не показана и показан только один стойкий к давлению кожух 108, содержащий первый контроллер 130 с сетевыми абонентами 131, 132, 133 без внутренне присущей безопасности и, возможно, как указано, дополнительными сетевыми абонентами без внутренне присущей безопасности. Снаружи стойкого к давлению кожуха 108, таким образом, установлен только один контроллер 120 с внутренне присущей безопасностью, исключительно с сетевыми абонентами 121, 122, 123 с внутренне присущей безопасностью, соединенными с ним. Сетевой абонент 122 с внутренне присущей безопасностью соединен с дополнительным сетевым абонентом 124 с внутренне присущей безопасностью, как показано в качестве примера. Сетевые абоненты 122, 124 образуют каскадное соединение в сетевой инфраструктуре 100 в линейной структуре, которая может расширяться, возможно, произвольно. Как первый контроллер 130 для сетевых абонентов 131-133 без внутренне присущей безопасности в стойком к давлению кожухе 108, так и второй контроллер 120 для сетевых абонентов 121-124 без внутренне присущей безопасности образуют распределитель данных, с помощью которого соответствующие сетевые абоненты 121-124 могут обмениваться данными друг с другом и/или с сетевыми абонентами 131-133, или наоборот, или могут делать запрос или запрашивать данные друг у друга. Стойкий к давлению кожух 108, содержащий, возможно, все устройства без внутренне присущей безопасности или сетевых абонентов 130-133, имеет один канал 142 для оптического волновода 141 в качестве канала 140 передачи данных.

На фиг.3 показана сетевая инфраструктура 100, аналогичная описанной выше и показанной на фиг.2, машина, несущая контроллеры 120, 130, а также сетевые абоненты 120-124, 130-133, соединяющиеся со статическим выносным блоком 160 управления или центром управления, например, размещенным на поверхности или в подземном блоке. Передача данных между контроллером 130 без внутренне присущей безопасности, размещенным в стойком к давлению кожухе 108, и управляющим компьютером 162, возможно размещенным в стойком к давлению кожухе 161 блока 160 управления, осуществляется через первое соединительное устройство 139 передачи данных, размещенное в кожухе 108, и второе соединительное устройство 169 передачи данных, связанное с управляющим компьютером 162. Соединительные устройства 139, 169 передачи данных можно использовать для передачи всего объема обмена данными также через оптический волноводный кабель 165, как показано. Для передачи по оптическому волноводу соединительные устройства 139, 169 передачи данных являются предпочтительно соединительными устройствами протяженных линий передачи данных. Оптоволоконный кабель 165 может быть проложен в кожухе 108, который перемещается на подвижной машине, с помощью дополнительных стойких к давлению изолирующих втулок 147. Альтернативно, обмен данными может также проводиться по радио- или по электропроводному, конкретно, медному кабелю, вместе с тем, в данном случае два соединительных устройства 139, 169 передачи данных вместе образуют изолирующие соединительные устройства или барьеры.

На фиг.4 показана сетевая структура 200, по существу, имеющая одинаковое конструктивное исполнение с сетевой структурой 100 и снабженная первым контроллером 130 без внутренне присущей безопасности, размещенным в кожухе 108, с функцией распределителя данных для множества сетевых абонентов 131-133 без внутренне присущей безопасности, которые аналогично размещены в стойком к давлению кожухе 108, и содержащая второй контроллер 120 с внутренне присущей безопасностью, образующий распределитель данных для множества сетевых абонентов 121-124 с внутренне присущей безопасностью. В примере варианта осуществления, показанном на фиг.4, стойкий к давлению кожух 108 содержит дополнительный без внутренне присущей безопасности третий контроллер 230, имеющий множество соединенных сетевых абонентов 231, 232, 233 без внутренне присущей безопасности, причем третий контроллер соединяется с первым контроллером 130 без внутренне присущей безопасности. Кроме того, соответствующее выходное устройство второго контроллера 120 имеет отдельный контроллер 220 с внутренне присущей безопасностью, соединенный с ним, который, в свою очередь, имеет дополнительных сетевых абонентов 221, 222, 223 и т.д. с внутренне присущей безопасностью, соединенных с ним. Ясно, что как контроллеры 120, 220 с внутренне присущей безопасностью, так и контроллеры 130, 230 без внутренне присущей безопасности могут иметь дополнительные контроллеры, соединенные с ними, для расширения сетевой инфраструктуры 200 в зависимости от требуемого профиля. Также ясно, что, в качестве примера, только один контроллер 120 с внутренне присущей безопасностью и множество контроллеров 130, 230 без внутренне присущей безопасности, или наоборот, можно оборудовать, и контроллеры без внутренне присущей безопасности могут размещаться в аналогичном стойком к давлению кожухе 108 или, иначе, в различных стойких к давлению кожухах.

На фиг.5 показана сетевая инфраструктура 300 для варианта осуществления с электропроводным, предпочтительно медным кабелем 342 в качестве канала 340 передачи данных. Для изоляции по постоянному току сетевых абонентов 331, 332, 333 без внутренне присущей безопасности, размещенных в стойком к давлению кожухе 308, и контроллера 330 без внутренне присущей безопасности от сетевых абонентов во взрывоопасной зоне, несмотря на кабельную изолирующую втулку 345 для медного кабеля 346, и получения разрешения для работы во взрывоопасной зоне контроллер 330 без внутренне присущей безопасности имеет изолирующее соединительное устройство 339, соединенное выше по потоку от него, в качестве изолирующего барьера по постоянному току. Как контроллер 330 без внутренне присущей безопасности, так и контроллер 320 с внутренне присущей безопасностью для связанных с ними сетевых абонентов 321-324 образуют распределители данных, в результате чего индивидуальные сетевые абоненты 321-324 с внутренне присущей безопасностью, а также сетевые абоненты 331-333 без внутренне присущей безопасности могут осуществлять связь или обмениваться данными друг с другом произвольно.

На фиг.6 показан пример сетевого интерфейса для передачи данных с внутренне присущей безопасностью в одном направлении сигнала, причем сетевой интерфейс, в целом показанный позицией 470, предпочтительно выполнен с возможностью использования, по меньшей мере, для сетевых абонентов с внутренне присущей безопасностью и соответствует требованиям для защиты от взрыва. Для двусторонней передачи данных каждый сетевой интерфейс имеет соединительное устройство соединения каждой сети, снабженное как приемной частью, так и передающей частью и, возможно, также дополнительными клеммами электропитания. Показанный в левой половине участок цепи сетевого интерфейса 470 образует передающую часть с полупроводниковым компонентом Tx-PHY, и показанный в правой половине участок цепи образует приемную часть сетевого интерфейса с полупроводниковым компонентом Rx-PHY. Между полупроводниковыми интегральными схемами PHY и соединениями 471 и 481 соединительного устройства, показанного только частично, имеется соответствующий передающий элемент 480, который может содержать сердечник с обмотками, выполненными на нем, способом, известным специалисту в данной области техники для разработки надлежащих сетевых интерфейсов, в частности, интерфейсов для протокола локальной сети Ethernet. Сетевой интерфейс 470 для использования во взрывоопасной зоне имеет ступень 491 цепи на конце электронной схемы между передающим элементом 480 и Tx-PHY на передающем конце передатчика или Rx-PHY на конце приемника, соответственно. Элементы PHY, каждый, связаны с соответствующей электронной схемой (не показано) сетевого абонента с внутренне присущей безопасностью или контроллера с внутренне присущей безопасностью. Кроме того, передающий элемент 491 и соединение 471 соединительного устройства на выходе передатчика или соединение 481 соединительного устройства на входе в часть приемника имеют ступень 492 цепи на конце соединения соединительного устройства, выполненного между ними. Как показано, каждая из ступеней 491 цепи конца электронной схемы содержит резисторную сборку, показанную в целом позицией 495, а ступень 492 цепи конца соединения соединительного устройства снабжена конденсаторной сборкой 496, в данном случае содержащей два конденсатора C1, C2 в передающей части и два конденсатора C3, C4 в приемной части. Хотя на фигурах показаны только соответствующие конденсаторы C1, C2, C3, C4 в каждом тракте сигнала в конденсаторной сборке 496, для целей резервирования конденсаторы должны предпочтительно дублироваться, и они могут содержать, каждый, две последовательно соединенные конденсаторные емкости, так что в случае сбоя, если один конденсатор C1, C2, C3, C4 закорачивается, тем не менее все равно возможно обеспечение вторым последовательно соединенным конденсатором развязывание питания. Поскольку каждый канал передачи или каждый тракт сигнала по меньшей мере с одним конденсатором C1, C2, C3, C4 содержит конденсаторную емкость, обеспечивается гарантия эксплуатационной безопасности тем, что питание постоянного тока передаваться не может. Конденсаторные емкости следует выбирать, насколько возможно, небольшими, в том числе минимизируя физические габариты, но радиочастотный сигнал, подлежащий передаче, должен подвергаться, насколько возможно, малым помехам так, чтобы сигнал даже в 100 Мбит мог передаваться и приниматься без помех. Для этого конденсаторы в каждом передающем тракте могут вместе иметь конденсаторные емкости, например, приблизительно 16 нФ или больше.

Для достижения скорости передачи данных 100 Мбит для интерфейса локальной сети Ethernet с внутренне присущей безопасностью каждый передающий элемент 490 в каждом тракте сигнала для канала передачи имеет два резистора R5, R6, R7, R8, R9, R10 и также R11, R12, расположенные вверх по потоку от него, как компоненты резисторной сборки 495, которая ограничивает мощность радиочастотного сигнала так, что произвольно и произвольное число устройств по спецификации данного интерфейса (двухточечное соединение) могут соединяться друг с другом в топологических схемах сети с внутренне присущей безопасностью. Резисторы R5-R16 в резисторной сборке 495 обеспечивают ограничение мощности соединения электропитания относительно мощности радиоустройств (мощности радиочастотного переменного напряжения), в частности, в комбинации с электропитанием с внутренне присущей безопасностью для передающих полупроводниковых интегральных схем Tx-PHY и принимающих полупроводниковых интегральных схем Rx-PHY. Кроме того, резисторная сборка 495 также содержит резисторы R1, R2, R3, R4, также известные для обычного интерфейса локальной сети Ethernet. Расположение резисторов означает, что каждая резисторная сборка 495 имеет форму сборки с двумя затворами как для передающей части с соответствующим Tx-PHY, так и для приемной части с соответствующим Rx-PHY, причем резисторные сборки 495 откалиброваны так, что входное полное сопротивление Z0, составляющее приблизительно 100 Ом, существует в каждом случае, и одновременно сделано возможным ограничение мощности радиоустройств. Резисторы R5-R16 могут иметь сопротивление 3 Ом, и резисторы R1-R4 могут иметь сопротивление 47 Ом, например. Параметры резисторов следует выбирать так, чтобы в первую очередь достигалось адекватное ограничение мощности радиоустройств и, одновременно, потери на демпфирование не становились слишком большими. При максимальном напряжении для индивидуальных полупроводниковых интегральных схем PHY приблизительно 2,7 Вольт, например, общая мощность в трактах сигнала может, поэтому, удерживаться ниже верхнего предела для соответствия требованиям для защиты от взрыва.

Для специалиста в данной области техники многочисленные модификации, относящиеся к объему защиты по прилагаемой формуле изобретения, становятся ясны из приведенного выше описания. Подвижные машины для взрывоопасных зон могут также представлять собой машину проходки туннелей, выемочный комбайн, гусеничный одноковшовый погрузчик, опрокидывающуюся вагонетку, вилочный погрузчик, транспортер для секций оградительной крепи, транспортеры для персонала или оборудование подвесного монорельса, например, которые можно использовать во взрывоопасной зоне и соответственно (также) оборудованные сетевыми абонентами с внутренне присущей безопасностью. Контроллеры, образующие распределители данных, а также все сетевые абоненты могут предпочтительно осуществлять связь друг с другом в специально выделенном диапазоне адресов, причем вся сетевая инфраструктура подвергается тщательной проверке снаружи с помощью одного из двух распределителей данных, предпочтительно распределителя сети без внутренне присущей безопасности. Со строго заданным санкционированием доступ снаружи или наружу может быть разрешен или отклонен. Распределители данных и все сетевые абоненты могут также действовать в диапазоне одинаковых адресов с рудником, и любой сетевой абонент, со своей стороны, выполняется с возможностью соединения или отсоединения связи с другими сетевыми абонентами, возможно, в любое время. Сетевая инфраструктура согласно изобретению может, в принципе, произвольно расти с помощью каскадного соединения с дополнительными сетевыми абонентами в линейной структуре или кольцевой структуре, с первым распределителем данных, размещенным в стойком к давлению кожухе, и вторым распределителем данных с внутренне присущей безопасностью, обеспечивающим расширение в одной или другой зоне, независимо друг от друга во взрывоопасной зоне.

1. Сетевая инфраструктура для подвижных машин, использующихся во взрывоопасных зонах, имеющая абонентов (21, 22, 23) с внутренне присущей безопасностью и имеющая сетевых абонентов (31, 32, 33) без внутренне присущей безопасности, размещенных в стойких к давлению кожухах (7, 8), при этом машина имеет по меньшей мере один контроллер (30), размещенный в стойком к давлению кожухе (8), для приведения в действие по меньшей мере одного абонента (31, 32) без внутренне присущей безопасности, отличающаяся тем, что машина имеет за пределами стойкого к давлению кожуха (8) для первого контроллера (30) по меньшей мере один второй контроллер (20) с внутренне присущей безопасностью для приведения в действие по меньшей мере одного абонента (21, 22) с внутренне присущей безопасностью, при этом первый контроллер (30) образует распределитель данных для множества абонентов (31, 32, 33) без внутренне присущей безопасности, и второй контроллер (20) образует распределитель данных для множества абонентов (21, 22, 23) с внутренне присущей безопасностью, и при этом первый распределитель (30) данных и второй распределитель (20) данных имеют электрически развязанный канал (40) передачи данных между собой.

2. Сетевая инфраструктура по п.1, отличающаяся тем, что канал (40) передачи данных содержит одну или по меньшей мере одну оптоволоконную линию или оптический волновод (41).

3. Сетевая инфраструктура по п.1 или 2, отличающаяся тем, что канал (40) передачи данных для второго контроллера (20) проведен через стойкий к давлению кожух (8), вмещающий первый контроллер (30), через один стойкий к давлению выпуск (42).

4. Сетевая инфраструктура по п.1, отличающаяся тем, что первый контроллер (30) имеет сетевых абонентов (33) без внутренне присущей безопасности, соединенных с ним, которые размещены в отдельных стойких к давлению кожухах (7).

5. Сетевая инфраструктура по п.1, отличающаяся тем, что второй контроллер (20) с внутренне присущей безопасностью имеет исключительно сетевых абонентов (21, 22, 23) с внутренне присущей безопасностью, соединенных с ним.

6. Сетевая инфраструктура по п.1, отличающаяся тем, что второй контроллер имеет форму сетевого коммутатора с внутренне присущей безопасностью, имеющего объединенные соединения передачи данных и электропитания.

7. Сетевая инфраструктура по п.1, отличающаяся тем, что первый контроллер (130) имеет по меньшей мере один дополнительный контроллер (230) без внутренне присущей безопасности, размещенный в стойком к давлению кожухе, соединенный с ним или выполненный с возможностью соединения с ним, или тем, что второй контроллер (120) с внутренне присущей безопасностью имеет по меньшей мере один дополнительный контроллер (220) с внутренне присущей безопасностью, выполненный с возможностью соединения с ним или соединенный с ним, при этом дополнительные контроллеры (230, 220) также имеют функцию распределителя данных.

8. Сетевая инфраструктура по п.1, отличающаяся тем, что первый контроллер и второй контроллер снабжены, каждый, по меньшей мере одним микропроцессором для выполнения функции распределителя данных.

9. Сетевая инфраструктура по п.1, отличающаяся тем, что сетевые абоненты с внутренне присущей безопасностью и сетевые абоненты без внутренне присущей безопасности сообщаются друг с другом в специально выделенном диапазоне адресов.

10. Сетевая инфраструктура по п.1, отличающаяся тем, что первый контроллер (130) соединен со статическим выносным блоком (160) управления через соединительное устройство (139) передачи данных для обмена данными.