Способ доверенной интеграции систем управления активным сетевым оборудованием в распределенные вычислительные системы и система для его осуществления

Иллюстрации

Показать всеИзобретение относится к средствам защиты информационных систем. Технический результат заключается в повышении защищенности активного сетевого оборудования. Предварительно фиксируют эталонное техническое состояние активного сетевого оборудования: перечень открытых сетевых портов, контрольные суммы конфигурационных файлов и файлов программного обеспечения, контрольные суммы результатов управляющих воздействий системы управления активным сетевыми оборудованием. Выполняют периодический контроль технического состояния активного сетевого оборудования путем сравнения эталонного и текущего (на момент выполнения сравнения) технических состояний активного сетевого оборудования и выдают сообщение в случае обнаружения факта несоответствия текущего технического состояния эталонному. 2 н.п. ф-лы, 2 ил.

Реферат

Изобретение относится к области защиты информационных систем, а именно к обеспечению доверенной интеграции систем управления активным сетевым оборудованием в распределенные вычислительные системы путем автоматизированной фильтрации потоков взаимодействия между активным сетевым оборудованием и системами управления активным сетевым оборудованием и выявления неблагоприятных потоков управления, возникающих в результате компрометации систем управления в результате несанкционированного доступа или срабатывания в них программных закладок.

Современные распределенные вычислительные системы строятся на базе большого числа активного сетевого оборудования - коммутаторов, маршрутизаторов, сетевых шлюзов и серверов. Для обеспечения безопасности распределенных вычислительных систем используются штатные механизмы защиты: механизмы аутентификации и разграничения доступа к отдельным сетевым сервисам. Распределенный характер крупных вычислительных систем и наличие большого количества различных сетевых устройств чрезвычайно затрудняет управление ими вручную.

Обычно система управления активным сетевым оборудованием представляет собой программно-аппаратный комплекс, в котором реализуется один из стандартных протоколов сетевого управления. Такие системы способны решать множество различных задач, начиная с управления конфигурацией сети и заканчивая обработкой ошибок, возникающих в процессе такого управления. Построение распределенных вычислительных систем связано с актуальными вопросами обеспечения защиты от несанкционированного доступа по управлению активным сетевым оборудованием, а отсутствие механизмов администрирования безопасности в системах управления активным сетевым оборудованием приводит к компьютерным атакам, направленным на коммутаторы и маршрутизаторы, являющиеся важными связующими звеньями узлов распределенной вычислительной системы, завладев которыми злоумышленник может получить доступ не только к сетевым устройствам, но и ко всем узлам сети.

В основу изобретения положена задача создания способа доверенной интеграции систем управления активным сетевым оборудованием в распределенные вычислительные системы и системы для его осуществления, применение которых обеспечивает защищенность активного сетевого оборудования, сокращение временных и ресурсных затрат на обеспечение безопасности доступа к активному сетевому оборудованию за счет возможности применения одного экземпляра системы управления для всех видов активного сетевого оборудования.

Известен способ фильтрации управляющих воздействий, лежащий в основе устройств типа "межсетевой экран", при котором на контролируемое активное сетевое оборудование допускаются только те воздействия, которые явно заданы администратором посредством интерактивного интерфейса, предоставляемого межсетевыми экранами [http://wiki.mvtom.ru/index.php/Межсетевые_экраны].

Недостатком известного технического решения является отсутствие функций по реализации защиты от внутреннего нарушителя, а также от воздействия программ-закладок, способных внести разлад в процесс функционирования оборудования.

Наиболее близким техническим решением является межсетевое экранирование с пакетной фильтрацией [http://www.npo-rtc.ru/product/sspt-2/], которое заключается в выполнении следующих действий:

заполнение базы данных, содержащей описание управляющих воздействий системы управления активным сетевым оборудованием, включая в него совокупность протоколов, типов команд внутри протоколов, а также команд управления;

заполнение базы данных, содержащей описание множества контролируемого активного сетевого оборудования и систем управления активным сетевым оборудованием, включая в него идентификационные параметры данного оборудования: IP-адреса и сетевые имена;

заполнение базы данных, содержащей описание правил фильтрации команд управления в виде записей, описывающих соответствующие пары множеств допустимых управляющих воздействий систем управления и множеств контролируемых активных сетевых устройств;

фиксация передаваемых по сети команд управления, поступающих на активное сетевое оборудование со стороны систем управления активным сетевым оборудованием, и их обработка, выделяя при этом идентификационные параметры (IP-адреса и сетевые имена) активного сетевого оборудования и систем управления активным сетевым оборудованием, и фильтрация команд управления, путем сравнения разрешенных управляющих воздействий, указанных в базе данных, содержащей описание правил фильтрации команд управления, и зафиксированных команд управления, и по разности двух множеств определение, какие управляющие воздействия являются недоверенными;

блокирование управляющих воздействий, если они являются недоверенными, или пересылка управляющих воздействий далее на активное сетевое оборудование, если они не являются недоверенными;

циклическое продолжение фиксирования передаваемых по сети команд управления, тем самым обеспечения непрерывной фильтрации команд управления активным сетевым оборудованием.

Однако указанное решение направлено на противодействие внешним компьютерным атакам, направленным на контролируемое сетевое оборудование, и не обеспечивает его защиту со стороны внутреннего нарушителя, имеющего физический доступ к оборудованию, а также от программ-закладок, потенциально имеющихся в составе технического решения. Таким образом, существующие решения не решают задачу полностью, а именно не обеспечивают достаточный уровень безопасности активного сетевого оборудования.

Техническим результатом предлагаемого решения является обеспечение защищенности активного сетевого оборудования, сокращение временных и ресурсных затрат на обеспечение безопасности доступа к активному сетевому оборудованию за счет возможности применения одного экземпляра системы управления для всех видов активного сетевого оборудования.

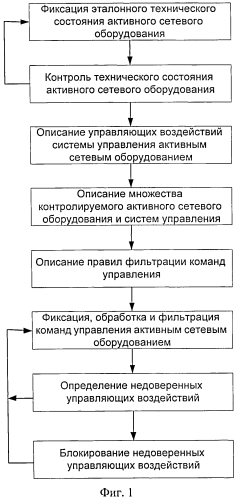

Решение поставленной технической задачи обеспечивается тем, что в способе доверенной интеграции систем управления активным сетевым оборудованием в распределенные вычислительные системы

фиксируют эталонное техническое состояние активного сетевого оборудования: перечень открытых сетевых портов, контрольные суммы конфигурационных файлов и файлов программного обеспечения, контрольные суммы результатов воздействия управляющих воздействий системы управления активным сетевыми оборудованием;

выполняют периодический контроль технического состояния активного сетевого оборудования путем сравнения эталонного и текущего (на момент выполнения сравнения) технических состояний активного сетевого оборудования и выдают сообщение в случае обнаружения факта несоответствия текущего технического состояния эталонному;

заполняют базу данных, содержащую описание управляющих воздействий системы управления активным сетевым оборудованием, включая в него совокупность протоколов, типов команд внутри протоколов, а также команд управления;

заполняют базу данных, содержащую описание множества контролируемого активного сетевого оборудования и систем управления активным сетевым оборудованием, включая в него идентификационные параметры данного оборудования: IP-адреса и сетевые имена;

заполняют базу данных, содержащую описание правил фильтрации команд управления в виде записей, описывающих соответствующие пары множеств допустимых управляющих воздействий систем управления и множеств контролируемых активных сетевых устройств;

фиксируют передаваемые по сети команды управления, поступающие на активное сетевое оборудование со стороны систем управления активным сетевым оборудованием, и выполняют их обработку, выделяя при этом идентификационные параметры (IP-адреса и сетевые имена) активного сетевого оборудования и систем управления активным сетевым оборудованием, и выполняют фильтрацию команд управления, сравнивая разрешенные управляющие воздействия, указанные в базе данных, содержащей описание правил фильтрации команд управления, и зафиксированные команды управления, и по разности двух множеств определяют, какие управляющие воздействия являются недоверенными;

блокируют управляющие воздействия, если они являются недоверенными, или пропускают управляющие воздействия далее на активное сетевое оборудование, если они не являются недоверенными;

затем циклически продолжают фиксировать передаваемые по сети команды управления, тем самым обеспечивая непрерывную фильтрацию команд управления активным сетевым оборудованием.

Новыми существенными признаками являются:

фиксация эталонного технического состояния активного сетевого оборудования, включая перечень открытых сетевых портов, контрольные суммы конфигурационных файлов и файлов программного обеспечения, контрольные суммы результатов воздействия управляющих воздействий системы управления активным сетевыми оборудованием;

выполнение периодического контроля технического состояния активного сетевого оборудования путем сравнения эталонного и текущего (на момент выполнения сравнения) технических состояний активного сетевого оборудования и выдача сообщения в случае обнаружения факта несоответствия текущего технического состояния эталонному.

Перечисленные новые существенные признаки в совокупности с известными позволяют обеспечить доверенную среду интеграции активного сетевого оборудования в распределенные вычислительные системы, нейтрализуя как внешние угрозы, исходящие со стороны недоверенного оборудования, так и внутренние - со стороны неавторизованных пользователей, имеющих физический доступ к контролируемому оборудованию.

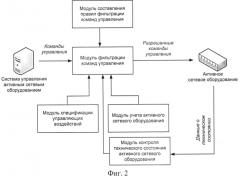

Система доверенной интеграции систем управления активным сетевым оборудованием в распределенные вычислительные системы представляет собой шлюз, устанавливаемый в разрыв канала связи активного сетевого оборудования с системой управления активным сетевым оборудованием, в состав которой входят:

модуль контроля технического состояния активного сетевого оборудования, выполняющий фиксацию эталонного технического состояния активного сетевого оборудования (перечень открытых сетевых портов, контрольные суммы конфигурационных файлов и файлов программного обеспечения, контрольные суммы результатов воздействия управляющих воздействий системы управления активным сетевыми оборудованием) и выполняющий периодический контроль технического состояния активного сетевого оборудования путем сравнения эталонного и текущего (на момент выполнения сравнения) технических состояний активного сетевого оборудования;

модуль спецификации управляющих воздействий, заполняющий базу данных, содержащую описание управляющих воздействий системы управления активным сетевым оборудованием, включая в него совокупность протоколов, типов команд внутри протоколов, а также отдельных команд;

модуль учета активного сетевого оборудования, заполняющий базу данных, содержащую описание множества контролируемого активного сетевого оборудования и систем управления активным сетевым оборудованием;

модуль составления правил фильтрации команд управления, заполняющий базу данных, содержащую описание правил фильтрации команд управления, включая в него записи, описывающие отображение множество разрешенных управляющих воздействий систем управления на множество контролируемых активных сетевых устройств;

которые связаны с модулем фильтрации команд управления, выполняющим фиксацию передаваемых по сети команд управления, поступающих на активное сетевое оборудование со стороны систем управления активным сетевым оборудованием, и выполняющим их обработку, выделяя при этом идентификационные параметры (IP-адреса и сетевые имена) активного сетевого оборудования и систем управления активным сетевым оборудованием, и выполняющим фильтрацию команд управления, сравнивая разрешенные управляющие воздействия, указанные в базе данных, содержащей описание правил фильтрации команд управления, и зафиксированные команды управления, по разности двух множеств определяющим, какие управляющие воздействия являются недоверенными, и блокирующим управляющие воздействия, если они являются недоверенными, или пропускающим управляющие воздействия на активное сетевое оборудование, если они не являются недоверенными (разрешенными управляющими воздействиями).

Изобретение поясняется с помощью фиг.1 и фиг.2. На фиг.1 представлена схема способа доверенной интеграции систем управления активным сетевым оборудованием в распределенные вычислительные системы. На фиг.2 показана модульная схема системы доверенной интеграции систем управления активным сетевым оборудованием в распределенные вычислительные системы.

В соответствии с этим при осуществлении способа выполняется автоматизированный анализ информационных потоков, инициируемых системами управления активным сетевым оборудованием, выявление неблагоприятных потоков управления, возникающих в результате компрометации систем управления посредством несанкционированного доступа или наличия в них программных закладок, и доверенная интеграция систем управления активным сетевым оборудованием в распределенные вычислительные системы путем использования предложенной системы как доверенного шлюза между активным сетевым оборудованием и системой управления активным сетевым оборудованием, что исключает возможность удаленного взаимодействия систем управления с распределенной вычислительной системой в обход данной системы. Для достижения автоматизации исследования безопасности распределенных вычислительных систем способ и система для его осуществления, описываемые в данном изобретении, базируются на применении одного экземпляра системы для всех видов активного сетевого оборудования. Кроме того, средствами системы реализуются такие отсутствующие в активном сетевом оборудовании механизмы безопасности, как аудит и контроль технического состояния активного сетевого оборудования.

При осуществлении способа фиксируют эталонное техническое состояние активного сетевого оборудования путем подключения к активному сетевому оборудованию и считывания перечня открытых сетевых портов, конфигурационных файлов и файлов программного обеспечения посредством протоколов передачи файлов, поддерживаемых данным оборудованием, расчета контрольных сумм полученных файлов, отправки на активное сетевое оборудование команд управления по одному из поддерживаемых данным оборудованием протоколов управления, получения результатов выполнения данных команд, расчета контрольных сумм полученных результатов и сохранения полученных контрольных сумм на жестком диске.

Затем выполняют периодический контроль технического состояния активного сетевого оборудования путем сравнения эталонного и текущего (на момент выполнения сравнения) технических состояний активного сетевого оборудования и выдают сообщение в случае обнаружения факта несоответствия текущего технического состояния эталонному.

Сравнение контрольных сумм выполняется последовательно для каждого файла и для каждого результата выполнения команды управления по правилам сравнения строк.

Затем заполняют базу данных, содержащую описание управляющих воздействий системы управления активным сетевым оборудованием, включая в него следующие данные:

множество протоколов управления, представленное в виде совокупности имен, присвоенных им в соответствии со стандартами RFC;

множество типов сообщений протоколов управления, представленное в виде совокупности имен, присвоенных в соответствии со стандартами;

множество отдельных команд протоколов управления.

Затем заполняют базу данных, содержащую описание множества контролируемого активного сетевого оборудования и систем управления активным сетевым оборудованием, включая в него идентификационные параметры данного оборудования: IP-адреса и сетевые имена, представленные в соответствии со стандартом RFC 1918.

Затем заполняют базу данных, содержащую описание правил фильтрации команд управления, включая в него правила, отображающие множество управляющих воздействий систем управления на множество контролируемых активных сетевых устройств, тем самым определяя множество разрешенных управляющих воздействий.

При заполнении указанных баз данных принципы именования и множество типов команд протоколов управления и отдельных команд протоколов управления определяются реализацией конкретной информационной системы.

Затем фиксируют передаваемые по сети команды управления, поступающие на активное сетевое оборудование со стороны систем управления активным сетевым оборудованием, и выполняют их обработку, выделяя при этом идентификационные параметры (IP-адреса и сетевые имена) активного сетевого оборудования и систем управления активным сетевым оборудованием, и выполняют фильтрацию команд управления, сравнивая разрешенные управляющие воздействия, указанные в базе данных, содержащей описание правил фильтрации команд управления, и зафиксированные команды управления, и по разности двух множеств определяют, какие команды управления являются недоверенными.

Сравнение разрешенных и зафиксированных управляющих воздействий выполняют по правилам сравнения множеств.

Если идентификационные параметры активного сетевого оборудования, полученные в результате фиксации передаваемых по сети команд управления, не входят в множество контролируемого активного сетевого оборудования, текущее управляющее воздействие считается недоверенным.

Если идентификационные параметры системы управления активным сетевым оборудованием, полученные в результате фиксации передаваемых по сети команд управления, не соответствуют описанию системы управления активным сетевым оборудованием, текущее управляющее воздействие считается недоверенным.

Затем блокируют управляющие воздействия, если они являются недоверенными, или пропускают управляющие воздействия на активное сетевое оборудование, если они не являются недоверенными. Затем циклически продолжают фиксировать передаваемые по сети команды управления, тем самым обеспечивая непрерывную фильтрацию команд управления активным сетевым оборудованием.

Для автоматизации способа доверенной интеграции системы управления активным сетевым оборудованием в распределенные вычислительные системы применяют систему (фиг.2), в которую включены модуль контроля технического состояния активного сетевого оборудования, модуль составления правил фильтрации команд управления, модуль фильтрации команд управления, модуль спецификации управляющих воздействий и модуль учета активного сетевого оборудования.

Способ доверенной интеграции систем управления активным сетевым оборудованием в распределенные вычислительные системы реализуют в предлагаемой системе следующим образом.

Модуль спецификации управляющих воздействий заполняет базу данных, содержащую описание управляющих воздействий системы управления активным сетевым оборудованием, включая в него совокупность протоколов, типов команд внутри протоколов, а также отдельных команд. Результатом работы модуля является база допустимых управляющих воздействий, поступающих со стороны системы управления активным сетевым оборудованием.

Модуль учета активного сетевого оборудования выполняет сбор идентификационных параметров контролируемого активного сетевого оборудования и системы управления активным сетевым оборудованием, в качестве которых используются сетевые имена и IP-адреса указанных устройств. При этом модуль осуществляет хранение идентификационных параметров устройств и поддерживает редактирование данного множества, позволяя пользователю добавлять и удалять устройства из списка контролируемых. Результатом работы модуля является множество параметров, описывающих контролируемое активное сетевое оборудование и систему управления активным сетевым оборудованием.

Модуль составления правил фильтрации команд управления содержит описание правил фильтрации команд управления, включая в него правила, отображающие множество управляющих воздействий систем управления на множество контролируемых активных сетевых устройств, тем самым определяя множество разрешенных управляющих воздействий.

Модуль фильтрации команд управления выполняет сбор сетевого трафика, поступающего на вход шлюза со стороны системы управления активным сетевым оборудованием, его первичную обработку, в ходе которой выделяет данные уровня приложений стека OSI/ISO, сопоставляет извлеченные идентификационные параметры с множеством параметров, описывающих контролируемое активное сетевое оборудование и систему управления активным сетевым оборудованием, полученным в результате работы модуля учета активного сетевого оборудования. Далее модуль верифицирует текущие управляющие воздействия на соответствие форматам сообщений протокола управления, типов команд и отдельных команд протокола управления в соответствии с базой допустимых управляющих воздействий, полученной в результате функционирования модуля спецификации управляющих воздействий. Далее модуль выполняет сравнение разрешенных значений управляющих воздействий, сформулированных в базе данных, содержащей описание правил фильтрации, и оказываемых системой управления на активное сетевое оборудование, и по разности двух множеств определяет, какие управляющие воздействия являются недоверенными, блокируя их.

Рассмотрим пример реализации предложенного технического решения при выполнении доверенной интеграции системы управления активным сетевым оборудованием WhatsUpGold в распределенную вычислительную систему, содержащую в своем составе сетевые коммутаторы Alcatel OmniSwitch 6850, составляющие множество контролируемого активного сетевого оборудования.

База данных, содержащая описание множества контролируемого активного сетевого оборудования и систем управления активным сетевым оборудованием, содержит следующие идентификационные параметры (IP адреса) активного сетевого оборудования: 192.168.1.1/24, 192.168.1.2/24 и систем управления активным сетевым оборудованием: 10.0.10.1/24.

База данных, содержащая описание управляющих воздействий системы управления активным сетевым оборудованием WhatsUpGold, включает следующую информацию:

множество протоколов управления: SSH, Telnet, SNMP, ICMP;

множество типов команд протокола управления SNMP: GetRequest, SetRequest, GetNextRequest, GetResponse, Trap, GetBulRequest, InformRequest, Report;

множество отдельных команд протокола управления SNMP, записываемых в формате MIB-2: 1.3.1.6.12.3.1.1.

База данных, содержащая описание правил фильтрации команд управления, записывается в виде правил доступа. Эти правила отображают множество управляющих воздействий систем управления на множество контролируемых активных сетевых устройств, тем самым определяя множества разрешенных управляющих воздействий:

| 10.0.10.1 | 192.168.1.1 | 192.168.1.2 |

| Протокол управления | SNMP | SSH, SNMP |

| Типы команд | - | GetRequest |

| Отдельные команды | 1.3.1.6.12.3.1.1 | - |

В правилах фильтрации разрешены команды управления типа GetRequest по протоколу управления SNMP и команды управления по протоколу SSH, направленные на сетевой коммутатор с идентификатором 192.168.1.2 со стороны системы управления с идентификатором 10.0.10.1. Также разрешены команды управления посредством команды с идентификатором 1.3.1.6.12.3.1.1 протокола управления SNMP, направленные на сетевой коммутатор с идентификатором 192.168.1.1 со стороны системы управления с идентификатором 10.0.10.1.

Обработка команд управления, поступающих со стороны систем управления активным сетевым оборудованием, включает выделение идентификационных параметров активного сетевого оборудования, на которое направлено данное воздействие, и идентификационных параметров системы управления активным сетевым оборудованием, для каждого зафиксированного управляющего воздействия. Например, в данном примере, зафиксирована команда управления и выделены следующие идентификационные параметры активного сетевого оборудования: 192.168.1.1; идентификационные параметры системы управления активным сетевым оборудованием: 10.0.10.1.

Содержание зафиксированного потока управления показало наличие управляющего воздействия со стороны системы управления активным сетевым оборудованием, соответствующей описанной ранее (10.0.10.1); направленность данного потока на активное сетевое оборудование, входящего в состав множества контролируемого активного сетевого оборудования (192.168.1.1); по протоколу, входящего в совокупность управляющих воздействий системы управления активным сетевым оборудованием (протокол управления SNMP, команда 1.3.1.6.4.1.2.2); что свидетельствует о том, что текущий поток управления не считается недоверенным.

Сравнение разрешенных значений управляющих воздействий, сформулированных в описании правил фильтрации для данного активного сетевого оборудования (протокол управления SNMP, и команда 1.3.1.6.12.3.1.1), и зафиксированных значений управляющего воздействия, прошедшего проверку на соответствие совокупности управляющих воздействий системы управления активным сетевым оборудованием (протокол управления SNMP, команда 1.3.1.6.4.1.2.2), показало, что разность двух множеств не является пустым множеством. Соответственно, данное управляющее воздействие считается недоверенным и блокируется.

В приведенном примере управляющее воздействие блокируется, поскольку команда протокола управления SNMP не входит в список разрешенных.

Изобретение позволяет выполнять доверенную интеграцию систем управления активным сетевым оборудованием в распределенные вычислительные системы, обеспечивая защищенность активного сетевого оборудования, сокращение временных и ресурсных затрат на обеспечение безопасности доступа к активному сетевому оборудованию за счет возможности применения одного экземпляра системы управления для всех видов активного сетевого оборудования. Фильтрация управляющих воздействий на уровне протоколов управления, типов команд протоколов управления и отдельных команд протоколов управления является универсальным механизмом по отношению к различным типам конечных устройств и, соответственно делает предложенный способ доверенной интеграции систем управления в распределенные вычислительные системы независимым от типа и назначения активного сетевого оборудования и систем управления, образующих распределенную вычислительную систему.

1. Способ доверенной интеграции систем управления активным сетевым оборудованием в распределенные вычислительные системы, заключающийся в том, что заполняют базу данных, содержащую описание управляющих воздействий системы управления активным сетевым оборудованием, включая в него совокупность протоколов, типов команд внутри протоколов, а также команд управления, заполняют базу данных, содержащую описание множества контролируемого активного сетевого оборудования и систем управления активным сетевым оборудованием, включая в него идентификационные параметры данного оборудования: IP-адреса и сетевые имена, заполняют базу данных, содержащую описание правил фильтрации команд управления в виде записей, описывающих соответствующие пары множеств допустимых управляющих воздействий систем управления и множеств контролируемых активных сетевых устройств, фиксируют передаваемые по сети команды управления, поступающие на активное сетевое оборудование со стороны систем управления активным сетевым оборудованием, и выполняют их обработку, выделяя при этом идентификационные параметры (IP-адреса и сетевые имена) активного сетевого оборудования и систем управления активным сетевым оборудованием, и выполняют фильтрацию команд управления, сравнивая разрешенные управляющие воздействия, указанные в базе данных, содержащей описание правил фильтрации команд управления, и зафиксированные команды управления, и по разности двух множеств определяют, какие управляющие воздействия являются недоверенными, блокируют управляющие воздействия, если они являются недоверенными, или пропускают управляющие воздействия далее на активное сетевое оборудование, если они не являются недоверенными, затем циклически продолжают фиксировать передаваемые по сети команды управления, тем самым обеспечивая непрерывную фильтрацию команд управления активным сетевым оборудованием, отличающийся тем, что предварительно фиксируют эталонное техническое состояние активного сетевого оборудования: перечень открытых сетевых портов, контрольные суммы конфигурационных файлов и файлов программного обеспечения, контрольные суммы результатов управляющих воздействий системы управления активным сетевыми оборудованием, выполняют периодический контроль технического состояния активного сетевого оборудования путем сравнения эталонного и текущего (на момент выполнения сравнения) технических состояний активного сетевого оборудования и выдают сообщение в случае обнаружения факта несоответствия текущего технического состояния эталонному.

2. Система доверенной интеграции систем управления активным сетевым оборудованием в распределенные вычислительные системы, содержащая модуль контроля технического состояния активного сетевого оборудования, модуль составления правил фильтрации команд управления, модуль фильтрации команд управления, модуль спецификации управляющих воздействий и модуль учета активного сетевого оборудования, при этом выходы модулей контроля технического состояния активного сетевого оборудования, составления правил фильтрации команд управления, спецификации управляющих воздействий и учета активного сетевого оборудования связаны с входом модуля фильтрации команд управления.