Администрирование защищенными устройствами

Иллюстрации

Показать всеИзобретение относится к средствам разблокирования и обеспечения доступа к устройству. Технический результат заключается в повышении безопасности устройства. Принимают запрос на разблокирование зашифрованного устройства, соединенного с системой, причем запрос принимают с помощью защищенного раздела системы по защищенному каналу связи, установленному между доверяемой удаленной консолью и защищенным разделом, а защищенный раздел изолирован от основной операционной системы в системе. Принимают маркер от доверяемой удаленной консоли с помощью защищенного раздела. Используют с помощью защищенного раздела указанный маркер для разворачивания ключа шифрования устройства, хранящегося в защищенной области хранения, причем ключ шифрования устройства использован для шифрования блоков зашифрованного устройства, а защищенная область хранения скрыта от основной операционной системы. Разблокируют с помощью защищенного раздела зашифрованное устройство с использованием ключа шифрования устройства в ответ на запрос и без привлечения основной операционной системы. 7 з. и 14 з.п. ф-лы, 9 ил.

Реферат

Область техники, к которой относится изобретение

Настоящее раскрытие относится, в общем, к администрированию устройствами, защищенными схемами защиты посредством шифрования, аутентификации пользователя и пароля.

Уровень техники

Корпоративные данные все в большей степени становятся мобильными, распределенными и объемными. Данные обычно отбирают из физически защищенных объектов для использования сотрудниками, которые путешествуют или имеют гибкие привычки в отношении работы. Такие данные также распределены географически, поскольку корпоративные интересы бизнеса переводят их в другие города, штаты и страны. Данные являются объемными, как в отношении скорости, с которой они их генерируют, так и в отношении мультимедийных форматов, в которых они могут быть представлены. Все это представляет приводной механизм эволюции новых носителей записи, подсистем с более широкой полосой пропускания и накопителей, соединенных через сеть, которые требуют, чтобы данные были защищены, как во время их перемещения, так и во время их сохранения.

Технология шифрования хранящихся данных (DAR) предотвращает неавторизованное использование данных, сохраненных на потерянных или украденных устройствах накопителях, предотвращая, таким образом, распространение этих данных через Интернет или другие сети. Шифрование DAR действует, как автоматизированный и быстрый механизм отклика для предотвращения неизбежной потери и кражи данных, сохраненных на потерянных и украденных устройствах-накопителях.

Одна из проблем, связанных с защитой данных, сохраненных на различных устройствах накопителя, ассоциированных с вычислительной платформой, состоит в том, что технологии шифрования и стратегии администрирования ключом отличаются в зависимости от объекта, выполняющего шифрование. Аппаратные средства для сохранения могут иметь встроенные возможности шифрования, которые являются уникальными для поставщика аппаратных средства для сохранения, в результате чего, требуют использования инструментов поставщика аппаратных средств сохранения для доступа к данным. Шифрование на основе программных средств требует генерирования разных ключей и услуг по администрированию, чем шифрование на основе аппаратных средств и может, поэтому, потребовать использования инструментов поставщика программных средств для доступа к данным зашифрованным программными средствами. Планирование восстановления ключа и миграции данных в случае кражи или потери, поэтому, может потребовать использования множества разных инструментов поставщиков для защиты и/или восстановления все данных, ассоциированных с вычислительной платформой.

Другая проблема защиты данных, содержащихся в устройствах сохранения, состоит в том, чтобы устройства сохранения сами могли быть защищены, используя схему защиты паролем. Например, в соответствии со спецификацией соединения по усовершенствованию передовой технологии (АТА), замок диска представляет собой встроенное средство обеспечения безопасности привода жесткого диска. Спецификация АТА требует, чтобы диск имел два пароля: пароль пользователя и мастер-пароль. Диск может быть заблокирован в двух режимах: режим высокой степени защиты или режим максимальной защиты. В режиме высокой степени защиты диск может быть разблокирован, используя один из пароля пользователя или мастер-пароля, используя команду АТА "SECURITY UNLOCK DEVICE". При этом существует предельное количество попыток, обычно установленное равным 5, после чего диск должен быть подвергнут отключению питания или полному сбросу перед тем, как попытка разблокирования может быть предпринята снова. Также в режиме высокой степени защиты может использоваться команда SECURITY ERASE UNIT, с использованием одного из пароля пользователя или мастер-пароля.

В режиме максимальной защиты диск не может быть разблокирован без пароля пользователя. Единственный способ вернуть диск в пригодное состояние состоит в выработке команды SECURITY ERASE PREPARE, после которой немедленно следует команда SECURITY ERASE UNIT. В режиме максимальной защиты команда SECURITY ERASE UNIT требует пароля пользователя и полностью стирает все данные на диске. Таким образом, если диск защищен паролем, установленным в режим максимальной защиты, и пароль пользователя неизвестен, данные на диске не могут быть восстановлены.

Еще одна проблема, связанная с защитой данных, сохраненных на носителе записи, ассоциированных с вычислительной платформой, состоит в том, что платформа может потребовать аутентификации учетной записи пользователя перед тем, как доступ к данным на ассоциированных устройствах накопителей будет предоставлен. Например, некоторые вычислительные платформы защищены с использованием аутентификации пользователя Kerberos. В основании Kerberos используется симметричный протокол Нидхэма-Шредера. В нем используется доверительная третья сторона, называемая центром распределения ключей (KDC), который состоит из двух логически отдельных частей: Сервера аутентификации (AS) и Сервера предоставления билетов (TGS). Kerberos работает на основе "билетов", которые используются для подтверждения личности пользователей.

KDC поддерживает базу данных секретных ключей; каждый объект в сети (клиент или сервер) совместно используют секретный ключ, известный только им самим и KDC. Знание такого ключа используется для удостоверения идентичности объекта. Для обмена данными между двумя объектами KDC генерирует ключ сеанса, который они могут использовать для защиты их взаимодействия. Защита протокола в большой степени основана на участниках, поддерживающих свободно синхронизированное время, и на краткосрочных утверждениях аутентичности, называемых билетами Kerberos.

В соответствии с протоколом Kerberos, клиент аутентифицирует сам себя для сервера аутентификации и получает билет.(Все билеты имеют временной штамп). Клиент затем входит в контакт с сервером предоставления билетов и, используя билет, он подтверждает свою личность и просит предоставить услугу. Если клиент имеет право на предоставление услуги, тогда сервер предоставления билета передает другой билет клиенту. Клиент затем входит в контакт с сервером услуги и, используя этот билет, он доказывает, что ему было разрешено получить эту услугу.

Краткое описание чертежей

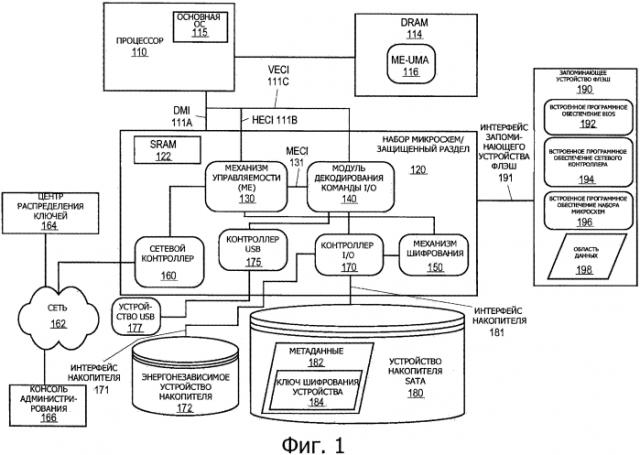

На фиг.1 показана блок-схема системы, выполненной с возможностью администрирования устройствами, защищенными схемами защиты шифрованием, аутентификацией идентичности пользователя и паролем, в соответствии с одним вариантом осуществления изобретения.

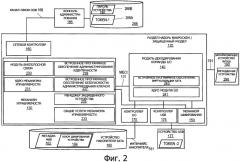

На фиг.2 более подробно показана система по фиг.1 в устройствах, защищенных администрированием, в соответствии с одним вариантом осуществления изобретения.

На фиг.3 показана блок-схема последовательности операций способа, выполняемого после сброса системы, имеющей устройства, защищенные схемами защиты шифрованием, аутентификацией идентичности пользователя и паролем, в соответствии с одним вариантом осуществления изобретения.

На фиг.4 показана блок-схема последовательности операций способа, выполняемого после приема команды разблокировать устройства, защищенные схемами защиты шифрованием, аутентификацией идентичности пользователя и паролем, в соответствии с одним вариантом осуществления изобретения.

На фиг.5А более подробно показана система по фиг.1 при предоставлении возможности для устройств, защищенных схемами защиты шифрованием, аутентификацией идентичности пользователя и паролем, динамического соединения, и динамического подтверждения учетных данных пользователя без перезагрузки, в соответствии с одним вариантом осуществления изобретения.

На фиг.5 В показана блок-схема последовательности операций способа, выполняемого системой по фиг.5А после распознавания события замены устройства без перезагрузки.

На фиг.6 более подробно показана система по фиг.1 при администрировании защищенными устройствами в соответствии с одним вариантом осуществления изобретения.

На фиг.7 показана блок-схема последовательности операций способа, выполняемого при детектировании потенциально подвергаемого аудиту события, происходящего в пределах защищенного раздела системы, в соответствии с одним вариантом осуществления изобретения.

На фиг.8 показана окружающая среда виртуальной машины для реализации защищенного раздела управления такими действиями, как защита устройств, используя схемы защиты шифрованием, аутентификацией идентичности пользователя и паролем, в соответствии с одним вариантом осуществления изобретения.

Подробное описание изобретения

Варианты осуществления настоящего изобретения могут обеспечивать способ, устройство, систему и компьютерный программный продукт для администрирования системами, имеющими устройства, защищенные схемами защиты шифрованием, аутентификацией идентичности пользователя и паролем.

Ссылка в описании на "один вариант осуществления" или "вариант осуществления" настоящего изобретения означает, что определенная особенность, структура или характеристика, описанная в связи с вариантом осуществления, включена, по меньшей мере, в один вариант осуществления изобретения. Таким образом, появление фраз "в одном варианте осуществления", "в соответствии с одним вариантом осуществления" и т.п., которые появляются в разных местах описания, не обязательно каждый раз относится к одному и тому же варианту осуществления.

С целью пояснения, конкретные конфигурации и детали представлены в определенном порядке для обеспечения полного понимания настоящего изобретения. Однако для специалиста в данной области техники будет понятно, что варианты осуществления настоящего изобретения могут быть выполнены на практике без конкретных деталей, представленных здесь. Кроме того, известные свойства могут быть исключены или упрощены для того, чтобы не усложнять настоящее изобретение. Различные примеры могут быть представлены в данном описании. Они представляют собой просто описание конкретных вариантов осуществления изобретения. Объем изобретения не ограничен представленными примерами.

В одном варианте осуществления администрирование защищенного устройства обеспечивается в пределах защищенного раздела, который обеспечивает изолированное и управляемое окружение. Защищенный раздел может принимать команды для выполнения операции администрирования из доверительного приложения администрирования. Защищенный раздел обеспечивает то, что команды для администрирования защищенными устройствами будут проверены, как происходящие из аутентифицированного источника. Доверительное приложение администрирования может быть удалено от системы и может связываться через защищенный канал передачи данных с защищенным разделом.

Изолированная и защищенная среда менеджера защищенного диспетчера устройств может содержать различные разделы разных видов, включающие в себя совершенно отдельный аппаратный раздел (например, использующее Intel® Corporation's Manageability Engine ("ME"), Active Management Technologies ("AMT"), Platform Resource Layer ("PRL") и/или другие сравнимые или аналогичные технологии) и/или виртуализированное разделение (например, виртуальное устройство по схеме Intel® Corporation's Virtualization Technology ("VT")). Как будет очевидно для специалистов в данной области техники, виртуализированное хост-устройство также может использоваться для воплощения технологии ME, AMT и PRL (как описано более подробно ниже со ссылкой на фиг.8.)

В одном варианте осуществления менеджер защищенного устройства выполняют в защищенном разделе, который изолирован от основной операционной системы в системе. Защищенный раздел может принимать запрос на разблокирование зашифрованного устройства, соединенного с системой. Запрос принимается с помощью защищенного раздела через защищенный канал передачи данных, установленный между доверительной удаленной консолью и защищенным разделом. Защищенный раздел разблокирует зашифрованное устройство в ответ на запрос без вовлечения основной операционной системы.

Защищенный раздел может принимать маркер из доверительной удаленной консоли и использовать этот маркер для разворачивания ключа, используемого для шифрования блоков зашифрованного устройства. Защищенный раздел может получать ключ из защищенной области сохранения зашифрованного устройства, в котором защищенная область сохранения скрыта от основной операционной системы. Защищенный раздел может подтверждать, что запрос происходит из доверительной удаленной консоли, перед разблокированием зашифрованного устройства. Защищенный раздел может выполнять операцию администрирования после разблокирования зашифрованного устройства, в котором запрос дополнительно устанавливает операцию администрирования, которая должна быть выполнена, и загружает основную операционную систему, после выполнения операции администрирования. Разблокирование зашифрованного устройства может быть выполнено, когда основная операционная система в системе работает неисправно и без вовлечения пользователя системы.

На фиг.1 иллюстрируется система, выполненная с возможностью администрирования устройствами, защищенными с использованием схем шифрования, аутентификации идентичности пользователя и защиты паролем, в соответствии с одним вариантом осуществления изобретения. Платформа 100 включает в себя процессор 110, соединенный с набором микросхем/защищенным разделом 120, через интерфейс 111a администрирования настольными компьютерами (DMI). Набор микросхем/защищенный раздел 120 включает в себя механизм 130 управляемости (ME), который может быть воплощен, как микропроцессор, для администрирования конфигурацией и операцией платформы 100. В одном варианте осуществления механизм 130 управляемости (ME) собирает события аудита, аутентифицирует пользователей, управляет доступом к периферийным устройствам, администрирует ключами шифрования для защиты данных, сохраненных в устройствах накопителях платформы 100, и формирует интерфейсы с консолью 166 администрирования через сетевой контроллер 160. Используя консоль 166 администрирования, механизм 130. управляемости (ME) поддерживает согласованность с политиками всего предприятия для конфигурирования и администрирования платформами, такими как платформа 100. Механизм 130 управляемости (ME) соединен с процессором 110 через интерфейс 111b контроллера, внедренного в хост-устройство (HECI).

Интерфейс 111 с контроллера механизма виртуализации (VECI) соединяет процессор 110 с модулем 140 декодирования команды I/O набора микросхем/защищенного раздела 120. В одном варианте осуществления модуль 140 декодирования команды I/O представляет собой контроллер общего назначения, который выполнен с возможностью использования специализированного встроенного программного обеспечения, для выполнения декодирования команды сохранения и других ускоренных операций. Функциональность модуля 140 декодирования команды I/O также может быть полностью воплощена в специализированном аппаратном оборудовании. Модуль 140 декодирования команды I/O обеспечивает функцию администрирования для защиты данных, записанных на носителе записи, ассоциированном с платформой 100. Например, модуль 140 декодирования команды I/O может взаимодействовать с механизмом 150 шифрования для шифрования устройства сохранения, защиты метаданных, используемых для защиты устройства сохранения, перехвата и обработки аппаратных прерываний, относящихся к устройствам сохранения, и способствования операциям администрирования в отношении устройств сохранения.

Механизм 130 управляемости (ME) управляет поведением модуля 140 декодирования команды I/O и механизмом 150 шифрования, путем конфигурирования политики и ключей шифрования. Операция механизма 130 управляемости (ME) модуля 140 декодирования команды I/O и механизма 150 шифрования более подробно описана ниже.

Платформа 100 дополнительно включает в себя запоминающие устройства, такие как динамическое оперативное запоминающее устройство (DRAM) 114, статическое оперативное запоминающее устройство (SRAM) 122 в пределах набора микросхем/защищенного раздела 120, и запоминающее устройство 190 флэш. Когда платформа 100 полностью включена, участок DRAM 114, называемый верхней областью памяти (UMA), ME-UMA 116, является доступным для использования механизма 130 управляемости (ME). Основная операционная система 115 для платформы 100 не имеет возможности доступа к ME-UMA 116, в общем, благодаря механизму изоляции памяти, который сконфигурирован основной системой ввода-вывода (BIOS). Такой механизм изоляции памяти фиксирует доступ к запоминающему устройству 116 ME-UMA еще до работы основной операционной системы. Благодаря изоляции такого участка DRAM 114 для использования механизма 130 управляемости от основной операционной системы, защищается целостность механизма 130 управляемости от вирусов или другого вредоносного программного обеспечения, которое может инфицировать основную операционную систему 115.

Запоминающее устройство 190 флэш содержит встроенное программное обеспечение, используемое для инициализации платформы 100. Такое встроенное программное обеспечение инициализации включает в себя встроенное программное обеспечение 192 BIOS, встроенное программное обеспечение 194 сетевого контроллера для конфигурирования сетевого контроллера 160 и встроенное программное обеспечение 196 набора микросхем для конфигурирования набора микросхем/защищенного раздела 120. Целостность встроенного программного обеспечения 196 набора микросхем для механизма 130 управляемости (ME) и модуля 140 декодирования команды I/O обеспечивается с помощью цифровой сигнатуры перед ее сохранением в запоминающем устройстве 190 флэш. Данные для использования механизма 130 управляемости (МБ), такие как информация аутентификации пользователя, могут быть зашифрованы с помощью встроенного программного обеспечения шифрования в пределах механизма 130 управляемости (ME) и сохранены в области 198 данных запоминающего устройства 190 флэш.

Вариант осуществления платформы 100, показанный на фиг.1, дополнительно включает в себя контроллер 175 универсальной последовательной шины (USB), соединенной с устройством 177 USB. Устройства USB могут включать в себя устройства - указатели (такие как "мышь"), клавиатура, цифровые фотокамеры, принтеры, персональные мультимедийные проигрыватели, приводы флэш и внешние приводы жесткого диска. Спецификация USB обеспечивает возможность установки и отключения устройств без необходимости открывать корпус компьютера (замена без перезагрузки) или перезапуска компьютера, что является полезным для мобильных периферийных устройств, включая в себя приводы различного рода. Вместо первоначально предусматривавшихся и все еще используемых в настоящее время оптических устройств накопителей (приводов CD-RW, приводов DVD и т.д.) ряд производителей предлагают внешние портативные приводы жесткого диска USB или пустые корпуса для приводов диска, которые обеспечивают рабочие характеристики, сравнимые с внутренними приводами, ограниченные текущим количеством и типом присоединяемых устройств USB, и могут представлять верхний предел интерфейса USB (на практике приблизительно 40 Мбит/с для USB 2.0 и, возможно, потенциально 400 Мбит/с или больше для USB 3.0). Такие внешние устройства обычно включают в себя "устройство переноса", которое составляет мостик между интерфейсом привода (IDE, ATA, SATA, PATA, ATAPI или даже SCSI) с портом интерфейса USB. Функционально, такой привод выглядит для пользователя так же, как внутренний привод. Другие конкурирующие стандарты для возможности подсоединения внешнего привода включают в себя eSATA, ExpressCard (в настоящее время в версии 2.0), и FireWire (IEEE 1394).

Вариант осуществления платформы 100, показанный на фиг.1, дополнительно включает в себя разные типы устройств накопителей, доступных через контроллер 170 I/O, включающие в себя энергонезависимое запоминающее устройство 172, доступ к которому осуществляется через интерфейс 171 накопителя, и устройство 180 накопителя последовательного интерфейса с усовершенствованной технологией (SATA), доступ к которому осуществляется через интерфейс 181 накопителя. Интерфейс 171 накопителя может быть воплощен, как интерфейсы хост-контроллера (HCI) энергонезависимого запоминающего устройства (NVM) для энергонезависимого запоминающего устройства, и интерфейс 181 накопителя может быть воплощен как интерфейс усовершенствованной HCI (AHCI) для устройства 180 накопителя усовершенствованной технологией (SATA). Контроллер 170 I/O включает в себя обе функции контроллера NVM и SATA.

Данные, сохраненные в устройствах 172 и 180 накопителей, могут быть зашифрованы с помощью механизма 150 шифрования набора микросхем/защищенного раздела 120. Устройство 180 накопитель SATA используется, как пример устройства, зашифрованного в наборе микросхем, и дополнительно включает в себя зарезервированную область для сохранения метаданных 182, которые включают в себя, по меньшей мере, один ключ 184 шифрования устройства (DEK) для сохранения устройства 180 и другие метаданные, используемые механизмом 130 управляемости (ME). Метаданные 182 защищены от перезаписи с помощью приложений, работающих в процессоре 110, во время обработки команд I/O, с помощью модуля 140 декодирования команд I/O и контроллера 170 I/O.

В одном варианте осуществления, перед выполнением шифрования или дешифрования данных с помощью механизма 150 шифрования набора микросхем/защищенного раздела 120, механизм 130 управляемости (ME) вставляет ключ шифрования устройства (DEK), такой как DEK 184, ассоциированный с устройством сохранения, вовлеченным в операцию ввода-вывода, в регистр памяти, ассоциированный с механизмом 150 шифрования. Если одно физическое устройство сохранения логически разделено на ряд разных логических устройств или разделов, тогда каждое логическое устройство или раздел может иметь свой собственный соответствующий ключ шифрования устройства (DEK), и каждый из этих DEK может быть вставлен в соответствующий регистр памяти для механизма 150 шифрования.

В одном варианте осуществления механизм 130 управляемости (ME) администрирует шифрованием всех данных, ассоциированных с платформой 100, включая в себя шифрование, выполняемое механизмом 150 шифрования, в пределах набора микросхем/защищенного раздела 120, а также данных, шифрование которых не выполнялось набором микросхем, но вместо этого выполнялось программным обеспечением, работающим в процессоре 110 или с помощью самого программного обеспечения накопления. Одна из услуг, предоставляемых механизмом 130 управляемости (ME), представляет собой администрирование ключами шифрования в общих пределах и интерфейсом пользователя, независимо от компонента платформы 100, который выполняет шифрование данных. Дополнительные детали о структуре и операции набора микросхем/защищенного раздела 120 и механизма 130 управляемости (ME), при администрировании шифрованием данных, представлены в заявке 12/319,210 на патент, под названием "Enforcing Use of Chipset Key Management Services for Encrypted Storage Devices", с указанным автором изобретения Ned Smith, которая представлена здесь полностью по ссылке.

На фиг.2 показаны дополнительные детали компонентов механизма 130 управляемости (ME) и модуля 140 декодирования команды I/O в наборе микросхем/защищенном разделе 120 по фиг.1, в соответствии с одним вариантом осуществления настоящего изобретения. В пределах набора микросхем/защищенного раздела 120, механизм 130 управляемости (ME) включает в себя ядро 231 ME, общие услуги 233 ME, защищенный менеджер 235 устройств, встроенное программное обеспечение 237 безопасности/администрирования ключом, и встроенное программное обеспечение 239 администрирования идентичности. Каждый из этих компонентов будет более подробно описан ниже.

Ядро 231 ME обеспечивает основную функцию, включая в себя использование памяти SRAM 122 и участков DRAM 112 (таких как ME-UMA 114), постоянное сохранение данных в запоминающем устройстве 190 флэш и администрирование доступом. Ядро 231 ME управляет операцией модуля 140 декодирования команды I/O и механизмом 150 шифрования.

Общие услуги 233 ME включают в себя услуги, обычно требуемые для разных модулей встроенного программного обеспечения, и включают в себя услуги безопасности, сетевые услуги и услуги инициализации. Услуги безопасности, предоставляемые общими услугами 233 ME, обычно включают в себя аутентификацию пользователя, состоящую одновременно из Дайджеста HTTP и аутентификации Kerberos; авторизацию домена, с использованием Microsoft Active Directory и/или других услуг; услуг синхронизации тактовой частоты, для синхронизации тактовой частоты клиента и сервера; и услуг аудита безопасности.

Сетевые услуги, предоставляемые общими услугами 233 ME, содержат стек протокола транспортирования передачи/протокола Интернет (ТСРЛР), безопасности уровня транспортирования (TLS), протокола транспортирования гипертекста (HTTP), протокола доступа к одному объекту (SOAP), сетевых услуг для администрирования (WS-MAN) и интерфейса TLS на основе хост устройства, называемый услугой локальной управляемости (LMS).

Услуги инициализации, обеспечиваемые общими услугами 233 ME, используют совместно с консолью 166 администрирования по фиг.1 для инициализации программного обеспечения предприятия для платформы 100. Такие услуги инициализации поддерживают два режима развертывания: нулевое прикосновение и одно прикосновение. В режиме нулевого прикосновения ключи привязки сертификата развертывания сохраняются в области сохранения данных, такой как область 198 данных запоминающего устройства 190 флэш по фиг.1, обеспечивая возможность использования хорошо известных ключей авторизации сертификата для удостоверения учетных записей IT, которые могут затем использоваться для получения права собственности над платформой. Режим одного прикосновения конфигурирует организационные сертификаты, ключи симметрии и доверительных хост устройств, которые можно использовать для завершения установки и дистанционных задач развертывания.

Механизм 130 управляемости также включает в себя внеполосный модуль 230 передачи данных (OOВ). Модуль 230 передачи данных OOВ способствует передаче данных между компонентами платформы 100 с соответствующими компонентами консоли 166 администрирования через сетевой контроллер 160. Модуль 230 передачи данных OOВ устанавливает защищенный канал 168 передачи данных OOВ между набором микросхем/защищенным разделом 120 и консолью 166 администрирования.

Механизм 130 управляемости (ME) также включает в себя встроенное программное обеспечение 239 администрирования идентичности. Встроенное программное обеспечение 239 администрирования идентичности может сравнивать информацию аутентификации пользователя с метаданными учетной записи пользователя, сохраняемыми, например, в области 198 данных запоминающего устройства 190 флэш. Встроенное программное обеспечение 239 администрирования идентичности также может взаимодействовать со встроенным программным обеспечением 237 безопасности//администрирования ключом механизма 130 управляемости (ME), для подтверждения того, что информация пользователя также сохранена в контейнере в пределах устройства сохранения, такого как устройство 180 сохранения SATA. Такое подтверждение доступа пользователя к определенному устройству сохранения, такому как устройство сохранения 180 SATA, обеспечивает дополнительный уровень защиты данных, сохраненных в устройстве 180 сохранения SATA.

Встроенное программное обеспечение 237 безопасности//администрирования ключом администрирует ключами, такими как ключи шифрования, сформированные механизмом 150 шифрования. Встроенное программное обеспечение 237 безопасности//администрирования ключом может также аутентифицировать пользователей до того, как будет разрешен доступ к данным, сохраненным в устройствах сохранения, ассоциированных с платформой 100. Встроенное программное обеспечение 237 безопасности//администрирования ключом администрирует информацией /администрирования ключом и сохраняет эту информацию /администрирования ключом в запоминающем устройстве, или в устройстве накопителе, ассоциированном с платформой, таком как запоминающее устройство 190 флэш, или в устройстве 180 накопителе SATA. Местоположение, в котором информация /администрирования ключом сохранена, зависит от доступного пространства сохранения и количества данных, предназначенных для сохранения, и изобретение не ограничено определенной конфигурацией для сохранения информации администрирования ключом. В одном варианте осуществления встроенное программное обеспечение 237 безопасности//администрирования ключом шифрует информацию /администрирования ключом, используя ключ контейнера платформы (РСК), который связан с платформой 100.

Информация /администрирования ключом, администрируемая встроенным программным обеспечением 237 безопасности//администрирования ключом, включает в себя ключи шифрования, генерируемые набором микросхем (то есть, механизмом 150 шифрования в пределах набора микросхем/защищенного раздела 120) и сохраненных в метаданных 182, называемых ключом 184 шифрования устройства (DEK).

Механизм 130 управляемости (ME) дополнительно показан, как включающий в себя менеджер 235 защищенного устройства. В одном варианте осуществления менеджер 235 защищенного устройства связывается с модулем 140 декодирования команды I/O для подачи пароля устройства, используемого для разблокирования устройства, такого как устройство 180 сохранения SATA. Операция защищенного менеджера 235 устройства более подробно описана ниже со ссылкой на фиг.3 и 4.

Модуль 140 декодирования команды I/O показан, как включающий в себя ядро 241 модуля I/O и встроенное программное обеспечение 243 виртуализации SATA. Ядро 241 модуля I/O обеспечивает основную функцию модуля 140 декодирования команды I/O и принимает команды из ядра 231 ME. В то время как встроенное программное обеспечение 243 виртуализации SATA описано со ссылкой на этот вариант осуществления, как встроенное программное обеспечение, функция 243 встроенного программного обеспечения виртуализации SATA также может быть воплощена, как специализированное аппаратное обеспечение. Встроенное программное обеспечение 243 виртуализации SATA используется для доступа к устройствам сохранения SATA, таким как устройство 180 сохранения SATA, и обеспечивает выполнение механизмом 130 управляемости (ME) функции администрирования устройствами. Например, встроенное программное обеспечение 243 виртуализации SATA обеспечивает удаленный доступ защищенных устройств с помощью консоли 166 администрирования, путем ввода пакетов управления SATA в поток данных I/O без вовлечения основной операционной системы 115 или другого хост программного обеспечения, работающего в процессоре 110. Пакеты управления могут использоваться, например, для разблокирования устройства 180 сохранения SATA через команды из консоли 166 администрирования.

Встроенное программное обеспечение 243 виртуализации SATA также используется для скрытия диапазона адресов линейного блока в устройстве 180 сохранения SATA из основной операционной системы 115. Этот диапазон скрытых адресов линейного блока, скрытых от доступа основной операционной системы, называется здесь защищенной областью хранения, которая защищена таким образом, что метаданные 182 устройства могут быть сохранены в приводе. Метаданные устройства 182 могут включать в себя ключ 184 шифрования устройства, который обеспечивает шифрование и дешифрование блоков 180 устройства сохранения SATA.

Встроенное программное обеспечение 243 виртуализации SATA также может перехватывать события, детектируемые контроллером 170 I/O, такие как прерывания замены без перезагрузки, генерируемые, когда новое устройство соединяют с платформой 100. Встроенное программное обеспечение 243 виртуализации SATA также может отслеживать поток I/O в и из устройств сохранения, и детектировать события для аудита.

В одном варианте осуществления устройство 180 сохранения SATA защищено с использованием, как шифрования, так и пароля, такого, как пароль АТА, который должен быть введен пользователем перед тем, как может быть получен доступ к устройству. Пароль используется для разблокирования собственного механизма блокирования устройства 180 сохранения SATA. Механизм 150 шифрования используется для шифрования блоков устройства 180 сохранения SATA. Ключ шифрования устройства SATA (DEK), такой как DEK 184, сохранен в устройстве SATA в местоположении, которое скрыто для основной операционной системы. Устройство вначале разблокируют, используя пароль для собственного механизма блокирования перед тем, как может быть получен доступ к DEK для дешифрования зашифрованных блоков.

Во время сброса платформы 100 модуль 140 декодирования команды I/O и механизм 130 управляемости (ME) взаимодействуют для считывания метаданных устройства, таких как ключи шифрования и учетные записи аутентификации, пользователя, из устройства и сохранения метаданных устройства на защищенном накопителе, таком как область 198 данных запоминающего устройства 190 флэш, в качестве метаданных 298 устройства. В одном варианте осуществления для каждого пользователя, который может быть аутентифицирован в консоли 166 администрирования, имеется маркер, такой как Token-1 266A по фиг.2, который используется для вывода ключа обертывания для определенного устройства. Ключ обертывания устройства, в свою очередь, используется для обертывания ключа шифрования этого конкретного устройства.

Ключ обертывания пользователя и ключ обертывания устройства используются вместе, для определения, может ли пользователь получить доступ к конкретному устройству, и пары из ключа обертывания пользователя/ключа обертывания устройства сохранены в области 198 данных запоминающего устройства 190 флэш, как метаданные 298 устройства. В отличие от этого, ключ шифрования устройства, такой как DEK 184, сохранен в самом устройстве сохранения. Когда требуется получить доступ к устройству, копия Token-1 используется для определения соответствующей пары ключа обертывания пользователя/ключа обертывания устройства из метаданных 298 устройства. Ключ обертывания устройства пары используется для дешифрования метаданных 182 в устройстве, которое раскрывает ключ 184 шифрования устройства. Token-1 используют для выполнения операции администрирования для устройства сохранения, когда пользователь отсутствует или когда пользователь не может сформулировать необходимые учетные данные аутентификации.

В одном варианте осуществления метаданные 182 устройства зашифрованы механизмом 150 шифрования, используя другой ключ обертывания устройства, выведенный другим маркером, который упоминается здесь, как Token-2, который сохранен в устройстве USB, таком как устройство 177 USB. Устройство 177 USB предназначено для его надежного сохранения в физическом месте, не доступном для доступа ворам. Token-2 используют для выполнения операции администрирования в устройстве сохранения, когда никакое сетевое соединение не доступно для консоли 166 дистанционного администрирования, для соединения с устройством сохранения. Устройство 177 USB содержит Token-2 в незашифрованной форме открытого текста таким образом, что владелец Token-2 неявным образом авторизуется для выполнения операции администрирования в устройстве сохранения. Если предусмотрен Token-2, второй набор ключей обертывания пользователя выводят, используя Token-2, и второй набор из пар ключа обертывания пользователя/ключа обертывания устройства также может быть сохранен в запоминающем устройстве 190 флэш, как часть метаданных 298 устройства. Оба значения Token-1 и Token-2 защищены системой аутентификации пользователя, такой как встроенное программное обеспечение 239 администрирования идентичности таким образом, что только авторизованные пользователи имеют возможность раскрывать ключи шифрования устройства.

В одном варианте осуществления Token-1 266A надежно заархивирован в удаленном накопителе 266, ассоциированном с консолью 166 администрирования (или с услугой директории), вместе с паролем 266 В устройства 180. Пароль 266 В устройства 180 и Token-1 266A используется консолью 166 администрирования для дистанционного разблокирования устройства 180 SATA. Пароль 266 В устройства 180 предоставляется удаленной консолью 166 администрирования менеджеру 235 защищенного устройства, который использует пароль 266 В устройства 180 для разблокирования устройства. Менеджер 235 защищенного устройства предоставляет Token-1 266A во встроенное программное обеспечение 237 безопасности//