Устройство и способ безопасной передачи данных

Иллюстрации

Показать всеИзобретение относится к способу безопасной передачи цифрового файла от одной компьютеризированной системы на другую компьютеризированную систему. Технический результат заключается в повышении надежности передачи при обеспечении управления файлами. В способе записывают (110) цифровой файл в первый модуль управления файлами устройства безопасной передачи, передают (120) упомянутый цифровой файл на внутренний модуль проверки устройства безопасной передачи, проверяют (130) по меньшей мере одну часть переданного цифрового файла в модуле проверки и передают (140) по меньшей мере частично проверенный цифровой файл на второй модуль управления файлами устройства безопасной передачи, в соответствии с результатом упомянутой проверки, для обеспечения возможности считывания файла по меньшей мере одной компьютеризованной системой, в соответствии с результатом упомянутой проверки. Изобретение также относится к устройству безопасной передачи, выполненному с возможностью воплощения упомянутого способа передачи. 2 н. и 6 з.п. ф-лы, 8 ил.

Реферат

Изобретение относится к области безопасной передачи данных, в частности, в компьютеризованных системах, требующих высокого уровня безопасности.

Защита сетей передачи данных в настоящее время обеспечивается устройствами, безопасность которых основана на их функциональной надежности при воплощении и хорошей работе протоколов связи. В частности, это относится к устройствам - "брандмауэрам", реле приложений или продуктам сегментированной сети (таким как продукты VLAN, или соответствующие стандарту 802.1Q), а также к системам обнаружения и предотвращения вторжения.

Могут существовать несколько типов архитектур безопасности. В очень безопасных архитектурах запрещены сетевые взаимные соединения. Обмен выполняют с помощью физических элементов, которые прикреплены только к одной системе одновременно. Устройства обмена при одиночном направлении передаваемых данных существуют, но их надежность ограничена из-за отсутствия обмена потоком управления, и они не обязательно используются в направлении, идущем от менее чувствительной системы, с точки зрения безопасности, к более чувствительным системам, с точки зрения безопасности. Это справедливо для устройств типа "физический диод", основанных для, по большей части, технологий оптического волокна.

Как правило, архитектуру "идеального" обмена данными воплощают, используя последовательные брандмауэеры, ограничивающие внешнюю область обмена, внутреннюю область обмена первого уровня конфиденциальности и внутреннюю область обмена второго уровня конфиденциальности, соответственно, управляемые специализированными серверами. При умножении этих областей обмена задача любой злонамеренной третьей стороны, которая желает получить доступ, или действительно нанести вред определенным данным компьютеризованной системы, становится более сложной.

Однако множество программных ошибок были обнаружены в архитектурах этого типа, что увеличивает вероятность компрометации сети, которую они, как предполагалось, должны защищать. "Идеальные" архитектуры обмена данными, например, оказывались чувствительным к атакам на приложения, используя веб-технологии.

Независимо от этой проблемы надежности программного обеспечения, плохое применение политики безопасности на предприятии или ошибка в конфигурации таких устройств могут привести к компрометации безопасности всей сети. Такие ошибки, поэтому, требуют отслеживания и процедур для постоянного аудита и обновления таких устройств.

Первое решение таких задач было предложено в заявке FR 0858790 на французский патент. В этой заявке на патент изобретение состоит в передаче данных безопасным способом, посредством простых команд типа считывания или записи, используя физически замороженное средство, а также промежуточное центральное пространство сохранения для исключения захвата управления системой, подключенной к одному из портов доступа системы безопасной передачи данных посредством системы, подключенной к другим из портов доступа той же самой системы безопасной передачи данных.

Однако устройство, использующее такое решение, представляет недостаток зависимости от систем, которые подключены к нему, в том, что касается конца записи файла. Если такое устройство начинает запись нескольких файлов параллельно, такое устройство затем вынуждено поддерживать такое же количество таблиц описания, для какого количества файлов выполняется запись, что представляет собой бесполезное потребление ресурсов.

Кроме того, при принятом по умолчании воплощении устройства, в соответствии с данным изобретением, центральный элемент хранения такого устройства не обязательно знает, когда закончился передаваемый цифровой файл, и это может препятствовать движению этого файла в этом элементе, который не может прибегнуть к определенному воплощению этой системы, дополнительно усложняя, таким образом, данное решение.

Таким образом, в решениях предшествующего уровня техники существует проблема управления файлами, подлежащими передаче, которая должна быть решена.

Настоящее изобретение улучшает такую ситуацию.

С этой целью предложен способ безопасной передачи цифрового файла, полученного от первой компьютеризованной системы по меньшей мере в одну вторую компьютеризованную систему, способ, содержащий этапы, на которых: записывают цифровой файл в первом модуле управления файлами устройства безопасной передачи, передают указанный цифровой файл на модуль проверки, находящийся внутри устройства безопасной передачи, проверяют по меньшей мере одну область цифрового файла, переданного на указанный модуль проверки, и передают по меньшей мере частично проверенный цифровой файл на второй модуль управления файлами устройства безопасной передачи в качестве функции результата указанной проверки, чтобы обеспечить возможность считывания полного файла второй компьютеризованной системой, в качестве функции результата указанной проверки.

Предпочтительно, способ содержит этап форматирования цифрового файла, записанного в первый модуль управления файлами, содержащий этапы, на которых: разделяют указанный цифровой файл на множество пакетов данных меньшего размера, чем максимальный размер пакетов данных, разрешенный для передачи на модуль проверки, затем проверяют по меньшей мере один из упомянутых пакетов данных. Таким образом, становится возможным выполнять проверку на основе пакета, адаптированной, в качестве функции физических ограничений устройства передачи.

В предпочтительном варианте осуществления, когда модуль проверки содержит первый подмодуль проверки, этап передачи затем содержит передачу по меньшей мере одного из пакетов данных на первый подмодуль проверки, и этап проверки содержит первую индивидуальную проверку, относящуюся к каждому из пакетов, переданных на первый подмодуль проверки, делая, таким образом, возможным проверку данных, предназначенных для передачи, на первом уровне детализации.

В другом предпочтительном варианте осуществления, в котором модуль проверки дополнительно содержит второй подмодуль проверки, этап проверки дополнительно содержит передачу по меньшей мере одного из пакетов данных, проверенных индивидуально первым подмодулем проверки, на второй подмодуль проверки, и вторую проверку, относящуюся по меньшей мере к одному из пакетов данных, переданных на второй подмодуль проверки, обеспечивая возможность применения двух последовательных уровней проверки данных, подлежащих передаче, для повышения безопасности передачи.

В предпочтительном варианте осуществления, когда все пакеты данных, проверенные индивидуально в первом подмодуле проверки, переданы на второй подмодуль проверки, вторая проверка представляет собой промежуточную проверку, относящуюся к множеству пакетов данных из пакетов данных, переданных на второй подмодуль проверки, что обеспечивает применение двух разных уровней проверки данных, подлежащих передаче, что делает передачу более безопасной.

Все еще в предпочтительном варианте осуществления, в случае, когда все пакеты данных, проверенные индивидуально в первом подмодуле проверки, передают на второй подмодуль проверки, вторая проверка представляет собой глобальную проверку, относящуюся ко всем пакетам данных, передаваемым на второй подмодуль проверки, что обеспечивает возможность комбинирования индивидуальной проверки на основе пакета с глобальной проверкой, относящейся ко всему файлу, подлежащему передаче, что позволяет сделать передачу указанного файла более безопасной.

Предпочтительно, если результат индивидуальной проверки одного из пакетов, принятых первым подмодулем проверки, и/или глобальной проверки во втором подмодуле проверки, отрицательна, передача пакетов данных прерывается, что обеспечивает предотвращение любой передачи потенциально вредных данных на вторую компьютеризованную систему.

В качестве альтернативы, если результат индивидуальной проверки одного из пакетов, принятых первым подмодулем проверки, отрицателен, пакет данных, проверка которого привела к отрицательному результату, заменяют пакетом данных замены, что, таким образом, делает возможным не прерывать передачу данных на вторую компьютеризованную систему, при этом указывая на обнаружение потенциально вредных данных.

В настоящем изобретении, кроме того, предложено устройство безопасной передачи данных, которое может быть соединено с первой компьютеризованной системой и второй компьютеризованной системой, при этом устройство содержит первый модуль управления файлами, выполненный с возможностью хранения цифрового файла, принятого от первой компьютеризованной системы, модуль проверки для приема цифрового файла, хранящегося в первом модуле управления файлами, и выполнения проверки по меньшей мере одной области принятого цифрового файла, и второй модуль управления, выполненный с возможностью приема цифрового файла от модуля проверки для обеспечения возможности считывания цифрового файла второй компьютеризованной системой, в качестве функции результата указанной проверки.

Предпочтительно, когда первый модуль управления файлами соединен с модулем проверки с помощью физического интерфейса, первый модуль управления файлами выполнен так, что он разделяет цифровой файл на множество пакетов данных меньшего размера, чем максимальный объем данных, который может быть передан в упомянутый физический интерфейс, и модуль проверки выполнен с возможностью проверки по меньшей мере одного из упомянутых пакетов проверки данных, причем проверка относится по меньшей мере к одному из упомянутых пакетов данных, что позволяет выполнять проверку на основе пакета, выполняемую в качестве функции физических ограничений устройства передачи.

В предпочтительном варианте осуществления модуль проверки содержит первый подмодуль проверки, выполненный с возможностью приема по меньшей мере одного из пакетов данных, полученных в первом модуле управления файлами, и выполнения первой индивидуальной проверки, относящейся к каждому из принятых пакетов данных, обеспечивая проверку данных, подлежащих передаче, на первом уровне детализации.

В особенно предпочтительном подходе первый подмодуль проверки разработан так, что он передает по меньшей мере один индивидуально проверенный пакет данных на второй модуль управления файлами, в качестве функции результата первой индивидуальной проверки, относящуюся к упомянутому по меньшей мере одному пакету данных, и второй модуль управления файлами разработан так, что он реконструирует цифровой файл на основе проверенных пакетов данных, принятых от первого подмодуля проверки, обеспечивая, таким образом, возможность считывания, цифрового файла, реконструированного второй компьютеризованной системой, в качестве функции результата индивидуальной проверки переданных пакетов данных.

В предпочтительном варианте осуществления модуль проверки, дополнительно содержит второй подмодуль проверки, выполненный с возможностью приема по меньшей мере одного из пакетов данных, проверенных индивидуально в первом подмодуле проверки, и выполненный с возможностью осуществления второй проверки, относящейся по меньшей мере к одному из заданных пакетов, принятых от первого подмодуля проверки, обеспечивая возможность двойного уровня проверки для повышения безопасности передачи данных.

В другом предпочтительном варианте осуществления, когда второй подмодуль проверки выполнен с возможностью приема всех пакетов данных, проверенных индивидуально первым подмодулем проверки, вторая проверка может представлять собой промежуточную проверку, относящуюся к множеству пакетов данных из пакетов данных, принятых от первого подмодуля проверки, обеспечивая применение двух разных уровней проверки к данным, подлежащим передаче, с тем, чтобы сделать передачу более безопасной.

В этом же особенно предпочтительном варианте осуществления, в случае, когда второй подмодуль проверки выполнен с возможностью приема всех пакетов данных, проверенных индивидуально в первом подмодуле проверки, вторая проверка может представлять собой глобальную проверку, относящуюся ко всем пакетам данных, принятым от первого подмодуля проверки, что обеспечивает возможность комбинирования индивидуальной проверки на основе пакета с глобальной проверкой, относящейся ко всему файлу, подлежащему передаче, чтобы сделать передачу указанного файла более безопасной.

Способ и устройство безопасной передачи, которые представляют собой предмет изобретения, будут понятны при прочтении описания и из следующих чертежей, на которых:

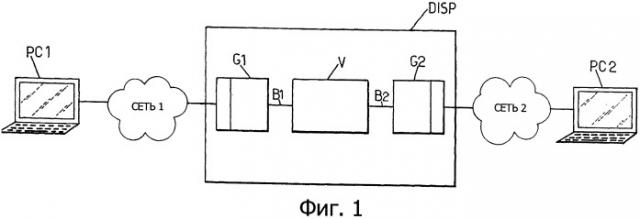

- фиг.1 представляет схему, иллюстрирующую устройство безопасной передачи данных, в соответствии с принципом настоящего изобретения;

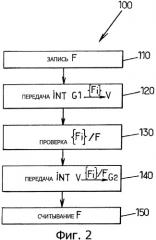

- фиг.2 показывает этапы способа безопасной передачи данных, в соответствии с принципом настоящего изобретения;

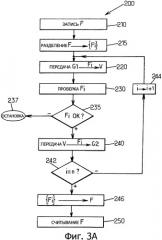

- фиг.3А показывает этапы способа безопасной передачи данных, в соответствии с первым вариантом осуществления настоящего изобретения;

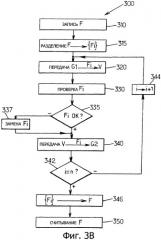

- фиг.3B показывает этапы способа безопасной передачи данных, в соответствии с модификацией первого варианта осуществления настоящего изобретения;

- фиг.4А показывает этапы способа безопасной передачи данных, в соответствии со вторым вариантом осуществления настоящего изобретения;

- фиг.4B показывает этапы способа безопасной передачи данных, в соответствии с модификацией второго варианта осуществления настоящего изобретения;

- фиг.5А представляет схему, иллюстрирующую устройство безопасной передачи данных, в соответствии с другим вариантом осуществления настоящего изобретения; и

- фиг.5B показывает этапы способа безопасной передачи данных, в соответствии с третьим вариантом осуществления настоящего изобретения.

Вначале будет сделана ссылка на фиг.1, на которой схематично представлено устройство DISP безопасной передачи, в соответствии с принципом настоящего изобретения.

Устройство DISP безопасной передачи соединено, с одной стороны, с первой компьютеризованной системой РС1 через первую сеть NET1 и, с другой стороны, со второй компьютеризованной системой РС2 с помощью второй сети NET2, что обеспечивает безопасный обмен данными между этими двумя компьютеризованными системами.

Здесь термин компьютеризованная система должен означать любой тип вычислительной системы, выполненной с возможностью считывания или записи цифрового файла, используя сетевой интерфейс, такой как, например персональный компьютер, сервер, смартфон, промышленный автомат, сенсор, исполнительный элемент или любой другой объект передачи данных.

Аналогично, здесь термин сеть должен обозначать любой тип архитектуры, который позволяет физически взаимно соединять компьютеризованные системы, такой как, например, локальная сеть типа Ethernet, беспроводная сеть, сеть Интернет или любой другой тип физического соединения.

Устройство DISP безопасной передачи, прежде всего, содержит первый модуль G1 управления файлами, выполненный с возможностью хранения цифрового файла F, принятого от первой компьютеризованной системы PC1.

В соответствии с этим, первый модуль G1 управления файлами содержит средство хранения, позволяющее хранить цифровой файл F, внесенный первой компьютеризованной системой РС1. Такое средство хранения может состоять, например, из жесткого диска или запоминающего устройства типа флэш.

Первый модуль G1 управления файлами, кроме того, содержит сетевой интерфейс, соединенный с первой сетью NET1, соединенной с первой компьютеризованной системой РС1, которая обеспечивает возможность дистанционного соединения с этой первой компьютеризованной системой РС1, для приема от нее цифрового файла F. Такой сетевой интерфейс может представлять собой интерфейс, например, типа FTP или HTTP.

Первый модуль G1 управления файлами, кроме того, содержит модуль обработки, обеспечивающий управление способом, в соответствии с которым цифровые файлы вносятся и организуются в средстве хранения. Таким образом, в частности, средство обработки управляет очередью из файлов, подлежащих передаче, и формирует эти файлы, например, путем ассоциирования меток с ними и путем разделения их на множество пакетов данных, перед последовательной передачей их на модуль проверки устройства безопасной передачи.

С использованием указанного первого модуля G1 управления файлами можно управлять параллельной передачей цифровых файлов, с тем, чтобы исключить ненужное расходование ресурсов.

Такое маркирование может соответствовать преобразованию цифрового файла в определенный формат, внутренний для устройства, например, с заголовком, обозначающим размер и тип файла.

Модуль обработки также позволяет управлять файлом, хранящимся в первом модуле G1, посредством директории, и классифицировать их, в качестве функции параметра, такого как дата внесения файла в первый модуль G1 или заданный порядок приоритета.

Устройство DISP безопасной передачи, кроме того, содержит модуль V проверки, выполненный с возможностью приема цифрового файла F, хранящегося в первом модуле G1 управления файлами, и выполняет проверку по меньшей мере одной области принятого цифрового файла.

Эта проверка и возможная модификация типа, включающая в себя замену или удаление определенных цифровых данных, которые могут сопровождать ее, может относиться ко всему цифровому файлу F или, если он разделен на множество пакетов Fi, на уровне первого модуля G1 управления файлами в отношении одного или более из указанных пакетов, переданных последовательно от первого модуля G1 управления файлами на модуль V проверки, в качестве функции типа используемой проверки. В частности, такая проверка может быть выполнена без остановки, в режиме реального времени, для индивидуальных пакетов Fi, вводимых для цифрового файла F, который реконструируют на основе различных пакетов Fi, или, в другом случае, для цифрового файла F, реконструируемого на основе всех пакетов Fi.

В ходе такой проверки могут быть проверены различные параметры, такие как, например, размер переданных пакетов Fi, или используемый синтаксис в этих пакетах, тип знаков, используемых в этих пакетах, или электронная подпись, закрепленная за цифровым файлом F.

Для максимального ограничения возможности захвата управления таким модулем V проверки внешним элементом, предпочтительно физически заморозить функции проверки модуля проверки, например, выполняя этот модуль в форме FPGA (программируемая пользователем вентильная матрица), которая может быть запрограммирована с помощью программных средств перед ее физическим замораживанием.

Когда проверка относится к наборам индивидуальных пакетов Fi, например, соответствующих строкам цифрового файла F, или, в другом случае, полностью относится к цифровому файлу F, модуль V проверки также предпочтительно содержит буферное запоминающее устройство, например, типа RAM, которое позволяет временно хранить принятые пакеты Fi, для выполнения анализа строк цифрового файла или всего цифрового файла F, предназначенного для анализа. Размер этого буферного запоминающего устройства зависит от уровня детализации выполняемой проверки.

Устройство DISP безопасной передачи также содержит второй модуль G2 управления файлами, выполненный с возможностью приема цифрового файла от модуля проверки, обеспечивая возможность его считывания второй компьютеризованной системой РС2, в качестве функции результата проверки, выполненной в модуле V проверки.

Этот второй модуль G2 управления файлами аналогичен первому модулю G1 управления файлами и содержит средство хранения, позволяющее хранить цифровой файл F в его полной форме или в форме, разделенной на пакеты Fi, после проверки модулем V проверки, сетевой интерфейс, обеспечивающий возможность соединения с сетью NET2, соединенной со второй компьютеризованной системой РС2.

Второй модуль G2 управления файлами может, кроме того, содержать модуль обработки, который позволяют управлять способом, в соответствии с которым цифровые файлы вносятся и организуются в средстве хранения второго модуля G2 управления, и для обеспечения возможности считывания второй компьютеризованной системой РС2.

Например, если цифровой файл F разделен в первом модуле G1 управления на множество пакетов Fi данных, которые после этого проверены индивидуально и последовательно модулем V проверки, или действительно возможно модифицированы путем замены или удаления определенных цифровых данных, принадлежащих некоторым из пакетов Fi данных, перед последовательным их поступлением на второй модуль G2 управления, такой модуль обработки позволяет реконструировать цифровой файл F' в средстве хранения второго модуля G2 управления путем построения проверенных пакетов Fi, возможно модифицированных путем замены или удаления части их цифровых данных, перед предоставлением второй компьютеризованной системе РС2 доступа на считывание указанного реконструированного файла.

Таким образом, становится возможным проверять, когда переданный файл F становится доступным для второй компьютеризованной системы РС2, например, путем предоставлений ей доступа к нему только, когда файл F будет полностью реконструирован в модуле G2 управления файлами, делая, таким образом, возможным устранение недостатков, присущих предшествующему уровню техники.

Модули управления файлами G1 и G2, соответственно, соединены с модулем V проверки устройства DISP безопасной передачи с использованием физических интерфейсов В1 и В2, типа шины запоминающего устройства, имеющей ограниченный размер.

В таком случае, предпочтительно, разделить цифровой файл F, предназначенный для передачи, на множество пакетов Fi, размер которых меньше, чем максимальный размер пакетов данных, которые могут быть переданы через физический интерфейс В1, определенный, в качестве функции ограниченного размера физического интерфейса В1. Таким образом, например, становится возможным сформировать пакеты Fi по 256 байтов.

Теперь будет сделана ссылка на фиг.2, на которой представлен способ 100 безопасной передачи цифрового файла F, осуществляемого первой компьютеризованной системой РС1 по меньшей мере на одну вторую компьютеризованную систему РС2, в соответствии с принципом изобретения.

Способ 100 вначале содержит этап 110 записи цифрового файла F в первый модуль G1 управления файлами устройства DISP безопасной передачи, такого, как, например, показано на фиг.1.

После подачи этого цифрового файла F в первый модуль G1 управления файлами способ 100 продолжается передачей (этап 120) этого цифрового файла F на модуль V проверки, расположенный внутри устройства DISP безопасной передачи. Такая передача может быть выполнена одной порцией данных, или путем последовательной передачи множества пакетов Fi, полученных в результате разложения цифрового файла F в первом модуле G1 управления файлами, в соответствии с типом выполняемой проверки, как более подробно будет описано ниже.

Способ 100 затем содержит этап 130 проверки по меньшей мере одной области цифрового файла F, переданного на модуль проверки.

Таким образом, когда цифровой файл F передают в форме последовательной передачи множества пакетов Fi, полученных путем разложения цифрового файла F в первом модуле G1 управления файлами, проверка может представлять собой проверку "индивидуального" типа, то есть, выполняемую индивидуально для одного из переданных пакетов Fi, для множества из переданных пакетов Fi или последовательно для всего набора переданных пакетов Fi.

В другом примере, когда цифровой файл F передают в виде одной части данных на модуль проверки, проверка может представлять собой проверку "глобального" типа, то есть, проверку, которую выполняют для всего цифрового файла F.

Способ 100 затем продолжается при передаче (этап 140), по меньшей мере, частично проверенного или полностью проверенного цифрового файла F на второй модуль G2 управления файлами устройства DISP безопасной передачи, в качестве функции результата проверки, выполненной в модуле V проверки, в результате которой обеспечивается возможность считывания файла F второй компьютеризованной системой РС2, в качестве функции результата указанной проверки.

Этап 140 передачи может относиться к полному цифровому файлу или может быть выполнен путем передачи пакетов Fi в качестве функции размера физической шины, связывающей модуль проверки со вторым модулем G2 управления.

Таким образом, если все операции проверки, выполненные во время этапа 130 проверки, имеют положительный результат, цифровой файл F будет сохранен во втором модуле G2 управления файлами и будет доступно его считывание для второй компьютеризованной системы РС2.

И, наоборот, если одна или больше операций проверки, выполняемых во время этапа 130 проверки, имеют отрицательный результат, передача цифрового файла F может быть прервана до того, как он будет полностью доступен во втором модуле РС2 управления, чтобы, таким образом, предотвратить доступ к этому цифровому файлу F для второй компьютеризованной системы РС2, если он не удовлетворяет критериям проверки, с тем, чтобы защитить вторую компьютеризованную систему РС2 от любой потенциально опасной или неожиданной информации.

В качестве альтернативы, снова, если одна или больше операций проверки, выполняемых во время этапа 130 проверки, имеет отрицательный результат, также становится возможным заменить часть цифрового файла F, которая привела к этому отрицательному результату (например, для пакета Fi) данными замены, проявляющими очень точную форму, известную для второй компьютеризованной системы РС2, такую, как, например, знаки "_" или любой другой маркер, состоящий из определенных знаков, установленных заранее, которые могут обозначать различные несоответствия в отношении критериев проверки.

В этом случае цифровой файл F фактически будет доступен, в модифицированной форме F', которая обозначает, что он больше не представляет риск для второго модуля G2 управления, но когда он будет впоследствии считан второй компьютеризованной системой РС2, она распознает, что файл F был модифицирован в файл F', и не удовлетворял критериям проверки. Предпочтительно, можно даже обнаружить тип отмеченного несоответствия и, поэтому, какой критерий проверки не соответствует оригинальному файлу F. Компьютеризованная система РС2 из этого выводит, что безопасность оригинального файла F не может быть полностью гарантирована, обнаруживая присутствие данных замены.

Таким образом, с помощью способа 100 безопасной передачи данных, вторая компьютеризованная система РС2 всегда имеет доступ полностью ко всему цифровому файлу F, если проверка этого цифрового файла хорошо пройдена, и если эта проверка обнаружила проблему, вторая компьютеризованная система РС2 не будет иметь доступа ко всему цифровому файлу или, в противном случае, получит доступ к модифицированному цифровому файлу F', по меньшей мере, одна часть которого была заменена известным способом.

Во всех этих возможных типичных случаях второй компьютеризованной системе РС2 не потребуется управлять множеством пакетов, переданных последовательно непосредственно после их проверки, в результате чего представляется заметное улучшение относительно упомянутого выше предшествующего уровня техники.

Ссылка теперь будет сделана на фиг.3А, на которой представлен способ 200 безопасной передачи цифрового файла F в соответствии с первым вариантом осуществления изобретения.

В этом первом варианте осуществления проверка называется проверкой "первого уровня" или "индивидуального" типа, поскольку ее выполняют для каждого из пакетов Fi из набора n пакетов данных {Fi} 1≤i≤n, который соответствует разложению цифрового файла F, подлежащего для передачи.

Способ 200, поэтому, содержит первый этап 210 записи цифрового файла F в первый модуль G1 управления файлами устройства DISP безопасной передачи, аналогичный этапу 110, описанному выше.

После подачи указанного цифрового файла F на указанный первый модуль G1 управления файлами, способ 200 содержит этап 215 разложения указанного цифрового файла F на набор из n {Fi} 1≤i≤n пакетов данных, чтобы обеспечить возможность выполнения проверки в отношении, по меньшей мере, одного из этих пакетов данных. Эти пакеты Fi имеют меньший размер, чем максимальный размер заданных пакетов, который может быть передан на модуль проверки, например, в качестве функции размера физического интерфейса, позволяющего выполнять такую передачу.

Некоторые из этих пакетов могут содержать метаинформацию, предназначенную следующему модулю (например, размер файла, его название, его расширение, его серийный номер и т.д.), с частью или без части исходного файла, как, например, в случае, когда используется маркер начала и/или конца файла, содержащего указанную метаинформацию.

Первый пакет F1 после этого передают (этап 220) на модуль V проверки, который находится внутри устройства DISP безопасной передачи, таким образом, что последнее выполняет проверку "первого уровня" для этого пакета F1, которая по-другому называется "индивидуальной" проверкой, поскольку она выполняется для одного пакета.

Такая проверка может состоять, например, в проверке, что все знаки анализируемого пакета F1 принадлежат ограниченному алфавиту возможных знаков. Присутствие одного знака, не принадлежащего этому алфавиту, приводит затем к возникновению отрицательного результата такой проверки.

В таком первом варианте осуществления, если результат проверки будет отрицательным (этап 235), тогда пакет F1 не будет передан дальше на устройство DISP безопасной передачи (этап 237), что приводит к прерыванию передачи цифрового файла F.

Если, с другой стороны, результат проверки будет положительным (этап 235), тогда пакет F1 будет передан на второй модуль G2 управления файлами устройства DISP безопасной передачи, доступ к которому сможет осуществить вторая компьютеризованная система РС2.

Таким образом, до тех пор, пока результат проверки будет положительным, последовательно выполняют этапы 220-240 для каждого пакета Fi, до последнего пакета Fn, как обозначено циклом, выполняемым с последующим приращением (этапы 242 и 244), представленным на фиг.3А. Если, с другой стороны, один из пакетов Fi приводит к отрицательному результату в ходе этапа 230 проверки, передачу цифрового файла F прерывают в этом положении (этап 237), и такой цифровой файл F не будет доступен для второй компьютеризованной системы, поскольку он будет не полностью передан на второй модуль G2 управления файлами. В таком случае определенный сигнал, такой как, например, пункт метаинформации, может быть отправлен на модуль G2 управления файлами для указания того, что файл F является недействительным, и что его следует игнорировать и/или удалить.

Если, после n-1 итераций с положительным результатом проверки способ достигает последнего пакета Fn, и если этот последний пакет Fn также был проверен с положительным результатом во время этапа 230, который относится к нему, способ 200 продолжается на этапе 246 реконструкции цифрового файла F в модуле G2 управления файлами, например, путем последовательной конкатенации файлов Fi, происходящих из модуля проверки, таким образом, что F=F1II…IIFiII…IIFn.

В этом случае, каждый из пакетов Fi цифрового файла F был проверен индивидуально, цифровой файл F проверяют в виде пакета и, поэтому, он может быть считан на последнем этапе 250 считывания второй компьютеризованной системой РС2.

Такой способ, в соответствии с первым вариантом осуществления, является предпочтительным, когда вторая компьютеризованная система, на которую требуется передать цифровой файл F, имеет только ограниченную степень автономии и анализа принимаемых файлов, при этом фильтрацию потенциально опасных файлов выполняют в самом устройстве безопасной передачи. Поскольку с помощью способа, в соответствии с первым вариантом осуществления, такая вторая компьютеризованная система имеет доступ только к полностью проверенным и подтвержденным цифровым файлам, нет необходимости добавлять элементы принятия решений и элементы для фильтрации/удаления потенциально опасных цифровых файлов в этой второй компьютеризованной системе. Вторая компьютеризованная система может затем выполнять более простые проверки или проверки другого свойства, такие как проверка цифровых подписей, повторная проверка названия файлов, проверка расширений, выполнение "управление версиями" и т.д.

Теперь будет сделана ссылка на фиг.3B, на которой иллюстрируется способ 300 безопасной передачи цифрового файла F в соответствии с вариантом первого варианта осуществления изобретения.

В этом варианте первого варианта осуществления способ 300 содержит этапы 310-350, соответственно, аналогично этапам 210-250, описанным выше со ссылкой на фиг.3А, за исключением этапа 337, применяемого в случае отрицательного результата отдельной проверки последовательно переданных пакетов Fi данных.

В этом варианте, если на этапе 330 проверки пакета Fi данных будет получен отрицательный результат, данный пакет Fi будет преобразован с использованием пакета Fi', путем замены некоторых, или может быть даже всех его знаков конкретными знаками замены, во время этапа 337 замены, перед передачей (этап 340) на второй модуль G2 управления устройства безопасной передачи.

Пакет замены, таким образом, имеет форму, указывающую отрицательный результат проверки, которая может быть распознана, как таковая, второй компьютеризованной системой так, что последняя может обнаружить, что часть по меньшей мере цифрового файла F' считываемого вторым модулем G2 управления, во время проверки приводит к получению отрицательного результата.

Например, знаки замены могут принимать форму строки из знаков "_".

Таким образом, в этом варианте, все пакеты Fi данных систематически передают после проверки и последовательно, на второй модуль G2 управления, в отличие от варианта осуществления, представленного выше со ссылкой на фиг.3А, в котором передача пакета данных Fi прерывается, как только один из этих пакетов Fi приводит к отрицательному результату во время его индивидуальной проверки.

Из этого варианта следует, что цифровой файл F всегда может быть реконструирован во втором модуле G2 управления, поскольку все его составляющие пакеты Fi будут систематически переданы на этот модуль управления, и, поэтому, цифровой файл F' будет доступен после индивидуальной проверки каждого из его пакетов, для считывания второй компьютеризованной системой РС2.

Этот вариант способа, в соответствии с первым вариантом осуществления, является предпочтительным, когда компьютеризованная система, на которую требуется передать цифровой файл, имеет определенную степень автономии и анализирует принятые файлы, и она сама может управлять цифровыми файлами, элементы которых, представляющие опасность, были сделаны безвредными, в результате их обнаружения посредством данных замены, вставленных с помощью способа, в соответствии с настоящим изобретением, и, в случае необходимости, удаления их или путем поддержки журнала событий, в котором отмечается поступление потенциально вредного цифрового файла, как такового.

Теперь будет сделана ссылка на фиг.4А, которая иллюстрирует способ 300 безопасной передачи цифрового файла F, в соответствии со вторым вариантом осуществления изобретения.

В этом втором варианте осуществления проверка представляет собой проверку типа "второго уровня", которая отличается от индивидуальной проверки первого уровня, описанной со ссылкой на фиг.3А и 3B, если только эта проверка выполняется, по меньшей мере, для одной части цифрового файла F, предназначенного для передачи посредством множества пакетов данных или этого цифрового файла целиком.

В этом отношении, способ 400 содержит первый этап 410 записи цифрового файла F в первый модуль G1 управления файлами устройства DISP безопасной передачи, аналогичный этапу 110, описанному выше.

После подачи этого цифров